Результат интеллектуальной деятельности: Способ предоставления доступа к распределенным информационно-вычислительным ресурсам в виде корпоративных порталов через защищенную виртуальную среду

Вид РИД

Изобретение

Изобретение относится к области вычислительной техники и может быть использовано для предоставления защищенного доступа на основе открытых протоколов передачи данных к распределенным информационно-вычислительным ресурсам, представленным в виде корпоративных порталов, через защищенную виртуальную среду в глобальных сетях.

В рамках данной заявки следующие термины обозначают:

Корпоративный портал – информационная система представления данных информационно-вычислительных ресурсов в виде веб-интерфейса для организации защищенного разграниченного коллективного доступа к информации.

Архитектура построения виртуальной среды – принцип построения и организации работы основных компонентов виртуальной среды и протоколов коммуникаций внутри виртуальной среды.

Информационно-вычислительный ресурс – совокупность данных, хранимых на персональных компьютерах, объединенных в локальную сеть предприятия и представленная в виде корпоративного портала.

Аутентификация – проверка подлинности предъявленного пользователем идентификатора.

Авторизация – предоставление определенному лицу или группе лиц прав на выполнение определенных действий.

Открытые протоколы – общедоступные и не секретные технические спецификации коммуникации, у которой отсутствует правообладатель.

На момент разработки изобретения корпоративные порталы в сети Интернет стали универсальным инструментом для взаимодействия с пользователем, и всё больше коммерческих структур, государственных органов, различных ассоциаций ориентируются в области построения своих информационных систем на этот подход. Корпоративные порталы имеют различную мета-структурную организацию и реализованы на разных аппаратно-программных платформах с помощью различных, порой несовместимых, технологий. Унификация их структур, расположенных на распределенных узлах сети, и доступа к ним, как известно из уровня техники, является крайне трудоемким и дорогостоящим способом решения проблемы.

Из уровня техники известно техническое решение по патенту RU 2106014 (Опубликовано: 27.02.1998), а именно информационно-вычислительная система, работа которой основана на осуществлении идентификации пользователя и предоставлении локального доступа к информационно-вычислительным ресурсам системы при помощи шифрования/дешифрования данных на основе генерируемых устройством ключей, включающая прохождение процедур аутентификации и авторизации на основе открытых ключей, шифрование и дешифрование передаваемых данных, предоставление доступа к ресурсу сети на основании прав доступа пользователя.

Недостатком является то, что данное решение предназначено для предоставления локального доступа к конкретному информационно-вычислительному ресурсу системы, а не с целью получения доступа к ресурсам распределенной сети на основании централизованной авторизации пользователя.

Из уровня техники известно техническое решение по патенту RU 2169942 (Опубликовано: 27.06.2001) в виде распределенной системы защиты вычислительных сетей, обеспечивающей повышение эффективности функционирования распределенной системы защиты за счет реализации возможности идентификации сервером безопасности трех состояний объекта защиты, например рабочей станции или информационного сервера, где установлен агент распределенной системы защиты: "штатный режим функционирования", "агент системы защиты удален на защищаемом объекте - режим фиксирования несанкционированного доступа", "защищаемый объект физически отключен из сети", что позволяет обеспечить эффективную политику распределенной системы защиты в сети.

Недостатком является то, что данное решение позволяет только отследить и уменьшить риск атаки или несанкционированного доступа к ресурсу сети за счет состояния установленных агентов. В среде распределенных информационно-вычислительных ресурсов установка и мониторинг каждого ресурса при помощи данных мер неэффективна.

Из уровня техники известно техническое решение по патенту US7017183 System and method for administering security in a corporate portal (Опубликовано 2006-03-21). Система и способ для администрирования безопасности корпоративного портала, описанные в патенте, основаны на использовании корпоративных порталов для предоставления доступа к ресурсам порталов, включающих организацию распределенных информационно-вычислительных ресурсов на основе технологии корпоративных порталов, организацию доступа к порталам при помощи веб-интерфейсов, определение прав доступа пользователей при помощи доменных групп, шифрование и дешифрование передаваемых данных, предоставление доступа к ресурсу сети на основании прав доступа пользователя.

Недостатком является то, что данное решение подразумевает, что для доступа к каждому порталу необходимо проходить процедуры пользовательской аутентификации и авторизации. Также при прохождении процедуры аутентификации не предусмотрено использование мер защиты, кроме комбинации имени пользователя, домена и пароля. Кроме того, это решение характеризуется слабой отказоустойчивостью.

За прототип выбран способ, описанный в статье «Модель сеансового доступа в распределенной сети» (Single model session in the distributed network) от 22 мая 2014 г., авторы И.С. Константинов, С.А. Лазарев, О.В. Михалев, который включает реализацию механизма единого пользовательского сеанса в сети порталов, возможность создания пользовательских сеансов в случае отказа центрального узла при помощи механизмов активной репликации сеансовых данных с узлов доступа на центральный узел и последующей пассивной репликации в обратном направлении, возможность идентифицикации пользователя сети порталов по активному сеансу и требование проведения проверки подлинности для неидентифицированных пользователей.

Реализация описанной в статье модели обеспечивает однократную аутентификацию пользователя и одну произвольную точку входа в сеть порталов независимо от того, к каким узлам доступа произошли первое и последующие обращения, даже при недоступности центрального узла. Способ обеспечивает надежность и отказоустойчивость сети порталов, а также минимизацию требуемых затрат.

Недостатком данного способа является то, что аутентификационные данные в результате пассивной репликации хранятся не только на центральном узле, но и на узлах доступа, в связи с чем увеличивается риск несанкционированного доступа к конфиденциальной информации, т.е не обеспечивается соответствие способа мировым стандартам безопасности хранения и передачи данных в глобальных распределенных сетях.

Задачей изобретения является создание способа, устраняющего указанные недостатки прототипа.

Технический результат:

- повышение надежности и отказоустойчивости за счет введения в способ дублирования аутентификационных данных на резервный центральный узел защищенной виртуальной среды путем пассивной репликации их с центрального узла. При этом сохраняется возможность централизованного процесса аутентификации пользователей в защищенной виртуальной среде для доступа к распределенным информационно-вычислительным ресурсам в виде сети корпоративных порталов;

- повышение защищенности информации за счет того, что аутентификационные данные хранятся только на центральном узле и резервном центральном узле защищенной виртуальной среды, а на узлах доступа хранят только атрибуты сеансов пользователей, представленных идентификатором пользовательского сеанса и факторами прохождения аутентификации, подписанными указанным центральным узлом или резервным центральным узлом, что обеспечивает соответствие стандартам безопасности для глобальных сетей.

Поставленная задача решается предложенным способом, включающим централизованный процесс аутентификации пользователей защищенной виртуальной среды с пассивной репликацией, создание сеансов в случае отказа центрального узла, реализацию механизма единого пользовательского сеанса, идентификацию пользователя защищенной виртуальной среды по активному сеансу и проведение проверки подлинности для неидентифицированных пользователей, в который внесены следующие новые и неизвестные из уровня техники признаки:

- при централизованном процессе аутентификации пользователей защищенной виртуальной среды пассивную репликацию аутентификационных данных с центрального узла, в отличие от прототипа, осуществляют на резервный центральный узел, что позволяет повысить отказоустойчивость и надежность работы защищенной виртуальной среды за счет введения в работу резервного центрального узла при выходе из строя центрального узла. Таким образом, аутентификационные данные пользователей хранятся только на центральном узле и резервном центральном узле защищенной виртуальной среды, вследствие чего достигается соответствие мировым стандартам безопасности данных в глобальных сетях;

- идентификацию пользователя защищенной виртуальной среды по активному сеансу и проверку подлинности сеанса пользователя производят на узлах доступа путем проверки атрибутов сеансовых данных, хранимых на сервере LDAP соответствующего узла доступа, при этом атрибуты сеансовых данных представлены: идентификатором пользовательского сеанса и факторами прохождения аутентификации, подписанными центральным узлом либо резервным центральным узлом. Хранение данных атрибутов позволяет узлу доступа осуществлять проверку подлинности сеанса пользователя на центральном узле либо на резервном центральном узле;

- предоставление пользователю доступа к совокупности данных запрашиваемого информационного ресурса в случае положительного результата проверки узлом доступа привилегированности доступа пользователя.

Изобретение охарактеризовано на следующих фигурах.

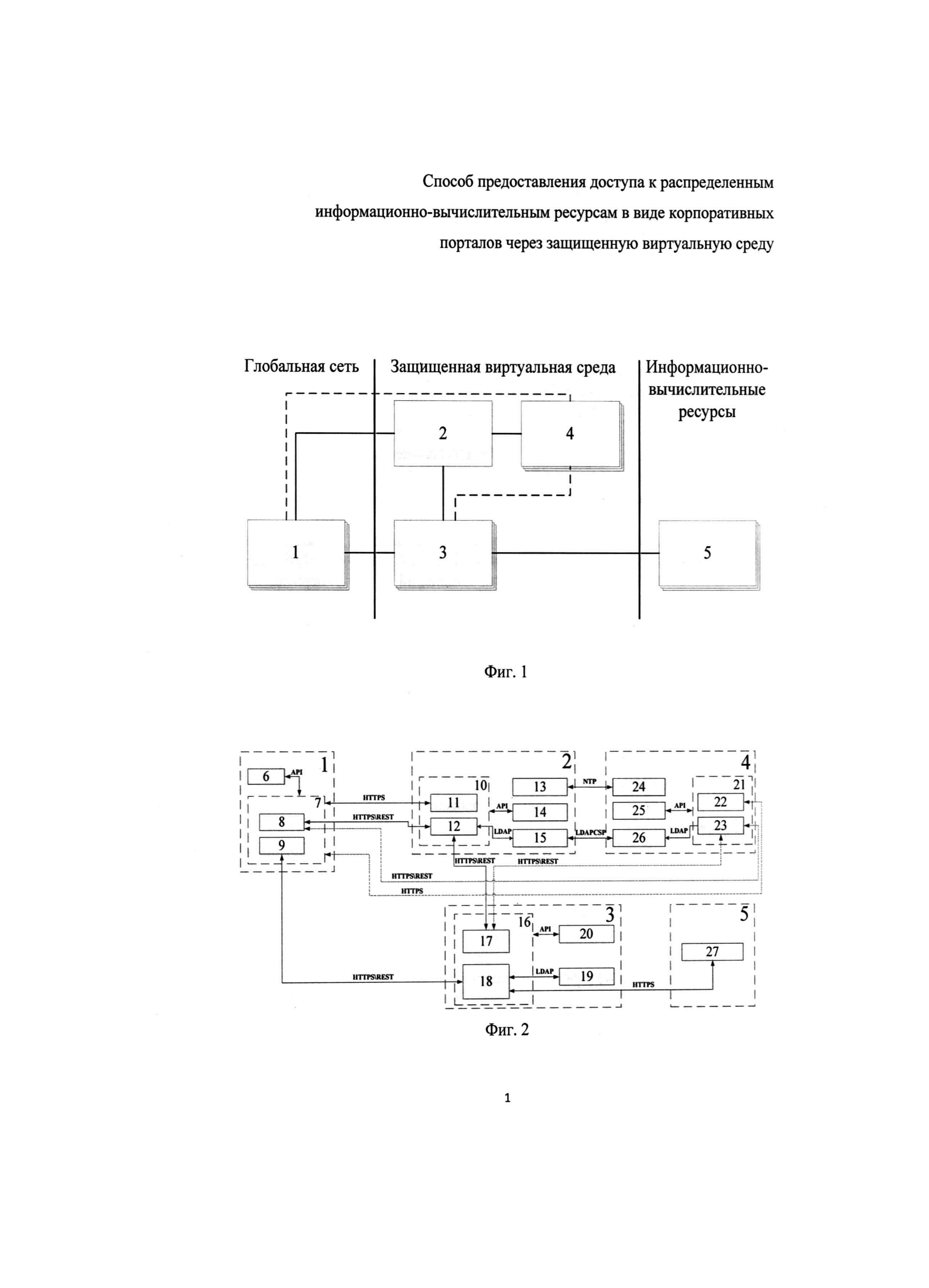

Фиг. 1 демонстрирует упрощенную схему архитектуры защищенной виртуальной среды для реализации предложенного способа.

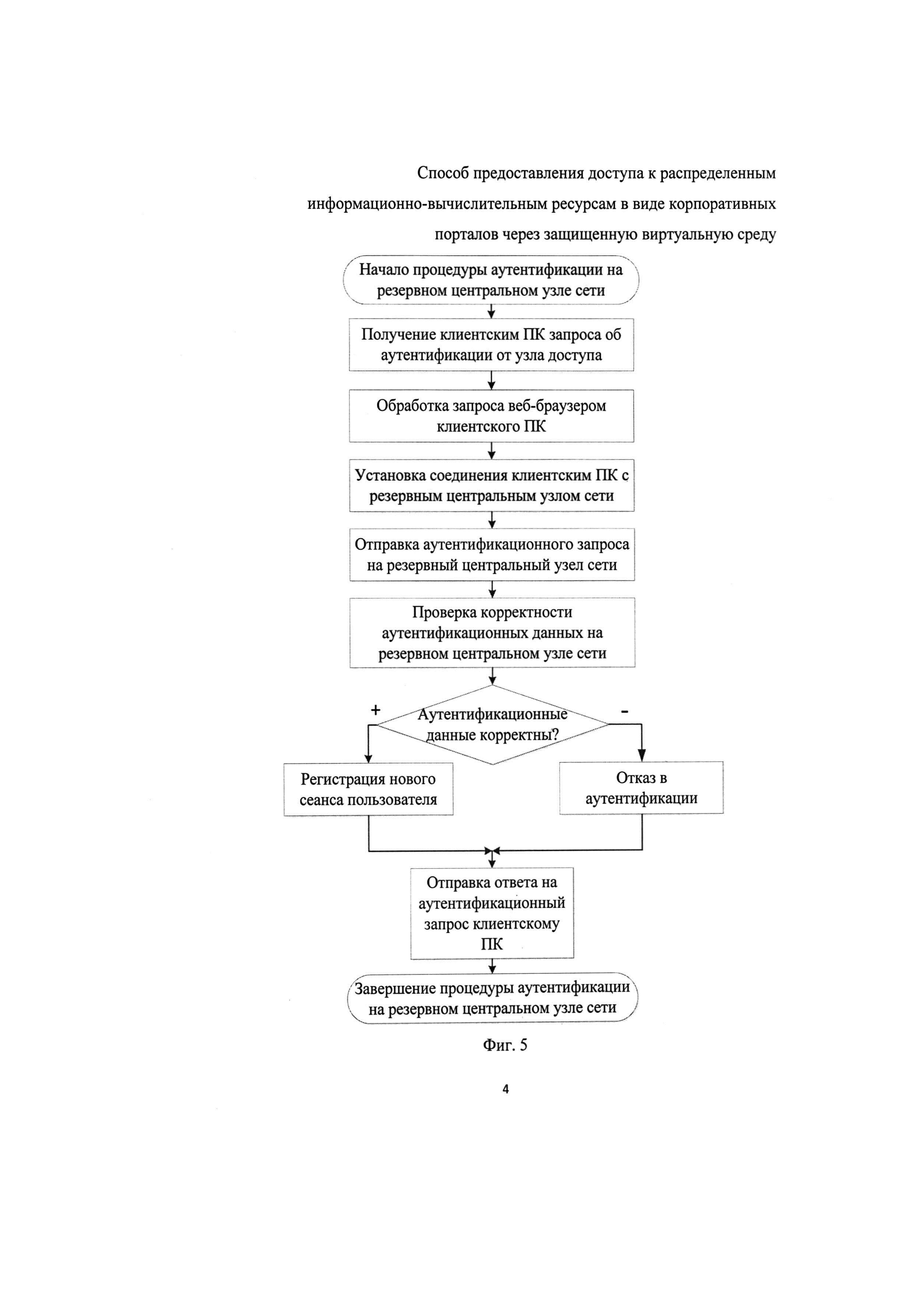

Фиг. 2 демонстрирует детализированную схему защищенной архитектуры виртуальной среды, на которой отображены основные составляющие компоненты узлов защищенной виртуальной среды и приведены рекомендуемые открытые протоколы, по которым осуществляется взаимодействие между составляющими.

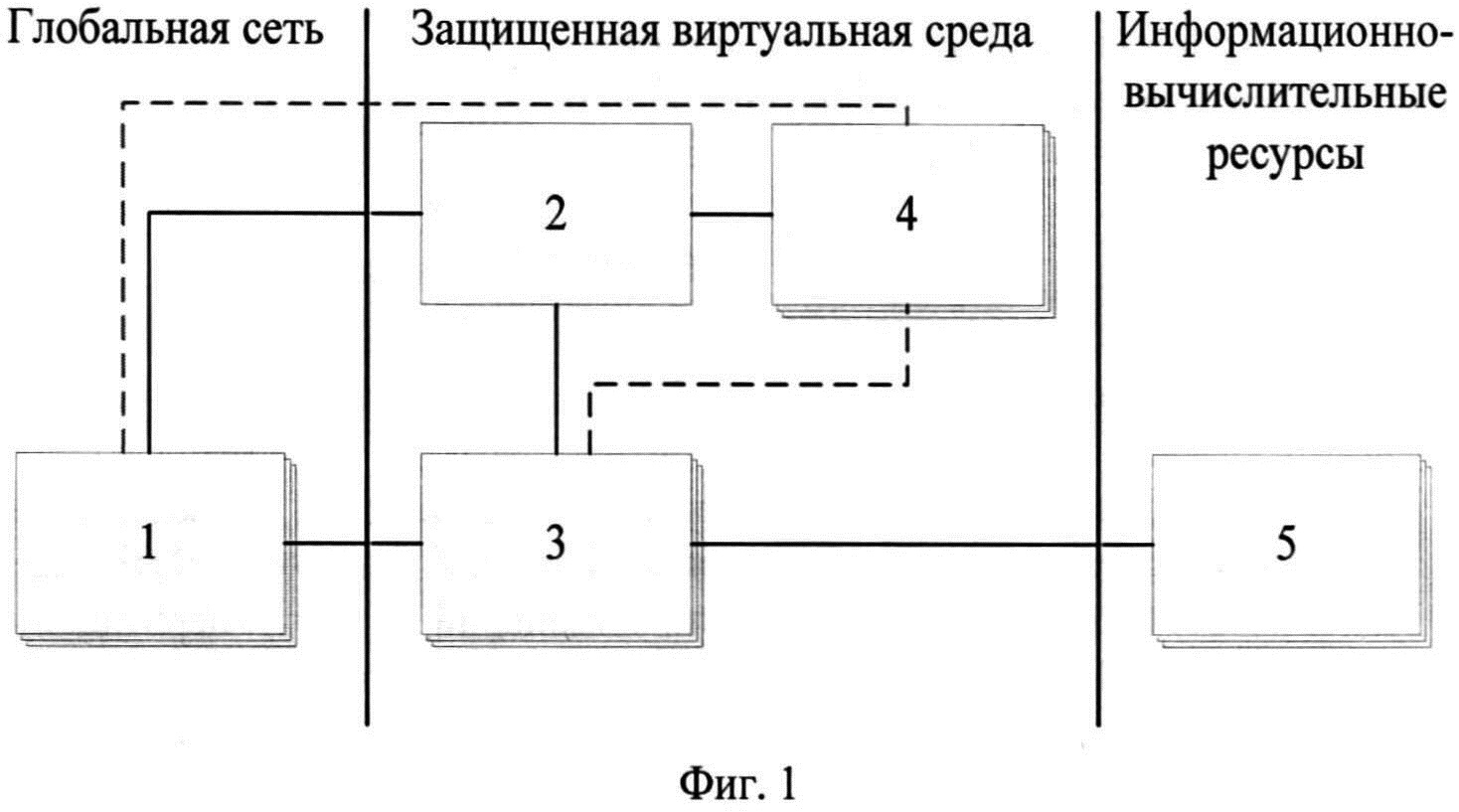

Фиг. 3 демонстрирует механизм доступа пользователя к информационно-вычислительному ресурсу в рамках защищенной виртуальной среды.

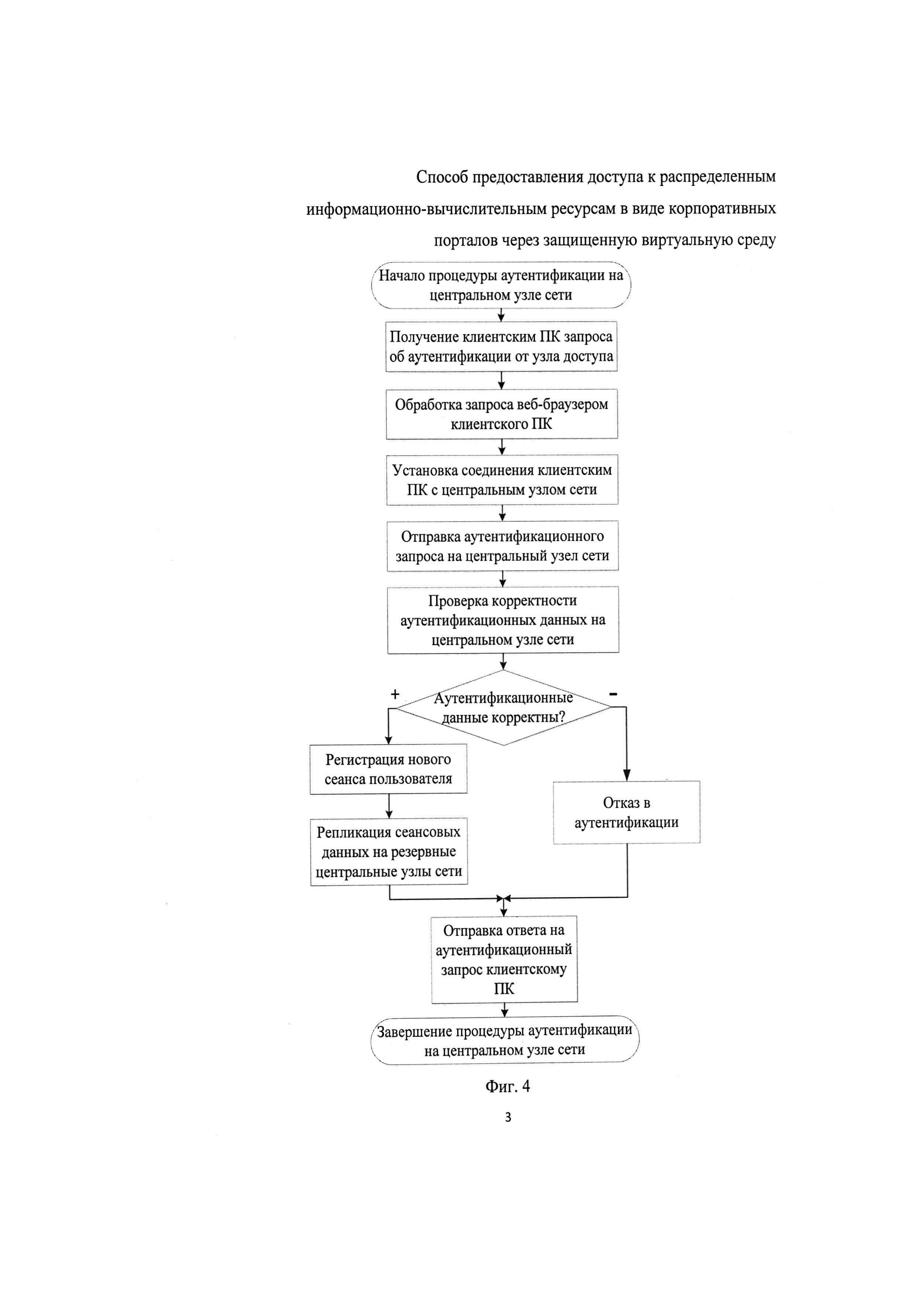

Фиг. 4 демонстрирует порядок действий при прохождении процедуры аутентификации пользователем на центральном узле сети для получения доступа к распределенным информационно-вычислительным ресурсам в виде корпоративных порталов через защищенную виртуальную среду.

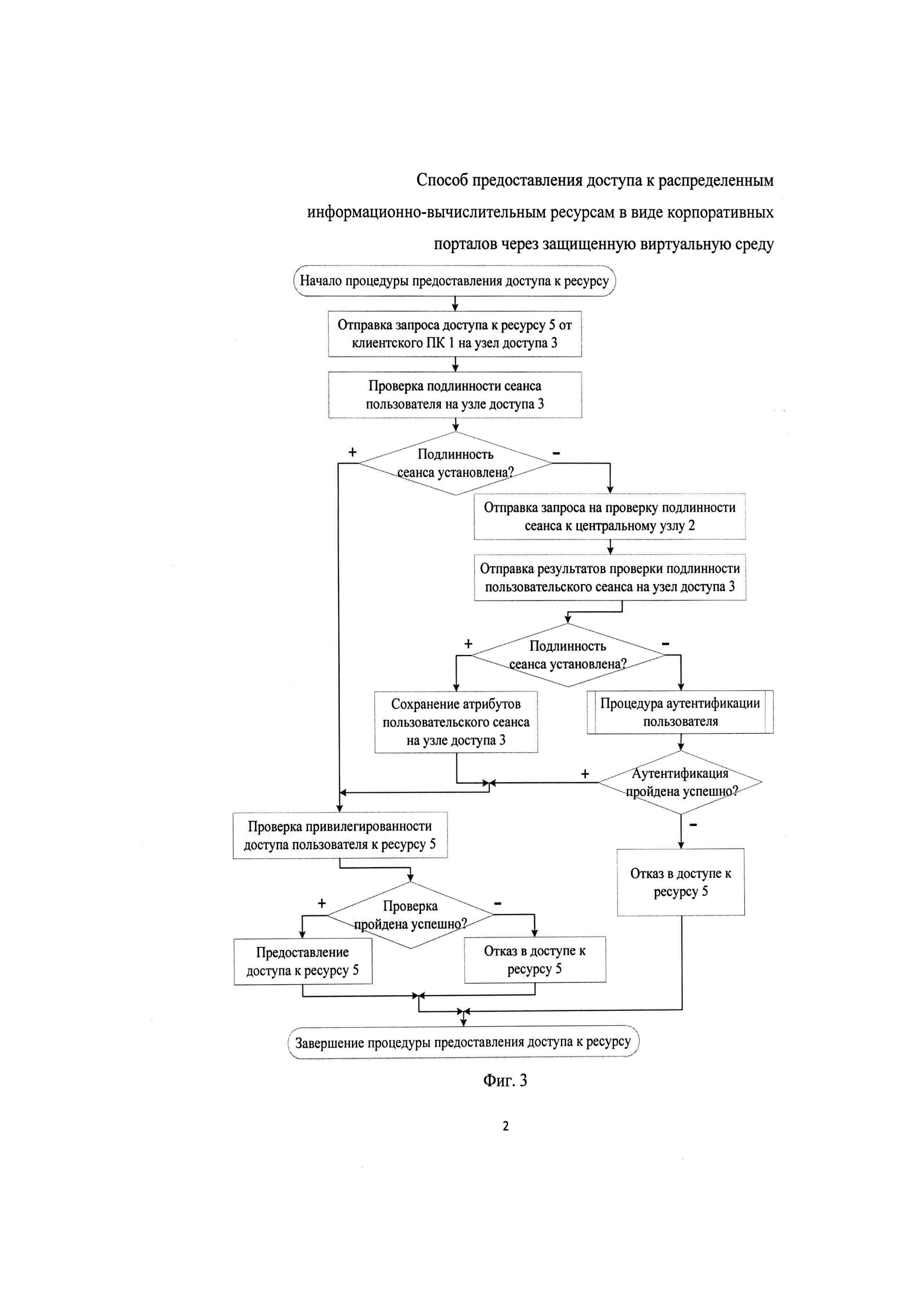

Фиг. 5 демонстрирует порядок действий при прохождении процедуры аутентификации пользователем на резервном центральном узле для получения доступа к распределенным информационно-вычислительным ресурсам в виде корпоративных порталов через защищенную виртуальную среду.

Способ реализуется с помощью разработанной архитектуры защищенной виртуальной среды, упрощенный вид которой приведен на фиг. 1. Как продемонстрировано на фиг. 1, множество клиентских ПК 1, расположенных в глобальной сети, взаимодействует с защищенной виртуальной средой, включающей центральный узел 2, множество узлов 3 доступа и, по крайней мере, один резервный центральный узел 4, при этом узел 2 и узел 4 представляют собой серверные компьютеры. Защищенная виртуальная среда обеспечивает предоставление доступа пользователям клиентских ПК 1 к распределенным информационно-вычислительным ресурсам 5, каждый из которых представляет собой совокупность данных, хранимых на персональных компьютерах, объединенных в локальную сеть предприятия и представленных в виде корпоративных порталов. Количество резервных центральных узлов 4, на которые центральный узел 2 производит пассивную репликацию аутентификационных данных, определяет организатор защищенной виртуальной среды, исходя из соображений целесообразности. Наличие дополнительных резервных центральных узлов 4 увеличивает отказоустойчивость, но с другой стороны может приводить к увеличению времени для предоставления доступа.

Доступ пользователя к информационно-вычислительным ресурсам 5 начинается с формирования запроса на доступ для клиентского ПК 1, представляющего собой персональный компьютер, содержащий модуль подключения к сети Интернет и модуль памяти, в которой хранятся программные компоненты (фиг. 2), которые позволяют осуществлять шифрование и дешифрование передаваемых данных при помощи криптографической библиотеки 6, а также предоставлять доступ пользователю к информационно-вычислительным ресурсам 5 посредством веб-браузера 7, со встроенными сценариями аутентификации 8 и сценариями доступа 9.

Запрос на доступ с клиентского ПК 1 поступает на узел доступа 3 защищенной виртуальной среды для проверки подлинности сеанса. В случае, если атрибуты сеансовых данных, представленные идентификатором пользовательского сеанса и факторами прохождения аутентификации, подписанными центральным узлом 2 либо резервным центральным узлом 4, сохранены на узле доступа 3, и подлинность сеанса установлена, узел доступа 3 проводит проверку привилегированности доступа пользователя клиентского ПК 1 и в случае положительного результата предоставляет доступ пользователю ПК1 к совокупности данных, хранимых на персональных компьютерах запрашиваемого информационного ресурса 5. В случае, если подлинность сеанса не установлена, узел доступа 3 направляет запрос на центральный узел 2, обеспечивающий администрирование сети, в том числе процедуру аутентификации пользователя и пассивную репликацию пользовательских данных на резервный центральный узел 4. Центральный узел 2 представляет собой серверный компьютер, содержащий модуль подключения к сети Интернет и модуль памяти, включающий программные компоненты, позволяющие обеспечивать взаимодействие с пользователем ПК1 посредством веб-сервера 10, со встроенными сценариями обработки пользовательских форм 11 и сервисами аутентификации 12, обеспечивать синхронизацию времени внутри защищенной виртуальной среды при помощи сервера времени 13, осуществлять шифрование и дешифрование передаваемых данных при помощи криптографической библиотеки 14, и хранить внутрисетевые данные на сервере LDAP 15 (фиг. 2).

Результат проверки подлинности сеанса пользователя клиентского ПК 1 центральный узел 2 в виде ответа на запрос направляет на узел доступа 3, представляющий собой серверный компьютер, содержащий модуль подключения к сети Интернет и модуль памяти, включающий программные компоненты (фиг. 2), которые позволяют осуществлять проверку корректности пользовательских сеансов на центральном узле 2 или резервном центральном узле 4, обработку пользовательских запросов и определять привилегированность доступа пользователя к запрашиваемому информационно-вычислительному ресурсу 5 при помощи веб-сервера 16, включающего сценарии аутентификации 17 и сервисы доступа 18, хранить внутрисетевые данные, включая атрибуты состояния пользовательских сеансов на сервере LDAP 19, и шифровать и дешифровать передаваемые данные посредством криптографической библиотеки 20.

В случае если подлинность сеанса установлена, узел доступа 3 сохраняет атрибуты сеанса пользователя, представленные идентификатором пользовательского сеанса и факторами прохождения аутентификации, подписанными центральным узлом 2, на сервере LDAP 19. В случае, если подлинность сеанса не установлена, узел доступа 3 отправляет запрос к ПК1 на проведение процедуры аутентификации на центральном узле 2 или на резервном центральном узле 4, обеспечивающим выполнение функций центрального узла 2 при его выходе из строя. Резервный центральный узел 4 представляет собой серверный компьютер, содержащий модуль подключения к сети Интернет и модуль памяти, включающий программные компоненты, которые позволяют осуществлять взаимодействие с пользователем посредством веб-сервера 21, со встроенными сценариями обработки пользовательских форм 22 и сервисами аутентификации 23, обеспечивать синхронизацию времени внутри защищенной виртуальной среды при помощи сервера времени 24, осуществлять шифрование и дешифрование передаваемых данных при помощи криптографической библиотеки 25, и хранить внутрисетевые данные на сервере LDAP 26 (фиг. 2).

После успешного прохождения процедуры аутентификации на центральном узле 2 или на резервном центральном узле 4, пользователь ПК1 направляет повторный запрос на доступ к информационно-вычислительным ресурсам 5 для клиентского ПК 1 на узел 3 доступа, который направляет запрос на центральный узел 2 о проверке подлинности сеанса. Подтверждение подлинности сеанса с центрального узла 2 поступает на узел 3 доступа в виде атрибутов сеансовых данных, представленных идентификатором пользовательского сеанса и факторами прохождения аутентификации, подписанными центральным узлом 2 или резервным центральным узлом 4. После этого узел доступа 3 сохраняет атрибуты сеансовых данных на сервере LDAP 19 и проводит проверку привилегированности доступа пользователя. В случае положительного результата предоставляет доступ пользователю ПК1 к совокупности данных, хранимых на персональных компьютерах запрашиваемого информационного ресурса 5, объединенных в локальную сеть предприятия в виде корпоративного портала посредством веб-сервера 27 (фиг.2). Сообщение об отказе в доступе к запрашиваемому информационно-вычислительному ресурсу 5 поступает на ПК1 в случае неуспешной аутентификации пользователя или при отрицательном результате проверки привилегированности доступа пользователя.

Предложенный способ обеспечивает реализацию единого пользовательского сеанса за счет того, что при обращении пользователя ПК1, имеющего активный сеанс, к любому другому узлу доступа 3, не требуется повторное прохождение процедуры аутентификации для доступа к другим информационно-вычислительным ресурсам 5 корпоративных порталов.

ПРИМЕРЫ

Примеры включают предоставление доступа к двум информационно-вычислительным ресурсам. Первый информационно-вычислительный ресурс представлен в виде корпоративного портала университета, включающего, например, общедоступный раздел, доступ к данным которого предоставляется всем зарегистрированным пользователям, и закрытый подраздел учебно-научной лаборатории информационно-измерительных и управляющих комплексов и систем, доступ к которому предоставляется только привилегированным пользователям.

Второй информационно-вычислительный ресурс представлен корпоративным порталом коммерческой компании, включающим, например, общедоступный информационный раздел, доступный всем зарегистрированным пользователям, и закрытый подраздел для сотрудников компании, доступ к которому предоставляется только привилегированным пользователям.

Защищенная виртуальная среда представлена центральным узлом 2, резервным центральным узлом 4, первым узлом доступа 3 и вторым узлом доступа 3.

Доступ к информационным ресурсам предоставляется двум пользователям.

Первый пользователь является сотрудником учебно-научной лаборатории информационно-измерительных и управляющих комплексов, и имеет доступ как к общедоступным разделам, так и привилегированный доступ к закрытому подразделу первого информационно-вычислительного ресурса. Второй пользователь имеет доступ только к общедоступным разделам информационно-вычислительных ресурсов.

Пример 1.

В данном примере рассмотрен процесс осуществления первым пользователем доступа к данным закрытого подраздела учебно-научной лаборатории информационно-измерительных и управляющих комплексов и систем корпоративного портала университета.

Например, первый пользователь ПК 1 зарегистрирован в защищенной виртуальной среде, и имеет активный сеанс, аутентификационные данные которого хранятся на сервере LDAP 15 центрального узла 2 и на сервере LDAP 26 резервного центрального узла 4, а атрибуты сеанса, представленные идентификатором пользовательского сеанса и факторами прохождения аутентификации, подписанные центральным узлом 2, хранятся на сервере LDAP 19 первого узла доступа 3.

Для осуществления доступа к данным первого информационно-вычислительного ресурса 15, а именно к данным закрытого подраздела учебно-научной лаборатории информационно-измерительных и управляющих комплексов и систем корпоративного портала университета, первый пользователь отправляет запрос доступа к данному ресурсу на один из узлов доступа 3.

В случае, когда запрос поступает на первый узел доступа 3, проверка подлинности сеанса первого пользователя будет успешной.

В случае, когда запрос поступает на второй узел доступа 3, подлинность сеанса первого пользователя установить не удается из-за отсутствия на втором узле доступа 3 атрибутов сеанса. В этом случае второй узел доступа 3 производит установку соединения с центральным узлом 2. В случае, когда соединение с центральным узлом 2 не установлено, второй узел доступа 3 производит соединение с резервным центральным узлом 4. В результате успешной проверки подлинности сеанса первого пользователя на центральном узле 2 либо на резервном центральном узле 4, данные атрибутов пользовательского сеанса, представленные идентификатором пользовательского сеанса и факторами прохождения аутентификации, подписанные центральным узлом 2 или резервным центральным узлом 4, записывают на второй узел доступа 3. После установки подлинности сеанса первого пользователя, второй узел доступа 3 производит проверку привилегированности доступа к данным подраздела учебно-научной лаборатории информационно-измерительных и управляющих комплексов и систем корпоративного портала университета и в результате подтверждения привилегированности первый пользователь получает доступ к запрашиваемым данным информационно-вычислительного ресурса.

Таким образом, заявленный способ реализует модель единого пользовательского сеанса, при котором не требуется прохождения пользователем процедуры повторной аутентификации.

Пример 2.

В данном примере рассмотрен процесс попытки осуществления вторым пользователем доступа к данным информационно-вычислительного ресурса 15, а именно к данным закрытого подраздела учебно-научной лаборатории информационно-измерительных и управляющих комплексов и систем корпоративного портала университета.

Второй пользователь зарегистрирован в защищенной виртуальной среде, но не имеет активного сеанса.

Для попытки осуществления доступа к данным закрытого подраздела учебно-научной лаборатории информационно-измерительных и управляющих комплексов и систем корпоративного портала университета, второй пользователь отправляет запрос доступа к данному ресурсу на один из узлов доступа 3.

Так как ни на одном из узлов доступа 3 не содержится данных об активном пользовательском сеансе, то в данном случае нет разницы, на какой узел доступа поступил запрос, поэтому в примере рассмотрен вариант, когда запрос обрабатывается первым узлом доступа 3.

Из-за отсутствия данных об активном пользовательском сеансе подлинность сеанса второго пользователя первым узлом доступа 3 не может быть установлена, поэтому первый узел доступа 3 устанавливает соединение с центральным узлом 2. В случае, когда соединение с центральным узлом 2 установить не удается, первый узел доступа 3 производит соединение с резервным центральным узлом 4. Далее центральный узел 2 либо резервный центральный узел 3 производит проверку подлинности сеанса второго пользователя, в результате которой первый узел доступа 3 получает ответ об отсутствии активного сеанса второго пользователя.

Далее второй пользователь ПК1 выполняет порядок действий, продемонстрированный на фиг. 4. В случае, когда центральный узел 2 доступен, второй пользователь клиентского ПК1 получает запрос об аутентификации на центральном узле 2 от первого узла доступа 3. Данный запрос обрабатывает веб-браузер 7 клиентского ПК1, после чего устанавливает соединение клиентского ПК1 с центральным узлом 2 и отправляет аутентификационный запрос клиентского ПК1 на центральный узел 2. Центральный узел 2 проверяет корректность аутентификационных данных на сервере LDAP 15 и производит регистрацию нового сеанса второго пользователя, затем осуществляет пассивную репликацию сеансовых данных на резервный центральный узел 4. А если центральный узел 2 устанавливает, что аутентификационные данные некорректны, то отказ в аутентификации поступает на клиентский ПК1.

В случае, когда центральный узел 2 недоступен, выполняется порядок действий, продемонстрированный на фиг. 5. Второй пользователь получает запрос аутентификации на резервном центральном узле 4 от первого узла доступа 3. Данный запрос обрабатывает веб-браузер 7 клиентского ПК1, после чего устанавливает соединение клиентского ПК1 второго пользователя с резервным центральным узлом 4 и отправляет аутентификационный запрос клиентского ПК1 на резервный центральный узел 4. Резервный центральный узел 4 проверяет корректность аутентификационных данных и производит регистрацию нового сеанса второго пользователя.

После успешного прохождения аутентификации второй пользователь производит повторный запрос на первый узел доступа 3 для получения доступа к данным закрытого подраздела учебно-научной лаборатории информационно-измерительных и управляющих комплексов и систем корпоративного портала университета (фиг.3). Первый узел доступа 3 обрабатывает повторный запрос и производит попытку установления подлинности сеанса второго пользователя. В связи с тем, что сеансовые данные хранятся только на центральном узле 2 либо резервном центральном узле 4 , а на узле доступа 3 информация об этих данных отсутствует, узел доступа 3 не может установить подлинность сеанса и производит соединение с центральным узлом 2 либо с резервным центральным узлом 4, в случае, когда соединение с центральным узлом 2 не установлено. После успешной проверки подлинности сеанса второго пользователя на центральном узле 2 либо на резервном центральном узле 4, данные атрибутов пользовательского сеанса, представленные идентификатором пользовательского сеанса и факторами прохождения аутентификации, подписанные центральным узлом 2 или резервным центральным узлом 4, сохраняют на первом узле доступа 3, который затем устанавливает проверку привилегированности доступа второго пользователя к данным закрытого подраздела учебно-научной лаборатории информационно-измерительных и управляющих комплексов и систем корпоративного портала университета. В результате проверки привилегированности первый узел доступа 3 устанавливает отсутствие привилегированности доступа второго пользователя к закрытому подразделу и отправляет ему сообщение об отказе в доступе к запрашиваемым данным.

В случае если второй пользователь пытается получить доступ к общедоступному разделу первого информационно-вычислительного ресурса 5, он повторяет порядок действий, продемонстрированный на фиг. 3. При этом, если на первом узле доступа 3, к которому обращается второй пользователь, сохранены атрибуты пользовательского сеанса, представленные идентификатором пользовательского сеанса и факторами прохождения аутентификации, доступ к запрашиваемым данным будет ему предоставлен без проверки подлинности пользовательского сеанса на центральном узле 2 или резервном центральном узле 4, т.к. второй пользователь имеет привилегированный доступ к общедоступному разделу.

Пример 3.

В данном примере рассмотрен процесс попытки осуществления первым или вторым пользователем доступа к данным разделов второго информационно-вычислительного ресурса 5.

В случае, если пользователь пытается получить доступ к общедоступному информационному разделу второго информационно-вычислительного ресурса 5, выполняется порядок действий, продемонстрированный на фиг. 3. Поскольку пользователь имеет привилегированный доступ к данному разделу, доступ к запрашиваемым данным будет ему предоставлен.

В случае, если пользователь пытается получить доступ к данным закрытого подраздела второго информационно-вычислительного ресурса 5, он получит сообщение об отказе в доступе к запрашиваемым данным, поскольку не имеет привилегированного доступа к закрытому подразделу второго информационно-вычислительного ресурса 5, в отличие от пользователей-сотрудников коммерческой компании, которые имеют привилегированный доступ к закрытому подразделу второго информационно-вычислительного ресурса 5.

Реализация предложенного способа не ограничивается использованием только тех протоколов, которые приведены на фиг.2.

Приведенные примеры подтверждают осуществимость заявленного способа с достижением указанного технического результата:

- повышение надежности и отказоустойчивости за счет введения в способ дублирования аутентификационных данных на резервный центральный узел защищенной виртуальной среды путем пассивной репликации их с центрального узла;

- повышение защищенности информации за счет того, что аутентификационные данные хранятся только на центральном узле и резервном центральном узле защищенной виртуальной среды, а на узлах доступа хранят только атрибуты сеансов пользователей, представленные идентификатором пользовательского сеанса и факторами прохождения аутентификации, подписанными указанными центральным узлом или резервным центральным узлом, что обеспечивает соответствие стандартам безопасности для глобальных сетей;

- при этом сохраняется возможность централизованного процесса аутентификации пользователей в защищенной виртуальной среде для доступа к распределенным информационно-вычислительным ресурсам в виде сети корпоративных порталов.

left00Способпредоставлениядоступакраспределенныминформационно-вычислительнымресурсамввидекорпоративныхпорталовчереззащищеннуювиртуальнуюсреду,включающийреализациюмеханизмаединогопользовательскогосеансавсетипорталовпутемцентрализованногопроцессааутентификациипользователейраспределеннойсетипорталовспассивнойрепликацией,созданиесеансоввслучаеотказацентральногоузла,идентификациюпользователясетипорталовпоактивномусеансуипроведениепроверкиподлинностидлянеидентифицированныхпользователей,отличающийсятем,чтоприцентрализованномпроцессеаутентификациипользователейраспределеннойсетипассивнуюрепликациюаутентификационныхданныхсцентральногоузласетиосуществляютнарезервныйцентральныйузел,приэтомаутентификационныеданныепользователейхраняттольконасервереLDAPцентральногоузлаисервереLDAPцентральногорезервногоузлазащищеннойвиртуальнойсреды,запросдлядоступакинформационно-вычислительномуресурсуобрабатываетодинизузловдоступазащищеннойвиртуальнойсреды,которыйпроизводитпроверкуподлинностисеансапользователянацентральномузле,врезультатеуспешнойпроверкиподлинностисеансапользователяклиентскогоПКцентральныйузелввидеответаназапроснаправляетнаузелдоступаатрибутысеансапользователя,представленныеидентификаторомпользовательскогосеансаифакторамипрохожденияаутентификации,подписанныецентральнымузлом,которыеузелдоступасначаласохраняетнасервереLDAPузладоступа,затемпроводитпроверкупривилегированностидоступапользователякзапрашиваемымданныминформационно-вычислительногоресурсаизатем,врезультатеуспешнойпроверки,предоставляеткнимдоступ,авслучаезапросапользователякдругомуинформационно-вычислительномуресурсупроверкуподлинностисеансапользователяпроизводятпутемпроверкиатрибутовсеансовыхданных,хранимыхнасервереLDAPузладоступа.c170mmc270mm200none1