Результат интеллектуальной деятельности: Адаптивная система мониторинга информационно-технических воздействий

Вид РИД

Изобретение

Изобретение относится к области информационных технологий, в частности, к информационной безопасности, а именно к средствам мониторинга информационной безопасности и обеспечивает контроль трафика и предотвращение компьютерных атак.

В настоящее время, рост потребностей абонентов компьютерных сетей связи требует использования высокоскоростных каналов связи (более 1 Гбит/с), однако существующие системы мониторинга информационной безопасности способны устойчиво работать на указанных скоростях лишь с малым набором сигнатур описывающих компьютерные атаки, что приводит к снижению защищенности узлов компьютерной сети связи. Увеличение количества сигнатур приводит к затруднению, а в отдельных случаях и полному блокированию передачи данных.

Под информационно-техническими воздействиями (ИТВ) понимаются методы радиоэлектронной борьбы, проникновение в компьютерные сети и т.п. (Базовые принципы информационной безопасности вычислительных сетей: учебное пособие для студентов, обучающихся по специальностям 08050565, 21040665, 22050165, 23040165 / А.А. Гладких, В.Е. Дементьев; - Ульяновск: УлГТУ, 2009. - С. 135).

Сетевой трафик – объём информации, передаваемой через компьютерную сеть за определенный период времени посредствам IP-пакетов. (А. Винокуров Принципы организации учёта IP-трафика. Электронный ресурс. Режим доступа: http://habrahabr.ru/post/136844).

Известна «Система и способ обнаружения направленных атак на корпоративную инфраструктуру» (патент РФ № 2587426 G06F 21/00, 20.06.2016 Бюл. № 17) содержащая: средство обнаружения подозрительных объектов, предназначенное получения информации о объекте на вычислительном устройстве; анализа информации об объекте на основании набора эвристических правил, используемых средством обнаружения подозрительных объектов и позволяет определить, является ли анализируемый объект подозрительным или нет; для сбора информации об объекте, если он был признан потенциально вредоносным, базу описаний подозрительных объектов, связанную со средством обнаружения подозрительных объектов, которая содержит используемые указанным средством эвристические правила и правила для сбора информации об объектах; средство анализа объектов, связанное со средством обнаружения подозрительных объектов, предназначенное для анализа информации об объекте, полученной от средства обнаружения подозрительных объектов, при этом в результате анализа, производимого на основании набора эвристических правил, используемых средством анализа объектов, определяют, является ли объект потенциально вредоносным или нет; для анализа потенциально вредоносных объектов, получаемых со стороны средства обнаружения подозрительных объектов, при этом в рамках упомянутого анализа выясняют, превосходит ли степень сходства потенциально вредоносного объекта с каким-либо объектом из базы данных вредоносных объектов заранее установленный порог, и если степень сходства потенциально вредоносного объекта с каким-либо объектом из базы данных вредоносных объектов превосходит заранее установленный порог, то признают упомянутый объект вредоносным; при этом признание подозрительного объекта потенциально вредоносным в соответствии с эвристическими правилами осуществляется путем сопоставления информации об анализируемом объекте и информации об объектах, хранящейся в базе данных вредоносных объектов и базе данных безопасных объектов; при этом набор эвристических правил, которые используются для упомянутого анализа отличается от набора эвристических правил, используемых средством обнаружения подозрительных объектов; базу данных вредоносных объектов, которая используется для хранения информации о вредоносных объектах.

Известна «Система и способ обнаружения признаков компьютерной атаки» (патент РФ № 2661533 G06F 21/55, 17.07.2018 Бюл. № 20) содержащая: средство защиты предназначенное для: сбора информации, об объекте на компьютере, передачи средству обнаружения уведомления безопасности, включающего, информацию о средстве защиты и собранную информацию об объекте, средство обнаружения, связанное по сети с информационной системой и предназначенное для: сохранения уведомлений безопасности в базу данных объектов, поиска объекта из уведомления безопасности в базе данных угроз, добавления в базу данных объектов к объекту метки, соответствующей упомянутому объекту в базе данных угроз, поиску признаков подозрительной активности, содержащихся в базе данных подозрительной активности, на основании полученного уведомления безопасности и добавленных меток объекта, содержащегося в упомянутом уведомлении безопасности, добавления в базу данных объектов, в частности, к уведомлению безопасности метки, содержащейся в базе данных подозрительной активности при нахождении признака подозрительной активности, обнаружения признаков компьютерной атаки путем выявления сигнатуры компьютерных атак из базы данных компьютерных атак среди полученных объектов, и уведомлений безопасности, и меток упомянутых объектов, и меток уведомлений безопасности из базы данных объектов, с помощью средств защиты собирают, информацию о поведение процессов, событиях в операционной системе, информация о межсетевом взаимодействии, показатели компрометации; вердикты средства защиты; признаки подозрительного поведения зависят от: тактик, технологий и процедур известных направленных атак; информации о направленных атаках, полученной при проведении тестов на проникновение; при нахождении признака подозрительной активности добавляют метку из базы данных подозрительной активности к средству защиты, при обнаружении компьютерной атаки дополнительно основываются на сравнении выставленных меток к средству защиты с сигнатурами компьютерных атак из базы данных направленных атак; средство обнаружения формирует уведомление безопасности для обнаруженного вредоносного объекта, содержащее информацию об объекте и информацию о средствах защиты, на компьютерах которых содержится объект.

Наиболее близким по технической сущности и выполняемым функциям аналогом (прототипом) к заявленному является «Способ использования вариантов противодействия сетевой и потоковой компьютерным разведкам и сетевым атакам и система его реализующая» (патент РФ № 2682108, G06F 21/60, H04B 17/00 опубл. 14.03.2019 г. Бюл. № 8). Указанная система включает устройство визуализации соединенное с устройством управления обработкой данных и устройством управления базами данных; устройство ввода-вывода исходных данных соединенного с устройством управления базами данных; устройство обработки данных включающее устройство управления обработкой данных соединенное с устройством ранжирования проблем развития и устройством сравнения параметров сети связи соединенного с устройством управлением обработки данных и устройством синтеза виртуального рабочего варианта системы соединенным с устройством выбора оптимального варианта решения; устройство хранения данных, включающее в себя устройство управления базами данных, соединенное с устройством управления обработкой данных и базой данных примеров решения проблем, базой данных типов проблем и математических моделей, базой данных параметров уравнения развития, базой данных общематематических методов решения проблем, дополнительно в устройство обработки данных введено устройство моделирования (прогнозирования) состояния узлов сети связи состоящее из блока прогнозирования параметров сетевых атак соединенного с устройством ранжирования проблем развития; устройством сравнения параметров сети связи и блоком прогнозирования состояния узлов сети связи в условиях сетевой атаки соединенного с устройством сравнения параметров сети связи и блоком оптимизации контролируемых параметров соединенного с устройством сравнения параметров сети связи и блоком моделирования совместного применения способов и вариантов противодействия соединенное с устройством сравнения параметров сети связи, введено устройство управления распределенной системой мониторинга состоящей из группы датчиков распределенной системой мониторинга принимающих информационные потоки характеризующие техническое состояние узлов сети связи и сетевой атаки и соединенных с блок управления распределенной системой мониторинга, соединенным с устройством визуализации, устройством управления базами данных и блоком идентификации и классификации сетевых атак, введено устройство управления способами и вариантами противодействия сетевой атаки состоящей из группы блоков активации способов противодействия сетевой атаки, соединенных со способами противодействия сетевой атаки и блоком управления активацией способов и вариантов противодействия соединенным с блоком управления распределенной системой мониторинга и устройством выбора оптимального варианта решения.

Техническая проблема: время проверки системой мониторинга принимаемых пакетов входящего и исходящего потока данных превышает время поступления очередного пакета, из-за большого количества сигнатур компьютерных атак используемых данной системой, что приводит к появлению и накапливанию задержки потока данных, вследствие чего происходит ухудшение (или разрыв) качества связи.

Решение технической проблемы: снижение времени проверки системой мониторинга проверяемых пакетов входящего и исходящего потока данных за счет сокращения количества сигнатур компьютерных атак на основании выявления сильных корреляционных связей между параметрами, характеризующими входящий и исходящий поток данных.

Технический результат: снижение времени проверки системой мониторинга проверяемых пакетов входящего и исходящего потока данных до значений, не превышающих времени поступления очередного пакета, за счет сокращения количества сигнатур компьютерных атак на основании выявления сильных корреляционных связей между параметрами, что обеспечивает недопущение появления и накапливания задержки потока данных, что обеспечивает требуемое качество связи.

Технический результат достигается за счет разработки адаптивной системы мониторинга информационно-технических воздействий состоящей из анализатора сетевого трафика [программный комплекс СКАТ DPI. ITGLOBAL.COM]; устройства управления функционированием системы мониторинга состоящего из блока ввода нормированных значений и сигнатур [классификация устройств ввода информации / https://spravochnick.ru/informatika/arhitektura_personalnogo_kompyutera/ ustroystva_vvoda_ informacii/] первый выход, которого соединен с входом базы данных [Microsoft – SQL Server], второй выход базы данных соединен с входом блока визуализации [формирование изображения и графической информации с помощью мониторов компьютера]; устройства обработки данных и управления системы мониторинга состоящего из блока оценки параметров системы мониторинга [Система обнаружения атак «ФОРПОСТ» версии 2.0 / https://www.rnt.ru/ru/production/detail.php?ID=19] второй вход, которого соединен с первым выходом базы данных, первый выход соединен с первым входом блока визуализации, третий выход соединен с блоком синтеза и конфигурации системы обнаружения атак [Система обнаружения атак «ФОРПОСТ» версии 2.0 / https://www.rnt.ru/ru/ production/detail.php?ID=19]; устройства обнаружения компьютерных атак состоящего из блока коммутации сигнатур [Инициализация и подключение детектора атак. Аппаратно-программный комплекс шифрования Континент Версия 3.7 / https://www.securitycode.ru/upload/ documentation/detektor_atak/IDS_Admin_Guide.pdf] вход, которого соединен с выходом блока синтеза и конфигурации систем обнаружения атак [Работа с правилами. Аппаратно-программный комплекс шифрования Континент Версия 3.7 /https://www.securitycode.ru/upload/documentation/detektor_atak/ IDS_Admin_ Guide.pdf], блока идентификации и классификации атак [Средства управления системой обнаружения вторжений. Аппаратно-программный комплекс шифрования Континент Версия 3.7 / https://www.securitycode.ru/upload/documentation/ detektor_atak/IDS_Admin_ Guide.pdf] первый выход, которого соединен со вторым входом блока визуализации.

Дополнительно введены: выход анализатора сетевого трафика соединен со входом устройства коммутации и согласования [Коммутационное оборудование и его особенности / http://www.aitek-d.ru/articles9851.html]; первый выход устройства коммутации и согласования соединено с первым входом и вторым входами устройства промежуточных расчетов, а именно с первым входом блока расчета параметров быстродействия системы мониторинга [Добрышин М.М. и др. Программа расчета быстродействия системы мониторинга технического состояния средств связи / Свидетельство о государственной регистрации программы для ЭВМ № 2018618661 от 17.07.2018 г. Бюл. № 7.] и первым входом блока расчета коэффициентов корреляции [Добрышин М.М. и др. Расчет корреляционных связей между значениями параметров технического состояния средств связи / Свидетельство о государственной регистрации программы для ЭВМ № 2018615232 от 03.05.2018 г. бюл. № 5.], второй вход блока расчета коэффициентов корреляции соединен с первым выходом базы данных, третий вход блока расчета коэффициентов корреляции соединен со вторым выходом блока оценки параметров системы мониторинга, выход блока соединен с входом блока сокращения сигнатур [Работа с правилами. Аппаратно-программный комплекс шифрования Континент Версия 3.7 / https://www.securitycode.ru/upload/documentation/ detektor_ atak/IDS_Admin_Guide.pdf]; выход блока сокращения сигнатур [Работа с правилами. Аппаратно-программный комплекс шифрования Континент Версия 3.7 / https://www.securitycode.ru/ upload/ documentation/detektor_atak/IDS_Admin_Guide.pdf] соединен со вторым входом блока расчета параметров быстродействия системы мониторинга; устройство управления функционирования системы мониторинга дополнено блоком ручного управления [классификация устройств ввода информации / https://spravochnick.ru/informatika/arhitektura_personalnogo_kompyutera/ustroystva_vvoda_ informacii/], первый вход которого соединен с выходом блока визуализации, первый выход соединен со вторым входом устройства коммутации и согласования; устройство обработки данных и управления системы мониторинга дополнено блоком выбора дополнительных сигнатур [Работа с правилами. Аппаратно-программный комплекс шифрования Континент Версия 3.7 / https://www.securitycode.ru/upload/ documentation/ detektor_atak/IDS_Admin_Guide.pdf] первый вход которого соединен с выходом блока ручного управления, выход соединен с блоком визуализации; Устройство обнаружения компьютерных атак дополнено блоком сигнатур [Просмотр правил, назначенных детектору атак. Аппаратно-программный комплекс шифрования Континент Версия 3.7 / https://www.securitycode.ru/upload/documentation/ detektor_atak/ IDS_Admin_ Guide.pdf], первый вход которого соединен со вторым выходом блока ввода нормированных значений и сигнатур, второй вход соединен с выходом блока коммутации сигнатур, выход соединен со вторым входом блока идентификации и классификации атак.

Перечисленная новая совокупность существенных признаков обеспечивает снижение времени проверки системой мониторинга проверяемых пакетов входящего и исходящего потока данных до значений, не превышающих времени поступления очередного пакета.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленной системы, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности "новизна".

«Промышленная применимость» разработанной адаптивной системы обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данную систему с достижением указанного в изобретении результата.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

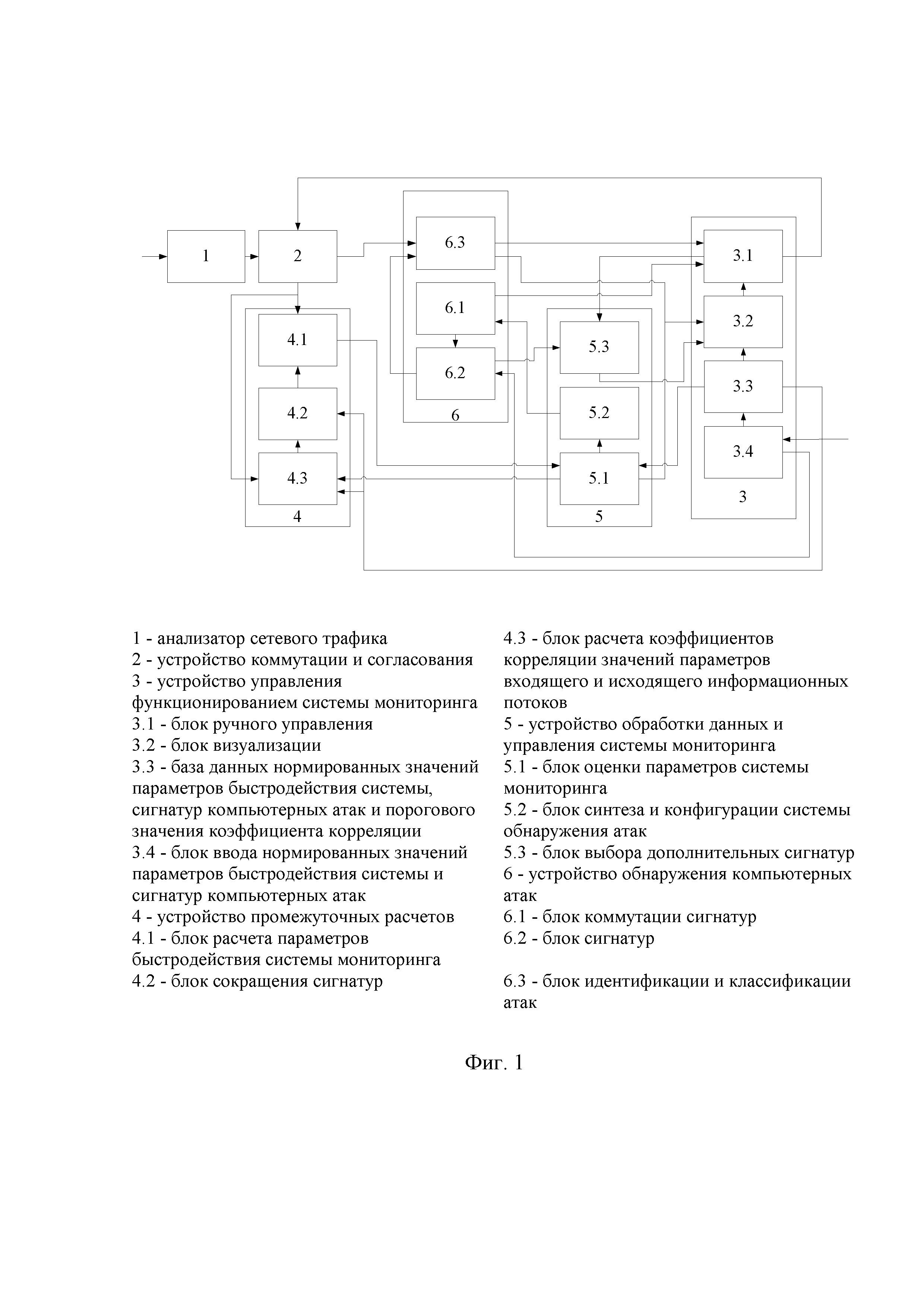

Заявленные объекты системы поясняются чертежами, на которых показаны:

Фиг.1 – структурная схема адаптивной системы мониторинга информационно-технических воздействий.

Адаптивная система мониторинга информационно-технических воздействий (фиг.1), функционирует следующим образом: с помощью блока ввода нормированных значений и сигнатур (блок 3.4), устройства управления функционированием системы мониторинга (блок 3), оператор вводит нормированные значения параметров, которые сохраняются в базе данных (блок 3.3) и сигнатуры, характеризующие различные компьютерные атаки, которые сохраняются в блоках сигнатур (блок 6.2), устройства обнаружения компьютерных атак (блок 6).

На n входов анализатора сетевого трафика (блок 1) поступает входящий и исходящий информационный поток защищаемого узла связи.

В блоке 1 выделяются статистические значения анализируемого информационного потока и поступают на выход блока 1 соединенного с первым входом устройства коммутации и согласования (блок 2). На второй вход блока 2 поступает управляющий сигнал из блока ручного управления (блок 3.1), устройства управления функционированием системы мониторинга (блок 3) о направлении выделенных статистических значений либо в блок расчета параметров быстродействия системы мониторинга (блок 4.1), устройства промежуточных расчетов (блок 4) либо в блок идентификации и классификации компьютерных атак (блок 6.3), устройства обнаружения компьютерных атак (блок 6).

Если из блока 3.1 поступил сигнал «настройки системы мониторинга», то с первого выхода блока 2 статистические значения анализируемого информационного потока поступают на первый вход блока 4.1, где рассчитываются значения параметров быстродействия системы мониторинга.

С выхода блока 4.1 значения параметров быстродействия системы мониторинга поступают на первый вход блока оценки параметров системы мониторинга (блок 5.1), устройства обработки данных и управления системой мониторинга (блок 5).

На второй вход блока 5.1 из блока 3.3 поступает нормированное значение быстродействия системы мониторинга. В блоке 5.1 поступившие на первый и второй входы значения быстродействия системы сравниваются. Если значение быстродействия на первом входе меньше аналогичного значения на втором входе, блок 5.1 с первого выхода передается управляющая команда в блок расчета коэффициентов корреляции (блок 4.3).

На первый вход блока 4.3 с выхода блока 2 поступают статистические значения входящего и исходящего информационных потоков. Если на второй вход блока 4.3 поступает управляющий сигнал из блока 5.1, то рассчитывают значения коэффициентов корреляции между всеми принятыми статистическими значениями параметров входящего и исходящего информационных потоков.

С выхода блока 4.3 на первый вход блока сокращения сигнатур (блок 4.2) передаются рассчитанные значения коэффициентов корреляции. В блоке 4.2 на основании заданного порогового значения коэффициента корреляции (поступаемого на второй вход блока 4.2 из блока 3.3) выделяют и сокращают сигнатуры соответствующих компьютерных атак. При выборе сокращаемых сигнатур оставляют сигнатуры нижележащего уровня эталонной модели взаимодействия открытых систем. После сокращения сигнатур, подсчитывают количество оставшихся сигнатур.

С выхода блока 4.2 на вход блока 4.1 поступают значения количества сокращенного перечня сигнатур. В блоке 4.1 рассчитывают быстродействие системы мониторинга с учетом сокращенного количества сигнатур. С выхода блока 4.1 значения быстродействия системы мониторинга поступают на вход блока 5.1.

Если повторно значения на первом входе блока 5.1 меньше чем значения на втором входе блока 5.1, на втором выходе блока 5.1 формируется команда о необходимости уменьшения порогового значения коэффициента корреляции и передается на вход блока визуализации (блок 3.2).

На основании полученной в блоке 3.2 команды о необходимости уменьшения порогового значения коэффициента корреляции, оператор уменьшает указанное значение путем внесения изменений с помощью блока 3.4.

Действия в блоках 4.1-5.1-4.3-4.2 продолжаются до тех пор, пока не будет выполнено условие в блоке 5.1.

Если условие в блоке 5.1 выполнено, то с третьего выхода блока 5.1 передаются номера сигнатур, которые необходимо использовать при функционировании системы мониторинга на первый вход блока синтеза и конфигурации системы мониторинга (блок 5.2).

В блоке 5.2 формируются управляющие команды необходимые для подключения указанных сигнатур определения компьютерных атак. С первого выхода блока 5.2 команда на подключения требуемых сигнатур передается на первый вход блока коммутации сигнатур (блок 6.1).

С первого выхода блока 6.1 на входы блоков сигнатур (блок 6.2) передаются управляющие команды на коммутацию сигнатур с первым входом блока идентификации и классификации атак (блок 6.3).

После коммутации требуемых сигнатур (блок 6.2) с блоком 6.3, со второго выхода блока 6.1 на первый вход блока ручного управления (блок 3.1) поступает сообщение о готовности устройства обнаружения компьютерных атак к работе.

После поступления на вход блока 3.1 сообщения о готовности к работе устройства обнаружения компьютерных атак, оператор принимает решение о переключении входящих и исходящих информационных потоков с первого входа блока 4.1 на второй вход блока 6.3.

С первого выхода блока 3.1 на второй вход блока 2 передается команда о переключении входящих и исходящих информационных потоков с первого входа блока 4.1 на второй вход блока 6.3.

При поступлении на второй вход блока 6.3 входящих и исходящих информационных потоков осуществляется выделение и анализ статистических данных указанных потоков и сравнивают с подключенными сигнатурами блока 6.2 с целью выявления компьютерных атак.

Результаты идентификации и классификации атак передаются с первого выхода блока 6.3 на второй вход блока 3.2.

Если по результатам идентификации и классификации атак, устройство обнаружения компьютерных атак не смогло с требуемой достоверностью классифицировать атаку, формируется соответствующее и передается со второго выхода блока 6.3 на третий вход блока 3.1.

При поступлении на второй вход блока 3.1 сообщения, оператор, формирует управляющую команду на дополнительную активацию сигнатур и передает со второго выхода блока 3.1 на первый вход блока выбора дополнительных сигнатур (блок 5.3), а так же передает статистические значения входящего и исходящего трафик которые устройство обнаружения компьютерных атак не смогло классифицировать.

В блоке 5.3 на основании принятой управляющей команды и значений входящего и исходящего трафика и имеющихся не подключенных к устройству 6 сигнатур поступающих на второй вход блока 5.3 классифицируют атаку.

После классификации атаки с выхода блока 5.3 на вход блока 3.2 передается сообщение о классифицированной атаки.

Полученное сообщение о классификации атаки из блока 3.2 передается в блок 3.1, где оператор принимает решение об отключении выбранной в блоке 5.3 неактивированной сигнатуры.

Расчёт эффективности заявленной системы проводился следующим образом:

Определение времени проверки принимаемого пакета для способа прототипа проводился согласно известного выражения (Гречишников Е.В., Добрышин М.М., Берлизев А.В. Предложение по совершенствованию системы мониторинга инцидентов информационной безопасности / Сборник трудов II Межвузовской научно-практической конференции Проблемы технического обеспечения войск в со-временных условиях: Военная академия связи. – Санкт-Петербург. –2017. – С.31-35.).

, (1)

, (1)

где  - время проверки одного пакета;

- время проверки одного пакета;  - количество операций для проверки пакета (сопоставимо с количеством сигнатур);

- количество операций для проверки пакета (сопоставимо с количеством сигнатур);  - частота процессора.

- частота процессора.

Из анализа выражения 1 следует, что для неизменной частоте процессора при сокращении количества сигнатур время проверки снижается.

На основании этого, следует вывод, что заявленная адаптивная система мониторинга информационно-технических воздействий обеспечивает снижение времени проверки системой мониторинга проверяемых пакетов входящего и исходящего потока данных.

За счет выявления сильных корреляционных связей между параметрами сетевого трафика [Гречишников Е. В., Добрышин М. М., и др. Предложения по повышению быстродействия распределенной системы мониторинга компьютерных сетей интегрированных в единую сеть электросвязи / Вопросы оборонной техники. Серия 16. Технические средства противодействия терроризму. № 3-4 (105-106), Москва 2017 г. – С. 24-29.] возможно определить такое количество сигнатур, при которых обеспечивается требуемое быстродействие и обеспечивает требуемую задержку потока данных, что обеспечивает требуемое качество связи.

Сокращение количества сигнатур не влияет на защищенность узла связи в связи с тем, что при выявлении фактов ведения информационно-технических воздействий выявленные пакеты выделяются из обрабатываемого информационного потока и анализируются отдельно от основного трафика.

Адаптивная система мониторинга информационно-технических воздействий состоит из анализатора сетевого трафика, устройства управления функционированием системы мониторинга, состоящего из блока ввода нормированных значений параметров быстродействия системы и сигнатур компьютерных атак, первый выход которого соединен с входом базы данных нормированных значений параметров быстродействия системы, сигнатур компьютерных атак и порогового значения коэффициента корреляции, второй выход базы данных нормированных значений параметров быстродействия системы, сигнатур компьютерных атак и порогового значения коэффициента корреляции соединен со входом блока визуализации; устройства обработки данных и управления системы мониторинга, состоящего из блока оценки параметров системы мониторинга, второй вход которого соединен с первым выходом базы данных нормированных значений параметров быстродействия системы, сигнатур компьютерных атак и порогового значения коэффициента корреляции, первый выход соединен с первым входом блока визуализации, третий выход соединен с блоком синтеза и конфигурации системы обнаружения атак; устройства обнаружения компьютерных атак, состоящего из блока коммутации сигнатур, вход которого соединен с выходом блока синтеза и конфигурации систем обнаружения атак, блока идентификации и классификации атак, первый выход которого соединен со вторым входом блока визуализации, отличающаяся тем, что выход анализатора сетевого трафика соединен со входом устройства коммутации и согласования; первый выход устройства коммутации и согласования соединен с первым и вторым входами устройства промежуточных расчетов, а именно с первым входом блока расчета параметров быстродействия системы мониторинга и первым входом блока расчета коэффициентов корреляции значений параметров входящего и исходящего информационных потоков; второй выход устройства согласования и коммутации соединен с первым входом блока идентификации и классификации атак; выход блока расчета параметров быстродействия системы мониторинга соединен с первым входом блока оценки параметров системы мониторинга; второй вход блока расчета коэффициентов корреляции значений параметров входящего и исходящего информационных потоков соединен с первым выходом базы данных нормированных значений параметров быстродействия системы, сигнатур компьютерных атак и порогового значения коэффициента корреляции, третий вход блока расчета коэффициентов корреляции значений параметров входящего и исходящего информационных потоков соединен со вторым выходом блока оценки параметров системы мониторинга, выход блока соединен с первым входом блока сокращения сигнатур; второй вход блока сокращения сигнатур соединен с третьим выходом базы данных нормированных значений параметров быстродействия системы, сигнатур компьютерных атак и порогового значения коэффициента корреляции; первый выход блока сокращения сигнатур соединен со вторым входом блока расчета параметров быстродействия системы мониторинга; устройство управления функционирования системы мониторинга дополнено блоком ручного управления, первый вход которого соединен с выходом блока визуализации, первый выход соединен со вторым входом устройства коммутации и согласования; устройство обработки данных и управления системы мониторинга дополнено блоком выбора дополнительных сигнатур, первый вход которого соединен с выходом блока ручного управления, первый выход соединен с блоком визуализации; устройство обнаружения компьютерных атак дополнено блоком сигнатур, первый вход которого соединен со вторым выходом блока ввода нормированных значений параметров быстродействия системы и сигнатур компьютерных атак, второй вход соединен с первым выходом блока коммутации сигнатур, первый выход соединен со вторым входом блока идентификации и классификации атак, второй выход соединен со вторым входом блока выбора дополнительных сигнатур; второй выход блока коммутации сигнатур соединен со вторым входом блока ручного управления; второй выход блока идентификации и классификации атак соединен с третьим входом блока ручного управления.