Результат интеллектуальной деятельности: СПОСОБ ЗАЩИТЫ СЕРВЕРА УСЛУГ ОТ DDoS АТАК

Вид РИД

Изобретение

Изобретение относится к области обеспечения безопасности сетей связи и может быть использовано для защиты серверов услуг от DDoS атак.

«Чёрный» список IP-адресов – это пользовательская база данных IP-адресов, сообщения с которых будут блокироваться [Электронный ресурс. Режим доступа: http://support.gfi.com/manuals/ru/me2014/Content/Admini-strator/Anti-Spam/Anti-Spam_Filters/IP_Blocklist.htm].

Альтернативой «Черного» списка является «Белый» список IP-адресов [Электронный ресурс. Режим доступа: http://dic.academic.ru/dic.nsf/ruwiki/ 701664/Чёрный_список].

Сетевой трафик – объём информации, передаваемой через компьютерную сеть за определенный период времени посредством IP-пакетов. [А. Винокуров Принципы организации учёта IP-трафика. Электронный ресурс. Режим доступа: http://habrahabr.ru/post/136844].

Известна система и способ уменьшения ложных срабатываний при определении сетевой атаки, (патент РФ №2480937, H04L 29/06, G06F 15/16, G06F 21/30, опубл. 27.04.2013 г. Бюлл. № 12) заключающийся в том, что перенаправляют трафик к сервису на сенсоры и центры очистки, обрабатывают на сенсорах все запросы к сервису с дальнейшим агрегированием полученной информации, обновляют правила фильтрации на коллекторах, используя полученную от сенсоров информацию, корректируют обновленные правила фильтрации с помощью управляющего модуля на основании статистики предыдущих сетевых атак, фильтруют трафик на центрах очистки, используя заданные правила фильтрации.

Наиболее близким по технической сущности и выполняемым функциям аналогом (прототипом) к заявленному является способ защиты элементов виртуальных частных сетей связи от DDoS-атак (патент РФ №2636640, G06F 21/55, G06F 21/62, H04L 12/28, G06F 11/30 опубл. 27.11.2017 г. Бюлл. № 33.) заключающийся в том, что в базу данных заносят «Белые» и «Черные» списки IP-адресов для корректировки правил фильтрации, в которой «Белые» и «Черные» списки IP-адресов задаются на основе поведенческих критериев, включающих анализ измеренных параметров атак, фильтрацию сетевого трафика для защиты сервиса от сетевых атак, содержащий этапы, на которых перенаправляют трафик к сервису на сенсоры и центры очистки, обрабатывают на сенсорах все запросы к сервису с дальнейшим, агрегированием полученной информации, обновляют правила фильтрации на коллекторах, используя полученную от сенсоров информацию, корректируют обновленные правила фильтрации с учетом статистики предыдущих сетевых атак, фильтруют трафик на центрах очистки, используя заданные правила фильтрации, при этом центры очистки подключены к магистральным каналам связи по каналам с высокой пропускной способностью, при обнаружении атаки прогнозируют влияние атаки на элемент VPN, «Белые» списки IP-адресов своевременно дополняются при появлении новых IP-адресов, осуществляют сбор статистики о функционировании VPN.

Техническая проблема. Низкая защищенность сервера услуг связанная с необходимостью значительного времени для его восстановления и отсутствием дополнительного анализа «Черного» списка IP-адресов, для соблюдения их актуальности.

Техническая проблема решается за счет отсутствия перерыва в обслуживании соединений из «Белого» списка IP-адресов, дополнительного анализа «Черного» списка IP адресов.

Технический результат. Повышение защищенности сервера услуг за счет непрерывного обслуживания соединений из «Белого» списка IP-адресов и дополнительного анализа и корректировки «Черного» списка IP-адресов.

Технический проблема решается тем, что в способе защиты сервера услуг от DDoS атак, выполняется следующая последовательность действий, создают управляющий модуль, который использует «Белые» и «Черные» списки IP-адресов для корректировки правил фильтрации, при этом «Белые» списки IP-адресов задаются на этапе формирования управляющего модуля, задают правила фильтрации сетевого трафика, осуществляют мониторинг сетевого трафика путем обработки всех запросов поступающих к серверу услуг с дальнейшим агрегированием полученной информации, после формирования «Черного» списка IP-адресов обновляют правила фильтрации сетевого трафика, после перевода узлов «Белого» списка IP-адресов на основной сервер услуг принимаемые пакеты проверяются в «Белом» списке IP-адресов затем в «Черном» списке IP-адресов, при обнаружении IP-адреса в «Черном» списке принимаемый трафик с этого IP-адреса перенаправляется на центр очистки, согласно изобретению дополнительно формируют резервный сервер, сервер оповещения и подключают их по независимому каналу к сети связи, а так же задают максимальную производительность сервера услуг, далее во время мониторинга сетевого трафика определяют и записывают данные о текущих соединениях сервера услуг, после чего рассчитывают текущую нагрузку на сервер услуг и сравнивают ее с максимальной производительностью, если текущая нагрузка на сервер услуг превышает заданную максимальную производительность сервера услуг, то передают с сервера оповещения служебные команды о переводе узлов из «Белого» списка IP-адресов на резервный сервер, и записывают IP-адреса с которых происходило обращение к серверу услуг в массив памяти M1, после чего сбрасывают все соединения из «Белого» списка IP-адресов, восстанавливают функционирование сервера услуг, для чего включают его для сброса и осуществляют дополнительный анализ сетевого трафика, при этом записывают IP-адреса с которых происходило поступление запроса на соединение с сервером услуг в массив памяти M2, затем выделяют IP-адреса из массива памяти M2 которые совпали с IP-адресами из массива памяти M1, и записывают их «Черный» список IP-адресов, после обновления правил фильтрации с учетом откорректированного «Черного» списка IP-адресов, в случае продолжения атаки осуществляют взаимодействие узлов «Белого» списка IP-адресов с резервным сервером, а в случае окончания атаки передают служебные команды о переводе узлов «Белого» списка IP-адресов на основной сервер, после чего осуществляют дальнейшее функционирование сервера услуг с учетом откорректированного «Черного» списка IP-адресов.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленного способа, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности "новизна".

Перечисленная новая совокупность существенных признаков обеспечивает расширение возможности способа прототипа за счет отсутствия перерыва в обслуживании соединений из «Белого» списка IP-адресов, дополнительного анализа «Черного» списка IP-адресов, уменьшения времени восстановления сервера услуг и применением дополнительного сервера оповещения.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности "изобретательский уровень".

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ с достижением указанного в изобретении результата.

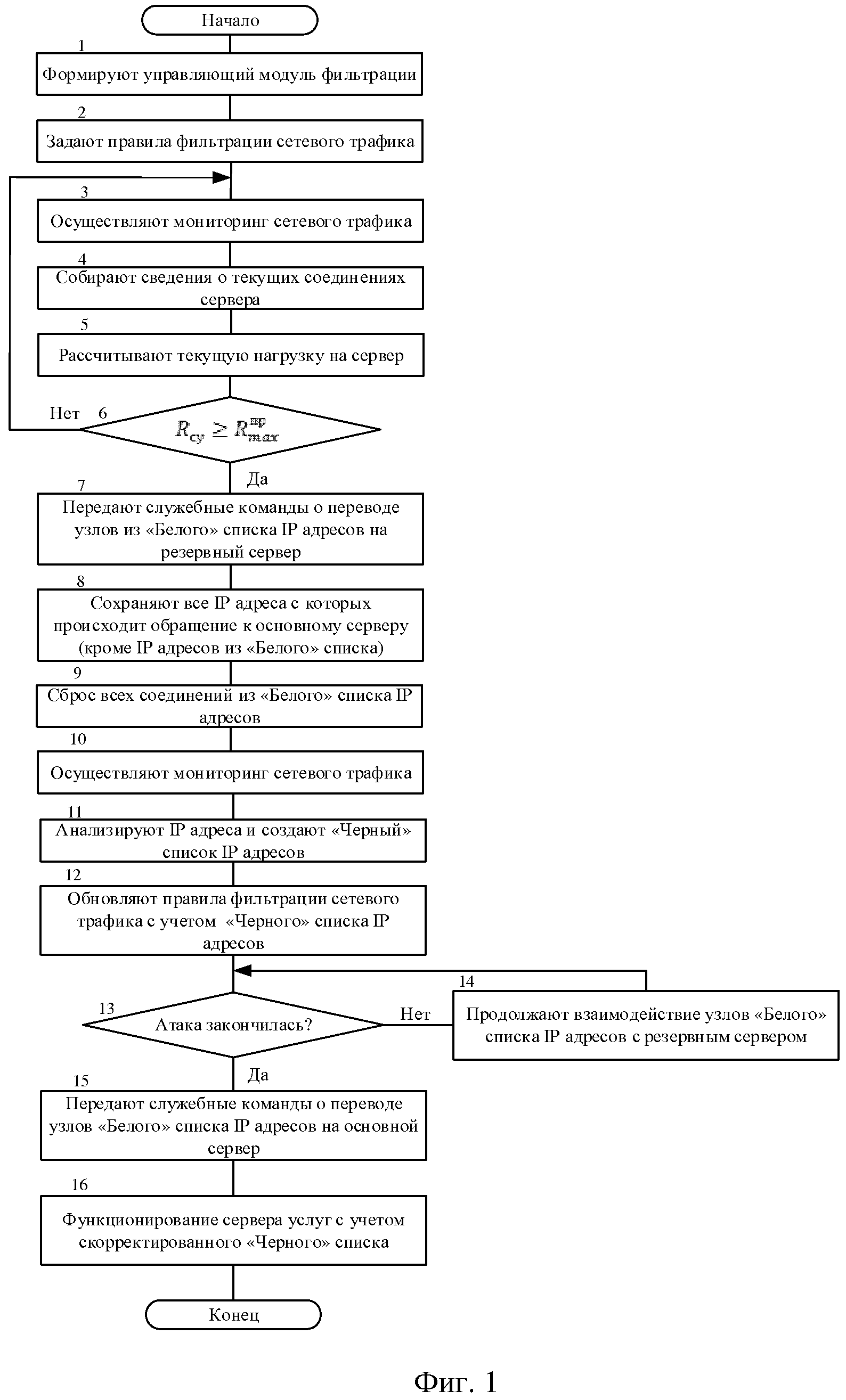

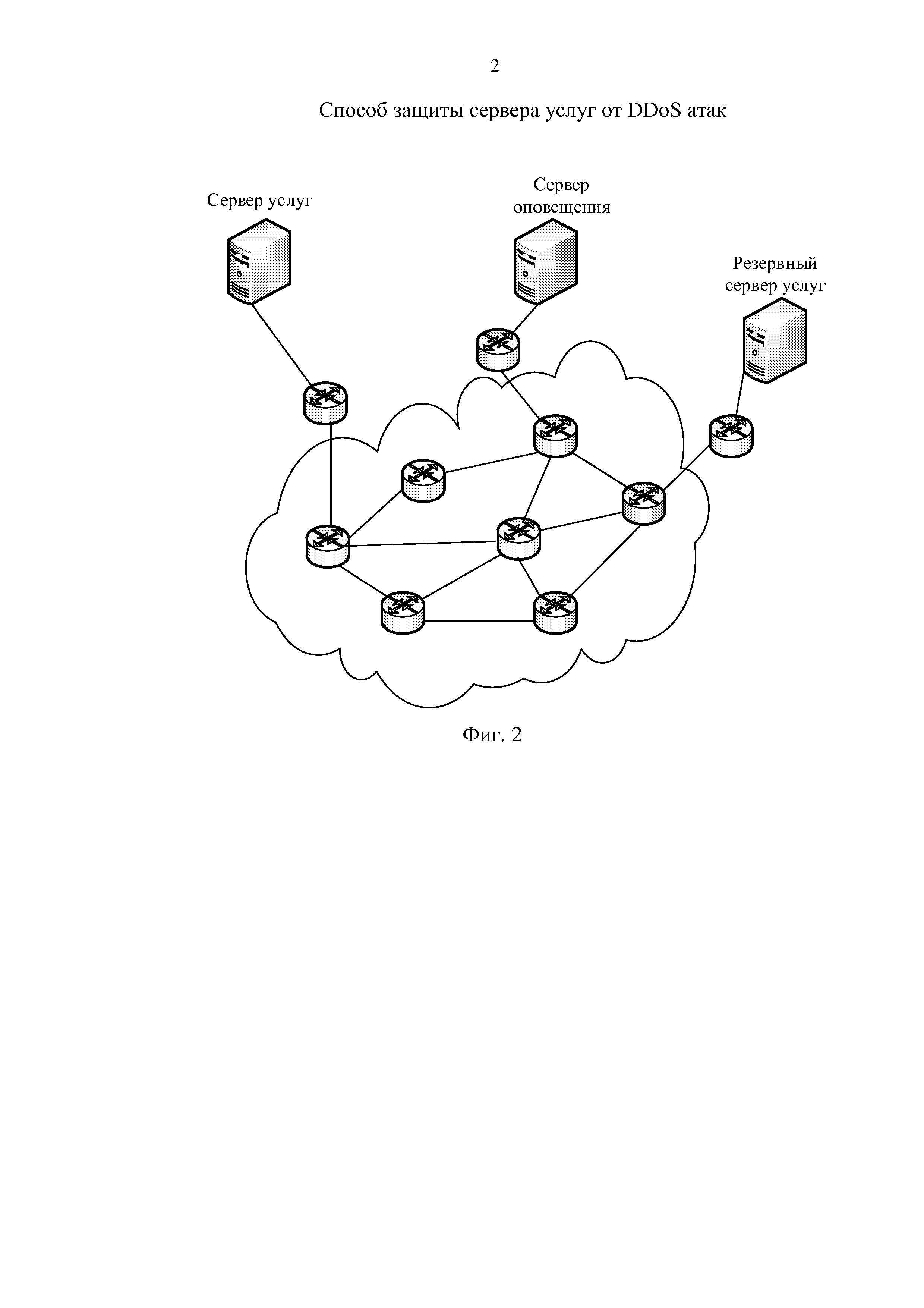

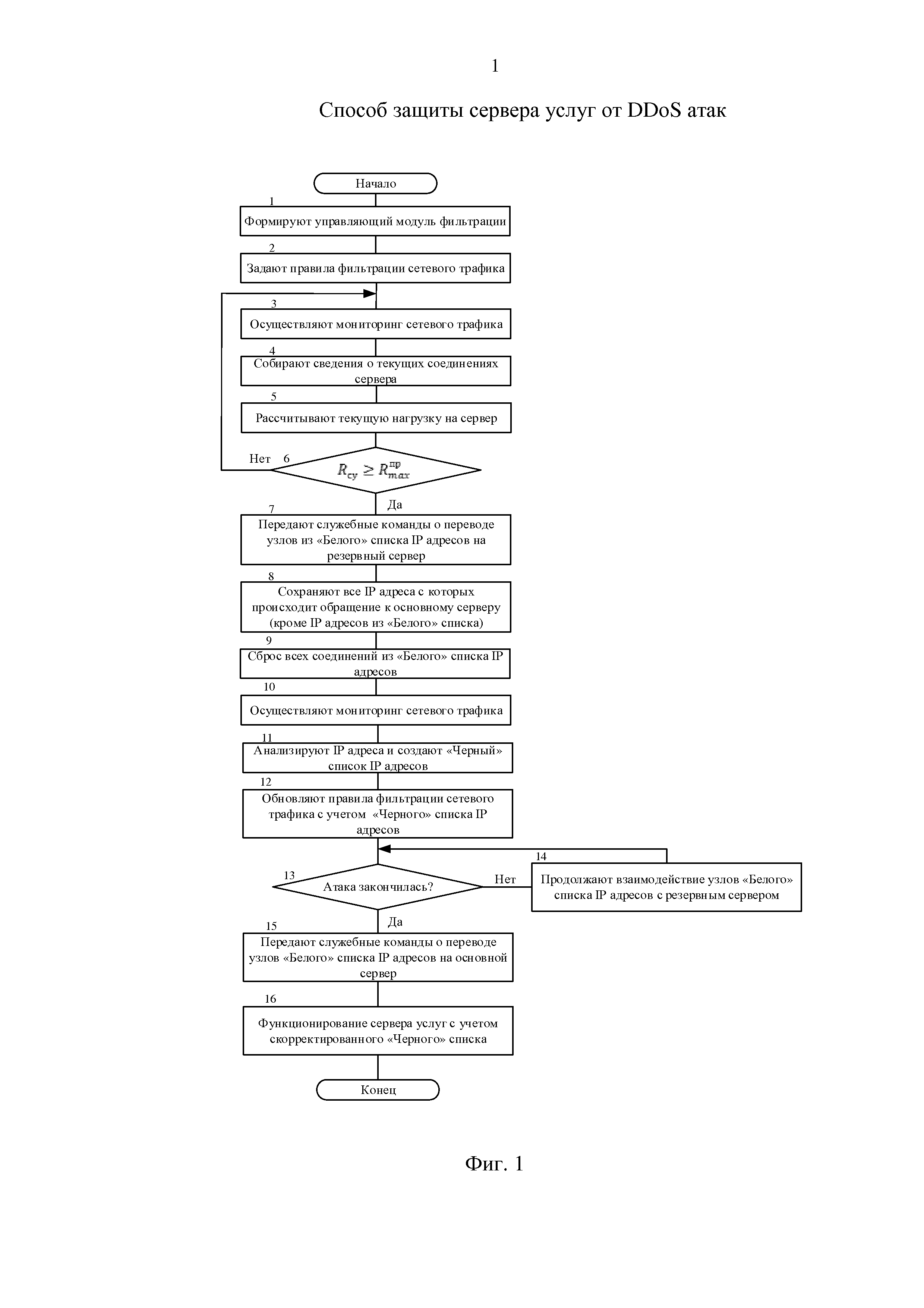

Заявленный способ поясняется чертежами, на которых показано:

фиг. 1 - обобщенная структурно-логическая последовательность способа защиты сервера услуг от DDoS атак;

фиг. 2 - схема взаимодействия сервера услуг.

Заявленный способ поясняется блок-схемой способа защиты сервера услуг от DDoS атак (фиг.1), где в блоке 1 задают максимальную производительность сервера услуг –  , создают управляющий модуль, который использует «Белые» и «Черные» списки IP-адресов для корректировки правил фильтрации, в которой «Белые» списки задаются на начальном этапе, а «Черные» списки формируют в блоке 11. [Справка Dr. Web. Черный и «Белый» списки Электронный ресурс. Режим доступа: http://download.geo.drweb.com/pub/drweb/windows/workstation/9.0/documentation/html/ru/pc_whitelist.htm].

, создают управляющий модуль, который использует «Белые» и «Черные» списки IP-адресов для корректировки правил фильтрации, в которой «Белые» списки задаются на начальном этапе, а «Черные» списки формируют в блоке 11. [Справка Dr. Web. Черный и «Белый» списки Электронный ресурс. Режим доступа: http://download.geo.drweb.com/pub/drweb/windows/workstation/9.0/documentation/html/ru/pc_whitelist.htm].

Формируют резервный сервер услуг и дополнительный сервер оповещения для рассылки служебных команд на переключение на резервный сервер услуг.

Сервер оповещения может быть представлен в виде почтового сервера, сервера рассылки SMS сообщений и т.п. Реализация почтового сервера возможна с помощью следующих средств: hmailserver [https://www.hmailserver.com/], hmailserver [http://www.xmailserver.org/], mailenable [http://www.mailenable.com/standard_edition.asp].

Реализация сервера рассылки SMS возможна с помощью следующих средств: fast sms [http://fastsms.pro/], Diafaan SMS Server [https://www.diafaan.com/], smsdeliverer [http://www.smsdeliverer.com/].

Подключают резервный сервер услуг и дополнительный сервер оповещения к сети связи по независимому каналу.

В блоке 2 задают правила фильтрации сетевого трафика

Правила фильтрации трафика являются результатом действия правил антиспуфинга, выбранного режима безопасности для каждого сетевого интерфейса, списка сетевых фильтров для соединений и работой системы обнаружения атак.

Фильтрация трафика осуществляется с учетом установленных соединений, то есть соединений, образующихся на основании разрешенного правилами входящего или исходящего пакета. При поступлении пакета фиксируются разные параметры разрешенного фильтрами входящего или исходящего пакета. На основании этих данных создается временное правило соединения для дальнейшего пропуска пакетов в прямом и обратном направлении. Такое правило существует, пока есть трафик, соответствующий данному соединению. [Основные принципы фильтрации. Электронный ресурс. Режим доступа: http://mybiblioteka.su/10-39332.html].

В блоке 3 осуществляют мониторинг сетевого трафика

Под мониторингом сети понимают процесс сбора и анализа сетевого трафика, по результатам которого можно судить о качественных и количественных характеристиках работоспособности сети или ее отдельных компонентов. Программы мониторинга сети позволяют выполнять захват пакетов и их реассемблирование для дальнейшего анализа. [Мониторинг сети. Сниффер Wireshark. Электронный ресурс. Режим доступа: http://www.4stud.info/networking/work2.html]

Обрабатывают полученные данные о всех запросах к серверу услуг с дальнейшим агрегированием полученной информации [Мониторинг сетевого трафика с помощью Netflow. Перевод: Сгибнев Михаил Электронный ресурс. Режим доступа: http://www.opennet.ru/base/cisco/monitor_netflow.txt.html. И. Чубин NetFlow Электронный ресурс. Режим доступа: http://www.opennet.ru/docs/RUS/netflow_bsd/].

В блоке 4 собирают сведения о текущих соединениях сервера

Проводится сбор (инвентаризация) соединений сервера. [Отчеты наборов элементов сбора системных данных. Электронный ресурс. Режим доступа: https://msdn.microsoft.com/ru-ru/library/cc280385(v=sql.110).aspx] При этом записывают данные о IP-адресе отправителя и IP-адресе получателя, а также количество IP пакетов переданных между этими парами.

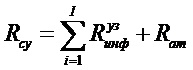

В блоке 5 рассчитывают текущую нагрузку на сервер

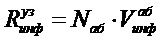

В общем случае нагрузку на сервер услуг можно представить, как произведение количества абонентов, подключенных к серверу услуг, и объема передаваемой абонентами информации:

,

,

где:  – общая нагрузка на сервер услуг;

– общая нагрузка на сервер услуг;

– количество абонентов;

– количество абонентов;

– объем передаваемой абонентами информации.

– объем передаваемой абонентами информации.

В условиях проведения сетевых атак общая нагрузка на сервер услуг будет формироваться как сумма нагрузки DDoS атаки и информационной нагрузки от узлов связи:

,

,

где:  – общая нагрузка на сервер услуг;

– общая нагрузка на сервер услуг;

– нагрузка от узлов связи, подключенных к серверу услуг;

– нагрузка от узлов связи, подключенных к серверу услуг;

– нагрузка на сервер производимая DDoS атакой.

– нагрузка на сервер производимая DDoS атакой.

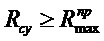

В блоке 6 проверяют выполнение условия  . Если условие выполняется, то переходят к блоку 7 и передают команды о переводе узлов связи из «Белого» списка IP-адресов на резервный сервер услуг, в противном случае переходят к блоку 3 и продолжают мониторинг сетевого трафика.

. Если условие выполняется, то переходят к блоку 7 и передают команды о переводе узлов связи из «Белого» списка IP-адресов на резервный сервер услуг, в противном случае переходят к блоку 3 и продолжают мониторинг сетевого трафика.

В блоке 8 записывают все IP-адреса с которых происходит обращение к основному серверу услуг (кроме IP-адресов «Белого списка»). Из полученных данных о всех запросах к серверу услуг выделяют IP-адреса (за исключением IP-адресов из «Белого» списка) с которых проходило обращение к серверу и записывают их в массив памяти M1.

В блоке 9 сбрасывают все соединения из «Белого» списка IP-адресов.

Все соединения из «Белого» списка IP-адресов установленные с сервером услуг сбрасываются, после чего сервер услуг перезагружают.

В блоке 10 осуществляют мониторинг сетевого трафика основного сервера услуг.

Атаки «отказ в обслуживании» (DDoS) влияют на доступность информационных ресурсов. Атака «отказ в обслуживании» считается успешной, если она привела к недоступности информационного ресурса. В данном случае речь идёт о большом количестве злонамеренных запросов, поступающих на сервер из множества разных мест. Обычно такие атаки организуются посредством бот-сетей. Бот-сеть генерирует большое количество запросов к серверу, что приводит к превышению допустимой нагрузки на сервер и, следовательно, отказу в обслуживании легитимных пользователей [DDoS-атаки: типы атак и уровни модели OSI. Электронный ресурс. Режим доступа: https://firstvds.ru/technology/types-of-ddos].

В данном блоке обрабатывают полученные данные о всех запросах к серверу услуг с дальнейшим агрегированием полученной информации [Мониторинг сетевого трафика с помощью Netflow. Перевод: Сгибнев Михаил Электронный ресурс. Режим доступа: http://www.opennet.ru/base/cisco/monitor_netflow.txt.html. И. Чубин NetFlow Электронный ресурс. Режим доступа: http://www.opennet.ru/docs/RUS/netflow_bsd/]. При обработке данных о запросах к серверу услуг выделяются все IP-адреса от которых получен запрос на соединение, но соединение не установлено. Формальные признаки по которым можно определить DDoS атаку представлены в [Определение DoS/DDoS атак на сервер. Электронный ресурс. Режим доступа: https://www.stableit.ru/2010/01/dosddos.html].

В блоке 11 анализируют IP адреса и формируют дополнительный «Черный» список IP-адресов.

Из полученных данных о всех запросах к серверу услуг выделяют IP-адреса с которых проходило обращение к серверу и записывают их в массив памяти M2. После чего сравнивают массивы М1 и М2. Совпавшие IP-адреса в массивах М1 и М2 записываются в массив памяти M. Полученный массив памяти М представляет из себя дополнительный «Черный» список IP-адресов. [Справка Dr. Web. «Черный» и «Белый» списки. Электронный ресурс. Режим доступа: http://download.geo.drweb.com/pub/drweb/windows/workstation/9.0/documentation/html/ru/pc_whitelist.htm]. IP-адреса которые присутствовали только в одном из массивов считаются не несущими угрозы и в «Черный» список IP-адресов не заносятся.

Существуют статические и динамические «Черные» списки. Динамический «черный список» представляет собой сетевую службу, предоставляемую провайдером «черных списков». Эти провайдеры отслеживают адреса IP (иногда и имена доменов), скомпрометированные спамерами. Некоторые провайдеры «черных списков» наряду со списками спамеров отслеживают адреса, с которых происходит рассылка вирусов, «троянцев», сетевых «червей», программ несанкционированного удаленного управления и другого вредоносного контента [Динамические «Черные» списки. Электронный ресурс. Режим доступа: https://www.osp.ru/winitpro/2005/04/177681]. Основным недостатком статитческих «Черных» списков является то, что для обращения к выбранной службе «черных списков» программа фильтрации почты формирует специальный запрос DNS, который передается на сервер DNS провайдера «черных списков». Как правило, такие запросы оформляются как запись PTR, запрашивающая запись типа A. При получении от провайдера положительного результата на запрос, является ли адрес известным источником спама, почтовый фильтр может принять решение о блокировании приема почты из данного источника, об удалении писем, полученных с этого адреса, или о помещении писем из этого источника в очередь для дальнейшего рассмотрения.

В предлагаемом способе «Черный» список IP-адресов формируется непосредственно при проведении атаки и позволяет сформировать актуальные для конкретной атаки IP-адреса. При этом данный список обновляется в режиме реального времени и отсутствует необходимость обращения к провайдеру «черных списков».

В блоке 12 обновляют правила фильтрации сетевого трафика с учетом скорректированного «Черного» списка IP-адресов.

В блоке 13 осуществляется проверка окончания атаки на основной сервер услуг. Если атака продолжается, то переходят к блоку 14 и продолжают взаимодействие узлов «Белого» списка IP-адресов с резервным сервером услуг, в противном случае переходят к блоку 15 и передают служебные команды о переводе узлов «Белого» списка IP-адресов на основной сервер услуг.

В блоке 16 осуществляют функционирование сервера услуг с учетом скорректированного «Черного» списка IP-адресов.

После перевода узлов «Белого» списка IP-адресов на основной сервер услуг принимаемые пакеты проверяются в «Белом» списке IP-адресов. Если принятые пакеты получены из списка «Белых» IP-адресов, то пакет обрабатывается. Если пакет принят с IP-адреса не из «Белого» списка, то IP-адрес сравнивается с «Черным» списком IP-адресов. Если принятый пакет получен из списка «Черных» IP-адресов, то пакет перенаправляется на центр очистки и уничтожается [Сетевая защита на базе технологий фирмы Cisco System. Практический курс. Уральский федеральный университет имени первого Президента России Б.Н. Ельцина. Екатеринбург, с. 180. 2014].

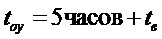

Среднестатистическая DDoS атака в среднем длится около 5 часов [Основные виды DDoS атак и принцип действия таких атак. Электронный ресурс. Режим доступа: https://data247.ru/2014/10/20/osnovnye-vidy-ddos-atak-i-princip-dejstviya-takix-atak/], при этом во время проведения атаки нагрузка на сервер услуг превысит допустимую нагрузку и, следовательно, приведет к отказу в обслуживании легитимных пользователей, помимо этого будет затрачено дополнительное время на восстановление работоспособности сервера. Таким образом, все время проведения DDoS атаки и время необходимое для восстановления работоспособности – сервер услуг не сможет предоставлять услуги пользователям.

,

,

где  – среднее время отказа в обслуживании;

– среднее время отказа в обслуживании;

– среднее время восстановления.

– среднее время восстановления.

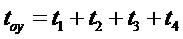

Достижение технического результата поясняется следующим образом. В предлагаемом способе, при начале DDoS атаки за время  все соединения, установленные с сервером услуг будут переведены на резервный сервер услуг, после чего за время

все соединения, установленные с сервером услуг будут переведены на резервный сервер услуг, после чего за время  осуществляют обработку сетевого трафика и формирование скорректированного «Черного» списка IP-адресов, время

осуществляют обработку сетевого трафика и формирование скорректированного «Черного» списка IP-адресов, время  будет затрачено не перезагрузку сервера, а время

будет затрачено не перезагрузку сервера, а время  на восстановление работоспособности сервера услуг (с учетом «Черного» списка IP-адресов).

на восстановление работоспособности сервера услуг (с учетом «Черного» списка IP-адресов).

,

,

В среднем для перевода всех соединений с основного сервера услуг на резервный сервер может потребоваться до 10 минут (с учетом передачи команды о переводе узлов связи из «Белого» списка IP-адресов на резервный сервер услуг), на обработку сетевого трафика может потребоваться до 20 минут, на перезагрузку сервера услуг до 15 минут и порядка 40 минут на восстановление работоспособности. Таким образом, через 1 час 25 минут сервер услуг сможет предоставлять услуги пользователям. По сравнению со способом-прототипом эффективность составляет порядка 3,3 раза.

На основании этого, следует вывод, что заявленный способ защиты сервера услуг от DDoS атак, позволяет повысить защищенность сервера услуг за счет непрерывного обслуживания соединений из «Белого» списка IP-адресов и дополнительного анализа «Черного» списка IP-адресов.

Способ защиты сервера услуг от DDoS атак, заключающийся в том, что создают управляющий модуль, который использует «Белые» и «Черные» списки IP-адресов для корректировки правил фильтрации, при этом «Белые» списки IP-адресов задаются на этапе формирования управляющего модуля, задают правила фильтрации сетевого трафика, осуществляют мониторинг сетевого трафика путем обработки всех запросов поступающих к серверу услуг с дальнейшим агрегированием полученной информации, после формирования «Черного» списка IP-адресов обновляют правила фильтрации сетевого трафика, после перевода узлов «Белого» списка IP-адресов на основной сервер услуг принимаемые пакеты проверяются в «Белом» списке IP-адресов затем в «Черном» списке IP-адресов, при обнаружении IP-адреса в «Черном» списке принимаемый трафик с этого IP-адреса перенаправляется на центр очистки, отличающийся тем, что дополнительно формируют резервный сервер, сервер оповещения и подключают их по независимому каналу к сети связи, а также задают максимальную производительность сервера услуг, далее во время мониторинга сетевого трафика определяют и записывают данные о текущих соединениях сервера услуг, после чего рассчитывают текущую нагрузку на сервер услуг и сравнивают ее с максимальной производительностью, если текущая нагрузка на сервер услуг превышает заданную максимальную производительность сервера услуг, то передают с сервера оповещения служебные команды о переводе узлов из «Белого» списка IP-адресов на резервный сервер, и записывают IP-адреса, с которых происходило обращение к серверу услуг в массив памяти M1, после чего сбрасывают все соединения из «Белого» списка IP-адресов, восстанавливают функционирование сервера услуг, для чего включают его для сброса и осуществляют дополнительный анализ сетевого трафика, при этом записывают IP-адреса, с которых происходило поступление запроса на соединение с сервером услуг в массив памяти M2, затем выделяют IP-адреса из массива памяти M2, которые совпали с IP-адресами из массива памяти M1, и записывают их «Черный» список IP-адресов, после обновления правил фильтрации с учетом откорректированного «Черного» списка IP-адресов, в случае продолжения атаки осуществляют взаимодействие узлов «Белого» списка IP-адресов с резервным сервером, а в случае окончания атаки передают служебные команды о переводе узлов «Белого» списка IP-адресов на основной сервер, после чего осуществляют дальнейшее функционирование сервера услуг с учетом откорректированного «Черного» списка IP-адресов.