Результат интеллектуальной деятельности: СПОСОБ УПРАВЛЕНИЯ ПОТОКАМИ ДАННЫХ РАСПРЕДЕЛЕННОЙ ИНФОРМАЦИОННОЙ СИСТЕМЫ ПРИ DDOS АТАКАХ

Вид РИД

Изобретение

Изобретение относится к области обеспечения информационной безопасности, а именно к способу управления потоками данных в защищенных распределенных информационных системах.

Известны система и способ обнаружения вторжений, реализованный в «Система и способ обнаружения вторжений, основанных на сигнатурах», патент US 7424744 G06F 11/00, опубл. 09.09.2008. Способ заключается в фильтрации принятых пакетов согласно правил фильтрации и сравнении их сигнатур с имеющимися профилями.

Известен «Сетевой коммутатор» патент WO 2008077320 H04L 12/28 H04L 29/06, опубл. 03.07.2008, который осуществляет перенаправление потоков данных в вычислительной сети путем коммутации сетевых пакетов. В сетевом коммутаторе для определения порта назначения передаваемых сетевых пакетов применяется таблица соответствия между портами коммутатора и сетевыми адресами подключенных к ним сетевых устройств.

Известен «Сетевой коммутатор с разграничением доступа» патент WO 2008128085, H04L 12/26, H04L 12/28, опубл. 23.10.2008, который осуществляет передачу потоков данных в вычислительной сети согласно правил безопасности сетевых пакетов.

Известен «Способ и средство управления потоками данных защищенных распределенных информационных систем в сети шифрованной связи» патент RU № 2402881, МПК H04L 9/32. Опубл. 27.10.2010 г, в котором задают таблицу коммутации, определяющую соответствие между портами устройства подключения и сетевыми адресами соединенных с ним устройств, управляют коммутацией сетевых соединений с использованием динамической таблицы коммутации, определяющей разрешенные маршруты передачи потоков данных, выявляют события безопасности в передаваемом потоке данных, временно блокируют поток данных при обнаружении событий безопасности анализируют обнаруженное событие для принятия решения о допустимости передачи связанного с этим событием потока данных, изменяют динамическую таблицу коммутации в зависимости от правил дополнительно определенной политики безопасности, блокируют поток либо передают его по назначению в зависимости от разрешения динамической таблицей коммутации сетевого взаимодействия, которое реализуется этим потоком данных.

Недостатками известных способов являются отсутствие возможности управления потоками данных и осуществление частичной фильтрации потоков данных, а также относительно низкая защищенность распределенной информационной системы, обусловленная тем, что управление потоками данных при возникновении событий безопасности осуществляется только путем их блокирования, что может привести к новым реализациям несанкционированного доступа нарушителем уже с учетом полученной информации о системе защиты распределенной информационной системы.

Наиболее близким по своей технической сущности к заявленному способу является «Способ и устройство управления потоками данных распределенной информационной системы» патент RU № 2509425, МПК H04L 9/32. Опубл. 10.03.2014 г, бюл. №7. Способ-прототип заключается в следующих действиях: в распределенной информационной системе, содержащей узел дополнительного анализа, блок анализа и центр управления доступом предварительно задают таблицу коммутации, определяющую соответствие между портами подключения к сети и сетевыми адресами соединенных с сетью узлов сети, а также задают параметры распределенной информационной системы, выявляют события безопасности в принимаемом потоке данных, анализируют их с целью принятия решения о допустимости передачи потока данных, связанного с этим событием, и, при допустимости передачи потока данных, его передают по назначению, дополнительно задают динамическую таблицу конфигурации распределенной информационной системы, определяющую порядок изменения параметров входящих в нее узлов сети. Кроме того, при выявлении событий безопасности в принятом потоке данных сравнивают его с разрешенными потоками в соответствии с таблицей коммутации и при их несовпадении формируют ответный поток для уточнения события безопасности. Затем передают его для дополнительного анализа, для чего выделяют из этого потока сетевые адреса и номера портов в соответствии с динамической таблицей конфигурации и сравнивают их значения с предварительно заданными параметрами распределенной информационной системы. При их совпадении формируют новый безопасный маршрут передачи, для чего присваивают сетевым узлам распределенных информационных систем новые адреса и номера портов. После чего корректируют таблицу коммутации и динамическую таблицу конфигурации. При несовпадении параметров сетевых узлов формируют повторный ответный поток данных с выделенными сетевыми адресами и номерами портов.

Техническая проблемой является относительно низкая защищенность распределенной информационной системы, обусловленная тем, что управление потоками данных при возникновении событий безопасности осуществляется только для входящих потоков данных, это потенциально позволяет нарушителю осуществлять реализацию DDoS атак, за счет использования сетевых узлов распределенной информационной системы для формирования нелегитимных потоков данных.

Техническая проблема решается за счет блокирования нелегитимных потоков данных исходящих потоков данных осуществляющих реализацию DDoS атак путем формирования и дальнейшего анализа проверочных данных.

Технический результатом является повышение защищенности распределенных информационных систем за счет блокирования нелегитимных потоков данных исходящих потоков данных осуществляющих реализацию DDoS атак путем формирования и дальнейшего анализа проверочных данных.

Технический проблема решается тем, что в способе управления потоками данных распределенной информационной системы при DDoS атаках, выполняется следующая последовательность действий, в распределенной информационной системе, содержащей блок анализа и центр управления доступом, предварительно задают таблицу коммутации, определяющую соответствие между портами подключения к сети и сетевыми адресами соединенных с сетью узлов сети, а также задают параметры распределенной информационной системы, выявляют события безопасности в принимаемом потоке данных, выделяют из этого потока сетевые адреса и номера портов, анализируют их с целью принятия решения о допустимости передачи потока данных, связанного с этим событием, и, при допустимости передачи потока данных, передают его по назначению, отличающийся тем, что дополнительно задают таблицу проверочных данных, определяющую порядок формирования и анализа проверочных данных для входящих в нее узлов сети, при выявлении событий безопасности в принятом потоке данных сравнивают его с разрешенными потоками в соответствии с таблицей коммутации, при их несовпадении формируют и анализируют проверочные данные для чего после выделения из этого потока сетевых адресов и номеров портов в соответствии с таблицей проверочных данных, выбирают проверочные данные для выделенных адресов и номеров портов, передают сформированные проверочные данные на соответствующий сетевой узел распределенной информационной системы, принимают ответные данные по проверке на легитимность потоков данных, сравнивают их значения с предварительно заданными в таблице проверочных данных, и при их совпадении передают его по назначению, а при несовпадении блокируют нелегитимный поток данных.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленного способа, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности "новизна".

Перечисленная новая совокупность существенных признаков обеспечивает повышение защищенности распределенных информационных систем за счет блокирования нелегитимных потоков данных исходящих потоков данных осуществляющих реализацию DDoS атак путем формирования и дальнейшего анализа проверочных данных.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ с достижением указанного в изобретении результата.

Заявленный способ поясняется чертежами, на которых показано:

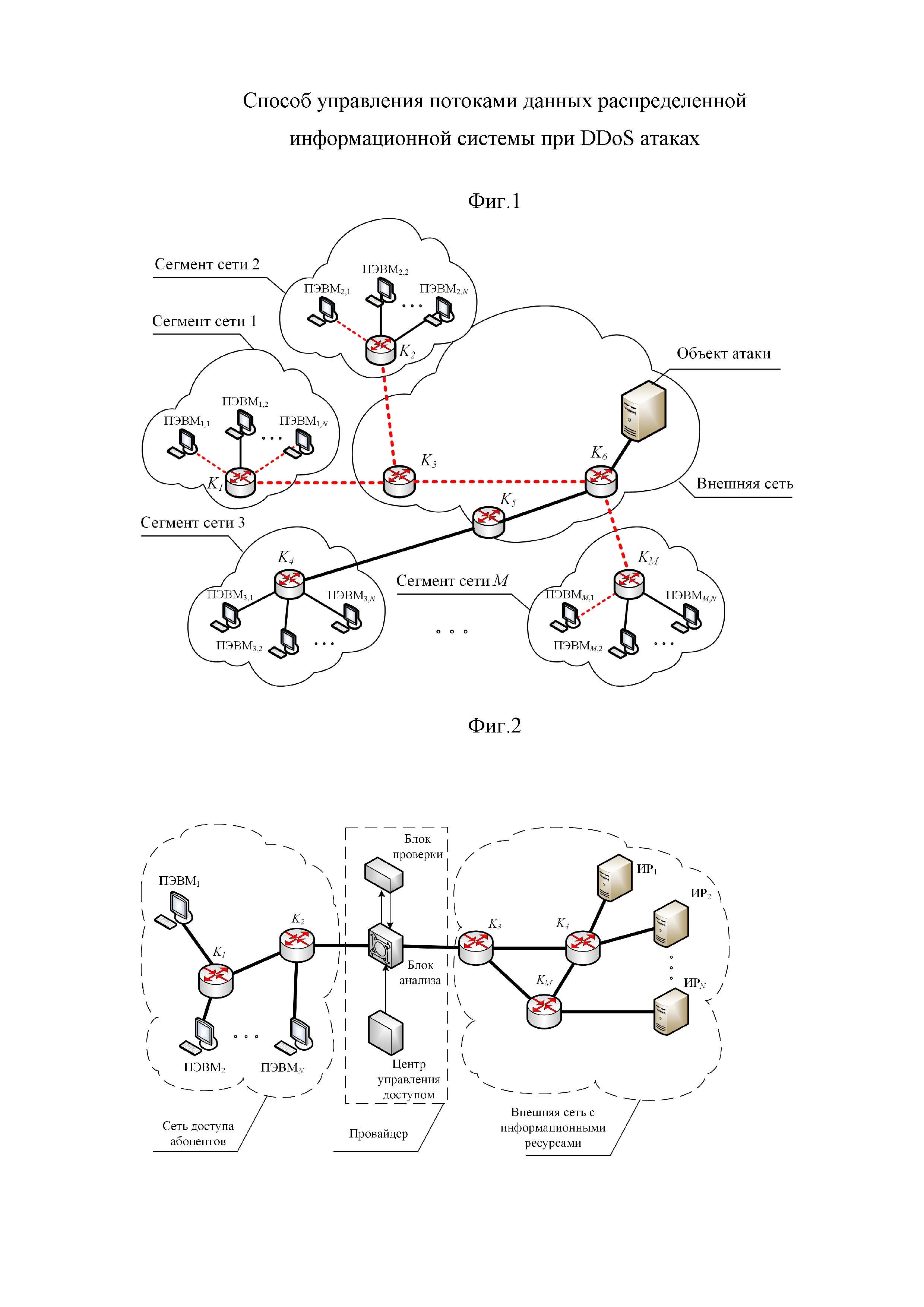

фиг. 1 - схема поясняющая формирование бот-сети;

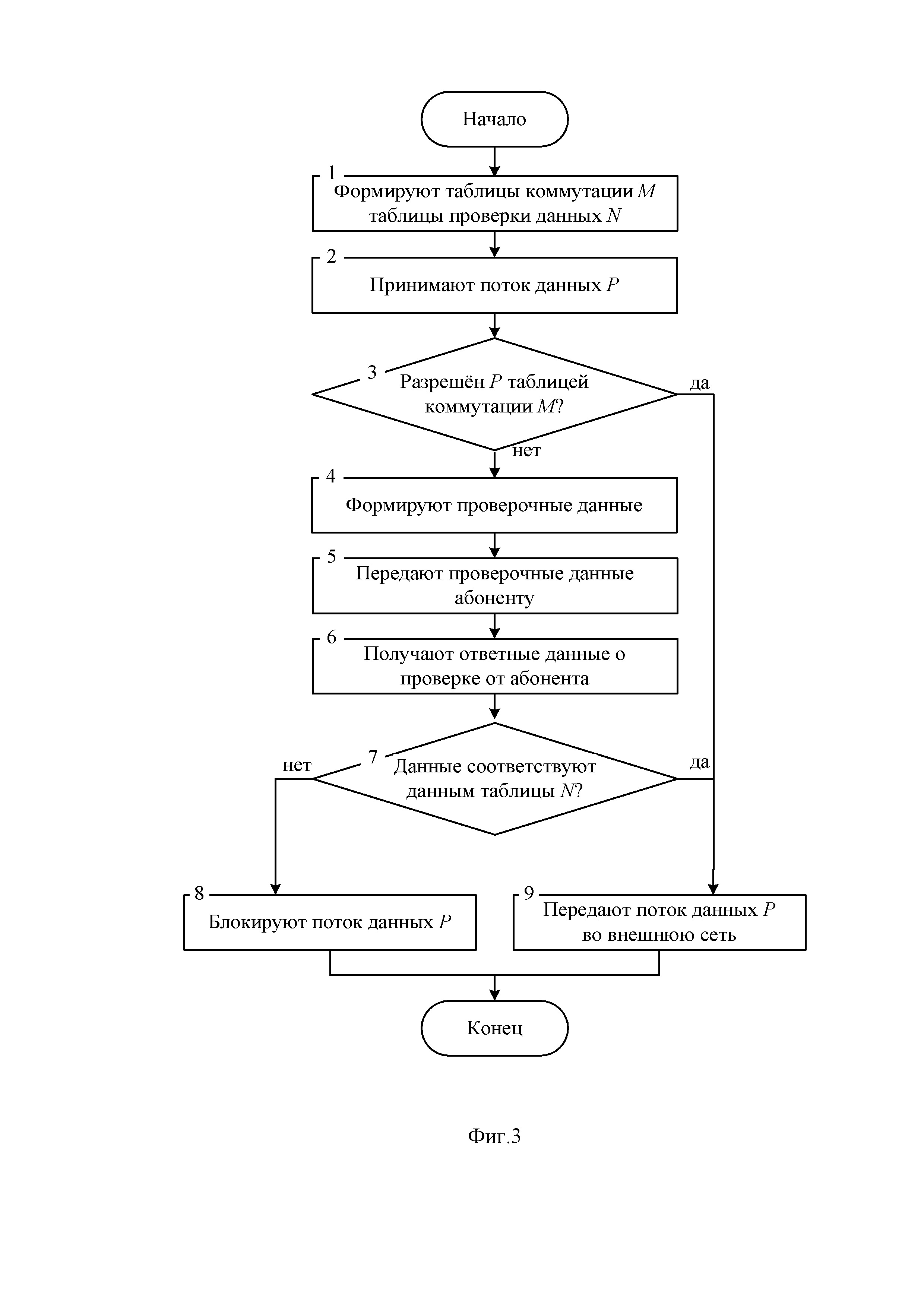

фиг. 2 - схема распределенной информационной системы (РИС);

фиг. 3 - обобщенная структурно-логическая последовательность способа управления потоками данных РИС при DDoS атаках.

В настоящее время основной активной атакой оказывающей существенное воздействие на информационные системы является распределенная атака отказ в обслуживании (DDoS). При этом под DDoS атакой понимается атака отказ в обслуживании, т. е. блокировка атакуемого компьютера (сервера), который возникает вследствие организации потока запросов с множества компьютеров, над которыми злоумышленник имеет контроль за счет внедрения вредоносного программного обеспечения

[В. Г. Олифер, Н. А. Олифер Компьютерные сети. Принципы, технологии, протоколы (5-е издание) Спб.: Питер – 2016., стр. 753].

Для осуществления DDoS атак злоумышленник обычно формируют бот-сеть, которая состоит из компьютеров-зомби зараженные ботом управляемых удаленно (фиг 1). Под ботом понимается программа, выполняющая определенные действия, например, отправка пакетов на атакуемый компьютер, по командам удаленного центра управления – компьютера злоумышленника [В. Г. Олифер, Н. А. Олифер Компьютерные сети. Принципы, технологии, протоколы (5-е издание) Спб.: Питер – 2016., стр. 928]. В большинстве случаях бот-сети организуются злоумышленником из существенно большого количества компьютеров расположенных в непосредственной близости к атакуемому компьютеру, что упрощает реализацию DDoS атаки и гарантирует ее успешное завершение. На фиг. 1 выделены компьютеры из сегментов сети являющимися бот-сетью и осуществляющие DDoS атаку на компьютер расположенный во внешней сети.

Реализация заявленного способа можно пояснить на схеме распределенных информационных систем, показанной на фиг. 2.

Распределенная информационная система, представляющая собой совокупность сетей доступа подключённых к внешней сети посредством блока анализа и взаимодействующих через нее. В общем случае сети доступа представляют собой совокупность сетевых узлов (маршрутизаторов, концентраторов, коммутаторов, ПЭВМ) [В.Г.Олифер, Н.А.Олифер Компьютерные сети. Принципы, технологии, протоколы (3-е издание) Спб - 2009г, стр. 57], центра управления доступом, блока анализа, блока проверки, объединенных физическими линиями связи.

Внешняя сеть представлена набором маршрутизаторов, осуществляющих транспортировку информационных потоков из одной РИС в другую, а также к совокупности информационных ресурсов (ИР1 –ИРN). Информационным потоком, или потоком данных, называют непрерывную последовательность данных объединенных набором общих признаков, выделяющих их из общего сетевого трафика [В.Г.Олифер, Н.А.Олифер Компьютерные сети. Принципы, технологии, протоколы (3-е издание) Спб – 2009 г., стр. 65].

Кроме этого, центр управления доступом обрабатывает событие безопасности при получении от блока анализа оповещение о наличии в информационном потоке события безопасности. Под событием безопасности понимается операция или действие, совершенное пользователем или программой, приводящее к изменению потоков данных в распределенной информационной системе. Событием ИБ является идентифицированное появление определенного состояния системы, сервиса или сети, указывающего на возможное нарушение политики ИБ или отказ защитных мер, или возникновение неизвестной ранее ситуации, которая может иметь отношение к безопасности [ГОСТ Р ИСО/МЭК 18044-2007, Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности, стр.2].

Далее блок проверки формирует проверочные данные в соответствии с таблицей проверочных данных для данного информационного потока, и передают сформированные проверочные данные на соответствующий сетевой узел РИС. После этого ответные данные по проверке на легитимность потоков данных, сравнивают со значениями предварительно заданными в таблице проверочных данных.

На фиг. 3 представлена блок-схема последовательности действий, реализующих алгоритм способа управления потоками данных РИС при DDoS атаках.

Первоначально формируют таблицу коммутации M и таблицу проверочных данных N согласно общесистемной политики безопасности (блок 1, Фиг.3)

В таблице коммутации локальному или глобальному признаку (признакам) потока (например, адресу назначения) ставят в соответствие номер порта, на который узел сети должен передавать данные, относящиеся к этому потоку [В.Г. Олифер, Н.А. Олифер Компьютерные сети. Принципы, технологии, протоколы (3-е издание) Спб - 2009г, стр. 69].

В таблице проверочных данных хранятся проверочные данные в виде пары состоящей из начальной комбинации и комбинации для проверки ответных данных, например, в виде пары изображение нескольких цифр и проверочная комбинация этих цифр. Такой подход позволяет исключить возможность функционирования бота управляемого удаленно и способного формировать пакеты для DDoS атаки, и разрешать формирование информационных потоков только легитимным пользователям. Кроме того, в качестве проверочных данных могут быть использованы любые существующие подходы для подтверждения «человека» при информационном обмене.

После того как будут сформированы таблица коммутации M и таблица проверочных данных N, осуществляется прием IP-пакетов потока данных P (блок 2, Фиг.3).

Затем, осуществляют проверку принятого потока данных P в блоке анализа на разрешение запрашиваемого взаимодействия с узлом сети РИС или ИР согласно таблицы коммутации (блоки 3, Фиг.3). Если передача потока данных P разрешена таблицей коммутации, то его передают по назначению согласно таблицы коммутации на запрашиваемый узел сети РИС или запрос на ИР (блок 9, Фиг.3). Если таблицей коммутации запрещена передача потока данных P на запрашиваемый узел сети, то блок проверки формирует проверочные данные в соответствии с таблицей проверочных данных для данного информационного потока, и передают сформированные проверочные данные на соответствующий сетевой узел РИС (блок 4–5, Фиг.3).

Далее на полученные проверочные данные, в виде изображения нескольких цифр, на сетевом узле РИС должны быть сформированы ответные данные. При этом решается основная задача, связанная с блокировкой бота (компьютера-зомби) входящего в бот-сеть организованной злоумышленником для осуществления DDoS атак. Учитывая, что сформировать ответные данные может только пользователь, т. е. человек путем анализа изображения и определения правильного ответа – проверочной комбинации, то программа-бот не сможет сформировать правильных проверочных данных.

После этого принимают ответные данные по проверке на легитимность потоков данных на блоке анализа (блок 6, Фиг.3), которые сформированы или пользователем (гарантированно правильные) или программой-ботом (случайные и неправильные). Сравнение полученных ответных проверочных данных в виде проверочной комбинации цифр осуществляется в соответствии с парой изображения этих цифр и при их совпадении делается вывод о легитимности информационного потока и разрешение его дальнейшую передачу во внешнюю сеть на узлы сети РИС или ИР (блок 7–8, Фиг.3).

Достижение технического результата поясняется следующим образом. Для предлагаемого способа в отличие от способа-прототипа нарушителю при реализации DDoS атак потребуется использование бот-сети, которая организуется для формирования потока ложных запросов. Существующие подходы организации бот-сетей основаны на удаленном управлении ботами (компьютерами-зомби). В соответствии с разработанном способом управление ботом возможно, но к атакуемому компьютеру (серверу) он не может осуществить запрос, что практически полностью исключает возможность DDoS атаки на конкретные сетевые узлы или ИР. Данные сетевые узлы должны быть заданы заранее и их число ограничено только сетевыми узлами, которые должны быть защищены, для остальных узлов защитные действия не осуществляются, что позволяет уменьшить требуемые вычислительные ресурсы для реализации заявленного способа.

Таким образом, заявленный способ за счет блокирования нелегитимных потоков данных исходящих потоков данных осуществляющих реализацию DDoS атак путем формирования и дальнейшего анализа проверочных данных позволяет обеспечить повышение защищенности распределенных информационных систем.

Способ управления потоками данных распределенной информационной системы при DDoS атаках, заключающийся в том, что в распределенной информационной системе, содержащей блок анализа и центр управления доступом, с помощью которых предварительно задают таблицу коммутации, определяющую соответствие между портами подключения к сети и сетевыми адресами соединенных с сетью узлов сети, а также задают параметры распределенной информационной системы, выявляют события безопасности в принимаемом потоке данных, выделяют из этого потока сетевые адреса и номера портов, анализируют их с целью принятия решения о допустимости передачи потока данных, связанного с этим событием, и при допустимости передачи потока данных передают его по назначению, отличающийся тем, что с помощью блока анализа и блока проверки дополнительно задают таблицу проверочных данных, определяющую порядок формирования и анализа проверочных данных для входящих в нее узлов сети, при выявлении событий безопасности в принятом потоке данных сравнивают его с разрешенными потоками в соответствии с таблицей коммутации, при их несовпадении формируют и анализируют проверочные данные, для чего после выделения из этого потока сетевых адресов и номеров портов в соответствии с таблицей проверочных данных выбирают проверочные данные для выделенных адресов и номеров портов, передают сформированные проверочные данные на соответствующий сетевой узел распределенной информационной системы, принимают ответные данные по проверке на легитимность потоков данных, сравнивают их значения с предварительно заданными в таблице проверочных данных и при их совпадении передают его по назначению, а при несовпадении блокируют нелегитимный поток данных.