Результат интеллектуальной деятельности: СПОСОБ И УСТРОЙСТВО УПРАВЛЕНИЯ ПОТОКАМИ ДАННЫХ РАСПРЕДЕЛЕННОЙ ИНФОРМАЦИОННОЙ СИСТЕМЫ

Вид РИД

Изобретение

Группа изобретений объединена единым изобретательским замыслом и относится к области обеспечения информационной безопасности, а именно к способам и средствам управления потоками данных в защищенных распределенных информационных системах, с целью предотвращения несанкционированного доступа пользователей к сетевым информационным ресурсам и сервисам посредством распределенного контроля устанавливаемых сетевых соединений.

Известен способ межсетевого экранирования, реализованный в «Устройстве и способе межсетевого экранирования», патент TW 243555, H04L 9/00, опубл. 11.11.2005. Способ заключается в фильтрации нежелательного сетевого трафика путем определения правил фильтрации для протоколов транспортного и сетевого уровней эталонной модели взаимосвязи открытых систем.

Недостатком известного способа является отсутствие возможности непосредственной связи между протоколами верхнего прикладного уровня и целевыми функциями информационной системы, что усложняет верификацию правил фильтрации. Данный недостаток усугубляется тем, что из правил фильтрации невозможно однозначно определить, какие сетевые взаимодействия могут осуществляться, а какие - нет, поскольку это зависит от последовательности событий. Поэтому использование межсетевых экранов для управления потоками данных в распределенных информационных системах и контроля доступа к сетевым сервисам и ресурсам является нецелесообразным.

Известен также способ обнаружения вторжений по патенту US 7424744, G06F 11/00, опубл. 09.09.2008, «Система и способ обнаружения вторжений, основанных на сигнатурах». Способ заключается в фильтрации принятых пакетов согласно правил фильтрации и сравнении их сигнатур с имеющимися профилями.

Недостатком известного способа является отсутствие возможности управления потоками данных, и осуществление частичной фильтрации потоков данных.

Известен «Сетевой коммутатор», патент WO 2008077320, H04L 12/28, опубл. 03.07.2008, который осуществляет управление потоками данных в вычислительной сети путем коммутации сетевых пакетов. В сетевом коммутаторе для определения порта назначения передаваемых сетевых пакетов применяется таблица соответствия между портами коммутатора и сетевыми адресами подключенных к ним сетевых устройств.

Недостатком известного устройства является коммутация потоков данных без учета требований безопасности и ограничений на доступ.

Известен «Сетевой коммутатор с разграничением доступа», патент WO 2008128085, H04L 12/28, опубл. 23.10.2008, который осуществляет передачу потоков данных в вычислительной сети согласно правил безопасности сетевых пакетов.

Недостатком известного устройства является отсутствие возможности управления потоками данных и контроля доступа к сетевым сервисам и ресурсам на прикладном уровне.

Наиболее близким по технической сущности к предлагаемому способу является «Способ управления потоками данных защищенных распределенных информационных систем в сети шифрованной связи», патент RU №2402881, МПК H04L 9/32, опубл. 27.10.2010 г, бюл. №30. Способ-прототип заключается в следующих действиях: задают таблицу коммутации, определяющую соответствие между портами устройства подключения и сетевыми адресами соединенных с ним устройств, управляют коммутацией сетевых соединений с использованием динамической таблицы коммутации, определяющей разрешенные маршруты передачи потоков данных, выявляют события безопасности в передаваемом потоке данных, временно блокируют поток данных при обнаружении событий безопасности анализируют обнаруженное событие для принятия решения о допустимости передачи связанного с этим событием потока данных, изменяют динамическую таблицу коммутации в зависимости от правил дополнительно определенной политики безопасности, блокируют поток либо передают его по назначению в зависимости от разрешения динамической таблицей коммутации сетевого взаимодействия, которое реализуется этим потоком данных.

Недостатком способа-прототипа является относительно низкая защищенность распределенной информационной системы, обусловленная тем, что управление потоками данных осуществляется только при определении (фиксации) системой защиты попыток несанкционированного доступа нарушителем и не учитывается возможность возникновения событий безопасности на сетевых узлах распределенной информационной системы.

Наиболее близким по своей технической сущности к заявленному устройству является «Средство управления потоками данных защищенных распределенных информационных систем в сети шифрованной связи», патент RU №2402881, МПК H04L 9/32, опубл. 27.10.2010 г, бюл. №30. В ближайшем аналоге (прототипе) управления потоками данных защищенных распределенных информационных систем в сети шифрованной связи содержится блок коммутации, блок запоминания таблицы коммутации (в прототипе указанный блок назван таблицей коммутации), устанавливающей соответствие между портами средства и сетевыми адресами соединенных с ним устройств; в средство дополнительно включены блок детектирования событий, блок управления динамической таблицей коммутации и центр управления доступом, содержащий модуль политики безопасности и блок контроля доступа; при этом в состав блока коммутации включена динамическая таблица коммутации, определяющая разрешенные маршруты передачи данных; на основании которой осуществляется сетевая коммутация, к блоку коммутации подключен блок детектирования событий, связанный с блоком управления динамической таблицей коммутации, который, в свою очередь, подключен к центру управления доступом, содержащему блок детектирования событий и модуль политики безопасности.

Недостатком средства-прототипа является относительно низкая защищенность распределенной информационной системы, обусловленная тем, что управление потоками данных осуществляется только при определении (фиксации) системой защиты попыток несанкционированного доступа нарушителем и не учитывается возможность возникновения событий безопасности на сетевых узлах распределенной информационной системы.

Целью заявленных технических решений является разработка способа и устройства управления потоками данных распределенной информационной системы, обеспечивающих повышение защищенности распределенных информационных систем за счет определения дополнительной информации о возникновении событий безопасности на сетевых узлах распределенной информационной системы, путем формирования на них файлов трассировки при осуществлении доступа пользователей к информационным ресурсам и сервисам информационной системы.

В заявленном способе поставленная цель достигается тем, что в известном способе управления потоками данных защищенных распределенных информационных систем, заключающемся в том, что в распределенной информационной системе, содержащей блок анализа и центр управления доступом, предварительно задают таблицу коммутации, определяющую соответствие между портами подключения к сети и сетевыми адресами соединенных с сетью узлов сети, а также задают параметры распределенной информационной системы, выявляют события безопасности в принимаемом потоке данных, анализируют их с целью принятия решения о допустимости передачи потока данных, связанного с этим событием, и, при допустимости передачи потока данных, передают его по назначению, дополнительно задают таблицу эталонных файлов трассировки распределенной информационной системы в тестовом режиме ее функционирования, состоящую из эталонных файлов трассировки для всех санкционированных пользователей при их доступе к информационным ресурсам и сервисам определенных сетевых узлов распределенной информационной системы. После разрешения на передачу потока данных в блоке коммутации на определенный сетевой узел на нем формируют файлы трассировки при доступе i-го пользователя к информационным ресурсам и сервисам j-го сетевого узла распределенной информационной системы, передают полученные файлы трассировки в центр управления доступом. Сравнивают полученные файлы трассировки с эталонными значениями, запоминают j-й сетевой узел распределенной информационной системы при доступе i-го пользователя в случае несовпадения файлов трассировки. После чего корректируют таблицу коммутации и, используя новые параметры сетевого взаимодействия, блокируют данный поток данных, а при совпадении продолжают их передачу.

Поставленная цель в заявленном устройстве достигается тем, что в известном устройстве управления потоками данных защищенных распределенных информационных систем, содержащем блок коммутации, блок запоминания таблицы коммутации, определяющую соответствие между портами подключения к сети и сетевыми адресами соединенных с сетью узлов сети, блок детектирования событий, блок управления таблицей коммутации, первый информационный вход блока коммутации является входом потока данных устройства, а первый информационный выход блока коммутации подключен к узлам сети, второй управляющий выход блока коммутации соединен с блоком детектирования событий, выход которого соединен с управляющим входом блока управления таблицей коммутации, выход которого соединен с первым управляющим входом блока запоминания таблицы коммутации, а выход которого соединен с вторым информационным входом блока коммутации, дополнительно введены модуль управления трассировкой сети, состоящий из блока сравнения трассировки, блока запоминания файлов трассировки и блока запоминания таблицы эталонных файлов трассировки состоящую из эталонных файлов трассировки для всех санкционированных пользователей при их доступе к информационным ресурсам и сервисам определенных сетевых узлов распределенной информационной системы, модули формирования файлов трассировки, состоящие из блока формирования файлов трассировки, блока передачи файлов трассировки. В каждом модуле формирования файлов трассировки информационный выход блока формирования файлов трассировки соединен с информационным входом блока передачи файлов трассировки, информационный выход, которого соединен с информационный входом блока запоминания файлов трассировки и с информационным входом блока запоминания таблицы эталонных файлов трассировки. Первый информационный вход блока сравнения трассировки соединен с информационным выходом блока запоминания таблицы эталонных файлов трассировки, а второй информационный вход соединен с информационным выходом блока запоминания файлов трассировки. Первый и второй управляющие выходы блока сравнения трассировки соединены с управляющими входами соответственно блока коммутации и блока запоминания таблицы коммутации.

Благодаря новой совокупности существенных признаков в заявленных способе и устройстве достигается указанный технический результат за счет определения дополнительной информации о возникновении событий безопасности на сетевых узлах распределенной информационной системы, путем формирования на них файлов трассировки при осуществлении доступа пользователей к информационным ресурсам и сервисам информационной системы.

Заявленный способ поясняется чертежами, на которых показаны:

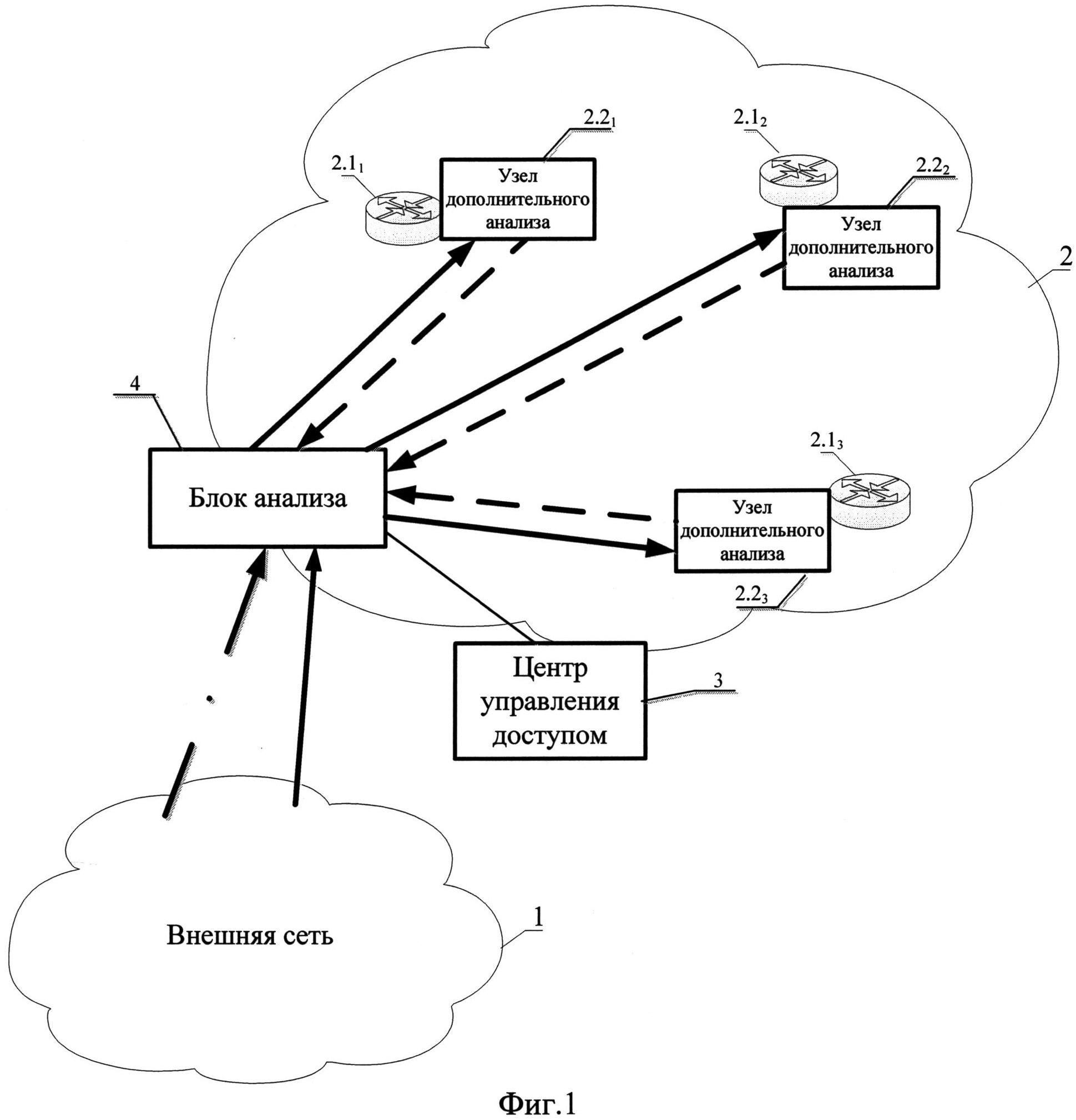

на фиг.1 - схема распределенной информационной системы (РИС);

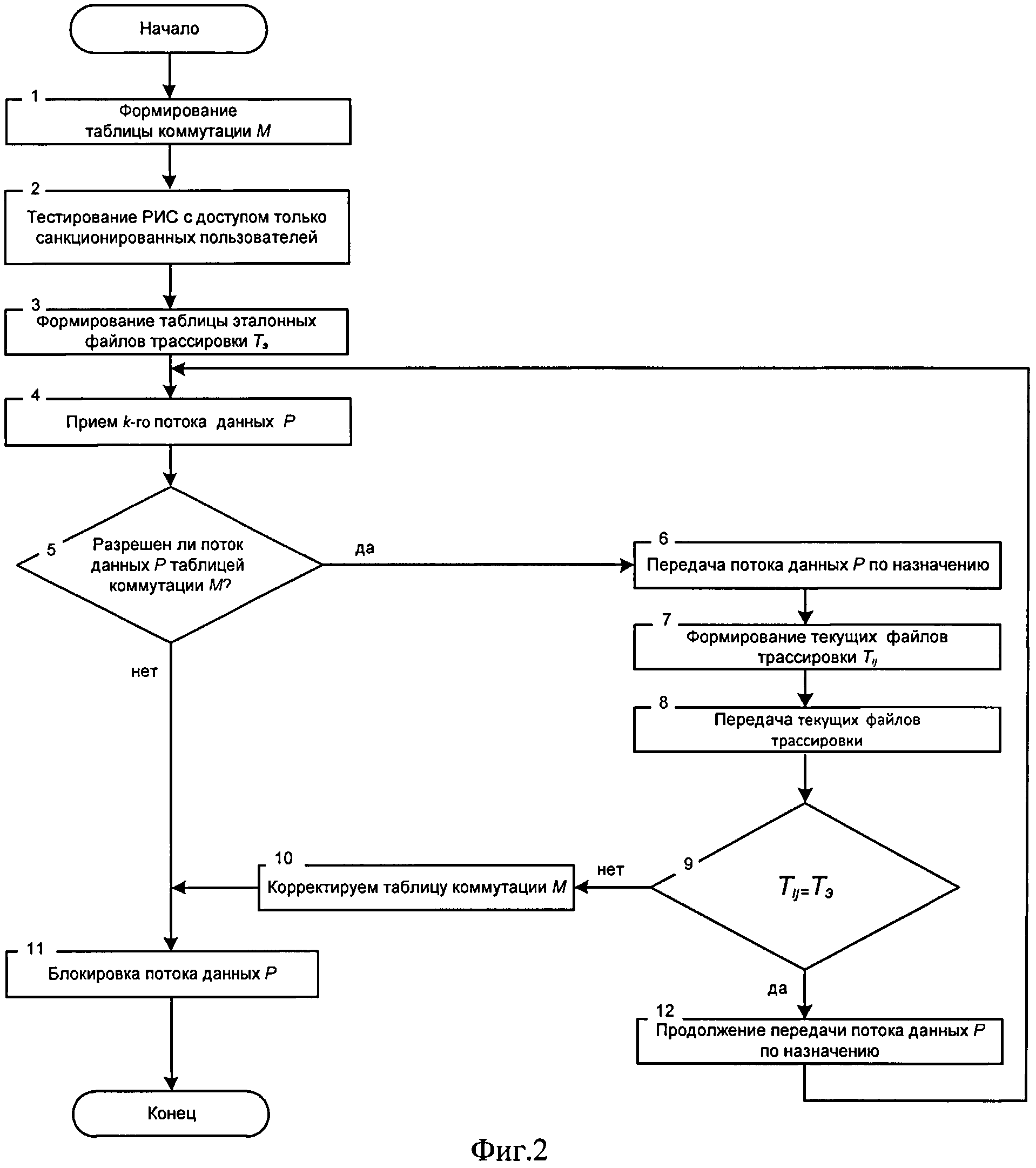

на фиг.2 - блок-схема алгоритма способа управления потоками данных распределенной информационной системы

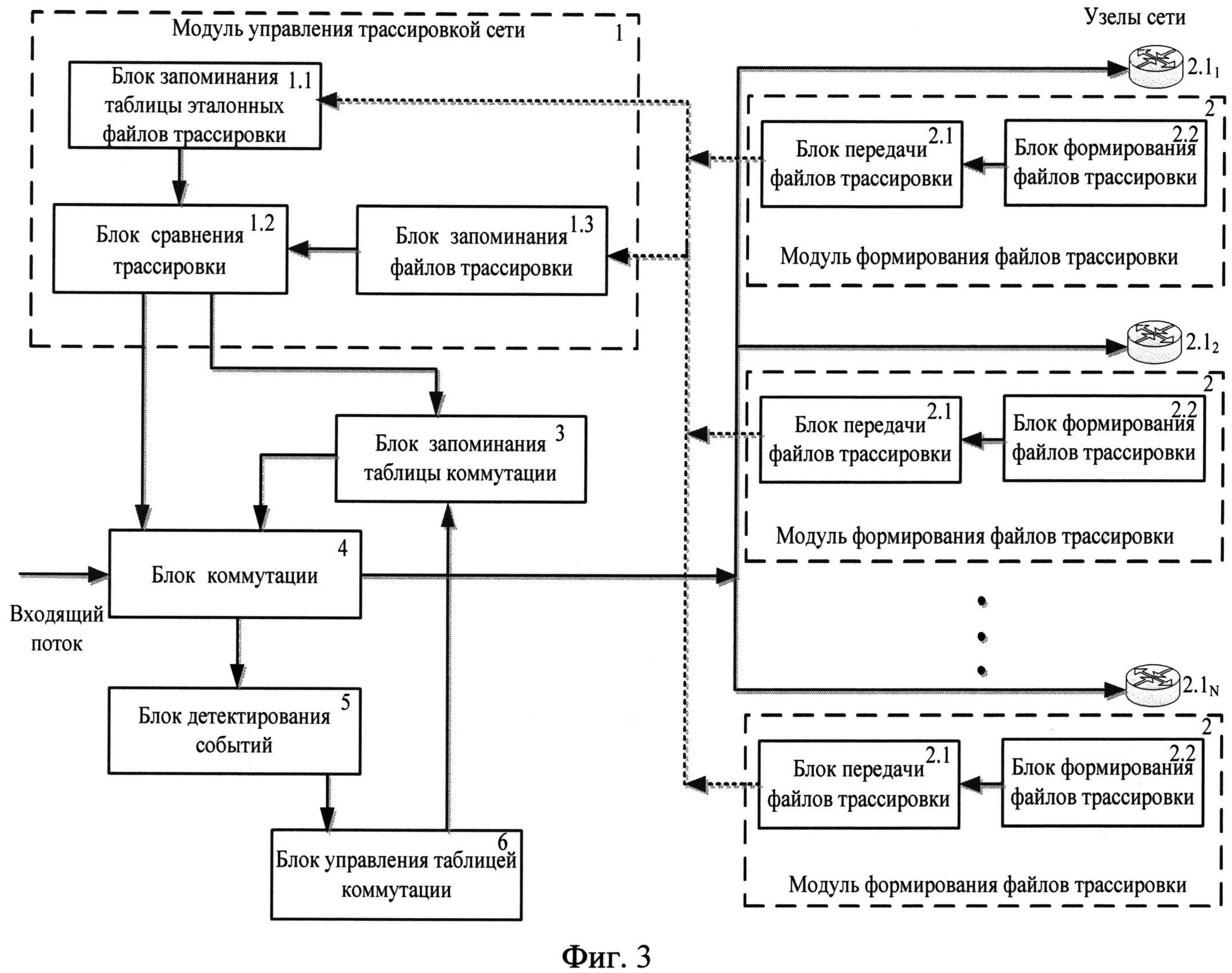

на фиг.3 - структурная схема устройства управления потоками данных;

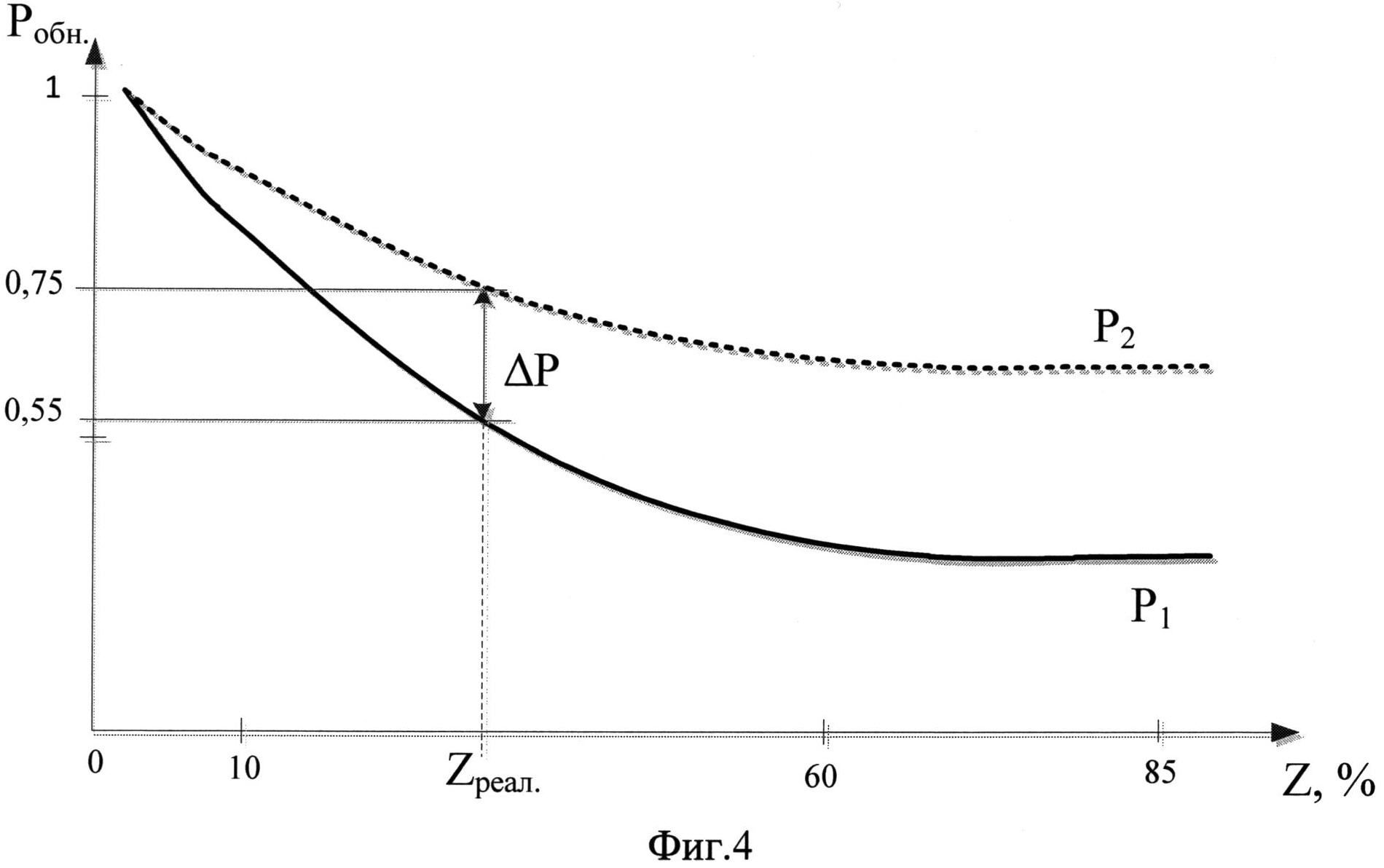

на фиг.4 - взаимосвязь вероятности обнаружения нарушений политики безопасности Робн. от величины соотношения видов возникающих атак Z.

Реализация заявленного способа можно пояснить на схеме распределенных информационных систем, показанной на фиг.1.

Распределенная информационная система 2 подключена к внешней сети 1 посредством блока анализа. В общем случае распределенная информационная система 2 представляет собой совокупность сетевых узлов 2.11-2.1N (маршрутизаторов, концентраторов, коммутаторов, ПЭВМ) [В.Г. Олифер, Н.А. Олифер. Компьютерные сети. Принципы, технологии, протоколы (3-е издание) СПб. - 2009 г., стр.57], центра управления доступом 3, блока анализа 4, узла дополнительного анализа 2.21-2.2N, объединенных физическими линиями связи. Все эти элементы имеют идентификаторы, в качестве которых в наиболее распространенном стеке протоколов TCP/IP используются сетевые адреса (IP-адреса). Внешняя сеть представлена набором маршрутизаторов, осуществляющих транспортировку информационных потоков из одной РИС в другую. Информационным потоком, или потоком данных, называют непрерывную последовательность данных объединенных набором общих признаков, выделяющих их из общего сетевого трафика [В.Г. Олифер, Н.А. Олифер. Компьютерные сети. Принципы, технологии, протоколы (3-е издание) СПб. - 2009 г., стр.65].

Кроме этого, центр управления доступом 3 обрабатывает событие безопасности при получении от блока анализа 4 оповещение о наличии в информационном потоке события безопасности. Под событием безопасности понимается операция или действие, совершенное пользователем или программой, приводящее к изменению потоков данных в распределенной информационной системе. Событием безопасности является идентифицированное появление определенного состояния системы, сервиса или сети, указывающего на возможное нарушение политики безопасности или на отказ защитных мер, или возникновение неизвестной ранее ситуации, которая может иметь отношение к безопасности [ГОСТ Р ИСО/МЭК 18044-2007, Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности, стр.2].

Далее блок анализа 4 осуществляет изменение таблицы коммутации в соответствии с общесистемной политикой безопасности и, используя новые параметры сетевого взаимодействия, либо блокируют поступающий поток данных, либо передают их на соответствующий сетевой узел РИС. После этого на узлах дополнительного анализа 2.21-2.2N формируется файл трассировки выполнения действий по доступу пользователей к информационным ресурсам и сервисам сетевых узлов РИС, используемый для определения несанкционированных потоков данных, которые дополнительно блокируются.

При осуществлении доступа пользователей к информационным ресурсам и сервисам сетевых узлов РИС выполняются формализованный порядок действий определенный соответствующими правилами доступа пользователей и политики безопасности. Выполнение данных процессов, возможно, контролировать с использованием механизма трассировки и получении соответствующего файла (графический или текстовый документ), который используется для дополнительного анализа по соблюдению политики безопасности при доступе поступающего на сетевой узел потока данных. Под трассировкой понимается процесс выполнения программы по шагам, инструкция за инструкцией, что позволяет наблюдать не только порядок выполнения инструкций программы, но и значения переменных [У. Клоксин, К. Меллиш. Программирование на языке. Пролог. М.: Мир - 1987 г., стр.284].

На фиг.2 представлена блок-схема последовательности действий, реализующих алгоритм способа управления потоками данных РИС.

Первоначально формируют таблицу коммутации M и таблицу эталонных файлов трассировки T согласно общесистемной политики безопасности (блок 1, Фиг.2). В таблице коммутации локальному или глобальному признаку (признакам) потока (например, адресу назначения) ставят в соответствие номер порта, на который узел сети должен передавать данные, относящиеся к этому потоку [В.Г. Олифер, Н.А. Олифер. Компьютерные сети. Принципы, технологии, протоколы (3-е издание) СПб. - 2009 г., стр.69].

Для формирования таблицы эталонных файлов трассировки РИС функционирует в тестовом режиме. При этом осуществляется доступ санкционированных пользователей к информационным ресурсам и сервисам определенных сетевых узлов, на которых формируются файлы трассировки, являющиеся эталонными (блок 2, Фиг.2). После того как будут сформированы таблица коммутации M и таблица эталонных файлов трассировки ТЭ, осуществляется прием IP-пакетов потока данных P (блок 1, 3, 4, Фиг.2).

Затем, осуществляют проверку принятого потока данных P в блоке анализа на разрешение запрашиваемого взаимодействия с узлом сети РИС согласно таблицы коммутации (блоки 4-5, Фиг.2). Если таблицей коммутации запрещена передача потока данных P на запрашиваемый узел сети, то блок анализа 4 блокирует поток данных P (блок 11, Фиг.2). Если передача потока данных Р разрешена таблицей коммутации, то его передают по назначению согласно таблицы коммутации на запрашиваемый узел сети РИС (блок 6, Фиг.2).

Далее на узле сети РИС в узле дополнительного анализа осуществляют формирование текущих файлов трассировки на основе выполнения программ при доступе пользователей к информационным ресурсам и сервисам РИС и передача их на блок анализа (блок 7-8, Фиг.2). На основе имеющихся эталонных файлов трассировки принимается решение о необходимости внесения изменений в таблицу коммутации M (блок 9-10, Фиг.2). Кроме того при несовпадении эталонных и текущих файлов трассировки осуществляется блокирование потока данных (блок 11, Фиг.2) как несанкционированного и являющимся событием нарушающим политику безопасности. В случае их совпадения поток данных считается санкционированным и его передача на сетевой узел РИС продолжается (блок 12, Фиг.2).

Описанный выше способ управления потоками данных распределенной информационной системы реализуется с помощью устройства управления потоками данных распределенной информационной системы.

Устройство, структурная схема которого показана на фиг.3, состоит из взаимосвязанных между собой блока коммутации (БК) 4, блока запоминания таблицы коммутации (БЗТК) 3, определяющей соответствие между портами подключения к сети и сетевыми адресами соединенных с сетью узлов сети, модуля управления трассировкой сети (МУТС) 1, состоящего из блока запоминания таблицы эталонных файлов трассировки (БЗТЭФТ) 1.1, состоящей из эталонных файлов трассировки для всех санкционированных пользователей при их доступе к информационным ресурсам и сервисам определенных сетевых узлов распределенной информационной системы, блока сравнения трассировки (БСТ) 1.2, блока запоминания файлов трассировки (БЗФТ) 1.3, блока детектирования событий (БДС) 5, блока управления таблицей коммутации (БУТК) 6, модули формирования файлов трассировки (МФФТ) 2, состоящих из блока формирования файлов трассировки (БФФТ) 2.2, блока передачи файлов трассировки (БПФТ) 2.1.

Первый информационный вход БК 4 является входом потока данных устройства, а первый информационный выход БК 4 подключен к узлам сети, второй управляющий выход БК 4 соединен с БДС 5, выход которого соединен с управляющим входом БУТК 6, выход которого соединен с первым управляющим входом БЗТК 3, а выход которого соединен с вторым информационным входом БК 4. Информационный выход БФФТ 2.2 соединен с информационным входом БПФТ 2.1, информационный выход, которого соединен с информационный входом БЗФТ 1.3 и с информационным входом БЗТЭФТ 1.1. Первый информационный вход БСТ 1.2 соединен с информационным выходом БЗТЭФТ 1.1, а второй информационный вход соединен с информационным выходом БЗФТ 1.3. Первый и второй управляющие выходы БСТ 1.2 соединены с управляющими входами соответственно БК 4 и БЗТК 3.

МУТС 1 предназначен для формирования эталонных файлов трассировки для всех санкционированных пользователей при их доступе к информационным ресурсам и сервисам определенных сетевых узлов распределенной информационной системы и фиксации несанкционированных действий за счет сравнения соответствующих файлов трассировки. МУТС 1 состоит из БЗТЭФТ 1.1, БСТ 1.2 и БЗФТ 1.3.

БЗТЭФТ 1.1 предназначен для записи данных эталонных файлов трассировки для всех санкционированных пользователей при их доступе к информационным ресурсам и сервисам определенных сетевых узлов РИС при ее функционировании в тестовом режиме. БЗТЭФТ 1.1 может быть реализован с помощью постоянных запоминающих устройств, описанных в литературе [Вениаминов В.Н., Лебедев О.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г. - 152, 159 с.].

БСТ 1.2 предназначен для сравнения текущих файлов трассировки сформированных при функционировании РИС с имеющимися эталонными значениями. БСТ 2.2 может быть реализован на устройствах сравнения, известных и широко освещенных в литературе [Вениаминов В.Н., Лебедев О.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г. - 235 с.].

БЗФТ 1.3 предназначен для записи данных текущих файлов трассировки при доступе к информационным ресурсам и сервисам сетевых узлов РИС в процессе ее функционирования. БЗФТ 2.3 может быть реализован с помощью постоянных запоминающих устройств, описанных в литературе [Вениаминов В.Н., Лебедев О.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г. - 152, 159 с.].

МФФТ 2 предназначен для формирования файлов трассировки при поступлении информационных потоков. МФФТ 2 состоит из БПФТ 2.1 и БФФТ 2.2.

БФФТ 2.2 предназначен для формирования файлов трассировки, содержащие информацию о ходе работы используемого приложения (программы) во время его исполнения на определенном сетевом узле. БФФТ 2.2 может быть реализован в виде микропроцессоров (устройств управления памятью), известных и широко освещенных в литературе [Вениаминов В.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г. - 161-165 с.].

БПФТ 2.1 предназначен для передачи данных сформированного файла трассировки при доступе к информационным ресурсам и сервисам определенного сетевого узла распределенной информационной системы. БПФТ 2.1 может быть реализован в виде цифроаналогового преобразователя, описанного в литературе [Вениаминов В.Н., Лебедев О.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г. - 167 с].

БЗТК 3 предназначен для записи данных соответствия между портами подключения к сети и сетевыми адресами соединенных с сетью узлов сети. БЗТК 3 может быть реализован с помощью постоянных запоминающих устройств, описанных в литературе [Вениаминов В.Н., Лебедев О.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г. - 152, 159 с.].

БК 4 предназначен для управления информационными потоками в соответствии с таблицей коммутации, определяющей соответствие между портами подключения к сети и сетевыми адресами соединенных с сетью узлов сети, и несоответствии текущих файлов трассировки сформированных при функционировании РИС. БК 4 может быть реализован как блок селекции, описанный в патенте RU №2313128, МПК G06F 17/30, опубл. 20.12.2007 г., бюл. №35.

БДС 5 предназначен для фиксации события безопасности. БДС 5 может быть реализован в виде устройств индикации, известных и широко освещенных в литературе (Вениаминов В.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г. - 235 с).

БУТК 6 предназначен для изменения данных, записанных в БЗТК 3 путем запрета использования сетевых адресов и соответствующих им номеров портов, которые были определены при фиксации события безопасности, а также по данным сравнения файлов трассировки при функционировании РИС. БУТК 6 может быть реализован в виде микропроцессоров (устройств управления памятью), известных и широко освещенных в литературе (Вениаминов В.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г. - 161-165 с).

Заявленное устройство работает следующим образом, на первый вход БК 4 поступает поток данных, который посредством соответствующего управляющего воздействия передает на его первый выход, который соединен с узлами сети. Второй выход БК 4 соединен с БДС 5, выход которого соединен с БУТК 6, с выхода которого выдаются команды на вход БЗТК 3 на ее изменение, а на второй и третий входы с БЗТК 3 и БСТ 1.2 соответственно поступают данные, определяющие соответствие между портами подключения к сети и сетевыми адресами соединенных с сетью узлов сети, а также определяющие несоответствие текущих файлов трассировки сформированных при функционировании РИС. Первоначально при работе РИС в тестовом режиме в БФФТ 2.2 формируются эталонные файлы трассировки, содержащие информацию о ходе работы используемого приложения (программы) во время его исполнения на определенном сетевом узле, которые поступают на вход БПФТ 2.1, а с его выхода на вход БЗТЭФТ 1.1, где запоминаются. При доступе к информационным ресурсам и сервисам определенного сетевого узла РИС в процессе ее функционирования в БФФТ 2.2 формируются текущий файл трассировки, которые поступают на вход БПФТ 2.1, ас его выхода на вход БЗФТ 1.3, для последующего сравнения в БСТ 1.2. После сравнения на БСТ 1.2 имеющихся эталонных значений с текущими файлами трассировки сформированных при функционировании РИС осуществляется выдача управляющих воздействий на первый, второй выходы, которые соединены с БК 4 и с БЗТК 3 соответственно. По управляющему воздействию, поступающему на вход БК 4, при несовпадении текущих и эталонных значений файлов трассировки, блокируется данный поток данных, а при совпадении продолжается его передача, а так же в БЗТК 3 осуществляется изменения таблицы коммутации по управлению информационными потоками.

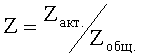

Возможность реализации сформулированного технического результата была проверена путем машинного моделирования на распределенной информационной сети, состоящей из 30-ти ЭВМ с общеизвестным программным обеспечением (OC Microsoft Windows, приложения Microsoft Office, Internet Explorer). С помощью моделирования получена взаимосвязь вероятности обнаружения нарушений политики безопасности Pобн. (атаки) от величины соотношения видов возникающих атак Z [Руководящий документ. Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных. ФСТЭК России. 2008, стр.33-49]. При этом данное соотношение определялось по формуле  , где Zакт. - количество активных атак, Zобщ. - общее количество имитируемых атак на РИС.

, где Zакт. - количество активных атак, Zобщ. - общее количество имитируемых атак на РИС.

Достижение технического результата поясняется следующим образом. Для способа-прототипа обнаружение нарушения политики безопасности P1 осуществлялось только с учетом заданных событий без контроля на сетевых узлах. Для предлагаемого способа выявление нарушения политики безопасности P2 (активных атак) производится по результатам анализа файлов трассировки при осуществлении действий по доступу пользователей к информационным ресурсам и сервисам на всех имеющихся сетевых узлах РИС. При этом разница в количестве обнаруженных нарушений политики безопасности, тем больше чем больше количество активных атак в общем имитируемом потоке совершаемых атак (фиг.4). Учитывая, что реальное соотношение количества атак Zреал. составляет 20-30% [Рынок ПО для обеспечения безопасности / С. Шляхтина // КомпьютерПресс. - 2007. - №3], то реальная разница будет определяться ΔP=P2-P1=0,2, чем и достигается сформулированный технический результат при реализации заявленного способа.

Таким образом, заявленный способ и устройство за счет определения дополнительной информации о возникновении событий безопасности на сетевых узлах распределенной информационной системы, путем формирования на них файлов трассировки при осуществлении доступа пользователей к информационным ресурсам и сервисам позволяет обеспечить повышение защищенности распределенных информационных систем.