Результат интеллектуальной деятельности: СПОСОБ ЗАЩИТЫ СЕРВЕРОВ УСЛУГ СЕТИ СВЯЗИ ОТ КОМПЬЮТЕРНЫХ АТАК

Вид РИД

Изобретение

Изобретение относится к области обеспечения безопасности сетей связи и может быть использовано для защиты серверов услуг сетей связи от компьютерных атак.

Компьютерные атаки, помимо деструктивной нагрузки на объект воздействия (атакуемый узел связи) оказывают воздействие на всю сеть связи, нагружая ее вредоносным трафиком, что может привести к затруднению или полному блокированию функционирования узлов сети связи не являющихся объектами компьютерной атаки.

Под косвенным деструктивным воздействием понимается влияние факторов компьютерной атаки на узлы связи не являющимися объектами воздействия, способных затруднить или блокировать функционирование узлов сети.

«Чёрный» список IP-адресов – это пользовательская база данных IP-адресов, сообщения с которых будут блокироваться [Электронный ресурс. Режим доступа: http://support.gfi.com/manuals/ru/me2014/Content/Admini-strator/Anti-Spam/Anti-Spam_Filters/IP_Blocklist.htm].

Альтернативой «Черного» списка является «Белый» список IP-адресов [Электронный ресурс. Режим доступа: http://dic.academic.ru/dic.nsf/ruwiki/ 701664/Чёрный_список].

Компьютерная атака – целенаправленное программно-аппаратное воздействие на информационно-телекоммуникационные средства, приводящее к нарушению или снижению эффективности выполнения технологических циклов управления в информационной системе. [Климов С.М., Сычёв М.П., Астрахов А.В. «Экспериментальная оценка противодействия компьютерным атакам на стендовом полигоне»].

Правила фильтрации трафика являются результатом действия правил антиспуфинга, выбранного режима безопасности для каждого сетевого интерфейса, списка сетевых фильтров для соединений и работой системы обнаружения атак.

Фильтрация трафика осуществляется с учетом установленных соединений, то есть соединений, образующихся на основании разрешенного правилами входящего или исходящего пакета. При поступлении пакета фиксируются разные параметры разрешенного фильтрами входящего или исходящего пакета. На основании этих данных создается временное правило соединения для дальнейшего пропуска пакетов в прямом и обратном направлении. Такое правило существует, пока есть трафик, соответствующий данному соединению. [Основные принципы фильтрации. Электронный ресурс. Режим доступа: http://mybiblioteka.su/10-39332.html].

Сетевой трафик – объём информации, передаваемой через компьютерную сеть за определенный период времени посредством IP-пакетов. [А. Винокуров Принципы организации учёта IP-трафика. Электронный ресурс. Режим доступа: http://habrahabr.ru/post/136844].

Под мониторингом сети понимают процесс сбора и анализа сетевого трафика, по результатам которого можно судить о качественных и количественных характеристиках работоспособности сети или ее отдельных компонентов. Программы мониторинга сети позволяют выполнять захват пакетов и их реассемблирование для дальнейшего анализа. [Мониторинг сети. Сниффер Wireshark. Электронный ресурс. Режим доступа: http://www.4stud.info/networking/work2.html]. Обрабатывают полученные данные о всех запросах к узлу связи [Мониторинг сетевого трафика с помощью Netflow. Перевод: Сгибнев Михаил Электронный ресурс. Режим доступа: http://www.opennet.ru/base/cisco/monitor_netflow.txt.html. И. Чубин NetFlow Электронный ресурс. Режим доступа: http://www.opennet.ru/docs/RUS/netflow_bsd/].

Известна система и способ уменьшения ложных срабатываний при определении сетевой атаки, (патент РФ №2480937, H04L 29/06, G06F 15/16, G06F 21/30, опубл. 27.04.2013 г. Бюлл. № 12) заключающийся в том, что перенаправляют трафик к сервису на сенсоры и центры очистки, обрабатывают на сенсорах все запросы к сервису с дальнейшим агрегированием полученной информации, обновляют правила фильтрации на коллекторах, используя полученную от сенсоров информацию, корректируют обновленные правила фильтрации с помощью управляющего модуля на основании статистики предыдущих сетевых атак, фильтруют трафик на центрах очистки, используя заданные правила фильтрации.

Известен способ защиты элементов виртуальных частных сетей связи от DDoS-атак (патент РФ №2636640, G06F 21/55, G06F 21/62, H04L 12/28, G06F 11/30 опубл. 27.11.2017 г. Бюлл. № 33) заключающийся в том, что в базу данных заносят «Белые» и «Черные» списки IP-адресов для корректировки правил фильтрации, в которой «Белые» и «Черные» списки IP-адресов задаются на основе поведенческих критериев, включающих анализ измеренных параметров атак, фильтрацию сетевого трафика для защиты сервиса от сетевых атак, содержащий этапы, на которых перенаправляют трафик к сервису на сенсоры и центры очистки, обрабатывают на сенсорах все запросы к сервису с дальнейшим, агрегированием полученной информации, обновляют правила фильтрации на коллекторах, используя полученную от сенсоров информацию, корректируют обновленные правила фильтрации с учетом статистики предыдущих сетевых атак, фильтруют трафик на центрах очистки, используя заданные правила фильтрации, «Белые» списки IP-адресов своевременно дополняются при появлении новых IP-адресов, осуществляют сбор статистики о функционировании VPN.

Наиболее близким по технической сущности и выполняемым функциям аналогом (прототипом) к заявленному является способ защиты сервера услуг от DDoS-атак (патент РФ № 2679219, H04L 29/06 опубл. 06.02.2019 г. Бюлл. № 4.) заключающийся в том, что создают управляющий модуль, который использует «Белые» и «Черные» списки IP-адресов для корректировки правил фильтрации, при этом «Белые» списки IP-адресов задаются на этапе формирования управляющего модуля, задают правила фильтрации сетевого трафика, осуществляют мониторинг сетевого трафика, при обнаружении атаки на управляющем модуле фильтрации добавляют IP-адрес атакующего в «Черный» список IP-адресов, после обновления правил фильтрации с учетом откорректированного «Черного» списка IP-адресов, в случае продолжения атаки осуществляют взаимодействие узлов «Белого» списка IP-адресов с резервным сервером, а в случае окончания атаки передают служебные команды о переводе узлов «Белого» списка IP-адресов на основной сервер, после чего осуществляют дальнейшее функционирование сервера услуг, с учетом откорректированного «Черного» списка IP-адресов/

Техническая проблемой является низкая защищенность узлов сети не являющихся объектами компьютерных атак, из-за высокой косвенной деструктивной нагрузкой на указанные узлы связи из-за отсутствия активного противодействия деструктивной нагрузкой распределенной системы мониторинга косвенной.

Техническим результатом является повышение защищенности элементов сети не являющихся объектами компьютерных атак, за счет снижения косвенной деструктивной нагрузкой на указанные элементы, за счет активного противодействия распределенной системы мониторинга указанным угрозам, основанного на адаптивном изменении порядка обработки информационных потоков передаваемых в сети.

Техническая проблема решается за счет адаптивного изменения и корректировки правил фильтрации, применяемых распределенной системой мониторинга, основанного на сопоставлении статистических данных собранных системой мониторинга на объекте воздействия и сети в которой размещена распределенная система мониторинга.

Техническая проблема решается тем, что в способе защиты серверов услуг сети связи от компьютерных атак формируют управляющий модуль фильтрации, который использует «Белые» и «Черные» списки IP-адресов для корректировки правил фильтрации [Справка Dr. Web. Черный и «Белый» списки Электронный ресурс. Режим доступа: http://download.geo.drweb.com/pub/drweb/windows/workstation/9.0/documentation/html/ru/pc_whitelist.htm], при этом «Белые» списки IP-адресов задаются на этапе формирования управляющего модуля, задают правила фильтрации сетевого трафика [Межсетевой экран нового поколения UserGate Электронный ресурс. Режим доступа: https://www.usergate. com/ru/products/enterprise-firewall?yclid=5612474593687133464], [Основные принципы фильтрации. Электронный ресурс. Режим доступа: http://mybiblioteka.su/10-39332.html].

Осуществляют мониторинг сетевого трафика [Мониторинг сети. Сниффер Wireshark. Электронный ресурс. Режим доступа: http://www.4stud.info/ networking/work2.html].

При обнаружении атаки на управляющем модуле фильтрации добавляют IP-адрес атакующего в «Черный» список IP-адресов [Межсетевой экран ViPNet Office Firewall. Руководство администратора. Версия 3.1 ОАО «Инфотекс», Москва 2015, 91 с.].

Согласно изобретению дополнительно в управляющем модуле фильтрации размещают консоль администратора системы обнаружения атак, размещают на сети датчики системы обнаружения атак [Система обнаружения атак «ФОРПОСТ» версии 2.0 Электронный ресурс. Режим доступа: https://www.rnt.ru/ru/production/detail.php?ID=19].

Для всех пар «источник атаки – объект защиты» определяют крайний узел связи с которого поступили IP-пакеты определенные системой обнаружения атак как атака [Использование команды TRACERT для устранения неполадок TCP/IP в Windows Электронный ресурс. Режим доступа: https://support.microsoft.com/ru-ru/help/314868.].

До завершения атаки в цикле определяют все возможные маршруты для всех пар «источник атаки – объект защиты» [А.А. Зыков теория конечных графов Издательство «Наука» Новосибирск 1969 г. С.543] и рассчитывают степень посредничества узлов связи входящих в маршруты определенные для всех пар «источник атаки – объект защиты» [Узлы в социальных сетях: меры центральности и роль в сетевых процесссах Электронный ресурс. Режим доступа: https://cyberleninka.ru/article/v/uzly-v-sotsialnyh-setyah-mery-tsentralnosti-i-rol-v-setevyh-protsessah].

Ранжируют узлы, входящие в маршруты согласно степени посредничества [Правила ранжирования Электронный ресурс. Режим доступа: https://studfiles.net/ preview/1957017/page:2/].

Управляющий модуль фильтрации добавляет IP-адрес атакующего в «Черный» список IP-адресов узла с наибольшим рангом по степени посредничества и корректирует его правила фильтрации в соответствии с измененным списком [Справка Dr. Web. «Черный» и «Белый» списки. Электронный ресурс. Режим доступа: http://download.geo. drweb.com/pub/drweb/windows/workstation/9.0/documentation/html/ru/pc_whitelist.htm].

Осуществляют проверку окончания атаки на каждый объект защиты определенный в паре «источник атаки – объект защиты», если атака продолжается, то повторяют действия начиная с определения всех возможных маршрутов для пар «источник атаки – объект защиты».

После окончания атаки осуществляют визуализацию данных администратору управляющего модуля фильтрации о источнике атаки и межсетевых экранах на которых были скорректированы правила фильтрации [Зачем и как использовать визуализацию данных? Электронный ресурс. Режим доступа: https://habr.com/ru/company/devexpress/ blog/240325/].

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленного способа, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности «новизна».

Перечисленная новая совокупность существенных признаков обеспечивает расширение возможности способа прототипа за счет обоснованного последовательного изменения «Черного» списков IP-адресов и корректировки правил фильтрации.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ с достижением указанного в изобретении результата.

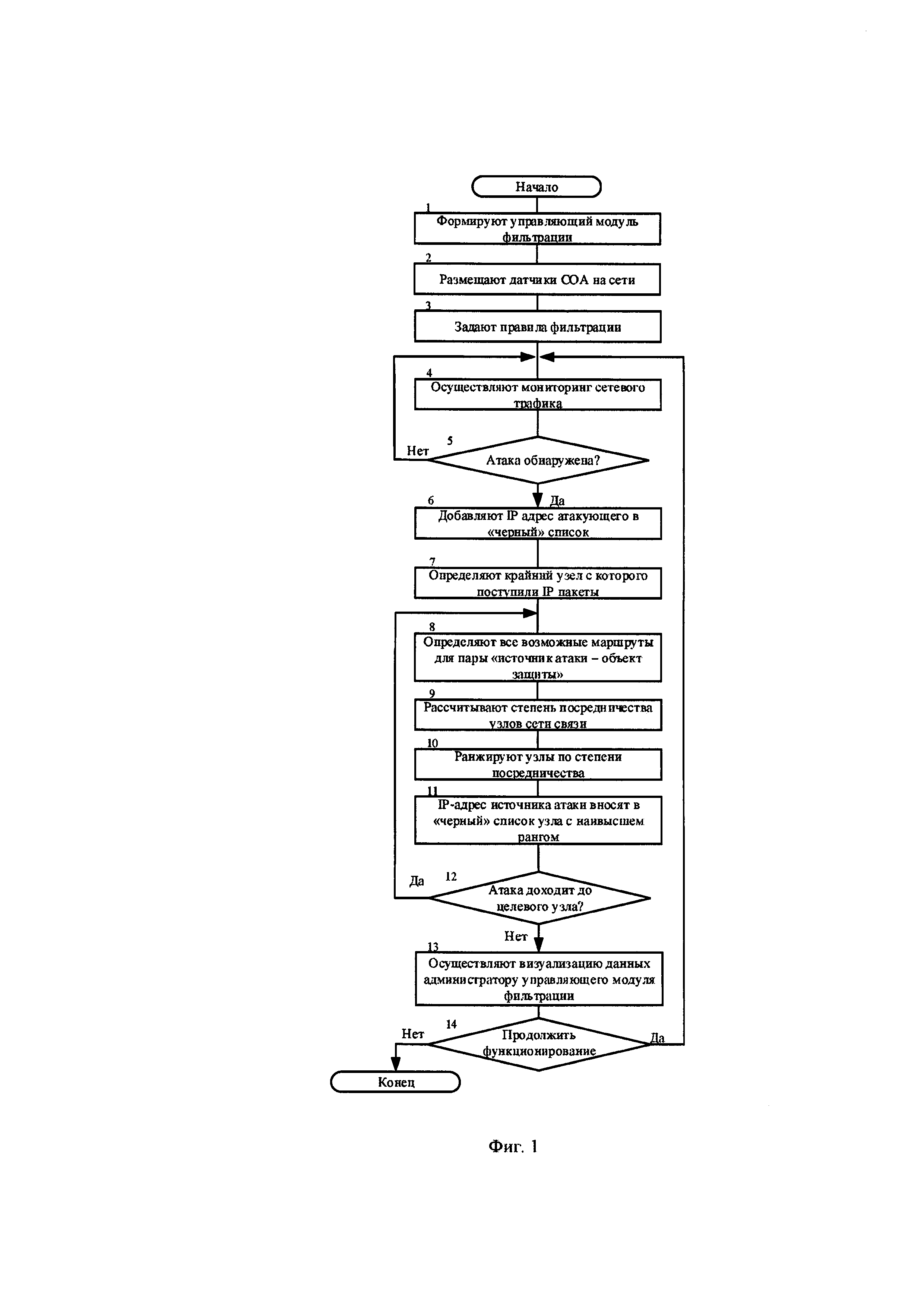

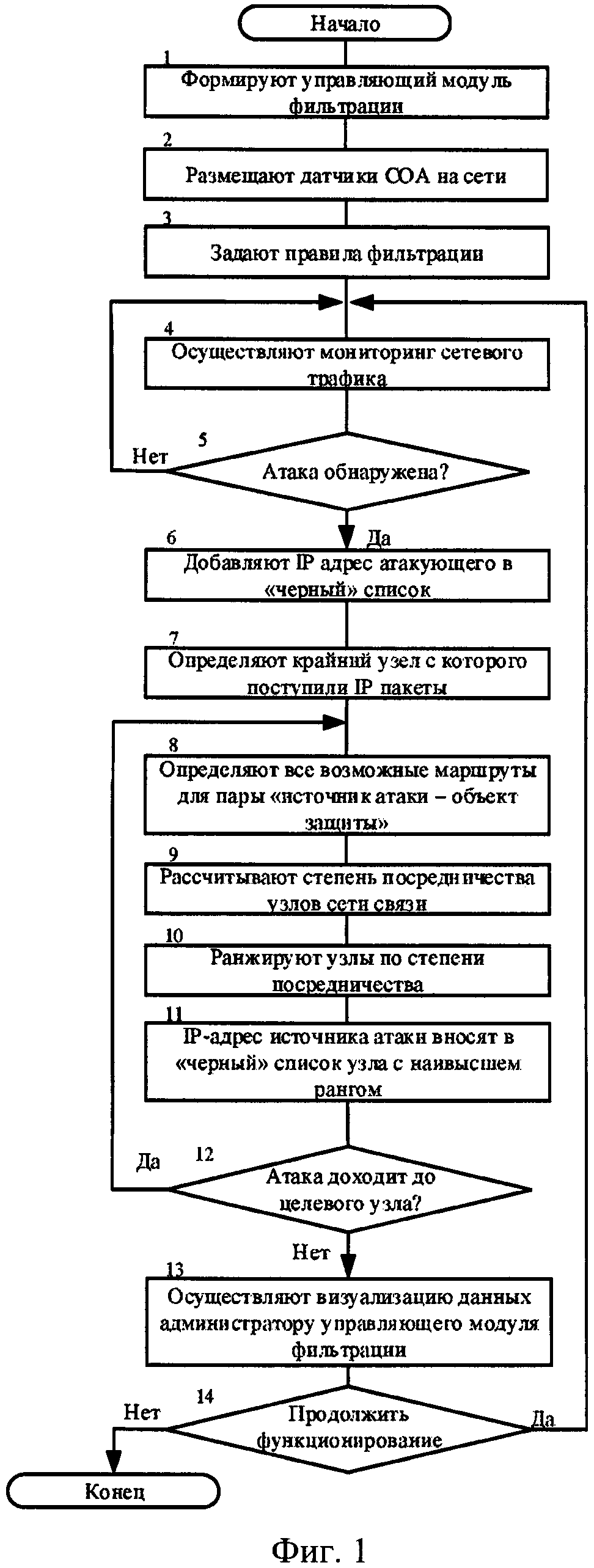

Заявленный способ поясняется чертежами, на которых показано:

фиг. 1 - обобщенная структурно-логическая последовательность способа защиты серверов услуг сети связи от компьютерных атак.

Заявленный способ поясняется блок-схемой (фиг.1), где в блоке 1 формируют управляющий модуль фильтрации, который использует «Белые» и «Черные» списки IP-адреса для корректировки правил фильтрации, в котором «Белые» списки IP-адресов задаются на начальном этапе, а «Черные» списки IP-адресов формируются на основе статистических данных [Справка Dr. Web. Черный и «Белый» списки Электронный ресурс. Режим доступа: http://download.geo.drweb.com/pub/drweb/windows/workstation/9.0/ documentation/html/ru/pc_whitelist.htm]. Так же управляющий модуль фильтрации включает в себя консоль администратора системы обнаружения атак (СОА) [Система обнаружения атак «ФОРПОСТ» версии 2.0 Электронный ресурс. Режим доступа: https://www.rnt.ru/ru/production/detail.php?ID=19] которая отображает информацию получаемую от датчиков СОА.

В блоке 2 на сети размещают датчики системы обнаружения атак [Система обнаружения атак «ФОРПОСТ» версии 2.0 Электронный ресурс. Режим доступа: https://www.rnt.ru/ru/production/detail.php?ID=19].

В блоке 3 задают правила фильтрации сетевого трафика. На каждом узле размещен межсетевой экран [Межсетевой экран нового поколения UserGate Электронный ресурс. Режим доступа: https://www.usergate.com/ru/products/enterprise-firewall?yclid =5612474593687133464] осуществляющий фильтрацию входящего и исходящего трафика. Правила фильтрации обновляются управляющим модулем фильтрации, в случае недоступности управляющего модуля фильтрации правила обновляет администратор безопасности узла связи.

В блоке 4 осуществляют мониторинг сетевого трафика [Мониторинг сетевого трафика с помощью Netflow. Перевод: Сгибнев Михаил Электронный ресурс. Режим доступа: http://www.opennet.ru/base/cisco/monitor_netflow.txt.html. И. Чубин NetFlow Электронный ресурс. Режим доступа: http://www.opennet.ru/docs /RUS/netflow_bsd/].

В блоке 5 выполняется проверка обнаружения атаки [Система обнаружения атак «ФОРПОСТ» версии 2.0 Электронный ресурс. доступа: https://www.rnt.ru/ru/production/ detail.php?ID=19].

В случае обнаружения СОА атаки в блоке 6 на управляющем модуле фильтрации заносят IP-адрес в «Черный» список IP-адресов [Справка Dr. Web. «Черный» и «Белый» списки. Электронный ресурс. Режим доступа: http://download.geo.drweb.com/pub/ drweb/windows/workstation/9.0/documentation/html/ru/pc_whitelist.htm] в противном случае переходят к блоку 4 и продолжают дальнейший мониторинг сети.

В блоке 7 для всех пар «источник атаки – объект защиты» определяют крайний узел с которого поступили IP пакеты определенные СОА как атака. Определение маршрута осуществляется с помощью утилиты tracert. [Использование команды TRACERT для устранения неполадок TCP/IP в Windows Электронный ресурс. Режим доступа: https://support.microsoft.com/ru-ru/help/314868. (Данная утилита является одним из наиболее часто используемых инструментов сетевой диагностики. Основное ее назначение - получить цепочку узлов, через которые проходит IP-пакет, адресованный конечному узлу, имя или IP-адрес которого задается параметром командной строки)]. Результатом работы утилиты будет маршрут, по которому прошли пакеты определенные СОА как атака, где крайним будет маршрутизатор с которого поступали данные пакеты.

В блоке 8 определяют все возможные маршруты для всех пар «источник атаки – объект защиты» [А.А. Зыков теория конечных графов Издательство «Наука» Новосибирск 1969 г. С.543].

В блоке 9 рассчитывают степень посредничества узлов определенных в блоке 8 и входящих в пары «источник атаки – объект защиты».

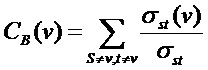

Степень посредничества – характеристика узла, показывающая, насколько часто данный узел лежит на кратчайших путях между другими узлами. Степень посредничества  вычисляется как:

вычисляется как:

где,  – количество кратчайших путей из узла s в узел t;

– количество кратчайших путей из узла s в узел t;

– количество этих путей, проходящих через узел v.

– количество этих путей, проходящих через узел v.

Узел с высокой степенью посредничества будет хорошо информирован при передаче информации, при условии, что передача будет проходить по кратчайшим путям. [Узлы в социальных сетях: меры центральности и роль в сетевых процессах Электронный ресурс. Режим доступа: https://cyberleninka.ru/article/v/uzly-v-sotsialnyh-setyah-mery-tsentralnosti-i-rol-v-setevyh-protsessah].

В блоке 10 ранжируют узлы в маршрутах определенных в блоке 9 согласно степени посредничества [Правила ранжирования Электронный ресурс. Режим доступа: https://studfiles.net/preview/1957017/page:2/].

В блоке 11 управляющий модуль фильтрации добавляет IP-адрес атакующего в «Черный» список IP-адресов узла с наибольшим рангом по степени посредничества и корректирует правила фильтрации в соответствии с измененным списком [Справка Dr. Web. «Черный» и «Белый» списки. Электронный ресурс. Режим доступа: http://download.geo.drweb.com/pub/drweb/windows/workstation/9.0/documentation/html/ru/pc_whitelist.htm].

В блоке 12 осуществляется проверка окончания атаки на каждый объект защиты определенный в паре «источник атаки – объект защиты».

Если атака продолжается, то повторяют действия, описанные в блоках 8-11.

Если атака закончена в блоке 13 представляют данные администратору управляющего модуля фильтрации о источнике атаки и межсетевых экранах на которых были скорректированы правила фильтрации в визуальном виде [Зачем и как использовать визуализацию данных? Электронный ресурс. Режим доступа: https://habr.com/ru/company/ devexpress/blog/240325/].

В блоке 14 осуществляется проверка необходимости дальнего функционирования, если условие выполняется, то в блоке 4 продолжают функционирование, в противном случае завершают работу.

Оценка эффективности заваленного способа проводилась следующим образом:

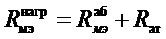

В условиях проведения компьютерных атак, нагрузку по фильтрации трафика на межсетевом экране можно представить как:

,

,

где:  – общая нагрузка по фильтрации трафика на межсетевом экране;

– общая нагрузка по фильтрации трафика на межсетевом экране;

– нагрузка по фильтрации трафика абонентов сервера услуг;

– нагрузка по фильтрации трафика абонентов сервера услуг;

– нагрузка по фильтрации трафика производимого компьютерной атакой.

– нагрузка по фильтрации трафика производимого компьютерной атакой.

В способе прототипе подразумевается, что вся нагрузка производимая компьютерной атакой будет фильтроваться одним межсетевым экраном, что в конечном случае приведет к отказу в обслуживании межсетевого экрана и сервера услуг.

В предлагаемом способе, нагрузка, производимая компьютерной атакой по пути к объекту защиты будет частично отфильтровываться взаимосвязанными межсетевыми экранами, что в конечном итоге снизит нагрузку на межсетевой экран объекта защиты, а также распределит деструктивную нагрузку, производимую компьютерной атакой, по элементам сети связи.

На основании этого, следует вывод, что заявленный способа защиты серверов услуг сети связи от компьютерных атак позволяет снизить деструктивную нагрузку на все элементы сети и вероятность косвенного подавления элементов сети, за счет последовательного и обоснованного изменения «Черного» списка IP-адресов и корректировки правил фильтрации на «n» взаимосвязанных межсетевых экранах, размещенных на территориально разнесенных элементах сети.

Способ защиты серверов услуг сети связи от компьютерных атак, заключающийся в том, что формируют управляющий модуль фильтрации, который использует «Белые» и «Черные» списки IP-адресов для корректировки правил фильтрации, при этом «Белые» списки IP-адресов задаются на этапе формирования управляющего модуля, задают правила фильтрации сетевого трафика, осуществляют мониторинг сетевого трафика, при обнаружении атаки на управляющем модуле фильтрации добавляют IP-адрес атакующего в «Черный» список IP-адресов, отличающийся тем, что дополнительно на управляющем модуле фильтрации размещают консоль администратора системы обнаружения атак, размещают на сети датчики системы обнаружения атак, для всех пар «источник атаки – объект защиты» определяют крайний узел, с которого поступили IP-пакеты, определенные системой обнаружения атак как атака, пока не закончится атака, в цикле определяют все возможные маршруты для всех пар «источник атаки – объект защиты», рассчитывают степень посредничества узлов, входящих в маршруты, определенные для всех пар «источник атаки – объект защиты», ранжируют узлы, входящие в маршруты согласно степени посредничества, управляющий модуль фильтрации добавляет IP-адрес атакующего в «Черный» список IP-адресов узла с наибольшим рангом по степени посредничества и корректирует его правила фильтрации в соответствии с измененным списком, осуществляют проверку окончания атаки на каждый объект защиты, определенный в паре «источник атаки – объект защиты», если атака продолжается, то повторяют действия начиная с определения всех возможных маршрутов для пар «источник атаки – объект защиты», после окончания атаки осуществляют визуализацию данных администратору управляющего модуля фильтрации о источнике атаки и межсетевых экранах, на которых были скорректированы правила фильтрации.