Результат интеллектуальной деятельности: Система защищённой передачи данных

Вид РИД

Изобретение

Изобретение относится к системам подвижной (мобильной) связи и системам персональной спутниковой связи, а именно к средствам аутентификации абонентского терминала и шифрования передаваемой информации.

Применение существующих в настоящее время систем защищённой передачи данных можно проиллюстрировать на примере сетей подвижной связи стандарта GSM (см. «Защита информации в сетях подвижной связи»: Учебное пособие для ВУЗов/ А.А. Чекалин, А.В. Зарев, С.В. Скрыль, В.А. Вохминцев, А.Н. Обухов, Н.С. Хохлов,, А.Д.Немцев, В.Б. Щербаков, В.Е. Потанин. – 2-е изд. Испр. и доп. – М.: Горячая линия – Телеком, 2005.– 171 с.).

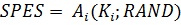

Для аутентификации информации абонента в сетях подвижной связи стандарта GSM каждый абонентский терминал (АТ) содержит, записанные в SIM-карте, свои индивидуальный ключ аутентификации  и алгоритм аутентификации

и алгоритм аутентификации  . Базовая станция (БС) сети подвижной связи передаёт на АТ случайное число RAND, а АТ на основании числа RAND, ключа аутентификации

. Базовая станция (БС) сети подвижной связи передаёт на АТ случайное число RAND, а АТ на основании числа RAND, ключа аутентификации  и алгоритма аутентификации

и алгоритма аутентификации  вычисляет значение ответа SRES:

вычисляет значение ответа SRES:  . Далее, АТ отправляет ответ SRES на базовую станцию, которая использует ключ

. Далее, АТ отправляет ответ SRES на базовую станцию, которая использует ключ  и алгоритм аутентификации

и алгоритм аутентификации  вызываемого абонента, хранящиеся в базах данных зарегистрированных абонентов мобильного центра коммутации, вычисляет число SRES и сравнивает вычисленное число SRES с – полученным от абонентского терминала. Если, вычисленное и полученное от АТ число SRES совпадают, то БС вступает в связь с АТ.

вызываемого абонента, хранящиеся в базах данных зарегистрированных абонентов мобильного центра коммутации, вычисляет число SRES и сравнивает вычисленное число SRES с – полученным от абонентского терминала. Если, вычисленное и полученное от АТ число SRES совпадают, то БС вступает в связь с АТ.

То есть, используют аутентификацию с открытым ключом, характеризующуюся следующими недостатками:

- ключ Ki и алгоритм аутентификации Аi постоянные, следствием чего является низкая криптостойкость;

- случайное число RAND передаётся по открытому каналу связи и при компрометации ключа и алгоритма аутентификации злоумышленник может осуществить ложное подключение к базовой станции (т.е. создать ложный АТ осуществив подлог), пока на АТ, ключи и алгоритмы аутентификации которого скомпрометированы, не будет сменена SIM-карта;

- отсутствует возможность увеличения криптостойкости аутентификации для отдельных категорий АТ без применения дополнительных программных средств.

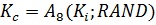

Для шифрования информации абонентской радиолинии в сети подвижной связи стандарта GSM БС передаёт на АТ случайное число RAND. Абонентский терминал на основании числа RAND, ключа  и алгоритма шифрования

и алгоритма шифрования  вычисляет ключ шифрования на сеанс связи

вычисляет ключ шифрования на сеанс связи  :

:  . Передаваемая в абонентской радиолинии (от базовой станции и от абонентского терминала) информация зашифровывается с применением ключа шифрования на сеанс связи

. Передаваемая в абонентской радиолинии (от базовой станции и от абонентского терминала) информация зашифровывается с применением ключа шифрования на сеанс связи  и алгоритма шифрования

и алгоритма шифрования :

:  , где

, где  – открытая информация в сеансе связи.

– открытая информация в сеансе связи.

То есть, используют шифрование с открытым ключом, характеризующееся следующими недостатками:

- алгоритм вычисления  ключа аутентификации

ключа аутентификации  , из которого формируется ключ шифрования информации в сеансе связи

, из которого формируется ключ шифрования информации в сеансе связи  , постоянный, поэтому злоумышленник имеет возможность скомпрометировать сперва ключ аутентификации

, постоянный, поэтому злоумышленник имеет возможность скомпрометировать сперва ключ аутентификации  , а затем и научится формировать ключи шифрования информации в сеансе связи

, а затем и научится формировать ключи шифрования информации в сеансе связи  ;

;

- алгоритм шифрования  , используемый для формирования ключа шифрования информации в сеансе связи

, используемый для формирования ключа шифрования информации в сеансе связи  из ключа аутентификации

из ключа аутентификации  и применяемый для шифрования информации постоянный, поэтому данный способ шифрования обладают низкой криптостойкостью;

и применяемый для шифрования информации постоянный, поэтому данный способ шифрования обладают низкой криптостойкостью;

- случайное число RAND передаётся по открытому каналу связи и при компрометации ключа аутентификации  , алгоритма аутентификации

, алгоритма аутентификации  и алгоритма шифрования

и алгоритма шифрования  злоумышленник может прослушивать трафик АТ, пока не будет сменена SIM-карта;

злоумышленник может прослушивать трафик АТ, пока не будет сменена SIM-карта;

- для отдельных категорий АТ отсутствует возможность увеличения криптостойкости шифрования без применения дополнительных программных средств.

Также, применение различных средств защиты передачи информации, подобных, например, устройству шифрования информации из патента

RU 2 389 141, приводят к усложнению вычислительных ресурсов АТ и, следовательно, к энергетическим затратам его блока питания. То есть, повышение защищённости передачи информации «традиционными» методами приведёт к снижению быстродействия системы передачи данных или же к необходимости использования больших вычислительных мощностей, в свою очередь приводящее к снижению время работы блока питания АТ (смартфона или мобильного телефона).

В свою очередь, предложена система защищённой передачи данных, то есть система подвижной связи и/или система персональной спутниковой связи, характеризующаяся повышенной криптостойкостью при минимальной дополнительной нагрузке на вычислительные мощности абонентского терминала. Система защищённой передачи данных состоит из множества АТ и, по меньшей мере, одного центра коммутации – наземной станции сети подвижной связи и/или спутника-ретранслятора сети персональной спутниковой связи, в памяти которых хранятся данные для аутентификации и шифрования передаваемой информации. Данные аутентификации и шифрования передаваемой информации задействуются при установлении каждого соединения и передаче данных и организованы в памяти каждого составляющего систему устройства, как матрица ключей аутентификации  ; матрица порядков смены позиций

; матрица порядков смены позиций  ключей аутентификации

ключей аутентификации  в матрице ключей аутентификации

в матрице ключей аутентификации  ; матрица алгоритмов аутентификации

; матрица алгоритмов аутентификации  ; матрица порядков смены позиций

; матрица порядков смены позиций  алгоритмов аутентификации

алгоритмов аутентификации  в матрице

в матрице  ; матрица

; матрица  алгоритмов шифрования

алгоритмов шифрования  ; матрица порядков смены позиций

; матрица порядков смены позиций  алгоритмов шифрования

алгоритмов шифрования  в матрице

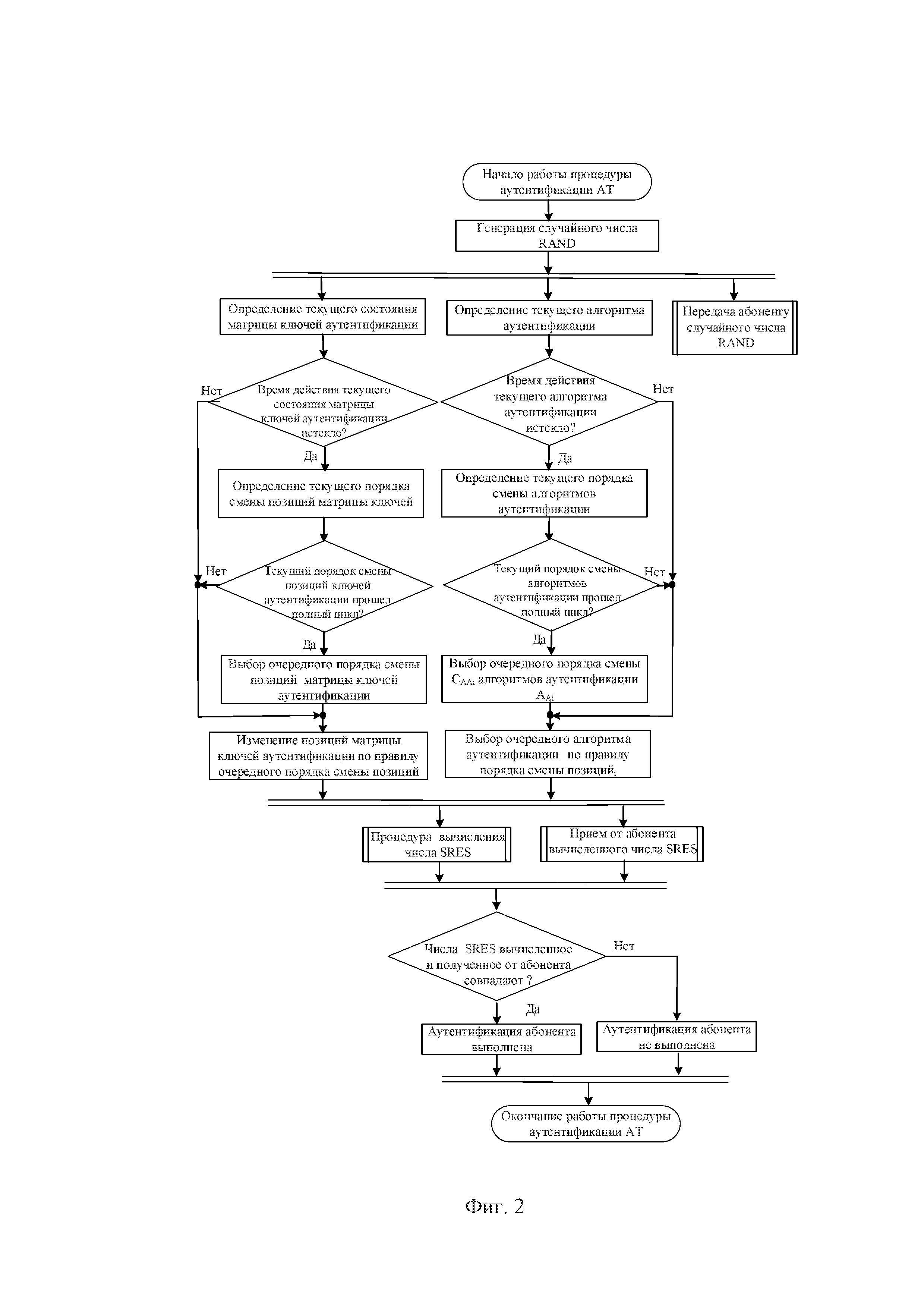

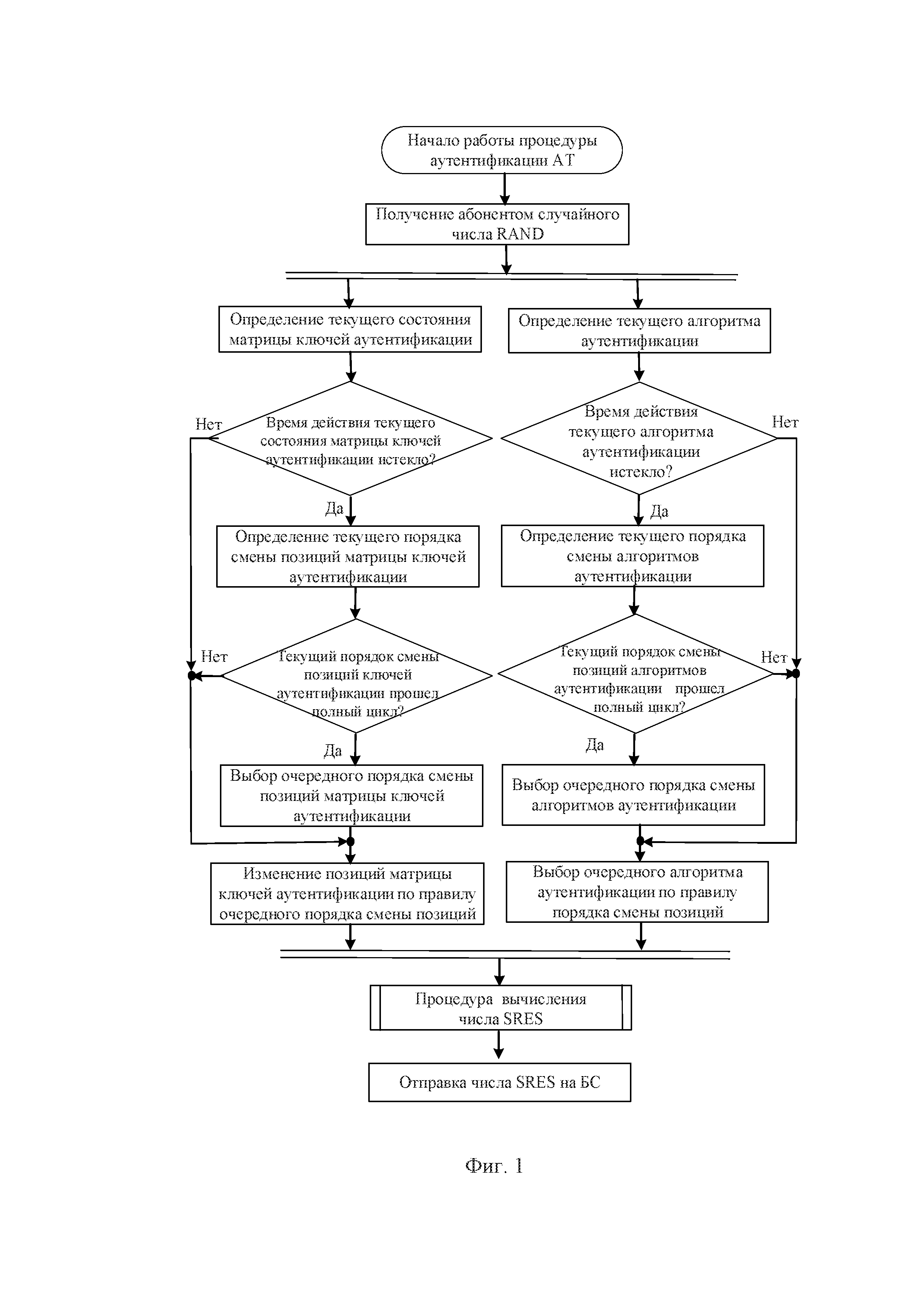

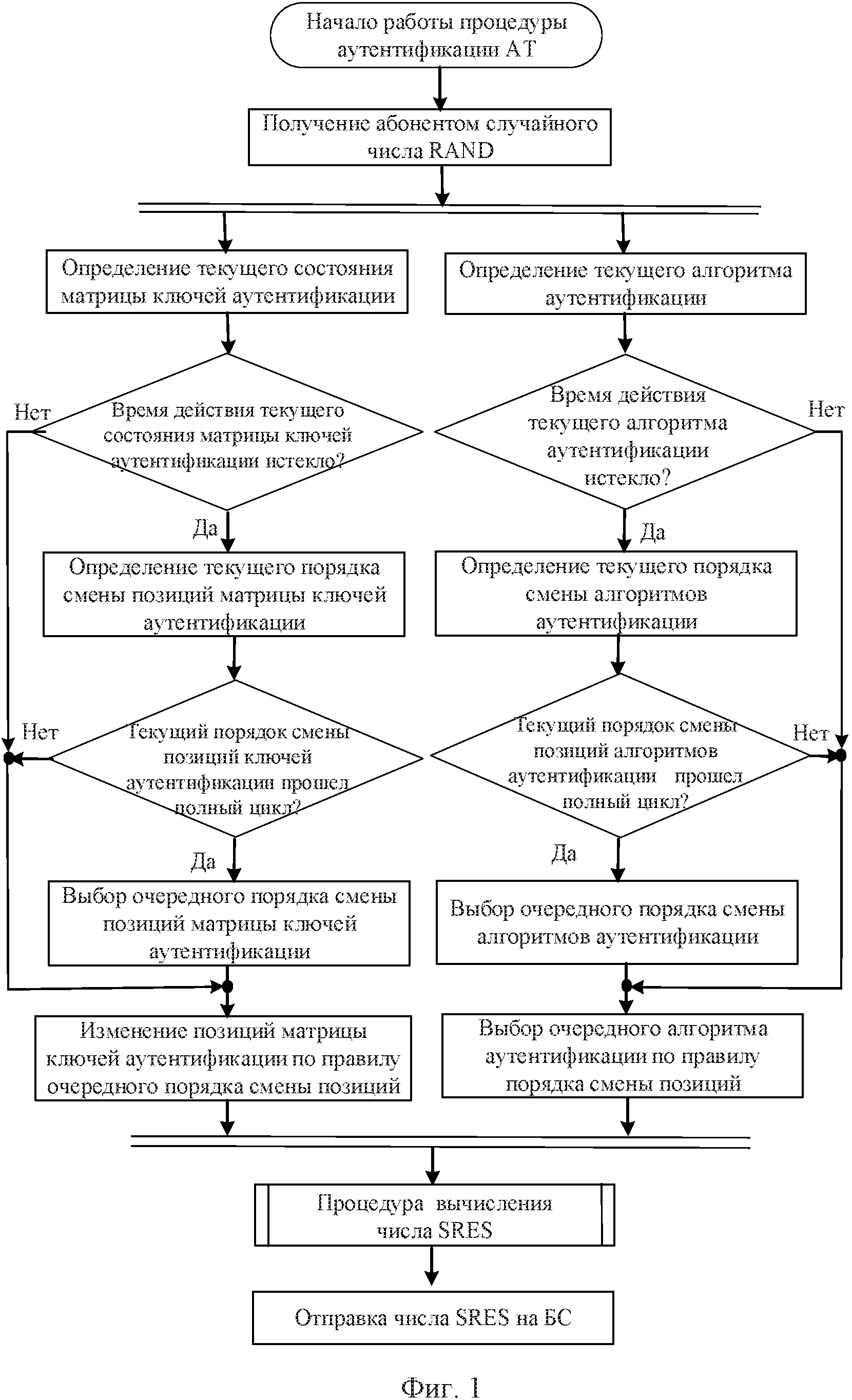

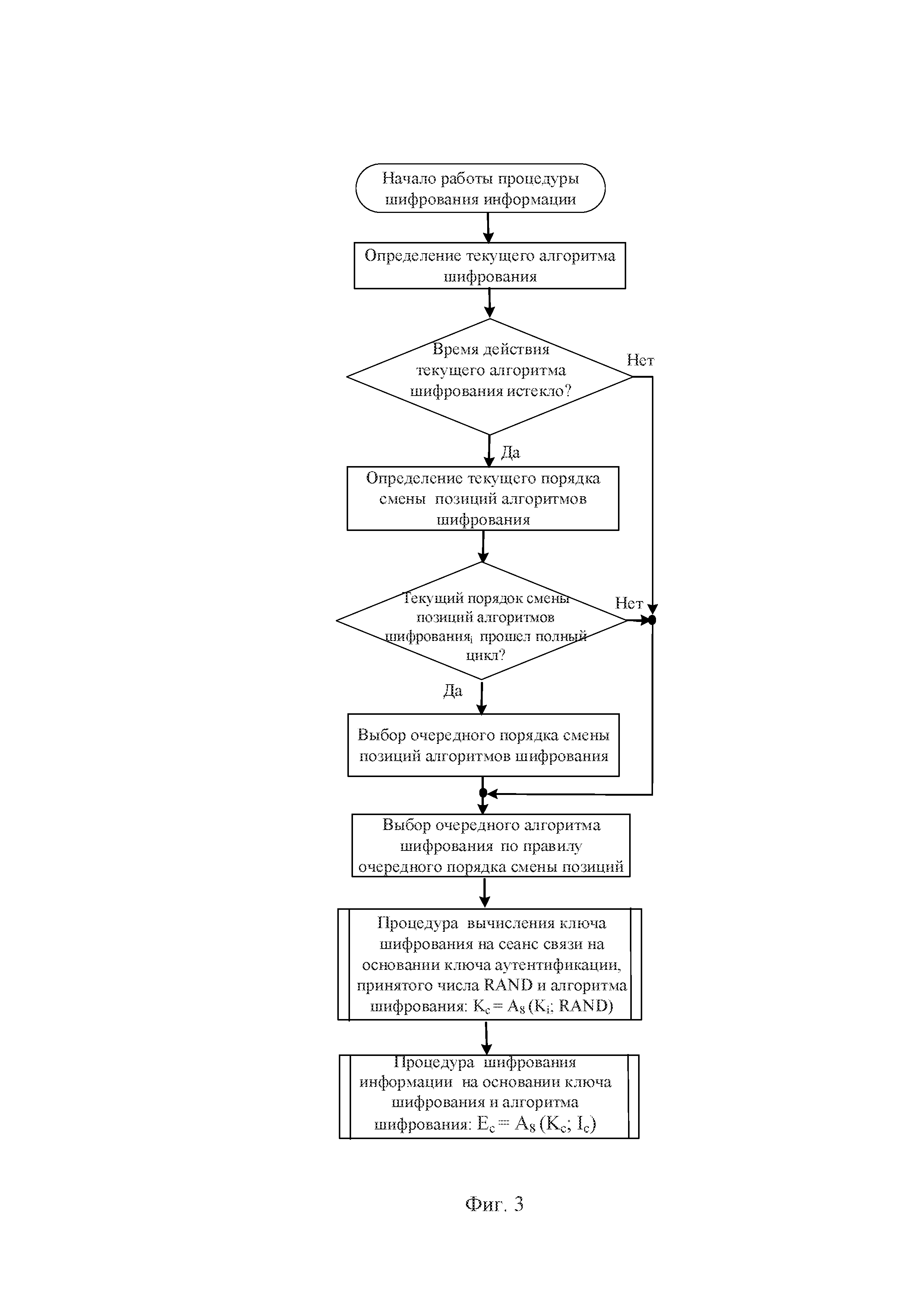

в матрице  алгоритмов шифрования. Работа АТ и центра коммутации при аутентификации показана на фиг. 1 и фиг. 2, соответственно; шифрование информации показано на фиг. 3.

алгоритмов шифрования. Работа АТ и центра коммутации при аутентификации показана на фиг. 1 и фиг. 2, соответственно; шифрование информации показано на фиг. 3.

При работе предложенной системы передачи данных, периодические изменения позиций ключей в матрице ключей, а также изменение алгоритмов в матрице алгоритмов являются альтернативой хранения в постоянном запоминающем устройстве большого количества ключей и алгоритмов. Работа системы основана на двух последовательных процессах: аутентификации информации абонентской радиолинии и шифрования абонентской радиолинии. Порядок смены ключей аутентификации  , формулы математических операций и механизм смены алгоритмов аутентификации

, формулы математических операций и механизм смены алгоритмов аутентификации  и алгоритмов шифрования

и алгоритмов шифрования  известны каждому центру коммутации системы – наземной станции сети подвижной связи и/или спутнику-ретранслятору сети персональной спутниковой связи. Процесс аутентификации удостоверяет, что абонент имеет право доступа к услугам связи и предшествует процедуре установления соединения. После установления соединения начинает работу процедура шифрования информации в абонентской радиолинии.

известны каждому центру коммутации системы – наземной станции сети подвижной связи и/или спутнику-ретранслятору сети персональной спутниковой связи. Процесс аутентификации удостоверяет, что абонент имеет право доступа к услугам связи и предшествует процедуре установления соединения. После установления соединения начинает работу процедура шифрования информации в абонентской радиолинии.

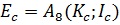

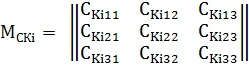

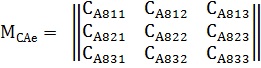

Пример простейшей матрицы ключей аутентификации:

где: R – это принятое от БС число RAND.

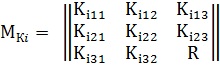

Пример простейшей матрицы смены позиций ключей аутентификации:

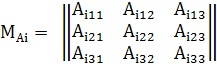

Пример простейшей матрицы алгоритмов аутентификации:

Пример простейшей матрицы смены позиций алгоритмов аутентификации:

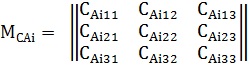

Пример простейшей матрицы алгоритмов шифрования:

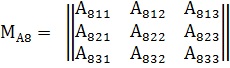

Пример простейшей матрицы смены позиций алгоритмов:

Аутентификация АТ выполняется следующим образом:

Шаг 1. Матрицы  ключей аутентификации, матрицы порядков смены позиций

ключей аутентификации, матрицы порядков смены позиций  ключей аутентификации, матрицы алгоритмов аутентификации

ключей аутентификации, матрицы алгоритмов аутентификации  , матрицы порядков смены позиций

, матрицы порядков смены позиций  алгоритмов аутентификации, матрицы алгоритмов шифрования

алгоритмов аутентификации, матрицы алгоритмов шифрования  и матрицы порядков смены позиций

и матрицы порядков смены позиций  алгоритмов шифрования записываются в постоянную энергонезависимое запоминающее устройство (ПЗУ) каждого АТ (или на SIM-карту), в защищённые базы данных центров коммутации и являются уникальными для каждого АТ.

алгоритмов шифрования записываются в постоянную энергонезависимое запоминающее устройство (ПЗУ) каждого АТ (или на SIM-карту), в защищённые базы данных центров коммутации и являются уникальными для каждого АТ.

Шаг 2. Принятое АТ от центра коммутации случайное число RAND записывается в одну из позиций матрицы  ключей аутентификации для проведения процедуры вычисления числа SRES. Позиция матрицы

ключей аутентификации для проведения процедуры вычисления числа SRES. Позиция матрицы  ключей аутентификации, в которую записывается принятое случайное число RAND, определяется порядком смены позиций

ключей аутентификации, в которую записывается принятое случайное число RAND, определяется порядком смены позиций  ключа аутентификации.

ключа аутентификации.

Шаг 3. Значения ключей аутентификации  и принятое случайное число RAND, записанных в матрице

и принятое случайное число RAND, записанных в матрице  ключей аутентификации, периодически перемещаются по позициям матрицы ключей аутентификации по определённому алгоритму в соответствии с действующим на данный момент порядком смены позиций

ключей аутентификации, периодически перемещаются по позициям матрицы ключей аутентификации по определённому алгоритму в соответствии с действующим на данный момент порядком смены позиций  ключей аутентификации. Порядковые номера порядков смены позиций

ключей аутентификации. Порядковые номера порядков смены позиций  ключа аутентификации записаны в матрице

ключа аутентификации записаны в матрице  порядков смены позиций ключа аутентификации и каждому номеру порядков смены позиций

порядков смены позиций ключа аутентификации и каждому номеру порядков смены позиций  ключа аутентификации соответствует определенная последовательность смены позиций.

ключа аутентификации соответствует определенная последовательность смены позиций.

После прохождения полного цикла смены позиций ключами аутентификации  и принятым случайным числом RAND, ключи аутентификации

и принятым случайным числом RAND, ключи аутентификации  и принятое случайное число RAND возвращаются на исходные позиции и изменяется порядок смены их позиций

и принятое случайное число RAND возвращаются на исходные позиции и изменяется порядок смены их позиций  . После прохождения полного цикла изменения порядков смены позиций

. После прохождения полного цикла изменения порядков смены позиций  ключами аутентификации, порядки смены позиций

ключами аутентификации, порядки смены позиций  возвращаются на исходные позиции в матрице

возвращаются на исходные позиции в матрице  порядков смены позиций и порядок смены позиций

порядков смены позиций и порядок смены позиций  изменяется по определённому закону.

изменяется по определённому закону.

Шаг 4. Номера алгоритмов  вычисления числа SRES (алгоритмов аутентификации) записываются в матрицу аутентификации алгоритмов

вычисления числа SRES (алгоритмов аутентификации) записываются в матрицу аутентификации алгоритмов  и каждому порядковому номеру соответствует своя математическая формула.

и каждому порядковому номеру соответствует своя математическая формула.

Шаг 5. Номера алгоритмов аутентификации  , записанных в матрице

, записанных в матрице  алгоритмов аутентификации, перемещаются по позициям матрицы алгоритмов аутентификации по определённому правилу в соответствии с действующим на данный момент порядком смены позиций

алгоритмов аутентификации, перемещаются по позициям матрицы алгоритмов аутентификации по определённому правилу в соответствии с действующим на данный момент порядком смены позиций  алгоритмов аутентификации. В начале, номера алгоритмов аутентификации

алгоритмов аутентификации. В начале, номера алгоритмов аутентификации  изменяются по одному правилу

изменяются по одному правилу  , действующему в настоящий момент, затем порядок смены позиций алгоритма аутентификации

, действующему в настоящий момент, затем порядок смены позиций алгоритма аутентификации  изменяется. Номера порядков смены позиций

изменяется. Номера порядков смены позиций  алгоритма аутентификации записаны в матрице

алгоритма аутентификации записаны в матрице  порядков смены позиций алгоритма аутентификации и каждому номеру порядков смены позиций

порядков смены позиций алгоритма аутентификации и каждому номеру порядков смены позиций  алгоритма аутентификации соответствует определенная последовательность смены позиций.

алгоритма аутентификации соответствует определенная последовательность смены позиций.

После прохождения полного цикла смены позиций номерами алгоритмов аутентификации  , номера алгоритмов аутентификации возвращаются на исходные позиции и изменяется порядок смены их позиций

, номера алгоритмов аутентификации возвращаются на исходные позиции и изменяется порядок смены их позиций  . После прохождения полного цикла изменения порядков смены позиций

. После прохождения полного цикла изменения порядков смены позиций  номерами алгоритмов аутентификации

номерами алгоритмов аутентификации  , порядки смены позиций

, порядки смены позиций  возвращаются на исходные позиции в матрице

возвращаются на исходные позиции в матрице  порядков смены позиций и порядок смены позиций

порядков смены позиций и порядок смены позиций  изменяется по определенному закону.

изменяется по определенному закону.

Смена позиций ключами аутентификации  и номеров алгоритмов аутентификации

и номеров алгоритмов аутентификации  осуществляется через строго определённые интервалы времени (от 1 суток до полугода), известные АТ и центрам коммутации. Все алгоритмы вычислений

осуществляется через строго определённые интервалы времени (от 1 суток до полугода), известные АТ и центрам коммутации. Все алгоритмы вычислений  ответа SRES содержит однонаправленные функции.

ответа SRES содержит однонаправленные функции.

Шаг 6. В АТ на основании матрицы  ключей аутентификации, принятого случайного числа RAND и матрицы алгоритмов аутентификации

ключей аутентификации, принятого случайного числа RAND и матрицы алгоритмов аутентификации  производятся математические операции для вычисления числа SRES.

производятся математические операции для вычисления числа SRES.

Шаг 7. Вычисленное число SRES передается в центр коммутации, где так же вычисляется число SRES. Вычисленное число SRES сравнивается с полученным от АТ числом SRES. Абонент считается прошедшим аутентификацию при совпадении числе SRES, вычисленных АТ и центром коммутации.

Криптостойкость процесса аутентификации определяется:

- длиной ключа аутентификации  , для увеличения криптостойкости длина ключа шифрования

, для увеличения криптостойкости длина ключа шифрования  должна стремится к максимально возможному значению;

должна стремится к максимально возможному значению;

- количеством применяемых ключей аутентификации  и количеством перестановок ключей

и количеством перестановок ключей  , для увеличения криптостойкости количество применяемых ключей аутентификации и количество перестановок ключей должны стремится к максимально возможным значениям;

, для увеличения криптостойкости количество применяемых ключей аутентификации и количество перестановок ключей должны стремится к максимально возможным значениям;

- сложностью и количеством алгоритмов аутентификации  , для увеличения криптостойкости сложность и количество алгоритмов аутентификации должны стремится к максимально возможным значениям;

, для увеличения криптостойкости сложность и количество алгоритмов аутентификации должны стремится к максимально возможным значениям;

- количеством перестановок алгоритмов аутентификации  , для увеличения криптостойкости количество перестановок алгоритмов аутентификации должно стремится к максимально возможным значениям;

, для увеличения криптостойкости количество перестановок алгоритмов аутентификации должно стремится к максимально возможным значениям;

- периодом действия ключей аутентификации  и алгоритмов аутентификации

и алгоритмов аутентификации  , для увеличения криптостойкости период действия ключей аутентификации и алгоритмов аутентификации должны стремится к минимально возможным значениям.

, для увеличения криптостойкости период действия ключей аутентификации и алгоритмов аутентификации должны стремится к минимально возможным значениям.

Шифрование информации выполняется следующим образом.

Шаг 1. Ключ шифрования  на сеанс связи вычисляется из вычисленного на этапе аутентификации ключа аутентификации

на сеанс связи вычисляется из вычисленного на этапе аутентификации ключа аутентификации  c применением действующего в настоящий момент алгоритмом шифрования

c применением действующего в настоящий момент алгоритмом шифрования  .

.

Шаг 2. Номера алгоритмов шифрования  записываются в матрицу алгоритмов шифрования

записываются в матрицу алгоритмов шифрования  . Каждому порядковому номеру соответствует заданная математическая формула. Номера алгоритмов шифрования

. Каждому порядковому номеру соответствует заданная математическая формула. Номера алгоритмов шифрования  записанных в матрице алгоритмов шифрования

записанных в матрице алгоритмов шифрования  , перемещаются по позициям данной матрицы по определённому правилу в соответствии с действующим на данный момент порядком смены позиций

, перемещаются по позициям данной матрицы по определённому правилу в соответствии с действующим на данный момент порядком смены позиций  алгоритмов шифрования.

алгоритмов шифрования.

В начале, номера алгоритмов шифрования А8 изменяются по одному правилу  , действующему в настоящий момент, затем порядок смены позиций алгоритма шифрования

, действующему в настоящий момент, затем порядок смены позиций алгоритма шифрования  изменяется. Номера порядков смены позиций

изменяется. Номера порядков смены позиций  алгоритма шифрования записаны в матрице

алгоритма шифрования записаны в матрице  порядков смены позиций алгоритма шифрования и каждому номеру порядков смены позиций

порядков смены позиций алгоритма шифрования и каждому номеру порядков смены позиций  алгоритма шифрования соответствует определенная последовательность смены позиций. После прохождения полного цикла смены позиций номерами алгоритмов шифрования

алгоритма шифрования соответствует определенная последовательность смены позиций. После прохождения полного цикла смены позиций номерами алгоритмов шифрования  , номера алгоритмов шифрования возвращаются на исходные позиции и изменяется порядок смены их позиций

, номера алгоритмов шифрования возвращаются на исходные позиции и изменяется порядок смены их позиций  .

.

После прохождения полного цикла изменения порядков смены позиций  номерами алгоритмов шифрования

номерами алгоритмов шифрования  , порядки смены позиций

, порядки смены позиций  возвращаются на исходные позиции в матрице

возвращаются на исходные позиции в матрице  порядков смены позиций и порядок смены позиций

порядков смены позиций и порядок смены позиций  изменяется по определённому закону.

изменяется по определённому закону.

Смена позиций номеров алгоритмов шифрования  осуществляется через строго определённые интервалы времени (от 1 суток до полугода), известные АТ и центрам коммутации. Все алгоритмы вычислений

осуществляется через строго определённые интервалы времени (от 1 суток до полугода), известные АТ и центрам коммутации. Все алгоритмы вычислений  ключа шифрования

ключа шифрования  содержит однонаправленные функции.

содержит однонаправленные функции.

Шаг 3. Информация зашифровывается с помощью ключа шифрования  на сеанс связи и алгоритма шифрования

на сеанс связи и алгоритма шифрования  .

.

Криптостойкость процесса шифрования информации определяется:

- длиной ключа аутентификации  , для увеличения криптостойкости длина ключа шифрования

, для увеличения криптостойкости длина ключа шифрования  должна стремится к максимально возможному значению;

должна стремится к максимально возможному значению;

- количеством применяемых ключей аутентификации  и количеством перестановок ключей

и количеством перестановок ключей  , для увеличения криптостойкости количество применяемых ключей аутентификации и количество перестановок ключей должны стремится к максимально возможным значениям;

, для увеличения криптостойкости количество применяемых ключей аутентификации и количество перестановок ключей должны стремится к максимально возможным значениям;

- сложностью и количеством алгоритмов аутентификации  и алгоритмов шифрования

и алгоритмов шифрования  , для увеличения криптостойкости сложность и количество алгоритмов аутентификации и алгоритмов шифрования должны стремится к максимально возможным значениям;

, для увеличения криптостойкости сложность и количество алгоритмов аутентификации и алгоритмов шифрования должны стремится к максимально возможным значениям;

- количеством перестановок алгоритмов аутентификации  и алгоритмов шифрования

и алгоритмов шифрования  , для увеличения криптостойкости количество перестановок алгоритмов аутентификации должно стремится к максимально возможным значениям;

, для увеличения криптостойкости количество перестановок алгоритмов аутентификации должно стремится к максимально возможным значениям;

- периодом действия ключей аутентификации  , алгоритмов аутентификации

, алгоритмов аутентификации  и алгоритмов шифрования

и алгоритмов шифрования  , для увеличения криптостойкости период действия ключей аутентификации, алгоритмов аутентификации и алгоритмов шифрования должны стремится к минимально возможным значениям.

, для увеличения криптостойкости период действия ключей аутентификации, алгоритмов аутентификации и алгоритмов шифрования должны стремится к минимально возможным значениям.

Дешифрование информации выполняется следующим образом.

Шаг 1. В центре коммутации, так же как и в АТ, на основании вычисленного на этапе аутентификации, ключа аутентификации  , матрицы алгоритмов шифрования

, матрицы алгоритмов шифрования  , производятся математические операции для вычисления ключа шифрования на сеанс связи

, производятся математические операции для вычисления ключа шифрования на сеанс связи  .

.

Шаг 2. Затем, в центре коммутации на основании вычисленного ключа шифрования на сеанс связи  и действующего в настоящий момент алгоритма шифрования

и действующего в настоящий момент алгоритма шифрования  , выполняется дешифрование информации (функция обратная шифрованию).

, выполняется дешифрование информации (функция обратная шифрованию).

Для управления степенью защищённости (криптостойкостью) передаваемой информации и, соответственно, отказу от усложнения системы в ряде случаев абонентов классифицируют по восьми категориям от 0-й до 7-й:

1) абоненты с минимальными требованиями к криптостойкости – 0-й, 1-й, 2-ой категорий – «массовый» пользователь (потенциальный нарушитель – хакер, работающий единолично на обычных бытовых компьютерах);

2) абоненты с повышенными требованиями к криптостойкости –3-й, 4-й категорий – высокопоставленные представители бизнеса и госслужащие (потенциальный нарушитель – организованная группа хакеров, работающая в интересах преступных организаций или конкурентной разведки на небольших центрах обработки данных);

3) абоненты с высокими требованиями к криптостойкости –5-й, 6-й, 7-й категорий – высокопоставленные госслужащие и представители силовых структур и ведомств (потенциальный нарушитель – инженеры, имеющие в распоряжении крупные центры обработки данных).

В зависимости от категории абонентов применяют:

- разные по размеру матрицы ключей аутентификации, матрицы порядков смены позиций ключей аутентификации, матрицы алгоритмов аутентификации и матрицы порядков смены позиций алгоритмов аутентификации;

- разные по размеру матрицы алгоритмов шифрования и матрицы порядков смены позиций алгоритмов шифрования;

- разные временные сроки действия определенной комбинации ключей аутентификации;

- разные временные сроки действия определенного алгоритма аутентификации и определенного алгоритма алгоритмов шифрования;

- разные по сложности алгоритмы аутентификации и алгоритмы шифрования;

- разную длительность интервала времени действия определенной комбинации ключей аутентификации, алгоритмов аутентификации и алгоритмов шифрования должна быть меньше периода необходимого для компрометации ключей и алгоритмов.

Например, для категории абонентов с максимальными требованиями к криптостойкости информации ключи можно записывать не в одну матрицу, а – в две матрицы и производить операцию умножения одной матрицы на другую.

Таким образом, за счёт одновременного обеспечения на всех устройствах системы большого количества вариантов числа аутентификации и ключа шифрования информации абонентского канала связи обеспечивают повышенную криптостойкость системы передачи данных с минимальной дополнительной нагрузкой на вычислительные мощности АТ.

Алгоритм работы АТ при выполнении процедуры аутентификации изображен на фигуре 1. Алгоритм работы центра коммутации сети подвижной связи или спутника-ретранслятора сети подвижной персональной спутниковой связи при выполнении процедуры аутентификации изображен на фигуре 2. Алгоритм процедуры шифрования в сети подвижной связи или спутника-ретранслятора сети подвижной персональной спутниковой связи изображен на фигуре 3.