Результат интеллектуальной деятельности: СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ

Вид РИД

Изобретение

Изобретение относится к электросвязи и может быть использовано в системах обнаружения атак для защиты от анализа сетевого трафика нарушителем, который может позволить ему получить информацию о вычислительной сети.

Известен "Способ контроля информационных потоков в цифровых сетях связи" по патенту РФ №2267154, класс G06F 15/40, заявл. 13.07.2004, заключающийся в том, что предварительно задают N≥1 опорных идентификаторов санкционированных информационных потоков, содержащих адреса отправителей и получателей пакетов сообщений, принимают из канала связи пакет сообщений, выделяют из заголовка принятого пакета сообщений идентификатор информационных потоков, сравнивают выделенный идентификатор с предварительно заданными опорными идентификаторами санкционированных информационных потоков и при их совпадении передают пакет сообщений получателю, а при их несовпадении сравнивают адрес отправителя, указанный в идентификаторе принятого пакета сообщений с адресами отправителей, указанными в опорных идентификаторах санкционированных информационных потоков.

Недостатком данного способа является относительно низкая защищенность от несанкционированных воздействий, признаками наличия которых являются несанкционированные информационные потоки.

Известен "Способ защиты вычислительных сетей" по патенту РФ №2307392, класс G06F 21/00, H04L 9/32, заявл. 02.05.2006, заключающийся в том, что предварительно задают Р≥1 ложных адресов абонентов вычислительной сети, эталоны идентификаторов типа протоколов взаимодействия, время задержки отправки пакетов сообщений tзад, а при несовпадении выделенных идентификаторов очередного принятого пакета с идентификаторами ранее запомненного i-го несанкционированного информационного потока сравнивают адрес получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов вычислительной сети, и при их несовпадении, а так же при выполнении условия Ki>Kmax, блокируют передачу пакета сообщений и переходят к приему очередного пакета сообщений, а при несовпадении адреса отправителя в принятом пакете сообщений с адресами отправителей опорных идентификаторов санкционированных информационных потоков или совпадении адреса получателя в принятом пакете сообщений с адресами получателей опорных идентификаторов санкционированных информационных потоков, или его совпадении с предварительно заданными ложными адресами абонентов вычислительной сети запоминают идентификатор очередного несанкционированного информационного потока, увеличивают на единицу число его появлений Кi и в случае невыполнении условия Кi≥Кmax, формируют ответный пакет сообщений, соответствующий идентифицируемому протоколу взаимодействия, а затем через заданное время задержки отправки пакетов сообщений tзад снижают скорость передачи сформированного пакета сообщений и передают его отправителю, после чего принимают из канала связи очередной пакет сообщений.

Недостатком способа является относительно низкая защищенность от несанкционированного воздействия, обусловленная отсутствием контроля последовательности воздействий на вычислительную сеть, и определения выбранной нарушителем стратегии, что может повлиять на своевременность и адекватность осуществляемых защитных действий.

Наиболее близким по технической сущности и выполняемым функциям аналогом (прототипом) к заявленному является "Способ защиты вычислительных сетей" по патенту РФ №2475836, класс G06F 21/00, H04L 9/32, заявл. 12.03.2012, заключающийся в том, что предварительно запоминают N≥1 опорных идентификаторов санкционированных информационных потоков, содержащих адреса отправителей и получателей пакетов сообщений, задают Р≥1 ложных адресов абонентов вычислительной сети, время задержки отправки пакетов сообщений tзад, принимают очередной пакет сообщений, и определяют его легитимность, для чего выделяют из его заголовка идентификаторы, которые сравнивают с опорными идентификаторами, и при их совпадении передают легитимный пакет сообщений получателю, после чего принимают очередной пакет сообщений и повторяют совокупность действий по определению его легитимности, а при отсутствии совпадения запоминают идентификаторы принятого несанкционированного информационного потока, присваивают ему очередной i-й идентификационный номер, сравнивают адрес получателя в принятом пакете сообщений несанкционированного информационного потока с предварительно заданными ложными адресами абонентов вычислительной сети, и при их несовпадении блокируют передачу пакета сообщений и переходят к приему очередного пакета сообщений, а при совпадении формируют ответный пакет сообщений, соответствующий используемому протоколу взаимодействия, а затем через заданное время задержки tзад отправки пакета сообщений снижают скорость передачи сформированного пакета сообщений и передают его отправителю, после чего принимают из канала связи очередной пакет сообщений, дополнительно в исходные данные задают множество эталонных наборов появлений несанкционированных информационных потоков отличающихся друг от друга идентификаторами Sэт={Sj}, где j - заданное количество эталонных наборов соответствующих определенным типам компьютерных атак, Sj={Cr}, где Cr - определенная последовательность появлений несанкционированного информационного потока отличающихся друг от друга идентификаторами, а так же задают пороговое значение коэффициента совпадения Qсовп порог последовательности появлений несанкционированного информационного потока с соответствующим эталонным набором. После выделения идентификаторов из заголовка очередного принятого пакета сообщений и их сравнения с опорными идентификаторами при несовпадении адреса получателя в принятом пакете сообщений несанкционированного информационного потока с заданными ложными адресами абонентов вычислительной сети дополнительно добавляют его в список предварительно заданных ложных адресов абонентов вычислительной сети. Затем передают пакет сообщения несанкционированного информационного потока на заданные ложные адреса абонентов вычислительной сети, и идентифицируют несанкционированный информационный поток. Для чего сравнивают идентификаторы появления Кi принимаемого несанкционированного потока со значениями Cr в эталонных наборах Sj появлений несанкционированных информационных потоков, и при несовпадении формируют новый Sj+1 эталонный набор и запоминают его во множестве эталонных наборов появлений несанкционированного информационного потока, а при совпадении запоминают номера эталонных наборов, которым принадлежит i-ое появление несанкционированного информационного потока. После чего сравнивают значения полученного коэффициента совпадения Qсовп с пороговым значением Qсовп порог. и при выполнении условия Qсовп≥Qсовп порог блокируют i-ый несанкционированный информационный поток, и формируют сигнал атаки на вычислительную сеть, а при невыполнении условия после формирования ответного пакета сообщений увеличивают время задержки отправки пакетов сообщений tзад на заданный интервал времени Δt.

В данной области техники существует техническая проблема, которая заключается в относительно низкой защищенности от несанкционированного воздействия, обусловленная отсутствием защиты от анализа сетевого трафика нарушителем, которая может позволить ему получить информацию о вычислительной сети.

Техническая проблема решается разработкой способа, повышающего защищенность вычислительной сети за счет формирования ложного сетевого трафика с учетом характеристик санкционированных информационных потоков, наличие которого существенно увеличит время анализа сетевого трафика нарушителем.

Техническая проблема изобретения решается тем, что в способе защиты вычислительных сетей, заключающийся в том, что предварительно запоминают N≥1 опорных идентификаторов санкционированных информационных потоков, содержащих адреса отправителей и получателей пакетов сообщений, принимают очередной пакет сообщений и определяют его легитимность, для чего выделяют из его заголовка идентификаторы, которые сравнивают с опорными идентификаторами, и при их совпадении передают легитимный пакет сообщений получателю, после чего принимают очередной пакет сообщений, дополнительно в исходные данные дополнительно задают множество идентификаторов соответствующих типов информационных потоков М={mj}, под которое формируют множество ложных сетевых элементов, где j - количество различных типов информационных потоков, определяемое в зависимости от реализованных санкционированных информационных потоков, а также пороговое значение количества санкционированных информационных потоков nпорог при котором уже невозможно формирование ложных информационных потоков. После получения очередного пакета выделяют тип информационного потока и запоминают его во множестве текущих используемых типов информационных потоков Мтек, при этом проверяют наличие соответствующего ложного сетевого элемента, и при отсутствии такого дополнительно добавляют требуемый сетевой элемент. Затем после передачи пакета получателю определяют количество санкционированных информационных потоков nк, сравнивают его с пороговым значением nпорог и при выполнении условия nк>nпорог принимается очередной пакет, а при невыполнении условия формируют ложные информационные потоки Li, для чего считывают ранее запомненные значения текущих типов информационных потоков Мтек, и с их учетом определяют типы ложных информационных потоков ML. Затем определяют количество ложных информационных потоков, которым ставят в соответствие ранее определенные типы информационных потоков ML, после чего подключают требуемые ложные сетевые элементы, которые передают соответствующие сформированным ложным информационным потокам Li пакеты во внешнюю сеть.

Проведенный анализ позволил установить, что аналоги, тождественные признакам заявленного способа, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного объекта, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ с достижением указанного в изобретении назначения.

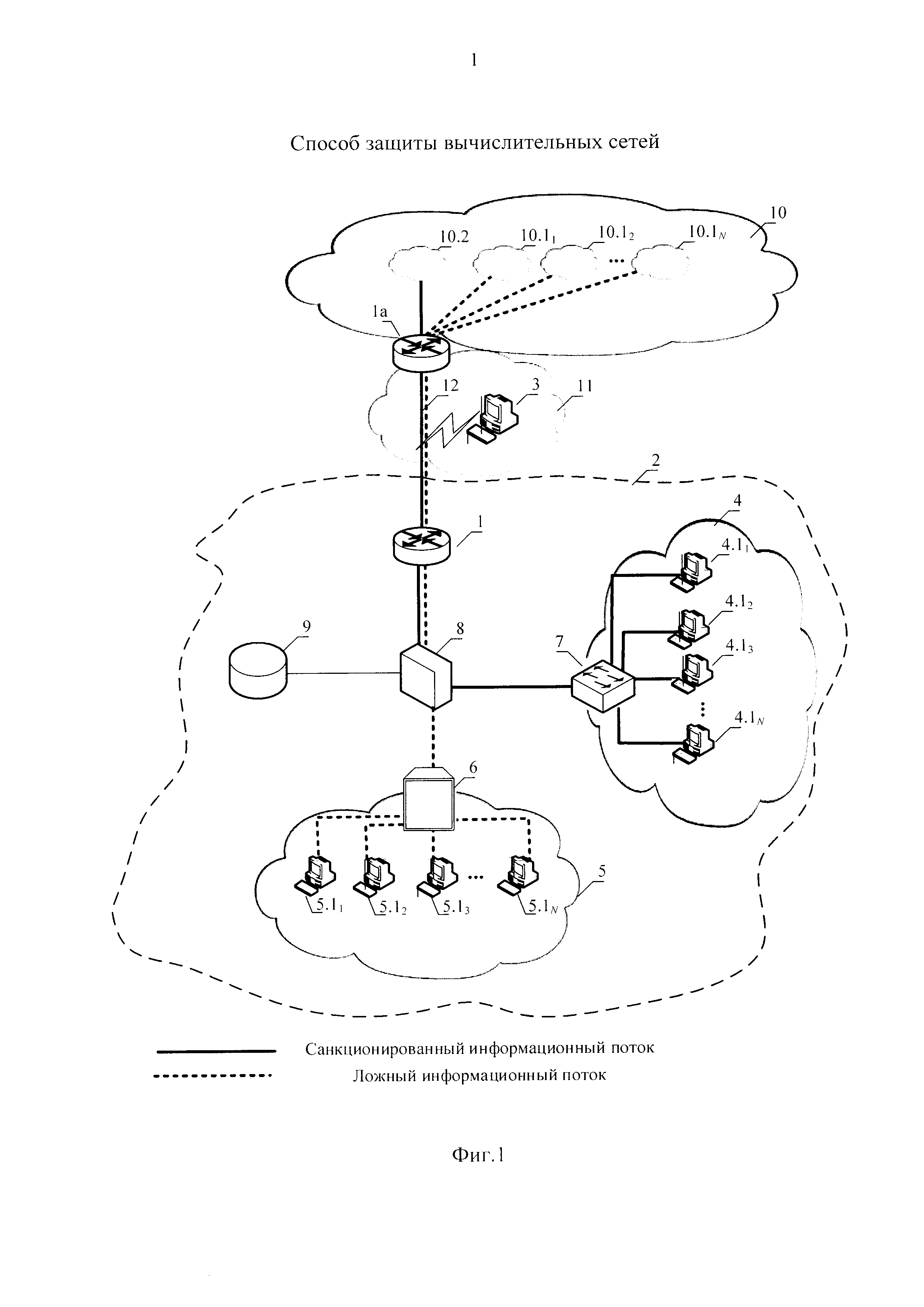

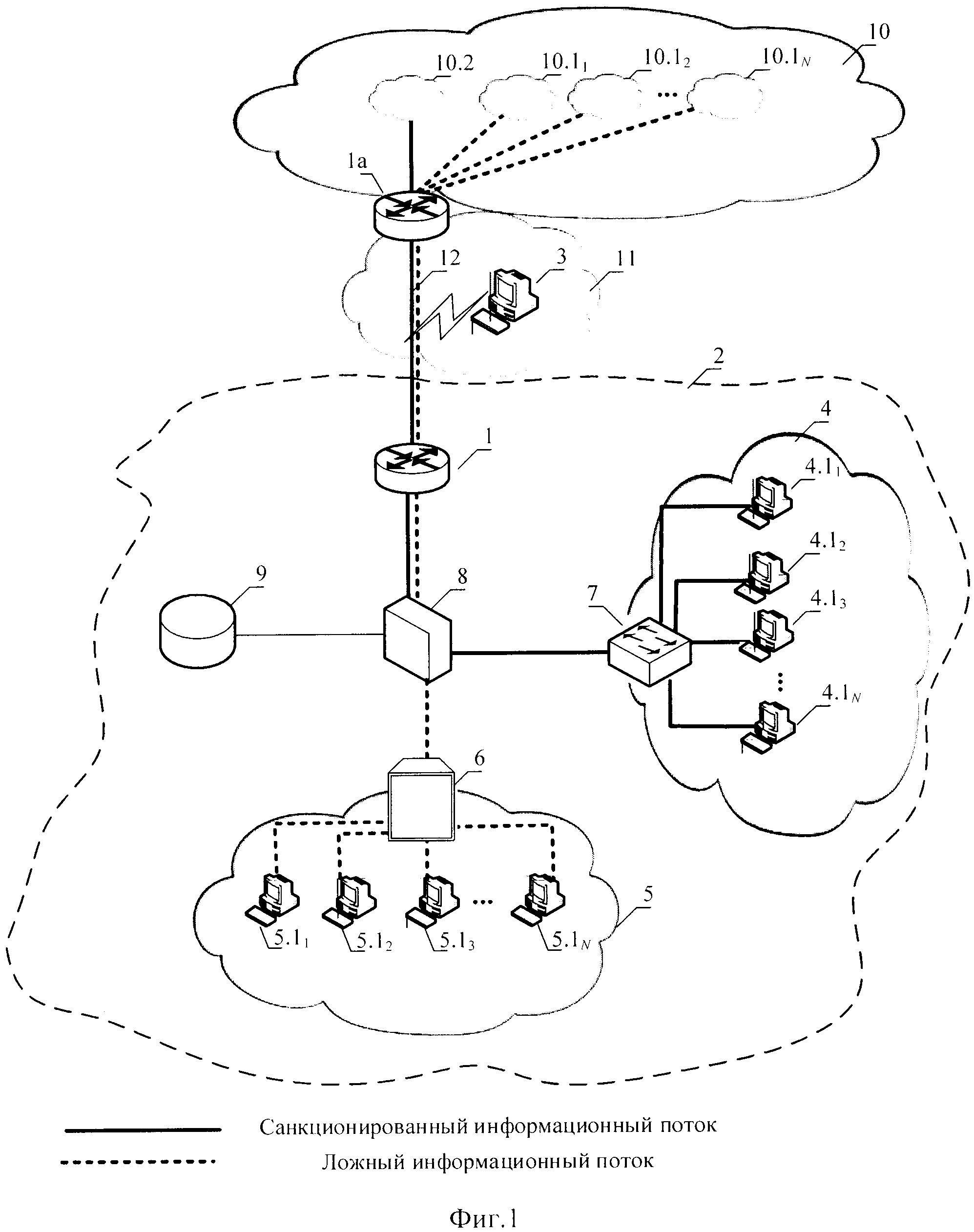

Заявленный способ поясняется чертежами, на которых:

на фиг. 1 схема поясняющая построение рассматриваемой сети;

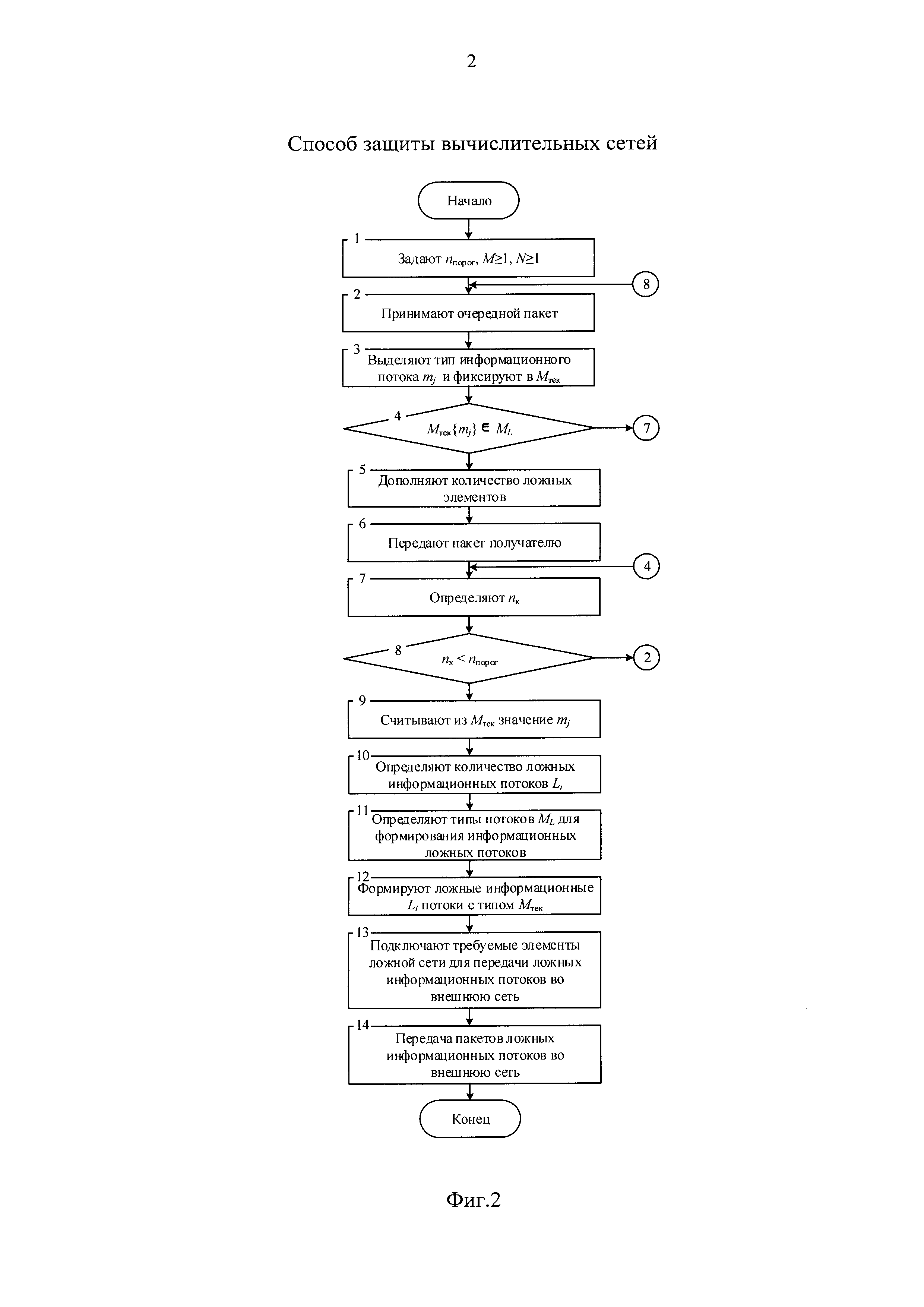

на фиг. 2 блок-схема алгоритма способа защиты вычислительных сетей (ВС).

Реализацию заявленного способа можно пояснить на схеме вычислительной сети, показанной на фиг. 1.

Показанная вычислительная сеть состоит из маршрутизаторов 1, подключающих внутреннюю вычислительную сеть 2 к внешней сети 10 через транспортную сеть 11. Внутренняя вычислительная сеть состоит из защищаемой локально-вычислительной сети (ЛВС) 4 и ложной ЛВС 5. Защищаемая ЛВС состоит из сетевых элементов 4.11-4.1N и коммуникационного оборудования 7, объединенные физическими линиями связи. Ложная ЛВС 5 состоит из сетевых элементов 5.11-5.1N и соединена с устройством подключения сетевых элементов 6. Защищаемая ЛВС и ложная ЛВС подключены в свою очередь к устройству формирования информационных потоков 8. Устройство 8 подключено к базе данных 9. В транспортной сети нарушитель 3 подключается к физической линии связи 12, соединяющей маршрутизаторы 1. Внешняя сеть представлена совокупностью сетевых элементов вычислительных сетей 10.11-10.1N и 10.2.

На фиг. 2 представлена блок-схема последовательности действий, реализующих алгоритм способа защиты вычислительной сети, в которой приняты следующие обозначения:

N - множество санкционированных информационных потоков;

М - множество возможных идентификаторов типов информационных потоков;

nпорог - пороговое значение количества санкционированных информационных потоков в общем числе информационных потоков;

nк - текущее значение количества санкционированных информационных потоков;

Мтек - множество текущих идентификаторов информационных потоков;

ML - множество идентификаторов формируемых ложных информационных потоков;

mj - тип текущего информационного потока;

Li - количество формируемых ложных информационных потоков.

В вычислительных сетях могут быть реализованы угрозы безопасности информации за счет использования протоколов межсетевого взаимодействия. По характеру воздействия угрозы могут быть пассивные и активные. Пассивная угроза - это угроза, при реализации которой не оказывается непосредственное влияние на работу информационной системы, но могут быть нарушены установленные правила разграничения доступа данным или сетевым ресурсам [Базовая модель угроз безопасности персональных данных при обработке в информационных системах персональных данных. ФСТЭК России, 2008, стр. 33-36]. Примером таких угроз является атака «Анализ сетевого трафика», направленная на прослушивание каналов связи и перехват передаваемой информации. Такая атака реализуется с помощью специальных программ-анализаторов пакетов. В ходе реализации атаки нарушитель получает информацию о параметрах основных характеристик вычислительной сети, вскрывая ее инфраструктуру, количество и тип сетевых элементов, используемое на них программное обеспечение и т.д.

На начальном этапе предварительно запоминают N≥1 опорных идентификаторов санкционированных информационных потоков, содержащих адреса отправителей и получателей пакетов сообщений, множество идентификаторов соответствующих типов информационных потоков M={mj}, под которое формируют множество ложных сетевых элементов, где j - количество различных типов информационных потоков, определяемое в зависимости от реализованных санкционированных информационных потоков, а также пороговое значение количества санкционированных информационных потоков nпорог при котором уже невозможно формирование ложных информационных потоков (блок 1, фиг. 2).

Далее принимают очередной пакет сообщений и определяют его легитимность, для чего выделяют из его заголовка идентификаторы, которые сравнивают с опорными идентификаторами, и при их совпадении передают легитимный пакет сообщений получателю, после чего принимают очередной пакет сообщений (блок 2, 6 фиг. 2).

Кроме того, выделяют тип информационного потока и запоминают его во множестве текущих используемых типов информационных потоков Мтек, при этом проверяют наличие соответствующего ложного сетевого элемента (блок 3, 4, фиг. 2). Под типом информационного потока понимается последовательность данных, объединенных набором общих признаков, выделяющих их из общего сетевого трафика [В.Г. Олифер, Н.А. Олифер Компьютерные сети. Принципы, технологии, протоколы (3-е издание) Спб.: Питер - 2006., стр. 65]. Например, информационные потоки, порожденные различными сетевыми приложениями - электронная почта, обмен файлами, веб-сервисами и т.д. При этом определенный ложный сетевой элемент выбирается для возможности формирования определенного информационного потока (например, HTTP-серверы для веб-сервисов).

Далее определяют количество санкционированных информационных потоков nк и сравнивают его с пороговым значением nпорог (блок 7, 8, фиг. 2). В качестве порогового значения может быть определено среднестатистическое значение использования пропускной способности входного маршрутизатора 1 вычислительной сети, которое варьирует в пределах 40-60% [Расчет нагрузки поступающей на пакетные коммутаторы IP-сетей / М.М. Зелинский, Н.Н. Касимов // Вестник АГТУ Управление, вычислительная техника и информатика. - 2009. - №1].

После этого происходит формирование ложных информационных потоков Li (блок 9-12, фиг. 2).

Для этого считывается значение текущих типов информационных потоков Мтек, и из них выбираются типы ложных информационных потоков ML, которым соответствуют ложные сетевые элементы их формирующие. При этом в качестве привила выбора может быть использован критерий максимального правдоподобия [Никулин М.С. Отношения правдоподобия критерий // Математическая энциклопедия / Виноградов И.М. (гл. ред.). - М.: Советская энциклопедия, 1984.], что позволит добиться наибольшего результата, так как в этом случае нарушителю существенно труднее выделить ложные информационные потоки из общего сетевого трафика. Учитывая типы ложных информационных потоков определяется их количество исходя из текущих возможностей пропускной возможности вычислительной сети.

Затем, используя устройство подключения ложных сетевых элементов 6 (может быть использован любой коммутатор), производится их коммутация в соответствии с ранее сформированными ложными информационными потоками Li, которые осуществляют передачу от них пакетов во внешнюю сеть.

Достижение технического результата поясняется следующим образом. Для предлагаемого способа в отличие от способа-прототипа нарушителю при реализации атаки «анализ сетевого трафика» потребуется больше временных ресурсов на 40-60%, так как именно столько пропускной способности может быть доступно для передачи ложных информационных потоков. При этом, даже учитывая обычно требуемое резервирование пропускной способности на 10-20% [В.Г. Олифер, Н.А. Олифер Компьютерные сети. Принципы, технологии, протоколы (3-е издание) Спб.: Питер - 2006., стр. 238], время анализа сетевого трафика нарушителем все равно увеличивается на 20-40%, чем и достигается сформулированный технический результат при реализации заявленного способа.

Таким образом, заявленный способ за счет формирования ложного сетевого трафика с учетом характеристик санкционированных информационных потоков, наличие которого существенно увеличит время анализа сетевого трафика нарушителем, позволяет повысить защищенность вычислительной сети.

Способ защиты вычислительных сетей, заключающийся в том, что предварительно запоминают N≥1 опорных идентификаторов санкционированных информационных потоков, содержащих адреса отправителей и получателей пакетов сообщений, принимают очередной пакет сообщений и определяют его легитимность, для чего выделяют из его заголовка идентификаторы, которые сравнивают с опорными идентификаторами, и при их совпадении передают легитимный пакет сообщений получателю, после чего принимают очередной пакет сообщений и повторяют совокупность действий по определению его легитимности, а при отсутствии совпадения запоминают идентификаторы принятого несанкционированного информационного потока, отличающийся тем, что в исходные данные дополнительно задают множество идентификаторов соответствующих типов информационных потоков M={m}, под которое формируют множество ложных сетевых элементов, где j - количество различных типов информационных потоков, определяемое в зависимости от реализованных санкционированных информационных потоков, а также пороговое значение количества санкционированных информационных потоков n, при котором уже невозможно формирование ложных информационных потоков, после получения очередного пакета выделяют тип информационного потока и запоминают его во множестве текущих используемых типов информационных потоков M, при этом проверяют наличие соответствующего ложного сетевого элемента и при отсутствии такого дополнительно добавляют требуемый сетевой элемент, затем после передачи пакета получателю определяют количество санкционированных информационных потоков n, сравнивают его с пороговым значением n и при выполнении условия n>n принимают очередной пакет, а при невыполнении условия формируют ложные информационные потоки L, для чего считывают ранее запомненные значения текущих типов информационных потоков M и с их учетом определяют типы ложных информационных потоков M, затем определяют количество ложных информационных потоков, которым ставят в соответствие ранее определенные типы информационных потоков M, после чего подключают требуемые ложные сетевые элементы, которые передают соответствующие сформированным ложным информационным потокам L пакеты во внешнюю сеть.