Результат интеллектуальной деятельности: Способ обнаружения удаленных атак на автоматизированные системы управления

Вид РИД

Изобретение

Изобретение относится к области электросвязи и может быть использовано в системах защиты от компьютерных атак путем их оперативного выявления на узле маршрутизации и доступа к элементу автоматизированной системы управления (АСУ), обнаружения и блокирования источника удаленных компьютерных атак или одного и более элементов внешней сети, которые используются для доставки вредоносного трафика.

Известно, что обнаружение удаленных компьютерных атак не является самоцелью, а только частью мероприятий, необходимых для обеспечения информационной безопасности [Лукацкий А.В. Обнаружение атак. СПб.: БХВ-Петербург, 2001, стр. 71-74]. Обнаружение удаленных компьютерных атак включает комплекс исходных, для организации и обеспечения защиты, данных, а именно: обнаружение факта атаки, определение ее типа, а также источника атаки и маршрута доставки вредоносного трафика.

Анализ предшествующего уровня техники показал, что в настоящее время существует ряд решений, предназначенных для защиты информационно-вычислительных сетей от компьютерных атак, обеспечивающих обнаружение компьютерных атак.

Известен "Способ защиты информационно-вычислительных сетей от компьютерных атак" по патенту РФ №2285287, кл. G06F 12/14, H04L 12/22, опубликованный 10.10.06 г. Известный способ заключается в том, что принимают i-й, где i=1, 2, 3, пакет сообщения из канала связи, запоминают его, принимают пакет сообщения, запоминают его, выделяют из запомненных пакетов сообщений характеризующие их параметры, сравнивают их и по результатам сравнения принимают решение о факте наличия или отсутствия компьютерной атаки. При этом при обнаружении фрагментированных пакетов сообщений запоминают их в предварительно созданном массиве и определяют правильность сборки выявленных фрагментированных пакетов сообщений. В случае невозможности правильной сборки фрагментированных пакетов сообщений принимают решение о наличии компьютерной атаки (атака вида «Teardrop») и запрещают передачу выявленных пакетов сообщений в защищаемую компьютерную сеть.

Недостатком этого способа является узкая область применения, что обусловлено его предназначением для защиты от одного вида атак, и, соответственно, невозможность обнаружения атак других видов. При этом отсутствует возможность обнаружения источника этих атак.

Известен "Способ обнаружения компьютерных атак на сетевую компьютерную систему" по патенту РФ №2538292, кл. G06F 21/55, опубликованный 10.01.15 г. Известный способ заключается в обеспечении возможности обнаружения компьютерных атак разных видов, комбинированных одновременных атак разных видов и определения видов атак. Для этого в способе для анализа полученных из сети пакетов выбираются определенные параметры и вычисляются их значения, которые затем сравниваются с эталонными значениями, а факт наличия одиночной или комбинированной одновременной атаки и определение видов атак определяется по сочетанию установленных условий для параметров.

Недостатком данного способа является специализация только на атаках типа «отказ в обслуживании», а также невозможность достоверного обнаружения источника компьютерных атак.

Известен "Способ анализа и выявления вредоносных промежуточных узлов в сети" по патенту РФ №2495486, кл. G06F 21/00, опубликованный 10.10.13 г. Известный способ заключается в выявлении и блокировании промежуточных узлов злоумышленника через которые осуществляется доступ к доверенным узлам и достигается за счет исследования связей между узлами сети, построения графа связей между узлами сети путем оценки интенсивности использования канала связи. Графы анализируются с помощью эвристических алгоритмов, выявляются используемые каналы связи между узлами сети. При этом узлы графа - это адреса промежуточных узлов сети, а дуги - каналы связи между узлами, имеющие вес, соответствующий частоте использования канала для передачи трафика от доверенного узла сети. Автоматически блокируются те из узлов сети, которые связаны с доверенным узлом, но присутствие которых в маршруте не характерно для доступа к данному доверенному узлу, т.е. имеющих вес меньше, чем вес дуги канала, который использовался ранее для передачи трафика от доверенного узла сети.

Недостатком данного способа является использование эвристического подхода при анализе маршрутов следования трафика, заключающегося в том, что каналам связи между узлами задается вес, соответствующий частоте использования этого канала для передачи трафика от доверенного узла, однако не учитывается реальная обстановка на сети, заключающаяся в динамической маршрутизации трафика. В способе не учитывается вероятность присутствия в сети промежуточного узла злоумышленника до начала работы по набору статистики, что приведет к принятию заведомо вредоносного узла за легитимный. Отсутствует возможность достоверного обнаружения источника удаленных атак, т.к. сбор данных происходит не на сети в целом, а на маршруте между доверенными узлами, в результате чего происходит блокировка возможно скомпрометированного узла, а не источника компьютерных атак.

Наиболее близким по своей технической сущности к заявленному является "Способ обнаружения удаленных атак на автоматизированные системы управления", патент РФ №2264649, кл. G06F 12/14, опубликованный 20.11.2005 г. Суть способа-прототипа заключается в том, что задают количество N≥1 эталонов возможных атак, минимально допустимое значение показателя сходства сравниваемых признаковых полей пакетов сообщений Kcx.min, максимально допустимое количество совпадений признаковых полей i-го опорного пакета (эталона) со сравниваемыми признаковыми полями поступившего из канала связи на анализ пакета Kсовп.iдоп, где i=1, 2, …N и устанавливают число совпадений Kсовп.i=0. Кроме того, предварительно запоминают совокупность из N опорных пакетов, содержащих эталоны заданных атак. Затем принимают из канала связи k-й пакет сообщения, где k=1, 2, …, выделяют из его заголовка признаковые поля и сравнивают их значения со значениями признаковых полей опорных N пакетов. По результатам сравнения вычисляют коэффициенты сходства Kcx.i и сравнивают их с предварительно заданным значением Kcx.min. При выполнении условия Kcx.i≥Kcx.min запоминают Kcx.i, соответствующий ему k-й пакет сообщения и увеличивают значение Kсовп.i на единицу. При выполнении условия Kcx.i<Kcx.min принимают (k+1)-й пакет сообщения. После этого действия, начиная с выделения из заголовка (k+1)-го пакета признаковых полей, повторяют до тех пор, пока не будет выполнено условие Kсовп.i≥Kсовп.iдоп, при выполнении которого делают вывод о наличии i-й атаки.

Недостатком способа-прототипа является отсутствие возможности определения источника удаленных компьютерных атак и маршрута доставки вредоносного трафика, что дает возможности злоумышленнику по дальнейшему проведению деструктивных программных воздействий в отношении защищаемой АСУ, так как отсутствует вся информация, необходимая для организации защиты.

Техническим результатом заявленного изобретения является повышение достоверности обнаружения источника удаленных компьютерных атак на элемент автоматизированной системы управления и определение маршрута следования вредоносного трафика.

Технический результат достигается тем, что в известном способе обнаружения удаленных атак на автоматизированные системы управления, заключающемся в том, что задают количество N≥1 эталонов возможных атак, минимально допустимое значение показателя сходства сравниваемых признаковых полей пакетов сообщений Kcx.min, максимально допустимое количество совпадений признаковых полей i-го опорного пакета (эталона) со сравниваемыми признаковыми полями поступившего из канала связи на анализ пакета Kсовп.iдоп, где i=1, 2, …Ν. Устанавливают число совпадений Kсовп.i=0, кроме того, предварительно запоминают совокупность из N опорных пакетов, содержащих эталоны заданных атак, принимают из канала связи k-й пакет сообщения, где k=1, 2, …, выделяют из его заголовка признаковые поля, сравнивают их значения со значениями признаковых полей опорных N пакетов. По результатам сравнения вычисляют коэффициенты сходства Kcx.i, сравнивают их с предварительно заданным значением Kcx.min. При выполнении условия Kcx.i≥Kcx.min запоминают Kcx.i, соответствующий ему k-й пакет сообщения и увеличивают значение Kсовп.i на единицу. При выполнении условия Kcx.i<Kcx.min, принимают (k+1)-й пакет сообщения. После этого действия, начиная с выделения из заголовка (k+1)-го пакета признаковых полей, повторяют до тех пор, пока не будет выполнено условие Kсовп.i≥Kсовп.iдоп, при выполнении которого делают вывод о наличии i-й атаки. Дополнительно формируют исходный граф сети связи, отражающий топологию и структуру сети связи в виде совокупности из S вершин (узлов маршрутизации) и соединяющих их M ребер (линий связи), создают на каждом узле маршрутизации электронный журнал регистрации обрабатываемого трафика, при прохождении k-го пакета сообщения через узел маршрутизации запоминают в журнале регистрации его заголовок, как минимум включающий адрес источника, адрес получателя сообщения и время прохождения пакета через узел, после установления факта атаки фиксируют в журнале регистрации время ее обнаружения toбн.. Отправляют формализованный запрос на S узлов маршрутизации, производят операцию сравнения на S узлах маршрутизации информации из журналов регистрации с полученным запросом, получают формализованный ответ от S узлов маршрутизации. Строят вариационный ряд времен прохождения пакета с выявленными признаками и соответствующий маршрут прохождения вредоносного трафика, идентифицируют первый узел из вариационного ряда как узел, абонент которого является источником удаленной атаки. Таким образом формируют маршрут прохождения пакета по полученным IP-адресам от источника удаленных атак до атакуемого узла через транзитные узлы сети по соединяющим их ребрам.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного способа, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности "новизна". Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного объекта, показали, что они не следуют явным образом из уровня техники.

Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности "изобретательский уровень".

Заявленный способ поясняется чертежами, на которых показаны:

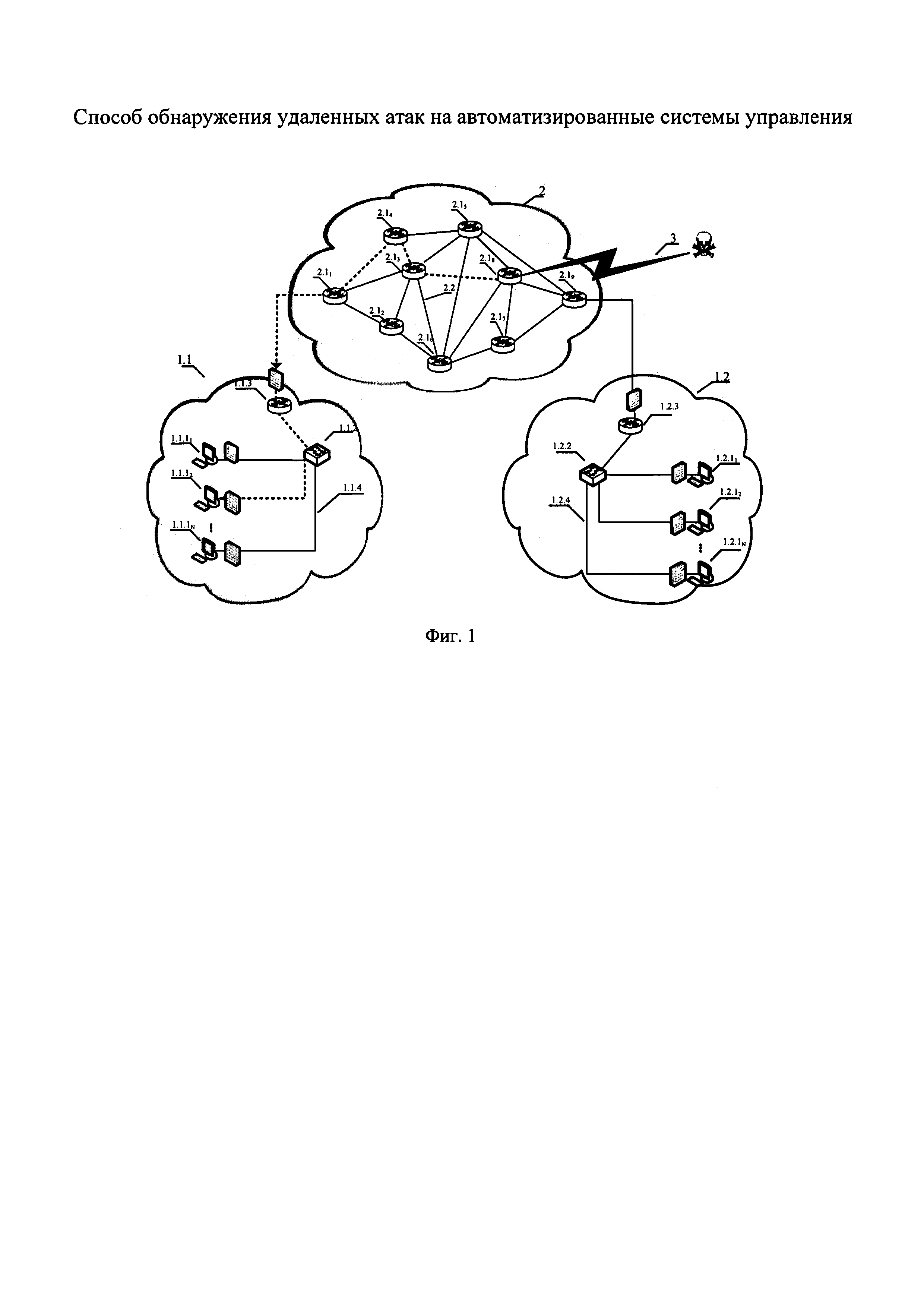

на фиг. 1 - схема, поясняющая реализацию удаленных атак на автоматизированные системы при их взаимодействии через внешнюю сеть;

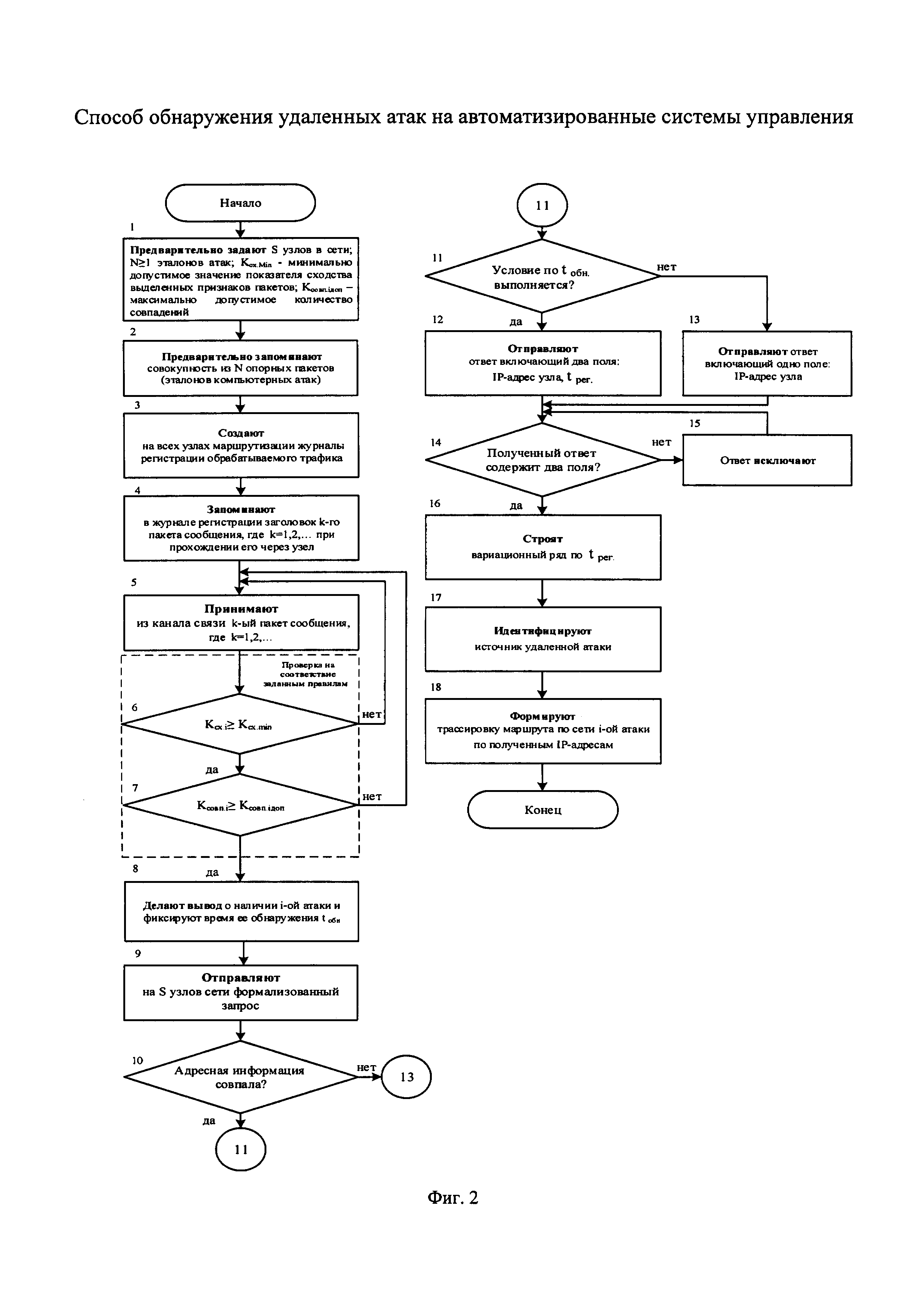

на фиг. 2 - обобщенный алгоритм реализации способа обнаружения удаленных атак на автоматизированные системы управления;

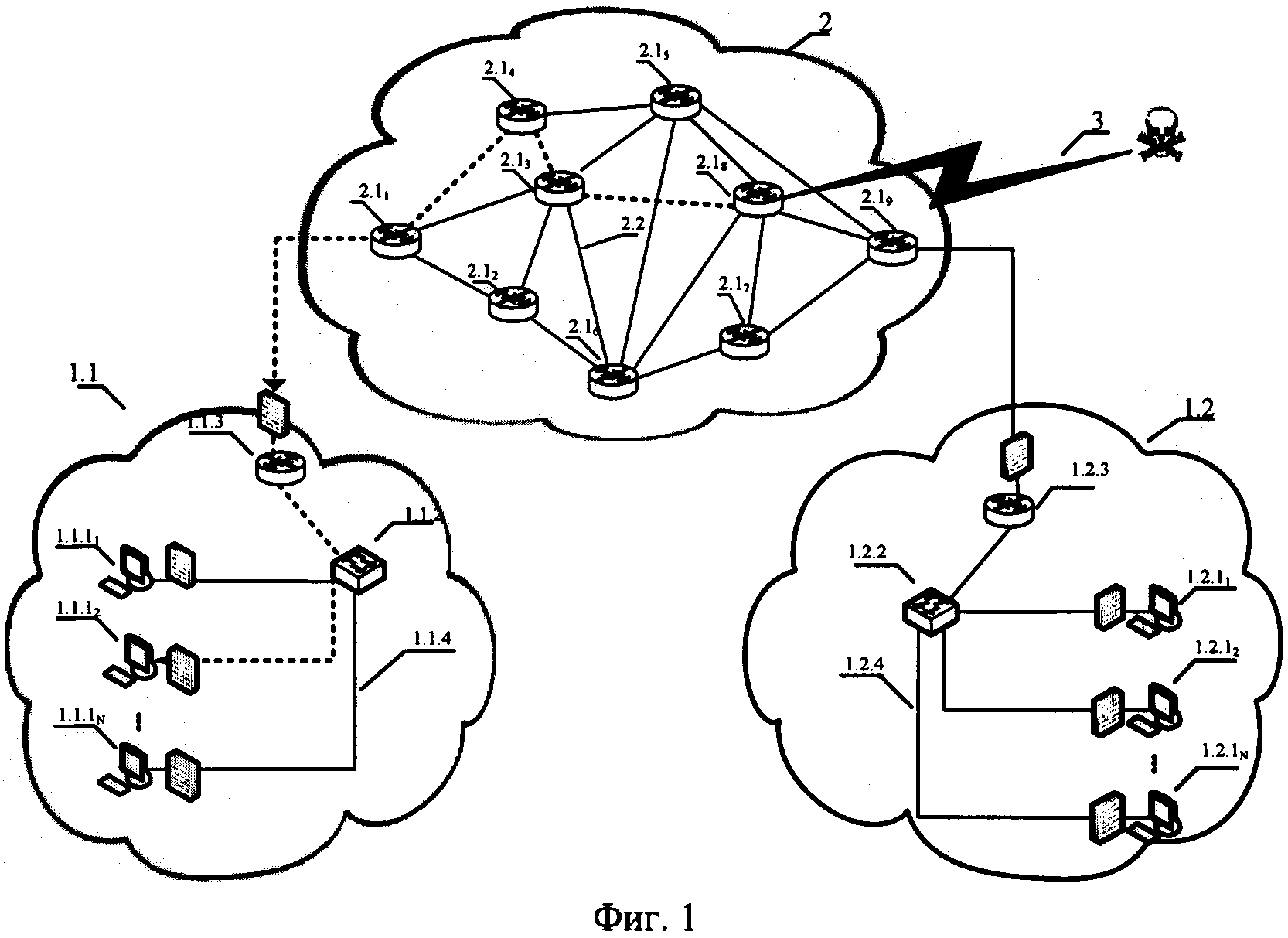

на фиг. 3 - схема исходного графа заданной сети связи;

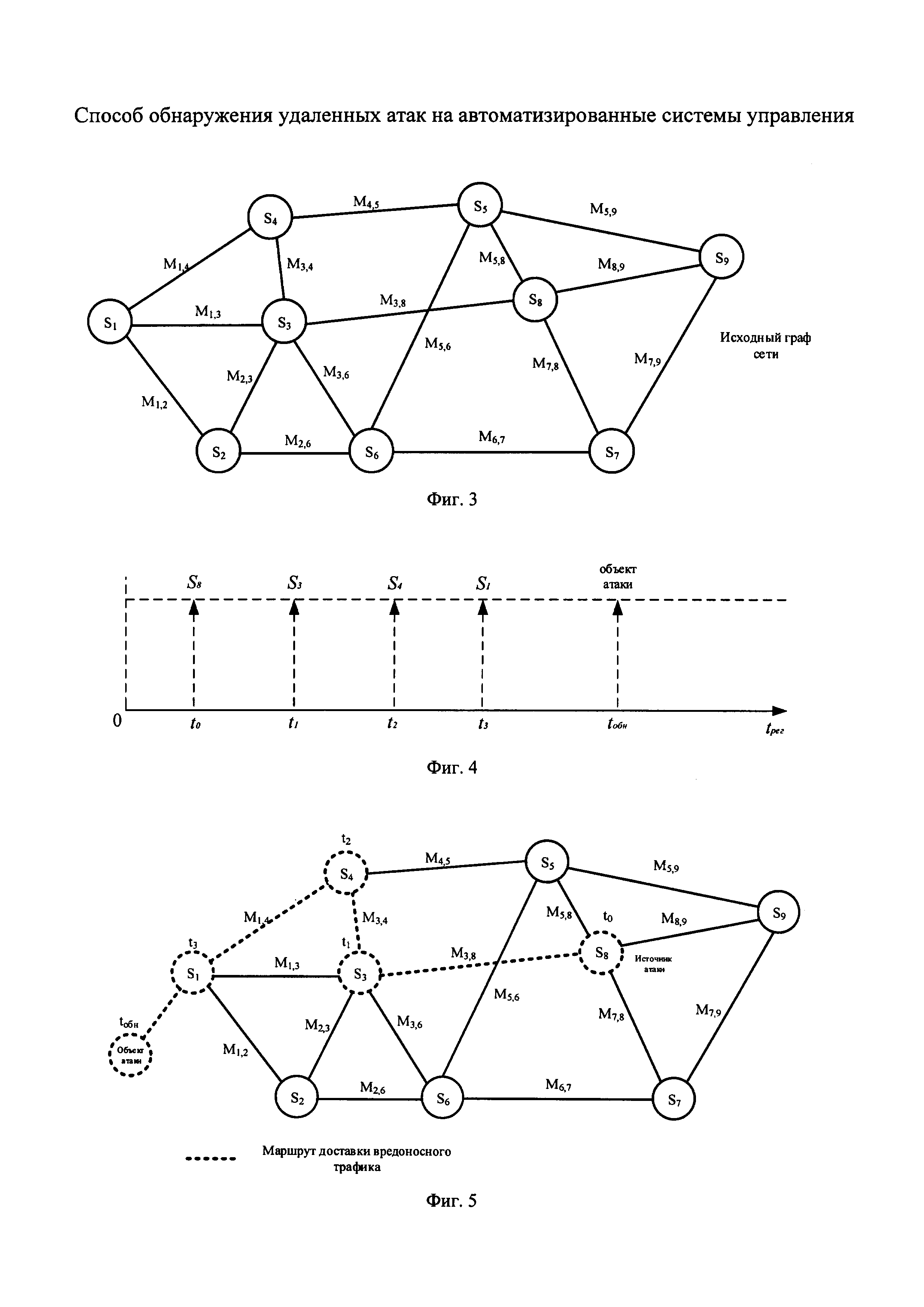

на фиг. 4 - схема построения вариационного ряда времени прохождения вредоносного трафика;

на фиг. 5 - схема графа сети с выявленным маршрутом прохождения вредоносного трафика.

Реализация заявленного способа объясняется следующим образом. Известно, что автоматизированные системы (АС) могут и зачастую подвергаются компьютерным атакам со стороны злоумышленников. Структура пакетов сообщений известна, как известен и принцип передачи пакетов в вычислительных сетях [RFC 791, Internet Protocol, 1981, стр. 11-22]. При прохождении пакетов через сеть общего пользования осуществляется его маршрутизация от источника к получателю в соответствии с IP адресом назначения. Однако для злоумышленника базовый принцип атаки заключается в фальсификации собственных IP-пакетов, в которых изменяется, среди прочего, IP-адрес источника. Результатом атак является блокирование управляющей информации и внедрение ложной информации, нарушение установленных регламентов сбора, обработки и передачи информации в АСУ, отказы, сбои в работе системы, а также компрометация передаваемой (получаемой) информации [Медведовский И.Д. и др. Атака на Internet. - M.: ДМК, 1999. - стр. 78-103].

Для обеспечения информационной безопасности необходимо с высокой вероятностью определять не только факты удаленных атак на АС, но и идентифицировать источники атак и маршруты доставки вредоносного трафика для того, чтобы своевременно осуществить мероприятия защиты и не допустить деструктивных программных воздействий от того же источника.

Реализацию заявленного способа можно пояснить на примере АС, показанной на фиг. 1.

АС в общем случае включает ряд сегментов 1.1 и 1.2, подключенных к внешней сети (сети общего пользования) 2. Каждый сегмент 1 АС представляет собой совокупность из N автоматизированных рабочих мест 1.1.11-1.1.1N соответственно, которые с помощью коммутационного оборудования 1.1.2 и через маршрутизатор 1.1.3 подключены к внешней сети 2. Все перечисленные элементы сегментов объединены физическими линиями связи 1.1.4. Внешняя сеть 2 на фиг. 1 представлена набором узлов маршрутизации 2.11-2.19, объединенных линиями связи 2.2, обеспечивающими транспортировку информационных потоков из одного сегмента АС в другой. Каждый элемент АС имеет идентификатор в виде сетевого IP-адреса.

На фиг. 2 представлена блок-схема последовательности действий, реализующих обобщенный алгоритм обнаружения источника удаленных компьютерных атак на АС.

Предлагаемый алгоритм реализуют следующим образом:

Предварительно формируют исходный граф сети связи (фиг. 3), отражающий топологию и структуру сети связи в виде совокупности из S вершин (узлов маршрутизации) и соединяющих их M ребер (линий связи), пороговые значения показателей: минимально допустимое значение показателя сходства Kcx.min сравниваемых признаковых полей пакетов сообщений, максимально допустимое количество совпадений признаковых полей i-го опорного пакета (эталона) со сравниваемыми признаковыми полями поступившего из канала связи на анализ пакета Kсовп.iдоп, где i=1, 2, …N. Кроме того задают количество N≥1 эталонов возможных атак (бл. 1).

Структура пакетов известна, как известно и признаковое пространство идентифицированных атак, что дает возможность построения априорного признакового пространства системы обнаружения удаленных атак и формирования опорных пакетов.

В начале работы запоминают совокупность из N опорных пакетов, содержащих эталоны заданных атак и устанавливают число совпадений Kcoвп.i=0 (бл. 2). Создают на каждом узле маршрутизации заданной сети электронный журнал регистрации обрабатываемого трафика (бл. 3) и при прохождении k-го пакета сообщения через узел маршрутизации запоминают в журнале регистрации его заголовок (бл. 4), как минимум включающий адрес источника, адрес получателя сообщения и фиксируют время прохождения пакета через узел. Таким образом обеспечивают сбор информации обо всех пакетах данных, проходящих через узел маршрутизации.

Из канала связи принимают k-й пакет сообщения, где k=1, 2, … (бл. 5). После выделения из заголовков k-го и каждого из опорных пакетов признаковых полей их значения сравнивают. Попытка осуществления удаленной атаки характеризуется присутствием в анализируемом пакете сообщений признаков, совпадающих с эталонными значениями признаковых описаний удаленных атак, содержащегося в опорных пакетах, и определяется на основе анализа конкретных полей поступающих пакетов, имеющих известную структуру и бинарный характер.

В результате сравнения вычисляют коэффициенты сходства Kcx.i признаковых полей k-го и каждого из опорных N пакетов. Каждый вычисленный коэффициент сходства Kcx.i сравнивают с предварительно заданным значением Kcx.min (бл. 6) и запоминают его и соответствующий ему k-й пакет при Kcx.i≥Kcx.min. и увеличивают значение Kсовп.i на единицу. При выполнении условия Kcx.i<Kcx.min принимают (k+1)-й пакет сообщения. После этого действия, начиная с выделения из заголовка (k+1)-го пакета признаковых полей, повторяют до тех пор, пока не будет выполнено условие Kсовп.i≥Kсовп.iдоп (бл. 7), при выполнении которого делают вывод о наличии i-й атаки.

После установления факта атаки (бл. 8) фиксируют время ее обнаружения toбн. и отправляют формализованный запрос на все S узлов сети (бл. 9). Формализованный запрос включает информацию об адресе отправителя и получателя сообщения, а также время обнаружения toбн. атаки.

На каждом узле маршрутизации полученный запрос обрабатывают и производят операцию сравнения полученной информации и информации из журналов регистрации (бл. 10-11), после чего отправляют обратно формализованный ответ (бл. 12-13). При совпадении адресной информации, а также выполнении условия, что время регистрации пакета tpeг. с признаками атаки в журнале регистрации было раньше, чем время обнаружения атаки toбн., ответ включает два поля: IP-адрес узла маршрутизации и время tpeг. В случае несовпадения адресной информации или не выполнения условия по времени, ответ включает только одно поле: IP-адрес узла маршрутизации. Получают формализованный ответ и определяют количество полей в ответе (бл. 14), после чего ответы, включающие два поля, обрабатываются, а включающие только одно поле исключаются (бл. 15).

Строится вариационный ряд (фиг. 4) по времени прохождения пакета сообщения с выявленными признаками атаки через узлы маршрутизации (бл. 16). Первый узел маршрутизации из вариационного ряда идентифицируется как узел, абонент которого является источником атаки (бл. 17). Таким образом формируют маршрут прохождения пакета (фиг. 5) по полученным IP-адресам от источника удаленных атак до атакуемого узла через транзитные узлы сети по соединяющим их ребрам (бл. 18).

После этого становится возможным применение различных мероприятий защиты, направленных на обеспечение информационной безопасности функционирования автоматизированной системы управления.

Таким образом, в заявленном способе за счет реализации сбора данных со всех узлов сети с последующей их обработкой обеспечивается определение маршрута следования вредоносного трафика по сети и повышение достоверности идентификации адреса узла маршрутизации, абонентом которого является источник атаки и через который он осуществляет доступ в сеть, чем и обеспечивается достижение технического результата.

Способ обнаружения удаленных атак на автоматизированные системы управления, заключающийся в том, что задают количество N≥1 эталонов возможных атак, минимально допустимое значение показателя сходства сравниваемых признаковых полей пакетов сообщений K, максимально допустимое количество совпадений признаковых полей i-гo опорного пакета (эталона) со сравниваемыми признаковыми полями поступившего из канала связи на анализ пакета К, где i=1, 2, …N, устанавливают число совпадений К=0, кроме того, предварительно запоминают совокупность из N опорных пакетов, содержащих эталоны заданных атак, принимают из канала связи k-й пакет сообщения, где k=1, 2, …, выделяют из его заголовка признаковые поля, сравнивают их значения со значениями признаковых полей опорных N пакетов, по результатам сравнения вычисляют коэффициенты сходства К, сравнивают их с предварительно заданным значением K, при выполнении условия K≥K запоминают K, соответствующий ему k-й пакет сообщения и увеличивают значение К на единицу, при выполнении условия K