Результат интеллектуальной деятельности: Система и способ поэтапного повышения информационной безопасности элементов технологической системы

Вид РИД

Изобретение

Область техники

Изобретение относится к решениям для повышения информационной безопасности технологической системы, а более конкретно к системам и способам поэтапного повышения информационной безопасности элементов технологической системы.

Уровень техники

Одной из актуальных проблем промышленной безопасности является проблема безопасного функционирования технологических процессов (ТП). К основным угрозам для функционирования ТП можно отнести непреднамеренные ошибки или злонамеренные действия в операционном управлении, износ и отказ оборудования и агрегатов, компьютерные атаки на системы управления и информационную систему и др.

Автоматизированные системы управления (АСУ) на предприятиях управляют технологическими системами и также нуждаются в обеспечении адекватного уровня безопасности. Элементы технологических систем, а также а операционные системы и прошивки, управляющие упомянутыми элементами, зачастую устаревают. Частое обновление также невозможно, ибо приводит к прерываниям в технологических процессах. Кроме того, новые версии программ также могут содержать ошибки, которые негативно сказываются на стабильности функционирования элементов технологических систем. Кроме того, существующие устаревшие, спроектированные быть изолированными АСУ зачастую подключаются к компьютерным сетям и не имеют средств для обеспечения информационной безопасности при вредоносном воздействии извне.

Кроме того, существующие решения по управлению технологическими системами разрабатывались без учета современных необходимых требований безопасности, что заставляет решать вопрос о повышении уровня их защищенности. К сожалению, существующие решения обычно бывают достаточно сложными с большим объемом унаследованного кода, что значительно затрудняет их переработку, делая ее чрезвычайно ресурсно-затратной и рискованной и с точки зрения бизнеса, и с технической точки зрения.

Стоит отметить, что персонал, работающий на предприятиях, зачастую также не имеет достаточной квалификации по обеспечению информационной безопасности, не использует сложные пароли, подключает к компьютерам и серверам личные накопители данных и мобильные устройства, пользуется социальными сетями и личной электронной почтой, открывает файлы-вложения из писем и сообщений, что может привести к заражению упомянутых компьютеров вредоносным программным обеспечением, инцидентам, связанным с компьютерной безопасностью и т.д.

Существуют решения, направленные на решение упомянутых проблем и обеспечение информационной безопасности технологических систем предприятия. Одним из примеров является технология, предложенная в публикации US 20140189860, которая описывает способ обнаружения компьютерных атак на технологическую систему путем обнаружения отклонений функционирования системы от нормы, где для обнаружения отклонений используются различные методы. При это способ дополнительно определяет вектор компьютерной атаки. Также описывается способ отличия отклонений от «шумов», возникающих в процессе работы технологической системы.

Однако упомянутые решения реактивны, так как выполняют действия после обнаружения отклонений, но не предотвращают причину возникновения отклонений. Необходимо решение, повышающее информационную безопасность технологических систем, а не оперативно реагирующее на отклонения в функционировании технологических систем. Например, решение может повышать безопасность поэтапно, повышая безопасность отдельных частей технологической системы, что в конечном результате повысит безопасность всей технологической системы. Один из вариантов подобного поэтапного повышения безопасности, которое позволяет противодействовать компьютерным угрозам не реактивно, а превентивно, описан в настоящем изобретении.

Предлагаемые система и способ допускают поэтапную переработку существующей технологической системы и предлагают последовательный переход к более защищенному решению.

Сущность изобретения

Технический результат настоящего изобретения заключается в повышении информационной безопасности элементов технологической системы.

Согласно одному из вариантов реализации предоставляется система повышения информационной безопасности технологической системы, которая содержит: средство сбора, предназначенное для: сбора данных о технологической системе; сбора данных о каждом элементе технологической системы; передачи собранных данных средству анализа; средство анализа, предназначенное для: выявления уязвимостей технологической системы; выявления по меньшей мере одного наиболее уязвимого элемента технологической системы; передачи решения средству защиты; средство защиты, предназначенное для: установки на выявленные уязвимые элементы технологической системы; выполнения по меньшей мере одного действия, обеспечивающего информационную безопасность выявленных уязвимых элементов технологической системы.

Согласно другому частному варианту реализации предлагается система, в которой средство защиты является защищенной операционной системой.

Согласно еще одному частному варианту реализации предлагается система, в которой действием, обеспечивающим информационную безопасность элемента технологической системы, является работа элемента технологической системы под управлением защищенной операционной системы, выполняющейся в режиме гипервизора.

Согласно еще одному частному варианту реализации предлагается система, в которой действием, обеспечивающим информационную безопасность элемента технологической системы, является запуск на элементе технологической системы защищенной операционной системы, выполняющейся в режиме гипервизора.

Согласно еще одному частному варианту реализации предлагается способ повышения информационной безопасности технологической системы, состоящий из этапов, на которых: а) с помощью средства сбора собирают данные о технологической системе и о каждом элементе технологической системы; б) с помощью средства анализа выявляют уязвимости технологической системы и по меньшей мере один наиболее уязвимый элемент технологической системы; в) устанавливают средство защиты на выявленные уязвимые элементы технологической системы; г) с помощью средства защиты выполняют по меньшей мере одно действие, обеспечивающее информационную безопасность выявленных уязвимых элементов технологической системы.

Согласно еще одному частному варианту реализации предлагается способ, в котором средство защиты является защищенной операционной системой.

Согласно еще одному частному варианту реализации предлагается способ, в котором действием, обеспечивающим информационную безопасность элемента технологической системы, является работа элемента технологической системы под управлением защищенной операционной системы, выполняющейся в режиме гипервизора.

Согласно еще одному частному варианту реализации предлагается способ, в котором действием, обеспечивающим информационную безопасность элемента технологической системы, является запуск на элементе технологической системы защищенной операционной системы, выполняющейся в режиме гипервизора.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

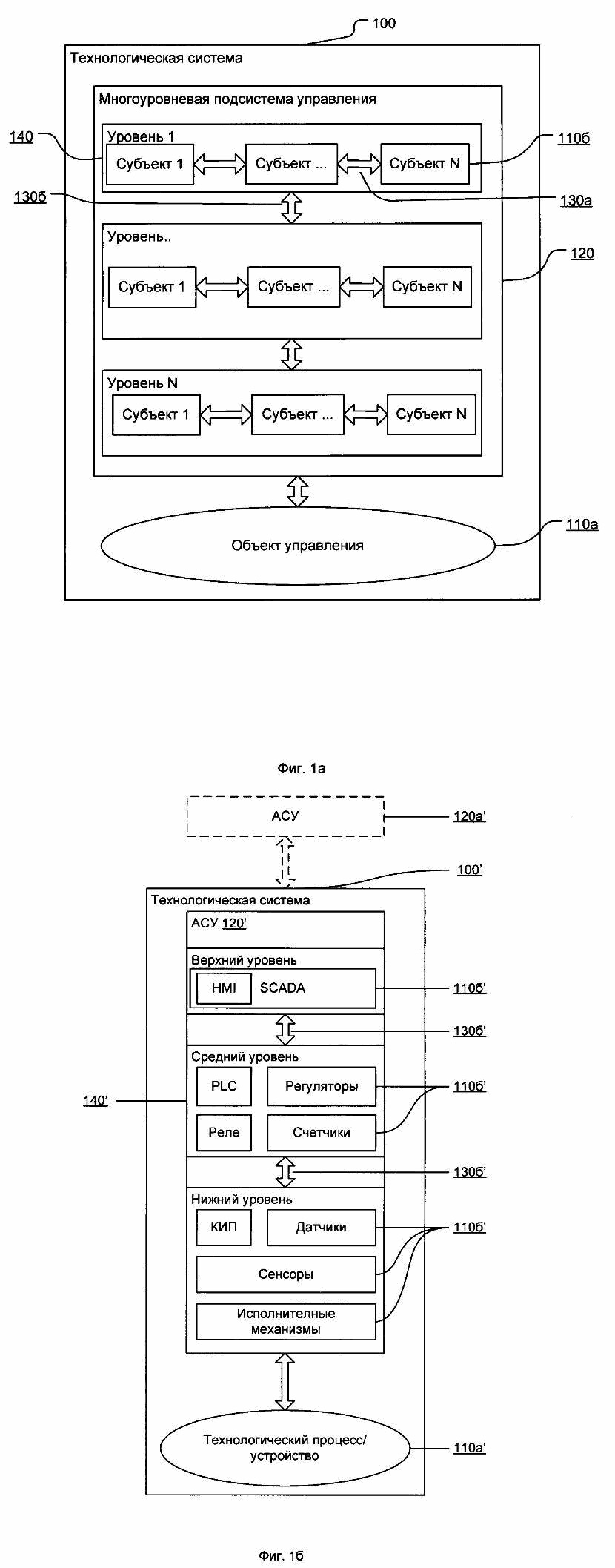

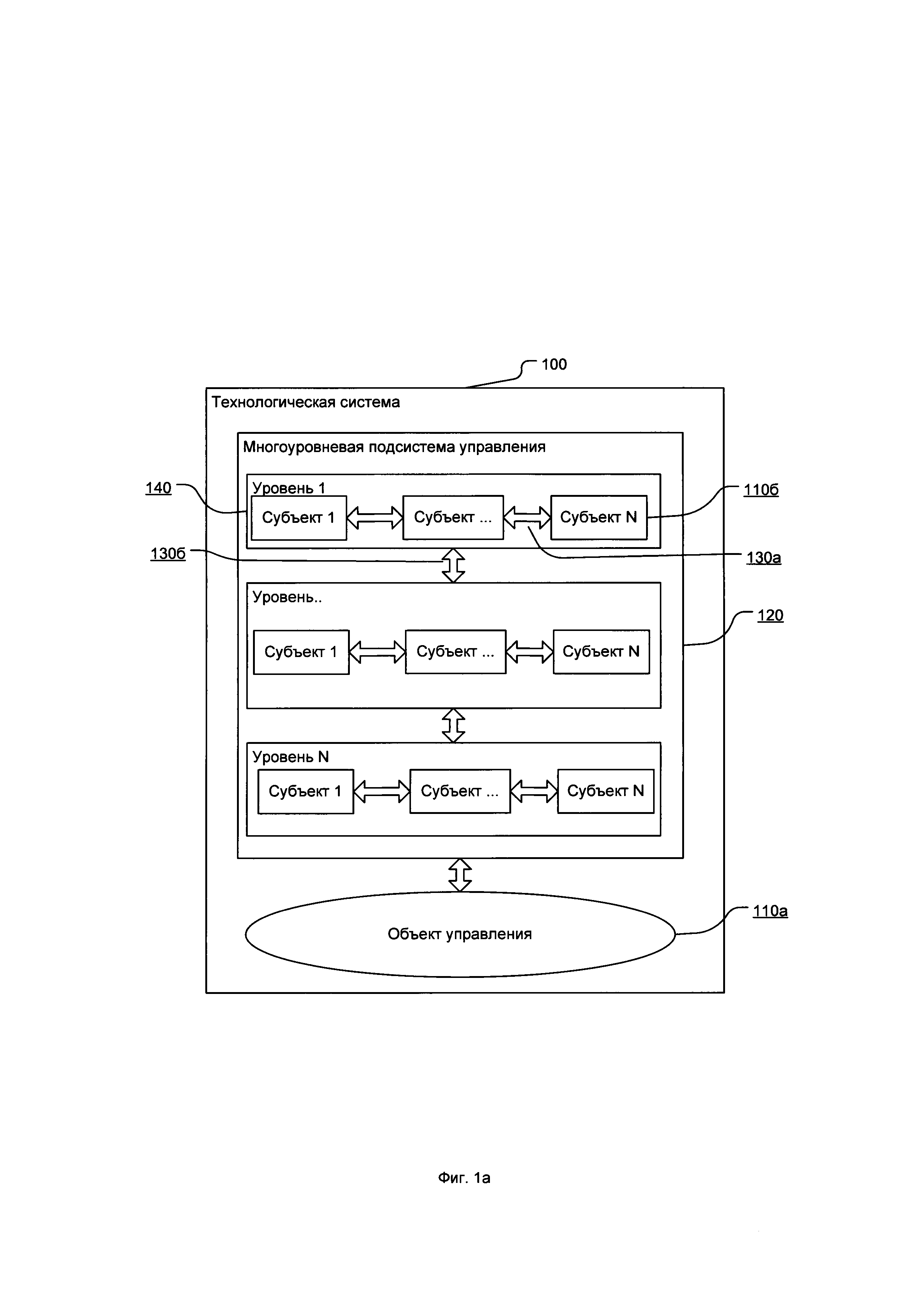

Фиг. 1а схематично изображает пример технологической системы.

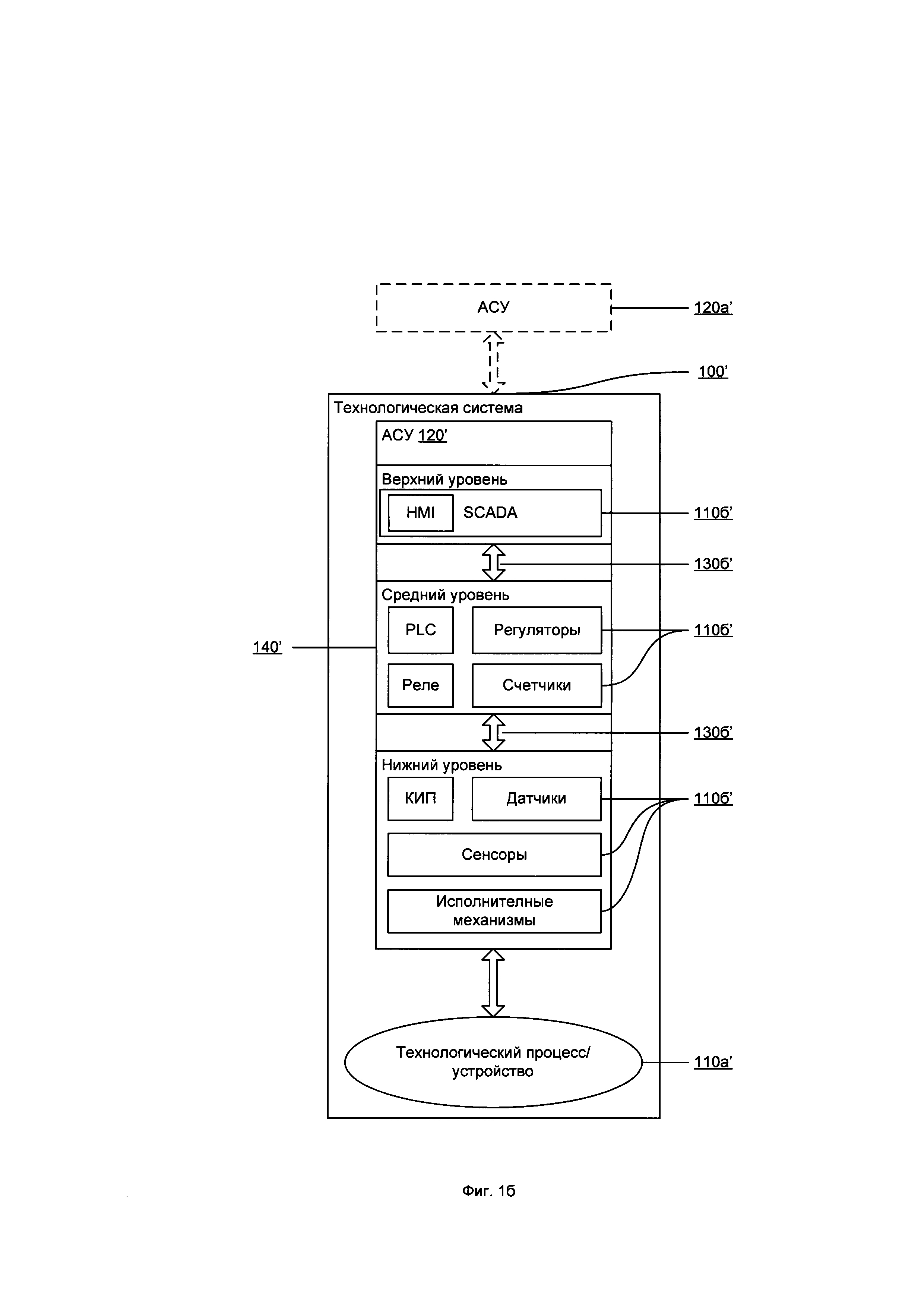

Фиг. 1б схематично изображает частный пример имплементации технологической системы.

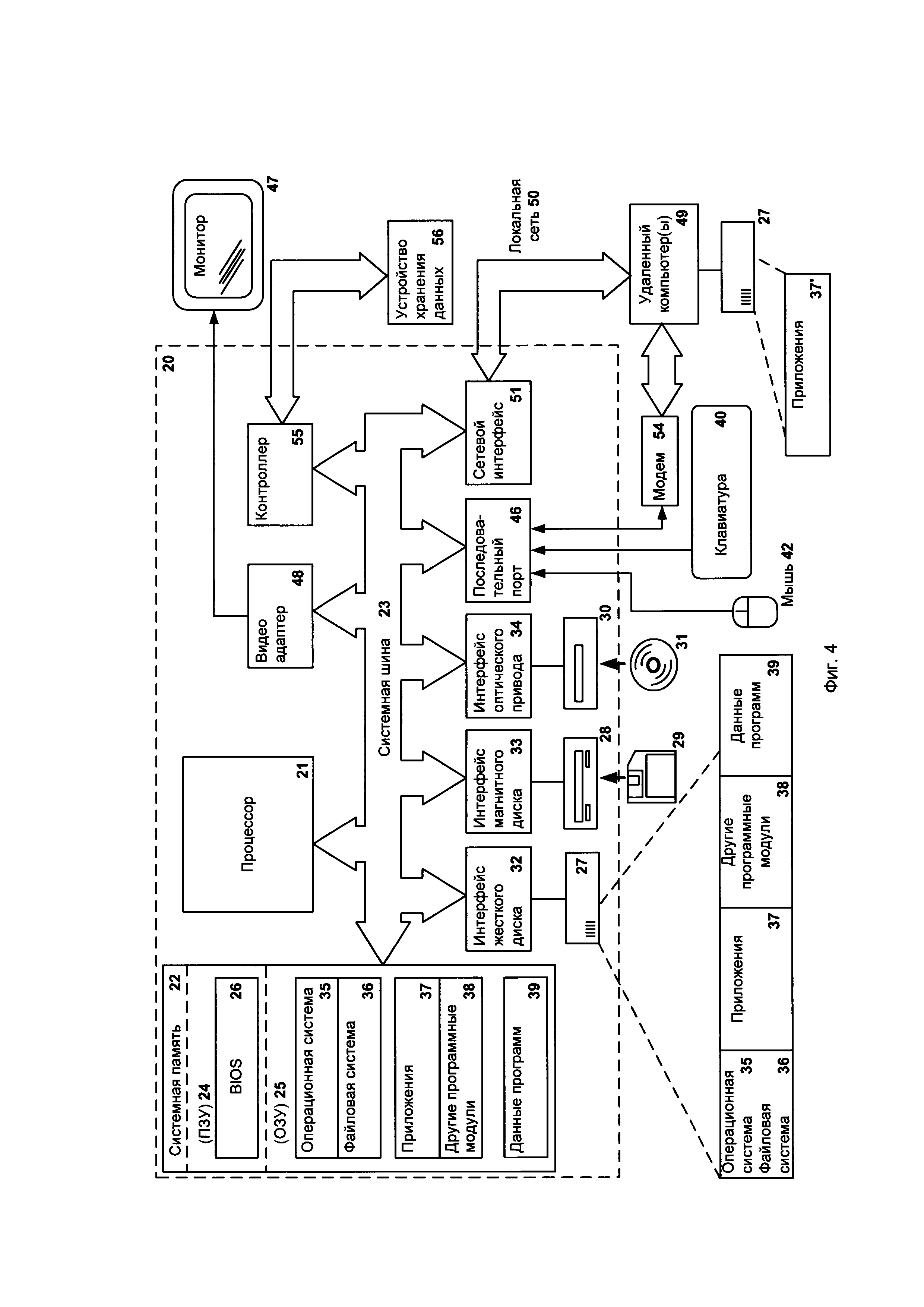

Фиг. 2 отображает пример реализации предлагаемой системы поэтапного повышения информационной безопасности технологической системы.

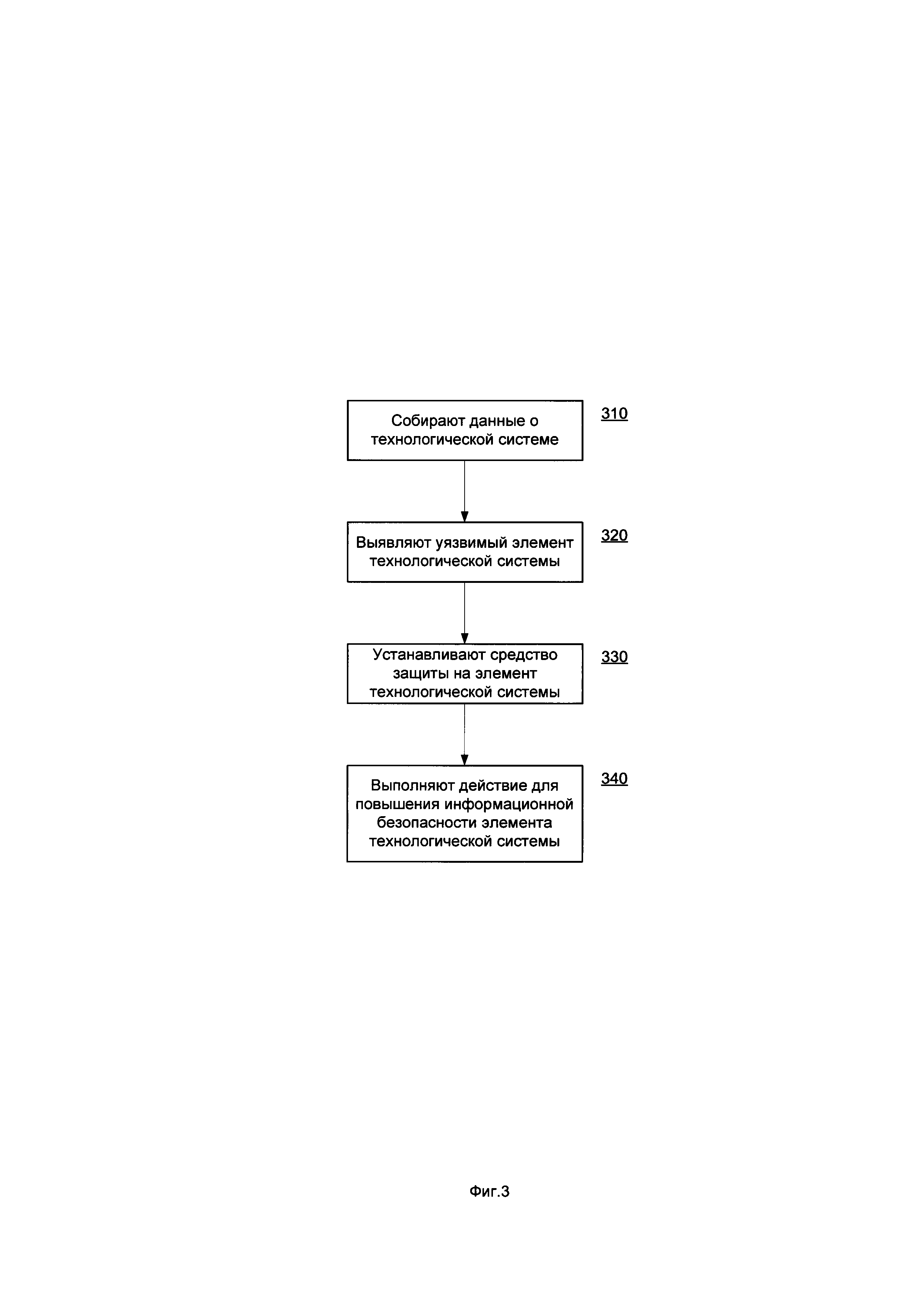

Фиг. 3 показывает пример реализации предлагаемого способа поэтапного повышения информационной безопасности технологической системы.

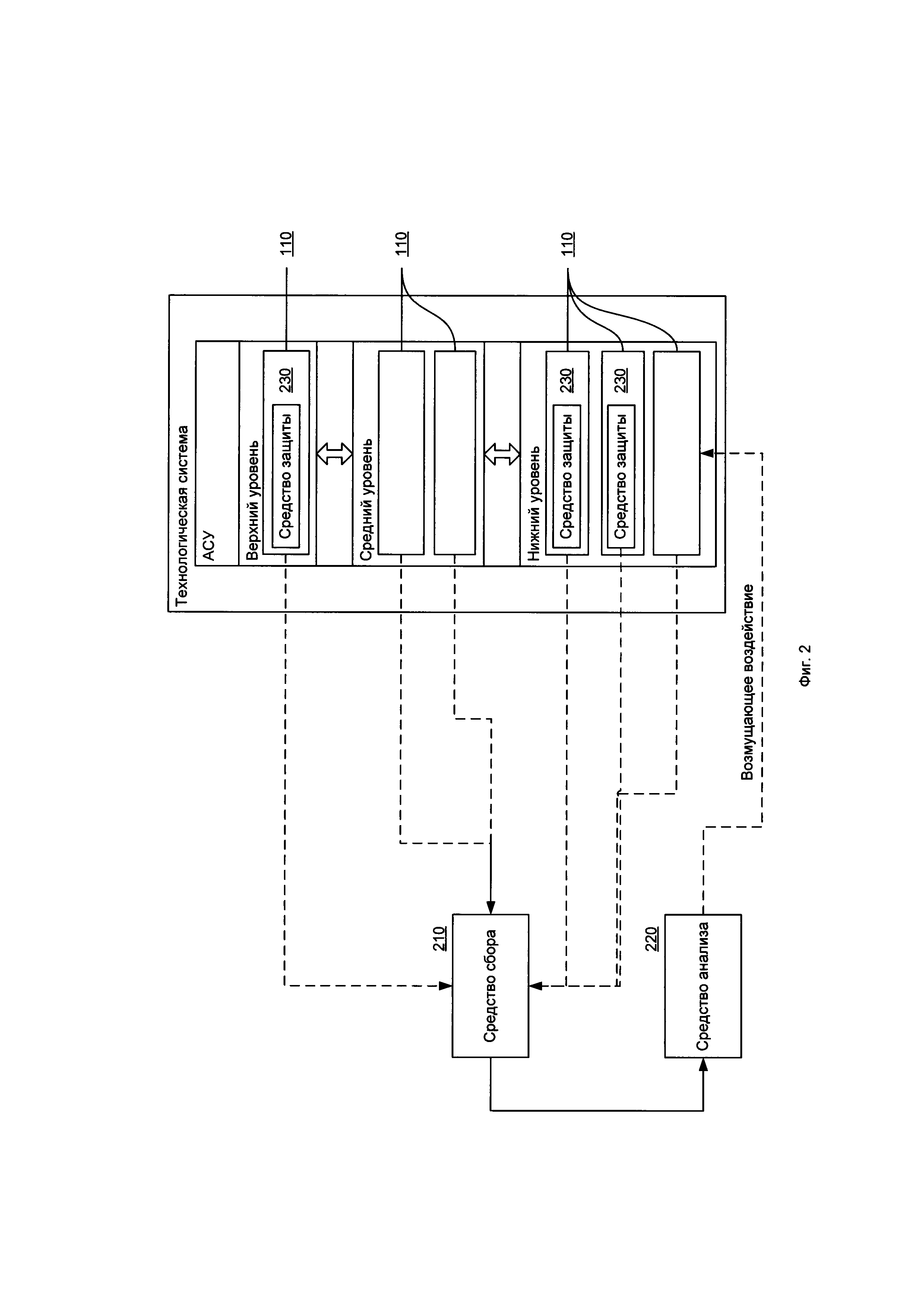

Фиг. 4 показывает пример компьютерной системы общего назначения, которая позволяет реализовать настоящее изобретение.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Приведенное описание предназначено для помощи специалисту в области техники для исчерпывающего понимания изобретения, которое определяется только в объеме приложенной формулы.

Введем ряд определений и понятий, которые будут использоваться при описании вариантов осуществления изобретения.

Объект управления - технологический объект, на который направляются внешние воздействия (управляющие и/или возмущающие) с целью изменения его состояния, в частном случае такими объектами являются устройство (например, электродвигатель) или технологический процесс (или его часть).

Технологический процесс (ТП) - процесс материального производства, заключающийся в последовательной смене состояний материальной сущности (предмета труда).

Управление технологическим процессом (англ. Process Control) - набор методов, используемых для управления технологическими параметрами при производстве конечного продукта.

Технологический параметр (англ. Process Variable, PV) - текущее измеренное значение определенной части ТП, который наблюдается или контролируется. Технологическим параметром может быть, например, измерение датчика.

Внешнее воздействие - способ изменения состояния элемента, на которое направлено воздействие (например, элемента ТС), в определенном направлении, при этом воздействие от элемента ТС к другому элементу ТС передается в виде сигнала.

Состояние объекта управления - совокупность его существенных свойств, выраженных параметрами состояний, изменяемых или удерживаемых под влиянием внешних воздействий, в том числе и управляющих воздействий со стороны подсистемы управления.

Параметр состояния - одно или несколько числовых значений характеризующих существенное свойство объекта, в частном случае параметр состояния является числовым значением физической величины.

Формальное состояние объекта управления - состояние объекта управления, соответствующее технологической карте и другой технологической документации (если речь идет о ТП) или расписанию движения (если речь идет об устройстве).

Управляющее воздействие - целенаправленное (цель воздействия - воздействие на состояние объекта) легитимное (предусмотренное ТП) внешнее воздействие со стороны субъектов управления подсистемы управления на объект управления, приводящее к изменению состояния объекта управления или удержанию состояния объекта управления.

Возмущающее воздействие - целенаправленное или нецеленаправленное нелегитимное (непредусмотренное ТП) внешнее воздействие на состояние объекта управления, в том числе и со стороны субъекта управления.

Субъект управления - устройство, которое направляет управляющее воздействие на объект управления или передает управляющее воздействие другому субъекту управления для преобразования перед непосредственным направлением на объект.

Многоуровневая подсистема управления - совокупность субъектов управления, включающая несколько уровней.

Кибер-физическая система (англ. cyber-physical system) - информационно-технологическая концепция, подразумевающая интеграцию вычислительных ресурсов в физические процессы. В такой системе датчики, оборудование и информационные системы соединены на протяжении всей цепочки создания стоимости, выходящей за рамки одного предприятия или бизнеса. Эти системы взаимодействуют друг с другом с помощью стандартных интернет-протоколов для прогнозирования, самонастройки и адаптации к изменениям. Примерами кибер-физической системы является технологическая система, промышленный интернет вещей.

Интернет вещей (англ. Internet of Things, IoT) - вычислительная сеть физических предметов («вещей»), оснащенных встроенными технологиями для взаимодействия друг с другом или с внешней средой. Интернет вещей включает такие технологии, как носимые устройства, электронные системы транспортных средств, умные автомобили, умные города, промышленные системы и пр.

Промышленный Интернет вещей (англ. Industrial Internet of Things, IIoT) - это подкатегория Интернета вещей, который также включает приложения, ориентированные на потребителя, например, носимые устройства, технологии «умного дома» и автомобили с автоматическим управлением. Отличительной чертой обеих концепций являются устройства со встроенными датчиками, станки и инфраструктура, которые передают данные через Интернет и управляются с помощью программного обеспечения.

Технологическая система (ТС) - функционально взаимосвязанная совокупность субъектов управления многоуровневой подсистемы управления и объекта управления (ТП или устройство), реализующая через изменение состояний субъектов управления изменение состояния объекта управления. Структуру технологической системы образуют основные элементы технологической системы (взаимосвязанные субъекты управления многоуровневой подсистемы управления и объект управления), а также связи между этими элементами. В том случае, когда объектом управления в технологической системе является технологический процесс, конечной целью управления является: через изменение состояния объекта управления изменить состояние предмета труда (сырья, заготовки и т.д.). В том случае, когда объектом управления в технологической системе является устройство, конечной целью управления является изменение состояния устройства (транспортное средство, космический объект). Функциональная взаимосвязь элементов ТС подразумевает взаимосвязь состояний этих элементов. При этом непосредственной физической связи между элементами может и не быть, например, физическая связь между исполнительными механизмами и технологической операцией отсутствует, но, например, скорость резания функционально связана с частотой вращения шпинделя, несмотря на то, что физически эти параметры состояний не связаны.

Состояние субъекта управления - совокупность его существенных свойств, выраженных параметрами состояний, изменяемых или удерживаемых под влиянием внешних воздействий.

Существенными свойствами (соответственно и существенными параметрами состояния) субъекта управления являются свойства, оказывающие непосредственное влияние на существенные свойства состояния объекта управления. При этом существенными свойствами объекта управления являются свойства, оказывающие непосредственное влияние на контролируемые факторы (точность, безопасность, эффективность) функционирования ТС. Например, соответствие режимов резания формально заданным режимам, движение поезда в соответствии с расписанием, удержание температуры реактора в допустимых границах. В зависимости от контролируемых факторов выбираются параметры состояния объекта управления и соответственно связанные с ними параметры состояний субъектов управления, оказывающих управляющее воздействие на объект управления.

Гипервизор (монитор виртуальных машин) - программа, создающая среду функционирования других программ (в том числе других гипервизоров) за счет имитации аппаратных средств вычислительной техники, управления данными средствами и гостевыми операционными системами, функционирующими в данной среде.

Под средствами системы анализа файла на вредоносность в виртуальной машине в настоящем изобретении понимаются реальные устройства, системы, элементы, группы элементов, реализованные с использованием аппаратных средств, таких как интегральные микросхемы (англ. application-specific integrated circuit, ASIC) или программируемые вентильные матрицы (англ. field-programmable gate array, FPGA) или, например, в виде комбинации программных и аппаратных средств, таких как микропроцессорная система и набор программных инструкций, а также на нейроморфных чипах (англ. neurosynaptic chips) Функциональность указанных средств системы может быть реализована исключительно аппаратными средствами, а также в виде комбинации, где часть функциональности средств системы реализована программными средствами, а часть аппаратными. В некоторых вариантах реализации часть средств, или все средства, могут быть исполнены на процессоре компьютера общего назначения (например, который изображен на Фиг. 4). При этом элементы (каждое из средств) системы могут быть реализованы в рамках как одного вычислительного устройства, так и разнесены между несколькими, связанными между собой вычислительными устройствами.

На Фиг. 1a схематично изображен пример технологической системы 100, которая включает в себя элементы 110а и 110б, где элементы ТС: объект управления 110а; субъекты управления 110б, образующие многоуровневую подсистему управления 120; горизонтальные связи 130а и вертикальные связи 130б. Субъекты управления 110б сгруппированы по уровням 140.

На Фиг. 1б схематично изображен частный пример имплементации технологической системы 100'. Объектом управления 110а' является ТП или устройство, на объект управления 110а' направляются управляющие воздействия, которые вырабатываются и реализуются автоматизированной системой управления (АСУ) 120', в АСУ различают три уровня 140', состоящих из субъектов управления 110б', взаимосвязанных между собой как по горизонтали горизонтальными связями (связи внутри уровня, на фигуре не указаны), так и по вертикали вертикальные связи 130б' (связи между уровнями). Взаимосвязи являются функциональными, т.е. в общем случае изменение состояния субъекта управления 110б' на одном уровне вызывает изменение состояний связанных с ним субъектов управления 110б' на этом уровне и других уровнях. Информация об изменении состояния субъекта управления передается в виде сигнала по горизонтальным и вертикальным связям, установленным между субъектами управления, т.е. информация об изменении состояния рассматриваемого субъекта управления является внешним воздействием по отношению к другим субъектам управления 110б'. Уровни 140' в АСУ 120' выделяют в соответствии с назначением субъектов управления 110б'. Количество уровней может варьироваться в зависимости от сложности АСУ 120'. Простые системы могут содержать в себе один или несколько нижних уровней. Для физической связи элементов ТС (110а, 110б) и подсистем ТС 100 используются проводные сети, беспроводные сети, интегральные микросхемы, для логической связи между элементами ТС (110а, 110б) и подсистемами ТС 100 используются Ethernet, промышленный Ethernet, я промышленные сети. При этом промышленные сети и протоколы используются различных типов и стандартов: Profibus, FIP, ControlNet, Interbus-S, DeviceNet, P-NET, WorldFIP, Long Work, Modbus и др.

Верхний уровень (уровень supervisory control and data acquisition, SCADA) - это уровень диспетчерско-операторского управления, включает в себя, по меньшей мере, следующие субъекты управления 110б': контроллеры, управляющие компьютеры, человеко-машинные интерфейсы (англ. human-machine interface, HMI) (на Фиг. 1б изображены в рамках одного субъекта управления SCADA). Уровень предназначен для отслеживания состояний элементов ТС (110а', 110б'), получения и накопления информации о состоянии элементов ТС (110а', 110б') и при необходимости их корректировки.

Средний уровень (уровень CONTROL) - это уровень контроллеров, включает, по меньшей мере, следующие субъекты управления: программируемые логические контроллеры (англ. programmable Logic Controller, PLC), счетчики, реле, регуляторы. Субъекты управления 110б' типа «PLC» получают информацию с субъектов управления типа «контрольно-измерительное оборудование» и субъектов управления 110б' типа «датчики» о состоянии объекта управления 110а'. Субъекты управления типа «PLC» вырабатывают (создают) управляющее воздействие в соответствии с запрограммированным алгоритмом управления на субъекты управления типа «исполнительные механизмы». Исполнительные механизмы его непосредственно реализуют (применяют к объекту управления) на нижнем уровне. Исполнительный механизм (англ. actuator) - часть исполнительного устройства (оборудования).

Нижний уровень (уровень Input/Output) - это уровень таких субъектов управления как: датчики и сенсоры (англ. sensors), контрольно-измерительные приборы (КИП), контролирующих состояние объекта управления 110а', а также исполнительные механизмы (actuators). Исполнительные механизмы непосредственно воздействуют на состояние объекта управления 110а', для приведения его в соответствие с формальным состоянием, т.е. состоянием, соответствующим технологическому заданию, технологической карте или другой технологической документации (если речь идет о ТП) или расписанию движения (если речь идет об устройстве). На этом уровне осуществляется согласование сигналов от субъектов управления 110б' типа «датчики» с входами субъектов управления среднего уровня, и согласование вырабатываемых субъектами управления 110б' типа «PLC» управляющих воздействий с субъектами управления 110б' типа «исполнительные механизмы», которые их реализуют. Исполнительный механизм - это часть исполнительного устройства. Исполнительное устройство осуществляет перемещение регулирующего органа в соответствии с сигналами, поступающими от регулятора или управляющего устройства. Исполнительные устройства являются последним звеном цепи автоматического управления и в общем случае состоят из блоков:

устройства усиления (контактор, частотный преобразователь, усилитель, и т.п.);

устройства усиления (контактор, частотный преобразователь, усилитель, и т.п.);

исполнительного механизма (электро-, пневмо-, гидропривод) с элементами обратной связи (датчики положения выходного вала, сигнализации конечных положений, ручного привода и т.п.);

исполнительного механизма (электро-, пневмо-, гидропривод) с элементами обратной связи (датчики положения выходного вала, сигнализации конечных положений, ручного привода и т.п.);

регулирующего органа (вентили, клапаны, заслонки, шиберы и т.п.).

регулирующего органа (вентили, клапаны, заслонки, шиберы и т.п.).

В зависимости от условий применения исполнительные устройства конструктивно могут различаться между собой. К основным блокам исполнительных устройств обычно относят исполнительные механизмы и регулирующие органы.

В частном примере исполнительное устройство в целом называют исполнительным механизмом.

Перечисленные субъекты управления (110а', 110б') различных уровней являются элементами технологической системы 110.

На Фиг. 2 отображает систему поэтапного повышения информационной безопасности технологической системы. В основе подхода лежит идея выделения элементов технологической системы 110, наиболее нуждающихся в повышении информационной безопасности, и их постепенный перенос в независимое и изолированное окружение с помощью технологии виртуализации.

Система повышения информационной безопасности технологической системы содержит средство сбора 210, средство анализа 220, средство защиты 230.

Средство сбора 210 предназначено для:

сбора данных о технологической системе;

сбора данных о технологической системе;

сбора данных о каждом элементе 110 технологической системы;

сбора данных о каждом элементе 110 технологической системы;

передачи собранных данных средству анализа 220.

передачи собранных данных средству анализа 220.

В одном из вариантов реализации средство сбора 210 собирает данные о ТС, включающие по меньшей мере структуру ТС. В другом варианте реализации средство сбора 210 собирает данные о каждом уровне ТС, включающие по меньшей мере структуру уровня и связи элементов 110 уровня между собой и с элементами 110 других уровней ТС. В еще одном из вариантов реализации средство сбора 210 собирает данные о дополнительных информационных системах, обеспечивающих функционирование технологической системы. Дополнительные информационные системы содержат серверы, рабочие станции пользователей, каналы связи с элементами технологической системы 110 и внешними серверами, мобильные устройства, устройства промышленного интернет вещей и носители информации.

В общем случае собираемые средством сбора 210 данные содержат информацию о каждом элементе 110 технологической системы.

В одном из вариантов реализации средство сбора 210 функционирует на сервере и собирает информацию об элементах ТС 110 удаленно, например, с использованием перехвата трафика между элементами ТС 110 или путем взаимодействия с элементами ТС 110 с использованием промышленных протоколов обмена данными. В другом варианте реализации средство сбора 210 может быть размещено на элементе ТС 110, например, в виде программного агента, который собирает необходимые данные об элементе ТС 110 и его связях с другими элементами ТС 110.

В одном из вариантов реализации средство сбора 210 производит мониторинг элементов ТС 110, с целью сбора статистики по отказам и ошибкам, возникающим во время функционирования. Например, отказ датчика, заражение компьютера вирусом в результате подключения внешнего устройства (например, с использованием USB-порта) либо путем открытия вредоносного файла (например, полученного с использованием электронной почты и социальной инженерии).

Собранные данные передаются средством сбора 210 средству анализа

220.

Средство анализа 220 предназначено для:

выявления на каждом этапе уязвимостей каждого уровня технологической системы;

выявления на каждом этапе уязвимостей каждого уровня технологической системы;

выявления по меньшей мере одного наиболее уязвимого элемента;

выявления по меньшей мере одного наиболее уязвимого элемента;

передачи решения средству перехвата.

передачи решения средству перехвата.

Средство анализа 220 оперирует полученными данными и таким образом производит анализ существующей технологической системы, выявляя элементы ТС 110, которые нуждаются в информационной защите в первую очередь. Для этого выявляются уязвимости на различных уровнях ТС. В одном из вариантов реализации средством анализа 220 используются известные из уровня техники способы выявления уязвимостей. В варианте реализации уязвимости выявляются путем возмущающего воздействия на элемент ТС 110 со стороны средства анализа 220. В данном случае данные, отражающие реакцию элемента ТС 110 на возмущающее воздействие, могут быть собраны средством сбора 210 и повторно переданы средству анализа 220. В еще одном варианте реализации средство анализа 220 выявляет уязвимости на основании статистических данных, например, наиболее уязвимыми элементом ТС 110 признается элемент с наибольшим количеством отказов и ошибок, возникших во время его функционирования или за некоторый промежуток времени.

В другом варианте средство анализа 220 выявляет уязвимые элементы ТС 110 по статистическим данным, например, по количеству отказов элемента, числу или частоте возникающих ошибок при его функционировании.

После выявления уязвимости на уровне ТС средство анализа 220 выявляет по меньшей мере один элемент ТС 110, к которому необходимо применить действие, направленное на повышение информационной защиты элемента.

В общем случае средство анализа 220 выявляет возможность функционирования элемента технологической системы 110 под управлением защищенной операционной системы (например, Kaspersky OS). Это может быть реализовано, например, с помощью анализа аппаратных компонентов элемента ТС 110 и их совместимости с безопасной операционной системой.

Результаты анализа средство анализа 220 передает средству защиты 230.

Средство защиты 230 предназначено для:

установки на выявленные уязвимые элементы технологической системы;

установки на выявленные уязвимые элементы технологической системы;

выполнения по меньшей мере одного действия, обеспечивающего информационную безопасность элемента технологической системы 110.

выполнения по меньшей мере одного действия, обеспечивающего информационную безопасность элемента технологической системы 110.

Средство защиты 230 в общем случае представляет собой защищенную операционную систему и предназначено для установки на элемент технологической системы 110.

В одном из вариантов реализации защищенная операционная система запускается в режиме гипервизора, что позволяет запускать в защищенном окружении существующие операционные системы и приложения элементов ТС 110, которые трудно/дорого/рискованно перерабатывать. Важно понимать, что в предпочтительном варианте реализации настоящего изобретения основной функцией гипервизора является повышение информационной безопасности элементов ТС 110, а не разделение ресурсов аппаратной платформы между разными гостевыми операционными системами, что происходит в классическом применении гипервизора. Таким образом, имея сложившуюся технологическую систему, не обеспечивающую требуемый уровень информационной безопасности, часть функций элементов ТС 110 переносятся либо дублируются в средстве защиты 230. Последовательный перенос нуждающихся в повышении информационной безопасности элементов ТС 110 под управление защищенной операционной системы или в гостевую операционную систему под управлением гипервизора позволяет дополнительно контролировать обмен информацией между элементами ТС 110. На каждом шаге упомянутого последовательного переноса доступна полностью функциональная технологическая система.

В одном из вариантов реализации средство защиты 230 взаимодействует с элементом технологической системы 110, безопасность которого повышена средством защиты 230, посредством агента, установленного на элементе технологической системы 110.

Примеры реализации настоящей системы рассмотрены ниже.

Пример 1. Есть субъект управления верхнего уровня технологической системы, элемент технологической системы 110 под управлением ОС Windows или Linux. Необходимо повысить информационную безопасность субъекта управления. Например, SCADA-приложение под ОС Windows. Общеизвестно, что ОС Windows не является информационно защищенной средой. Кроме того, частая установка обновлений, устраняющих критические уязвимости, приводит к прерываниям технологического процесса и имеет степень риска для бизнес-процессов. Также стоит отметить, что зачастую персонал не имеет адекватной квалификации с точки зрения информационной безопасности (может подключить флэш-накопитель или личный телефон к субъекту управления ТС).

Кроме того, общеизвестно, что вредоносные приложения после компрометации субъекта управления и выполнения вредоносной активности очищают системные журналы от записей о событиях, порожденных активностью вредоносного приложения.

В одном из вариантов реализации все записи в журналах немедленно передаются агентом, выполняющимся в гостевой операционной системе и установленном на элементе технологической системы 110, средству защиты 230, выполняющемуся в режиме гипервизора. При этом вредоносное приложение, выполняющееся в гостевой операционной системе, не сможет скрыть свою активность от средства защиты 230.

Похожим примером реализации является обработка журналов аудита (какой пользователь и когда был активен в гостевой ОС). Журналы аудита могут быть переданы агентом, выполняющимся в гостевой операционной системе, средству защиты 230.

Примером реализации также является передача агентом, выполняющимся в гостевой операционной системе, средству защиты 230 журналов отдельных приложений (например, SCADA), выполняющихся в гостевой операционной системе.

Еще одним вариантом реализации является управление аппаратурой с помощью средства защиты 230. Так, на уровне гипервизора можно гибко регулировать политики доступа к USB-портам, например, запретить доступ, если в гостевой ОС работает пользователь, и разрешить, если в гостевой ОС работает администратор.

Также возможно реализовать повышение безопасности удаленного подключения с помощью средства защиты 230. Если ОС на элементе технологической системы 110 скомпрометирована (включен удаленный доступ, установлено какое-либо приложение или сервис для удаленного доступа), вход не будет осуществлен благодаря гипервизору, который выполнит в данном случае функции дополнительного брандмауэра. В еще одном варианте реализации удаленный доступ к гостевой ОС может быть осуществлен с использованием двухфакторной аутентификации в средстве защиты 230.

В еще одном примере реализации отдельных приложений (например, SCADA) используют возможности средства защиты 230. Например, поскольку в гипервизоре реализован механизм по управлению политиками безопасности, нет необходимости внедрять в упомянутое приложение аналогичный механизм, достаточно добавить возможность обращаться за некоторыми разрешениями в гипервизор и получать решения.

В еще одном из вариантов реализации в случае, если субъект управления функционирует с аномалиями (на субъект управления было направлено возмущающее воздействие), средство защиты 230 может запретить взаимодействие приложения (например, SCADA) с субъектом управления.

Пример 2. В технологической системе используется устаревший элемент 110 ТС (например, субъект управления нижнего уровня), программное обеспечение которого не может быть обновлено производителем элемента ТС 110. Кроме того, такой элемент ТС 110 имеет неполную совместимость с новыми процессами технологической системы (например, после обновления субъекта управления верхнего или среднего уровня). Безопасная ОС выполняет роль средства защиты 230, при этом элемент технологической системы 110 работает под управлением безопасной ОС, переработанной под этот элемент ТС 110 для его полноценного функционирования. В результате устраняются известные уязвимости субъекта управления, и может быть расширен функционал в зависимости от требований к субъекту управления для обеспечения совместимости с новыми процессами технологической системы.

Такой последовательный перенос элементов технологической системы 110 под управление защищенной системы позволяет поэтапно перевести все элементы технологической системы 110 под управление защищенной ОС, то есть перевести технологическую систему в целом под управление защищенной ОС.

Фиг. 3 показывает пример реализации предлагаемого способа анализа файла на вредоносность в виртуальной машине.

На начальном этапе 310 с помощью средства сбора 210 собирают данные о технологической системе и о каждом элементе технологической системы 110. В одном из вариантов реализации средство сбора 210 функционирует на сервере и собирает информацию об элементах ТС 110 удаленно, например, с использованием перехвата трафика между элементами ТС 110 или путем взаимодействия с элементами ТС 110 с использованием промышленных протоколов обмена данными. В другом варианте реализации средство сбора 210 может быть размещено на элементе ТС 110, например, в виде программного агента, который собирает необходимые данные об элементе ТС 110 и его связях с другими элементами ТС 110. В еще одном из вариантов реализации средство сбора 210 производит мониторинг элементов ТС 110, с целью сбора статистики по отказам и ошибкам, возникающим во время функционирования.

Далее на этапе 320 с помощью средства анализа 220 выявляют уязвимости технологической системы и по меньшей мере один наиболее уязвимый элемент технологической системы 110. В одном из вариантов реализации средством анализа 220 используются известные из уровня техники способы выявления уязвимостей. В другом варианте реализации уязвимости выявляются путем возмущающего воздействия на элемент ТС 110 со стороны средства анализа 220.

Далее на этапе 330 устанавливают средство защиты 230 на выявленные уязвимые элементы технологической системы 110. В одном из вариантов реализации средство защиты 230 является защищенной операционной системой.

Далее на этапе 330 с помощью средства защиты 230 выполняют по меньшей мере одно действие, обеспечивающее информационную безопасность выявленных уязвимых элементов технологической системы 110. В одном из вариантов реализации действием, обеспечивающим информационную безопасность элемента технологической системы 110, является работа элемента технологической системы под управлением защищенной операционной системы, выполняющейся в режиме гипервизора. В другом варианте реализации действием, обеспечивающим информационную безопасность элемента технологической системы 110, является запуск на элементе технологической системы защищенной операционной системы, выполняющейся в режиме гипервизора. В еще одном из вариантов реализации средство защиты 230 взаимодействует с элементом технологической системы 110, безопасность которого повышена средством защиты 230, посредством агента, установленного на элементе технологической системы 110.

Фиг. 4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные элементы, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 4. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты

осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.