Результат интеллектуальной деятельности: Способ и система для доверенного доведения информации до пользователя

Вид РИД

Изобретение

Область техники

Изобретение относится к средствам защиты от подмены электронных документов, например таких, как финансовые и ценные бумаги, во время их утверждения (одобрения), а более конкретно к средствам доверенного доведения информации (например, электронного документа) до пользователя, использующего недоверенные вычислительные устройства обеспечения.

Уровень техники

Компьютерная безопасность стала неотъемлемой частью современных информационных (компьютерных) технологий. Особенно, когда идет речь о банковских операциях, передаче конфиденциальных данных, в частности персональных, и взаимодействиях с корпоративными сетями.

В то же время подавляющее большинство пользователей используют стандартные вычислительные устройства (стационарный компьютер, ноутбук, смартфон и др.), которые не позволяют обеспечить необходимый уровень защиты при работе с информацией, требующей конфиденциальности. Так, устройства могут быть скомпрометированы злоумышленниками, а особой опасностью для указанных устройств является таргетированная атака, во время которой будет получен как доступ к данным на устройстве, так и к его управлению. Таргетированной (от англ. target - цель) атакой называется персонализированная атака, направленная на конкретную цель. При этом такие устройства зачастую является привычными для работы пользователя, которому сложно, а зачастую и невозможно отказаться от их использования или заменить их каким-либо другим устройством, более безопасным. При этом пользователь не может отказаться не только от самих вычислительных (аппаратных) устройств, но и в большинстве случаев от установленного на них программного обеспечения (приложений).

Один из вариантов решения проблемы по обеспечению необходимого уровня защиты при работе с информацией, требующей конфиденциальности, на устройствах заключается в использовании компактного внешнего устройства, взаимодействующего с устройствами пользователя. Такое устройство будет выполнять операции (вычисления) внутри себя, а так как эти операции будут не доступны с устройства пользователя, которое может быть скомпрометировано, то операции будут безопасными. В качестве примера такого устройства выступает USB eToken (защитный электронный ключ). eToken широко применяется для целей аутентификации, формирования ключей и в прочих задачах, имеющих отношение к информационной безопасности. Особенностью такого устройства является то, что устройство выполняет вычисления, к которым нельзя получить доступ с компьютера, т.е. с устройства, на котором производятся действия, требующие защиты.

Однако, как написано в начале, сами вычислительные устройства (например, компьютер) пользователя подвергаются различным атакам, во время которых устанавливается вредоносное программное обеспечение (ПО) на компьютер. После чего вредоносное ПО может стать посредником между устройством (eToken) и приложением, которое производит конфиденциальные действия (например, подписывает документ или производит банковскую транзакцию), и получить возможность перехватывать и изменять различные данные (например, сообщения, пароли, ключи). Такой метод называется еще атака «человек посередине» (англ. man-in-the-middle), во время которого вредоносное приложение (ПО) становится посредником (еще одним звеном) между устройством и другим приложением. Кроме того, при таком подходе злоумышленнику необходимо только перехватить передаваемые данные и подменить их, что является вполне реальным. В этом случае компьютер является скомпрометированным, с точки зрения безопасности является недоверенным и содержит недоверенную вычислительную среду, в которой работает пользователь. Следовательно, при работе с важной информацией, такой как конфиденциальные документы, доступе и взаимодействии внутри корпоративной сети с личных вычислительных устройств или проведении электронного утверждения документов (электронным ключом) или банковских операций через web-банкинг, такая информация может быть перехвачена, искажена, подменена и, как следствие, это приведет к тому, что пользователь примет неверное решение или произойдут подложные действия.

Так, например, при банковской операции может быть сформирован запрос на авторизацию некоторой транзакции. При этом пользователь ожидает, что к нему придет запрос на некоторую определенную сумму. В случае, если на компьютере пользователя присутствует вредоносное ПО, то вредоносное ПО сформирует запрос на авторизацию другой транзакции, например, соответствующей гораздо большей сумме. После чего сообщение об авторизации транзакции искажается, пользователю выводится на экран ожидаемая им сумма, а в реальности в это время происходит авторизация транзакции на гораздо большую сумму. Исходя из информации, полученной в сообщении и/или представленной на экране компьютера, пользователь авторизует данную транзакцию (или обе) и теряет деньги.

В другом примере пользователю необходимо проверить конфиденциальный документ (договор), но в случае, если компьютер скомпрометирован, пользователю также будет отображена на экране либо другая информация, что повлияет на решение утверждения документа, либо действительная, но при этом подписываться (утверждаться) будет другой документ.

Поэтому недостатком представленного выше подхода (устройства USB eToken) является то, что пользователь не имеет гарантии того, что доверенное устройство, например, USB eToken работает (отображает, подписывает и т.д.) именно с подлинной информацией, или пользователю предоставляется именно подлинная информация, если компьютер пользователя скомпрометирован и/или является недоверенным устройством. Другими словами, требуется механизм, который позволит довести до пользователя необходимую ему информацию и/или гарантировать ее подлинность на недоверенном вычислительном устройстве. Соответственно, существует потребность в системе и способе для доверенного доведения информации до пользователя на недоверенном устройстве пользователя в реальном времени.

Раскрытие изобретения

Настоящее изобретение было выполнено с учетом описанных выше проблем, и цель настоящего изобретения состоит в том, чтобы обеспечить доверенное доведение информации до пользователя на недоверенном вычислительном устройстве (компьютере).

Технический результат настоящего изобретения заключается в ограничении (уменьшении) возможности подмены информации, отображаемой на экране компьютера за счет корреляции (связи, увязывания) указанной информации с информацией, фиксируемой на внешнем портативном устройстве в реальном времени.

В качестве одного из вариантов исполнения предлагается система доведения подлинной информации до пользователя через компьютерное устройство, на котором в результате отображается подлинная информация, при этом система является внешним устройством по отношению к компьютерному устройству и содержит: модуль обработки данных, предназначенный для получения сообщения от компьютера пользователя, где сообщение содержит информацию, предназначенную для пользователя; проведения анализа полученного сообщения, во время которого определяет параметры сообщения и по крайней мере часть информации, предназначенной для отображения пользователю; передачи информации, однозначно идентифицирующей упомянутое сообщение, вместе с параметрами сообщения модулю преобразования данных; и передачи задачи на формирование элементов защиты модулю формирования элементов защиты; модуль преобразования данных, предназначенный для формирования информационного сообщения, содержащего полученную информацию от модуля обработки данных, и передачи сформированного информационного сообщения модулю формирования видеопотока; модуль ввода/вывода информации, предназначенный для определения действий, производимых на сенсорной панели данного модуля, и передачи выявленных действий модулю формирования элементов защиты; модуль формирования элементов защиты, предназначенный для: определения элементов защиты в зависимости от полученной информации от модуля ввода/вывода информации и по крайней мере одного правила отображения элементов защиты, при этом учитываются возможности модуля ввода/вывода информации; и передачи информации по крайней мере об одном элементе защиты и информации по крайней мере об одном упомянутом правиле модулю формирования видеопотока; модуль формирования видеопотока, предназначенный для формирования видеопотока, в котором совмещает полученные элементы защиты и информационное сообщение, и передачи сформированного видеопотока приложению для трансляции на компьютере пользователя, при этом во время трансляции видеопотока с помощью приложения на экране компьютера указанный модуль в реальном времени производит соответствующие изменения с элементами защиты, транслируемыми в видеопотоке, в случае определения информации от модуля формирования элементов защиты, который в свою очередь получает данные от модуля ввода/вывода информации.

В другом варианте исполнения системы под сообщением понимается по крайней мере файл и информация, содержащаяся в банковской транзакции.

В еще одном варианте исполнения системы под отображаемой информацией по крайней мере понимается информация, содержащаяся в электронном документе и банковской транзакции.

В другом варианте исполнения системы выводимые элементы защиты в модуле отображения информации и на экране компьютера идентичны друг другу.

В еще одном варианте исполнения системы модулем ввода/вывода информации является по крайней мере сенсорный экран (англ. Touchscreen), сенсорная панель (англ. Touchpad) или по крайней мере один светодиод.

В другом варианте исполнения системы сенсорный экран может быть как монохромным, так и цветным.

В еще одном варианте исполнения системы модуль обработки данных перед упомянутым анализом производит расшифровку полученных данных.

В другом варианте исполнения системы модуль обработки данных перед упомянутым анализом производит проверку целостности упомянутых данных.

В еще одном варианте исполнения системы правила отображения элементов защиты регулируют отображения элементов защиты как в модуле отображения информации, так и в видеопотоке.

В другом варианте исполнения системы в качестве элементов защиты содержится по крайней мере один из следующих: водяной знак, градиент фона, мерцание экрана, появление картинки в разных частях видеопотока, появление текстовой информации во время трансляции видеопотока, появление изменения в видеопотоке.

В качестве другого варианта исполнения предлагается способ доведения подлинной информации до пользователя, при этом способ содержит этапы, на которых: получают с помощью модуля обработки данных сообщение от компьютера пользователя, которое содержит информацию, предназначенную для пользователя; производят с помощью модуля обработки данных анализ полученного сообщения, во время которого определяют параметры сообщения и по крайней мере часть информации, идентифицирующей полученное сообщение; формируют с помощью модуля преобразования данных информационное сообщение, содержащее информацию, предназначенную для отображения пользователю; определяют действия, производимые на сенсорной панели модуля ввода/вывода информации, причем выявленные действия передают в виде данных модулю формирования элементов защиты, при этом указанное определение производят и во время трансляции видеопотока; определяют с помощью модуля формирования элементов защиты элементы защиты в зависимости от полученных данных от модуля ввода/вывода информации и по крайней мере одного правила отображения элементов защиты, при этом учитываются возможности модуля ввода/вывода информации; формируют с помощью модуля формирования видеопотока видеопоток, в котором совмещают элементы защиты и информационное сообщение, передают сформированный видеопоток приложению для трансляции на компьютере пользователя; производят трансляцию сформированного видеопотока на экране компьютера пользователя с помощью приложения, при этом в транслируемом видеопотоке в реальном времени производят изменения с элементами защиты, в случае определения действий на этапе г).

В другом варианте исполнения способа под синхронизацией понимается связь между отображаемыми элементами защиты на модуле отображения информации и отображаемыми элементами защиты в транслируемом видеопотоке на компьютере.

В еще одном варианте исполнения способа элементы защиты, представленные на средстве визуализации, идентичны элементам защиты в видеопотоке.

В другом варианте исполнения способа в качестве элементов защиты содержится по крайней мере один из следующих: водяной знак, градиент фона, мерцание экрана, появление картинки в разных частях видеопотока, появление текстовой информации во время трансляции видеопотока, появление изменения в видеопотоке.

В еще одном варианте исполнения способа часть электронного документа содержит информацию, которая точно позволяет идентифицировать весь электронный документ.

В другом варианте исполнения способа такими частями электронного документа являются такие части, как поле с названием документа, поле, содержащие адреса и имена, поле с реквизитами, поле, содержащие начало и конец документа.

В еще одном варианте исполнения способа выводят изображение видеопотока на экран компьютера через механизм UVC (USB Video Device class) с помощью соответствующего программного обеспечения.

В другом варианте исполнения способа в качестве программного обеспечения используется видеоплеер, установленный на компьютере пользователя.

В еще одном варианте исполнения способа модулями ввода/вывода информации являются по крайней мере такие, как светодиод, сенсорный экран или тачпад (TouchPad).

В другом варианте исполнения способа при наличии корреляции выполняют по крайней мере одно действие из следующих: производят подпись электронного документа, например, с помощью электронного ключа, производят редактирование электронного документа, передают электронный документ на сторонний веб-сервер.

В еще одном варианте исполнения способа получают данные от компьютера пользователя.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

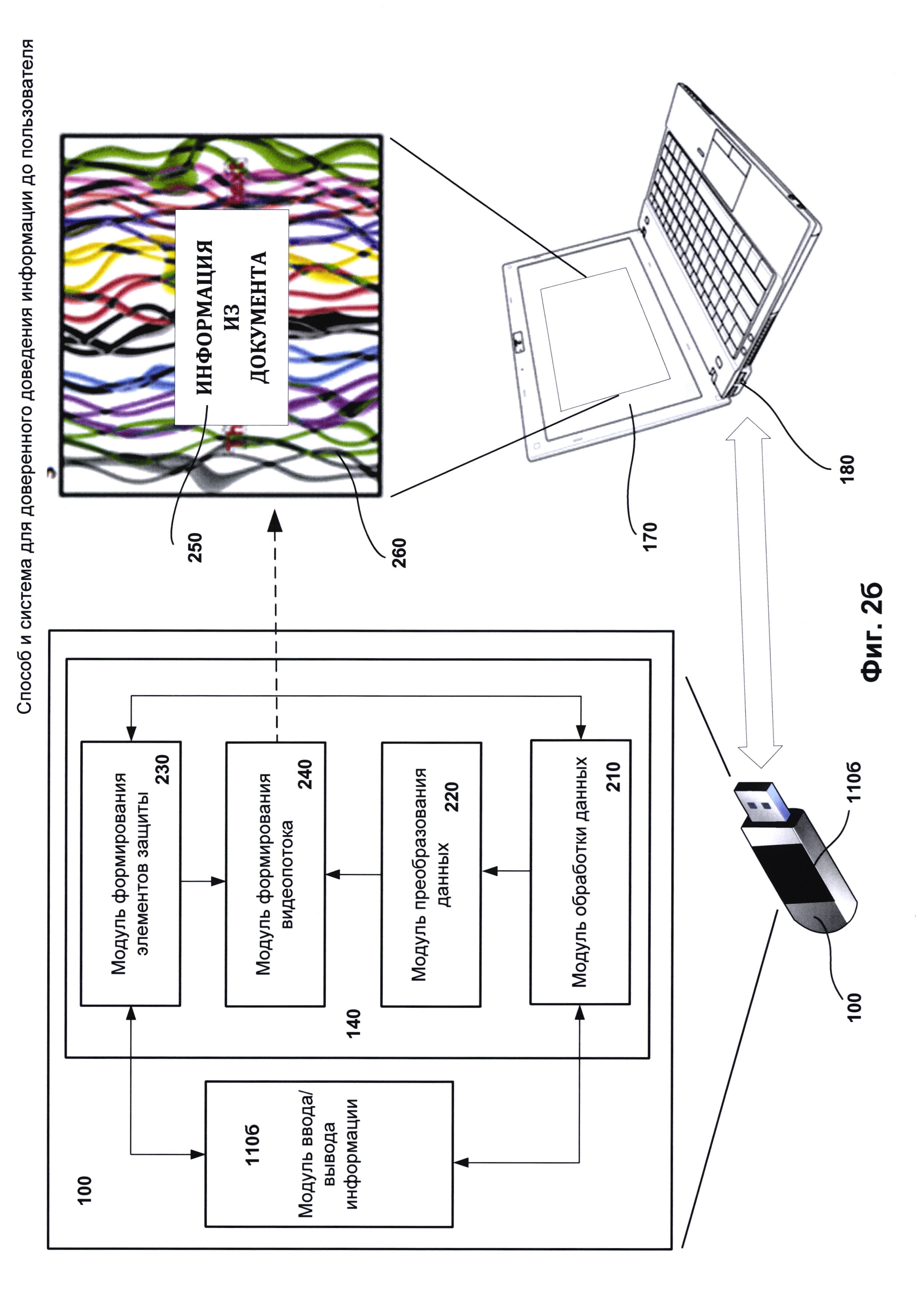

Фиг. 1 иллюстрирует систему доверенного доведения информации до пользователя в общем виде и ее взаимодействия с компьютерной системой.

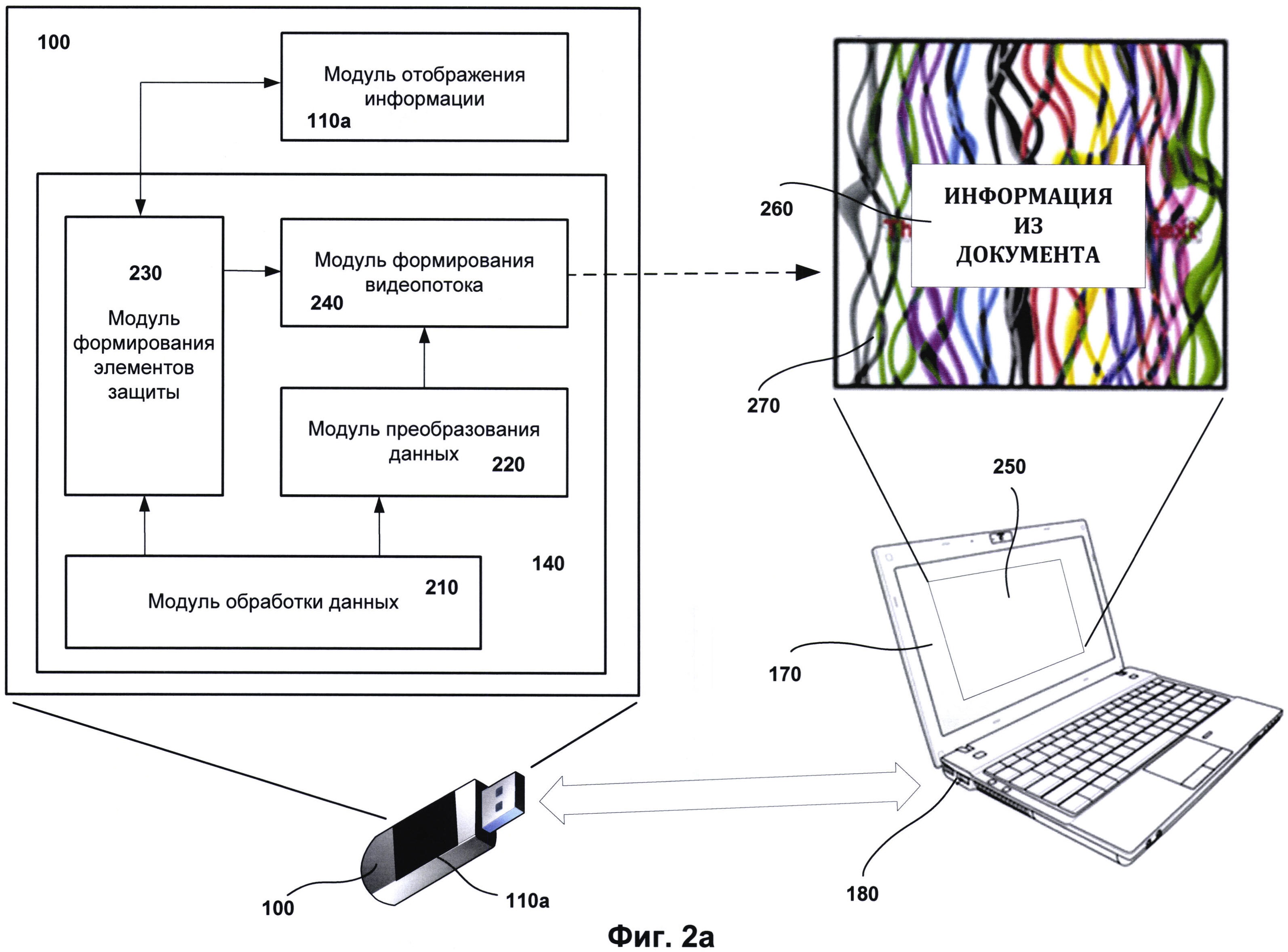

Фиг. 2а иллюстрирует структурную схему первого варианта работы системы доверенного доведения информации до пользователя на недоверенном компьютере пользователя.

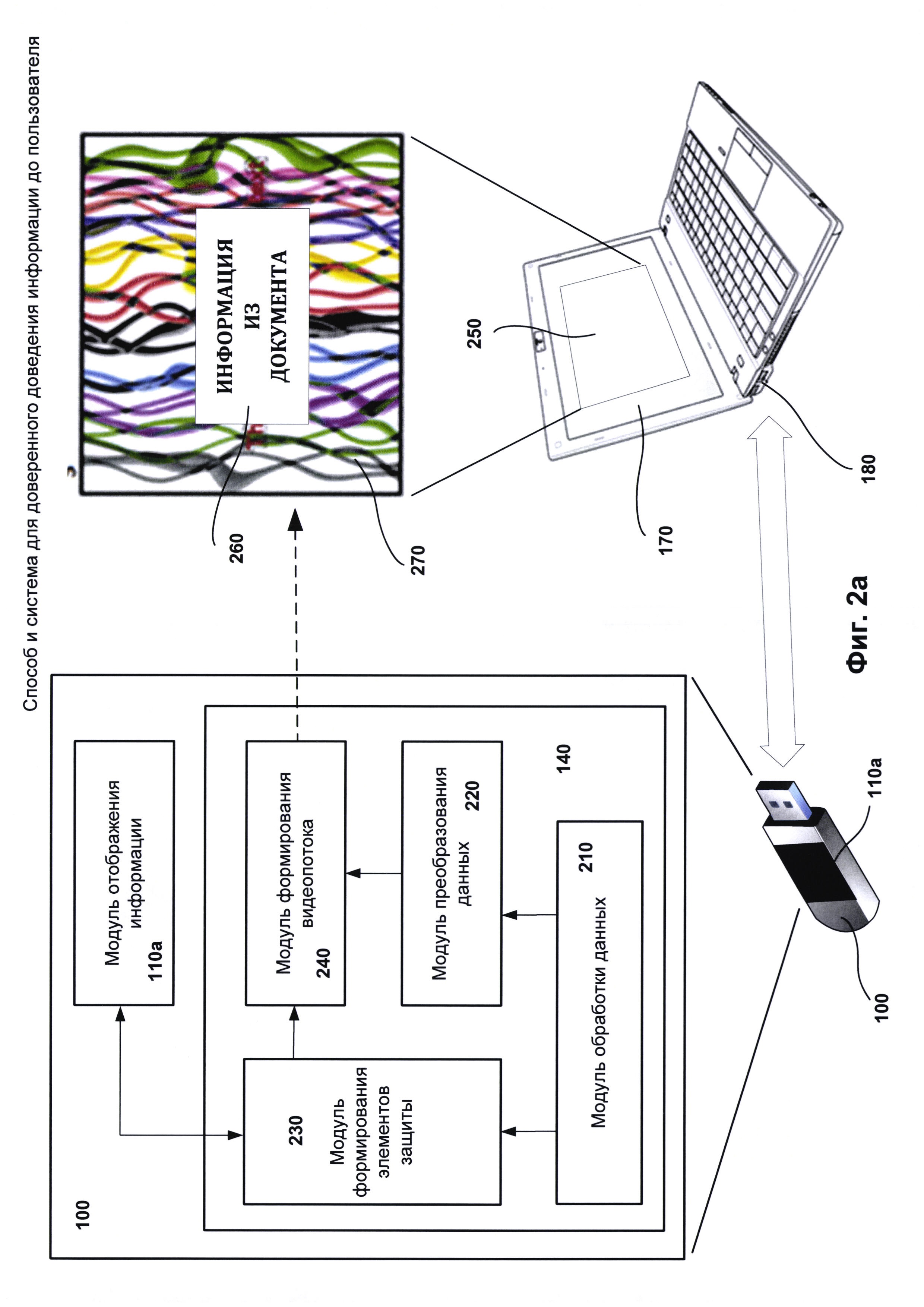

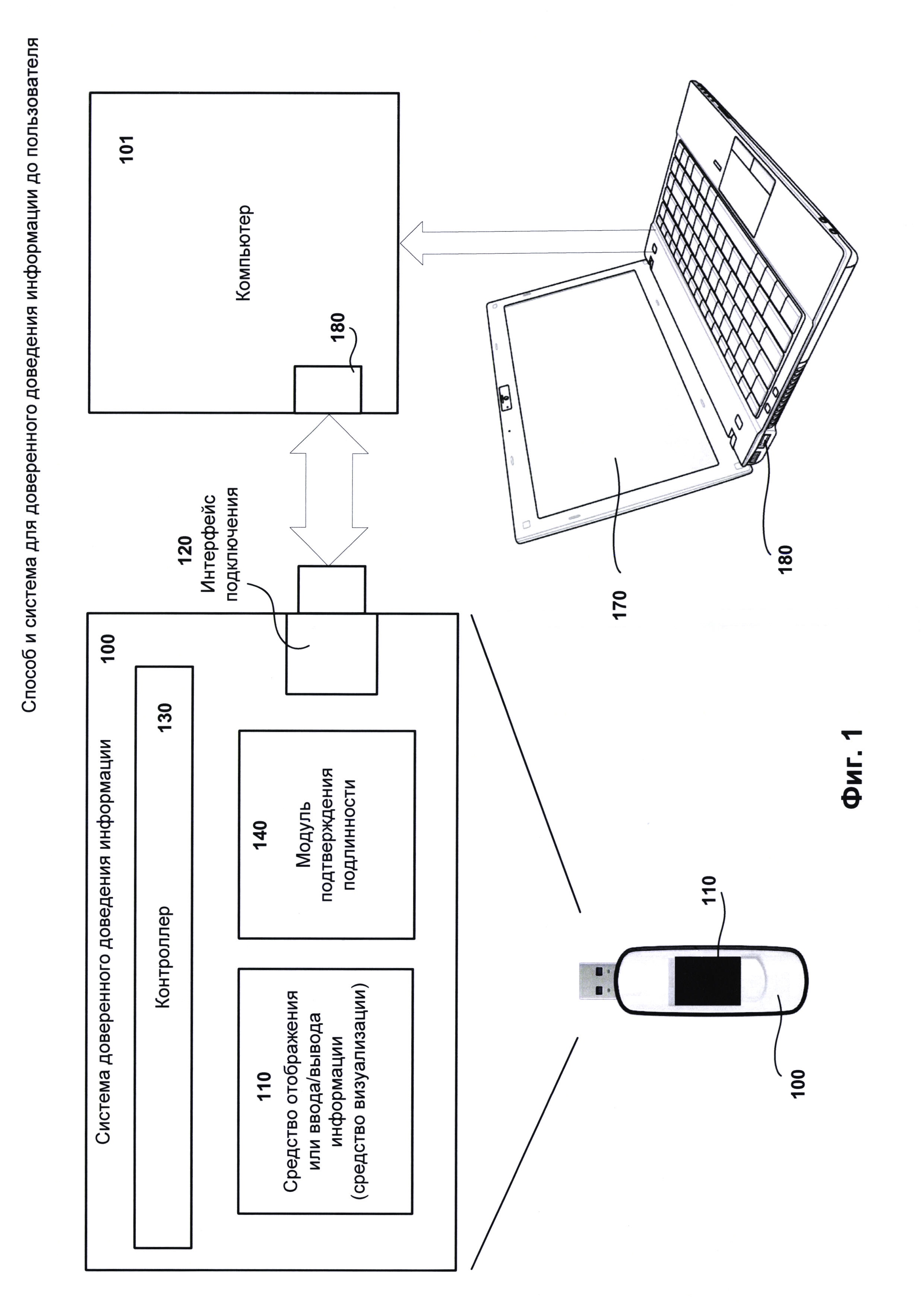

Фиг. 2б иллюстрирует структурную схему второго варианта работы системы доверенного доведения информации до пользователя на недоверенном компьютере пользователя.

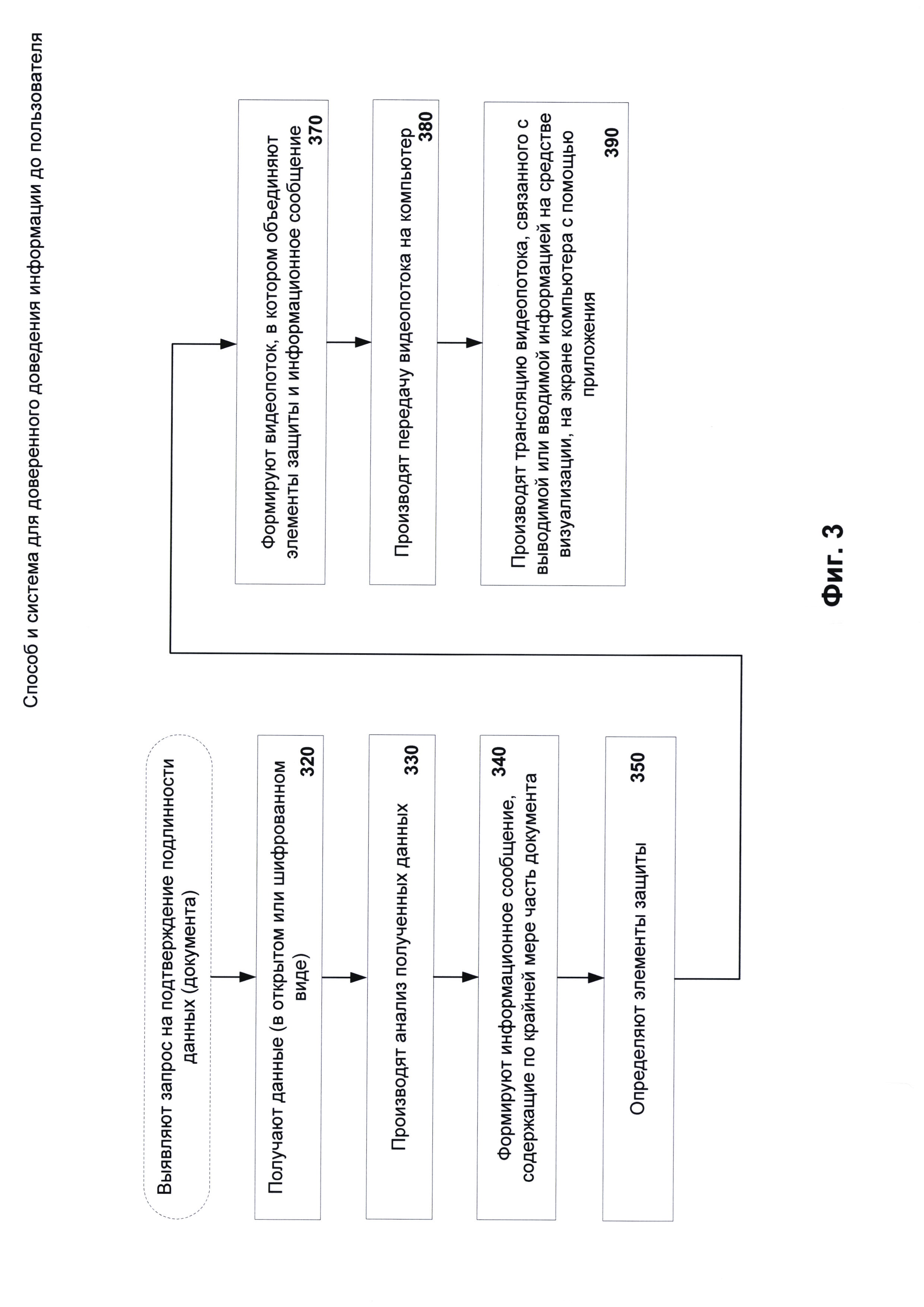

Фиг. 3 иллюстрирует блок-схему, содержащую способ работы системы доверенного доведения информации до пользователя.

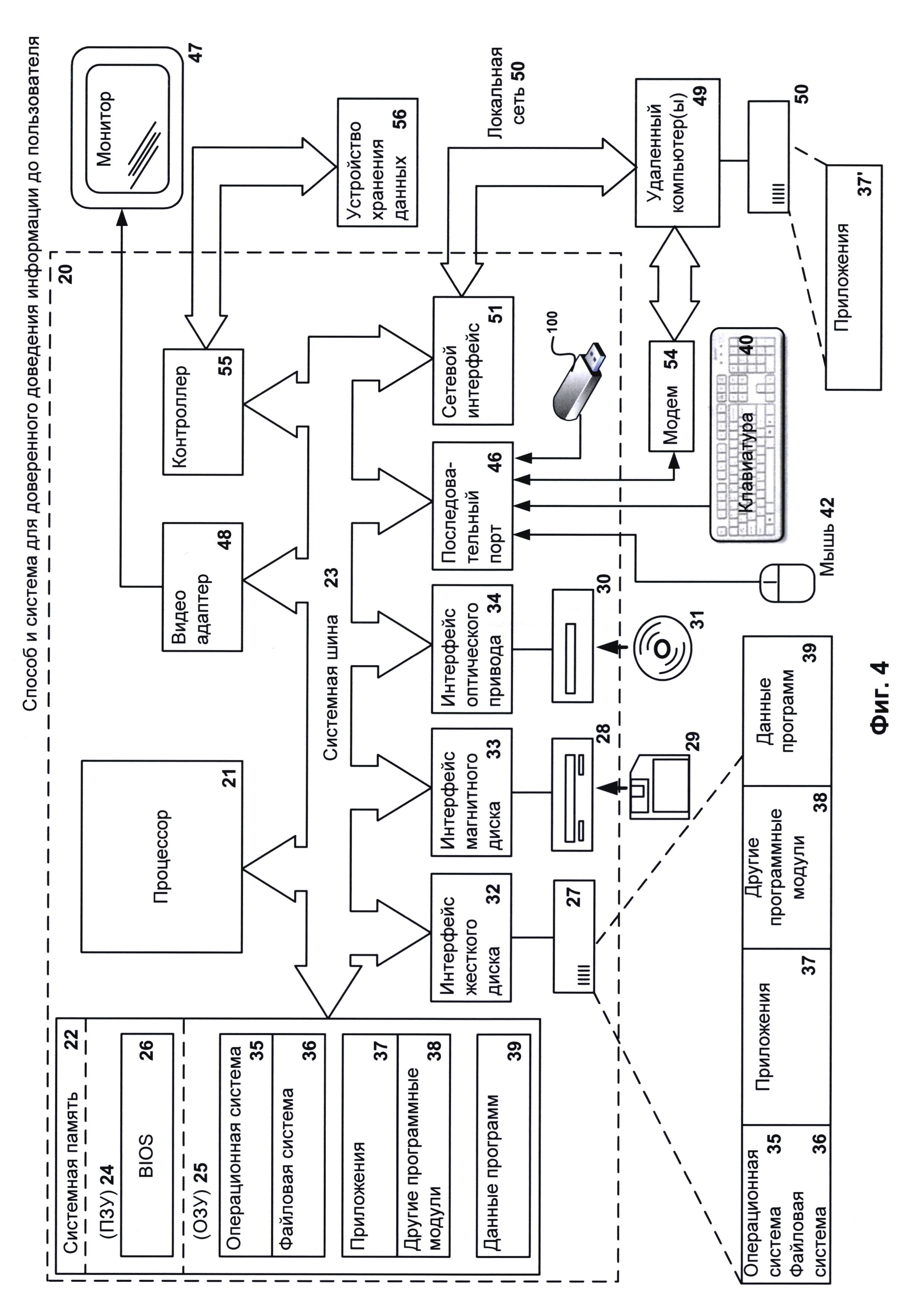

Фиг. 4 иллюстрирует пример компьютерной системы общего назначения, совместно с которым может быть реализовано заявленное изобретение.

Хотя изобретение может иметь различные модификации и альтернативные формы, характерные признаки, показанные в качестве примера на чертежах, будут описаны подробно. Следует понимать, однако, что цель описания заключается не в ограничении изобретения конкретным его воплощением. Наоборот, целью описания является охват всех изменений, модификаций, входящих в рамки данного изобретения, как это определено приложенной формуле.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Приведенное описание предназначено для помощи специалисту в области техники для исчерпывающего понимания изобретения, которое определяется только в объеме приложенной формулы.

В начале введем ряд определений и понятий, которые будут использоваться при описании вариантов осуществления изобретения.

Юридически значимые действия - это действия, которые влекут за собой возникновение каких-либо юридических последствий. В рамках заявленного изобретения примерами таких действий являются утверждение (подпись) с помощью электронного ключа электронного документа, подтверждение действий с банковскими сайтами, проведение банковской транзакции.

Видеопоток - это  последовательность кадров определенного формата, закодированная в битовый поток (временная последовательность битов).

последовательность кадров определенного формата, закодированная в битовый поток (временная последовательность битов).

Фиг. 1 иллюстрирует систему доверенного доведения информации до пользователя в общем виде и ее взаимодействие с компьютерной системой.

Система доверенного доведения информации до пользователя 100, позволяющая отобразить подлинную информацию на экране недоверенного вычислительного устройства, в частности персонального компьютера, в режиме реального времени (далее система 100), реализуется как портативное вычислительное устройство (далее ПВУ), имеющее вид Flash-накопителя (но не ограничивающиеся им), содержащее средство отображения или ввода/вывода информации 110 (далее средство визуализации 110) и подключенное к персональному компьютеру (далее ПК), например, через интерфейс подключения USB 120. Другими интерфейсами подключения также могут являться, но не ограничиваться, следующие: Ethernet, HDMI и SPI (не показаны на Фиг. 1). Система 100 позволяет пользователю убедиться в том, что отображаемая информация на экране ПК является подлинной. Для этого система 100 создает видеопоток, который выводится (транслируется) на экран ПК. Видеопоток содержит по крайней мере часть информации (например, документа пользователя), предназначенной для пользователя и подлинность которой необходимо подтвердить, и по крайней мере один элемент защиты, при этом в зависимости от реализации ПВУ по крайней мере один элемент защиты, несколько элементов, включенных в видеопоток, и/или весь видеопоток будет скоррелирован или синхронизирован (находится в связи) с выводимой или вводимой информацией на средстве визуализации 110. Так, например, если ПВУ позволяет только выводить информацию на средстве визуализации 110, то система 100 обеспечивает синхронизацию транслируемого видеопотока с выводимой информацией на средстве визуализации 110. В противном случае, если ПВУ позволяет вводить информацию на средстве визуализации 110 или вводить и выводить, то система 100 обеспечивает корреляцию. Под синхронизацией и корреляцией понимается формирования связи между средством визуализации и транслируемым видеопотоком или его частью (например, с элементами защиты) соответствующим образом. Элемент защиты предназначен для того, чтобы пользователь мог точно определить подлинность выводимой информации в видеопотоке, при этом элементом защиты могут являться такие части видеопотока, как фон, наложенные водяные знаки на отображаемую информацию, наличие различной анимации на экране ПК в транслируемом видеопотоке, части выводимой информации (например, изменение шрифта и положения слов или букв) и т.д. При этом элементы защиты перед трансляцией видеопотока заранее не известны, т.е. могут формироваться и быть выбраны случайным образом. Таким образом, видеопоток будет крайне сложно, а то и невозможно, исказить злоумышленнику из-за сложности подмены неизвестных для него данных в транслируемом видеопотоке в реальном времени, что позволит выводимой информации быть подлинной на экран 170 ПК 101. Кроме того, информация или элементы защиты в входе трансляции видеопотока могут изменяться. Например, в транслируемом видеопотоке на экране ПК изменяются элементы защиты с некоторой периодичностью (например, фон изменяет свой цвет, водяной знак - форму и размер). В другом примере элементы защиты, такие как водяные знаки, могут заменять друг друга в зависимости от вводимой информации на средстве визуализации 110.

Представленный на Фиг. 1 интерфейс подключения 120, входящий в состав ПВУ, при реализации с помощью USB, содержит USB-разъем для подключения к соответствующему порту ввода/вывода 180, входящему в состав ПК 101 пользователя, и является частным случаем модулей подключения устройств, которые могут быть использованы в других вариантах реализации изобретения. Так, следует отметить, что в других вариантах реализации ПВУ (соответственно, система 100) может быть подключена к ПК с помощью других известных проводных интерфейсов, таких как, например, eSATA и FireWire, а также беспроводных интерфейсов, таких как, например, Bluetooth, WiFi. Модуль подключения 120 также может быть выполнен в виде Ethernet-разъема. Кроме того, описываемая система 100 может содержать несколько модулей подключения 120. В еще одном примере реализации система 100 будет подключена с помощью модуля подключения 120 к ПК с возможностью выхода в сеть Интернет. Стоит отметить, что в одном из вариантов реализации при использовании интерфейса подключения USB 120 в Системе 100 будет реализован класс USB video class (UVC), таким образом система 100 при подключении к ПК 101 распознается ПК 101 как USB-камера (web-камера). Класс UVC поддерживается большинством современных операционных систем (например, Windows OS и Mac OS) на самых различных устройствах, таких как стационарные компьютеры, ноутбуки, планшеты, мобильные телефоны и т.д. Модуль подключения 120 соединен с контроллером 130, который предназначен для взаимодействия (например, передачи данных) между всеми элементами ДВУ, в том числе и Системы 100.

Контроллер 130 также связан (соединен) со средством визуализации 110, которое в зависимости от варианта реализации Системы 100 может являться либо модулем отображения информации, либо модулем ввода/вывода информации. Возможности и задачи, выполняемые обоими модулями, будут подробно рассмотрены при описании Фиг. 2а и Фиг. 2б. В общем случае средство визуализации 110 может быть реализовано, например, в виде сенсорной панели (англ. Touchpad) для взаимодействия пользователя с Системой 100. Примером взаимодействия являются действия в виде прикосновения и/или проведения пальцем по сенсорной панели, на которое система 100 произведет отклик в виде внесения изменений в видеопоток. В предпочтительном варианте реализации вносимые изменения касаются только элементов защиты. Так, изменения могут быть произведены по заранее созданным шаблоном (например, появления градиента фона видеопотока), так и спонтанными (например, появления дополнительного элемента защиты в виде анимации «фейерверк» или словосочетания на переднем плане документа, содержащегося в транслируемом видеопотоке). В то же время изменения обязательно связаны (зависят) с получаемой информацией от средства визуализации 110 (например, от совершаемых действий на экране сенсорной панели). Кроме сенсорной панели средство 110 также может быть реализовано в виде шарового указателя (англ. Trackball) или сенсорного экрана (англ. Touchscreen), при этом сенсорный экран может быть как монохромным, так и цветным.

В еще одном варианте средство визуализации 110 может являться дисплеем, который предназначен для отображения информации. В этом случае средство визуализации 110 отображает информация, которая повторяет элементы защиты, отображаемые в транслируемом видеопотоке на экране ПК. Например, элементами защиты являются водяные знаки. Тогда на средстве визуализации 110 будут отображаться те же самые водяные знаки, которые транслируются на ПК. Если же водные знаки из видеопотока, транслируемого на ПК, имеют некую динамику изменения, например, с некоторой периодичностью один водяной знак заменяет другой, то и на дисплее также будут заменять водяные знаки друг друга в момент изменения на экране ПК.

В других вариантах реализации средство визуализации 110 представляет собой набор лампочек, набор светодиодов или по крайне мере один светодиод, который будет производить индикацию, коррелирующую (связанную) с транслируемым видеопотоком, т.е. с изображением в видеопотоке. В этом случае средство визуализации 110 будет отображать информацию, связанную с элементами защиты, выводимыми видеопотоком на экране 170 ПК 101. Под информацией в данном случае понимается вид излучения светодиодов. Так, например, набор светодиодов во время трансляции видеопотока на экране ПК могут производить по крайней мере один из следующих действий: изменять цвет, производить с различной частотой мигание или перемигивание, в случае нескольких светодиодов. При таком варианте реализации будет производиться синхронизация (связь) между излучением светодиодов и отображаемыми элементами защиты, которые, например, представлены в качестве фона, на экране ПК. Например, при изменении цвета фона в транслируемом видеопотоке будет изменять и цвет светодиода. В еще одном варианте реализации средство визуализации 110 совместно с по крайней мере одним светодиодом может содержать управляющие кнопки, при манипуляции с которыми может производиться изменения в отображаемой информации на экране ПК и светодиоде. Также изменения, которые будут производиться в видеопотоке и на средстве визуализации 110, могут быть автоматически сформированы самой системой 100 перед отображением информации на ПК с помощью трансляции видеопотока.

В другом варианте реализации средство визуализации 110 для предоставления информации пользователю может также использовать звуковые сигналы, которые позволят оценить пользователю такие события, как, например, начало и конец видеотрансляции на экране ПК или звуковые изменения в зависимости от транслируемого видеопотока. Также звуковое сопровождение слабовидящим пользователям позволит удостовериться в корреляции изображений.

Стоит отметить, что все перечисленные выше варианты реализации средства визуализации 110 при реализации системы 100 могут быть использованы как отдельно, так и совместно. Кроме того, система 100 может не ограничится представленными вариантами.

Также для достижения назначения заявленного изобретения система 100 содержит в своем составе модуль подтверждения подлинности 140, который взаимодействует со средством визуализации 110 и с ПК 101. Взаимодействие с ПК 101 производится через интерфейс подключения 120. Модуль подтверждения подлинности 140 предназначен для формирования видеопотока, который с помощью любого приложения, установленного на ПК 101 и имеющего возможность выводить изображения на экран, будет транслироваться на ПК 101. Примерами таких приложений являются такие приложения как Media Player Classic Home Cinema, Daum PotPlayer Windows Movie Maker и Microsoft Silverlight, а также приложение, созданное специально для взаимодействия с заявленным изобретением и обеспечивающим трансляцию видеопотока. При этом видеопоток формируется таким образом, что во время его трансляции на ПК 101 он будет согласован (связан) с выводимой или вводимой информацией на средстве визуализации 110. Видеопоток включает в себя необходимую пользователю информацию (например, документы в электронном виде или данные при банковской транзакции) и элементы защиты, которые соответствуют требуемому типу защиты для соответствующего вида информации. Тип защиты указывает какой элемент защиты требуется в качестве защиты в видеопотоке. После чего производится трансляция сформированного видеопотока на ПК совместно с выводимой или получаемой информацией на средстве визуализации 110. Таким образом, в зависимости от варианта реализации изобретения пользователь в реальном времени может увидеть соответствие между выводимой информацией на средстве визуализации 110 и выводом видеопотока, содержащего информационное сообщение, или же соответствие между своими действиями (манипуляциями, которые он совершает с устройством ввода) и тем, что отображается на экране ПК совместно с информационным сообщением. Состав модуля подтверждения подлинности 140 и назначения каждого элемента будут рассмотрены при описании Фиг. 2а и Фиг. 2б.

В частном случае реализации изобретения для необходимости осуществления автономной работы в течение длительного времени система 100 может содержать модуль питания (не показ на Фиг. 1). Примером модуля питания является аккумулятор (например, литиево-ионным) или ионистор (энергонакопительный конденсатор). Необходимость в модуле питания может появиться в случае, когда соединение и дальнейшее взаимодействие с ПК производится с помощью беспроводных интерфейсов подключения. В тоже время при реализации подключения системы 100 к ПК 101 с помощью USB-разъема необходимое для работы питание система 100 получит от ПК 101.

Фиг. 2а иллюстрирует состав и работу первого варианта реализации системы доверенного доведения информации 100 при взаимодействии с компьютером пользователя, позволяющая отобразить подлинную информацию на экране компьютера путем синхронизации отображаемой информации на ПК и средстве визуализации 110. В рамках представленной реализации на Фиг. 2а средством визуализации 110 является модуль отображения информации 110а.

Модуль отображения информации 110а (далее модуль 110а) предназначен для визуального предоставления информации на ПВУ, которую предоставляет модуль формирования элементов защиты 230. В данном варианте реализации модуль 110а представляет собой компонент, который представляет информацию либо в виде отображения (индикации) на экране (например, информационная панель/дисплей, как ранее было сказано), либо в виде светового излучения (например, с помощью по крайне мере одного светодиода). Примерами предоставляемой информации в случае реализации панели/дисплея являются либо динамически изменяющееся изображение, иллюстрирующее по крайней мере один защитный элемент, отображаемый также в видеопотоке на экране ПК, либо динамическая индикация фона (изменение цвета); в случае реализации светодиодов, производится динамическая индикация излучения в виде изменения цвета или упорядоченного мигания нескольких светодиодов.

Также в состав системы 100 кроме модуля отображения информации 110а входит модуль подтверждения подлинности 140, который в свою очередь содержит модуль обработки данных 210, модуль преобразования данных 220, модуль формирования элементов защиты 230 и модуль формирования видеопотока 240. Модуль подтверждения подлинности 140 взаимодействует с модулем отображения информации через модуль формирования элементов защиты 230.

При выполнении своего назначения модуль обработки данных 210 (далее модуль 210) получает данные от недоверенного ПК пользователя и производит их анализ, во время которого определяет (выделяет) сообщения, содержащиеся в полученных данных. В качестве примера получаемых данных может пониматься какой-либо файл, содержащий информацию (текстовое сообщение) для пользователя, или данные, которые соответствуют банковской транзакции. Стоит отметить, что в рамках данного изобретения недоверенным ПК является такое устройство, которому пользователь не может доверять полностью, например, по следующим причинам: ПК имеет доступ к локальной или глобальной сети; ПК имеет возможность производить подключения к внешним устройствам.

Итак, модуль 210 во время анализа полученных данных производит ряд следующих действий, первые два из которых опциональны:

- Определяет, являются ли данные зашифрованными. В том случае, если являются, производит расшифровку.

- Определяет подлинность полученных данных на основании проверки целостности упомянутых данных. В том случае, если подлинность данных подтверждена, производит переход к следующему шагу. В противном случае, если подлинность не подтверждена, уведомляет пользователя о некорректности данных.

- Определяет сообщение, содержащееся в полученных данных, и его параметры.

- Определяет информацию, однозначно идентифицирующую упомянутое сообщение, т.е. информацию, предназначенную для отображения пользователю.

Под параметрами сообщения понимаются такие элементы, которые однозначно позволят идентифицировать такое сообщение (например, вид, формат, расширение, тип шифрования сообщения) и/или действия, которые требуется совершить (например, произвести подтверждение документа или транзакции) после подтверждения подлинности сообщения. В одном из вариантов реализации сообщения могут быть разделены по крайней мере на два вида: текстовый документ в независимости от формата файла и банковская транзакция. Под текстовым документом понимается файл, который может содержать текст, такой как файлы с расширением: txt, doc, xls и подобные. Под банковской транзакцией в общем случае понимается любая операция с использованием банковского счета, которая может быть инициирована, например, с помощью электронного распоряжения через системы интернет-банкинга или иные коммуникационные системы, а также при помощи какого-либо платежного инструмента. Далее в зависимости от вида сообщения модуль 210 определяет информацию (идентифицирующую само сообщение или его часть), которую необходимо в дальнейшем добавить в транслируемый видеопоток на экране ПК. Так, например, для случая, когда определена банковская транзакция, модуль 210 производит анализ информации, содержащейся в полученных данных, на основании которого выделяет все элементы сообщения, которые содержат информацию о транзакции. Например, номер счета или кредитной карты списания, владелец, место перевода, номер карты получателя, сумма, размер комиссии за транзакцию и т.д. В том случае, когда определен текстовый документ в полученных данных, модуль 210 во время упомянутого анализа определяет источник информации (т.е. кем был создан документ), содержащейся в полученных данных, и на основании источника определяет объем (часть) информации, которою нужно будет отобразить в видеопотоке. Например, если пользователь сам создал документ и перешел к этапу подписи с помощью электронной цифровой подписи (ЭЦП), то модуль 210 получит данные в момент подписания упомянутого документа и, соответственно, выделит часть упомянутого документа для отображения в видеопотоке, при этом часть документа может содержать первую и последнюю страницу. После чего модуль 210 направляет определенную информацию, т.е. информацию, которую необходимо отобразить в видеопотоке, совместно с видом сообщения в модуль преобразования данных 220, а также направляет модулю формирования элементов защиты 230 информацию о виде сообщения и о возможных действиях, которые будут совершены в дальнейшем на основании отображаемой информации, например произвести аутентификацию банковской транзакции или подписать документ с помощью ЭЦП. В еще одном варианте реализации изобретения модуль 210 направляет модулю 230 только задачу, содержащую сведения о необходимости формирования элементов защиты, без конкретной информации о виде сообщения и возможных действиях.

Модуль преобразования данных 220 (далее модуль 220) производит формирование информационного сообщения 260 для пользователя, которое содержит полученную информацию от модуля 210. Формирование заключается в преобразовании сообщения к требуемому виду, т.е. к виду, который может быть использован при формировании видеопотока (кадра). После чего модуль 220 передает информационное сообщение 260 в модуль формирования видеопотока 240.

Модуль формирования элементов защиты 230 (далее модуль 230) определяет элементы защиты 270 в зависимости от информации, полученной от модуля 210, при этом модуль 230 учитывает возможности (вариант реализации) модуля отображения информации 110а. В частном случае реализации изобретения в зависимости от реализации модуля 110а модуль 230 содержит базу данных (не представлена на Фиг. 2а) возможных вариантов формирования элементов защиты и их применения. Каждый вариант формирования содержит по крайней мере один элемент защиты 270 и правила отображения элементов защиты в модуле 110а и в видеопотоке. В еще одном частном случае реализации изобретения модуль 230 формирует элементы защиты случайным образом.

Так, элементы защиты 270 могут представлять собой элементы водяных знаков, градиент фона видеопотока, мерцание в видеопотоке или светодиодов, появление картинки или текстовой информации во время трансляции видеопотока в разных частях видеопотока (как перед информационным сообщением, так и позади его), цветовое изменение в видеопотоке, и т.д. Элементы защиты 270, предназначены как для видеопотока, так и для модуля 110а, при этом могут как отличаться друг от друга, так и быть полностью схожими, но в обоих случаях элементы защиты будут синхронизироваться (иметь связь) друг с другом. Например, один и тот же элемент защиты будет отображаться в видеопотоке на экране ПК и в модуле 110а. Кроме того, при выводе элементов защиты модулями 110а и 240 они также имеют возможность динамически изменяться, где динамика изменения защитных элементов зависит от варианта, используемого модулем 230. Такой подход позволяет обеспечить наибольшее затруднение от перехвата и искажения информации.

Далее модуль 230 выбирает вариант защиты изображения (информации) в зависимости от вида сообщения и возможностей модуля 110а. После чего направляет соответствующую информацию, содержащую по крайней мере один элемент защиты 270, модулю 110а, который произведет последующий вывод соответствующего изображения (элемента защиты), и модулю формирования видеопотока 240.

Модуль формирования видеопотока 240 (далее модуль 240) формирует видеопоток, в котором совмещает полученные элементы защиты 270 и информационное сообщение 260, полученное от модуля 220. Формирование видеопотока основано на формировании каждого кадра, которые затем транслируются, например, с частотой не меньше, чем 24 кадра в секунду. Стоит понимать, что частота кадра может быть и менее 24 кадров в секунду и зависит от технических возможностей компонентов системы 100. Также возможно, что чистота кадра будет подбираться в каждом случае в индивидуальном порядке. Так, например, при формировании видеопотока модуль 240 формирует несколько кадров послойно, где один кадр содержит сообщение, другой элементы защиты и т.д. При этом алгоритмы наложения могут быть различны, например, побитовым смещением или более сложным. Далее модуль 240 направляет видеопоток на ПК через порт ввода/вывода 180 к соответствующему приложению 250, которое имеет возможность транслировать видеопоток. Приложение 250 производит трансляцию видеопотока на экране 170 ПК, в котором отображаются информационное сообщения 260, содержащее по крайней мере часть полученных данных модулем 210 от ПК, и элементы защиты 270. Примеры приложения 250 были представлены при описании Фиг. 1, такие как Media Player Classic Home Cinema. Совместно с началом трансляции видеопотока на экране 170 ПК модуль 110а начинает отображать соответствующие элементы защиты, полученные от модуля 230, при этом элементы защиты синхронно отображаются на экране 170 ПК и модуле 110а. В одном из вариантов элементы защиты 270, отображаемые в модуле 110а и в транслируемом видеопотоке на экране ПК, будут идентичны друг другу, при этом производится синхронное периодическое их изменение.

Таким образом, пользователь убеждается в подлинности отображаемой информации в реальном времени, т.е. в тех данных, в которых требуется полная достоверность.

Стоит отметить, что такой подход позволяет обеспечить защиту от подмены информационного сообщения, т.к. для того чтобы произвести подмену такого видеопотока, потребуется в режиме реального времени производить обработку видеопотока, в каждом кадре удалять исходное сообщение и подменять его на другое так, чтобы пользователь не заметил этой подмены. Такая задача (подмена в реальном времени) становится почти не выполнимой, т.к. она требует значительных вычислительных ресурсов, которыми с большой вероятностью не обладает устройство (компьютер) пользователя. Особенно в случае реализации варианта, в котором элементы защиты динамически изменяются.

Рассмотрим два примера возможной реализации изобретения, в котором реализован модуль 110а как элемент отображения информации.

Пример 1

Предположим, что на ПК пользователя были получены данные в зашифрованном виде, которые содержат сообщение/документ, требующее подтверждение пользователем. В этом случае ПК передает зашифрованный пакет данных в модуль 140, а именно модулю 210, который выполняет расшифровывание данных, проверяет подлинность сообщения, его целостность, определяет вид сообщения и передает модулям 220 и 230 необходимую (было описано ранее) им информацию. Например, модуль 220 получил полностью все сообщение, содержащееся в полученных данных, а модуль 230 получил сведения о виде упомянутого сообщения. Модуль 220 преобразовывает полученную информацию в информационное сообщение 260 и передает модулю 240. Модуль 230 выбирает необходимый вариант защиты согласно полученным сведениям и формирует элементы защиты 270, которые будут достаточны для защиты данной информации. После чего модуль 230 передает задание, содержащее элементы защиты 270, на модули 110а (модуль реализован в виде дисплея) и 240. Модуль 240 формирует видеопоток, в котором совмещает информационное сообщение 260 и элементы защиты 270. Далее видеопоток направляется на ПК в приложение 250. После этого приложение 250 начинает транслировать полученный видеопоток, который при этом синхронизирован с изображением на модуле 110а. В данном примере элементы защиты, отображаемые модулем 110а и видеопотоком в приложении 250, идентичны друг другу и/или коррелируют относительно друг друга таким образом, что производят синхронное изменения элементов защиты. Соответственно, пользователь видит информационное сообщение, которое защищено элементами защиты, связанными с элементами защиты на внешнем устройстве, что обеспечивает подлинность сообщения. После чего пользователь может ознакомиться с сообщением и завизировать полученный документ.

Пример 2

Предположим, что ПК пользователя получил запрос в виде банковской транзакции, требующей аутентификацию пользователя. В этом случае ПК также передает данные в модуль 140. Модуль 140 с помощью ранее упомянутых модулей производит ряд действий, после которых производит трансляцию в видеопотоке сообщения 260, содержащего важную информацию о транзакции. После просмотра пользователем предоставленной информации и удостоверения, что информация подлинная, транзакция может быть авторизирована, например, с помощью модуля отображения информации 110, если при реализации изобретения будет реализована такая возможность (пример, такой реализации будет описан на Фиг. 2б). После этого система 100 формирует ответ на запрос, при этом подписывая ответ с помощью своего закрытого ключа или сертификата и отправляя через ПК ответ в обратном направлении.

Фиг. 2б иллюстрирует состав и работу второго варианта реализации системы доверенного доведения информации до пользователя 100 при взаимодействии с компьютером пользователя, отобразить подлинную информации на экране компьютера путем корреляции отображаемой информации на ПК и действий пользователя, получаемых средством визуализации 110. В рамках представленной реализации на Фиг. 2б средством визуализации 110 является модуль ввода/вывода информации 110б.

Необходимо отметить, что назначение и взаимодействие моделей 210, 220, и 240 аналогичны приведенным примерам их реализации при описании Фиг. 2а. Основными отличиями данного варианта реализации изобретения от варианта, представленного на Фиг. 2а, являются назначение и взаимодействие модуля 230 и модуля ввода/вывода информации 110б.

Модуль ввода/вывода информации 110б (далее модуль 110б) предназначен как для визуального предоставления информации на ДПУ, так и для определения производимых пользователем действий с модулем 110б, которые затем передает модулю формирования элементов защиты 230. В данном варианте реализации модуль 110б представляет собой компонент, который имеет возможность как выводить информацию, так и определять (отслеживать) манипуляции с ним, например такой компонент может быть реализован с помощью сенсорной панели (англ. Touchpad) и сенсорного экрана (англ. Touchscreen). Механизм предоставления информации модулем 110б производится аналогично модулю 110а. Механизм определения (отслеживания) манипуляций пользователя производится с помощью подходов, известных из уровня техники, при этом данные, собранные при манипуляции с модулем 110б, передаются модулю 230.

Модуль 230, как ранее было сказано, предназначен для формирования элементов защиты 270, при этом в указанном варианте реализации во время формирования необходимых элементов защиты 270 используются данные (информация), полученные от модуля 110б. Формирование элементов защиты производится с помощью правил, которые содержат информацию о соответствии вводимых данных на модуле 110б и формировании необходимых элементов защиты 270 для защиты информационного сообщения в видеопотоке. Примером такого правила является следующее условие: при горизонтальном проведении по сенсорному экрану, элемент защиты формируется в виде цветового изменения фона в видеопотоке. Другим примером правила является условие, когда при постоянном контакте (длительном контакте) пользователя с сенсорным экраном элемент защиты в видеопотоке будет представлен в виде анимации (движущегося изображения картинки или водяного знака) поверх информационного сообщения. Также в одном из вариантов реализации модуль 230 начинает выполнять свое предназначение только после получения информации (задачи, требования) от модуля 210, при этом указанная полученная информация также может быть учтена в правилах формирования элементов защиты. После формирования элементов защиты модуль 230 направляет их модулю формирования видеопотока 240. В частном случае реализации сами элементы защиты могут быть сформированы случайным образом.

Модуль 240 (как было описано выше) формирует видеопоток, при этом в видеопотоке совмещает полученные элементы защиты 270 и информационное сообщение 260, полученное от модуля 220, и направляет видеопоток обратно на ПК через порт ввода/вывода 180 к соответствующему приложению 250. Приложение 250 производит трансляцию полученного видеопотока на экране 170 ПК. Стоит отметить, что во время трансляции видеопотока, которая производится в реальном времени, отображаемые элементы защиты будут изменяться согласно правилам модуля 230, причем таким образом, что будет обеспечиваться корреляция/синхронизация транслируемого изображения на экране 170 ПК и собираемых данных на основании манипуляций пользователя с модулем 110б. Другими словами, в зависимости от определяемых (отслеживаемых) данных от совершаемых действий пользователя на модуле 110б в транслируемом видеопотоке будут производиться изменения в элементах защиты, при этом изменения могут касаться как самих элементов защиты (т.е. один на другой), так и непосредственно отображаемого элемента защиты в транслируемом видеопотоке (например, положения относительно отображаемой информации или цвета элемента защиты).

В еще одном варианте реализации модуля 110б, когда модуль может также отображать информацию, модуль 230 после формирования элементов защиты на основании полученных данных от модуля 110б, направляет соответствующее задание, содержащее сформированные элементы защиты 270, модулю 110б, который произведет последующий вывод соответствующего изображения. Соответственно, в таком варианте реализации модуль 110б будет являться как элементом ввода данных, так и элементом вывода информации, причем при выводе информации так же, как и при модуле 110а, будет обеспечиваться синхронизация изображения транслируемого видеопотока на экране 170 ПК и модуле 110б.

Стоит отметить, что возможен вариант реализации, когда модуль 110б будет являться только элементом ввода. Тогда взаимодействие модуля 110б и модуля 230 будет заключаться только в получении данных.

Рассмотрим пример возможной реализации изобретения, в котором реализован модуль 110, как модуль 110б, т.е. элемент ввода/вывода информации. Предположим, что пользователь с помощью ПК готовит документ для последующей передачи, подписанный ЭЦП. В этом случае модуль ввода/вывода информации 110б имеет также функции клавиатурного ввода (например, сенсорного). Итак, во время визирования документа с помощью ЭЦП данные, содержащие сам документ, передаются от ПК на модуль 140, а именно модулю 210. Модуль 210 определяет вид информационного сообщения и действия, которые необходимо осуществить. После чего модуль 210 передает соответствующую информацию на модули 220 и 230, при этом в данном примере в виде информационного сообщения для модуля 220 будет передан документ целиком. Модуль 220 преобразует в необходимый вид полученное сообщение и передает модулю 240. Модуль же 230 определяет вариант элементов защиты. Для этого модуль 230 запрашивает/ожидает данные от модуля 110б. Модуль 110б фиксирует отклик (манипуляции) пользователя и передает их в виде данных модулю 230. Далее модуль 230 формирует элементы защиты на основании полученных данных. Например, выбранным вариантом элемента защиты является изменение фона при прикосновении пользователем модуля 110б, который реализован в виде сенсорной панели. После чего модуль 230 передает элементы защиты модулю 240. В свою очередь модуль 240 производит формирование видеопотока, в котором объединяет информационное сообщение и элементы защиты, при этом объединение производится таким образом, что фон в видеопотоке имеет возможность в дальнейшем изменять цвет. Далее модуль 240 передает видеопоток на ПК, где производится отображение с помощью приложения 250. Стоит отметить, что при получении данных модулем 110б от манипуляций пользователя, в дальнейшем модуль 230 произведет согласно правилам изменения элементов защиты, которые передаст модулю 240. Модуль 240 в свою очередь преобразует видеопоток и передаст на ПК.

В частном случае реализации модуль 110б может также иметь функцию сканера, с помощью которой производить идентификацию отпечатка пальца пользователя.

Фиг. 3 иллюстрирует блок-схему, содержащую способ работы системы доверенного доведения информации (например, электронного документа) до пользователя.

В одном из вариантов реализации получены из сети Интернет на ПК 101 пользователя данные, которые содержат зашифрованные электронный документ. В других случаях данные могут быть получены или любым другим возможным способом из уровня техники. Пользователю необходимо быть уверенным в подлинности документа в момент подписи полученного электронного документа. Для этого формируется запрос на подтверждение подлинности данных (документа) на предварительном этапе, при этом для реализации изобретения данный этап является опциональным. Во время запроса данные передаются системе доверенного доведения информации 100.

Итак, на этапе 320 система доверенного доведения информации 100 с помощью модуля обработки данных 210 получает указанные выше данные от ПК 101 через порт ввода/вывода 180. Так, в данном примере реализации, предположим, что полученные данные на ПК пользователя были получены зашифрованными, то и модуль 210 также получает указанные данные в зашифрованном виде. На этапе 330 модуль 210 производит анализ полученных данных, во время которого определяет (выделяет) сообщение, содержащееся в полученных данных, и его параметры. Для этого модуль 210 расшифровывает данные (в этом случае механизм шифрования/расшифрования содержится в модуле 210), определяет подлинность полученных данных путем проверки их целостности и определяет непосредственно содержащееся сообщение (файл) и параметры. Под параметрами сообщения понимаются такие элементы, которые однозначно позволят идентифицировать такое сообщение (например, вид сообщения), содержащегося в полученных данных, и действия, которые требуется совершить (например, произвести подтверждение документа или транзакции) после подтверждения подлинности сообщения. Сообщения могут быть разделены по крайней мере на два вида: текстовый документ в независимости от формата файла и банковская транзакция. Под текстовым документом понимается файл, который может содержать текст, такие как файлы с расширением: txt, doc, xls и подобные. Далее в зависимости от вида сообщения модуль 210 определяет информацию (идентифицирующую само сообщение или ее часть), которую необходимо в дальнейшем добавить в транслируемый видеопоток на экране ПК.

На этапе 340 с помощью модуля преобразования данных 220 формируют информационное сообщение 260, которое включает информацию от модуля 210 для предоставления пользователю. Формирование заключается в преобразовании информации к требуемому виду, т.е. к виду, который может быть использован при формировании видеопотока (кадра). На этапе 350 определяют элементы защиты 270 для информационного сообщения в зависимости от информации, полученной от модуля 210. Например, в качестве информации от модуля 210 передаются сведения о виде сообщения или же задача на формирования элементов защиты для информационного сообщения. Стоит отметить, что во время определения элементов защиты учитывается вариант реализации средства визуализации 110. Варианты реализации средства визуализации 110 и возможных элементов защиты были рассмотрены при описании системы 100 на Фиг. 2а и Фиг 2б. Так, в зависимости от информации будет выбран по крайней мере один элемент защиты 270, который будет в дальнейшем использован при формировании видеопотока. В одном из вариантов реализации возможен вариант, когда элементы защиты будут выбираться случайным образом. Совместно с выбором элементов защиты 270 определяется и правило взаимодействия, т.е. правила применения элементов защиты в видеопотоке, на средстве визуализации 110 и их взаимодействие между собой. Например, правило содержит информацию о том, когда, как и в каком порядке будут отображаться и взаимодействовать (например, одновременное отображения, изменения или преобразование; или реагирование элементов защиты в видеопотоке на действия на средстве визуализации) элементы защиты в видеопотоке и в средстве визуализации 110. Далее производят передачу выбранных элементов защиты 270 и правил соответствующим модулям.

На этапе 370 с помощью модуля 240 формируют видеопоток, в котором совмещают полученные элементы защиты 270 и информационное сообщение 260. Механизм формирования видеопотока представлен при описании Фиг. 2а. После чего на этапе 380 производят передачу сформированного видеопотока на ПК порт ввода/вывода 180 к приложению, которое будет производить трансляцию видеопотока. Примеры приложения приведены при описании Фиг. 1.

На этапе 390 указанное приложение производит трансляцию полученного видеопотока, в котором отражаются информационное сообщение и элементы защиты. При этом трансляция видеопотока производится таким образом, что транслируемая информация и/или элементы защиты согласованы (связаны) с выводимой или вводимой информацией на средстве визуализации 110. Причем в зависимости от реализации средства визуализации 110 совместно с трансляцией видеопотока на средстве визуализации 110 будут либо отображаться элементы защиты, при этом элементы защиты схожи с элементами защиты из видеопотока, либо элементы защиты, представленные в видеопотоке, будут реагировать на информацию, получаемую (определяемую) от манипуляции (действий) на поверхности (активных элементов) средства визуализации 110.

Фиг. 4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 7. В вычислительной сети могут присутствовать также и другие устройства, например маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.