Результат интеллектуальной деятельности: Система и способ создания правил

Вид РИД

Изобретение

Область техники

Изобретение относится к области компьютерной безопасности, а более конкретно к компьютерной безопасности электронных систем транспортных средств.

Уровень техники

В настоящее время количество возможностей для компьютерных атак на автомобили и на транспортные средства в целом постоянно увеличивается, как и растет количество подобных атак. Поэтому создание средств, позволяющих успешно обнаруживать компьютерные атаки и противостоять им, является актуальной задачей.

При осуществлении компьютерных атак на внутренние устройства автомобиля (в первую очередь имеются в виду электронные блоки управления, сокр. - ЭБУ, англ. Electronic Control Units - ECU), даже при условии успешного обнаружения атаки, чрезвычайно сложно предпринять адекватные меры, позволяющие нейтрализовать ее последствия.

Так, специалисты по безопасности Чарли Миллером (Charlie Miller) и Крис Валасек (Chris Valasek) опубликовали ряд работ, посвященных безопасности автомобилей. Исследователи описали способ получения управления автомобилями Toyota Prius 2010 модельного года и Ford Escape 2010 модельного года с помощью ноутбука и геймпада Nintend путем проведения компьютерной атаки на ЭБУ, заключающейся в передаче пакетов по шине Controller Area Network (CAN)1(1 https://ioactive.com/pdfs/IOActive_Adventures_in Automotive_Networks_and_Control_Units.pdf). Миллер и Валасек также смогли осуществить взлом автомобиля Jeep Cherokee 2014 модельного года2(2 http://illmatics.com/Remote%20Car%20Hacking.pdf) путем проникновения по Wi-Fi в сеть автомобиля, эксплуатируя уязвимость в мультимедийной бортовой системе автомобиля. Другой точкой входа являлась уязвимость в коммуникационном порте сотового оператора Spirit. Для получения контроля над электронными системами автомобиля исследователи провели компьютерную атаку на шину CAN, модифицировав прошивку контроллера CAN шины путем внедрения специального программного кода. В результате компьютерной атаки исследователи получили возможность удаленно контролировать работу рулевого колеса, тормозной системы и других электронных систем автомобиля. Именно с результатами описанного исследования связывают отзыв 1.4 миллиона автомобилей Jeep Cherokee 2014 модельного года концерном Fiat Chrysler America. Однако циклы обновления в автомобилестроении занимают много времени, поэтому при обнаружении уязвимости в электронных системах автомобиля выпуск и установка обновления на электронные системы автомобиля может занять достаточно много времени, может даже потребоваться отзыв автомобиля, а старые модели автомобилей могут остаться и вовсе без обновления и, следовательно, подверженными уязвимости. Поэтому возникает необходимость в разработке решения, позволяющего обнаруживать и блокировать подобные компьютерные атаки до момента устранения уязвимости производителем с помощью обновлений электронных систем автомобиля.

Существующие системы обнаружения вторжения (англ. Intrusion Detection Systems - IDS) позволяют обнаружить аномалии в данных, передаваемых по шинам автомобиля (см., например, US 8402268 B2, US 9616828 B2). Однако для функционирования систем IDS требуется собрать большую статистическую базу, поэтому такие системы не могут оперативно обнаружить сложную направленную атаку, подобную описанным выше. Но именно эти виды компьютерных атак представляют наибольшую опасность.

Следует отметить, что в случае успешной компьютерной атаки, которая привела к существенным последствиям, в том числе к дорожно-транспортному происшествию (ДТП), чрезвычайно значимой является информация о причинах инцидента (например, ДТП), даже если атаку не удалось заранее обнаружить и предотвратить. Эта информация представляет большую ценность как для автопроизводителей, так и для уполномоченных органов, проводящих расследование инцидента, т.к. позволит разработать средства для предотвращения подобных инцидентов в будущем. Надо отметить, что на этапе расследования инцидента уже после того, как он произошел, все свидетельства, указывающие на то, что он был вызван компьютерной атакой, если такое имело место, могут быть удалены из системы или утеряны. И тогда понять, что инцидент был вызван именно компьютерной атакой, а не, скажем, человеческим фактором становится невозможно.

Таким образом, техническая проблема заключается в предотвращении компьютерных атак на транспортное средство.

Раскрытие сущности изобретения

Технический результат заключается в реализации назначения.

Согласно варианту реализации используется способ создания правил, в котором: получают от модуля защиты по меньшей мере одного транспортного средства (далее - ТС) журнал, который содержит сообщения и информацию по меньшей мере об одном электронном блоке управления (далее - ЭБУ), который является получателем по меньшей мере одного из упомянутый сообщений, при этом упомянутые сообщения были перехвачены модулем защиты на шинах ТС в определенной окрестности времени момента наступления инцидента с ТС; выполняют обнаружение компьютерной атаки путем анализа полученного журнала; при обнаружении компьютерной атаки определяют, в частности, следующие показатели компрометации: сообщения, используемые в компьютерной атаке; для каждого сообщения информацию по меньшей мере об одном ЭБУ, который является получателем упомянутого сообщения; создают правило для модуля защиты на основании показателей компрометации, при этом упомянутое правило содержит по меньшей мере одно условие применения правила - для обнаружения компьютерной атаки на ТС, и по меньшей мере одно действие по применению правила - для блокирования компьютерной атаки на ТС.

Согласно одному частному варианту реализации показатели компрометации дополнительно включают временную метку момента перехвата сообщения, информация о которой дополнительно содержится в упомянутом журнале.

Согласно другому частному варианту реализации показатели компрометации дополнительно включают информацию по меньшей мере об одном ЭБУ, который является получателем по меньшей мере одного из упомянутых сообщений и, кроме того, полученный журнал дополнительно содержит указанною информацию о по меньшей мере одном ЭБУ.

Согласно еще одному частному варианту реализации условие применения правила зависит от состояния меньшей мере одного ЭБУ.

Согласно одному из частных вариантов реализации условие применения правила зависит от показателей по меньшей мере одного датчика ТС.

Согласно другому частному варианту реализации условие применения правила включает следующее: в перехватываемом модулем защиты трафике с шин ТС содержится определенный набор сообщений из числа сообщений, содержащихся в определенных показателях компрометации.

Согласно еще одному частному варианту реализации получатели или отправители сообщений из упомянутого набора сообщений являются определенными ЭБУ.

Согласно одному из частных вариантов реализации сообщения из упомянутого набора сообщений расположены в определенной последовательности и были перехвачены модулем защиты в определенный промежуток времени.

Согласно другому частному варианту реализации действие по применению правила, включает по меньшей мере одно из: отправку сообщения по меньшей мере одному ЭБУ; блокирование отправки по меньшей мере одного сообщения из числа сообщений, содержащихся в определенных показателях компрометации; внесение изменения по меньшей мере в одно сообщение из числа сообщений, содержащихся в определенных показателях компрометации.

Согласно еще одному частному варианту реализации сообщение, отправляемое по меньшей мере одному ЭБУ, содержит по меньшей мере одну из следующих команд: отключение по меньшей мере одного ЭБУ из списка ЭБУ вспомогательных электронных систем ТС; включение безопасного режима по меньше мере для одного ЭБУ из списка ЭБУ основных электронных систем ТС.

Согласно одному из частных вариантов реализации список ЭБУ вспомогательных электронных систем ТС содержит, в частности: системы помощи водителю; мультимедийные системы; телематику.

Согласно другому частному варианту реализации список ЭБУ основных электронных систем ТС содержит, в частности: коробку передач; ходовую часть.

Согласно еще одному частному варианту реализации блокирование отправки сообщений, содержащихся в упомянутом правиле, осуществляется по меньшей мере одним из следующих способов: через шлюз из одной подсети в другую подсеть согласно правилу; между ЭБУ по одной шине согласно упомянутому правилу.

Согласно одному из частных вариантов реализации ЭБУ, содержащиеся в действии применению правила, включают из числа ЭБУ, которые содержатся в показателях компрометации.

Согласно другому частному варианту реализации анализ полученного журнала осуществляется с использованием методов машинного обучения.

Согласно еще одному частному варианту реализации после обнаружения компьютерной атаки выполняют запрос на обновление программного обеспечения к поставщику ЭБУ, являющегося компрометации.

Согласно одному из частных вариантов реализации осуществляют анализ путем определения вероятности проведения компьютерной атаки на основании журнала и, если вероятность проведения компьютерной атаки превышает заданное значение, считают, что компьютерная атака была обнаружена.

Согласно другому частному варианту реализации определяют ЭБУ, вышедшие из строя в момент наступления инцидента, и определяют вероятность проведения компьютерной атаки равную вероятности события выхода из строя одновременно всех упомянутых ЭБУ.

Согласно еще одному частному варианту реализации определяют количество инцидентов с ТС, возникших в определенный промежуток времени и, если определенное количество инцидентов с ТС превышает заданный порог, задают высокое значение для вероятности компьютерной атаки, которое зависит от количества инцидентов с ТС.

Согласно одному из частных вариантов реализации анализ дополнительно включает: агрегацию всех похожих инцидентов и проведение анализа с использованием методов машинного обучения, при этом агрегация инцидентов производится по одинаковым маркам ТС, используемых ЭБУ и шлюзах, схожих обстоятельств инцидента, частично совпадающих или пересекающихся журналов для разных ТС.

Согласно варианту реализации используется система создания правил, содержащая: по меньшей мере одно транспортное средство (далее - ТС), включающее: систему защиты пассажиров, подключенную по меньшей мере к одной шине ТС и предназначенную, в частности, для определения момента времени наступления инцидента с ТС; модуль защиты, подключенный к шинам ТС и предназначенный для: перехвата сообщений, передающихся по шинам ТС; сохранения в процессе перехвата сообщений в журнал упомянутых перехваченных сообщений, а также для каждого перехваченного сообщения информации по меньшей мере об одном ЭБУ ТС, который является получателем упомянутого сообщения; передачи серверу части журнала, в котором содержатся сообщения и информация по меньшей мере об одном ЭБУ, который является получателем по меньшей мере одного из упомянутых сообщений, которые были перехвачены модулем защиты на шинах ТС в определенной окрестности времени момента наступления инцидента с ТС; упомянутый сервер, предназначенный для: выполнения обнаружения компьютерной атаки путем анализа полученного журнала, в результате которого определяют, в частности, следующие показатели компрометации, при обнаружении компьютерной атаки: сообщения, используемые в компьютерной атаке; для каждого сообщения информация по меньшей мере об одном ЭБУ ТС, который является получателем упомянутого сообщения; создания правила для модуля защиты на основании показателей компрометации, при этом упомянутое правило содержит по меньшей мере одно условие применения правила - для обнаружения компьютерной атаки на ТС и по меньшей мере одно действие по применению правила - для блокирования компьютерной атаки на ТС.

Согласно одному частному варианту реализации показатели компрометации дополнительно включают временную метку момента перехвата сообщения, информация о которой дополнительно содержится в упомянутом журнале.

Согласно другому частному варианту реализации показатели компрометации дополнительно включают информацию по меньшей мере об одном ЭБУ, который является получателем по меньшей мере одного из упомянутых сообщений и, кроме того, полученный журнал дополнительно содержит информацию по меньшей мере об одном из упомянутых ЭБУ.

Согласно еще одному частному варианту реализации условие применения правила зависит от состояния меньшей мере одного ЭБУ.

Согласно одному частному варианту реализации условие применения правила зависит от показателей по меньшей мере одного датчика ТС.

Согласно другому частному варианту реализации условие применения правила включает следующее: в перехватываемом модулем защиты трафике с шин ТС содержится определенный набор сообщений из числа сообщений, содержащихся в определенных показателях компрометации.

Согласно еще одному из частных вариантов реализации получатели или отправители сообщений из упомянутого набора сообщений являются определенными ЭБУ.

Согласно одному из частных вариантов реализации сообщения из упомянутого набора сообщений расположены в определенной последовательности и были перехвачены модулем защиты в определенный промежуток времени.

Согласно другому частному варианту реализации действие по применению правила, включает по меньшей мере одно из: отправку сообщения по меньшей мере одному ЭБУ; блокирование отправки сообщений, содержащихся в упомянутом правиле; внесение изменения в сообщение, которое содержится в упомянутом правиле.

Согласно еще одному из частных вариантов реализации сообщение, отправляемое по меньшей мере одному ЭБУ, содержит по меньшей мере одну из следующих команд: отключение по меньшей мере одного ЭБУ из списка ЭБУ вспомогательных электронных систем ТС; включение безопасного режима по меньше мере для одного ЭБУ из списка ЭБУ основных электронных систем ТС.

Согласно одному частному варианту реализации список ЭБУ вспомогательных электронных систем ТС содержит, в частности: системы помощи водителю; мультимедийные системы; телематику.

Согласно другому частному варианту реализации список ЭБУ основных электронных систем ТС содержит, в частности: коробку передач; ходовую часть.

Согласно еще одному частному варианту реализации блокирование отправки сообщений, содержащихся в упомянутом правиле, осуществляется по меньшей мере одним из следующих способов: через шлюз из одной подсети в другую подсеть согласно правилу; между ЭБУ по одной шине согласно упомянутому правилу.

Согласно одному частному варианту реализации ЭБУ, содержащиеся в действии применению правила, включают из числа ЭБУ, которые содержатся в показателях компрометации.

Согласно другому частному варианту реализации анализ полученного журнала осуществляется с использованием методов машинного обучения.

Согласно еще одному частному варианту реализации после обнаружения компьютерной атаки выполняют запрос на обновление программного обеспечения к поставщику ЭБУ, являющегося показателем компрометации.

Согласно одному из частных вариантов реализации осуществляют анализ путем определения вероятности проведения компьютерной атаки на основании журнала и, если вероятность проведения компьютерной атаки превышает заданное значение, считают, что компьютерная атака обнаружена.

Согласно другому частному варианту реализации определяют ЭБУ, вышедшие из строя в момент наступления инцидента, и определяют вероятность проведения компьютерной атаки равную вероятности события выхода из строя одновременно всех упомянутых ЭБУ.

Согласно еще одному частному варианту реализации определяют количество инцидентов с ТС, возникших в определенный промежуток времени и, если определенное количество инцидентов с ТС превышает заданный порог, задают высокое значение для вероятности компьютерной атаки, которое зависит от количества инцидентов с ТС.

Согласно одному из частных вариантов реализации анализ дополнительно включает: агрегацию всех похожих инцидентов и проведение анализа с использованием методов машинного обучения, при этом агрегация инцидентов производится по одинаковым маркам ТС, используемых ЭБУ и шлюзах, схожих обстоятельств инцидента, частично совпадающих или пересекающихся журналов для разных ТС.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

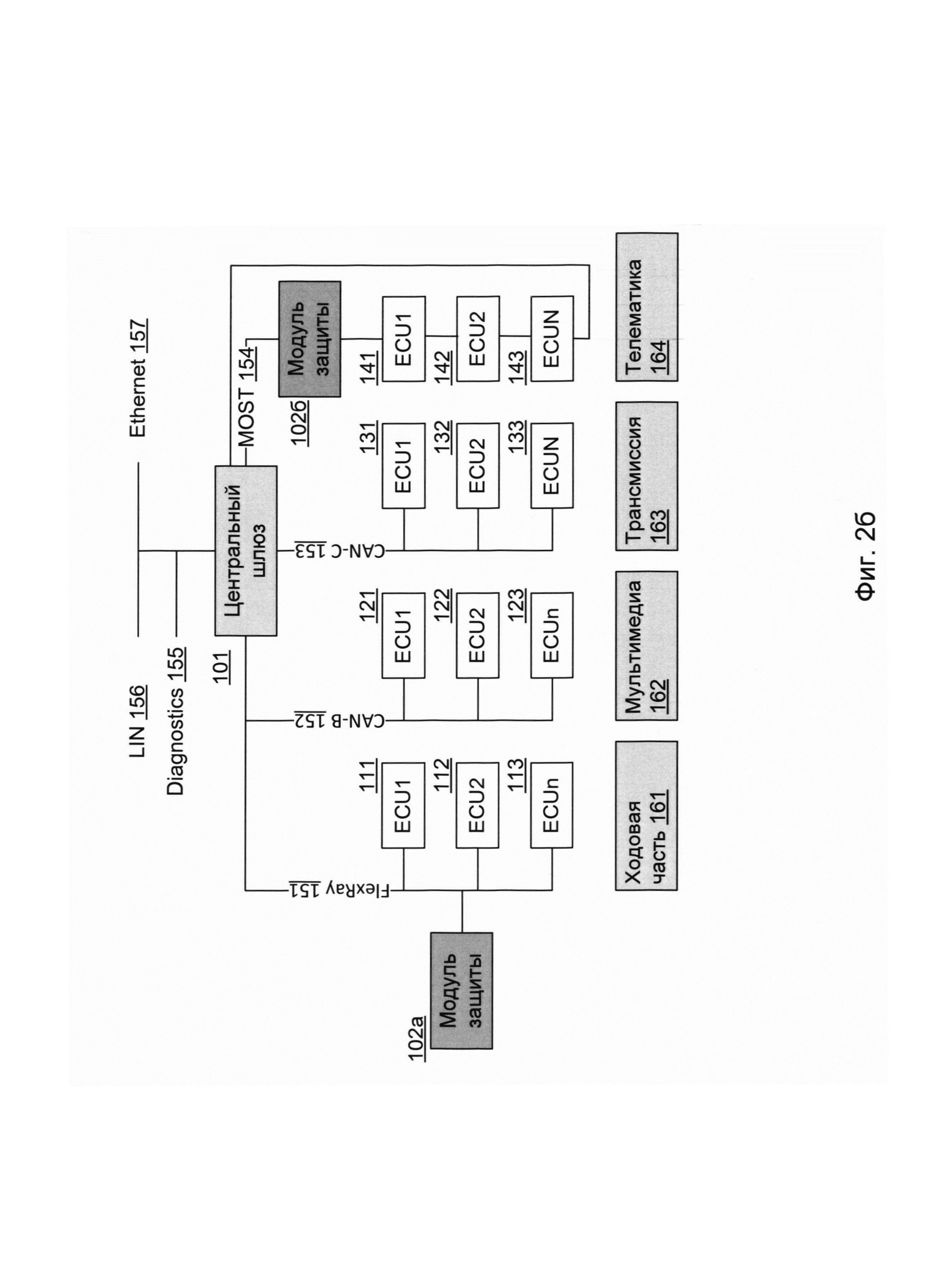

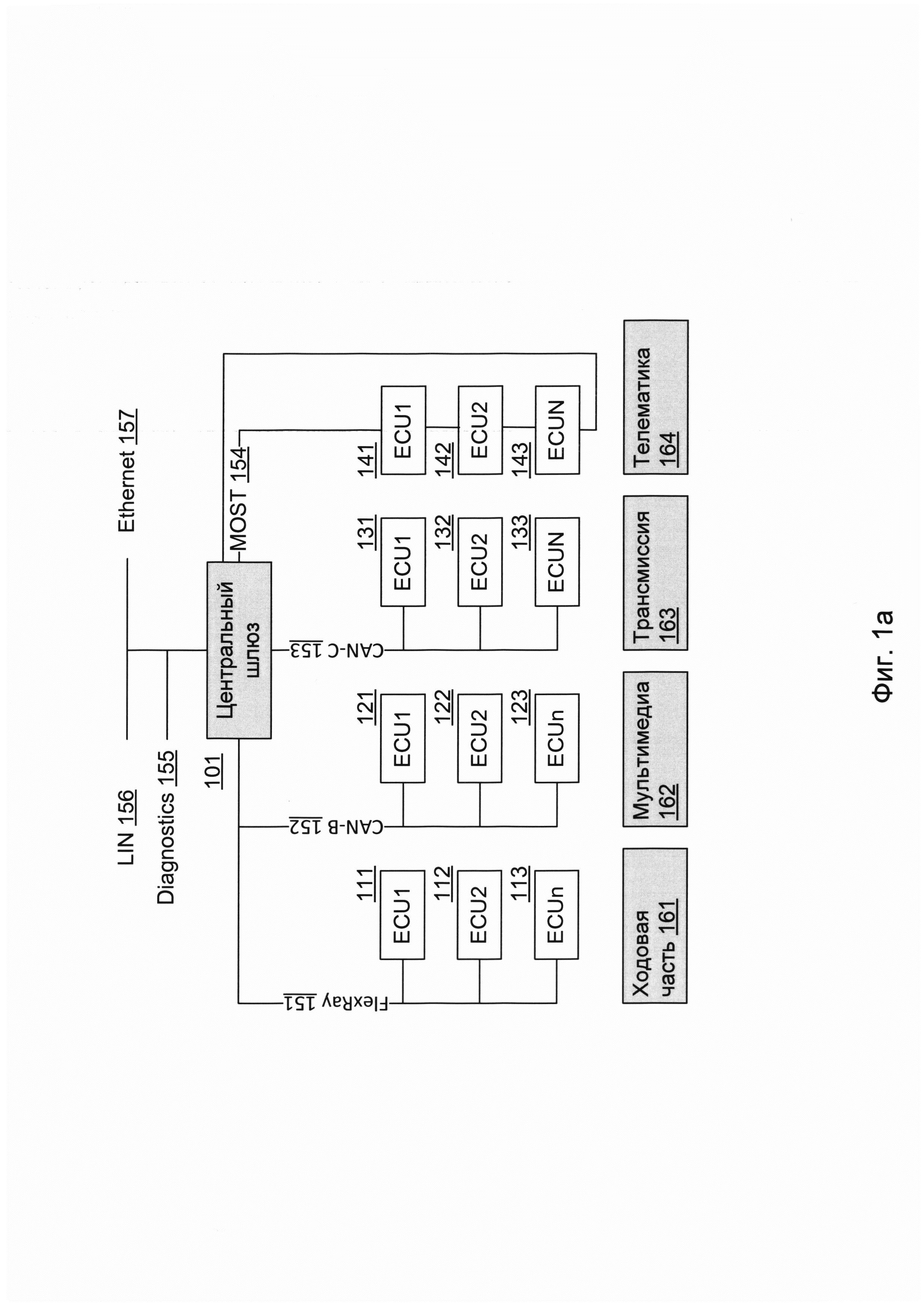

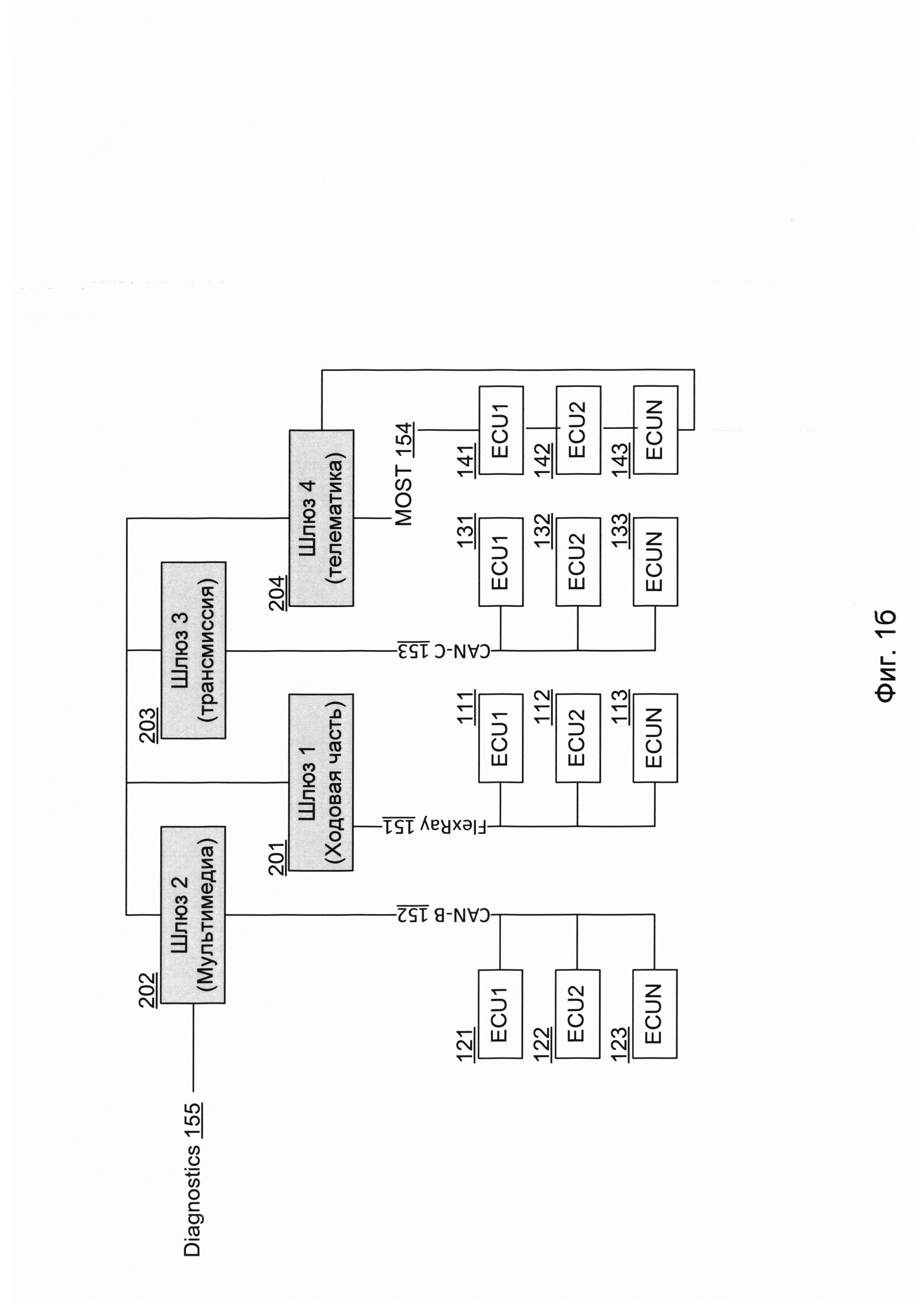

На Фиг. 1а-1б приведены примеры архитектуры сети транспортного средства на примере автомобиля.

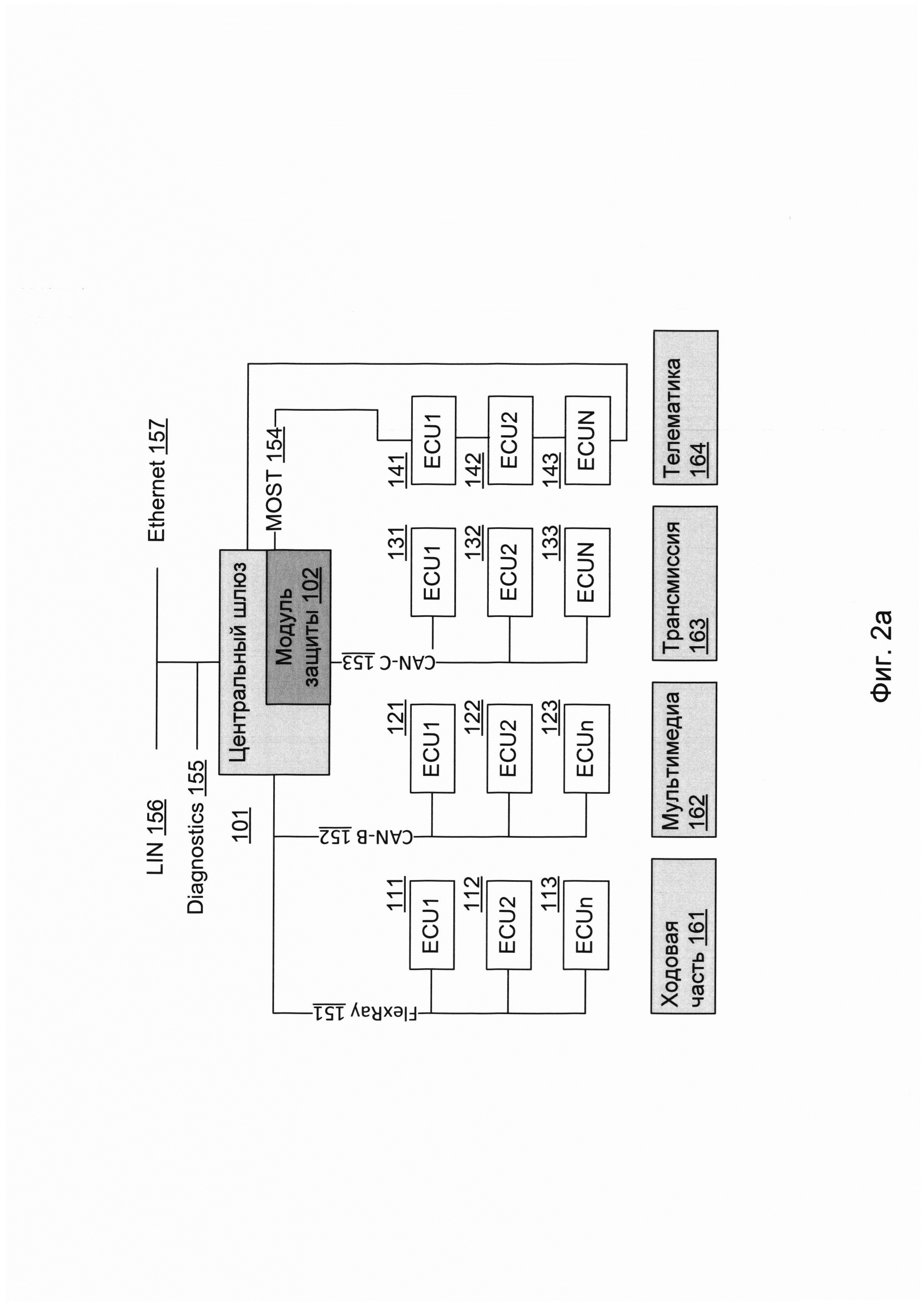

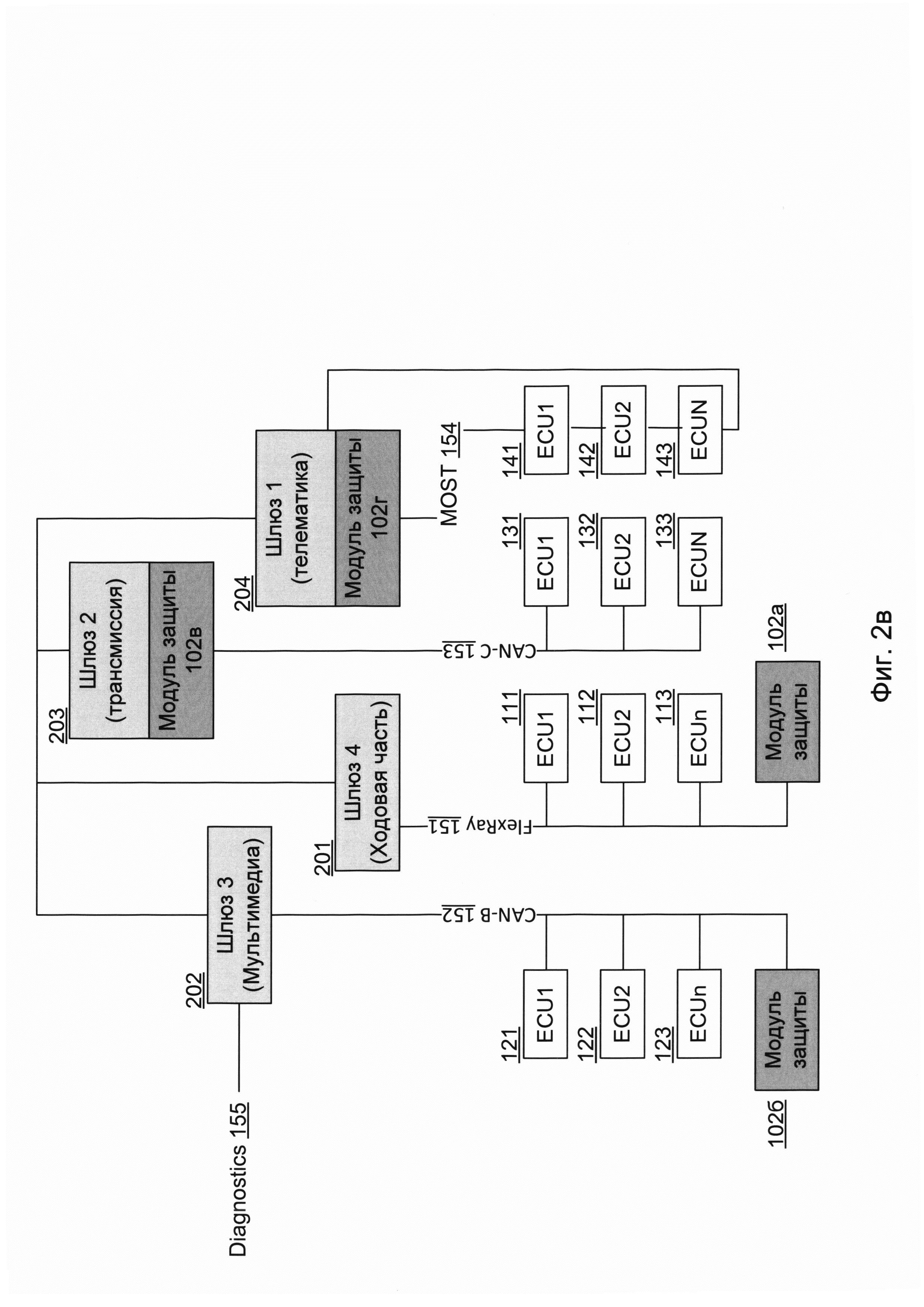

На Фиг. 2а-2б представлены примеры расположения модуля защиты в сети транспортного средства.

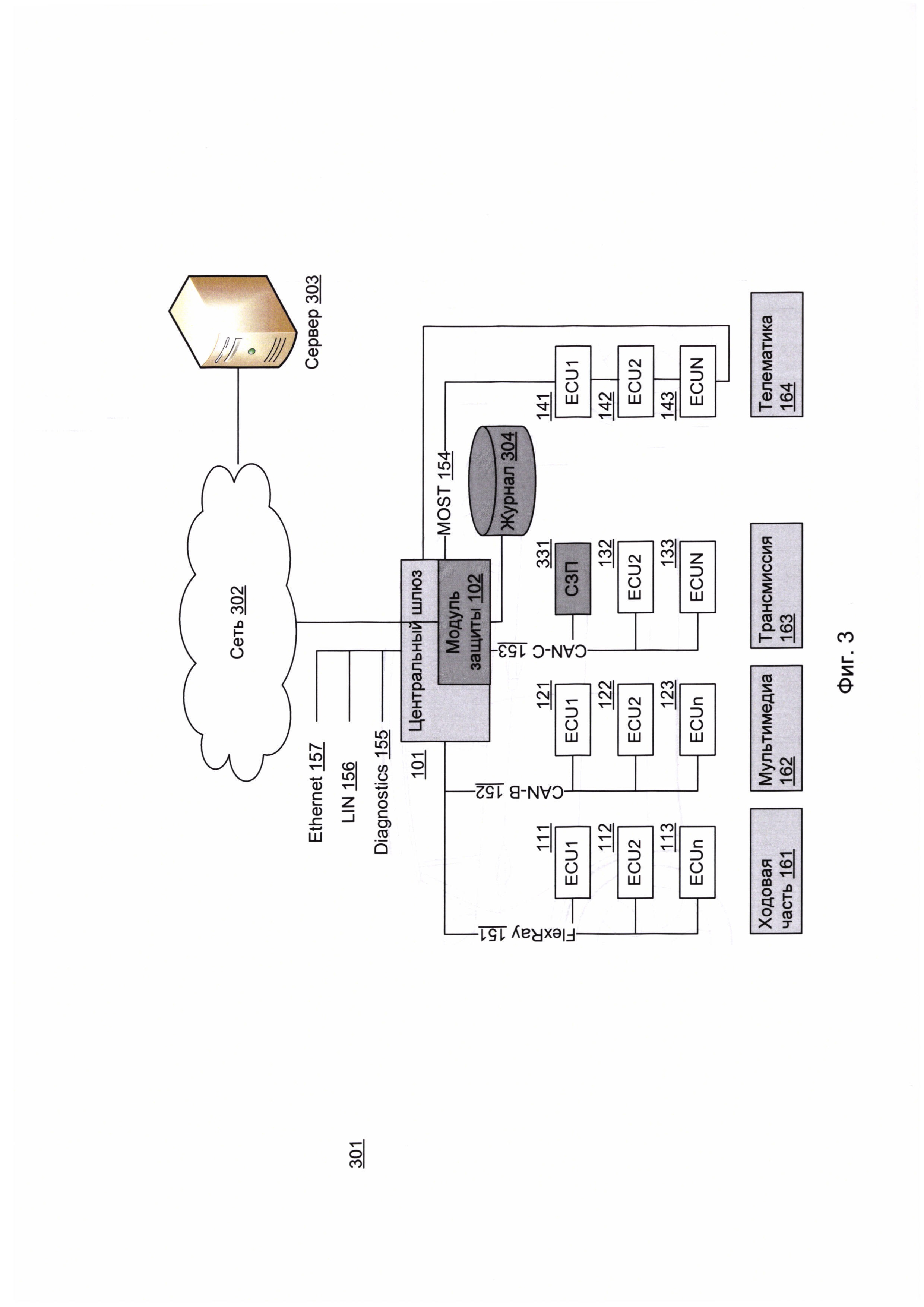

Фиг. 3 представлен пример системы создания правил.

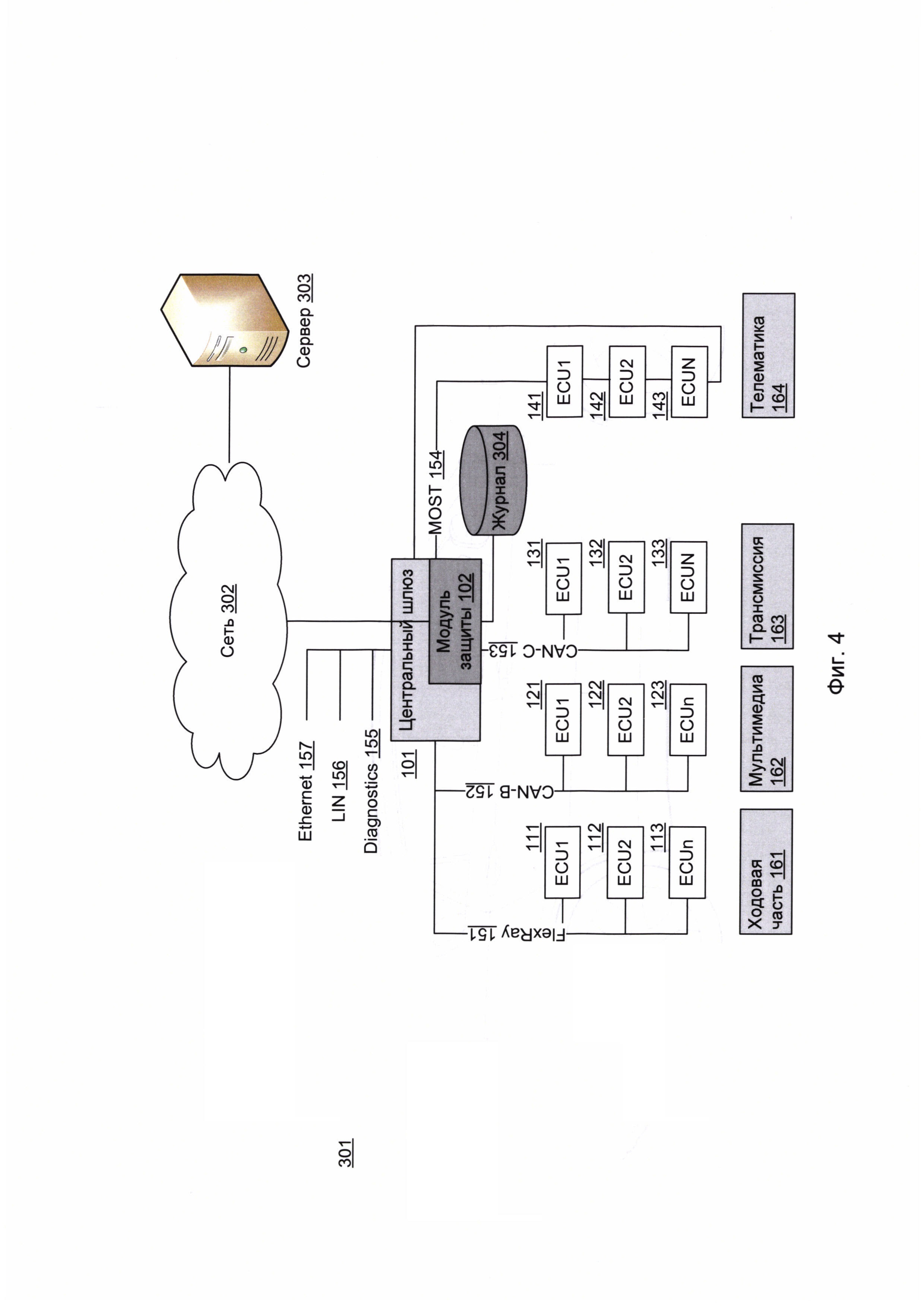

На Фиг. 4 представлена система блокирования компьютерной атаки на транспортное средство.

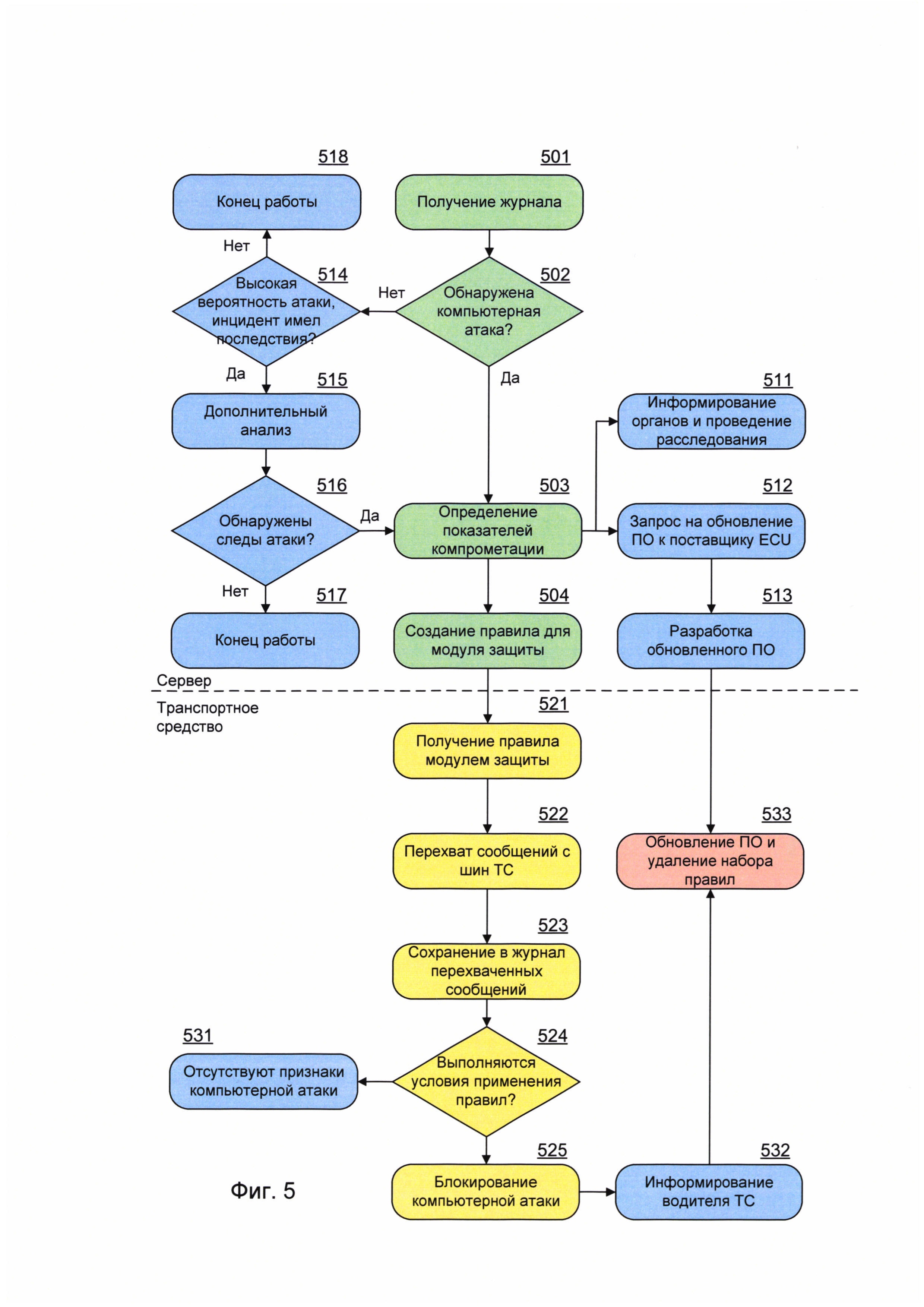

На Фиг. 5 представлены способы осуществления настоящего изобретения, а именно над системами по Фиг. 3-4.

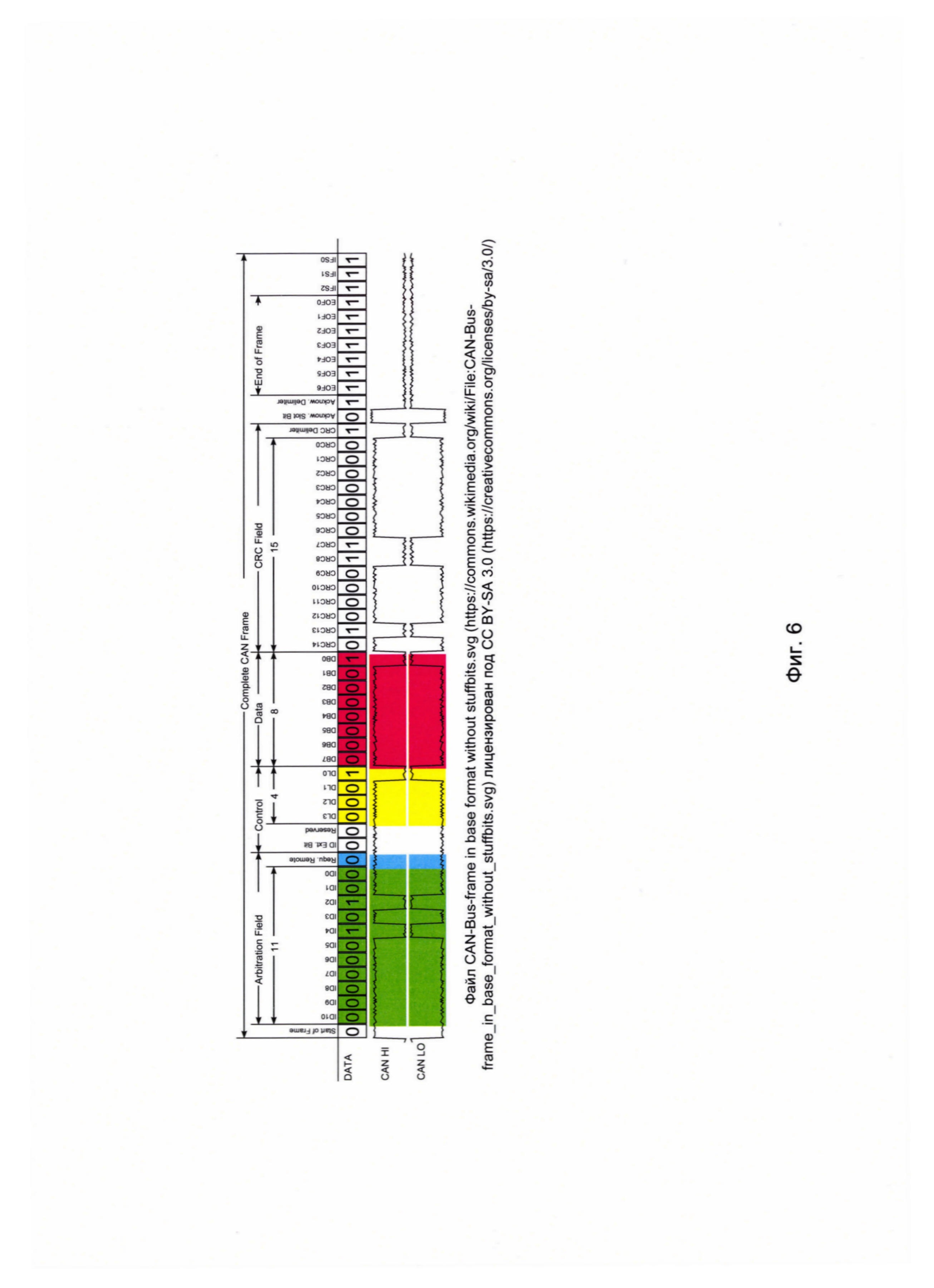

На Фиг. 6 представлен формат кадра протокола CAN.

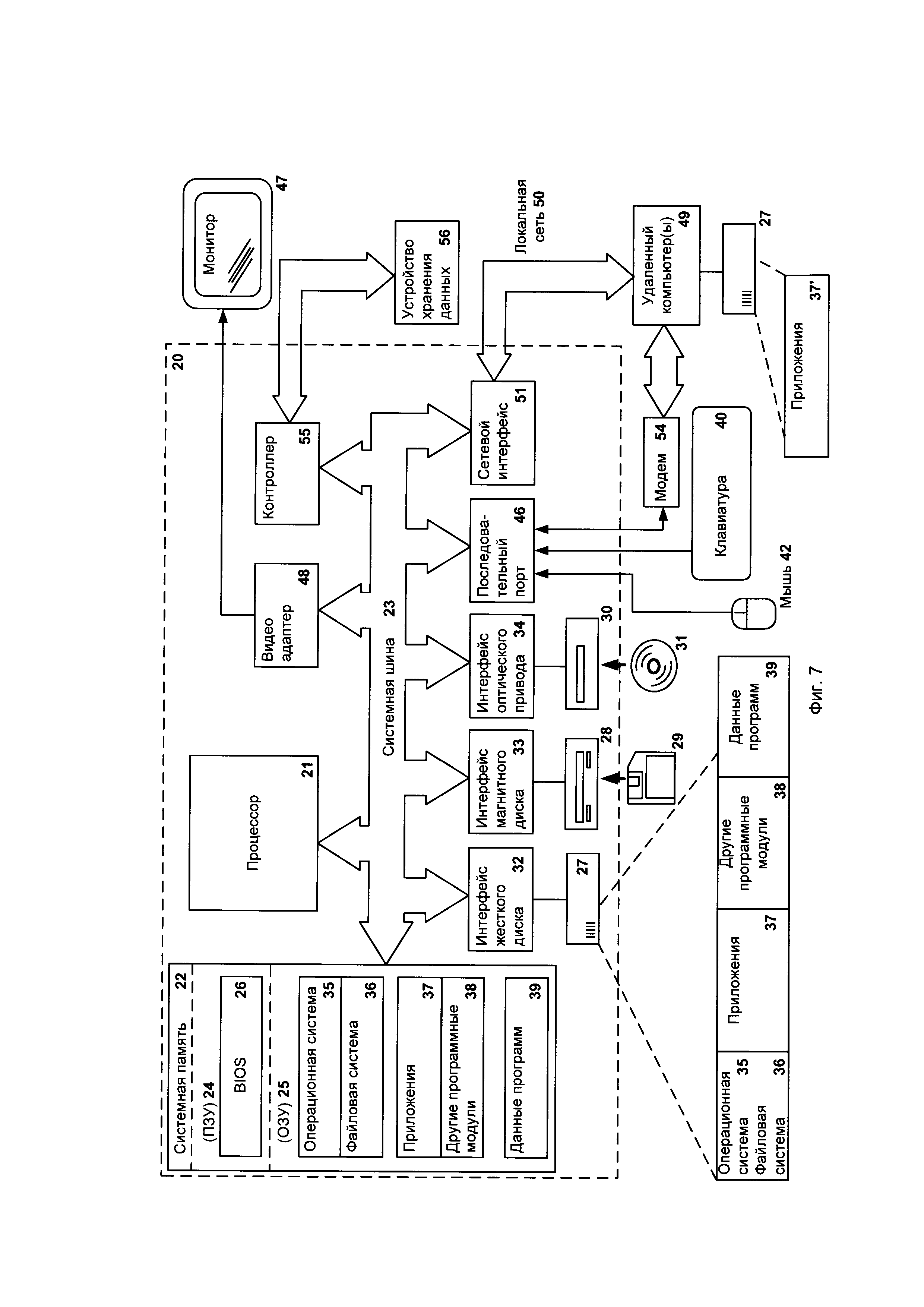

Фиг. 7 представляет пример компьютерной системы общего назначения, с помощью которой может быть реализовано настоящее изобретение.

Осуществление изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако, настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Глоссарий

Определим ряд терминов, которые будут использоваться при описании вариантов осуществления изобретения.

Транспортное средство (далее - ТС) - устройство, предназначенное для перевозки по дорогам людей, грузов или оборудования, установленного на нем3(3 Федеральный закон от 25.04.2002 N 40-ФЗ (ред. от 26.07.2017) "Об обязательном страховании гражданской ответственности владельцев транспортных средств" (с изм. и доп., вступ.в силу с 25.09.2017).).

Электронная система (англ. electronic system) транспортного средства состоит из следующих функциональных модулей (на примере автомобиля)4(4 Bosch automotive electrics and automotive electronics: systems and components, networking and hybrid drive. Springer Vieweg, 2014):

1. Датчики и генераторы заданных значений (англ. sensors and setpoint generators) - определяют рабочие условия (например, частота вращения двигателя) и заданные значения (например, положение переключателя). Они преобразуют физические переменные в электрические сигналы.

2. Электронный блок управления (ЭБУ) обрабатывает информацию от датчиков и генераторов заданных значений в вычислительных процессах (алгоритмы управления открытым и замкнутым контуром). ЭБУ управляет приводами, подавая на них электрические сигналы. Кроме того, ЭБУ является интерфейсом для других систем и для системы диагностики автомобиля.

3. Исполнительные устройства (англ. actuators) преобразовывают электрические сигналы от ЭБУ в механические переменные (например, подъем иглы электромагнитного клапана).

Электронный блок управления (сокр. - ЭБУ, англ. Electronic Control Units - ECU) - конструктивно обособленная и функционально законченная часть электронного оснащения, содержащая электронную схему любой степени сложности для обработки информации, представляемой электрическими сигналами установленной формы.5(5 ГОСТ P 50905-96 Автотранспортные средства. Электронное оснащение. Общие технические требования.)

Шина (англ. bus) - топология сети передачи данных, в которой все узлы связаны пассивными линиями связи, позволяющими осуществлять передачу данных в обоих направлениях6(6 ГОСТ Р ИСО 11898-1-2015 Транспорт дорожный. Местная контроллерная сеть (CAN). Часть 1. Канальный уровень и передача сигналов).

Кадр (также - сообщение) - блок данных протокола канала связи, определяющий порядок и значение битов или битовых полей в последовательности передачи по каналу связи7(7 Федеральный закон от 25.04.2002 N 40-ФЗ (ред. от 26.07.2017) "Об обязательном страховании гражданской ответственности владельцев транспортных средств" (с изм. и доп., вступ.в силу с 25.09.2017).).

Системы содействия водителю (англ. advanced driver assistance systems) - системы для помощи водителю ТС в мониторинге ТС, предупреждении водителя, торможении ТС, в задачах управления ТС и т.п.8 (8 https://www.mckinsey.com/indusries/semiconductors/our-insights/advanced-driver-assistance-systems-challenges-and-opportunities-ahead challenges-and-opportunities-ahead)

Телематические данные (также - телематика) - навигационные данные, данные о текущем состоянии рабочих органов, передаваемые в диспетчерский центр бортовым навигационно-связным оборудованием дорожных машин по каналам мобильной связи9(9 ГОСТ Р 56675-2015. Национальный стандарт Российской Федерации. Интеллектуальные транспортные системы. Подсистема контроля и учета состояния автомобильных дорог города, региона на основе анализа телематических данных дорожных машин").

Инцидент информационной безопасности (англ. information security incident) - одно или несколько нежелательных или неожиданных событий информационной безопасности, которые со значительной степенью вероятности приводят к компрометации операций бизнеса и создают угрозы для информационной безопасности10(10 ГОСТ Р ИСО/МЭК 27000-2012 Информационная технология (ИТ). Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Общий обзор и терминология)

В данной заявке под «инцидентом с транспортным средством» (далее - инцидент) подразумевается одно или несколько нежелательных или неожиданных событий, повлекших за собой изменение в ожидаемом поведение ТС, в том числе дорожно-транспортное происшествие (ДТП). При этом настоящее изобретение служит для решения заявленной технической проблемы именно в случае, когда инцидент с транспортным средством был вызван в результате инцидента информационной безопасности.

Показатели компрометации (англ. indicator of compromise, IOC, также - индикаторы компрометации, индикаторы заражения) - артефакты или остаточные признаки вторжения в информационную систему, наблюдаемые на компьютере или в сети. Типичными показателями компрометации являются антивирусные записи, IP-адреса, контрольные суммы файлов, URL-адреса, доменные имена командных центров ботнетов и др. Существует ряд стандартов показателей компрометации, в частности:

- OpenIOC (http://blogs.rsa.com/understanding-indicators-of-compromise-ioc-part-i/, http://openioc.org/),

- STIX (https://stix.mitre.org/),

- CybOX (https://cybox.mitre.org) и др.

Компьютерная атака (также кибератака, от англ. cyber attack) - целенаправленное воздействие на информационные системы и информационно-телекоммуникационные сети программно-техническими средствами, осуществляемое в целях нарушения безопасности информации в этих системах и сетях (см. «Основные направления государственной политики в области обеспечения безопасности автоматизированных систем управления производственными и технологическими процессами критически важных объектов инфраструктуры Российской Федерации» (утв. Президентом РФ 03.02.2012 N803)).

Направленная атака (также целевая или целенаправленная атака, от англ. targeted attack - ТА) - частный случай компьютерной атаки, направленной на конкретную организацию или конкретного физического лица.

Стоит отметить, что настоящее изобретения применимо ко всем видам транспортных средств, использующих двигатели (двигатели внутреннего сгорания, водородные двигатели, электродвигатели) и содержащих по меньшей мере один ЭБУ. Далее по тексту транспортное средство иногда будем называть автомобилем.

Фиг. 1а иллюстрирует пример архитектуры сети транспортного средства на примере автомобиля. Прежде всего стоит отметить, что в современных ТС, в частности, автомобилях, согласно действующим стандартам используются следующие шины:

- CAN (англ. Controller Area Network - местная контроллерная сеть) - стандарт сети транспортного средства (ISO 11898-1). При этом шина CAN делится на высокоскоростную шину CAN-C (ISO 11898-2), в которой скорость передачи данных составляет от 125 кБит/с до 1 Мбит/с, а также на низкоскоростную шину CAN-B (ISO 11898-3), в которой скорость передачи данных составляет от 5 до 125 кБит/с. Также в 2012 году была введена шина CAN FD как расширение оригинальной шины CAN;

- FlexRay - стандарт ISO 17458-1-17458-5, разработанный в качестве высокоскоростной и надежной замены CAN;

- LIN (англ. Local Interconnect Network) - стандарт ISO 17987 промышленной сети, ориентированный на управление автомобильными системами низкой ответственности;

- MOST (англ. Media Oriented Systems Transport) - является де-факто стандартом для мультимедийных и информационно-развлекательных сетей в автомобильной промышленности;

- Ethernet - технология пакетной передачи данных между устройствами для компьютерной и промышленных сетей, описанная стандартами IEEE группы 802.3;

и др.

Стоит отметить, что приведенные стандарты постоянно совершенствуются, а также появляются новые стандарты и технологии, используемые в транспортных средствах. Поэтому заявленное изобретение не ограничивается приведенными здесь стандартами, а применимо к любым технологиям, которые могут быть использованы в транспортных средствах.

Сеть современного ТС включает центральный шлюз 101, подключенные к нему ЭБУ 111-113 по шине FlexRay 151, ЭБУ 121-123 по шине CAN-B 152, ЭБУ 131-133 по шине CAN-C153 и ЭБУ 141-143 по шине MOST 154. Центральный шлюз 101 также имеет выходы на шину диагностики 155, LIN 156 и Ethernet 157. В данном примере архитектура сети ТС содержит единственный центральный шлюз 101, соединяющий все подсистемы ТС посредством шин 151-157.

На Фиг. 1б приведен другой пример архитектуры сети транспортного средства. Сеть ТС содержит несколько связанных между собой шлюзов 201-204, каждый из которых отвечает за определенную подсеть. Так, к шлюзу 1 (201) подключены ЭБУ 111-113 по шине FlexRay 151, которые отвечают за ходовую часть ТС. К шлюзу 2 (202) по шине CAN-B152 подключены ЭБУ 121-123, которые отвечают за мультимедийные подсистемы ТС. К шлюзу 3 (203) по шине CAN-C 153 подключены отвечающие за коробку передач ЭБУ 131-133. А к шлюзу 4 (204) по шине MOST 154 подключены отвечающие за телематику ЭБУ 141-143.

На Фиг. 2а представлен пример расположения модуля защиты в сети транспортного средства. В данном примере используется архитектура сети, представленная на Фиг. 1а. Модуль защиты 102 служит главным образом для блокирования компьютерной атаки на ТС. Под компьютерной атакой на ТС, имеется ввиду, в первую очередь, компьютерная атака на сети ТС и электронные системы ТС, в частности, ЭБУ и сетевые шлюзы. Более подробно функциональность модуля защиты 102 будет описана ниже. В рассматриваемом примере на Фиг. 2а модуль защиты 102 является программным компонентом центрального шлюза 101 и, таким образом, осуществляет защиту всех узлов сети.

В другом примере, на Фиг. 2б, представлена система, содержащая два модуля защиты 102а-102б, первый из которых подключен к шине FlexRay 151, а второй - к шине MOST 154 и, соответственно, каждый из модулей защиты 102а-102б будет осуществлять защиту сети/подсети, к которой у него есть доступ. Очевидно, возможны и другие примеры подключения модуля защиты к сети.

На Фиг. 2в представлен еще один пример расположения модуля защиты 102в сети транспортного средства, в котором используется архитектура, представленная на Фиг. 1б. Сеть содержит четыре модуля защиты 102а-102г. Модуль защиты 102а подключен к шине FlexRay 151, модуль защиты 1026 подключен к шине CAN-B 152, а модули защиты 102в-102г являются программными компонентами шлюзов 203-204 соответственно. Каждый модуль защиты 102а-102г будет осуществлять защиту сети/подсети, к которой у него есть доступ. Очевидно, возможны и другие примеры подключения модуля защиты к сети. В общем случае модуль защиты может быть подключен к любой подсети (т.е. к шине) и к любому шлюзу, чтобы обеспечить полную защиту сети ТС.

В одном примере реализации ЭБУ могут относиться к одной из категорий: основная электронная система ТС, вспомогательная электронная система ТС. Списки ЭБУ из основной и вспомогательной систем ТС могут содержаться, например, в памяти одного или нескольких модулей защиты 102а-102г или в памяти шлюза. Основные электронные системы включают ЭБУ, от которых зависит управление ТС, безопасность ТС и окружающих. К вспомогательным электронным системам относятся ЭБУ, обеспечивающие дополнительное удобство для водителя, предоставляющие развлекательные возможности и другие дополнительные функции ТС, отключение которых не сказывается на возможности управления ТС и на его безопасности.

В одном примере реализации список ЭБУ вспомогательных электронных систем ТС содержит, в частности:

а) системы помощи водителю;

б) мультимедийные системы (англ. multimedia, также - In-car entertainment (ICE), in-vehicle infotainment (IVI));

в) телематику.

В еще одном частном примере реализации список ЭБУ вспомогательных электронных систем ТС дополнительно содержит недоверенные каналы беспроводного соединения, системы автономного управления (до последнего уровня включительно)11(11 https://www.sae.org/standards/content/j3016_201401/).

В другом примере реализации список ЭБУ основных электронных систем ТС содержит, в частности:

а) коробку передач;

б) ходовую часть.

При этом системы помощи водителю могут содержать, в частности, следующие ЭБУ:

- парковочный радар (также парктроник, система помощи при парковке, англ. parking sensor);

- систему заднего вида (англ. Camera Monitor Systems);

- предпусковой подогреватель двигателя (англ. block heater);

- антиблокировочную систему (АБС, ABS, англ. Anti-lock braking system).

Мультимедийные системы включают, в частности:

- систему навигации (англ. navigation system);

- систему доступа к Интернету (англ. In-car Internet);

- рулевое управление музыкой (англ. steering wheel audio controls);

- голосовое управление громкой связью (англ. hands free voice control).

Телематика включает, в частности:

- телематический блок управления (англ. telematic control unit, TCU);

- блок управления GPS (англ. global positioning system (GPS) unit);

- внешний интерфейс мобильной коммуникации (GSM, GPRS, 3G, 4G (LTE) Wi-Fi, WiMax, или Bluetooth);

- датчики, включая датчики ускорения, удара и ориентации в пространстве;

- и др.

Коробка передач включает, в частности:

- блок управления коробкой передач (англ. transmission control unit);

- система контроля тяги (англ. Traction Control System, TCS);

- и др.

Ходовая часть включает, в частности:

- круиз-контроль (англ. cruise control);

- систему курсовой устойчивости;

- и др.

Стоит отметить, что в одном примере реализации некоторые ЭБУ из списка вспомогательных электронных систем могут быть перенесены в список основных электронных систем, например, система АБС. В другом примере реализации - наоборот. Стоит также отметить, что в одном примере реализации, списки основных и вспомогательных электронных систем могут различаться в зависимости от марки, модели, типа ТС и могут адаптивно изменяться.

На Фиг. 3 представлен пример системы создания правил. В рассматриваемом примере архитектура сети ТС имеет вид, описанный ранее на Фиг. 2а, хотя, архитектура сети может быть любой из ранее указанных. Система содержит по меньшей мере одно транспортное средство 301, которое в свою очередь включает систему защиты пассажиров 331 (англ. occupant-protection system, далее - СЗП) и модуль защиты 102. СЗП 331 подключена к шинам ТС (в данном примере к шине CAN-C (153)) и предназначена, в частности, для определения момента времени наступления инцидента с ТС (например, ДТП).

Модуль защиты 102 также подключен к шинам ТС (в данном примере он является модулем центрального шлюза 101) и предназначен для перехвата сообщений (также - кадр), циркулирующих по шинам ТС, для сохранения в процессе перехвата сообщений в журнал 304 указанных перехваченных сообщений, а также для каждого перехваченного сообщения информации по меньшей мере об одном ЭБУ ТС, который является получателем упомянутого сообщения. Модуль защиты 102 также служит для передачи серверу 303 части журнала 304, в котором содержатся сообщения, а также информация по меньшей мере об одном ЭБУ, который является получателе по меньшей мере одного из упомянутых сообщений, которые были перехвачены модулем защиты 102 на шинах ТС в определенной окрестности времени момента наступления инцидента с ТС (т.е. в интервале (to-Δt, t0+Δt), где t0 - момент наступления инцидента с ТС, Δt - определенная окрестность времени наступления инцидента с ТС, например, 10 секунд).

Информация об ЭБУ необходима для возможности однозначной идентификации ЭБУ и включает, в частности, уникальный идентификатор ЭБУ или его наименование.

Модуль защиты 102 связан с сервером 303 посредством сети 302 (например, беспроводная сеть Wi-Fi, LTE и др.). Сервер 303 предназначен для получения от модуля защиты 102 журнала 304 и выполнения обнаружения компьютерной атаки путем анализа полученного журнала 304. Возможность проведения компьютерной атаки обусловлена уязвимостью электронных систем ТС, в частности, ЭБУ. Кроме того, сервер 303 служит для определения, в частности, следующих показателей компрометации, при обнаружении компьютерной атаки: сообщения, используемые в компьютерной атаке; для каждого сообщения информация по меньшей мере об одном ЭБУ ТС, который является получателем по меньшей мере одного из упомянутого сообщения. Сервер 303 также предназначен для создания правила для модуля защиты 102 на основании показателей компрометации, при этом правило содержит по меньшей мере одно условие применения правила - для обнаружения компьютерной атаки на ТС и по меньшей мере одно действие по применению правила - для блокирования компьютерной атаки на ТС. Таким образом, условие применения правила представляет собой зависимость, в частности, от показателей компрометации, которая позволяет обнаружить компьютерную атаку на ТС. Например, условие применения правила может быть следующим: в журнале 304 встречаются все определенные показатели компрометации.

Действие по применению правила также зависит от показателей компрометации. Например, если показатель компрометации содержит определенное сообщение по шине CAN и информацию о получателе данного сообщения, то действие по применению правила может быть следующим: блокировать все сообщения, передаваемые по шине CAN указанному получателю. Другие возможные примеры создания правил для модуля защиты на основании показателей компрометации будут приведены далее.

В частном примере реализации показатели компрометации дополнительно включают момент времени перехвата сообщения и, кроме того, в процессе перехвата сообщений в журнал дополнительно сохраняют соответствующие упомянутым сообщениям временные метки, обозначающие момент перехвата упомянутых сообщений. В другом примере реализации показатели компрометации дополнительно включают информацию по меньшей мере об одном ЭБУ, который является получателем по меньшей мере одного из упомянутых сообщений и, кроме того, полученный журнал 304 дополнительно содержит по меньшей мере один из упомянутых ЭБУ.

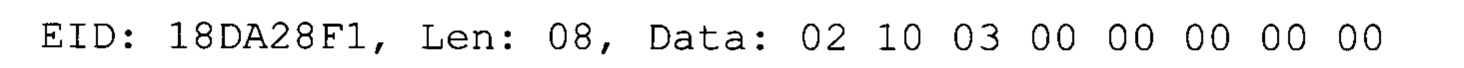

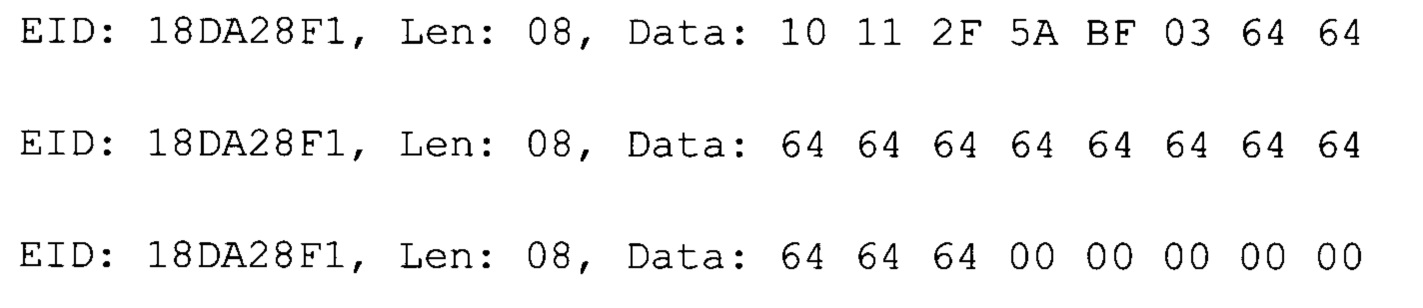

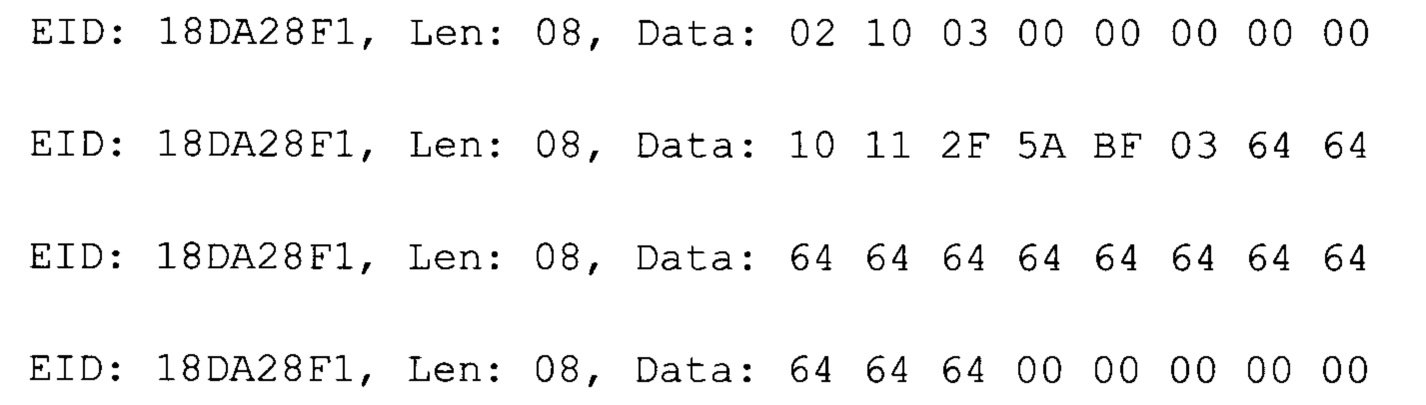

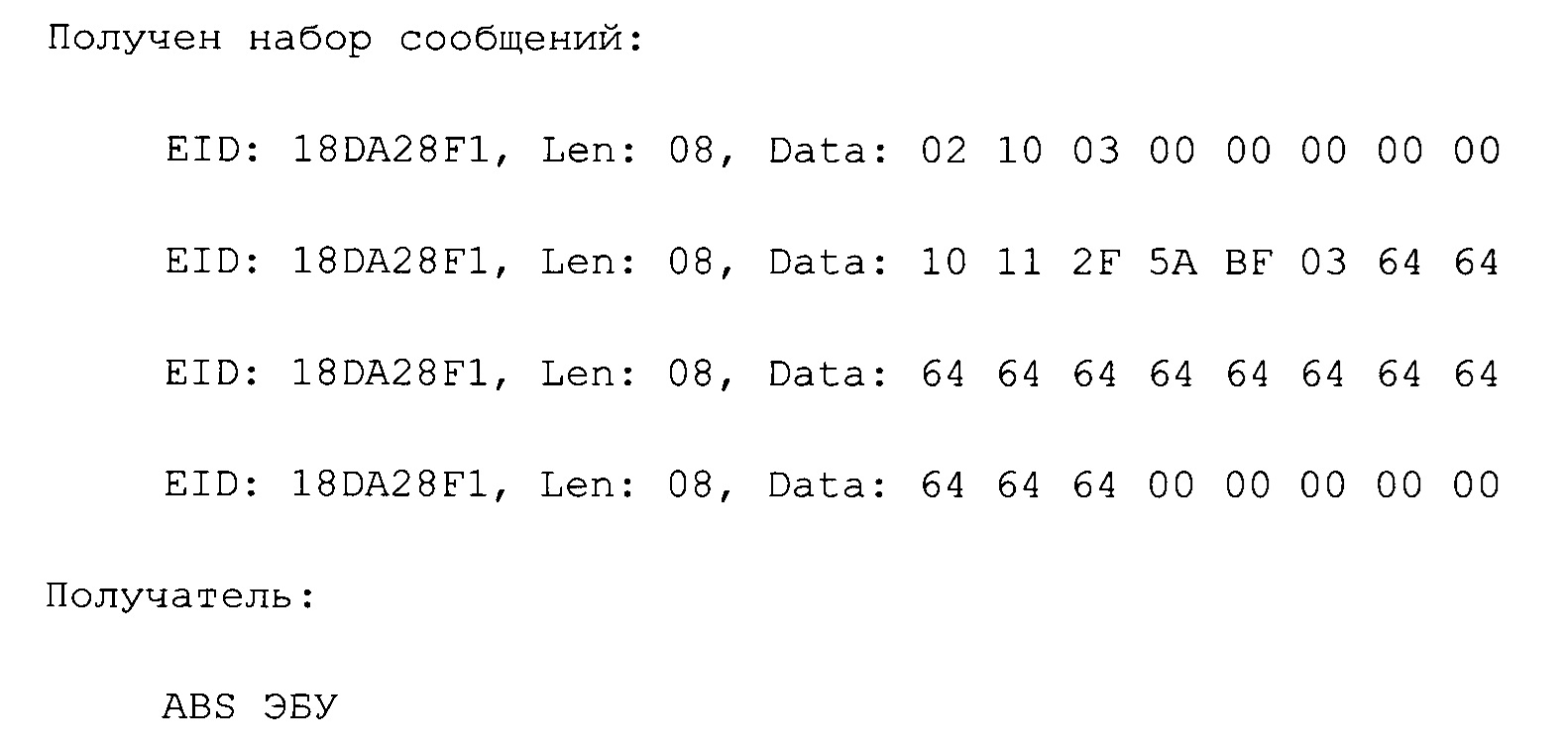

В одном частном примере реализации условие применения правила включает следующее: в перехватываемом модулем защиты трафике с шин ТС содержится определенный набор сообщений (например, из числа сообщений, содержащихся в определенных показателях компрометации). В уровне техники приводился пример компьютерной атаки на автомобиль Jeep Cherokee 2014 модельного года12 (12 http://illmatics.com/Remote%20Car%20Hacking.pdf). Рассмотрим более подробно, каким образом была проведена компьютерная атака. Она заключалась в эксплуатации уязвимости системы помощи при парковке. У Jeep заложена функциональность, которая блокирует тормоза в момент, когда автомобиль переходит в диагностическую сессию. Для этого должно быть получено диагностическое CAN-сообщение. Как правило, большинство ЭБУ игнорируют такие сообщения, если скорость автомобиля превышает 7-15 км/ч, поэтому подобная компьютерная атака возможна при медленном движении автомобиля. После перехода в диагностическое состояние автомобиля Jeep в рассматриваемом примере, его тормоза перестанут работать, что является существенной проблемой безопасности, даже если в это время автомобиль будет двигаться медленно. Злоумышленник может воспользоваться этой функциональной недоработкой и отправить сообщение по шине CAN, которое является командой на открытие диагностической сессии с ABS ЭБУ:

Затем злоумышленник зажимает тормоза на максимум. Эта команда осуществляется отправкой нескольких сообщений по шине CAN:

Таким образом, приведенные сообщения CAN могут быть определены как показатели компрометации и, в случае описанной уязвимости, в примере реализации условие применения правил на основании показателей компрометации может быть определено, как наличие упомянутого ранее набора сообщений во время движения автомобиля:

Таким образом, при получении этих сообщений во время движения автомобиля, будут выполнены действия по применению правила и компьютерная атака будет заблокирована, описанный выше сценарий не будет осуществлен.

В другом примере реализации условие применения правила дополнительно включает информацию о том, что получатели или отправители сообщений из упомянутого набора сообщений являются определенными ЭБУ. Таким образом, в рассматриваемом примере с Jeep условие применения правила будет содержать также информацию о получателе сообщений - ABS ЭБУ и будет выглядеть примерно следующим образом:

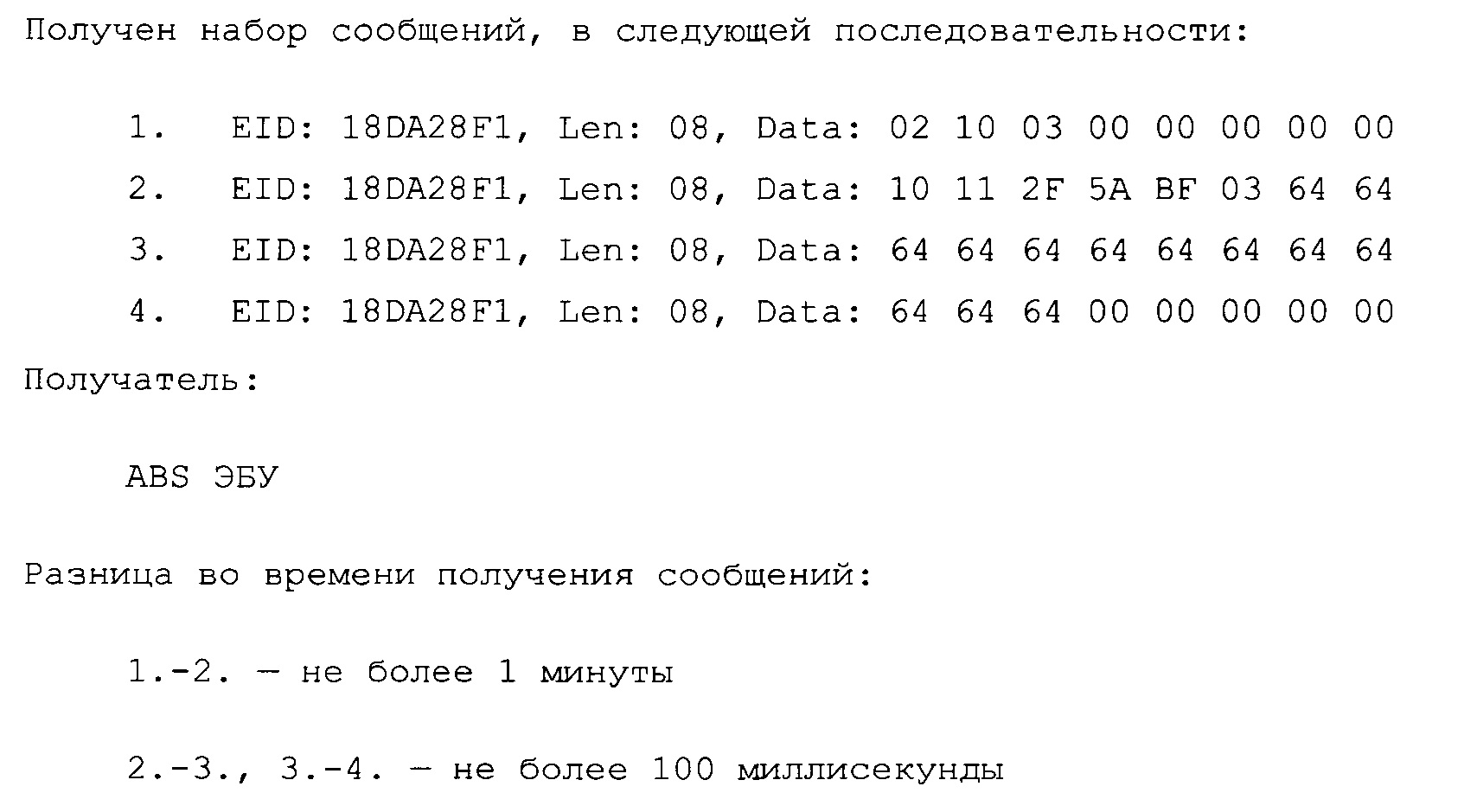

В еще одном частном примере реализации условие применения правила также содержит информацию, что сообщения из определенного набора сообщений расположены в определенной последовательности и были перехвачены модулем защиты в определенный промежуток времени. В контексте примера с Jeep условие применения правила может выглядеть следующим образом:

Таким образом, в указанном правиле добавилось условие, что между первым и вторым сообщениями должен пройти интервал времени, не превышающий 1 минуту, а между вторым и третьим, а также третьим и четвертым - не более 100 миллисекунд. Действительно, первое сообщение содержит команду на переход в диагностический режим, после которого последуют три сообщения, содержащие команду на торможение, поэтому они будут следовать рядом.

В еще одном частном примере реализации условие применения правила зависит от состояния ЭБУ. В другом примере реализации условие применения правила зависит также от показателей датчиков ТС. Например, правило может содержать условие движения автомобиля. Т.е. если автомобиль находится в движении и поступают указанные выше CAN-сообщения, то условие применения правила выполнится, если же автомобиль не движется - правило не будет применено, т.к. во втором случае получение такие сообщений не свидетельствует об эксплуатации уязвимости и компьютерной атаке.

Что касается действий по применению правила, то в одном примере реализации они включают, в частности, следующие:

а) отправку сообщения по меньшей мере одному ЭБУ;

б) блокирование отправки по меньшей мере одного сообщения из числа сообщений, содержащихся в определенных показателях компрометации;

в) внесение изменения по меньшей мере в одно сообщение из числа сообщений, содержащихся в определенных показателях компрометации.

При этом сообщение, отправляемое по меньшей мере одному ЭБУ, содержит по меньшей мере одну из следующих команд:

а) отключение по меньшей мере одного ЭБУ из списка ЭБУ вспомогательных электронных систем ТС.

В примере с Jeep, может быть отключен, например, ABS ЭБУ, в результате, описанная выше компьютерная атака не будет осуществлена;

б) включение безопасного режима по меньше мере для одного ЭБУ из списка ЭБУ основных электронных систем ТС.

В безопасном режиме на функционирование ТС накладываются ограничения, которые позволяют либо полностью исключить, либо снизить до приемлемого уровня риски его эксплуатации в опасной ситуации. Например, возможно ограничить максимальную скорость ТС. При движении с ограниченной скоростью у водителя остается возможность припарковать ТС, либо добраться до сервиса (ТС полностью не блокируется), но риски, связанные с управлением ТС, при этом существенно снижаются.

В частном примере реализации блокирование отправки сообщений, содержащихся в упомянутом правиле, осуществляется по меньшей мере одним из следующих способов:

а) через шлюз из одной подсети в другую подсеть согласно правилу.

В рамках примера архитектуры сети на Фиг. 3, центральный шлюз 101 может блокировать отправку сообщений из одной подсети в другую, например, между шинами CAN-B 152 и CAN-C 153. Шлюз 101 получает сообщение из одной подсети электронной системы ТС, предназначенное для передачи в другую подсеть и с использованием модуля защиты 102 проверяет возможность передачи сообщения. Передача сообщения осуществляется только в том случае, если модуль защиты позволяет пропустить это сообщение. В противном случае сообщение далее не передается;

б) между ЭБУ по одной шине согласно упомянутому правилу. Например, на шине CAN-B152, может быть заблокирована возможность отправки сообщений между ЭБУ1 121 и ЭБУ2 122. Описан ряд подходов13 (13 http://ieeexplore.ieee.org/document/6240294/

https://www.escar.info/images/Datastore/2016_escar_usa/Pyun_Tohyun_Sumitomo_Electric.pdf

https://www.escar.info/images/Datastore/2016_escar_EU/PAPER_2016/Dagan_Tsvika_Parrot_a_software-only_anti-spoofing_defense_PAPER.pdf) позволяющих блокировать передачу сообщения по шине CAN одним ЭБУ средствами другого ЭБУ, расположенного на этой же шине. Опишем один из возможных таких подходов. При передаче сообщения по шине CAN бит, соответствующий «1» может быть подавлен битом «0» при одновременной передаче с «1» (формат кадра показан на Фиг. 6). Кадр данных на шине CAN имеет структуру, заканчивающуюся полем, содержащим контрольную сумму сообщения (15 бит). Поэтому у центрального шлюза 101 есть возможность проверить содержимое кадра с использованием модуля защиты 102, и при обнаружении нежелательного сообщения в процессе передачи контрольной суммы этого сообщения изменить ее значение путем передачи последовательности, состоящей из битов «0». В соответствии с принципами работы шины CAN в этом случае вместо исходного значения контрольной суммы на шине будет установлено другое - нулевое значение. При приеме такого сообщения ЭБУ-адресат обнаружит расхождение контрольной суммы сообщения, и такое сообщение не будет обработано; В частном примере реализации список ЭБУ вспомогательных электронных систем ТС содержит, в частности:

а) системы помощи водителю;

б) мультимедийные системы;

в) телематику.

В другом примере реализации список ЭБУ основных электронных систем ТС содержит, в частности:

а) коробку передач;

б) ходовую часть.

В еще одном примере реализации анализ полученного журнала осуществляется с использованием методов машинного обучения или экспертом.

В частном примере реализации ЭБУ, которые содержатся в действии по применению правила, включают из числа ЭБУ, которые содержатся в показателях компрометации.

Использование методов машинного обучения позволяет выявлять аномалии в записях журнала, сопоставляя их с данными, в которых аномалии заведомо отсутствуют. Кроме этого, могут быть использованы модели, описывающие функционирование транспортного средства. Отклонения от этих моделей является признаком аномалии, требующей дополнительного исследования. Например, существенное изменение скорости ТС за короткий промежуток времени может рассматриваться как аномалия. Другим примером аномалии может является отправка команды из подсети мультимедийной системы ТС в подсеть, управляющую ходовой частью ТС.

В случаях, если автоматизированные средства обнаружения аномалий не выявили проблем, но есть основания полагать, что проблема тем не менее присутствует, для анализа могут быть привлечены эксперты, обладающие набором необходимых знаний. Примерами таких ситуаций могут быть:

• серия однотипных ДТП, возникших в ситуациях, когда для них не было очевидных предпосылок;

• ДТП с тяжкими последствиями, в случаях, когда причину ДТП другими средствами выявить не удалось.

Эксперт, обладая информацией о назначении сообщений, спецификациями протоколов и прочей необходимой информацией должен восстановить картину происшествия и выяснить, было ли ДТП вызвано аномальным поведением системы, либо система на момент ДТП функционировала в штатном режиме.

После обнаружения компьютерной атаки в одном примере реализации может быть выполнен запрос на обновление программного обеспечения (ПО) к поставщику ЭБУ (например, ABS ЭБУ), являющегося показателем компрометации (либо к производителю ТС). При этом после получения от поставщика ЭБУ (либо производителя ТС соответственно) обновления, исправляющего возможность проведения компьютерной атаки и после установки данного обновления в соответствующий ЭБУ, может быть добавлен сценарий, выполняющий удаление правила ввиду неактуальности данного правила (шаг 533).

На Фиг. 4 представлена система блокирования компьютерной атаки на транспортное средство. Система предназначена для осуществления способа блокирования компьютерной атаки, который осуществляется модулем защиты 102 на транспортном средстве. Поэтому, часть элементов системы, а также примеров осуществления совпадает с описанными на Фиг. 3. Система содержит по меньшей мере одну шину ТС, к которой подключен по меньшей мере один ЭБУ. Система содержит модуль защиты 102, который подключен по меньшей мере к одной из шин ТС. В качестве примере взята архитектура сети ТС, приведенная на Фиг. 2а. Модуль защиты 102 предназначен для получения правил от сервера 303 посредством сети 302. Полученное правило, созданное на основании показателей компрометации, содержит по меньшей мере одно условие применения правила и по меньшей мере одно действие по применению правила. Показатели компрометации являются, в частности, следующими:

• сообщения, используемые в компьютерной атаке;

• информация по меньшей мере об одном ЭБУ ТС, который является получателем по меньшей мере одного из упомянутых сообщений;

Кроме того, модуль защиты 102 служит для перехвата сообщений, передающихся по шинам ТС, для проверки условия применения полученных правил с использованием журнала 304, а также для блокирования компьютерной атаки на ТС путем выполнения действий по применению правила при выполнении условий применения этого правила.

Частные примеры реализации, описанные ранее для системы на Фиг. 3, очевидно, также применимы для системы на Фиг. 4.

На Фиг. 5 представлены способы осуществления настоящего изобретения, а именно над системами по Фиг. 3-4.

Способ создания правил заключается в следующем. На шаге 501 сервер 303 получает от модуля защиты 102 по меньшей мере одного ТС 301 журнал 304. Журнал 304 содержит сообщения, а также информацию по меньшей мере об одном ЭБУ, который является получателем по меньшей мере одного из упомянутых сообщений, которые были перехвачены модулем защиты 102 на шинах ТС 301 в определенной окрестности времени момента наступления инцидента с ТС (например, ДТП). Затем на шаге 502 выполняют обнаружение компьютерной атаки путем анализа полученного журнала 304. После чего, на шаге 503, при обнаружении компьютерной атаки определяют, в частности следующие показатели компрометации: сообщения, используемые в компьютерной атаке, для каждого сообщения информация по меньшей мере об одном ЭБУ ТС, который является получателем упомянутого сообщения. В итоге, на шаге 504 создают правило для модуля защиты 102 на основании показателей компрометации, которое содержит по меньшей мере одно условие применения правила - для обнаружения компьютерной атаки на ТС и по меньшей мере одно действие по применению правила - для блокирования компьютерной атаки на ТС.

В частном примере реализации после обнаружения компьютерной атаки и определения показателей компрометации, могут быть проинформированы уполномоченные органы (правоохранительные органы, страховая компания) об обнаруженной компьютерной атаки для проведения комплекса мер на установления лиц, ответственных за компьютерную атаку и привлечения их к ответственности (511) а также для нужд страховой компании по определению размера страховых выплат. Также информация о компьютерной атаке (показатели компрометации, журнал 304, информация о ТС, данные телеметрии и пр.) вместе с запросом на обновление ПО может быть отправлена производителю ТС и/или поставщику ЭБУ (512), которые были использованы при проведении обнаруженной компьютерной атаки (соответственно указаны в показателях компрометации). Данный шаг позволит производителю ТС, поставщику ЭБУ разработать обновление для ПО (513) электронных систем ТС, в частности, указанных ЭБУ, которое устранит возможность проведения компьютерной атаки. После разработки обновления для ПО, оно будет доставлено и установлено на всех ТС, для которых существует возможность проведения обнаруженной компьютерная атаки (шаг 533). Кроме того, возможен отзыв всех ТС, а также может быть выполнено сервисное обслуживание с целью устранения возможности проведения компьютерной атаки.

В другом частном примере реализации анализ журнала 304 дополнительно включает определение вероятности проведения компьютерной атаки на основании журнала 304. На шаге 514, если вероятность проведения компьютерной атаки превышает заданное значение (например, 0.997, правило 3σ14 (14 https://ru.wikipedia.org/wiki/%D0%A1%D1%80%D0%B5%D0%B4%D0%BD%D0%B5%D0%BA%D0%B2%D0%B0%D0%B4%D1%80%D0%B0%D1%82%D0%B8%D1%87%D0%B5%D1%81%D0%BA%D0%BE%D0%B5_%D0%BE%D1%82%D0%BA%D0%BB%D0%BE%D0%BD%D0%B5%D0%BD%D0%B8%D0%B5)) или если инцидент с ТС имел тяжкие последствия (например, ДТП с серьезными последствиями), считают, что компьютерная атака обнаружена либо инициируют проведения детального дополнительно анализа журнала 304 (шаг 515).

При расчете вероятности проведения компьютерной атаки во внимание могут приниматься следующие параметры:

• ДТП было вызвано набором причин, каждая из которых не является аномалией, но в совокупности они приводят к ДТП и вероятность того, что все эти причины возникли одновременно в процессе штатной работы ТС, является низкой. Таким образом, определяют ЭБУ, вышедшие из строя в момент наступления инцидента, и определяют вероятность проведения компьютерной атаки равную вероятности события выхода из строя одновременно всех упомянутых ЭБУ (вероятность выхода каждого ЭБУ заранее известна, может быть предоставлена, например, производителем ТС или ЭБУ). Рассмотрим пример, в котором ДТП произошло в результате согласованного сбоя 3-х различных независимых ЭБУ, причем сбой любых двух из них не приводит к ДТП. Допустим, вероятность сбоя первой системы 0.1, вероятность сбоя второй системы 0.15 и вероятность сбоя третьей системы 0.18. Совместная вероятность случайного сбоя всех трех систем в этом случае составит 0.0027, соответственно вероятность того, что сбой не был вызван случайными причинами, составит 0.9973, что превосходит пороговое значение;

• зарегистрировано большое количество однотипных ДТП за короткий промежуток времени. Оценка вероятности ДТП данного типа с ТС данной модели в течение заданного промежутка времени может быть проведена статистическими методами. Если оказывается, что за короткий промежуток времени случилось большое количество однотипных ДТП, вероятность того, что такая серия ДТП была вызвана случайными причинами, является очень низкой и соответственно вероятность целенаправленного воздействия может оказаться превышающей пороговое значение. Существует большое количество других вероятностных моделей, на основании которых возможно рассчитать вероятность того, что ДТП была вызвано компьютерной атакой. В частном примере реализации могут быть использованы байесовские сети доверия, цепи Маркова и другие вероятностные модели для расчета вероятности возникновения ДТП в результате компьютерной атаки.

В частном примере реализации расчет вероятности проведения компьютерной атаки, а также последующий дополнительный анализ журнала 304 могут включать ручной анализ специалистом по безопасности. В еще одном частном примере реализации, могут быть агрегированы все похожие инциденты и проведен анализ с использованием методов машинного обучения. Агрегация инцидентов может быть проведена по одинаковым маркам ТС, используемых ЭБУ и шлюзах, схожих обстоятельств инцидента (ДТП), частично совпадающих или пересекающихся журналов 304 для разных ТС и других характеристик. В результате проведения дополнительного анализа, если будет подтверждена компьютерная атака или будут найдены следы проведенной компьютерной атаки (шаг 516), следующим последует шаг 503, на котором будут определены показатели компрометации компьютерной атаки, после чего будет создано правило для модуля защиты 102 на шаге 504. Очевидно, если на шаге 514 рассчитанная вероятность компьютерной атаки ниже заданного значения и инцидент не имел тяжких последствий (ДТП с незначительными последствиями), способ завершит работу (шаг 518). Аналогично, если в результате дополнительного анализа на шаге 515 не были обнаружены следы компьютерной атаки, способ завершит работу (шаг 517).

Таким образом, за счет того, что правило для модуля защиты, обеспечивающее обнаружение и блокирование компьютерной атаки, будет создано сразу после обнаружения компьютерной атаки, в то время как обновление ПО для ЭБУ, устраняющее возможность проведения упомянутой компьютерной атаки, будет выпущено производителем существенно позже, будет сокращено время между обнаружением компьютерной атаки на транспортное средство и созданием правила, которое позволяет обнаружить и блокировать упомянутую компьютерную атаку.

Также, за счет обнаружения компьютерной атаки с использованием журнала и создания правил для модуля защиты, будет обнаружена компьютерная атака на транспортное средство, которая не могла быть обнаружена с использованием известных из уровня техники способов.

Кроме того, будет обеспечена защита транспортного средства от обнаруженной компьютерной атаки до момента обновления ПО, устраняющего возможность указанной компьютерной атаки, за счет создания правила для модуля защиты, которое позволяет блокировать указанную компьютерную атаку.

В результате создания правил для модуля защиты будет решена заявленная техническая проблема, а именно будет предотвращена компьютерная атака на транспортное средство.

В частном примере реализации созданные сервером 303 на этапах 501-504 правила используются далее в способе блокирования компьютерной атаки на ТС. На шаге 521 модуль защиты 102 получает по меньшей мере одно правило. Затем на шаге 522 модуль защиты 102 перехватывает сообщения, передающиеся по шинам ТС и, на шаге 523, в процессе перехвата сообщений модуль защиты 102 сохраняет в журнал 304 перехваченные сообщения, а также для каждого перехваченного сообщения по меньшей мере один ЭБУ ТС, который является получателем упомянутого сообщения. На шаге 524 в процессе перехвата сообщений модуль защиты 102 проверяет условия применения полученных правил с использованием журнала 304. При выполнении условий применения по меньшей мере одного правила, на шаге 525 блокируют компьютерную атаку на ТС путем выполнения действий по применению правила. Если же условия применения правил не были выполнены, то записи журнала 304 не содержат признаков компьютерной атаки (531).

Очевидно, что правила, полученные на шаге 521, могут быть созданы не только в результате выполнение этапов 501-504, но и в иных случаях. Например, на сервере 303 или на непосредственно на ТС 301 мог быть произведен аудит безопасности ТС и обнаружена уязвимость в одном или нескольких ЭБУ. Причем не обязательно указанная уязвимость эксплуатировалась злоумышленниками. В еще одном примере сторонние исследователи могли обнаружить уязвимость в одном или нескольких ЭБУ и сообщить о ней производителю. В итоге до выпуска обновления соответствующего ЭБУ будет создано правило для модуля защиты 102 для предотвращения возможности эксплуатации обнаруженной уязвимости. При этом правило может быть передано модулю защиты 102 как сервером 303, так и может быть загружено с использованием интерфейса сети ТС, например, через диагностический интерфейс 155, например, в сервисном центре.

В частном примере реализации после блокирования компьютерной атаки 525, также может последовать информирование водителя ТС на шаге 532. В еще одном частном пример реализации может потребоваться выполнить ряд действий со стороны водителя ТС, например, разрешить отключить модуль ЭБУ, который был задействован в компьютерной атаке.

При этом после получения от поставщика ЭБУ обновления, исправляющего возможность проведения компьютерной атаки и после установки данного обновления в соответствующий ЭБУ, от сервера 303 может быть получен и выполнен сценарий, осуществляющий удаление правила ввиду неактуальности данного правила (шаг 533).

Фиг. 7 представляет пример компьютерной системы общего назначения, с помощью которой может быть реализовано настоящее изобретение. В одном частном примере реализации с использованием компьютерной системы может быть реализован сервер 303, а также электронные системы ТС. В другом частном примере реализации электронные системы ТС могут быть реализованы также с использованием специализированных интегральных схем. В еще одном частном примере реализации электронные системы ТС могут быть реализованы с использованием выделенного компьютера. Возвращаясь к компьютерной системе общего назначения, представленной на Фиг. 7, персональный компьютер или сервер 20, содержит центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 7. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях (также - информационных системах), внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В соответствии с описанием, компоненты, этапы исполнения, структура данных, описанные выше, могут быть выполнены, используя различные типы операционных систем, компьютерных платформ, программ.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.