Результат интеллектуальной деятельности: УПРАВЛЕНИЕ КОНФИДЕНЦИАЛЬНОЙ СВЯЗЬЮ

Вид РИД

Изобретение

ПЕРЕКРЕСТНЫЕ ССЫЛКИ НА РОДСТВЕННЫЕ ЗАЯВКИ

[0001] Настоящая заявка не является предварительной и притязает на приоритет предварительной заявки на патент США № 62/116357, поданной 13 февраля 2015 года (номер дела патентного поверенного 079900-0925515), которая включена в данный документ с помощью ссылки во всей своей полноте для всех целей.

ПРЕДПОСЫЛКИ ИЗОБРЕТЕНИЯ

[0002] Стандартные протоколы согласования ключей (например, SSL/TLS и IPSec) могут раскрывать информацию о сущностях вовлеченных сторон и информацию о типе протокола согласования ключей или наборе шифров. Такая информация может предоставлять специальные сведения для взломщиков и помогать им отслеживать действия отправителя и получателя, улавливать метаданные и производить обратную разработку сообщений, а также разрабатывать оперативные и нацеленные способы взлома на основе выявленных уязвимостей.

[0003] Варианты осуществления настоящего изобретения устраняют эти недостатки и другие недостатки по отдельности и вместе.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0004] Варианты осуществления настоящего изобретения относятся к системам и способам управления конфиденциальной связью. В частности, варианты осуществления предлагают улучшенный протокол согласования ключей, в котором спецификация ключей и данные протокола (например, набор шифров) остаются конфиденциальными в сообщениях с запросом и ответом, тем самым уменьшая возможности для взломщиков и увеличивая затраты на взлом.

[0005] Согласно одному аспекту предусмотрены способы для конфиденциальной идентификации ключей. Например, в некоторых вариантах осуществления серверный компьютер может принимать запрос с клиентского компьютера. Сообщение с запросом может содержать защищенный идентификатор серверного ключа и зашифрованные данные запроса. Серверный компьютер может расшифровывать защищенный идентификатор серверного ключа с помощью ключа шифрования серверного идентификатора для получения идентификатора серверного ключа. Может быть определен серверный закрытый ключ, связанный с идентификатором серверного ключа. Зашифрованные данные могут быть расшифрованы с помощью серверного закрытого ключа для получения данных запроса.

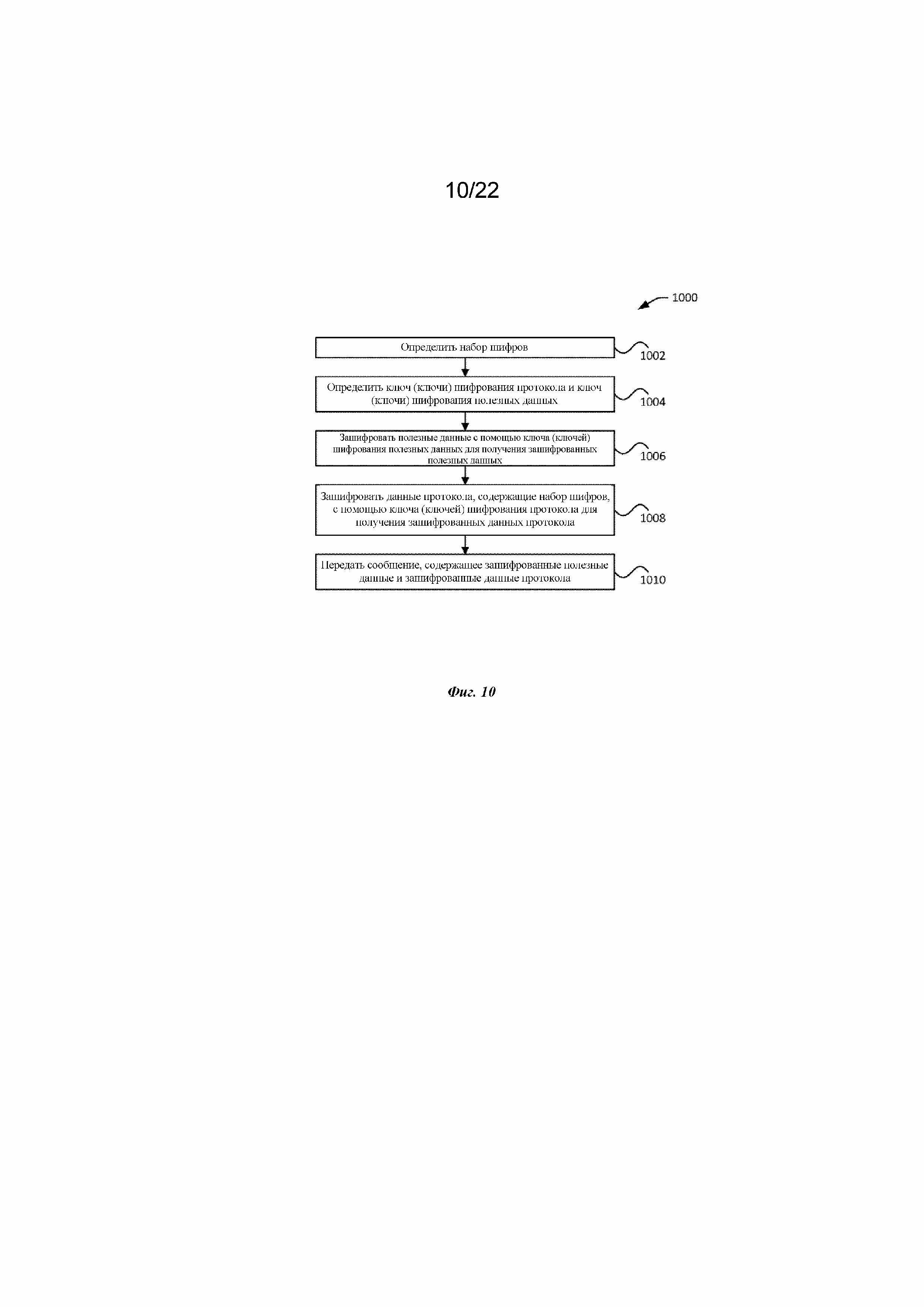

[0006] Согласно другому аспекту предусмотрены способы, системы и устройство для защиты данных протокола. Например, в некоторых вариантах осуществления компьютер-отправитель может зашифровывать полезные данные с помощью одного или более ключей шифрования полезных данных для генерирования зашифрованных полезных данных. Компьютер-отправитель может также зашифровывать данные протокола с помощью одного или более ключей шифрования протокола для генерирования зашифрованных данных протокола. Данные протокола могут отражать набор шифров. Компьютер-отправитель может передавать сообщение, содержащее зашифрованные полезные данные и зашифрованные данные протокола, на компьютер-получатель.

[0007] Согласно другому аспекту предусмотрены способы, системы и устройство для защиты данных. Например, в некоторых вариантах осуществления компьютер-отправитель может зашифровывать полезные данные с помощью одного или более ключей шифрования полезных данных для генерирования зашифрованных полезных данных. Компьютер-отправитель может также зашифровывать данные протокола с помощью одного или более ключей шифрования протокола для генерирования зашифрованных данных протокола. Данные протокола могут отражать набор шифров. Компьютер-отправитель может передавать сообщение, содержащее зашифрованные полезные данные и зашифрованные данные протокола, на компьютер-получатель.

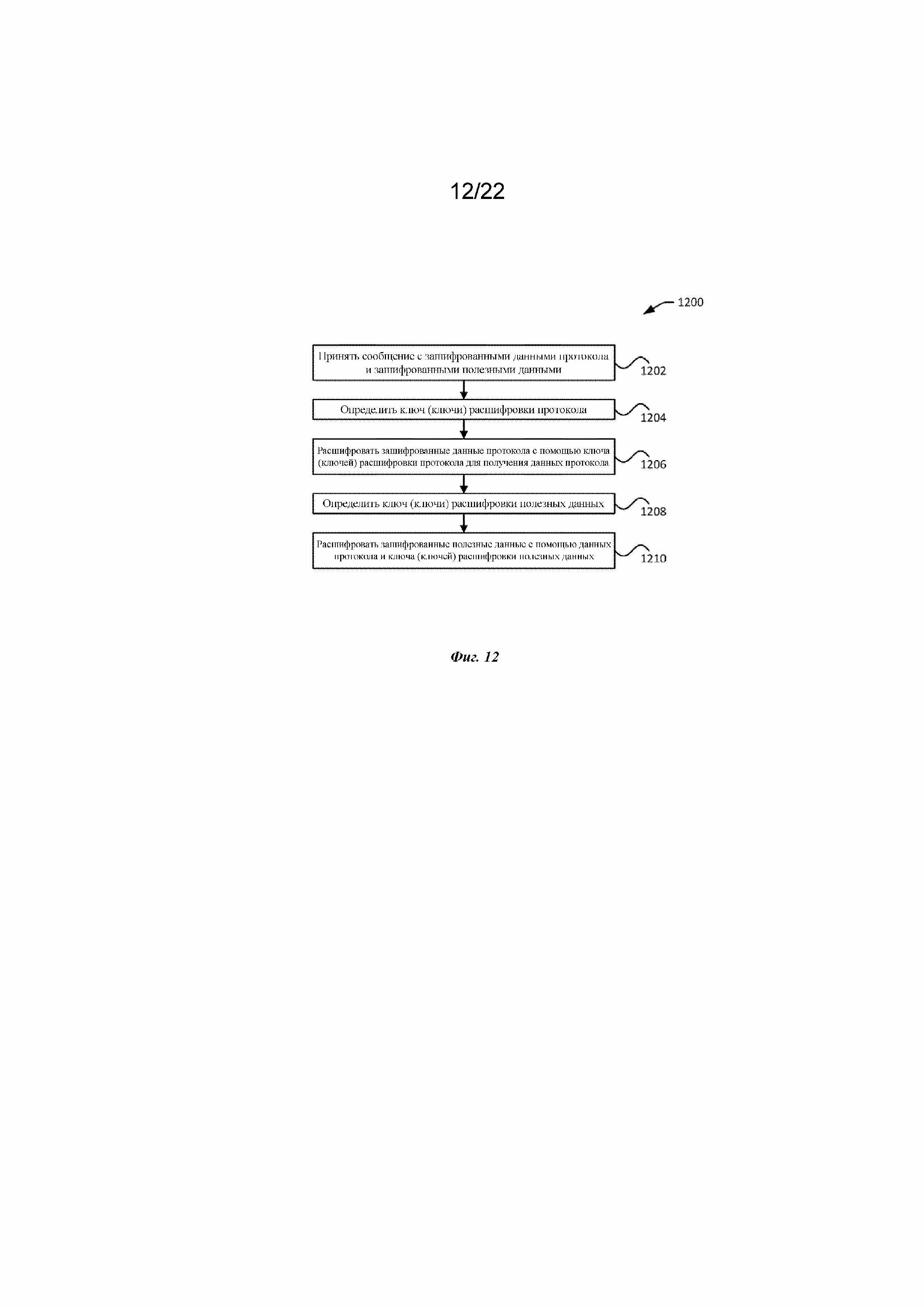

[0008] В некоторых вариантах осуществления предложена компьютерная система. Компьютерная система может быть выполнена с возможностью приема сообщения, содержащего зашифрованные данные протокола и зашифрованные полезные данные. Один или более ключей расшифровки протокола могут быть определены для расшифровки зашифрованных данных протокола. Зашифрованные данные протокола могут быть расшифрованы с помощью одного или более ключей расшифровки протокола для получения данных протокола. Один или более ключей расшифровки полезных данных могут быть определены для расшифровки полезных данных. Зашифрованные полезные данные могут быть расшифрованы с помощью данных протокола и одного или более ключей расшифровки полезных данных для получения полезных данных.

КРАТКОЕ ОПИСАНИЕ ГРАФИЧЕСКИХ МАТЕРИАЛОВ

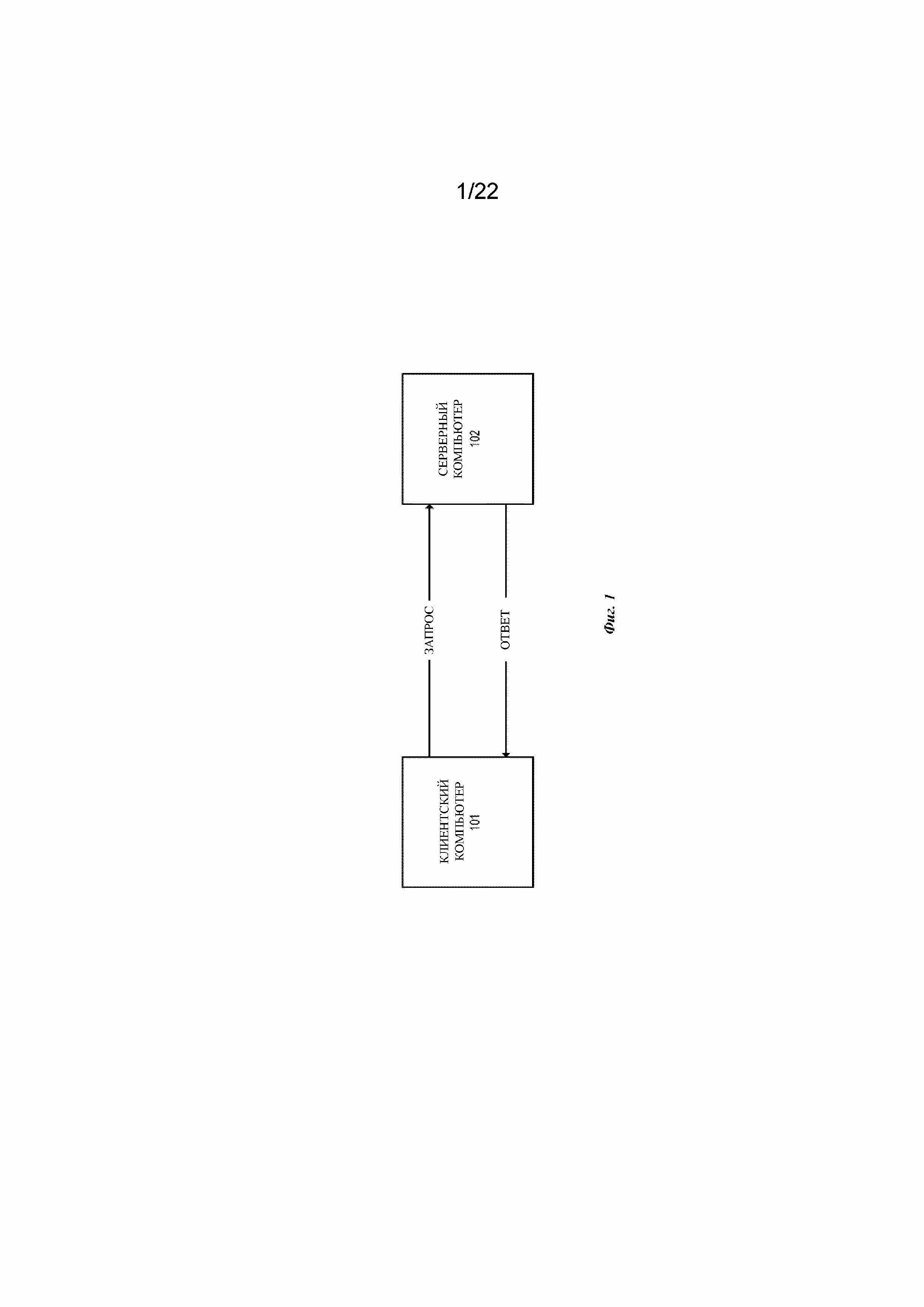

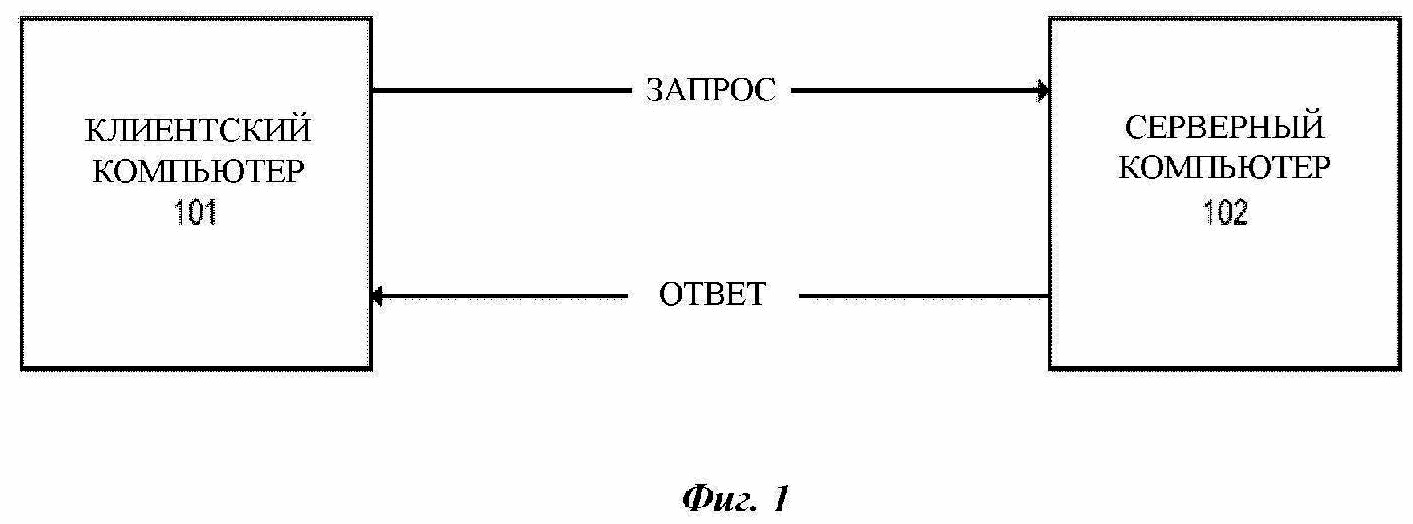

[0009] На фиг. 1 показана связь между клиентским компьютером и серверным компьютером согласно некоторым вариантам осуществления настоящего изобретения.

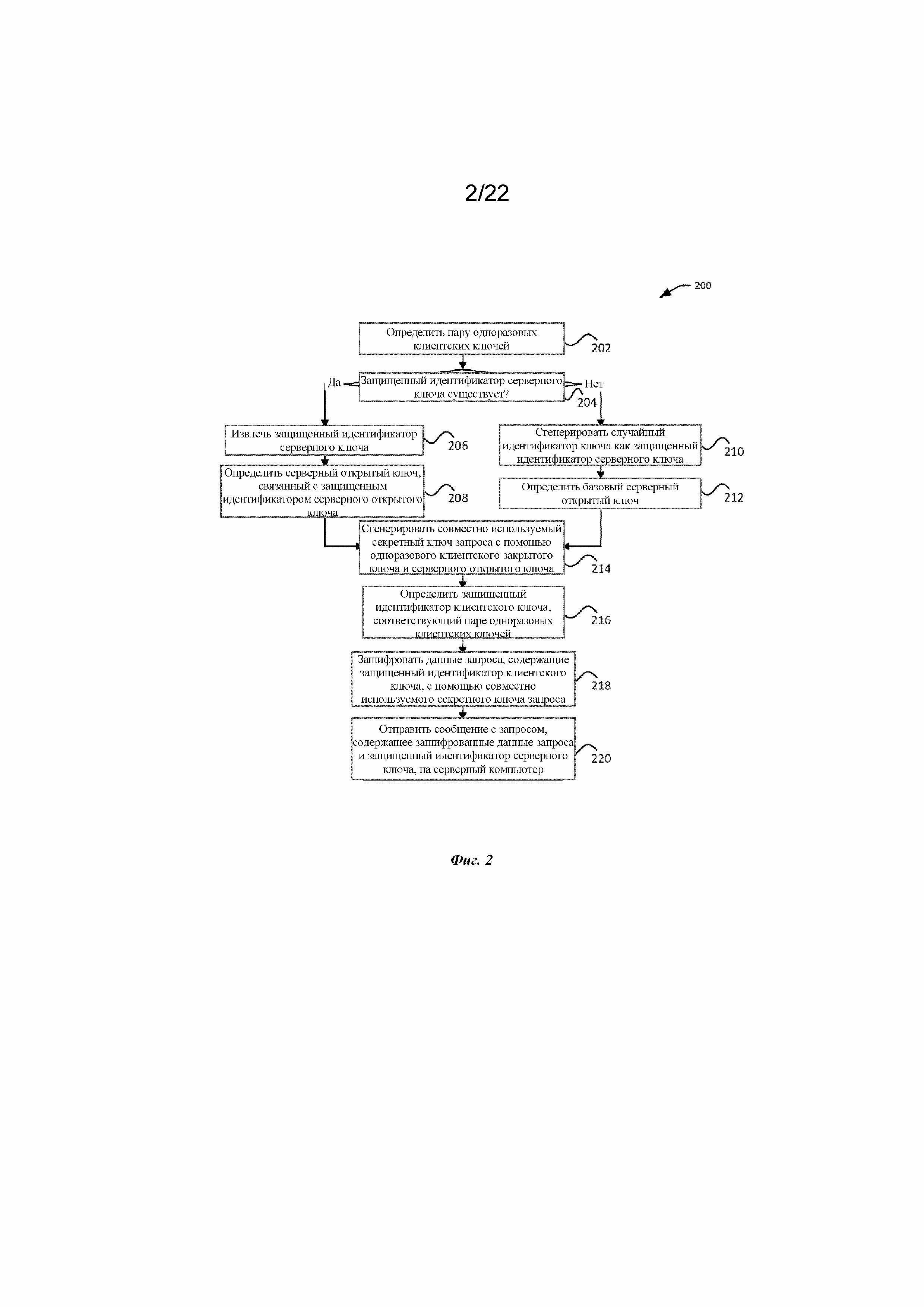

[0010] На фиг. 2 показан приведенный в качестве примера процесс генерирования и отправки сообщения с запросом согласно некоторым вариантам осуществления.

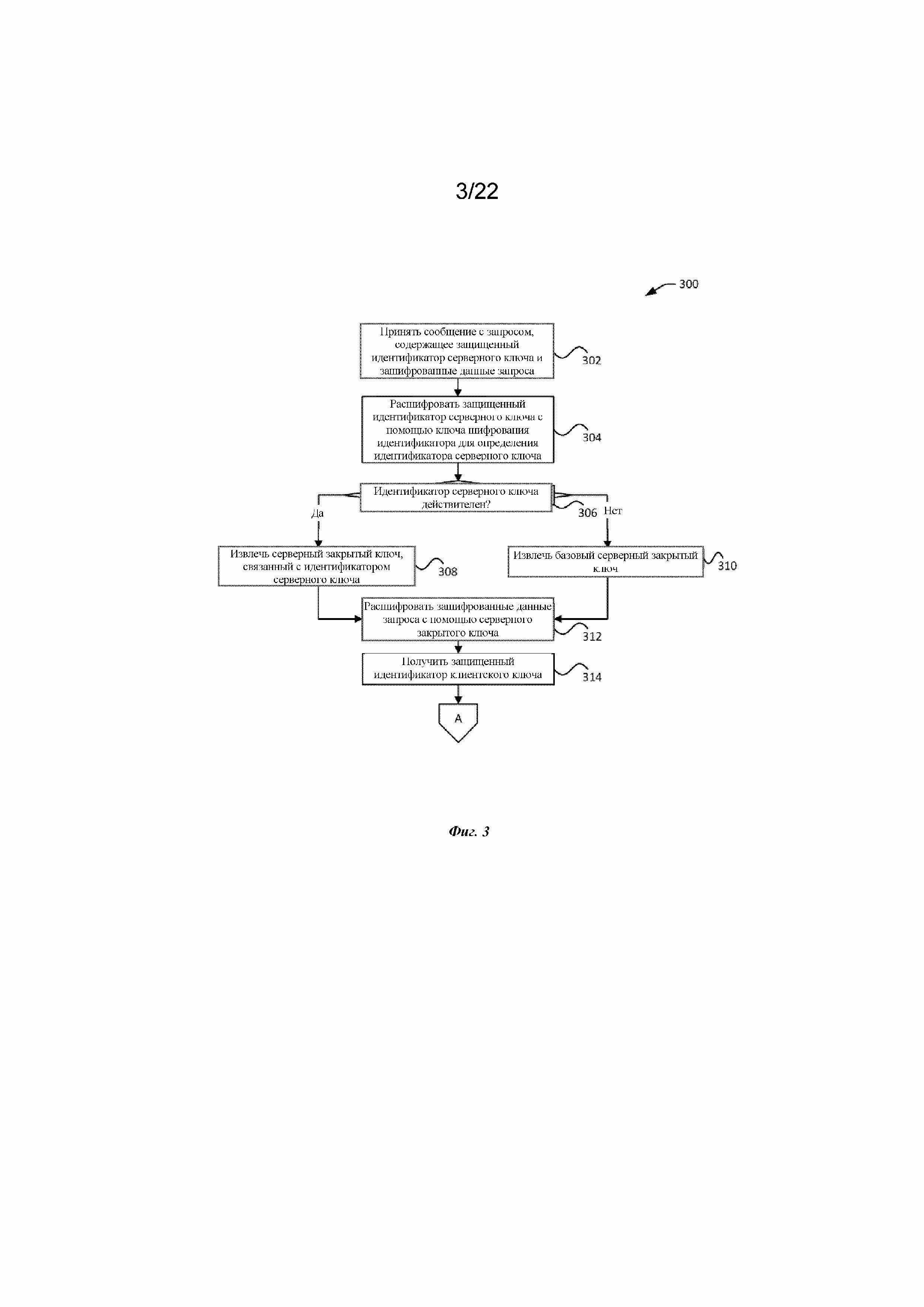

[0011] На фиг. 3 показан приведенный в качестве примера процесс принятия и обработки сообщения с запросом согласно некоторым вариантам осуществления.

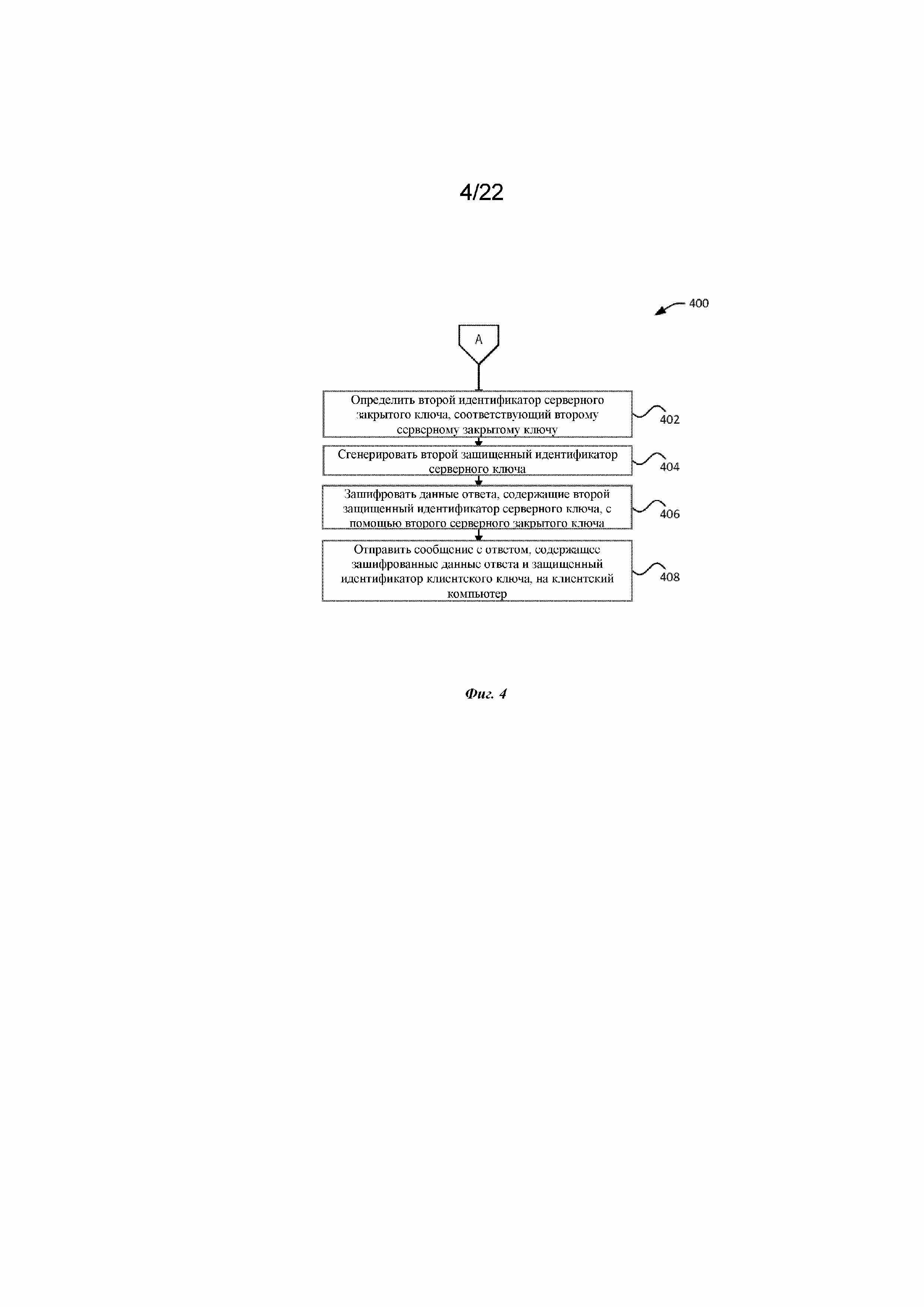

[0012] На фиг. 4 показан приведенный в качестве примера процесс генерирования и отправки сообщения с ответом согласно некоторым вариантам осуществления.

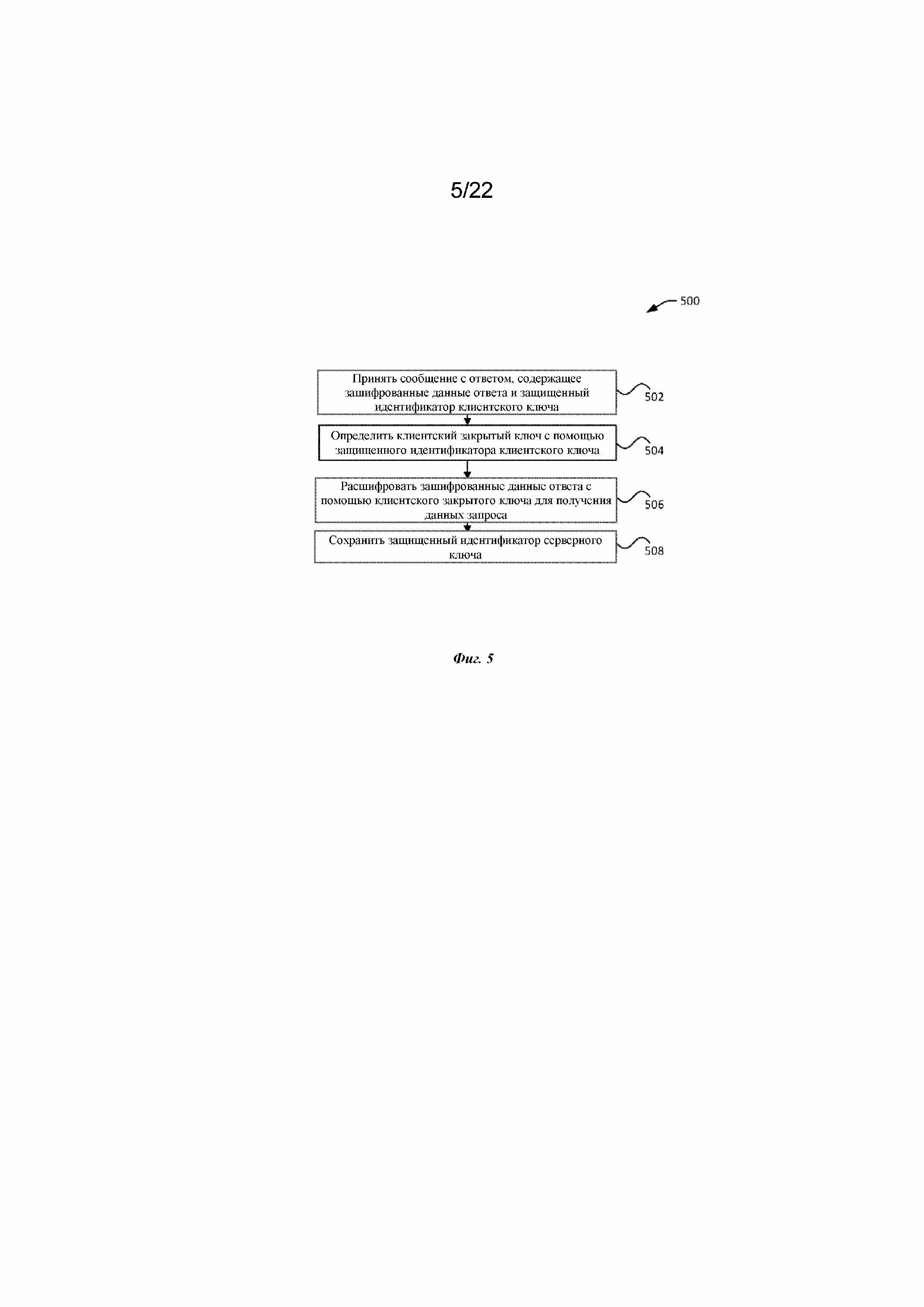

[0013] На фиг. 5 показан приведенный в качестве примера процесс принятия и обработки сообщения с ответом согласно некоторым вариантам осуществления.

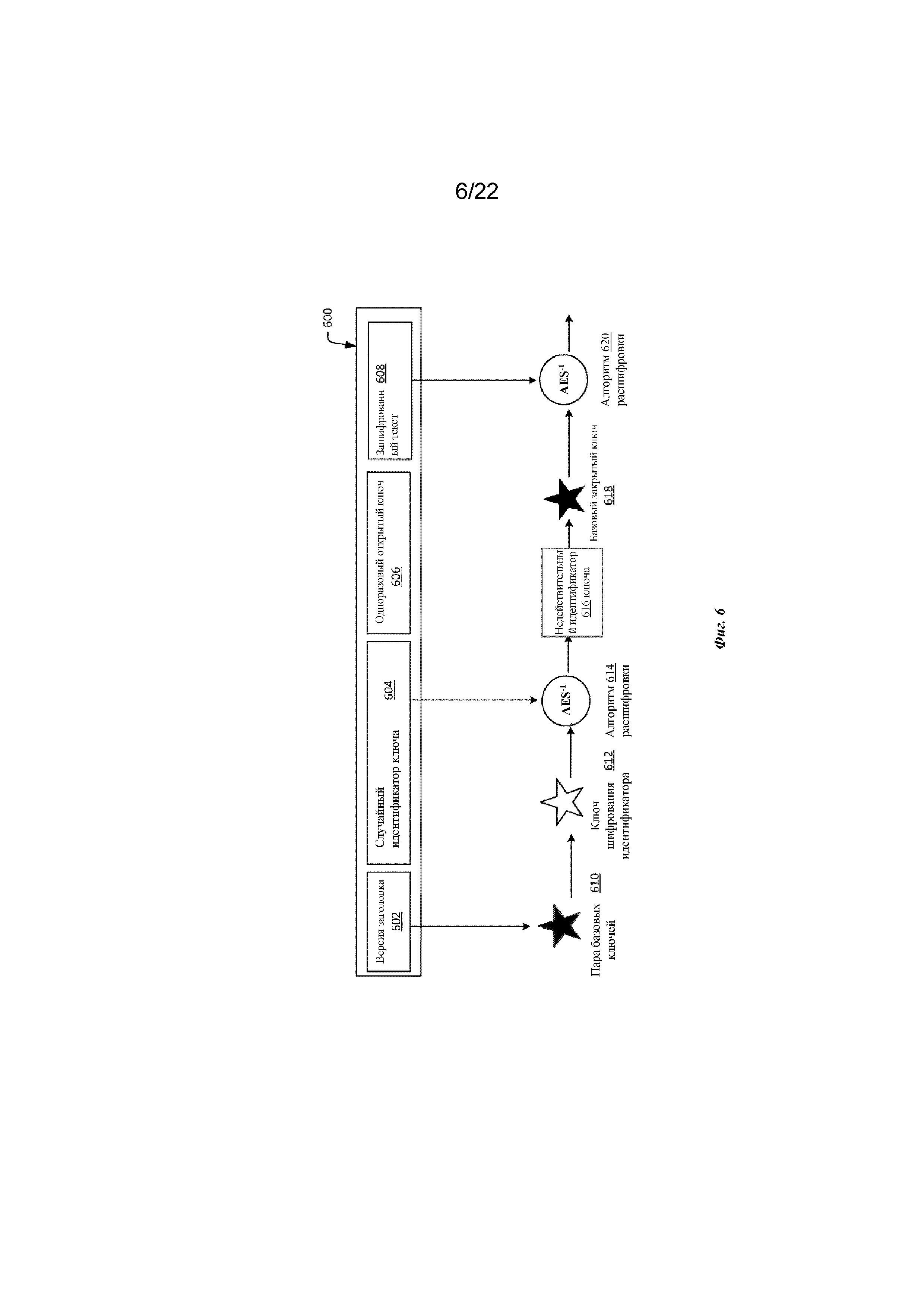

[0014] На фиг. 6 показаны пример первого сообщения с запросом, отправленного клиентским компьютером на серверный компьютер, и обработка первого сообщения с запросом серверным компьютером согласно некоторым вариантам осуществления.

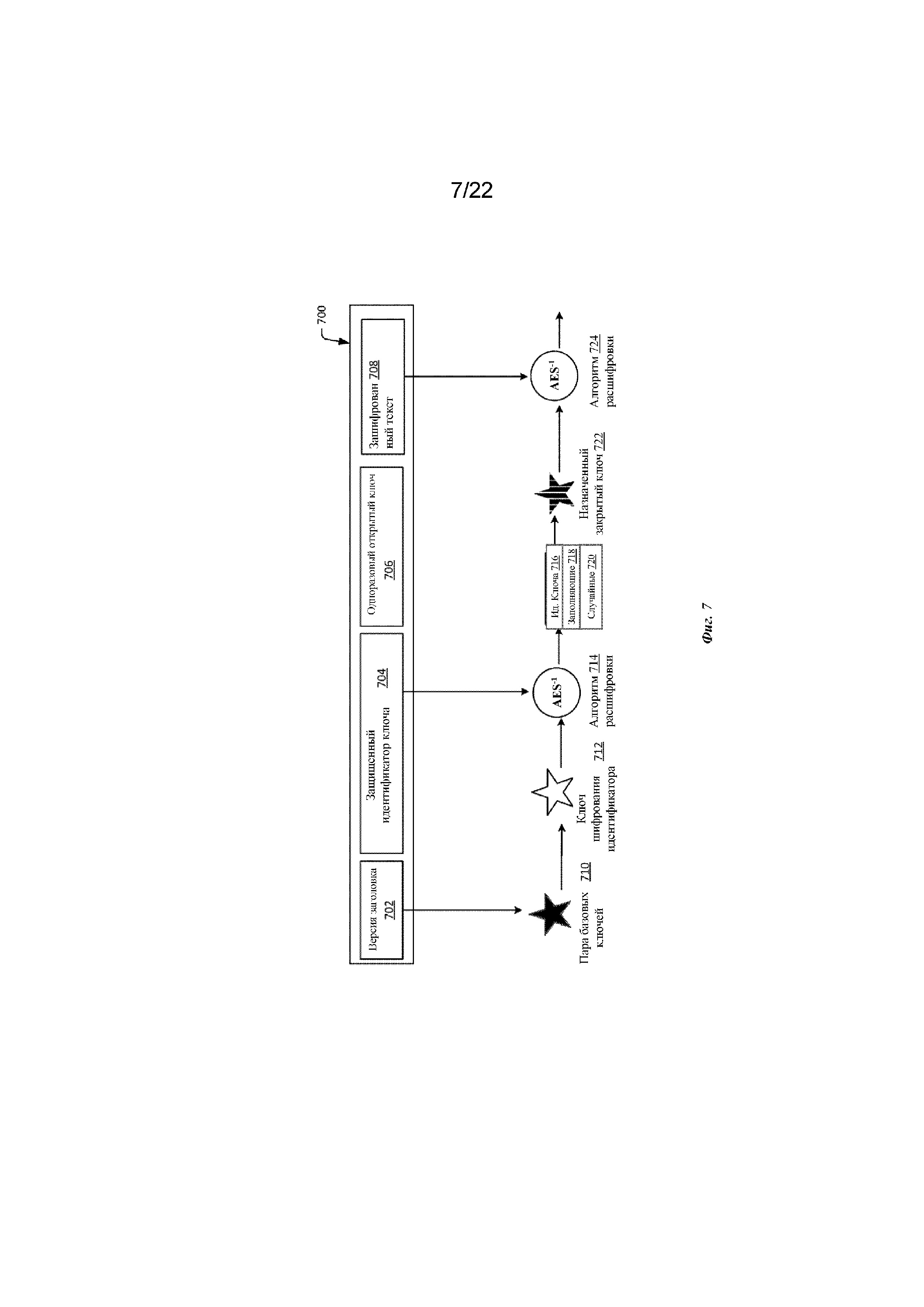

[0015] На фиг. 7 показаны пример последующего сообщения с запросом, отправленного клиентским компьютером на серверный компьютер, и обработка последующего сообщения с запросом серверным компьютером согласно некоторым вариантам осуществления.

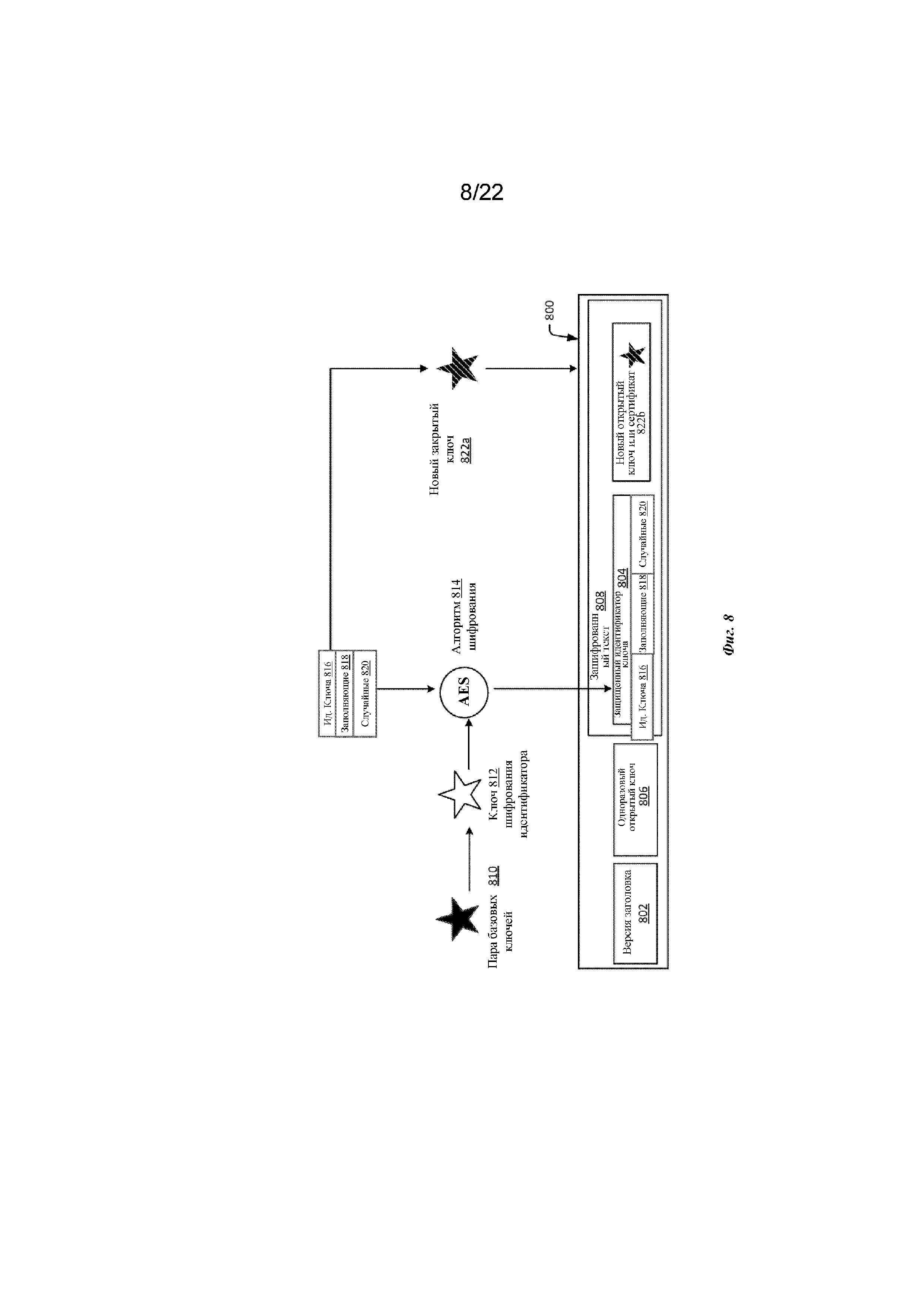

[0016] На фиг. 8 показаны пример сообщения с ответом, отправленного серверным компьютером на клиентский компьютер, и генерирование сообщения с ответом согласно некоторым вариантам осуществления.

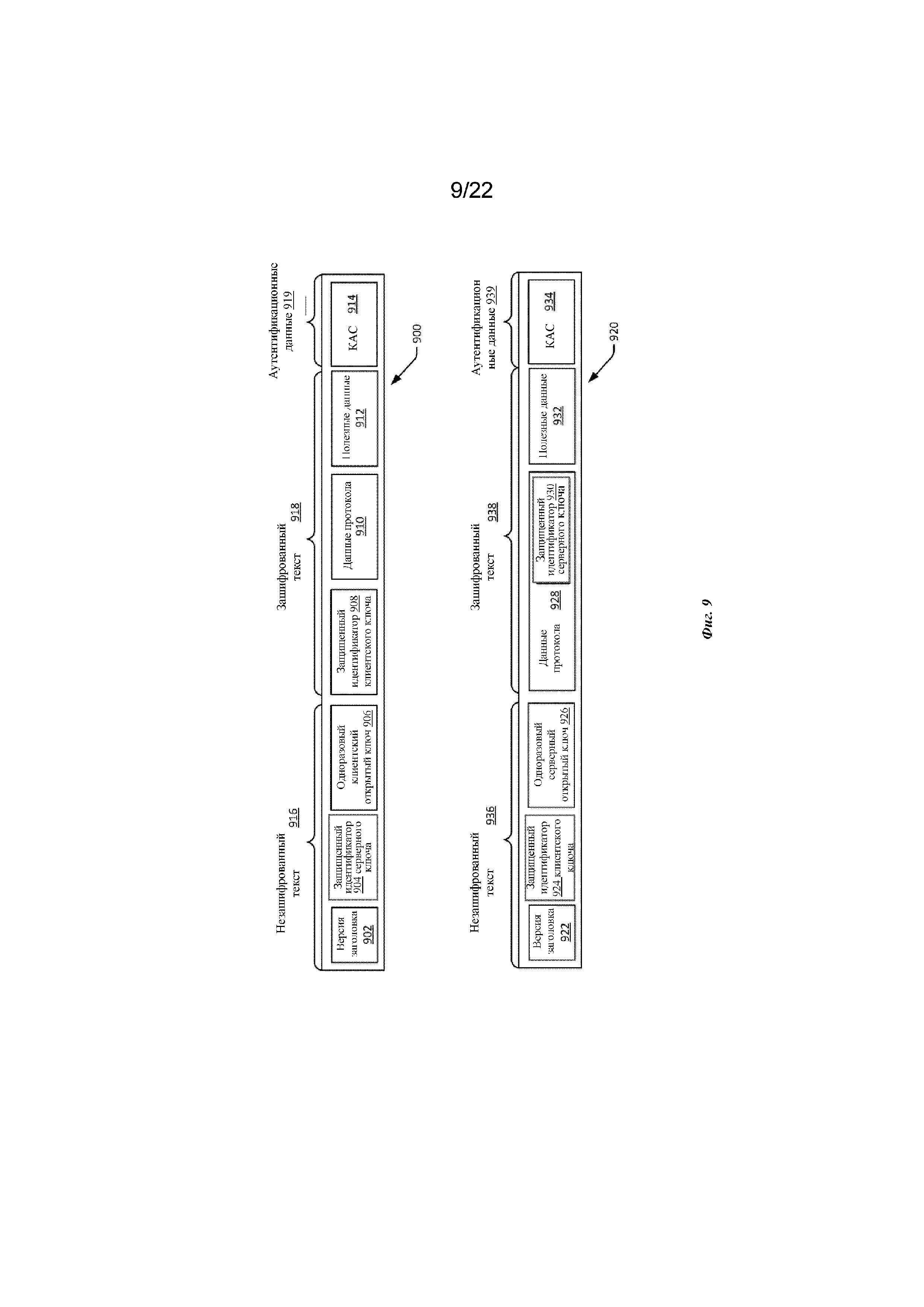

[0017] На фиг. 9 показано приведенное в качестве примера сообщение с запросом и приведенное в качестве примера сообщение с ответом, которые содержат защищенный идентификатор клиентского ключа согласно некоторым вариантам осуществления.

[0018] На фиг. 10 показан приведенный в качестве примера процесс шифрования сообщения согласно некоторым вариантам осуществления.

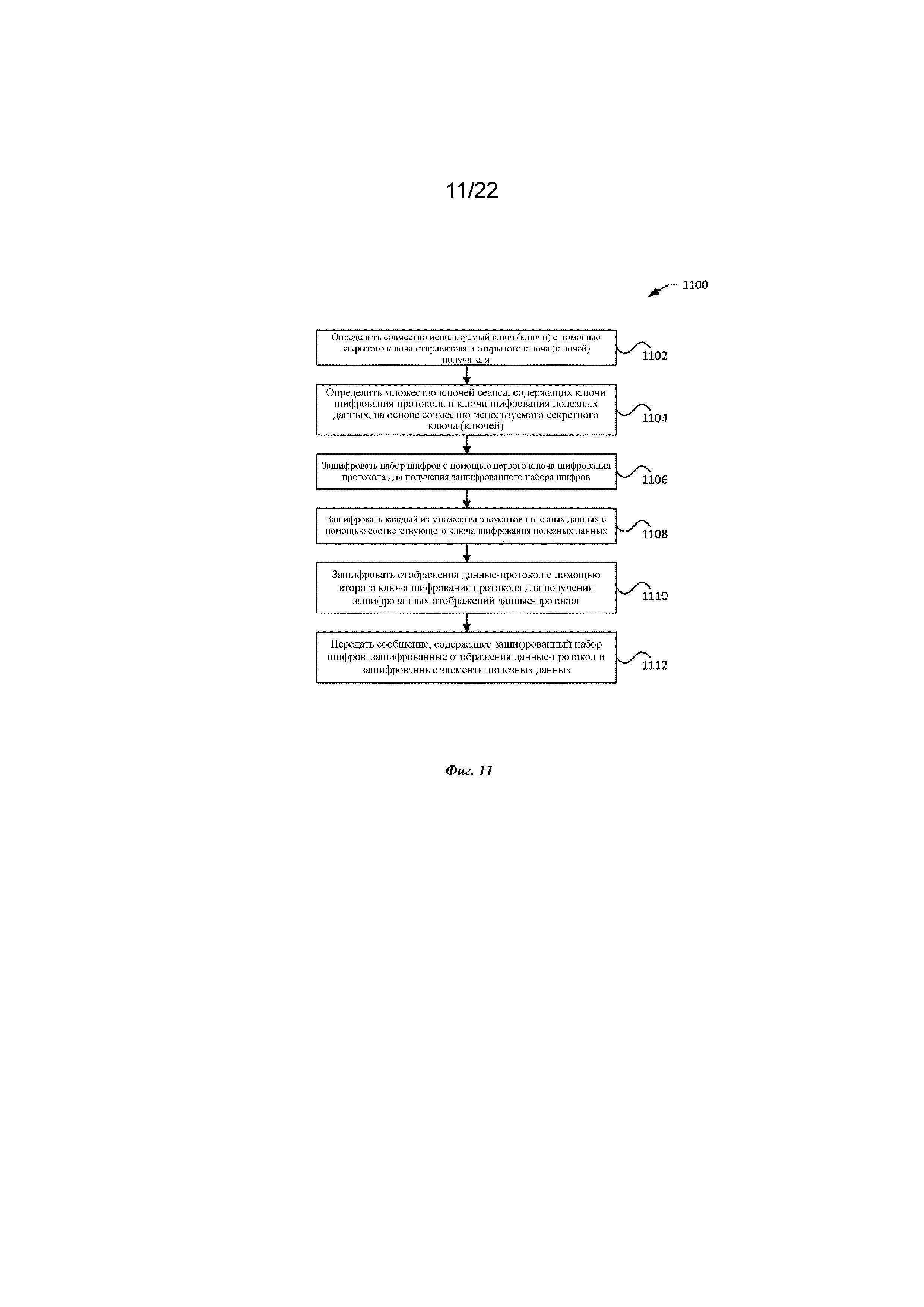

[0019] На фиг. 11 показан другой приведенный в качестве примера процесс шифрования сообщения согласно некоторым вариантам осуществления.

[0020] На фиг. 12 показан приведенный в качестве примера процесс расшифровки сообщения согласно некоторым вариантам осуществления.

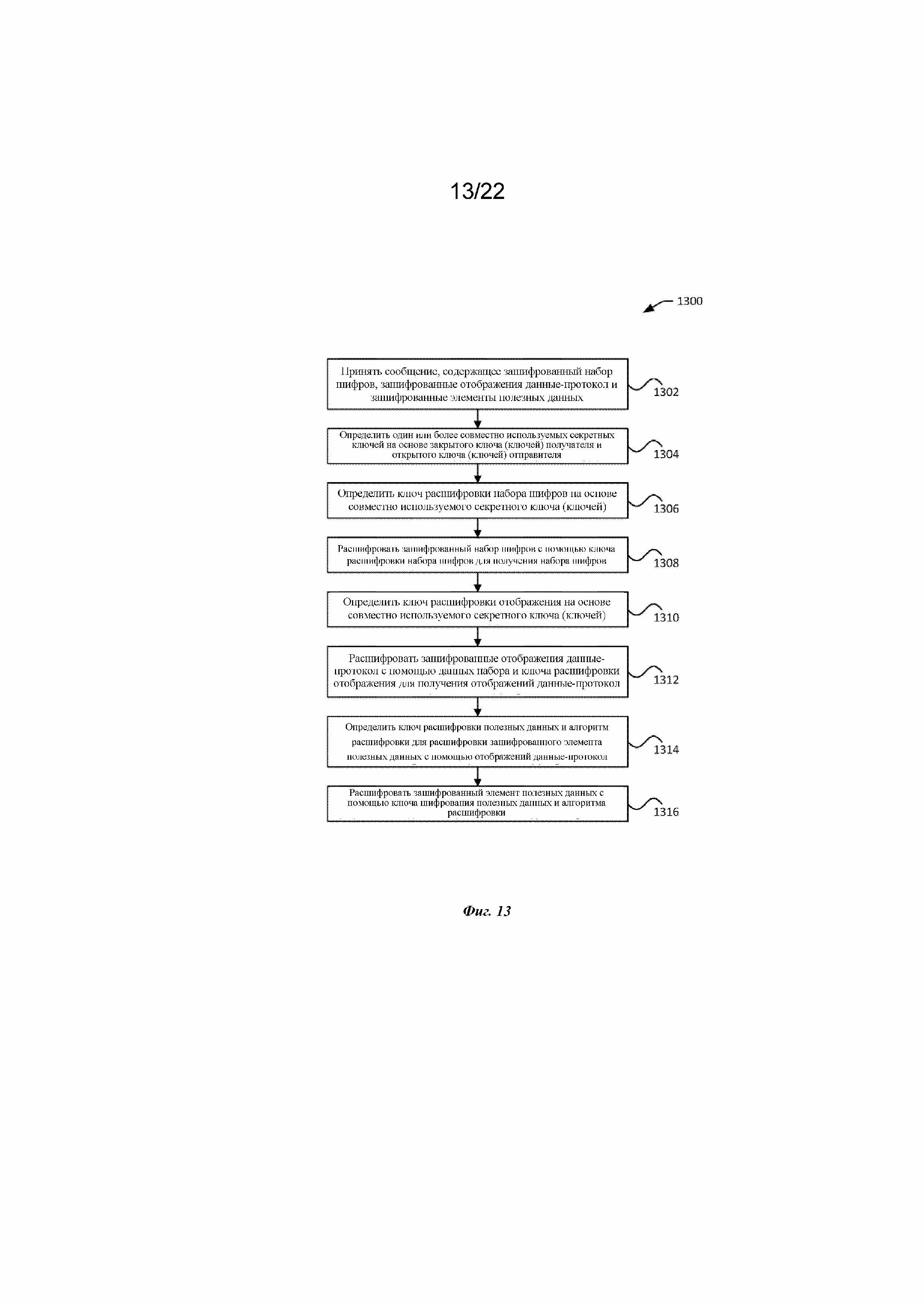

[0021] На фиг. 13 показан другой приведенный в качестве примера процесс расшифровки сообщения согласно некоторым вариантам осуществления.

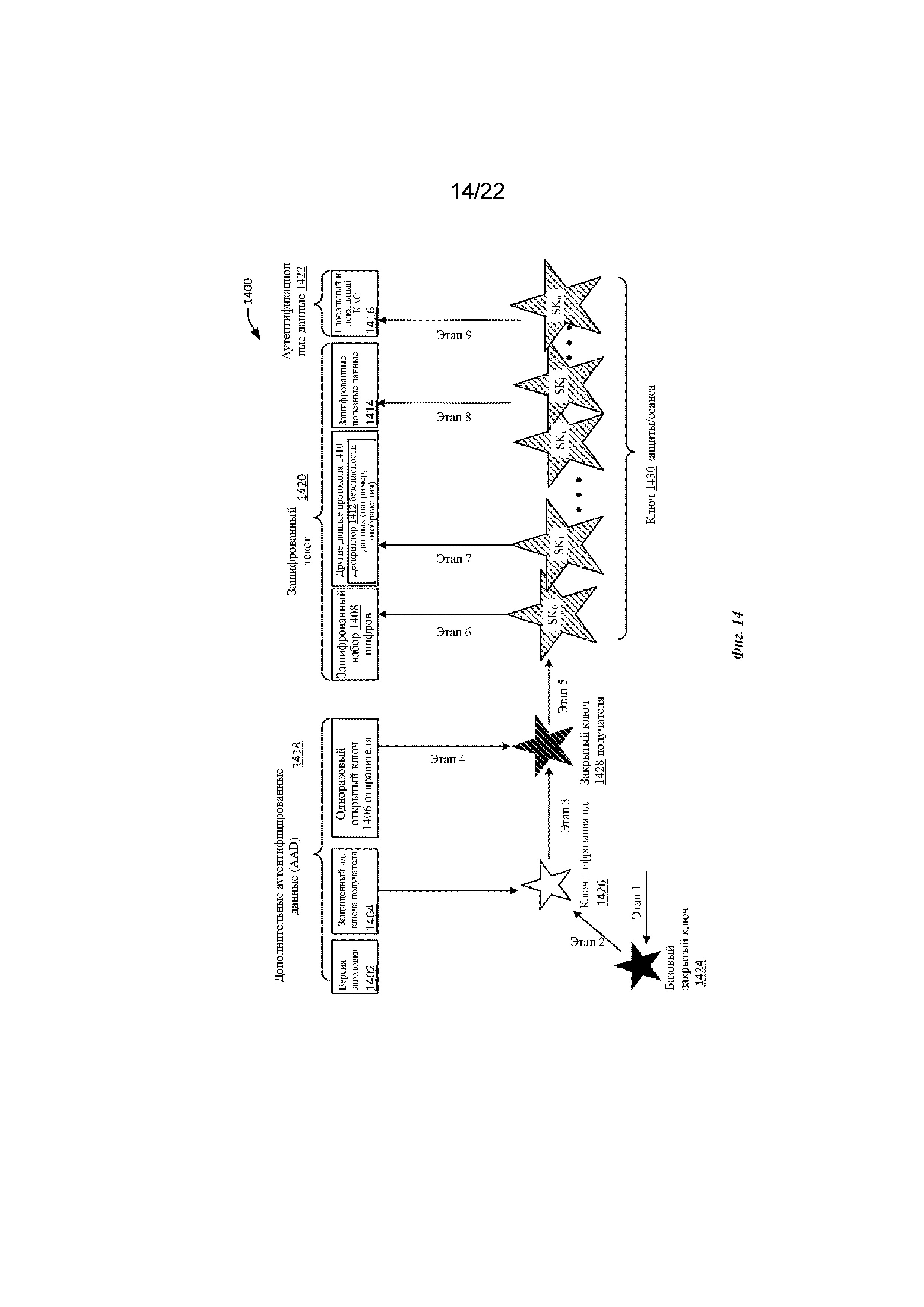

[0022] На фиг. 14 показан другой приведенный в качестве примера процесс расшифровки сообщения согласно некоторым вариантам осуществления.

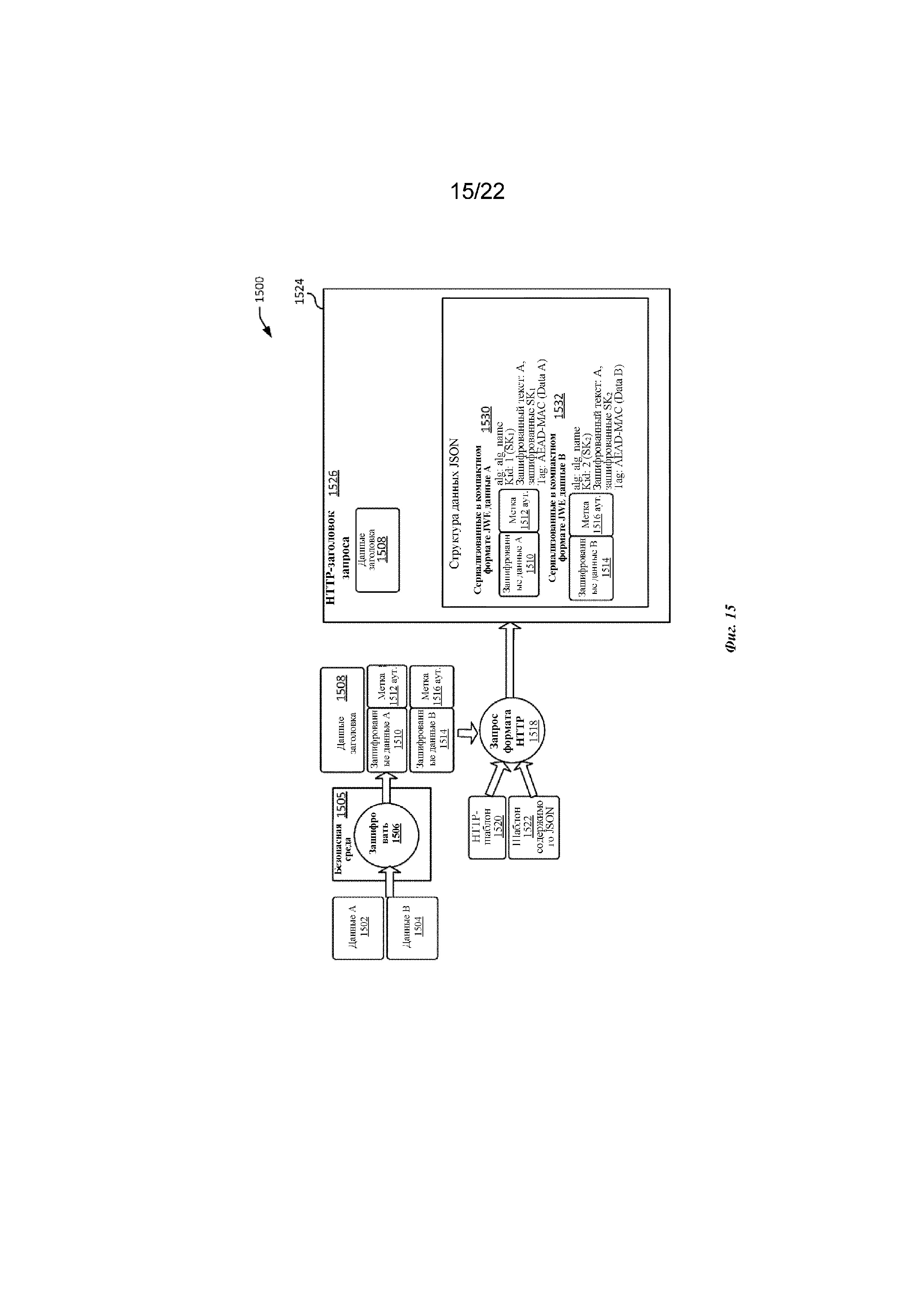

[0023] На фиг. 15 показан приведенный в качестве примера процесс генерирования HTTP-сообщения с запросом согласно некоторым вариантам осуществления.

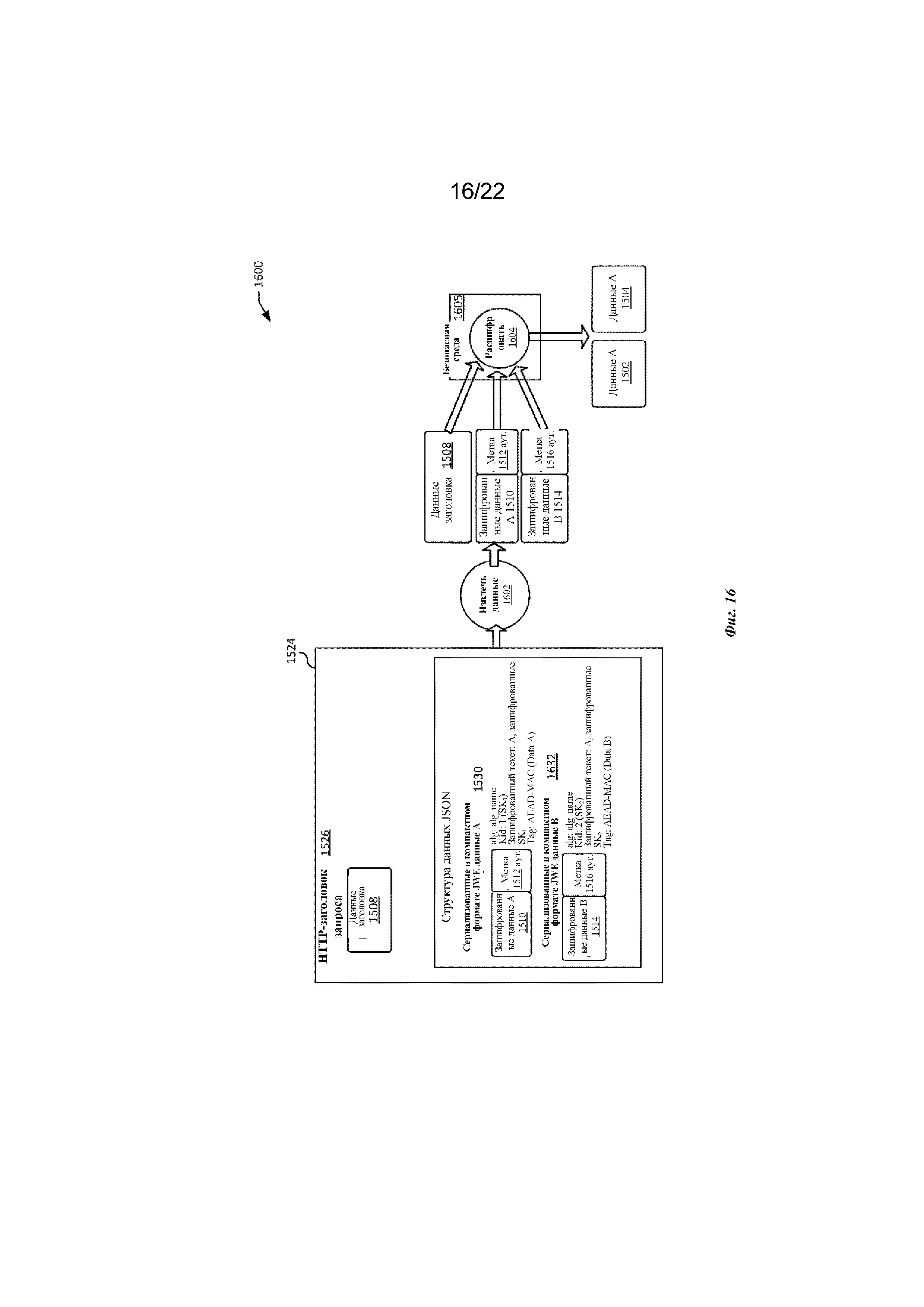

[0024] На фиг. 16 показан приведенный в качестве примера процесс обработки HTTP-сообщения с запросом согласно некоторым вариантам осуществления.

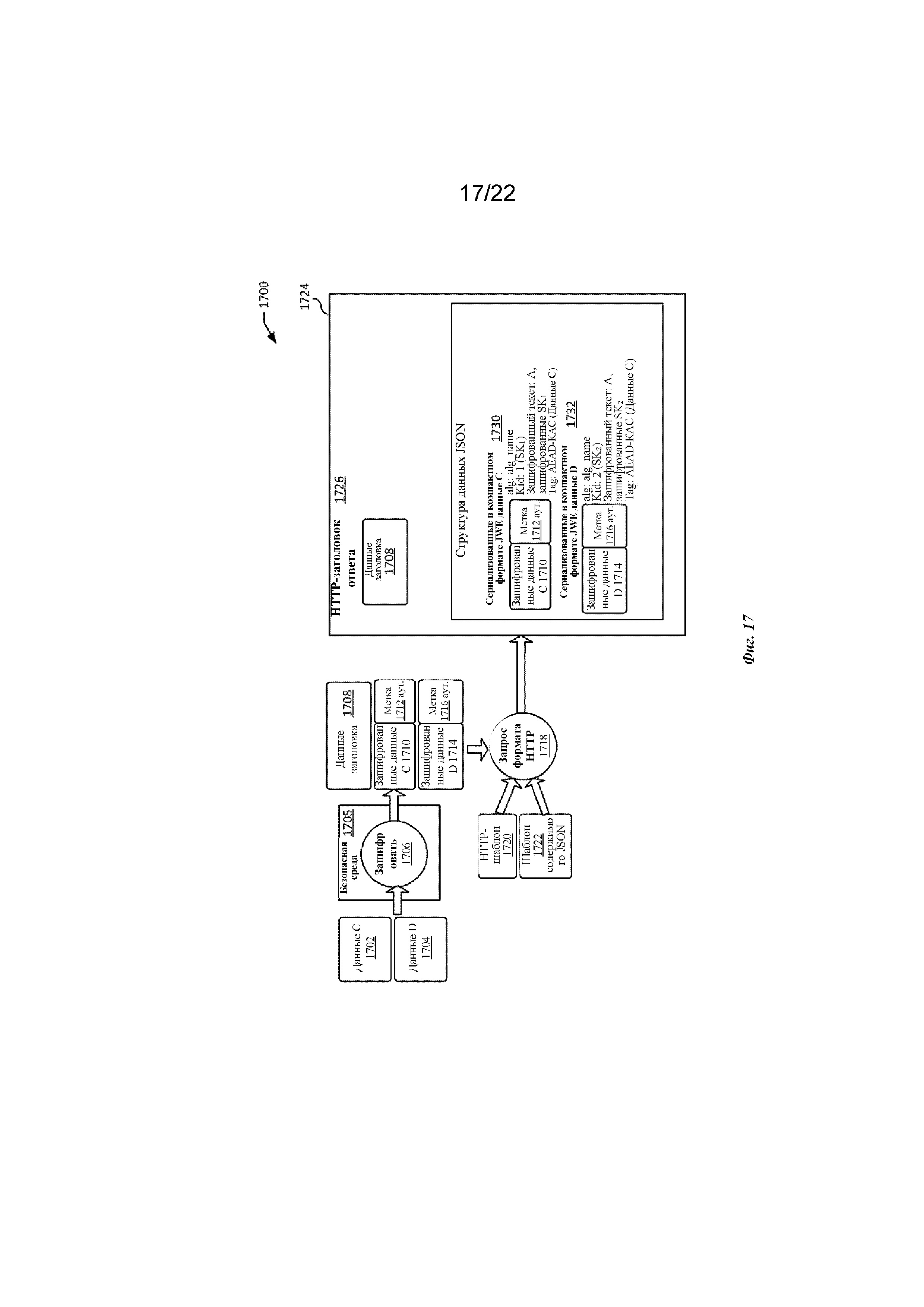

[0025] На фиг. 17 показан приведенный в качестве примера процесс генерирования HTTP-сообщения с ответом согласно некоторым вариантам осуществления.

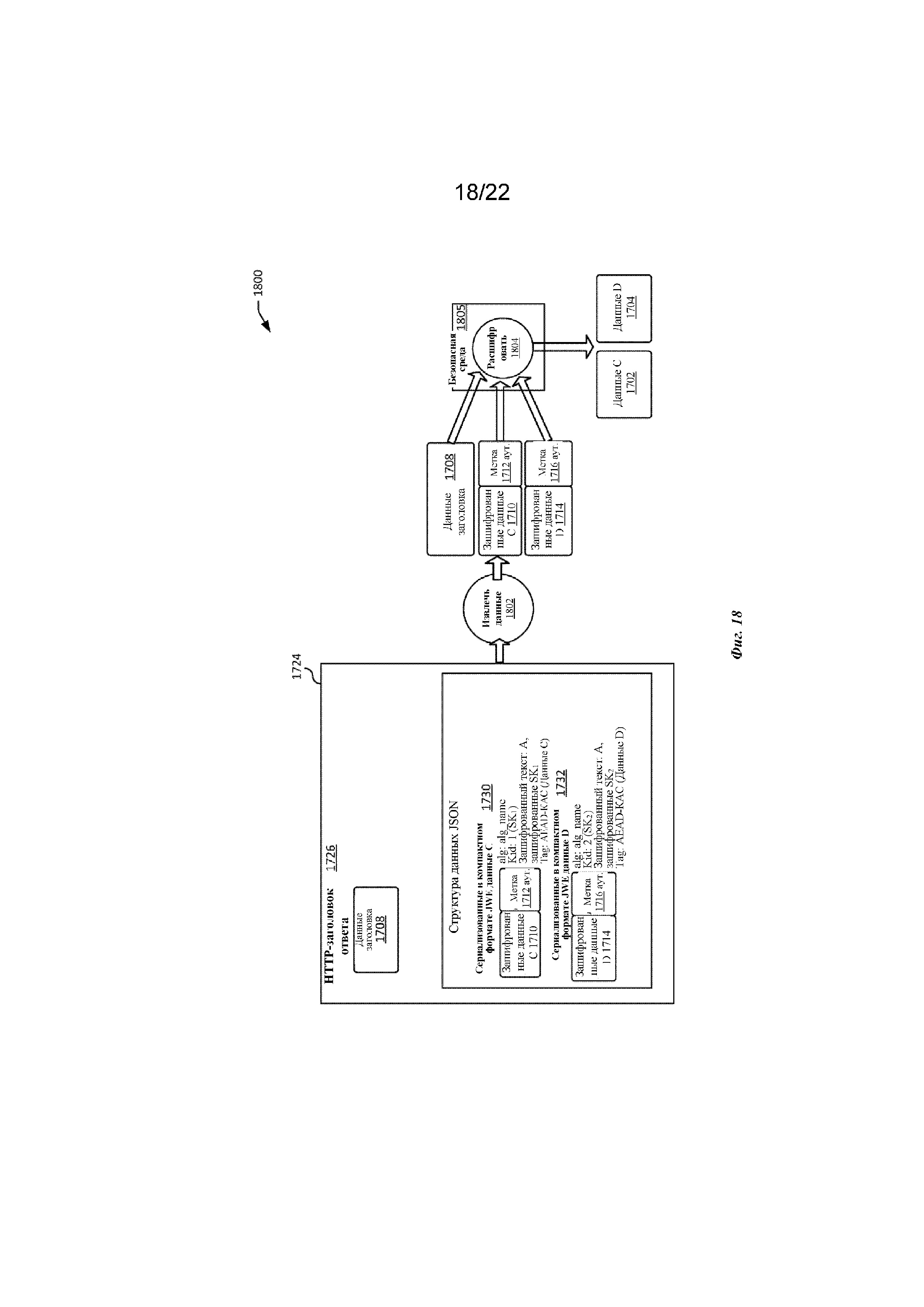

[0026] На фиг. 18 показан приведенный в качестве примера процесс обработки HTTP-сообщения с ответом согласно некоторым вариантам осуществления.

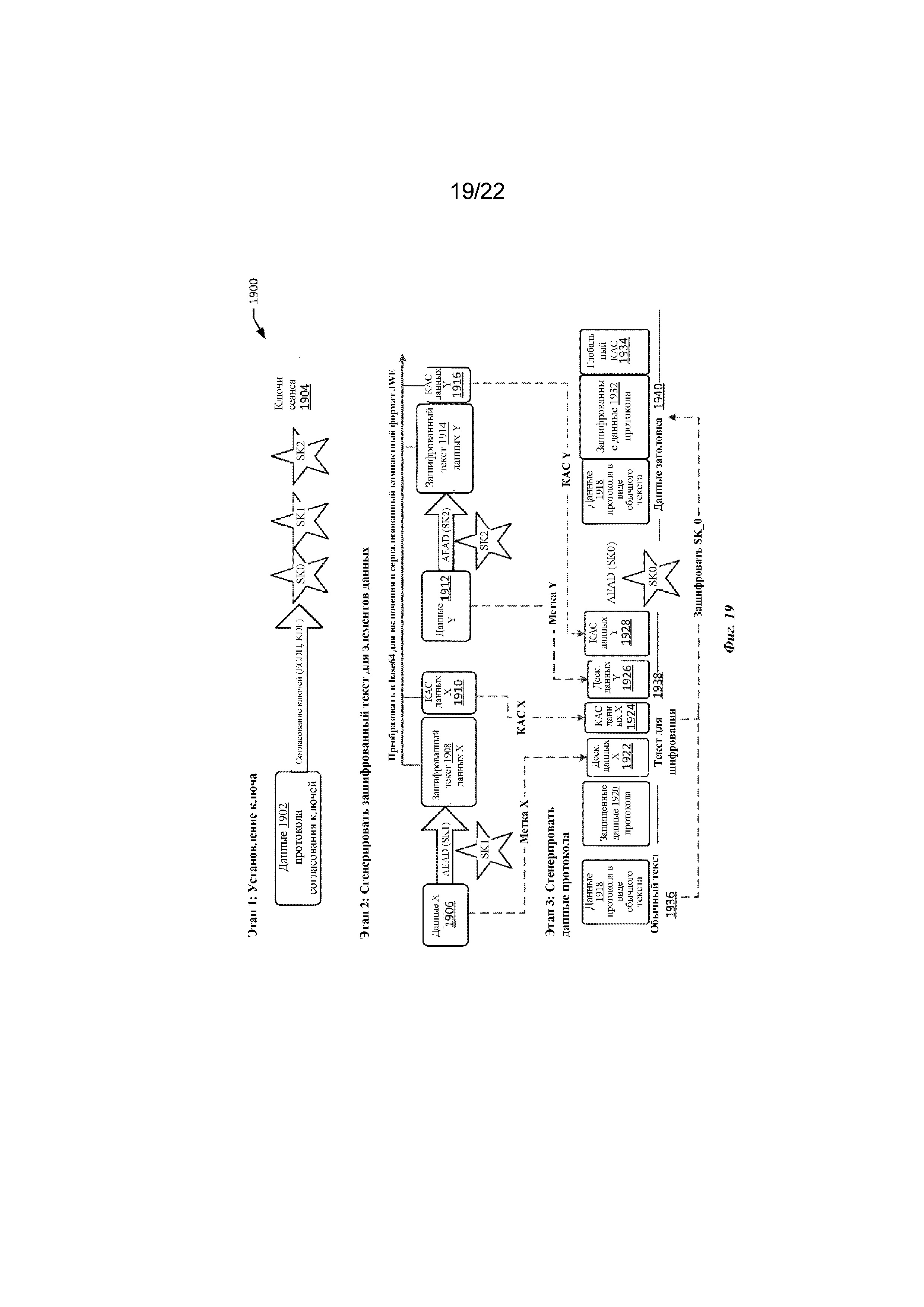

[0027] На фиг. 19 показан приведенный в качестве примера процесс шифрования для шифрования закрытых данных согласно некоторым вариантам осуществления.

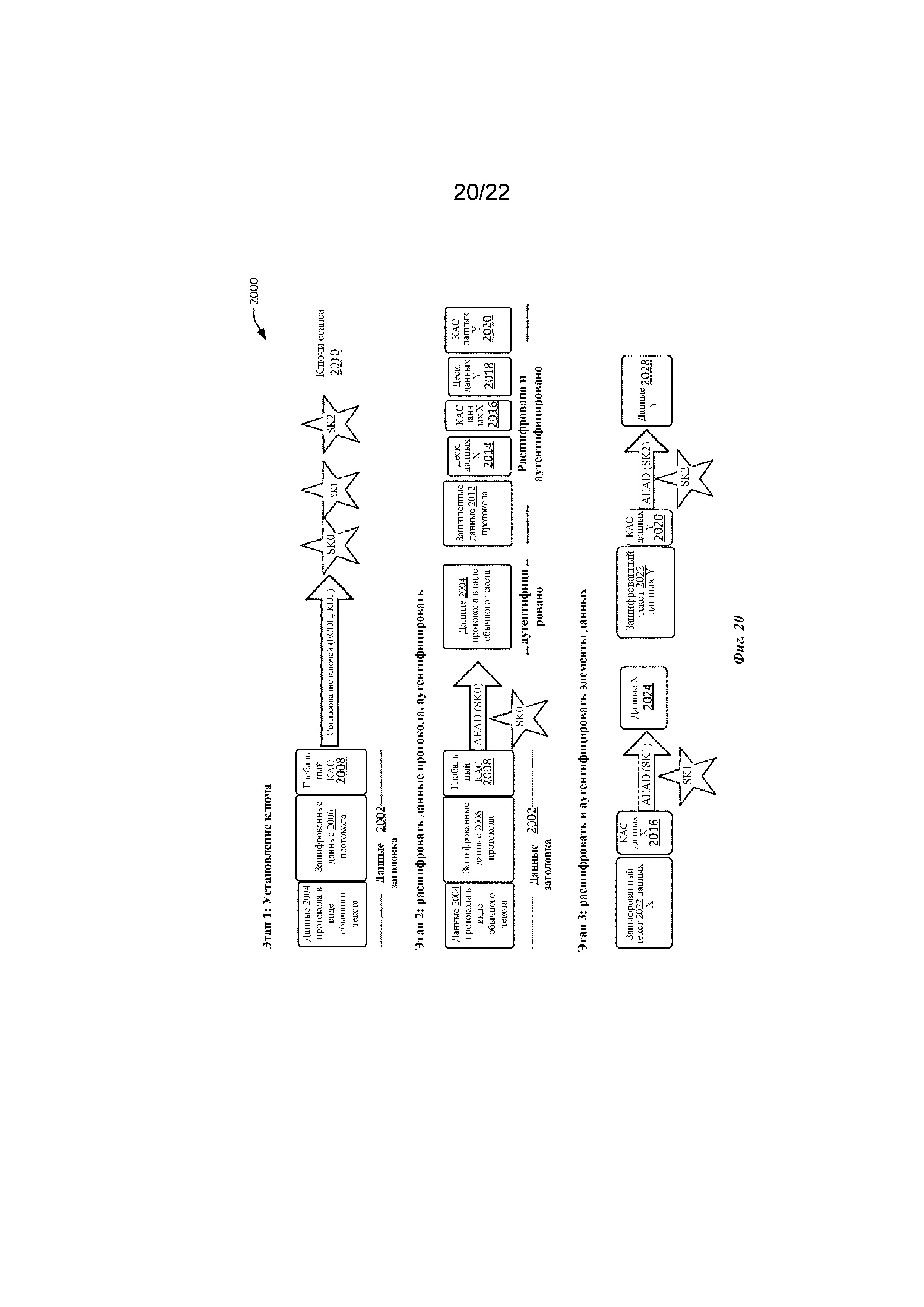

[0028] На фиг. 20 показан приведенный в качестве примера процесс расшифровки для расшифровывания данных согласно некоторым вариантам осуществления.

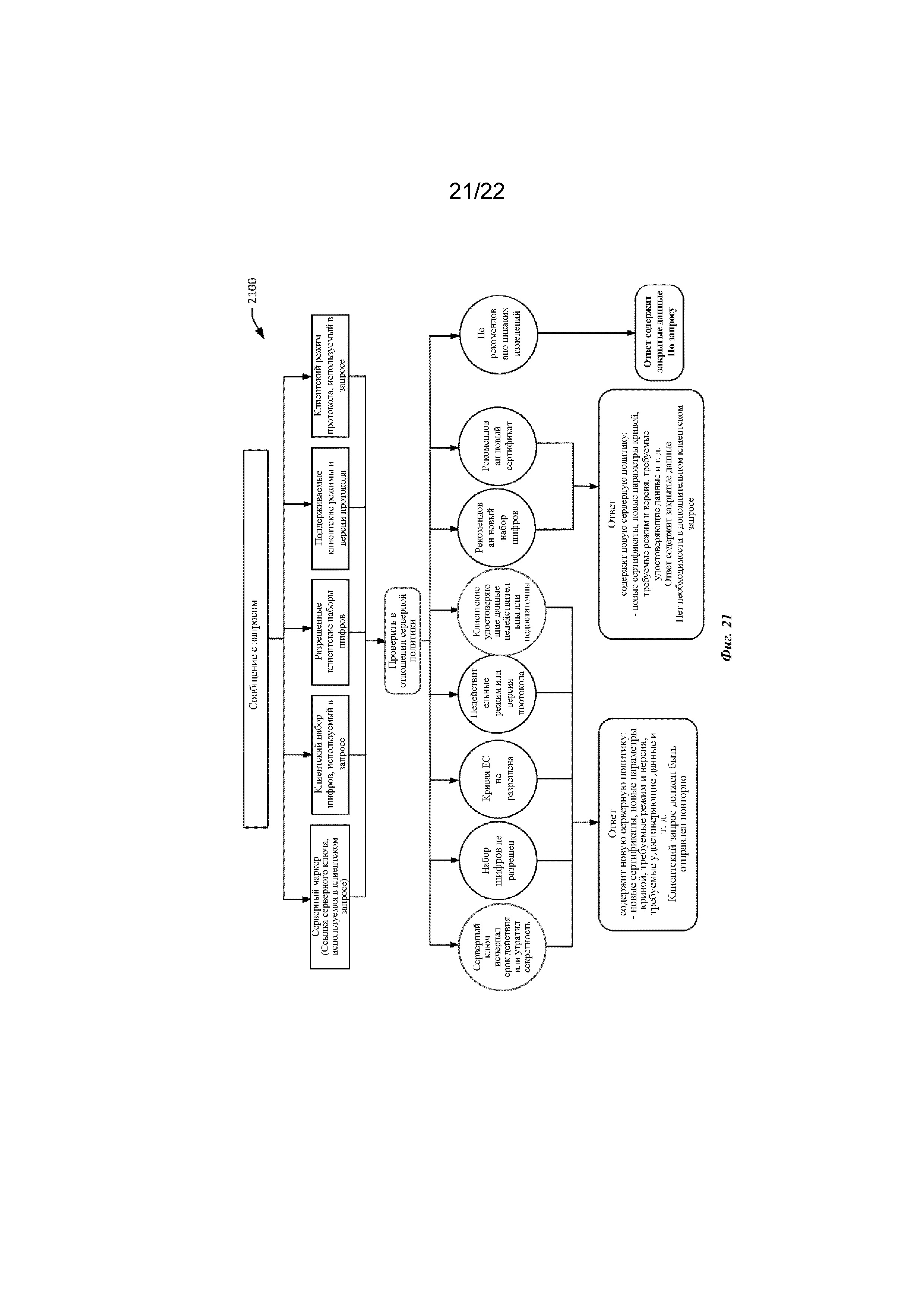

[0029] На фиг. 21 показано дерево решений для обработки сообщения с запросом для осуществления политик сервера согласно некоторым вариантам осуществления.

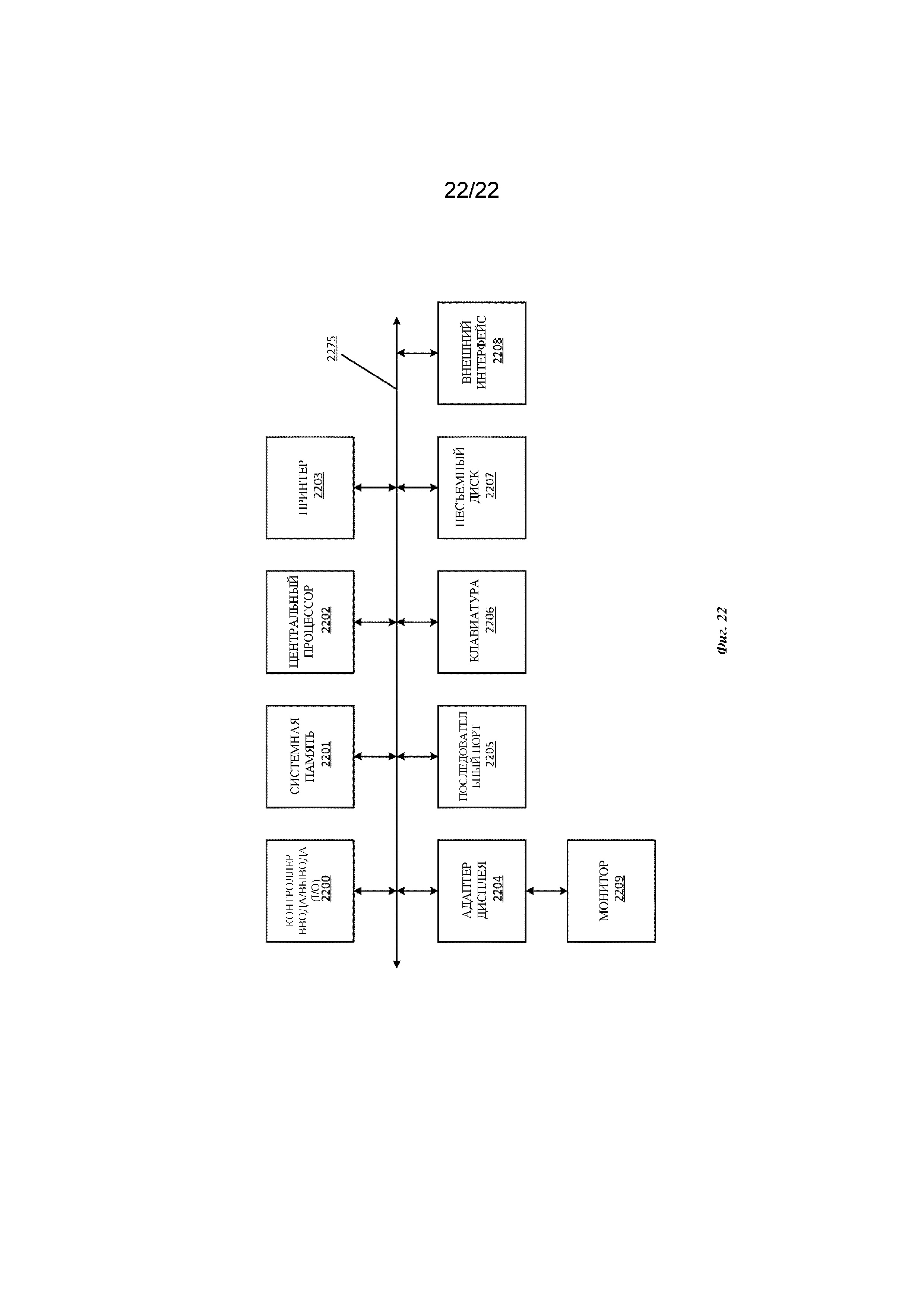

[0030] На фиг. 22 представлена высокоуровневая структурная схема компьютерной системы согласно некоторым вариантам осуществления.

ТЕРМИНЫ

[0031] Перед обсуждением вариантов осуществления изобретения для понимания вариантов осуществления настоящего изобретения может быть полезным описание некоторых терминов.

[0032] Термин «серверный компьютер» может включать мощный компьютер или кластер компьютеров. Например, серверный компьютер может представлять собой крупный универсальный компьютер, кластер мини-компьютеров или группу серверов, функционирующих как один элемент. В одном примере серверный компьютер может представлять собой сервер баз данных, подключенный к веб-серверу. Серверный компьютер может быть подключен к базе данных и может содержать любое аппаратное обеспечение, программное обеспечение, другую логическую часть или сочетание предыдущего для обслуживания запросов от одного или более клиентских компьютеров. Серверный компьютер может содержать одно или более вычислительных устройств и может использовать любую из множества вычислительных структур, компоновок и компиляций для обслуживания запросов от одного или более клиентских компьютеров.

[0033] Термин «пара открытого/закрытого ключей» может включать пару связанных криптографических ключей, сгенерированных субъектом. Открытый ключ может быть использован для открытых функций, таких как шифрование сообщения для отправки субъекту или для проверки цифровой подписи, которая предположительно была создана субъектом. Закрытый ключ, с другой стороны, может быть использован для закрытых функций, таких как расшифровка принятого сообщения или наложение цифровой подписи. Открытый ключ обычно авторизует орган, известный как Орган сертификации (CA), который хранит открытый ключ в базе данных и распределяет его любому другому субъекту, который запрашивает его. Закрытый ключ, как правило, хранится на безопасном носителе данных и обычно известен только субъекту. Однако, криптографические системы, описанные в данном документе, могут обладать механизмами восстановления ключа для восстановления потерянных ключей и избегания потери данных. Открытые и закрытые ключи могут иметь любой подходящий формат, включая формат, основанный на криптографическом алгоритме с открытым ключом (RSA) или криптографии на основе эллиптических кривых (ECC).

[0034] «Цифровая подпись» может относиться к результату использования алгоритма на основе пары открытого/закрытого ключей, что позволяет подписывающей стороне заявлять, а проверяющей стороне проверять подлинность и целостность документа. Подписывающая сторона действует с помощью закрытого ключа, а проверяющая сторона действует с помощью открытого ключа. Этот процесс удостоверяет подлинность отправителя, целостность подписанного документа и так называемый принцип невозможности отказа, который не позволяет отклонить то, что было подписано. Сертификат или другие данные, которые содержат цифровую подпись подписывающей стороны, называют «подписанным» подписывающей стороной.

[0035] «Цифровой сертификат» или «сертификат» может включать электронный документ или файл данных, который использует цифровую подпись для связывания открытого ключа и/или соответствующего закрытого ключа с данными, связанными с идентификатором. В некоторых вариантах осуществления сертификат может содержать открытый ключ. Сертификат может иметь одно или несколько полей данных, таких как официальное имя субъекта, серийный номер сертификата, дату начала и завершения действия сертификата, связанные с сертификатом разрешения и т. п. Сертификат может содержать дату начала действия, указывающую первую дату, в которую действителен сертификат, и дату завершения действия, указывающую последнюю дату, в которую действителен сертификат. Сертификат также может содержать хеш данных в сертификате, включая поля данных. Если не указано иное, каждый сертификат подписан органом сертификации.

[0036] «Орган сертификации» (ОС) может иметь один или несколько компьютеров сервера, функционально связанных для выдачи сертификатов субъектам. ОС может доказать свою подлинность с помощью сертификата ОС, который содержит открытый ключ ОС. Сертификат ОС может быть подписан закрытым ключом другого ОС или может быть подписан закрытым ключом того же ОС. Последний известен как самоподписываемый сертификат. ОС также, как правило, содержит базу данных всех сертификатов, выданных ОС.

[0037] При обычном процессе орган сертификации принимает неподписанный сертификат от субъекта, подлинность которого известна. Неподписанный сертификат содержит открытый ключ, одно или несколько полей данных и хеш данных в сертификате. ОС подписывает сертификат закрытым ключом, соответствующим открытому ключу, включенному в сертификат ОС. Затем ОС может сохранить подписанный сертификат в базе данных и выдать подписанный сертификат субъекту.

[0038] «Криптографический объект nonce» может включать любое число, строку, последовательность битов или другое значение данных, предназначенное для использования совместно с одним сеансом связи. В некоторых случаях криптографический объект nonce может быть сгенерирован случайным или псевдослучайным образом. Как правило, криптографический объект nonce имеет достаточную длину, чтобы сделать незначительной вероятность независимого генерирования одинакового значения объекта nonce несколько раз.

[0039] «Заблокированный ключ», например, «заблокированный открытый ключ», может включать ключ, который был искажен или иным образом изменен в сравнении с его изначальным значением путем сочетания с другим элементом данных, таким как криптографический объект nonce (например, случайное или псевдослучайное число). Например, для генерирования «заблокированного открытого ключа» открытый ключ может быть умножен на объект nonce. Аналогично, для генерирования «заблокированного закрытого ключа» закрытый ключ может быть умножен на объект nonce.

[0040] «Ключ шифрования» может включать любое значение данных или другую информацию, подходящую для криптографического шифрования данных. «Ключ расшифровки» может включать любое значение данных или другую информацию, подходящую для расшифровки зашифрованных данных. В некоторых случаях ключ шифрования и ключ расшифровки могут быть одним и тем же ключом (то есть, «симметричным ключом»).

[0041] «Идентификатор ключа» может включать любые данные, которые могут быть использованы для идентификации одного или более ключей или цифровых сертификатов. Например, идентификатор ключа может идентифицировать закрытый ключ, открытый ключ или их цифровой сертификат, или пару закрытого/открытого ключей. Идентификатор ключа может также идентифицировать один или более ключей шифрования, ключей подписи или любых других подходящих ключей. Идентификатор ключа может представлять собой серийный номер, связанный с цифровым сертификатом, при этом сертификат может быть извлечен с помощью серийного номера. Идентификатор ключа может также содержать случайное или псевдослучайное число или буквенно-цифровую строку, которая идентифицирует закрытый или открытый ключ. В некоторых вариантах осуществления отображение между идентификатором ключа и связанными с ним ключом (ключами) или сертификатами может сохраняться в таблице, файле, базе данных или любом другом подходящем хранилище данных, которое поддерживает операции поиска и/или сохранения.

[0042] «Идентификатор клиентского ключа» представляет собой идентификатор ключа, который идентифицирует один или более ключей, связанных с клиентским компьютером. «Идентификатор серверного ключа» представляет собой идентификатор ключа, который идентифицирует один или более ключей, связанных с серверным компьютером.

[0043] «Защищенный идентификатор ключа» может содержать идентификатор ключа и по возможности другие данные, которые используются для скрытия или иной защиты конфиденциальности идентификатора ключа каким-либо образом. В некоторых вариантах осуществления защищенный идентификатор ключа относится только к одноразовому значению, которое не раскрывает никакую полезную информацию перехватчику (например, к случайному или псевдослучайному значению), но которое отображается в один или более ключей или сертификатов. Например, защищенный идентификатор клиентского ключа может включать одноразовое случайное значение, которое отображается в клиентский закрытый ключ или клиентский открытый ключ.

[0044] Защищенный идентификатор ключа может также содержать идентификатор ключа (с дополнительными данными или без них), который был зашифрован с помощью ключа шифрования (также именуемого как «ключ защиты идентификатора»). Например, защищенный идентификатор серверного ключа может содержать идентификатор серверного ключа, который отображается в клиентский закрытый ключ или клиентский открытый ключ. В некоторых вариантах осуществления защищенный идентификатор ключа может также содержать дополнительные данные, такие как заполняющие данные и/или случайное значение. В некоторых вариантах осуществления заполняющие данные могут представлять собой элемент постоянных данных. Наличие элемента постоянных данных в результате расшифровки защищенного идентификатора ключа может указывать на действительность или целостность идентификатора ключа. В некоторых других вариантах осуществления заполняющие данные могут содержать код аутентификации сообщений (КАС) идентификатора ключа или другой код, сгенерированный на основе идентификатора ключа. КАС может быть использован для аутентификации идентификатора ключа и/или других данных, включенных в защищенный идентификатор ключа. Заполняющие данные и/или случайное значение могут быть использованы для приведения длины защищенного идентификатора ключа или незашифрованных данных, содержащих идентификатор ключа, заполняющие данные и случайное значение, к фиксированной длине, чтобы исказить идентификатор ключа и сделать более трудным для перехватчика отличение защищенных идентификаторов ключей от любых других данных фиксированной длины. В некоторых вариантах осуществления идентификатор серверного ключа и/или дополнительные данные могут быть зашифрованы с помощью ключа шифрования идентификатора или какого-либо другого подходящего ключа шифрования для генерирования защищенного идентификатора ключа.

[0045] В некоторых вариантах осуществления защищенный идентификатор ключа может быть расшифрован или иным образом обработан для раскрытия искомого идентификатора ключа. Идентификатор ключа может затем быть отображен в один или более искомых ключей и/или сертификатов. В некоторых других вариантах осуществления защищенный идентификатор ключа не расшифровывают, но используют непосредственно для извлечения соответствующих ключей и/или сертификата. Отображения могут быть сохранены в таблице, файле, базе данных или любом другом подходящем хранилище данных, которое поддерживает операции поиска и/или сохранения.

[0046] «Ключ шифрования идентификатора» или «ключ расшифровки идентификатора» могут относиться к любому ключу шифрования, применимому для шифрования или расшифровки идентификатора ключа. В некоторых вариантах осуществления ключ шифрования идентификатора может быть таким же, как и ключ расшифровки идентификатора (например, симметричным ключом шифрования). Например, идентификатор ключа (и необязательно другие данные) может быть зашифрован с помощью ключа шифрования идентификатора для формирования защищенного идентификатора ключа, обсуждаемого выше. В некоторых вариантах осуществления ключ шифрования идентификатора может быть определен с помощью определенной пары открытого/закрытого ключей и/или других подходящих данных. Например, в некоторых вариантах осуществления ключ шифрования идентификатора может являться результатом точечного умножения открытого ключа и соответствующего закрытого ключа. В данном случае нет необходимости в независимом управлении ключом шифрования идентификатора, поскольку ключ шифрования идентификатора может всегда быть восстановлен из существующей пары ключей. В качестве другого примера ключ шифрования идентификатора может представлять собой ключ шифрования, который поддерживается отдельно (например, хранится в элементе безопасности клиентского компьютера или серверного компьютера).

[0047] В различных вариантах осуществления один или более ключей шифрования идентификатора могут быть использованы и/или сохранены одним субъектом (например, клиентским компьютером или серверным компьютером) в разных ситуациях. Например, первый ключ шифрования идентификатора может быть использован для шифрования/расшифровки идентификаторов ключей для сообщений согласно первому протоколу или сообщений от конкретного отправителя. Второй отличный ключ шифрования идентификатора может быть использован для шифрования/расшифровки идентификаторов ключей для сообщений согласно второму протоколу или сообщений от другого отправителя.

[0048] В некоторых вариантах осуществления информация, содержащаяся в сообщениях, может указывать на то, какие ключи шифрования идентификатора использовать и/или как формировать ключи шифрования идентификатора. Например, версия заголовка в сообщении A может быть использована для выбора первой базовой пары закрытого/открытого ключей для генерирования первого ключа шифрования идентификатора; тогда как другая версия заголовка в сообщении B может быть использована для выбора второй пары базовых закрытого/открытого ключей для генерирования второго отличного ключа шифрования идентификатора. В некоторых вариантах осуществления выбор базовой пары закрытого/открытого ключей или ключа шифрования идентификатора могут основываться на субъектности отправителя сообщения, удостоверяющей информации или любых других подходящих данных.

[0049] «Одноразовый ключ» относится к ключу, который предназначен для использования только один раз для защиты одной транзакции или другого сеанса связи (например, сообщения с запросом или сообщения с ответом) между двумя субъектами (например, клиентским компьютером и серверным компьютером). Например, клиентский компьютер может использовать первый клиентский ключ для шифрования сообщения с запросом, отправленного на серверный компьютер. Первый клиентский ключ может быть использован клиентским компьютером для расшифровки сообщения с ответом, соответствующего первому сообщению с запросом, которое отправлено серверным компьютером. Однако для шифрования следующего сообщения с запросом клиентский компьютер может использовать второй отличный ключ. Таким образом, первый клиентский ключ представляет собой одноразовый клиентский ключ, который используется только для защиты первого сообщения с запросом от клиента. Подобным образом одноразовый серверный ключ может быть использован для защиты одного сообщения с ответом с серверного компьютера.

[0050] Одноразовый ключ может включать ключ, который сгенерирован заново для каждой новой транзакции или сеанса связи (также именуемый как «кратковременный ключ»). Альтернативно множество одноразовых ключей может быть сгенерировано из одного и того же основного или статического ключа, который остается неизменным в ходе множества транзакций или сеансов связи. Каждый из множества одноразовых ключей может быть изменен по-разному. Например, каждый из одноразовых ключей может быть по-разному заблокирован с помощью криптографического объекта nonce, фактора идентификации или других блокирующих факторов, или искажен иным образом.

[0051] Одноразовые ключи, как правило, удаляют в конце транзакции или сеанса связи. Однако в некоторых вариантах осуществления одноразовые ключи могут быть сохранены на более долгий период времени. Например, во время асинхронной связи с серверным компьютером клиентский компьютер может отправлять сообщение с запросом, но может не принимать соответствующее сообщение с ответом в течение длительного периода времени или может принимать соответствующее сообщение с ответом в нарушение последовательности (например, после приема сообщения с ответом, соответствующего позднее переданному сообщению с запросом). В данном случае одноразовый ключ, связанный с отправленным ранее запросом, необходимо сохранить и использовать для расшифровки соответствующего сообщения с ответом. Клиентский компьютер, который осуществляет связь со многими серверными компьютерами, по существу одновременно с этим может также иметь необходимость в сохранении множества одноразовых закрытых ключей, связанных с соответствующими транзакциями или сеансами связи, для расшифровки соответствующих сообщений с ответом. Подобным образом серверный компьютер, осуществляющий связь со многими клиентскими компьютерами, также имеет необходимость в сохранении множества одноразовых ключей, связанных с соответствующими транзакциями или сеансами связи.

[0052] «Пара одноразовых ключей» может содержать закрытый ключ и соответствующий открытый ключ, где по меньшей мере один из двух ключей меняется для каждой новой транзакции или сеанса связи. Пара ключей может иметь любой подходящий формат, такой как ключи на основе эллиптических кривых (EC) или ключи на основе криптографического алгоритма с открытым ключом (RSA). Например, оба из закрытого ключа и соответствующего открытого ключа могут быть сгенерированы заново для каждой новой транзакции. Таким образом, пара одноразовых ключей содержит кратковременный закрытый ключ и кратковременный открытый ключ. В другом примере пара одноразовых ключей может содержать статический закрытый ключ, который остается неизменным более чем для одной транзакции, но каждый раз искаженный по-разному, и кратковременный открытый ключ. В еще одном примере пара одноразовых ключей может содержать статический открытый ключ, который остается неизменным более чем для одной транзакции, но каждый раз искаженный по-разному, и кратковременный закрытый ключ. В некоторых вариантах осуществления оба из закрытого ключа и открытого ключа пары одноразовых ключей являются статическими, но один или оба из ключей могут быть заблокированы, искажены или иным образом изменены по-разному для каждого нового сеанса связи.

[0053] «Пара статических ключей» может содержать открытый ключ (т. е. «статический открытый ключ») и закрытый ключ (т. е. «статический закрытый ключ»), сохраняемые в течение периода времени или для заданного количества транзакций или сеансов связи. Как правило, хотя и не обязательно, статический закрытый ключ может быть сохранен безопасным образом, например, в аппаратном модуле безопасности (HSM) или элементе безопасности (SE). Как правило, хотя и не обязательно, статический открытый ключ может быть связан с субъектом с помощью цифрового сертификата. «Пара статических ключей» может иметь любой подходящий формат, такой как ECC или RSA.

[0054] «Совместно используемый секретный ключ» может включать любое значение данных или другую информацию, известную только уполномоченным сторонам в защищенной связи. Совместно используемый секретный ключ может быть сгенерирован любым подходящим способом, из любых подходящих данных. Например, алгоритм на основе метода Диффи-Хеллмана, такой как метод Диффи-Хеллмана на эллиптических кривых (ECDH), может быть использован для генерирования совместно используемого секретного ключа из закрытого ключа и открытого ключа. Совместно используемый секретный ключ запроса может относиться к совместно используемому секретному ключу, который используется для защиты безопасности сообщения с запросом. Совместно используемый секретный ключ ответа относится к совместно используемому секретному ключу, который используется для защиты безопасности сообщения с ответом.

[0055] В некоторых случаях совместно используемый секретный ключ может использоваться для генерирования одного или более ключей. Например, совместно используемый секретный ключ может использоваться для генерирования одного или более ключей сеанса или ключей защиты (обсуждаемых ниже) для защиты всего сообщения с запросом или с ответом. В качестве другого примера совместно используемый секретный ключ может использоваться для генерирования множества ключей, каждый из которых используется для защиты части сообщения.

[0056] «Ключ сеанса» или «ключ защиты» может относиться к ключу (например, ключу шифрования или ключу расшифровки), который используется для защиты по меньшей мере части сообщения с запросом или с ответом в сеансе связи или любого другого типа данных. Ключ сеанса запроса относится к ключу сеанса, который используется для защиты сообщения с запросом. Ключ сеанса ответа относится к ключу сеанса, который используется для защиты сообщения с ответом. Ключ сеанса может быть сгенерирован на основе совместно используемого секретного ключа. Например, ключ сеанса запроса может быть сгенерирован на основе совместно используемого секретного ключа запроса, и ключ сеанса ответа может быть сгенерирован на основе совместно используемого секретного ключа ответа.

[0057] «Данные протокола» относятся к любым данным в сообщении, которые указывают, как шифровать, расшифровывать или иным образом обрабатывать полезные данные сообщения, или к любому другому типу данных. Данные протокола могут содержать информацию о наборе шифров, информацию о дескрипторе данных (например, информацию об отображении данные-протокол) или другие подходящие данные. Набор шифров может относиться к определенной комбинации алгоритма обмена ключами (например, ECDHE_RSA), алгоритма шифрования, кода аутентификации сообщений, алгоритма аутентификации и/или других алгоритмов, используемых для защиты связи между клиентским компьютером и серверным компьютером. В некоторых вариантах осуществления данные протокола могут также содержать информацию о согласовании ключей, такую как алгоритмы согласования ключей и параметры, используемые для установления совместно используемых секретных ключей и/или для генерирования ключей. В некоторых вариантах осуществления данные протокола могут не содержать информации о наборе шифров. Вместо этого информация о наборе шифров может быть жестко закодирована, зафиксирована и/или косвенно согласована сторонами связи (например, клиентским компьютером и серверным компьютером).

[0058] Набор шифров может определять мощность канала (например, 128 бит, 192 бита или 256 бит), функцию формирования ключа (KDF) (например, AES-128, AES-394 или AES-256), алгоритм генерирования ключей или кривой согласования ключей криптографии на основе эллиптических кривых (ECC) (например, P-256, P-384 или P-521), рабочий режим блочного шифрования (например, параллелизуемый режим блочного шифрования (OCB), шифрование симметричного ключа, режим счетчика с CBC-MAC (CCM), EAX, шифрования, затем аутентификации (EtM) или режим счетчика с аутентификацией Галуа (GCM)), алгоритм создания цифровой подписи (например, алгоритм создания цифровой подписи на основе эллиптической кривой (ECDSA) или алгоритм создания цифровой подписи (DSA)), криптографическую хеш-функцию (например, SHA-256, SHA-384 или SHA-512), объект nonce (например, 16 байт, 24 байта или 32 байта) и тому подобное.

[0059] Отправитель и получатель сообщения могут согласовывать набор шифров, используемый для осуществления связи между ними. В некоторых случаях клиентский компьютер и серверный компьютер могут обмениваться одним или более сообщениями для улаживания и согласования набора шифров, подлежащих использованию для последующей связи. Например, клиентский компьютер может отправлять поддерживаемый им список наборов шифров на серверный компьютер в сообщении с запросом. Наборы шифров могут быть перечислены в порядке предпочтения клиентского компьютера. Например, первый набор шифров в списке наборов шифров может быть наиболее предпочтительным для клиентского компьютера, второй набор шифров может быть менее предпочтительным для клиентского компьютера, чем первый набор шифров, и т. д. Сообщение с запросом может не содержать никаких полезных данных. Альтернативно сообщение с запросом может содержать полезные данные, которые зашифрованы или иным образом закодированы с помощью предпочтительного набора шифров. В ответ серверный компьютер может выбрать набор шифров из списка наборов шифров, предоставленного клиентским компьютером, и поместить выбранный набор шифров в сообщение с ответом. Сообщение с ответом может не содержать никаких полезных данных. Альтернативно сообщение с ответом может содержать полезные данные, которые зашифрованы или иным образом закодированы с помощью выбранного набора шифров.

[0060] «Полезные данные» или «данные приложения» относятся к «грузу» или содержимому, которое находится в сообщении, а не только к заголовку, данным протокола, метаданным или другим подобным данным в сообщении, которые используются для облегчения доставки или обработки сообщения. Примеры полезных данных могут включать идентификационные данные, отправленные в запросе на предоставление, удостоверяющие данные в ответе на предоставление с серверного компьютера, данные приложения или транзакции в сообщении транзакции и тому подобное. В обычном варианте осуществления полезные данные включают закрытые данные, которые предпочтительно защищены от несанкционированного доступа.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

[0061] Варианты осуществления настоящего изобретения относятся к системам и способам управления конфиденциальной связью.

[0062] Варианты осуществления предусматривают включение в информационные сообщения, безопасным образом, неотслеживаемых ссылок для ключей (например, защищенных идентификаторов ключей), используемых каждой стороной для определения ключей, используемых для защиты (например, шифрования или расшифровки) запроса или сообщений с ответом. Например, серверный компьютер может содержать защищенный идентификатор серверного ключа в сообщении с ответом для клиентского компьютера. Защищенный идентификатор серверного ключа может содержать идентификатор серверного ключа, который идентифицирует серверный закрытый ключ, используемый для шифрования сообщения с ответом. Клиентский компьютер может передавать защищенный серверный ключ обратно в последующем запросе с тем, чтобы серверный компьютер мог идентифицировать надлежащий серверный закрытый ключ для использования в целях расшифровки сообщения с запросом.

[0063] Подобным образом клиентский компьютер может содержать защищенный идентификатор клиентского ключа в сообщении с запросом на серверный компьютер. Защищенный идентификатор клиентского ключа может идентифицировать клиентский закрытый ключ, используемый для шифрования сообщения с запросом. Серверный компьютер может передавать защищенный клиентский ключ обратно в сообщении с ответом с тем, чтобы клиентский компьютер мог идентифицировать надлежащий клиентский закрытый ключ для использования в целях расшифровки сообщения с ответом. Функциональная возможность согласовывать сообщения с ответом с соответствующими запросами и клиентскими закрытыми ключами важна в случае асинхронных сообщений.

[0064] Варианты осуществления также защищают данные протокола, используемые для шифрования/расшифровки полезных данных отдельно от полезных данных. Закрытые полезные данные могут быть зашифрованы с помощью одного или более ключей шифрования полезных данных для генерирования зашифрованных полезных данных. Данные протокола, содержащие набор шифров, используемый для шифрования полезных данных, могут также быть зашифрованы с помощью одного или более ключей шифрования протокола. Ключи шифрования протокола и ключи шифрования полезных данных могут быть установлены на основе согласования ключей. Зашифрованные данные протокола и зашифрованные полезные данные могут быть отправлены в сообщении.

[0065] При принятии сообщения ключи расшифровки данных протокола и ключи расшифровки полезных данных могут быть сформированы на основе согласования ключей. Зашифрованные данные протокола могут быть расшифрованы с помощью ключей расшифровки протокола для получения данных протокола (например, набора шифров). Зашифрованные полезные данные могут быть расшифрованы с помощью данных протокола и ключей расшифровки полезных данных.

[0066] В некоторых случаях полезные данные могут содержать множество элементов полезных данных, каждый из которых может быть отдельно зашифрован с помощью разных ключей шифрования. В таких случаях зашифрованные элементы полезных данных могут быть расшифрованы по мере необходимости для улучшения безопасности данных.

I. СИСТЕМЫ

[0067] На фиг. 1 показана связь между клиентским компьютером 101 и серверным компьютером 102 согласно некоторым вариантам осуществления. Оба из клиентского компьютера 101 и серверного компьютера 102 могут представлять собой любое подходящее вычислительное устройство (например, универсальные компьютеры, настольные или портативные компьютеры, планшеты, мобильные устройства, переносные устройства и т. д.).

[0068] Как показано на фиг. 1, клиентский компьютер 101 может отправлять сообщение с запросом на серверный компьютер 102. Сообщение с запросом может иметь любую подходящую форму. Например, в различных вариантах осуществления сообщение с запросом может представлять собой один или более пакетов TCP/IP, HTTP-сообщение с запросом или иметь любой другой подходящий формат. Как правило, сообщение с запросом может содержать защищенный идентификатор серверного ключа, который идентифицирует открытый ключ или сертификат, связанный с серверным компьютером. Сообщение с запросом может также содержать зашифрованные данные протокола и зашифрованные полезные данные. Зашифрованные данные протокола могут содержать защищенный идентификатор клиентского ключа для обеспечения клиентскому компьютеру возможности согласования асинхронных запросов и ответов.

[0069] Серверный компьютер 102 может обрабатывать сообщение с запросом. Серверный компьютер 102 может определять идентификатор серверного ключа из защищенного идентификатора серверного ключа в сообщении с запросом. Соответствующий серверный закрытый ключ может быть выбран на основе идентификатора серверного ключа и использован для генерирования одного или более ключей сеанса. Некоторые из ключей сеанса могут использоваться для расшифровки зашифрованных данных протокола в сообщении с запросом для получения данных протокола. Некоторые из других ключей сеанса могут использоваться для расшифровки зашифрованных полезных данных согласно данным протокола.

[0070] Серверный компьютер 102 может генерировать данные ответа для отправки на клиентский компьютер 101. Ответ может содержать защищенный идентификатор клиентского ключа. Ответ может также содержать новый защищенный идентификатор ключа для использования в последующем запросе. Дополнительно ответ может содержать зашифрованные данные протокола и зашифрованные полезные данные.

[0071] Клиентский компьютер 101 может определять идентификатор клиентского ключа из защищенного идентификатора клиентского ключа в сообщении с ответом и выбирать соответствующий клиентский закрытый ключ. Один или более ключей сеанса могут быть сгенерированы с помощью клиентского закрытого ключа. Некоторые из ключей сеанса могут использоваться для расшифровки зашифрованных данных протокола в сообщении с ответом для получения данных протокола. Некоторые из других ключей сеанса могут использоваться для расшифровки зашифрованных полезных данных согласно данным протокола.

II. Идентификация конфиденциальных ключей

[0072] На фиг. 2–9 показаны способы защиты идентификации ключей при осуществлении связи между клиентом и сервером. В частности, варианты осуществления согласно описанным способам могут обеспечивать включение в информационные сообщения, безопасным образом, идентификаторов ключей для использования клиентом или сервером. Спецификация ключей в информационных сообщениях может увеличивать количество информации, включенной в каждое сообщение, уменьшая тем самым общее количество сообщений, которые необходимы для аутентификации транзакций. Например, в вариантах осуществления обеспечена возможность установления аутентификации между клиентским компьютером и серверным компьютером в одной паре сообщения с запросом и сообщения с ответом. Кроме того, безопасность связи улучшена посредством включения неотслеживаемых ссылок на ключи, используемых каждой стороной (например, защищенных идентификаторов ключей), в информационные сообщения, так что только назначенная сторона может определить ключи, связанные с защищенными идентификаторами ключей. Идентификаторы ключей защищены в сообщениях таким образом, что ключи, связанные с идентификаторами ключей, остаются конфиденциальными, даже если сообщения перехвачены. Таким образом, варианты осуществления улучшают безопасность связи, не жертвуя эффективностью.

A. Способ генерирования сообщения с запросом

[0073] На фиг. 2 показан приведенный в качестве примера процесс 200 генерирования и отправки сообщения с запросом согласно некоторым вариантам осуществления. Как правило, процесс 200 может быть выполнен клиентским компьютером, таким как клиентский компьютер 101, для отправки сообщения на серверный компьютер (например, серверный компьютер 102). Некоторые или все аспекты процесса 200 (или любых других процессов, описанных в данном документе, или их вариантов и/или сочетаний) могут быть выполнены под управлением одного или более компьютеров/систем управления, снабженных исполняемыми командами, и могут быть реализованы в виде кода (например, исполняемых команд, одной или более компьютерных программ или одного или более приложений), исполняемого вместе на одном или более процессорах, аппаратным обеспечением или их сочетанием. Код может храниться в машиночитаемом носителе данных, например, в форме компьютерной программы, содержащей множество команд, выполняемых одним или несколькими процессорами. Машиночитаемый запоминающий носитель может быть постоянным. Порядок, в котором описаны операции, не предназначен для рассмотрения в качестве ограничения, и для осуществления процессов любое количество описанных операций можно сочетать в любом порядке и/или параллельно.

[0074] В блоке 202 определяется пара одноразовых клиентских ключей. Одноразовый клиентский ключ может содержать кратковременный закрытый ключ и кратковременный открытый ключ, которые генерирует клиентский компьютер для каждого нового запроса. Альтернативно одноразовый клиентский ключ может содержать статический закрытый и/или статический открытый ключ, которые блокируются, искажаются или иным образом изменяются по-разному для генерирования разных заблокированных ключей для каждого нового запроса. Например, точечное умножение может осуществляться по отношению к статическому клиентскому открытому ключу с некоторым другим элементом данных (например, случайным числом, криптографическим объектом nonce, фактором идентификации, данными транзакции и т. д.) для изменения значения клиентского открытого ключа для каждого запроса.

[0075] В некоторых вариантах осуществления клиентский компьютер может быть выполнен с возможностью осуществления связи с одним или более серверными компьютерами. По существу, клиентский компьютер может содержать набор из одной или более пар одноразовых клиентских ключей для некоторых или всех из одного или более серверных компьютеров. Каждая пара клиентских ключей в наборе из одной или более пар клиентских ключей соответствует конкретному запросу, отправленному на заданный серверный компьютер. Пара одноразовых клиентских ключей может быть определена для связывания с конкретным сообщением с запросом для конкретного серверного компьютера. В некоторых вариантах осуществления, например для асинхронной связи, клиентский компьютер может сохранять для заданного серверного компьютера определенное количество ранее сгенерированных пар клиентских ключей для ранее отправленных сообщений с запросом, так чтобы обеспечивать возможность расшифровки внеочередного сообщения с ответом, соответствующего ранее отправленному сообщению с запросом. Размер набора ранее сгенерированных пар клиентских ключей может быть ограничен предопределенным максимальным количеством (например, 10).

[0076] В блоке 204 определяется наличие защищенного идентификатора серверного ключа. В варианте осуществления клиентский компьютер может сохранять защищенные идентификаторы серверных ключей, принятые из предыдущих сообщений с ответами от одного или более серверных компьютеров. Каждый из одного или более серверных компьютеров может быть связан с набором из одного или более защищенных идентификаторов серверных ключей, некоторые или все из которых могут быть приняты из предыдущих сообщений с ответом от связанного серверного компьютера. Каждый из защищенных идентификаторов серверных ключей может быть связан с конкретным серверным открытым ключом и/или закрытым ключом. Отображения между серверными компьютерами и защищенными идентификаторами серверных ключей и между защищенными идентификаторами серверных ключей и соответствующими серверными открытыми ключами и/или сертификатами могут сохраняться в таблице, базе данных или любом другом подходящем хранилище данных, связанном с клиентским компьютером. Такие отображения могут использоваться для определения того, существует ли какой-либо защищенный серверный идентификатор (и следовательно серверный открытый ключ или сертификат) для заданного серверного компьютера, на который необходимо отправить сообщение с запросом. Наличие таких защищенных серверных идентификаторов указывает на то, что клиентский компьютер ранее принимал сообщения с ответом с серверного компьютера и извлекал из тех сообщений с ответом защищенные серверные идентификаторы. Отсутствие таких защищенных серверных идентификаторов может указывать на то, что клиентский компьютер никогда ранее не принимал сообщения с ответом от серверного компьютера или не принимал сообщения с ответом с серверного компьютера в течение предопределенного периода времени.

[0077] При определении в блоке 204 наличия одного или более защищенных идентификаторов серверных ключей для серверного компьютера, в блоке 206 защищенный идентификатор серверного ключа извлекается из одного или более защищенных идентификаторов серверных ключей. Как правило, выбирается защищенный идентификатор серверного ключа, связанный с самым недавно отправленным сообщением с ответом от серверного компьютера. В некоторых случаях самое недавно отправленное серверным компьютером сообщение с ответом не обязательно является самым недавно принятым клиентским компьютером сообщением с ответом, когда сообщения с ответом принимаются в нарушение последовательности.

[0078] В блоке 208 может извлекаться серверный открытый ключ или сертификат, связанный с извлеченным защищенным идентификатором серверного ключа. В некоторых вариантах осуществления защищенный идентификатор серверного ключа и соответствующий серверный открытый ключ или сертификат принимаются в одном и том же сообщении с ответом. В некоторых других вариантах осуществления защищенный идентификатор серверного ключа и соответствующий серверный открытый ключ или сертификат принимаются в разных сообщениях с ответом. В некоторых случаях защищенный идентификатор серверного ключа и/или связанный серверный открытый ключ или сертификат могут быть приняты в том же или другом канале связи (например, электронная почта, текст), отличном от канала связи для сообщений с запросом/ответом.

[0079] Самый недавно отправленный защищенный идентификатор серверного ключа и связанный с ним серверный открытый ключ или сертификат могут указывать на последнее обновление ключей или чередование ключей, выполненное серверным компьютером. Посредством включения нового серверного открытого ключа или сертификата и связанного нового защищенного идентификатора серверного ключа в сообщение с ответом, серверный компьютер информирует клиентский компьютер о том, что при последующей связи с серверным компьютером следует использовать новый серверный открытый ключ или сертификат вместо старого. В некоторых вариантах осуществления новый открытый ключ или сертификат может быть использован серверным компьютером для шифрования данных запроса в текущем сообщении с ответом. По существу, новый открытый ключ или сертификат может использоваться клиентским компьютером для расшифровки текущего сообщения с ответом.

[0080] При определении в блоке 204 отсутствия защищенного идентификатора серверного ключа для серверного компьютера случайный идентификатор ключа (также именуемый как псевдоидентификатор ключа) может быть сгенерирован в качестве защищенного идентификатора серверного ключа в блоке 210. Случайный идентификатор ключа не может идентифицировать никакой существующий серверный открытый ключ или серверный сертификат. Случайный идентификатор ключа может содержать данные, сгенерированные с помощью любого подходящего алгоритма рандомизации или псевдорандомизации. В некоторых вариантах осуществления случайный идентификатор ключа может быть отформатирован таким образом, что для принимающего серверного компьютера очевидно, что идентификатор ключа является случайным. В некоторых вариантах осуществления случайный идентификатор ключа может быть неразличимым для случайного значения перехватчику в отношении защищенного идентификатора ключа.

[0081] В блоке212 определяется базовый или начальный серверный открытый ключ или сертификат. Базовый серверный цифровой ключ или сертификат может содержать любой серверный открытый ключ или серверный сертификат, который необходимо использовать при осуществлении связи, когда не был предварительно определен никакой другой открытый ключ или сертификат для использования между клиентским компьютером и серверным компьютером. Базовый цифровой сертификат может содержать открытый ключ (то есть, базовый открытый ключ). В некоторых случаях базовый цифровой сертификат может использоваться во время первого запроса, отправленного с клиентского компьютера на серверный компьютер. В некоторых вариантах осуществления базовый цифровой сертификат может быть предварительно загружен на клиентский компьютер, и закрытый ключ, связанный с базовым цифровым сертификатом (то есть, базовый закрытый ключ), может быть загружен на серверный компьютер. В некоторых вариантах осуществления базовый серверный сертификат или открытый ключ может быть предоставлен на клиентский компьютер в том же или другом канале связи (например, электронная почта, текст), отличном от канала связи для сообщений с запросом/ответом. В некоторых вариантах осуществления базовый цифровой сертификат для использования может изменяться в зависимости от протокола согласования ключей (например, на основе номера версии протокола).

[0082] Случайный защищенный идентификатор серверного ключа, сгенерированный на этапе 210, может быть включен в сообщение с запросом для отправки на серверный компьютер для указания того, что базовый или начальный серверный открытый ключ используется клиентским компьютером, и того, что серверный компьютер также должен это делать.

[0083] В блоке 214 совместно используемый секретный ключ запроса генерируется с помощью одноразового клиентского закрытого ключа, который определяется в блоке 202, и серверного открытого ключа или сертификата, определяемого на этапе 208 или 212. Совместно используемый секретный ключ запроса может использоваться для защиты (например, шифрования и/или расшифровки) сообщения с запросом, как обсуждается ниже. В некоторых вариантах осуществления серверный открытый ключ может определяться из цифрового сертификата серверного компьютера, который мог быть предварительно получен клиентским устройством (например, из сообщения с ответом от серверного компьютера или из какого-либо другого канала).

[0084] Совместно используемый секретный ключ запроса может генерироваться с помощью любого подходящего способа. Например, в вариантах осуществления, в которых используется криптография на основе эллиптических кривых, совместно используемый секретный ключ может быть определен с помощью протокола Диффи-Хеллмана на эллиптических кривых (ECDH).

[0085] Дополнительно или альтернативно совместно используемый секретный ключ запроса может генерироваться с помощью дополнительных данных. Такие дополнительные данные могут содержать фактор идентификации, который вычисляется с помощью идентификационных данных и аутентификационных данных. Идентификационные данные могут содержать любые данные или информацию, связанные с пользователем или клиентским устройством. Примеры идентификационных данных могут включать имя пользователя, связанное с клиентским устройством, организацию, связанную с клиентским устройством, платежную информацию, такую как номер основного счета (PAN) или маркер, связанный с клиентским устройством, дату завершения срока действия, связанную с PAN или маркером, сертификат, связанный с клиентским устройством, IMEI или серийный номер клиентского устройства, и т. д. Аутентификационные данные могут содержать любые данные или информацию, подходящие для аутентификации пользователя или клиентского устройства. Примеры аутентификационных данных могут включать пароль или фразу доступа, секретный ключ (например, закрытый ключ) и т. п. Фактор идентификации может содержать любые данные или информацию, определенные из идентификационных данных и/или аутентификационных данных. Например, в некоторых вариантах осуществления фактор идентификации может быть сгенерирован путем хеширования сочетания идентификационных данных и аутентификационных данных.

[0086] В блоке 216 необязательно определяется защищенный идентификатор клиентского ключа. Защищенный идентификатор клиентского ключа соответствует закрытому ключу пары одноразовых клиентских ключей, открытому ключу пары одноразовых клиентских ключей или и тому, и другому. В некоторых случаях определение защищенного идентификатора клиентского ключа может включать генерирование случайных или псевдослучайных данных в качестве защищенного идентификатора клиентского ключа. В некоторых других случаях определение защищенного идентификатора клиентского ключа может включать шифрование идентификатора клиентского ключа с помощью ключа шифрования. Идентификатор клиентского ключа или защищенный идентификатор клиентского ключа может быть связан с закрытым ключом пары одноразовых клиентских ключей, открытым ключом пары одноразовых клиентских ключей или и с тем, и с другим. Отображения могут сохраняться в таблице, базе данных или подобном хранилище данных на клиентском устройстве.

[0087] Когда серверный компьютер принимает защищенный клиентский идентификатор в сообщении с запросом, он может включать защищенный клиентский идентификатор в соответствующее сообщение с ответом, чтобы клиентский компьютер знал, какой одноразовый клиентский закрытый ключ использовать для расшифровки сообщения с ответом (как обсуждается ниже). Таким образом, защищенный клиентский идентификатор может использоваться клиентским компьютером для отображения сообщений с запросом и ответом, например, во время асинхронной связи. В некоторых вариантах осуществления блок 216 может быть необязательным, и сообщение с запросом может не содержать никакого защищенного идентификатора клиентского ключа.

[0088] В блоке 218 данные запроса шифруют с помощью совместно используемого секретного ключа запроса. Данные запроса необязательно содержат защищенный идентификатор клиентского ключа, определенный в блоке 216.

[0089] В некоторых вариантах осуществления ключ сеанса запроса может генерироваться на основе совместно используемого секретного ключа запроса. Ключ сеанса запроса может использоваться для шифрования данных запроса. Ключ сеанса запроса может быть сгенерирован с помощью совместно используемого секретного ключа запроса и других подходящих вспомогательных данных, таких как данные формирования ключей, при их наличии. Ключ сеанса запроса может также упоминаться как ключ защиты сообщения, поскольку он используется для защиты сообщения между клиентским устройством и серверным компьютером. Примеры таких вспомогательных данных могут включать идентификатор серверного компьютера и/или усеченный одноразовый клиентский открытый ключ.

[0090] Ключ сеанса запроса может иметь любой подходящий формат (например, AES, DES, Blowfish и т. д.), любую подходящую длину и быть сгенерирован с помощью любой подходящей функции формирования ключа (KDF). Например, в одном варианте осуществления ключ сеанса запроса может быть сгенерирован с помощью алгоритма функции формирования ключа на основе пароля 2 (PBKDF2). В некоторых вариантах осуществления в качестве дополнительных входных данных для функции формирования ключа могут быть использованы другие данные клиентского компьютера, такие как идентификатор клиентского устройства.

[0091] В блоке 220 сообщение с запросом отправляется на серверный компьютер. Сообщение с запросом содержит зашифрованные данные запроса и защищенный идентификатор серверного ключа. Защищенный идентификатор серверного ключа может быть настоящим защищенным идентификатором серверного ключа, извлеченным в блоке 206, или случайным идентификатором ключа, определенным в блоке 210. Сообщение с запросом может также содержать одноразовый клиентский открытый ключ, который может быть или не быть заблокирован. Сообщение с запросом может также содержать информацию, которая указывает, как расшифровывать защищенный идентификатор серверного ключа. Например, сообщение с запросом может содержать номер версии протокола, который может использоваться принимающим серверным компьютером для выбора базового серверного ключа (ключей) для расшифровки защищенного серверного идентификатора.

[0092] В некоторых вариантах осуществления сообщение с запросом может также содержать идентификационные данные, идентификатор клиентского компьютера, аутентификационные данные и вместе с этим любые другие подходящие данные, предназначенные для серверного компьютера. Например, данные запроса также могут содержать информацию о конфигурации клиента и/или указания для службы. В некоторых примерах такая информация может быть предоставлена клиентскими устройствами, которые изначально не имеют средств для строгой аутентификации. В некоторых вариантах осуществления сообщение с запросом, прежде чем оно дойдет до серверного компьютера, может проходить через одного или более посредников (например, ненадежную сеть).

B. Способы обработки сообщения с запросом

[0093] На фиг. 3 показан приведенный для примера процесс 300 принятия и обработки сообщения с запросом согласно некоторым вариантам осуществления. Как правило, процесс 300 может осуществляться серверным компьютером (например, серверным компьютером 102) в ответ на принятие сообщения с запросом с клиентского компьютера (например, клиентского компьютера 101). Однако в различных вариантах осуществления что-либо или все из способа 300 может выполняться другим субъектом.

[0094] В блоке 302 принимается сообщение с запросом, содержащее защищенный идентификатор серверного ключа и зашифрованные данные запроса. Как правило, сообщение с запросом принимается с клиентского компьютера. В дополнение, следует отметить, что несмотря на использование термина «защищенный идентификатор серверного ключа», в некоторых вариантах осуществления не полностью очевидно из принятых данных то, являются ли данные случайным идентификатором ключа или защищенным идентификатором ключа. Сообщение с запросом может также содержать одноразовый клиентский открытый ключ и необязательно защищенный идентификатор клиентского ключа.

[0095] В блоке 304 защищенный идентификатор серверного ключа расшифровывается с помощью ключа шифрования идентификатора для определения идентификатора серверного ключа. Ключ шифрования идентификатора может включать любой ключ шифрования, применяемый для шифрования и расшифровки идентификатора ключа. В некоторых вариантах осуществления ключ шифрования идентификатора может быть определен с помощью пары базовых открытого/закрытого ключей и/или других подходящих данных. Например, в некоторых вариантах осуществления ключ шифрования идентификатора может являться результатом точечного умножения базового открытого ключа и базового закрытого ключа. В данном случае серверный компьютер не должен независимо управлять ключами шифрования идентификатора, поскольку ключи шифрования идентификатора могут всегда быть восстановлены из существующей пары ключей. В качестве другого примера, ключ шифрования идентификатора представляет собой ключ шифрования, хранимый серверным компьютером (например, в безопасном хранилище).

[0096] В некоторых вариантах осуществления сообщение с запросом может содержать информацию, которая указывает, как расшифровывать защищенный идентификатор серверного ключа. Например, сообщение с запросом может содержать номер версии или другую подходящую информацию, которая может использоваться серверным компьютером для выбора пары базовых открытого/закрытого ключей из множества пар базовых открытого/закрытого ключей для расшифровки защищенного серверного идентификатора или другой идентификации ключа шифрования идентификатора.

[0097] В блоке 306 определяется, является ли идентификатор серверного ключа действительным. Действительный идентификатор серверного ключа соответствует действительному серверному открытому ключу или сертификату, действительному серверному закрытому ключу или и тому, и другому. Идентификатор серверного ключа может использоваться для поиска существующего серверного открытого ключа или сертификата, или серверного закрытого ключа в таблице или базе данных, поддерживаемой серверным компьютером. Если при поиске совпадение найдено, то идентификатор серверного ключа может считаться действительным. В ином случае идентификатор серверного ключа может быть определен недействительным. В некоторых вариантах осуществления при расшифровке защищенного идентификатора серверного ключа получают дополнительные данные, кроме идентификатора серверного ключа, такие как заполняющие данные и/или случайное число. Заполняющие данные могут использоваться для проверки подлинности и/или целостности идентификатора ключа. Например, заполняющие данные могут содержать код аутентификации сообщений идентификатора ключа и/или дополнительные данные. Альтернативно заполняющие данные могут представлять собой элемент постоянных или известных данных. Наличие элемента заполняющих данных в результате расшифровки защищенного идентификатора ключа могут указывать на действительность или целостность идентификатора ключа (например, что идентификатор ключа поступает из достоверного источника и/или что идентификатор ключа не был изменен). В некоторых других вариантах осуществления заполняющие данные могут содержать код аутентификации сообщений (КАС) идентификатора ключа или другой код, сгенерированный на основе идентификатора ключа.

[0098] Если в блоке 306 определено, что идентификатор серверного ключа действителен, то серверный закрытый ключ, связанный с идентификатором серверного ключа, извлекают в блоке 308. В некоторых вариантах осуществления идентификатор серверного ключа используется для извлечения открытого ключа или сертификата. Затем извлекается закрытый ключ, соответствующий открытому ключу или сертификату. Например, если идентификатор серверного ключа представляет собой серийный номер, извлекается цифровой сертификат с серийным номером. В другом примере, если идентификатор ключа представляет собой открытый ключ, определяется цифровой сертификат с открытым ключом. В некоторых других вариантах осуществления идентификатор серверного ключа используется непосредственно для извлечения соответствующего закрытого ключа. Отображения между идентификатором ключа и соответствующими открытыми ключами, сертификатами и/или закрытыми ключами могут сохраняться в таблице или базе данных, поддерживаемых серверным компьютером. В некоторых вариантах осуществления закрытый ключ может извлекаться из элемента безопасности или аппаратного модуля безопасности (HSM) на серверном компьютере.

[0099] Если в блоке 306 определено, что идентификатор серверного ключа не действителен, то базовый серверный закрытый ключ извлекается в блоке 310. Например, идентификатор серверного ключа, полученный после расшифровки защищенного идентификатора серверного ключа, может не соответствовать никакому существующему серверному открытому ключу, сертификату или закрытому ключу. Альтернативно или дополнительно установление подлинности идентификатора серверного ключа может потерпеть неудачу из-за отсутствия ожидаемых постоянных заполняющих данных или из-за несоответствия КАС идентификатора ключа. В таких случаях может извлекаться базовый закрытый ключ.

[0100] В блоке 312 зашифрованные данные запроса расшифровываются с помощью серверного закрытого ключа, извлеченного в блоке 308 или 310. В некоторых вариантах осуществления совместно используемый секретный ключ запроса определяется с помощью серверного закрытого ключа и одноразового клиентского открытого ключа. Одноразовый клиентский открытый ключ мог быть предоставлен в сообщении с запросом. Одноразовый клиентский открытый ключ может быть или не быть заблокирован или иным образом искажен. В некоторых вариантах осуществления ключ сеанса запроса определяется на основе совместно используемого секретного ключа запроса. Ключ сеанса запроса может использоваться для расшифровки зашифрованных данных запроса сообщения с запросом. Определение совместно используемого секретного ключа запроса и ключа сеанса запроса может быть подобным определению, которое описано в блоке 214, представленном на фиг. 2.

[0101] В блоке 314 защищенный идентификатор клиентского ключа может быть необязательно получен из данных запроса. Защищенный идентификатор клиентского ключа может быть подобен тому идентификатору, который описан выше со ссылкой на фиг. 2. В некоторых вариантах осуществления сообщение с запросом может не содержать защищенного идентификатора клиентского ключа.

[0102] В некоторых вариантах осуществления серверный компьютер может осуществлять дополнительную обработку на основе данных, включенных в сообщение с запросом. Например, серверный компьютер может получать идентификационные данные, идентификатор клиентского компьютера, аутентификационные данные и вместе с этим любые другие подходящие данные из сообщения с запросом.

[0103] Серверный компьютер может аутентифицировать клиентский компьютер с помощью данных запроса. Идентификационные данные могут быть проверены с помощью идентификатора клиентского компьютера. Например, в некоторых вариантах осуществления идентификатор клиентского компьютера может быть использован для извлечения соответствующих идентификационных данных из базы данных устройств. Расшифрованные идентификационные данные затем могут быть проверены путем сравнения с принятыми идентификационными данными. В некоторых вариантах осуществления идентификационные данные могут содержать идентификатор клиентского компьютера.

[0104] Могут быть извлечены аутентификационные данные, связанные с идентификатором клиентского компьютера, и/или идентификационные данные. Аутентификационные данные могут содержать любые данные или информацию, подходящие для аутентификации пользователя или клиентского компьютера. Примеры аутентификационных данных могут включать пароль или фразу доступа, секретный ключ (например, закрытый ключ) и т. п. В некоторых вариантах осуществления аутентификационные данные могут быть извлечены из базы данных устройств.

[0105] С помощью извлеченных аутентификационных данных и идентификационных данных может быть сгенерирован фактор идентификации. Фактор идентификации может содержать любые данные или информацию, определенные из идентификационных данных и/или аутентификационных данных. Например, в некоторых вариантах осуществления фактор идентификации может быть сгенерирован путем хеширования сочетания идентификационных данных и аутентификационных данных.

[0106] Одноразовый клиентский открытый ключ может быть проверен для подтверждения того, что одноразовый клиентский открытый ключ соответствует ожидаемому значению. Например, в некоторых случаях заблокированный одноразовый открытый ключ может быть сгенерирован с помощью одноразового открытого ключа, извлеченного из расшифрованных данных запроса, и фактора идентификации, определенного выше. Заблокированный одноразовый открытый ключ может затем сравниваться с одноразовым открытым ключом, принятым как часть сообщения с запросом (например, в незашифрованной текстовой части сообщения с запросом) для подтверждения соответствия ключей. Если ключи соответствуют, клиентский компьютер может быть аутентифицирован. Иначе, аутентификация может потерпеть неудачу.

[0107] Следует отметить, что этот способ аутентификации (т. е. проверка комбинированного кратковременного ключа) обеспечивает преимущество, состоящее в том, что аутентификационные данные, которые могут быть закрытыми, не нужно передавать простым текстом, даже в зашифрованной форме. Таким образом, даже если серверный закрытый ключ позже утрачивает секретность (впрочем, маловероятно), аутентификационные данные в форме простого текста не раскрываются. Кроме того, поскольку блокирование ключа, как правило, является необратимым, взломщик не может извлечь фактор идентификации, не говоря об аутентификационных данных, используемых для генерирования фактора идентификации, даже зная как заблокированный клиентский открытый ключ, так и незаблокированный клиентский открытый ключ (например, кратковременный открытый ключ).

[0108] В некоторых вариантах осуществления данные запроса могут содержать данные протокола (например, информацию о наборе шифров, информацию об отображении данных и т. д.) и полезные данные (например, удостоверяющие данные). Данные протокола и полезные данные могут быть отдельно зашифрованы согласно различным вариантам осуществления, описанным в данном документе, для дополнительного улучшения безопасности данных.

C. Способы генерирования сообщения с ответом

[0109] На фиг. 4 показан приведенный в качестве примера процесс 400 генерирования и отправки сообщения с ответом согласно некоторым вариантам осуществления. Как правило, процесс 400 может быть осуществлен серверным компьютером (например, серверным компьютером 102) после принятия и обработки (например, согласно процессу 300) сообщения с запросом с клиентского компьютера (например, клиентского компьютера 101). Однако в различных вариантах осуществления что-либо или все из процесса 400 может выполняться другим субъектом.

[0110] В блоке 402 определяется идентификатор второго серверного закрытого ключа. Второй идентификатор серверного закрытого ключа идентифицирует второй серверный закрытый ключ и второй серверный открытый ключ или сертификат, которые отличаются от тех, которые связаны с защищенным идентификатором серверного ключа в принятом сообщении с запросом. Вторые открытый/закрытый ключи могут представлять собой статические ключи или одноразовые ключи. Второй открытый ключ или сертификат подлежит использованию клиентским компьютером в последующем осуществлении связи (например, в будущем сообщении с запросом). Благодаря изменению серверного ключа улучшается безопасность информационной связи, и потенциальный риск раскрытия одного серверного ключа сводится к минимуму. С применением способов, описанных в данном документе, может осуществляться такое чередование ключей конфиденциальным образом, которое является прозрачным для перехватчика.

[0111] В блоке 404 второй защищенный идентификатор серверного ключа генерируется для идентификатора второго серверного ключа. В некоторых вариантах осуществления второй защищенный идентификатор ключа может также содержать дополнительные данные, такие как заполняющие данные и/или случайное значение. Заполняющие данные могут содержать постоянные данные, известные серверному компьютеру, или код аутентификации сообщений (КАС) идентификатора ключа. Заполняющие данные и/или случайное значение могут быть использованы для приведения длины второго защищенного идентификатора ключа или незашифрованных данных, содержащих идентификатор ключа, заполняющие данные и случайное значение, до фиксированной длины, чтобы дополнительно исказить второй идентификатор ключа и сделать более трудным для перехватчика понимание отличения вторых защищенных идентификаторов ключей от любых других данных фиксированной длины. В некоторых вариантах осуществления случайное или псевдослучайное число может отличаться от случайного или псевдослучайного числа для предыдущего защищенного идентификатора серверного ключа, чтобы дополнительно искажать идентификатор ключа. Второй идентификатор серверного ключа и/или дополнительные данные могут быть зашифрованы с помощью ключа шифрования идентификатора или какого-либо другого подходящего ключа шифрования, известного серверному компьютеру.

[0112] В некоторых вариантах осуществления серверный ключ может не изменяться с каждым ответом. Вместо этого серверный ключ может не изменяться в течение некоторого периода времени или в ходе заданного количества транзакций. При отсутствии изменения ключа сообщение с ответом не содержит второго серверного открытого ключа и второго защищенного идентификатора серверного ключа. Вместо этого сообщение с ответом может содержать тот же защищенный идентификатор серверного ключа, что и ранее предоставленное сообщение, или может вовсе не содержать никакого защищенного идентификатора серверного ключа.

[0113] В блоке 406 данные ответа зашифровываются с помощью второго серверного закрытого ключа. В некоторых вариантах осуществления совместно используемый секретный ключ ответа может быть сгенерирован с помощью второго серверного закрытого ключа и одноразового клиентского открытого ключа. Одноразовый клиентский открытый ключ может быть получен из сообщения с запросом и может быть или не быть заблокирован. В некоторых вариантах осуществления второй серверный открытый ключ и/или второй серверный закрытый ключ может быть заблокирован с помощью криптографического объекта nonce (например, случайного или псевдослучайного значения данных) и/или фактора идентификации. Совместно используемый секретный ключ ответа может быть сгенерирован с помощью заблокированного статического серверного закрытого ключа и одноразового клиентского открытого ключа. В альтернативном варианте осуществления статический серверный закрытый ключ не заблокирован. Вместо этого заблокирован одноразовый клиентский открытый ключ. Совместно используемый секретный ключ ответа может генерироваться с помощью любого подходящего способа, такого как ECDH.

[0114] Ключ сеанса ответа может быть определен с помощью совместно используемого секретного ключа ответа, KDF и других подходящих вспомогательных данных, таких как данные формирования ключей, при их наличии. Ключ сеанса ответа может также упоминаться как ключ защиты сообщения, поскольку он используется для защиты сообщения между клиентским компьютером и серверным компьютером. Примеры таких вспомогательных данных могут включать идентификатор серверного компьютера, идентификатор клиентского устройства и/или усеченный клиентский открытый ключ.

[0115] Могут быть определены данные ответа для включения в сообщение с ответом. Данные ответа могут содержать второй защищенный идентификатор серверного ключа. Дополнительно данные ответа могут необязательно содержать второй серверный открытый ключ или сертификат и/или данные протокола (например, информацию о наборе шифров, информацию об отображении данных), описанные в другом месте. В некоторых вариантах осуществления данные ответа могут содержать удостоверяющие данные, которые относятся к любым данным, специально предоставленным для данного клиентского устройства (например, мобильного устройства) или данной группы устройств, для обеспечения клиентскому устройству возможности проведения транзакций (например, платежных транзакций). Примеры удостоверяющих данных могут включать маркеры, PAN или другую информацию о счете, один или более ключей (например, LUK, используемые для генерирования криптограмм, ключ шифрования, заблокированные или незаблокированные статические открытые ключи и т. д.), параметры формирования ключей (например, для формирования SUK, который используется для генерирования криптограммы, совместно используемого секретного ключа, ключа шифрования и т. д.), параметры формирования криптограмм, информацию о цепочке сертификатов, параметры транзакций и любые другие подходящие данные. Данные ответа могут быть зашифрованы с помощью второго серверного закрытого ключа и включены в сообщение с ответом.

[0116] Кроме зашифрованных данных ответа, сообщение с ответом может также содержать информацию, которая не зашифрована с помощью второго серверного закрытого ключа. Такая информация может необязательно содержать защищенный идентификатор клиентского ключа, полученный из сообщения с запросом, цепочку сертификатов серверного компьютера, заблокированный или кратковременный второй серверный открытый ключ, криптографический объект nonce и тому подобное. Цепочка сертификатов серверного компьютера может быть проверена на подлинность клиентским компьютером для проверки субъектности серверного компьютера. Заблокированный или кратковременный второй серверный открытый ключ может быть проверен на подлинность клиентским компьютером в отношении второго серверного открытого ключа, включенного в зашифрованные данные запроса.

[0117] В блоке 408 сообщение с ответом, обсуждаемое выше, отправляется на клиентский компьютер. Сообщение с ответом содержит зашифрованные данные ответа и необязательно защищенный идентификатор клиентского ключа, полученный из сообщения с запросом. Однако в некоторых вариантах осуществления защищенный идентификатор ключа может быть исключен из сообщения с ответом. Сообщение с ответом может проходить через одного или более посредников (например, ненадежную сеть), прежде чем дойти до клиентского компьютера.

[0118] В некоторых вариантах осуществления сообщение с ответом может содержать данные протокола (например, информацию о наборе шифров, информацию об отображении данных и т. д.), которая отдельно зашифрована от зашифрованных полезных данных (например, удостоверяющих данных) согласно различным вариантам осуществления, описанным в данном документе, для дополнительного улучшения безопасности данных.

D. Способы обработки сообщения с ответом

[0119] На фиг. 5 показан приведенный в качестве примера процесс 500 принятия и обработки сообщения с ответом согласно некоторым вариантам осуществления. Как правило, процесс 500 может осуществляться клиентским компьютером (например, клиентским компьютером 101) в ответ на принятие сообщения с ответом (например, которое сгенерировано в ходе процесса 400) с серверного компьютера (например, серверного компьютера 102). Однако в различных вариантах осуществления что-либо или все из процесса 500 может выполняться другим субъектом.

[0120] В блоке 502 принимается сообщение с ответом, содержащее зашифрованные данные ответа и защищенный идентификатор клиентского ключа. В некоторых вариантах осуществления защищенный идентификатор клиентского ключа может быть использован для определения последовательности сообщений для обработки. Например, если сообщение (сообщения) с ответом, соответствующее ранее поданным запросам, еще не обработано, то этапы 502 и 504 могут быть отложены до тех пор, пока ранее отправленные сообщения с ответом не будут приняты и обработаны. Однако в некоторых вариантах осуществления защищенный идентификатор клиентского ключа может быть исключен.

[0121] Сообщение с ответом может содержать одноразовый серверный открытый ключ. Одноразовый серверный открытый ключ может соответствовать серверному закрытому ключу, который используется для генерирования сообщения с ответом. Одноразовый серверный открытый ключ может иметь заблокированный или иным образом искаженный вид статического серверного открытого ключа. Преимущество предоставления заблокированного статического серверного открытого ключа заключается в том, что статический открытый ключ серверного компьютера искажен, и сущность серверного компьютера защищена от перехвата. Когда статический серверный открытый ключ не заблокирован, криптографический объект nonce может быть предоставлен как часть данных ответа и использован для вычисления криптограмм. Например, криптографический объект nonce из сервера (энтропия) может быть использован или сохранен для дальнейшего формирования, или второй криптографический объект nonce может быть предоставлен как часть параметров формирования.