Результат интеллектуальной деятельности: АРХИТЕКТУРА ПРИЛОЖЕНИЯ МОБИЛЬНЫХ ПЛАТЕЖЕЙ

Вид РИД

Изобретение

ПЕРЕКРЕСТНАЯ ССЫЛКА НА РОДСТВЕННЫЕ ЗАЯВКИ

Данная заявка притязает на приоритет согласно предварительной заявке на патент США № 61/247507, озаглавленной «Приложение мобильных платежей», поданной 30 сентября 2009 года, содержание которой включено в настоящий документ во всей своей полноте посредством ссылки для всех целей.

Данная заявка также относится к одновременно находящейся на рассмотрении заявке данного заявителя на патент США № 12/563421, поданной 21 сентября 2009 года, озаглавленной «Беспроводное обновление данных платежной транзакции, хранящихся на безопасном устройстве памяти», содержание которой включено в настоящий документ во всей своей полноте посредством ссылки для всех целей.

УРОВЕНЬ ТЕХНИКИ

Варианты осуществления настоящего изобретения направлены на системы, устройства и способы выполнения платежных транзакций с использованием мобильных устройств и, более конкретно, на архитектуру или платформу для приложения мобильных платежей, которое может быть установлено в мобильном устройстве клиента, таком как мобильный телефон, персональный цифровой помощник или портативное компьютерное устройство. Варианты осуществления настоящего изобретения обеспечивают набор функциональных модулей, который позволяет потребителю использовать свое мобильное устройство для выполнения платежных транзакций безопасным и эффективным способом, и который может быть воплощен на разных платформах.

Платежные устройства потребителя используются миллионами людей по всему миру для проведения всевозможных видов коммерческих транзакций. В обычной транзакции, содержащей покупку продукта или услуги в месторасположении продавца, платежное устройство представлено в точке продажи терминала («терминал POS»), расположенной в месте осуществления деловых операций продавца. Терминал POS может быть устройством считывания карт или подобным устройством, которое способно получать доступ к данным, хранящимся на платежном устройстве, где эти данные могут включать в себя, например, данные идентификации или аутентификации. Данные, считанные с платежного устройства, обеспечивают системе обработки транзакций продавца и затем приобретателю, которым обычно является банк или другой институт, который управляет счетом продавца. Данные, обеспеченные приобретателю, могут быть затем обеспечены сети обработки платежа, которая связана с устройствами обработки данных, которые обрабатывают данные транзакции для определения того, должна ли транзакция быть авторизована сетью, и оказывают поддержку функций клиринга и погашения счета для транзакции. Решение об авторизации и части клиринга и погашения транзакции могут также содержать связь и/или передачу данных между сетью обработки платежей и банком или институтом, который выпустил платежное устройство для потребителя (эмитентом).

Хотя платежное устройство потребителя может быть кредитной или дебетовой картой, оно может также быть в форме смарт-карты или микросхемы. Смарт-карта в основном определяется как карта карманного размера (или другое портативное платежное устройство), в которую встроен микропроцессор и один или более чипов памяти, или в которую встроен один или более чипов памяти с непрограммируемой логикой. Карта типа микропроцессора обычно может осуществлять определенные функции обработки данных, такие как добавить, удалить, или иначе управлять информацией, хранящейся в местоположении памяти на карте. В отличие от этого, карта типа микросхемы памяти (например, телефонная карта с предварительной оплатой) может обычно лишь действовать в качестве файла для хранения данных, которые управляются устройством чтения карт для выполнения заранее определенной операции, такой как списывание со счета с заранее установленного баланса, хранящегося в памяти. Смарт-карты, в отличие от карт с магнитными полосами (такими как стандартные кредитные карты), могут осуществлять множество функций и содержать множество видов информации на карте. Тем самым, в некоторых приложениях они могут не требовать доступ к удаленным базам данных, с целью аутентификации пользователя или ведения учета во время транзакции. Смарт-чип - это полупроводниковое устройство, которое способно выполнять большинство, если не все, функций смарт-карты, но оно может быть встроено в другое устройство, такое как мобильный телефон.

Смарт-карты или микросхемы бывают двух основных типов: контактного типа и бесконтактного типа. Контактный тип смарт-карты или микросхемы - это тот, который включает в себя физический элемент (например, магнитную полосу или другую форму контакта), который позволяет осуществить доступ к данным и функциональным возможностям карты, обычно посредством некоторой формы терминала или устройства для считывания карт. Бесконтактная смарт-карта или чип - это устройство, которое содержит средство связи с устройством считывания карт или точкой продажи терминала без необходимости прямого физического контакта. Таким образом, такие устройства могут эффективно быть «проведены» (то есть, проведены рукой или иначе представлены в такой манере, которая приводит к связи между бесконтактным элементом и считывающим устройством или терминалом) путем их прохождения близко с устройством считывания карт или терминалом. Бесконтактные карты или чип обычно связываются с устройством считывания крат или терминалом с помощью технологии RF (радиочастотной), в которой близость к считывающему устройству или терминалу позволяет передачу данных между картой или чипом и считывающим устройством или терминалом. Бесконтактные карты нашли применение в банковских и других приложениях, где они обладают тем преимуществом, что для участия в транзакции не требуется доставать их из кошелька или кармана пользователя. Бесконтактная карта или чип может быть встроена, или иначе включена, в мобильное устройство, такое как мобильный телефон или персональный цифровой помощник (PDA). Дополнительно, из-за растущего интереса к таким картам, были разработаны стандарты, которые регулируют работу и интерфейсы для бесконтактных смарт-карт, такие как стандарт ISO 14443.

Модуль (SIM) идентификации абонента - это модуль безопасности, который может быть использован для операций аутентификации в мобильном устройстве (например, сотовом телефоне). Технические средства SIM обычно состоят из микропроцессора, постоянного запоминающего устройства, электрически-стираемого программируемого постоянного запоминающего устройства, энергозависимого оперативного запоминающего устройства и последовательного интерфейса ввода-вывода. Программное обеспечение SIM обычно состоит из операционной системы, системы файлов и программных приложений. SIM может содержать использование набора (STK) инструментов для SIM, который является интерфейсом (API) программирования приложений для безопасной загрузки приложений (например, прикладных программ) или данных на SIM для хранения на SIM и выполнения мобильным устройством. STK позволяет мобильному оператору (такому как оператор беспроводной связи) создавать/обеспечивать услуги путем их загрузки на SIM без изменения других элементов мобильного устройства. Один удобный способ загрузки приложений на SIM - это беспроводной (OTA) посредством протокола Службы коротких сообщений (SMS).

Безопасность хранения данных или приложений на смарт-карте или другом устройстве может быть обеспечена элементом (SE) безопасности. SE может быть встроен в логическую схему мобильного устройства, может быть установлен на SIM или включен в съемную SD карту (съемную карту цифровой памяти), среди других возможных осуществлений. В зависимости от типа элемента (SE) безопасности, который содержит прикладную программу, характеристики, осуществленные этой прикладной программой, могут различаться. Хотя SE обычно является Java картой, совместимой независимо от ее конструктивных параметров и использования, он может осуществлять характеристики или функции (включенные в операционную систему и/или в библиотеки), специфические для данного типа SE. Например, UICC (универсальная карта с интегральными микросхемами) может осуществлять характеристики, которые используются для сетевой связи, такой как текстовые сообщения и STK, в то время как в определенных встроенных устройствах SE эти характеристики могут быть не осуществлены.

По мере развития способов и устройств, используемых для выполнения мобильных платежей, будут создаваться новые функции и услуги, так же как и новые устройства, в которых эти функции и услуги осуществлены. Однако, для того, что позволить наиболее эффективное развитие и применение таких функций и услуг мобильных платежей, желательно иметь архитектуру системы, которая может быть осуществлена на множестве платформ (таких как мобильные телефоны, смартфоны, персональные цифровые помощники и так далее). Также желательно иметь архитектуру системы, которая взаимодействует с платежным приложением, таким образом, который позволяет производить обновление платежного приложения без нарушения работы функциональных модулей, используемых для осуществления функций обработки мобильных платежей для мобильного устройства. Также желательно иметь архитектуру системы для использования в осуществлении способов мобильного платежа, которые обеспечивают достаточную безопасность для платежного счета потребителя и данных транзакции, даже в ситуации, когда платежное приложение обновлено.

Программы Java карты обычно используют формат данных, известный как «экспортный файл», для обеспечения информации и доступа к интерфейсам для программирования приложений, которые применяются по стандартной программе, являющейся частью приложения, выполненного с возможностью работать на платформе, такой как элемент (SE) безопасности. Если интерфейс не существует на платформе или если данные экспортного файла недоступны, то невозможно загрузить программу Java карты (то есть, «прикладную программу») на платформу. По этой причине некоторые платформы могут быть ограничены по типам приложений или функций, которые они поддерживают.

Желательна архитектура или дизайн системы для выполнения платежных транзакций на множестве платформ мобильных устройств, которая обеспечивает достаточную безопасность для платежного счета потребителя и данных платежной транзакции, и которая взаимодействует с платежным приложением, таким образом, который позволяет обновление платежного приложения без нарушения работы других функций мобильного платежного устройства. Варианты осуществления настоящего изобретения решают эти проблемы и другие проблемы, каждое по отдельности и все вместе.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Варианты осуществления настоящего изобретения направлены на системы, устройства и способы выполнения платежных транзакций с использованием мобильных устройств. Более конкретно, варианты осуществления изобретения направлены на архитектуру или дизайн системы для функциональных элементов, постоянно находящихся в мобильном устройстве, которое может быть использовано для выполнения платежной транзакции. Инновационная архитектура может быть воплощена как набор функциональных модулей, резидентных в элементе безопасности, который встроен или иначе включен в мобильное устройство. Функциональные модули могут включать в себя прикладные программы Java (приложения карт Java, которые работают под управлением виртуального устройства карты Java) и классы Java (определения для сегментов кода, которые могут содержать как данные, так и функции, которые могут работать над этими данными), которые совместно выполнены с возможностью осуществлять основные функции, необходимые для разрешения пользователю (посредством пользовательского интерфейса приложения мобильного платежа) взаимодействовать с приложением мобильного платежа, установленном на устройстве. Варианты осуществления изобретения обеспечивают способность осуществлять услугу мобильного платежа на множестве платформ карт Java и совместно с платежным приложением и пользовательским интерфейсом платежного приложения, которое может обновляться или изменяться без воздействия на возможность функциональных модулей изобретения осуществлять желаемые функции и операции. Варианты осуществления изобретения также обеспечивают возможность безопасно управлять платежным счетом потребителя и данными платежной транзакции, в то же время разрешая пользователю и платежному приложению взаимодействовать со счетом и данными транзакции, как это необходимо для осуществления услуги мобильного платежа.

В одном варианте осуществления, настоящее изобретение направлено на устройство выполнения платежной транзакции, где устройство включает в себя элемент безопасности, множество функциональных модулей, установленных в элементе безопасности, причем множество модулей включает в себя модуль мобильного платежа, выполненный с возможностью позволять потребителю выполнять платежную транзакцию, модуль аутентификации мобильного шлюза, выполненный с возможностью взаимно аутентифицировать мобильный шлюз и мобильный платежный модуль; модуль беспроводной связи и передачи данных, выполненный с возможностью передавать данные и команды для выполнения платежной транзакции между сотовой сетью и устройством; модуль обработки сообщений, выполненный с возможностью преобразовывать сообщения, принятые от мобильного шлюза, в команды, которые исполняются другим из множества функциональных модулей, и преобразовывать ответы от другого из множества функциональных модулей в сообщения, которые понятны мобильному шлюзу; модуль множественного доступа, выполненный с возможностью совместно использовать данные, общие для множества платежных счетов потребителя, между множеством функциональных модулей; и приложение пользовательского интерфейса, установленное вне элемента безопасности и выполненное с возможностью формировать пользовательский интерфейс, позволяющий потребителю взаимодействовать с модулем мобильного платежа.

В другом варианте осуществления, настоящее изобретение направлено на способ выполнения платежной транзакции, причем способ включает в себя обеспечение элемента безопасности, содержащего множество функциональных модулей, в котором функциональные модули включают в себя модуль мобильного платежа, выполненный с возможностью позволять потребителю выполнять платежную транзакцию; модуль аутентификации мобильного шлюза, выполненный с возможностью взаимно аутентифицировать мобильный шлюз и мобильный платежный модуль; модуль беспроводной связи и передачи данных, выполненный с возможностью передавать данные и команды для выполнения платежной транзакции между сотовой сетью и устройством, содержащим элемент безопасности; модуль обработки сообщений, выполненный с возможностью преобразовывать сообщения, принятые от мобильного шлюза, в команды, которые исполняются другим из множества функциональных модулей, и преобразовывать ответы от другого из множества функциональных модулей в сообщения, которые понятны мобильному шлюзу; и модуль множественного доступа, выполненный с возможностью совместно использовать данные, общие для множества платежных счетов потребителя, между множеством функциональных модулей; обеспечение приложения пользовательского интерфейса, установленного внешним образом по отношению к элементу безопасности и выполненного с возможностью формировать пользовательский интерфейс, позволяющий потребителю взаимодействовать с модулем мобильного платежа; конфигурирование модуля множественного доступа для формирования раздельных экземпляров приложения множественного доступа для каждого из множества платежных счетов пользователя; конфигурирование элемента безопасности для хранения совместно используемых данных, общих для каждого из экземпляров приложения множественного доступа; и разрешение потребителю взаимодействовать с приложением пользовательского интерфейса для работы модуля мобильного платежа и выполнения платежной транзакции.

Другие цели и преимущества настоящего изобретения будут очевидны специалистам в данной области техники после прочтения описания осуществления настоящего изобретения и просмотра включенных чертежей.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

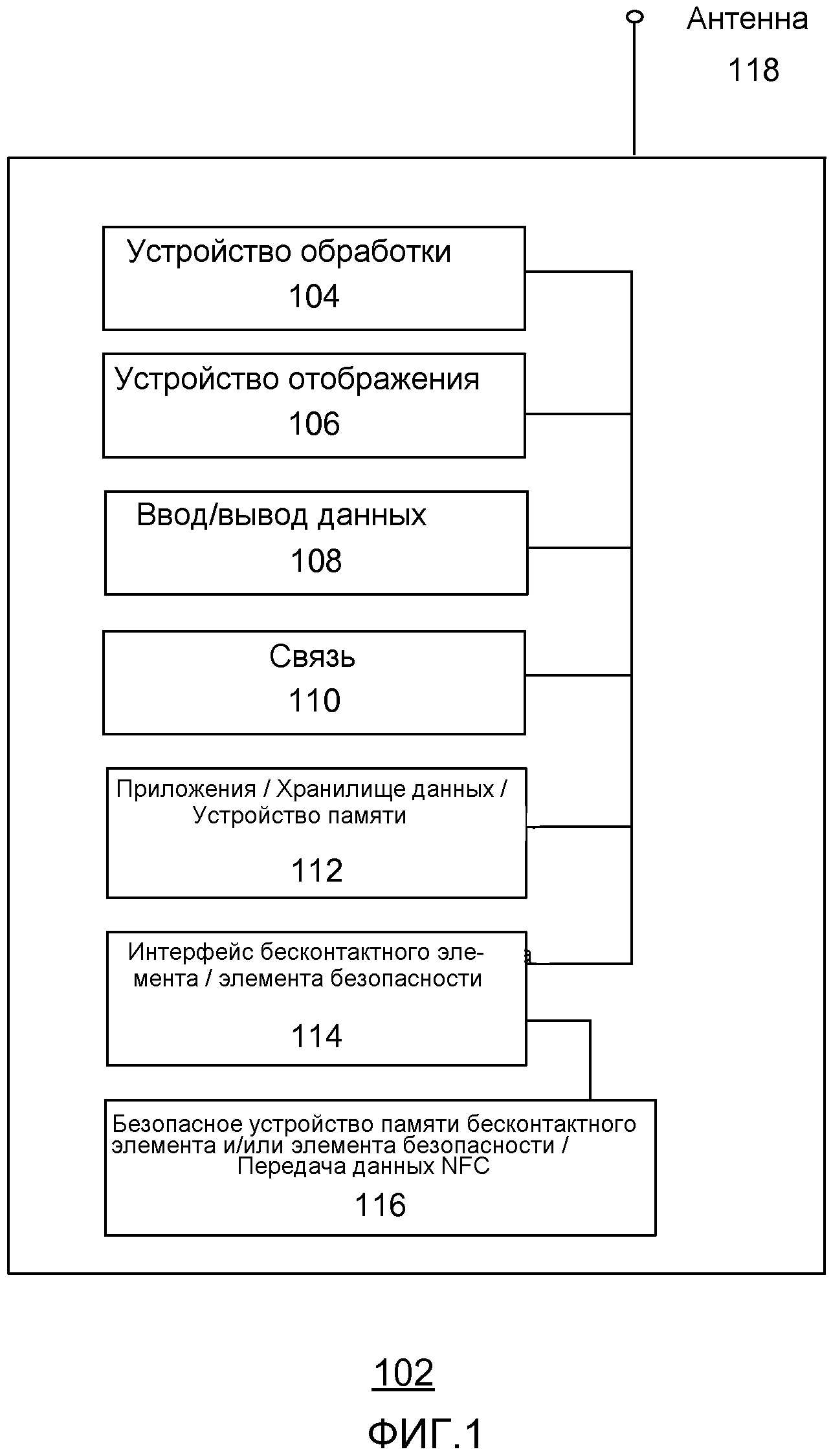

Фиг. 1 является функциональной структурной схемой, изображающей основные компоненты мобильного устройства, такого как мобильный телефон, в который может быть встроена или иначе включена архитектура инновационного приложения мобильного платежа;

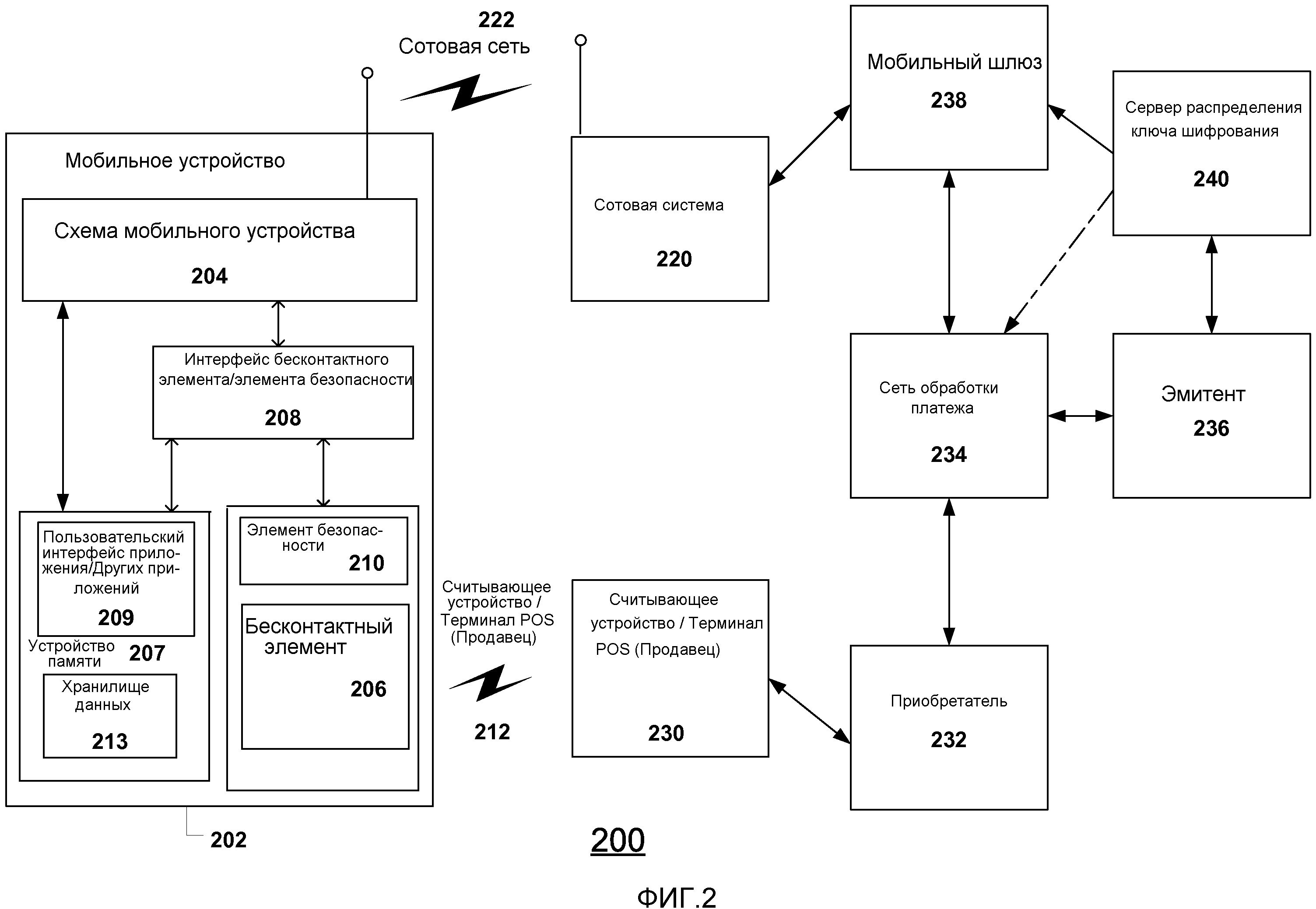

Фиг. 2 является функциональной структурной схемой, изображающей основные компоненты системы для исполнения платежной транзакции с использованием мобильного устройства, такого как мобильный телефон на Фиг. 1, в соответствии с вариантом осуществления настоящего изобретения;

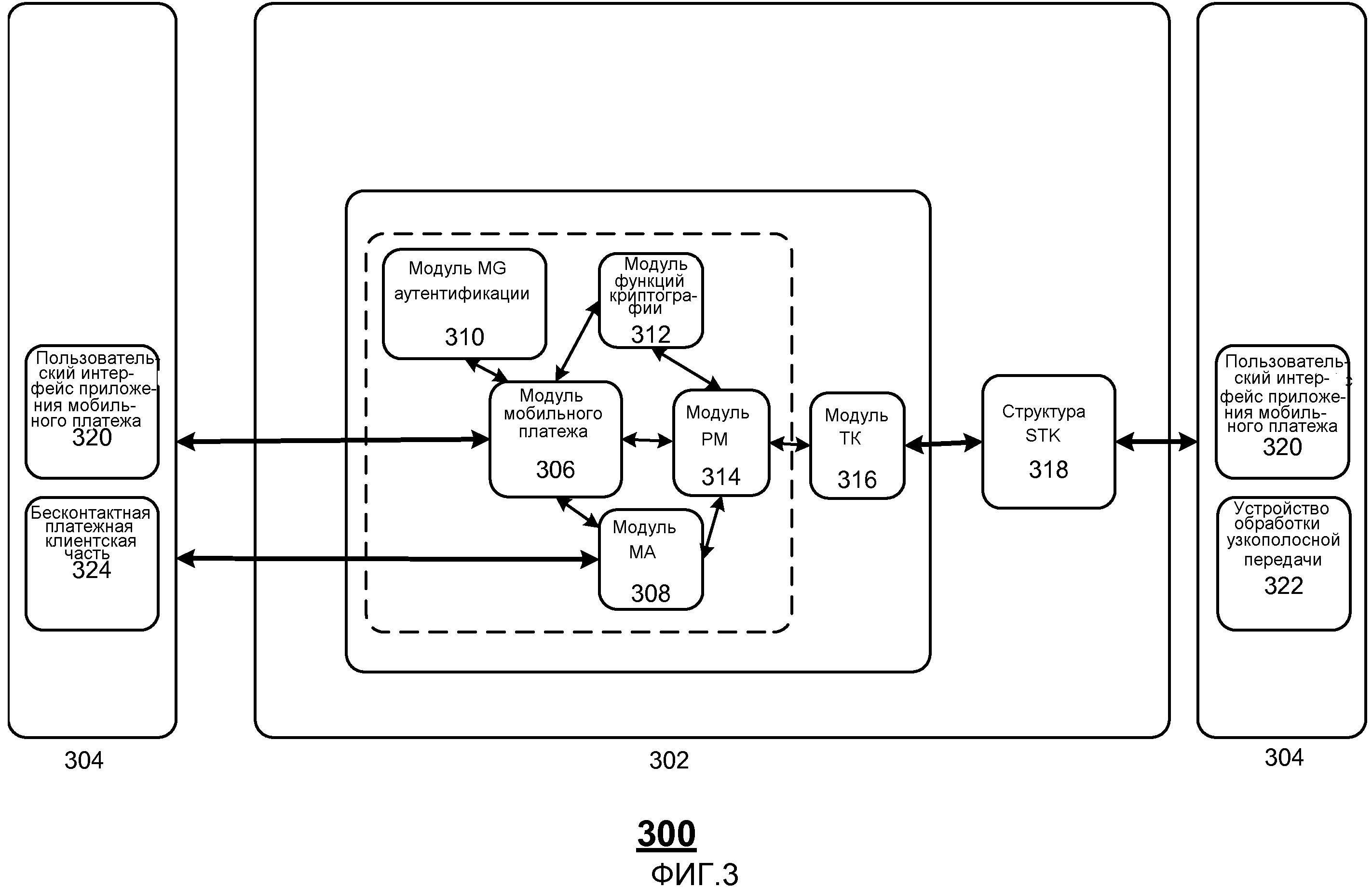

Фиг. 3 является функциональной структурной схемой, изображающей основные компоненты логической архитектуры инновационной архитектуры приложения мобильного платежа, в соответствии с настоящим изобретением;

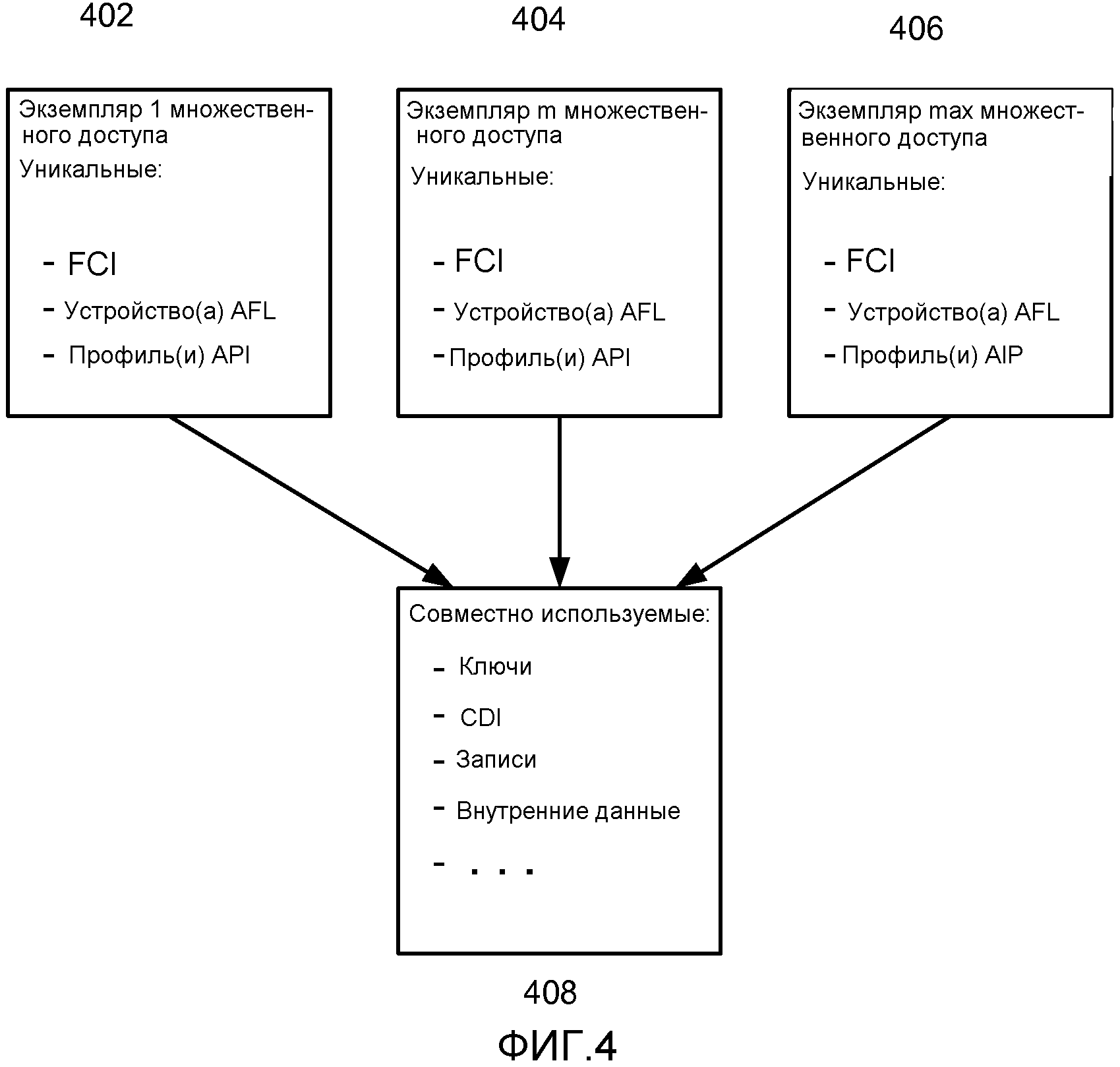

Фиг. 4 является диаграммой, изображающей, как прикладная программа множественного доступа (MA) может обеспечивать эффективный способ хранения и доступа к данным потребителя и/или платежного счета или платежной транзакции, которые могут быть использованы различными модулями, в соответствии с вариантом осуществления настоящего изобретения; и

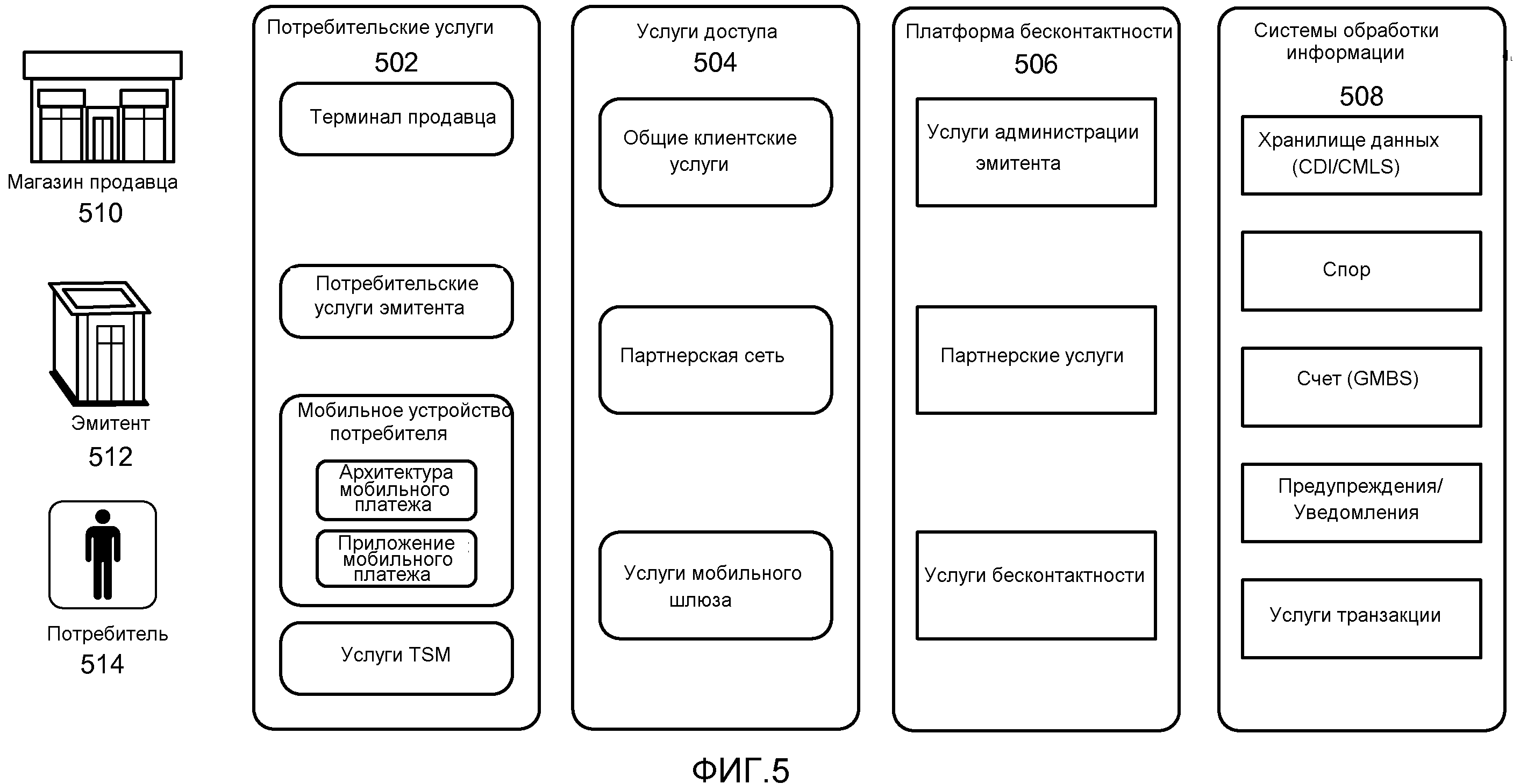

Фиг. 5 является диаграммой, изображающей возможную функциональную архитектуру для использования в выполнении и обработке транзакций мобильного платежа, которая может быть использована совместно с инновационной архитектурой мобильного платежа.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

Варианты осуществления настоящего изобретения направлены на системы, устройства и способы выполнения платежных транзакций с использованием мобильных устройств. Более конкретно, варианты осуществления настоящего изобретения направлены на архитектуру или дизайн системы для функциональных элементов, постоянно находящихся в мобильном устройстве, которое может быть использовано для выполнения платежной транзакции. Инновационная архитектура для разрешения транзакций мобильного платежа позволяет платежным устройствам, содержащим элемент (SE) безопасности, выполнять бесконтактные платежные транзакции в терминале точки (POS) продажи. Архитектура обеспечивает функциональность для управления и поддержания безопасности платежного счета потребителя и информации платежной транзакции, которая может храниться либо на SE, либо на другом элементе хранения данных мобильного устройства. Инновационная архитектура может быть установлена прямо на элементе безопасности, в то время как приложение пользовательского интерфейса для платежного модуля, которое используется для доступа к функциональности компонентов архитектуры, может быть установлено вне элемента безопасности или другого элемента хранения данных мобильного устройства. В некоторых вариантах осуществления, инновационная архитектура обеспечивает интерфейсы блока данных протокола приложения (APDU, которые являются пакетами данных, обмениваемых между прикладной программой и ведущим приложением, выполняющим прикладную программу) для взаимодействия с платежным приложением, чтобы разрешить приложению доступ и использование функциональности модулей архитектуры в качестве части выполнения транзакции мобильного платежа.

В некоторых вариантах осуществления, инновационная архитектура может быть размещена на осуществлении элемента (SE) безопасности, основанном на спецификации карты Java и GlobalPlatform. В одном варианте осуществления, архитектура отвечает требованиям спецификации протокола 2.0 бесконтактной связи EMV и осуществлена в качестве прикладной программы (или прикладных программ) карты Java, которая работает на SE. Заметьте, что EMV является стандартом для взаимной работы карт IC («чип-карт») и поддерживающих IC POS терминалов и автоматических кассовых машин, и используется для аутентификации платежей кредитными и дебетовыми картами, где EMV является акронимом Europay, MasterCard и Visa, основоположников стандарта.

Как будет описано, инновационная архитектура может быть осуществлена в качестве части или модуля, доступного для портативного платежного устройства потребителя, такого как мобильный телефон, смарт-карта, персональный цифровой помощник (PDA) или портативный компьютер, среди других примеров. Таким образом, хотя следующее описание настоящего изобретения будет описано со ссылкой на осуществления мобильного телефона, понятно, что другие платформы осуществления могут быть использованы и рассмотрены в возможных вариантах осуществления настоящего изобретения.

Фиг. 1 является функциональной структурной схемой, изображающей основные компоненты мобильного устройства 102, такого как мобильный телефон, в который может быть встроена или иначе осуществлена инновационная архитектура приложения мобильного платежа. Как изображено на Фиг. 1, мобильное устройство 102 может включать в себя схему, которая используется для разрешения некоторой телефонии и других функций устройства. Функциональные элементы, ответственные за разрешение этих функций, могут включать в себя устройство 104 обработки (такое как устройство обработки электронных данных или микропроцессор) для выполнения инструкций, которые осуществляют функции и операции устройства. Устройство 104 обработки может осуществлять доступ к хранилищу 112 данных (или другой подходящей области или элементу памяти) для извлечения инструкций или данных, используемых для выполнения инструкций. Элементы 108 ввода/вывода данных могут быть использованы для разрешения пользователю вводить данные (например, посредством микрофона или клавиатуры) или принимать данные вывода (например, посредством динамика). Устройство 106 отображения может также быть использовано для вывода данных или других форм информации пользователю. Элемент 110 связи может быть использован для разрешения передачи данных между устройством 102 и беспроводной сетью (например, посредством антенны 108) для помощи в разрешении телефонии и функций передачи данных. Устройство 102 может также включать в себя интерфейс 114 бесконтактного или безопасного элемента для разрешения передачи данных между бесконтактным и/или безопасным элементом 116 и другими элементами устройства, где бесконтактный и/или безопасный элемент 116 может включать в себя безопасное устройство памяти и элемент передачи данных связи ближнего поля (или другой формы связи малой дальности). Заметьте, что хотя элемент безопасности и элемент передачи данных связи ближнего поля изображены в качестве части единого модуля (элемент 116) на фигуре, это не является обязательным требованием для осуществления настоящего изобретения, и в некоторых вариантах осуществления такие элементы могут быть частью раздельных модулей. Дополнительно заметьте, что элемент (SE) безопасности может включать в себя одну или более областей безопасного хранения данных, элемент обработки (такой как CPU или микропроцессор, способный выполнять набор инструкций), или элемент, способный выполнять криптографические функции, среди других компонентов.

Хранилище 112 данных может быть устройством памяти, которое хранит данные, и может быть в любой подходящей форме, включая в себя чип памяти и так далее. Хранилище 112 данных или устройство памяти может быть использовано для хранения данных, таких как информация аутентификации или идентификации пользователя, информация пользовательского счета, данные транзакции и так далее. Хранимая финансовая информация может включать в себя информацию, такую как информация о банковском счете, банковский идентификационный номер (BIN), информацию номера счета кредитной или дебетовой карты, информацию о балансе счета, дату истечения срока действия, информацию потребителя, такую как имя, дата рождения и так далее. Заметьте, что такие данные могут быть вместо или также храниться в области безопасного хранилища данных, являющейся частью бесконтактного/безопасного элемента 116. В некоторых вариантах осуществления настоящего изобретения, бесконтактный/безопасный элемент 116 служит в качестве местоположения для установки инновационной архитектуры и для хранения платежного счета потребителя или данных платежной транзакции. Как описано, хранилище 112 данных может также содержать инструкции, которые при выполнении устройством 104 обработки осуществляют операции или обработку, которые является частью операции устройства. В одном варианте осуществления, такие инструкции могут быть использованы для формирования пользовательского интерфейса для разрешения пользователю выполнять транзакции мобильного платежа. Пользовательский интерфейс может быть отображен с помощью устройства 106 отображения, и потребитель может взаимодействовать с интерфейсом с помощью элемента 108 ввода/вывода данных. Такие инструкции могут позволить потребителю активировать платежное приложение, инициировать транзакцию мобильного платежа, обеспечить данные или другие формы ввода, необходимые для выполнения транзакции и так далее.

Как будет описано, пользовательский интерфейс платежного приложения может осуществлять доступ к инновационной архитектуре, содержащейся в устройстве 102 для разрешения выполнения функций или операций, используемых в выполнении транзакции мобильного платежа или иначе управляющих потребительским счетом транзакции мобильного платежа или данными транзакции. Таким образом, в некоторых вариантах осуществления настоящего изобретения, инновационная архитектура установлена и постоянно находится в элементе (SE) безопасности, который может быть целым или частью элемента 116, причем некоторые или все данные платежного счета потребителя и/или данные платежной транзакции хранятся на элементе безопасности. Дополнительно, в некоторых вариантах осуществления, платежное приложение, используемое потребителем для выполнения платежной транзакции, может быть установлено и постоянно находится в элементе безопасности, причем приложение пользовательского интерфейса позволяет пользователю взаимодействовать с платежным приложением, установленным вне элемента безопасности. Такое расположение функциональных элементов и данных, используемых для выполнения платежной транзакции, обеспечивает безопасность для потребителей путем изолирования их персональных данных от других элементов платежного устройства, в то же время позволяя взаимодействие и доступ к этим данным и функциональным модулям, если это необходимо для выполнения множества операций платежной транзакции.

Фиг. 2 является функциональной структурной схемой, изображающей основные компоненты системы для выполнения платежной транзакции с использованием мобильного устройства, такого как мобильное устройство на Фиг. 1, в соответствии с вариантом осуществления настоящего изобретения. Как изображено на Фиг. 2, система 200 включает в себя мобильное устройство 202, обладающее способностями 222 беспроводной связи. Мобильное устройство 202 может быть беспроводным мобильным телефоном, PDA, портативным компьютером, пейджером и так далее. В обычном варианте осуществления, мобильное устройство 202 является сотовым телефоном, хотя, как замечено, осуществление настоящего изобретения не ограничено этим вариантом осуществления. В случае с сотовым телефоном в качестве мобильного устройства 202, устройство включает в себя схему 204 мобильного устройства (сотового телефона), которая позволяет определенные функции телефонии. Среди прочих функций, схема 204 мобильного устройства позволяет мобильному устройству 202 связываться беспроводным способом с сотовой системой 220 (например, беспроводным оператором связи) посредством сотовой сети 222.

Мобильное устройство 202 дополнительно включает в себя бесконтактный элемент 206, обычно осуществленный в форме полупроводниковой микросхемы. Мобильное устройство 202 дополнительно включает в себя элемент (SE) 210 безопасности, который может быть осуществлен в форме полупроводниковой микросхемы или другой подходящей конструктивной форме. В некоторых вариантах осуществления, элемент 210 безопасности может включать в себя одно или более из элемента обработки (такого как CPU или микропроцессор для выполнения хранящихся инструкций), модуля или модулей для разрешения выполнения криптографических операций и элемента безопасного хранилища данных. Элемент безопасного хранилища данных может обеспечивать хранение инструкций, выполняемых элементов обработки, и/или приложения или прикладной программы, которая выполняется для обеспечения пользователю возможности выполнять мобильные платежи. Бесконтактный элемент 206 обычно включает в себя элемент передачи данных (например, передачи данных) связи (NFC) ближнего поля, такой как антенна или приемопередающее устройство. Бесконтактный элемент 206 обычно встроен в и интегрирован с элементами мобильного устройства 202, а в некоторых осуществлениях, данные или инструкции управления, переданные по сотовой сети 222, могут быть обменены с или применены к бесконтактному элементу 206 посредством интерфейса 208 бесконтактного/безопасного элемента. Интерфейс 208 бесконтактного/безопасного элемента функционирует для разрешения обмена данными и/или инструкциями управления между схемой 204 мобильного устройства (и, тем самым, сотовой сетью) и элементом 210 безопасности или бесконтактным элементом 206. Бесконтактный элемент 206 может также включать в себя способность хранения данных в форме устройства памяти или безопасного хранилища данных, доступ к которым может быть осуществлен посредством интерфейса 208, например, для разрешения осуществления функций стирания, записи или чтения данных.

Элемент 210 безопасности (или, более конкретно, область безопасного хранилища данных, которая является частью элемента 210 безопасности) может быть использован для хранения операционных параметров или других данных, используемых в операции устройства или выполнения платежной транзакции. Элемент 210 безопасности может быть также использован для хранения других данных, для которых желательна повышенная безопасность, например, данных платежной транзакции, данных персонального платежного счета, данных идентификации, данных аутентификации, данных управления доступом для функции приложения или устройства и так далее. Элемент 210 безопасности может быть осуществлен в форме микросхемы, который отделен и находится на удалении от бесконтактного элемента 206, или, в качестве альтернативы, может быть секцией устройства памяти в чипе, который формирует часть бесконтактного элемента 206. Заметьте также, что элемент безопасности и/или бесконтактный элемент, содержащийся внутри мобильного устройства, может быть съемным элементом или может быть интегрирован в мобильное устройство. Примеры съемных элементов включают в себя карты SIM, карты флэш-памяти и другие подходящие устройства.

Мобильное устройство 202 может также включать в себя одно или более приложений 209, где приложения 209 осуществлены в форме одного или более из программного обеспечения, программно-аппаратного обеспечения или аппаратного обеспечения. Приложения 209 используются для осуществления различных функций, желаемых пользователем, где такие функции могут включать в себя, но не ограничены, некоторыми операциями транзакции eCommerce (электронной коммерции), некоторыми операциями платежных транзакций и так далее. Обычно приложения 209 представляют собой процессы или операции, которые выделены для конкретной функции, которая обеспечивает дополнительную ценность пользователю, и которые не являются частью стандартной операции устройства (то есть, не частью разрешения стандартных функций телефонии, например). Например, приложения 209 могут включать в себя приложение пользовательского интерфейса, которое используется потребителем для выполнения транзакции мобильного платежа путем взаимодействия с установленным платежным приложением или прикладной программой. Центральное платежное приложение или прикладная программа может взаимодействовать с одним или более другими функциональными модулями инновационной архитектуры приложения мобильных платежей, где центральное приложение и модули содержатся в элементе 210 безопасности или в другой форме безопасного хранилища данных. Таким образом, приложение интерфейса пользователя позволяет пользователю инициировать платеж и взаимодействовать с центральным платежным приложением (то есть, модулем или приложением мобильного платежа) для выполнения транзакции.

Как изображено на фигуре, приложения 209 могут обмениваться данными с элементом 210 безопасности (в некоторых случаях, посредством интерфейса 208 бесконтактного/безопасного элемента, тогда как в других воплощениях, таких как SIM, связь и обмен данными могут быть завершены напрямую, без промежуточного интерфейса) и могут также быть способны обмениваться данными со схемой 204 мобильного устройства. Как замечено, обычное приложение 209 для целей настоящего изобретения является приложением пользовательского интерфейса, которое позволяет пользователю применять установленное платежное приложение для выполнения платежа для транзакции, где транзакция полностью или частично выполняется с использованием мобильного устройства. В некоторых вариантах осуществления, элемент 210 безопасности (или связанный элемент или область безопасного хранилища данных) может содержать данные аутентификации пользователя или платежного приложения, данные ключа шифрования, данные идентификации платежного счета или пользователя, данные записи платежной транзакции, данные баланса счета и так далее. Приложения 209 обычно хранятся как набор выполняемых инструкций в устройстве 207 памяти, которое также может включать в себя хранилище 213 данных. Устройство обработки осуществляет доступ к устройству 207 памяти для загрузки и выгрузки инструкций и данных, как это необходимо для выполнения инструкций и выполнения функций установленного приложения (приложений).

Бесконтактный элемент 206 способен передавать и принимать данные, используя элемент передачи данных, который реализует способность 212 связи ближнего поля, обычно в соответствии со стандартизированным протоколом или механизмом передачи данных (указанном на фигуре как ISO 14443/NFC). Способность 212 связи ближнего поля является способностью связи малой дальности; примеры включают в себя стандарт ISO 14443, RFID, BluetoothTM, инфракрасное соединение или другую способность передачи данных, которая может быть использована для обмена данными между мобильным устройством 202 и считывающим устройством или терминалом 230 точки продаж, который обычно расположен в месте осуществления деловых операций Продавца. Таким образом, мобильное устройство 202 может быть способно связываться и передавать данные и/или инструкции управления посредством как сотовой сети 222, так и способности 212 связи ближнего поля.

Система 200 дополнительно включает в себя устройство 232 приобретения, которое связано с Продавцом или считывающим устройством Продавца, или с терминалом 230 точки продаж. Устройство 232 приобретения связано с сетью 234 обработки платежа и может обмениваться данными с сетью 234 обработки платежа в качестве части процесса авторизации транзакции. Сеть 234 обработки платежа также связана с эмитентом 236. Эмитент 236 может обмениваться данными с сетью 234 обработки платежа в качестве части процесса авторизации транзакции или согласования транзакции.

Система 200 может также включать в себя мобильный шлюз 238, который способен соединять сотовую (беспроводную) сеть или систему со второй сетью (обычно проводной сетью, такой как Интернет) и позволяет осуществлять связь и передачу данных между сетями. Мобильный шлюз 238 может выполнять операции обработки данных, когда необходимо, для разрешения эффективной передачи данных между двумя типами сетей, включая в себя, но, не ограничиваясь, переформатирование данных или другую обработку, чтобы учесть различия в сетевых протоколах. Мобильный шлюз 238 может также выполнять операции обработки данных, чтобы позволить более эффективную и более безопасную передачу данных между сетями и устройствами, соединенными с каждым типом сети, например для целей улучшения возможности пользователя использовать принятые данные на мобильном устройстве. Как изображено на фигуре, в некоторых вариантах осуществления мобильный шлюз 238 соединен с сетью 234 обработки платежа, которая соединена с устройством 230 приобретения. Заметьте, что возможны другие варианты осуществления, где мобильный шлюз 238 соединен с эмитентом 236, а также где устройство 230 приобретения соединено с эмитентом 236. Подобно этому, эмитент 236 может включать в себя способность функционировать как мобильный шлюз 238.

Система 200 может также включать в себя сервер 240 распределения ключа шифрования, который способен связываться и передавать данные на мобильный шлюз 238 и эмитент 236. Сервер 240 распределения ключа шифрования может быть использован для распределения ключей шифрования на одно или более из мобильного шлюза 238, эмитента 236 или мобильного устройства 202 с целью разрешения зашифровки и дешифровки, данных транзакции, которые передаются между эмитентом и мобильным устройством.

В некоторых вариантах осуществления, сеть 234 обработки платежа может быть выполнена с возможностью разрешать перенос зашифрованных данных; если так, то сервер 240 распределения ключей шифрования может быть способен связываться с сетью 234 обработки платежа с целью распределения ключа шифрования на элемент этой сети (как изображено пунктирной линией, соединяющей сервер 240 ключа с сетью 234). Процессы зашифровки/дешифровки данных могут также (или вместо) быть выполнены в мобильном шлюзе 238 в соответствии с ключом (ключами) шифрования, распределенными сервером 240 распределения ключей шифрования. Заметьте, что эмитент 236 может связываться с сервером 240 распределения ключей шифрования, чтобы информировать сервер 240 о том, который из нескольких мобильных шлюзов он авторизует с целью связи с мобильным устройством 202, и, тем самым, на какой мобильный шлюз конкретный набор ключей шифрования должен быть распределен. Таким образом, эмитент 236 может выбирать, какой из множества доступных мобильных шлюзов выбирает для авторизации с целью связи и обмена данными транзакции с конкретным мобильным устройством.

Фиг. 3 является функциональной структурной схемой, изображающей основные компоненты логической архитектуры инновационной архитектуры приложения мобильных платежей, в соответствии с вариантом осуществления настоящего изобретения. Как изображено на фигуре, в некоторых вариантах осуществления инновационный дизайн системы или архитектура составлены из набора функциональных модулей, которые осуществлены как выполняемые инструкции (или другая функциональная эквивалентная форма, такая как программно-аппаратное обеспечение, промежуточное программное обеспечение и так далее) в элементе 302 безопасности. Элемент (SE) 302 безопасности представляет собой один возможный вариант осуществления для осуществления функциональных модулей, причем другие возможные варианты осуществления являются картой SIM, смарт-картой или подобным элементом. Элемент 302 безопасности может быть встроен или иначе быть частью мобильного устройства, такого как мобильные устройства, изображенные как элементы 102 на Фиг. 1 или 202 на Фиг. 2. На Фиг. 3, мобильное устройство изображено как мобильная трубка или мобильный телефон 304, который с целью ясности изображен как два логических элемента, причем один размещен на любой стороне элемента 302 безопасности. Элемент 302 безопасности может быть элементом, таким как элемент 210, изображенный на Фиг. 2, или элемент 116, изображенный на Фиг. 1.

Как замечено, в некоторых вариантах осуществления, инновационная архитектура осуществлена в качестве логической архитектуры или системы, составленной из функциональных модулей, причем каждый модуль способен выполнять специфический набор функций или операций, которые используются при выполнении транзакции мобильного платежа или при управлении счетом потребителя, который используется для выполнения платежей с помощью мобильного устройства. Инновационная архитектура создана с возможностью приспосабливать развивающуюся среду применения по мере того, как новые технологии и услуги становятся доступными. Один способ, которым она это делает, - это разделение функций мобильного платежа на различные модули для упрощения портативности всего набора модулей, а также для сокращения времени и усилий, требуемых для проверки правильности каждого модуля и общей совместимости набора модулей.

В некоторых вариантах осуществления настоящего изобретения, инновационная архитектура может включать в себя модули, прикладные программы или классы, которые осуществляют или помогают осуществлению следующих функций:

операции мобильных бесконтактных платежей (как осуществлено модулем 306 мобильного платежа), которые могут включать в себя одно или более из:

управления (MSD) данными магнитной полосы

быстрых дебетовых/кредитовых (qVSDC) операций смарт- обработки команд мобильного устройства потребителя

мобильной бесконтактной обработки обновления эмитента

персонализации мобильного бесконтактного платежа;

функция множественного доступа (как осуществлено модулем 308 множественного доступа (МА) - этот модуль обеспечивает совместно используемые данные между прикладными программами и другими функциональными элементами путем эффективного использования хранилища данных с помощью совместно используемых объектов и структур данных, где это применимо;

аутентификация мобильного шлюза (как осуществлено модулем 310 аутентификации мобильного шлюза (MG) - этот модуль помогает в обеспечении набора данных и функций, чтобы позволить мобильному шлюзу (такому как описан со ссылкой на Фиг. 2) быть использованным в качестве посредника между мобильным устройством и сетью обработки платежа, путем соединения сотовой или беспроводной сети связи с другой сетью, такой как Интернет;

соединение платформ ОТА (беспроводная) - эта функция позволяет персонализацию приложения, а также обновление, инициированное эмитентом, или запросы обновления, инициированные приложением через достоверный маршрут и использующие сеть мобильного оператора;

обработка взаимодействия STK (как осуществлено модулем 316 набора инструментов и структурой 318 STK);

обработка сообщений (как осуществлено модулем 314 обработки сообщений (РМ)) - этот модуль помогает при обработке входящих и исходящих сообщений. В некоторых вариантах осуществления, модуль обработки сообщений выполнен с возможностью преобразовывать сообщения, принятые от мобильного шлюза, в команды, которые могут быть выполнены модулем 306 мобильных платежей, и преобразовывать ответы от модуля 306 в сообщения, понятные мобильному шлюзу;

функции криптографии (как осуществлено модулем 312 функций криптографии (CF) - этот модуль помогает в обеспечении набора функций и данных, чтобы позволить безопасную передачу данных путем выполнения криптографических операций над входящими или исходящими данными;

услуги бесконтактной регистрации - набор услуг, обеспеченных платформой элемента безопасности посредством API для управления регистрацией бесконтактных услуг и видимостью приложения на бесконтактном интерфейсе, а также приоритета приложения, выбранного для использования во время платежной транзакции; и

пользовательский интерфейс активации приложения - модуль (на элементе безопасности или мобильном устройстве), взаимодействующий с потребителем для активации/деактивации платежного приложения и для установки приоритета платежного приложения, выбранного для использования в выполнении платежной транзакции, и так далее.

Как изображено на фигуре, мобильное устройство или мобильная трубка 304 может включать в себя приложение 320 пользовательского интерфейса приложения мобильного платежа, которое установлено вне элемента 302 безопасности и которое может быть осуществлено в форме приложения мидлет («midlet») программного обеспечения Java. Приложение 320 пользовательского интерфейса позволяет потребителю выполнять транзакции мобильных платежей с использованием мобильного устройства 302 и может позволять сети обработки платежа или эмитенту выполнять обработку некоторых данных или операции передачи данных, которые являются частью управления платежного счета потребителя. При выполнении транзакции мобильного платежа, приложение 320 пользовательского интерфейса может обеспечивать пользовательский интерфейс, чтобы позволить потребителю выполнять платежное приложение, и также может быть выполнен с возможностью аутентифицировать потребителя и обеспечивать данные на или принимать данные от одного или более модулей, содержащихся в элементе 302 безопасности. Мобильное устройство или мобильная трубка 304 может также включать в себя устройство 322 обработки узкополосной передачи, которое используется для выполнения некоторых функций телефонии устройства, таких как разрешение связи с сотовой сетью. Устройство 322 обработки узкополосной передачи обычно используется для разрешения обработки беспроводного обновления (ОТА) и другой связи данных платежной транзакции по беспроводной или сотовой сети. Дополнительно, мобильное устройство или мобильная трубка 304 может также включать в себя бесконтактную платежную клиентскую часть (CLF) 324, которая разрешает устройству или мобильной трубке 304 выполнять операции бесконтактной передачи данных, используя способность связи (NFC) ближнего поля или другой связи малой дальности.

В дополнении к разрешению бесконтактных платежных транзакций, инновационная архитектура может также обеспечить дополнительную функциональность, включая в себя, но не ограничиваясь:

обработку команд мобильного устройства потребителя, набора команд, определенных между приложением мобильной трубки и приложением элемента безопасности, для аутентификации потребителя, чтобы позволить защищенный доступ к данным держателя карты и чтобы позволить защищенный доступ к журналу платежной транзакции и так далее; и

обработку мобильного бесконтактного обновления эмитента посредством беспроводной сети (ОТА), глобальной сети или презентации мобильного устройства на бесконтактное считывающее устройство платежного терминала (данная функция разрешает эмитенту обновлять или возвращать в исходное состояние данные, хранящиеся в мобильном устройстве, которое может быть использовано для отслеживания аспектов платежных транзакций, обновления доступных средств, возвращения в исходное состояние способа верификации потребителя и так далее). Описание одного возможного осуществления данной функции может быть найдено в вышеупомянутой заявке на патент США № 12/563421, поданной 21 сентября 2009 года, под названием «Беспроводное обновление данных платежной транзакции, хранящихся на безопасном устройстве памяти».

Варианты осуществления настоящего изобретения могут обеспечивать один или более из следующих способов для выполнения мобильной бесконтактной платежной транзакции с использованием бесконтактного интерфейса: 1) бесконтактный платеж магнитной полосой (на основании данных магнитной полосы, MSD); и 2) быстрый дебетовый/кредитный (qVSDC) платеж смарт, предусматривающий транзакции по бесконтактному интерфейсу, такому, который доступен от Visa, правопреемника настоящей заявки. Глобальная операционная совместимость может быть достигнута путем запроса мобильных бесконтактных приложений для поддержки как MSD, так и qVSDC, и для считывающих устройств для поддержки либо MSD, либо qVSDC.

Способ, в котором взаимодействуют считывающее устройство платежного устройства и мобильное устройство потребителя, может зависеть от способностей считывающего устройства. Если считывающее устройство поддерживает функции и протоколы qVSDC, то операция предварительной обработки транзакции может состоять из аутентификации потребителя с мобильным устройством с помощью доступного способа верификации потребителя, такого как запрос ввода пароля, если предпочтительные настройки требуют аутентификации потребителя для выполнения платежной транзакции, или если величина транзакции превышает лимит, заданный эмитентом карты. Такой процесс аутентификации может быть выполнен до платежной транзакции и может включать в себя указание потребителю представить мобильное устройство считывающему устройству. Описание одного возможного осуществления данного типа операции аутентификации может быть найдено в заявке на патент США № 12/563444, под названием «Способ выполнения транзакций с помощью бесконтактных платежных устройств с использованием операций Pre-Tap (предварительного подключения) и Two-Tap (двойного подключения)», поданной 21 сентября 2009 года, содержание которой включено в настоящий документ посредством ссылки для всех целей.

После обнаружения или иного нахождения в поле мобильного устройства, способного к бесконтактной платежной транзакции, в некоторых осуществлениях считывающее устройство пытается считать PPSE, которое является приоритетным каталогом поддерживаемых платежных приложений, доступных на бесконтактном интерфейсе. Считывающее устройство может указывать платежному устройству, какие режимы поддержки бесконтактной платежной транзакции доступны (где обычно поддерживаются либо один из, либо оба MSD и qVSDC). Обработка мобильной платежной транзакции может быть затем определена с помощью соответствующего пути данных в инновационной структуре (который может определять поведение платежного приложения (элемент 320 на Фиг. 3), установленного на и выполняемого мобильным устройством). Как отмечено, варианты осуществления изобретения могут поддерживать пути обработки MSD и qVSDC (среди прочих), где путь MSD предназначен для областей или считывающих устройств, в которых данные магнитных полос используются для обеспечения данных устройства, а путь qVSDC - для областей или считывающих устройств, в которых встроенный чип используется для обеспечения данных устройства.

В некоторых вариантах осуществления, следующие команды могут поддерживаться инновационной архитектурой:

«Выбрать» (по имени), как определено посредством ISO/IEC 7816-4, позволяет выбор конкретного платежного приложения, соответствующего некоторому счету держателя карты, которая возвращает, среди прочей информации, список объектов обработки данных карты;

«Получить опции обработки», содержащая данные терминала, запрошенные в списке объектов обработки данных карты;

«Считать запись», как определено спецификацией EMV карты с интегральными микросхемами, книга 3, версия 4.2 спецификации приложения, выполнена с возможностью извлекать запись файла из линейного файла; и

«Получить данные» выполнена с возможностью извлекать элемент данных.

Модуль 308 множественного доступа на Фиг. 3 обеспечивает способность для инновационной архитектуры совместно использовать внутренние данные, а также данные счета потребителя и транзакции, между различными точками ввода на архитектуре с сокращением количества повторяющихся данных. Модуль 308 множественного доступа может сокращать требования к хранилищу данных или памяти устройства путем разрешения совместного использования некоторых данных между множеством прикладных программ, классов, функций или операций инновационной архитектуры мобильного платежа. Отметьте, что в некоторых вариантах осуществления, следующие элементы данных могут не использоваться совместно между различными экземплярами модуля и, тем самым, могут иметь значение для каждого экземпляра модуля множественного доступа:

информация управления файлами в ответных данных «Выбрать»;

устройство обнаружения файлов приложения (AFL) в ответных данных «Получить опции обработки»; и

профиль взаимообмена приложениями (AIP) в ответных данных «Получить опции обработки».

В некоторых вариантах осуществления, даже если эти элементы данных содержат те же или несколько тех же значений, они дублируются для каждого экземпляра модуля 308 множественного доступа. Оставшиеся данные могут совместно использоваться между другими экземплярами инновационной архитектуры или набором приложений, изображенных в пределах пунктирной линии элемента 302 на Фиг. 3.

Фиг. 4 является диаграммой, изображающей как модуль 308 множественного доступа (МА) может обеспечивать эффективный способ хранения и доступа к данным потребителя и/или платежного счета или платежной транзакции, которые могут быть использованы различными модулями, в соответствии с вариантом осуществления изобретения. Фигура изображает, как данные могут быть распределены между различными экземплярами множественного доступа и лежащего в основе архитектурного компонентного объекта(ов). Как изображено на фигуре, каждый экземпляр модуля множественного доступа (названные «Экземпляр 1 множественного доступа (элемент 402), «Экземпляр m множественного доступа» (элемент 404), и «Экземпляр max множественного доступа» (элемент 406)) на фигуре характеризуется уникальными значениями для информации (FCI) управления файлами, устройства (AFL) обнаружения файлов приложения и профиля (AIP) взаимообмена приложениями, которые соответствуют этому экземпляру. Необходимо отметить, что FCI, AFL и AIP изображены как примеры уникальных данных, которые могут быть связаны с каждым экземпляром модуля множественного доступа, и, в некоторых вариантах осуществления, только некоторые из этих уникальных типов данных (либо отдельно, либо совместно с другими типами данных) могут быть представлены в каждом экземпляре. Каждый экземпляр 402, 404, 406 связан с общим набором других значений или данных 408, таких как общие или совместно используемые ключи шифрования, записи транзакций или внутренние данные. Использование экземпляров модуля множественного доступа и общих данных 408 в такой манере позволяет инновационной архитектуре сохранять ресурсы обработки данных и хранилища данных и одновременно разрешать использование функциональных модулей, изображенных на Фиг. 3, с множеством платежных счетов потребителя. Например, в данном случае, где каждый платежный счет потребителя (например, дебет, кредит, денежная пересылка и так далее) представлен уникальным экземпляром множественного доступа, инновационная архитектура обеспечивает ресурсосберегающий способ, чтобы позволить каждому счету использовать совместно используемый набор данных и функциональных модулей, необходимых для осуществления ряда возможных транзакций и операций транзакций. В другом примере, каждый тип или класс дебетового счета (например, местного или международного) может быть представлен уникальным экземпляром множественного доступа, то же верно и для кредитового или других форм счетов.

В другом примере, использование модуля множественного доступа и общих данных может позволить использование единого счетчика для множества счетов держателя карты (где в таком примере счетчик может быть представлен данными, хранящимися в общем объекте совместно используемых данных, которые могут быть обновлены посредством более чем одного экземпляра модуля множественного доступа). В данном примере, каждый экземпляр модуля множественного доступа может представлять различный счет потребителя, тип счета, или подтип внутри типа счета (например, дебетовый, кредитовый, местный, международный, ATM (банковский автомат) и так далее), причем каждый счет способен осуществлять доступ и обновлять общий счетчик. Эта компоновка может позволить эффективное отслеживание некоторых характеристик счета потребителя, которые интересны относительно всего набора счетов потребителя, нежели чем просто каждого индивидуального счета. Например, эмитент может захотеть отслеживать общее количество транзакций, в которое вовлечен потребитель, общее значение (величину) всех транзакций, общее число транзакций определенной категории и так далее, где это число желаемо как общее для всех счетов потребителя (например, с целью обеспечить лучший контроль над мошенничеством, маркетинг новых услуг и так далее).

Возвращаясь к функциональным модулям на Фиг. 3, как отмечено, варианты осуществления изобретения могут поддерживать функцию аутентификации мобильного шлюза (MG) (как осуществлено с помощью модуля 310 аутентификации мобильного шлюза). Эта функция осуществляет операцию взаимной аутентификации между инновационной архитектурой и мобильным шлюзом до авторизации шлюза или модуля 316 набора инструментов, чтобы направить запрос сценария эмитента. Отметьте, что в данной ситуации, модуль набора инструментов может обеспечивать прямое соединение между мобильным шлюзом и приложением мобильного платежа элемента безопасности, чтобы позволить обновления эмитента. Это может позволить эмитенту (через посредника сети обработки платежа) осуществлять обновление счета, восстановление счетчика, переустановку или обновление способа верификации потребителя (такого как пароль), разрешение/блокировку приложения и так далее, без необходимости в приложении посреднике на мобильном устройстве или взаимодействия с потребителем.

В некоторых вариантах осуществления, модуль обработки сообщений (элемент 314 на Фиг. 3) выполнен с возможностью преобразования сообщений, принятых от мобильного шлюза, в команды APDU и отправки их на модуль 306 мобильного платежа. Модуль 314 обработки сообщений может также преобразовывать ответ команд APDU, принятый от модуля 306 мобильного платежа, в соответствующий формат сообщений мобильного шлюза.

Фиг. 5 является диаграммой, изображающей возможную функциональную архитектуру для использования в выполнении и обработке транзакций мобильных платежей, которые могут быть использованы с инновационной архитектурой мобильных платежей. Как изображено на фигуре, общая функциональная архитектура может включать в себя набор потребительских услуг 502, набор услуг доступа 504, платформу 506 бесконтактности и поддерживающие системы 508 обработки данных и информации. Как изображено на фигуре, пользователи некоторых или всех услуг могут включать в себя магазин 510 продавца, эмитента 512 и потребителя 514.

Потребительские услуги 502 включают в себя те элементы архитектуры или услуги, с которыми взаимодействует потребитель, когда он выполняет или пытается выполнить платежную транзакцию. Такие элементы или услуги могут включать в себя, например, терминал точки продаж продавца (указанный на фигуре как «Терминал продавца»). Потребитель может взаимодействовать с терминалом продавца с помощью контактного или бесконтактного режима операции, в зависимости от конфигурации и функциональности мобильного устройства потребителя, приложения мобильного платежа и архитектуры мобильного платежа, доступной на мобильном устройстве. Потребительские услуги 502 могут включать в себя услуги или функции, обеспеченные одним или более эмитентами платежных счетов потребителя (указаны как «Потребительские услуги эмитента»), которые могут включать в себя такие услуги, как внесение в список, установка способа верификации потребителя и так далее. Потребительские услуги 502 могут дополнительно включать в себя услуги TSM, которые обычно включают в себя обеспечение приложения (для мобильного устройства и элемента безопасности), персонализацию приложений, управление эксплуатационным периодом мобильного устройства и приложения элемента безопасности и так далее.

Потребительские услуги 502 и элементы, ответственные за разрешение потребителю использовать эти услуги, могут взаимодействовать с услугами 504 доступа, чтобы разрешить выполнение платежной транзакции. Услуги 504 доступа могут включать в себя услуги, обеспеченные или разрешенные мобильным шлюзом (тем самым разрешается связь и передача данных между устройством мобильного платежа и сетью, такой как Интернет), услуги, обеспеченные партнерской сетью сети обработки платежа, используемой для платежной транзакции, и общие услуги клиента, такие как доступ к управлению и администрации услуг бесконтактности для эмитентов и так далее.

Платформа 506 бесконтактности представляет собой услуги, которые обеспечивают услуги администрации эмитента, такие как управление, предпочтениями приложения бесконтактности для эмитентов, (Visa) помощник персонализации для эмитентов и достоверных провайдеров управления услуг, (Visa) партнерские услуги для обеспечения доступа к спецификациям и руководству по осуществлению для материала, относящегося к бесконтактности для партнеров и услуги бесконтактного платежа для обеспечения устройств поиска данных и устройств построения для связи мобильного сообщения с мобильным приложением на устройстве потребителя и средств интеграции для обмена сценариями между мобильным приложением и системами эмитента по сети обработки платежа.

Услуги 508 систем обработки и информации представляют собой услуги, которые обеспечивают обработку внутренних данных и доступ к данным для выполнения платежных транзакций и обеспечения услуг добавленной стоимости для потребителя. Одна или более из этих услуг может быть обеспечена с помощью сети обработки платежа, ответственной за обработку данных, относящихся к платежной транзакции и связи с эмитентом или приобретателем, чтобы авторизовать транзакцию. Эти услуги могут включать в себя хранилище данных для записи транзакций и данных, относящихся к потребителю (как предложено элементом под названием «Хранилище данных» на фигуре), услуги разрешения споров (как предложено элементом под названием «Спор» на фигуре), услуги списания со счета для списания транзакций (как предложено элементом «Счет» на фигуре), услуги добавленной стоимости, такие как обеспечение предупреждений и уведомлений, относящихся к транзакциям (как предложено элементом под названием «Предупреждения/Уведомления» на фигуре) или другие обычные услуги, относящиеся к обработке и исполнению платежных транзакций (как предложено элементом под названием «Услуги транзакции» на фигуре), такие как верификация и направление сообщения авторизации эмитенту и возврат ответа авторизации, обеспечение услуг клиринга и установки, определение мошенничества и так далее.

В обычном примере использования, приложение пользовательского интерфейса приложения мобильного платежа (представленное, например, элементом 320 на Фиг. 3) установлено на мобильном устройстве 304. Приложение пользовательского интерфейса может быть использовано потребителем для выполнения платежной транзакции с использованием мобильного устройства. В некоторых вариантах осуществления, установленное приложение пользовательского интерфейса может быть активировано или иначе сделано доступным потребителю в ответ на взаимодействие с терминалом точки продаж (POS), где взаимодействие может быть выполнено в контактной или бесконтактной форме. В других вариантах осуществления, приложение мобильного платежа и/или пользовательский интерфейс платежного приложения могут быть активированы или иначе сделаны доступными потребителю путем пользовательского интерфейса или иного способа разрешения потребителю выполнить операцию, которая запускает или активирует приложение мобильного платежа или пользовательский интерфейс платежного приложения.

После того, как пользовательский интерфейс платежного приложения активирован, он связывается с модулем 306 мобильного платежа (как предложено стрелкой, соединяющей элементы 320 и 306 на Фиг. 3). Это позволяет пользовательскому интерфейсу 320 приложения мобильного платежа и модулю 306 мобильного платежа обмениваться сообщениями и данными между двумя элементами. Как изображено на Фиг. 3, пользовательский интерфейс 320 приложения мобильного платежа находится вне элемента 302 безопасности, причем модуль 306 мобильного платежа находится внутри элемента 302 безопасности. Такой дизайн архитектуры позволяет выполнять обновления, исправления и даже замещение пользовательского интерфейса 320 приложения мобильного платежа без влияния на содержание или операцию элемента 302 безопасности. В такой ситуации, модуль 310 аутентификации мобильного шлюза и/или модуль 312 CF могут быть использованы для разрешения аутентификации и/или проверки правильности любых обновлений, исправлений или замещений приложения. Подобно этому, модуль 310 аутентификации мобильного шлюза и/или класс 312 CF могут быть использованы для аутентификации и/или проверки правильности других приложений или функциональных модулей, которые пытаются установиться на элементе 302 безопасности или других частях платежного устройства. Инновационная архитектура также позволяет хранение незащищенных данных (таких как записи транзакций, ключи шифрования, данные аутентификации потребителя и так далее) на элементе 302 безопасности и осуществление доступными для использования в выполнении транзакции мобильного платежа без возможности искажения данных или доступа к данным неавторизованной стороны в результате операции других приложений или элементов мобильного устройства 304.

Модуль 306 мобильного платежа действует как основная точка ввода для обмена сообщениями и обмена данными с пользовательским интерфейсом 320 приложения мобильного платежа. В этой роли, модуль 306 мобильного платежа может обмениваться данными или приводить к выполнению обработки данных или операций доступа к данным посредством другого из модулей, содержащихся на элементе 302 безопасности. Например, при выполнении функций или операций, используемых для позволения потребителю выполнить платежную транзакцию с помощью мобильного устройства, модуль 306 мобильного платежа может связываться с модулем 310 аутентификации мобильного шлюза, чтобы определить правильный мобильный шлюз для использования в конкретной транзакции, или чтобы получить данные, используемые для аутентификации мобильного шлюза. Подобным образом, модуль 306 мобильного платежа может связываться с модулем 312 CF, чтобы выполнять функции или операции, относящиеся к зашифровке или дешифровке данных или сообщений. Модуль 306 мобильного платежа может связываться с модулем 314 PM, чтобы переводить или преобразовывать сообщения (в случае необходимости) между форматами, используемыми модулем 306 мобильного платежа и мобильным шлюзом. Дополнительно, модуль 308 МА (множественного доступа) может связываться с модулем 306 мобильного платежа для получения данных, используемых для выполнения платежной транзакции с использованием конкретного счета потребителя. Отметьте, что как показано на Фиг. 3, бесконтактная платежная клиентская часть (CLF) 324 может также связываться с модулем 308 МА в качестве части выполнения платежной транзакции с использованием бесконтактного режима операции. В такой ситуации, CFL 342 может взаимодействовать с модулем 308 МА для выполнения платежной транзакции с использованием конкретного счета потребителя, где данные или информация для этого счета хранятся в качестве экземпляра модуля 308.

Компоненты или функции программного обеспечения, описанные в данной заявке, могут быть осуществлены в качестве программного кода, который должен быть исполнен одним или более устройствами обработки с использованием любого подходящего компьютерного языка, такого как, например, Java, C++ или Perl, с использованием, например, обычных или объектно-ориентированных методов. Программный код может храниться в качестве последовательностей инструкций или команд на считываемом компьютером носителе, таком как устройство оперативной памяти (RAM), постоянное запоминающее устройство (ROM), магнитный носитель, такой как жесткий или гибкий диск, или оптический носитель, такой как CD-ROM. Любой подобный считываемый компьютером носитель может также находиться на или внутри единого вычислительного устройства и может быть представлен на или внутри различных вычислительных устройств внутри системы или сети.

Настоящее изобретение может быть воплощено в форме управляющей логики в программном обеспечении или аппаратном обеспечении, или их комбинации. Управляющая логика может храниться на информационном носителе данных, как и множество инструкций, приспособленных для предписания устройству обработки информации выполнять набор этапов, раскрытых в вариантах осуществления настоящего изобретения. На основании раскрытия изобретения и объяснений, обеспеченных в настоящем документе, специалист в данной области техники поймет другие методы и/или способы осуществления настоящего изобретения.

В вариантах осуществления, любые объекты, описанные в настоящем документе, могут быть воплощены компьютером, вычислительным устройством или устройством обработки данных, которое выполняет любую из или все раскрытые функции и этапы.

Любое упоминание чего-либо в единственном числе означает «один или более», если только противоположное не указано конкретно.

Вышеупомянутое описание является иллюстративным и не является ограничивающим. Многие варианты изобретения будут очевидны специалистам в данной области техники при ознакомлении с раскрытием. Следовательно, объем изобретения не определяется только ссылками на вышеупомянутое описание, но, вместо этого, определяется ссылками на рассматриваемую формулу изобретения в ее полном объеме или эквивалентах.