Результат интеллектуальной деятельности: СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК

Вид РИД

Изобретение

Изобретение относится к области защиты информационных систем и, в частности, к способам обнаружения компьютерных атак на сетевые информационные системы с использованием анализа сетевого трафика.

Известен способ защиты от компьютерных атак (КА), реализованный в патенте РФ №2179738 от 20.02.2002 «Способ обнаружения удаленных атак в компьютерной сети», МПК G06F 12/14, G06F 11/00, приоритет 2000 г., включающий наблюдение за трафиком поступающих абоненту пакетов данных, проверку этих пакетов по заданным правилам и подачу сигнала для принятия мер защиты от несанкционированного доступа, когда проверка выявляет соответствие указанным правилам. Для обнаружения попыток несанкционированного доступа, производимых от обманно присвоенного имени другого абонента сети, проводят наблюдение за трафиком адресованных абоненту пакетов данных, включающее постоянно возобновляемый подсчет числа пакетов, выполняемый в пределах серии пакетов, поступающих подряд друг за другом через промежутки времени не более заданного, при этом проверку поступающих пакетов данных на соответствие заданным правилам выполняют каждый раз, когда размер очередной наблюдаемой серии достигает критического числа пакетов.

Недостатками данного способа являются: узкая область применения, что обусловлено его предназначением в основном для защиты от подмены одного из участников соединения, и недостаточная достоверность при обнаружении других типов КА. В аналоге применяют ограниченную совокупность признаковых описаний КА. При этом не учитывают масштабирование и другие изменения КА, которые влекут за собой появление новых уязвимостей, так же выявление и защиту от КА в режиме функционирования ИТКС.

Также известен способ защиты информационно-вычислительных сетей от компьютерных атак, реализованный в патенте РФ №2285287 от 10.10.2006 г. «Способ защиты информационно-вычислительных сетей от компьютерных атак», МПК G06F 12/14, H04L 12/22, приоритет 2005 г. Способ заключается в том, что принимают i-й, где i=l, 2, 3…, пакет сообщения из КС, запоминают его, принимают (i+1)-й пакет сообщения, запоминают его, выделяют из запомненных пакетов сообщений характеризующие их параметры, сравнивают их и по результатам сравнения принимают решение о факте наличия или отсутствия компьютерной атаки. При обнаружении фрагментированных пакетов сообщений их запоминают в предварительно созданном массиве и определяют правильность сборки выявленных фрагментированных пакетов сообщений. В случае невозможности правильной сборки фрагментированных пакетов сообщений принимают решение о наличии КА вида «Teardrop» и запрещают передачу выявленных пакетов сообщений в защищаемую ИБС.

Недостатком этого способа также является узкая область применения из-за ограниченного набора характеристик, используемых для обнаружения КА, что приводит к возможности обнаружения атак только одного типа.

Наиболее близким по технической сущности к предлагаемому способу является способ обнаружения компьютерных атак на сетевую компьютерную систему, реализованный в патенте РФ №2538292 от 10.01.2015 г «», МПК G06F 21/55, приоритет 2013 г. Способ заключается в том, что устанавливают и запоминают пороговые значения параметров, причем в качестве параметров, рассчитываемых в единицу времени, выбираются следующие:

RIP=VIN/VOUT - интенсивность трафика по протоколу IP,

где VIN - объем входящего трафика, принятого по протоколу IP;

VOUT - объем исходящего трафика, отправленного по протоколу IP;

NCR - количество потоков критических приложений;

DACK=|NOUT-NIN| - обмен ACK-флагами в ТСР-трафике,

где NOUT - количество исходящих ACK-флагов в ТСР-трафике;

NIN - количество входящих АСК-флагов в ТСР-трафике;

RUDP=VUDP/VTCP - соотношение входящего UDP и ТСР-трафика,

где VUDP - объем входящего UDP-трафика;

VTCP - объем входящего ТСР-трафика;

RNUD=NUDP/NTCP - соотношение входящих UDP и ТСР-пакетов,

где NUDP - количество входящих UDP-пакетов;

NTCP - количество входящих ТСР-пакетов;

RICM=VICM/VIN - соотношение входящего трафика по протоколу ICMP и IP,

где VICM - объем входящего трафика, полученного по протоколу ICMP;

RSP=NSYN/NPSH - соотношение SYN и PSH-флагов во входящих пакетах, переданных по протоколу TCP,

где NSYN - количество SYN-флагов во входящих пакетах, переданных по протоколу TCP;

NPSH - количество PSH-флагов во входящих пакетах, переданных по протоколу TCP;

RTCP=NPSH/(NTCP-NPSH) - интенсивность трафика по протоколу TCP,

где NTCP - количество входящих пакетов, передаваемых по протоколу TCP;

LAVG=VIN/NIP - соотношение объема и количества входящих пакетов, передаваемых по протоколу IP,

где NIP - количество входящих пакетов, передаваемых по протоколу IP;

LTCP=VTCP/NTCP - соотношение объема и количества входящих пакетов, передаваемых по протоколу TCP,

где VTCP - объем входящего трафика, принятого по протоколу TCP;

NTCP - количество входящих пакетов, передаваемых по протоколу TCP;

принимают из сети последовательность пакетов сообщений;

запоминают принятые пакеты сообщений;

выделяют из запомненных пакетов сообщений характеризующие их данные;

рассчитывают значения параметров, зависящих от полученных пакетов сообщений;

сравнивают рассчитанные значения параметров с пороговыми значениями;

принимают решение о факте наличия или отсутствия компьютерной атаки при сравнении рассчитанных значений параметров с пороговыми значениями;

определяют тип одиночной компьютерной атаки по сочетанию рассчитанных значений параметров на основе следующих условий:

если значения параметров RIP и NCR превысили пороговое значение, то определяется атака типа HTTP-flood (условие 1);

если значения параметров RIP, DACK и RSP превысили пороговое значение, a RTCP и LTCP меньше порогового значения, то определяется атака типа SYN-flood (условие 2);

если значения параметров RIP, RTCP и DACK превысили пороговое значение, то определяется атака типа TCP-flood (условие 3);

если значения параметров RIP, RUDP и RNUD превысили пороговое значение, то определяется атака типа UDP-flood (условие 4);

если значения параметров RIP и RICM превысили пороговое значение, а LAVG меньше порогового значения, то определяется атака типа ICMP-flood (условие 5);

определяют комбинированную компьютерную атаку по сочетанию рассчитанных значений параметров на основе следующих условий:

если одновременно выполняется условие 1 и условие 2, то определяют комбинированную атаку HTTP-flood и SYN-flood;

если одновременно выполняется условие 1 и условие 3, то определяют комбинированную атаку HTTP-flood и TCP-flood;

если одновременно выполняется условие 1 и условие 5, то определяют комбинированную атаку HTTP-flood и ICMP-flood;

если одновременно выполняется условие 2 и условие 5, то определяют комбинированную атаку SYN-flood и ICMP-flood;

если одновременно выполняется условие 3 и условие 5, то определяют комбинированную атаку TCP-flood и ICMP-flood.

Описанный способ принят за прототип.

Известный способ обеспечивает обнаружение атак разных видов, а также возможность обнаружения комбинированных одновременных атак.

Недостатками ближайшего аналога является узкая область применения из-за ограниченной возможности обнаружения широкого спектра типов компьютерных атак.

Техническим результатом, достигаемым при использовании заявленного способа, является разработка способа обнаружения компьютерных атак различных типов (включая ранее неизвестные типы) за счет использования искусственной нейронной сети, обладающей возможностью адаптации и прогнозирования.

Указанный технический результат достигается тем, что в известном способе обнаружения компьютерных атак, заключающийся в том, что устанавливают и запоминают пороговые значения параметров, рассчитываемых в единицу времени, принимают из сети последовательность пакетов сообщений, запоминают принятые пакеты сообщений, выделяют из пакетов сообщений характеризующие их данные, рассчитывают значения параметров, зависящих от полученных пакетов сообщений, сравнивают рассчитанные значения параметров с пороговыми значениями, принимают решение о факте наличия или отсутствия компьютерной атаки при сравнении рассчитанных значений параметров с пороговыми значениями. Предварительно задают необходимое число определяемых типов атак Z≥1. Также предварительно задают количество L обучающих и С контрольных примеров для каждого типа атак. Определяют виды протоколов и необходимые параметры Fij, где i≤Z, требуемые для распознавания атак заданных типов и используют эти параметры в качестве характеризующих пакеты данных. Задают структуру нейронной сети: тип нейронной сети R, количество скрытых слоев U, количество нейронов во входном слое, скрытых слоях и выходном слое таким образом, что число нейронов во входном слое N определяется количеством полей протоколов, необходимых для распознавания атак заданных типов, а число нейронов в выходном слое равно К. Формируют необходимое количество обучающих примеров, представляющих собой векторы размерности N+K, где первые N элементов равны значениям определенных полей протоколов, а последние K равны нулю за исключением значения, соответствующего типу атаки, к которой относится данный элемент выборки, которое равно единице. Задают требуемую достоверность распознавания D для нейронной сети, обучают нейронную сеть с использованием подготовленных примеров. Завершают обучение нейронной сети после выполнения всех итераций генерации выборок или по достижении требуемой достоверности распознавания. При наличии компьютерной атаки определяют тип одиночной компьютерной атаки по сочетанию рассчитанных значений параметров Oj на основе следующих условий: если значение, полученное только на одном из выходных нейронов, превысило пороговое значение, то определяют тип атаки Aj, если значение, полученное на нескольких выходных нейронах, превысило пороговое значение, то тип атаки считают комбинированным и добавляют к типу атаки тип Aj.

Благодаря новой совокупности существенных признаков в заявленном способе за счет применения искусственной нейронной сети, обеспечивающей возможность обнаружения компьютерных атак различного типа (включая ранее неизвестные типы), а также обладающей адаптивностью и прогнозированием процесса обнаружения компьютерных атак, обеспечивается достижение сформулированного технического результата: расширение области применения заявленного технического решения.

Заявленный способ поясняется чертежами, на которых изображено следующее:

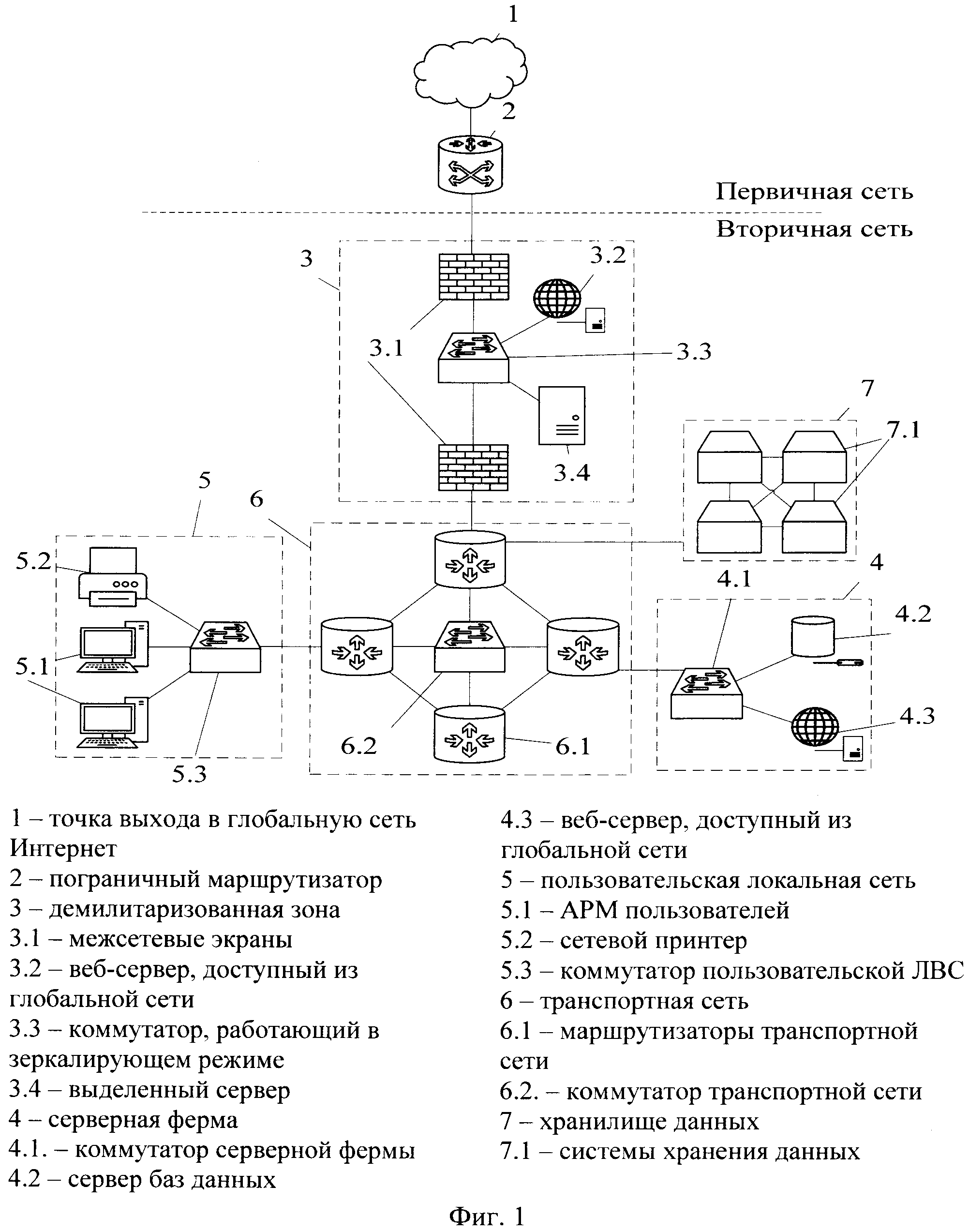

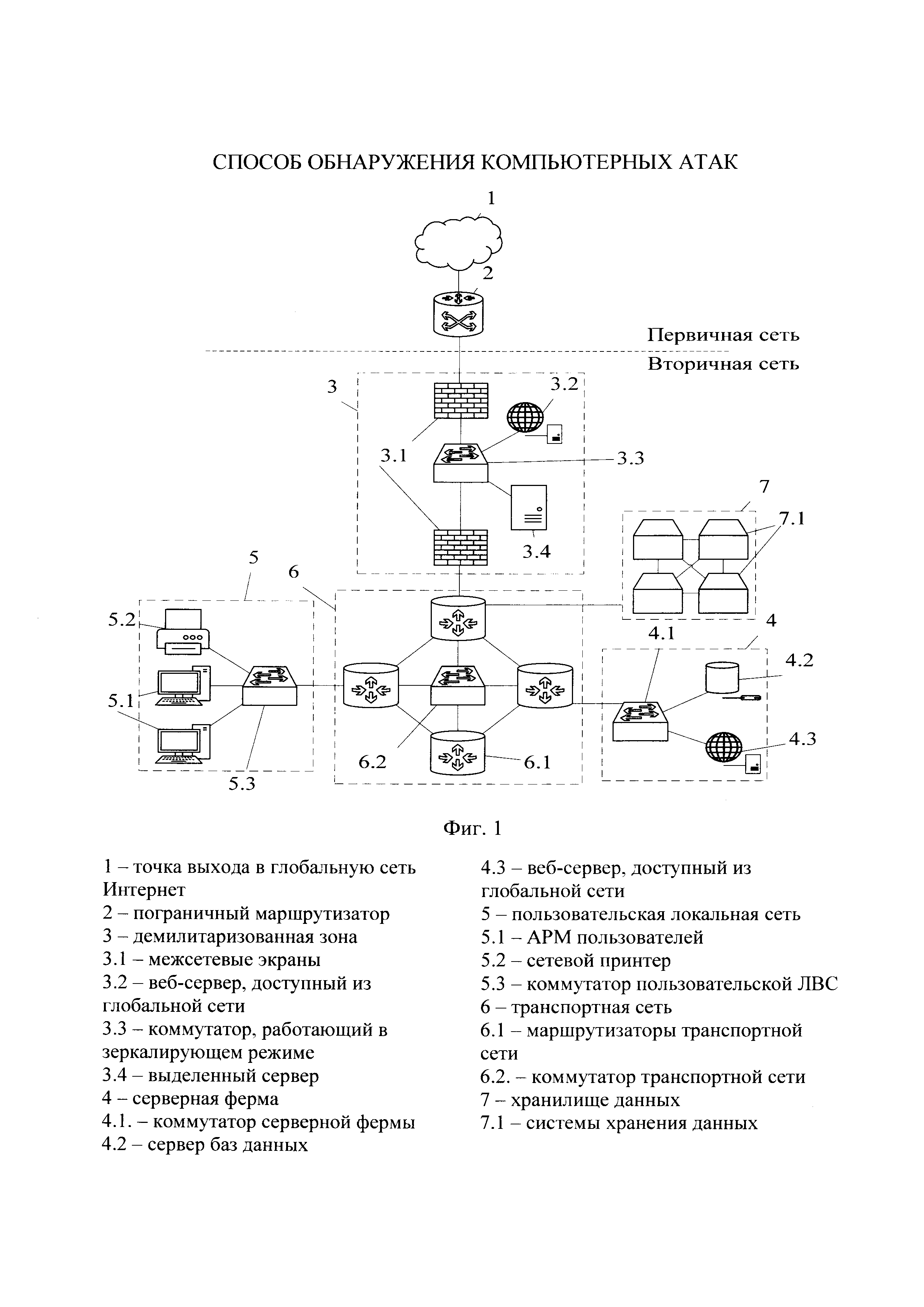

на фиг. 1 - общая структурная схема ИВС;

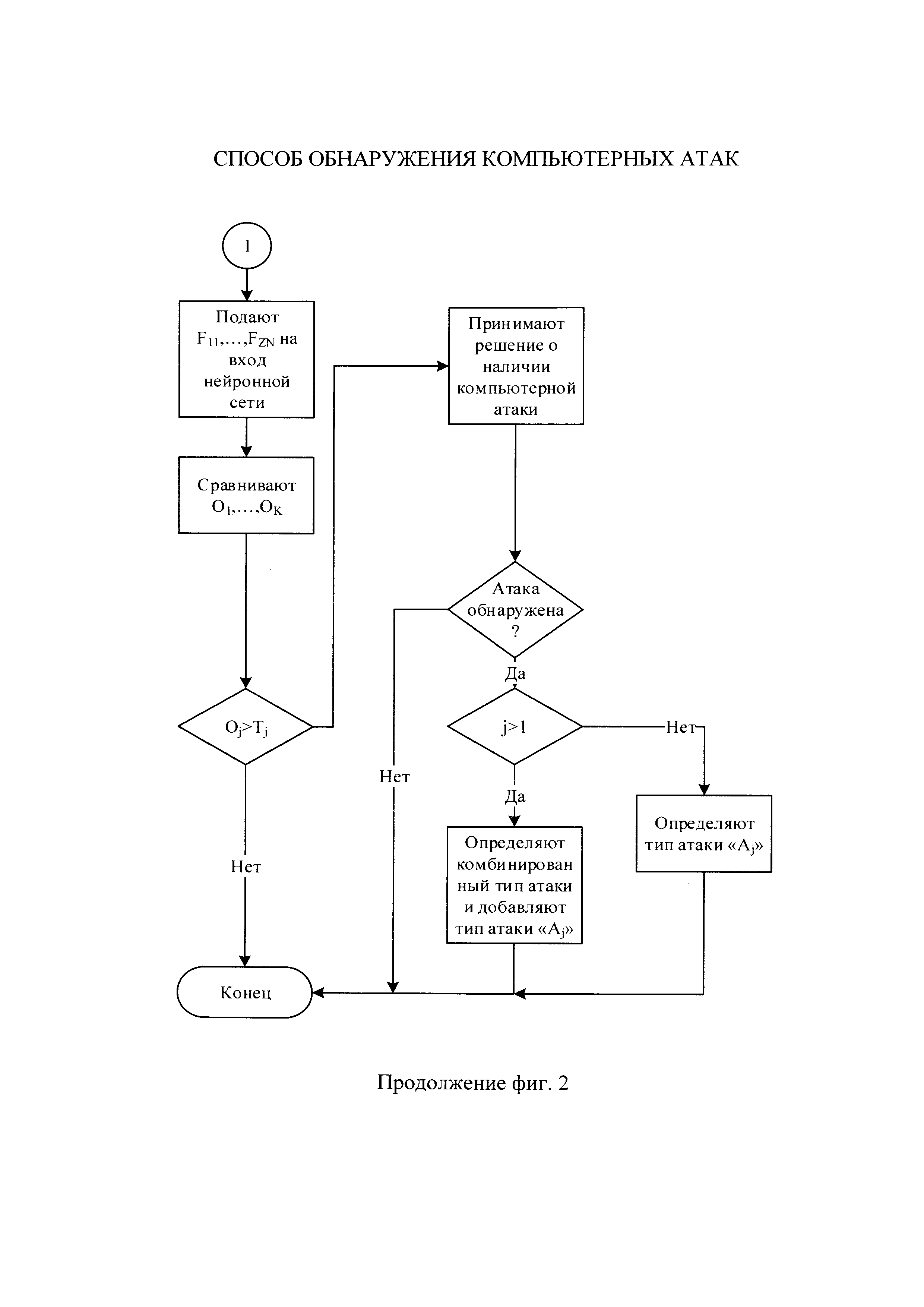

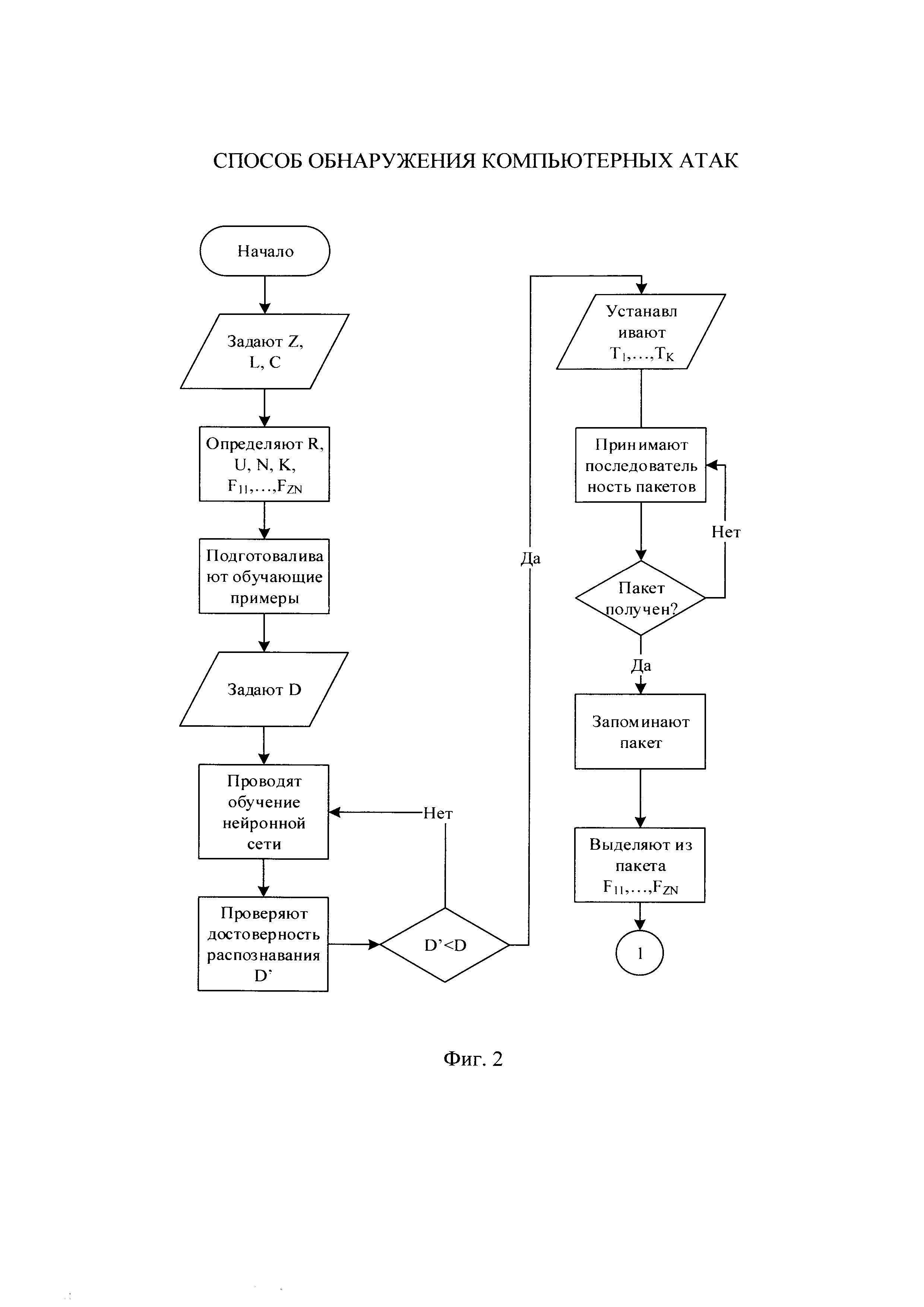

на фиг. 2 -блок-схема алгоритма заявленного способа;

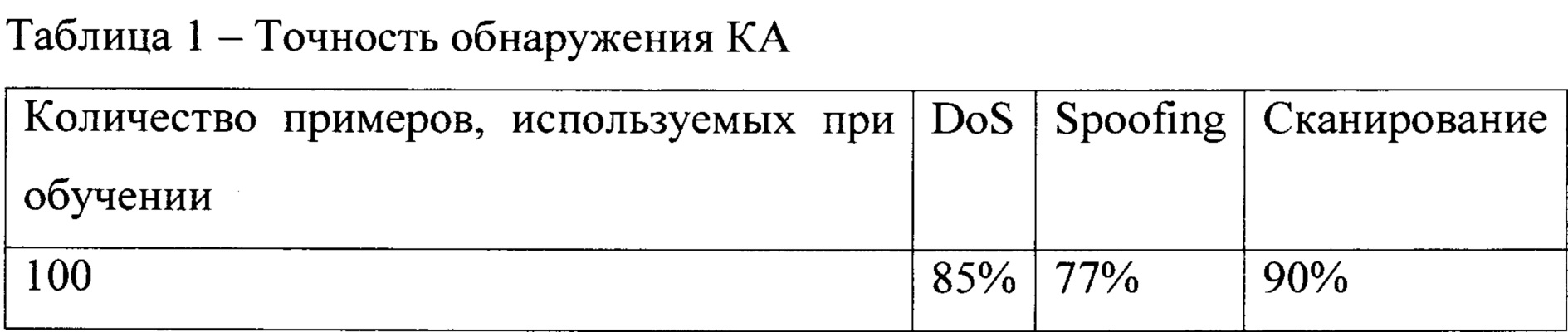

на фиг. 3 - заголовок IP-пакета;

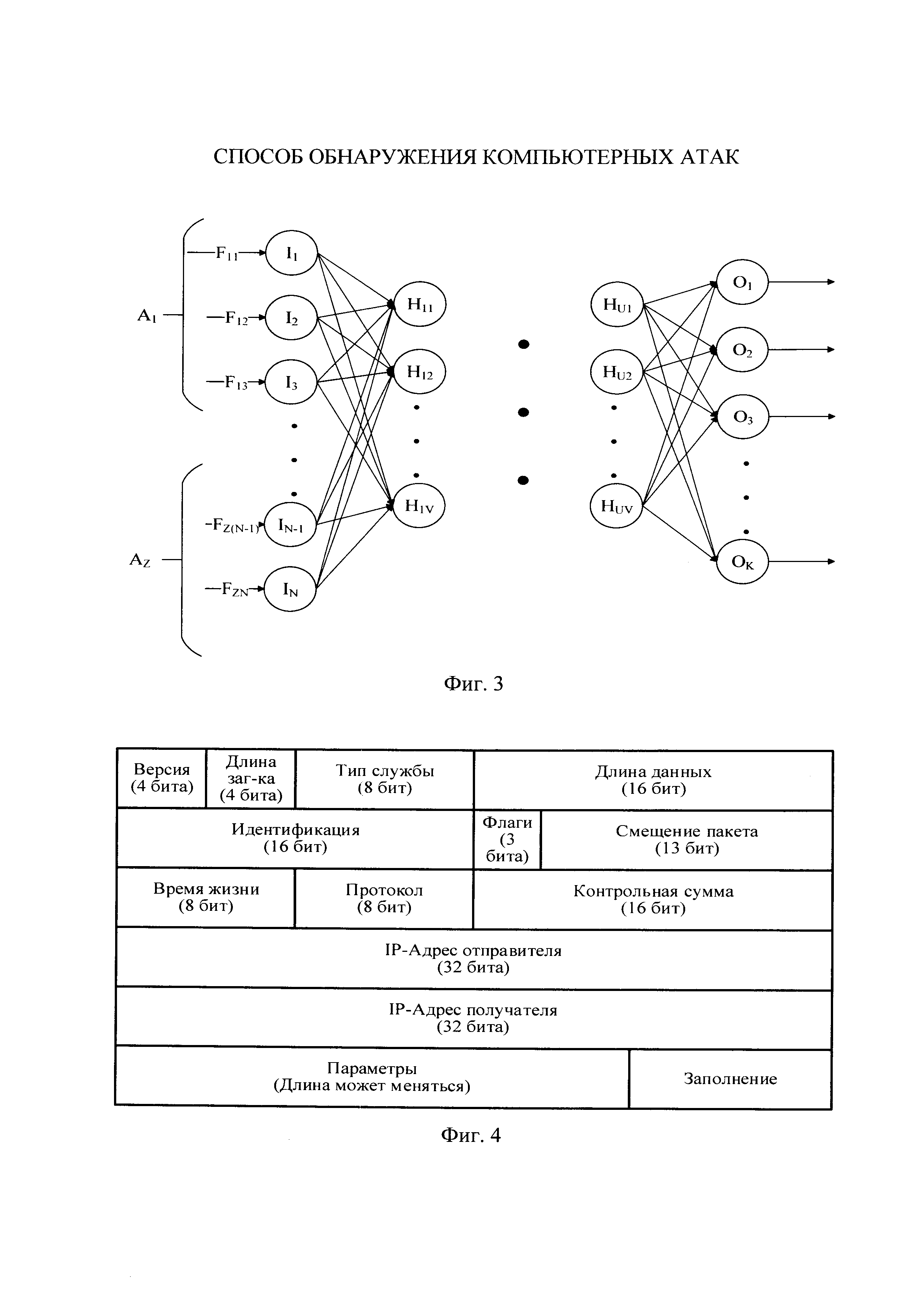

на фиг. 4 - общая схема архитектуры ИНС.

Работа заявленного способа иллюстрируется на примере структурной схемы ИВС, показанной на фиг. 1. Она включает в себя первичную сеть, состоящую из 1 - точки выхода в глобальную сеть Интернет; 2 - пограничного маршрутизатора; И вторичную сеть, состоящую из: 3 - демилитаризованной зоны, включающей в себя: 3.1 - межсетевые экраны 3.2 - веб-сервер, доступный из глобальной сети, 3.3 - коммутатор, работающий в зеркалирующем режиме, 3.4 - выделенный сервер; 4 - серверной фермы, включающей в себя: 4.1. - коммутатор серверной фермы, 4.2 - сервер баз данных; 5 - пользовательской локальной сети, включающей в себя: 5.1 - АРМ пользователей, 5.2 - сетевой принтер, 5.3 - коммутатор пользовательской ЛВС; 6 - транспортной сети,, включающей в себя: 6.1 - маршрутизаторы транспортной сети, 6.2. - коммутатор транспортной сети; 7 - хранилище данных включающего 7.1 - системы хранения данных.

Для формирования обучающего и тестового множества примеров, а также дальнейшего анализа сетевых пакетов в состав ИВС включается выделенный сервер - 3.4, подключенный к зеркальному порту коммутатора, находящегося, находящегося в ДМЗ ИВС, обладающий следующими возможностями:

- прием из сети и запоминание пакетов сообщений;

- определения характеристик пакетов сообщений;

- обеспечение выполнения операций в ИНС;

- формирование сигналов о наличии атаки по результатам расчетов. Такой способ включения выделенного сервера в ИВС позволяет анализировать сетевые пакеты, как исходящие из внешней, так и из внутренней сети.

Реализация заявленного способа поясняется алгоритмом (фиг. 2) и объясняется следующим образом.

На начальном этапе задают необходимое число определяемых типов атак Z≥1, количество обучающих L и контрольных С примеров для каждого типа атак.

Определяют виды протоколов и необходимые параметры Fij (см. фиг. 3), где i≤Z, требуемые для распознавания атак заданных типов.

Задают структуру нейронной сети (см. фиг. 4): тип нейронной сети R, количество скрытых слоев U, количество нейронов во входном слое, скрытых слоях и выходном слое таким образом, что число нейронов во входном слое N определяется количеством различных полей протоколов, необходимых для распознавания атак заданных типов, а число нейронов в выходном слое равно K.

Подготавливают необходимое количество обучающих примеров, представляющих собой векторы размерности N+K, где первые N элементов равны значениям определенных полей протоколов, а последние K равны нулю за исключением значения, соответствующего типу атаки, к которой относится данный элемент выборки, которое равно единице.

Задают требуемую достоверность распознавания D для нейронной сети.

Проводят обучение нейронной сети методами, описанными в [5] с использованием подготовленных примеров.

Завершают обучение нейронной сети после выполнения всех итераций генерации выборок или по достижении требуемой достоверности распознавания.

Устанавливают и запоминают пороговые значения выходных нейронов нейронной сети Тk, k≤K.

Принимают из сети последовательность пакетов сообщений.

Запоминают принятые пакеты сообщений.

Выделяют из запомненных пакетов сообщений необходимые поля протоколов.

Подают векторы, сформированные из выделенных полей на вход нейронной сети.

Сравнивают выходные значения, полученные в результате работы нейронной сети, с пороговыми значениями.

Принимают решение о факте наличия или отсутствия компьютерной атаки при сравнении рассчитанных значений параметров с пороговыми значениями.

При наличии компьютерной атаки определяют тип одиночной компьютерной атаки по сочетанию рассчитанных значений параметров Oj на основе следующих условий:

если значение, полученное только на одном из выходных нейронов, превысило пороговое значение, то определяют тип атаки Aj;

если значение, полученное на нескольких выходных нейронах, превысило пороговое значение, то тип атаки считают комбинированным и добавляют к типу атаки тип Aj.

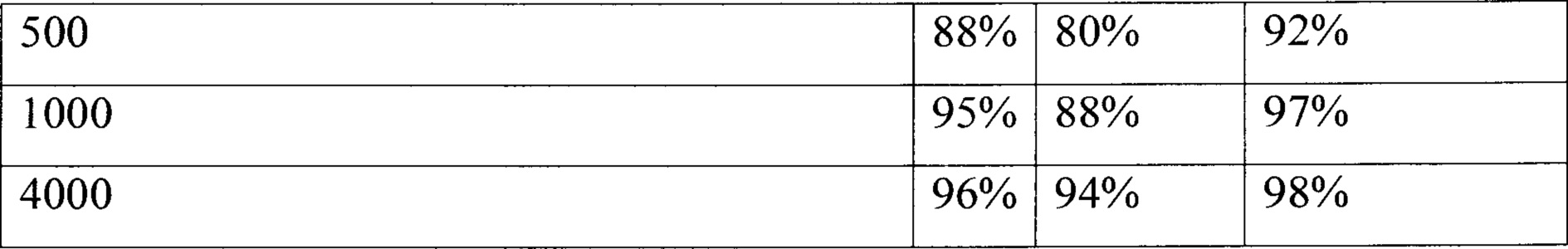

Возможность реализации сформулированного технического результата была проверена путем моделирования с использованием программного обеспечения, реализующего процесс обнаружения КА с использованием ИНС. В качестве примера с помощью утилит [2, 3, 4] были созданы обучающие примеры, содержащие сетевые пакеты, характерные для различных типов КА: DoS, Spoofing, сканирование портов. Была построена и обучена ИНС типа «многослойный персептрон» и произведено ее обучение методом обратного распространения ошибки [5]. В результате была достигнута высокая точность обнаружения КА рассмотренных типов. Результаты приведены в табл. 1.

Используемая литература:

1) Хайкин С. Нейронные сети: полный курс, 2-е издание: Пер. с англ. - М.: Издательский дом «Вильямс», 2008. - 1104 с.

2) Nessus Vulnerability Scanner | Tenable Network Security [Электронный ресурс]. URL: https://www.tenable.com/products/nessus-vulnerability-scanner (дата обращения: 19.06.2017).

3) XSpider - Positive Technologies [Электронный ресурс]. URL: https://www.ptsecurity.com/ru-ru/products/xspider (дата обращения: 19.06.2017).

4) Nmap: the Network Mapper - Free Security Scanner. [Электронный ресурс]. URL: https://nmap.org (дата обращения: 19.06.2017).

5) Осовский С. Нейронные сети для обработки информации/ Пер. с польского И.Д. Рудинского. - М.: Финансы и статистика, 2002. - 344 с.

Способ обнаружения компьютерных атак, заключающийся в том, что устанавливают и запоминают пороговые значения параметров, рассчитываемых в единицу времени, принимают из сети последовательность пакетов сообщений, запоминают принятые пакеты сообщений, выделяют из пакетов сообщений характеризующие их данные, рассчитывают значения параметров, зависящих от полученных пакетов сообщений, сравнивают рассчитанные значения параметров с пороговыми значениями, принимают решение о факте наличия или отсутствия компьютерной атаки при сравнении рассчитанных значений параметров с пороговыми значениями, отличающийся тем, что предварительно задают необходимое число определяемых типов атак Z≥1, количество обучающих L и контрольных С примеров для каждого типа атак, определяют виды протоколов и необходимые параметры F, где i≤Z, требуемые для распознавания атак заданных типов и используют эти параметры в качестве характеризующих пакеты данных, задают структуру нейронной сети: тип нейронной сети R, количество скрытых слоев U, количество нейронов во входном слое, скрытых слоях и выходном слое таким образом, что число нейронов во входном слое N определяется количеством полей протоколов, необходимых для распознавания атак заданных типов, а число нейронов в выходном слое равно K, формируют необходимое количество обучающих примеров, представляющих собой векторы размерности N+K, где первые N элементов равны значениям определенных полей протоколов, а последние K равны нулю за исключением значения, соответствующего типу атаки, к которой относится данный элемент выборки, которое равно единице, задают требуемую достоверность распознавания D для нейронной сети, обучают нейронную сеть с использованием подготовленных примеров, завершают обучение нейронной сети после выполнения всех итераций генерации выборок или по достижении требуемой достоверности распознавания, при наличии компьютерной атаки определяют тип одиночной компьютерной атаки по сочетанию рассчитанных значений параметров O на основе следующих условий: если значение, полученное только на одном из выходных нейронов, превысило пороговое значение, то определяют тип атаки A, если значение, полученное на нескольких выходных нейронах, превысило пороговое значение, то тип атаки считают комбинированным и добавляют к типу атаки тип A.