Результат интеллектуальной деятельности: СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК В ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННОЙ СЕТИ

Вид РИД

Изобретение

Изобретение относится к электросвязи и может быть использовано в системах защиты от компьютерных атак путем их оперативного выявления и блокирования в информационно-телекоммуникационных сетях (ИТКС).

Известен способ защиты от компьютерных атак, реализованный в патенте №2179738, заявка №2000111077/09, «Способ обнаружения удаленных атак в компьютерной сети», класс G06F 12/14, заявл. 20.07.2003.

Данный способ включает следующую последовательность действий. Наблюдение за графиком адресованных абоненту пакетов данных, включающее постоянно возобновляемый подсчет числа пакетов, выполняемый в пределах серии пакетов, поступающих подряд друг за другом через промежутки времени не более заданного, при этом проверку поступающих пакетов данных на соответствие заданным правилам выполняют каждый раз, когда размер очередной наблюдаемой серии достигает критического числа пакетов.

Недостатком указанного способа является низкая достоверность обнаружения компьютерных атак из-за проверки малого количества признаков, указывающих на воздействие компьютерных атак, что приводит к возможному пропуску компьютерных атак, использующих фрагментацию пакетов данных.

Известен способ защиты компьютерных атак, описанный в патенте РФ №2304302, «Способ обработки сетевых пакетов для обнаружения компьютерных атак» класс G06F 12/14, заявл. 10.08.2007. Данный способ основан на обработке сетевых пакетов, при которой межсетевой экран изначально блокирует сетевые пакеты, инициирующие новые сеансы связи с защищаемой сетью, обрабатывая их самостоятельно, а в случае корректности запросов проводит принудительное установление сеанса связи отправителя сетевых пакетов с их получателем и осуществляет прозрачную ретрансляцию корректных пакетов.

Недостатком указанного способа является узкая область применения, обусловленная тем, что несмотря на возможность обнаружения несанкционированного сканирования защищаемой сети и предотвращение компьютерных атак типа отказ в обслуживании, в нем не предусмотрена возможность выявления остальных компьютерных атак, что создает условия для их пропуска.

Известен способ защиты компьютерных атак, описанный в патенте РФ №2483348, «Способ защиты информационно-вычислительных сетей от компьютерных атак», класс G06F 12/14, заявл. 27.05.2013. Способ заключается в том, что формируют список доверенных адресов получателя и отправителя пакетов сообщений, формируют проверочный пакет, для чего считывают адрес отправителя D и адрес получателя Ij и записывают в поле «Время жизни пакета» TTL начальное значение, равное единице, после чего запоминают сформированный пакет Pij в массив Р, задают значение количества Kдоп полученных ответных пакетов о недоставленном пакете Pij с текущим значением поля «Время жизни пакета» TTL, затем передают сформированный пакет в канал связи.

Недостатками указанного способа являются, узкая область применения, обусловленная тем, что несмотря на возможность оперативного обнаружения удаленных компьютерных атак, в нем не предусмотрена возможность выявления воздействия внутреннего нарушителя.

Наиболее близким по технической сущности к предлагаемому способу является способ защиты информационно-вычислительных сетей от компьютерных атак по патенту RU 2179738, МПК G06F 12/14, опубл. 10.01.2013. Способ заключается в следующих действиях: формируют массив Р для запоминания пакетов сообщений, а также массивы Т, О, D, I и Dэт, Iэт, Tэт,Oэт для запоминания соответственно параметров «Время жизни пакета», «Опции», «IP-адрес отправителя», «IP-адрес получателя», выделенных из запомненных пакетов сообщений и их эталонных параметров. Измеряют в тестовом режиме ИТКС фактические параметры и записывают их в соответствующие массивы Dэт, Iэт, Tэт, Оэт. Принимают i-й пакет сообщения из канала связи и запоминают его массив в Р. Выделяют из заголовка i-го пакета сообщения значения параметров и запоминают их в соответствующие массивы Т, О, D, I. Сравнивают эталонные значения параметров со значениями параметров, выделенных из полученного пакета сообщения. Передают i-й пакет сообщения, в информационно-вычислительную сеть при совпадении эталонных значений параметров со значениями параметров из полученного пакета сообщения. В противном случае принимают решение о факте воздействия компьютерной атаки, запрещают передачу i-го пакета сообщения в информационно-вычислительную сеть и удаляют все значения параметров из массивов T, О, D, I.

Недостатком способа-прототипа является относительно низкое значение коэффициента исправного действия* (* Порядок определения коэффициента исправного действия информационно-телекоммуникационной сети, см. Приложение 1) информационно-вычислительной сети, обусловленное отсутствием возможности выявления признаков значительной части используемых нарушителем компьютерных атак, а также деструктивных воздействий внутреннего нарушителя.

Целью заявленного технического решения является разработка способа защиты информационно-телекоммуникационных сетей от компьютерных атак, обеспечивающего повышение коэффициента исправного действия информационно-телекоммуникационных сетей, за счет выявления большего числа признаков возможных компьютерных атак и повышения оперативности их обнаружения.

В заявленном изобретении поставленная цель достигается тем, что в известном способе защиты информационно-вычислительных сетей от компьютерных атак, заключающемся в том, что формируют массив Р для запоминания пакетов сообщений (ПС), массивы Т, О, D, I для запоминания выделенных из запомненных ПС параметров соответственно: «Время жизни пакета», «Опции», «IP-адрес получателя»,«IP-адрес отправителя» и массивы Dэт, Iэт для запоминания IP-адресов доверенных получателей и отправителей, запоминают в массивы Dэт И Тэт значения IP-адресов доверенных получателей и отправителей ПС, затем формируют массивы Тэт, Оэт эталонных значений параметров «Время жизни пакета» и «Опции», измеряют в тестовом режиме ИТКС фактические параметры ПС «Время жизни пакета» и «Опции» для маршрутов между доверенными получателями и отправителями, запоминают их соответственно в массивах Тэт, Oэт, принимают ПС из канала связи, запоминают его в массив Р, анализируют его на наличие или отсутствие признаков компьютерных атак, для чего выделяют из заголовка полученного ПС значения параметров «Время жизни пакета», «Опции» «IP-адрес получателя» и «IP-адрес отправителя», запоминают их в соответствующих массивах Т, О, D, I, затем сравнивают их с соответствующими эталонными значениями Тэт, Оэт, Dэт, Iэт, при их совпадении передают ПС в ИТКС, в противном случае принимают решение о факте воздействия на ИТКС компьютерной атаки, запрещают передачу данного ПС в ИТКС и удаляют ранее запомненные значения его параметров из соответствующих массивов, дополнительно формируют массивы М и Mэт для запоминания параметра «Общая длина ПС» и его эталонных значений. Кроме того, дополнительно формируют массив R для запоминания признаков, указывающих на факт воздействия пассивных компьютерных атак нарушителем, после приема и запоминания очередного ПС в массив Р дополнительно определяют вид протокола, используемого для передачи ПС, и выделяют параметр «Флаг» ПС, которые запоминают в массив R. Затем для обнаружения воздействия на ИТКС пассивных компьютерных атак набирают статистику числа ПС в заданный интервал времени Δt, с одинаковыми параметрами «Флаг» и/или видами протоколов из числа предварительно заданных видов протоколов, при приеме подряд двух и более ПС с идентичным «Флагом» и/или видом протокола направляют последующие ПС с идентичным «Флагом» и/или видом протокола в ложную сеть. Также после выделения из заголовка принятого ПС его параметров Т, О, D, I дополнительно выделяют значение параметра «Общая длина ПС», запоминают его в массив М и сравнивают его с ранее запомненным эталонным значением, если значения эталонного и принятого параметра «Общая длина ПС» совпадают, то устанавливают факт отсутствия атаки, в противном случае принимают решение о факте воздействия на ИТКС компьютерной атаки, запрещают передачу данного ПС в ИТКС и удаляют ранее запомненные значения его параметров из массива М. Кроме того, дополнительно проверяют на факт воздействия компьютерных атак на ИТКС по резервным маршрутам передачи ПС и возможные воздействия внутреннего нарушителя ИТКС.

В качестве признаков, указывающих на факт воздействия на ИТКС пассивных компьютерных атак нарушителем, приняты: последовательное получение в интервале времени Δt ICMP-запросов, последовательное получение в интервале времени Δt TCP-пакетов с установленным одним из видов флагов SYN, FIN, ACK, XMAS, NULL или последовательное получение в интервале времени Δt UDP-пакетов.

В качестве пассивных атак принимаются атаки типов «Сканирование сети и ее уязвимостей», «Сканирование протоколов передачи данных» и «Анализ сетевого графика».

Для контроля воздействия компьютерных атак в резервных маршрутах формируют массив К для запоминания контрольных пакетов сообщений (КПС), массивы U, Y, Z для запоминания выделенных из запомненных КПС параметров соответственно «Время жизни КПС», «Опции КПС» и «Общая длина КПС» и массив Х для запоминания доверенных резервных маршрутов, формируют массивы  ,

,  ,

,  эталонных значений параметров «Время жизни КПС», «Опции КПС» и «Общая длина КПС». Измеряют в тестовом режиме ИТКС фактические параметры «Время жизни КПС», «Опции КПС» и «Общая длина КПС» для каждого из доверенных маршрутов и запоминают их соответственно в массивах

эталонных значений параметров «Время жизни КПС», «Опции КПС» и «Общая длина КПС». Измеряют в тестовом режиме ИТКС фактические параметры «Время жизни КПС», «Опции КПС» и «Общая длина КПС» для каждого из доверенных маршрутов и запоминают их соответственно в массивах  ,

,  ,

,  . Принимают КПС, передаваемый по одному из резервных маршрутов, запоминают его в массив К, анализируют его на наличие признаков компьютерных атак, для чего выделяют из заголовка полученного КПС значения параметров «Время жизни КПС», «Опции КПС», «Общая длина КПС», запоминают их в соответствующих массивах U, Y, Z. Затем сравнивают их с соответствующими эталонными значениями запомненных в массивах

. Принимают КПС, передаваемый по одному из резервных маршрутов, запоминают его в массив К, анализируют его на наличие признаков компьютерных атак, для чего выделяют из заголовка полученного КПС значения параметров «Время жизни КПС», «Опции КПС», «Общая длина КПС», запоминают их в соответствующих массивах U, Y, Z. Затем сравнивают их с соответствующими эталонными значениями запомненных в массивах  ,

,  ,

,  , при их совпадении запоминают в массиве Х данный резервный маршрут как разрешенный для передачи ПС, в противном случае его идентифицируют, как запрещенный и удаляют ранее запомненные значения его параметров из соответствующих массивов.

, при их совпадении запоминают в массиве Х данный резервный маршрут как разрешенный для передачи ПС, в противном случае его идентифицируют, как запрещенный и удаляют ранее запомненные значения его параметров из соответствующих массивов.

Для проверки возможных воздействий внутреннего нарушителя ИТКС формируют массивы А, В, С, L, Q, V, W, F для запоминания значений параметров функционирования персональных электронно-вычислительных машин (ПЭВМ) и серверов, входящих в состав ИТКС, соответственно:

количество операций за единицу времени, объем свободного места на жестких дисках ПЭВМ и серверов, размер используемой оперативной памяти ПЭВМ и серверов, количество файлов на ПЭВМ, количество файлов, с которыми одновременно работает оператор ПЭВМ, количество вводов паролей в ПЭВМ и в серверы, объем обрабатываемой информации на каждом ПЭВМ и сервере, время начала и окончания выполнения функциональных задач на каждом ПЭВМ. Измеряют в тестовом режиме ИТКС фактические значения параметров функционирования всех ПЭВМ и серверов, запоминают их в соответствующих дополнительно сформированных массивах Aэт, Bэт, Cэт, Lэт, Qэт, Vэт, Wэт, Fэт, - для запоминания эталонных параметров, кроме того, запоминают в соответствующих дополнительно сформированных массивах Aпор, Bпор, Cпор, Lпор, Qпор,Vпор Wпор, Fпор пороговые значения этих параметров. Принимают текущие значения контролируемых параметров и сохраняют их в соответствующих массивах В, С, L, Q, V, W, F, анализируют их на наличие признаков воздействия внутреннего нарушителя, для чего сравнивают текущие значения параметров с соответствующими эталонными значениями и при совпадении текущих значений параметров с эталонными принимают решение об отсутствии воздействия внутреннего нарушителя, в противном случае дополнительно сравнивают текущие значения параметров функционирования ПЭВМ и серверов с пороговыми, и если текущие значения параметров превышают пороговые, то принимают решение о факте воздействия внутренним нарушителем на ИТКС и блокируют соответствующие ПЭВМ и/или серверы.

Благодаря новой совокупности существенных признаков в заявленном техническом решении за счет мониторинга широкого спектра компьютерных атак, предпринимаемых как внутренними, так и внешними нарушителями по доверенным маршрутам передачи пакетов сообщений, представляется возможным более оперативно прогнозировать факт воздействия компьютерных атак (КА) и заблаговременно предотвратить их деструктивное воздействие, что и определяет возможность достижения сформулированного технического результата при использовании способа.

Заявленный способ поясняется чертежами, на которых показаны:

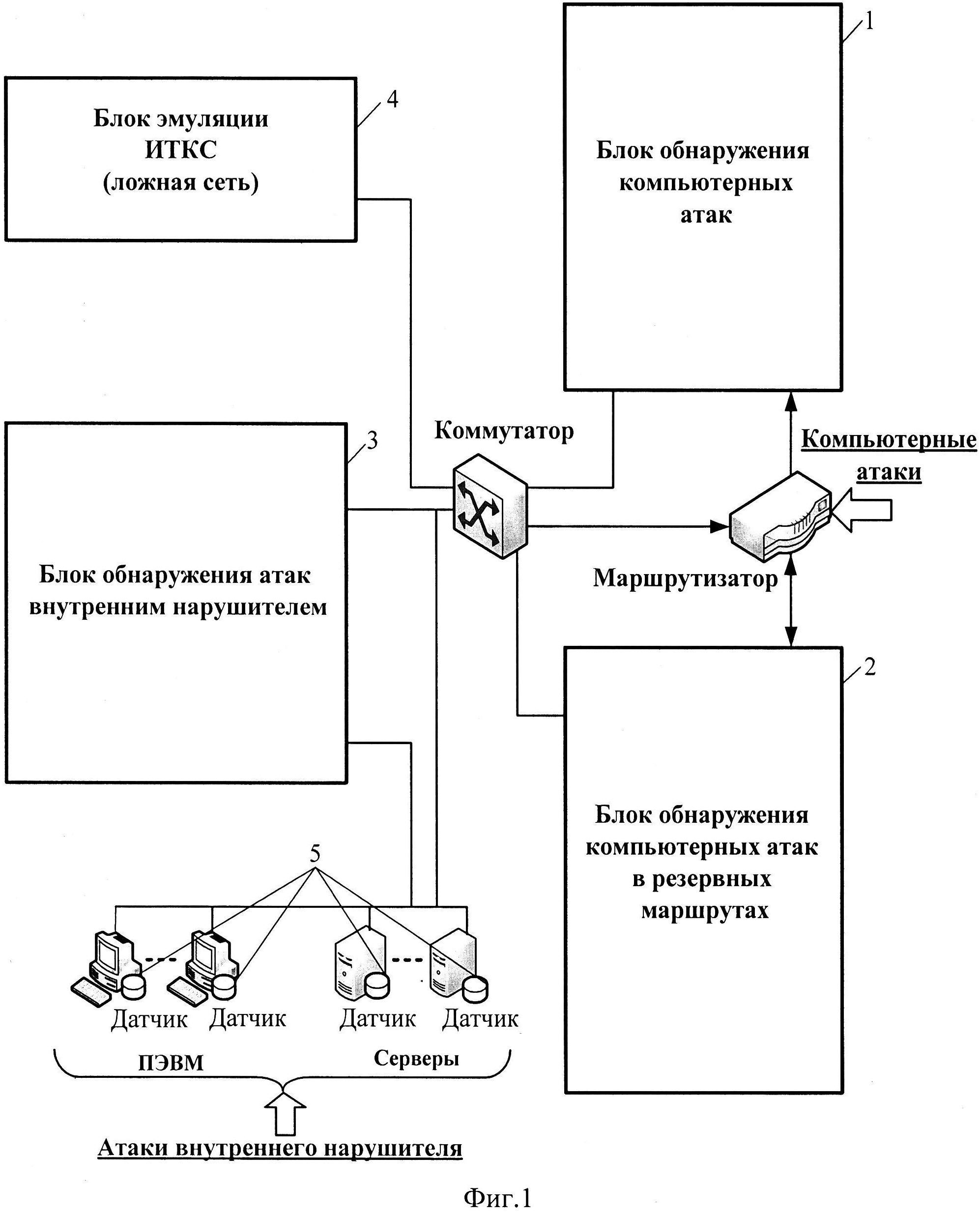

на Фиг.1 - схема, поясняющая порядок реализации способа защиты ИТКС от компьютерных атак;

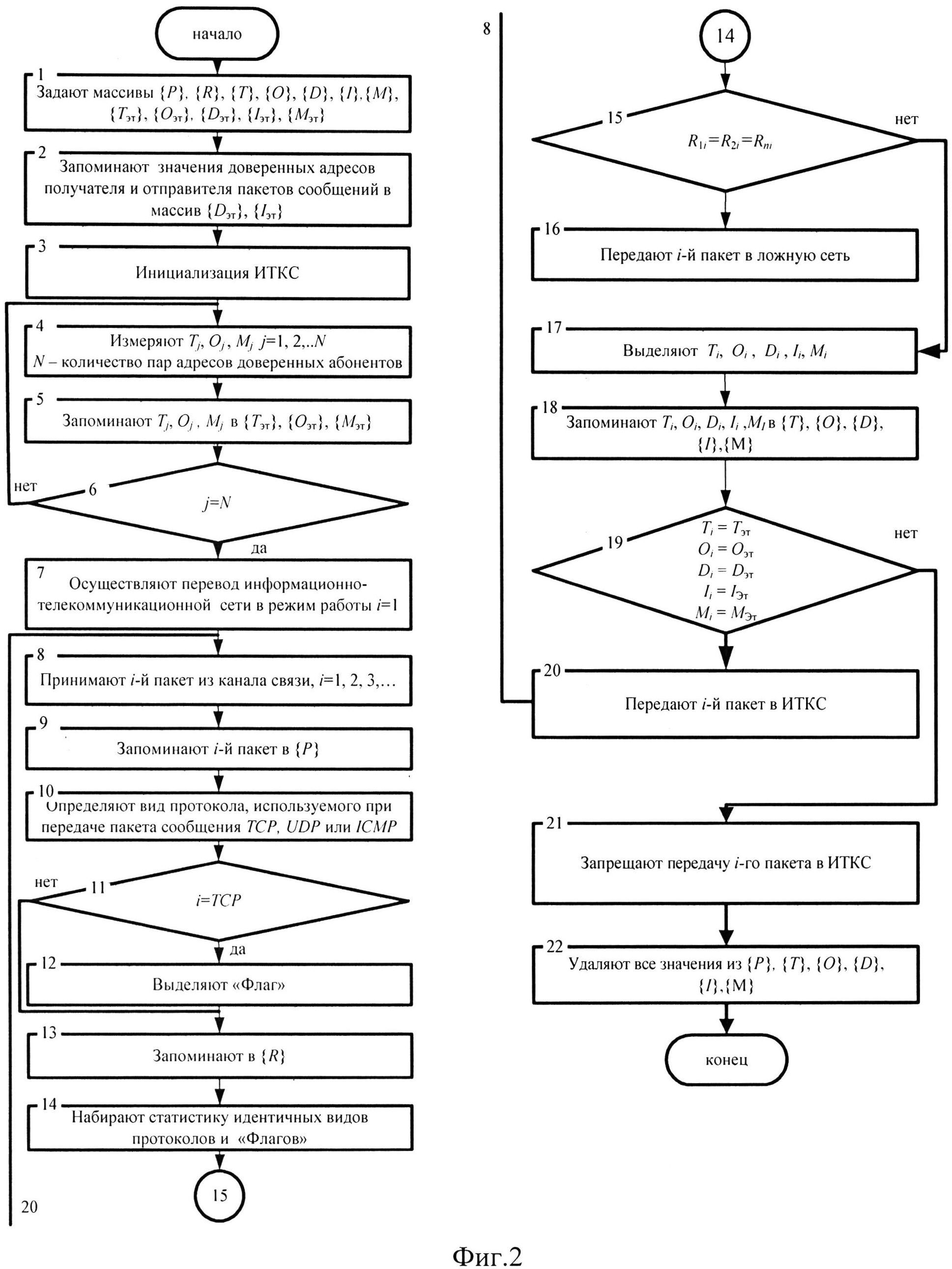

на Фиг.2 - блок-схема алгоритма способа защиты ИТКС от компьютерных атак;

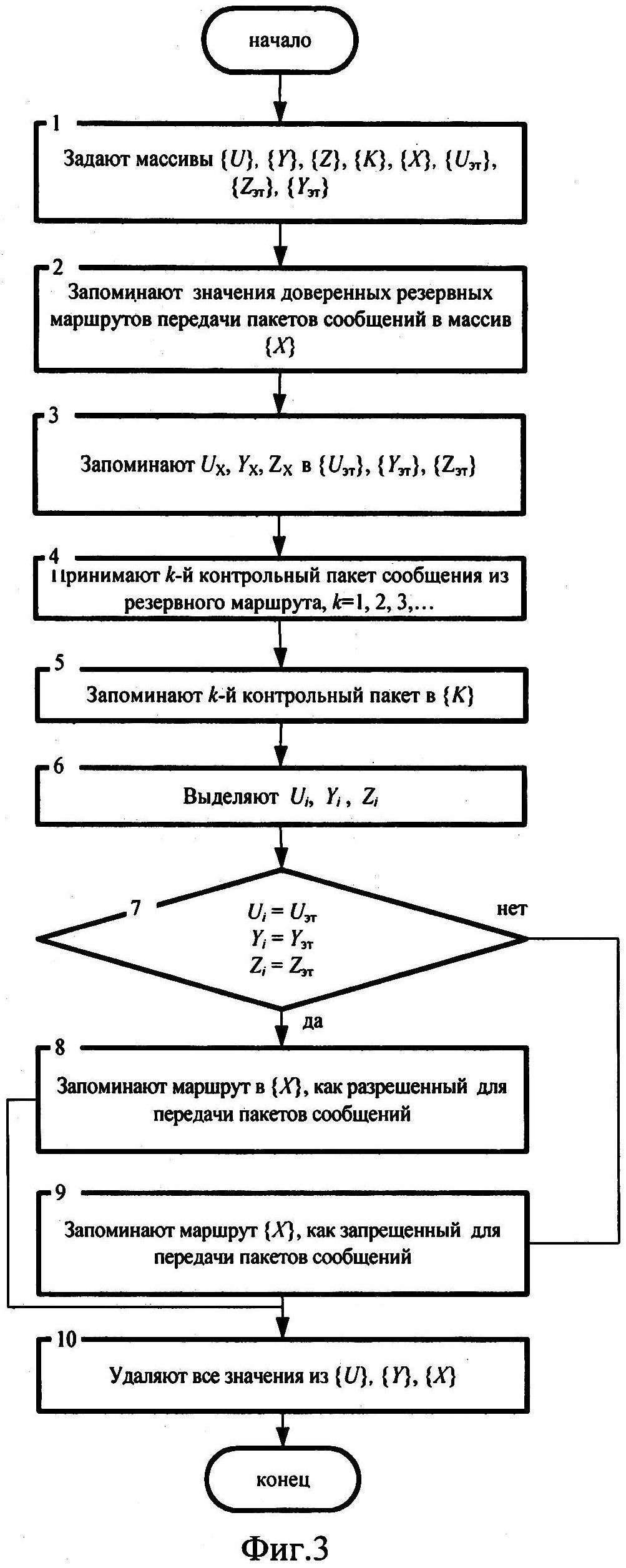

на Фиг.3 - блок-схема алгоритма способа защиты ИТКС от компьютерных атак в резервных маршрутах;

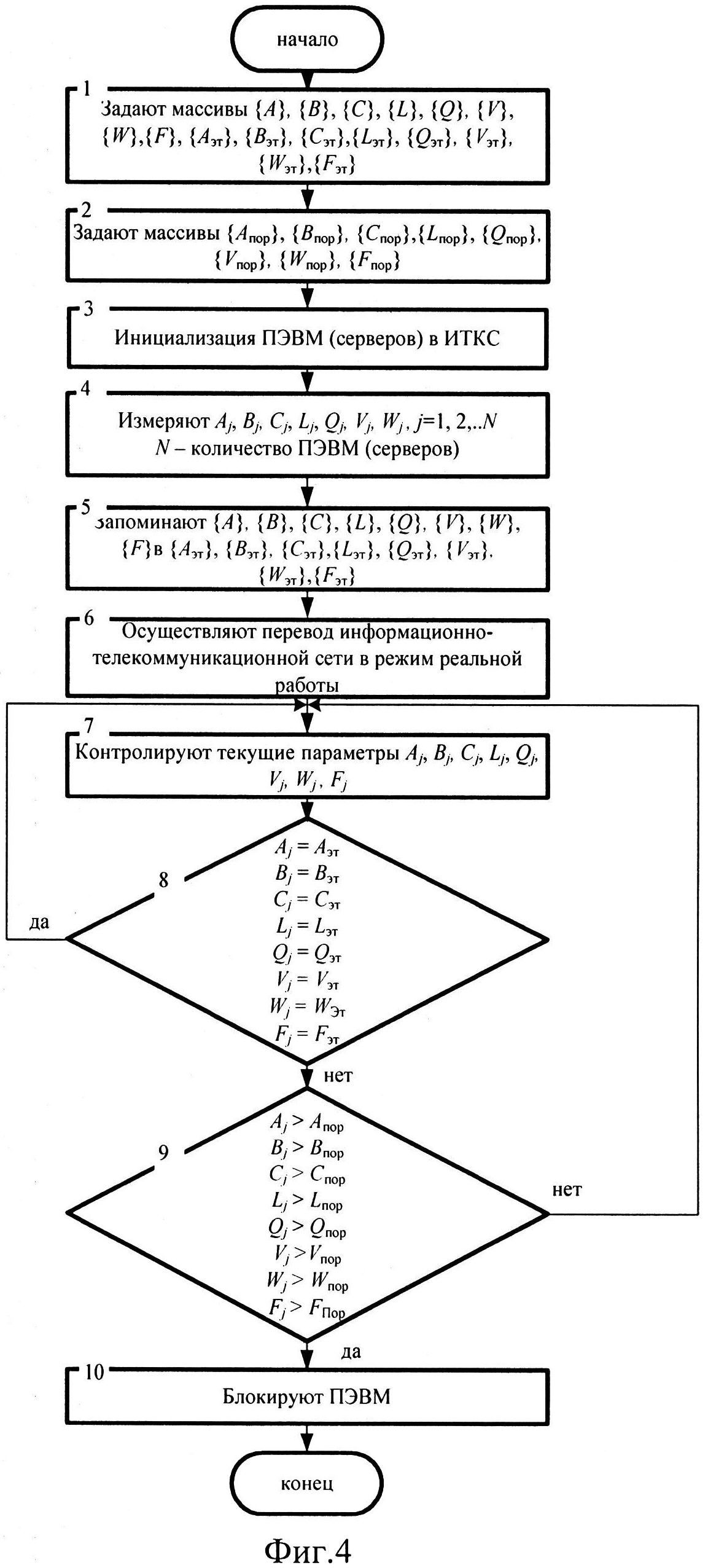

на Фиг.4 - блок-схема алгоритма способа защиты ИТКС от воздействия внутреннего нарушителя;

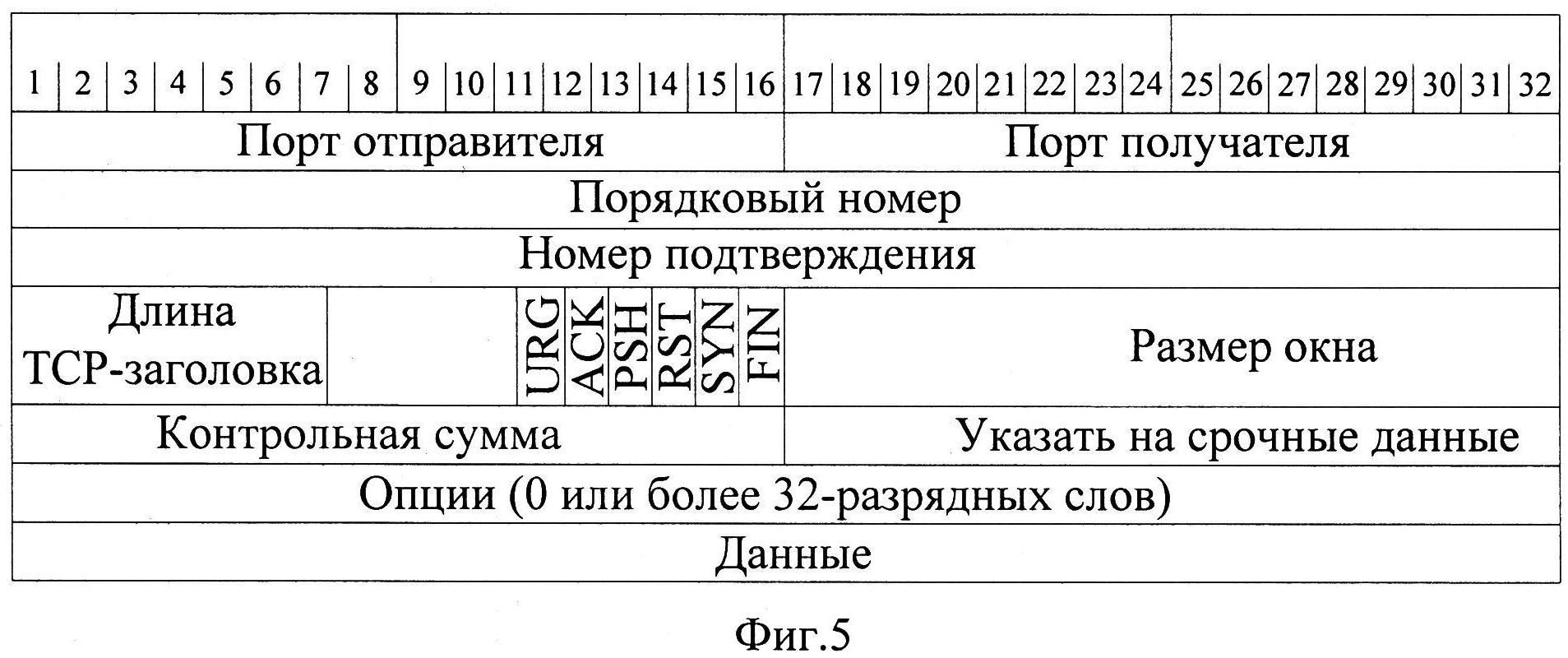

на Фиг.5 - структура TCP-пакета;

на Фиг.6 - структура UDP-пакета;

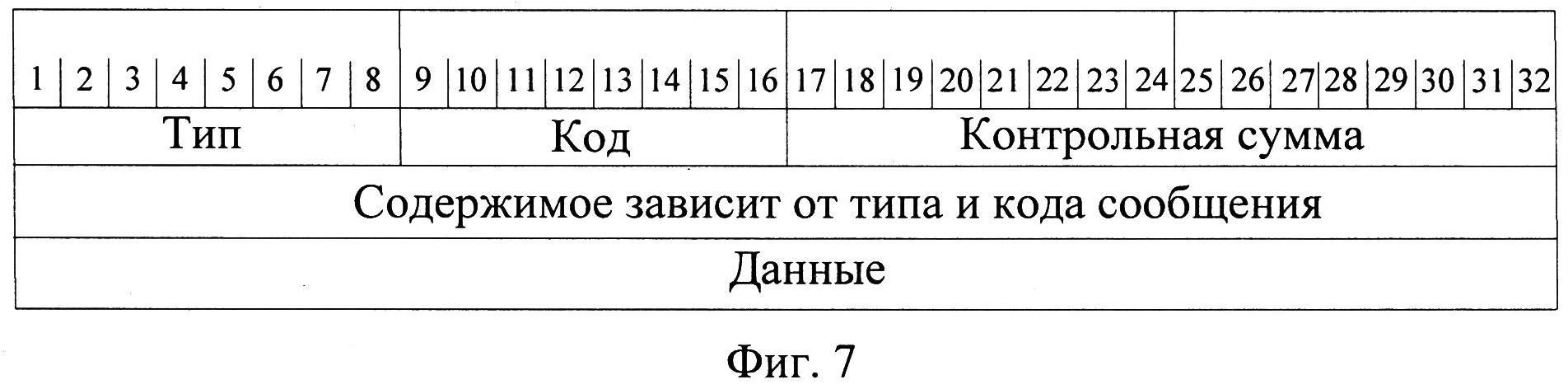

на Фиг.7 - структура ICMP-пакета;

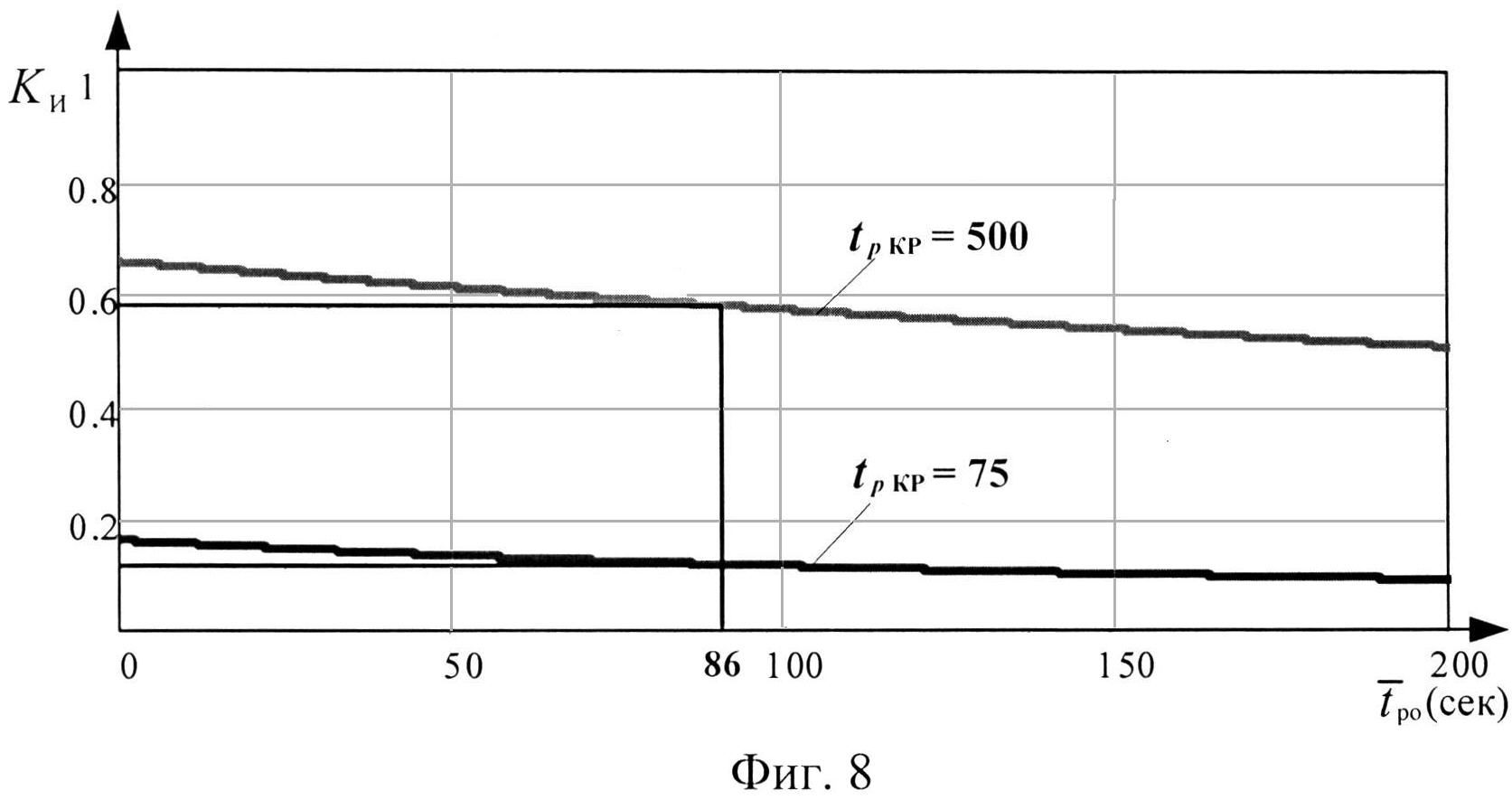

на Фиг.8 - зависимость коэффициента исправного действия ИТКС от среднего времени обнаружения КА при изменении среднего времени реализации пассивных КА;

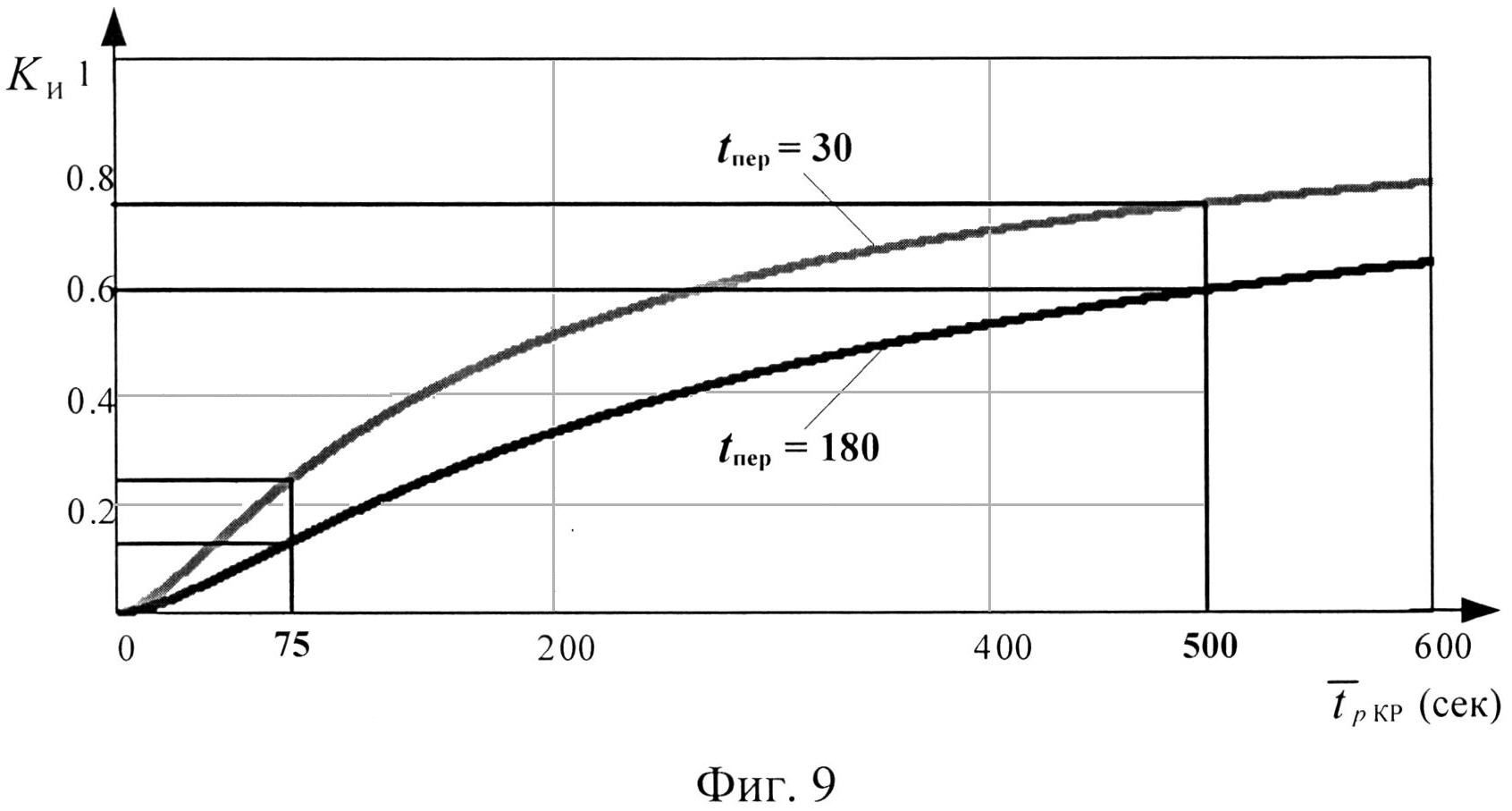

на Фиг.9 - зависимость коэффициента исправного действия ИТКС от среднего времени воздействия пассивных КА при изменении среднего времени перехода на резервный маршрут.

Реализацию заявленного способа можно объяснить на примере структурной схемы системы защиты, показанной на фиг.1.

Система защиты (СЗ), показанная на фиг.1, включает:

блок обнаружения компьютерных атак (БОКА) 1;

блок обнаружения компьютерных атак в резервных маршрутах

(БОКА-Р) 2;

блок обнаружения внутреннего нарушителя (БОВН) 3;

блок эмуляции* (* Эмуляция (англ. emulation) - комплекс программных, аппаратных средств или их сочетание, предназначенное для копирования (или эмулирования) функций одной вычислительной системы (гостя) на другой, отличной от первой, вычислительной системе (хосте) таким образом, чтобы эмулированное поведение как можно ближе соответствовало поведению оригинальной системы [http://ru.wikipedia.org/wiki/%DD%EC%F3%EB%FF%F6%E8%FF (обращение 29.07.2013)].) информационно-телекоммуникационной сети (БЭ) 4;

датчики 5.

В схеме СЗ (фиг.1) входящие в нее элементы имеют следующее назначение:

БОКА 1 предназначен для автоматического выявления и блокирования КА, реализуемых внешними нарушителями из каналов связи.

Используемым в настоящее время КА присущ ряд демаскирующих признаков, обусловленных тем, что их использование вносит изменения в поля данных заголовков ПС, а также их общую длину.

Учитывая, что первым этапом при воздействии КА внешним нарушителем является ведение им компьютерной разведки на основании реализации пассивных КА** (** Пассивные КА на ИТКС - воздействие, не оказывающее прямого влияния на работу ИТКС, но в то же время способное нарушить ее политику безопасности [Медведовский И.Д., Семьянов П.В., Платонов В.В. Атака через Internet, изд. М., НПО «Мир и семья-95», 1997 г.]) различных видов, которые можно классифицировать при обнаружении. Это позволит прогнозировать факт воздействия КА.

Принцип работы БОКА 1 по выявлению факта воздействия КА внешним нарушителем основан на обнаружении отклонений параметров принимаемых пакетов сообщений (ПС), а также классификации КА по характеру воздействия на пассивные и активные* (*Активные КА на ИТКС - воздействие, оказывающее прямое влияние на работу ИТКС (нарушение работоспособности, изменение конфигурации ИТКС и т.д.), которое нарушает политику безопасности, принятую в ней [Медведовский И.Д., Семьянов П.В., Платонов В.В. Атака через Internet, изд. M., НПО «Мир и семья-95», 1997 г.]). Последовательность действия в заявленном способе поясняется алгоритмом (фиг.2).

Первоначально формируют массив Р для запоминания поступающих из доверенных маршрутов IP-пакетов сообщений (ПС), а также массивы Т, О, D, I, M для запоминания выделенных из запомненных пакетов сообщений (ПС) их параметров:

Т - «Время жизни ПС»;

О - «Опции»;

D - «IP-адрес отправителя»;

I - «IP-адрес получателя»;

M - «Общая длина ПС».

При этом используют функции протокола TCP/IP, применяемые при передаче ПС по ИТКС. Заголовок протокола TCP/IP содержит множество полей (фиг.5).

Заголовок протокола TCP/IP также содержит ряд полей (фиг.5), которые определяют:

«IP-адрес отправителя» и «IP-адрес получателя» определяют логические адреса отправителя и получателя пакета сообщения;

«Время жизни ПС» определяет максимальное время существования дейтаграммы в сети;

«Опции» является необязательным и имеет переменную длину. Стандартом определены 8 опций. В предлагаемом изобретении используется опция - «запись маршрута»;

«Общая длина ПС» определяет общую длину IP-пакета вместе с заголовком.

Кроме того, формируют в БОКА 1 массивы Dэт, Iэт, Tэт, Oэт, Mэт для запоминания эталонных параметров ПС: Dэт - «IP-адрес отправителя», Iэт - «IP-адрес получателя», Tэт - «Время жизни ПС», Oэт - «Опции» и Mэт - «Общая длина ПС».

В массивы Dэт, Iэт запоминают значения доверенных IP-адресов получателя и отправителя ПС, а массивы Tэт, Oэт, Mэт запоминают измеренные в тестовом режиме ИТКС фактические значения параметров «Время жизни ПС», «Опции» и «Общая длина ПС» для маршрута между каждой парой доверенных адресов получателя и отправителя ПС.

С целью классификации КА в БОКА 1 формируют массив R, в который запоминают признаки пассивных КА.

Реализация пассивных КА является первым этапом воздействия нарушителей на ИТКС и направлена на изучение топологии атакуемой ИТКС, определение типа и версии операционной системы ПЭВМ и/или серверов, выявление доступных сетевых и иных сервисов в атакуемой ИТКС.

С этой целью нарушители направляют в ИТКС ПС различных видов протоколов: TCP, UDP и ICMP.

TCP (TransmissionControlProtocol, протокол управления передачей) - протокол передачи данных сети Интернет, предназначенный для управления передачей данных в сетях и подсетях TCP/IP. TCP - это транспортный механизм, предоставляющий поток данных, с предварительной установкой соединения, за счет этого дающий уверенность в достоверности получаемых данных, осуществляет повторный запрос данных в случае потери данных и устраняет дублирование при получении двух копий одного пакета.

UDP (UserDatagramProtocol - протокол пользовательских датаграмм) - протокол, позволяющий приложениям обмениваться отдельными сообщениями. UDP является первичной службой, пересылающей простые отдельные сообщения в IP для последующей передачи по ИТКС.

ICMP (InternetControlMessageProtocol - протокол управляющих сообщений Интернета) - предназначен для выполнения роли сетевого помощника, способствуя маршрутизации в ПЭВМ и/или серверах и обеспечивая сетевого администратора средствами определения состояния сетевых узлов [Синди Фейт. Д-р. TCP/IP. Архитектура, протоколы, реализация, 2-е изд. М., «Лори», 2012 г. - 420 с.].

При установке TCP-соединения первым ПС, который направляют в ИТКС, является ПС с установленным флагом SYN. В зависимости от того, присутствует ли в ИТКС ПЭВМ и/или сервер с указанным адресом, на котором включена необходимая служба, возможны три ситуации. В том случае, если ПЭВМ присутствует и на нем функционирует запрашиваемый порт, ответом будет ПС с флагами ACK и SYN, указывающими на то, что по данному порту может быть установлено соединение. Анализируя данный ответ, нарушитель не только может установить факт присутствия в ИТКС ПЭВМ и/или сервера, но и определить наличие на них определенной сетевой службы.

Если ПЭВМ и/или сервер присутствует, но запрашиваемый порт на нем закрыт, в ответ отправляют TCP-пакет с флагами АСК и RST, указывающими на то, что по запрашиваемому порту соединение установить нельзя. Получив подобный ответ, нарушитель принимает решение о присутствии в ИТКС ПЭВМ и/или сервера с интересующим IP-адресом, но недоступности запрашиваемого порта. Если в ИТКС нет искомого ПЭВМ и/или сервера, то в ответ не будет получено ничего [стандарт Request for Comments, http://tools.ietf.org/html/rfc793 (обращение 29.07.2013)].

С целью определения наличия открытых TCP-портов в ПЭВМ и/или серверах, входящих в состав ИТКС, нарушители работают в следующей последовательности:

отправляют на порт ПЭВМ и/или сервера ПС с флагом SYN с целью организации соединения и ожидают ответ. Наличие в ответе ПС с флагом АСК означает, что порт открыт, а получение в ответ ПС с флагом RST означает, что порт закрыт;

направляют на порт ПЭВМ и/или сервера ПС с флагом FIN. На прибывший ПС с флагом FIN на закрытый порт ПЭВМ и/или сервер должен ответить ПС с флагом RST, если порт открытый, то ПС с флагом FIN игнорируют;

посылают на порт ПЭВМ и/или сервера ПС с флагом АСК. На прибывший ПС с флагом АСК на закрытый порт ПЭВМ и/или сервер должен ответить RST-пакетом, если порт открытый, то ПС с флагом АСК игнорируют;

отправляют на ПЭВМ и/или сервер ПС с установленными всеми флагами XMAS или сброшенными флагами (NULL). На прибывший ПС с данными значениями флагов на закрытый порт ПЭВМ и/или сервер должен ответить ПС с флагом RST. Указанные пакеты, направленные на открытые порты, игнорируют.

С целью обнаружения открытых UDP-портов в ПЭВМ и/или сервере нарушители направляют UDP-пакет. Если порт открыт, то в ответ ПЭВМ и/или сервер либо ничего не отправляют, либо отправляют ответный UDP-пакет. Если же порт закрыт, то тестируемый ПЭВМ и/или сервер отвечают ICMP-сообщением. В зависимости от полученного ответа нарушители делают соответствующие выводы.

Протокол ICMP используют для определения доступности ПЭВМ и/или серверов ИТКС. Последовательное выполнение ICMP-запросов с перебором адресов из определенного диапазона является КА.

Кроме того, по получаемому ICMP-ответу, а именно по коду ICMP-пакета, нарушители определяют типы операционной системы ПЭВМ и/или серверов.

Учитывая вышеизложенное, в качестве признаков, указывающих на факт воздействия на ИТКС пассивных КА нарушителем, приняты: последовательное получение в интервале времени Δt ICMP-запросов, последовательное получение в интервале времени Δt TCP-пакетов с установленным одним из видов флагов SYN, FIN, АСК, XMAS, NULL или последовательное получение в интервале времени Δt UDP-пакетов.

При приеме i-го ПС запоминают его в массив Р для дальнейшей работы с заголовком.

С целью классификации КА определяют на основании заголовка вид протокола, используемого при передаче ПС: TCP (фиг.5), UDP (фиг.6) или ICMP (фиг.7).

При приеме UDP и ICMP ПС данные о них запоминаются в массив R. При приеме TCP-пакета, первоначально из заголовка ПС выделяют параметр «Флаг», который также запоминают в массив R.

Набирают в БОКА 1 статистику числа ПС в заданный интервал времени Δt, с одинаковыми параметрами «Флаг» и/или протоколов UDP или ICMP. При приеме подряд двух и более ПС с идентичным «Флагом» и/или видом протокола принимают решение о подготовке пассивных КА. Последующие ПС с идентичным «Флагом» и/или видом протокола направляют в БЭ 4, с целью введения нарушителя в заблуждение и увеличения времени реализации пассивных КА.

Далее, с целью выявления факта воздействия КА, проверяют соответствие значений параметров «Время жизни ПС» Ti, «Опции» Oi, «Общая длина ПС» Mi, «IP-адрес отправителя» Di и «IP-адрес получателя» Ii принятого ПС с эталонными параметрами, для чего первоначально выделяют из заголовка i-го ПС значения параметров, запоминают их в соответствующие массивы Т, О, D, I, M и сравнивают с эталонными значениями в массивах Тэт, Оэт, Dэт, Iэт, Mэт.

При совпадении эталонных значений параметров «Время жизни пакета», «Опции», «Общая длина ПС», «IP-адрес отправителя» и «IP-адрес получателя» со значениями параметров из полученного пакета передают i-й ПС в ИТКС.

В противном случае принимают решение о факте подготовки КА, запрещают передачу i-го ПС в ИТКС, удаляют все значения из массивов Т, О, D, I, М и переключают передачу ПС на проверенные, доверенные резервные маршруты.

Повторяют действия, начиная с приема очередного ПС из канала связи до сравнения эталонных значений параметров со значениями параметров вновь принятого ПС, и затем принимают решение о факте воздействия КА.

БОКА-Р 2 предназначен для оперативного автоматического выявления факта воздействия КА в резервных доверенных маршрутах* (* Доверенный маршрут - средство взаимодействия между пользователем и функциями безопасности объекта оценки, обеспечивающее необходимую степень уверенности в поддержании политики безопасности объекта оценки [Руководящий документ «Безопасность информационных технологий. Критерии оценки безопасности информационных технологий», введенный в действие Приказом Гостехкомиссии России от 19 июня 2002 г. N 187]) и переключения на них при выявлении факта воздействия КА по основным маршрутам.

Последовательность действий БОКА-Р 2 поясняется алгоритмом (фиг.3).

С целью выявления факта воздействия КА в резервных маршрутах в БОКА-Р 2 формируют массив К для запоминания контрольных пакетов сообщений (КПС), массив Х для запоминания доверенных резервных маршрутов передачи ПС, а также массивы U, Y и Z для запоминания выделенных из запомненных КПС параметров:

U - «Время жизни КПС»;

Y - «Опции КПС»;

Z -«Общая длина КПС».

Также в БОКА-Р 2 формируют массивы  ,

,  ,

,  для запоминания эталонных параметров, выделенных из КПС:

для запоминания эталонных параметров, выделенных из КПС:  - «Время жизни КПС»;

- «Время жизни КПС»;  - «Опции КПС» и

- «Опции КПС» и  - «Общая длина КПС».

- «Общая длина КПС».

В массивах  ,

,  ,

,  запоминают измеренные в тестовом режиме ИТКС фактические значения параметров «Время жизни КПС», «Опции КПС» и «Общая длина КПС» для каждого из доверенных резервных маршрутов.

запоминают измеренные в тестовом режиме ИТКС фактические значения параметров «Время жизни КПС», «Опции КПС» и «Общая длина КПС» для каждого из доверенных резервных маршрутов.

Для выявления факта воздействия КА по резервным маршрутам формируют КПС в БОКА-Р 2 и направляют его по каждому из доверенных резервных маршрутов, записанных в массиве X.

Принимают КПС из резервного доверенного маршрута КПС и сохраняют его в массив К. Далее, с целью выявления факта воздействия КА, проверяют соответствие значений параметров «Время жизни КПС», «Опции КПС» и «Общая длина КПС» принятого КПС с эталонными параметрами. С этой целью первоначально выделяют из заголовка КПС значения параметров, запоминают их в соответствующие массивы U, Y, Z и сравнивают с эталонными параметрами, записанными в массивы  ,

,  ,

,  .

.

При совпадении эталонных параметров «Время жизни КПС», «Опции КПС» и «Общая длина КПС» с параметрами, выделенными из полученного КПС, запоминают в массиве Сданный резервный маршрут, как разрешенный для передачи ПС.

В противном случае идентифицируют резервный маршрут как запрещенный и удаляют ранее запомненные значения его параметров из массивов U, Y и Z.

Повторяют действия в заданный интервал времени Δt, начиная с формирования КПС до сравнения эталонных значений параметров и принятия решения о факте воздействия КА.

В случае выявления факта воздействия КА по основному маршруту передачи ПС автоматически переключают маршрут передачи ПС на доверенный резервный маршрут, сохраненный в массиве X.

БОВН 3 предназначен для автоматического обнаружения, предотвращения и блокирования несанкционированного доступа внутреннего нарушителя.

Последовательность действий БОВП 3 поясняется алгоритмом (фиг.4).

С целью проверки возможных воздействий внутреннего нарушителя ИТКС в БОВН 3 формируют массивы А, В, С, L, Q, V, W, F для запоминания значений параметров функционирования ПЭВМ и серверов, входящих в состав ИТКС:

А - «Количество операций за единицу времени»;

В - «Объем свободного места на жестких дисках ПЭВМ и серверов»;

С - «Размер используемой оперативной памяти ПЭВМ и серверов»;

L - «Количество файлов на ПЭВМ»;

Q - «Количество файлов, с которыми одновременно работает оператор ПЭВМ»;

V - «Количество вводов паролей в ПЭВМ и в серверы»;

W - «Объем обрабатываемой информации на каждом ПЭВМ и сервере»;

F - «Время начала и окончания выполнения функциональных задач на каждом ПЭВМ».

Для получения текущих значений параметров функционирования в каждый ПЭВМ и сервер устанавливают датчики 5, которые круглосуточно передают соответствующие параметры в БОВН 3.

Также дополнительно формируют в БОВН 3 массивы Aэт, Bэт, Cэт, Lэт, Qэт, Vэт, Wэт, Fэт для запоминания эталонных параметров функционирования ПЭВМ и ИТКС:

Aэт - «Количество операций за единицу времени»;

Bэт - «Объем свободного места на жестких дисках ПЭВМ и серверов»;

Cэт- «Размер используемой оперативной памяти ПЭВМ и серверов»;

Lэт - «Количество файлов на ПЭВМ»;

Qэт - «Количество файлов, с которыми одновременно работает оператор ПЭВМ»;

Vэт - «Количество вводов паролей в ПЭВМ и в серверы»;

Wэт - «Объем обрабатываемой информации на каждом ПЭВМ и

сервере»;

Fэт - «Время начала и окончания выполнения функциональных задач на каждом ПЭВМ».

Кроме того, запоминают в соответствующих дополнительно сформированных массивах Aпор, Bпор, Cпор, Lпор, Qпор, Vпор, Wпор, Fпор пороговые значения указанных параметров.

Далее измеряют в тестовом режиме ИТКС фактические значения параметров функционирования всех ПЭВМ и серверов, запоминают их в соответствующих дополнительно сформированных массивах Aэт, Bэт, Cэт, Lэт, Qэт, Vэт, Wэт, Fэт.

С целью выявления факта воздействия внутреннего нарушителя принимают с датчиков 5, установленных в ПЭВМ и серверах, текущие значения контролируемых параметров и сохраняют их в соответствующих массивах А, В, С, L, Q, V, W, F, и сравнивают с эталонными параметрами в массивах Aэт, Bэт, Cэт, Lэт, Qэт, Vэт, Wэт, Fэт.

При совпадении текущих значений параметров с эталонными принимают решение об отсутствии воздействия внутреннего нарушителя.

В противном случае дополнительно сравнивают текущие значения параметров функционирования ПЭВМ и серверов с пороговыми, записанными в массивы Aпор, Bпор, Cпор, Lпор, Qпор, Vпор, Wпор, Fпор. Если текущие значения параметров превышают пороговые, то принимают решение о факте воздействия внутреннего нарушителя на ИТКС и блокируют соответствующие ПЭВМ и/или серверы.

Возможность достижения технического результата оценивается путем вычисления коэффициента исправного действия КИ (порядок вычисления КИ приведен в Приложении 1) и была проверена путем машинного моделирования. С помощью моделирования получены взаимосвязи значений коэффициента исправного действия ИТКС КИ от времени обнаружения КА  в зависимости от времени реализации пассивных КА (фиг.8), а также значений коэффициента исправного действия ИТКС КИ от времени воздействия пассивных КА в зависимости от времени перехода на резервный маршрут (фиг.9).

в зависимости от времени реализации пассивных КА (фиг.8), а также значений коэффициента исправного действия ИТКС КИ от времени воздействия пассивных КА в зависимости от времени перехода на резервный маршрут (фиг.9).

Результаты расчетов показали, что в заявленном способе благодаря обнаружению пассивных КА и увеличению времени их воздействия с  сек до

сек до  сек за счет перенаправления ПС в БЭ 4 при одинаковом со способом-прототипом временем обнаружения воздействия КА

сек за счет перенаправления ПС в БЭ 4 при одинаковом со способом-прототипом временем обнаружения воздействия КА  сек значение коэффициента исправного действия ИТКС повысилось в 5,8 раз. Кроме того, благодаря постоянному мониторингу наличия воздействия КА в резервных маршрутах передачи ПС и за счет этого сокращения времени перехода на них значение коэффициента исправного действия ИТКСповысилось в 1,7 раз. [Радько Н.М., Скобелев И.О. Риск-модели информационно-телекоммуникационных систем при реализации угроз удаленного и непосредственного доступа. - Москва, РадиоСофт, 2011 г., 229 с.].

сек значение коэффициента исправного действия ИТКС повысилось в 5,8 раз. Кроме того, благодаря постоянному мониторингу наличия воздействия КА в резервных маршрутах передачи ПС и за счет этого сокращения времени перехода на них значение коэффициента исправного действия ИТКСповысилось в 1,7 раз. [Радько Н.М., Скобелев И.О. Риск-модели информационно-телекоммуникационных систем при реализации угроз удаленного и непосредственного доступа. - Москва, РадиоСофт, 2011 г., 229 с.].

Таким образом, заявленный способпозволяет обеспечить повышение значения коэффициента исправного действия ИТКС.

Порядок определения коэффициента исправного действия ИТКС

Коэффициент исправного действия ИТКС КИ является параметром, характеризующим устойчивость ИТКС.

Устойчивость ИТКС - способность ИТКС сохранять свою работоспособность при всех воздействующих факторах, в том числе и при воздействии КА, целью которых является срыв обмена информации, нарушение ее целостности.

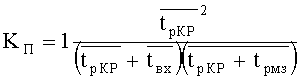

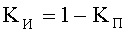

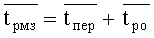

Коэффициент исправного действия ИТКС при воздействии КА можно определить так

,

,

где:

;

;  ;

;

где:

KП - коэффициент простоя ИТКС;

- среднее время реализации мер защиты от воздействия КА;

- среднее время реализации мер защиты от воздействия КА;

- среднее время воздействия компьютерной разведки (пассивных КА);

- среднее время воздействия компьютерной разведки (пассивных КА);

- среднее время вхождения в связь оператором ИТКС;

- среднее время вхождения в связь оператором ИТКС;

- среднее время перехода на резервный маршрут;

- среднее время перехода на резервный маршрут;

- среднее время реакции оператора ИТКС;

- среднее время реакции оператора ИТКС;

- среднее время обнаружения КА.

- среднее время обнаружения КА.