Результат интеллектуальной деятельности: СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ

Вид РИД

Изобретение

Изобретение относится к электросвязи и может быть использовано в системах обнаружения атак с целью оперативного выявления и противодействия несанкционированным воздействиям в вычислительных сетях, в частности, в сети передачи данных типа «Internet», основанных на семействе коммуникационных протоколов TCP/IP (Transmission Control Protocol / Internet Protocol) и описанных в книге Кульгин М. Технологии корпоративных сетей. Энциклопедия. - СПб.: Издательство «Питер», 1999. - 704 с.: ил.

Известен «Способ обнаружения удаленных атак в компьютерной сети» по патенту РФ №2179738, класс G06F 12/14, заявл. 24.04.2000. Известный способ включает следующую последовательность действий. Наблюдение за информационным потоком адресованных абоненту пакетов данных, включающее постоянно возобновляемый подсчет числа пакетов, выполняемый в пределах серии пакетов, поступающих подряд друг за другом через промежутки времени не более заданного. При этом проверку поступающих пакетов данных на соответствие заданным правилам выполняют каждый раз, когда размер очередной наблюдаемой серии достигает критического числа пакетов.

Недостатком данного способа является относительно узкая область применения, так как известный способ может быть использован только для защиты от подмены одного из участников соединения.

Известен также «Способ мониторинга безопасности автоматизированных систем» по патенту РФ №2261472, класс G06F 12/14, 11/00 заявл. 29.03.2004.

Известный способ включает следующую последовательность действий. Ведение учета правил установления и ведения сеанса связи путем увеличения количества запоминаемых пакетов сообщений и введения максимально допустимого количества пакетов сообщений, что необходимо для обеспечения устойчивого функционирования автоматизированных систем. При этом для проведения мониторинга предварительно определяют порог срабатывания (чувствительности) системы мониторинга безопасности автоматизированной системы, который определяется максимально допустимым количеством пакетов сообщений и количеством эталонов, причем значения показателей могут выбираться в зависимости от требуемой достоверности обнаружения атаки.

Недостатком данного способа является относительно низкая достоверность обнаружения несанкционированных воздействий в вычислительных сетях, что обусловлено отсутствием правил установления и ведения сеанса связи.

Известен «Способ контроля информационных потоков в цифровых сетях связи» по патенту РФ №2267154, класс G06F 15/40, заявл. 13.07.2004.

Способ заключается в том, что предварительно задают N≥1 опорных идентификаторов санкционированных информационных потоков (ИП), содержащих адреса отправителей и получателей пакетов сообщений, принимают из канала связи пакет сообщений, выделяют из заголовка принятого пакета сообщений идентификатор ИП, сравнивают выделенный идентификатор с предварительно заданными опорными идентификаторами санкционированных ИП и при их совпадении передают пакет сообщений получателю, а при их несовпадении сравнивают адрес отправителя, указанный в идентификаторе принятого пакета сообщений с адресами отправителей, указанными в опорных идентификаторах санкционированных ИП.

Недостатком известного способа является относительно низкая защищенность от несанкционированных воздействий, признаками наличия которых являются несанкционированные ИП. Это обусловлено тем, что при определении факта наличия несанкционированного ИП в вычислительных сетях блокируется передача пакета сообщений, что является недостаточным для защиты вычислительных сетей от несанкционированных воздействий. Реализация указанного подхода к защите вынуждает нарушителя далее воздействовать на вычислительные сети и (или) менять стратегию воздействия.

Наиболее близким по своей технической сущности к заявленному является способ (варианты) защиты вычислительных сетей по патенту РФ №2307392, класс G06F 21/00, опубл. 27.09.2007.

Способ-прототип заключается в выполнении следующих действий: предварительно задают N≥1 опорных идентификаторов санкционированных ИП, содержащих адреса отправителей и получателей пакетов сообщений, принимают из канала связи пакет сообщений, выделяют из заголовка принятого пакета сообщений идентификатор ИП, сравнивают выделенный идентификатор с предварительно заданными опорными идентификаторами санкционированных ИП и при их совпадении передают пакет сообщений получателю, а при их несовпадении сравнивают адрес отправителя, указанный в идентификаторе принятого пакета сообщений с адресами отправителей, указанными в опорных идентификаторах санкционированных ИП, задают P≥1 ложных адресов абонентов вычислительной сети и время задержки отправки пакетов сообщений tзад. В случае совпадения адреса отправителя в принятом пакете сообщений с одним из адресов отправителей опорных идентификаторов санкционированных ИП сравнивают адрес получателя в принятом пакете сообщений с адресами получателей опорных идентификаторов санкционированных ИП. При несовпадении адреса получателя в принятом пакете сообщений с адресами получателей опорных идентификаторов санкционированных ИП дополнительно сравнивают адрес получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов вычислительной сети. В случае несовпадения адреса получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов блокируют передачу пакета сообщений. А при несовпадении адреса отправителя в принятом пакете сообщений с одним из адресов отправителей опорных идентификаторов санкционированных ИП или совпадении адреса получателя в принятом пакете сообщений с адресами получателей опорных идентификаторов санкционированных ИП, или его совпадении с предварительно заданными ложными адресами абонентов вычислительной сети формируют ответный пакет сообщений, а затем, через заданное время задержки отправки пакетов сообщений tзад снижают скорость передачи сформированного пакета сообщений. Передают его отправителю, после чего принимают из канала связи очередной пакет сообщений. Для снижения скорости передачи сформированного пакета сообщений фрагментируют пакет сообщений, передают пакет сообщений через заданное время задержки отправки пакетов сообщений tзад.

Известный способ-прототип устраняет некоторые из недостатков аналогов и обеспечивает более высокую защищенность вычислительных сетей от несанкционированных воздействий за счет имитации ложных абонентов и сеансов связи, а также за счет имитации снижения качества канала связи. Имитации снижения качества канала связи достигают снижением скорости информационного обмена с отправителем несанкционированных ИП, фрагментацией пакетов сообщений, задержкой отправки пакетов сообщений и снижением качества обслуживания путем блокирования передачи некоторых имитированных пакетов сообщений.

Недостатками способа-прототипа являются относительно низкая результативность защиты вычислительных сетей и узкая область применения способа защиты. Низкая результативность защиты обусловлена тем, что в прототипе увеличение интенсивности несанкционированных информационных потоков и сохранение заданного времени задержки отправки ответных пакетов сообщений отправителю приведет к перегрузке вычислительной сети. Узкая область применения обусловлена тем, что для реализации способа защиты в прототипе скорость информационного обмена с отправителем несанкционированных информационных потоков снижают только со стороны вычислительной сети, то есть в одностороннем порядке, и не учитывают возможность отправителя разорвать соединение.

Уменьшение значения заданного времени задержки отправки ответных пакетов сообщений отправителю пропорционально увеличению интенсивности несанкционированных информационных потоков с целью избежать перегрузки вычислительной сети приведет к росту скорости информационного обмена с отправителем несанкционированных ИП, то есть к регрессии (деградации) основного качества способа-прототипа.

Целью заявленного технического решения является разработка способа защиты вычислительных сетей, обеспечивающего повышение результативности защиты и введение в заблуждение нарушителя относительно структуры вычислительных сетей за счет учета максимального количества принятых от отправителя и необработанных пакетов сообщений, которое может обработать вычислительная сеть без перегрузки, удержания в двухстороннем порядке соединения с отправителем пакетов сообщений при увеличении интенсивности несанкционированных информационных потоков и блокирования попыток отправителя разорвать соединение.

Поставленная цель достигается тем, что в известном способе защиты вычислительных сетей предварительно задают N≥1 опорных идентификаторов санкционированных информационных потоков, содержащих адреса отправителей и получателей пакетов сообщений. Затем предварительно задают P≥1 ложных адресов абонентов вычислительной сети и время задержки отправки пакетов сообщений tзад. После этого принимают из канала связи пакет сообщений и выделяют из заголовка принятого пакета сообщений идентификаторы информационного потока. Сравнивают их с опорными идентификаторами, и при совпадении выделенного идентификатора с предварительно заданными опорными идентификаторами санкционированных информационных потоков передают пакет сообщений получателю. Затем вновь принимают очередной пакет сообщения. А при несовпадении выделенного идентификатора с предварительно заданными опорными идентификаторами санкционированных информационных потоков сравнивают адрес получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов вычислительной сети. При несовпадении адреса получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов блокируют передачу пакета сообщений, а при совпадении адреса получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов формируют ответный пакет сообщений, снижают скорость передачи сформированного пакета сообщений и передают через время tзад сформированный пакет сообщений отправителю с уменьшением скорости передачи. В предварительно заданные исходные данные дополнительно задают счетчик IП количества принятых от отправителя и необработанных пакетов сообщений, максимальное количество Imax пакетов сообщений, которое может обработать вычислительная сеть без перегрузки, массивы памяти Моб и Муд для хранения принятых на обработку пакетов сообщений, а также начальное значение Wнач поля «размер окна» для формирования ТСР-заголовка ответного пакета сообщений. После приема из канала связи пакета сообщений сравнивают значение счетчика IП со значением Imax. По результатам сравнения при выполнении условия IП<Imax последовательно запоминают принятые пакеты сообщений в массив памяти Моб, а в противном случае, при выполнении условия IП≥Imax последовательно запоминают принятые пакеты сообщений в массиве памяти Муд. Выделяют из заголовка, запомненного в массиве памяти Муд пакета сообщений, идентификаторы информационного потока и сравнивают их с опорными идентификаторами. При совпадении выделенного идентификатора с предварительно заданными опорными идентификаторами санкционированных информационных потоков передают пакет сообщений получателю. При несовпадении выделенного идентификатора с предварительно заданными опорными идентификаторами санкционированных информационных потоков сравнивают адрес получателя запомненного в массиве памяти Муд пакета сообщений с предварительно заданными ложными адресами абонентов вычислительной сети. При их совпадении последовательно обрабатывают пакеты сообщений в массиве Муд. Для этого формируют ответный пакет сообщений с установленным значением поля «размер окна» в ТСР-заголовке равным Wнач и передают его отправителю. Затем для удержания соединения с отправителем пакетов сообщений устанавливают значение поля «размер окна» в ТСР-заголовке пакета сообщений равным нулю Wуд=0, формируют ответные пакеты сообщений и направляют отправителю пакеты сообщений с установленным значением поля «размер окна» в TCP-заголовке ответного пакета сообщений равным нулю Wуд=0. Для блокирования попыток отправителя пакетов сообщений разорвать соединение игнорируют входящие пакеты сообщений с установленными флагами FIN или URG в ТСР-заголовке. Последовательно удаляют обработанные пакеты сообщений из массива памяти Моб и последовательно перемещают пакеты сообщений из массива Муд в массив Моб.

Значение Wнач поля «размер окна» для формирования ТСР-заголовка ответного пакета сообщений выбирают не менее 20 байт.

Благодаря новой совокупности существенных признаков в заявленном способе наряду с имитацией ложных абонентов связи, имитацией ложных сеансов связи и снижения качества канала связи достигается повышение результативности защиты и введение в заблуждение нарушителя относительно структуры вычислительных сетей за счет учета максимального количества принятых от отправителя и необработанных пакетов сообщений, которое может обработать вычислительная сеть без перегрузки, и расширение области применения способа защиты за счет удержания в двухстороннем порядке соединения с отправителем пакетов сообщений при увеличении интенсивности несанкционированных информационных потоков и блокирования попыток отправителя разорвать соединение.

Заявленные объекты изобретения поясняются чертежами, на которых показаны:

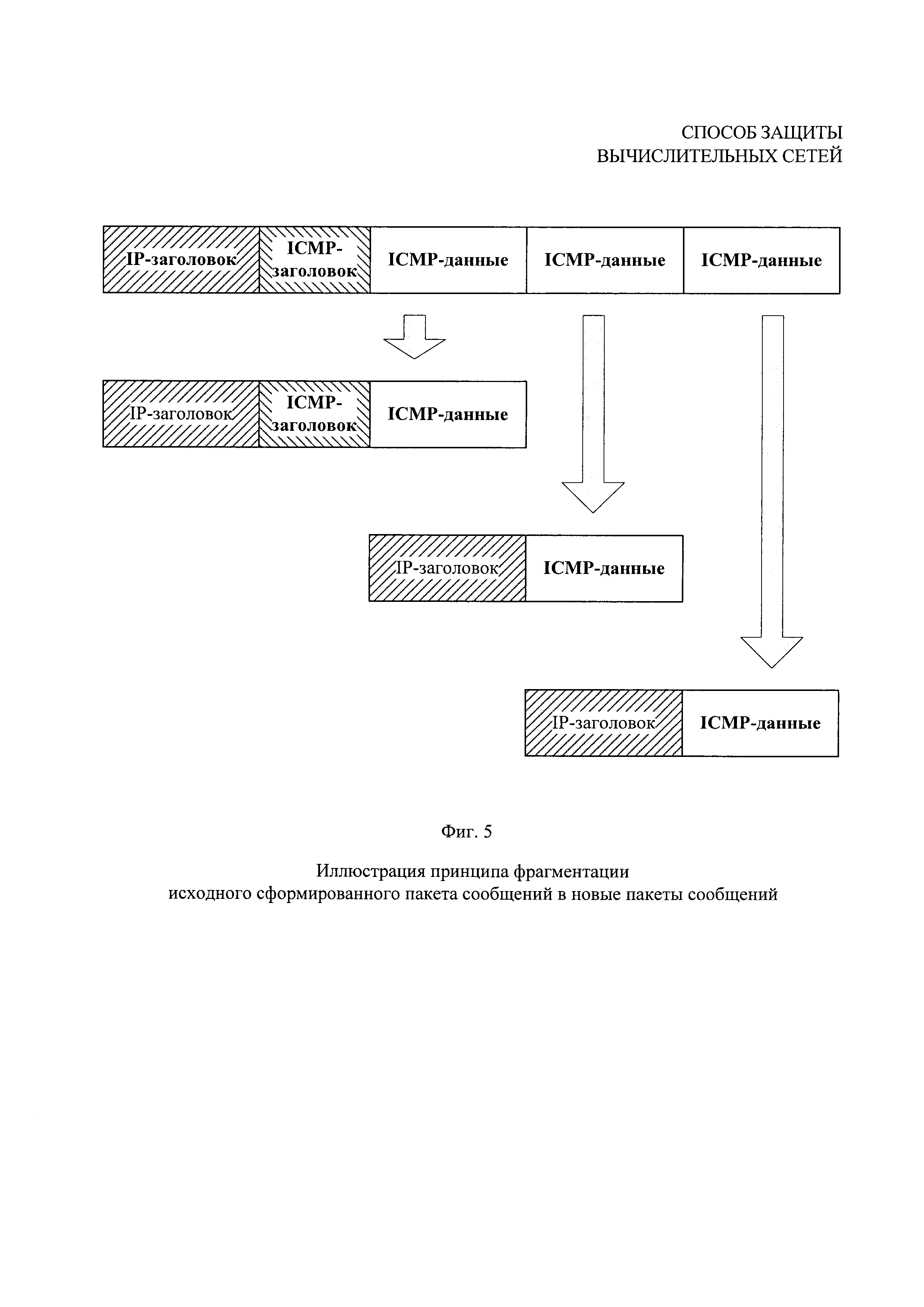

фиг. 1 - структура вычислительной сети;

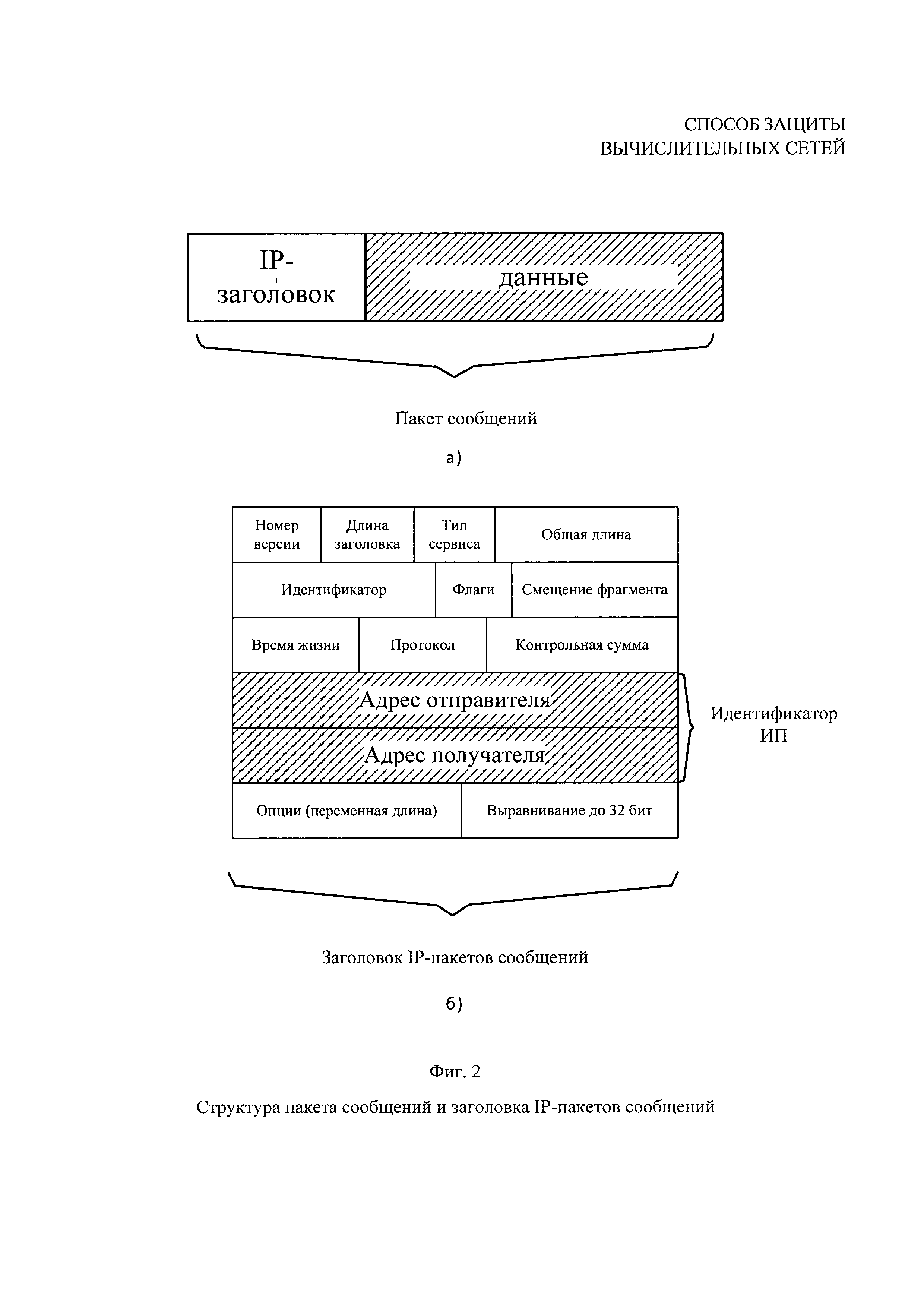

фиг. 2 - структура пакета сообщений и заголовка IP-пакетов сообщений;

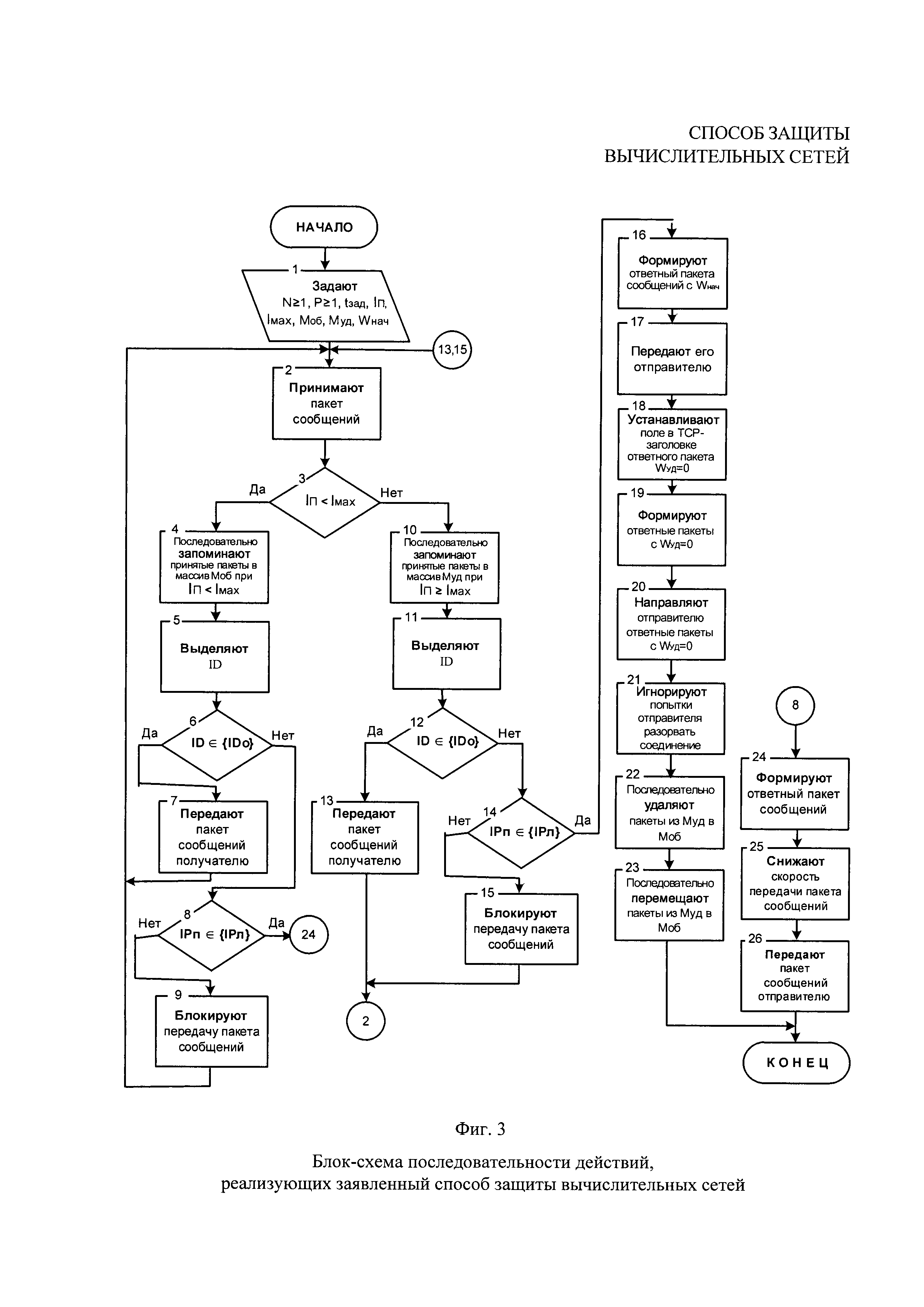

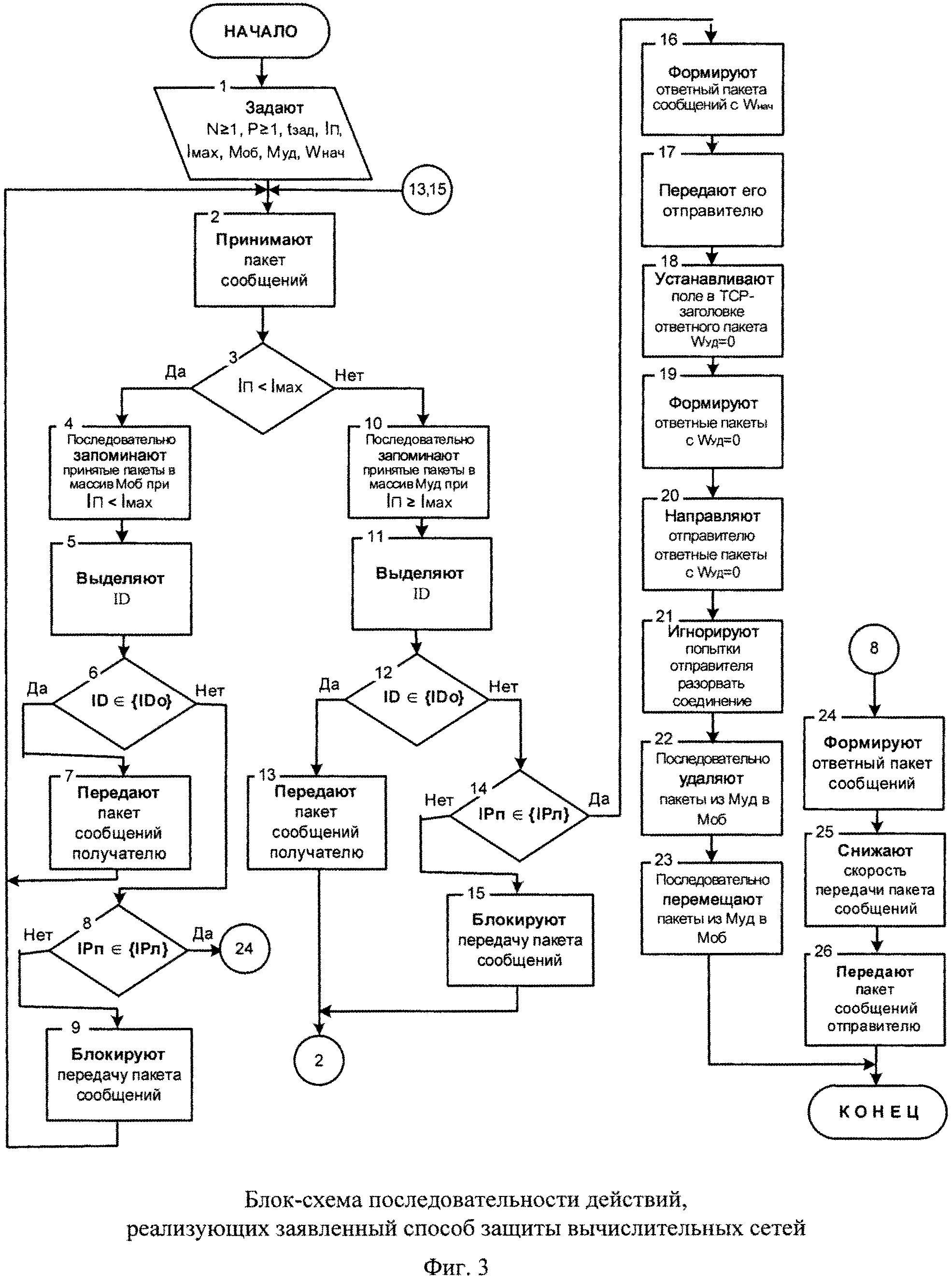

фиг. 3 - блок-схема последовательности действий, реализующих заявленный способ защиты вычислительных сетей;

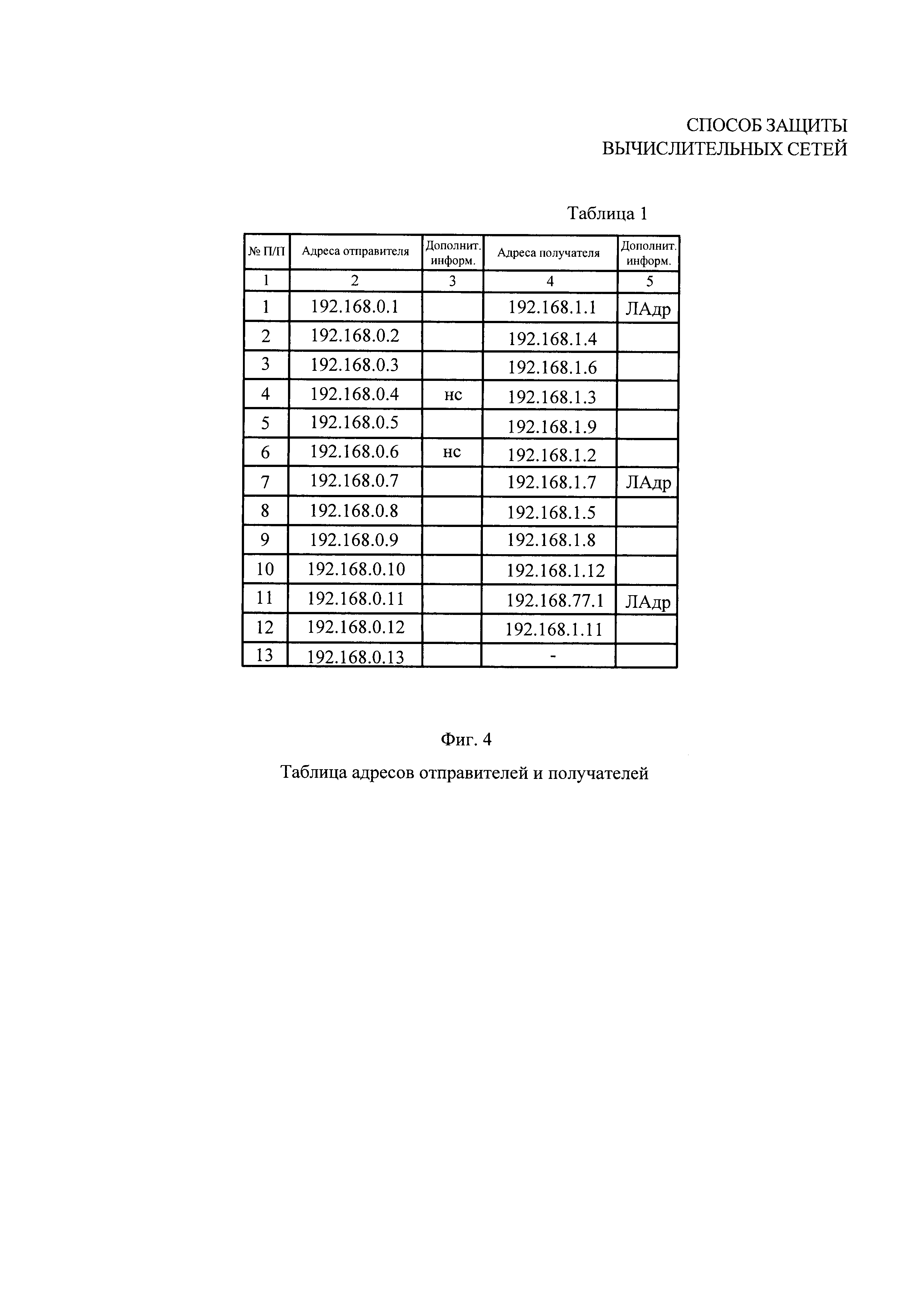

фиг. 4 - таблица адресов отправителей и получателей;

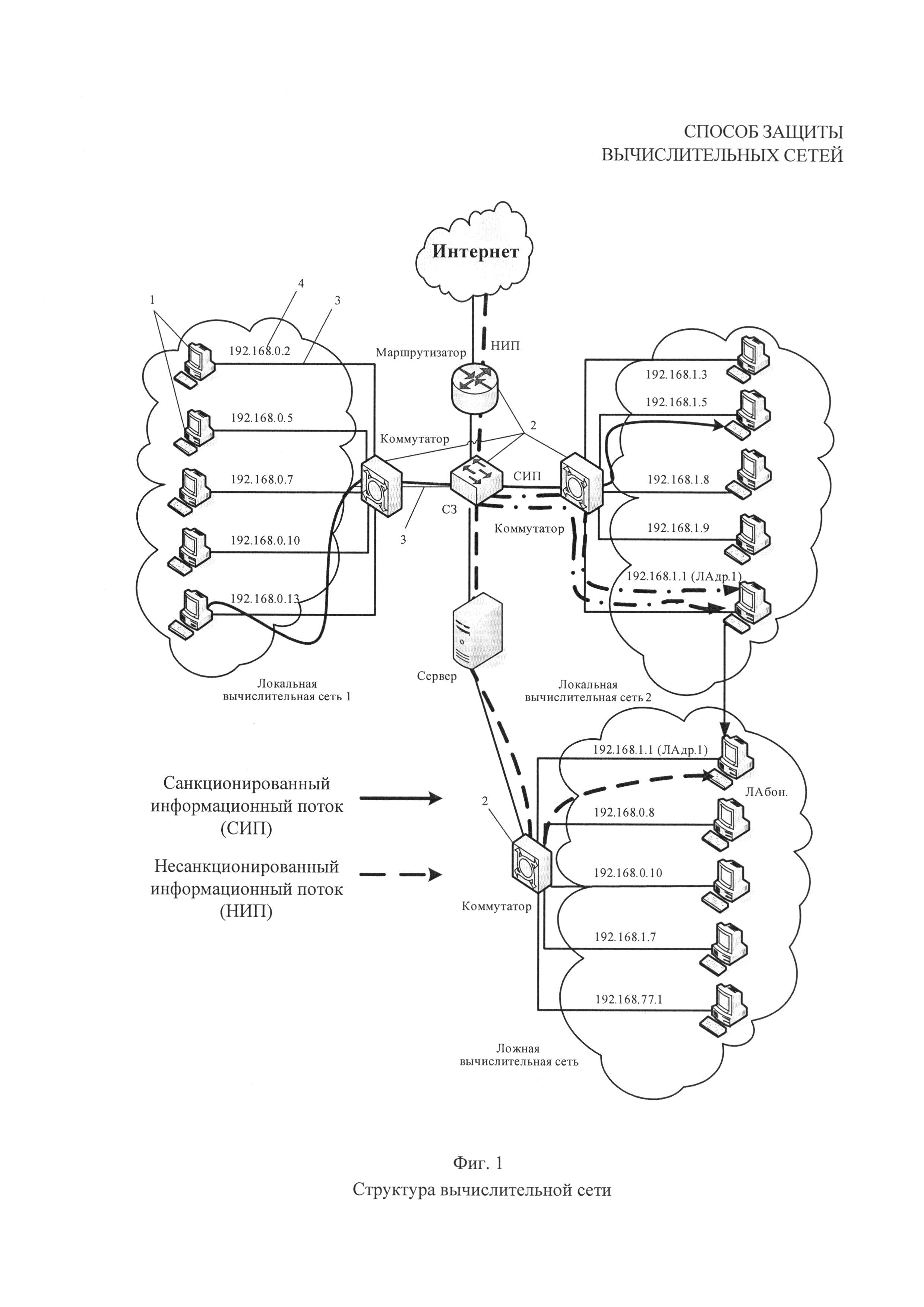

фиг. 5 - иллюстрация принципа фрагментации исходного сформированного пакета сообщений в новые пакеты сообщений;

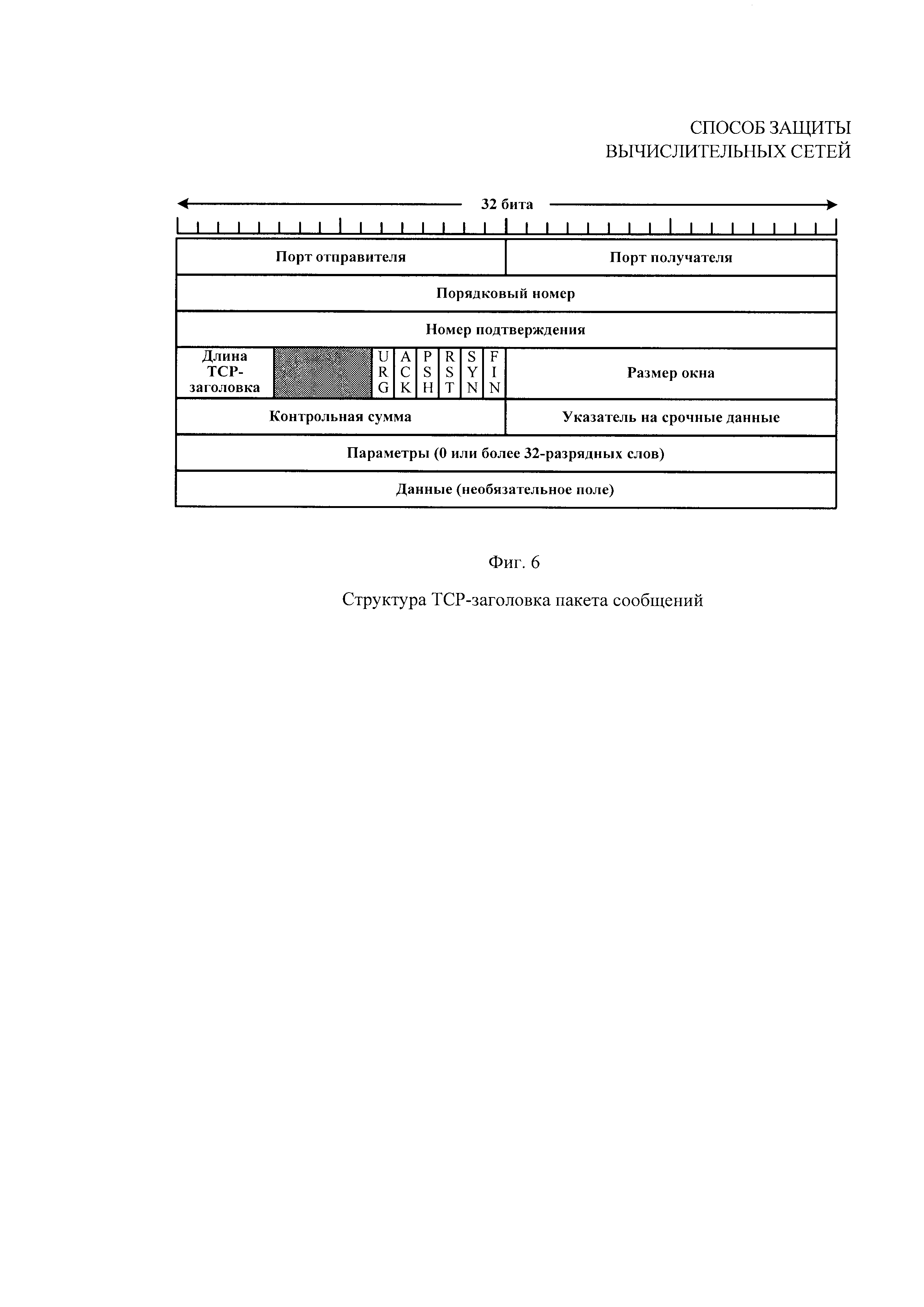

фиг. 6 - структура ТСР-заголовка пакета сообщений;

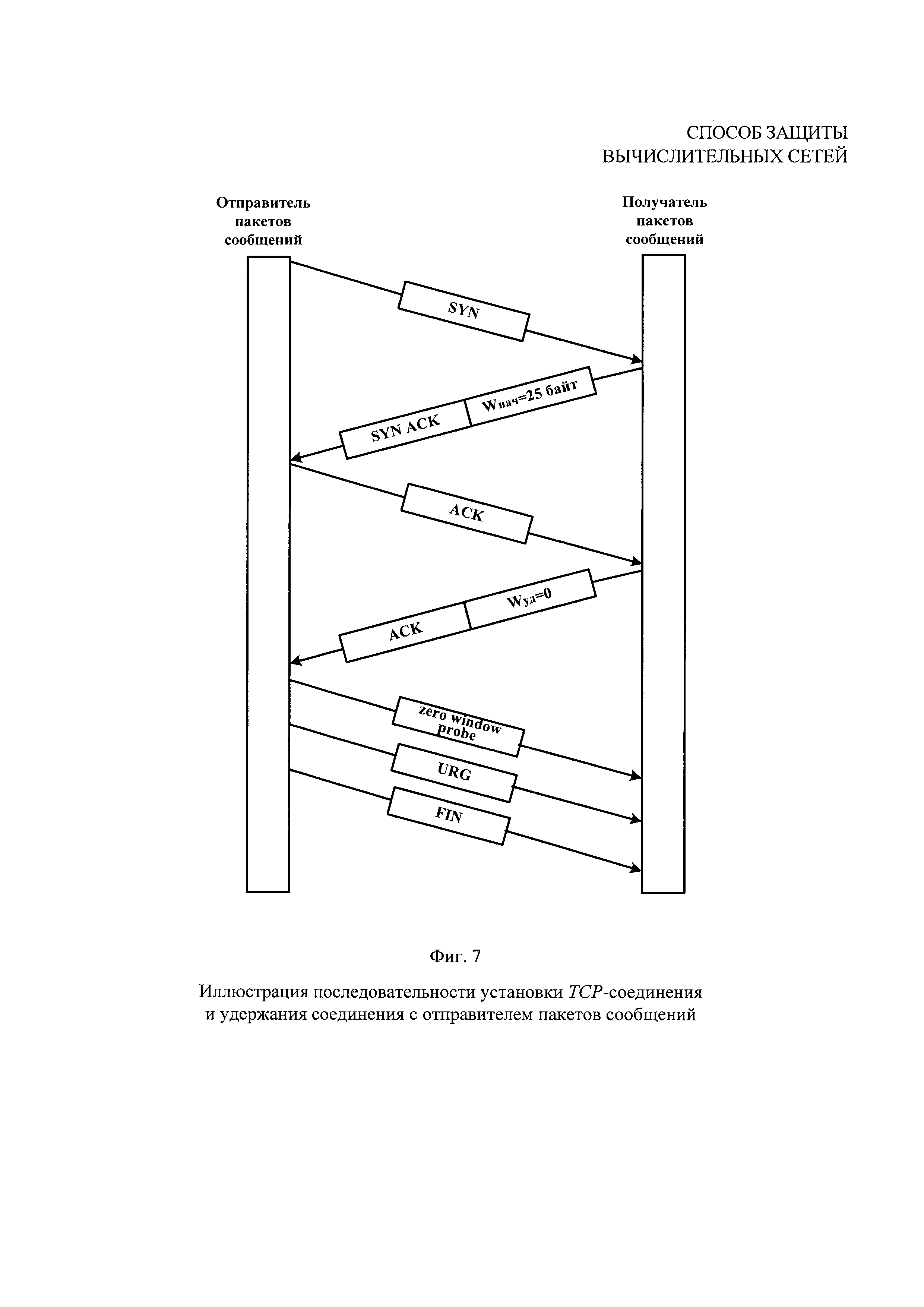

фиг. 7 - иллюстрация последовательности установки ТСР-соединения и удержания соединения с отправителем пакетов сообщений;

фиг. 8 - экранная копия командной строки со значением переменной, содержащей время тайм-аута соединения;

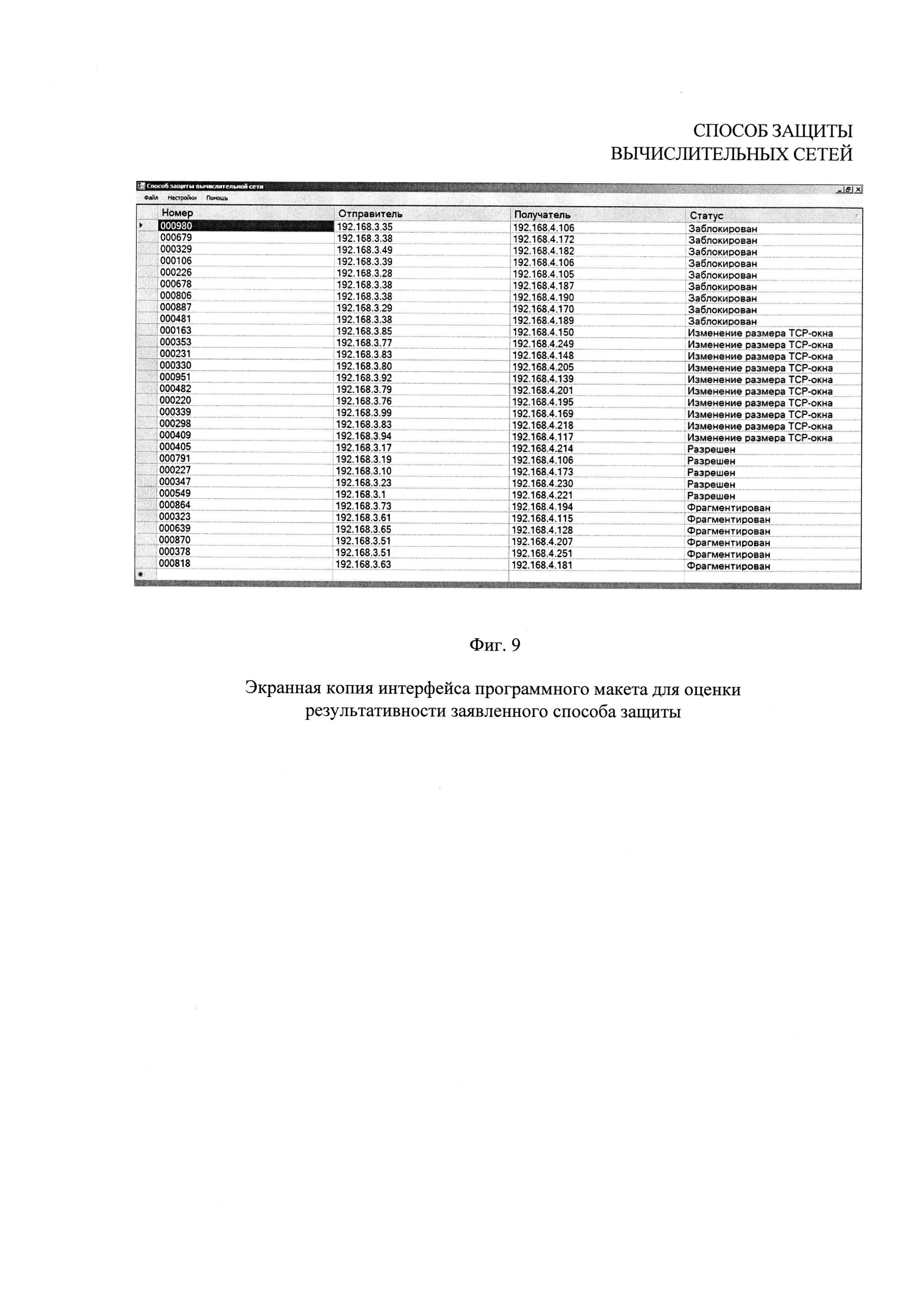

фиг. 9 - экранная копия интерфейса программного макета для оценки результативности заявленного способа защиты.

Реализация заявленного способа объясняется следующим образом. Известно, что для обеспечения информационной безопасности вычислительных сетей необходимо с высокой достоверностью определять факты несанкционированных деструктивных воздействий и своевременно реагировать на их появление. Однако в существующих методах и средствах защиты при обнаружении несанкционированных воздействий, как правило, только блокируют поступающие от нарушителя пакеты сообщений. В этих случаях нарушитель предпринимает попытки других воздействий на вычислительную сеть, что в свою очередь требует принятия мер по повторному выявлению и пресечению новых попыток нарушителя. Это может привести, в конечном счете, к истощению ресурса системы защиты или к достижению нарушителем возможности «обхода» системы защиты.

Адаптация же системы защиты, заключающаяся в перестройке ее параметров и (или) структуры в соответствии с выявленной тактикой нарушителя, практически невозможна в связи со скоротечностью процессов деструктивных воздействий на вычислительную сеть со стороны нарушителя.

Таким образом, возникает противоречие между необходимостью обеспечивать функционирование вычислительной сети в условиях деструктивных воздействий, направленных на ее перегрузку, и возможностями системы защиты управлять скоростью процессов информационного обмена с нарушителем в пределах стандартизированных правил установления и ведения сеанса связи. На устранение указанного противоречия направлен заявленный способ.

Заявленный способ реализуют следующим образом. В общем случае (фиг. 1) вычислительная сеть представляет собой совокупность ПЭВМ 1, периферийного и коммуникационного оборудования 2, объединенного физическими линиями связи 3. Все эти элементы определяются идентификаторами, в качестве которых в наиболее распространенном стеке протоколов TCP/IP используются сетевые адреса (IP-адреса) 4.

Для передачи информации между удаленными локальными вычислительными сетями (например, локальная вычислительная сеть 1 и локальная вычислительная сеть 2 на фиг. 1) посредством протоколов взаимодействия устанавливают канал связи, под которым понимают ИП от отправителя к получателю. Структура пакетов сообщений известна (фиг. 2a), как известен и принцип передачи пакетов в вычислительных сетях, что дает возможность анализа идентификаторов источника и получателя ИП и формирования опорных идентификаторов. Например, на фиг. 2б представлена структура заголовка IP-пакета сообщений, где штриховкой выделены поля адресов отправителя и получателя пакета сообщений, совокупность которых является идентификаторами ИП.

Все составляющие пакетов сообщений (фиг. 2) представляют собой электромагнитные сигналы в цифровой (двоичной) форме. Действия над ними заключаются в соответствующих преобразованиях сигналов, при которых изменяются их параметры.

На фиг. 3 представлена блок-схема последовательности действий, реализующих заявленный способ защиты вычислительных сетей, в которой приняты следующие обозначения:

N≥1 - база из опорных идентификаторов санкционированных ИП, содержащих адреса отправителей и получателей пакетов сообщений;

P≥1 - база из ложных адресов абонентов вычислительной сети;

tзад - время задержки отправки пакетов сообщений;

ID - идентификатор ИП;

{IDo} - совокупность опорных идентификаторов санкционированных ИП;

IPn - адрес получателя, указанный в идентификаторе принятого пакета сообщений;

{IPл) - совокупность ложных адресов абонентов вычислительной сети;

IП - счетчик количества принятых от отправителя и необработанных пакетов сообщений;

Imax - максимальное количество пакетов сообщений, которое может обработать вычислительная сеть без перегрузки;

Wнач - начальное значение поля «размер окна» для формирования ТСР-заголовка ответного пакета сообщений;

Wуд - устанавливаемое значение поля «размер окна» в ТСР-заголовке пакета сообщений для удержания соединения с отправителем пакетов сообщений;

Моб - массив памяти для хранения принятых на обработку пакетов сообщений при выполнении условия IП<Imax;

Муд - массив памяти для хранения пакетов сообщений при выполнении условия IП≥Imax.

Для согласования адресов отправителя и получателя у корреспондирующих абонентов предварительно задают базу (см. блок 1 на фиг. 3) из N≥1 опорных идентификаторов санкционированных соединений, в качестве которых принимают идентификационные признаки соединений, содержащие адреса отправителя и получателя пакетов, и запоминают их. Задают базу из P≥1 ложных адресов абонентов вычислительной сети, счетчик IП количества принятых от отправителя и необработанных пакетов сообщений и максимальное количество Imax пакетов сообщений, которое может обработать вычислительная сеть без перегрузки.

Необходимость установления максимального количества пакетов сообщений Imax, обусловлена тем, что вычислительная сеть за единицу времени способна обработать ограниченное количество пакетов сообщений без переполнения буфера обмена или же снижения качества обслуживания заявок. Увеличение интенсивности поступающих несанкционированных информационных потоков с одного IP-адреса или множества IP-адресов, может привести к реализации атаки типа «отказ в обслуживании» (Denial of Service, DoS) или же распределенной атаки типа «отказ в обслуживании» (Distributed Denial of Service, DDoS) соответственно. Данные типы атак описаны, например, в книге Олифера В.Г. и Олифер Н.А. «Компьютерные сети. Принципы, технологии, протоколы», уч. для Вузов, 4-изд.; - СПб.: Питер, 2015. с. 831-833. Если с целью избежать перегрузки вычислительной сети начать пропорционально уменьшать значение заданного времени задержки tзад отправки ответных пакетов сообщений, то основное качество способа защиты начнет регрессировать (деградировать).

Чтобы избежать этого, необходимо следующее. Дополнительно задают массив памяти Mоб, в котором хранятся и последовательно обрабатываются пакеты сообщений, поступившие от отправителей ИП при выполнении условия IП<Imax, когда вычислительная сеть функционирует без перегрузки и полностью реализует свои функции.

Также дополнительно задают массив памяти Муд для хранения пакетов сообщений при выполнении условия IП≥Imax. Наступление данного условия означает, что вычислительная сеть получила такое количество пакетов сообщений, обработка которого приведет к увеличению скорости информационного обмена с отправителем ИП, то есть к регрессии (деградации) основного качества способа-прототипа и, как следствие, вызовет перегрузку вычислительной сети и отказ в обслуживании.

Затем дополнительно задают начальное значение Wнач поля «размер окна» для формирования ТСР-заголовка ответного пакета сообщений, которое показывает отправителю пакетов сообщений готовность принять для ведения информационного обмена определенный объем данных. Из существующей практики маскирования применяемых в системе защиты алгоритмов противодействия нарушителю значение Wнач поля «размер окна» для формирования TCP-заголовка ответного пакета сообщений необходимо выбирать не менее 20 байт.

Пример базы адресов, представленной в виде таблицы, показан на фиг. 4. Первый столбец в таблице означает порядковый номер адреса отправителя или получателя в базе адресов. Во втором и четвертом столбцах представлены соответствующие значения адресов отправителя и получателя. IP-адрес, имеющий длину 4 байта (32 бита), отображают в таблице в наиболее употребляемом виде представления IP адреса - в десятичной форме. В третьем и пятом столбцах размещают дополнительную информацию об адресах. Например, в них указывают обозначение ложных адресов абонентов вычислительной сети.

Из канала связи принимают (см. блок 2 на фиг. 3) пакет сообщений от отправителя и после приема из канала связи пакета сообщений сравнивают значение счетчика IП со значением Imax, (см. блок 3 на фиг. 3). По результатам сравнения при выполнении условия IП<Imax последовательно запоминают принятые пакеты сообщений в массив памяти Моб (см. блок 4 на фиг. 3).

Из заголовка, запомненного в массиве памяти Mуд (при выполнении условия IП≥Imax) пакета сообщений и Mоб (в противном случае) выделяют идентификаторы информационного потока ИП ID (см. блоки 11 и 5 на фиг. 3). Затем сравнивают (например, побитно) выделенный идентификатор ИП ID с предварительно заданными опорными идентификаторами санкционированных ИП {IDo} на предмет совпадения (см. блоки 12 и 6 на фиг. 3). Совпадение при этой проверке (ID∈{ID0)) означает, что принятый пакет сообщений относится к санкционированному ИП. В этом случае принятый пакет сообщений передают получателю (см. блоки 13 и 7 на фиг. 3), после чего вновь принимают пакет сообщений (см. блок 2 на фиг. 3).

В случае же их несовпадения (ID∉{ID0}), означающем, что принятый пакет сообщений относится к несанкционированному ИП, переходят к сравнению адреса получателя запомненного в массивах памяти Моб и Муд пакета сообщений IPn с предварительно заданными ложными адресами абонентов вычислительной сети {IPл} (см. блоки 14 и 8 на фиг. 3).

В случае несовпадения (IPП∉{IPЛ}) адреса получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов, что означает обращение нарушителя к несуществующему адресу абонента вычислительной сети, блокируют передачу пакета сообщений (см. блоки 15 и 9 на фиг. 3).

При совпадении (IPП∈{IPЛ}) адреса получателя принятого и запомненного в массиве памяти Моб пакета сообщений с предварительно заданными ложными адресами абонентов формируют ответный пакет сообщений (см. блок 24 на фиг. 3). Затем снижают скорость передачи сформированного пакета сообщений (см. блок 25 на фиг. 3), для чего фрагментируют пакет сообщений. Процесс фрагментации заключается в разбиении и упаковке исходного сформированного пакета сообщений в новые пакеты. На фиг. 5 представлена иллюстрация принципа фрагментации исходного сформированного пакета сообщений в новые пакеты сообщений. Каждый новый пакет представляет собой отдельный пакет со своим собственным IP-заголовком, значения полей которого копируются из исходного сформированного пакета сообщений. Далее передают через время tзад сформированный пакет сообщений отправителю с уменьшением скорости передачи (см. блок 26 на фиг. 3). Снижение скорости передачи сформированного пакета сообщений осуществляется на сетевом интерфейсе. Это осуществляется в целях имитация канала связи с плохим качеством и позволяет управлять скоростью процессов информационного обмена с нарушителем в пределах стандартизированных правил установления и ведения сеанса связи.

При выполнении условия In≥Imax, означающего, что вычислительная сеть перегружена, а уменьшение времени tзад приведет к увеличению скорости информационного обмена с отправителем ИП, то есть к регрессии (деградации) основного качества способа-прототипа, последовательно запоминают принятые пакеты сообщений в массиве памяти Муд (см. блок 10 на фиг. 3).

При совпадении (IPП∈{IPЛ}) адреса получателя запомненного в массиве памяти Муд пакета сообщений IPn, с предварительно заданными ложными адресами абонентов вычислительной сети {IPл} (см. блок 14 на фиг. 3) последовательно обрабатывают пакеты сообщений в массиве Муд. Для этого формируют ответный пакет сообщений с установленным значением поля «размер окна» в ТСР-заголовке (формат ТСР-заголовка представлен на фиг. 6) Wнач не менее 20 байт (см. блок 16 на фиг. 3) и передают его отправителю (блок 17 на фиг. 3).

Установление значения поля «размер окна» в ТСР-заголовке реализуют следующим образом. Порядок установления ТСР-соединения между отправителем и получателем пакетов сообщений известен и описан, например, в книге Олифера В.Г. и Олифер Н.А. «Компьютерные сети. Принципы, технологии, протоколы», уч. для Вузов, 4-изд.; - СПб.: Питер, 2015. с. 561-562. Соединение осуществляют по инициативе отправителя пакетов сообщений. При необходимости выполнить обмен данными с получателем пакетов сообщений приложение-клиент обращается к нижележащему протоколу TCP, который отправляет запрос на соединение, устанавливая флаг SYN значение SYN=1.

Получив такой запрос, получатель пакетов сообщений выделяет системные ресурсы для информационного обмена и извещает отправителя о готовности принимать данные ограниченными блоками. Для этого получатель пакетов сообщений и устанавливает начальное значение Wнач поля «размер окна» при формировании ТСР-заголовка ответного пакета сообщений, объявляя отправителю пакетов сообщений о своей готовности получить небольшой, но достаточный для осуществления последующего информационного обмена объем данных, а также другие переменные соединения. Переменные соединения, например, описаны в RFC-793, Transmission Control Protocol, September 1981, например, такие как максимальный размер сегмента (MSS, Maximum Segment Size) или заполнение заголовка TCP (Padding). После того как на стороне получателя пакетов сообщений все необходимые ресурсы были получены и все необходимые действия были выполнены, модуль TCP посылает отправителю пакет сообщений с установленными флагами АСК и SYN, и с установленным Wнач (см. блок 17 на фиг. 3). В ответ отправитель пакетов сообщений посылает сегмент с флагом АСК и переходит в состояние установленного логического соединения. Иллюстрация последовательности установки ТСР-соединения представлена на фиг. 7.

Для удержания (в двухстороннем порядке) соединения с отправителем пакетов сообщений получатель после приема сегмента с флагом АСК от отправителя пакетов сообщений (см фиг. 7), устанавливает значение поля «размер окна» в ТСР-заголовке пакета сообщений равным нулю Wуд=0 (см. блок 18 на фиг. 3). Далее формируют ответные пакеты сообщений (см. блок 19 на фиг. 3) и направляют отправителю пакеты сообщений с установленным значением поля «размер окна» в ТСР-заголовке ответного пакета сообщений равным нулю Wуд=0 (см. блок 20 на фиг. 3).

Получив пакет сообщений с Wуд=0, в соответствии со спецификацией протокола TCP (см. RFC-793), отправитель пакетов сообщений будет периодически посылать пробные однобайтовые сегменты (см. «zero window probe» на фиг. 7), запрашивая получателя пакетов сообщений повторить информацию о размере окна, чтобы определить, когда он сможет возобновить отправку данных. Получатель пакетов сообщений, реализуя механизм удержания в двухстороннем порядке соединения с отправителем пакетов сообщений, не увеличивает окно, оставляя его равным нулю, тем самым удерживая отправителя пакетов сообщений заблокированным в продолжительном соединении на время, пока не истечет время тайм-аута (FIN-WAIT-1), определяемое предустановками операционной системы отправителя пакетов сообщений. Экранная копия командной строки со значением переменной, содержащей время тайм-аута соединения для операционной системы Linux, иллюстрируется на фиг. 8, где тайм-аут («tcp_fin_timeout») имеет значение 60 секунд.

Если отправитель пакетов сообщений предпримет попытки разорвать удерживаемое соединение (отправкой пакета сообщений с флагом FIN=1 в ТСР-заголовке) или выслать срочные данные (отправка пакета сообщений с флагом URG=1 в ТСР-заголовке), то получатель пакетов сообщений игнорирует эти входящие пакеты сообщений (см. блок 21 на фиг. 3).

В процессе удержания соединения ресурсы отправителя пакетов сообщений расходуются для поддержания состояния соединения, что накладывает ограничение на используемый отправителем несанкционированных ИП вычислительный ресурс. В большинстве практических случаев «истощение» ресурсов у отправителя приводит к невозможности осуществлять отправителем пакетов сообщений сетевой информационный обмен.

В то же время получатель пакетов сообщений не поддерживает состояние соединения со своей стороны и свой вычислительный ресурс не расходует, что дает ему выигрыш во времени для адаптации системы защиты, заключающейся в перестройке ее параметров и (или) структуры, дает возможность продолжать обрабатывать пакеты сообщений, запомненные в массиве Mоб без переполнения буфера обмена и снижения качества обслуживания.

В процессе обработки пакеты сообщений из массива памяти Mоб (см. блок 22 на фиг. 3) последовательно удаляют и последовательно перемещают пакеты сообщений из массива Mуд в массив Mоб (см. блок 23 на фиг. 3), реализуя конвейерную обработку поступивших пакетов сообщений (стек).

Результативность сформулированного технического результата была проверена путем создания программного макета на языке программирования Python 3.3 и проведения эксперимента. Разработанный макет использует низкоуровневую утилиту Scapy, позволяющую организовать межсетевое взаимодействие поверх стека TCP/IP операционной системы для манипуляции сетевыми пакетами. Пользовательский интерфейс макета (см. фиг. 9) разработан с использованием кроссплатформенной библиотеки Qt4 и отображает следующую группу параметров:

«Номер» - индекс (числовой идентификатор) сетевого соединения.

«Отправитель» - IP-адрес отправителя.

«Получатель» - IP-адрес получателя.

«Статус» - статус сетевого соединения информационного потока.

В зависимости от того, к какому типу относится идентификатор ИП (IP-адрес), статус сетевого соединения может принимать следующие значения:

«разрешен» - выделенные идентификаторы ИП совпадают с предварительно заданными опорными идентификаторами санкционированных ИП;

«заблокирован» - выделенные идентификаторы ИП не совпадают как с предварительно заданными опорными идентификаторами санкционированных ИП, так и с предварительно заданными ложными адресами абонентов вычислительной сети;

«фрагментирован» - выделенные идентификаторы ИП совпадают с предварительно заданными ложными адресами абонентов вычислительной сети (разбиение и упаковка исходного сформированного пакета сообщений в новые пакеты со своим собственным IP-заголовком, значения полей которого копируются из исходного сформированного пакета сообщений и передаются с заданной задержкой);

«изменение размера ТСР-окна» - в случае превышения максимального количества необработанных пакетов для каждого нового получаемого сообщения формируется ответный пакет сообщений с установленным значением поля «размер окна» в ТСР-заголовке, затем для удержания соединения с отправителем пакетов сообщений устанавливают данное поле равным нулю и с целью блокирования попыток отправителей пакетов сообщений разорвать соединение игнорируют входящие пакеты сообщений с установленными флагами FIN и URG в ТСР-заголовке.

В результате проведенного эксперимента были выявлены все типы информационных потоков в соответствии с описанными выше статусами сетевого соединения. Наряду с имитацией ложных абонентов связи, ложных сеансов связи и снижения качества канала связи за счет учета максимального количества принятых от отправителя и необработанных пакетов сообщений, удержания в двухстороннем порядке соединения с отправителем пакетов сообщений при увеличении интенсивности несанкционированных информационных потоков и блокирования попыток отправителя разорвать соединение реализована работа вычислительной сети без перегрузки.

Таким образом, в заявленном способе достигается достижение сформулированной цели, заключающейся в обеспечении повышения результативности защиты и введение в заблуждение нарушителя относительно структуры вычислительных сетей за счет учета максимального количества принятых от отправителя и необработанных пакетов сообщений, которое может обработать вычислительная сеть без перегрузки, удержания в двухстороннем порядке соединения с отправителем пакетов сообщений при увеличении интенсивности несанкционированных информационных потоков и блокирования попыток отправителя разорвать соединение.