Результат интеллектуальной деятельности: Система и способ определения измененных веб-страниц

Вид РИД

Изобретение

Область техники

Изобретение относится к решениям для обеспечения безопасной работы в сети, а более конкретно к системам и способам определения измененных веб-страниц.

Уровень техники

В настоящее время растет количество вычислительных устройств, с которыми работают пользователи. Компьютеры и мобильные устройства работают под управлением различных операционных систем, решают разносторонние задачи. Все чаще устройства используются в основном для работы в сети Интернет.

Также появляется все больше вредоносного программного обеспечения (ПО), например компьютерные вирусы, трояны, сетевые черви. И значительная его часть направлена на атаки пользователя при работе в сети Интернет.

Одной из популярных атак на пользователя при работе в сети Интернет является атака, при которой вредоносным ПО подменяется содержимое веб-страницы, отображаемой пользователю. Вредоносное ПО производит внедрение HTML-кода в веб-страницу. Часто эту атаку называют «человек в браузере» (англ. main in the browser) или «внедрение веб-кода» (англ. web injection). Атака может начинаться с использования, например, троянского приложения, устанавливающего в браузер жертвы вредоносное расширение, запускающееся при перезапуске браузера. После происходит перехват трафика пользователя, направляемого на определенный веб-сайт (чаще всего банковский). Далее происходит изменение веб-страницы (на этапе загрузки или открытия), отображаемой пользователю, что позволяет модифицировать внешний вид того или иного элемента веб-страницы, похищать вводимые аутентификационные данные жертвы или перенаправлять переводимые пользователем средства на сторонний счет.

В настоящее время существуют решения, направленные на повышение безопасности работы пользователя в сети с учетом атак, внедряющих сторонний код в веб-страницу.

Так, публикация ЕР 2199940 описывает способ определения атаки «man in the browser» с помощью «отпечатка» (англ. fingerprint) транзакции, ассоциированного с веб-сайтом. Отпечатком в частном случае может являться количество ожидаемых транзакций вывода-вывода. Если есть отклонение, транзакция прерывается.

Публикация ЕР 2529304 описывает систему, которая сравнивает поведение пользователя в текущей сессии с усредненным поведением. Поддерживается определение атаки «man in the browser». Во время данной атаки выделяются атрибуты пользователя (например, логин и IP-адрес), и по ним в дальнейшем анализируется поведение пользователя.

Однако в настоящий момент уровень техники не содержит решений, которые могли бы эффективно определить, была ли изменена веб-страница вредоносным ПО.

Анализ предшествующего уровня техники позволяет сделать вывод о неэффективности и в некоторых случаях о невозможности применения предшествующих технологий, недостатки которых решаются настоящим изобретением, а именно системой и способом определения измененных веб-страниц.

Сущность изобретения

Технический результат настоящего изобретения заключается в обеспечении безопасности работы пользователя в сети, которое достигается определением наличия вредоносного программного обеспечения в случае изменения кода веб-страницы.

Согласно одному из вариантов реализации предоставляется система определения измененных веб-страниц, которая включает в себя средство создания проверочной веб-страницы, предназначенное для создания по меньшей мере одной проверочной веб-страницы, содержащей по меньшей мере один фрагмент, добавленный с учетом по меньшей мере одного критерия создания проверочной веб-страницы, и передачи созданной веб-страницы средству обработки проверочной веб-страницы и средству анализа проверочной веб-страницы; средство обработки проверочной веб-страницы, предназначенное для открытия проверочной веб-страницы, сохранения состояния проверочной веб-страницы после открытия и отправки кода ее сохраненного состояния средству анализа проверочной веб-страницы; средство анализа проверочной веб-страницы, предназначенное для обнаружения измененных фрагментов на проверочной веб-странице путем сравнения кода страницы, полученной от средства создания проверочной веб-страницы, и кода страницы, полученной от средства обработки проверочной веб-страницы, и в случае обнаружения по меньшей мере одного измененного фрагмента отправки страницы средству выявления вредоносного программного обеспечения; средство выявления вредоносного программного обеспечения, предназначенное для определения, была ли изменена проверочная веб-страница вредоносным программным обеспечением.

Согласно одному из частных вариантов реализации предоставляется система, в которой критериями создания проверочной веб-страницы могут являться ограничение на максимальное количество страниц; ограничение на максимальный размер всех страниц суммарно; ограничение на максимальный размер одной страницы; ограничение на длину URL составляет не более 1500 символов.

Согласно другому частному варианту реализации предоставляется система, в которой средство обработки проверочной веб-страницы открывает проверочную веб-страницу с помощью браузера.

Согласно еще одному частному варианту реализации предоставляется система, в которой средство анализа проверочной веб-страницы обнаруживает измененные фрагменты с использованием сравнения хешей фрагментов.

Согласно еще одному частному варианту реализации предоставляется система, в которой средство выявления вредоносного программного обеспечения использует специальные базы.

Согласно еще одному частному варианту реализации предоставляется способ определения измененных веб-страниц, в котором создают по меньшей мере одну проверочную веб-страницу, содержащую по меньшей мере один фрагмент для выявления вредоносного ПО, добавленный с учетом по меньшей мере одного критерия создания проверочной веб-страницы; сохраняют код состояния проверочной веб-страницы после создания; открывают проверочную веб-страницу; сохраняют код состояния проверочной веб-страницы после открытия; анализируют код проверочной веб-страницы с целью обнаружения измененных фрагментов на проверочной веб-странице, сравнивая код состояния проверочной веб-страницы после создания с кодом состояния проверочной веб-страницы после открытия; в случае обнаружения по меньшей мере одного измененного фрагмента определяют, была ли изменена проверочная веб-страница вредоносным программным обеспечением.

Согласно еще одному частному варианту реализации предоставляется способ, в котором критериями создания проверочной веб-страницы могут являться ограничение на максимальное количество страниц; ограничение на максимальный размер всех страниц суммарно; ограничение на максимальный размер одной страницы; ограничение на длину URL составляет не более 1500 символов.

Согласно еще одному частному варианту реализации предоставляется способ, в котором открывают проверочную веб-страницу с помощью браузера.

Согласно еще одному частному варианту реализации предоставляется способ, в котором обнаруживают измененные фрагменты с использованием сравнения хешей фрагментов.

Согласно еще одному частному варианту реализации предоставляется способ, в котором для выявления вредоносного программного обеспечения используют специальные базы.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

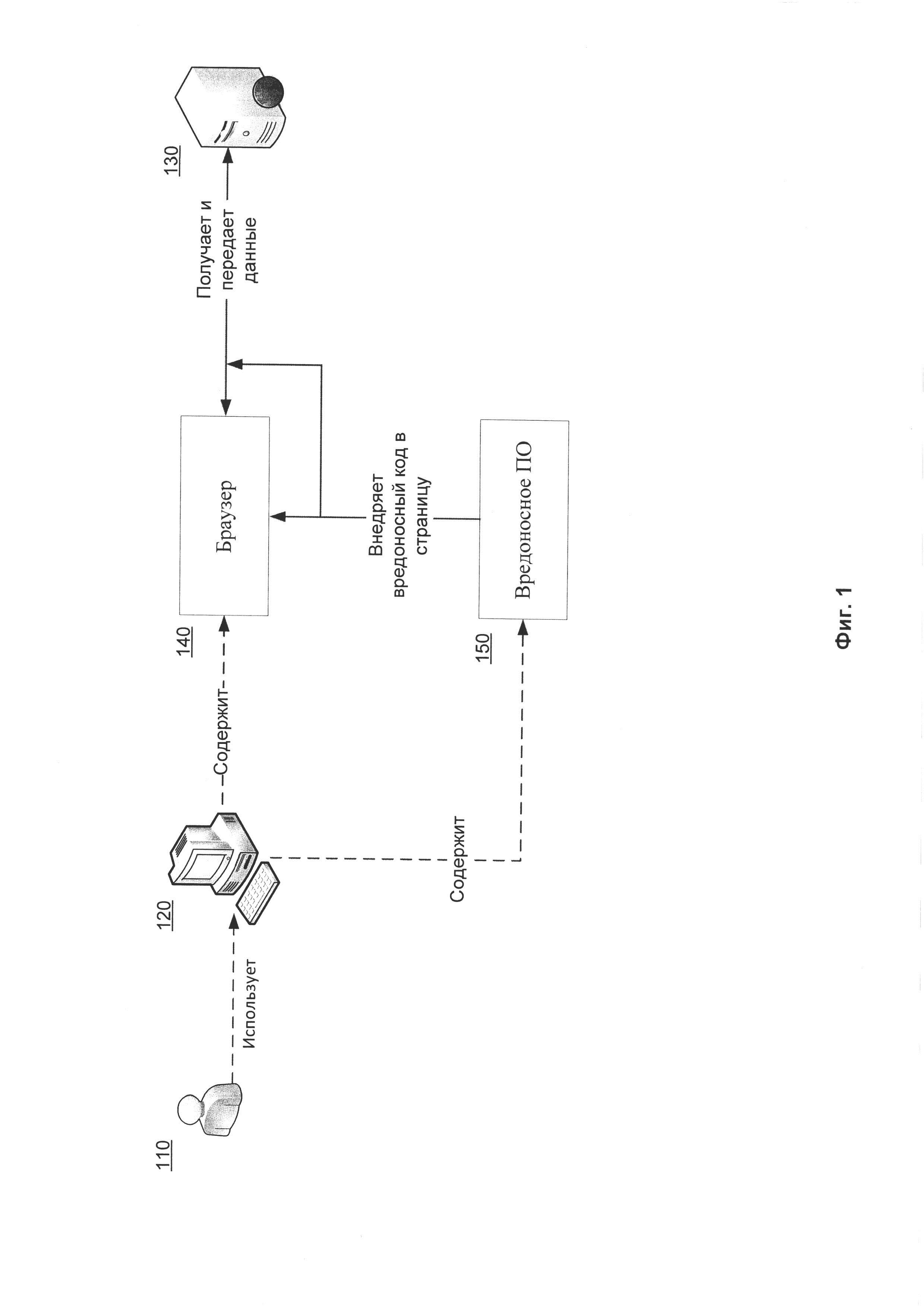

Фиг. 1 отображает пример работы пользователя в сети с использованием браузера.

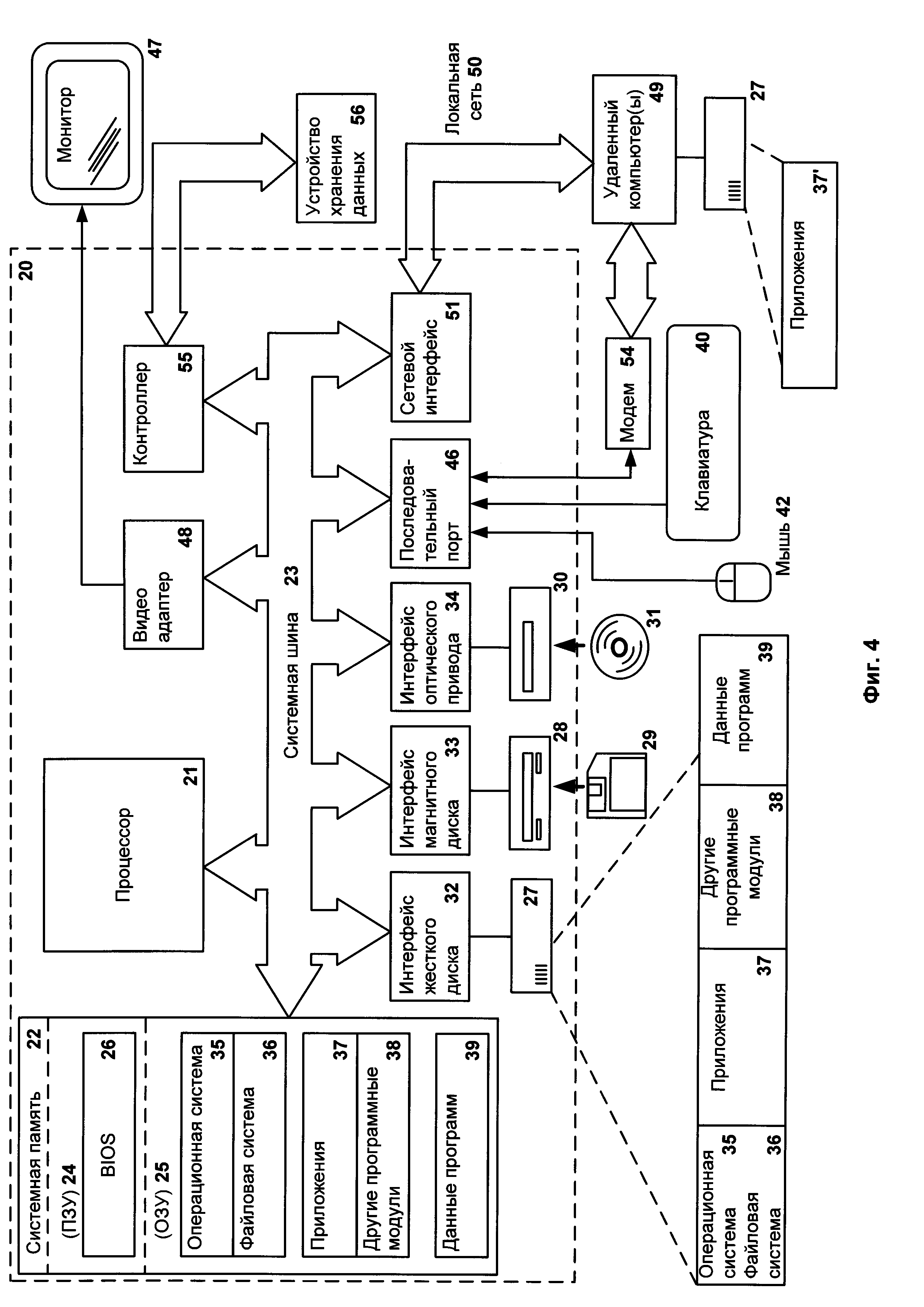

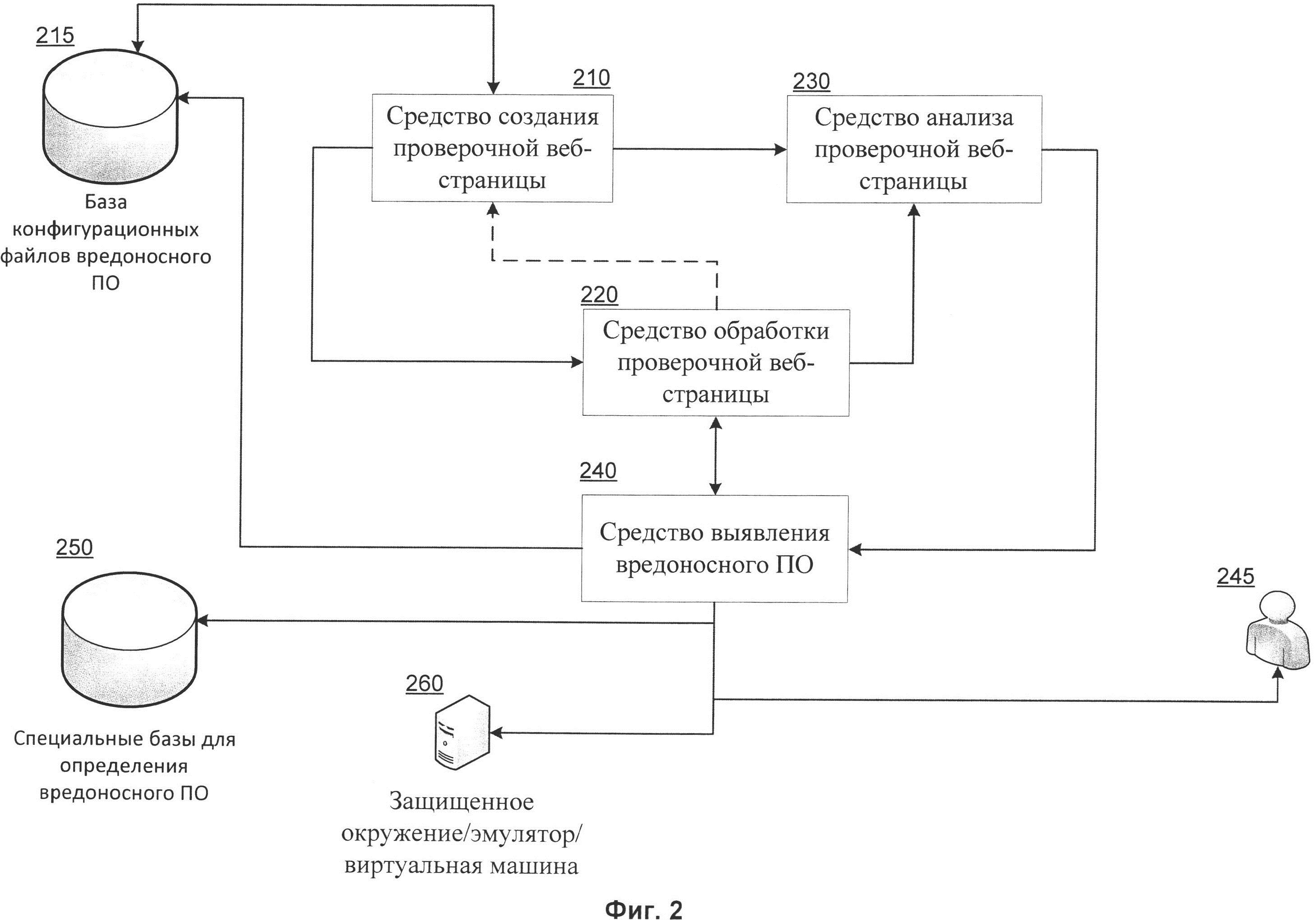

Фиг. 2 отображает систему определения измененных веб-страниц.

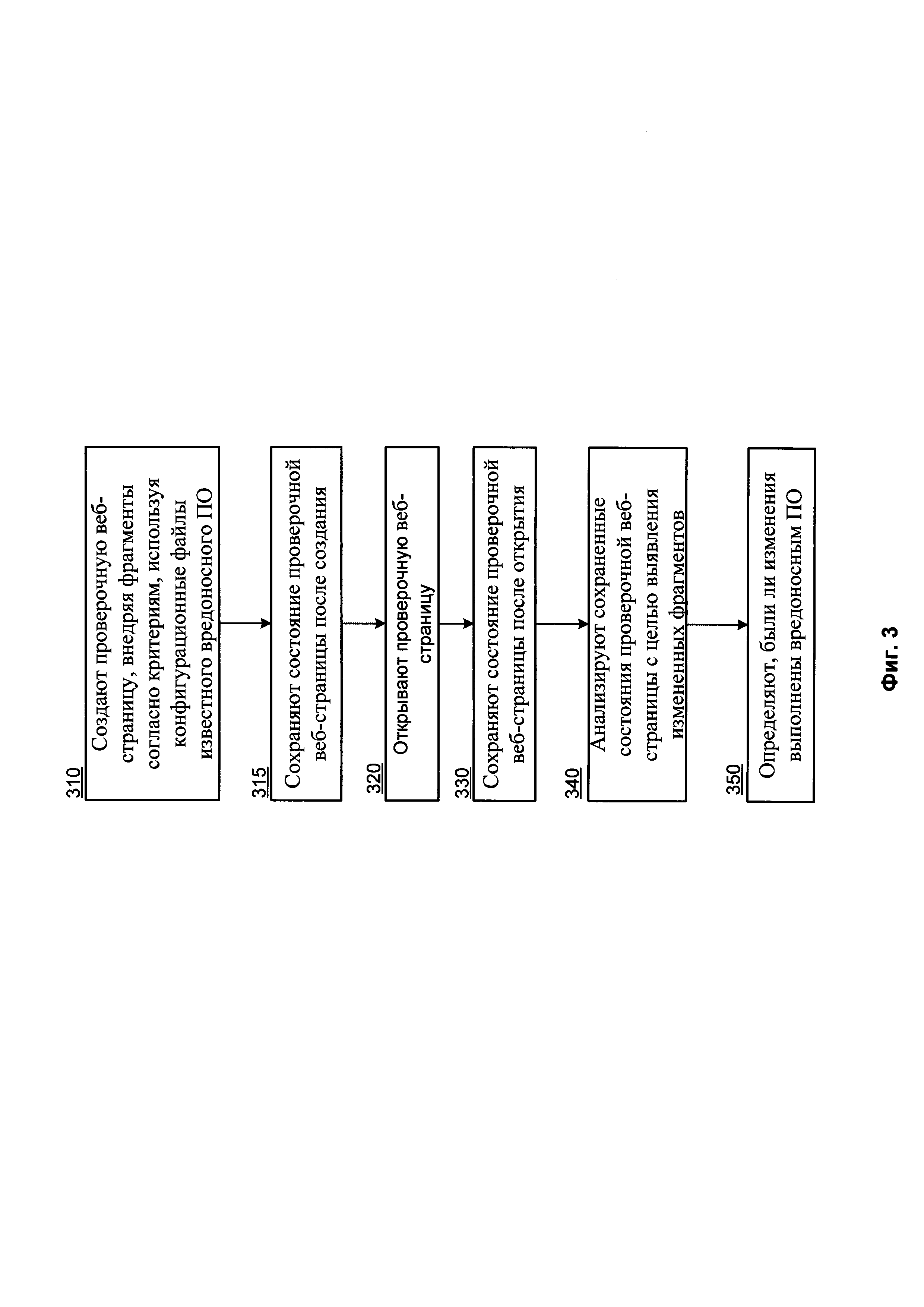

Фиг. 3 отображает способ определения измененных веб-страниц.

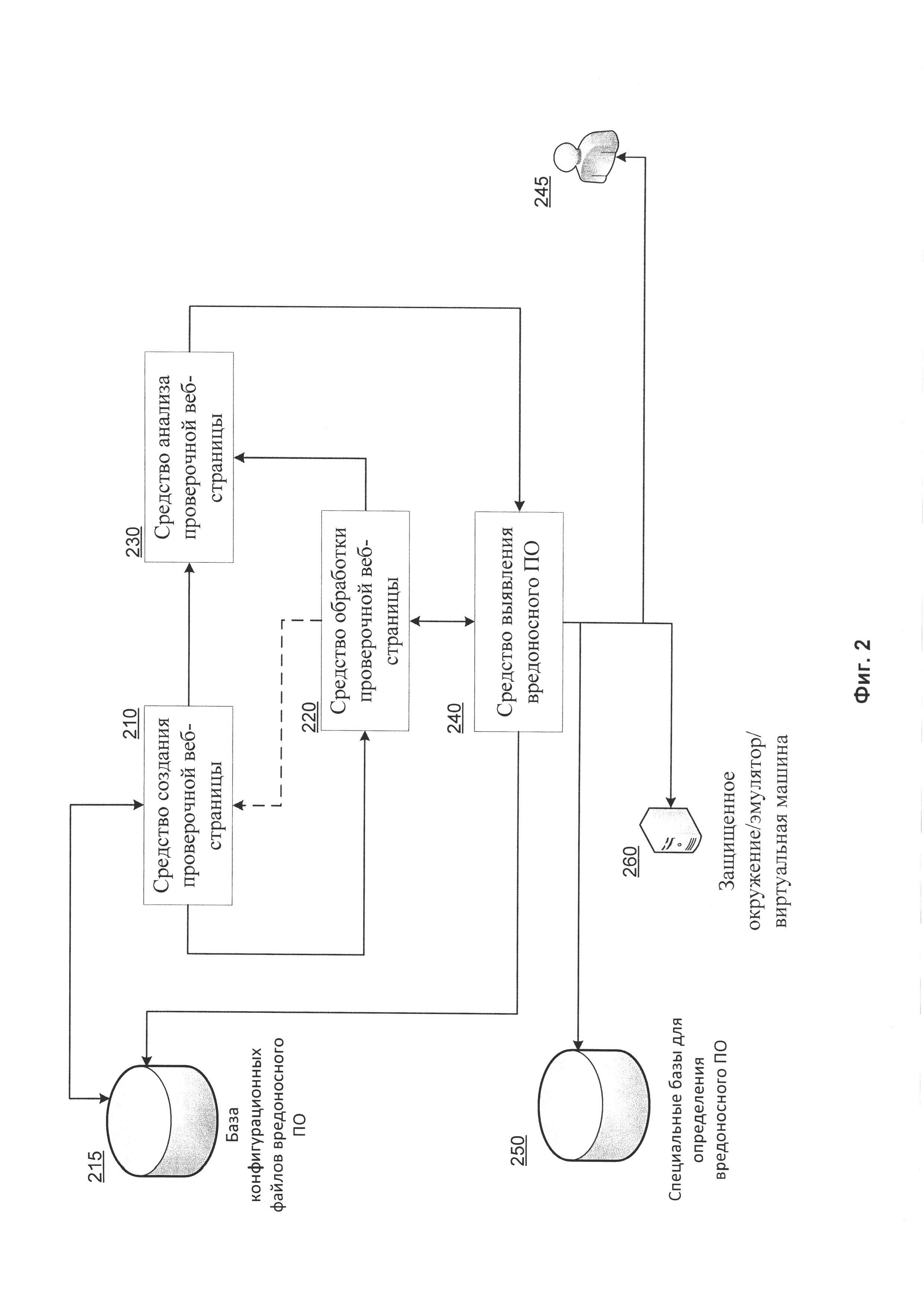

Фиг. 4 представляет пример компьютерной системы общего назначения, на которой может быть реализовано настоящее изобретение.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

Введем ряд определений и понятий, которые будут использоваться при описании вариантов осуществления изобретения.

Конфигурационные файлы вредоносного ПО - это бинарные (иногда текстовые, XML, JSON и другие) файлы, хранящие настройки вредоносного ПО, в частности адреса командных серверов, URL-адреса целей атак (или их фрагменты, маски) и сам код для внедрения (англ. web inject).

Код для внедрения - это тот код, который внедряется вредоносным ПО в веб-страницу, отображаемую пользователю, при этом код обычно несет в себе функционал, который может нанести ущерб конфиденциальности данных пользователя (например, фишинговые атаки, в результате которых пользователь может утратить контроль над своими учетными записями) или финансовый вред пользователю (например, подмена получателя при проведении онлайн-платежей).

Фиг. 1 отображает пример работы пользователя в сети с использованием браузера.

Пользователь 110, работая на вычислительном устройстве 120 (например, персональном компьютере, мобильном телефоне, ноутбуке), может обращаться к серверам 130. Серверы 130 могут представлять собой веб-серверы, содержащие различные веб-страницы, почтовые серверы, серверы баз данных. В общем случае обращение пользователя 110 к серверу 130 происходит посредством браузера 140.

В частном случае на вычислительном устройстве 120 пользователя 110 может присутствовать вредоносное программное обеспечение ПО 150. Вредоносное ПО 150 может внедрять вредоносный код в веб-страницу, полученную с сервера 130 и открытую в браузере 140.

Для выявления присутствия вредоносного ПО 150 на вычислительном устройстве 120 пользователя 110 можно использовать веб-страницу, содержащую HTML-фрагменты, которые ссылаются на сайты и сетевые ресурсы, которые в свою очередь могут быть целью атаки вредоносного ПО 150. В общем случае после открытия веб-страницы на вычислительном устройстве 120 пользователя 110 вредоносное ПО 150 меняет веб-страницу, добавляя в нее код для внедрения. Состояние веб-страницы после открытия необходимо сохранить, затем выявить на ней измененные фрагменты. Если такие фрагменты найдены - это может свидетельствовать о наличии вредоносного ПО 150 на вычислительном устройстве 120 пользователя 110. После более детального анализа изменений выносится решение о наличии вредоносного ПО 150.

Фиг. 2 отображает систему определения измененных веб-страниц.

Средство создания проверочной веб-страницы 210 создает проверочную веб-страницу (страницу-шаблон). В общем случае проверочная веб-страница создается средством создания проверочной веб-страницы 210 из фрагментов html-кода, например:

<head><body input type="password">…

и т.п.

Фрагменты извлекаются средством создания проверочной веб-страницы 210 из конфигурационных файлов вредоносного ПО и добавляются на проверочную веб-страницу. Добавленные на созданную веб-страницу фрагменты в общем случае могут быть изменены находящимся на компьютере пользователя вредоносным ПО, которое внедряет свой код в созданную веб-страницу.

Стоит отметить, что, чтобы спровоцировать вредоносное ПО изменить веб-страницу, необходимо, чтобы это ПО обнаружило нужный фрагмент в URL-адресе и нужный фрагмент в самой странице. Поэтому для каждого из фрагментов страницы может быть добавлен фрагмент адреса в URL.

В одном из вариантов реализации страница-шаблон может состоять из нескольких веб-страниц, созданных средством создания проверочной веб-страницы 210.

В одном из вариантов реализации страница-шаблон создается с учетом критериев. Критериями создания проверочной веб-страницы могут являться:

- ограничение на максимальное количество страниц (шаблонов);

- ограничение на максимальный размер всех страниц суммарно;

- ограничение на максимальный размер одной страницы;

- ограничение на длину URL составляет не более 1500 символов.

В одном из вариантов реализации конфигурационные файлы вредоносного ПО хранятся в базе конфигурационных файлов вредоносного ПО 215. Средством создания проверочной веб-страницы 210 могут быть определены критерии для выборки конфигурационных файлов вредоносного ПО, которые представляют собой:

- временной интервал (например, полгода с текущей даты);

- популярность кода для внедрения (насколько часто данный конкретный код для внедрения встречается в конфигурационных файлах).

В одном из вариантов реализации средство создания проверочной веб-страницы 210 выбирает N фрагментов из конфигурационных файлов вредоносного ПО с самыми популярными кодами для внедрения, при этом само число N определяется ограничениями по размерам шаблонов. Например, если для создания страницы-шаблона используется критерий «ограничение на максимальный размер одной страницы», который равняется X (например, 1024 байт), то выбираются фрагменты из конфигурационных файлов вредоносного ПО с самыми популярными кодами для внедрения и добавляются на страницу-шаблон, пока ее размер не превышает заданный критерием размер X. Данные о популярности кодов для внедрения могут быть сохранены в базе конфигурационных файлов вредоносного ПО 215.

В одном из вариантов реализации средство создания проверочной веб-страницы 210 при создании страницы-шаблона учитывает сайт, с которым работает пользователь. Так, например, если пользователь зашел на сайт определенного банка, средство создания проверочной веб-страницы 210 может выбрать из базы конфигурационных файлов вредоносного ПО 215 известные конфигурационные файлы вредоносного ПО, которые используются для атак на пользователей этого банка. Затем в одном из вариантов реализации страница-шаблон создается средством создания проверочной веб-страницы 210 с использованием фрагментов из только выбранных конфигурационных файлов вредоносного ПО. В другом варианте реализации при создании страницы используются как фрагменты из выбранных конфигурационных файлов вредоносного ПО, так и фрагменты из конфигурационных файлов вредоносного ПО с наиболее популярными кодами для внедрения.

В одном из вариантов реализации для формирования шаблонов средство создания проверочной веб-страницы 210 добавляет при создании проверочной веб-страницы только уникальные фрагменты (т.е. двух одинаковых фрагментов на создаваемой веб-странице не должно встретиться). Присутствие двух одинаковых фрагментов на одной странице-шаблоне не влияет на работу данной системы, однако оно не целесообразно.

Стоит отметить, что в зависимости от изменения критериев страница-шаблон может изменяться средством создания страницы 210 произвольным (случайным) образом, но ее конечный вид не имеет значения. Необходимо, чтобы она содержала фрагменты страниц. Порядок следования фрагментов и обрамление (пробелы, кавычки, комментарии) не важны.

Созданная страница-шаблон передается средством создания проверочной веб-страницы 210 средству обработки проверочной веб-страницы 220 и средству анализа проверочной веб-страницы 230.

Средство обработки проверочной веб-страницы 220 получает проверочную веб-страницу от средства создания проверочной веб-страницы 210. После получения страницы-шаблона средство обработки проверочной веб-страницы 220 производит ее открытие. В одном из вариантов реализации проверочная веб-страница открывается с использованием браузера. В другом варианте реализации средство обработки проверочной веб-страницы 220 само открывает страницу-шаблон.

В одном из вариантов реализации средство обработки проверочной веб-страницы 220 не отображает страницу пользователю. В другом варианте реализации проверочная веб-страница передается асинхронно, например, с помощью AJAX (англ. asynchronous Javascript and XML). Отображать страницу пользователю не требуется, так как корректность разметки проверочной веб-страницы не гарантируется.

В одном из вариантов реализации средство обработки проверочной веб-страницы 220 перехватывает обращение пользователя к сайту и отправляет адрес сайта средству создания проверочной веб-страницы 210.

Стоит отметить, что средство обработки проверочной веб-страницы 220 может содержать различные механизмы оповещения пользователя и взаимодействия с пользователем. Например, отправлять текстовые или звуковые сообщения пользователю или блокировать ввод пользователя.

Чаще всего вредоносное ПО внедряет свой код во время загрузки веб-страницы, а также в момент открытия веб-страницы. Поэтому после открытия страницы средство обработки проверочной веб-страницы 220 сохраняет состояние проверочной веб-страницы после открытия и отправляет ее код средству анализа проверочной веб-страницы 230.

Средство анализа проверочной веб-страницы 230 сравнивает вебстраницу, полученную от средства создания проверочной веб-страницы 210, и страницу, полученную от средства обработки проверочной веб-страницы 220, и выделяет изменения на проверочной веб-странице. Так, например, проверочная веб-страница может быть изменена в момент открытия самим браузером (контекстная реклама в Google Chrome), расширением браузера (модули блокировки рекламы), приложением безопасности (блокировка некоторых фрагментов по правилам родительского контроля) и прочими.

После выделения изменений средство анализа проверочной веб-страницы 230 определяет изменения, связанные с фрагментами, которые были внедрены на страницу средством создания проверочной веб-страницы 210. В одном из вариантов реализации средство анализа проверочной веб-страницы 230 проводит сравнение кода фрагментов по хешу (например, SHA1). Так, например, вычисляется и сравнивается хеш для каждого фрагмента проверочной веб-страницы, полученной от средства создания проверочной веб-страницы 210, и хеш для фрагментов страницы, полученной от средства обработки проверочной веб-страницы 220. Если средством анализа проверочной веб-страницы 230 определены такие изменения фрагментов, страница считается подозрительной и отправляется средству выявления вредоносного ПО 240.

Средство выявления вредоносного ПО 240 определяет, была ли изменена страница-шаблон вредоносным ПО. В одном из вариантов реализации страница проверяется с использованием специальных баз 250, с помощью которых может быть обнаружен код для внедрения вредоносного ПО. При обнаружении делается вывод о наличии вредоносного ПО на компьютере, на котором была открыта страница-шаблон средством обработки проверочной веб-страницы 220. В другом варианте реализации проверочная веб-страница может быть проанализирована экспертом по безопасности 245.

В одном из вариантов реализации средство выявления вредоносного ПО 240 может использовать защищенное окружение, эмулятор или виртуальную машину 260 для анализа поведения внедренного кода. Так, например, в случае, если в измененном фрагменте обнаружен добавленный код (например, на языке JavaScript), этот код может быть запущен в виртуальной машине для анализа средством выявления вредоносного ПО 240 действий, которые он выполняет.

В одном из вариантов реализации средство выявления вредоносного ПО 240 может анализировать адрес URL, который был добавлен в измененный фрагмент, и выявлять ссылки на фишинговые ресурсы.

В одном из вариантов реализации в случае выявления изменений, выполненных вредоносным ПО, средство выявления вредоносного ПО 240 сообщает об обнаружении изменений на странице средству обработки проверочной веб-страницы 220. Средство обработки проверочной веб-страницы 220 в свою очередь информирует пользователя об обнаружении или блокирует, например, ввод с клавиатуры с целью защиты данных пользователя.

Фиг. 3 отображает способ определения измененных веб-страниц.

На начальном этапе 310 создают проверочную веб-страницу с помощью средства создания проверочной веб-страницы 210, внедряя на нее фрагменты HTML-кода. Фрагменты внедряются согласно критериям, приведенным в описании Фиг. 2. При создании веб-страницы используются конфигурационные файлы вредоносного ПО, хранящиеся в базе 215. Далее, на этапе 315, сохраняют код состояния проверочной веб-страницы после создания, передавая ее средству анализа проверочной веб-страницы 230. Далее, на этапе 320, открывают проверочную веб-страницу с помощью средства обработки проверочной веб-страницы 220. В одном из вариантов реализации проверочная веб-страница открывается с использованием браузера. В другом варианте реализации средство обработки проверочной веб-страницы 220 само открывает проверочную веб-страницу. Далее, на этапе 330, с помощью средства обработки проверочной веб-страницы 220 сохраняют код состояния проверочной веб-страницы после открытия, передавая ее средству анализа проверочной веб-страницы 230. Далее, на этапе 340, анализируют сохраненные состояния проверочной веб-страницы с помощью средства анализа проверочной веб-страницы 230 с целью выявления измененных фрагментов. При этом сравнивают код начального состояния проверочной веб-страницы с кодом состояния проверочной веб-страницы после открытия. В случае нахождения измененного фрагмента на этапе 350 определяют с помощью средства выявления вредоносного ПО 240, была ли изменена проверочная веб-страница вредоносным ПО. В одном из вариантов реализации проверочная веб-страница проверяется с использованием специальных баз 250, с помощью которых может быть обнаружен код для внедрения вредоносного ПО. В другом варианте реализации проверочная веб-страница может быть проанализирована экспертом по безопасности 245. В еще одном варианте реализации используется защищенное окружение, эмулятор или виртуальная машина 260 для анализа поведения внедренного на проверочную веб-страницу кода. В одном из вариантов реализации анализируется адрес URL, который был добавлен в измененный фрагмент, и выявляются ссылки на фишинговые ресурсы. При обнаружении делается вывод о наличии вредоносного ПО на компьютере, на котором была открыта страница-шаблон средством обработки проверочной веб-страницы 220.

Фиг. 4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26 содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 4. В вычислительной сети могут присутствовать также и другие устройства, например маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.