Результат интеллектуальной деятельности: СИСТЕМА И СПОСОБ РАСПРЕДЕЛЕННОГО ОБНАРУЖЕНИЯ ВРЕДОНОСНЫХ ОБЪЕКТОВ

Вид РИД

Изобретение

Область техники

Изобретение относится к области защиты от компьютерных угроз, а именно к системам и способам распределенного обнаружения вредоносных объектов.

Уровень техники

В настоящее время наряду с широким распространением компьютеров и подобных им устройств, таких как мобильные телефоны, имеет место рост количества компьютерных угроз. Под компьютерными угрозами в общем случае подразумевают объекты, способные нанести какой-либо вред компьютеру или пользователю компьютера, например сетевые черви, клавиатурные шпионы, компьютерные вирусы.

Для защиты пользователя и его персонального компьютера от возможных компьютерных угроз применяются различные антивирусные технологии. В состав антивирусного программного обеспечения включаются различные модули обнаружения компьютерных угроз. Частными случаями таких модулей являются модули сигнатурного и эвристического обнаружения. Также в составе антивирусного программного обеспечения могут находиться средства для устранения как вредоносных объектов, так и последствий их присутствия. Возможны ситуации, когда модули обнаружения не являются эффективными - каждый из упомянутых методов обнаружения, как правило, требует наличия баз сигнатур или правил для эвристического обнаружения, которые распространяются при помощи предназначенного для этого серверов. И зачастую антивирусное программное обеспечение может не обладать набором актуальных баз для используемых модулей обнаружения по ряду причин, например из-за отсутствия соединения с серверами, распространяющими обновления баз на протяжении длительного времени.

Существуют решения, направленные на решение указанной проблемы, например в патенте US 7716660 B2 описана система обновлений программного обеспечения, которая подразумевает загрузку частей обновления с других компьютеров сети, отличных от сервера. Описывается классическая схема работы BitTorrent-сетей.

Однако упомянутый выше подход обладает недостатком. Скорость реакции на заражение вредоносным объектом компьютера может быть достаточно большой, что повлечет за собой нанесение вреда компьютеру и хранящимся на них данным.

Настоящее изобретение позволяет более эффективно решить задачу распределенного обнаружения вредоносных объектов.

Раскрытие изобретения

Настоящее изобретение предназначено для обнаружения вредоносного программного обеспечения.

Технический результат настоящего изобретения заключается в повышении безопасности вычислительного устройства, которое достигается путем устранения вредоносного объекта при помощи клиента безопасности на вычислительном устройстве.

Способ распределенного обнаружения вредоносных объектов, в котором анализируют при помощи первого клиента безопасности объекты с целью обнаружения вредоносного объекта; собирают при помощи первого клиента безопасности информацию об объекте во время проведения анализа; запрашивают при помощи первого клиента безопасности проведение анализа объекта вторым клиентом безопасности с использованием собранной ранее информации об объекте, если на этапе анализа, проведенного первым клиентом безопасности, не удалось обнаружить вредоносный объект; анализируют при помощи второго клиента безопасности объект с целью обнаружения вредоносного объекта; передают при помощи второго клиента безопасности результаты проведенного упомянутым клиентом безопасности анализа, а также по меньшей мере одного средства для устранения вредоносного объекта, если на этапе анализа был обнаружен вредоносный объект, первому клиенту безопасности; устраняют при помощи первого клиента безопасности на вычислительном устройстве вредоносный объект при помощи средств для устранения вредоносного объекта, полученных со стороны второго клиента.

В частном случае реализации способа в качестве объекта выступает по крайней мере файл, процесс, участок оперативной памяти вычислительного устройства.

В еще одном частном случае реализации способа сбор информации об объекте включает в себя вычисление контрольных сумм объектов и их частей, формирование журнала вызовов системных функций при выполнении программного кода объекта как с использованием эмуляции исполнения, так и во время исполнения на вычислительном устройстве, определение процесса, создавшего и запустившего исполнение объекта, определение процессов, запущенных объектом, определение сетевого адреса, с которого был загружен объект, определение сетевых адресов, к которым производится доступ со стороны объекта во время исполнения, определение областей памяти, к которым производится доступ со стороны объекта во время исполнения.

В другом частном случае реализации способа вторым клиентом безопасности, участвующим во взаимодействии с первым клиентом безопасности, является клиент безопасности, выбранный на основании по меньшей мере географического взаиморасположения клиентов безопасности, пропускной способности канала связи между клиентами безопасности, результатов запросов, ранее обработанных другими клиентами безопасности при помощи первого клиента безопасности.

В еще одном частном случае реализации способа устранение на вычислительном устройстве вредоносных объектов дополнительно включает в себя устранение последствий присутствия упомянутых объектов на вычислительном устройстве

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

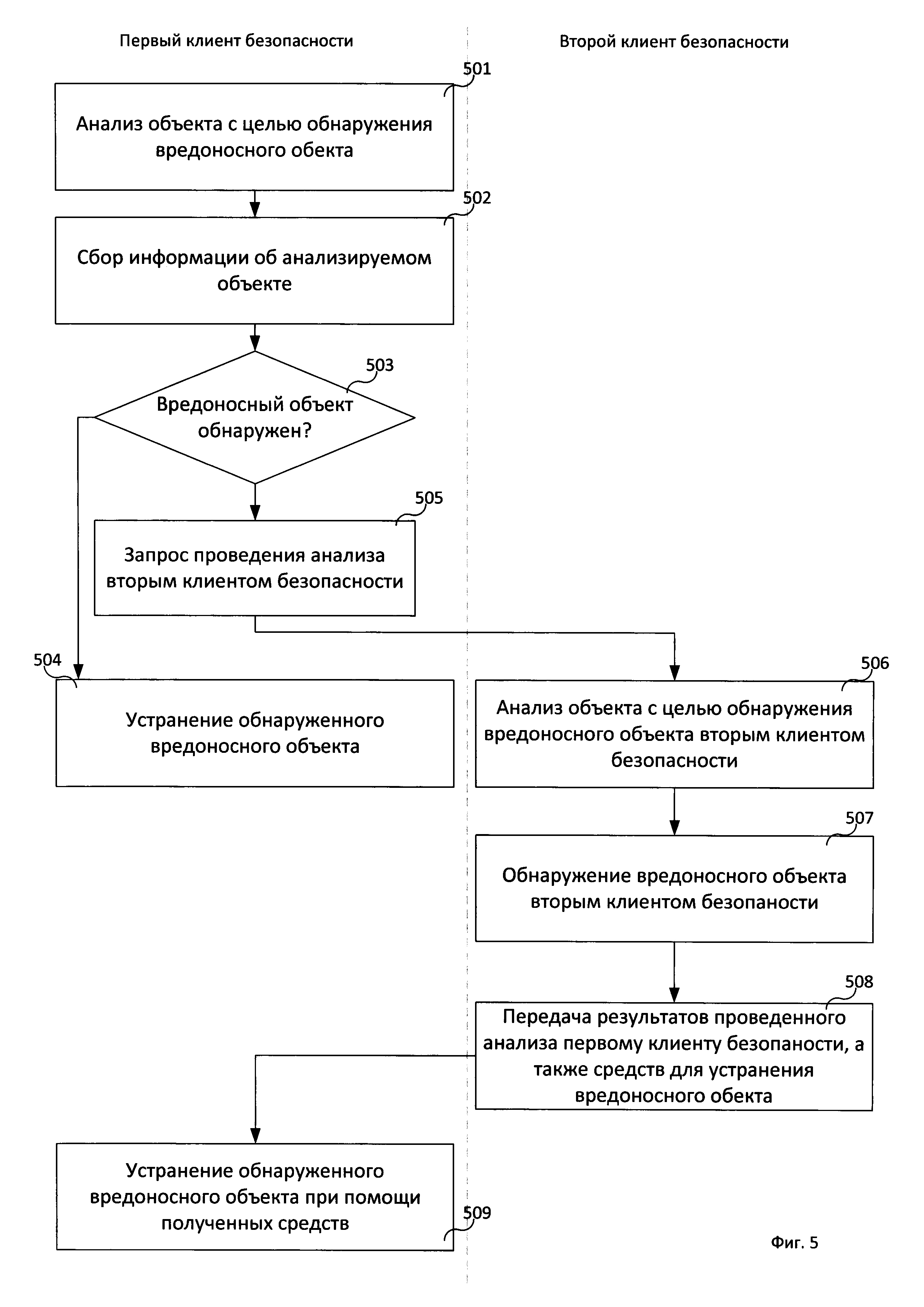

Фиг. 1 иллюстрирует схему взаимодействия множества вычислительных устройств.

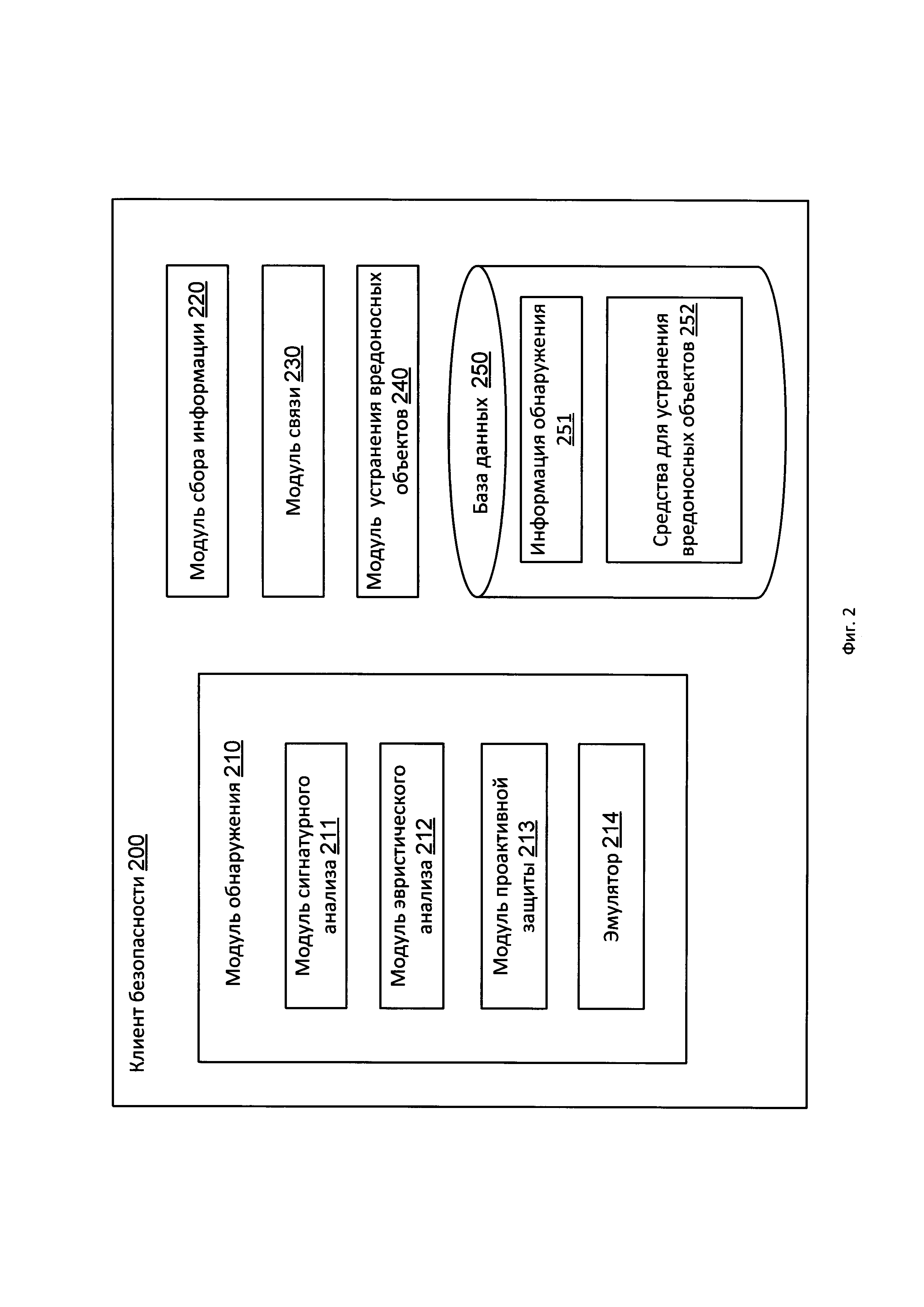

Фиг. 2 показывает детальную схему одного из вариантов реализации клиента безопасности.

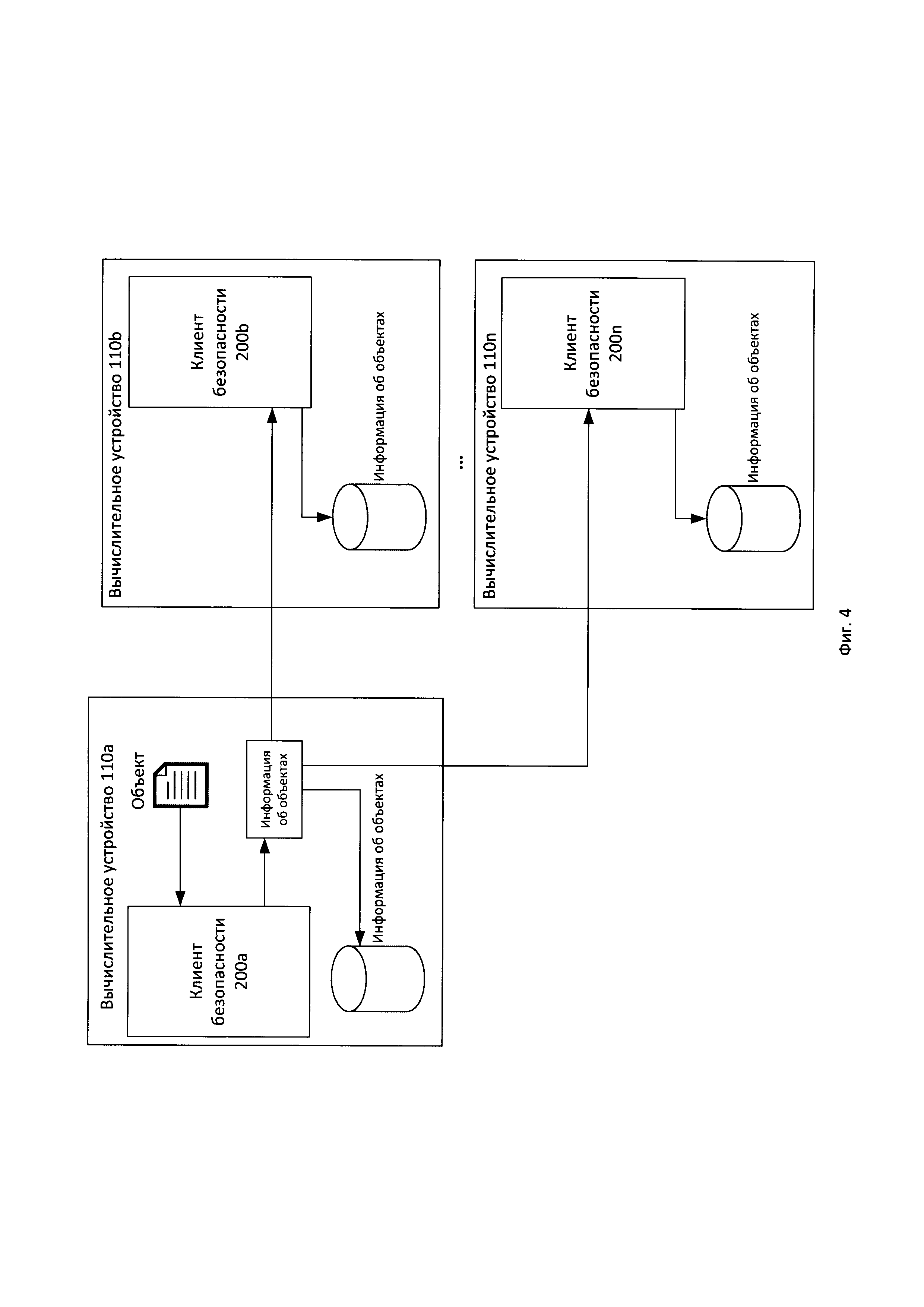

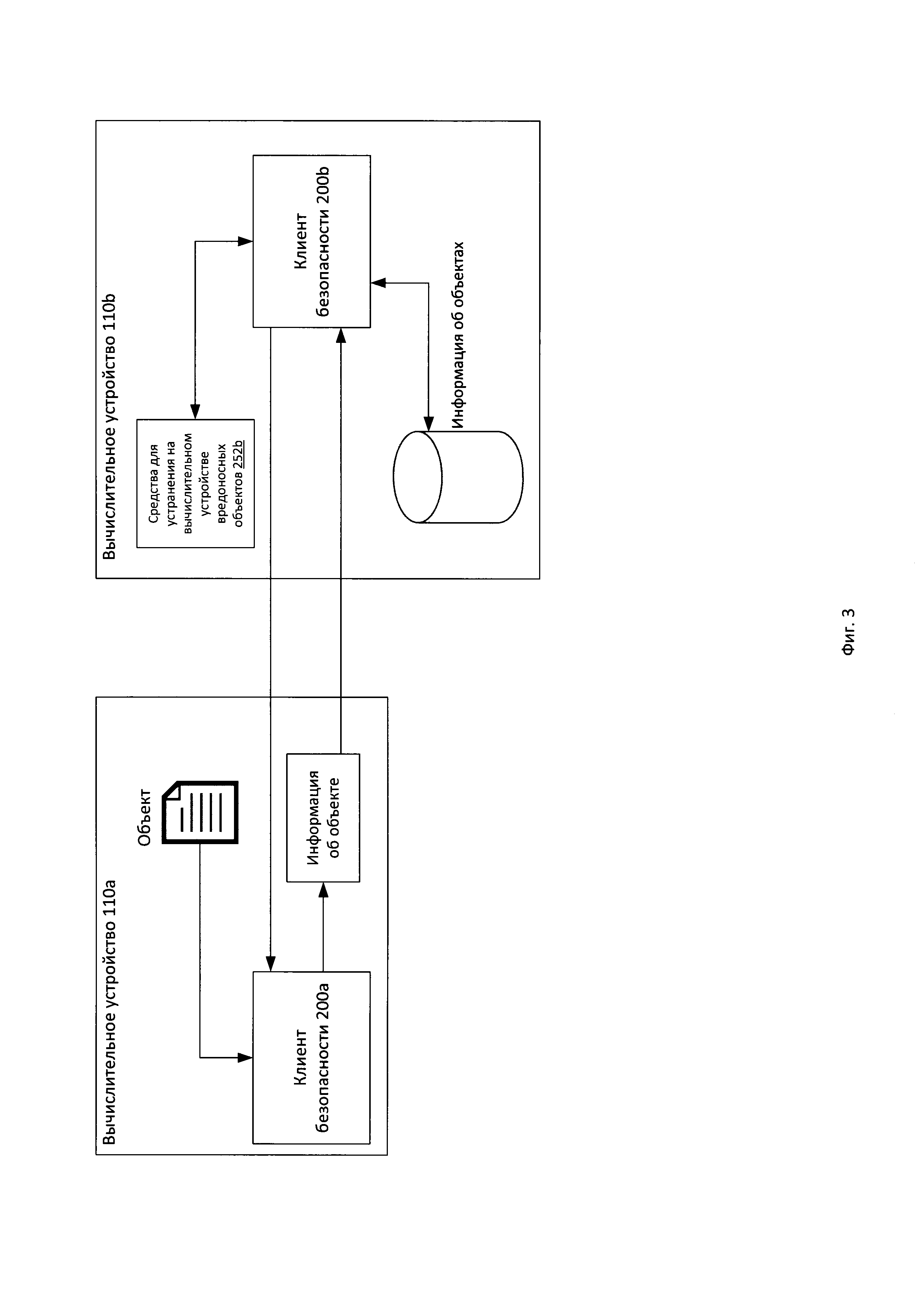

Фиг. 3 показывает схему одного из вариантов реализации системы распределенного обнаружения вредоносных объектов.

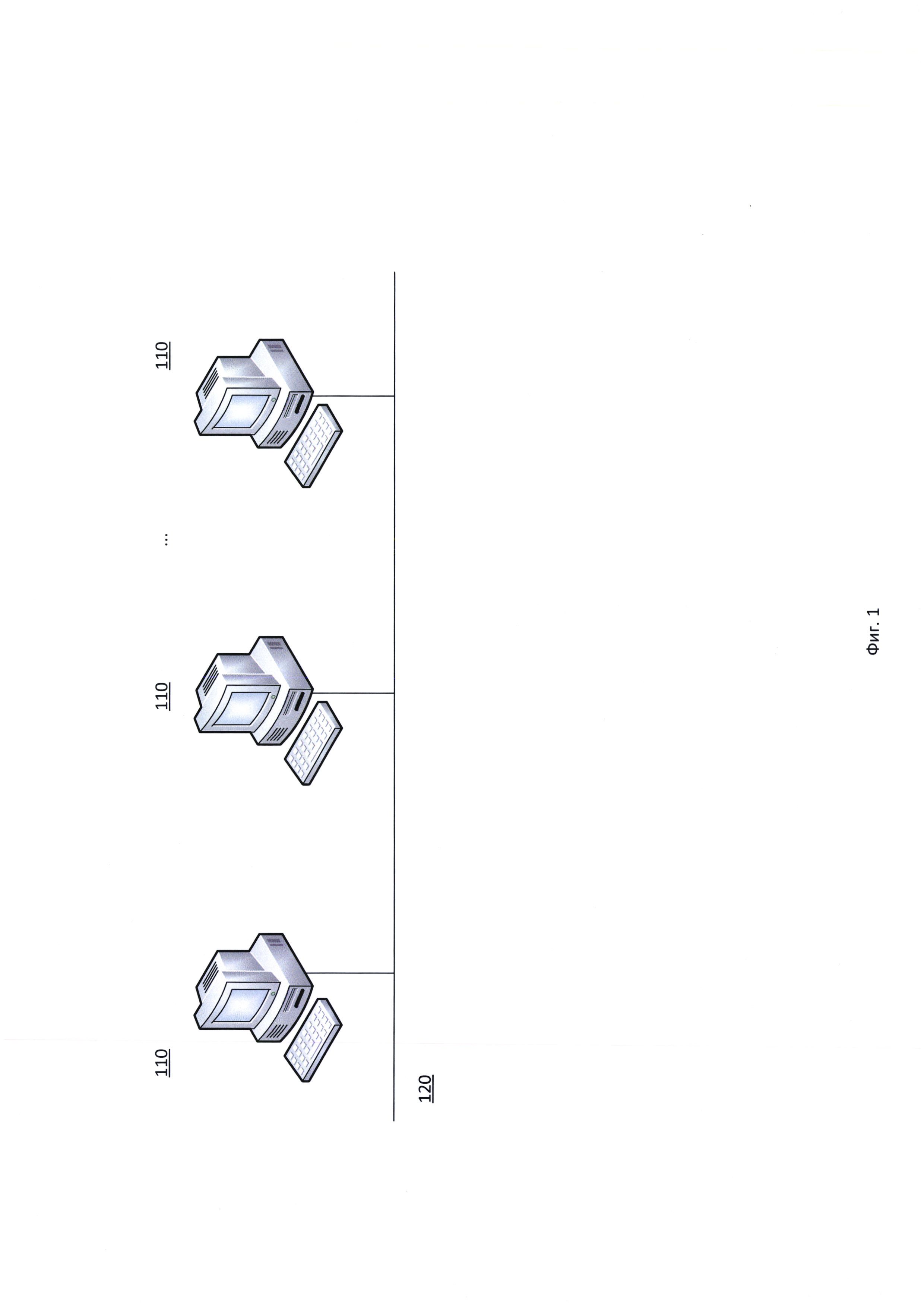

Фиг. 4 иллюстрирует схему еще одного варианта реализации системы распределенного обнаружения вредоносных объектов.

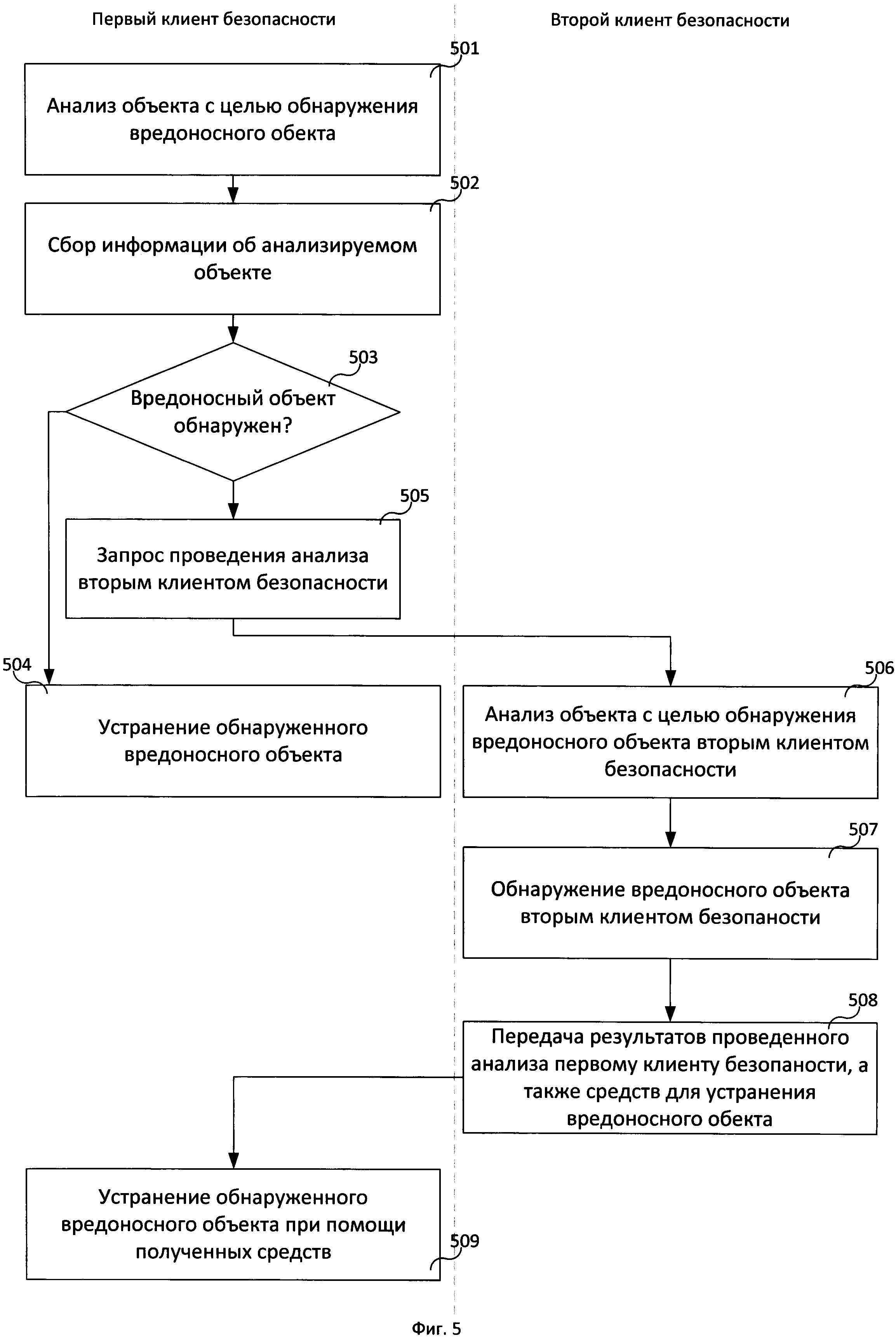

Фиг. 5 показывает схему варианта реализации одного из алгоритмов работы системы распределенного обнаружения вредоносных объектов.

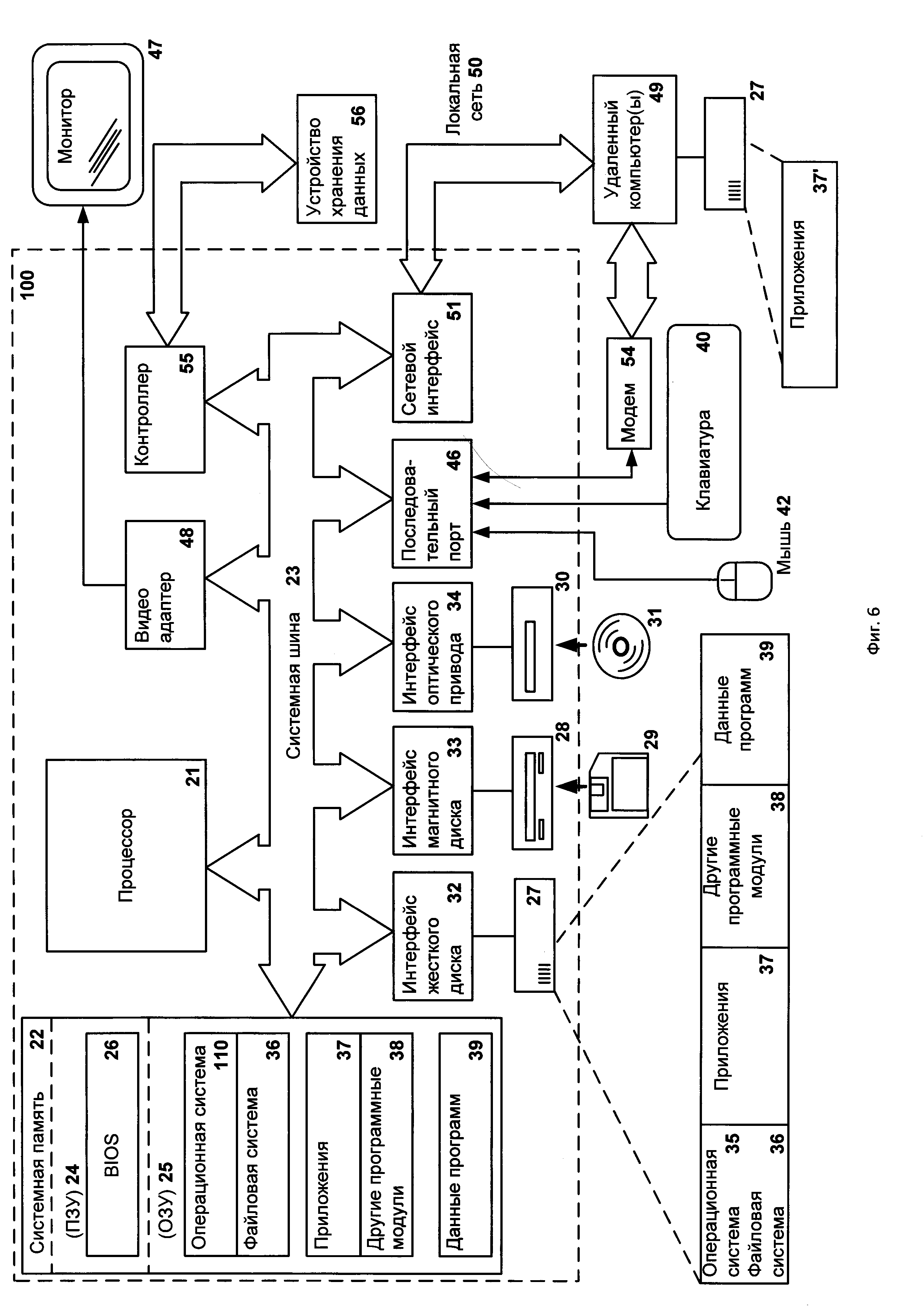

Фиг. 6 иллюстрирует пример компьютерной системы общего назначения.

Хотя изобретение может иметь различные модификации и альтернативные формы, характерные признаки, показанные в качестве примера на чертежах, будут описаны подробно. Следует понимать, однако, что цель описания заключается не в ограничении изобретения конкретным его воплощением. Наоборот, целью описания является охват всех изменений, модификаций, входящих в рамки данного изобретения, как это определено приложенной формуле.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Фиг. 1 иллюстрирует схему взаимодействия множества вычислительных устройств 110. Вычислительным устройством 110 в общем случае может быть персональный компьютер, мобильное вычислительное устройство (например, смартфон), ноутбук или несколько упомянутых вычислительных устройств, объединенных в сеть, например, для осуществления распределенных вычислений. Детальная схема варианта вычислительного устройства будет приведена на Фиг. 6. Множество устройств 110 связаны при помощи сети для передачи информации 120. Посредством сети 120 вычислительные устройства 110 обмениваются информацией, передают запросы и соответствующие ответы. Сеть 120 может в частном случае реализации являться одной подсетью, а другом случае реализации сеть 120 является совокупностью связанных между собой подсетей. Для передачи данных в сети 120 могут использоваться по меньшей мере технологии передачи данных: Ethernet, Wi-Fi, Bluetooth.

На каждом из вычислительных устройств 110 присутствует клиент безопасности, детальная схема которого приведена на Фиг. 2. В частном случае реализации клиент безопасности 200 может являться антивирусным программным обеспечением. В частном случае реализации клиент безопасности выполняет функции по защите устройства 110 от вредоносных объектов. В общем случае под объектом понимают по крайней мере файл, процесс, участок оперативной памяти вычислительного устройства. Вредоносным объектом является любой объект на вычислительном устройстве (например, файл, процесс или область памяти), способный нанести какой-либо вред вычислительному устройству, пользователю устройства или данным пользователя (например, пароли для доступа к почте и т.п.), например сетевой червь, клавиатурный шпион, компьютерный вирус, а также ссылка на упомянутый объект.

Клиент безопасности 200 включает в себя модуль обнаружения 210, предназначенный для анализа объектов устройства 110 с целью обнаружения на устройстве 110 вредоносных объектов. В частном случае реализации модуль обнаружения 210 включает в себя модуль сигнатурного анализа 211 для проведения сигнатурного анализа, модуль эвристического анализа 212 для осуществления эвристического анализа объектов, модуль проактивной защиты 213 и эмулятор 214 для эмуляции исполнения объектов. Под эмуляцией исполнения объектов в частном случае реализации изобретения понимают формирование журнала вызовов (API функций, аргументов функций, а также результатов выполнения функций), при этом вычислительное устройство 110 не исполняет реальные инструкции объекта. Модуль проактивной защиты 213 предназначен для анализа исполнения объектов на устройстве 110, а именно журнала системных вызовов во время исполнения инструкций объекта на реальном вычислительном устройстве 110. Под инструкциями объекта понимают программный код, хранящийся в объекте, в частном случае реализации - машинный код исполняемого файла. Во время проведения анализа объектов модулем обнаружения 210 в зависимости от того, какой модуль используется для обнаружения вредоносного объекта (например, модуль сигнатурного анализа 211 или модуль 212), собирается информация об анализируемом объекте. Такая информация собирается модулем сбора информации 220. В частном случае реализации такая информация об объекте включает в себя:

- контрольные суммы объектов и их частей;

- журнал системных вызовов объекта (как при эмуляции, так и во время реального выполнения инструкций);

- источник объекта: процесс, создавший объект, а также ссылка на источник объекта (URL при загрузке из сети);

- родительский процесс - процесс, запустивший исполнение инструкций объекта, а также процессы, запущенные посредством выполнения инструкций объекта;

- области памяти, к которым обращается объект как в ОЗУ, так и ПЗУ;

- URL (англ. Uniform Resource Locator, указатель адреса ресурса), по которым производились обращения объектом;

- используемые для защиты объекта упаковщики.

В частном случае реализации модуль сбора информации 220 использует результаты работы модулей, входящих в состав модуля обнаружения, например журнал системных вызовов, формируемый эмулятором 214. На основании собираемой информации модуль обнаружения 210 принимает решение об обнаружении вредоносного объекта во время проводимого анализа. Модуль связи 230 предназначен для обмена данными с аналогичными модулями других клиентов безопасности (функционирующих в рамках других вычислительных устройств). В качестве передаваемых данных могут выступать данные, которыми оперирует клиент безопасности 200, в том числе результаты анализа объектов, проводимые модулем безопасности 210, информация об объектах, собираемая модулем сбора информации 220. Модуль устранения вредоносных объектов 240 предназначен для устранения присутствующих на вычислительном устройстве вредоносных объектов, например для удаления файлов, являющихся вредоносными объектами. В частном случае реализации устранение вредоносных объектов также включает в себя устранение последствий присутствия упомянутых объектов на вычислительном устройстве, например внесенных вредоносным объектом изменений в файловую систему компьютера или в реестр операционной системы.

Кроме вышеописанных модулей клиент безопасности 200 также включает в себя базу данных 250, которая в частном случае содержит информацию для обнаружения 251. Это информация, которую использует модуль обнаружения 210 для анализа объектов с целью обнаружения вредоносных объектов, например сигнатуры для обнаружения вредоносных объектов или эвристические правила. База данных 250 также содержит средства для устранения вредоносных объектов 252 на вычислительном устройстве 110. Средства 252 представляют собой набор правил, сценариев, а также исполняемых модулей (например, библиотек или драйверов), необходимых модулю устранения вредоносных объектов 240 для выполнения задач по устранению вредоносных объектов. В частном случае реализации средства для устранения вредоносных объектов 252 хранят набор вышеупомянутых правил, сценариев и исполняемых модулей в сочетании с идентификатором вредоносного объекта (например, контрольной суммой или символьным именем). Получив идентификатор вредоносного объекта (например, со стороны модуля обнаружения 210), модуль устранения вредоносных объектов 240 использует необходимые правила и сценарии для устранения вредоносного объекта, которые соответствуют полученному идентификатору вредоносного объекта. В частном случае реализации база данных 250 дополнительно хранит собранную в рамках анализа объектов информацию об объектах, а также соответствующие результаты анализа (был или нет обнаружен вредоносный объект по результатам анализа, в рамках которого был произведен сбор информации об объекте).

Клиент безопасности 200 способен добавлять новую информацию или изменять имеющуюся из базы данных 250. В частном случае реализации клиент безопасности 200 способен изменять средства для устранения вредоносных объектов 252 на основании поступающих извне данных, например со стороны удаленного сервера или человека. В еще одном частном случае реализации клиент безопасности 200 сам формирует новые средства для устранения вредоносных объектов, например сценарии. Такие сценарии могут быть сформированы клиентом безопасности на основании формируемой во время анализа информации об объекте: сценарий для устранения вредоносного объекта формируется из наборов процедур, каждый из которых соответствует некоторому системному вызову из журнала, формируемого эмулятором 214. В еще одном частном случае реализации вместо журнала системных вызовов, формируемого эмулятором 214, используется журнал системных вызовов, формируемый модулем проактивной защиты 213. В частном случае реализации для хранения наборов процедур используется база данных процедур, входящая в состав клиента безопасности 200 (не отображена на Фиг. 2). Эта база данных хранит также соответствия наборов процедур системным вызовам, последствия которых упомянутый набор процедур должен устранить. Таким образом, в частном случае реализации сценарий для устранения вредоносного объекта формируется как последовательность наборов процедур для устранения последствий системных вызовов объекта.

Фиг. 3 показывает схему одного из вариантов реализации системы распределенного обнаружения вредоносных объектов. Для обозначения сущностей на Фиг. 3 (аналогично на Фиг. 4) используются буквы (а, b, …), добавленные к нумерации соответствующих сущностей, описанных на Фиг. 1 и Фиг. 2, для обозначения соответствующих экземпляров, описанных на Фиг. 1 и Фиг. 2. Например вычислительное устройство 110а и клиент безопасности 200а - один из экземпляров вычислительного устройства 110 и клиента безопасности 200. Данная нумерация введена для упрощения обозначения взаимодействия сущностей разных вычислительным устройств («устройство а», «устройство b» и т.д.).

В рамках одного из вариантов реализации изобретения предполагается использование по меньшей мере двух взаимосвязанных клиентов безопасности 200, каждый из которых функционирует на своем вычислительном устройстве 110. На вычислительном устройстве 110а производится анализ объектов при помощи клиента безопасности 200а. В рамках проводимого анализа клиент 200а формирует информацию об объекте (объем формируемого набора информации описан выше). Если клиент безопасности на этапе анализа обнаруживает вредоносный объект, принимаются соответствующие меры (при помощи модуля устранения вредоносных объектов 240а).

Если обнаружить вредоносный объект не удалось, клиент безопасности 200а посылает запрос клиенту безопасности 200b на проведение анализа объекта с целью обнаружения вредоносного объекта. В частном случае реализации для проведения вышеупомянутого анализа клиентом безопасности 200b клиент безопасности 200а передает ему собранную ранее информацию об объекте. В еще одном частном случае реализации для проведения анализа клиентом безопасности 200b клиент безопасности 200а передает ему сам объект. Клиент безопасности 200b, функционирующий на вычислительном устройстве 110b, получив соответствующий запрос со стороны клиента безопасности 200а, осуществляет анализ объекта с целью обнаружения вредоносного объекта. В частном случае реализации такой анализ подразумевает использование модуля обнаружения 210b применительно к полученной со стороны клиента безопасности 200а информации об объекте. В еще одном частном случае реализации клиент безопасности 200b осуществляет анализ полученного со стороны клиента безопасности 200а объекта с использованием самого объекта (например, файла). После проведения анализа, запрошенного клиентом безопасности 200а, клиент безопасности 200b передает клиенту безопасности результаты соответствующего анализа (был или нет обнаружен вредоносный объект). В частном случае реализации, если клиент безопасности 200b обнаружил вредоносный объект, клиент безопасности 200b вместе с результатами анализа дополнительно пересылает клиенту безопасности 200а средства для устранения соответствующего вредоносного объекта.

Если клиент безопасности 200b обнаружил вредоносный объект во время анализа и соответствующие результаты анализа были переданы клиенту безопасности 200а, то клиент безопасности 200а признает объект, анализ которого был запрошен для проведения клиентом безопасности 200b, вредоносным. В частном случае реализации клиент безопасности 200а дополнительно производит устранение обнаруженного таким образом вредоносного объекта. В частном случае реализации для устранения вредоносного объекта клиент безопасности 200а использует средства для устранения на вычислительном устройстве вредоносного объекта, полученные со стороны клиента безопасности 200b.

Фиг. 4 иллюстрирует схему еще одного варианта реализации системы распределенного обнаружения вредоносных объектов. В рамках еще одного из вариантов реализации изобретения на вычислительном устройстве 110а производится анализ объектов при помощи клиента безопасности 200а. В рамках проводимого анализа клиент 200а формирует информацию об объекте (объем формируемого набора информации описан выше). Если клиент безопасности на этапе анализа обнаруживает вредоносный объект, принимаются соответствующие меры (при помощи модуля устранения вредоносных объектов 240а). Собранная на этапе анализа информация также помечается в соответствии с результатами анализа.

После проведения вышеописанных операций клиент безопасности 200а производит рассылку другим клиентам безопасности (например, 200b и 200n) данных, которые могут быть использованы этими клиентам безопасности для обнаружения вредоносных объектов. В частном случае реализации клиент безопасности 200а передает клиенту безопасности 200b идентификатор проанализированного объекта, собранную информацию об объекте, результаты анализа объекта, а также средства для устранения вредоносных объектов (если такие средства необходимы и имеются в распоряжении у клиента безопасности 200а). После получения упомянутых данных клиент безопасности 200b использует эти данные для анализа объектов (используется полученная информация об объекте, а также результаты анализа объекта), а также для устранения на вычислительном устройстве вредоносных объектов (используются полученные средства для устранения на вычислительном устройстве вредоносных объектов).

В частном случае реализации изобретения клиент безопасности 200b во время анализа объекта производит сравнение собранной информации об объекте с информацией об объектах, которая поступает со стороны клиента безопасности 200а. В частном случае реализации клиент безопасности 200b производит обнаружение вредоносного объекта в рамках проводимого анализа, если полученная от клиента безопасности 200а информация о вредоносном объекте совпадает с собранной информацией об анализируемом объекте. В еще одном частном случае реализации для обнаружения вредоносного объекта клиентом безопасности 200b в соответствии с вышеописанной схемой достаточно частичное совпадение полученной от клиента безопасности 200а информации о вредоносном объекте и информации об объекте, собранной в рамках анализа, например совпадение 90% информации.

Следует понимать, что вышеописанное взаимодействие клиента безопасности 200а и клиента безопасности 200b является частным случаем любых двух клиентов безопасности 200, и в роли клиента безопасности 200b может выступать любой другой, например, 200n, а вместо клиента безопасности 200а - клиента безопасности 200b.

Фиг. 5 показывает схему варианта реализации одного из алгоритмов работы системы распределенного обнаружения вредоносных объектов. На этапе 501 клиент безопасности 200 (первый клиент безопасности 200) осуществляет анализ объекта на вычислительном устройстве 110 с целью обнаружения вредоносного объекта. На этапе 502 упомянутый клиент безопасности 200 собирает полученную во время анализа информацию об анализируемом объекте. Стоит отметить, что анализ объекта и сбор информации в частном случае реализации могут производиться параллельно, и решение о признании объекта, например, вредоносным может быть принято до окончания этапа сбора информации 502 (если был уже собран достаточный для обнаружения вредоносного объекта объем информации об объекте). Если на этапе 503 вредоносный объект был обнаружен клиентом безопасности 200 в соответствии с результатами ранее проведенного анализа, то на этапе 504 клиент безопасности 200 осуществляет устранение обнаруженного вредоносного объекта на вычислительном устройстве 110. Если же на этапе 503 вредоносный объект не был обнаружен клиентом безопасности 200 в соответствии с результатами ранее проведенного анализа, то на этапе 505 клиент безопасности 200 осуществляет запрос проведения анализа вторым клиентом безопасности 200 с целью обнаружения вредоносного объекта. На этапе 506 второй клиент безопасности 200 осуществляет запрошенный анализ объекта с целью обнаружения вредоносного объекта. Следует отметить, что на этом этапе используется ранее собранная информация об объекте при помощи первого клиента безопасности 200. На этапе 507 второй клиент безопасности 200 производит обнаружение вредоносного объекта, после чего, на этапе 508, второй клиент безопасности 200 передает результаты проведенного анализа первому клиенту безопасности 200 совместно со средствами для устранения обнаруженного вредоносного объекта. На этапе 509 первый клиент безопасности 200 осуществляет устранение вредоносного объекта при помощи средств для устранения вредоносных объектов на вычислительном устройстве, полученных со стороны второго клиента безопасности.

Следует отметить, что выбор клиента безопасности для взаимодействия (например, передачи запроса на анализ, информации об объекте, средств для устранения вредоносных объектов и любой другой информации), а именно выбор первым клиентом безопасности 200 второго клиента безопасности 200, может осуществляются несколькими способами. В частном случае реализации первый клиент безопасности 200 выбирает для взаимодействия второй клиент безопасности 200 на основании географического взаиморасположения клиентов безопасности 200: для взаимодействия выбирается клиент безопасности 200, географически наименее удаленный от первого клиента безопасности 200. В еще одном частном случае реализации под географическим взаиморасположением понимают принцип, согласно которому для взаимодействия не будет выбираться клиент безопасности 200, который находится в определенной географической зоне (например, чтобы данные в рамках взаимодействия не передавались по сетям недружественного государства). В еще одном частном случае реализации для взаимодействия выбирается клиент безопасности 200, пропускная скорость канала связи с которым наибольшая среди других клиентов безопасности 200. В еще одном частном случае реализации выбор клиента безопасности 200 для взаимодействия может основываться на его «надежности»: если первый клиент безопасности 200 для взаимодействия имеет выбор из двух клиентов безопасности 200, то будет выбран клиент безопасности 200, который ранее смог обнаружить наибольшее количество вредоносных объектов и/или предоставить средства для устранения наибольшего количества вредоносных объектов.

В частном случае реализации клиент безопасности 200 в случае, если ему не удалось в рамках запрошенного другим клиентом безопасности 200 анализа обнаружить вредоносный объект, может передать аналогичный запрос на проведение анализа с целью обнаружения вредоносного объекта еще одному клиенту безопасности 200 (отличному от клиента безопасности 200, инициировавшего анализ) и передать клиенту безопасности 200, запросившему анализ, результаты анализа, проведенного еще одним клиентом безопасности 200.

Фиг. 6 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26 содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47 персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 6. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.