Результат интеллектуальной деятельности: СПОСОБ КОНТРОЛЯ ПРИЛОЖЕНИЙ

Вид РИД

Изобретение

Область техники

Изобретение относится к области управления приложениями, а именно к способам контроля приложений.

Уровень техники

В настоящее время количество всевозможных приложений (программного обеспечения), используемых на вычислительных устройствах, в том числе и персональных электронных вычислительных машинах (компьютерах), лавинообразно увеличивается. Среди многообразия приложений существует множество вредоносных программ, которые способны нанести какой-либо вред компьютеру или пользователю компьютера, например: сетевые черви, клавиатурные шпионы, компьютерные вирусы.

Особо остро стоит задача защиты множества вычислительных устройств для администраторов компьютерных сетей, где на каждый компьютер из сети может быть установлено большое количество приложений, некоторые из которых могут быть вредоносными. Для решения такой задачи одним из распространенных подходов является использование систем контроля приложений (англ. application control), где администратор сети имеет доступ к запускаемым на компьютерах сети приложениям путем использования совокупности модуля централизованного управления и множества клиентов на стороне компьютеров корпоративной сети, которые могут выполнять команды, получаемые со стороны модуля централизованного управления. Используя такую систему, администратор сети имеет возможность создавать правила разрешения/запрета запуска приложений на компьютерах сети, а также контролировать доступ упомянутых приложений к ресурсам компьютеров.

Популярным режимом использования систем контроля приложений является режим запрета по умолчанию, который разрешает использование на вычислительном устройстве только определенного набора программного обеспечения. Такой набор, например, может состоять из программного обеспечения, присутствующего в списке доверенных приложений (от англ. whitelist). Упомянутый подход позволяет обезопасить вычислительные устройства, лишив их возможности выполнять вредоносное программное обеспечение.

Для вычислительных устройств, на которых установлено и используется только программное обеспечение из списка доверенных приложений, использование упомянутого выше подхода оправдано и не вызывает каких-либо трудностей. Однако этот подход обладает недостатком - на вычислительных устройствах, на которых присутствует программное обеспечение, не входящее в списки доверенных приложений, но и не являющееся вредоносным, будет блокировано использование большого количество программного обеспечения, не являющегося вредоносным.

В области техники существуют решения упомянутой проблемы, которые предлагают различные подходы к изменению правил, в рамках которых функционирует модуль контроля приложений.

Так, в публикации US 8813060 B2 описан подход к использованию системы контроля приложений с возможностью изменений правил функционирования упомянутой системы. В приведенной публикации описано изменение правил на основании таких данных, как местоположение вычислительного устройства и список запущенных приложений.

В публикации US 20070174437 А1 предложен подход к управлению запуском приложений на основании информации о доступности ресурсов вычислительного устройства и используемых приложениями ресурсов.

Хотя рассмотренные подходы направлены на решение определенных задач в области управления приложениями, они не решают задачу формирования правил функционирования контроля приложений с точки зрения безопасности вычислительного устройства, или решают недостаточно эффективно. Настоящее изобретение позволяет более эффективно решить задачу контроля приложений.

Раскрытие изобретения

Настоящее изобретение предназначено для формирования правил контроля приложений.

Технический результат настоящего изобретения заключается в защите вычислительного устройства при выполнении на упомянутом вычислительном устройстве неизвестного программного обеспечения, которое может являться вредоносным, которая достигается путем использования модуля контроля приложений согласно правилу контроля неизвестного программного обеспечения.

Технический результат настоящего изобретения достигается способом контроля приложений, в котором: обнаруживают неизвестное программное обеспечение, присутствующее на вычислительном устройстве; категоризируют по меньшей мере одно неизвестное программное обеспечение путем определения действий, совершаемых программным обеспечением в рамках своего функционирования; собирают информацию о присутствующем на вычислительном устройстве программном обеспечении для оценки пользователя вычислительного устройства; производят оценку пользователя вычислительного устройства на основании собранной на этапе ранее информации о присутствующем на вычислительном устройстве программном обеспечении; формируют правила контроля модулем контроля приложений по крайней мере одного неизвестного программного обеспечения путем сопоставления оценки пользователя вычислительного устройства и результатов проведенной категоризации неизвестного программного обеспечения; используют модуль контроля приложений согласно по меньшей мере одному сформированному на этапе ранее правилу контроля модулем контроля приложений неизвестного программного обеспечения.

В частном случае реализации способа программное обеспечение является неизвестным, если оно не является ни вредоносным, ни доверенным программным обеспечением.

В еще одном случае реализации способа программным обеспечением являются исполняемые файлы.

В другом случае реализации способа программным обеспечением являются файлы сценариев для исполнения интерпретаторами.

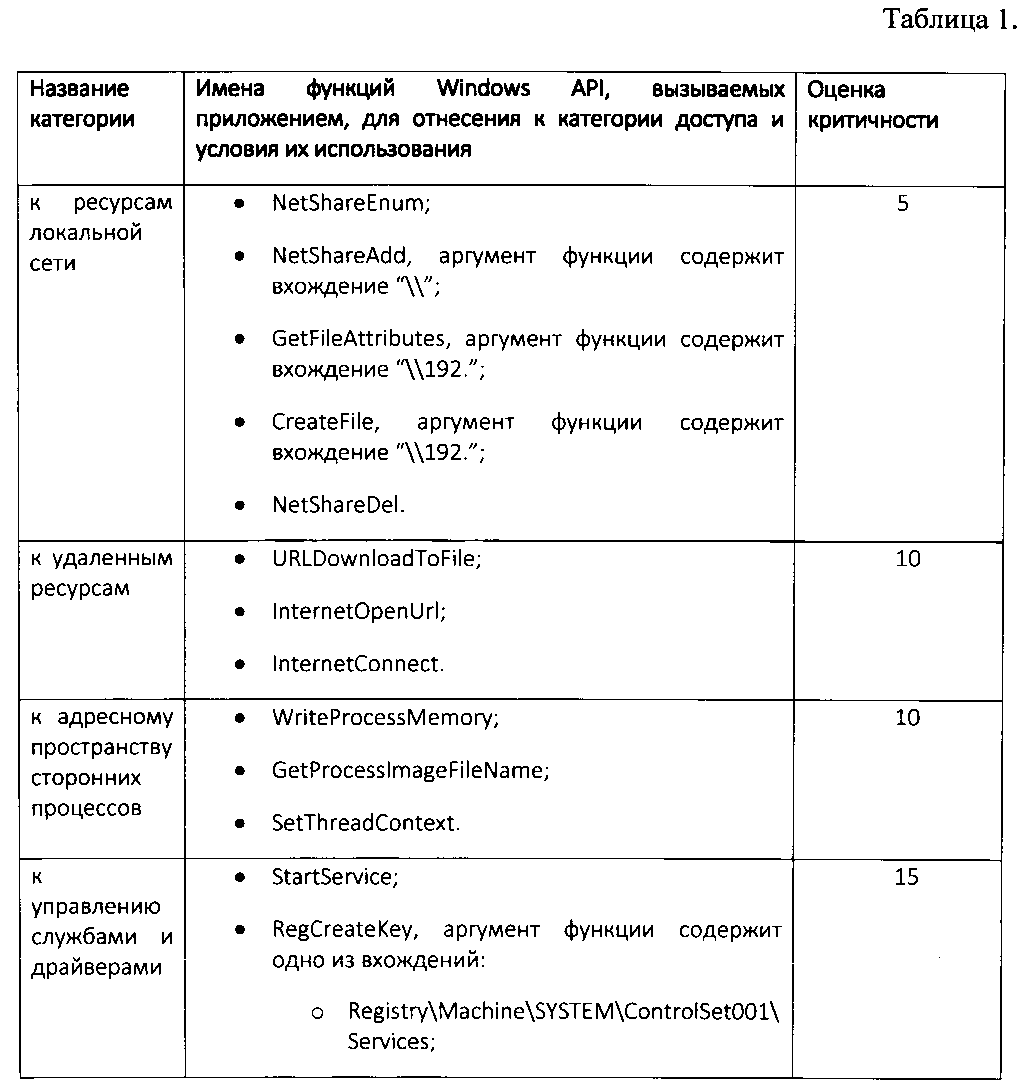

В еще одном случае реализации способа в результате категоризации программному обеспечению назначается по меньшей мере одна из категорий возможности доступа: к ресурсам локальной сети, к удаленным ресурсам, к адресному пространству сторонних процессов, к управлению службами и драйверами, к реестру операционной системы, к политикам безопасности операционной системы, к политикам безопасности операционной системы, к отладке процессов.

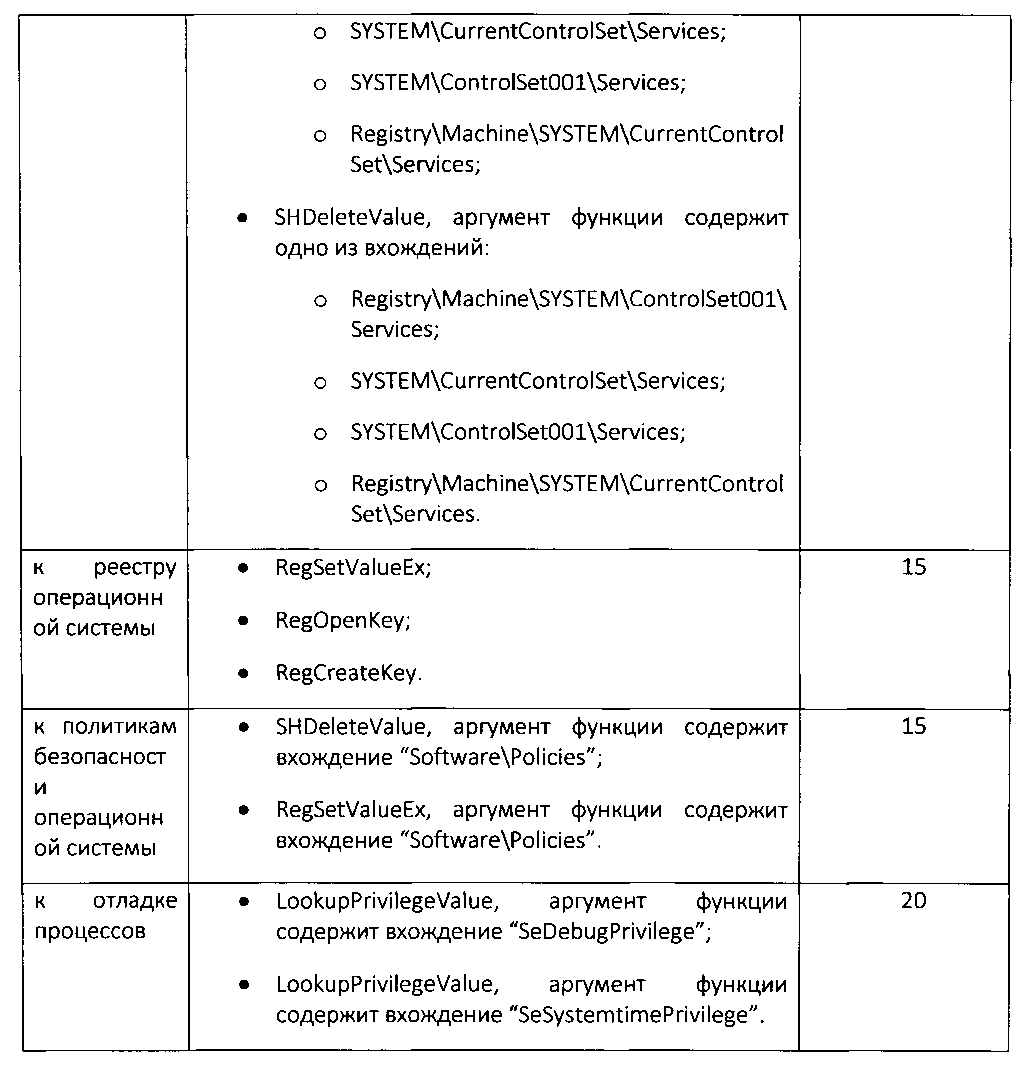

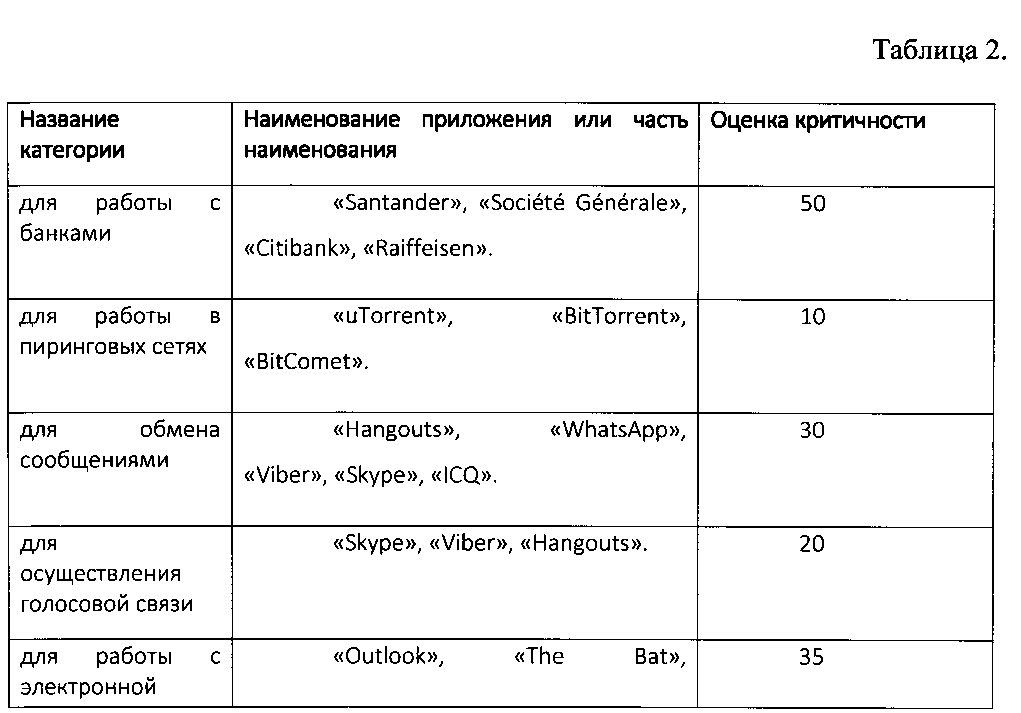

В еще одном случае реализации способа в результате категоризации программному обеспечению назначается по меньшей мере одна из категорий предназначения: для работы с банками, для работы в пиринговых сетях, для обмена сообщениями, для осуществления голосовой связи, для работы с документами, для работы с электронной почтой, для разработки программного обеспечения, для просмотра веб-страниц.

В другом случае реализации способа в рамках сбора информации для формирования оценки пользователя вычислительного устройства анализ присутствующего на вычислительном устройстве программного обеспечения и используемых им данных по меньшей мере включает: анализ журнала функционирования средства безопасности, анализ журнала функционирования программного обеспечения для просмотра веб-страниц, анализ данных программного обеспечения для просмотра веб-страниц, анализ категорий присутствующего на вычислительном устройстве программного обеспечения.

В еще одном случае реализации способа при сборе информацию о присутствующем на вычислительном устройстве программном обеспечении собирают по меньшей мере следующую информацию: история заражений и обнаружений вредоносных объектов, информация из журнала работы программного обеспечения для просмотра веб-страниц.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

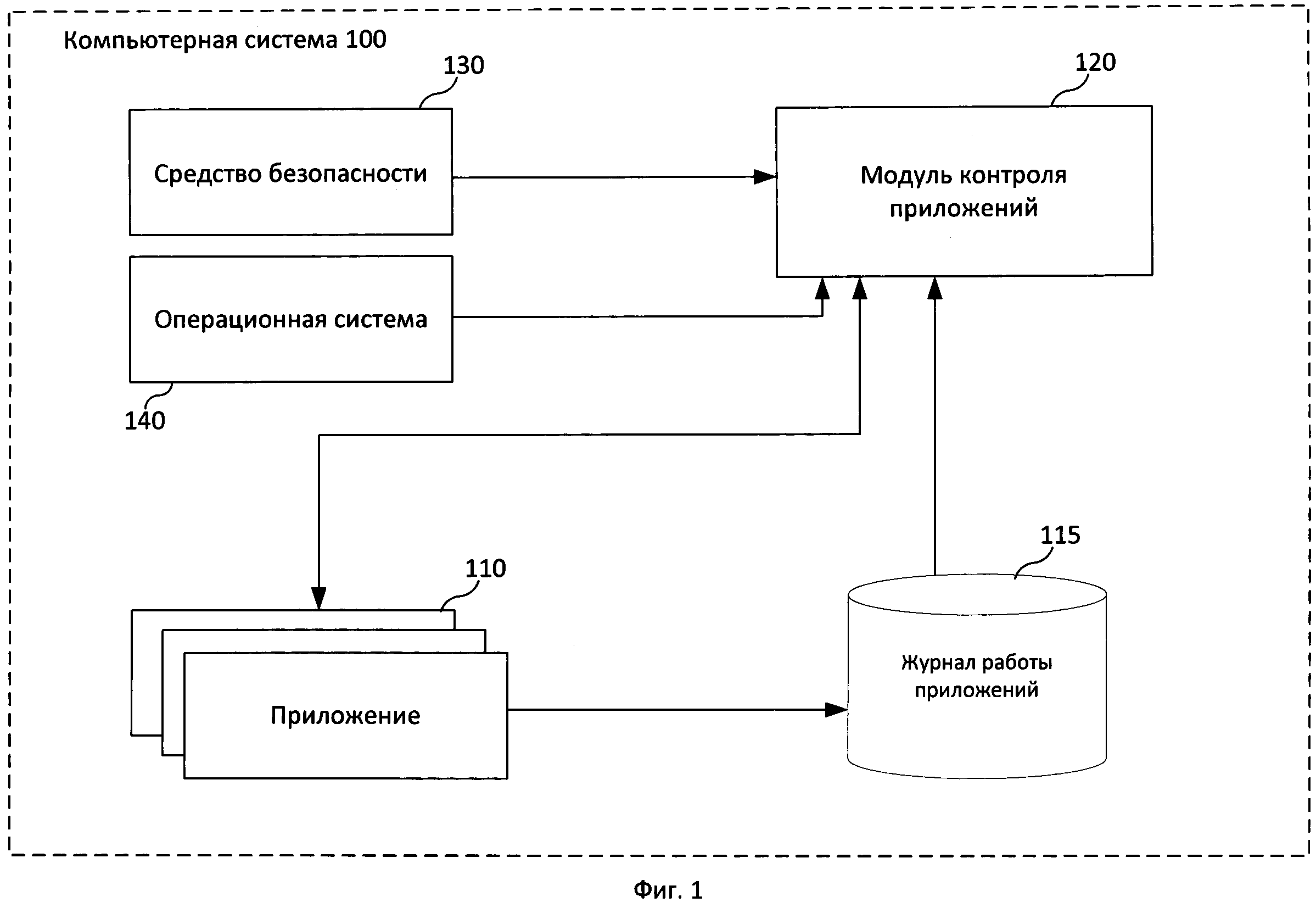

Фиг. 1 иллюстрирует структурную схему взаимодействия приложений и модуля контроля приложений в рамках работы способа.

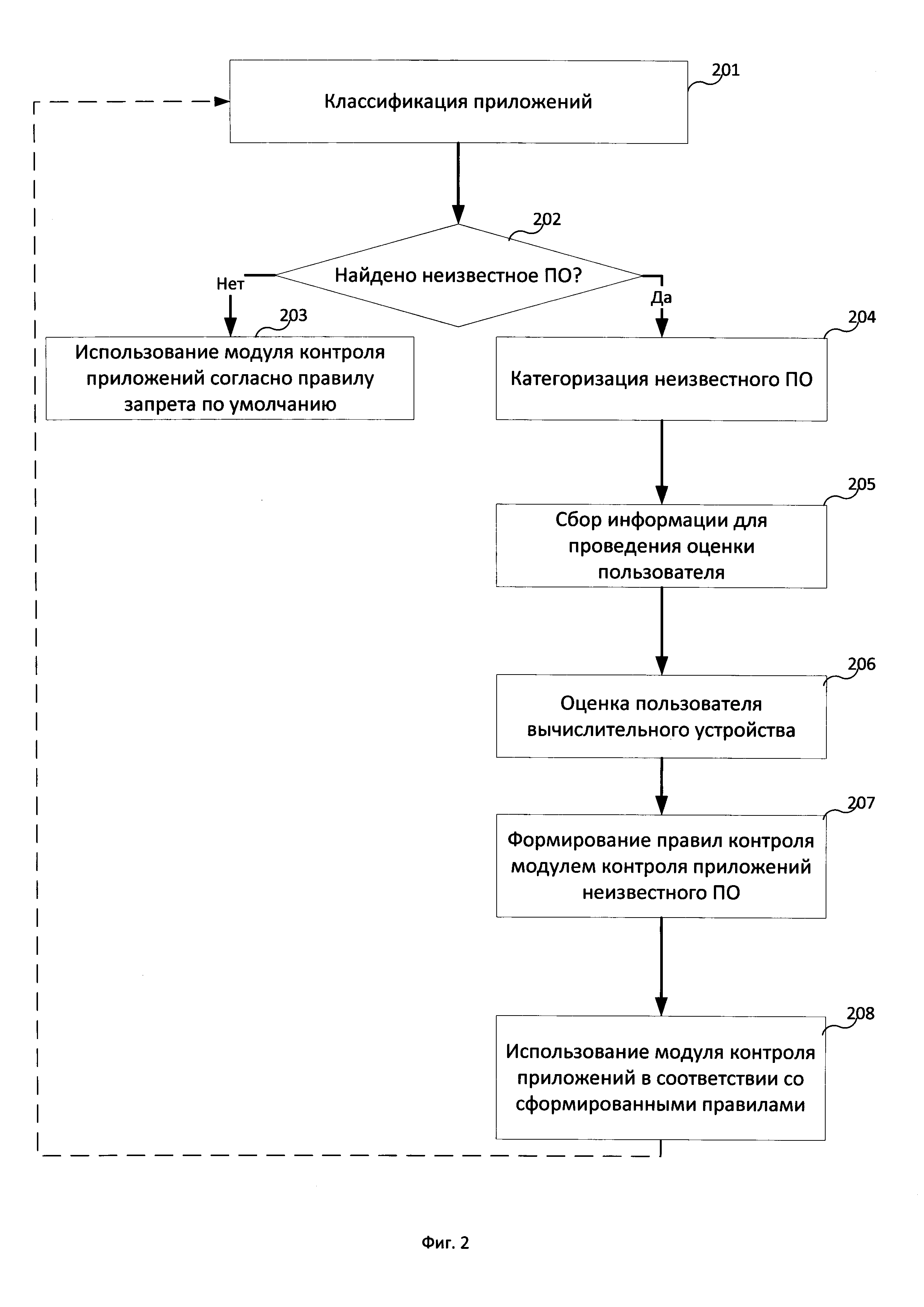

Фиг. 2 показывает схему работы одного из вариантов реализации изобретения.

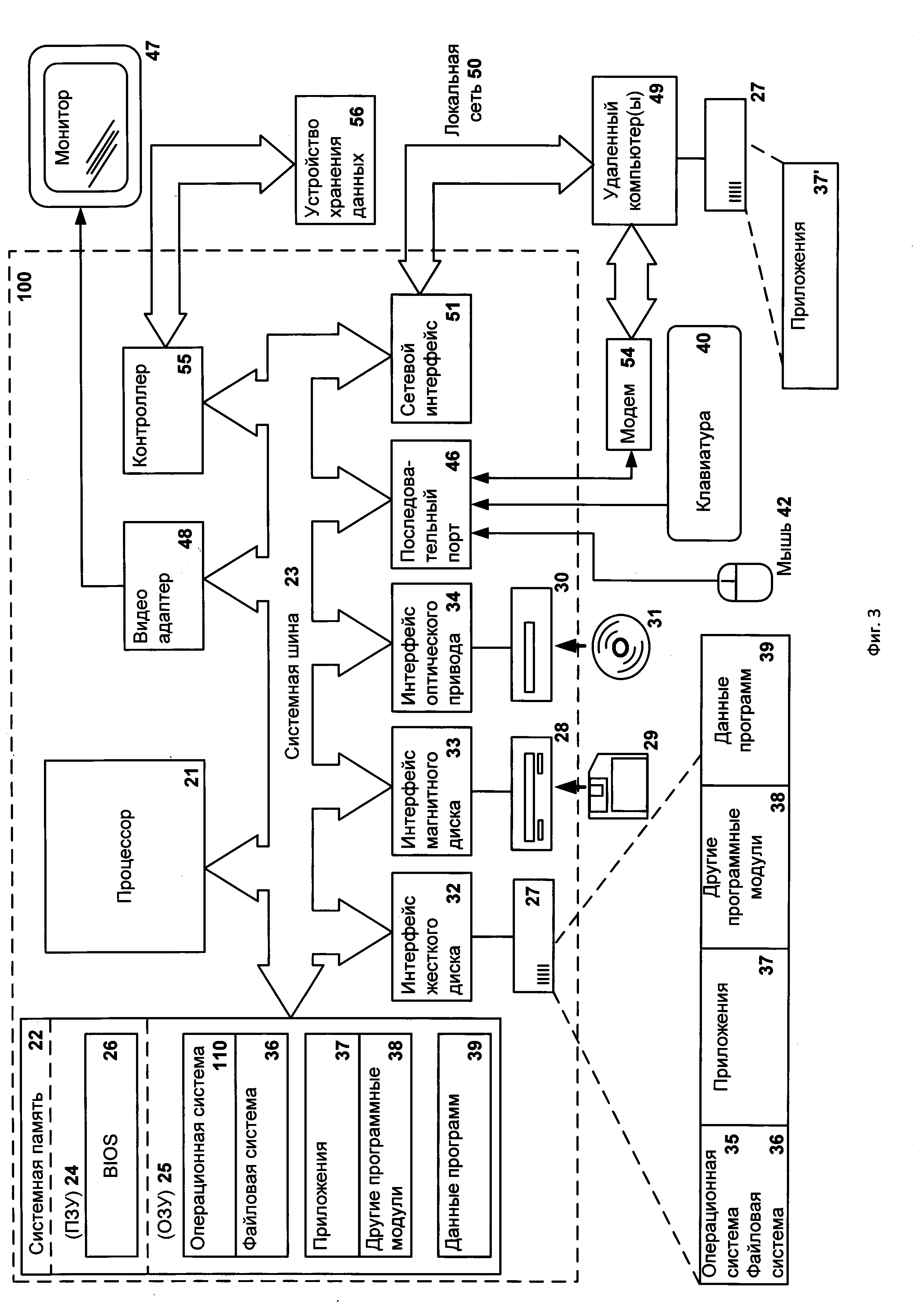

Фиг. 3 показывает пример компьютерной системы общего назначения.

Хотя изобретение может иметь различные модификации и альтернативные формы, характерные признаки, показанные в качестве примера на чертежах, будут описаны подробно. Следует понимать, однако, что цель описания заключается не в ограничении изобретения конкретным его воплощением. Наоборот, целью описания является охват всех изменений, модификаций, входящих в рамки данного изобретения, как это определено в приложенной формуле.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является не чем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

На Фиг. 1 изображена структурная схема взаимодействия приложений и модуля контроля приложений в рамках работы способа, реализующего настоящее изобретение. Компьютерная система 100 (компьютер), дополнительные детали которой будут отражены на Фиг. 3, в частном случае реализации может представлять собой любое вычислительное устройство, например мобильное вычислительное устройство. В частном случае реализации в рамках компьютерной системы 100 может функционировать различное программное обеспечение, такое как средство безопасности 130, осуществляющее защиту компьютерной системы от вредоносных объектов (объектов, способных нанести какой-либо вред компьютеру или пользователю компьютера, например: сетевые черви, клавиатурные шпионы, компьютерные вирусы, а также ссылки на упомянутые объекты), модуль контроля приложений 120, осуществляющий контроль запуска и выполнения приложений, операционная система 140 (ОС), управляющая доступом к ресурсам компьютера 100 (процессор, оперативная память, устройства хранения данных), например со стороны приложений. В частном случае реализации средство безопасности 130 может являться антивирусным программным обеспечением. Также в рамках компьютера 100 может присутствовать одно и более приложение 110 (программное обеспечение), например приложения для работы с банками, для работы в пиринговых сетях, для обмена сообщениями, для работы с документооборотом, для просмотра веб-страниц. Журнал работы приложений 115 представляет собой совокупность ресурсов компьютера 100, предназначенных для хранения создаваемых приложениями 110 в процессе своей работы (или установки) данных. В частном случае реализации журнал 115 может включать в себя системный реестр, хранящий различные настройки программного и аппаратного обеспечения компьютера 100, используемые приложениями 110. В еще одном частном случае реализации журнал 115 может включать в себя энергозависимые и энергонезависимые запоминающие устройства, а также их части или разделы, используемые приложениями 110. В общем случае журнал работы приложений 115 хранит настройки приложений 110, журнал событий, возникающих при работе (например, для средства безопасности 130 это может быть результат проверки файлов или журнал, хранящий информацию об обнаружении вредоносных объектов, для приложения обмена сообщениями - история переданных и полученных сообщений), файлы, которые могут быть созданы в рамках работы приложения 110.

Как было упомянуто ранее, модуль контроля приложений 120 предназначен для контроля запуска и выполнения приложений. В частном случае реализации модуль контроля приложений 120 оперирует правилами, регулирующими его поведение в различных ситуациях (контроль упомянутого программного обеспечения, например действий этого программного обеспечения). В частном случае такие правила определяют работу модуля 120 при запуске и выполнении различных приложений 110, а также приложений из различных групп. В качестве групп могут выступать: доверенное программное обеспечение, вредоносное программное обеспечение, неклассифицируемое (неизвестное) программное обеспечение. В группу доверенного программного обеспечения в частном случае реализации попадают приложения 110, которые не наносят вреда компьютеру 100 или источник или автор которых известны в качестве доверенных. В частном случае реализации приложения 110 могут попасть в группу доверенного программного обеспечения, если они подписаны доверенной цифровой подписью (в соответствии со стандартом Х.509). Еще в одном частном случае реализации в эту группу попадают приложения, информация о которых (например, контрольная сумма) хранится в базе данных доверенных приложений, которая может размещаться как в рамках компьютера 100, так и на удаленном сервере. В другом варианте реализации в группу доверенного программного обеспечения попадают приложения 110, загруженные с доверенного ресурса (например, с сайта с доверенным цифровым сертификатом). В группу вредоносного программного обеспечения в частном случае реализации попадают приложения 110, которые наносят вред компьютеру 100. В частном случае реализации приложения 110 могут быть попасть в группу вредоносного программного обеспечения, если соответствующая информация поступает модулю контроля приложений 120 со стороны средства безопасности 130 (например, вердикт обнаружения средством безопасности 130 вредоносного объекта). Еще в одном частном случае реализации в эту группу попадают приложения, информация о которых (например, контрольная сумма) хранится в базе данных вредоносных приложений, которая может размещаться как в рамках компьютера 100, так и на удаленном сервере. В группу неклассифицируемого (неизвестного) программного обеспечения в частном случае реализации попадают приложения 110, не попавшие в группу доверенного или вредоносного программного обеспечения.

В частном случае реализации изобретения неклассифицируемое программное обеспечение, созданное при помощи доверенного программного обеспечения, считается также доверенным (например, исполняемые файлы, созданные доверенной средой разработки). В частном случае реализации соответствующая информация (в том числе связь «родитель-ребенок» между создающим и созданным приложением) сохраняется в вышеупомянутой базе данных доверенных приложений, которая может размещаться как в рамках компьютера 100, так и на удаленном сервере.

В еще одном частном случае реализации неклассифицируемое программное обеспечение, созданное при помощи вредоносного программного обеспечения, считается также вредоносным.

В частном случае реализации факт создания одним приложением другого фиксируется при помощи средства безопасности 130.

Для определения работы модуля 120 в отношении приложения 110 используются правила контроля запуска и выполнения (для простоты будем называть их «правила контроля действий» или «правила контроля») программного обеспечения (или группы программного обеспечения). В частном случае реализации правила контроля могут иметь вид:

- предотвращать запуск вредоносного программного обеспечения;

- разрешать запуск только доверенного программного обеспечения (правило запрета по умолчанию, от англ. default deny);

- разрешать запуск программного обеспечения не из группы вредоносного программного обеспечения.

В частном случае реализации в рамках правил контроля могут быть дополнительно определены для приложений 110 категории возможности доступа: к ресурсам локальной сети, к удаленным ресурсам, к адресному пространству сторонних процессов, к управлению службами и драйверами, к реестру операционной системы, к политикам безопасности операционной системы, к политикам безопасности операционной системы, к отладке процессов. Каждая из упомянутых категорий определяется путем определения используемых приложением функций, предоставляемых стандартными системными библиотекам (например, Windows API, определяемые из таблицы импортов исполняемого файла), а также условия использования упомянутых функций (например, аргументов) и применения к ним набора правил. Ниже приведен пример правил, позволяющих отнести приложение 110 к той или иной категории. Назначение столбца «Оценка критичности» Таблицы 1 будет раскрыто ниже.

В еще одном частном случае реализации в рамках правил контроля могут быть дополнительно определены для приложений 110 следующие категории предназначения: для работы с банками (например, клиент для удаленного управления счетом в банке или дистанционного банковского обслуживания), для работы в пиринговых сетях (например, приложения для обмена файлами посредством протокола BitTorrent), для обмена сообщениями, для осуществления голосовой связи (англ. VoIP - voice over IP), для работы с документами (например, Microsoft Word или Microsoft Visio), для работы с электронной почтой (например, Microsoft Outlook), для разработки программного обеспечения (например, Microsoft Visual Studio), для просмотра веб-страниц (например, Microsoft Internet Explorer). В частном случае реализации приложение 110 относят к той или иной категории путем анализа информации из секции ресурсов, содержащей информацию о версии файла (англ. FileVersionlnfo). В другом частном случае реализации информацию о приложении 110 можно получить из манифеста файла. Полученное одним из вышеперечисленных способов наименование приложения 110 (или часть наименования) можно впоследствии соотнести с одной из категорий предназначения. В частном случае реализации полученная таким образом информация используется для определения категорий предназначения, если приложение 110 является доверенным программным обеспечением. Ниже приведен пример определения для приложения 110 категории предназначения по наименованию приложения 110. Назначение столбца «Оценка критичности» Таблицы 2 будет раскрыто ниже.

В еще одном частном случае реализации установление категории предназначения для приложения 110 можно осуществить путем сопоставления адресов удаленных ресурсов (например, IP-адресов или URL - Universe Resource Locator), к которым приложение 110 осуществляет доступ во время работы, например к серверам обновлений. Осуществить определение категории предназначения можно аналогично вышеописанному способу, где анализируется соответствие наименования приложения 110 некоторой категории, но с учетом адресов удаленных ресурсов, к которым осуществляется доступ.

Следует понимать, что любое категоризированное приложение 110 может попадать в несколько вышеописанных категорий.

В частном случае реализации вышеописанный способ категоризации по категориям предназначения также производится в отношении программного обеспечения, которое в свою очередь было использовано для создания другого программного обеспечения (способ обнаружения факта создания одного программного обеспечения другим был описан выше). Если программное обеспечение, используемое для создания другого программного обеспечения, попадает в определенные категории, то вышеописанная связь «родитель-ребенок» не может быть использована для изменения группы созданного программного обеспечения (имеются в виду вышеописанные группы доверенного, вредоносного и неклассифицируемого программного обеспечения). В частном случае реализации такими категориям являются: для работы в пиринговых сетях, для обмена сообщениями, для просмотра веб-страниц. Таким образом, неклассифицируемое программное обеспечение, созданное доверенным программным обеспечением, не может считаться доверенным.

В рамках настоящего изобретения предлагается максимально обезопасить пользователя компьютера 100 от опасности запуска вредоносного программного обеспечения. Для этого производится анализ всего присутствующего на компьютере 100 программного обеспечения. В частном случае реализации целью такого анализа является обнаружение неизвестного программного обеспечения. В частном случае реализации программное обеспечение является неизвестным, если оно является неклассифицируемым программном обеспечением, то есть ни доверенным, ни вредоносным. Соответственно, для обнаружения неизвестного программного обеспечения производится определение группы каждого присутствующего на компьютере 100 приложения 110: доверенного, вредоносного или неклассифицируемого программного обеспечения. Определение принадлежности приложений к упомянутым группам осуществляется вышеописанным образом. В частном случае реализации, если на компьютере 100 пользователя не присутствует никакое неклассифицируемое программное обеспечение, то модуль контроля приложений используется согласно правилу запрета по умолчанию. В еще одном частном случае реализации, если на компьютере 100 пользователя присутствует только доверенное программное обеспечение, то модуль контроля приложений используется также согласно правилу запрета по умолчанию.

Если же на компьютере 100 присутствуют приложения 110, которые классифицировать не удалось (неклассифицируемое программное обеспечение или неизвестное), то необходимо формирование правил контроля модулем контроля приложений 120 таких приложений. Для этого производится категоризация программного обеспечения, которое ранее не было признано ни доверенным, ни вредоносным (неклассифицируемое программное обеспечение). В частном случае категоризация приложений 110 производится для отнесения к одной из категории возможности доступа, описанных выше. В еще одном варианте реализации категоризация приложений 110 производится для отнесения к одной из категории предназначения, описанных выше.

При формировании правил контроля действий модулем контроля приложений 120 неизвестного приложения помимо результатов категоризации упомянутых приложений учитывается также оценка пользователя вычислительного устройства. В частном случае реализации оценка пользователя представляет численную оценку (например, число от 0 до 100 или число, не ограниченное сверху) уровня компьютерной грамотности пользователя. Предполагается, что пользователь, обладающий более высоким уровнем компьютерной грамотности, с меньшей вероятностью станет жертвой вредоносных объектов, чем пользователь, уровень компьютерной грамотности которого меньше. Соответственно, чем выше уровень компьютерной грамотности пользователя, тем больше возможностей функционирования (в том числе вызова определенных функций приложения и запуска приложения как такового) допускается модулем контроля приложений 120 в отношении некатегоризируемого (неизвестного) программного обеспечения. Компьютерная грамотность представляет собой совокупность знаний о функционировании вычислительных устройств, их взаимодействии между собой, в том числе и способов противодействия вредоносным объектам. Сопоставление результатов категоризации каждого неизвестного приложения 110, а также совокупной оценки категоризации множества приложений 110, присутствующих на компьютере 100, и оценки пользователя позволяет определить правила контроля действий этого приложения 110.

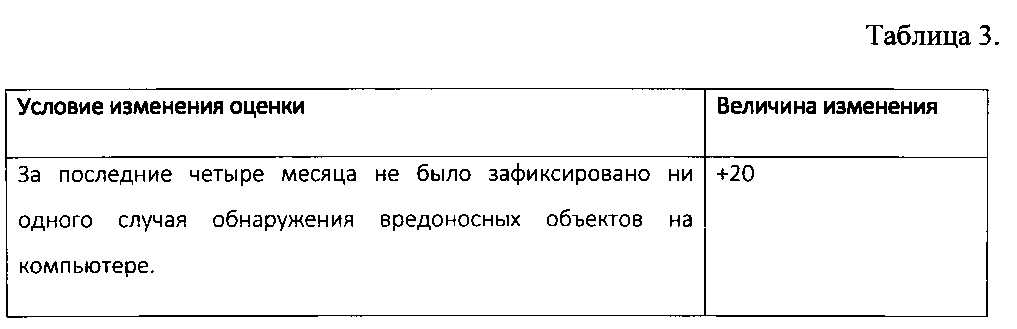

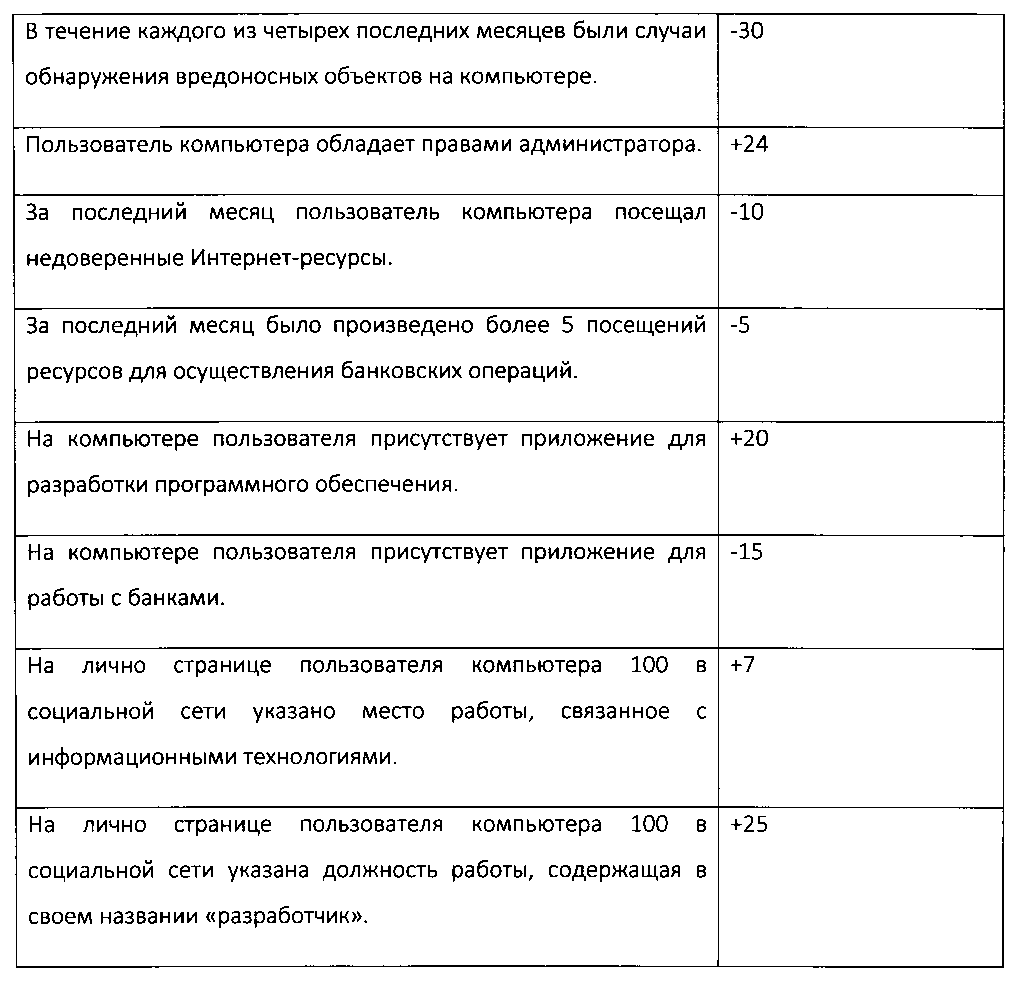

Для упомянутой выше оценки пользователя собирают различную информацию, в частном случае реализации изобретения эту информация характеризует присутствующее на компьютере 100 программное обеспечение, в том числе и операционную систему 140. В частном случае реализации такой информацией может быть история заражений и обнаружений вредоносных объектов из журнала работы средства безопасности 130. В еще одном частном случае реализации в качестве такой информации может быть использован уровень прав пользователя компьютера (обладает ли пользователь правами администратора компьютера 100). В еще одном частном случае реализации такой информацией может быть информация из журнала работы программного обеспечения 110 для доступа в сеть, а именно для просмотра веб-страниц (например, история посещения страниц). В еще одном частном случае реализации такой информацией могут быть результаты категоризации приложений 110 по категориям предназначения. В другом частном случае реализации такой информацией могут быть данные личной страницы пользователя из соц. сети, например Facebook (например, данные о месте работы или сфере занятости и должности). Для формирования всей упомянутой выше информации используются правила, в соответствии с которыми формируется финальная оценка пользователя. Ниже приведен пример правил, формирующих оценку пользователя компьютера 100 на основании упомянутой выше информации. В частном случае реализации предполагается, что начальная оценка пользователя - фиксированное число, например 0.

В частном случае реализации недоверенными ресурсами являются Интернет-ресурсы, доступ к которым блокируется средством безопасности 130, например по причине наличия в загружаемых страницах вредоносного кода. В частном случае реализации ресурсом для осуществления банковских операций является ресурс, если доменом первого уровня из адреса ресурса (URL) является по крайней мере: "tcsbank.ru", "bm.ru", "sbrf.ru". В частном случае реализации местом работы, связанным с информационными технологиями, является организация, название которой содержит по крайней мере: "Google", "Kaspersky", "Microsoft", "Apple".

Следует понимать, что приведенные выше правила являются лишь примерами того, как можно отобразить собранную информацию в оценку пользователя, в том числе и как использовать упомянутые источники информации. Так или иначе целью использования таких правил является оценка пользователя в контексте уровня компьютерной грамотности: чем выше оценка уровня грамотности, тем больше вероятность того, что пользователь компьютера 100 не станет жертвой вредоносных объектов во время использования компьютера 100 и приложений 110.

Также стоит отметить, что в частном случае реализации все правила, примеры которых проиллюстрированы Таблицей 1, Таблицей 2 и Таблицей 3, в том числе и используемые правилами численные значения, могут быть заданы (сформированы) человеком.

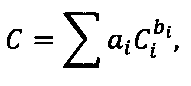

При формировании правил контроля действий модулем контроля приложений 120 неизвестного программного обеспечения учитывается соотношение между оценкой пользователя и категориями приложений 110 (доступа и предназначения), присутствующих на компьютере 100. В частном случае реализации для этой задачи используется оценка критичности программного обеспечения. Упомянутая оценка показывает, насколько опасно использовать программное обеспечение или его отдельные компоненты, если данное программное обеспечение признано неклассифицируемым. В частном случае реализации упомянутая оценка представляет численную оценку, например число от 0 до 100 или число, не ограниченное сверху. Оценка критичности для каждого приложения 110 формируется, исходя из оценок критичности категорий, в которые попадает это приложение 110, и вычисляется путем комбинирования оценок критичности упомянутых категорий (изображены на Таблице 1 и Таблице 2). В частном случае реализации оценка критичности приложения 110 представляет собой степенной ряд оценок критичности категорий этого приложения 110:

где С - оценка критичности, Ci - оценка критичности i-й категории, ai - весовой коэффициент для i-й категории (в частном случае реализации в интервале от 0 до 1), bi - степенной коэффициент для i-й категории (в частном случае реализации - число, большее 0,5).

В другом частном случае реализации оценка критичности приложения 110 представляет собой сумму оценок критичности категорий приложения 110, разделенная на сумму оценок критичности всех известных категорий и умноженная на коэффициент поправки (например, 100).

При формировании правил контроля модулем контроля приложений 120 неизвестного программного обеспечения в рамках изобретения производится сопоставление оценки критичности приложения и оценки пользователя. В частном случае реализации изобретения, если произведение коэффициента (например, 1,5) на оценку критичности приложения 110, возведенную в степень (например, 1,1), превышает оценку пользователя, то формируется правило, согласно которому модуль контроля приложений 120 запрещает использование неизвестного приложения 110. В противном же случае формируется правило, согласно которому использование приложения 110 разрешается.

В еще одном частном случае реализации при формировании правил контроля модулем контроля приложений 120 неизвестного приложения 110 используется не оценка критичности приложения, а только оценки критичностей категорий доступа: правила контроля контролируют не возможность запуска отдельного приложения 110 в целом, а возможность использования этим приложением функций из каждой конкретной категории доступа, изображенных на Таблице 1 (столбец 2). Таким образом, в частном случае реализации, если А>аiCi,

где А - оценка пользователя, Ci - оценка критичности i-ой категории доступа, ai - коэффициент для i-й категории (например, 10), то формируется правило, в соответствии с которым модуль контроля приложений 120 запрещает использование приложением 110 функций из этой (i-й) категории доступа. В противном случае формируется правило, в соответствии с которым модуль контроля приложений 120 разрешает использование приложением 110 функций из упомянутой категории (i-й категории).

Сформированные указанными выше способами правила контроля модулем контроля приложений 120 неизвестного программного обеспечения далее предоставляются модулю контроля приложений 120. И модуль контроля приложений 120 используется согласно сформированным ранее правилам контроля.

В частном случае реализации правила контроля могут изменяться, если, например, информация, использованная для формирования оценки пользователя или оценки критичности приложения 110 (а также оценки критичности категорий приложения), изменяется. В частном случае формирование новых правил контроля осуществляется путем повторения этапов способа, описанных выше, для формирования правил контроля модулем контроля приложений 120 неизвестного программного обеспечения.

На Фиг. 2 изображена примерная схема способа работы одного из вариантов реализации изобретения. На этапе 201 производится классификация приложений 110 с целью выделения для каждого приложения 110 соответствующей группы: доверенное программное обеспечение, вредоносное обеспечение, неклассифицируемое программное обеспечение. На этапе 202 производится обнаружение неизвестного программного обеспечения. На этом этапе неизвестным ПО считается программное обеспечение из группы неклассифицируемого программного обеспечения.

Если такие приложения не найдены, то на этапе 203 модуль контроля приложений 120 используется согласно правилу запрета по умолчанию. Если же были найдены неизвестные приложения, то на этапе 204 осуществляется категоризация этих приложений (по доступу и по предназначению). Далее, на этапе 205, производится сбор информации для оценки пользователя, которая на этапе 206 используется для формирования оценки пользователя в контексте компьютерной грамотности. Эта оценка позволяет доверять запуск неизвестных приложений (или их компонентов) пользователям с более высоким уровнем компьютерной грамотности. После этого, на этапе 207, производится формирование правил контроля модулем контроля приложений 120 неизвестных приложений в соответствии с полученной оценкой пользователя, а также оценкой критичности неизвестных приложений. На этапе 208 модуль контроля приложений 120 используется согласно сформированным ранее правилам контроля действий неизвестного программного обеспечения.

Фиг. 3 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26 содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 3. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.

Способ формирования правила контроля приложений, в котором:a. обнаруживают неизвестное программное обеспечение, присутствующее на вычислительном устройстве;b. категоризируют по меньшей мере одно неизвестное программное обеспечение путем определения действий, совершаемых программным обеспечением в рамках своего функционирования;c. собирают информацию о присутствующем на вычислительном устройстве программном обеспечении для оценки пользователя вычислительного устройства;при этом оценка пользователя вычислительного устройства представляет собой численную оценку уровня компьютерной грамотности пользователя, чем больше которая, тем с меньшей вероятностью пользователь станет жертвой вредоносных приложений;d. производят оценку пользователя вычислительного устройства на основании собранной на этапе ранее информации о присутствующем на вычислительном устройстве программном обеспечении;при этом для осуществления оценки используют правила, каждое из которых ставит собранной на этапе ранее информации в соответствие число, на которое изменяется оценка пользователя вычислительного устройства;e. формируют правила контроля модулем контроля приложений по крайней мере одного неизвестного программного обеспечения путем сопоставления оценки пользователя вычислительного устройства и результатов проведенной категоризации неизвестного программного обеспечения;f. используют модуль контроля приложений согласно по меньшей мере одному сформированному на этапе ранее правилу контроля модулем контроля приложений неизвестного программного обеспечения.