Результат интеллектуальной деятельности: СИСТЕМА И СПОСОБ УСТРАНЕНИЯ ПОСЛЕДСТВИЙ ЗАРАЖЕНИЯ ВИРТУАЛЬНЫХ МАШИН

Вид РИД

Изобретение

Область техники

Изобретение относится к области защиты виртуальных машин, а именно к системам и способам устранения последствий заражения виртуальных машин.

Уровень техники

В настоящее время все большую популярность набирает использование виртуальных машин в рамках корпоративных сетей и других инфраструктурных решений. Такой подход упрощает работу администратору сети при обновлении программного обеспечения на виртуальных машинах или установке обновлений операционных систем на виртуальных машинах: администратору сети достаточно просто доставить на каждую виртуальную машину образ с набором обновленного программного обеспечения и операционной системой.

Такая форма организации сетевой инфраструктуры предприятия, как и любая другая, подвергается атакам со стороны все возрастающего количества вредоносных объектов (в общем случае под вредоносными объектами подразумевают объекты, способные нанести какой-либо вред компьютеру или пользователю компьютера, например: сетевые черви, клавиатурные шпионы, компьютерные вирусы, троянские программы для шифрования файлов), атакующих как изнутри, так и снаружи сетевой инфраструктуры (корпоративной сети). Корпоративная сеть является уязвимой к атакам, а именно заражением вредоносными объектами, попадающими в корпоративную сеть через съемные носители, электронную почту или Интернет, если в ее пределах не функционирует специальное программное обеспечение, например антивирусы, сетевые экраны и пр.

Однако установка программного обеспечения для защиты сети на каждую виртуальную машину влечет за собой ряд проблем. Каждая копия одного и того же программного обеспечения, используемого в сети, будет создавать нагрузку на вычислительные ресурсы сети при выполнении регулярной процедуры обновления (например, при обновлении антивирусных баз). Для решения такой проблемы все чаще применяется подход использования совокупности множества «тонких» и «толстых» клиентов программного обеспечения. Рассматривая в качестве примера антивирусное программное обеспечение (ПО), такой подход подразумевает функционирование на выделенной виртуальной машине «толстого» клиента антивирусного ПО (полнофункциональный клиент), отвечающего за обновление антивирусных баз, использование имеющихся баз для проверки объектов (файлов, процессов, различных событий, возникающих в операционной системе и связанных с доступом к памяти), а также функционирование множества «тонких» клиентов (с базовым функционалом, включающим в себя, например, отправку объекта на проверку «толстому» клиенту) на виртуальных машинах сети. Таким образом, выполнение ряда задач антивирусного ПО, которое создает нагрузку на вычислительные ресурсы сети, закрепляется за «толстым» клиентом, что снижает нагрузку на виртуальные машины с установленными «тонкими» клиентами, а также снижает передаваемый внутри сети объем информации (например, обновления антивирусных баз).

Однако и в вышеописанном подходе есть уязвимые места. Уменьшение количества выполняемых задач со стороны «тонких» клиентов по отношению к «толстым» клиентам в ряде ситуаций является источником проблем: при сложных заражениях, когда удаление вредоносных объектов не является достаточной мерой при устранении последствий заражения, «тонкие» клиенты не способны провести весь ряд процедур для устранения последствий заражения, которые могут включать в себя различные операции по расшифровыванию с использованием сложных алгоритмов (например, восстановление файлов после того, как они были зашифрованы вредоносными объектами, или операций, выполняемых на уровне ОС.

В публикации US 8667583 описан подход к разделению программного обеспечения для защиты сети на «тонкий» и «толстый» клиенты, с помощью которого осуществляется эффективная автоматизация анализа объектов. Однако упомянутый подход не раскрывает особенности функционирования такой системы при сложных заражениях, где, например, требуется доступ к объектам ядра.

Хотя рассмотренный подход направлен на решение определенных задач в области защиты виртуальных машин, он не решает задачу устранения последствий заражения виртуальных машин или решает не достаточно эффективно. Настоящее изобретение позволяет более эффективно решить задачу устранения последствий заражения виртуальных машин.

Раскрытие изобретения

Настоящее изобретение предназначено для предварительной фильтрации фалов для контроля приложений.

Технический результат настоящего изобретения заключается в обеспечении безопасности виртуальной машины, которое достигается за счет устранения последствий заражения виртуальной машины.

Способ устранения последствий заражения виртуальных машин, в котором при помощи средства защиты виртуальной машины, установленного на первой виртуальной машине, обнаруживают объект интереса в рамках виртуальной машины; анализируют при помощи средства обеспечения безопасности, установленного на второй виртуальной машине, обнаруженный на этапе ранее объект интереса с целью выявления признаков вредоносного объекта; формируют, при помощи средства обеспечения безопасности, установленного на второй виртуальной машине, набор инструкций для устранения последствий заражения объектом интереса первой виртуальной машины, если на этапе ранее у объекта интереса были выявлены признаки вредоносного объекта; анализируют при помощи средства обеспечения безопасности, установленного на второй виртуальной машине, функциональные возможности, которыми обладает средство защиты виртуальной машины, передавшее на анализ объект интереса, с целью определения набора недостающих компонентов, необходимых средству защиты виртуальной машины для выполнения ранее сформированного набора инструкций для устранения последствий заражения объектом интереса первой виртуальной машины; обновляют при помощи средства обеспечения безопасности, установленного на второй виртуальной машине, набор компонентов средства защиты виртуальной машины, установленного на первой виртуальной машине, путем передачи средству защиты виртуальной машины набора недостающих компонентов, определенных на этапе ранее; выполняют при помощи средства защиты виртуальной машины, установленного на первой виртуальной машине, ранее сформированный набор инструкций для устранения последствий заражения объектом интереса первой виртуальной машины.

В частном случае реализации способа объектом интереса является файл, процесс, область оперативной памяти или событие, возникающее в операционной системе.

В еще одном частном случае реализации способа событием, возникающим в операционной системе, считается, по меньшей мере, операция обращения к энергозависимой и энергонезависимой памяти, загрузка данных из сети, возникновение исключительной ситуации.

В другом частном случае реализации способа анализ с целью выявления признаков вредоносного объекта производится на основании сигнатурного анализа, эвристического анализа или сравнения контрольной суммы объекта интереса или его части с информацией из базы данных, содержащей данные о соответствии контрольных сумм признакам вредоносных объектов.

В другом частном случае реализации способа для формирования набора инструкций для устранения последствий заражения объектом интереса первой виртуальной машины используется информация из базы данных, содержащей данные о соответствии признаков вредоносных объектов действиям, которые необходимо выполнить, чтобы устранить последствия упомянутого заражения.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

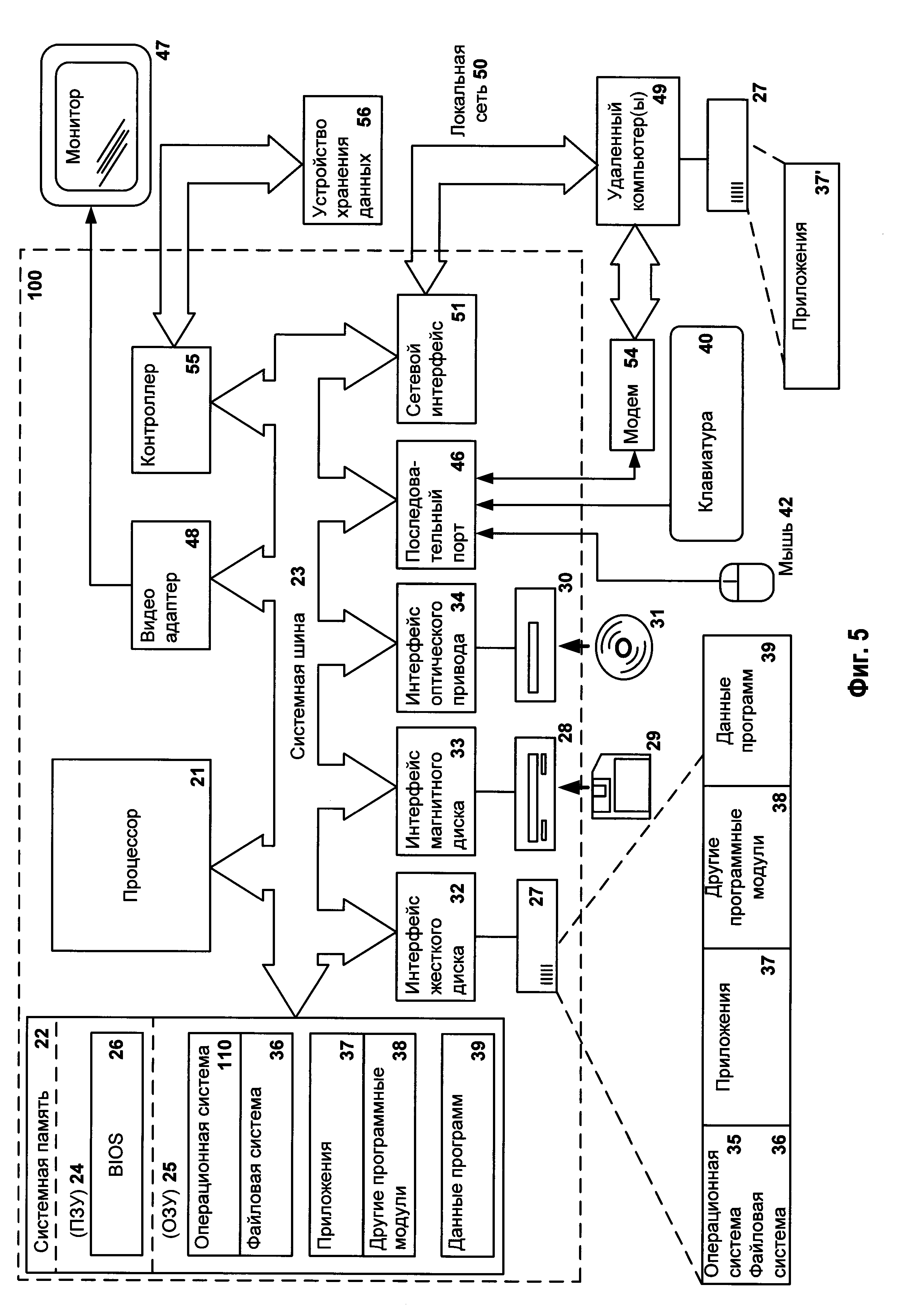

Фиг. 1 иллюстрирует схему варианта реализации системы устранения последствий заражения виртуальных машин.

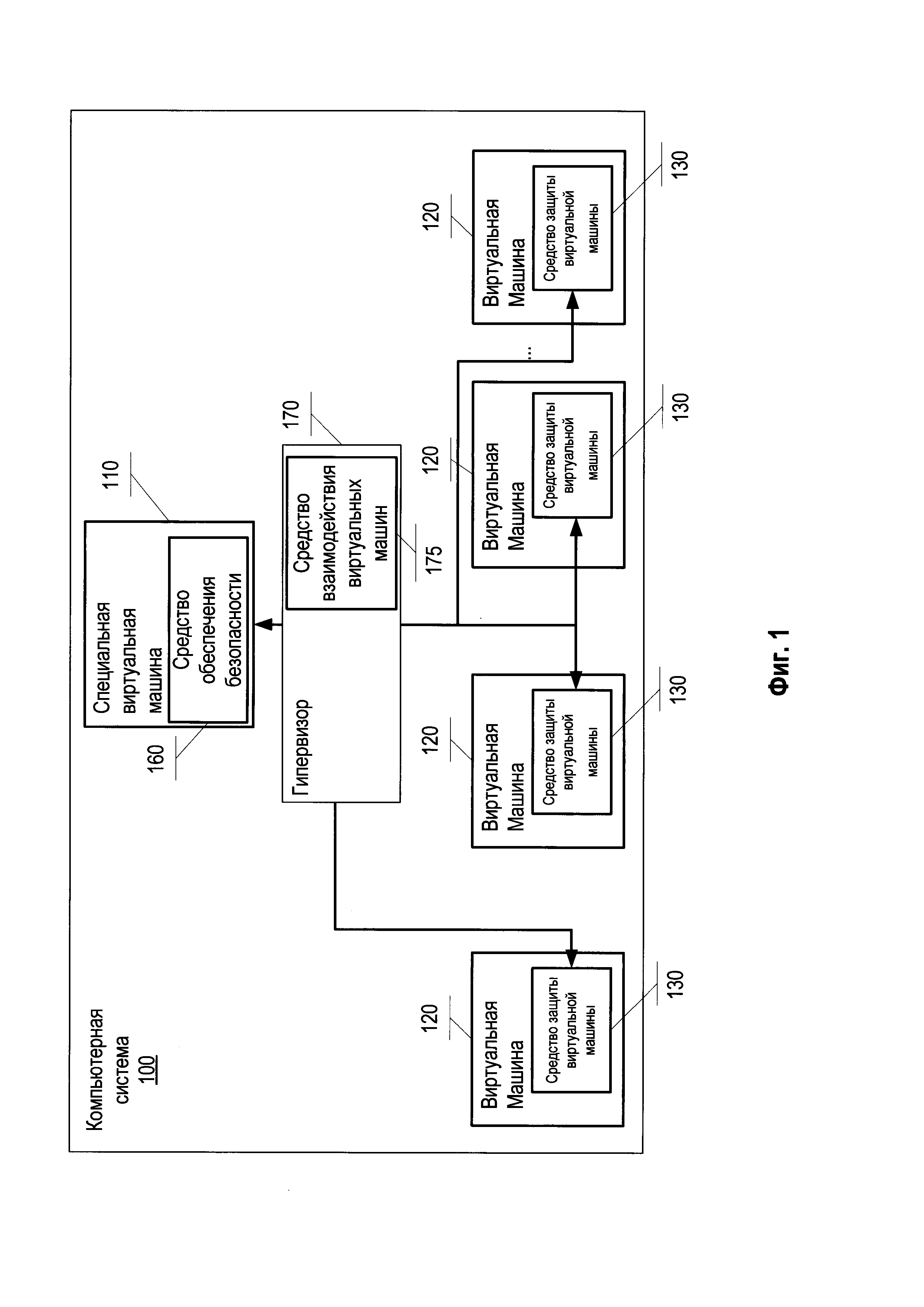

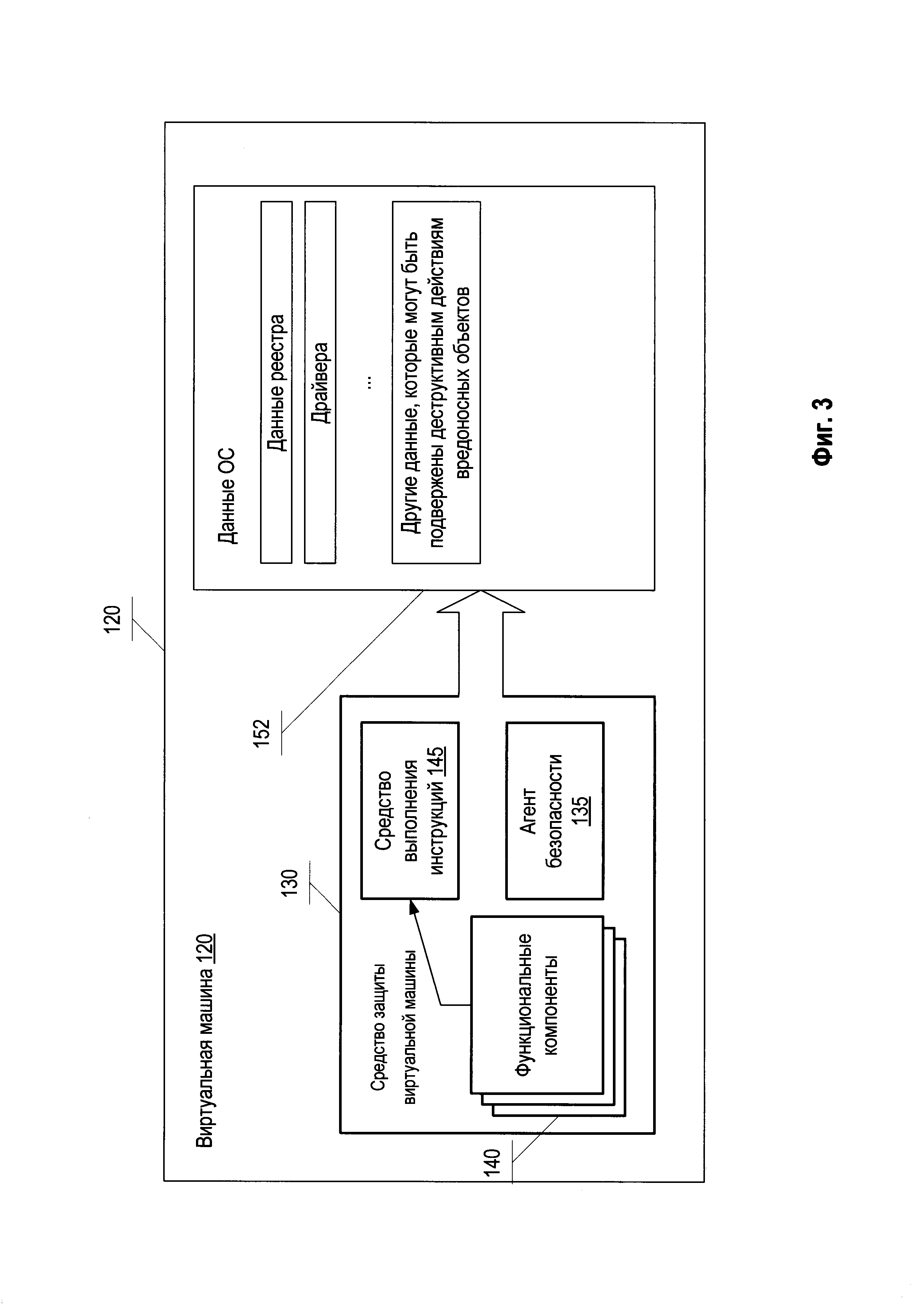

Фиг. 2 иллюстрирует вариант схемы специальной виртуальной машины.

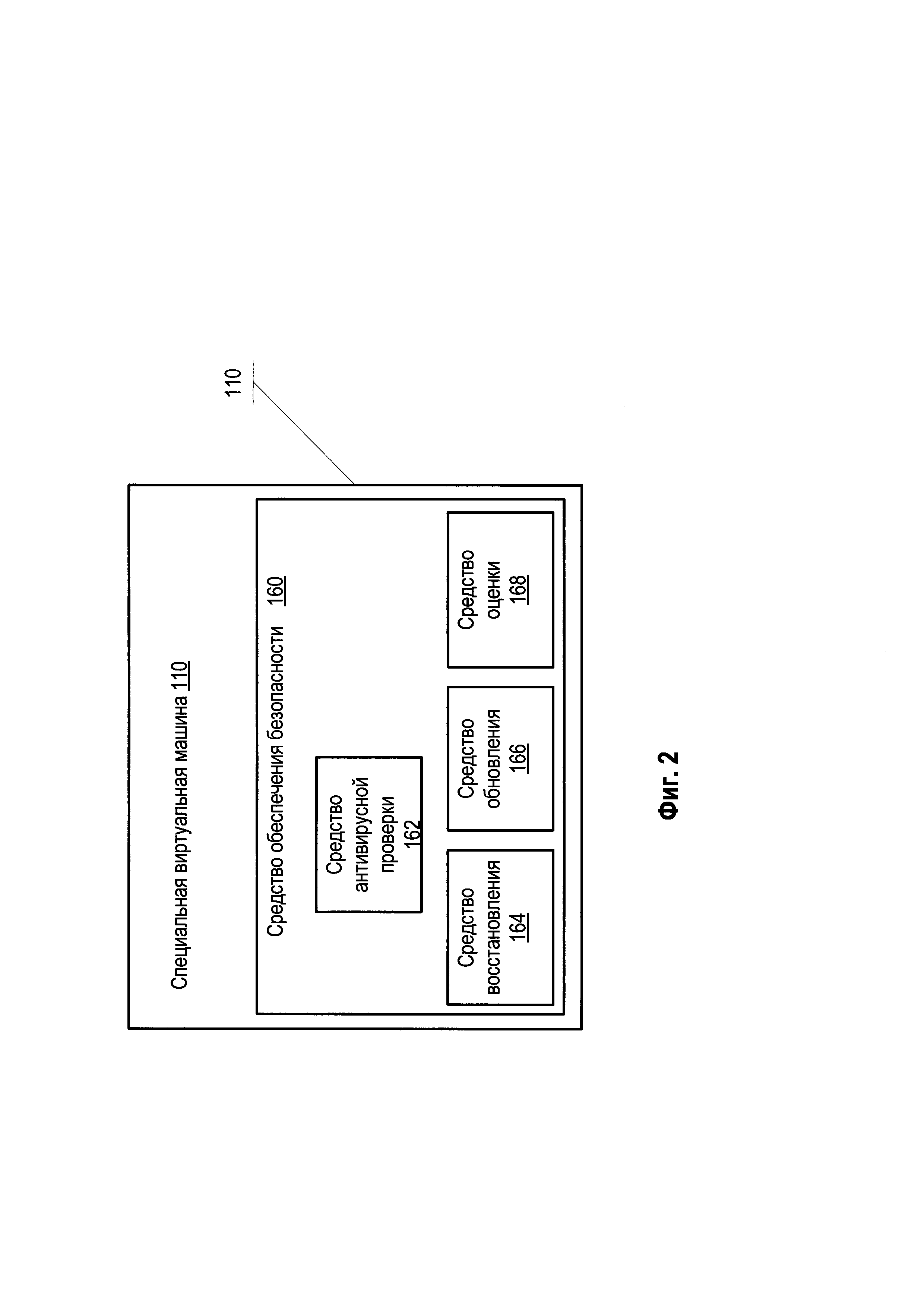

Фиг. 3 иллюстрирует вариант схемы виртуальной машины.

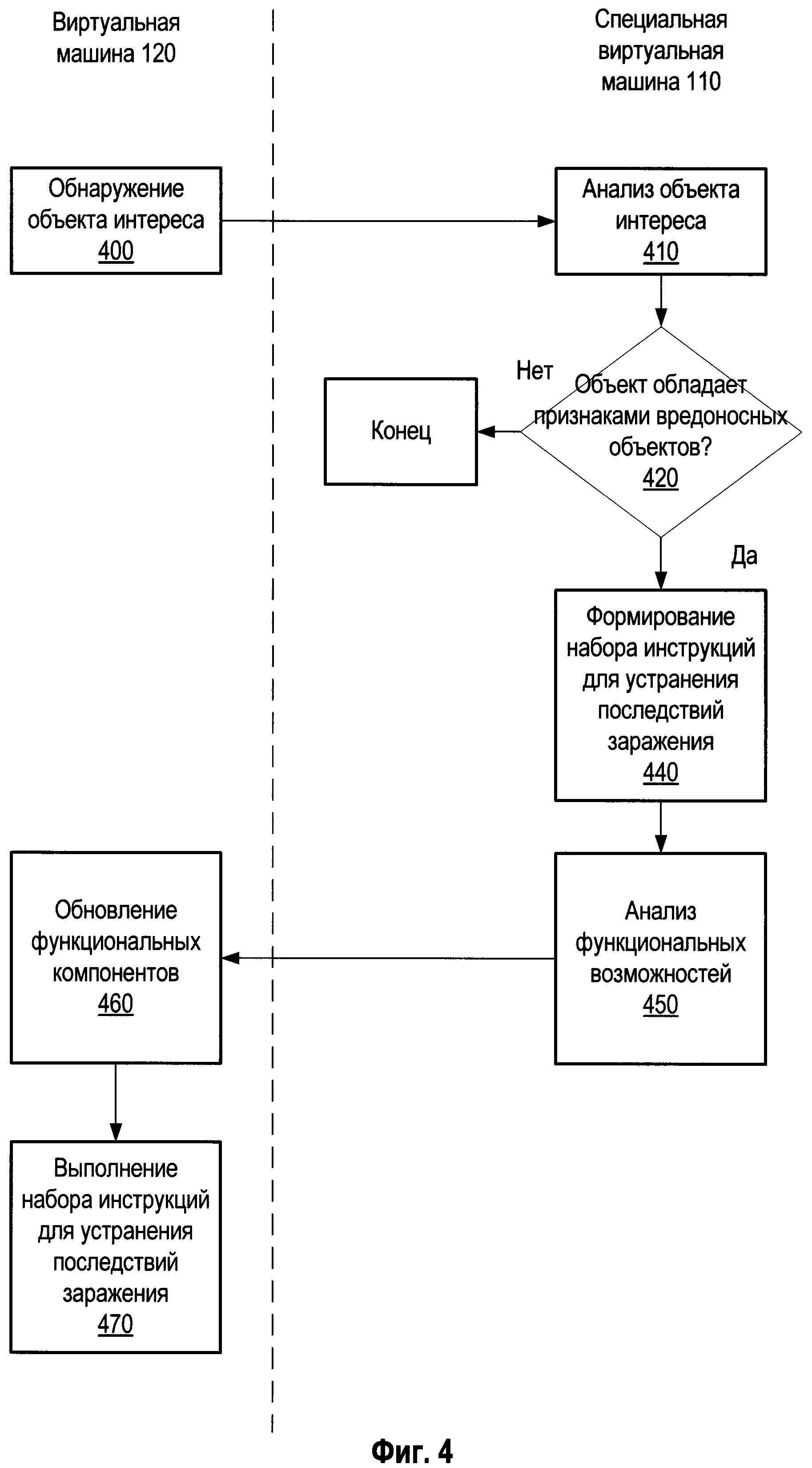

Фиг. 4 изображает примерную схему алгоритма работы одного из вариантов реализации системы устранения последствий заражения виртуальных машин.

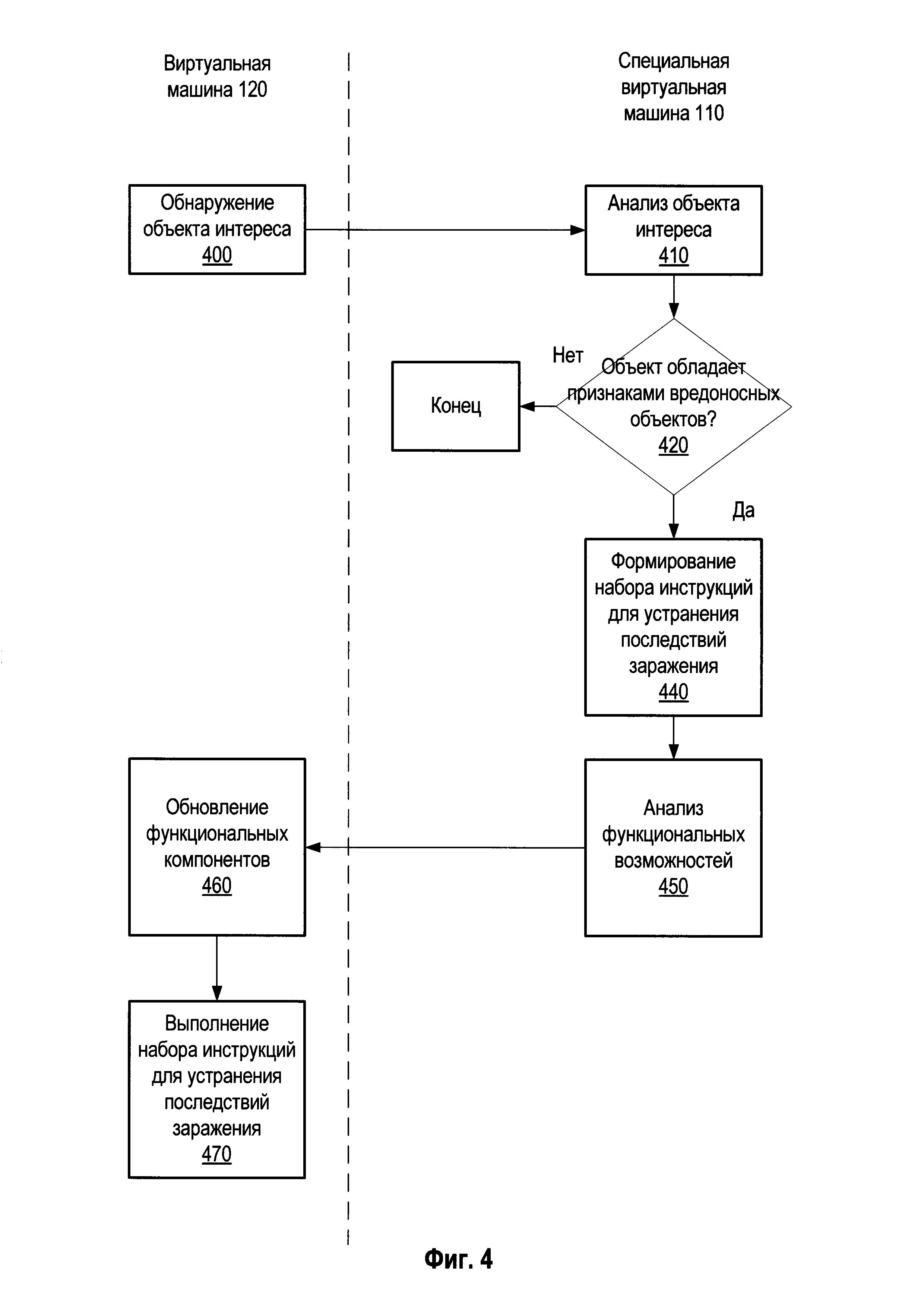

Фиг. 5 показывает пример компьютерной системы общего назначения.

Хотя изобретение может иметь различные модификации и альтернативные формы, характерные признаки, показанные в качестве примера на чертежах, будут описаны подробно. Следует понимать, однако, что цель описания заключается не в ограничении изобретения конкретным его воплощением. Наоборот, целью описания является охват всех изменений, модификаций, входящих в рамки данного изобретения, как это определено в приложенной формуле.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ни чем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

На Фиг. 1 изображена схема варианта реализации системы устранения последствий заражения виртуальных машин. Компьютерная система 100 представляет собой в частном случае реализации компьютерную систему общего назначения, которая будет позднее детально рассмотрена. В рамках упомянутой компьютерной системы функционирует набор виртуальных машин, содержащий, по меньшей мере, одну виртуальную машину 120 (первая виртуальная машина), на которой в частном случае реализации запущено программное обеспечение (ПО, приложение) пользователя, например приложение электронного документооборота, и специальную виртуальную машину 110 (вторая виртуальная машина), которая предназначена для обеспечения безопасности функционирования виртуальных машин 120. Детальное описание примера функционирования виртуальной машины 120 и специальной виртуальной машины 110 будет приведено ниже.

Также в рамках упомянутой компьютерной системы 100 функционирует гипервизор 170, связанный с виртуальными машинами 120 и специальной виртуальной машиной 110 и выполняющий функцию распределения физических ресурсов (таких как процессорного времени, оперативной памяти, памяти постоянного запоминающего устройства) компьютерной системы 100 между функционирующими виртуальными машинами 120 и специальной виртуальной машиной 110. В гипервизор 170 встроено средство взаимодействия виртуальных машин 175, предназначенное для организации обмена информацией между виртуальными машинами 102 и специальной виртуальной машиной 110.

Фиг. 2 иллюстрирует вариант схемы специальной виртуальной машины 110 и функционирующих в ее рамках модулей. В частном случае реализации специальная виртуальная машина 110 предназначена для обеспечения безопасности функционирования, по меньшей мере, одной виртуальной машины 120. Для выполнения упомянутых задач по обеспечению безопасности функционирования виртуальных машин 120 специальная виртуальная машина 110 содержит средство обеспечения безопасности 160. Средство обеспечения безопасности 160 предназначено для анализа объектов на виртуальных машинах 120 с целью обнаружения вредоносных объектов, а также выявления признаков вредоносных объектов, устранения последствий присутствия вредоносных объектов на виртуальных машинах 120 (заражения виртуальных машин 120), в том числе путем передачи соответствующих инструкций виртуальным машинам 120. В общем случае под вредоносными объектами подразумевают объекты операционной системы (ОС), способные нанести какой-либо вред компьютеру или пользователю компьютера, например: сетевые черви, клавиатурные шпионы, компьютерные вирусы, машинный код, эксплуатирующий уязвимости в ПО, троянские программы для шифрования файлов. В то же время под объектами ОС будем понимать файлы, процессы, события в операционной системе, а также область памяти. Средство обеспечения безопасности включает в себя несколько составных частей: средство антивирусной проверки 162, средство восстановления 164, средство обновления 166, средство оценки 168. В частном случае реализации под последствием заражения виртуальной машины 120 вредоносными объектами понимают изменения состояния виртуальной машины 120 (создание новых файлов, удаление или изменение существующих файлов, изменение записей реестра и т.п.), причиной которых стало присутствие (в том числе и функционирование) вредоносных объектов на виртуальной машине 120.

Средство антивирусной проверки 162 предназначено для выявления признаков вредоносных объектов у объектов ОС, путем анализа объектов ОС с использованием известных методов: в частном случае реализации для выявления признаков вредоносных объектов у объектов ОС используется сигнатурный анализ, эвристический анализ. В другом частном случае реализации для выявления признаков вредоносных объектов у объектов ОС используется база данных, хранящая контрольные суммы объектов ОС (в том числе и вредоносных) и множество соответствующих им признаков. В частном случае реализации под признаками вредоносных объектов понимают признаки объекта ОС (например, последовательность инструкций, хранящаяся в объекте ОС, область памяти, занимаемой объектом ОС, системные вызовы объекта ОС, контрольная сумма объекта ОС или его части, в том числе и признака объекта ОС), характерные вредоносным объектам, например: вызов функции создания файла на диске с случайным образом сгенерированным именем, перехват ввода данных при помощи клавиатуры, вызов функции в момент исполнения процесса с аргументом, использование которого приведет к изменению адреса возврата функции.

В частном случае реализации средство антивирусной проверки 162 производит анализ с целью выявления признаков вредоносных объектов у объектов ОС по запросу от средства защиты виртуальной машины 130, схема функционирования которой будет рассмотрена в рамках детального описания виртуальной машины 120. Такой запрос от средства защиты виртуальной машины 130 передается при помощи средства взаимодействия виртуальных машин 175, входящего в состав гипервизора 170. В частном случае реализации вышеупомянутый запрос включает в себя передачу копии объекта ОС для анализа со стороны средства защиты виртуальной машины 130. В другом частном случае реализации запрос может содержать набор вышеопределенных признаков объекта ОС.

В частном случае реализации изобретения после проведения вышеупомянутого анализа для выявления признаков вредоносных объектов у объекта ОС средство обеспечения безопасности 110 передает информацию о результатах проведенного анализа средству защиты виртуальной машины 130 в ответ на ранее полученный запросы. В частном случае реализации, если в результате анализа для выявления признаков вредоносных объектов у объекта ОС средство обеспечения безопасности 110 не выявило признаков вредоносных объектов у объекта, средство 110 посылает соответствующее уведомление, если же в рамках проведенного средством 110 анализа был обнаружен, по меньшей мере, один признак вредоносного объекта у объекта ОС, средство обеспечения безопасности 110 признает объект ОС вредоносным и передает средству защиты виртуальной машины 130 указание для удаления соответствующего объекта ОС. В другом частном случае реализации передается указание для помещения объекта ОС, обладающего признаками вредоносных объектов, в карантин средством защиты виртуальной машины 130.

В частном случае реализации, если при анализе объекта ОС средством обеспечения безопасности 110 были выявлены признаки вредоносных объектов, средство обеспечения безопасности 160 отправляет посредством гипервизора 170 набор инструкций для устранения последствий присутствия вредоносных объектов на виртуальной машине 120 (устранение последствий заражения). В частном случае реализации изобретения упомянутый набор инструкций формируется средством восстановления 164 при помощи базы данных, хранящей информацию о признаках вредоносных объектов и соответствующих этим признакам инструкций для устранения последствий заражения. В частном случае реализации набор инструкций для устранения последствий заражения формируется из инструкций (из вышеупомянутой базы данных), соответствующих признакам вредоносных объектов, выявленных у объекта ОС, который был признан вредоносным в рамках анализа, проводимого средством 160. Пример формирования упомянутого набора инструкций: средство обеспечения безопасности 110 выявило у объекта ОС признак «сетевой червь» (такой признак в частном случае соответствует вредоносным объектам, распространяющимся по сети), средство восстановления 164 формирует набор инструкций для удаления копий объекта ОС из каталогов виртуальной машины 120, доступных по сети (для предотвращения распространения вредоносного объекта путем, свойственным «сетевым червям»). В другом частном случае реализации набор инструкции для устранения последствий заражения, который передается средству защиты виртуальной машины 120, формируется экспертом. В частном случае реализации эксперт вводит вышеупомянутый набор инструкций посредством Web-интерфейса средства восстановления 164.

Средство обеспечения безопасности 110 также включает в себя средство обновления 166. Средство обновления 166 содержит множество возможных обновлений для функциональных компонентов 140 средства защиты виртуальной машины 130, которые будут детально рассмотрены позднее. Упомянутые обновления функциональных компонентов 140 необходимы, если набор инструкций для устранения последствий заражения виртуальной машины 120 не может быть выполнен средством защиты виртуальной машины 130 в силу ограниченности возможностей функциональных компонентов 140, например, если при помощи функциональных компонентов 140, входящих в состав средства защиты виртуальной машины 130, невозможно выполнить операции расшифровывания файлов (или для устранения последствий заражения используются операции, требующие привилегий уровня ОС) на виртуальной машине 120, соответствующие обновления функциональных компонентов 140 будут предоставлены средством обновления 164. В частном случае реализации изобретения обновления функциональных компонентов 140 предоставляются средству обновления 166 разработчиками соответствующих обновлений.

В частном случае реализации изобретения средство обновления 166 также содержит копии файлов (в том числе файлов ОС), которые могут потребоваться для устранения последствий заражения виртуальной машины 120: на виртуальной машине 120 могут храниться системные файлы, которые были подвержены действию вредоносных объектов (например, заражены) и которые необходимо заменить на оригинальные (не зараженные) копии. В частном случае средство обновления 166 предоставляет средству защиты виртуальной машины файлы, восстановление которых необходимо в соответствии со сформированным средством восстановления 164 набором команд.

Средство обеспечения безопасности 160 также содержит средство оценки 168, которое предназначено для определения необходимых обновлений функциональных компонентов 140 средства защиты виртуальной машины 130 для выполнения этим средством 130 набора команд, сформированных средством восстановления 164, для устранения последствий заражения виртуальной машины 120. В частном случае реализации средство оценки 168 содержит базу данных, в которой хранится информация о возможностях (функциональных возможностях) функциональных компонентов 140 для каждой из виртуальных машин 120, например, множество модулей функциональных компонентов и их версии. В частном случае реализации средство оценки 168 дополнительно содержит базу данных, содержащую информацию о инструкциях для устранения последствий заражения и модулях функциональных компонентов 140, а также и версиях упомянутых модулей, необходимых для выполнения соответствующих инструкций. При определении недостающих функциональных компонентов (в том числе и обновлений функциональных компонентов 140), необходимых для выполнения инструкций, сформированных средством восстановления 164, средство обновления анализирует функциональные возможности средства защиты виртуальной машины 130 путем сопоставления информации о модулях функциональных компонентов, присутствующих в средстве защиты виртуальной машины 130, и модулях, требуемых для выполнения набора инструкций для устранения последствий заражения. В частном случае реализации, если множество модулей функциональных компонентов не содержит необходимых модулей, или требуется более поздняя версия модулей, средство оценки 168 посылает соответствующее уведомление средству обновления 166, которое формирует набор обновлений функциональных компонентов 140 для передачи средству защиты виртуальной машины 130.

Фиг. 3 иллюстрирует вариант схемы виртуальной машины 120 и функционирующих в ее рамках модулей. В рамках виртуальной машины 120 функционирует средство защиты виртуальной машины 130, предназначенное для обеспечения безопасности функционирования виртуальной машины 120 в совокупности с ранее описанным средством обеспечения безопасности 160. В частном случае реализации изобретения средство защиты виртуальной машины 130 предназначено для защиты данных на виртуальной машине 120 (пользовательских данных, а также данных операционной системы), установленной на виртуальной машине 120. В частном случае реализации данные виртуальной машины 120 включают в себя данные реестра, системные файлы, драйвера ОС, настройки приложений и другие данные, которые могут быть подвержены деструктивным действиям вредоносных объектов.

Средство защиты виртуальной машины 130 включает в себя агент безопасности 135, который взаимодействует со средством обеспечения безопасности 160 посредством гипервизора 170 для передачи запросов на анализ объектов ОС, а также получения вышеописанных команд, предназначенных для средства защиты виртуальной машины 130, со стороны средств обеспечения безопасности 160. В частном случае реализации агент безопасности 135 формирует запрос средству обеспечения безопасности 160 на анализ объекта интереса. В частном случае реализации объектом интереса считается объект ОС, недавно появившийся на виртуальной машине 120, например, не более пяти дней назад. В другом частном случае реализации объектом интереса является объект ОС, загруженный на виртуальную машину 120 из сети. В еще одном частном случае реализации изобретения объектом интереса является любой другой объект ОС, анализ которого был запрошен, например, пользователем виртуальной машины 120 (например, при помощи предусмотренного для этой цели интерфейса агента безопасности 135). В частном случае реализации изобретения агент безопасности 135 обнаруживает на виртуальной машине объект интереса путем сравнения времени создания объекта ОС (например, времени создания файла) с текущим системным временем и, если разница текущего системного времени и времени создания объекта ОС не превышает установленный порог (например, 5 дней), признает объект ОС объектом интереса. В другом частном случае реализации изобретения агент безопасности 135 признает объектом интереса любой объект ОС, загруженный на виртуальную машину 120 из сети.

После обнаружения объекта интереса одним из вышеперечисленных методов агент безопасности 135 посылает запрос на анализ объекта ОС (признанного объектом интереса) средству обеспечения безопасности 160. В частном случае реализации изобретения запрос агента безопасности 135 включает в себя копию объекта интереса. В другом частном случае реализации изобретения агент безопасности 135 включает в запрос на анализ набор признаков объекта ОС. После проведенного средством обеспечения безопасности 160 анализа средство защиты виртуальной машины 130 посредством агента безопасности получает ответ, содержащий результаты проведенного анализа, а именно, обладает ли проанализированный объект интереса признаками вредоносных объектов. В частном случае реализации, если вместе с результатами вышеупомянутого анализа средство защиты виртуальной машины 130 получает указание на удаление объекта интереса, агент безопасности 135 производит удаление объекта интереса. В другом частном случае реализации, если вместе в результатами вышеупомянутого анализа средство защиты виртуальной машины 130 получает указание поместить объект интереса в карантин, агент безопасности 135 помещает объект интереса в карантин.

В частном случае реализации средство защиты виртуальной машины 130 дополнительно получает набор инструкций для устранения последствий заражения, если в соответствии с проведенным средством обеспечения безопасности 160 анализом у объекта интереса был выявлен, по меньшей мере, один признак вредоносных объектов. Упомянутый набор команд выполняется при помощи средства выполнения инструкций 145. В частном случае реализации для выполнения вышеописанных инструкций средство выполнения инструкций 145 может использовать функциональные компоненты 140, которые могут получать обновления в соответствии с решениями, принятыми средством обновления 166 из средства обеспечения безопасности 160. В частом случае реализации функциональные компоненты 140 представляют собой исполняемые файлы, библиотеки (в том числе драйвера) или другие объекты ОС, при помощи которых средство выполнения инструкций 145 устраняет последствия заражения виртуальной машины 120. В частном случае реализации функциональные компоненты 140 дополнительно содержат копии файлов (в том числе системных), которые могут потребоваться при выполнении средством выполнения инструкций 145 инструкций для устранения заражения виртуальной машины 120 (например, если системные файлы были повреждены вредоносными объектами).

На Фиг. 4 показана примерная схема алгоритма работы одного из вариантов реализации системы устранения последствий заражения виртуальных машин. На этапе 400 средство защиты виртуальной машины 130 при помощи агента безопасности 135 обнаруживает объект интереса в рамках виртуальной машины 120 и передает его средству обеспечения безопасности 160 для дальнейшего анализа с целью выявления на этапе 410 признаков вредоносных объектов у объекта интереса. Если на этапе 420 средство обеспечения безопасности 160 выявило при помощи средства антивирусной проверки 162, по крайней мере, один признак вредоносных объектов у объекта интереса, средство обеспечения безопасности 160 формирует при помощи средства восстановления 164 набор инструкций для устранения последствий заражения виртуальной машины на этапе 440. После формирования упомянутого набора инструкций средство обеспечения безопасности 160 на этапе 450 анализирует при помощи средства оценки 168 функциональные возможности средства защиты виртуальной машины 130 с целью выявления обновлений функциональных компонентов 140 средства защиты виртуальной машины 130, необходимых для выполнения сформированного набора инструкций для устранения последствий заражения виртуальной машины 120. На этапе 460 средство обеспечения безопасности 160 обновляет при помощи средства обновления 166 существующие функциональные компоненты 140 средства защиты виртуальной машины 130. Далее, на этапе 470, средство защиты виртуальной машины 130 выполняет сформированный средством обеспечения безопасности 160 набор инструкций для устранения последствий заражения виртуальной машины при помощи средства выполнения инструкций 145.

Фиг. 5 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26 содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш-карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер или компьютеры 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 5. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.