СПОСОБ ВЫЯВЛЕНИЯ ЛОЖНЫХ ПОЛОЖИТЕЛЬНЫХ РЕЗУЛЬТАТОВ СКАНИРОВАНИЯ ФАЙЛОВ НА ВРЕДОНОСНОЕ ПО

Вид РИД

Изобретение

Область техники, к которой относится изобретение

Изобретение относится к обнаружению ложных положительных результатов (ложных тревог) при анализе систем на присутствие вредоносного программного обеспечения (ПО), в частности, хотя и необязательно, к обнаружению ложных тревог в системах автоматического анализа на вредоносное ПО.

Уровень техники

Термин «вредоносное ПО» используется для обозначения любых программ, рассчитанных на внедрение в компьютерную систему без согласия владельца компьютерной системы или на ее повреждение. Вредоносное ПО может включать в себя вирусы, вирусов-червей, троянцев, руткиты, рекламное ПО, программы-шпионы и любое другое вредное и нежелательное ПО. Любое вычислительное устройство, такое как настольный или портативный персональный компьютер, электронный секретарь (PDA, Personal Digital Assistant) или мобильный телефон могут быть подвержены риску заражения вредоносным ПО.

Когда происходит заражение устройства вредоносным ПО, пользователь часто замечает нежелательное поведение и ухудшение характеристик системы, так как такое заражение может вызывать нежелательную активность процессора, использование памяти и трафика обмена данными. Заражение также может приводить к проблемам устойчивости и вызывать фатальные сбои работы приложений или нарушения в масштабе всей системы. Пользователь зараженного устройства может ошибочно предположить, что плохие показатели являются результатом изъянов программного обеспечения или проблем в аппаратной части, и предпринять неадекватные действия по исправлению проблем, в то время как фактической причиной является заражение вредоносным ПО, о котором пользователь и не подозревает.

Обнаружение вредоносного ПО - трудная задача, поскольку авторы такого ПО разрабатывают свои программы именно в расчете на трудность обнаружения, часто используя технологии, которые намеренно скрывают присутствие вредоносного ПО в системе, т.е. вредоносная программа может и не появляться в таблицах оперативной системы, в которых приводится перечень протекающих в данный момент времени процессов.

В компьютерных устройствах используются антивирусные программы для обнаружения и возможного устранения вредоносного ПО. В таких антивирусных программах могут использоваться разнообразные способы обнаружения вредоносного ПО, включая сканирование, проверку целостности и эвристический анализ. Из указанных способов сканирование для поиска вредоносного ПО включает в себя анализ файлов антивирусной программой на предмет поиска отпечатков вируса или «сигнатур», которые являются признаком индивидуальной вредоносной программы. В типичном случае это требует того, чтобы антивирусная программа содержала базу данных таких сигнатур. Когда производитель антивирусной программы распознает угрозу нового вредоносного ПО, он подвергает эту угрозу анализу и извлекает сигнатуру. С этого момента данное вредоносное ПО становится «известным», а его сигнатура может быть предоставлена пользователям в обновленной базе данных антивирусной программы.

Чтобы обнаружить вредоносное ПО и генерировать сигнатуры для рассылки на терминалы клиентов, разработчик приложений, предназначенных для обнаружения вредоносного ПО, должен на своей стороне (стороне внутренней обработки или стороне back-end) обработать большое число файлов и образцов кода, применив существенно большие вычислительные мощности, чем те мощности, которыми располагают клиентские терминалы. В некоторых случаях эта работа может включать в себя ручной анализ файлов и образцов кодов на стороне внутренней обработки. Естественно, целью разработчиков таких приложений является максимально возможная автоматизация процесса обнаружения вредоносного ПО на стороне внутренней обработки при одновременной минимизации риска ложных положительных результатов (ложных тревог).

Раскрытие изобретения

Задача настоящего изобретения заключается в создании способа обнаружения ложных тревог для автоматизированной или по меньшей мере частично автоматизированной схемы обнаружения вредоносного ПО. Данная задача решается посредством отбора образцов, подозреваемых в том, что они представляют собой вредоносное ПО или в том, что содержат вредоносное ПО, с целью определения того, в какой мере указанные образцы обладают свойствами или демонстрируют поведение, характерное для чистых файлов или чистого кода.

Согласно настоящему изобретению в его первом аспекте предлагается способ сканирования файлов на предмет поиска вредоносного ПО в компьютерной системе. Способ содержит прием в систему файла, подлежащего сканированию, и использование по меньшей мере одного средства сканирования для поиска вредоносного ПО с целью определения, обладает ли файл свойствами, указывающими на его вредоносность. Если установлено, что файл все же проявляет свойства, свидетельствующие о его вредоносности, то тогда способ предусматривает использование по меньшей мере одного средства сканирования для проверки чистоты с целью определения, обладает ли файл свойствами, указывающими на его чистоту. Если установлено, что файл проявляет свойства, свидетельствующие о его чистоте, то способ предусматривает формирование сигнала ложной тревоги.

Изобретение делает возможным уменьшить необходимость ручного вмешательства в процесс обнаружения вредоносного ПО и позволяет одновременно предупреждать разработчика сервиса и/или пользователя о потенциальных ложных тревогах. Если речь идет о разработчике сервиса, то изобретение дает ему возможность распространять более надежный продукт или услугу.

Согласно изобретению, компьютерная система может представлять собой сервер или группу серверов, например, управляемых разработчиком сервиса обнаружения вредоносного ПО. С другой стороны, компьютерная система может представлять собой клиентский компьютер, владельцем которого, например, является конечный пользователь.

Если дополнительно рассмотреть этап использования по меньшей мере одного средства сканирования для проверки чистоты с целью выявления, обладает ли файл свойствами, указывающими на его чистоту, то указанный этап может содержать одно или более действий, при которых:

определяют, содержит ли файл код, который производит вызовы интерфейса прикладного программирования,

определяют, содержит ли файл графические и/или звуковые данные,

определяют, содержит ли файл текстовые данные на многих языках человеческого общения,

определяют, содержит ли файл строки чистого текста,

определяют, насколько давно файл известен системе как не содержащий вредоносного ПО.

Естественно, что могут быть определены и другие критерии.

Указанный этап использования по меньшей мере одного средства сканирования для определения чистоты файла с целью выявления, обладает ли файл свойствами, которые являются признаком его чистоты, может содержать операцию, при которой определяют меру чистоты файла, и сравнивают ее с заранее установленным порогом.

Согласно изобретению в его втором аспекте предлагается способ предоставления множеству клиентских компьютеров сервиса сканирования для поиска вредоносного ПО, содержащий этапы, на которых:

осуществляют способ, соответствующий изобретению в его первом аспекте, на сервере или группе серверов стороны внутренней обработки,

для файлов, для которых выработаны сигналы ложной тревоги, выполняют дальнейшую автоматическую или ручную проверку с целью подтверждения, является ли файл вредоносным, и

для каждого файла с подтвержденной вредоносностью и для каждого файла, который обладает свойствами, которые являются признаками вредоносности, но все же обладает и свойствами, которые являются признаками чистоты файла, генерируют сигнатуру сканирования и/или правило сканирования и распространяют сигнатуры/правила по клиентским компьютерам.

Согласно изобретению в его третьем аспекте предлагается компьютерная система, содержащая вход для приема подлежащего сканированию файла, и первый процессор, сконфигурированный для использования по меньшей мере одного средства сканирования для поиска вредоносного ПО, с целью определения, обладает ли рассматриваемый файл свойствами, указывающими на вредоносность. Система также содержит второй процессор, сконфигурированный для использования по меньшей мере одного средства сканирования для проверки чистоты с целью определения, обладает ли рассматриваемый файл свойствами, указывающими на его чистоту, если было установлено, что файл все же обладает свойствами, указывающими на его вредоносность, и формирования сигнала ложной тревоги, если установлено, что файл обладает свойствами, свидетельствующими о его чистоте.

Согласно изобретению в его четвертом аспекте предлагается компьютерная программа, вызывающая выполнение компьютером следующих этапов:

прием в систему файла, подлежащего сканированию,

использование по меньшей мере одного средства сканирования для поиска вредоносного ПО с целью определения, обладает ли файл свойствами, свидетельствующими о его вредоносности,

если установлено, что файл все же обладает свойствами, указывающими на его вредоносность, - то использование по меньшей мере одного средства сканирования для проверки чистоты с целью определения, обладает ли рассматриваемый файл свойствами, указывающими на его чистоту, и

если установлено, что файл обладает свойствами, свидетельствующими о его чистоте, - то формирование сигнала ложной тревоги.

Согласно изобретению в его пятом аспекте предлагается носитель данных, на котором записана программа, соответствующая изобретению в его четвертом аспекте.

Краткое описание чертежей

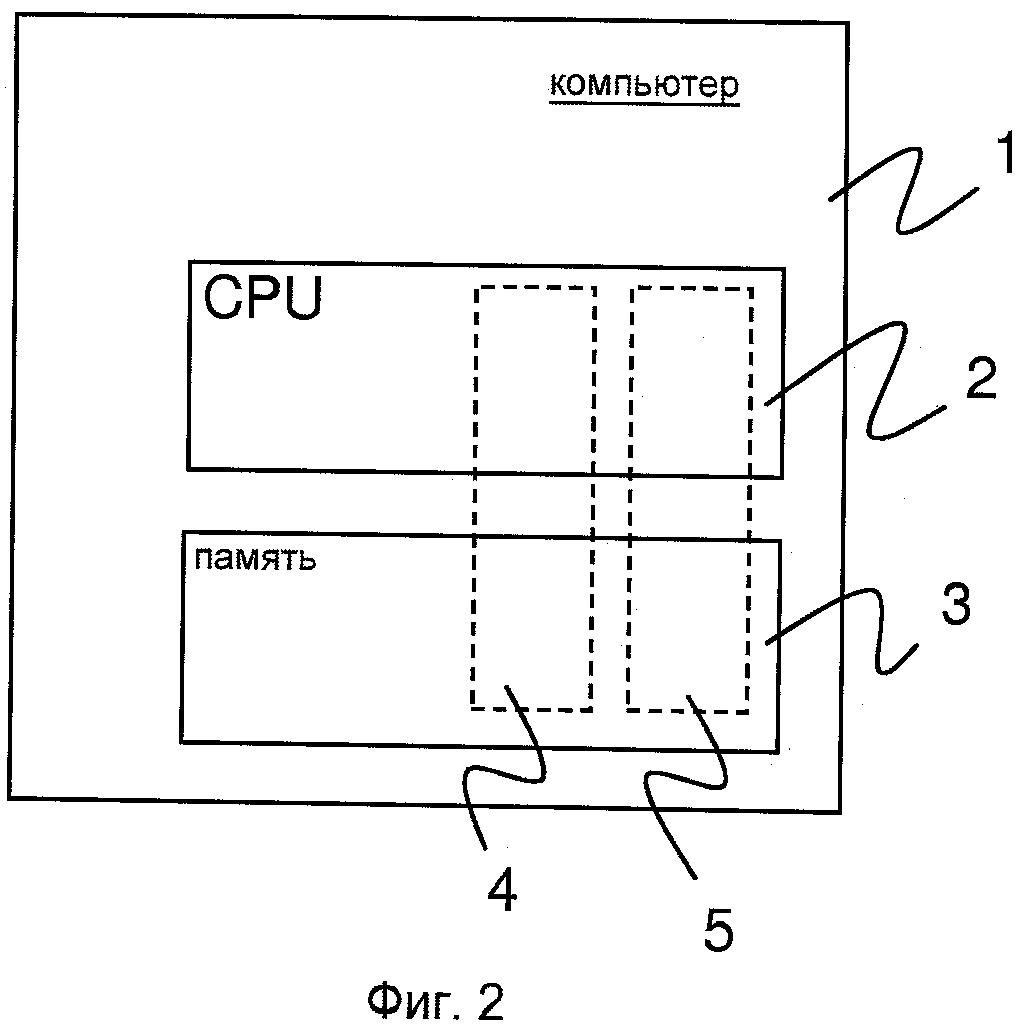

Фиг. 1 изображает схему алгоритма, иллюстрирующую процесс обнаружения подозреваемого вредоносного ПО и последующего выявления ложных тревог, и

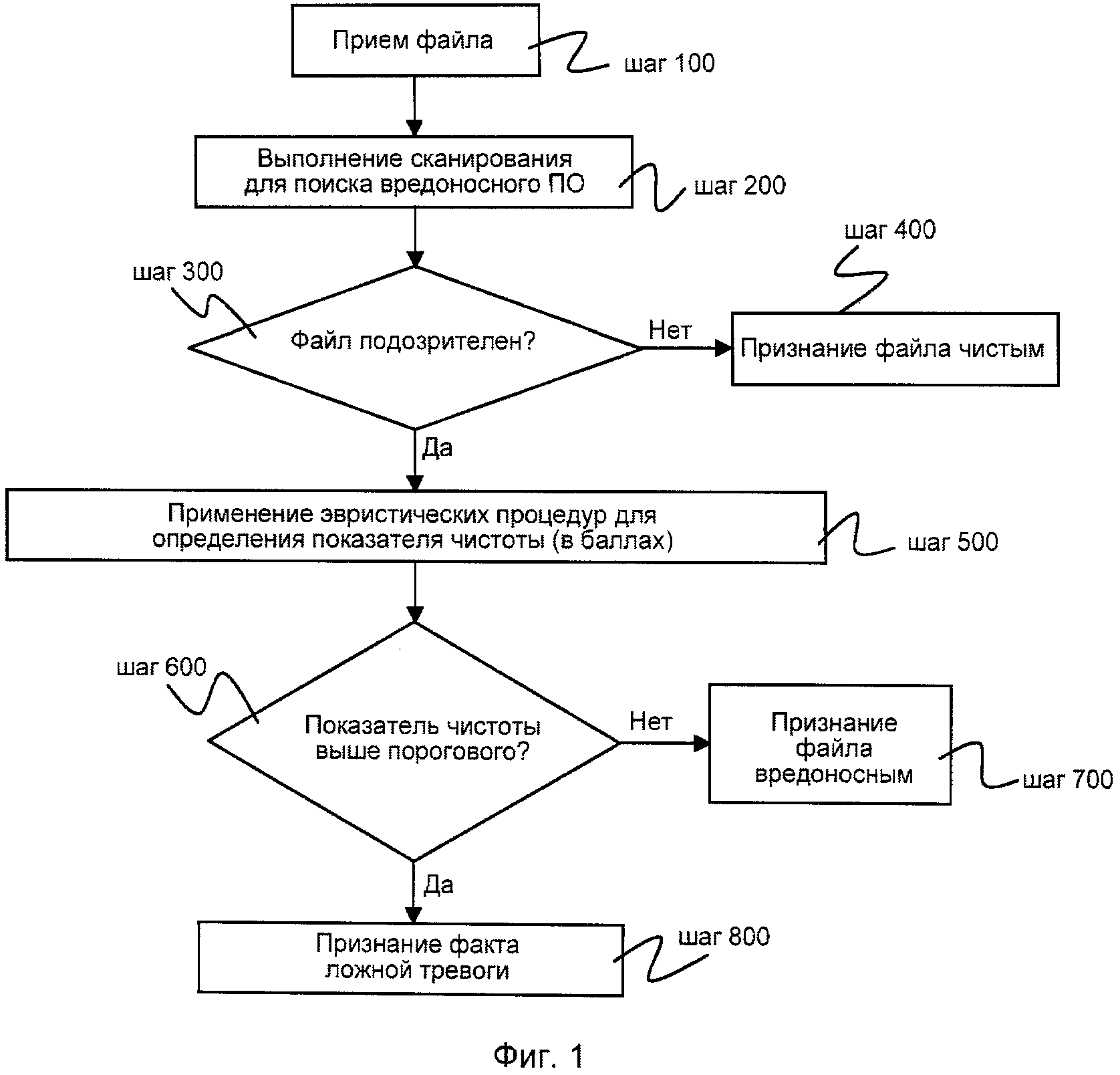

фиг. 2 схематически изображает компьютер для обнаружения подозреваемого вредоносного ПО и последующего выявления ложных тревог.

Осуществление изобретения

В ходе типичного процесса обнаружения на стороне внутренней обработки, выполняемого разработчиком приложения для обнаружения вредоносного ПО, ежедневно осуществляется прием и анализ сотен и даже тысяч программных файлов (среди которых есть законченные приложения и образцы кодов). Эти файлы могут быть, например, получены средствами «паучкового» поиска в глобальной сети Интернет или могут быть доставлены на сторону внутренней обработки с клиентских терминалов, на которых работают приложения, обнаруживающие вредоносное ПО, созданные указанным разработчиком. Задача обработки на стороне внутренней обработки заключается в быстром обнаружении существующего «в природе» нового вредоносного ПО, чтобы сгенерировать сигнатуру такого ПО и разослать ее на терминалы клиентов, а также, если возможно, сформировать и разослать механизм избавления от заражения. Желательно в возможно большей степени автоматизировать указанные процессы.

Что касается процесса обнаружения вредоносного ПО, то когда на стороне внутренней обработки происходит прием нового файла, работающие там серверы принимают файл и определяют, а) содержит ли данный файл известное вредоносное ПО и/или b) файл демонстрирует поведение или свойства, которые вызывают подозрения, т.е. типичные для вредоносного ПО. Первый из указанных этапов, а), сравнительно легко автоматизировать путем анализа файла на содержание сигнатуры известного вредоносного ПО. Второй этап, b), также можно автоматизировать, применяя правила или «эвристические» процедуры, которые были созданы на основе опыта, накопленного при анализе большого числа известных вирусов. Однако этапу, b), присуща опасность генерирования ложных тревог, поскольку некоторые чистые файлы при применении одной или более эвристических процедур неизбежно дадут положительный результат. Если клиентские терминалы информировать, что чистый файл подозревается в заражении вредоносным ПО, то это вызовет ряд нежелательных последствий, включая разочарование и неудовлетворенность сканирующим приложением, и повышение уровня требований к технической поддержке со стороны разработчика приложения.

В настоящем изобретении предлагается при автоматическом сканировании файлов на предмет вредоносного ПО определение ложных тревог выполнять посредством дополнительного сканирования подозрительных файлов с целью определения показателя «чистоты» (баллов) для каждого файла. Если показатель чистоты подозрительного файла свидетельствует о том, что данный файл может быть чистым, то в отношении файла предпринимают некоторое другое действие с целью подтверждения тем или иным способом, действительно ли файл является зараженным. Например, почти никогда в образцах вредоносного ПО не используются сложные графические и звуковые библиотеки, поэтому, если файл содержит много графического и звукового кода, маловероятно, что такой файл представляет собой вредоносное ПО. Такому файлу может быть присвоен высокий показатель чистоты.

Показатель чистоты может быть установлен путем анализа одного или более свойств файла:

- Анализ кода.

Чистый код содержит кодовые комбинации, существенно отличающиеся от кодовых комбинаций зараженных файлов. Например, чистые приложения, как правило, не выполняют операции записи файлов без диалога с пользователем. Также чистые файлы, как правило, содержат гораздо больше операций с пользовательским интерфейсом (UI operations), приходящихся на строку программы, чем вредоносные файлы.

- Частота обращений к API (интерфейсу прикладного программирования).

Статистическая картина обращения к функциям для чистых приложений обычно отличается от такой же статистики для вредоносных файлов. Например, есть тенденция присутствия в чистых приложениях большего объема кода пользовательского интерфейса (UI code), также существует тенденция, что вредоносные приложения содержат большое число иных операций, чем чистые файлы.

- Деревья вызовов функций (Function call graphs).

Как уже говорилось в отношении анализа кода, функции и порядок вызова функций чистыми приложениями имеют тенденцию отличаться от функций и порядка их вызова вредоносными приложениями. Например, чистые приложения редко отправляют информацию из устройства, не совершив перед этим каких-либо обращений к пользовательскому интерфейсу. То же самое справедливо и для операций с файлами и изменений в регистрах.

- Анализ строк и ресурсов.

Вредоносные приложения почти всегда «упакованы», и поэтому они не содержат большого числа строк чистого текста. Аналогично, ресурсы, используемые вредоносными приложениями (если таковые имеются), предположительно будут запутанными.

- Время существования образца в чистом состоянии.

Т.е. насколько долго файл известен разработчику как файл, не вызывающий проблем.

- Ориентированность на место/регион.

Например, очень немногие вредоносные файлы поддерживают несколько языков.

- Схемы распространения в зависимости от географического местоположения/профиля пользователя.

Вредоносные и чистые файлы могут иметь радикально отличающиеся схемы распространения, зависящие от географического местоположения/профиля пользователя.

- Известность в Google™ и число комментариев по ПО.

Обычно Google™ содержит очень много информации обо всех чистых приложениях. Например, вероятно, что чистое коммерческое приложение будет иметь несколько комментариев, и с нескольких сайтов будет возможность скачивания чистого приложения в свободно распространяемой форме.

- Число сайтов для скачивания,

См. комментарии в Google™.

- Документация.

Очень маловероятно, что вредоносные приложения будут сопровождаться «документацией». Таким образом, может оказаться полезной простая проверка наличия документации в формате СНМ.

Степень чистоты файлов можно также установить, если посмотреть, сколько конечных пользователей сообщают о их зараженности. Необычно большое число таких сообщений может указывать на то, что файл является чистым и широко используется.

Каждой используемой эвристической процедуре может быть присвоен показатель чистоты (в баллах), при этом определение общего показателя чистоты можно выполнять путем сложения результатов с какими-то статистическими весами.

На фиг. 1 изображена схема алгоритма, иллюстрирующая процедуру обнаружения вредоносного ПО в программных файлах. После получения на шаге 100 сканирующим сервером на стороне внутренней обработки файла указанный сервер на шаге 200 выполняет «стандартное» сканирование для поиска вредоносного ПО, используя в типичном случае множество средств («движков») сканирования, обеспечивающих максимальную вероятность обнаружения. Если предположить, что система полностью автоматизирована, то файлы, не попадающие под подозрение на зараженность на шаге 300, в результате сканирования на шаге 400 признают чистыми. Файлы, которые на шаге 300 признаны подозрительными, подвергают дальнейшему сканированию на шаге 500 с целью получения показателя чистоты. На шаге 600 показатель чистоты сравнивают с некоторым установленным порогом. Если показатель чистоты для файла ниже порога, то файл на этапе 700 признают вредоносным (и предпринимают соответствующее действие, например генерируют и распространяют сигнатуры файла по терминалам клиентов). С другой стороны, если показатель чистоты превышает порог, то на шаге 800 тревогу по данному файлу признают ложной. При этом могут быть запущены другие автоматизированные процессы и/или произведено ручное вмешательство.

Хотя и ожидается, что предлагаемый в настоящем изобретении механизм обнаружения ложных тревог должен быть внедрен на стороне внутренней обработки, для работы разработчика приложений, предназначенных для обнаружения вредоносного ПО, естественно, представляется возможным внедрение указанного механизма в качестве дополнительной или альтернативной меры у клиентов на клиентской стороне (стороне front-end), т.е. внедрение данного механизма в программные продукты, поставляемые клиентам/подписчикам. В этом случае факт обнаружения возможной ложной тревоги может вызывать одно или более следующих действий: 1) файл пропускается как «чистый» (только если есть достаточное доверие механизму); 2) пользователю выдается тревожное сообщение; и 3) детали ложной тревоги передаются разработчику на сторону внутренней обработки. Действие 3) может включать в себя постановку файла на «карантин» на терминале клиента до тех пор, пока на стороне внутренней обработки не будет проведен дальнейший анализ файла, и результат возвращен на терминал клиента.

На фиг. 2 схематически изображен компьютер 1, который сконфигурирован для осуществления вышеописанного механизма обнаружения ложных тревог при поиске вредоносного ПО. В рассматриваемом примере компьютер также выполняет начальное сканирование для поиска вредоносного ПО, хотя следует понимать, что эти действия не являются в данном случае обязательными. Данный компьютер может являться сервером на стороне внутренней обработки или клиентским терминалом, таким как PC, портативный компьютер, PDA или мобильный телефон. Он содержит один или несколько центральных процессорных устройств (CPU) и связанную с ними аппаратную часть 2, а также память 3 для хранения инструкций программного обеспечения, файлов, подлежащих сканированию, и связанных с ними данных. Инструкции программного обеспечения выполняют по меньшей мере две вышеописанные основные функции, т.е. функцию 4 сканирования для поиска вредоносного ПО и функцию 5 сканирования для определения показателя чистоты и осуществления действий.

Для специалистов в данной области должно быть понятно, что в форму и детали осуществления изобретения могут быть внесены изменения, не выходящие за границы идеи и объема изобретения.