СПОСОБ ОПРЕДЕЛЕНИЯ НЕБЕЗОПАСНОЙ БЕСПРОВОДНОЙ ТОЧКИ ДОСТУПА

Вид РИД

Изобретение

Область техники, к которой относится изобретение

Настоящее изобретение относится к способам и устройствам для идентификации беспроводных точек доступа, предоставляющих услуги доступа устройствам-клиентам. В частности настоящее изобретение относится к способам и устройствам для определения небезопасной беспроводной точки доступа.

Уровень техники

Преступники, такие как хакеры, стремятся использовать беспроводные точки доступа для того, чтобы злонамеренно украсть конфиденциальную информацию из устройств-клиентов или для того, чтобы совершить мошенничество с помощью устройств-клиентов, подключающихся к таким беспроводным точкам доступа. К некоторым из методов мошеннического использования беспроводных точек доступа относится выдача себя за беспроводную точку доступа и атака устройств-клиентов, подключающихся к «фальшивой» беспроводной точке доступа. Наиболее часто встречающимися атаками на устройства-клиенты, используемыми преступниками, являются так называемые «фишинговые» атаки или атаки «человек-посередине» (man-in-the-middle).

Устройства-клиенты могут содержать или представлять собой любое устройство, используемое для беспроводной связи. Примерами устройств-клиентов, которые можно использовать в конкретных осуществлениях изобретения являются устройства беспроводной связи, такие как мобильные телефоны, терминалы, смартфоны, портативные компьютеры, такие как ноутбуки, карманные устройства, планшеты, нетбуки, компьютеры, карманные персональные компьютеры и другие устройства которые обладают возможностью беспроводного подключения к сети связи.

Беспроводная точка доступа может содержать или представлять собой любое устройство, используемое для беспроводного подключения устройства-клиента к сети связи и предоставляющее услуги доступа для устройства-клиента. Примерами беспроводных точек доступа, которые могут использоваться в определенных вариантах осуществления изобретения, служат такие устройства беспроводной связи, как беспроводные точки доступа беспроводных локальных сетей, точки доступа Wi-Fi, беспроводные точки доступа, базовые радиостанции, фемтосотовые базовые станции связи, базовые станции сотовой или мобильной связи или любая другая базовая станция или беспроводная точка доступа на базе мобильных технологий второго, третьего, четвертого поколения (2G, 3G, 4G) и других мобильных технологий или стандартов (например, глобальная система мобильной связи (GSM), система CDMA-2000, универсальная мобильная телекоммуникационная система (UMTS), технология глобальной совместимости для микроволнового доступа (WiMAX), стандарт «Долгосрочное развитие» (LTE), стандарт LTE Advanced).

Фишинговые атаки обычно включают в себя попытку «взломщика», выдающего себя за доверенный объект в сети связи (например, за беспроводную точку доступа, такую как базовая станция сотовой связи), получить от пользователей устройств-клиентов конфиденциальную информацию, включающую в себя имена пользователей, пароли, информацию о кредитной карте. Таким доверенным объектом может быть базовая станция сотовой связи для сети мобильной связи или даже известная точка доступа Wi-Fi беспроводной локальной сети. В любом случае взломщик может выдать себя за законную беспроводную точку доступа с помощью его собственной беспроводной точки доступа (например, поддельной или «фальшивой» беспроводной точки доступа). При подключении к беспроводной точке доступа пользователя устройства-клиента вместо доверенной или законной беспроводной точки доступа обманом подключают к «фальшивой» беспроводной точке доступа, и тем самым взломщик получает возможность доступа к конфиденциальной информации.

Атака «человек-посередине» является формой перехвата информации, при которой «взломщик» осуществляет независимые подключения к устройству-клиенту пользователя и действует в качестве ретранслятора между устройством-клиентом и доверенным объектом, таким как беспроводная точка доступа или даже другое устройство-клиент, через сеть связи. После этого взломщик может управлять информацией или перехватывать информацию сеанса связи пользователя по сети связи. При таких атаках взломщик должен иметь возможность перехватывать все сообщение поступающие и выходящие из устройства-клиента и может вводить новые ложные сообщения в сеанс связи. В особенности это легко проделать, когда взломщик находится в зоне охвата незашифрованной беспроводной точки доступа.

Небезопасная (подозрительная) беспроводная точка доступа может включать или представлять собой любую беспроводную току доступа, репутация которой рассматривается, среди прочего, в качестве неизвестной, небезопасной, сомнительной, недоверенной, занесенной в черный список, потенциально мошеннической или мошеннической.

В другом примере при подключении мобильного телефона к беспроводной точке доступа, такой как базовая станция оператора мобильной связи, ключ аутентификации поступает из сети оператора мобильной связи. Он используется для установления безопасного (защищенного) сеанса связи. Однако, пользователи мобильного телефона обычно не осведомлены о подлинности каждой из базовых станций оператора мобильной связи. Они попросту верят в то, что базовая станция, к которой подключается мобильный телефон, принадлежит их оператору мобильной связи. Хакеры могут использовать свою собственную базовую станцию и выдавать себя за законную базовую станцию таким образом, что пользователь мобильного телефона неосознанно подключится к базовой станции хакеров, которая функционирует в качестве ретранслятора между оператором мобильной связи и мобильным телефоном. Это позволит хакерам перехватывать пакеты, пересылаемые между мобильным телефоном и оператором сети, или даже получить доступ к мобильному телефону на уровне администратора. Они также могут извлечь секретные ключи, используемые для обеспечения безопасности сеанса связи, что позволит хакерам прослушивать мобильные телефонные звонки других людей или совершать мобильные телефонные звонки от их имени и получать доступ к их голосовой почте. По мере роста популярности фемтосотовых базовых станций практически каждый может изготовить дешевое устройство для перехвата звонков, которое может использоваться против абонентов операторов мобильной связи в атаках типа «человек-посередине», «фишинговых» или любом другом типе мошеннической атаки.

Обычно устройства-клиенты, такие как мобильные телефоны, просто отображают название оператора мобильной связи на дисплее устройства. Это сообщает пользователю только то, что он подключен к сети оператора мобильной связи и ничего больше. При этом нет никакой информации о степени доверенности базовой станции, используемой для доступа в сеть оператора мобильной связи. Фактически базовая станция может быть «фальшивой» беспроводной точкой доступа, используемой для атаки типа «человек-посередине». Другие устройства-клиенты, такие как ноутбуки, могут запускать приложение для подключения к сети для помощи в беспроводном подключении устройства-клиента к публичной точке доступа Wi-Fi в кафе или аэропорту. Обычно данный тип приложений может выводить пользователю устройства-клиента общее предупреждение об опасности подключения к публичной точке доступа Wi-Fi, но практически ничего больше не помогает пользователю в принятии решения о том, является ли точка доступа Wi-Fi доверенной или нет.

Как было сказано выше, мошеннические или «фальшивые» беспроводные точки доступа являются серьезной проблемой для устройств-клиентов, осуществляющих беспроводное подключение к сетям связи. Несмотря на то, что существует множество путей для решения проблемы определения небезопасных беспроводных точек доступа в корпоративной инфраструктуре, отсутствуют публично известные пути решения проблемы определения небезопасных или мошеннических точек доступа в жилых домах, кафе, аэропортах и т.д., то есть там, где пользователи устройств-клиентов могут неосознанно подключиться к беспроводной точке доступа и подвергнуться мошеннической «фишинговой» атаке или атаке «человек-посередине».

Раскрытие изобретения

Задачей настоящего изобретения является снижение риска попадания под воздействие небезопасных беспроводных точек доступа для пользователей и их устройств-клиентов, а также недопущение неосознанного подключения устройств-клиентов пользователей к небезопасным беспроводным точкам доступа, а особенно к мошенническим беспроводным точкам доступа. Настоящим изобретением предлагаются способы и устройства для определения беспроводной точки доступа, таким образом, что вероятность подключения пользователя к небезопасной беспроводной точке доступа сводится к минимуму, что, в свою очередь, сводит к минимуму вероятность стать целью атаки для мошенников.

В соответствии с первым аспектом изобретения предлагается способ определения небезопасной беспроводной точки доступа в сети связи, которая содержит множество беспроводных точек доступа, предоставляющих услуги доступа для устройств-клиентов. Способ включает сбор идентификационной информации, ассоциированной с беспроводными точками доступа, со множества устройств-клиентов и прием от устройства-клиента запроса репутации, содержащего идентификационную информацию доступной беспроводной точки доступа. Принятую идентификационную информацию сравнивают с собранной идентификационной информацией для того, чтобы на основе сравнения определить уровень доверия доступной беспроводной точки доступа, и передают уровень доверия доступной беспроводной точки доступа в устройство-клиент.

В качестве варианта, изобретение дополнительно включает хранение собранной идентификационной информации в виде записи наборов идентификационной информации, так что каждый набор идентификационной информации ассоциирован с одной из беспроводных точек доступа. Дополнительно способ включает эвристическое определение уровня доверия, ассоциированного с каждым набором идентификационной информации. Уровень доверия задается как уровень доверия, включающий по меньшей мере один из доверенного, неизвестного или недоверенного. В качестве варианта, шаг сравнения дополнительно включает сравнение принятой идентификационной информации с наборами идентификационной информации, ассоциированными с каждой беспроводной точкой доступа, и определение уровня доверия доступной беспроводной точки доступа на основании уровня доверия соответствующего набора идентификационной информации.

Беспроводные точки доступа включают по меньшей мере один тип беспроводной точки доступа из группы, в которую входит сотовая беспроводная точка доступа или базовая станция (например, GSM, LTE, 2G/3G/4G или точка доступа иных поколений), точка доступа Wi-Fi и любая другая беспроводная точка доступа, которая используется для подключения устройств-клиентов к сети связи.

Альтернативно или дополнительно изобретение также включает хранение записи доверенной идентификационной информации, причем доверенную информацию добавляют к записи, когда определяют, что идентификационная информация является стабильной в течение первого отрезка времени. Предпочтительно, сравнение дополнительно включает сравнение принятой идентификационной информации с идентификационной информацией, сохраненной в указанной записи, с целью определения уровня доверия. В качестве варианта, хранение записи доверенной информации включает удаление из записи части доверенной информации, когда определяют, что идентификационная информация, ассоциированная с частью доверенной информации, нестабильна в течение второго отрезка времени. Предпочтительно, чтобы определение репутации доступной беспроводной точки доступа в качестве доверенной происходило, когда принятая идентификационная информация по существу совпадает с доверенной информацией, сохраненной в записи.

В качестве варианта, способ включает определение или задание уровня доверия доступной беспроводной точки доступа как недоверенного или небезопасного, когда важная идентификационная информация, ассоциированная с принятой идентификационной информацией, существенно отличается от соответствующей важной идентификационной информации, ассоциированной с информацией, сохраненной в записи доверенной информации и/или наборах идентификационной информации. Части или элементы идентификационной информации, ассоциированные с каждой беспроводной точкой доступа, рассматривают в качестве важных, если эти элементы могут использоваться по существу для идентификации беспроводной точки доступа. Важная идентификационная информация может включать идентификационный код беспроводной точки доступа, адрес или идентификатор соты беспроводной точки доступа, аппаратный идентификатор беспроводной точки доступа и/или идентификатор беспроводной точки доступа, частоты, используемые беспроводной точкой доступа. Альтернативно или дополнительно важная идентификационная информация может включать по меньшей мере одно из следующего: идентификационный код базовой станции беспроводной точки доступа, публичный адрес интернет протокола (IP-адрес) беспроводной точки доступа, адрес управления доступом к среде (MAC-адрес) беспроводной точки доступа, идентификатор набора служб (SSID) беспроводной точки доступа, идентификатор соты беспроводной точки доступа и/или идентификатор базовой станции беспроводной точки доступа.

В качестве варианта способ включает прием отчета от одного из устройств-клиентов, указывающего на то, что доступная беспроводная точка доступа является недоверенной или небезопасной, и определение уровня доверия доступной беспроводной точки в качестве недоверенной или небезопасной. Дополнительно, хранение записи доверенной идентификационной информации включает удаление из записи части доверенной идентификационной информации, ассоциированной с идентификационной информацией доступной беспроводной точки доступа. Способ может также в качестве варианта включать передачу уровня доверия или репутации доступной беспроводной точки доступа в устройства-клиенты ассоциированные с доступной беспроводной точкой доступа.

В качестве варианта способ включает прием одного или более запросов репутации через вторую сеть связи, отличающуюся от сети связи, которая включает в себя беспроводные точки доступа. Предпочтительно, способ включает обновление собранной идентификационной информации за счет принятой идентификационной информации, ассоциированной с доступной беспроводной точкой доступа.

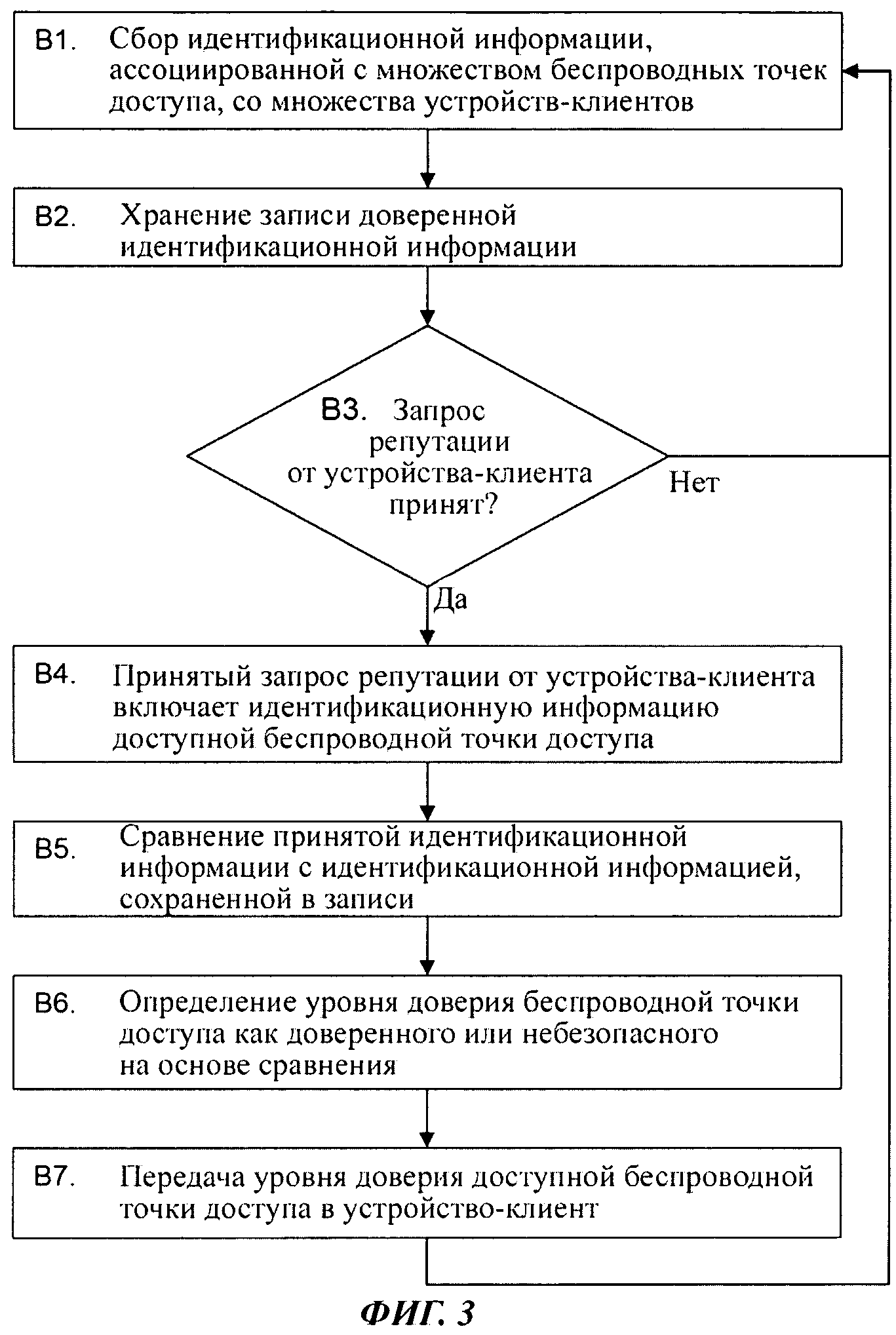

В соответствии со вторым аспектом изобретения предлагается способ определения небезопасных беспроводных точек доступа, используемый устройством-клиентом. Способ включает обнаружение доступной беспроводной точки доступа для обеспечения услуг доступа для устройства-клиента и передачу в систему репутации запроса репутации, содержащего идентификационную информацию, ассоциированную с доступной беспроводной точкой доступа. Прием от системы репутации репутации, ассоциированной с доступной беспроводной точкой доступа, подключение к доступной беспроводной точкой доступа или поддержание подключения к доступной беспроводной точке доступа, когда уровень доверия или репутация указывает на то, что доступная беспроводная точка доступа является доверенной и/или отключение от доступной беспроводной точки доступа и/или обнаружение другой доступной беспроводной точки доступа, когда уровень доверия или репутация указывает на то, что доступная беспроводная точка доступа является небезопасной.

В качестве варианта, способ включает передачу запроса репутации через вторую сеть связи, отличающуюся от сети связи, которая включает в себя доступную беспроводную точку доступа. Дополнительно способ может включать шаг обнаружения мошеннической атаки на устройство-клиент, когда оно подключено к доступной беспроводной точке доступа и, в ответ, передачу в систему репутации дополнительной информации, сообщающей том, что доступная беспроводная точка доступа является небезопасной. В качестве варианта, способ включает в себя прием от системы репутации информации о репутации, указывающей на то, что доступная беспроводная точка доступа является небезопасной и, в ответ, уведомление пользователя устройства-клиента о том, что доступная беспроводная точка доступа является небезопасной или отключение от доступной беспроводной точки доступа.

Предпочтительно, идентификационная информация беспроводных точек доступа или доступной беспроводной точки доступа включает по меньшей мере один параметр беспроводной точки доступа из группы, содержащей публичный адрес беспроводной точки доступа, аппаратный идентификатор или адрес беспроводной точки доступа, идентификатор беспроводной точки доступа, идентификационный код беспроводной точки доступа или идентификационный код базовой станции, идентификатор соты, идентификатор оператора сети связи или идентификатор оператора мобильной связи, внутренний адрес интернет протокола (IP-адрес) или диапазон IP-адресов беспроводной точки доступа, публичный IP-адрес беспроводной точки доступа, тип подключения для публичного IP-адреса беспроводной точки доступа, тип беспроводной точки доступа, идентификатор набора служб (SSID) беспроводной точки доступа, физическое местоположение устройства-клиента, мощность беспроводного сигнала беспроводной точки доступа, тип беспроводной сети беспроводной точки доступа, настройки безопасности беспроводной точки доступа, данные, отражающие возможность отправки запросов репутации через беспроводную точку доступа, данные, отражающие возможность правильно разрешать запросы сервера доменных имен через беспроводную точку доступа, информацию или данные, отражающие идентификацию или подпись беспроводной точки доступа и любую другую доступную идентификационную информацию о беспроводной точке доступа, отправляемую в устройство-клиент.

В соответствии с другими особенностями изобретения предлагается система репутации, включающая один или более серверов, обеспечивающих возможность определения небезопасных беспроводных точек доступа в сети связи, содержащей множество беспроводных точек доступа, предоставляющих услуги доступа для устройств-клиентов, и устройство-клиент, обеспечивающее возможность определения небезопасной беспроводной точки доступа в сети связи при помощи системы репутации.

В соответствии с другой особенностью настоящего изобретения предлагается компьютерная программа, включающая инструкции компьютерной программы, которые при выполнении одним или более процессорами системы репутации осуществляют способ определения небезопасной беспроводной точки доступа согласно описанию.

В соответствии с другой особенностью настоящего изобретения предлагается машиночитаемый носитель информации, содержащий записанные в нем инструкции компьютерной программы, которые при выполнении на одном или более процессорах устройства-клиента осуществляют способ определения небезопасных беспроводных точек доступа согласно описанию.

Краткое описание чертежей

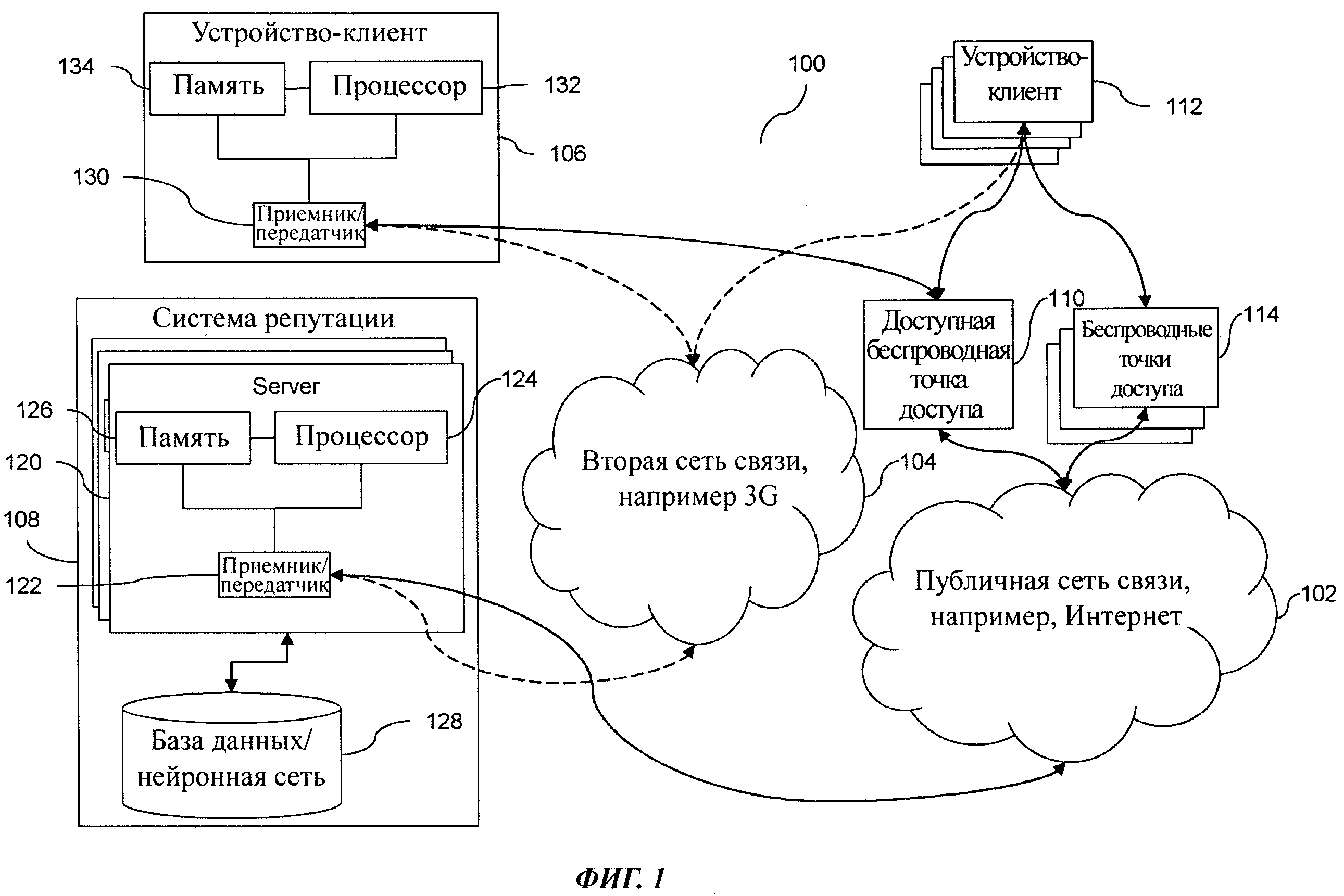

На фиг. 1 схематически показана система связи в соответствии с одним из вариантов осуществления изобретения.

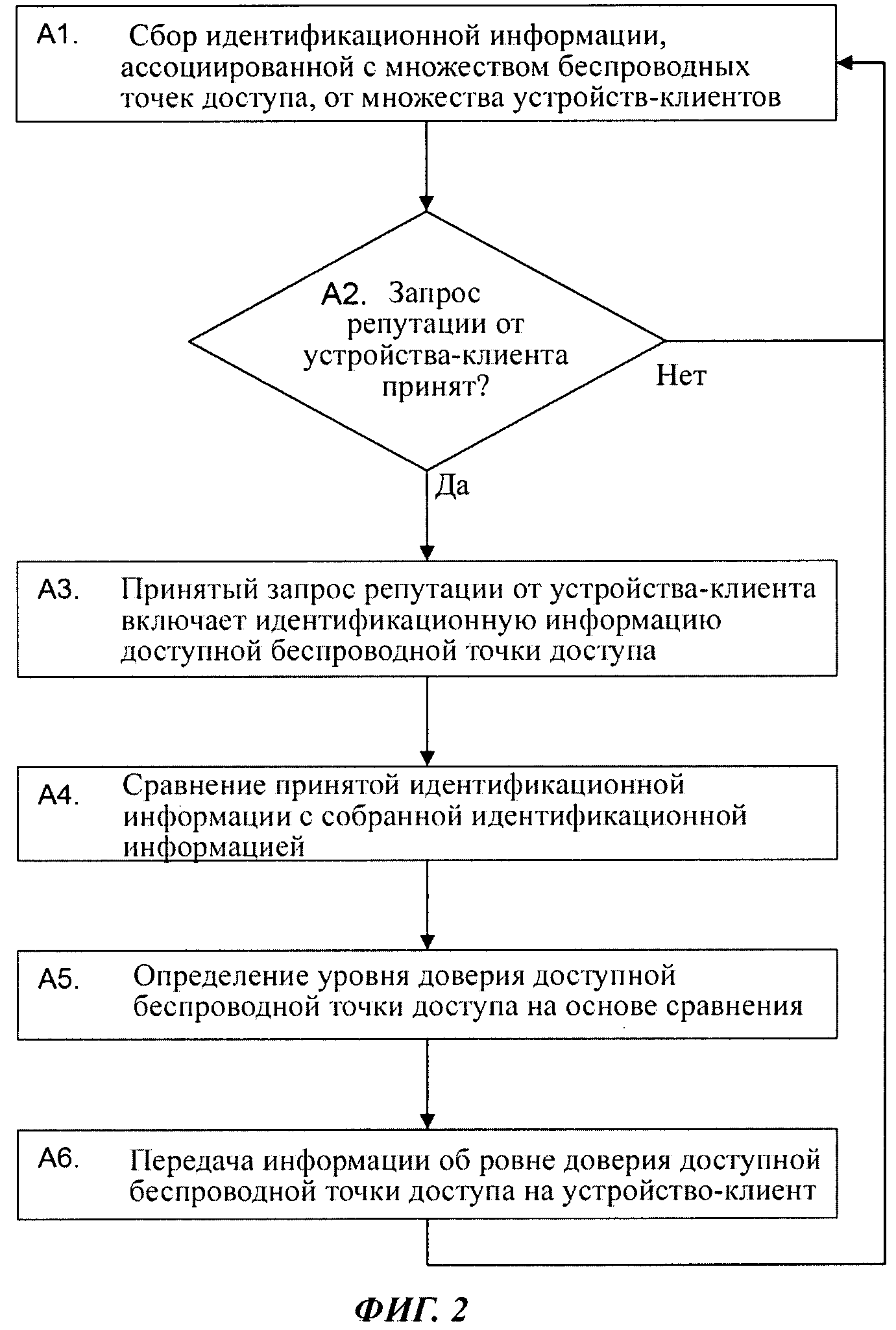

Фиг. 2 представляет собой диаграмму, иллюстрирующую процесс, выполняемый на сервере в соответствии с вариантом осуществления изобретения.

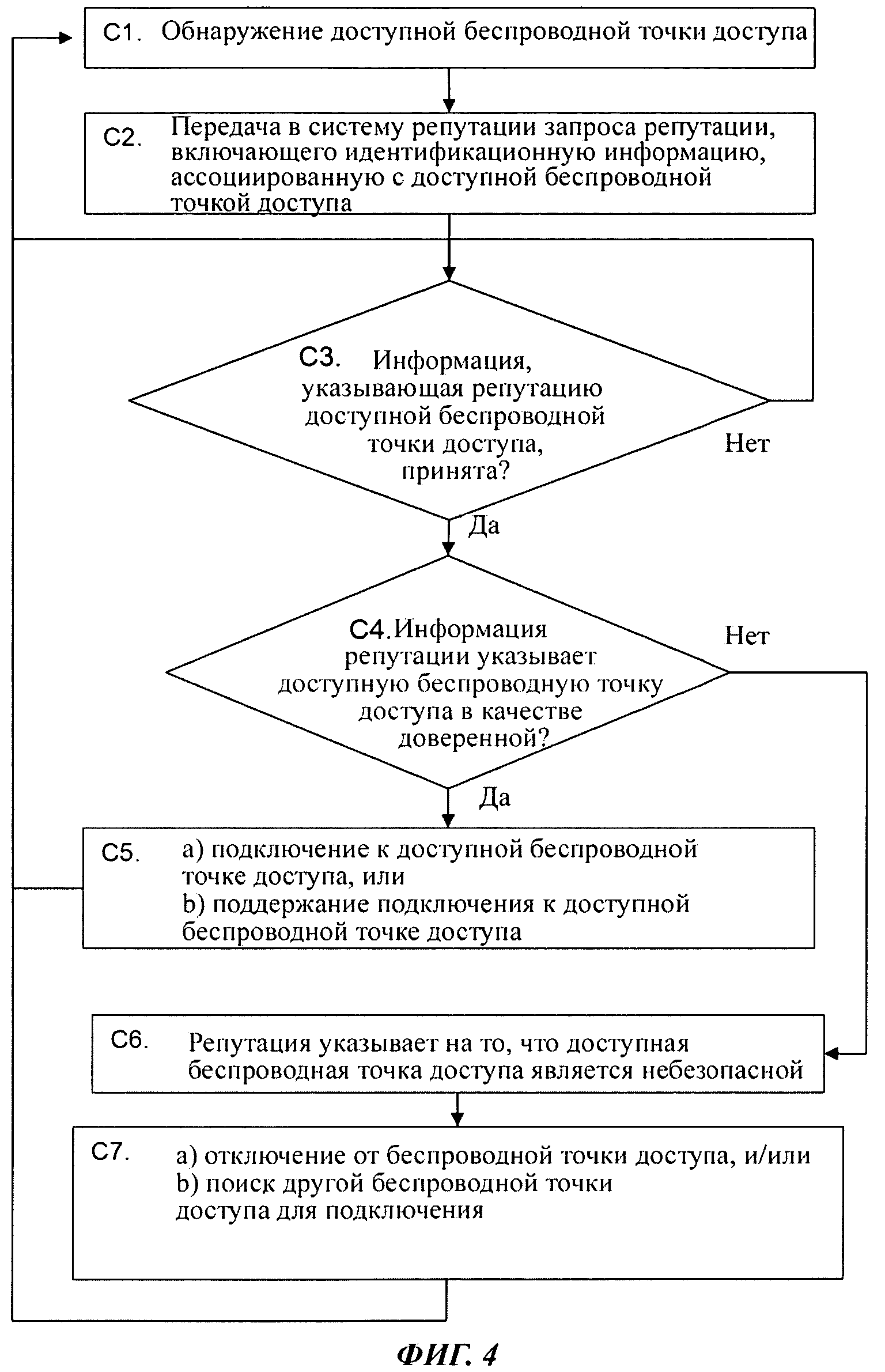

Фиг. 3 представляется собой другую диаграмму, иллюстрирующую процесс, выполняемый на сервере в соответствии с другим вариантом осуществлением изобретения.

Фиг. 4 представляет собой диаграмму, иллюстрирующую процесс, выполняемый на устройстве-клиенте в соответствии с вариантом осуществления изобретения.

Осуществление изобретения

Для того чтобы хотя бы частично преодолеть описанные выше проблемы и вопросы, здесь предлагается идентифицировать беспроводные точки доступа, предоставляющие услуги доступа для устройства-клиента, по внешним характеристикам беспроводных точек доступа, доступным для устройства-клиента. В частности данные проблемы и вопросы можно решить путем создания или сбора в системе репутации идентификационной информации или информации о репутации беспроводной точки доступа со множества устройств-клиентов, причем система репутации может включать в себя один или более сетевых базовых серверов. Система может отвечать на запрос репутации с устройства-клиента, касающийся доступной беспроводной точки доступа, отправляя на устройство-клиент уровень доверия или репутацию, ассоциированные с доступной беспроводной точкой доступа. Уровень доверия или репутация может содержать или отражать данные, отражающие степень доверенности или статус репутации беспроводной точки доступа или информацию, ассоциированную с беспроводной точкой доступа.

Уровень доверия или репутация среди прочего, но не ограничиваясь этим, может включать данные, отражающие различные уровни доверия, указывающие, что беспроводная точка доступа является доверенной, неизвестной, небезопасной, недоверенной, занесенной в черный список, мошеннической или потенциально мошеннической. Несмотря на то, что уровень доверия или репутация могут быть заданы как доверенный, неизвестный или недоверенный, нужно понимать, что уровень доверия или репутация могут представлять диапазон дискретных или непрерывных значений или вероятностей, указывающих на различные уровни или степени доверия.

Идентификационная информация, которая используется для идентификации беспроводной точки доступа (также называемая идентификационной информацией беспроводной точки доступа), может использоваться для отслеживания поведения беспроводной точки доступа и определения уровня доверия или задания репутации (например, доверенная, неизвестная, недоверенная, небезопасная и т.д.) беспроводной точки доступа. Идентификационная информация может включать в себя любую информацию, доступную для устройства-клиента для идентификации и определения поведения беспроводной точки доступа. Например, беспроводная точка доступа может широковещательно передавать свою идентификационную информацию (например в сетях GSM идентификационный код базовой станции широковещательно передается для всех мобильных телефонов, находящихся в зоне охвата) или посылать свою идентификационную информацию в ответ на вопросы или запросы подключения от устройств-клиентов. Устройства-клиенты могут также определять некоторую часть идентификационной информации на основе присутствия беспроводных точек доступа, к такой информации относится, например, частота широковещательной передачи, каналы трафика и управления. Идентификационная информация, которая может быть доступна для устройства-клиента от беспроводной точки доступа, среди прочего, но не ограничиваясь этим, может включать в себя один или более параметров или характеристик беспроводной точки доступа:

- Диапазон внутренних IP-адресов беспроводной точки доступа;

- ID соты или идентификатор соты беспроводной точки доступа;

- Идентификационный код беспроводной точки доступа (например, в сетях GSM идентификационный код базовой станции используется для уникальной идентификации базовой станции);

- Идентификатор оператора сети связи (например, идентификатор оператора мобильной связи);

- Публичный IP-адрес, под которым беспроводная точка доступа видна в публичной сети связи, например, в Интернете. Его можно получить из IP-адреса запроса репутации, когда он посылается через беспроводную точку доступа в публичную сеть обмена данными;

- Тип подключения для публичного IP-адреса (например, постоянное, DSL, 3G, UMTS, LTE, GSM или другой тип беспроводной точки доступа и т.д.)

- Тип беспроводной точки доступа (например, стационарная, точка-точка (ad-hoc), мобильная);

- Аппаратный идентификатор беспроводной точки доступа;

- Идентификатор базовой станции беспроводной точки доступа;

- Адрес базовой станции беспроводной точки доступа;

- Идентификаторы набора служб (SSID) и адрес управления доступом к среде (MAC-адрес);

- Физическое местоположение устройства-клиента;

- Физическое местоположение беспроводной точки доступа (например, если базовая станция или беспроводная точка доступа движется, то это может считаться подозрительным);

- Мощность беспроводного сигнала беспроводной точки доступа (например, мощность сигнала базовой станции на мобильном телефоне; или мощность радиосигнала точки доступа Wi-Fi);

- Тип сети беспроводной точки доступа (например, сеть GSM, сеть LTE или сеть Wi-Fi);

- Настройки безопасности беспроводной точки доступа (например, используется ли шифрование, какой тип шифрования или криптографии используется);

- способность посылать запросы репутации через беспроводную точку доступа

- способность разрешать запросы сервера доменных имен (DNS) через беспроводную точку доступа;

- способность правильно разрешать запросы сервера доменных имен (DNS) через беспроводную точку доступа, к которой разрешаются хорошо известные домены;

- Предлагает ли точка доступа какую-либо страницу для входа, как в аэропортах, и подпись с указанием содержания веб-страницы (название, количество изображений, количество форм, полей в формах, ключевые слова (имя пользователя, кредитная карта, и т.д.));

- Возраст беспроводной точки доступа (из первого отчета клиента);

- История подключений к беспроводной точке доступа (количество посещений, количество посещений в единицу времени);

- Какие другие SSID или идентификаторы базовых станций видимы для устройства-клиента необычной является ситуация, при которой две беспроводные точки доступа, находясь поблизости, имеют одинаковый идентификатор. Тревога срабатывает в случае, если пользователь запрашивает репутацию в зоне, где была только одна беспроводная точка доступа сданным SSID, а потом их стало две);

- Информация или данные, отражающие идентификацию или подпись (например, набор информации, который в комбинации на практике является уникальным идентификатором) беспроводной точки доступа;

- Несущие частоты или частоты канала (например, частоты каналов трафика, частоты канала управления, частоты широковещательного канала), используемые беспроводной точкой доступа;

- Набор физических или логических каналов (например, каналов трафика, каналов управления, широковещательных каналов), используемых беспроводной точкой доступа;

- Любая другая информация, доступная для устройства-клиента для идентификации и определения поведения беспроводной точки доступа, и т.д.

На фиг. 1 схематически показана система 100 связи, включающая в себя публичную сеть 102 связи (например, Интернет) и вторую сеть 104 связи (например, сеть мобильной связи 3G), которые осуществляют связь с устройством-клиентом 106, систему 108 репутации, доступную беспроводную точку 110 доступа для обеспечения услуг доступа для устройств-клиентов 106 или 112, которые включают множество других устройств-клиентов 112 и множество других беспроводных точек 114 доступа для предоставления услуг доступа для устройств-клиентов 106 или 112. Беспроводные точки 110 и 114 доступа предоставляют устройствам-клиентам 106 и 112 услуги доступа к публичной сети 102 связи. Беспроводные точки 110 и 114 доступа могут включать, среди прочего, но не ограничиваясь этим, по меньшей мере один тип беспроводной точки доступа из группы, состоящей из сотовой беспроводной точки доступа (например, GSM, LTE, 2G/3G/4G или точки доступа иных поколений), базовой станции, точки доступа Wi-Fi и любой другой беспроводной точки доступа, используемой для подключения устройств-клиентов к сети связи.

Система 108 репутации включает один или более серверов 120, причем каждый сервер 120 содержит блок 122 передачи/приема, процессор 124 и блок памяти или память 126, соединенные друг с другом. Блок 122 передачи/ приема может быть выполнен с возможностью осуществления связи со множеством устройств-клиентов 106 и 112 через сеть 102 связи или вторую сеть 104 связи. Память 126 может использоваться для сбора и хранения данных и приложений, а процессор 124 может использоваться для выполнения приложений, и среди прочих операций, для выполнения приложений или процессов для определения небезопасных беспроводных точек доступа в сети 102 связи, включающей доступную беспроводную точку 110 доступа и устройство-клиент 106. Один или более серверов 120 соединены с возможностью осуществления связи друг с другом. Система 108 репутации может также включать в себя базу 128 данных или иметь к ней доступ для сбора и/или хранения идентификационной информации. Функции базы данных 128 также могут включать в себя хранение записи доверенной информации или наборов идентификационной информации, ассоциированных с беспроводными точками доступа. Система 108 репутации также может включать другие ресурсы обработки (например, нейронную сеть) или носитель информации для хранения, обработки и получения доступа к данным или информации, необходимой для вышеупомянутых одного или более серверов 120, приложений или процессоров 122.

Например, один или более серверов 120 могут быть выполнены с возможностью использования при определении небезопасных беспроводных точек доступа в сети 102 связи, в которой сервер 120 может включать приемник 122, передатчик 122, память 126 и логику обработки или один или более процессоров 124. Логика 124 обработки может быть соединена с приемником 122, передатчиком 122 и памятью 126. Приемник 122 и логику 124 обработки выполняют с возможностью сбора идентификационной информации, ассоциированной с беспроводными точками 110 доступа и/или 114, со множества устройств-клиентов 106 и/или 112. Приемник 122 может быть дополнительно выполнен с возможностью приема от устройства-клиента 106 запроса о репутации, включающего в себя идентификационную информацию доступной беспроводной точки 110 доступа. Логика 124 обработки включает логику сравнения для сравнения принятой идентификационной информации с собранной идентификационной информацией и логику определения для определения на основании сравнения уровня доверия доступной беспроводной точки 110 доступа. Передатчик 122 выполнен с возможностью передачи уровня доверия в устройство-клиент 106.

Система 108 репутации включает один или более серверов согласно описанию, которые могут осуществлять связь с базой 128 данных для хранения и обработки собранной идентификационной информации для использования при определении уровня доверия, ассоциированного с каждой из беспроводных точек 110 и/или 114 доступа. Несмотря на то, что система 108 репутации показана в виде одного или более серверов 120, которые могут быть базовыми серверами, следует понимать, что система 108 может включать любую вычислительную систему, содержащую аппаратные и/или программные средства хранения, обработки и связи, осуществляющие функции сбора и хранения идентификационной информации и ее обработку для определения небезопасной беспроводной точки доступа в сети 102 связи.

Устройство-клиент 106 также включает блок 130 передачи/приема, процессор 132 и память 134, которые соединены друг с другом. Блок 130 передачи/приема может быть выполнен с возможностью осуществления связи с одной или более беспроводными точками 110 и 114 доступа для получения доступа к сети 102 связи или для осуществления связи с системой 108 репутации через сеть 102 связи и/или через вторую сеть 104 связи. Блок памяти или память 134 может предназначаться для хранения данных и приложений, а процессор 122 может выполнять приложения и, среди прочего, приложения или процессы для определения небезопасных беспроводных точек доступа в сети 102 связи.

В частности, устройство-клиент 106 может быть выполнено с возможностью определения небезопасной беспроводной точки доступа, в сети 102 связи при помощи приемника 130, передатчика 130, памяти 134 и логики обработки или процессора 132, причем процессор 132 соединен с приемником 130, передатчиком 130 и памятью 134. Приемник 130 и логика 132 обработки выполнены с возможностью обнаружения доступной беспроводной точки 110 доступа. Передатчик 130 выполнен с возможностью передачи в систему 108 репутации запроса репутации, включающего идентификационную информацию, ассоциированную с доступной беспроводной точкой 110 доступа. Приемник 130 дополнительно выполнен с возможностью приема от системы 108 репутации уровня доверия, ассоциированного с доступной беспроводной точкой 110 доступа. Логика 132 обработки выполнена с возможностью подключения к доступной беспроводной точке 110 доступа или с возможностью поддержания подключения к доступной беспроводной точке 110 доступа в случае, когда уровень доверия указывает на то, что доступная беспроводная точка доступа является доверенной. Логика 132 обработки также выполнена с возможностью отключения устройства-клиента 106 от доступной беспроводной точки 110 доступа и/или с возможностью обнаружения другой доступной точки 110 или 114 доступа, когда уровень доверия указывает на то, что доступная беспроводная точка 110 доступа является небезопасной или недоверенной.

Система 108 репутации накапливает или собирает идентификационную информацию беспроводной точки доступа со множества устройств-клиентов 106 и/или 112. Собранная идентификационная информация может храниться или обрабатываться в памяти 126 одного или более серверов 120 или базы данных/нейронной сети 128. В частности, система 108 репутации осуществляет сбор идентификационной информации, ассоциированной с беспроводными точками 110 и 114 доступа, со множества устройств-клиентов 106 и 102. Идентификационная информация, ассоциированная с каждой беспроводной точкой 110 и 114 доступа, может сообщаться устройствами-клиентами 106 и 112 в систему 108 репутации, или может включаться в запросы репутации от устройств-клиентов 106 и 112.

После приема от устройства-клиента 106 запроса репутации о доступной беспроводной точке 110 доступа, где запрос репутации включает идентификационную информацию, ассоциированную с доступной беспроводной точкой 110 доступа, система 108 репутации определяет уровень доверия доступной беспроводной точки 110 доступа путем сравнения принятой идентификационной информации с собранной идентификационной информацией. Процесс сравнения принятой идентификационной информации с собранной идентификационной информацией может быть задан набором инструкций, правил и/или эвристических правил для определения того, является ли уровень доверия, ассоциированный с доступной беспроводной точкой 110 доступа, доверенным или нет. В частности, уровень доверия может быть представлен данными из диапазона дискретных или непрерывных значений, которые определяют степень доверенности доступной беспроводной точки доступа. Например, уровень доверия может быть задан посредством данных, отражающих такие уровни доверия, как доверенный, неизвестный, недоверенный.

Сравнение может основываться просто на совпадении или по меньшей мере частичном совпадении принятой идентификационной информации и собранной идентификационной информации. Альтернативно, собранная идентификационная информация может быть сконфигурирована для определения набора подписей идентификационной информации, ассоциированной с доверенной, неизвестной и/или недоверенной идентификационной информацией. Сравнение может включать эвристическую обработку принятой идентификационной информации с подписями с целью выявления у нее особенных атрибутов и характеристик, которые требуются для того, чтобы определить, относится ли принятая идентификационная информация к доверенной или небезопасной беспроводной точке доступа (например, неизвестной или недоверенной). Альтернативно или дополнительно к вышеупомянутой обработке сравнение может проводиться на основе обработки в нейронной сети, при которой принятую идентификационную информацию направляют в нейронную сеть (которая могла быть обучена на собранной идентификационной информации на основе правил, эвристических правил или временных ограничений), и в качестве результата выводят оценку или уровень доверия, характеризующую, относится ли принятая идентификационная информация к доверенной или небезопасной беспроводной точке доступа.

Для того, чтобы на основе сравнения принятой идентификационной информации и собранной идентификационной информации определить, является ли доступная точка 110 доступа доверенной, сравнение принятой идентификационной информации с собранной идентификационной информацией может включать в себя эвристическую обработку или использование набора эвристических правил. Эвристические правила могут основываться на тактике, используемой при мошеннических атаках, таких как фишинг или человек-посередине, или просто на поведении беспроводных точек доступа в целом. Эвристические правила используются для анализа идентификационной информации для определения возможного поведения беспроводных точек 110 и/или 114 доступа, а также для определения уровня доверия или определения репутации каждой беспроводной точки 114 доступа или доступной беспроводной точки 110 доступа. Эвристические правила основываются на вышеупомянутой идентификационной информации и применяются к собранной идентификационной информации и принятой идентификационной информации.

В качестве примера, эвристическое правило может быть задано для определения уровня доверия или репутации беспроводной точки доступа в качестве доверенной, если беспроводная точка доступа используется многими пользователями и обладает хорошо известным IP-адресом (например, беспроводная точка используется 1000 пользователей и имеет IP-адрес, ассоциированный с крупным или хорошо известным провайдером интернет-услуг). Беспроводная точка доступа, обладающая большим количеством пользователей, может быть идентифицирована, когда существует большой набор собранной идентификационной информации, ассоциированной с беспроводной точкой доступа. Дополнительно, другое эвристическое правило может быть задано для определения уровня доверия или репутации беспроводной точки доступа в качестве недоверенной, если будет определено, что беспроводная точка доступа маршрутизируется через цифровую абонентскую линию конечного пользователя независимо от количества пользователей или размера набора идентификационной информации.

В другом примере эвристическое правило может быть задано для определения возможности посылать запросы репутации через беспроводную точку доступа. Если беспроводная точка доступа обычно не позволяет маршрутизировать трафик до того, как пользователь устройства-клиента 106 или 112, подключающийся к беспроводной точке 110 или 114 доступа, не предоставит информацию по кредитной карте, а затем внезапно беспроводная точка 110 или 114 доступа начинает пропускать трафик без требования предоставить информацию по кредитной карте, то ее можно рассматривать в качестве недоверенной или мошеннической.

Другое правило можно задать для определения возможности правильно разрешать запросы сервера доменных имен (DNS) через беспроводную точку доступа, которой разрешаются адреса хорошо известных доменов. Когда адреса принадлежат хорошо известным доменам (например, bankofamerica.com, facebook.com) и, если эти адреса не разрешаются в ожидаемые хорошо известные домены как следует, то беспроводная точка доступа может выполнять искажение адреса («спуфинг» DNS) и в процессе этого возможно проводить атаку «человек-посередине», а, следовательно, беспроводная точка доступа может рассматриваться в качестве мошеннической или недоверенной. Этот пример «отравления DNS», при котором беспроводная точка доступа перехватывает DNS адрес хорошо известного домена или адреса. Известно, что беспроводные сети WLAN аэропорта используют данный способ для отображения исходной заглавной страницы, однако данные адреса обычно хорошо известны, и таким образом беспроводная точка доступа сети WLAN аэропорта может быть отмечена в качестве доверенной. Другие эвристические правила для определения уровня доверия беспроводной точки 114 доступа или доступной беспроводной точки 110 доступа описаны ниже в качестве примеров.

В дополнение к эвристическим правилам устройство-клиент 106 может сообщать о подозрительном поведении через беспроводную точку доступа, например, таком как отказ верификации SSL-сертификата сайта банка, что может означать атаку SSL типа «человек-посередине». Альтернативно, HHTPS адрес вебсайта может автоматически перенаправляться на ненадежный HTTP-адрес, что является другой известной тактикой атаки «человек-посередине». В данной ситуации устройство-клиент 106 может посылать отчет, включающий идентификационную информацию, ассоциированную с беспроводной точкой доступа, включая отчет, в котором указывается, что беспроводная точка доступа может являться недоверенной или мошеннической.

Система 108 репутации может обрабатывать собранную идентификационную информацию путем организации или компоновки собранной идентификационной информации в наборы идентификационной информации, которые могут быть представлены в базе 128 данных или храниться в памяти 126 одного или более серверов 120. Каждый набор идентификационной информации может быть ассоциирован с идентифицированной беспроводной точкой доступа. Части или элементы идентификационной информации, ассоциированные с каждой беспроводной точкой доступа, рассматриваются в качестве важных, если эти элементы могут использоваться по существу для идентификации беспроводной точки доступа. Для каждой беспроводной точки доступа собранная идентификационная информация может проходить эвристический анализ, а набор идентификационной информации может быть ассоциирован с беспроводной точкой доступа таким образом, что идентификационная информация в каждом наборе будет включать в себя наиболее важные элементы идентификационной информации (например, идентификатор соты, идентификатор базовой станции, аппаратные идентификаторы или адреса, SSID, информация о местоположении и/или MAC-адреса), которые будут по меньшей мере частично или полностью совпадать. Для каждого набора идентификационной информации, ассоциированного с беспроводной точкой доступа, по меньшей мере один или два элемента важной идентификационной информации должны соответствовать или совпадать.

Наборы идентификационной информации могут проходить эвристический анализ для определения уровня доверия, ассоциированного с каждым набором идентификационной информации. Для каждой беспроводной точки доступа, прошедшей идентификацию по собранной идентификационной информации, уровень доверия задают как уровень доверия, включающий в себя доверенный, неизвестный, или недоверенный, на основании применяемых к наборам идентификационной информации эвристических правил и/или другой информации, сообщенной устройствами-клиентами. Наборы идентификационной информации обновляются или обслуживаются при сборе дополнительной идентификационной информации от множества устройств-клиентов. Данная дополнительная идентификационная информация может включать принятую идентификационную информацию, ассоциированную с запросом репутации от устройства-клиента 106. При приеме запроса репутации от устройства-клиента 106 принятую идентификационную информацию доступной беспроводной точки 110 доступа можно сравнить с наборами идентификационной информации, ассоциированными с каждой беспроводной точкой доступа, причем уровень доверия доступной беспроводной точки 110 доступа определяют из уровня доверия соответствующего набора идентификационной информации (например, набора идентификационной информации, наиболее вероятно совпадающего с принятой идентификационной информацией). Если совпадение только частичное или полностью отсутствует, то беспроводная точка доступа является неизвестной или ненадежной. Альтернативно или дополнительно принятая идентификационная информация и наборы идентификационной информации подвергают эвристическому анализу для определения уровня доверия доступной беспроводной точки 110 доступа.

Альтернативно или дополнительно к организации или компоновке собранной информации в наборы идентификационной информации, ассоциированные с беспроводными точками доступа, можно хранить запись или базу данных доверенной информации на основании собранной идентификационной информации или ее наборов. Доверенная информация может добавляться в запись, когда определено, что идентификационная информация является стабильной или значительно не изменяется в течение первого отрезка времени. Для определения уровня доверия доступной беспроводной точки 110 доступа, в сравнение принятой идентификационной информации с собранной идентификационной информацией может также входить сравнение принятой идентификационной информации с идентификационной информацией, которая сохранена в вышеупомянутой записи. Наборы эвристических правил могут применяться к записи доверенной информации и принятой идентификационной информации при сравнении принятой идентификационной информации и идентификационной информации, хранящейся в записи, для определения уровня доверия доступной беспроводной точки 110 доступа.

В любом случае определяют уровень доверия доступной беспроводной точки доступа и отправляют данные, отражающие результат или уровень доверия, в устройство-клиент 106. Это позволяет устройству-клиенту 106 принять информированное решение о том, подключаться или отключаться от беспроводной точки доступа 110, в зависимости от того, считается ли ее репутация доверенной или небезопасной (например, неизвестной или недоверенной). В зависимости от этого результата устройство-клиент 106 подключается или поддерживает подключение к беспроводной точке 110 доступа или отключается от беспроводной точки 110 доступа и/или ищет другую беспроводную точку доступа из множества беспроводных точек 114 доступа для доступа к сети 102 связи.

Как уже было кратко описано, при обнаружении и/или подключении устройства-клиента 106 к доступной беспроводной точке 110 доступа, устройство-клиент 106 посылает запрос репутации в систему 108 репутации. Запрос репутации включает идентификационную информацию, ассоциированную с доступной беспроводной точкой 100 доступа. Данная информация может быть использована для идентификации доступной беспроводной точки 110 доступа для того, чтобы определить, является ли репутация доступной беспроводной точки 110 доступа доверенной или небезопасной. Запрос репутации, включающий идентификационную информацию, может отправляться через доступную беспроводную точку 110 доступа по публичной сети 102 связи в систему 108 репутации. Альтернативно, устройство-клиент 106 может отправлять запрос репутации и идентификационную информацию по второй сети 104 связи, например по соединению с возможностью передачи данных 2G/3G/4G или иного поколения или посредством SMS, что обеспечивает прием запроса репутации устройства-клиента 106 системой 108 репутации (так как в случае отправки через публичную сеть 102 связи он может быть перехвачен недоверенной/небезопасной/мошеннической беспроводной точкой доступа).

Система 108 репутации принимает запрос репутации от устройства-клиента 106, и содержащаяся в нем идентификационная информация доступной беспроводной точки 110 доступа используется системой 108 репутации для определения того, было ли системе 108 до этого известно о доступной беспроводной точке 110 доступа или нет, а также для того, чтобы определить ее уровень доверия или задать репутацию в качестве доверенной или небезопасной.

Например, доступная беспроводная точка 110 доступа может представлять собой точку «публичного Wi-Fi со свободным доступом», которая обнаружена впервые и разрешается в IP-адрес домашней цифровой абонентской линии (DSL) третьего поколения IP-адресов (3G IP). Беспроводная точка 110 доступа может изначально иметь низкую репутацию или считаться недоверенной (т.е. считается, что она небезопасна, как потенциально мошенническая беспроводная точка доступа), пока системой 108 репутации со множества устройств-клиентов 106 и/или 112 не будет принят достаточный объем идентификационной информации, ассоциированной с доступной беспроводной точкой 110 доступа. При приеме добавочной идентификационной информации с устройств-клиентов 106 и/или 112, ассоциированной с доступной беспроводной точкой доступа 110, система 108 репутации может «поднять» уровень репутации с недоверенного или небезопасного (т.е. потенциально мошеннического) до доверенного.

В другом примере доступная беспроводная точка 110 доступа может быть точкой доступа Wi-Fi, находящейся в жилом доме, кафе или аэропорту, которая существует в течение длительного отрезка времени и непрерывно существовала и имела постоянное поведение на данном отрезке времени. Длительный отрезок времени может быть определен как длительность порядка одного или более дней или недель. Непрерывное существование или постоянное поведение беспроводной точки доступа определяют в качестве такового, когда идентификационная информация по существу не меняется на протяжении длинного отрезка времени. Говоря точнее, идентификационная информация считается не изменившейся по существу, когда важные элементы идентификационной информации, такие как MAC-адрес и/или набор MAC-адресов, если речь идет о сетях WLAN в аэропорту, и/или публичный IP-адрес не меняются (являются «стабильными» или неизменными) или остаются соответствующими или постоянными на длительном отрезке времени. То есть, соответствующую сообщенную идентификационную информацию, которая была собрана системой 108 репутации, определяют в качестве стабильной или по существу неизменной в течение первого отрезка времени. Идентификационная информация, ассоциированная с доступной беспроводной точкой 110 доступа, может не изменяться существенно в течение первого отрезка времени, что тем самым позволяет системе 108 репутации определить доступную беспроводную точку 110 доступа в качестве доверенной, например, доступная беспроводная точка 110 доступа обладает «хорошей» репутацией.

Идентификационную информацию, ассоциированную с доступной беспроводной точкой 110 доступа и множеством беспроводных точек 114 доступа (также известную как идентификационная информация беспроводной точки доступа), используют для отслеживания поведения беспроводных точек 110 и 114 доступа и для определения их репутации (например, доверенная или небезопасная).

В отношении доступной беспроводной точки 110 доступа система 108 репутации извлекает информацию о беспроводной точке доступа (или идентификационную информацию, ассоциированную с беспроводной точкой 110 доступа) из отчетов и принятых запросов репутации, переданных указанным множеством устройств-клиентов 106 и 112, которые могут обнаруживать или подключаться к доступной беспроводной точке 110 доступа. Система 108 репутации получит множество запросов репутации от множества устройств-клиентов 106 и 112, которые могут обнаруживать или подключаться к беспроводным точкам 110 и 114 доступа. Принятая идентификационная информация, ассоциированная с данными беспроводными точками 110 и 114 доступа, собирается системой 108 репутации.

Как было описано выше, система 108 репутации может компоновать или организовывать собранную идентификационную информацию в наборы идентификационной информации, ассоциированные с беспроводными точками 114 доступа, которые могут включать доступную беспроводную точку 110 доступа. Альтернативно или дополнительно, система 108 репутации может также хранить запись доверенной информации, в которой некоторая часть собранной идентификационной информации добавляется в запись, когда идентификационная информация рассматривается в качестве стабильной в течение некоторого отрезка времени. Наборы идентификационной информации или запись могут храниться в базе 126 данных на одном или более серверах 120 системы 108 репутации. Альтернативно, эта запись и/или собранная идентификационная информация могут быть представлены системой 126 нейронной сети, которая используется для обработки принятой идентификационной информации в целях определения репутации различных беспроводных точек 110 и/или 114 доступа.

В другом примере, когда устройство-клиент 106 обнаруживает доступную беспроводную точку 110 доступа или подключается к ней, запрос репутации, включающий идентификационную информацию доступной беспроводной точки 110 доступа, посылается от устройства-клиента 106 в систему 108 репутации. Для того чтобы определить уровень доверия доступной беспроводной точки 110 доступа, репутацию, ассоциированную с доступной беспроводной точкой 110 доступа, определяют с помощью системы 108 репутации путем сравнения принятой от устройства-клиента 110 идентификационной информации с собранной идентификационной информацией. Альтернативно или дополнительно к сравнению с собранной идентификационной информацией принятую идентификационную информацию сравнивают с идентификационной информацией, хранящейся в записи доверенной информации. Уровень доверия или репутацию доступной беспроводной точки 110 доступа можно определить в качестве доверенного, если принятая идентификационная информации от устройства-клиента 106 или достаточное количество принятой идентификационной информации от устройства-клиента 106 совпадает с идентификационной информацией, хранящейся в записи, с собранной идентификационной информацией или с наборами идентификационной информации, ассоциированными с каждой беспроводной точкой доступа. В ином случае уровень доверия или репутация доступной беспроводной точки 110 доступа может быть определена в качестве небезопасной или неизвестной.

Например, если важная идентификационная информация, такая как публичный IP-адрес и MAC-адрес, принятой идентификационной информации существенно отличаются в сравнении с идентификационной информацией, хранящейся в записи или в наборах идентификационной информации, ассоциированной с беспроводными точками доступа, то система 108 репутации определяет, что уровень доверия беспроводной точки 110 доступа является неизвестным, небезопасным или недоверенным.

Система 108 репутации отвечает устройству-клиенту 106 путем передачи в устройство-клиент 106 данных, отражающих уровень доверия доступной беспроводной точки доступа. Если принятые данные, включающие репутацию, указывают на то, что доступная беспроводная точка 110 доступа является доверенной, то устройство-клиент 106 может подключиться или поддержать подключение к доступной беспроводной точке 110 доступа. Однако, если принятые данные, включающие репутацию, указывают на то, что доступная беспроводная точка 110 доступа является неизвестной, недоверенной или небезопасной, то устройство-клиент 106 не должно подключаться к доступной беспроводной точке 110 доступа или, при наличии подключения между устройством-клиентом 106 и доступной беспроводной точкой 110 доступа, оно должно быть разорвано. По крайней мере пользователь устройства-клиента 106 должен быть предупрежден о том, что устройство-клиент может подключиться или уже подключилось к неизвестной, недоверенной, небезопасной или потенциально мошеннической точке доступа.

Система 108 репутации может идентифицировать небезопасную беспроводную точку доступа по возрасту. Обычно небезопасные беспроводные точки доступа находятся в зоне охвата только в течение коротких отрезков времени. Эта информация по времени существования может быть использована для предупреждения пользователя устройства-клиента 106 о любой беспроводной точке доступа, которая претендует быть инфраструктурной беспроводной точкой доступа, но бывает доступной только изредка или была доступна только лишь в течение короткого отрезка времени.

Репутация доступной беспроводной точки 110 доступа может быть определена и изменена в течение времени, когда устройство-клиент 106 подключено к доступной беспроводной точке 110 доступа, на основании принятой от других устройств-клиентов 112 идентификационной информации, ассоциированной с доступной беспроводной точкой 110 доступа. Репутация доступной беспроводной точки 110 доступа может меняться по причине того, что одно из устройств-клиентов, подключенных к доступной беспроводной точке 112, сообщает в систему 108 репутации о мошеннической атаке. После этого система 108 репутации может предупредить устройство-клиент 106 (и другие известные ей устройства-клиенты) о том, что доступная беспроводная тока 110 доступа является небезопасной или потенциально мошеннической. После этого устройство-клиент 106 может выбрать вариант отключиться от доступной беспроводной точки 110 доступа.

Например, если другое устройство-клиент сообщает об атаке SSL «человек-посередине», или публичный IP-адрес доступной беспроводной точки 110 доступа разрешается только после подключения, то устройство-клиент, подключенное к доступной беспроводной точке 110 доступа, может быть об этом предупреждено, или же устройства-клиенты могут быть настроены на автоматическое отключение от такой доступной беспроводной точки 110 доступа.

Для того, чтобы запросить репутацию беспроводной точки 110 доступа, устройство-клиент 106 должно обладать доступом к сети связи для отправки запросов репутации в систему 108 репутации. Например, доступная беспроводная точка 110 доступа может иметь исходную заглавную страницу и/или на ней может быть установлена блокировка трафика. В таких случаях доступная беспроводная точка 110 доступа не допустит каких-либо действий по подключению со стороны устройства-клиента 106 до того, как пользователь устройства-клиента 106 не введет пароль и/или конфиденциальную информацию, к которой относится информация о кредитной карте для покупки времени Интернета. Несмотря на то, что доступная беспроводная точка 110 может быть доверенной беспроводной точкой доступа, устройству-клиенту 106 необходимо определить, что доступной беспроводной точке доступа можно доверять перед тем, как отдать такую конфиденциальную информацию. Для того чтобы избежать преждевременной отдачи конфиденциальной информации, устройство-клиент 106 может осуществить запрос беспроводной точки доступа путем передачи запроса репутации через сеть 104 связи, отличающуюся от сети 102 связи, которая была предложена беспроводной точкой 110 доступа. Сеть 102 о связи может быть сетью мобильной связи, по которой может осуществляться связь с системой 108 репутации, например сетью 2G/3G/4G или сетью иного поколения с соединением для передачи данных 2G/3G/4G или иного поколения, или даже посредством текстового сообщения (SMS). Альтернативно, устройство-клиент 106 может пересылать свои вопросы или запросы о репутации через туннель по DNS через доступную беспроводную точку 110 доступа (DNS обычно пропускает данные, даже если HTTP заблокирован). После приема запросов репутации от устройства-клиента 106, система 108 репутации может определить репутацию доступной беспроводной точки 110 доступа и направить свой ответ через вышеупомянутые сети связи или маршруты.

Для проводящего мошенническую атаку существует множество вариантов того, как можно «спрятаться» за, как кажется, законно названной беспроводной точкой доступа, например доступная беспроводная точка 110 доступа может быть законной. Система 108 репутации нуждается в способности или в наборе эвристических правил, которые можно использовать для идентификации небезопасной или мошеннической беспроводной точки доступа, которая, в свою очередь, может обладать уникальным именем, выглядящим законным для пользователя устройства-клиента 106. При этом небезопасная беспроводная точка доступа (не показана) не будет иметь тот же идентификатор набора служб (SSID), что и законная доступная беспроводная точка 110 доступа в доверенной или реальной сети Wi-Fi, которая уже известна системе 108 репутации в зоне охвата. Альтернативно, небезопасная беспроводная точка доступа (не показана) не будет иметь тот же идентификационный код базовой станции, что и у законной базовой станции в доверенной или реальной сети мобильной связи. Эвристические правила могут быть сформулированы и применяться на основании данного типа поведения.

Например, небезопасная или мошенническая беспроводная точка доступа может называться «Бесплатная публичная сеть Wi-Fi», к которой ничего не подозревающий пользователь устройства-клиента 106 может решить попробовать и подключиться. Вместо этого, устройство-клиент 106 может послать запрос репутации, включающий идентификационную информацию, касающуюся небезопасной беспроводной точки доступа, которую оно обнаружило и которая может содержать публичный IP-адрес и идентификатор SSID небезопасной беспроводной точки доступа. В набор эвристических правил может входить инспекция публичного IP-адреса, полученного от небезопасной беспроводной точки доступа, причем, если публичный IP-адрес совпадает с адресом какой-либо доверенной беспроводной точки доступа, например, беспроводной точки 110 доступа, но идентификатор SSID отличается, то система 108 репутации определяет, что небезопасная беспроводная точка доступа является недоверенной или подозрительной, т.е. ей не следует доверять. Причина состоит в том, что небезопасная беспроводная точка доступа может быть создана для атаки при наличии двух Wi-Fi карт, причем одна Wi-Fi карта предоставляет доступ к законной доступной беспроводной точке 110 доступа, которая является доверенным Wi-Fi подключением в зоне охвата, а вторая карта Wi-Fi представляет небезопасную или мошенническую точку доступа, которая позволяет взломщику проводить атаку «человек-посередине». Дополнительно, другой набор эвристических правил может быть сформулирован на основании определения того, исходит ли «бесплатная публичная точка Wi-Fi» или, например точка доступа «Starbucks» от обычного DSL-абонента и если так, то данная беспроводная точка доступа также не должна быть доверенной.

После приема ответа от системы 108 репутации о том, что беспроводная точка доступа, которую может обнаружить устройство-клиента 106 или к которой оно может быть подключено, является небезопасной или потенциально мошеннической, устройству-клиенту 106 может потребоваться найти доверенную беспроводную точку доступа для того, чтобы подключиться к ней. Устройство-клиент 106 может быть настроено на автоматическое переключение на безопасную или доверенную беспроводную точку доступа. В дополнение к ответу системы 108 репутации, указывающему на то, что небезопасная беспроводная точка доступа является небезопасной, система 108 репутации может передать в устройство-клиент 106 дополнительную информацию, которая идентифицирует правильную или доверенную беспроводную точку доступа с данным SSID в зоне охвата или местоположении устройства-клиента. Пользователь устройства-клиента 106 может отдать команду операционной системе устройства подключиться к известной доверенной беспроводной точке доступа с данным SSID. Альтернативно, устройство-клиент 106 может автоматически подключаться к известной доверенной точке доступа с данным SSID.

Альтернативно, устройство-клиент 106 включает приложение или программное обеспечение, которое при выполнении автоматически направляет в систему 108 репутации многочисленные запросы репутации, ассоциированные с беспроводными точками доступа, доступными в зоне охвата. Это вызовет многочисленные соответствующие ответные сообщения или ответы, касающиеся репутации каждой беспроводной точки доступа, от системы 108 репутации. Приложение упорядочивает ответы от системы 108 репутации для обеспечения пользователя информацией о достоверных, известных или доверенных точках доступа. Приложение может автоматически скрывать или не предоставлять информацию по тем небезопасным беспроводным точкам доступа, которые имеют низкую или плохую репутацию (т.е. мошеннические беспроводные точки доступа) или неизвестную репутацию. В другом варианте осуществления приложение осуществляет связь с системой 108 репутации путем передачи запросов о беспроводной точке доступа (например, запросов репутации) и приема ответов таким образом, что приложение отображает пользователю устройства-клиента 106 только достоверные, известные или доверенные точки доступа и скрывает те, что обладают плохой или неизвестной репутацией. Это обеспечивает то, что пользователь устройства-клиента 106 подключится только к доверенной точке доступа.

При определении того, является ли доступная, беспроводная точка 110 доступа мошеннической, система 108 репутации должна знать об изменениях, которые могут происходить при работе известных или доверенных беспроводных точек доступа. Для помощи системе 108 репутации в определении законных изменений, происходящих в доверенных точках доступа, можно использовать набор эвристических правил. Если система 108 репутации хранит запись доверенной идентификационной информации (как было описано ранее), она также может удалять часть доверенной информации из записи, когда будет определено, что идентификационная информация, ассоциированная с частью доверенной информации, нестабильна в течение второго отрезка времени. Альтернативно, система 108 репутации может эвристически обновлять набор идентификационной информации, ассоциированный с беспроводной точкой доступа, и менять ее уровень доверия на недоверенный в случае, если будет определено, что идентификационная информация в наборе нестабильна на втором отрезке времени. Второй отрезок времени может быть короче, чем первый или чем отрезок времени, на котором информация считается стабильной или неизменной.

Однако необходимо избежать ложных предупреждений, которые могут появиться, когда доверенная точка доступа рассматривается как подозрительная из-за возникновения законных изменений идентификационной информации доверенной беспроводной точки доступа. Это может произойти, когда оператор доверенной или известной точки доступа проводит замену аппаратного обеспечения или меняет IP-адрес или по другим причинам, влияющим на идентификацию. Система 108 репутации или набор эвристических правил могут быть реализованы с возможностью идентификации и предотвращения ложных предупреждений на этот случай при помощи использования частичного совпадения информации. В случае, если собранная идентификационная информация по доступной беспроводной точке 110 доступа изменяется частично, то оставшаяся более ранняя информация может рассматриваться в качестве надежной или достоверной, а несовпадающая информация может быть обновлена в наборе, записи, памяти 124 или в базе 126 данных, управляемых системой 108 репутации. Это означает, что доступная беспроводная точка 110 доступа может по-прежнему рассматриваться в качестве доверенной или обладать «хорошей» репутацией.

Однако при хранении наборов идентификационной информации или записи доверенной информации, система 108 репутации может рассматривать доступную беспроводную точку 110 доступа в качестве доверенной только при условии, что все последующие запросы репутации (или запросы репутации беспроводной точки доступа), поступающие от устройств-клиентов 106 или 112 после изменений идентификационной информации, будут показывать только обновленную идентификационную информацию. Например, изменение MAC-адреса или публичного IP-адреса может считаться системой 108 репутации допустимым, только если изменится одна характеристика идентификационной информации, и система 108 репутации примет новые запросы репутации (запросы репутации беспроводной точки доступа), основанные только на новой информации. Иными словами, идентификационная информация, ассоциированная с доступной беспроводной точкой доступа, снова полагается стабильной.

Однако, если система 108 репутации примет запросы репутации (запросы репутации беспроводной точки доступа) от устройств-клиентов 106 и 112 в той же зоне охвата, но содержащие как новую, так и старую информацию, например, новые и старые публичные IP-адреса и/или MAC-адреса, то система 108 репутации должна ответить на запросы репутации (запросы беспроводной точки доступа), что и репутация беспроводной точки 110 доступа является неизвестной, недоверенной, небезопасной или потенциально мошеннической и, следовательно, ей не следует доверять. Идентификационную информацию, ассоциированную с доступной беспроводной точкой доступа, рассматривают в качестве нестабильной.

Система 100 связи была описана выше, для простоты, в отношении системы 108 репутации и устройства-клиента 106. Следует понимать, что процесс определения небезопасной точки Wi-Fi или способы, которые реализует система 108 репутации, могут проходить в «облачной» системе или облачной вычислительной архитектуре, где функции системы 108 репутации распределены в облачной системе или архитектуре. Процесс определения небезопасных точек доступа Wi-Fi можно разделить между несколькими или множеством серверов, компьютерных систем и/или баз данных различного размера и объема памяти. Это обеспечит то, что при внезапном приеме системой 108 репутации множества запросов репутации от множества устройств-клиентов 112 или, просто в том случае, если беспроводная точка доступа станет более популярной, облачна система сможет автоматически направить большее количество индивидуальных процессоров, серверов или баз данных на обслуживание и обработку входящих запросов репутации и необходимых исходящих ответов. Облачная система может включать множество серверов и баз данных для приема запросов репутации, ассоциированных с беспроводными точками доступа, от множества устройств-клиентов, хранения и обновления принятой идентификационной информации, определения данных, отражающих репутацию ассоциированных беспроводных точек доступа, и передачи ответа в каждое из множества устройств-клиентов через сеть.

На фиг. 2 показана схема, демонстрирующая способ определения небезопасной беспроводной точки доступа в сети 102 связи, включающей беспроводные точки 110 и 114 доступа, предоставляющие услуги доступа для устройств-клиентов 106 и 112. Согласной описанию со ссылкой на фиг. 1, сеть 102 связи включает доступную беспроводную точку 110 доступа, устройство-клиент 106, множество беспроводных точек 112 доступа и множество устройств-клиентов 112. Способ определения небезопасной беспроводной точки доступа описывается следующими шагами:

A1. Сбор идентификационной информации, ассоциированной с беспроводными точками 106 и 114 доступа, со множества устройств-клиентов 112. Система 108 репутации выполнена с возможностью сбора и хранения идентификационной информации. Идентификационная информация может приниматься и собираться со множества источников, например, приниматься в отчетах из множества устройств-клиентов 106 и/или 112 и/или собираться из запросов репутации из устройств-клиентов 106 или 112. Затем переходят к шагу A2.

A2. В случае если запрос репутации принят от устройства-клиента, то переходят к шагу A3. В обратном случае переходят на шаг A1 для сбора дополнительной идентификационной информации со множества устройств-клиентов.

A3. Принимают запрос репутации от устройства-клиента 106. Запрос репутации включает идентификационную информацию доступной беспроводной точки 110 доступа. Переходят к шагу A4.

A4. Сравнивают принятую идентификационную информацию с собранной идентификационной информацией. Принятая идентификационная информация может сравниваться со скомпонованными наборами идентификационной информации. Переходят к шагу A5.

A5. Определяют уровень доверия доступной беспроводной точки 110 доступа на основании сравнения. Переходят к шагу A6.

A6. Передают данные, отражающие уровень доверия доступной беспроводной точки 110 доступа в устройство-клиент 106. Принятую идентификационную информацию можно добавить к собранной идентификационной информации для дальнейшей компоновки/обработки/хранения. Переходят к шагу A1 для продолжения сбора и/или хранения дополнительной идентификационной информации со множества устройств-клиентов 106 и 102.

В качестве опционального варианта, на шаге A1 собранная идентификационная информация может компоноваться или организовываться в наборы идентификационной информации, ассоциированные с беспроводными точками доступа. Уровень доверия для каждого набора идентификационной информации или беспроводной точки доступа можно определить с помощью эвристических алгоритмов или правил. Альтернативно или дополнительно шаг A6 может дополнительно включать определение уровня доверия доступной беспроводной точки 110 доступа в качестве недоверенного в случае, если важная идентификационная информация, ассоциированная с принятой идентификационной информацией, существенно отличается от соответствующей важной идентификационной информации, ассоциированной с беспроводной точкой доступа. Беспроводные точки 110 и 114 доступа среди прочего, но не ограничиваясь этим, могут включать по меньшей мере один тип беспроводной точки доступа из группы, содержащей сотовую беспроводную точку доступа (например, GSM, LTE, 2G/3G/4G или точку доступа иного поколения), базовую станцию, точку доступа Wi-Fi и любую другую беспроводную точку доступа, используемую для подключения устройств-клиентов к сети связи.

Части или элементы идентификационной информации, ассоциированные с каждой беспроводной точкой доступа, считаются важными, если эти элементы могут и использоваться по существу для идентификации беспроводной точки доступа. Например, важная идентификационная информация может включать идентификационный код беспроводной точки доступа, адрес или идентификатор соты беспроводной точки доступа, аппаратный идентификатор беспроводной точки доступа и/или другой идентификатор точки доступа. Альтернативно или дополнительно, важная идентификационная информация может включать по меньшей мере один элемент из следующих: идентификационный код беспроводной точки доступа, идентификационный код базовой станции, публичный IP-адрес беспроводной точки доступа, адрес управления доступом к среде (MAC-адрес) беспроводной точки доступа, идентификатор набора служб (SSID) беспроводной точки доступа, идентификатор соты беспроводной точки доступа и/или идентификатор базовой станции беспроводной точки доступа. Это дает преимущество быстрой идентификации небезопасной беспроводной точки доступа, если изменится определенная значимая часть важной идентификационной информации, относящаяся к доступной беспроводной точке доступа.

Сбор идентификационной информации на шаге A1 может включать прием отчетов от одного из устройств-клиентов 106 или 112, которые указывают на то, что доступная точка 110 доступа является недоверенной или небезопасной, а также определение уровня доверия или репутации доступной беспроводной точки 110 доступа в качестве недоверенной или подозрительной. Устройство-клиент 106 или 112 может стать жертвой мошеннической атаки «фишингового» типа или типа «человек-посередине», связанной с доступной беспроводной точкой 110 доступа, а затем, отправив отчет об этом в систему 108 репутации, может предупредить другие устройства-клиенты 106 и 112, которые подключены или собираются подключиться к доступной беспроводной точке 110 доступа. В ответ шаг A1 может дополнительно включать задание уровня доверия, ассоциированного с доступной беспроводной точкой доступа, как недоверенного. Шаг A1 в ответ на принятие отчета может также включать передачу данных, отражающих уровень доверия доступной беспроводной точки доступа в устройства-клиенты, ассоциированные с доступной беспроводной точкой доступа.

Процесс на шаге A3 может в качестве опционального варианта включать прием одного или более запроса репутации через вторую сеть 104 связи, отличающуюся от сети 102 связи, которая включает беспроводные точки 114 доступа. Это дает преимущества в том отношении, что возрастает вероятность того, что запрос(-ы) репутации будут приниматься системой 108 репутации без вмешательства мошеннической точки доступа, что позволит устройству-клиенту 106 безопасно принять надлежащий ответ от системы 108 репутации. Процесс на шаге A1 может также включать обновление собранной идентификационной информации за счет принятой идентификационной информации, содержащейся в запросе репутации от устройства-клиента 106, при этом принятая идентификационная информация ассоциирована с доступной беспроводной точкой 110 доступа.

На фиг. 3 показана другая схема, которая демонстрирует способ определения небезопасной беспроводной точки доступа в сети 102 связи, включающей беспроводные точки 110 и 114 доступа, которые предоставляют услуги доступа для устройств-клиентов 106 и 112. Как было описано со ссылкой на фиг. 1, сеть 102 связи включает доступную беспроводную точку 110 доступа, устройство-клиент 106, множество беспроводных точек 114 доступа и множество устройств-клиентов 112. Способ определения небезопасной беспроводной точки доступа в сети 102 обмена данными представляется следующими шагами:

81. Сбор идентификационной информации, ассоциированной с беспроводными точками 106 и 114 доступа, из множества устройств-клиентов 112. Система 108 репутации выполнена с возможностью сбора и хранения идентификационной информации. Идентификационная информация может приниматься и собираться из множества источников, например, приниматься в отчетах со множества устройств-клиентов 106 и/или 112 и/или собираться из запросов репутации из устройств-клиентов 106 или 112. Переходят к шагу B2, или шаг B2 выполняют одновременно с шагом B1.

B2. Хранение записи доверенной идентификационной информации, причем доверенную информацию добавляют в запись, когда определяют, что идентификационная информация является стабильной в течение отрезка времени.

Запись доверенной идентификационной информации основана на собранной идентификационной информации и может храниться в базе 128 данных или внедряться в систему 128 обработки на основе нейронной сети. Переходят к шагу B3.

83. Если от устройства-клиента 106 принят запрос репутации, переходят к шагу B4. В обратном случае переходят к шагу B1 и/или B2 для сбора и хранения дополнительной идентификационной информации от множества устройств-клиентов.

84. Запрос репутации принят от устройства-клиента 106. Запрос репутации включает идентификационную информацию доступной беспроводной точки 110 доступа. Переходят к шагу B5.

85. Сравнение принятой идентификационной информации с идентификационной информацией, хранящейся в вышеупомянутой записи. Переходят к шагу B6.

86. Определение уровня доверия или репутации доступной беспроводной точки 110 доступа в качестве доверенной или небезопасной на основании сравнения. Переходят к шагу B7.

87. Передача данных, отражающих уровень доверия или репутацию доступной беспроводной точки 110 доступа в устройство-клиент 106. Принятая идентификационная информация может быть добавлена к собранной идентификационной информации для дальнейшей обработки/хранения. Переходят к шагу B1 и/или B2 для дальнейшего сбора и/или хранения дополнительной идентификационной информации со множества устройств-клиентов 106 и 112.

На шаге B2 в качестве варианта процесс может включать удаление части доверенной информации из записи, когда определяют, что идентификационная информация, ассоциированная с частью доверенной информации, нестабильна на втором отрезке времени.

На шаге B6 процесс может дополнительно включать определение репутации доступной беспроводной точки 110 доступа в качестве доверенной, когда принятая идентификационная информация по существу совпадает с доверенной информацией, хранящейся в записи. Альтернативно или дополнительно, шаг B6 может также включать определение репутации доступной беспроводной точки 100 доступа в качестве небезопасной, когда важная идентификационная информация, ассоциированная с принятой идентификационной информацией, существенно отличается от соответствующей важной идентификационной информации, ассоциированной с доверенной информацией, хранящейся в записи. Беспроводные точки 110 и 114 доступа помимо прочего, но не ограничиваясь этим, могут включать по меньшей мере один тип беспроводной точки доступа из группы, содержащей сотовую беспроводную точку доступа (например GSM, LTE, 2G/3G/4G или точку доступа иного поколения), базовую станцию, точку доступа Wi-Fi и любую другую беспроводную точку доступа, которая используется для подключения устройств-клиентов к сети связи.