Результат интеллектуальной деятельности: СПОСОБ СГЛАЖИВАНИЯ РАБОЧЕЙ НАГРУЗКИ НА СЕРВЕР

Вид РИД

Изобретение

Изобретение относится к способу сглаживания рабочей нагрузки на сервер транзакций, исполняющий операции обработки в ответ на запросы, передаваемые терминалами, которые расположены удаленно и отдельно друг от друга. Изобретение также относится к способу работы терминала и серверу для воплощения этого способа сглаживания. В конечном итоге изобретение также относится к терминалу, серверу и носителю записи информации для воплощения такого способа сглаживания.

Термин “рабочая нагрузка” обозначает измеряемую физическую величину, которая обеспечивает вычисление степени занятости ресурса информационной технологии, эксплуатируемой сервером транзакций, для исполнения обработки, требуемой терминалом. Каждый ресурс информационной технологии содержит порог значения нагрузки, за пределами которого его больше нельзя использовать для выполнения дополнительной обработки. Когда такой порог значения нагрузки будет превышен, тогда говорят, что ресурс или система, которая содержит такой ресурс, “перегружена”. Степень занятости обычно представляет собой отношение между количеством уже выполняемых операций по обработке и таким пороговым значением нагрузки. Например, обычно измеряемое физическое количество представляет собой количество одновременных соединений, установленных в данный момент времени с сервером. Такое измеряемое физическое количество также может представлять собой количество операций, выполняемых в секунду электронным микропроцессором сервера для обработки запросов из терминалов.

Сглаживание рабочей нагрузки сервера транзакций состоит, прежде всего, в предотвращении пересечения его порогового значения нагрузки в моменты времени. Как правило, когда достигается пороговое значение нагрузки, либо сервер соединения отклоняет любое новое соединение, или сервер устанавливает новое соединение, но не исполняет операцию по обработке, запрашиваемую терминалом, поскольку необходимый ресурс или ресурсы перегружены. В обоих этих случаях предполагается, что произошел “отказ” соединения, поскольку оно не привело к немедленному исполнению обработки, запрашиваемой терминалом.

Предпочтительно, сглаживание рабочей нагрузки также состоит в распределении операций по обработке, выполняемых сервером транзакций, настолько равномерно, насколько это возможно по времени, и, если возможно, в поддержании рабочей нагрузки постоянно выше заданного порогового значения.

Для сглаживания рабочей нагрузки сервера транзакций способы предшествующего уровня техники включают в себя:

- вычисляют планируемую дату, в которую терминал должен установить соединение с сервером транзакций для передачи в него упомянутого запроса,

- активируют установку такого соединения с помощью этого терминала в соответствии с рассчитанной запланированной датой таким образом, что установка такого соединения происходит только, когда наступает запланированная дата или после нее,

- строят план рабочей нагрузки для сервера транзакций в соответствии с рассчитанными запланированными датами, такой план рабочей нагрузки ассоциируют с каждой возможной датой, прогнозом рабочей нагрузки в этом сервере транзакций в эту дату.

Термин “дата” обозначает любую часть информации, используемую для обозначения определенного момента относительно исходной точки времени. Дата может принимать различные форматы. Например, один из классических форматов представляет собой формат год/месяц/дата/час/минута/секунда. Дата также может быть записана в форме цифрового значения или множества последовательных заданных интервалов времени, которые истекли после точки происхождения этих моментов времени. Точка происхождения момента времени, в общем, является абсолютной и общей для всех терминалов и серверов. Однако точка происхождения момента времени также может быть фиксированной относительно определенного события, такого как прием сообщения вызова. Например, здесь, в данном описании, дата представляет собой момент, измеряемый в секундах, прошедших после точки происхождения моментов времени, общих для всех устройств. Часы, используемые разными устройствами для измерения даты, синхронизируют друг с другом обычным способом.

Здесь ниже термин “текущая дата” обозначает дату, соответствующую настоящему моменту.

В известных способах, в патентной заявке JP 2007005971, также предусматривается фиксирование запланированной даты в соответствии с планом рабочей нагрузки сервера транзакций для ограничения отказов соединения для запланированной даты. В результате этого рабочая нагрузка сервера транзакций эффективно сглаживается, поскольку, в принципе, терминал подключается к серверу транзакций только в дату, когда этот сервер обладает достаточной емкостью для исполнения запрашиваемой операции обработки. Это ограничивает перегрузки сервера транзакций. Однако при этом желательно улучшить этот способ для более эффективного сглаживания рабочей нагрузки сервера транзакций.

Также решения предшествующего уровня техники известны из:

- EP 1566736 A1 и

- US 2008/154805.

Цель изобретения, поэтому, представляет собой способ для сглаживания рабочей нагрузки, в котором способ содержит этапы, на которых:

для каждого терминала записывают моменты переключения между:

активным состоянием терминала, в котором терминал выполнен с возможностью установки соединения с сервером транзакций, и

неактивным состоянием терминала, в котором терминал не имеет возможности установки соединения с сервером транзакций,

- строят для каждого терминала на основе записанных моментов времени переключения индивидуального профиля использования, связывающего с каждой возможной будущей датой вероятность состояния, соответствующую вероятности того, что терминал находится в активном состоянии в указанную дату,

- и вычисляют запланированную дату, при этом выбирают в зависимости от плана рабочей нагрузки и индивидуального профиля запланированную дату, связанную в плане рабочей нагрузки сервера транзакций с прогнозируемой нагрузкой ниже первого заданного порогового значения и одновременно связанную в индивидуальном профиле использования указанного терминала с вероятностью состояния, соответствующей вероятности выше второго заданного порогового значения, что терминал находится в активном состоянии.

Описанный выше способ максимально повышает вероятность успешной обработки запроса терминала во время его соединения в вычисленную запланированную дату. Действительно, запланированную дату вычисляют так, что она возникает:

в момент, когда рабочая нагрузка сервера транзакций достаточно низка, чтобы сервер немедленно исполнил обработку, запрашиваемую терминалом, и

в момент времени, когда терминал находится в активном состоянии и поэтому может подключиться к серверу транзакций.

Данный способ, поэтому, ограничивает количество отказов соединения и поэтому еще более эффективно сглаживает рабочую нагрузку сервера.

Кроме того, такой способ может быть полностью автоматизирован таким образом, что вмешательство пользователя становится ненужным.

Варианты осуществления этого способа могут содержать одну или больше из следующих характеристик:

- способ содержит этапы, на которых:

- строят общий профиль использования на основании моментов переключения, записываемых для всех терминалов, такой общий профиль связывает с каждой возможной предстоящей даты общую вероятность состояния, соответствующего вероятности того, что любой произвольный терминал среди различных терминалов находится в активном состоянии,

- если индивидуальный профиль терминала ассоциирует с каждой предстоящей датой индивидуальную вероятность состояния, соответствующую вероятности, находящейся выше второго заданного порогового значения, что этот терминал находится в активном состоянии, независимо от предстоящей даты, то вычисление запланированной даты состоит в выборе запланированной даты, которая, кроме того, связана, в общем профиле использования, с общей вероятностью состояния, соответствующей вероятности, находящейся ниже второго заданного порогового значения, что любой произвольный терминал среди других терминалов находится в активном состоянии;

- вычисление запланированной даты состоит, кроме того, в автоматическом выборе запланированной даты, расположенной ближе всего к текущей дате;

- перед вычислением запланированной даты терминал активирует установку первого соединения с сервером запланированных дат для получения запланированной даты, вычисленной на основе его индивидуального профиля использования, и затем прерывает первое соединение перед вычисленной запланированной датой, которое активируется в соответствии с вычисленной запланированной датой, затем формируют второе соединение;

- в первом соединении:

- терминал передает в сервер запланированных дат электронный сертификат, содержащий идентификатор этого терминала и цифровую подпись этого идентификатора терминала с закрытым ключом, известным только этому терминалу, затем

- сервер запланированных дат проверяет аутентичность идентификатора терминала на основе принятого электронного сертификата, затем,

- если терминал правильно аутентифицирован, вычисляют запланированную дату и затем передают ее в терминал, а

- если терминал не будет правильно аутентифицирован, запланированную дату для этого терминала не вычисляют;

- в этом первом соединении, только если терминал правильно аутентифицирован, способ содержит этапы, на которых:

- генерируют временный электронный сертификат, содержащий, по меньшей мере, выполненную запланированную дату, идентификатор терминала, которому выделена данная запланированная дата, и цифровую подпись этой вычисленной даты и этого идентификатора терминала с закрытым ключом, соответствующим серверу транзакций, затем

- передают этот временный электронный сертификат в терминал,

- при втором соединении способ содержит этапы, на которых:

- передают с помощью терминала временный электронный сертификат, принятый в сервере запланированных дат или в сервере транзакций,

- проверяют аутентичность временного электронного сертификата и соответствие между идентификатором терминала, содержащимся во временном электронном сертификате, и идентификатором терминала, передавшим временный электронный сертификат, и

если аутентичность временного электронного сертификата будет неверна или если идентификатор терминала, передавший временный электронный сертификат, не соответствует идентификатору, содержащемуся в принятом временном электронном сертификате, тогда немедленное исполнение обработки, запрашиваемой терминалом, будет систематически запрещено, а, в противном случае, немедленное исполнение запрашиваемой обработки не будет систематически запрещено;

- при первом соединении генерируемый временный электронный сертификат также содержит дату действительности, вычисленную на основе вычисленной запланированной даты, эта дата действительности следует после даты планирования, и при втором соединении способ содержит сравнение текущей даты с датой действительности принятого временного электронного сертификата и систематически запрещает немедленное исполнение обработки, запрашиваемой терминалом, если текущая дата следует после даты действительности временного электронного сертификата, а, в противном случае немедленное исполнение запрашиваемой обработки не запрещено систематически.

Эти варианты осуществления, кроме того, имеют следующие преимущества:

- выбор запланированной даты в зависимости от общего профиля использования оптимизирует рабочую нагрузку на сервер в периоды внепиковой нагрузки;

- автоматический выбор запланированной даты, ближайшей к текущей дате, обеспечивает быстрейшее исполнение всех обрабатывающих операций без пересечения порогового значения нагрузки сервера транзакций;

- аутентификация терминала во время первого соединения затрудняет проведение атаки на сервер, при которой заставляют сервер вычислять большое число ненужных запланированных дат, поскольку только один правильно аутентифицированный терминал может активировать это вычисление;

- генерирование и использование временного электронного сертификата затрудняет попытку любой атаки, направленной на перегрузку этого сервера, в стремлении заставить его выполнять большое количество ненужных обрабатьшающих операций, поскольку только терминал, имеющий подлинный временный электронный сертификат, может активировать исполнение обрабатывающей операции с использованием сервера;

систематическое неисполнение обрабатывающей операции, когда срок действия принятого временного электронного сертификата истек, заставляет терминал запрашивать новую запланированную дату, если этот терминал был соединен с сервером после даты действительности временного электронного сертификата, обеспечивая, таким образом, лучшее сглаживание рабочей нагрузки сервера транзакций.

Цель изобретения также направлена на способ работы сервера для реализации описанного выше способа сглаживания, в котором сервер:

- вычисляет запланированную дату, в которую терминал должен установить соединение с сервером транзакций для передачи в него упомянутого запроса,

- составляет план рабочей нагрузки сервера транзакций в соответствии с вычисленными запланированными датами, причем план рабочей нагрузки связывает с каждой возможной датой прогноз нагрузки для этого сервера транзакций на данную дату,

- принимает индивидуальный профиль использования терминала, связывающий с каждой возможной предстоящей датой вероятность состояния, соответствующего вероятности, что терминал находится в активном состоянии на эту дату,

- вычисляет запланированную дату путем выбора запланированной даты, связанной в плане рабочей нагрузки сервера транзакций с прогнозируемой рабочей нагрузкой ниже заданного первого порогового значения и одновременно связанной в индивидуальном профиле использования терминала с вероятностью состояния, соответствующей вероятности выше второго заданного порогового значения, что терминал находится в активном состоянии.

Цель изобретения также направлена на способ работы терминала для реализации описанного выше способа сглаживания, в котором терминал активизирует установку соединения с сервером транзакций в соответствии с вычисленной запланированной датой так, что установка соединения происходит не ранее наступления запланированной даты, и терминал:

- записывает моменты переключения между:

- активным состоянием терминала, в котором этот терминал выполнен с возможностью установки соединения с сервером транзакций, и

- неактивным состоянием терминала, в котором этот терминал не может устанавливать соединение с сервером транзакций,

- строит для каждого терминала, на основе записанных моментов переключения, индивидуальный профиль использования, связывающий с каждой возможной предстоящей датой вероятность состояния, соответствующего вероятности, что терминал будет находиться в активном состоянии в дату,

- передает свой построенный индивидуальный профиль использования серверу запланированных дат и в ответ принимает вычисленную запланированную дату в зависимости от индивидуального профиля использования.

Цель изобретения также состоит в том, что носитель записи информации содержит команды для исполнения любого из упомянутых выше способов, когда эти команды исполняются электронным компьютером.

Цель изобретения также направлена на терминал для реализации упомянутого выше способа сглаживания, причем терминал содержит:

- сетевую карту для установки соединения с сервером транзакций,

- программируемый электронный компьютер, выполненный с возможностью исполнения команд, записанных на носителе записи информации,

- носитель записи информации, содержащий команды, необходимые для исполнения описанного выше способа сглаживания, когда эти команды исполняются программируемым электронным компьютером.

Варианты осуществления данного терминала могут содержать следующие характеристики:

- данный терминал содержит:

- дескремблер, выполненный с возможностью дескремблирования скремблированного мультимедийного контента с использованием управляющего слова, и

- процессор безопасности, выполненный с возможностью дешифрования криптограммы управляющего слова, содержавшегося в ЕСМ (сообщение управления предоставлением прав).

И, наконец, цель изобретения также представляет собой сервер для реализации описанного выше способа сглаживания, данный сервер содержит:

- программируемый электронный компьютер, выполненный с возможностью исполнения команд, записанных на носителе записи информации,

- носитель записи информации, содержащий команды для исполнения описанного выше способа сглаживания, когда эти команды исполняются программируемым электронным компьютером.

Изобретение будет более понятным из следующего описания, которое представлено исключительно в качестве неисчерпывающего примера и выполнено со ссылкой на приложенные чертежи, на которых:

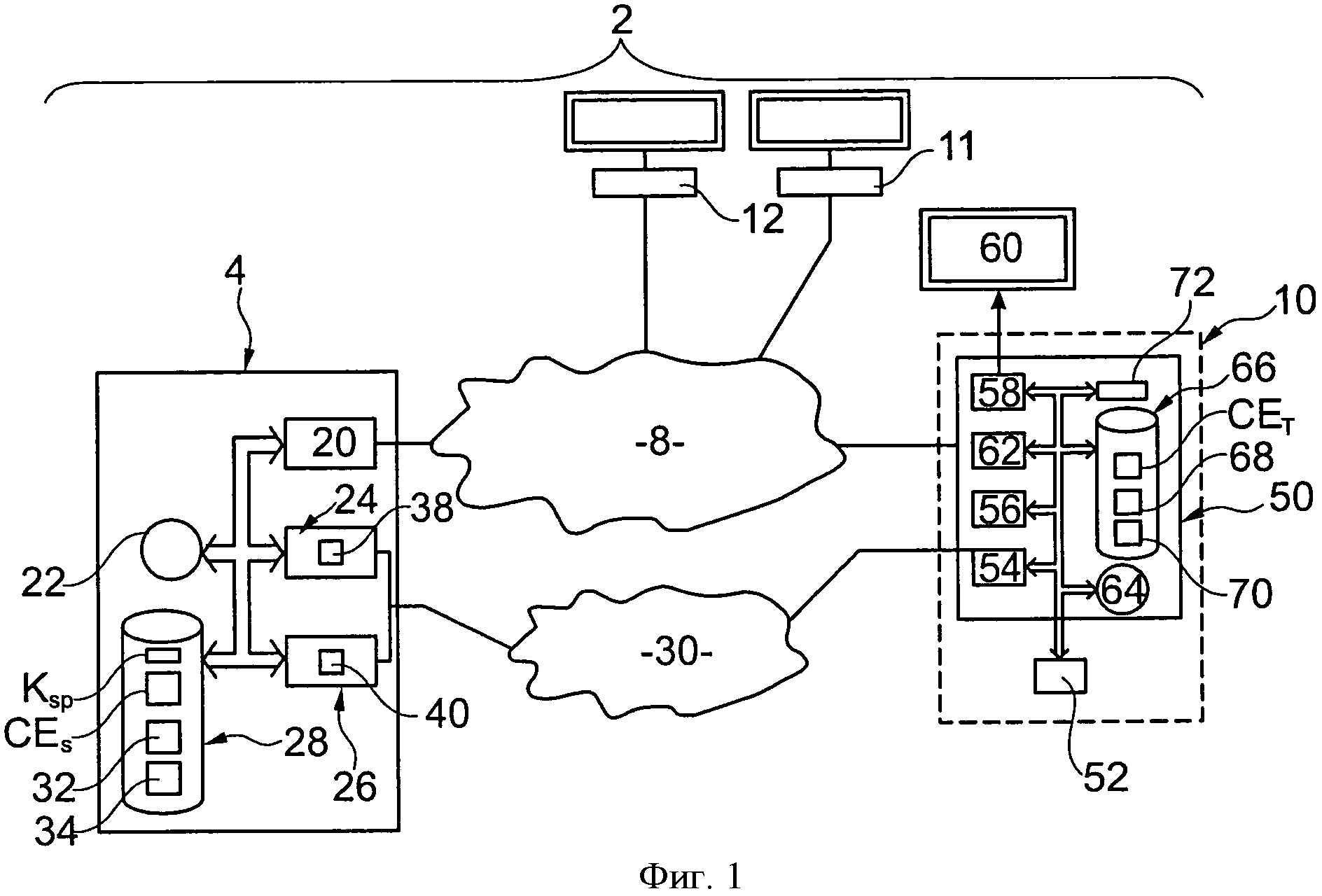

на фиг. 1 представлена схематическая иллюстрация системы для передачи и приема скремблированного мультимедийного содержания;

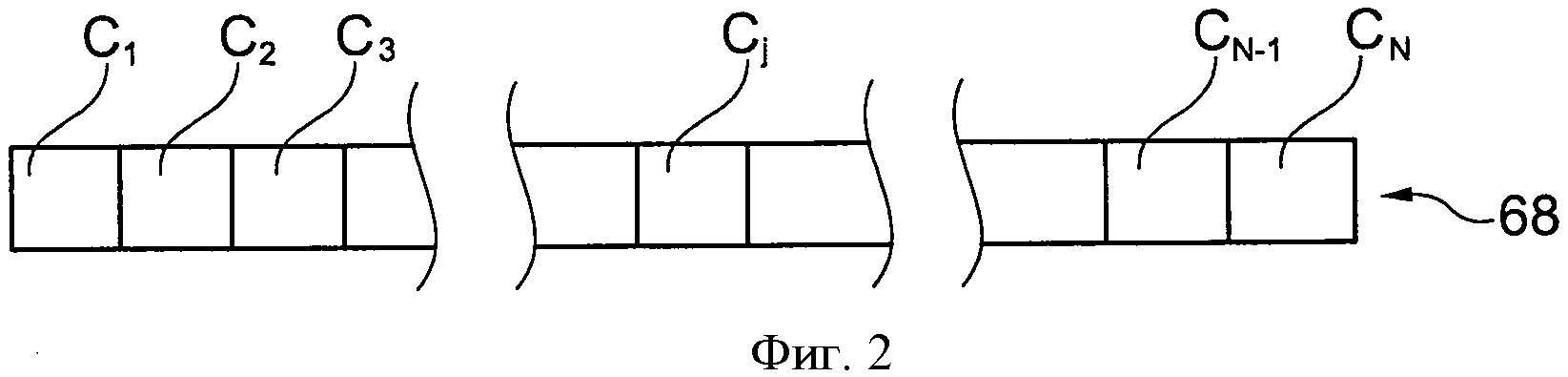

на фиг. 2 представлена схематическая иллюстрация индивидуального профиля использования;

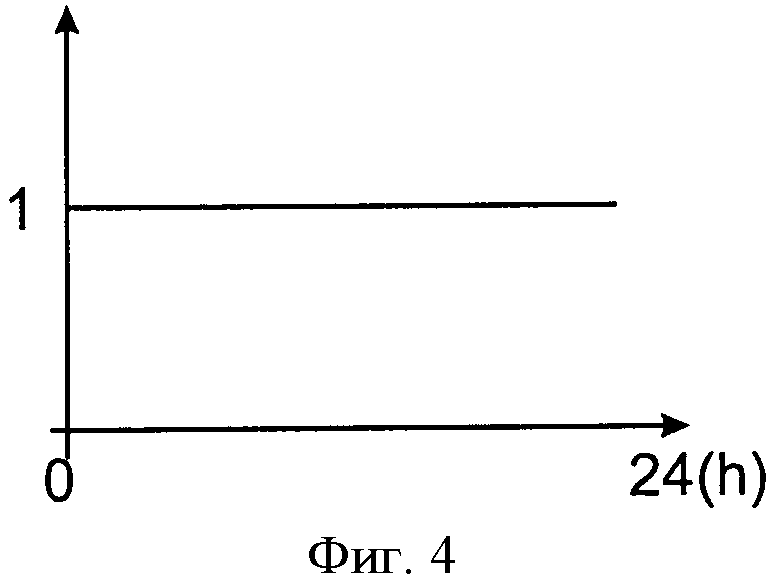

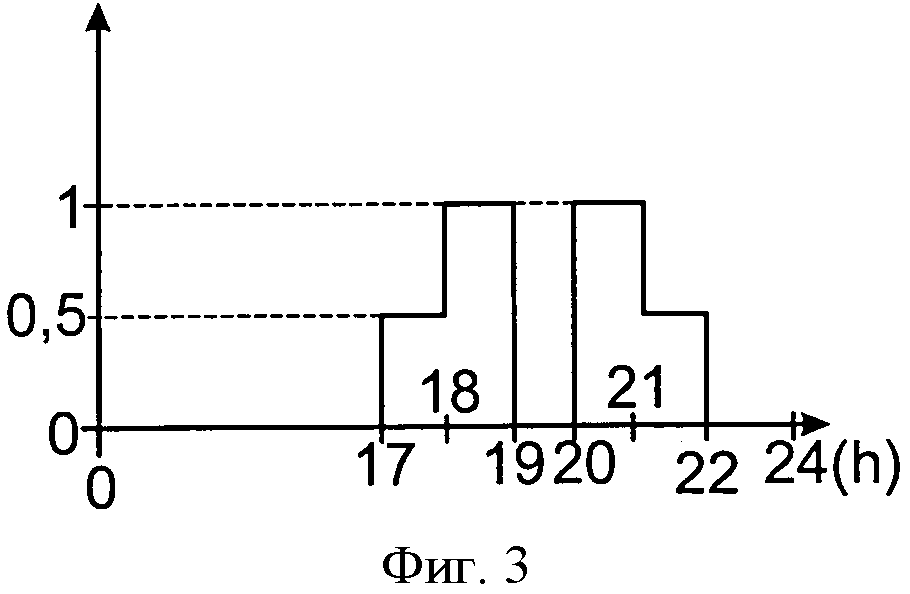

на фиг. 3 и 4 показаны временные диаграммы, представляющие соответствующие примеры индивидуального профиля использования, выполненного в системе на фиг. 1;

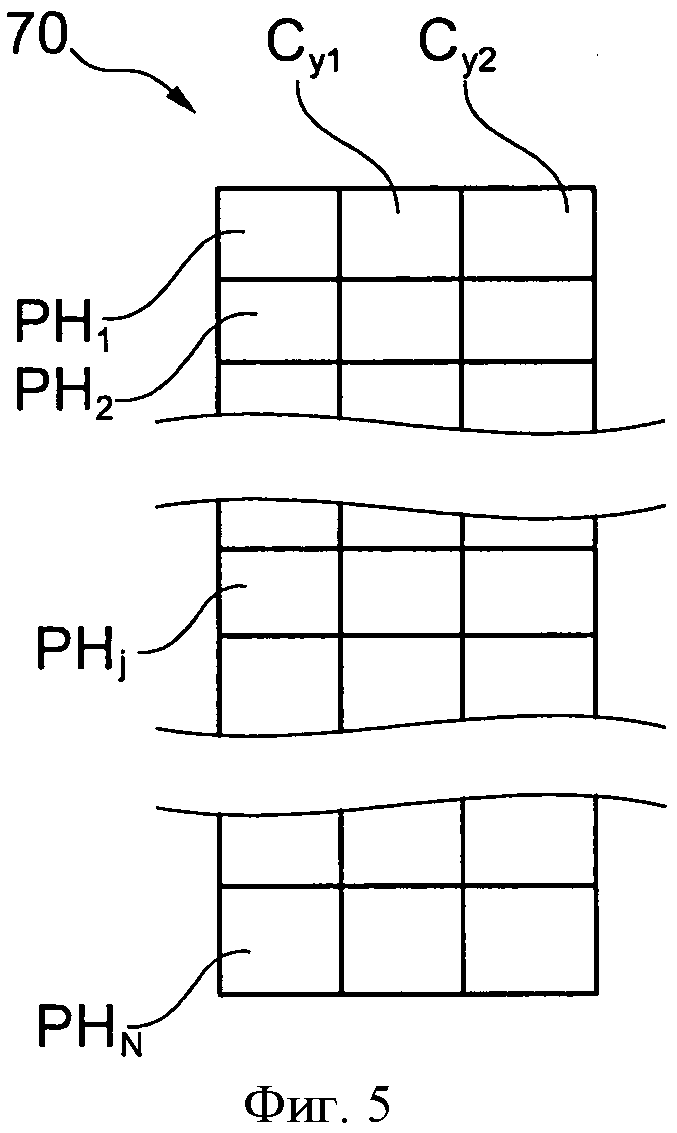

на фиг. 5 представлена схематическая иллюстрация регистратора моментов переключения, выполненного в системе на фиг. 1;

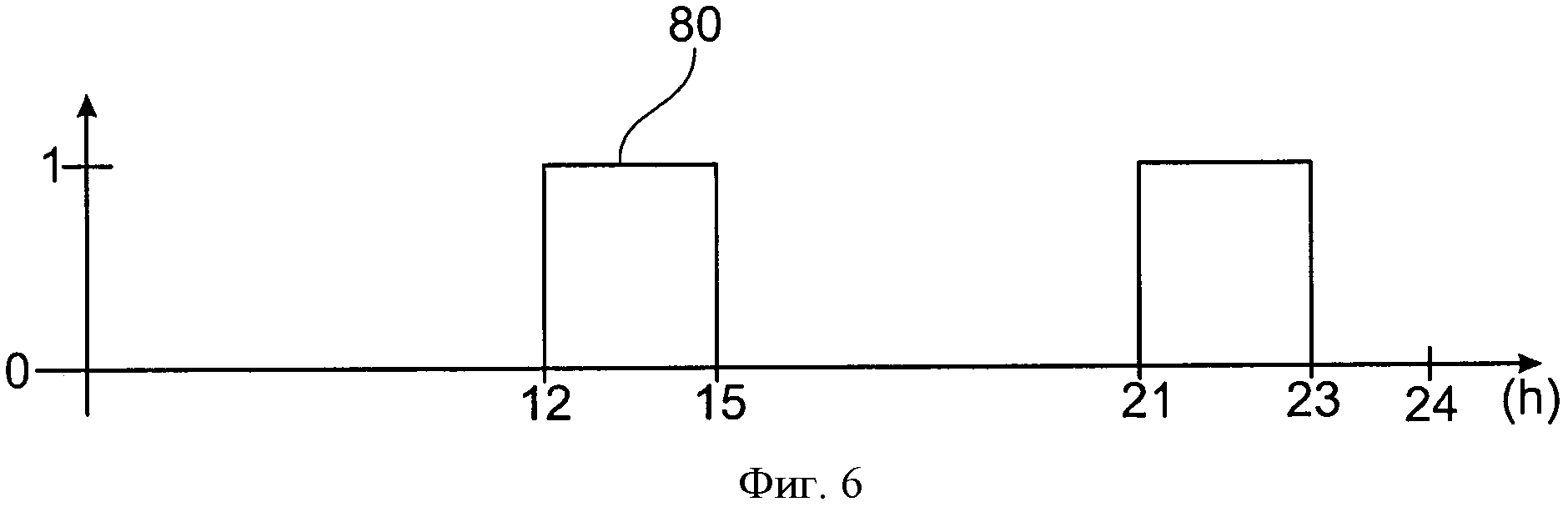

на фиг. 6 показаны временные диаграммы, поясняющие часть содержания регистратора на фиг. 5;

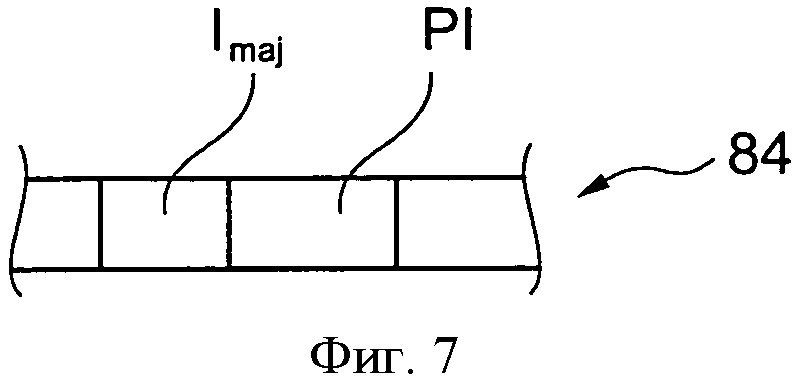

на фиг. 7 показано описание схемы и частичная иллюстрация сообщения вызова, выполненного в способе на фиг. 1;

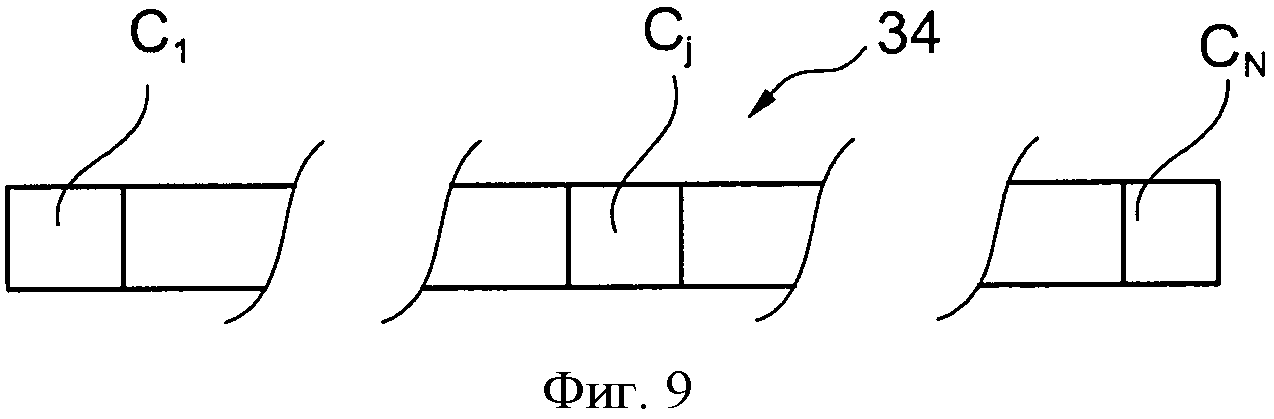

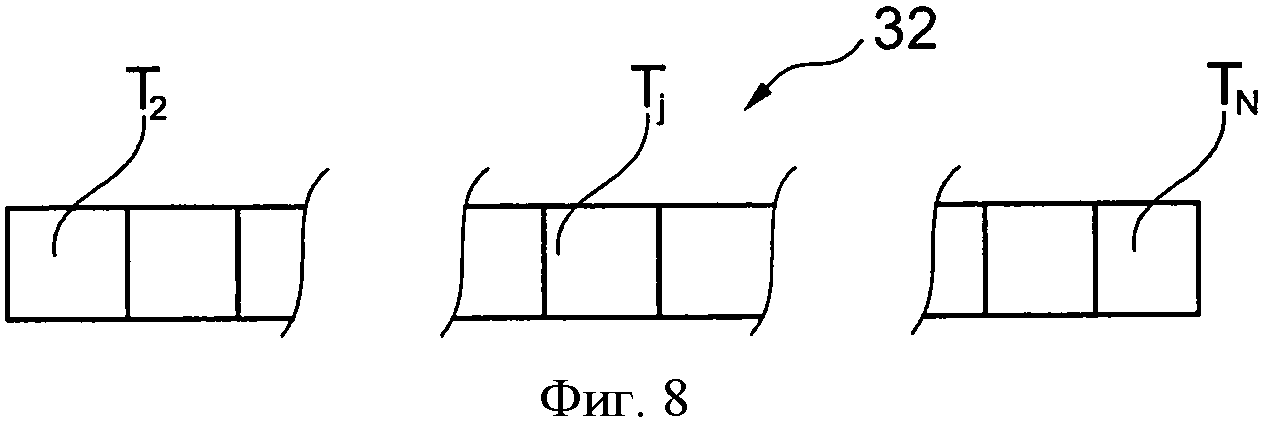

на фиг. 8 и 9 показано описание схемы и частичная иллюстрация таблиц, выполненных в способе на фиг. 1;

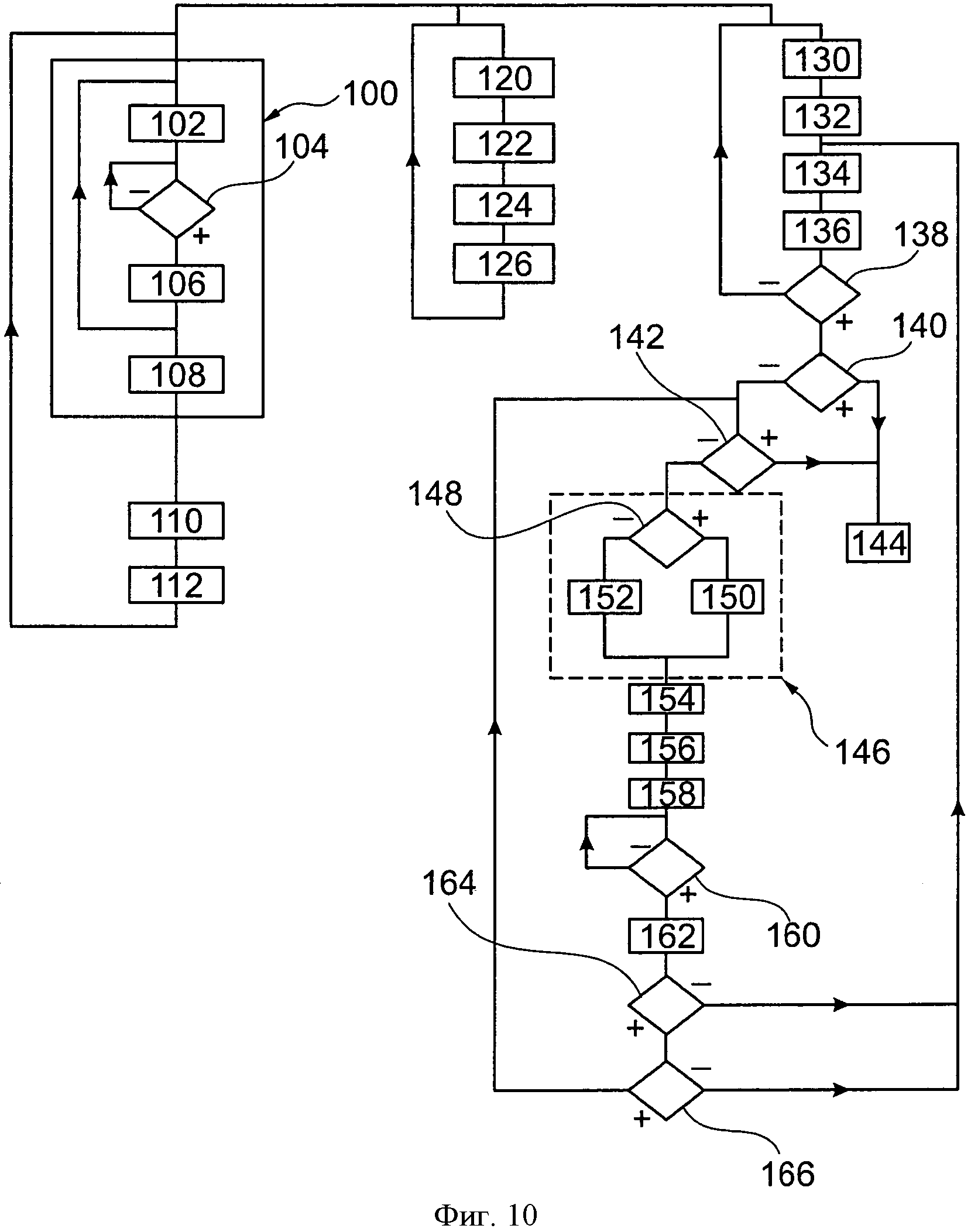

на фиг. 10 показана блок-схема последовательности операций способа сглаживания рабочей нагрузки сервера транзакций, выполненного в системе на фиг. 1;

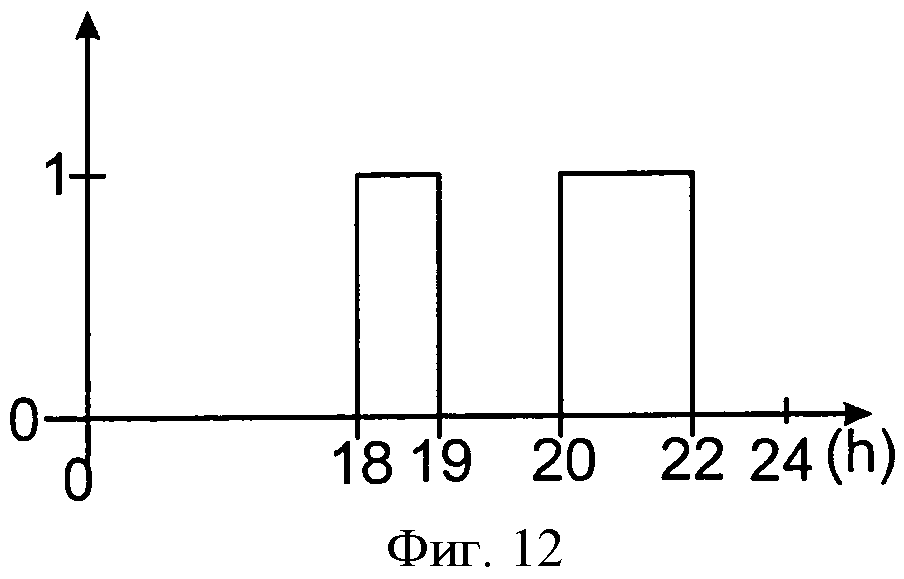

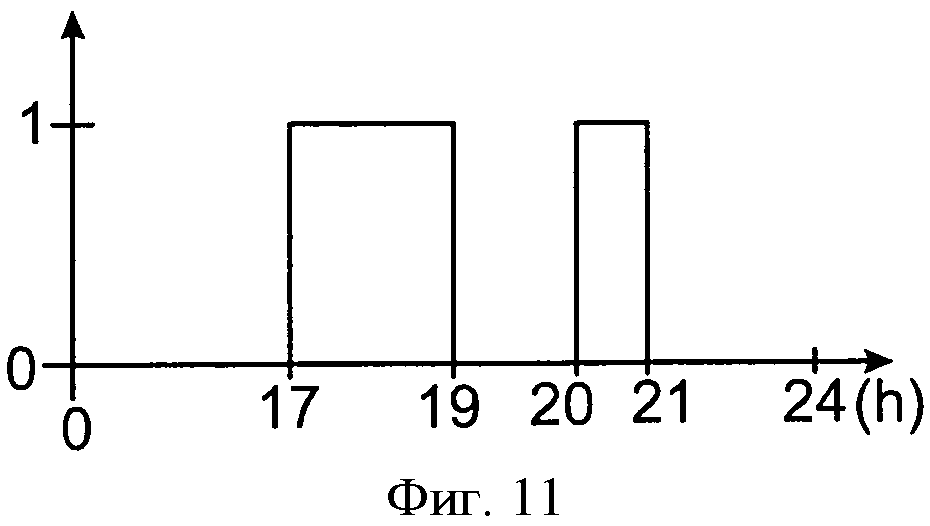

на фиг. 11 и 12 представлены схематические иллюстрации считывания моментов переключения, используемого способом на фиг. 10.

На этих чертежах одни и те же номера ссылочных позиций используются для обозначения одинаковых элементов.

Здесь ниже, в данном описании, характеристики и функции, известные специалисту в данной области техники, не будут описаны подробно. Кроме того, используемая терминология принадлежит системам условного доступа к скремблированному мультимедийному содержанию. Для получения дополнительной информации в отношении этой терминологии читатель может обратиться к следующим документам:

“Functional Model of a Conditional Access System”, EBU Review, Technical European Broadcasting Union, Brussels, BE, N° 266, 21 December 1995.

На фиг. 1 представлена система 2 для передачи и приема скремблированного мультимедийного содержания. Система 2 содержит сетевой центральный пульт 4 управления, который выполняет широковещательную передачу скремблированного мультимедийного содержания, предназначенного для множества терминалов, используя сеть 8 передачи информации. Для упрощения фиг. 1 представлены только три терминала 10-12.

Сеть 8 обычно представляет собой сеть передачи информации на дальнее расстояние, такую как Интернет или спутниковая сеть передачи данных, или любую другую сеть широковещательной передачи данных, такую как сеть, используемая для передачи цифрового наземного телевидения (DTT).

Головное устройство 4 сети содержит, в частности, устройство 20 для широковещательной передачи скремблированного мультимедийного содержания. Например, это устройство 20 идентично или аналогично устройству 6, описанному в заявке на патент FR 2954875, поданной Viaccess, без необходимости воплощения механизмов для предварительного получения управляющих слов. Поэтому здесь не требуется более подробное описание устройства 20.

Головное устройство 4 также содержит:

- внутренние часы 22, выполненные с возможностью предоставления текущей даты,

- сервер 24 запланированной даты,

- сервер 26 транзакций, и

- энергонезависимое запоминающее устройство 28.

Сервер 26 выполнен с возможностью исполнения операции по обработке в ответ на запрос из одного из терминалов системы 2. Здесь в сервере 26 описан, в частности, случай, когда операции по обработке, запрашиваемой терминалом, представляют собой загрузку обновления программного обеспечения этого терминала.

Сервер 24 используется для установки запланированной даты, в которую каждый терминал должен быть соединен с сервером 26 для загрузки обновления программного обеспечения, соответствующего ему.

Серверы 24 и 26 соединены с каждым из терминалов посредством двусторонней сети 30 передачи информации. Такая сеть 30 используется для установки соединения с одноадресной передачей данных между сервером 24 или 26 и любым одним из неустановленных терминалов системы 2. Здесь, для упрощения фиг. 1, показано только соединение между сетью 30 и терминалом 10.

Запоминающее устройство 28 содержит:

- частный ключ Ksp, соответствующий открытому ключу Kspu,

- электронный сертификат CES,

- план 32 рабочей нагрузки и общий профиль использования 34.

План 32 и профиль 34 описаны более подробно со ссылкой, соответственно, на фиг. 8 и 9.

Электронный сертификат CES содержит цифровую подпись, полученную, например, путем оцифровки информации, содержащейся в этом сертификате, используя частный ключ Ksp. Ключ Ksp известен в головном устройстве 4 сети, но не известен в терминалах системы 2. Такой электронный сертификат проверяют, используя открытый ключ Kspu. Здесь сертификат содержит, в частности, идентификатор сервера 26 транзакций.

Серверы 24 и 26 выполнены на основе программируемых электронных компьютеров, позволяющих выполнять инструкции, записанные на носителе записи информации. Здесь серверы 24 и 26 содержат, соответственно, электронные компьютеры 38 и 40, выполненные с возможностью исполнения инструкций, записанных в запоминающем устройстве 28. С этой целью запоминающее устройство 28 также содержит инструкции, которые должны быть выполнены в соответствии со способом по фиг. 10.

В данном варианте осуществления предполагается, что все терминалы являются идентичными. Таким образом, только терминал 10 более подробно описан здесь ниже.

Терминал 10 дескремблирует мультимедийное содержание, передаваемое головным устройством 4 сети, и отображает его в открытой (или в незашифрованной) форме на экране 60. Термин “в открытой форме” обозначает тот факт, что мультимедийное содержание, отображаемое таким образом, будет непосредственно восприниматься и будет понятно для человека. Терминал 10 содержит декодер 50, подключенный к процессору 52 безопасности. Декодер 50 демультиплексирует и дескремблирует принятые мультимедийные содержания. Процессор 52 дешифрует криптограммы слов управления, содержащихся в ЕСМ (сообщения управления заголовками), которые передают в него с помощью декодера 50. Процессор 52 представляет собой, например, смарт-карту. Такой процессор описан в патентной заявке, опубликованной под номером FR 2954875. Поэтому он не будет более подробно описан здесь. Здесь процессор 52 представляет собой отсоединяемый процессор, выполненный с возможностью съема с и соответствующего ввода в декодер 50, с возможностью его удаления пользователем.

Декодер 50 содержит, в частности:

- сетевую карту 54 для установки одноадресного соединения с серверами 24 и 26 посредством сети 30,

- дескремблер 56, выполненный с возможностью дескремблирования мультимедийного содержания, принятого через сеть 8, используя управляющее слово, передаваемое процессором 52,

- видеокарту 58, выполненную с возможностью отображения дескремблированного мультимедийного содержания в открытой форме на экране 60,

- программируемый электронный компьютер 62, выполненный с возможностью выполнения инструкций на носителе записи информации,

- внутренние часы 64, которые подают текущую дату, и

- энергонезависимое запоминающее устройство 66.

Запоминающее устройство 66 содержит инструкции, выполняемые компьютером 62, для воплощения способа по фиг. 10. Кроме того, это запоминающее устройство содержит:

- электронный сертификат CET терминала,

- индивидуальный профиль использования 68, и

- регистратор 70 случаев переключения.

Профиль 68 и регистратор 70 более подробно описаны со ссылкой на фиг. 2 и 5.

Сертификат CET содержит в частности:

- идентификатор терминала 10, используемый для идентификации этого терминала среди набора терминалов системы 2, и

- цифровую подпись.

Цифровую подпись получают из идентификатора терминала, а также из частного ключа KTр, известного в этом терминале, но неизвестного в других терминалах системы.

Декодер 50 также содержит интерфейс 72 человек/машина, используемый для переключения терминала 10 между активным состоянием и неактивным состоянием. В активном состоянии терминал 10 может автоматически принимать инициативу для подключения к серверами 24 и 26, для запуска исполнения операции по обработке, выполняемой сервером 26. В неактивном состоянии терминал 10 неспособен устанавливать соединение с сервером 24 или 26. Как правило, активное состояние соответствует состоянию “включенного” питания терминала, в то время как неактивное состояние соответствует отключенному состоянию питания или режиму ожидания, или спящему режиму терминала 10.

Интерфейс 72 представляет собой, например, кнопку или инфракрасный приемник, ассоциированный с пультом дистанционного управления, с которым непосредственно выполняет операции пользователь.

Индивидуальный профиль использования, такой как профиль 68, представляет собой функцию, ассоциирующую с каждой датой вероятность состояния Pi, где индекс i представляет собой идентификатор терминала. Вероятность состояния Pi соответствует вероятности того, что этот терминал находится в активном состоянии в эту наступающую дату. Здесь вероятность состояния Pi принимает значение от 0 до 1. Чем ниже значение вероятности Pi, тем ниже вероятность, что терминал находится в активном состоянии. Здесь профиль 68 воплощен в форме таблицы, пример которой показан на фиг. 2. На этом чертеже и на следующих чертежах линии обозначают, что части представления были исключены.

Профиль 68 ассоциирует с каждым наступающим временным интервалом конкретное значение вероятности Pi. Здесь временные интервалы расположены непосредственно следующими друг за другом. Длительность временного интервала обычно находится в диапазоне от одной минуты до 24 часов, и предпочтительно от одной минуты до четырех часов или от одной минуты до одного часа. В этом варианте осуществления длительность каждого временного интервала идентична. Здесь длительность каждого временного интервала равна 15 минутам.

Каждый временной интервал ассоциирован с идентификатором, обеспечивающим возможность идентификации его положения по времени относительно других временных интервалов.

С этой целью, в данном варианте осуществления, профиль 68 имеет упорядоченную последовательность ячеек Cj, в которой положение ячейки относительно других ячеек идентифицируют в соответствующие временные интервалы, когда индекс j представляет собой идентификатор ячейки и, поэтому, временного интервала. Каждая ячейка содержит конкретное значение pij вероятности Pi для этого временного интервала.

Набор временного интервала определяет цикл использования терминала. Действительно, здесь предполагается, что состояние терминала циклически разворачивается, то есть что использование терминала может быть разделено на последовательные циклы. Во время каждого цикла состояние терминала развивается по времени, аналогично развитию, наблюдаемому во время других циклов. Например, длительность цикла находится в диапазоне от одного часа до одного года и обычно от одного дня до одного месяца. Здесь длительность цикла принята равной одной неделе.

Профиль включает в себя такое количество ячеек Cj, каково количество последовательных временных интервалов в цикле.

На фиг. 3 и 4 графически и схематично представлено содержание двух разных индивидуальных профилей. Для упрощения иллюстрации только один день, здесь называемый “день 1”, профилей представлен на фиг. 3 и 4. Здесь каждый из профилей был представлен в форме временной диаграммы. По оси X, поэтому, представлено время, выраженное в часах, и по оси Y представлено значение вероятности Pi. В профиле на фиг. 3 вероятность того, что терминал находится в активном состоянии от 17 часов и до 18 часов, и от 21 часа до 22 часов, равна 0,5, и вероятность того, что эта активность происходит от 18 часов и до 19 часов, и от 20 часов до 21 часа, равна 1. За пределами этих временных интервалов вероятность Pi равна нулю. Профиль на фиг. 3 соответствует пользователю, который отключает свой терминал, когда он больше не смотрит телевизор.

В профиле на фиг. 4 вероятность того, что терминал находится в активном состоянии от 0 и до 24 часов, является постоянной и равна 1. Это соответствует пользователю, который никогда не выключает свой терминал, даже когда он не смотрит телевизор.

На фиг.5 представлен более подробный вид примера воплощения регистратора 70. Регистратор 70 архивирует моменты переключения терминала между активным и неактивным состояниями, наблюдаемыми в течение более чем несколько циклов, предшествующих текущей дате. В этом примере регистратор 70 воплощен в форме таблицы, имеющей несколько столбцов, и такое количество строк, каково количество временных интервалов в цикле. Каждая строка представляет собой временной интервал PHj. Поэтому существует N строк, где N представляет собой целое число временных интервалов. Каждый столбец соответствует определенному циклу использования терминала. Ячейка присутствует в местах пересечения каждой строки и каждого столбца. Эта ячейка имеет значение “1”, если терминал находится в активном состоянии от начала до, по меньшей мере, середины временного интервала, соответствующего этой строке во время цикла, идентифицированного столбцом. Если нет, ячейка имеет значение “0”. Здесь, для упрощения иллюстрации, таблица на фиг. 5 содержит только два столбца Cy1 и Cy2, соответствующие, соответственно, циклам “1” и “2”. Столбец Cy1 соответствует текущему циклу, и столбец Cy2 соответствует циклу, непосредственно предшествующему циклу Cy1 Текущий цикл представляет собой цикл, содержащий текущую дату.

Пример регистратора для 24-часового цикла представлен графиком на фиг. 6. На этом графике по оси X представлено время, и по оси Y представлено активное состояние (значение 1) и неактивное состояние (значение 0). Кривая 80 представляет развитие по времени регистрируемых моментов переключения, наблюдаемых терминалом.

На фиг. 7 схематично показан вид структуры сообщения 84 вызова. Это сообщение 84 содержит:

- идентификатор Imaj обновления программного обеспечения, которое было загружено, и

- определение временного интервала PI, для установки первого соединения.

Временной интервал PI представляет собой временной интервал, в котором разные первые соединения терминалов с сервером 24 с запланированной датой должны быть распределены в ответ на такое сообщение вызова.

Сообщение вызова обычно распространяется устройством 6 для информирования всех терминалов, что обновление программного обеспечения доступно и должно быть загружено этими терминалами.

Интервал PI, например, определен датой окончания и, если необходимо, датой начала. Он продолжается довольно длительное время, то есть длительность его больше, чем десять минут и, предпочтительно, больше чем один час или три часа. Такой интервал является достаточно большим для обеспечения подключения нескольких сотен и предпочтительно нескольких тысяч, десятков тысяч или сотен тысяч терминалов в течение него к серверам 24 или 26.

На фиг. 8 представлено конкретное воплощение плана 32 рабочей нагрузки. В этом варианте осуществления план 32 воплощен в форме таблицы, которая, в каждую дату, ассоциирует прогнозируемую рабочую нагрузку сервера 26 транзакций. Здесь, в каждом временном интервале цикла, в данной таблице, ассоциируется ячейка Tj. Такая ячейка Tj содержит ожидаемое количество одновременных соединений с сервером транзакций в течение этого временного интервала. Максимальное количество Ncmax одновременных соединений, которые могут быть подключены к серверу 26, также известно и сохранено в памяти, например в памяти 28. В этом варианте осуществления ожидаемая частота занятости равна ожидаемому количеству одновременных соединений относительно количества Ncmax. Количество Ncmax больше чем 1000 или 5000, или 10000.

На фиг. 9 представлен конкретный режим воплощения общего профиля использования 34. Этот профиль 34 ассоциирует с каждой датой общую вероятность состояния Рс. Вероятность Рс соответствует вероятности того, что любой неуказанный терминал системы 2 находится в активном состоянии на момент данной наступающей даты. Разные значения вероятности Рс, поэтому, показывают временные интервалы, в которые существует больше шансов того, что очень большое количество терминалов находится в неактивном состоянии. Временной интервал, в который вероятнее всего, что очень большое количество терминалов находится в неактивном состоянии, называется здесь “временем вне пика”.

В этом варианте осуществления общий профиль 34 воплощен идентично тому, что было описано для индивидуального профиля 68, за исключением того, что в каждый временной интервал ячейки Cj в таблице ассоциируют значение вероятности Рс, а не значение вероятности Pi.

Работа системы 2 будет описана ниже со ссылкой на способ, представленный на фиг. 10.

Поскольку работа разных терминалов идентична, способ, описанный со ссылкой на фиг. 10, относится только к работе терминала 10.

На этапе 100 терминал 10 записывает события, которые переключаются между активным и неактивным состояниями. Здесь предполагается, что в начале нового цикла столбец Cy1 регистратора 70 содержит только “0” в каждой ячейке.

Когда терминал находится в активном состоянии, при выполнении операции 102 он сравнивает текущую дату, предоставленную внутренними часами 64, с датами, соответствующими началу временных интервалов PHj, для идентификации начала следующего временного интервала.

Затем, при выполнении операции 104, компьютер 62 сравнивает текущую дату, представленную часами 64, с датой, соответствующей середине следующего временного интервала, идентифицированного во время операции 102. До тех пор пока середина этого временного интервала не будет превышена текущей датой, компьютер 62 циклически выполняет операцию 24. Когда текущая дата перейдет за середину следующего временного интервала, выполняется операция 106.

При выполнении операции 106 терминал записывает “1” в ячейке, соответствующей этому временному интервалу, в столбце Cy1

Затем операции 102-106 циклически повторяются.

Когда текущая дата будет за пределами даты окончания последнего временного интервала столбца Cy1, столбец Cy1 сдвигают в операции 108 для замены на столбец Cy2, и устанавливается новый столбец Cy1, содержащий только “0”.

Таким образом, регистратор 70 позволяет сохранять временную линию моментов переключения, записанных в скользящем окне, равном двум циклам.

Затем, на этапе 110, выполняемом, например, в каждом конце цикла, компьютер 62 строит индивидуальный профиль 68. С этой целью компьютер 62 рассчитывает среднее значение содержания каждой строки в регистраторе 70. Таким образом, индивидуальный профиль 68 будет построен исключительно из регистрационных данных моментов переключения этого терминала 10. Кроме того, его строят, используя скользящее среднее значение, обеспечивая, таким образом, исключительно быструю реакцию событий на изменение, в соответствии со способом обычного использования терминала.

Данный расчет значения вероятности Pi представлен временными схемами на фиг. 11, 12 и 3. Для упрощения иллюстрации эти графики представляют только один день в цикле.

Временные диаграммы на фиг. 11 и 12 представляют собой регистрационные записи событий переключения терминала 10 в течение дня 1 циклов 1 и 2. На этих временных диаграммах по осям X и Y представлены, соответственно, время, выраженное в часах, и состояние терминала, аналогично тому, что было описано для графика на фиг. 6. Такие временные диаграммы представляют то, что терминал 10 был в активном состоянии исключительно между:

17:00 и 19:00, и 20:00, и 21:00 для дня 1 цикла 1, и

между 18:00 и 19:00, и 20:00, и 22:00 для дня 1 цикла 2.

Среднее значение показаний в циклах 1 и 2 для дня 1 между 17:00 и 18:00 здесь равно 0,5. Это значение задает значение вероятности Pi между 17:00 и 18:00 в течение дня, равное 1. Эту процедуру выполняют для каждого временного интервала, применяя индивидуальный профиль использования, показанный на фиг. 3.

Затем, на этапе 112, построенный индивидуальный профиль 68 записывают в запоминающее устройство 66 вместо предыдущего индивидуального профиля использования.

Этапы 110 и 112 повторяют постоянно, когда терминал находится в активном состоянии, для безостановочного обновления индивидуального профиля 68.

Параллельно, на этапе 120, устройство 20 постоянно выполняет широковещательную передачу скремблированного мультимедийного содержания и ЕСМ, и EMM (сообщения администрирования предоставлением права), мультиплексированных вместе, во все терминалы, используя сеть 8.

На этапе 122, каждый терминал в активном состоянии принимает скремблированное мультимедийное содержание и сообщения ЕСМ и EMM. На этом этапе декодер 50 передает сообщения ЕСМ и EMM в процессор 52 безопасности.

На этапе 124, процессор 52 дешифрует криптограмму управляющих слов, содержащихся в сообщении ЕСМ, и передает управляющее слово, дешифрованное, таким образом, в декодер 50.

В ответ на это, на этапе 126, дескремблер 56 дескремблирует скремблированное мультимедийное содержание и передает его в видеокарту 58 таким образом, что он отображается в открытой форме на экране 60.

Этапы 120-126 выполняются циклически.

Параллельно с предыдущими этапами, на этапе 130, когда становится необходимым обновить программное обеспечение декодера 50 или процессора 52, устройство 20 выполняет широковещательную передачу сообщений 84 вызова через сеть 8. Широковещательная передача представляет собой многоадресную широковещательную передачу. Канал, используемый для широковещательной передачи этого сообщения 84, например, представляет собой то же, что и канал, используемый для широковещательной передачи EMM. Это сообщение 84 повторно передают в режиме широковещательной передачи через регулярные интервалы до тех пор, пока все терминалы не получат хорошее соединение, по меньшей мере, один раз с сервером 24 запланированной даты.

На этапе 132 терминал 10 постоянно прослушивает этот канал, когда он находится в активном состоянии. Таким образом, на этапе 132, терминал 10 принимает сообщение 84.

На этапе 134, в ответ на сообщение 84, компьютер 62 определяет дату первого соединения. Дата первого соединения определяется так, чтобы распределить первые соединения терминалов с сервером как можно более равномерно по времени. Например, компьютер 62 случайно или псевдослучайно выбирает дату первого соединения, содержащуюся в интервале PI, содержавшемся в сообщениях 84.

Затем, на этапе 136, терминал 10 активирует установку этого первого соединения с сервером 24 как функцию определенной первой даты соединения. С этой целью компьютер 62 просматривает, наступила ли первая дата соединения или была пройдена. С этой целью, например, он сравнивает, через регулярные интервалы, текущую дату, подаваемую внутренними часами 64, с первой датой соединения. До тех пор пока текущая дата остается перед датой первого соединения, компьютер 64 запрещает активацию установки этого первого соединения. И, наоборот, как только текущая дата будет равна или будет следовать после первой даты соединения, компьютер 62 активирует установку этого первого соединения. Такое первое соединение представляет собой одноадресное соединение, установленное между терминалом 10 и сервером 24 посредством сети 30.

При этом первом соединении, так же как и во время следующих соединений, терминал 10 передает в сервер 24 запрос на обновление. Запрос на обновление содержит в частности:

- код приоритета, обозначающий, должна ли быть выполнена операция по обработке немедленно или она может должна быть отложена,

- его индивидуальный профиль использования 68, и

- его электронный сертификат CET.

На этапе 138 сервер 24 проверяет аутентичность терминала 10 из принятого сертификата CET. Если аутентификация будет некорректной, то есть если идентичность принятого терминала не соответствует идентификатору, используемому для построения цифровой подписи, содержащейся в электронном сертификате СЕT, то способ возвращается на этап 130.

Если нет, способ продолжается на этапе 140, во время которого сервер 24 выполняет проверку для определения, содержит ли принятый запрос на обновление индекс приоритета, обозначающий, что операция по обработке должна быть выполнена немедленно. Если ответ будет да, сервер 24 затем активизирует сервер 26, для активации немедленного исполнения запрашиваемой операции по обработке.

В противном случае, на этапе 142, сервер 24 измеряет текущую рабочую нагрузку сервера 26. Здесь сервер 24 подсчитывает текущее количество CA одновременных соединений с сервером 26. Если количество CA меньше, чем заданное пороговое значение Sdelayed, он немедленно переходит на этап 144, во время которого сервер 26 немедленно исполняет обработку, запрашиваемую терминалом.

На этапе 142 сервер 24 строит и обновляет общий профиль 34 из профиля 68, принятого в этапе 136. Например, с этой целью, он рассчитывает среднее значение X последних индивидуальных профилей использования, принятых для получения среднего профиля использования. X представляет собой целое число, большее чем 10, 100 или 1000. Этот средний профиль использования затем составляет новый общий профиль 34.

Здесь, на этапе 144, терминал 10 загружает обновление программного обеспечения, соответствующее идентификатору Imaj, из сервера 26.

Если измеренная текущая нагрузка CA выше порогового значения Sdelayed, тогда этап 146 выполняют для расчета запланированной даты между этим терминалом 10 и сервером 26 транзакций.

С этой целью, во время операции 148, сервер 24 начинает работу путем детектирования, находится ли терминал 10 постоянно в активном состоянии. С этой целью, например, он рассчитывает разность δ между наибольшим и наименьшим значениями вероятности Pi, содержащимися в его индивидуальном профиле 68. Затем он сравнивает эту разность δ с заданным пороговым значением ε. Например, пороговое значение ε ниже 0,2∗Max(Pi) и, предпочтительно, ниже 0,1∗Max(Pi) или 0,05∗Max(Pi), где Max(Pi) представляет собой наибольшее значение вероятности Pi.

Если разность 5 ниже порогового значения е, тогда считается, что терминал 10 постоянно находится в активном состоянии. В этом случае операцию 150 выполняют для выбора запланированной даты, которая учитывается в дополнение к плану 32 рабочей нагрузки и индивидуального профиля 68 общего профиля использования 34.

В противном случае терминал 10 считается систематически находящимся в активном состоянии. Операцию 152 затем выполняют для выбора запланированной даты как функции плана 32 рабочей нагрузки и индивидуального профиля 68, без использования общего профиля 34.

Во время операции 150 сервер 24 выбирает запланированную дату, ассоциированную с общим профилем 34, со значением вероятности Рс ниже заданного порогового значения S0. Здесь пороговое значение S0 определяется динамически. Например, его выбирают равным наименьшему значению вероятности Рс, для которого прогнозируемая нагрузка сервера 26 ниже заданного порогового значения S1. Например, пороговое значение S1 выбирают равным Ncmax.

Например, с этой целью, сервер 24 помечает все временные интервалы плана 32 рабочей нагрузки, в которых прогнозируемая нагрузка выше или равна порогу Si как недоступная. Затем сервер 24 выбирает планируемую дату во временном интервале, которая является одновременно:

- доступной, то есть она не была помечена как не доступная в плане рабочей нагрузки, и

- соответствует наименьшему значению вероятности Рс, ассоциированному с доступными временными интервалами.

Эта операция 150 позволяет оптимизировать рабочую нагрузку сервера 26 во время часов вне пика. Действительно, обновления программного обеспечения терминалов постоянно в активном состоянии, таким образом, предпочтительно, выполняются в течение этих часов вне пика.

При выполнении операции 152 сервер 24 выбирает запланированную дату, ассоциированную одновременно с этим:

- в плане 32 рабочей нагрузки, с прогнозируемой нагрузкой ниже заданного порога, такого как порог S1, и

- в индивидуальном профиле 68, со значением вероятности Pi выше заданного порога S2.

Кроме того, сервер 24, среди разных дат, выполняющих описанные выше два состояния, автоматически и систематически выбирает дату, которая находится ближе всего к настоящей текущей дате.

После построения запланированной даты, на этапе 154, сервер 24 генерирует временный электронный сертификат, содержащий идентификатор терминала, построенную запланированную дату и дату действительности этого сертификата. Такой временный электронный сертификат также содержит цифровую подпись, полученную, например, путем шифрования идентификатора терминала, запланированной даты и даты действительности с частным ключом Ksp главного компьютера 4 сети.

Идентификатор терминала представляет собой, например, его адрес в сети 30, такой как его адрес IP (протокол Интернет) или тот же идентификатор, как и тот, который содержится в электронном сертификате CET.

Дату действительности определяют в соответствии с построенной запланированной датой. Например, дата действительности равна построенной запланированной дате, к которой была добавлена заданная длительность δT. Например, длительность δT меньше чем 60 секунд, пять минут или 15 минут.

На этапе 156, сервер 24 передает в терминал 10 временный электронный сертификат посредством первого соединения для одноадресной передачи.

Затем, на этапе 158, сервер 24 или 26 строит и обновляет план 32 рабочей нагрузки, в соответствии с новой построенной запланированной датой. С этой целью, например, он добавляет единицу к запланированному количеству соединений, содержащихся в ячейке Tj, соответствующих этой запланированной дате.

Длительность исполнения на этапах 146-158 заметно меньше чем и, предпочтительно, по меньшей мере, в десять или в 100 раз меньше, чем длительность исполнения этапа 144 во время обработки. Таким образом, одновременно, сервер 24 выполнен с возможностью расчета большего количества запланированных дат, чем при выполнении операций по обработке, исполняемой сервером 26.

На этапе 160 терминал 10 отсоединяется от серверов 24 и 26. Затем, на этом этапе, он постоянно отслеживает наступление запланированной даты. Например, он регулярно сравнивает текущую дату, наступающую с часов 64, с запланированной датой. Если текущая дата находится перед запланированной датой, способ остается на этапе 160. Таким образом, до тех пор, пока текущая дата находится перед запланированной датой, компьютер 62 предотвращает активацию установки соединения с сервером 26.

Когда текущая дата равна или следует после рассчитанной запланированной даты, терминал переходит на этап 162. На этапе 162 терминал 10 активирует установку соединения одноадресной передачи с сервером 26 транзакций и, посредством этого соединения, передает запрос на обновление, а также временный электронный сертификат, принятый на этапе 156.

На этапе 164 сервер 26 сравнивает дату действительности переданного временного сертификата с текущей датой, поданной из его внутренних часов 22.

Если текущая дата следует после даты действительности или перед запланированной датой, тогда способ возвращается, например, на этап 134. С этой целью соединение между сервером 26 и терминалом 10 прерывается, и терминал 10 устанавливает новое соединение с сервером 24. При новом выполнении этапа 134 новая дата первого определенного соединения может находиться за пределами интервала PI.

Если текущая дата находится между запланированной датой и датой действительности, тогда выполняют этап 166, во время которого сервер 26 проверяет аутентичность временного сертификата по цифровой подписи и открытому ключу Kspu. На этом этапе сервер 26 также устанавливает, что идентификатор терминала, такой как его адрес IP (протокол Интернет) или содержащийся в сертификате CET, соответствует тому, который содержится во временном сертификате. Если аутентичность временного электронного сертификата не будет правильной или если соответствие между сравниваемыми идентификаторами терминала не будет установлено, тогда способ возвращается, например, на этап 134, как описано здесь выше. Если нет, способ возвращается на этап 142.

Обычно, если прогнозы плана 32 рабочей нагрузки правильные, при таком втором исполнении этапа 142 определяют, что рабочая нагрузка сервера 26 достаточно мала для запрашиваемой обработки, которая может быть выполнена в этом сервере.

Возможно множество других вариантов осуществления. Например, сообщение вызова передают в режиме широковещательной передачи до тех пор, пока множество терминалов, соответствующих заданному пороговому значению, не примут это сообщение вызова и не будут в достаточной степени соединены, по меньшей мере, один раз с сервером 24 запланированной даты. Когда такое заданное пороговое значение будет достигнуто, широковещательная передача сообщения вызова прекращается. Затем сервер 24 диктует обновление остальных терминалов. Например, используя соединение одноадресной передачи, он передает в каждый оставшийся терминал сообщение, уведомляющее, что он должен выполнить обновление, или иначе его подписка будет аннулирована.

Пороговое значение Sdelayed может быть выбрано равным нулю таким образом, что становится невозможной никакая немедленная обработка запросов. В этом варианте используется исключительно первое соединение для получения запланированной даты.

Пороговое значение Sdelayed также может быть отрегулировано динамически. Например, если сервер запланированной даты определяет, в результате измерения, что количество соединений, установленных одновременно для выполнения операции приоритетной обработки, находится за пределами порогового значения Smaxp, тогда пороговое значение Sdelayed уменьшают на заданную величину для резервирования большей возможности обработки для операций приоритетной обработки.

Различные аппаратные архитектуры могут быть воплощены для исполнения функции серверов 24 и 26. Например, в качестве варианта, серверы 24 и 26 заменяют одним и тем же сервером, в котором используется тот же электронный компьютер, для выполнения функции серверов 24 и 26.

Сервер запланированной даты может быть, кроме того, воплощен в другом месте, помимо головного устройства сети. Например, он может быть воплощен в сервере, независимом от головного устройства этой сети, и может быть соединен с этой сетью, используя сети передачи информации на большое расстояние.

Функции сервера запланированной даты также могут быть воплощены в каждом терминале. Например, в этом случае, головное устройство 4 сети или сервер 26 транзакций передает свой план рабочей нагрузки в терминалы таким образом, что он может выбрать запланированную дату как функцию этого плана рабочей нагрузки, так и его индивидуальный профиль использования. Как правило, расчет запланированной даты идентичен тому, что описано со ссылкой на способ на фиг. 10. Затем терминал передает рассчитанную запланированную дату в сервер транзакций таким образом, что план рабочей нагрузки может обновляться как функция этой новой запланированной даты.

Обновление плана рабочей нагрузки может быть выполнено сервером 24 или 26.

Заданное пороговое значение S2, с которым устанавливают вероятность состояния Pi, для выбора запланированной даты, может быть определено как функция того же индивидуального профиля использования. Например, пороговое значение S2 принимают равным максимуму вероятности Pi в профиле 68.

Профиль использования может быть выполнен по-разному. Например, профили использования могут содержать вероятность, что один терминал или все терминалы находятся в неактивном состоянии вместо вероятности того, что они находятся в активном состоянии. В этом случае вероятность того, что терминал находится в активном состоянии, может быть рассчитана из вероятности того, что этот терминал находится в неактивном состоянии. Таким образом, способ, описанный здесь выше, можно легко адаптировать к этой ситуации.

Профиль использования также может быть построен исключительно из событий переключения, записанных только в одном цикле. Предпочтительно, цикл представляет собой последний выполнимый цикл. В этом случае, например, вероятность того, что терминал находится в активном состоянии во временном интервале, принимают равной “1”, если терминал находился в активном состоянии в этом же временном интервале во время последнего цикла. Если нет, вероятность принимают равной “0”. Таким образом, в этом варианте, вероятность состояния не рассчитывают на основе среднего значения событий переключений, записанных за более чем несколько циклов.

И, наоборот, профили использования также могут быть построены по событиям переключения, записанным более чем в двух циклах.

Длительность временных интервалов необязательно должна быть идентичной для всех.

Профиль использования может содержать несколько самих разных периодов, подразделенных на временные интервалы. Например, первый 24-часовой период соответствует дням недели, и второй 24-часовой период соответствует дням в конце недели. В этом случае предполагается, что поведение пользователя в течение будних дней имеет циклическую природу с длительностью один день, так же как и в течение выходных дней.

Также существуют другие способы подготовки такого плана рабочей нагрузки. Например, в другом варианте осуществления план рабочей нагрузки ассоциируют с каждой возможной запланированной датой, частотой незанятости сервера, вместо прогноза нагрузки сервера. Прогноз нагрузки сервера может быть выведен из ожидаемой частоты незанятости. Таким образом, работу данного варианта осуществления выводят из работы способа по фиг. 10.

Пороговое значение δ, обозначающее, находится ли терминал постоянно в активном состоянии, также может быть рассчитано с помощью терминала и может быть передано в сервер, в его запросе на обновление.

Сервер запланированной даты может генерировать запланированные даты для нескольких серверов транзакций. В этом случае сервер запланированной даты выбирает план рабочей нагрузки сервера транзакций, позволяющий выполнять исполнение запрашиваемой операции среди разных планов рабочей нагрузки каждого из возможных серверов транзакций. Только выбранный план рабочей нагрузки используют для расчета запланированной даты.

В качестве варианта, исключены аутентификация терминала и сервера, а также генерирование временного электронного сертификата и его использование.

В другом варианте осуществления неактивное состояние не соответствует только рассматриваемому состоянию отключения питания или состоянию ожидания терминала. Например, считается, что терминал находится в неактивном состоянии, когда он занят исполнением приоритетной задачи. Задачу определяют как приоритетную задачу, если:

- ее исполнение замедляется из-за соединения, одновременно, с сервером транзакций, и

- пользователь может воспринимать такое замедление исполнения приоритетной задачи.

Например, приоритетная задача представляет собой навигацию пользователя в меню терминала. Приоритетная задача также может представлять собой дескремблирование мультимедийного содержания и его отображение в открытой форме, когда пользователь просматривает это содержание. Как считается, пользователь должен быть в курсе просматриваемого мультимедийного содержания, если в пределах последних наименьших X часов он воздействовал на терминал через локальный интерфейс человек/машина терминала. Обычно значение X меньше чем три или два часа. Например, если прошло меньше чем X часов, пользователь изменил каналы, повысил громкость звука или выполнил навигацию в интерактивном меню терминала, тогда считается, что терминал находится в неактивном состоянии, и ему может быть предоставлен приоритет для обработки действий, запрашиваемых пользователем.