Результат интеллектуальной деятельности: СПОСОБ ОРГАНИЗАЦИИ И УПРАВЛЕНИЯ ДОСТУПОМ К СОДЕРЖИМОМУ ПРИ ИЕРАРХИЧЕСКОМ КОДИРОВАНИИ, ПРОЦЕССОР И БЛОК ПЕРЕДАЧИ ДЛЯ ОСУЩЕСТВЛЕНИЯ СПОСОБА

Вид РИД

Изобретение

Настоящее изобретение относится к способу организации и управления доступом к скремблированному содержимому при иерархическом кодировании, а также к процессору и блоку передачи для этого способа.

Скремблированное содержимое при иерархическом кодировании является мультимедийной программой, кодированной и скремблированной по составляющим элементам, при этом составляющие элементы сгруппированы таким образом, чтобы соответствовать упорядоченным уровням полноты указанного содержимого. Рассматриваемое понятие полноты зависит от контекста применения способа; ниже будет приведен не ограничительный список примеров.

Мультимедийная программа, закодированная и скремблированная по составляющим элементам, является потоком, образованным, по меньшей мере, k элементарными потоками данных I1-Ik, где k является целым числом, большим или равным двум. Обычно каждый элементарный поток данных I1-Ik передается по соответствующему каналу C1-Ck передачи данных. Эти элементарные потоки данных I1-Ik синхронизованы друг с другом во времени.

Кроме того, в скремблированном содержимом при иерархическом кодировании эти элементарные потоки или составляющие элементы сгруппированы друг относительно друга в иерархическом порядке следующим образом:

- элементарный поток данных I1 соответствует самому нижнему уровню полноты содержимого и содержит данные I1 типа видео или аудио, предназначенные для использования в мультимедийном устройстве после дескремблирования в том виде, в котором они могут быть непосредственно поняты и восприняты человеком, без необходимости добавления данных I2-Ik, при этом элементарный поток данных I1 скремблируют при помощи управляющего слова CW1,

- элементарный поток данных Ii при i, строго большем 1, соответствует уровню полноты i, более высокому, чем уровень полноты i-1 элементарного потока данных Ii-1, и непосредственно улучающему его, при этом элементарный поток данных Ii содержит данные Ii, предназначенные для использования в мультимедийном устройстве, после дескремблирования, одновременно с данными I1-Ii-1, с тем чтобы полученная таким образом комбинация данных I1-Ii могла быть непосредственно понята и воспринята человеком, при этом данные Ii дополняют данные Ii-1, так чтобы данные I1 могли быть постепенно и по порядку дополнены данными I2 и последующими, что делает возможным использование мультимедийным устройством мультимедийной программы на k разных уровнях полноты, при этом уровень полноты повышается по мере увеличения индекса i, причем каждый элементарный поток данных Ii скремблируют при помощи управляющего слова CWi, отличного от управляющих слов CWj, где j отличается от i.

Мультимедийная программа может быть телевизионной передачей, фильмом или любым другим мультимедийным содержимым, предназначенным для воспроизведения мультимедийным устройством. Мультимедийным устройством является, например, телевизор, если мультимедийная программа является телевизионной передачей или фильмом. Если мультимедийная программа состоит только из содержимого аудио, мультимедийным устройством может быть простая аудиосистема HiFi.

Считается, что данные могут быть непосредственно поняты и восприняты человеком, когда они воспроизводятся мультимедийным устройством, если этот человек способен воспринимать и понимать данные, воспроизведенные мультимедийным устройством, без применения дополнительных электронных устройств.

Заявителю известны способы управления доступом к содержимому со скремблированными составляющими элементами, но без иерархической связи, содержащие:

- прием сообщений ECMi (Entitlement Control Message, Сообщение управления правами), при этом каждое сообщение ECMi содержит условия доступа CAi и первую криптограмму (CWi)CEi, полученную кодированием управляющего слова CWi при помощи рабочего ключа CEi,

- передачу по меньшей мере одного сообщения ECMk в защитный процессор,

- сравнение защитным процессором условий доступа CAk, содержащихся в сообщении ECMk, с правами доступа ТА, предварительно записанными в защитный процессор,

- декодирование защитным процессором первой криптограммы (CWk)CEk, содержащейся в сообщении ECMk, при помощи рабочего ключа CEk, только если условия доступа CAk соответствуют правам доступа ТА, и в противном случае - прекращение обработки принятого сообщения ECMk.

Известные способы также содержат:

- сравнение каждого условия доступа CAi при i, строго меньшем k, с правами доступа ТА, предварительно записанными в защитном процессоре, и

- декодирование первой криптограммы (CWi)CEi, содержащейся в сообщении ECMi, только если условия доступа САi соответствуют предварительно записанным правам доступа ТА.

Как правило, производят регулярное, например, ежемесячное обновление рабочих ключей СЕi и прав доступа ТА, используя сообщения EMMi (Entitlement Management Message, Сообщение условного доступа). Чтобы упростить эту процедуру, для нескольких составляющих элементов можно использовать один и тот же рабочий ключ.

В дальнейшем тексте описания используется классическая терминология, применяемая в технической области передачи скремблированных мультимедийных программ на множество приемников. Поэтому детальное определение таких терминов, как «управляющее слово», сообщение «ЕСМ» или «EMM», опускается.

Для лучшего понимания терминологии, характерной для данной технической области, можно обратиться к следующему документу: "FUNCTIONAL MODEL OF A CONDITIONAL ACCESS SYSTEM" EBU REVIEW-TECHNICAL EUROPEAN BROADCASTING UNION. BRUSSELS, BE, №266, 21 декабря 1995 г.

Как правило, защитный процессор является защищенным программируемым вычислительным устройством. Если он выполнен съемным, то может быть представлен в разных формах, таких как обычная электронная карточка, а также таких как защитный ключ-заглушка, ключ USB или другие, более поздние форматы съемных модулей хранения информации.

Разнообразие этих носителей и необходимость обеспечения использования одного и того же содержимого в понятном для пользователя виде выдвигают сегодня требование минимизации вычислительного ресурса, необходимого для осуществления способов управления доступом к содержимому, скремблированным по иерархическим составляющим элементам.

Настоящее изобретение призвано удовлетворить эту потребность и предложить способ управления доступом к содержимому, кодированному и скремблированному по составляющим элементам иерархическим образом, что требует меньшей вычислительной мощности по сравнению с известными способами.

В связи с этим объектом изобретения является способ так называемого иерархического управления доступом, содержащий:

- прием и передачу в защитный процессор вторых криптограмм (CWi)Ki при i, составляющем от 1 до k-1, полученных путем кодирования управляющих слов CW1-CWk-1 при помощи соответствующих ключей K1-Kk-1, построенных при помощи по меньшей мере части массива, образованного данными, присутствующими в ECMk, и рабочим ключом CEk,

- декодирование первой криптограммы (CWk)CEk и вторых криптограмм (CWi)Ki, только если условия доступа САk, полученные в сообщении ECMk, соответствуют правам доступа ТА, и без предварительного сравнения условий доступа CAi с правами доступа ТА при i, строго меньшем k, и в противном случае

- блокировку декодирования первой криптограммы (CWk)СEk и вторых криптограмм (CWi)Ki при i, составляющем от 1 до k-1, если условия доступа CAk не соответствуют правам доступа ТА.

В вышеуказанном способе нет необходимости производить сравнение условий доступа CAi с правами доступа ТА для всех сообщений ECMi, где i строго меньше k, чтобы получить управляющие слова CW1-CWk. Поскольку операции сравнения не являются систематически обязательными для получения управляющих слов CW1-CWk, требуется меньшая вычислительная мощность защитного процессора.

Кроме того, если используемые в данном случае вторые криптограммы (CWi)Ki декодируют при помощи ключей Ki, полученных только на основании данных, присутствующих в ECMk, и рабочего ключа CEk, декодирование управляющих слов CW1-CWk возможно, даже если, например, рабочие ключи CE1-CEk-1 не обновлены. В этом случае в вышеуказанном способе управление ключами CE1-CEk-1 и их обновление не являются необходимыми для получения управляющих слов CW1-CWk. Этим можно воспользоваться, чтобы упростить управление рабочими ключами CEi при i, составляющем от 1 до (k-1), сохраняя при этом возможность доступа к уровню k.

Варианты выполнения этого способа иерархического управления доступом могут содержать один или несколько следующих отличительных признаков:

- способ содержит построение, по меньшей мере, одного из ключей Ki при i, составляющем от 1 до k-1, только на основании данных, содержащихся в сообщении ECMk, так чтобы, если обработка сообщения ECMk прекращена, поскольку условия доступа CAk не соответствуют правам доступа ТА, декодирование по меньшей мере одной из вторых криптограмм стало невозможным;

- способ содержит построение по меньшей мере одного из ключей Ki при i, составляющем от 1 до k-1, на основании управляющего слова CWk, полученного после декодирования первой криптограммы (CWk)CEk, только если условия доступа CAk соответствуют правам доступа ТА;

- способ содержит построение ключа Kk-1 на основании управляющего слова CWk, полученного после декодирования первой криптограммы (CWk)CEk, только когда условия доступа CAk соответствуют правам доступа ТА, и построение каждого ключа Ki при i, строго меньшем k-1, на основании управляющего слова CWi+1, полученного после декодирования второй криптограммы (CWi+1)Ki+1;

- для каждого принятого сообщения ECMi при i, составляющем от 1 до k, способ дополнительно содержит декодирование только одной второй криптограммы (CWj)Kj при j, составляющем от 1 до i-1;

- кроме декодирования первой криптограммы (CWk)CEk, для сообщения ECMk способ содержит декодирование всех вторых криптограмм (CWi)Ki при i, составляющем от 1 до k-1, содержащихся в этом сообщении ECMk;

- каждый элементарный поток данных Ii при i, строго большем 1, не содержит достаточно данных для непосредственного понимания и восприятия человеком, если он воспроизводится мультимедийным устройством отдельно;

- каждый элементарный поток данных I1-Ik передается по соответствующему каналу C1-Ck передачи данных.

Кроме того, варианты выполнения способа иерархического контроля доступа имеют следующие преимущества:

- построение ключа Kk-1 на основании управляющего слова CWk и каждого ключа Ki при i, строго меньшем k-1, на основании управляющего слова CWi+1 делает невозможным декодирование любой из вторых криптограмм, пока криптограмма (CWk)CEk не будет успешно декодирована,

- размещение не более одной второй криптограммы (CWi)Ki в каждом сообщении ECMi ограничивает размер каждого сообщения ECMi,

- размещение всех вторых криптограмм в сообщении ECMk позволяет дешифровать потоки данных I1-Ik, не направляя в защитный процессор сообщения ECM1-ECMk-1.

Объектом настоящего изобретения является также способ так называемой иерархической организации доступа к мультимедийной программе, содержащий:

- скремблирование элементарных потоков данных I1-Ik соответственно при помощи управляющих слов CW1-CWk, при этом каждое управляющее слово CWi отличается от управляющих слов CWj, где j отлично от i,

- построение и передачу сообщений ECMi, где i является целым числом от 1 до k, при этом каждое сообщение ECMi содержит условия доступа CAi и первую криптограмму (CWi)CEi; полученную кодированием управляющего слова CWi при помощи рабочего ключа CEi,

- построение и передачу вторых криптограмм (CWi)Ki при i от 1 до k-1, полученных кодированием тех же управляющих слов CW1-CWk-1 с соответствующими ключами K1-Kk-1, построенными при помощи, по меньшей мере, части массива, образованного данными, присутствующими в ECMk, и рабочим ключом CEk.

Объектом настоящего изобретения является также защитный процессор для осуществления описанного выше способа иерархического управления доступом, при этом защитный процессор содержит запоминающее устройство, хранящее предварительно записанные права доступа ТА и, по меньшей мере, один рабочий ключ CEk, при этом защитный процессор выполнен с возможностью:

- сравнения условий доступа CAk, содержащихся в сообщении ECMk, с правами доступа ТА, предварительно записанными в запоминающее устройство этого защитного процессора, и

- декодирования первой криптограммы (CWk)CEk, содержащейся в сообщении ECMk, при помощи рабочего ключа CEk, только если условия доступа CAk соответствуют правам доступа ТА, и в противном случае - прекращения обработки принятого сообщения ECMk.

Этот защитный процессор выполнен также с возможностью:

- приема вторых криптограмм (CWi)Ki при i, составляющем от 1 до k-1, полученных кодированием управляющих слов CW1-CWk-1 при помощи соответствующих ключей K1-Kk-1, построенных при помощи, по меньшей мере, части массива, образованного данными, присутствующими в ECMk, и рабочим ключом CEk,

- декодирования вторых криптограмм (CWi)Ki, только если условия доступа CAk, принятые в сообщении ECMk, соответствуют правам доступа ТА, и без предварительного сравнения условий доступа CAi с правами доступа ТА при i, строго меньшем k, и в противном случае

- блокировки декодирования вторых криптограмм (CWi)Ki, если условия доступа CAk не соответствуют правам доступа ТА.

Объектом настоящего изобретения является также блок передачи для осуществления описанного выше способа иерархической организации доступа, при этом блок передачи содержит:

- устройство скремблирования, выполненное с возможностью скремблирования элементарных потоков данных I1-Ik соответственно при помощи управляющих слов CW1-CWk, при этом каждое управляющее слово CWi отличается от контрольных слов CWj, где j отлично от i,

- генератор сообщений ECMi, где i является целым числом от 1 до k, при этом каждое сообщение ECMi содержит условия доступа CAi и первую криптограмму (CWi)CEi, полученную кодированием управляющего слова CWi при помощи рабочего ключа CEi.

Этот блок передачи выполнен с возможностью построения и передачи вторых криптограмм (CWi)Ki при i от 1 до k-1, полученных кодированием тех же управляющих слов CW1-CWk-1 при помощи соответствующих ключей K1-Kk-1, построенных при помощи по меньшей мере части массива, образованного данными, присутствующими в ECMk, и рабочим ключом CEk.

Настоящее изобретение будет более понятно из нижеследующего описания, представленного исключительно в качестве не ограничительного примера, со ссылками на прилагаемые чертежи, на которых:

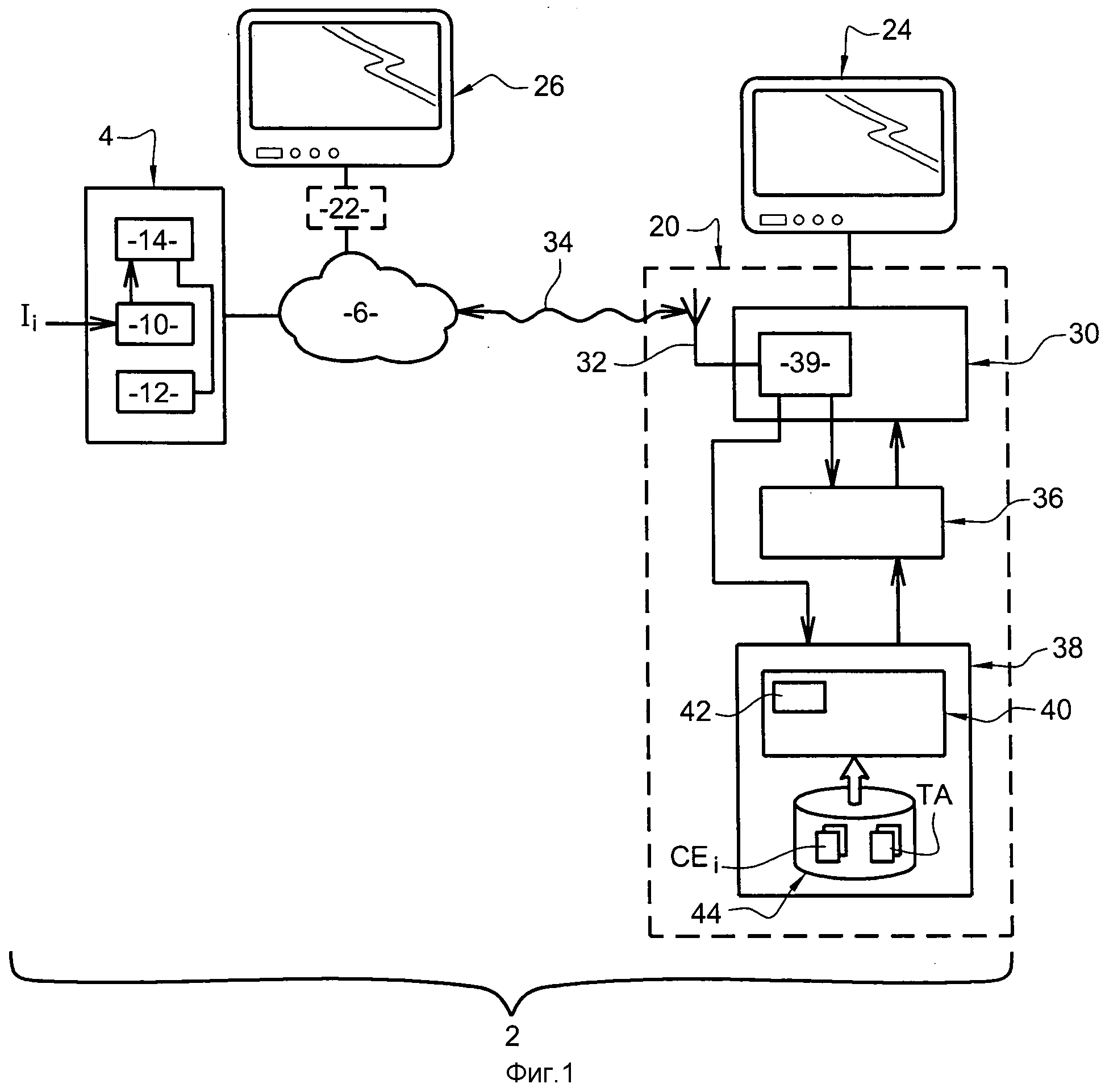

фиг.1 - схема системы передачи и приема скремблированных мультимедийных программ;

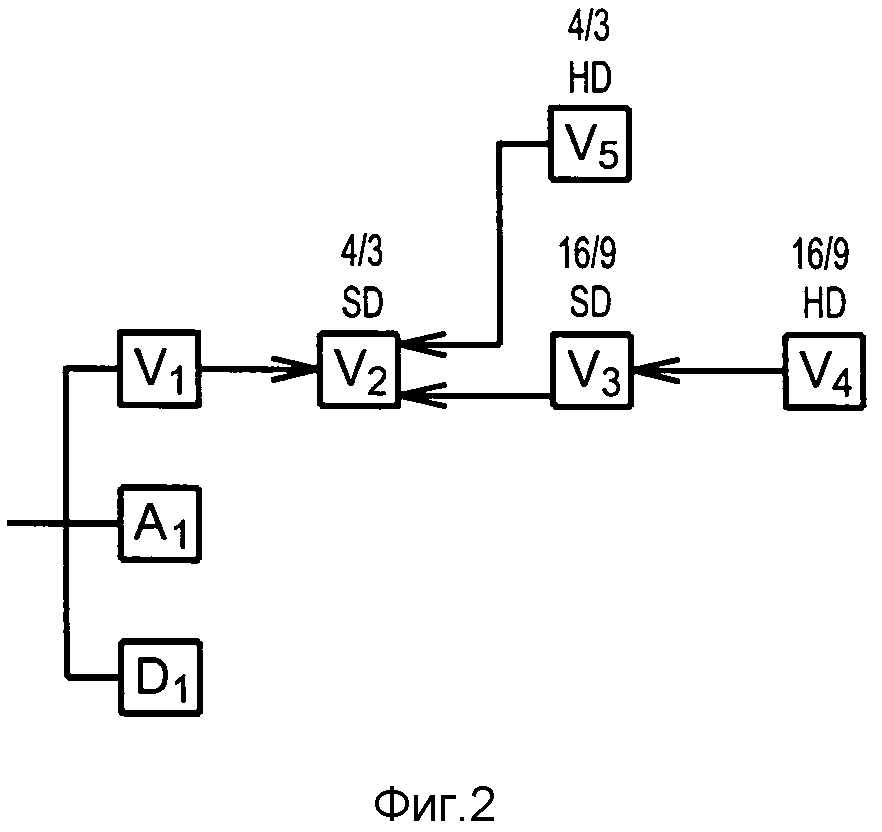

фиг.2 - схема примера иерархической организации элементарных потоков данных мультимедийной программы;

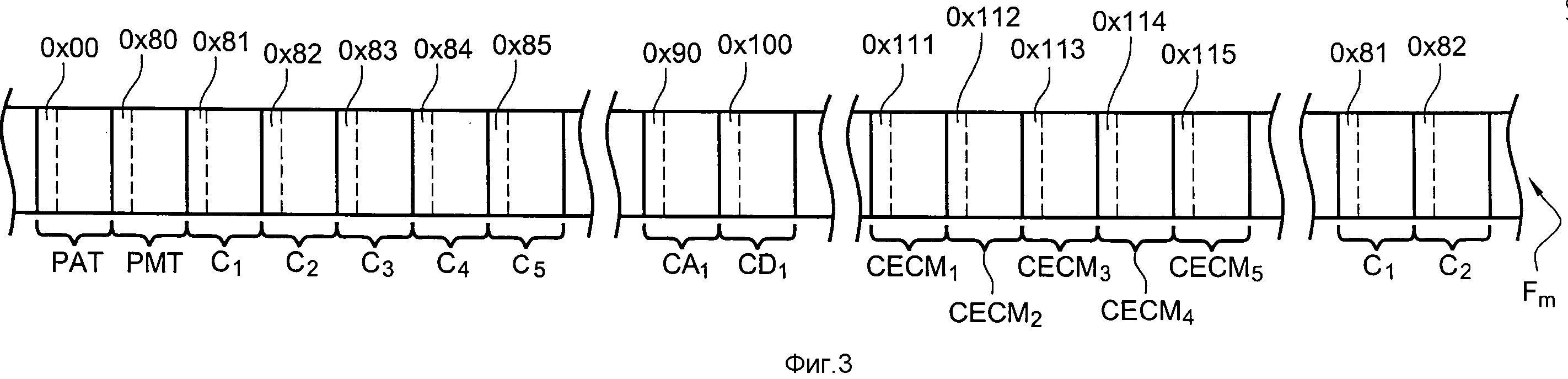

фиг.3 - схема части потока мультиплексированных данных, передаваемого блоком передачи системы, показанной на фиг.1;

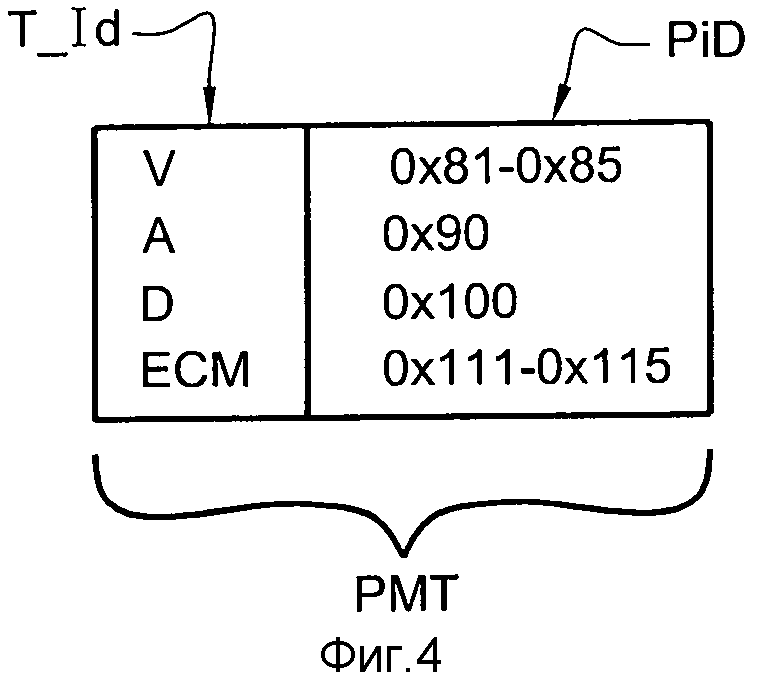

фиг.4 - схематический вид таблицы РМТ (Program Map Table, Таблица структуры программы), используемой в системе, показанной на фиг.1;

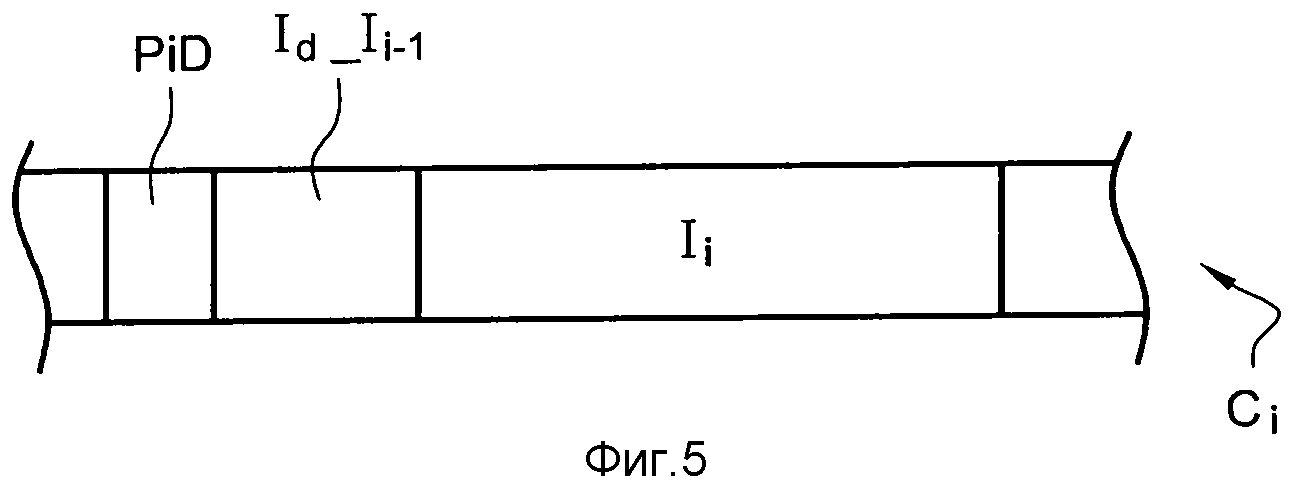

фиг.5 - схема части элементарного потока данных, показанного на фиг.2;

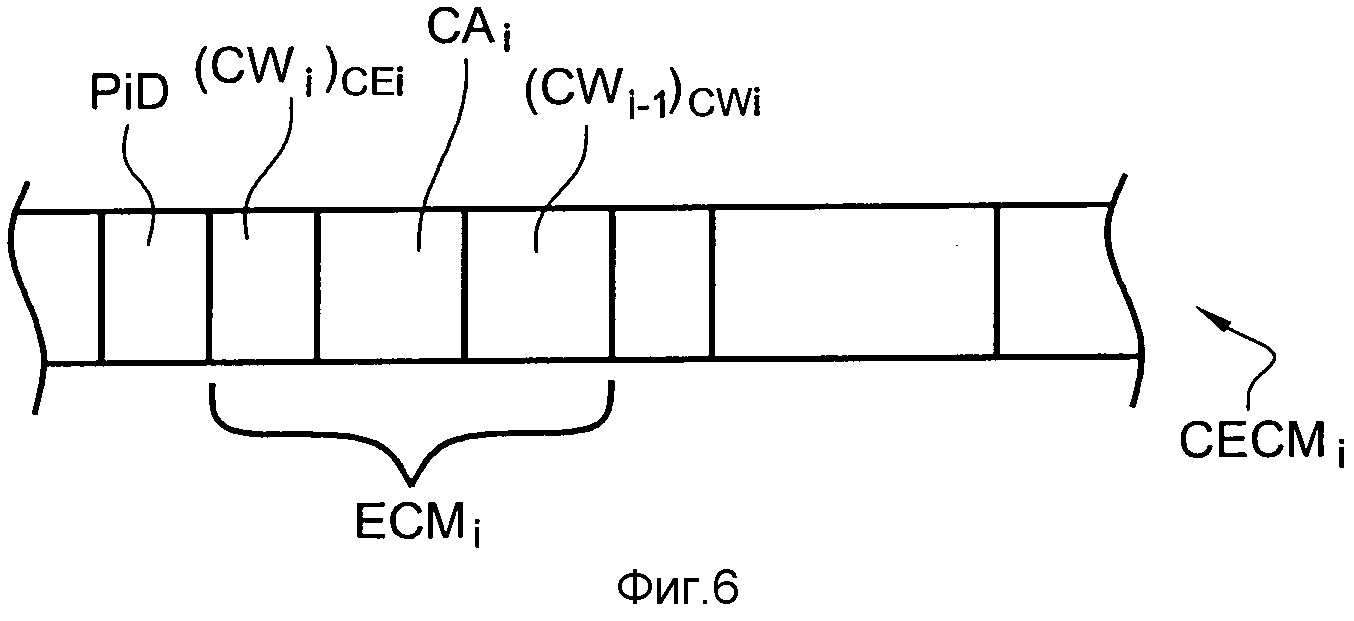

фиг.6 - схема сообщения ECMi, соответствующего пакету потока мультиплексированных данных, показанного на фиг.3;

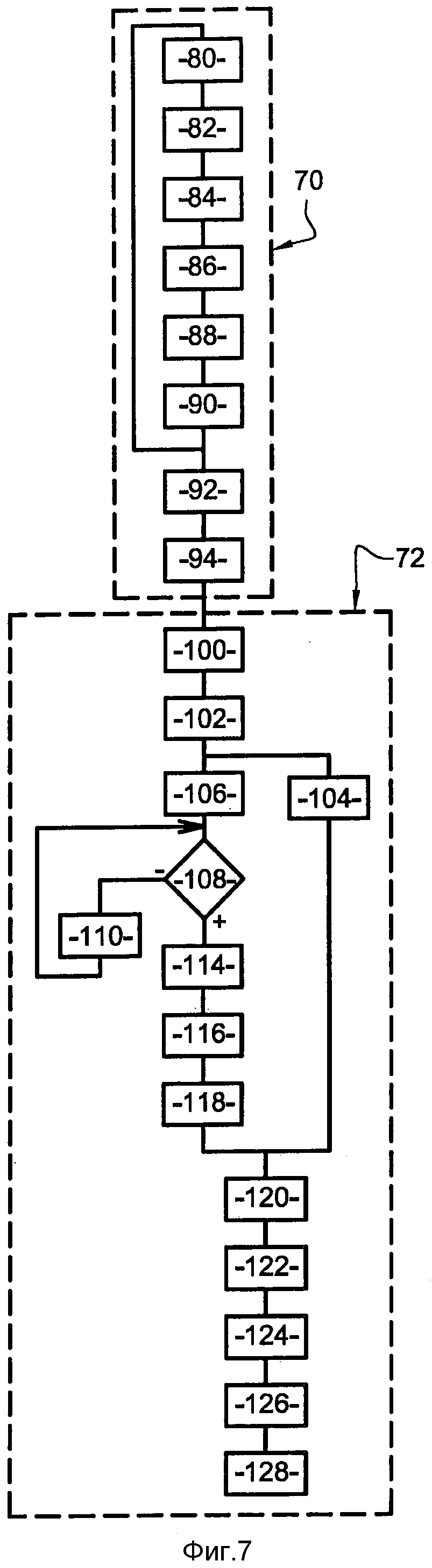

фиг.7 - блок-схема способа организации и управления доступом к мультимедийной программе, применяемого в системе, показанной на фиг.1;

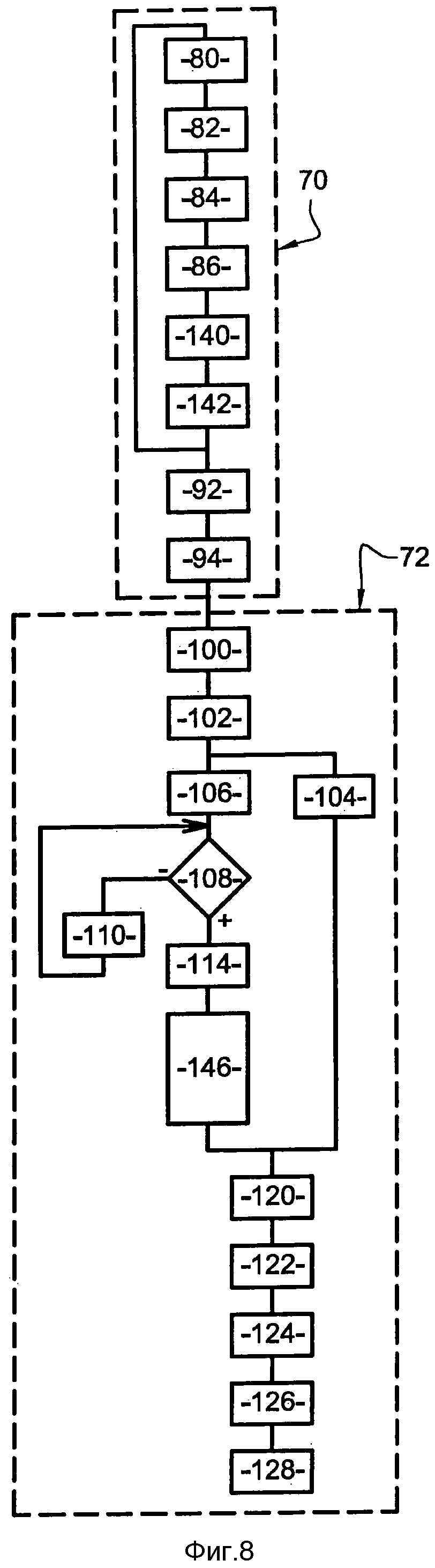

фиг.8 - блок-схема другого варианта осуществления способа, показанного на фиг.7.

На этих чертежах одинаковые элементы обозначены одинаковыми позициями.

В дальнейшем тексте описания определение признаков и функций, хорошо известных специалистам, опускается.

На фиг.1 показана система 2 передачи и приема скремблированных мультимедийных программ. Эта система 2 содержит блок 4 передачи скремблированных мультимедийных программ, связанный с множеством приемников через глобальную сеть 6 передачи данных, известную под сокращением WAN (Wide Area Network, Глобальная сеть).

Сеть 6 является, например, сетью передачи данных через спутниковую связь или сетью WAN, в которой применяют протокол IP (Internet Protocol, Интернет-протокол), такой как всемирная паутина, более известная под названием «Интернет».

Блок 4 передачи принимает элементарные потоки данных, образующие мультимедийную программу Ра, предназначенную для передачи в скремблированном виде на множество приемников. Для этого блок 4 передачи содержит скремблер 10, выполненный с возможностью скремблирования каждого элементарного потока данных Ii при помощи соответствующего управляющего слова CWi для получения потока скремблированных данных.

Блок 4 передачи содержит также генератор 12 сообщений ECMi (Entitlement Control Message, Сообщение управления правами). Каждое сообщение ECMi содержит криптограмму (CWi)CEi управляющего слова CWi, используемого для скремблирования элементарного потока данных. В частности, криптограмму (CWi)CEi получают путем кодирования управляющего слова CWi при помощи рабочего ключа CEi. Управляющие слова CWi и рабочие ключи CEi регулярно меняют. При этом управляющие слова CWi меняют намного чаще, чем рабочие ключи CEi. Например, управляющие слова изменяют с периодичностью менее минуты, тогда как рабочие ключи изменяют с периодичностью более нескольких недель и, как правило, не менее четырех недель.

Блок 4 передачи содержит также мультиплексор 14, выполненный с возможностью создания потока Fm мультиплексированных данных, содержащего в том числе элементарные потоки скремблированных данных и генерированные сообщения ECMi.

Блок 4 передачи выполнен с возможностью передачи потока Fm на все приемники, связанные с сетью 6.

Для упрощения фиг.1 показаны только два приемника 20, 22, соединенные с соответствующими мультимедийными устройствами 24, 26.

Например, устройствами 24 и 26 в данном случае являются телевизоры.

В данном случае приемники 20 и 22 являются идентичными, поэтому более подробно будет описан только приемник 20.

Приемник 20 содержит:

- декодер 30, соединенный, например, с сетью 6 через антенну 32 и через линию беспроводной связи 34,

- блок 36 дескремблирования, выполненный с возможностью дескремблирования скремблированных данных, принимаемых через линию связи 34, и

- защитный процессор 38, выполненный с возможностью декодирования управляющих слов CWi, необходимых для дескремблирования скремблированных данных.

Например, декодер снабжен демультиплексором 39, выполненным с возможностью приема потока Fm, передаваемого через сеть 6, и с возможностью передачи сообщений ECMi в защитный процессор 38 и элементарных потоков скремблированных данных в блок 36 дешифровки.

Защитный процессор 38 содержит программируемое электронно-вычислительное устройство 40, в котором установлен криптографический модуль 42, выполненный с возможностью осуществления операций декодирования, необходимых для выполнения способа, показанного на фиг.7.

Защитный процессор 38 содержит также запоминающее устройство 44, соединенное с вычислительным устройством 40. Это запоминающее устройство 44 содержит информацию, необходимую для дескремблирования мультимедийной программы Ра. В частности, запоминающее устройство 44 содержит:

- рабочие ключи CEi, необходимые для декодирования управляющих слов CWi, и

- права доступа ТА, позволяющие разрешать или, наоборот, запрещать декодирование управляющих слов CWi.

Рабочие ключи CEi и права доступа ТА записывают в запоминающее устройство 44 до приема мультимедийной программы Ра. Как правило, рабочие ключи CEi и права доступа ТА обновляют при помощи сообщений EMM (Entitlement Management Message, Сообщение условного доступа), принимаемых через равномерные интервалы через сеть 6.

Защитный процессор 38 выполнен с возможностью передачи декодированных управляющих слов CWi в блок 36 дескремблирования.

Блок 36 дескремблирования выполнен с возможностью дескремблирования скремблированных данных при помощи управляющих слов CWi, переданных защитным процессором 38.

Декодер 30 также выполнен с возможностью передачи в мультимедийное устройство 24 видео- и аудиосигналов, полученных из мультимедийной программы Pa и дескремблированных для предоставления в понятном виде пользователю. Считают, что представление видео- и аудиосигналов происходит в «понятном виде», если изображения и звуки, воспроизводимые устройством 24, могут быть непосредственно поняты и восприняты человеком без прохождения через дополнительные электронные устройства. В целом, мультимедийная программа в понятном виде может быть использована и по другому назначению, отличному от представления пользователю.

На фиг.2 показан пример различных элементарных потоков данных, образующих мультимедийную программу Pa. В данном случае мультимедийная программа Pa разлагается на несколько типов данных, и каждый тип данных разлагается на один или несколько элементарных потоков данных.

Различные элементарные потоки данных одной мультимедийной программы синхронизируются во времени друг относительно друга. Кроме того, в данном случае различные элементарные потоки одного типа данных сгруппированы друг относительно друга в иерархическом порядке.

Например, в данном случае различают три типа данных, а именно: видеоданные, аудиоданные и буквенно-цифровые данные. В данном примере предполагается, что буквенно-цифровые данные и аудиоданные соответственно образованы только одним элементарным потоком данных a1 и D1. Что же касается видеоданных, то они образованы пятью элементарными потоками данных V1-V5.

Элементарные потоки данных V1-V5 сгруппированы друг относительно друга в иерархическом порядке. В данном случае иерархическая организация этих потоков представлена в виде древовидной структуры, в которой:

- поток данных V1 находится на самом нижнем иерархическом уровне, в данном случае обозначенном как уровень 1, и образует корневой узел этой древовидной структуры,

- поток данных V2 иерархически непосредственно зависит от потока данных V1 и, таким образом, находится на уровне 2 иерархии,

- потоки данных V3 и V5 иерархически непосредственно зависят от потока данных V2 и, таким образом, находятся, каждый, на уровне 3 иерархии,

- поток данных V4 иерархически непосредственно зависит от потока данных V3 и, таким образом, находится на уровне 4 иерархии.

Эта иерархическая организация определяет несколько последовательностей, упорядоченных в порядке возрастания уровней полноты. Например, в данном случае эта иерархическая организация определяет две возрастающие последовательности уровней полноты, а именно {V1, V2, V5} и {V1, V2, V3, V4}. Таким образом, в дальнейшем тексте этого описания используемый индекс i соответствует иерархическому уровню потока данных и, следовательно, его уровню полноты, и в каждой из этих упорядоченных последовательностей Ii обозначает поток данных на иерархическом уровне i.

Кроме того, для упрощения дальнейшего описания система и способы иерархической организации и управления доступом будут детально представлены только для частного случая последовательности {V1, V2, V3, V4}, которая в дальнейшем будет обозначаться {I1-I4}. Все, что будет описано ниже для частного случая последовательности {V1, V2, V3, V4}, можно легко транспонировать для случая последовательности {V1, V2, V5} и для любых последовательностей, упорядоченных по возрастающему уровню полноты потоков данных.

Если поток данных Ii иерархически зависит, непосредственно или нет, от другого потока данных, это значит, что данные Ii нельзя использовать независимо от данных более низкого иерархического уровня. В этой связи поток данных Ii при i, большем 1, сам по себе не содержит достаточно информации, чтобы построить видеосигнал, понятный и воспринимаемый человеком, когда он воспроизводится на мультимедийном устройстве 24, без использования информации, содержащейся в потоках данных I1-Ii-1. Только поток данных I1 содержит достаточно информации, чтобы быть непосредственно понятым и воспринятым человеком при воспроизведении устройством 24.

Иначе говоря, каждый поток данных Ii при i, строго большем 1, не является полностью повторяющим элементарные потоки данных низших иерархических уровней.

Например, предположим, что:

- поток данных Vi кодирует видеосигнал, разрешение которого является достаточно низким для выведения этого видеосигнала на экран или дисплей мобильного телефона без какой-либо обработки этим мобильным телефоном с целью уменьшения количества выводимой на дисплей информации, например, такой обработки, как квантование,

- поток данных V2 может дополнить поток данных Vi, чтобы получить изображения в простом разрешении, то есть, например, 625 строк на изображение и в формате 4/3,

- поток данных V5 дополняет поток данных V2, чтобы перейти от простого разрешения к высокому разрешению (более 1000 строк на изображение) при сохранении формата изображения 4/3,

- поток данных V3 дополняет поток данных V2, чтобы перейти от формата изображения 4/3 к формату изображения 16/9 с сохранением простого разрешения, и

- поток данных V4 дополняет поток данных V3, чтобы перейти от формата изображения 16/9 в простом разрешении к формату изображения 16/9 в высоком разрешении.

Форматы 4/3 и 16/9, а также «простое разрешение» и «высокое разрешение» изображений определены стандартами для кодирования видеосигналов.

Следует отметить, что в данном случае последовательности {V1, V2, V5} и {V1, V2, V3, V4} организованы по возрастающему качеству изображения. Таким образом, поток данных V1 переносит видеосигнал наиболее низкого качества, который, следовательно, может быть выведен на экран любым мультимедийным устройством.

В данном случае каждый элементарный поток данных Vi при i от 1 до 5 скремблирован при помощи управляющего слова CWi, отличного от управляющих слов, используемых для скремблирования других элементарных потоков данных Vj, где j отлично от i.

Таким образом, благодаря иерархической организации, показанной на фиг.2, можно выборочно производить дескремблирование элементарных потоков I1-Ii, блокируя при этом дескремблирование потоков данных Ii+1-I4. Вместе с тем, следует заметить, что, поскольку элементарный поток данных Ii не содержит всех данных I1-Ii-1, разрешение на дескремблирование потока данных Ii должно обязательно сопровождаться разрешением на дескремблирование потоков данных I1-Ii-1 для обеспечения понятности и воспринимаемости мультимедийной программы для пользователя.

Каждое управляющее слово CWi передается от блока 4 передачи на приемник при помощи сообщения ECMi, содержащего криптограмму (CWi)CEi управляющего слова CWi. Таким образом, в этом варианте выполнения существует столько же сообщений ECMi, сколько и переданных элементарных потоков скремблированных данных.

Каждый элементарный поток данных Ii передается по своему собственному элементарному каналу Ci передачи данных блока 4 передачи в приемники. Каждый элементарный канал передачи данных содержит только один элементарный поток данных. В дальнейшем тексте этого описания Ci обозначает канал передачи, используемый для передачи элементарного потока данных Ii.

В данном случае, поскольку элементарные потоки аудио- и буквенно-цифровых данных не организованы иерархически с образованием возрастающей последовательности по уровням полноты, их передача будет считаться обычной, и ее детальное описание опускается.

На фиг.3 показан пример организации потоков мультиплексированных данных Fm, передаваемых блоком 4 передачи. Этот пример основан на формате потоков мультиплексированных данных, соответствующем стандартам MPEG2-TS и DVB, и некоторые используемые здесь обозначения соответствуют этим стандартам MPEG2-TS и DVB. Вместе с тем следует учитывать, что пример организации потока Fm, представленный со ссылками на фиг.3, дается только в качестве иллюстрации, и возможны многие другие виды организации для мультиплексирования в одном потоке данных различных иерархически организованных элементарных потоков данных Ii. Этот пример можно напрямую транспонировать в рамках протоколов, характерных для TCP-IP, таких как RTP (Real Time Protocol) или UDP как для одноадресной, так и для многоадресной передачи потоков данных, использования Ismacryp для кодирования содержимого и использования SDP (Session Description Protocol) для описания элементарных потоков, образующих мультимедийную программу, по их адресам в рамках упомянутых протоколов.

На фиг.3 показаны только части потока мультиплексированных данных, необходимые для дальнейшего описания.

В данном случае поток данных мультиплексируют во времени. Таким образом, данный поток мультиплексированных данных состоит из временной последовательности пакетов. Каждый пакет содержит идентификатор PID линии связи или канала. На фиг.3 значения, указанные в шестнадцатеричной системе счисления, соответствуют значению идентификатора PID каждого из представленных пакетов. Временная последовательность пакетов, имеющая одинаковый идентификатор PID, образует элементарный канал передачи данных. Например, все пакеты потока Fm имеют одинаковую длину и содержат, например, 188 байт.

Идентификатор PID0×00 идентифицирует элементарный канал, зарезервированный для передачи таблицы PAT (Program Association Table, Таблица программ). Эта таблица PAT связывает с каждой передаваемой мультимедийной программой идентификатор PID элементарного канала, используемого для передачи таблицы РМТ (Program Map Table), соответствующей этой мультимедийной программе. Например, в потоке Fm таблица PAT связывает идентификатор PID0×80 с программой Ра.

Элементарный канал, идентифицированный идентификатором PID0×80, используют только для передачи таблицы РМТ. Для каждого типа данных, образующих мультимедийную программу, таблица РМТ указывает идентификаторы PID элементарных каналов, по которым передаются соответствующие потоки данных. Таблица РМТ указывает также, по каким каналам передаются сообщения ECMi, связанные с каждым из элементарных потоков данных.

На фиг.4 показан пример таблицы РМТ, которую можно использовать при передаче мультимедийной программы Ра. Эта таблица содержит первый столбец T-Id. Столбец T-Id содержит идентификатор типа данных. Второй столбец PID указывает значение идентификатора PID элементарных каналов, используемых для передачи данных рассматриваемого типа. Например, на фиг.4 столбец T-Id содержит четыре идентификатора V, A, D и ЕСМ, соответствующие следующим типам данных: видеоданным, аудиоданным, буквенно-цифровым данным и сообщениям ЕСМ. Столбец PID связывает:

- значения 0×81-0×85 с типом данных видео,

- значения 0×90 с типом данных аудио,

- значения 0×100 с типом буквенно-цифровых данных, и

- значения 0×111-0×115 с сообщениями ЕСМ.

В частности, таблица РМТ на фиг.4 показывает, что элементарные каналы C1-C5 соответствуют идентификаторам PID 0×81-0×85. Точно так же, элементарные каналы, используемые для передачи сообщений ECM1-ЕСМ5, соответствуют идентификаторам PID 0×111-0×115.

В данном случае следует отметить, что, поскольку данные видео иерархически сгруппированы в несколько элементарных потоков данных V1-V5, идентификатор Ci типа видеоданных связан с таким же числом значений идентификаторов PID, что и число элементарных потоков данных видео V1-V5. Аналогично, учитывая, что элементарные потоки данных V1-V5 скремблированы при помощи соответствующих контрольных слов CW1-CW5, идентификатор типа данных ЕСМ связан с таким же числом значений идентификаторов PID, что и число элементарных потоков данных, скремблированных при помощи разных управляющих слов.

Каждый пакет потока Fm содержит также порядковый номер, который определяет временную позицию этого пакета относительно других пакетов, принимаемых по этому же каналу. Кроме того, положение каждого пакета в потоке Fm по отношению к другим пакетам определяет временное отношение между данными, передаваемыми в каждом из этих пакетов. Например, на фиг.3 пакеты каналов C1-C4, которые находятся рядом друг с другом в потоке Fm, переносят данные I1-I4, предназначенные для одновременного воспроизведения устройством 24. Таким образом, за счет этого происходит синхронизация во времени между элементарными потоками данных I1-I4.

На фиг.3 элементарные каналы, используемые для передачи потоков аудиоданных a1 и буквенно-цифровых данных D1, обозначены CA1 и CD1.

Каждый элементарный канал, используемый для передачи сообщения ECMi, обозначен CECMi. Положение различных пакетов каналов CA1, CD1 и CECMi относительно пакетов каналов Ci в потоке Fm определяет временное отношение между аудиоданными a1, буквенно-цифровыми данными D1, сообщениями ECMi и данными Ii. Таким образом, в любой момент можно определить, какие сообщения ECMi следует использовать для дешифровки данных Ii и какие аудиоданные a1 и буквенно-цифровые данные D1 предназначены для одновременного воспроизведения.

Пакеты каждого элементарного канала следуют друг за другом, например, через равномерные промежутки времени в потоке Fm.

На фиг.5 показан пример архитектуры пакета канала Ci. Этот пакет содержит идентификатор PID и данные Ii, скремблированные при помощи управляющего слова CWi. Кроме того, в данном примере каждый пакет содержит идентификатор Id-Ii-1, указывающий иерархическое положение данных Ii по отношению к другим данным Ij, где j отлично от i. Например, идентификатор Id-Ii-1 равен идентификатору PID канала Ci-1, используемого для передачи элементарного потока данных Ii-1, который непосредственно дополняет элементарный поток данных Ii. Если индекс i равен 1, то есть данная Ii находится внизу иерархии, идентификатор Id-Ii-1 принимает заданное значение, например, ноль. Таким образом, благодаря этим идентификаторам Id-Ii-1, каждый приемник может воссоздать иерархию элементарных потоков данных Ii, показанную на фиг.2.

На фиг.6 показан пример иерархии для пакета канала CECMi. Этот пакет содержит идентификатор PID канала CECMi, а также различные поля, образующие сообщение ECMi. В данном случае представлены только поля сообщения ECMi, необходимые для понимания дальнейшего описания. Сообщение ECMi содержит:

- первую криптограмму (CWi)CEi, полученную кодированием управляющего слова CWi при помощи рабочего ключа CEi,

- условия доступа CAi, предназначенные для сравнения с правами доступа ТА, предварительно записанными в защитном процессоре, для разрешения или, наоборот, для запрещения доступа к мультимедийной программе для приемника, и

- вторую криптограмму (CWi-1)CWi, полученную кодированием управляющего слова CWi-1 при помощи управляющего слова CWi.

Криптограмма (CWi-1)CWi присутствует только в сообщениях ECMi, где i строго больше 1.

Далее со ссылками на способ, показанный на фиг.7, следует описание работы системы 2.

Способ, показанный на фиг.7, содержит фазу 70 организации доступа к элементарным потокам данных I1-I4 и передачи этих потоков, после которой следует фаза 72 приема и управления доступом для каждого приемника к передаваемым элементарным потокам I1-I4.

Во время фазы 70 данные Ii обрабатываются в порядке возрастания индекса i.

Фаза 70 начинается этапом 80 приема, предназначенного для передачи пакета данных Ii. После этого на этапе 82 блок 4 передачи генерирует управляющее слово CWi.

На этапе 84 скремблер 10 скремблирует пакет данных Ii при помощи управляющего слова CWi.

На этапе 86 генератор 12 кодирует управляющее слово CWi при помощи рабочего ключа CEi для получения криптограммы (CWi)CEi.

Если индекс i строго превышает 1, на этапе 88 генератор 12 кодирует также управляющее слово CWi-1 при помощи ключа Ki-t, с тем чтобы получить вторую криптограмму (CWi-1)Ki-1 управляющего слова CWi-1. Ключ Ki-1 не зависит от рабочих ключей CE1-CEi-2. Предпочтительно ключ Ki-1 получают на основании данных, содержащихся в генерируемом сообщении ECMi. Например, в данном случае ключ Ki-1 выбирают равным управляющему слову CWi. Поэтому в дальнейшем вторая криптограмма (CWi-1)Ki-1 будет обозначаться (CWi-1)CWi.

Если индекс i равен 1, в поле, предусмотренное для размещения криптограммы (CWi-1)CWi, вписывают значение 0×00.

На этапе 90 генератор 12 генерирует сообщение ЕСМi. Это сообщение ECMi содержит, в частности, условия доступа CAi, криптограмму (CWi)CEi и криптограмму (CWi-1)CWi. Операции 80-90 повторяют для индексов i от 1 до 4. Эти этапы выполняют также для скремблирования данных V5, A1 и D1 и для генерирования соответствующих сообщений ЕСМ.

После этого во время этапа 92 мультиплексор 14 мультиплексирует различные пакеты скремблированных данных и сообщения ECMi для создания потока Fm мультиплексированных данных, описанного со ссылками на фиг.3.

На этапе 94 поток Fm передается на все приемники системы 2 через сеть 6.

Фаза 72 начинается с этапа 100 приема потока Fm, переданного блоком 4 передачи.

Затем, на этапе 102 демультиплексор 39 демультиплексирует различные элементарные каналы потока Fm. Во время этапа 104 демультиплексор 39 передает элементарные потоки данных I1-I4, V5, A1 и D1 в блок 36 дескремблирования. Параллельно, во время этапа 106 демультиплексор 39 передает сообщения ECMi, содержащиеся в каналах CECMi, в защитный процессор 38.

Затем в порядке понижения индексов i на этапе 108 защитный процессор 38 сравнивает условия доступа CAi с предварительно записанными правами доступа ТА. Таким образом, в данном описанном примере защитный процессор 38 начинает работу со сравнения условий доступа CAi с правами доступа ТА.

Если условия доступа СА4 не соответствуют правам доступа ТА, то на этапе 110 защитный процессор 38 блокирует дескремблирование данных I4. Например, на этапе 110 защитный процессор 38 блокирует декодирование криптограммы (CW4)CE4. После этапа 110 способ возвращается на этап 108. Во время нового генерирования на этапе 108 защитный процессор 38 повторяет те же сравнения, что и в предыдущем случае, но для индекса i-1. Таким образом, во время повторения этапа 108 защитный процессор 38 сравнивает условия доступа СА3 с правами доступа ТА.

Пока ни одно из принятых условий доступа CAi не соответствует правам доступа ТА, этап 108 повторяют вплоть до сравнения условий доступа CAi с правами доступа ТА. Если условия доступа CA1 не соответствуют правам доступа ТА, выполняют этап 110, после чего фаза 72 прерывается. Действительно, это значит, что данному приемнику не разрешено дескремблирование мультимедийной программы Ра.

Если на этапе 108 защитный процессор 38 устанавливает, что принятые условия доступа CAk соответствуют правам доступа ТА, предварительно записанным в запоминающее устройство 44, то защитный процессор 38 осуществляет этап 114 декодирования криптограммы (CWk)CEk при помощи рабочего ключа CEk, предварительно записанного в запоминающее устройство 44. Таким образом, в данном случае k обозначает наибольшее значение индекса i, для которого условия доступа CAi соответствуют правам доступа ТА.

После этого, на этапе 116, если k строго больше 1, защитный процессор 38 декодирует вторую криптограмму (CWk-1)Kk-1, содержащуюся в сообщении ECMk, чтобы получить управляющее слово CWk-1. В данном случае в этом варианте выполнения на этапе 116 защитный процессор 38 декодирует криптограмму (CWk-1)CWk при помощи управляющего слова CWk, полученного после этапа 144.

Затем на этапе 118 производят последовательное декодирование вторых криптограмм (CW1)K1-(CWk-2)Kk-2, содержащихся соответственно в сообщениях ЕСМ2-ECMk-1, в порядке понижения их индексов.

После получения всех управляющих слов CW1-CWk их передают в блок 36 дескремблирования на этапе 120.

На этапе 122 блок 36 дескремблирования дескремблирует элементарные потоки данных I1-Ik, соответственно при помощи управляющих слов CW1-CWk.

После этого элементарные потоки данных I1-Ik, дескремблированные блоком 36 дескремблирования, передаются в декодер 30 на этапе 124.

Соответственно, на этапе 126 декодер 30 объединяет дескремблированные потоки данных I1-Ik для создания видеосигнала, построенного при помощи данных, содержащихся в каждом из этих дескремблированных элементарных потоков данных. Наконец, во время этапа 128 мультимедийное устройство 24 воспроизводит видеосигнал, принятый от декодера 30, в виде изображений, которые могут быть непосредственно поняты и восприняты человеком.

Этапы 80-128 повторяют в виде цикла.

Следует отметить, что во время фазы 72 получение управляющих слов CW1-CWk-1 не требует сравнения условий доступа CA1-CAk-1 с предварительно записанными правами доступа ТА.

На фиг.8 показан другой вариант выполнения способа, показанного на фиг.7. Способ, показанный на фиг.8, идентичен способу, показанному на фиг.7, за исключением того, что:

- этап 88 заменен этапом 140, во время которого управляющее слово CWi-1 кодируют при помощи управляющего слова CWi, а управляющие слова CW1-CWi-2 кодируют при помощи соответственно управляющих слов CW2-CWi-1,

- этап 90 заменен этапом 142, во время которого генерируемое сообщение ECMi содержит, кроме криптограммы (CWi-1)CWi, криптограммы (CW1)CW2-(CWi-2)CWi-1, и

- этапы 116 и 118 заменены этапом 146 последовательного декодирования всех вторых криптограмм (CWi-1)CWi, содержащихся в одном сообщении ECMi, чтобы получить управляющие слова CW1-CWi-1.

В способе, показанном на фиг.8, все вторые криптограммы, необходимые для просмотра мультимедийной программы с данным уровнем полноты, содержатся в одном и том же сообщении ECMi. Таким образом, отпадает необходимость в передаче сообщений ECM1-ECMi-1 в защитный процессор 38.

Возможны также и многие другие варианты выполнения. Например, иерархическая организация элементарных потоков данных не ограничивается четырьмя уровнями полноты. На самом деле все вышеизложенное можно применять каждый раз, когда имеется более двух уровней полноты. Вместе с тем предпочтительно описанные способы организации и управления доступом применяют к случаю, когда имеется в наличии по меньшей мере одна последовательность трех последовательных уровней полноты.

Все вышеизложенное можно также применять для других типов данных, отличных от видеоданных. В частности, способы, показанные на фиг.7 и 8, можно адаптировать к случаям аудиоданных или буквенно-цифровых данных, или других типов данных, если только они имеют вид одной или нескольких последовательностей элементарных потоков, упорядоченных по возрастающему уровню полноты. Все вышеизложенное можно также применять для случаев, когда в одном потоке данных мультиплексируют несколько иерархически скремблированных мультимедийных программ.

Ключи Ki, используемые для получения вторых криптограмм (CWi)Ki, могут быть также все идентичными и, например, равными либо рабочему ключу CEk, либо управляющему слову CWk.

В данном примере иерархические организация и управления доступом были описаны для частного случая, когда ECMi передаются по разным элементарным каналам. Однако, как вариант, все сообщения ECMi можно передавать в приемники через один и тот же элементарный канал, специально выделенный для этой цели.

Иерархическая организация мультимедийной программы была описана для частного случая, когда качество полученного видеосигнала повышается по мере возрастания индекса i. Однако иерархическая организация мультимедийной программы может быть основана на других критериях. Например, каждый поток дополнительных данных может соответствовать объекту или персонажу, добавляемому в видео-сцену относительно низшего иерархического уровня. Можно, например, представить следующий пример, когда элементарный поток данных Ii кодирует только данные, необходимые для воспроизведения только одного персонажа. Элементарный поток дополнительных данных I2 кодирует только фон мультимедийной сцены.

Наконец, элементарный поток дополнительных данных I3 содержит данные, необходимые для добавления второго персонажа или для добавления виньетки с закадровым текстом в мультимедийной сцене.