Результат интеллектуальной деятельности: УСТРОЙСТВО И СПОСОБ СИГНАЛИЗАЦИИ ОБ УЛУЧШЕННОМ КОНТЕКСТЕ БЕЗОПАСНОСТИ ДЛЯ СЕССИОННЫХ КЛЮЧЕЙ ШИФРОВАНИЯ И ЦЕЛОСТНОСТИ

Вид РИД

Изобретение

Перекрестная ссылка на родственные заявки

Настоящая заявка испрашивает приоритет по предварительной заявке на патент США №61/324,646, поданной 15 апреля 2010 года, которая включена в настоящий документ посредством ссылки.

Область техники, к которой относится изобретение

Настоящее изобретение в целом относится к сигнализации улучшенного контекста безопасности для пользовательского оборудования, работающего в сети универсального мобильного телекоммуникационного обслуживания (UMTS) и/или сети граничного радиодоступа GSM (GERAN).

Уровень техники

Успешная AKA (аутентификация и согласование ключей) аутентификация в сети радиодоступа UMTS третьего поколения (3G) или в сетях GERAN, использующих 3G AKA аутентификацию, дает в результате пару совместно используемых ключей: ключ шифрования (CK) и ключ целостности (IK), для обеспечения безопасности связи между пользовательским оборудованием (UE) и сетью. Совместно используемые ключи могут быть использованы непосредственно для защиты трафика между UE и сетью, как в случае UTRAN (наземная сеть радиодоступа UMTS), или могут использоваться для статического выведения ключей, например, KC или KC128 в случае GERAN (сети граничного радиодоступа GSM).

Скомпрометированный ключ может привести к серьезным проблемам безопасности до того момента, пока ключи не будут изменены при следующей AKA аутентификации. Как правило, AKA аутентификация не делается часто из-за того, что это привело бы к значительным издержкам. Также, если будут скомпрометированы оба ключа (CK и IK), тогда будут скомпрометированы и ключи GERAN.

При развертывании UMTS/HSPA (высокоскоростной пакетный доступ) некоторые или все функциональности контроллера радиосети (RNC) и Узла B могут быть объединены в один узел на границе сети. Для RNC нужны ключи для таких функциональностей, как шифрование пользовательской плоскости, шифрование плоскости сигнализации и защита целостности. Однако, функциональность RNC может быть развернута в уязвимом месте, таком как Домашний Узел B в фемтосоте UMTS. Соответственно функциональность RNC, развернутая в потенциально небезопасном месте с предоставлением доступа (включая физический доступ), может позволить скомпрометировать ключи CK и IK.

Сессионные ключи (модифицированная версия CK и IK) могут использоваться для снижения рисков безопасности, связанных с уязвимой функциональностью RNC. Методы обеспечения таких сессионных ключей раскрыты в заявке на патент США №US 2007/0230707 A1.

К сожалению, использование таких сессионных ключей требует модификации обслуживающих сетей с целью их модернизации. Однако можно ожидать, что сетевые операторы будут модернизировать обслуживающие сети поэтапно.

Следовательно, существует необходимость в методе сигнализации о поддержке улучшенного контекста безопасности, который был бы совместим с унаследованными обслуживающими сетями.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

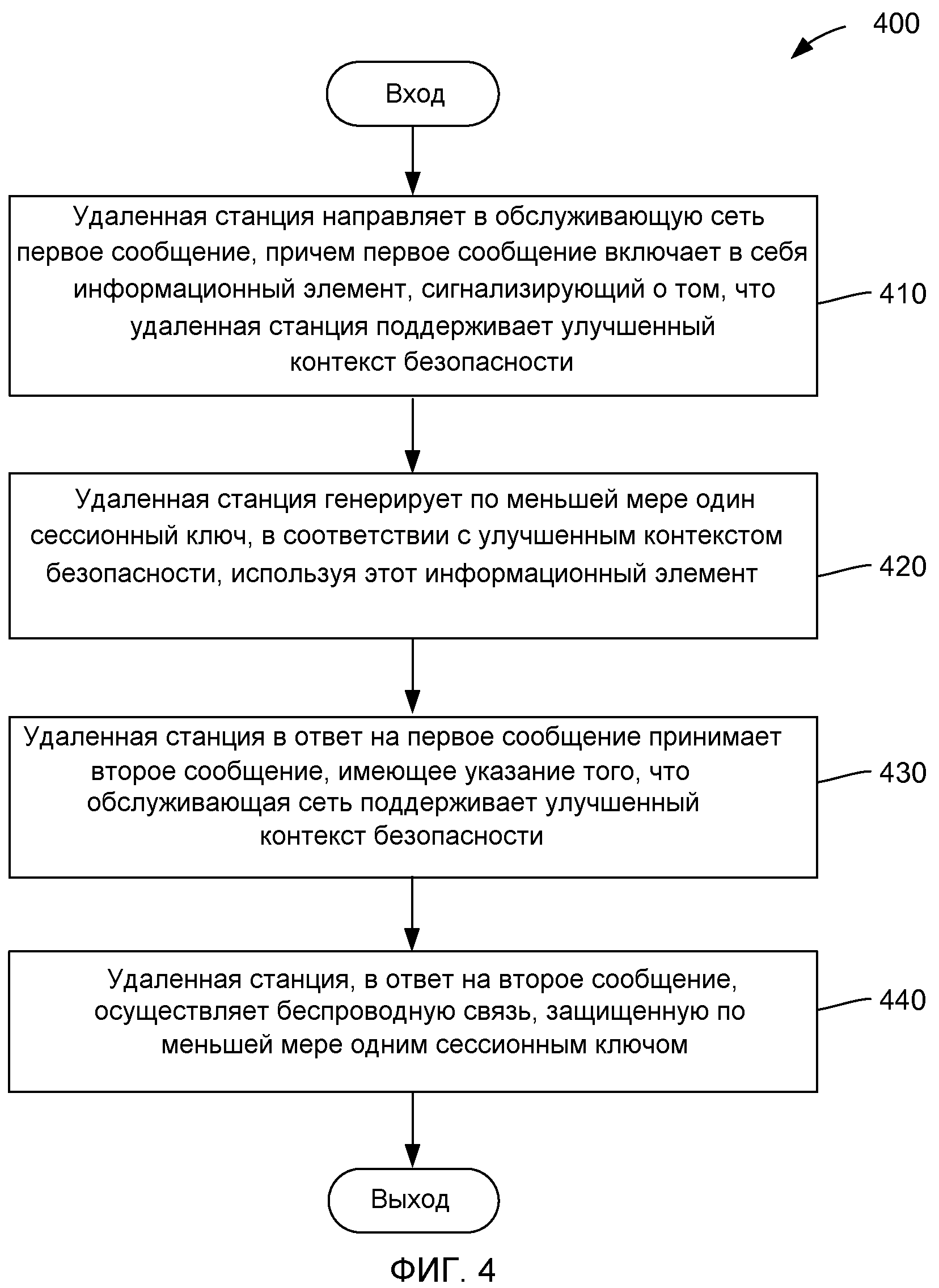

Аспект настоящего изобретения может заключаться в способе установления первого контекста безопасности между удаленной станцией и обслуживающей сетью. Первый контекст безопасности имеет свойство безопасности, которое не поддерживается вторым контекстом безопасности. В этом способе удаленная станция направляет в обслуживающую сеть первое сообщение, причем первое сообщение включает в себя информационный элемент, сигнализирующий о том, что удаленная станция поддерживает первый контекст безопасности. Удаленная станция генерирует по меньшей мере один сессионный ключ, в соответствии с первым контекстом безопасности, используя этот информационный элемент. Удаленная станция в ответ на первое сообщение принимает второе сообщение, имеющее указание того, что обслуживающая сеть поддерживает первый контекст безопасности. Удаленная станция в ответ на второе сообщение осуществляет беспроводную связь, защищенную по меньшей мере одним сессионным ключом.

В более детальных аспектах изобретения, информационный элемент может содержать значение счетчика, обновленное для сессии. Кроме того, указание того, что обслуживающая сеть поддерживает первый контекст безопасности, может содержать аутентификационный код, сгенерированный на основе по меньшей мере одного соответствующего сессионного ключа, сгенерированного обслуживающей сетью с использованием информационного элемента, принятого от удаленной станции. Также удаленная станция может содержать мобильное пользовательское оборудование.

В других более детальных аспектах изобретения обслуживающая сеть может быть обслуживающей сетью UMTS. Первый контекст безопасности может быть улучшенным контекстом безопасности UMTS, а второй контекст безопасности может быть унаследованным контекстом безопасности UTRAN. В качестве альтернативы обслуживающая сеть может быть обслуживающей сетью GERAN.

Другой аспект изобретения может заключаться в удаленной станции, которая может включать в себя средство для направления первого сообщения в обслуживающую сеть, причем первое сообщение включает в себя информационный элемент, сигнализирующий о том, что удаленная станция поддерживает первый контекст, и причем первый контекст безопасности имеет свойство безопасности, которое не поддерживается вторым контекстом безопасности; средство для генерации по меньшей мере одного сессионного ключа, в соответствии с первым контекстом безопасности, с использованием информационного элемента; средство для приема в ответ на первое сообщение второго сообщения, имеющего указание того, что обслуживающая сеть поддерживает первый контекст безопасности; и средство для осуществления в ответ на второе сообщение беспроводной связи, защищенной по меньшей мере одним сессионным ключом.

Другой аспект изобретения может заключаться в удаленной станции, которая может включать в себя процессор, сконфигурированный для того, чтобы: направлять в обслуживающую сеть первое сообщение, причем первое сообщение включает в себя информационный элемент, сигнализирующий о том, что удаленная станция поддерживает первый контекст безопасности, и причем первый контекст безопасности имеет свойство безопасности, которое не поддерживается вторым контекстом безопасности; генерировать по меньшей мере один сессионный ключ, в соответствии с первым контекстом безопасности, с использованием информационного элемента; принимать в ответ на первое сообщение второе сообщение, имеющее указание того, что обслуживающая сеть поддерживает первый контекст безопасности; и в ответ на второе сообщение осуществлять беспроводную связь, защищенную по меньшей мере одним сессионным ключом.

Другой аспект изобретения может заключаться в компьютерном программном продукте, содержащем компьютерно-читаемый запоминающий носитель, содержащий код для предписания компьютеру направлять в обслуживающую сеть первое сообщение, причем первое сообщение включает в себя информационный элемент, сигнализирующий о том, что компьютер поддерживает первый контекст безопасности, и причем первый контекст безопасности имеет свойство безопасности, которое не поддерживается вторым контекстом безопасности; код для предписания компьютеру генерировать по меньшей мере один сессионный ключ, в соответствии с первым контекстом безопасности, используя информационный элемент; код для предписания компьютеру принимать, в ответ на первое сообщение, второе сообщение, имеющее указание того, что обслуживающая сеть поддерживает первый контекст безопасности; и код для предписания компьютеру осуществлять беспроводную связь в ответ на второе сообщение, защищенную по меньшей мере одним сессионным ключом.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

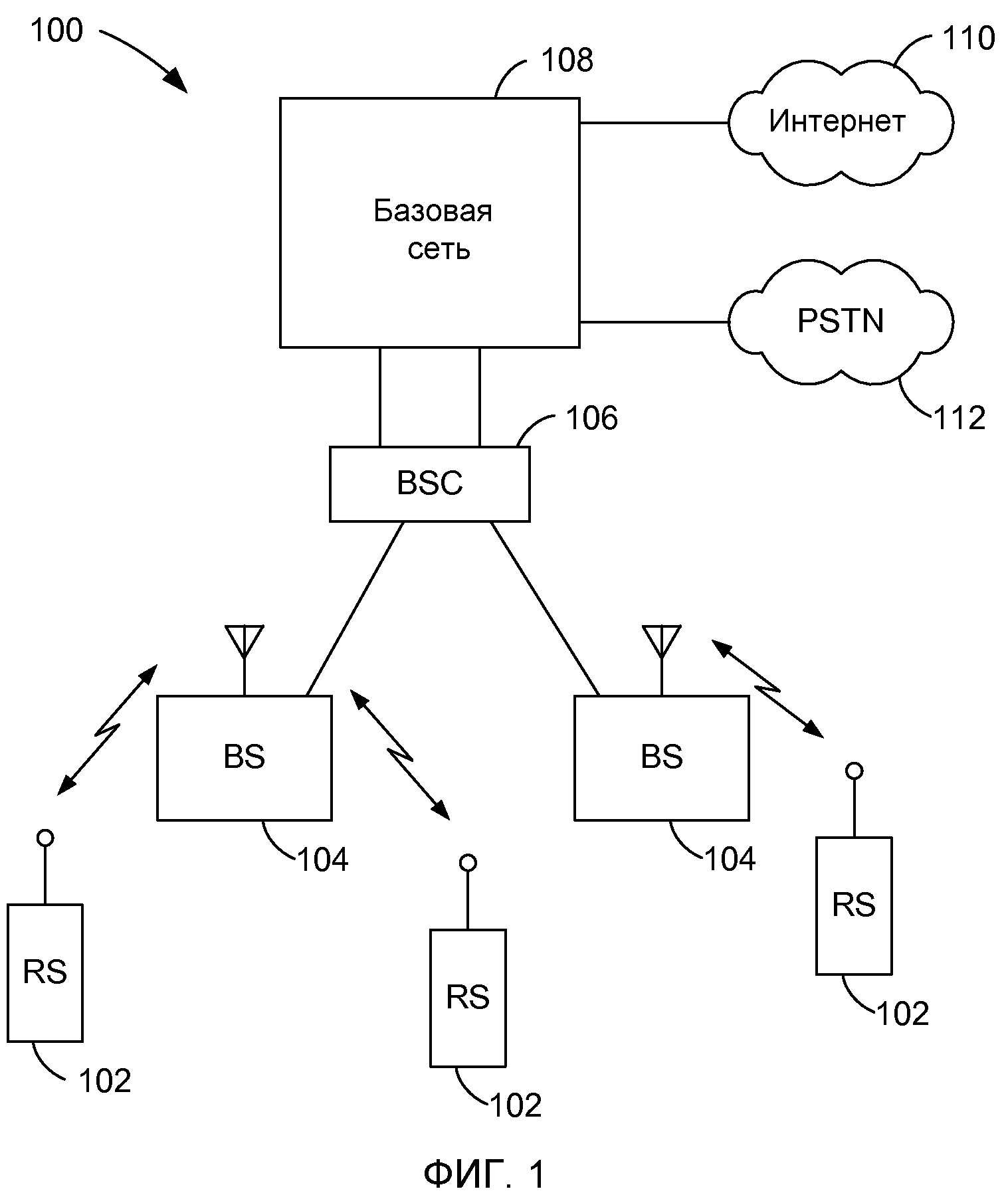

Фиг.1 - блок-схема примера системы беспроводной связи.

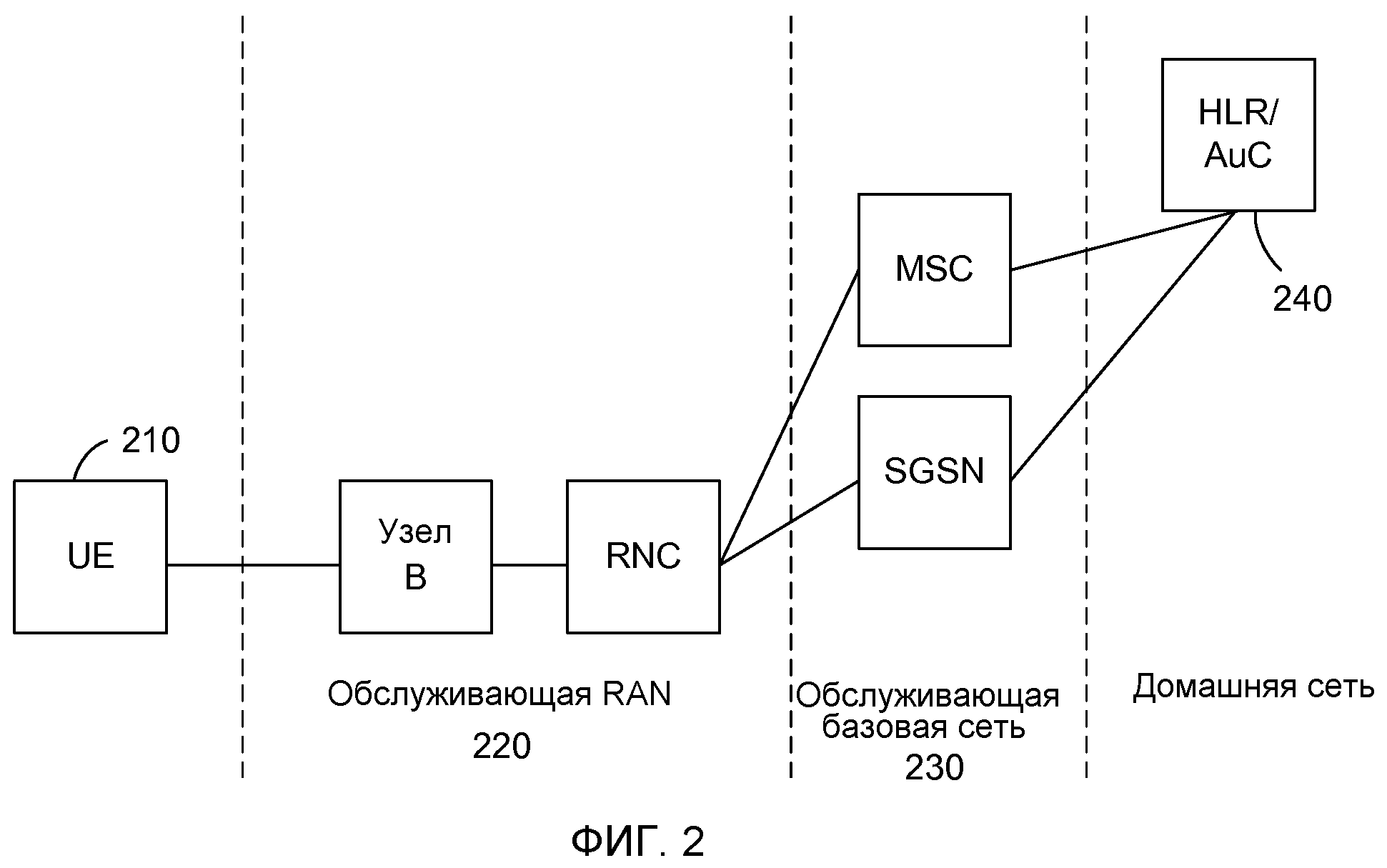

Фиг.2 - блок-схема примера системы беспроводной связи в соответствии с архитектурой UMTS/UTRAN.

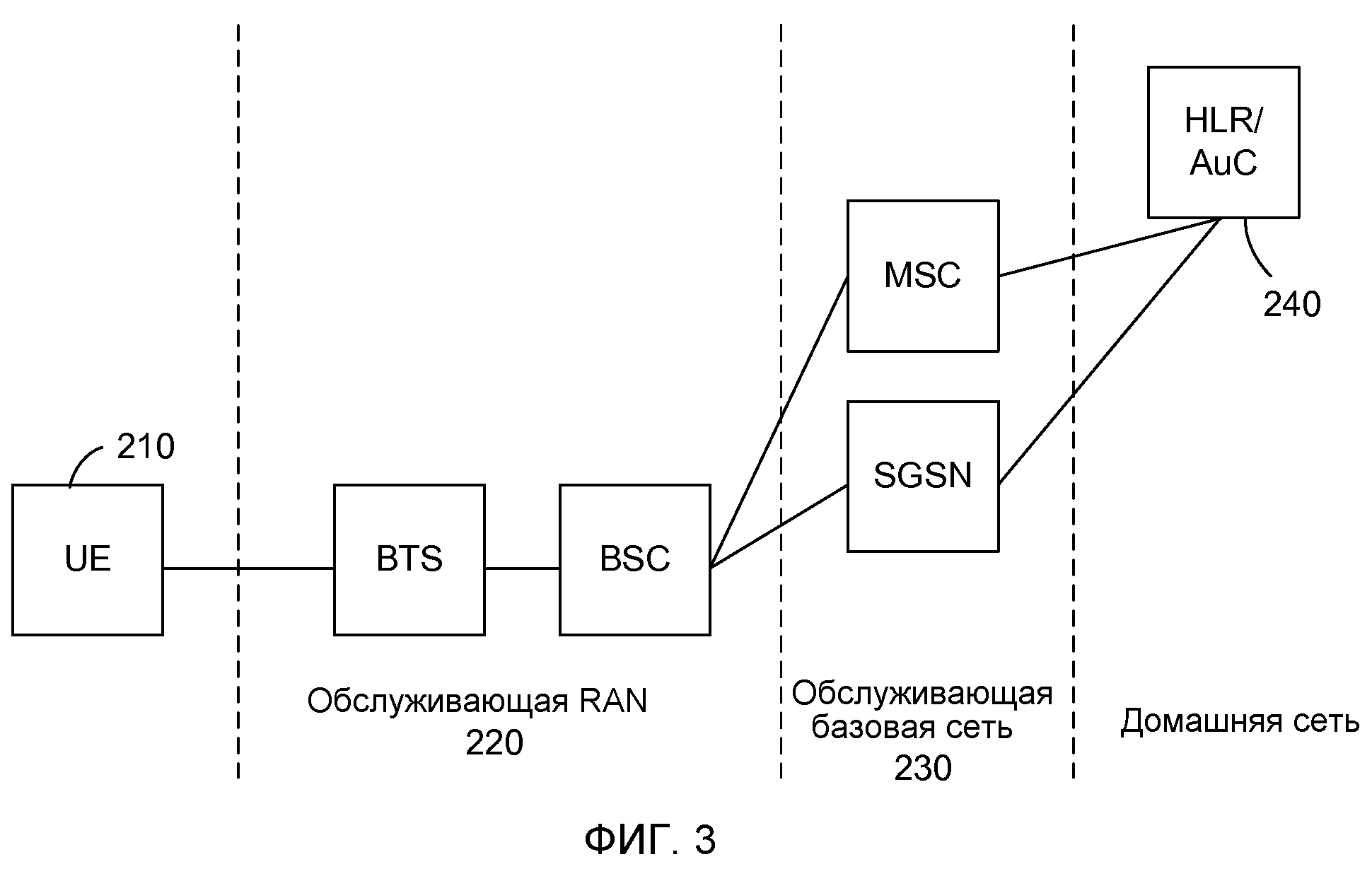

Фиг.3 - блок-схема примера системы беспроводной связи в соответствии с архитектурой GERAN.

Фиг.4 - схема последовательности операций способа установления улучшенного контекста безопасности между удаленной станцией и обслуживающей сетью.

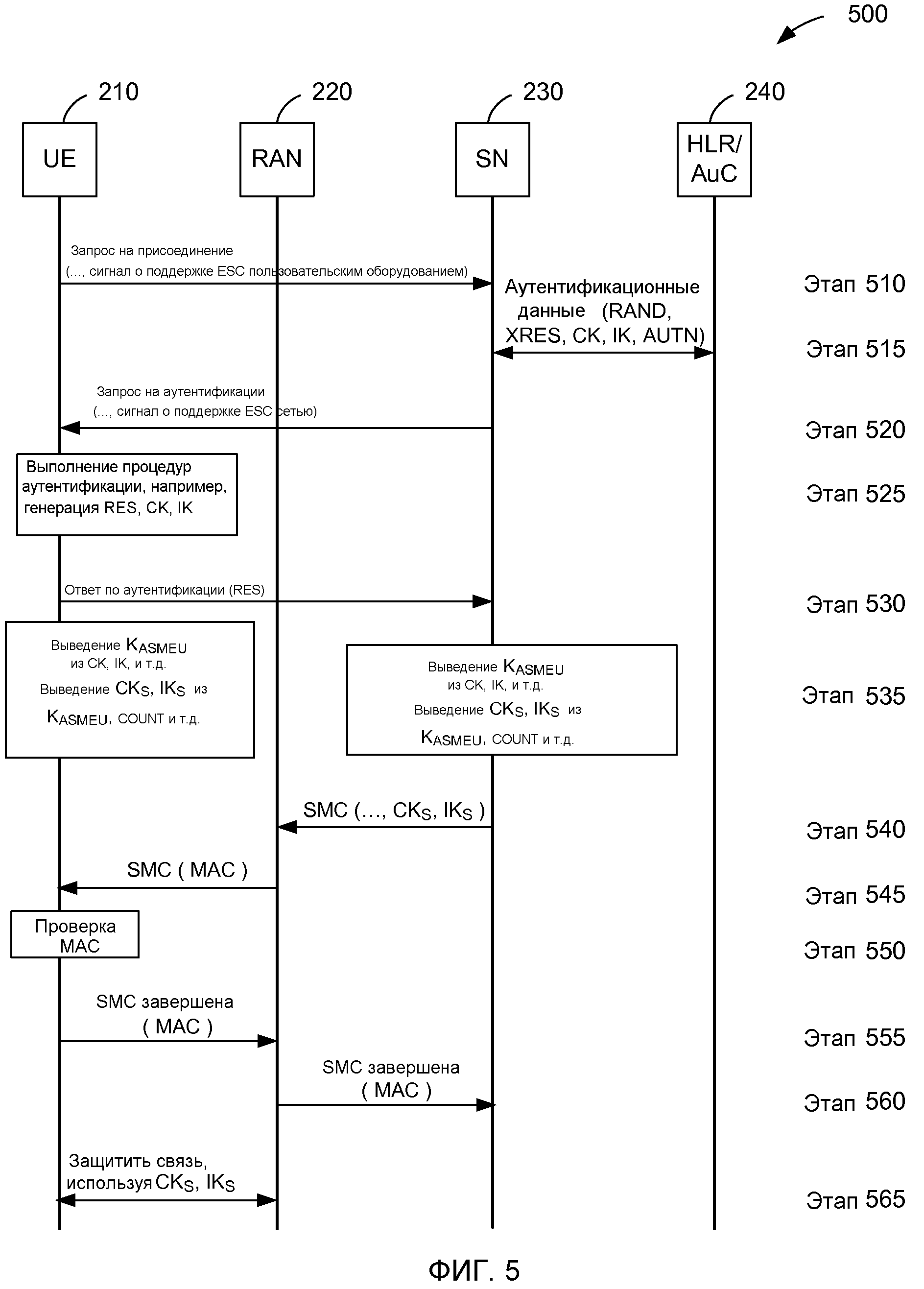

Фиг.5 - схема последовательности операций способа установления улучшенного контекста безопасности между удаленной станцией и обслуживающей сетью на основании сообщения запроса о присоединении.

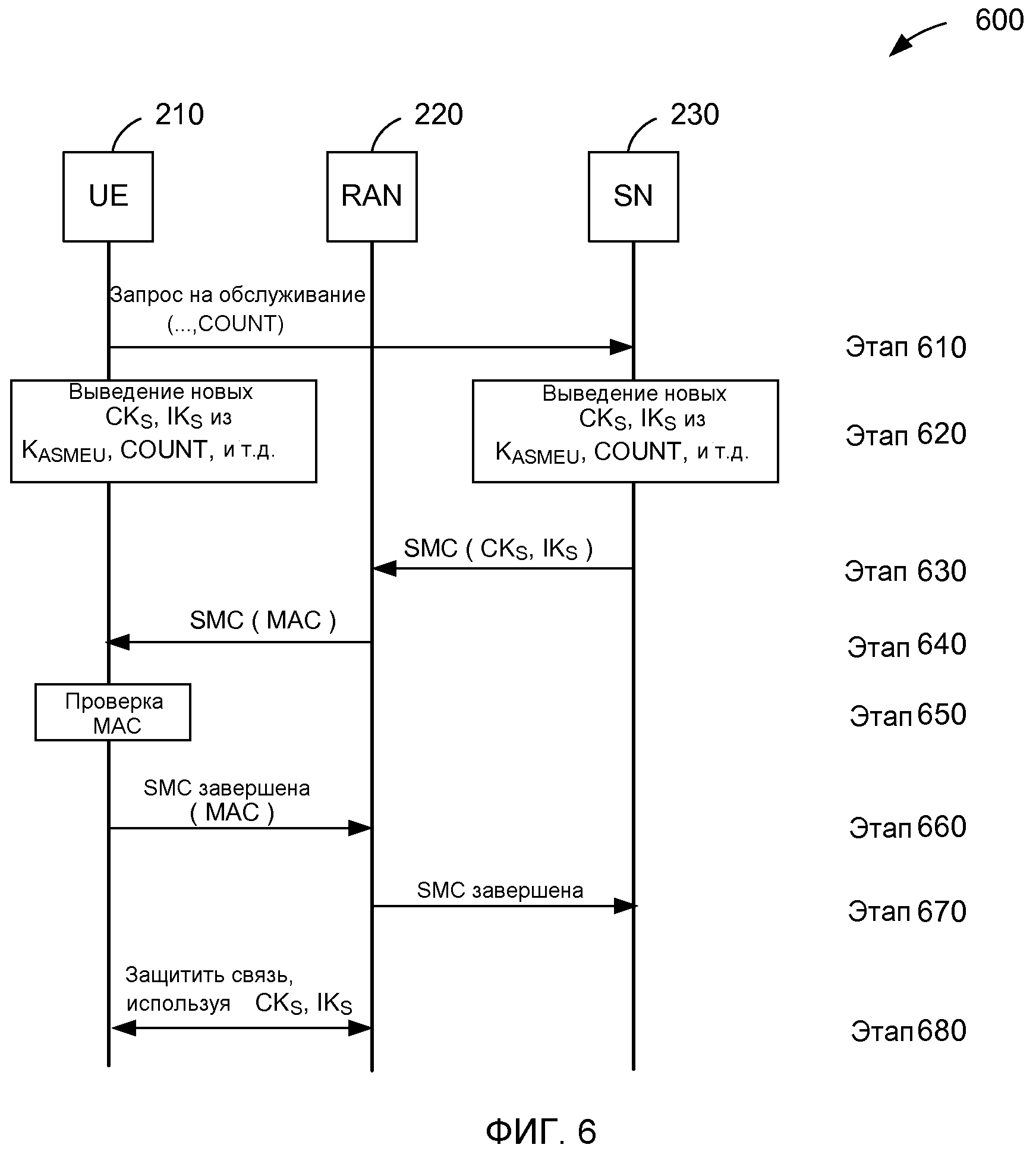

Фиг.6 - схема последовательности операций способа установления по меньшей мере одного сессионного ключа из улучшенного контекста безопасности между удаленной станцией и обслуживающей сетью на основании сообщения запроса на обслуживание.

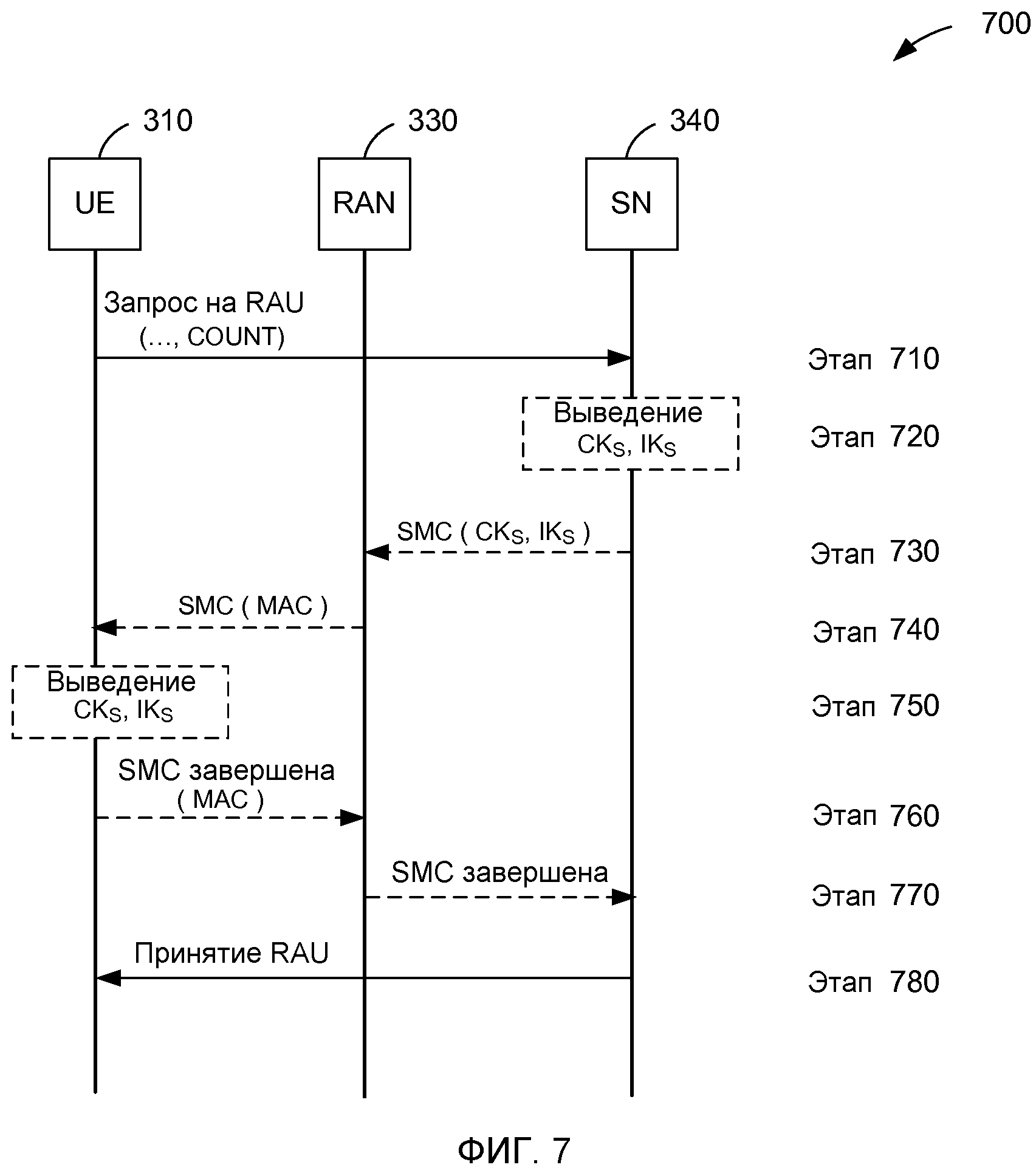

Фиг.7 - схема последовательности операций способа установления по меньшей мере одного сессионного ключа из улучшенного контекста безопасности между удаленной станцией и обслуживающей сетью на основании сообщения запроса на обновление зоны маршрутизации.

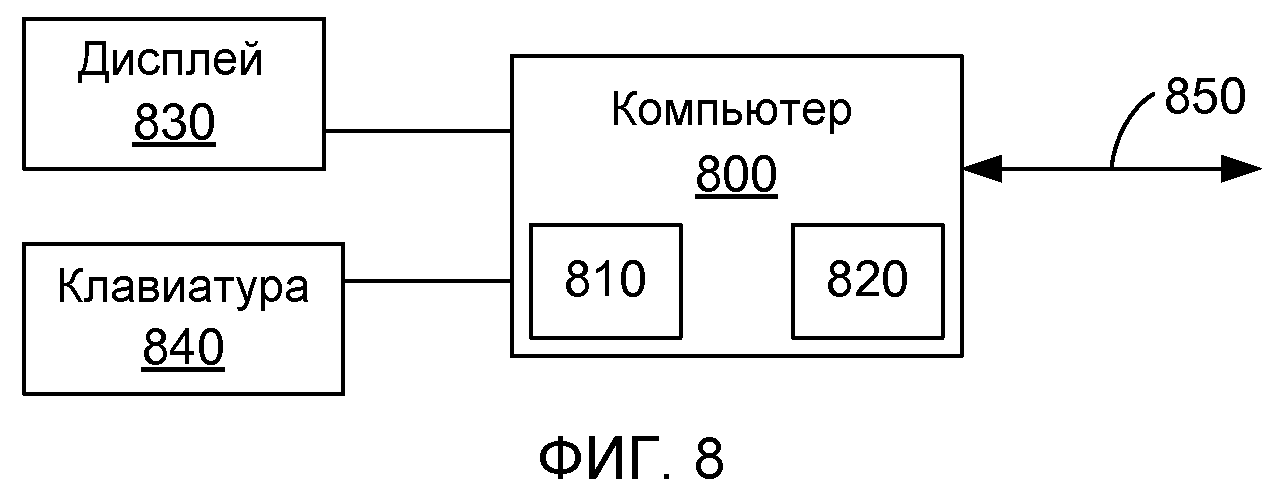

Фиг.8 - блок-схема компьютера, включающего в себя процессор и память.

ПОДРОБНОЕ ОПИСАНИЕ

Термин “примерный” используется в данном документе в смысле “служащий примером, образцом или иллюстрацией”. Любой вариант осуществления, описанный в данном документе как “примерный”, не обязательно должен толковаться как предпочтительный или преимущественный над другими вариантами осуществления.

Как показано на Фиг.2-4, аспект настоящего изобретения может заключаться в способе 400 установления улучшенного контекста безопасности между удаленной станцией 210 и обслуживающей сетью 230. В этом способе удаленная станция направляет в обслуживающую сеть первое сообщение (этап 410), причем первое сообщение включает в себя информационный элемент, сигнализирующий о том, что удаленная станция поддерживает улучшенный контекст безопасности. Удаленная станция генерирует по меньшей мере один сессионный ключ, CKS и IKS, в соответствии с улучшенным контекстом безопасности, с использованием информационного элемента (этап 420). Удаленная станция в ответ на первое сообщение принимает второе сообщение, имеющее указание того, что обслуживающая сеть поддерживает улучшенный контекст безопасности (этап 430). Удаленная станция в ответ на второе сообщение осуществляет беспроводную связь, защищенную по меньшей мере одним сессионным ключом (этап 440).

Информационный элемент может содержать счетчик. Кроме того, указание того, что обслуживающая сеть поддерживает улучшенный контекст безопасности, может содержать аутентификационный код (MAC), сгенерированный на основе соответствующего по меньшей мере одного сессионного ключа, сгенерированного обслуживающей сетью 230 с использованием информационного элемента, принятого от удаленной станции 210. Также удаленная станция может содержать мобильное пользовательское оборудование (UE), такое как беспроводное устройство.

Как дополнительно показано на Фиг.8, другой аспект изобретения может заключаться в удаленной станции 210, которая может включать в себя средство (процессор 810) для отправки в обслуживающую сеть 230 первого сообщения, причем первое сообщение включает в себя информационный элемент, сигнализирующий о том, что удаленная станция поддерживает улучшенный контекст безопасности; средство для генерации по меньшей мере одного сессионного ключа, в соответствии с улучшенным контекстом безопасности, с использованием информационного элемента; средство для приема в ответ на первое сообщение второго сообщения, имеющего указание того, что обслуживающая сеть поддерживает улучшенный контекст безопасности; и средство для осуществления в ответ на второе сообщение беспроводной связи, защищенной по меньшей мере одним сессионным ключом.

Другой аспект изобретения может заключаться в удаленной станции 210, которая может включать в себя процессор 810, сконфигурированный для того, чтобы: направлять в обслуживающую сеть 230 первое сообщение, причем первое сообщение включает в себя информационный элемент, сигнализирующий о том, что удаленная станция поддерживает улучшенный контекст безопасности; генерировать по меньшей мере один сессионный ключ, в соответствии с улучшенным контекстом безопасности, с использованием информационного элемента; принимать в ответ на первое сообщение второе сообщение, имеющее указание того, что обслуживающая сеть поддерживает улучшенный контекст безопасности; и в ответ на второе сообщение осуществлять беспроводную связь, защищенную по меньшей мере одним сессионным ключом.

Другой аспект изобретения может заключаться в компьютерном программном продукте, содержащем компьютерно-читаемый запоминающий носитель 820, содержащий код для предписания компьютеру 800 направлять в обслуживающую сеть 230 первое сообщение, причем первое сообщение включает в себя информационный элемент, сигнализирующий о том, что компьютер поддерживает улучшенный контекст безопасности; код для предписания компьютеру генерировать по меньшей мере один сессионный ключ, в соответствии с улучшенным контекстом безопасности, с использованием информационного элемента; код для предписания компьютеру принимать в ответ на первое сообщение второе сообщение, имеющее указание того, что обслуживающая сеть поддерживает улучшенный контекст безопасности; и код для предписания компьютеру в ответ на второе сообщение осуществлять беспроводную связь, защищенную по меньшей мере одним сессионным ключом.

Обслуживающая базовая сеть 230 соединена с обслуживающей RAN (сетью радиодоступа) 220, которая обеспечивает беспроводную связь с удаленной станцией 210. В архитектуре UMTS/UTRAN обслуживающая RAN включает в себя Узел B и RNC (контроллер радиосети). В архитектуре GERAN обслуживающая RAN включает в себя BTS (базовую приемопередающую станцию) и BSC (контроллер базовых станций). Обслуживающая базовая сеть включает в себя MSC/VLR (центр мобильной коммутации/реестр местоположений гостевых абонентов) для обеспечения услуги коммутации каналов (CS) и SGSN (обслуживающий узел поддержки GPRS) для обеспечения услуг пакетной коммутации (PS). Домашняя сеть включает в себя HLR (реестр местоположений домашних абонентов) и AuC (центр аутентификации).

UE 210 и обслуживающая базовая сеть 230 могут быть улучшены с помощью новых свойств безопасности, чтобы создать улучшенный контекст безопасности UMTS (ESC), используя COUNT (значение счетчика). 256-битный корневой ключ (KASMEU) для ESC может быть выведен из CK и IK при выполнении AKA аутентификации. Корневой ключ может быть установлен равным CK||IK, или он может быть выведен с использованием более сложного выведения, дающего дополнительные полезные свойства безопасности (например, CK и IK не нужно хранить). COUNT может быть 16-битным значением счетчика, которое поддерживается между UE и обслуживающей базовой сетью. (Примечание: унаследованный контекст безопасности UTRAN состоит из KSI (3-битный идентификатор набора ключей), CK (128-битный ключ шифрования), и IK (128-битный ключ целостности)).

Как показано на Фиг.5, в способе 500, относящемся к процедурам присоединения UMTS, UE 210 может сигнализировать о том, что оно поддерживает ESC в сообщении запроса на присоединение UMTS (этап 510). ESC является примером первого контекста безопасности. Сигналом о поддержке может быть наличие нового информационного элемента (IE) в сообщении. IE может содержать значение COUNT. Обслуживающая сеть SN 230, которая не поддерживает ESC, будет игнорировать новый IE. Отсутствие поддержки ESC является примером второго контекста безопасности. Аутентификационные данные (RAND, XRES, CK, IK, AUTN) получаются из HLR/AuC 240 (этап 515). SN может указать на поддержку ESC в вызове AKA (запросе на аутентификацию), направляемом в UE (этап 520). UE выполняет процедуры аутентификации (этап 525) и возвращает в SN ответ RES (этап 530). При успешной аутентификации (этап 530), UE и SN выводят корневой ключ KASMEU и сессионные ключи CKS и IKS (этап 535). SN направляет сессионные ключи в RAN 220 в сообщении SMC (команда защищенного режима) (этап 540). RAN генерирует код аутентификации сообщения (MAC) с использованием сессионного ключа IKS, который направляется в UE в сообщении SMC (этап 545). UE проверяет MAC (этап 550), используя сессионный ключ IKS, который вывело UE (этап 535), и возвращает указание завершения в RAN (этап 555), которая направляет его в SN (этап 560). После этого UE способно защитить связь с использованием сессионных ключей (этап 565).

Как показано на Фиг.6, в способе 600, относящемся к процедуре 600 перехода из неактивного в активный режим, UE 210 направляет сообщение запроса на обслуживание, которое включает в себя значение COUNT, в SN 230 (этап 610). UE и SN выводят новые сессионные ключи CKS и IKS из корневого ключа KASMEU (этап 620). SN направляет сессионные ключи в RAN 220 в сообщении SMC (этап 630). RAN генерирует MAC, который направляется в UE в сообщении SMC (этап 640). UE проверяет MAC (этап 650) и возвращает указание завершения в RAN (этап 660), которая направляет его в SN (этап 670). После этого UE способно защитить связь, используя сессионные ключи (этап 680).

Как показано на Фиг.7, в способе 700, относящемся к процедурам 700 управления мобильностью (таким как обновление зоны маршрутизации (RAU) или обновление зоны местоположения (LAU)), UE 210 направляет сообщение запроса на RAU (или LAU), которое включает в себя значение COUNT, в SN 230 (этап 710). Необязательно, UE и SN могут выводить новые сессионные ключи CKS и IKS из корневого ключа KASMEU (этап 720). SN может направлять сессионные ключи в RAN 220 в сообщении SMC (этап 730). RAN может генерировать MAC, который может быть направлен в UE в сообщении SMC (этап 740). UE может проверить MAC (этап 750) и может вернуть указание завершения в RAN (этап 760), которая направляет его в SN (этап 770). После этого SN посылает в UE сообщение о принятии RAU (этап 780). После этого UE способно защитить связь с использованием сессионных ключей.

Новые ключи слоя доступа (AS) могут быть сгенерированы для каждого перехода из неактивного в активное состояние. Похожим образом, ключи могут быть сгенерированы при других событиях. Значение COUNT может быть послано в сообщениях неактивной мобильности и в начальных сообщениях 3-го уровня, например, запросах на присоединение, RAU, LAU, неактивности, мобильности, или обслуживания. SN может проверить, что присланное значение COUNT еще не использовалось, и обновить сохраненное значение COUNT в процессе работы. Если значение COUNT новое (например, принятое значение COUNT> сохраненного значения COUNT), UE и SN продолжают вычислять новый ключ CKS и IKS, используя функцию выведения ключа (KDF), такую как HMAC-SHA256, из корневого ключа KASMEU и присланного значения COUNT. KDF может включать в себя дополнительную информацию, такую как идентификатор узла RAN, для вычисления нового ключа. Если проверка завершилась неуспешно (значение COUNT не является новым), SN отклоняет сообщение. Для использования в GERAN, когда KC и KC128 вычисляются из CKS и IKS, это может быть сделано таким же образом, как при вычислении из CK и IK.

Сессионные ключи (CKS и IKS) могут иметь время действия такое, что UE и обслуживающая сеть хранят и используют сессионные ключи до тех пор, пока либо больше не станет нужды хранить ключи, чтобы посылать трафик защищенным образом между UE и сетью (UE перешло в режим неактивности), либо не будет создан новый контекст при последующем событии (например, AKA аутентификации или событии мобильности).

Удаленная станция 210 может содержать компьютер 800, который включает в себя запоминающий носитель 820, такой как память, дисплей 830 и устройство 840 ввода, такое как клавиатура. Устройство может включать в себя беспроводное соединение 850.

Как показано на Фиг.1, беспроводная удаленная станция (RS) 102 (или UE) может осуществлять связь с одной или более базовыми станциями (BS) 104 беспроводной системы 100 связи. Беспроводная система 100 связи дополнительно может включать в себя один или более контроллеров базовых станций (BSC) 106 и базовую сеть 108. Базовая сеть может быть связана с Интернетом 110 и телефонной сетью общего пользования (PSTN) 112 через подходящую транзитную связь. Типичная беспроводная мобильная станция может включать в себя портативный телефон или портативный компьютер. Беспроводная система 100 связи может использовать любой из множества методов множественного доступа, таких как множественный доступ с кодовым разделением каналов (CDMA), множественный доступ с временным разделением каналов (TDMA), множественный доступ с частотным разделением каналов (FDMA), множественный доступ с пространственным разделением каналов (SDMA), множественный доступ с поляризационным разделением каналов (PDMA), или любой другой метод модуляции, известный из уровня техники.

Беспроводное устройство 102 может включать в себя различные компоненты, которые выполняют функции на основе сигналов, которые передаются или принимаются беспроводным устройством. Например, беспроводная гарнитура может включать в себя преобразователь, адаптированный для обеспечения выходного аудиосигнала на основе сигнала, принятого с помощью приемника. Беспроводные часы могут включать в себя пользовательский интерфейс, адаптированный для обеспечения указания на основе сигналов, принятых с помощью приемника. Беспроводное устройство датчика может включать в себя датчик, адаптированный для предоставления данных, которые должны быть переданы на другое устройство.

Беспроводное устройство может осуществлять связь через одну или более беспроводных линий связи, которые основываются на или иначе поддерживают любую подходящую технологию беспроводной связи. Например, в некоторых аспектах беспроводное устройство может ассоциироваться с сетью. В некоторых аспектах сеть может содержать нательную сеть или персональную сеть (например, сверхширокополосную сеть). В некоторых аспектах сеть может содержать локальную сеть или глобальную сеть. Беспроводное устройство может поддерживать или другим образом использовать одну или более из множества различных технологий, протоколов и стандартов беспроводной связи, таких как, например, CDMA, TDMA, OFDM, OFDMA, WiMAX и Wi-Fi. Подобным образом, беспроводное устройство может поддерживать или другим образом использовать одну или более из множества соответствующих схем модуляции или мультиплексирования. Беспроводное устройство может, таким образом, включать в себя надлежащие компоненты (например, радиоинтерфейсы), чтобы устанавливать и осуществлять связь через одну или более беспроводных линий связи с использованием вышеупомянутых или других технологий беспроводной связи. Например, устройство может содержать беспроводной приемопередатчик со связанными компонентами передатчика и приемника (например, передатчик и приемник), которые могут включать в себя различные компоненты (например, генераторы сигнала и сигнальные процессоры), которые способствуют связи через беспроводную среду.

Описанные идеи могут быть внедрены (например, реализованы внутри или выполняемы с помощью) в разнообразную аппаратуру (например, устройства). Например, один или более аспектов идей данного документа могут быть внедрены в телефон (например, сотовый телефон), карманный персональный компьютер (PDA), мультимедийное устройство (например, музыкальное или видеоустройство), гарнитуру (например, наушники различных видов), микрофон, медицинское устройство (например, биометрический датчик, монитор пульса, шагомер, электрокардиограф и т.д.), пользовательский интерфейс ввода-вывода (например, часы, пульт дистанционного управления, выключатель освещения, клавиатура, мышь и т.д.), монитор давления в шинах, компьютер, устройство пункта продаж, развлекательное устройство, слуховой аппарат, телевизионную приставку (STB) или любое другое подходящее устройство.

Эти устройства могут иметь различные требования к питанию и данным. В некоторых аспектах идеи данного документа могут быть адаптированы для использования в приложениях с низким потреблением энергии (например, посредством использования импульсной сигнальной схемы и режимов с низким коэффициентом рабочего времени) и может поддерживать различные скорости передачи данных, включая относительно высокие скорости передачи данных (например, при использовании широкополосных импульсов).

В некоторых аспектах беспроводное устройство может содержать устройство доступа (например, точку доступа Wi-Fi) для системы связи. Такое устройство доступа может обеспечивать, например, связность с другой сетью (например, глобальной сетью, такой как Интернет или сотовая сеть) через проводную или беспроводную линию связи. Соответственно, устройство доступа может обеспечивать другому устройству (например, станции Wi-Fi) возможность осуществлять доступ к другой сети или какую-либо другую функциональность. Дополнительно следует учесть, что одно или оба устройства могут быть портативными или, в некоторых случаях, относительно непортативными.

Специалисту в данной области техники должно быть понятно, что информация и сигналы могут быть представлены с использованием любых из многообразия технологий и методов. Например, данные, инструкции, команды, информация, сигналы, биты, символы и чипы, на которые можно ссылаться посредством вышеприведенного описания, могут быть представлены напряжениями, токами, электромагнитными волнами, магнитными полями или частицами, или любой комбинацией перечисленного.

Специалист в данной области техники дополнительно должен осознавать, что различные иллюстративные логические блоки, модули, схемы и этапы алгоритмов, описанные в связи с вариантами осуществления, раскрытыми в данном документе, могут быть реализованы как электронное аппаратное обеспечение, компьютерное программное обеспечение или их комбинация. Чтобы наглядно проиллюстрировать эту взаимозаменяемость аппаратного и программного обеспечения, различные иллюстративные компоненты, блоки, модули, схемы и этапы описаны выше обобщенно в терминах их функциональности. Будет ли такая функциональность реализована как аппаратное или программное обеспечение, зависит от ограничений конкретного приложения и конструкции, наложенных на систему в целом. Специалисты могут реализовать описанную функциональность различными путями для каждого конкретного приложения, но такие решения по способу реализации не должны интерпретироваться как отступление от объема настоящего изобретения.

Различные иллюстративные логические блоки, модули и схемы, описанные в связи с вариантами осуществления, раскрытыми в данном документе, могут быть реализованы с помощью процессора общего назначения, цифрового сигнального процессора (DSP), специализированной интегральной схемы (ASIC), программируемой вентильной матрицы (FPGA) или другого программируемого логического устройства, дискретного логического вентиля или транзисторной логики, дискретных компонентов аппаратного обеспечения или любой комбинации перечисленного, сконструированной для того, чтобы выполнять функции, описанные в данном документе. Процессор общего назначения может быть микропроцессором, но альтернативно процессор может быть любым обычным процессором, контроллером, микроконтроллером или конечным автоматом. Процессор также может быть реализован как комбинация вычислительных устройств, например, комбинация DSP и микропроцессора, множества микропроцессоров, одного или более микропроцессоров, сопряженных с ядром DSP, или любая другая конфигурация.

Этапы способа или алгоритма, описанного в связи с раскрытыми в данном документе вариантами осуществления, могут быть встроены непосредственно в аппаратное обеспечение, в программный модуль, исполняемый процессором, или в комбинацию этих двух вариантов. Программный модуль может находиться в памяти RAM, флэш-памяти, памяти ROM, памяти EPROM, памяти EEPROM, регистрах, жестком диске, съемном диске, CD-ROM или любом другом запоминающем носителе, известном из уровня техники. Примерный запоминающий носитель соединен с процессором так, что процессор может считывать информацию с запоминающего носителя и записывать информацию на него. Альтернативно, запоминающий носитель может быть интегрирован в процессор. Процессор и запоминающий носитель могут находиться в ASIC. ASIC может находиться в пользовательском терминале. Альтернативно, процессор и запоминающий носитель могут находиться в пользовательском терминале как дискретные компоненты.

В одном или более примерных вариантов осуществления, описанные функции могут быть реализованы в аппаратном обеспечении, программном обеспечении, микропрограммном обеспечении или любой их комбинации. В случае реализации в программном обеспечении в виде компьютерного программного продукта функции могут быть сохранены в или переданы с помощью одной или более инструкций или кодов на компьютерно-читаемом носителе. Компьютерно-читаемый носитель включает в себя как компьютерный запоминающий носитель, так и среду связи, включая любую среду, которая способствует переносу компьютерной программы из одного места в другое. Запоминающий носитель может быть любым доступным носителем, к которому можно осуществить доступ с помощью компьютера. В качестве примера, но не ограничения, такой компьютерно-читаемый носитель может содержать RAM, ROM, EEPROM, CD-ROM или другое хранилище на оптическом диске, хранилище на магнитном диске или другое магнитное запоминающее устройство, или любой другой носитель, который может быть использован для переноса или хранения желаемого программного кода в форме инструкций или структур данных и к которому может быть осуществлен доступ с помощью компьютера. Также, любое соединение следует рассматривать как компьютерно-читаемый носитель. Например, если программное обеспечение передается с веб-сайта, сервера или любого другого удаленного источника с использованием коаксиального кабеля, оптоволоконного кабеля, витой пары, цифровой линии (DSL) или беспроводных технологий, таких как инфракрасная связь, радиосвязь и микроволновая связь, то коаксиальный кабель, оптоволоконный кабель, витая пара, DSL или беспроводные технологии, такие как инфракрасная связь, радиосвязь и микроволновая связь, включаются в определение носителя. Термин «диск», используемый в данном документе, включает в себя компакт-диск (CD), лазерный диск, оптический диск, цифровой универсальный диск (DVD), гибкий диск и Blu-ray диск, причем магнитные диски воспроизводят данные магнитным образом, тогда как оптические диски воспроизводят данные оптически с помощью лазеров. Комбинации вышеперечисленного также должны быть включены в рамки определения компьютерно-читаемого носителя.

Предыдущее описание раскрытых вариантов осуществления предоставлено для того, чтобы обеспечить возможность любому специалисту в данной области техники использовать настоящее изобретение. Различные модификации этих вариантов осуществления будут легко понятны специалистам в данной области техники, и общие принципы, определенные в данном документе, могут быть применены к другим вариантам осуществления без отступления от сущности и объема изобретения. Таким образом, настоящее изобретение не ограничено показанными в данном документе вариантами осуществления, но предназначено соответствовать максимально широкому объему в соответствии с принципами и новыми признаками, раскрытыми в данном документе.