Результат интеллектуальной деятельности: БЕСПРОВОДНАЯ СВЯЗЬ С ИСПОЛЬЗОВАНИЕМ ОДНОВРЕМЕННОЙ ПОВТОРНОЙ АУТЕНТИФИКАЦИИ И УСТАНОВЛЕНИЯ СОЕДИНЕНИЯ

Вид РИД

Изобретение

ПЕРЕКРЕСТНАЯ ССЫЛКА НА РОДСТВЕННЫЕ ЗАЯВКИ

[0001] Настоящая заявка испрашивает приоритет по принадлежащим тому же заявителю Предварительной патентной заявке США № 61/533627 (номер дела Qualcomm 113346P1), зарегистрированной 12 сентября 2011 г., Предварительной патентной заявке США № 61/535234 (номер дела Qualcomm 113346P2), зарегистрированной 15 сентября 2011 г., Предварительной патентной заявке США № 61/583052 (номер дела Qualcomm 113346P3), зарегистрированной 4 января 2012 г., Предварительной патентной заявке США № 61/606794 (номер дела Qualcomm 121585P1), зарегистрированной 5 марта 2012 г., и Предварительной патентной заявке США № 61/645987 (номер дела Qualcomm 121585P2), зарегистрированной 11 мая 2012 г., и Предварительной патентной заявке США № 61/611553 (номер дела Qualcomm 121602P1), зарегистрированной 15 марта 2012 г., содержимое которых полностью включается в этот документ посредством ссылки. Кроме того, содержимое обычной (непредварительной) заявки с номером дела Qualcomm 121585, озаглавленной "SYSTEMS AND METHODS OF PERFORMING LINK SETUP AND AUTHENTICATION", зарегистрированной 11 сентября 2012 г., и обычной заявки с номером дела Qualcomm 121602, озаглавленной "SYSTEMS AND METHODS FOR ENCODING EXCHANGES WITH A SET OF SHARED EPHEMERAL KEY DATA", зарегистрированной 11 сентября 2012 г., включаются в этот документ посредством ссылки.

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

[0002] Настоящее раскрытие изобретения в целом относится к беспроводной связи, а точнее говоря, к процессам аутентификации в беспроводной связи.

УРОВЕНЬ ТЕХНИКИ

[0003] Успехи в технологии привели к меньшим и более мощным вычислительным устройствам. Например, в настоящее время существует ряд портативных персональных вычислительных устройств, включающих в себя беспроводные вычислительные устройства, например портативные радиотелефоны, персональные цифровые помощники (PDA) и пейджеры, которые являются небольшими, легкими и свободно переносятся пользователями. Точнее говоря, портативные радиотелефоны, например сотовые телефоны и телефоны на Интернет-протоколе (IP), могут передавать речевые пакеты и пакеты данных по беспроводным сетям. Кроме того, многие такие радиотелефоны включают в себя другие типы устройств, которые входят в их состав. Например, радиотелефон также может включать в себя цифровую фотокамеру, цифровую видеокамеру, цифровое записывающее устройство и проигрыватель звуковых файлов. Также такие радиотелефоны могут обрабатывать исполняемые команды, включающие в себя программные приложения, например приложение веб-обозревателя, которое может использоваться для доступа в Интернет. По существу эти радиотелефоны могут включать в себя значительные вычислительные возможности.

[0004] Сети беспроводной связи дают устройствам связи возможность передавать и/или принимать информацию в движении. Эти сети беспроводной связи могут быть соединены с возможностью связи с другими общедоступными или частными сетями, чтобы обеспечить возможность передачи информации к мобильному терминалу доступа и от него. Такие сети связи, как правило, включают в себя множество точек доступа (AP), которые предоставляют линии беспроводной связи терминалам доступа (например, мобильным устройствам связи, мобильным телефонам, беспроводным пользовательским терминалам). Точки доступа могут быть стационарными (например, закрепленными на земле) или мобильными (например, установленными на транспортных средствах, спутниках и т.д.) и располагаться для обеспечения широкой площади покрытия, так как терминал доступа перемещается внутри зоны обслуживания.

[0005] Портативные устройства могут конфигурироваться для передачи данных по этим беспроводным сетям. Например, многие устройства конфигурируются для работы в соответствии со спецификацией 802.11 Института инженеров по электротехнике и электронике (IEEE), которая дает возможность беспроводного обмена данными через некую точку доступа. В некоторых системах связи, когда мобильный терминал доступа присоединяется к сети связи через точку доступа, он выполняет аутентификацию для доступа к сети. Каждый раз, когда мобильный терминал доступа подключается к другой точке доступа, процесс аутентификации может понадобиться повторить. Однако повторение этого процесса аутентификации может вносить значительные задержки настройки.

[0006] Многие устройства связи конфигурируются для выполнения установления линии связи на начальном этапе соединения и одном или нескольких этапах повторного соединения. Действующие решения предполагают предварительно выданный общий ключ для назначения адреса AP-IP после аутентификации, чтобы защитить назначения IP-адресов.

[0007] Хотя использование нескольких сообщений, передаваемых между двумя или более точками обработки сообщений в системе, позволяет установление линии связи, крайне желательно уменьшение количества передаваемых сообщений наряду с поддержанием необходимого уровня аутентификации у этого взаимодействия.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0008] Раскрываются системы и способы обеспечения быстрой повторной аутентификации и установления линии связи у мобильного терминала доступа. Когда нужно повторно аутентифицировать мобильный терминал доступа и выполнить установление линии связи со второй точкой доступа после того, как мобильный терминал доступа аутентифицирован первой точкой доступа, описанные методики могут уменьшить время обработки сообщения, используя меньше сообщений между мобильным терминалом доступа и второй точкой доступа для выполнения повторной аутентификации и установления линии связи.

[0009] Мобильный терминал доступа можно аутентифицировать с помощью первой точки доступа посредством расширяемого протокола аутентификации (EAP). Когда мобильный терминал доступа выходит из диапазона первой точки доступа и/или приближается ко второй точке доступа и обнаруживает маячковый сигнал от второй точки доступа, мобильный терминал доступа может попытаться аутентифицироваться повторно посредством второй точки доступа. Маячковый сигнал от второй точки доступа может указывать, доступна ли поддержка быстрого начального установления линии связи (FILS), поддержка EAP - протокола повторной аутентификации (EAP-RP), поддержка шифрования IP-адреса или их сочетание.

[0010] При приеме маячкового сигнала от второй точки доступа мобильный терминал доступа может сформировать запрос повторной авторизации (например, сообщение инициирования повторной авторизации EAP и сообщение EAPOL-ключа) и сообщение верхнего уровня (например, сообщение запроса обнаружения с быстрым завершением по Протоколу динамической конфигурации хоста (DHCP)). Мобильный терминал доступа может объединить/соединить запрос повторной авторизации и сообщение верхнего уровня в качестве обособленных информационных элементов (IE) (или параметров/полезной нагрузки) запроса ассоциации и передать тот запрос ассоциации второй точке доступа. Мобильный терминал доступа может зашифровать запрос повторной аутентификации ключом целостности повторной аутентификации (rIK) и ключом подтверждения EAPOL-ключа (KCK). Объединение запроса повторной авторизации (или запроса повторной аутентификации) и сообщения верхнего уровня с помощью мобильного терминала доступа уменьшает количество сообщений, отправленных из мобильного терминала доступа во вторую точку доступа, соответственно обеспечивая быструю повторную аутентификацию и установление линии связи.

[0011] Мобильный терминал доступа также может зашифровать сообщение верхнего уровня. В конкретном варианте осуществления мобильный терминал доступа шифрует сообщение верхнего уровня главным сеансовым ключом повторной аутентификации (rMSK). В другом конкретном варианте осуществления мобильный терминал доступа шифрует сообщение верхнего уровня парным изменяемым ключом (PTK). В другом конкретном варианте осуществления мобильный терминал доступа шифрует сообщение верхнего уровня сочетанием KCK и ключа шифрования ключа (KEK).

[0012] В конкретном варианте осуществления запрос ассоциации включает в себя сообщение инициирования повторной аутентификации EAP, запрос обнаружения с быстрым завершением по Протоколу динамической конфигурации хоста (DHCP) и/или сообщение Ключа EAP по LAN (EAPOL-ключа) (одноразовый номер Станции (Snonce), одноразовый номер Точки доступа (Anonce)). Anonce может быть последним Anonce, полученным из маячкового сигнала.

[0013] Вторая точка доступа может принять запрос ассоциации от мобильного терминала доступа. Вторая точка доступа может извлечь и перенаправить сообщение верхнего уровня на сервер конфигурирования. Вторая точка доступа может извлечь и перенаправить запрос повторной аутентификации на сервер аутентификации. Вторая точка доступа может принять квитирование повторной аутентификации (например, сообщение завершения повторной аутентификации EAP и сообщение установки EAPOL-ключа) от сервера аутентификации. Вторая точка доступа также может принять назначение IP-адреса (например, сообщение DHCP-квитирования с быстрым завершением). Вторая точка доступа может объединить/соединить квитирование повторной аутентификации и назначение IP-адреса в качестве множества IE ответа ассоциации и передать тот ответ ассоциации мобильному терминалу доступа. В конкретном варианте осуществления ответ ассоциации включает в себя сообщение завершения повторной аутентификации EAP, сообщение DHCP-квитирования с быстрым завершением (с назначением адреса по Интернет-протоколу (IP)) и/или сообщение установки EAPOL-ключа (для установки парного изменяемого ключа (PTK), группового временного ключа (GTK) и группового временного ключа целостности (IGTK)).

[0014] При приеме ответа ассоциации на мобильном терминале доступа мобильный терминал доступа аутентифицируется повторно второй точкой доступа посредством сообщения завершения повторной аутентификации EAP и/или сообщения установки EAPOL-ключа, и линия связи устанавливается второй точкой доступа для передачи данных посредством назначения IP-адреса. Таким образом, обмен запросом ассоциации и ответом ассоциации может дать мобильному терминалу доступа возможность, как описано выше, аутентифицироваться повторно и выполнить установление линии связи со второй точкой доступа.

[0015] В конкретном варианте осуществления способ включает в себя формирование по меньшей мере одного из запроса повторной авторизации или запроса повторной аутентификации с помощью расширяемого протокола аутентификации. Способ также включает в себя формирование сообщения верхнего уровня. Способ дополнительно включает в себя объединение сообщения верхнего уровня и по меньшей мере одного из запроса повторной авторизации или запроса повторной авторизации в качестве запроса ассоциации. Способ дополнительно включает в себя передачу запроса ассоциации точке доступа.

[0016] В другом конкретном варианте осуществления терминал включает в себя интерфейс беспроводной связи, сконфигурированный для облегчения беспроводной связи. Терминал также включает в себя устройство обработки, соединенное с интерфейсом беспроводной связи. Устройство обработки конфигурируется для формирования по меньшей мере одного из запроса повторной авторизации или запроса повторной аутентификации с помощью расширяемого протокола аутентификации, формирования сообщения верхнего уровня, объединения сообщения верхнего уровня и по меньшей мере одного из запроса повторной авторизации или запроса повторной аутентификации в качестве запроса ассоциации, и передачи запроса ассоциации точке доступа.

[0017] В другом конкретном варианте осуществления способ включает в себя прием запроса ассоциации от терминала. Запрос ассоциации включает в себя объединенные вместе сообщение верхнего уровня и по меньшей мере один из запроса повторной авторизации или запроса повторной аутентификации. Способ также включает в себя извлечение сообщения верхнего уровня из запроса ассоциации и перенаправление сообщения верхнего уровня на сервер конфигурирования. Способ дополнительно включает в себя извлечение по меньшей мере одного из запроса повторной авторизации или запроса повторной аутентификации из запроса ассоциации и перенаправление запроса повторной аутентификации на сервер аутентификации.

[0018] В другом конкретном варианте осуществления точка доступа включает в себя беспроводной контроллер, сконфигурированный для облегчения беспроводной связи. Точка доступа также включает в себя запоминающее устройство. Точка доступа дополнительно включает в себя устройство обработки, соединенное с беспроводным контроллером и запоминающим устройством. Устройство обработки конфигурируется для приема запроса ассоциации от терминала. Запрос ассоциации включает в себя объединенные запрос обнаружения и по меньшей мере один из запроса повторной авторизации или запроса повторной аутентификации. Устройство обработки дополнительно конфигурируется для извлечения запроса обнаружения из запроса ассоциации и перенаправления запроса обнаружения на сервер конфигурирования. Устройство обработки дополнительно конфигурируется для извлечения по меньшей мере одного из запроса повторной авторизации или запроса повторной аутентификации из запроса ассоциации и перенаправления по меньшей мере одного из запроса повторной авторизации или запроса повторной аутентификации на сервер аутентификации.

[0019] В другом конкретном варианте осуществления способ включает в себя выполнение повторной авторизации или повторной аутентификации с использованием Расширяемого протокола аутентификации - Протокола повторной аутентификации (EAP-RP). Способ также включает в себя формирование сообщения верхнего уровня. Способ дополнительно включает в себя формирование запроса ассоциации. Способ дополнительно включает в себя объединение сообщения верхнего уровня в запрос ассоциации. Способ дополнительно включает в себя передачу запроса ассоциации точке доступа.

[0020] Одним конкретным преимуществом, предоставленным по меньшей мере одним из раскрытых вариантов осуществления, является возможность устройства (например, мобильного терминала доступа) выполнить повторную аутентификацию и установление линии связи с другим устройством (например, точкой доступа) путем объединения запроса повторной аутентификации и сообщения верхнего уровня в качестве запроса ассоциации, что уменьшает количество сообщений, которыми обмениваются между устройством и другим устройством, соответственно обеспечивая быструю повторную аутентификацию и установление линии связи.

[0021] Другие аспекты, преимущества и признаки настоящего раскрытия изобретения станут очевидными после рассмотрения всей заявки, включающей в себя следующие разделы: Краткое описание чертежей, Подробное описание и Формула изобретения.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

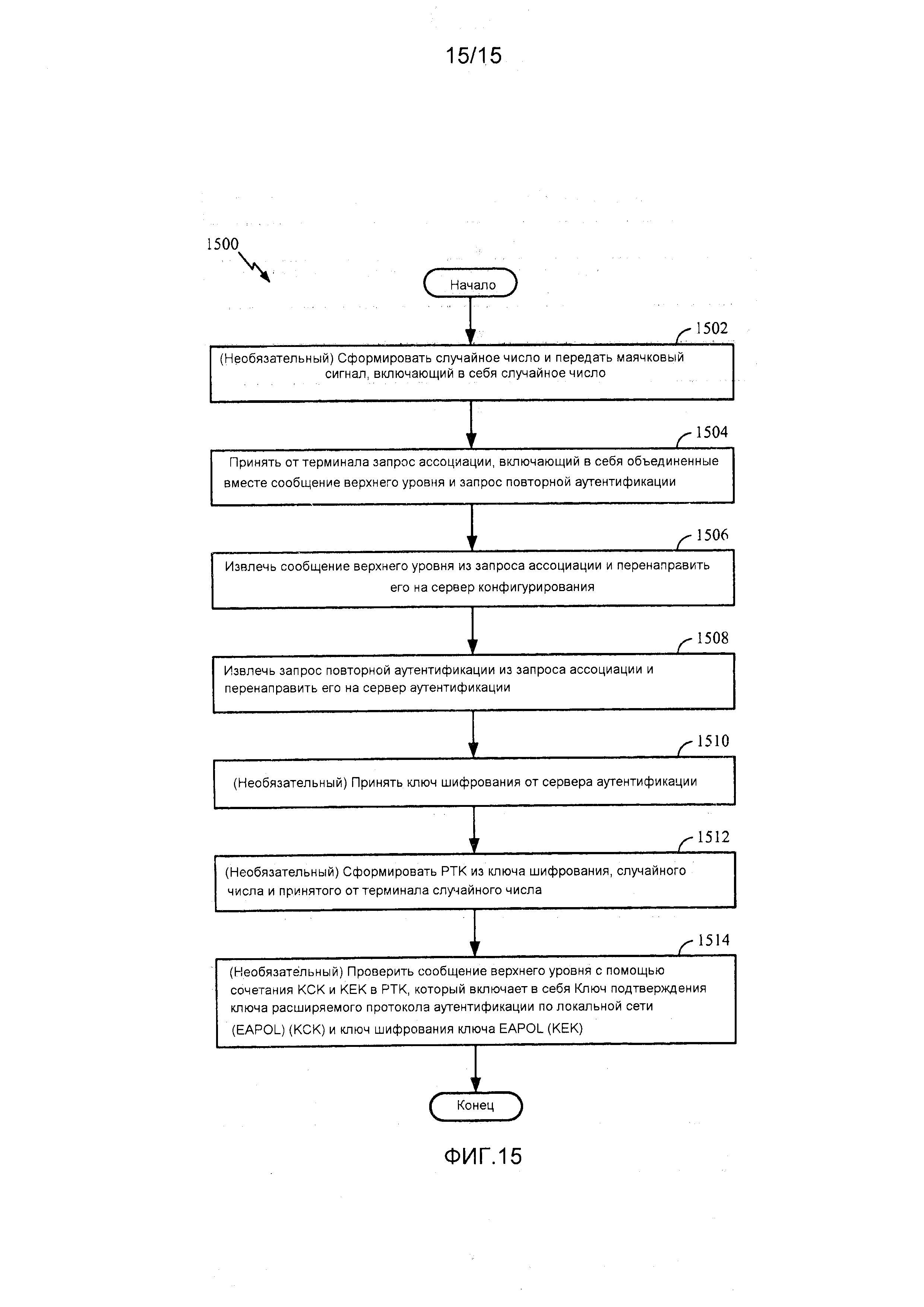

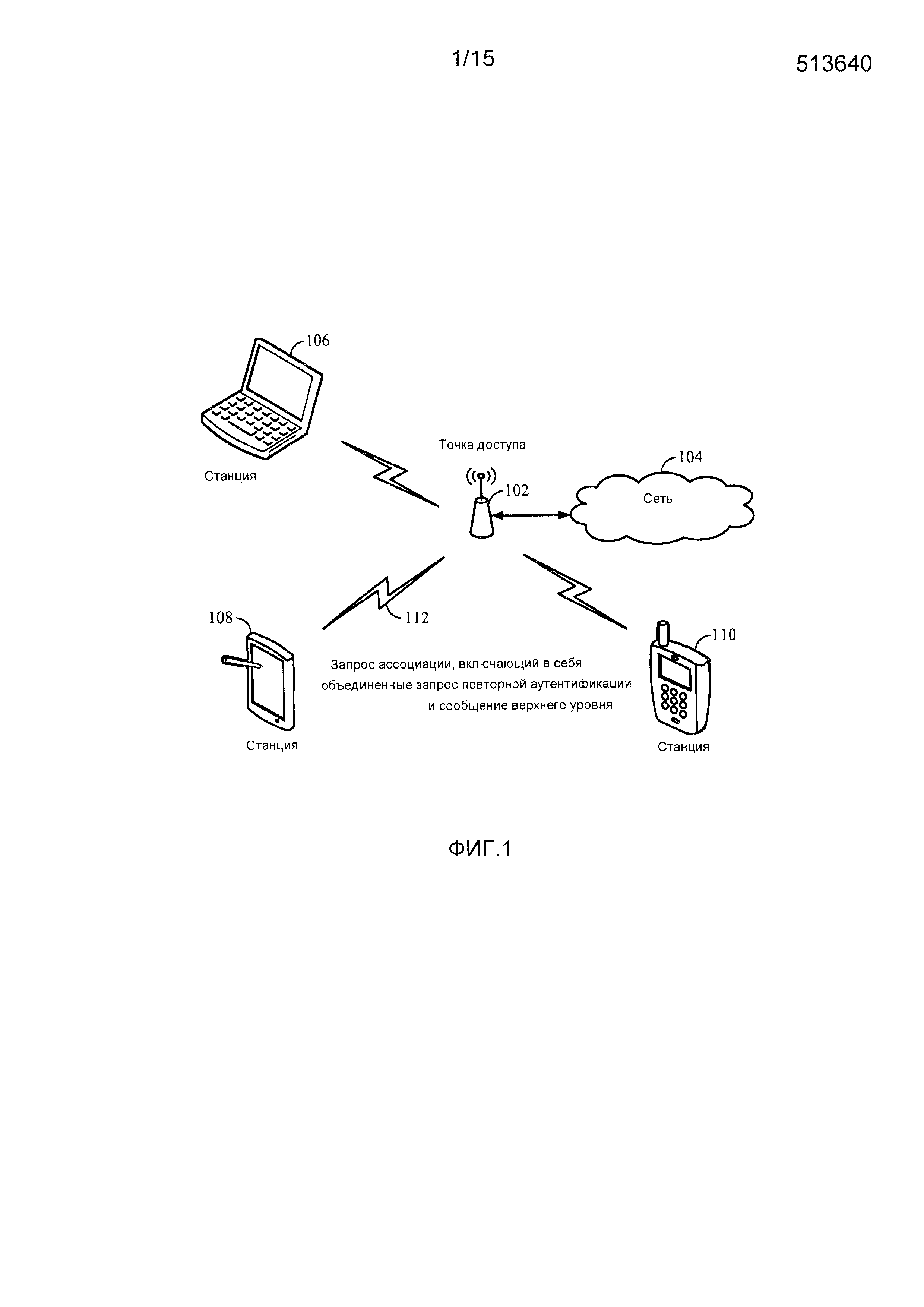

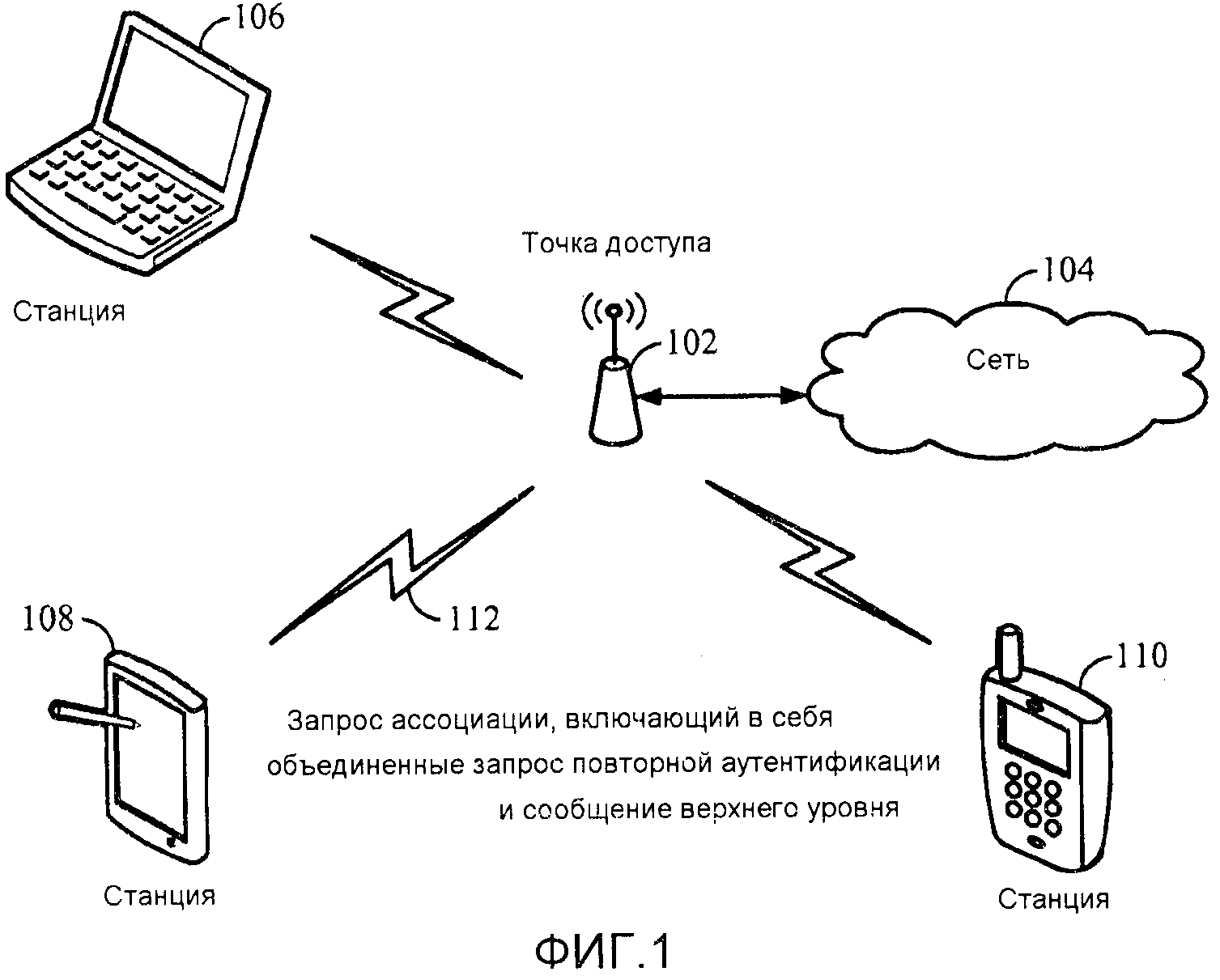

[0022] Фиг. 1 - схема системы, иллюстрирующая примерную сеть, которая может использоваться в системах и способах для выполнения повторной аутентификации и установления линии связи устройства с другим устройством, в соответствии с различными вариантами осуществления;

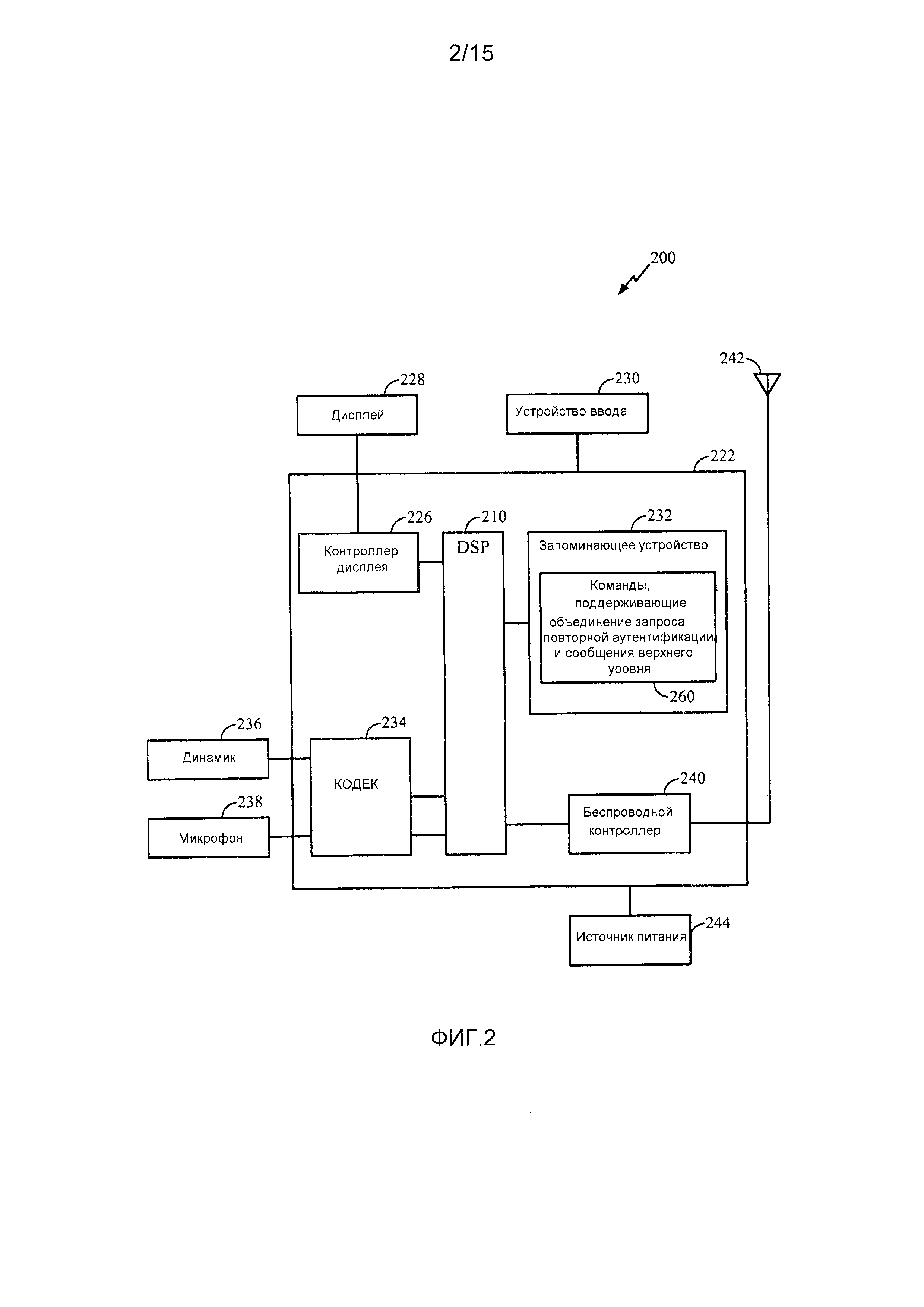

[0023] Фиг. 2 - блок-схема, иллюстрирующая примерное пользовательское устройство;

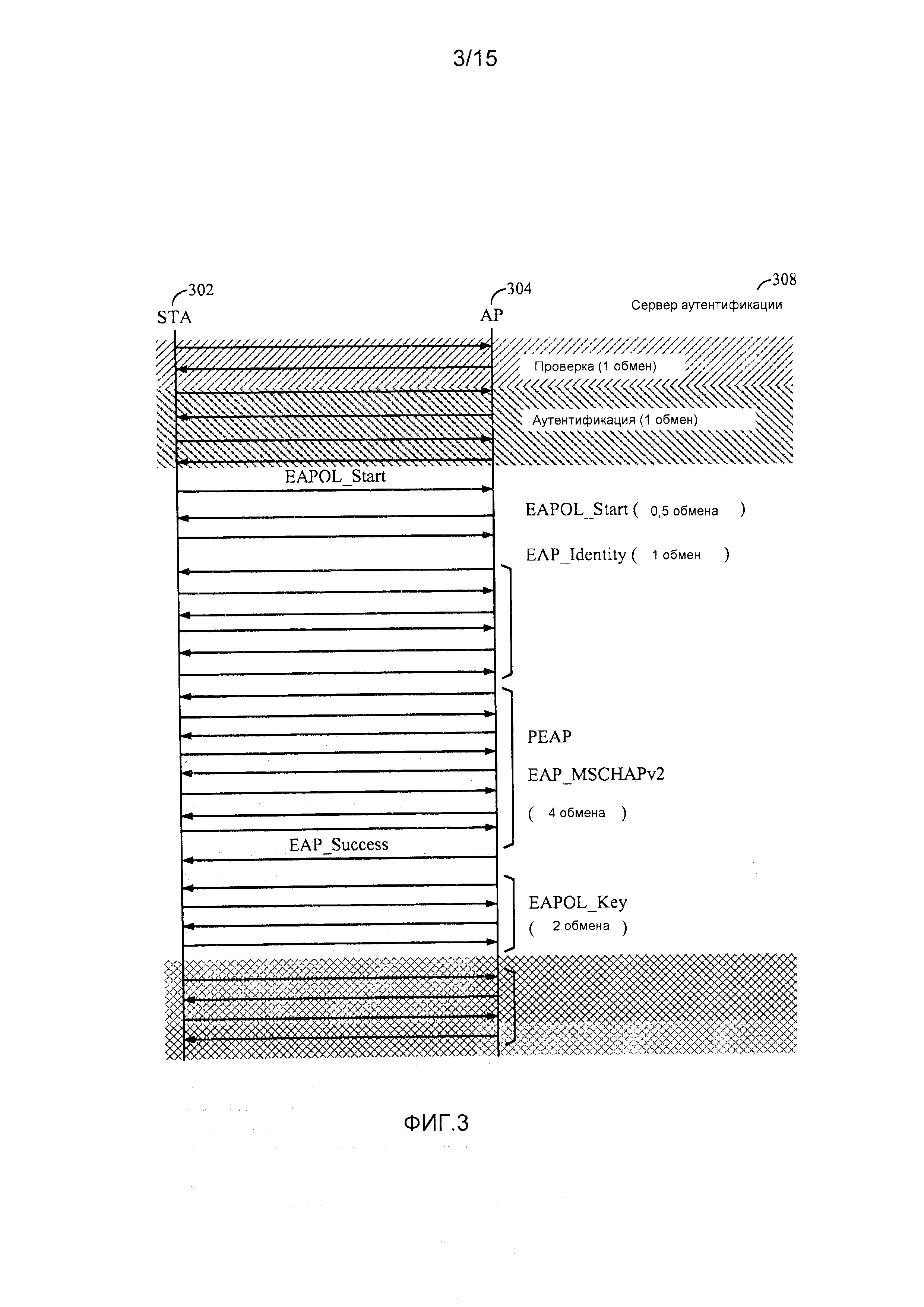

[0024] Фиг. 3 - блок-схема алгоритма, иллюстрирующая сообщения, ассоциированные с установлением соединения;

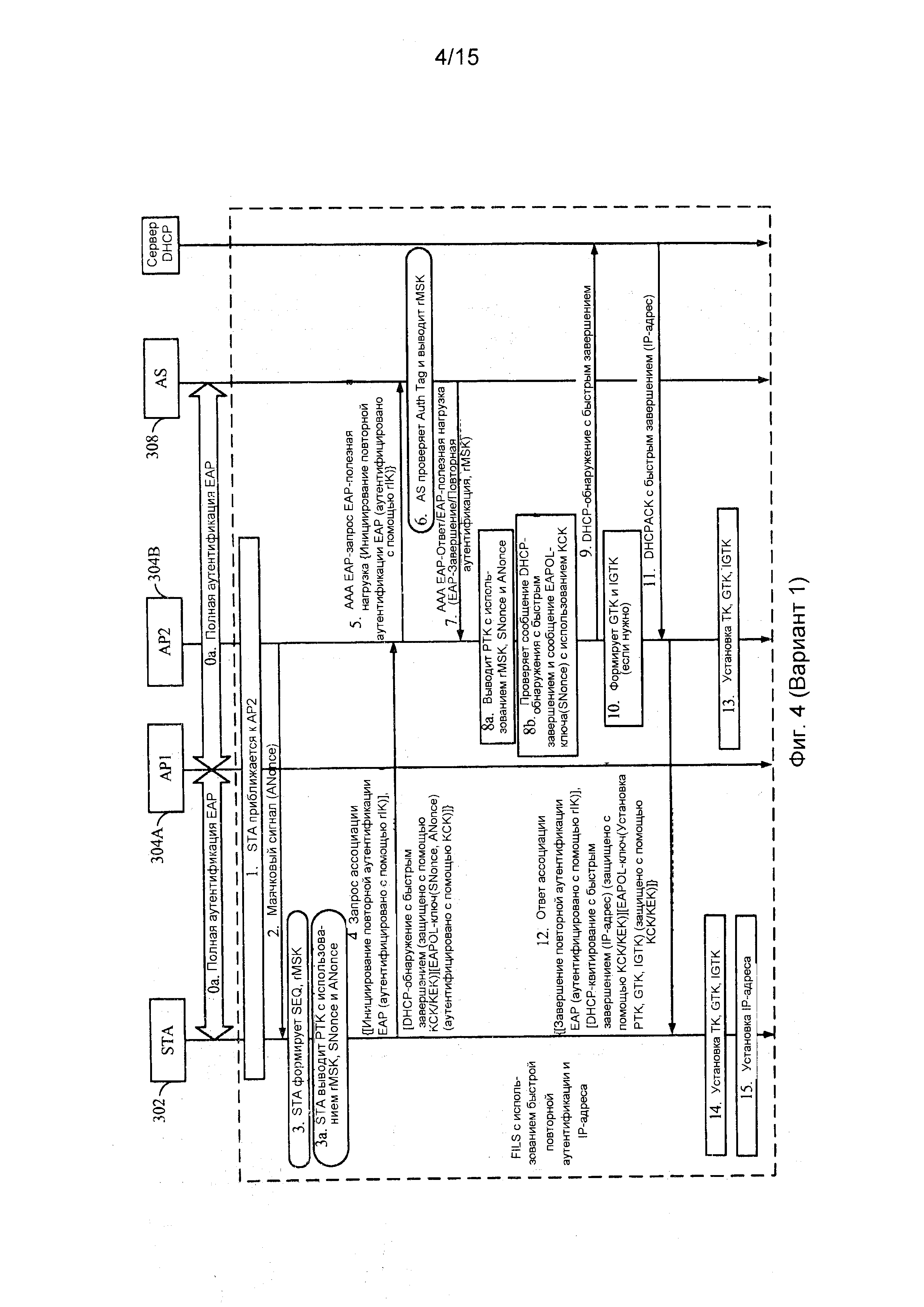

[0025] Фиг. 4 - блок-схема алгоритма, иллюстрирующая конкретный вариант осуществления обмена сообщениями, ассоциированного с повторной аутентификацией и установлением линии связи, зашифрованного с помощью независимой аутентификации, использующей KCK и KEK;

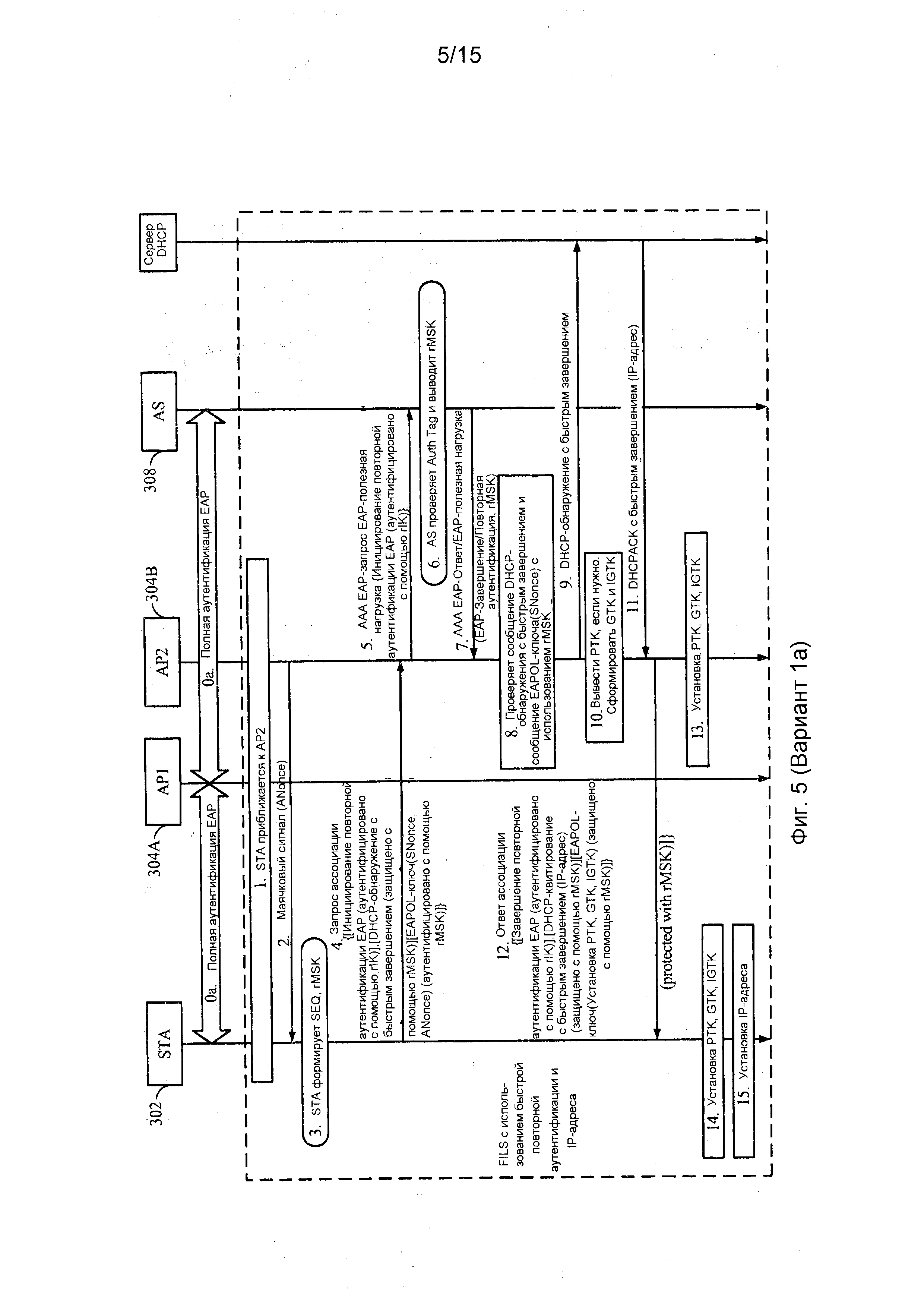

[0026] Фиг. 5 - блок-схема алгоритма, иллюстрирующая конкретный вариант осуществления обмена сообщениями, ассоциированного с повторной аутентификацией и установлением линии связи, с независимой аутентификацией, использующей rMSK;

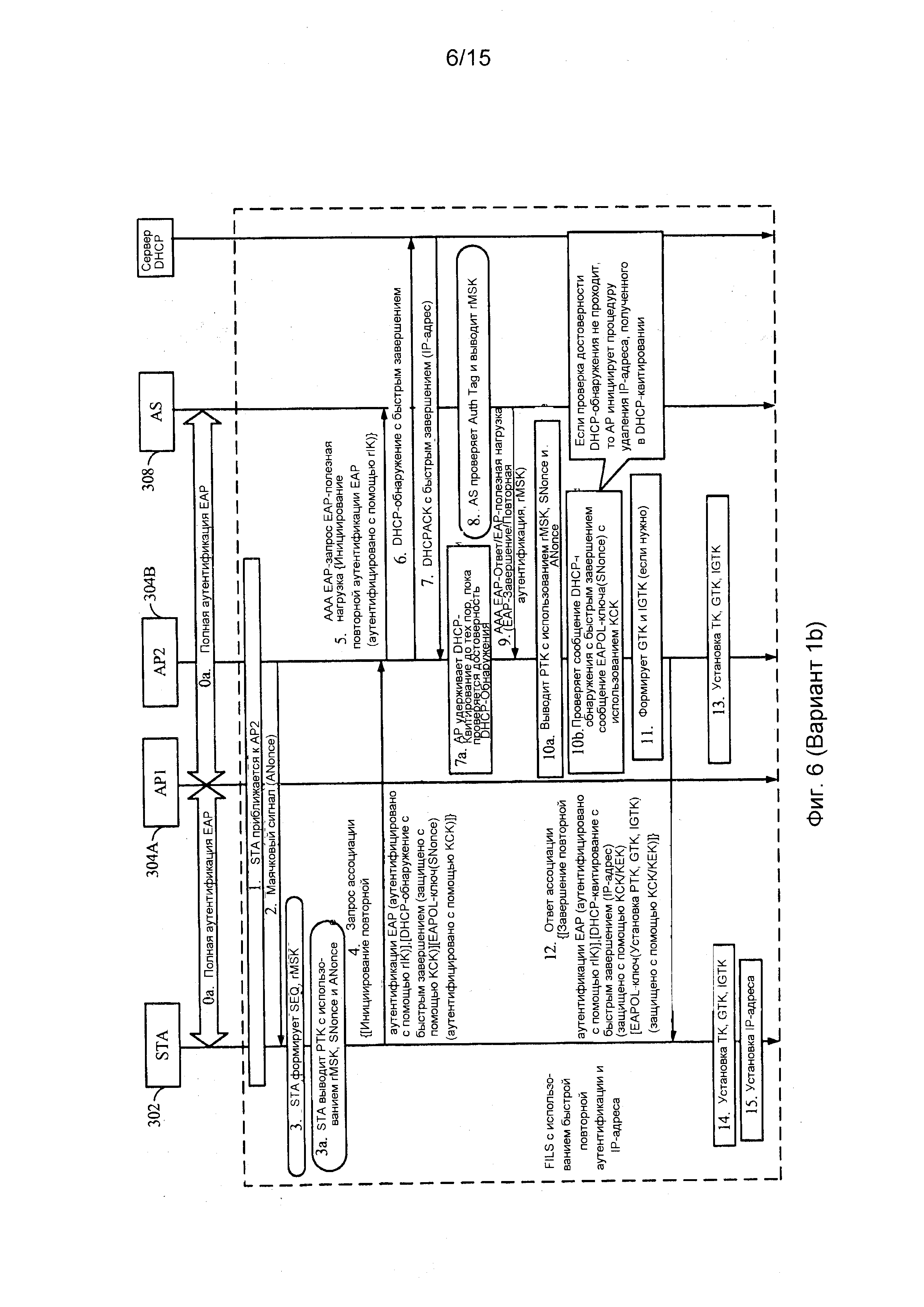

[0027] Фиг. 6 - блок-схема алгоритма, иллюстрирующая конкретный вариант осуществления обмена сообщениями, ассоциированного с повторной аутентификацией и установлением линии связи, с определением возможности шифрования;

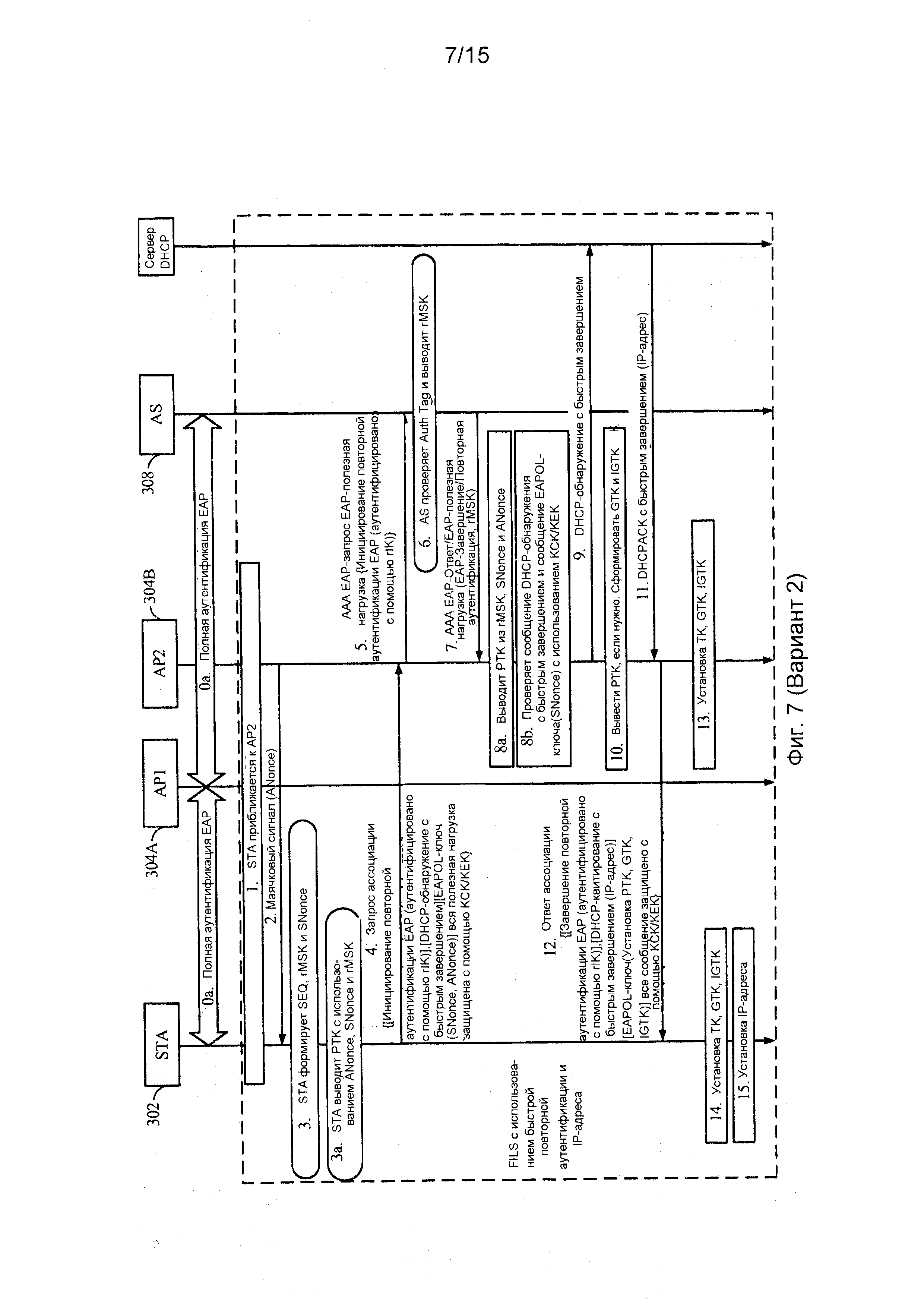

[0028] Фиг. 7 - блок-схема алгоритма, иллюстрирующая другой конкретный вариант осуществления обмена сообщениями, ассоциированного с повторной аутентификацией и установлением линии связи, зашифрованного с помощью комбинированной аутентификации, использующей KCK и KEK;

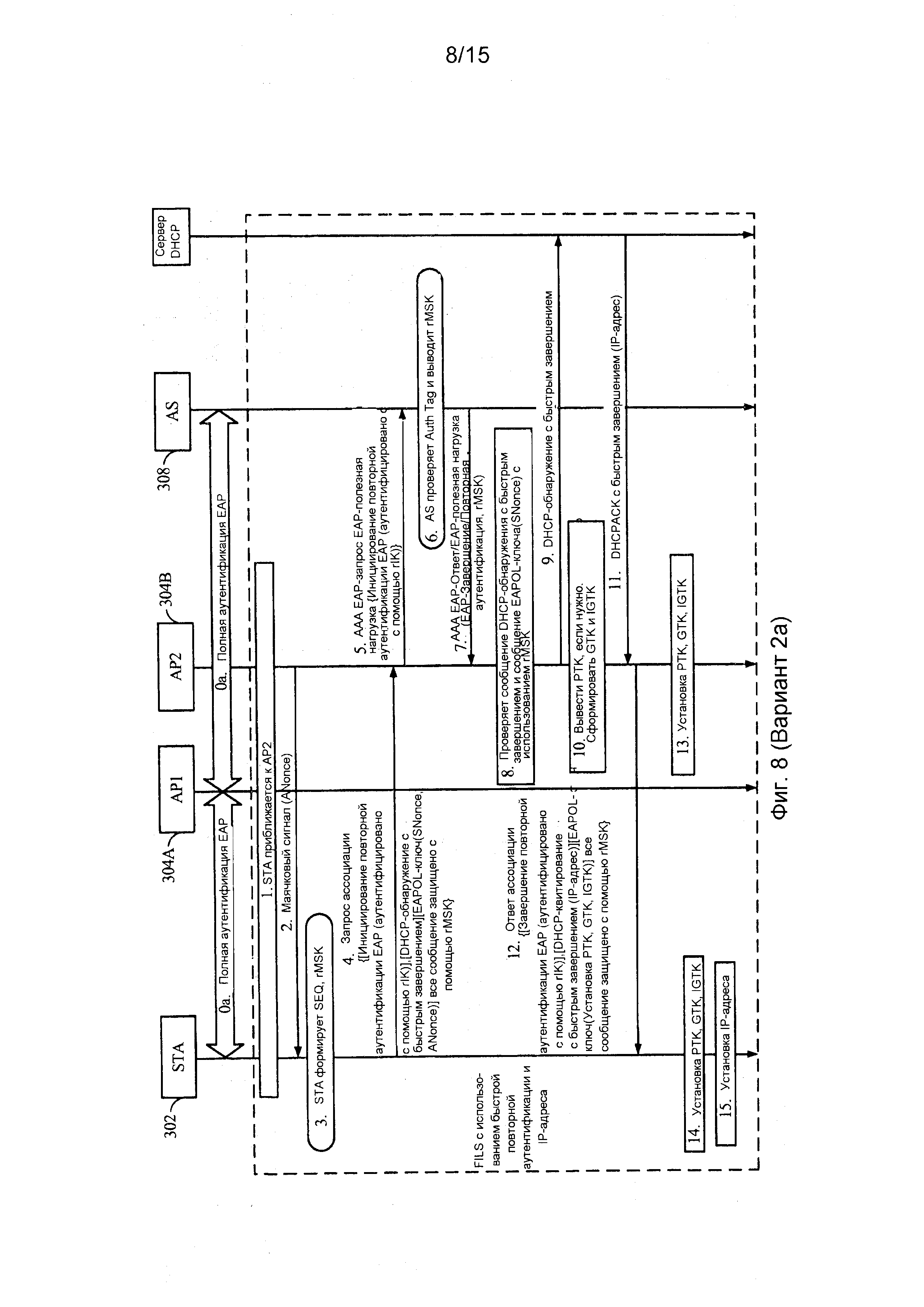

[0029] Фиг. 8 - блок-схема алгоритма, иллюстрирующая другой конкретный вариант осуществления обмена сообщениями, ассоциированного с повторной аутентификацией и установлением линии связи, зашифрованного с помощью комбинированной аутентификации, использующей rMSK;

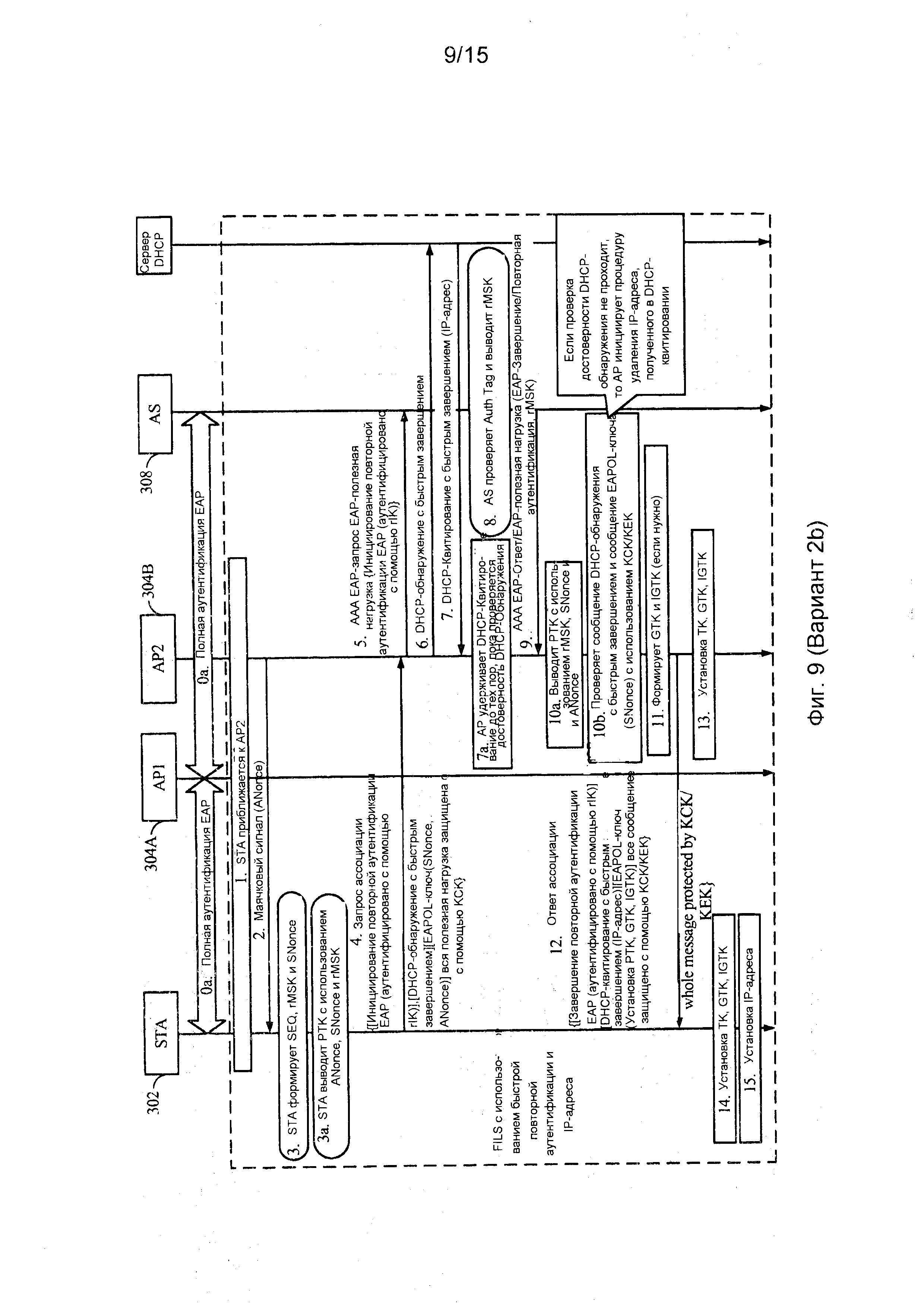

[0030] Фиг. 9 - блок-схема алгоритма, иллюстрирующая конкретный вариант осуществления обмена сообщениями, ассоциированного с повторной аутентификацией и установлением линии связи, где информационный элемент сообщения обнаружения DHCP защищается в отношении целостности сообщения;

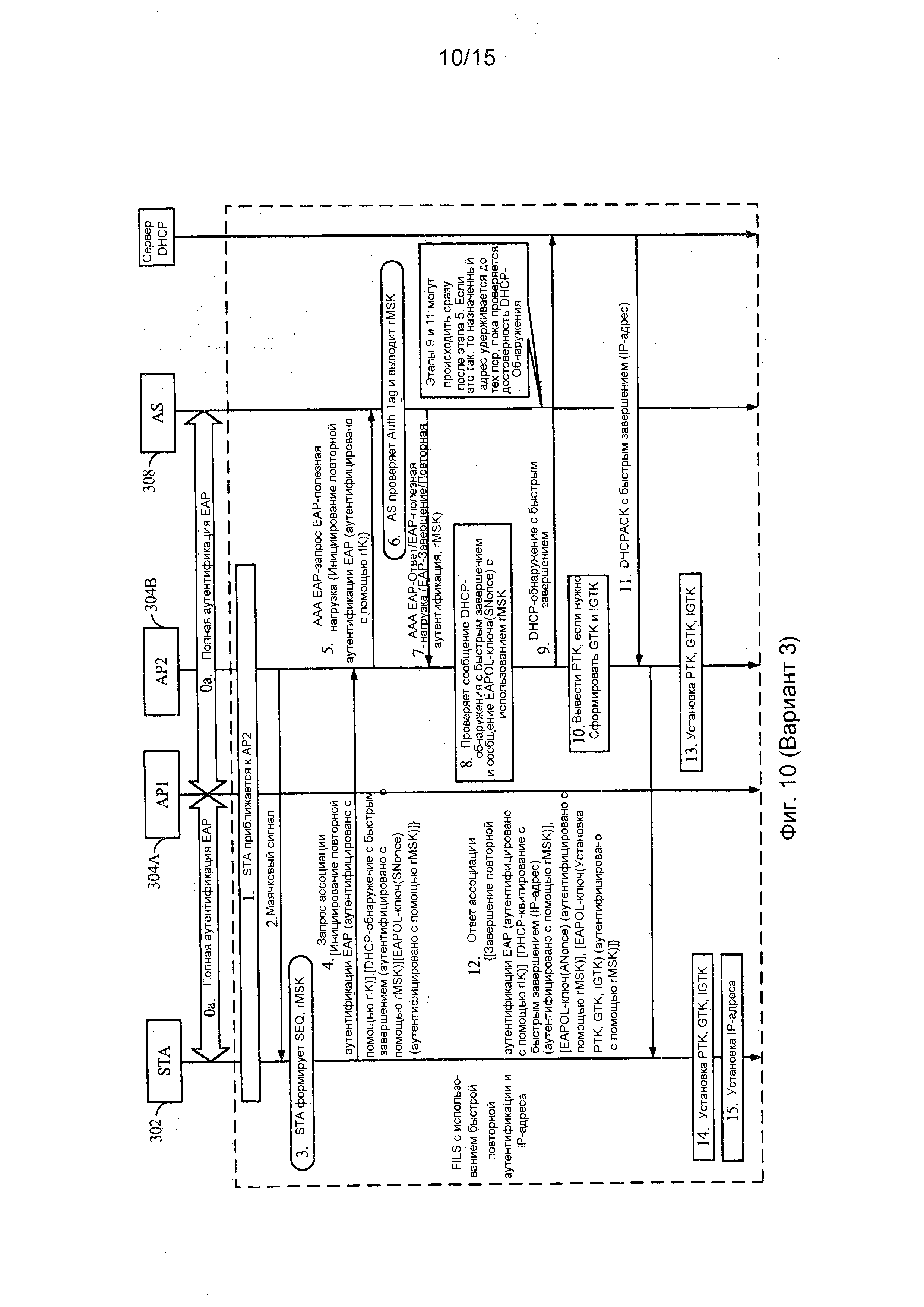

[0031] Фиг. 10 - блок-схема алгоритма, иллюстрирующая конкретный вариант осуществления обмена сообщениями, ассоциированного с повторной аутентификацией и установлением линии связи, где Anonce устанавливается вместе с сообщением "Установка PTK, GTK, IGTK";

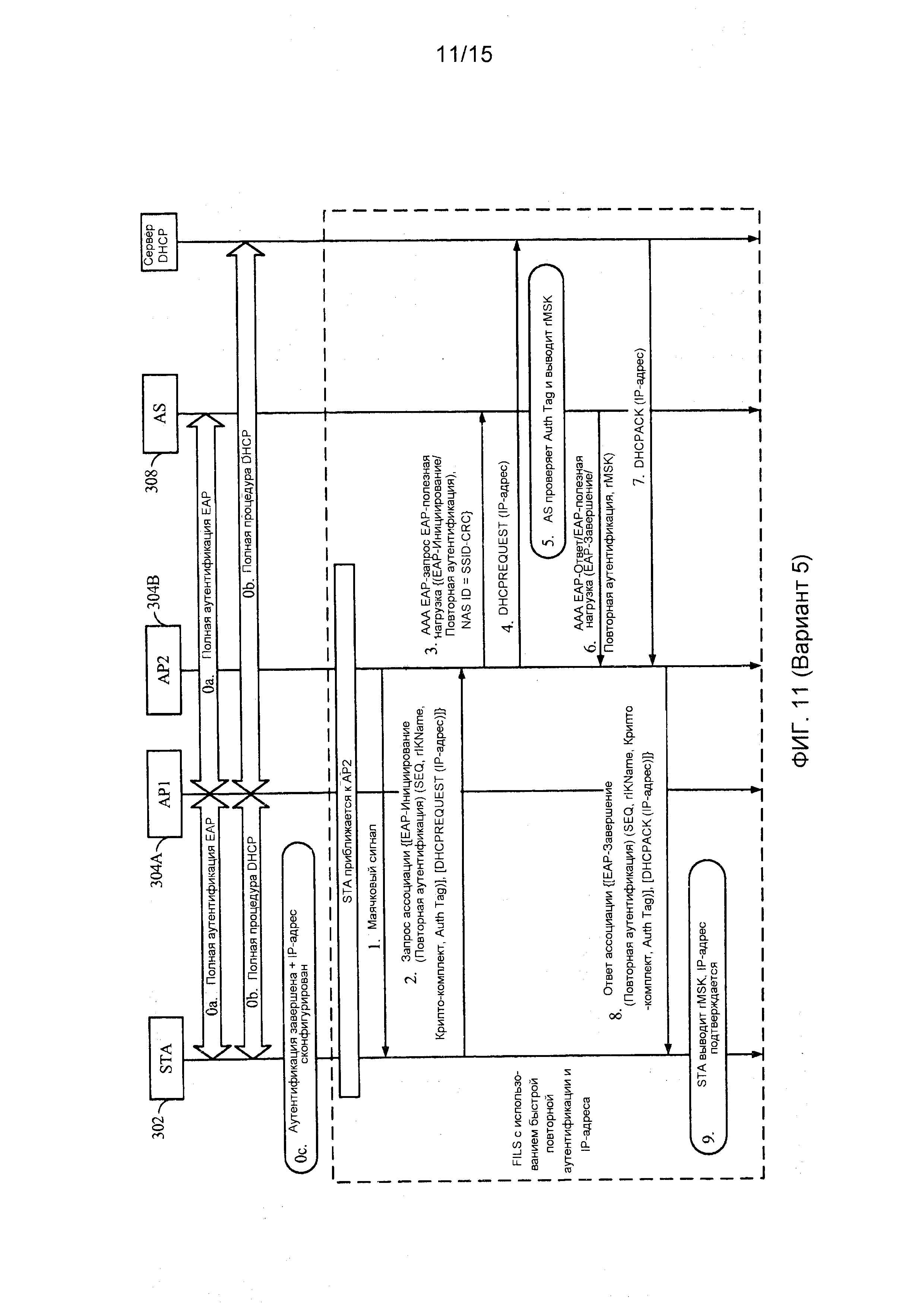

[0032] Фиг. 11 - блок-схема алгоритма, иллюстрирующая конкретный вариант осуществления обмена сообщениями, ассоциированного с повторной аутентификацией и установлением линии связи, зашифрованного с использованием индикатора возможности быстрого начального установления линии связи;

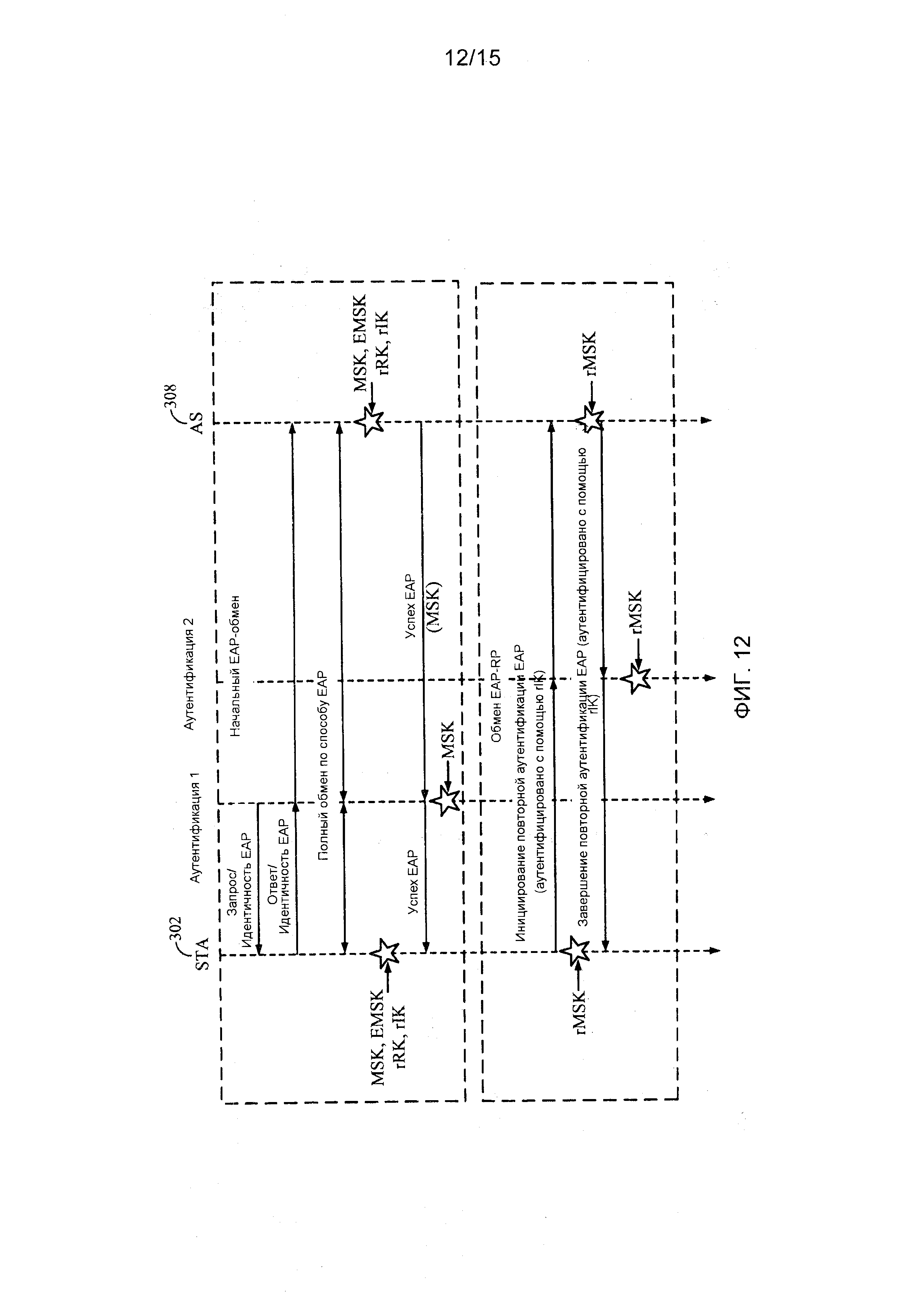

[0033] Фиг. 12 - блок-схема алгоритма, иллюстрирующая обмен сообщениями, который может выполняться во время протокола повторной аутентификации, ассоциированного с повторной аутентификацией и установлением линии связи;

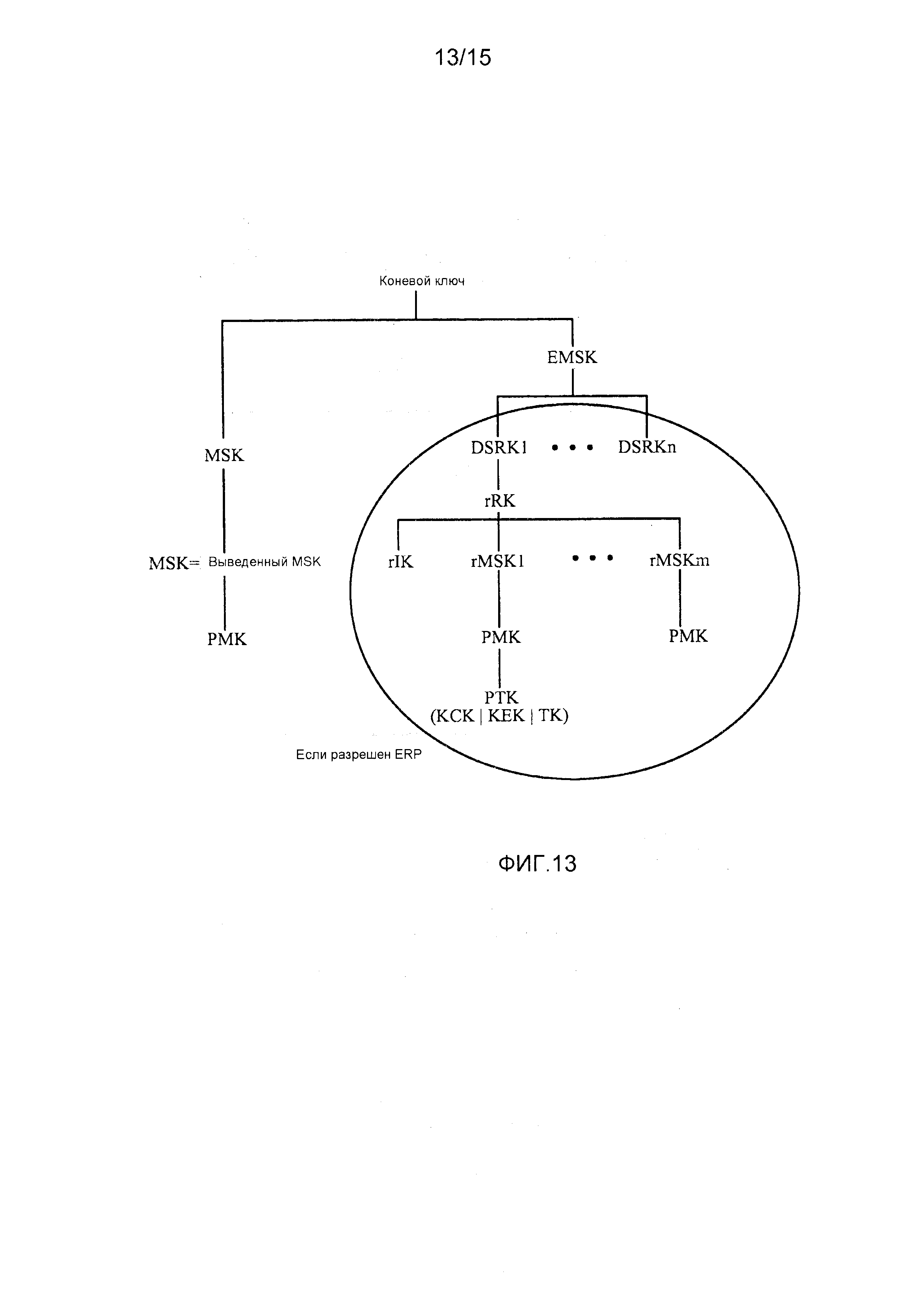

[0034] Фиг. 13 иллюстрирует иерархию ключей, которая может использоваться для протокола повторной аутентификации, ассоциированного с повторной аутентификацией и установлением линии связи;

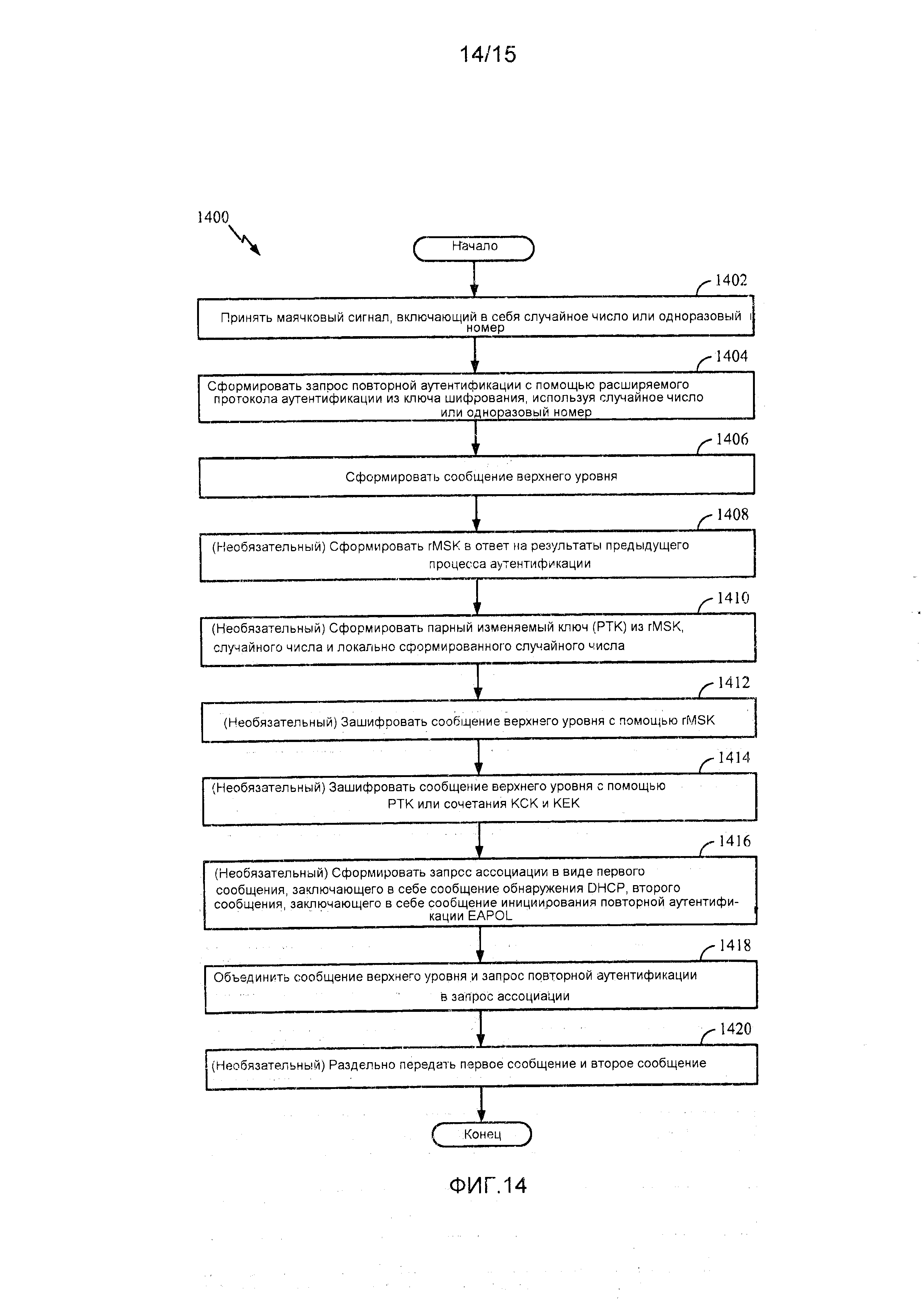

[0035] Фиг. 14 - блок-схема алгоритма, показывающая примерный процесс для формирования и объединения запроса повторной аутентификации и запроса обнаружения в запрос ассоциации; и

[0036] Фиг. 15 - блок-схема алгоритма, показывающая примерный процесс, действующий на базовой станции для приема и извлечения запроса повторной аутентификации и сообщения верхнего уровня из запроса ассоциации, отправленного станцией/терминалом.

ПОДРОБНОЕ ОПИСАНИЕ

[0037] В нижеследующем описании ссылаются на прилагаемые чертежи, на которых в качестве иллюстрации показаны конкретные варианты осуществления, в которых раскрытие изобретения может быть применено на практике. Варианты осуществления предназначены для описания аспектов раскрытия изобретения с достаточными подробностями, чтобы дать возможность специалистам в данной области техники осуществить изобретение на практике. Могут использоваться другие варианты осуществления, и можно вносить изменения в раскрытые варианты осуществления без выхода из объема раскрытия изобретения. Нижеследующее подробное описание не должно восприниматься в ограничивающем смысле, и объем настоящего изобретения задается только прилагаемой формулой изобретения.

[0038] Признаки и варианты осуществления, описанные в этом документе, предоставляют устройства и способы для короткого времени установления во время процесса повторной аутентификации в установлении соединения.

[0039] В беспроводных сетях, например сетях 802.11 (WiFi) Института инженеров по электротехнике и электронике (IEEE), мобильный пользователь может перемещаться из одной сети в другую. В некоторых случаях сети могут управляться одним оператором или объектом сети.

[0040] Некоторыми неограничивающими примерами таких вариантов использования являются:

[0041] 1. ПРОХОЖДЕНИЕ ЧЕРЕЗ ЗОНЫ ДОСТУПА

[0042] (A) Пользователь может проходить мимо (нескольких, неперекрывающихся) общедоступных зон доступа WiFi (например, в кафе или других общественных местах). Обладая возможностью подключения, пользовательский терминал может выгружать и загружать информацию, например электронные письма, сообщения с веб-сайтов социальных сетей и т.п. Другим примером являются пассажиры в поезде, который может проезжать через несколько железнодорожных станций с точками доступа WiFi.

[0043] 2. ПОЕЗД

[0044] (B) Пользователь может находиться в поезде с услугой WiFi, предоставляемой клиентам посредством локальной точки доступа (AP). Эта AP может использовать беспроводную, основанную на IEEE 802.11 магистраль для подключения к путевой инфраструктуре. Направленная антенна может использоваться для обеспечения непрерывного покрытия вдоль путей.

[0045] 3. ПРОЕЗД МИМО ПОСТА ОПЛАТЫ/СТАНЦИИ ВЗВЕШИВАНИЯ

[0046] (C) Транспортное средство на шоссе, проезжающее через пост оплаты или проходящее через станцию взвешивания, может быть способно подключаться к AP на посту оплаты или станции взвешивания. При проезде (или взвешивании) может предоставляться информация, например выставление счета клиенту или обмен информацией о перевозке грузов.

[0047] Запуск приложений для этих неперекрывающихся, но связанных соединений может опираться на стандартный набор Интернет-протоколов (IP) и, возможно, доверять лежащей в основе беспроводной технологии для установления защищенной линии связи.

[0048] В некоторых предложенных системах для установления IP-соединений после приема маячкового сигнала может происходить 16 двусторонних обменов (32 сообщения, переданные терминалу доступа и от него) для установления защищенной линии связи для терминала доступа.

[0049] В предложенных системах, обсуждаемых в этом документе, может выполняться быстрое установление линии связи, где количество сообщений для установления IP-соединения и защищенной линии связи после приема маячкового сигнала уменьшается до 1 двустороннего обмена (2 сообщения) с прежних 16 двусторонних обменов (32 сообщения). Расширяемый протокол аутентификации/Протокол повторной аутентификации (EAP/ERP) может использоваться как часть быстрого установления линии связи.

[0050] Фиг. 1 - схема системы, иллюстрирующая пример конфигурации беспроводной сети для выполнения повторной аутентификации и установления линии связи у одного или нескольких терминалов с точкой доступа. Конфигурация 100 сети из фиг. 1 может использоваться для передачи данных между одним или несколькими терминалами и точкой доступа. Конфигурация 100 сети включает в себя точку 102 доступа, соединенную с сетью 104. Точка 102 доступа может конфигурироваться для обеспечения беспроводной связи с различными устройствами связи, например беспроводными устройствами (в этом документе также могут называться станциями и терминалами 106, 108, 110 доступа). В качестве неограничивающего примера точка 102 доступа может быть базовой станцией. В качестве неограничивающих примеров станции/терминалы 106, 108, 110 могут быть персональным компьютером (PC), переносным компьютером, планшетным компьютером, мобильным телефоном, персональным цифровым помощником (PDA) и/или любым устройством, сконфигурированным для отправки и/или приема данных по беспроводной связи, или любым их сочетанием. Сеть 104 может включать в себя распределенную компьютерную сеть, например сеть по протоколу управления передачей/Интернет-протоколу (TCP/IP).

[0051] Точка 102 доступа может конфигурироваться для предоставления ряда услуг беспроводной связи, включая, но не только: услуги Беспроводной точности (Wireless Fidelity) (WiFi), услуги Общемировой совместимости для микроволнового доступа (WiMAX) и беспроводные услуги по Протоколу инициирования сеанса связи (SIP). Станции/терминалы 106, 108, 110 могут конфигурироваться для беспроводной связи (включая, но не только, связь в соответствии с 802.11, 802.11-2007 и семейством спецификаций 802.11x, разработанных Институтом инженеров по электротехнике и электронике). К тому же станции/терминалы 106, 108, 110 могут конфигурироваться для отправки данных к точке 102 доступа и приема данных от нее. Как подробнее описано ниже, по меньшей мере одна из станций 106, 108 и 110 может участвовать в повторной аутентификации и установлении линии связи с использованием запроса повторной аутентификации и сообщения верхнего уровня, объединенных в качестве запроса ассоциации.

[0052] Фиг. 2 - блок-схема, иллюстрирующая устройство 200 связи. В конкретном варианте осуществления устройство 200 связи соответствует точке 102 доступа. В другом конкретном варианте осуществления устройство 200 связи соответствует одной или нескольким станциям 106, 108 и/или 110. Процессор 210 (который также может быть цифровым процессором сигналов (DSP)) соединяется с запоминающим устройством 232 для хранения информации, например данных для обработки и передачи и команд 260 (например, поддерживающих объединение запроса повторной аутентификации и сообщения верхнего уровня в запрос ассоциации) для исполнения на процессоре 210.

[0053] Контроллер 226 дисплея может быть соединен с процессором 210 и с устройством 228 отображения. Также с процессором 210 может быть соединен кодер/декодер 234 (КОДЕК). В качестве неограничивающих примеров устройств интерфейса пользователя с КОДЕКом 234 могут быть соединены динамик 236 и микрофон 238. Беспроводной контроллер 240 может быть соединен с процессором 210 и с антенной 242. В конкретном примере процессор 210, контроллер 226 дисплея, запоминающее устройство 232, КОДЕК 234 и беспроводной контроллер 240 могут включаться в устройство 222 типа системы в корпусе или однокристальной системы. В конкретном примере устройство 230 ввода и источник 244 питания могут быть соединены с устройством типа однокристальной системы. Кроме того, в конкретном примере, который проиллюстрирован, устройство 228 отображения, устройство 230 ввода, динамик 236, микрофон 238, антенна 242 и источник 244 питания могут быть внешними по отношению к устройству типа однокристальной системы. Однако каждое из устройства отображения, устройства ввода, динамика, микрофона, антенны беспроводной связи и источника питания может быть соединено с неким компонентом устройства 222 типа однокристальной системы, например интерфейсом или контроллером.

[0054] Фиг. 3 - блок-схема алгоритма, иллюстрирующая сообщения, которые могут передаваться при традиционном установлении соединения. Сообщения, показанные между станцией/терминалом 302 (STA) и точкой 304 доступа (AP), могут включать в себя тестовый сигнал и запрос аутентификации. Процесс расширяемого протокола аутентификации (EAP) по локальной сети (EAPOL) может начинаться и включать в себя фазу идентификации, фазу Защищенного EAP (PEAP) и EAP-Протокол аутентификации по квитированию вызова от Microsoft (EAP-MSCHAPv2). При успехе EAP можно установить ключ EAPOL. Таким образом, по меньшей мере 16 сообщений передаются станции/терминалу 302 или от нее/него для установления линии связи и аутентификации.

[0055] В отличие от традиционного установления на фиг. 3, в конкретном варианте осуществления количество сообщений для установления IP-соединения (после приема маячкового сигнала) уменьшается до 2 сообщений (с 16 сообщений). Расширяемый протокол аутентификации - Протокол повторной аутентификации (EAP-RP) может использоваться как часть повторной аутентификации, как полнее описано ниже по отношению к фиг. 12 и 13, и может включать в себя следующие оптимизации. STA 302 может выполнить полную аутентификацию EAP один раз, а после этого продолжает использование быстрой повторной аутентификации EAP-RP для быстрого начального установления линии связи.

[0056] Корневой главный сеансовый ключ (rMSK) формируется станцией/терминалом 302 перед отправкой запроса ассоциации без получения вызова от сети. Парный изменяемый ключ (PTK) формируется посредством STA 302 из rMSK и включает в себя ключ подтверждения ключа (KCK), ключ шифрования ключа (KEK) и изменяемый ключ (TK).

[0057] Запрос ассоциации отправляется с помощью STA 302 и объединяет запрос повторной аутентификации EAP (или запрос повторной авторизации EAP) с Обнаружением с быстрым завершением по протоколу динамической конфигурации хоста (DHCP) и Snonce (например, Snonce подбирается с помощью STA 302, то есть это одноразовый номер станции). Объединенное сообщение может включаться в виде одного или нескольких информационных элементов (IE). Запрос повторной аутентификации EAP аутентифицируется сервером 308 аутентификации (Сервер аутентификации) с использованием корневого ключа целостности (rIK). DHCP-обнаружение с быстрым завершением и Snonce защищаются с использованием Главного сеансового ключа повторной аутентификации (rMSK) или парного изменяемого ключа (PTK), выведенного из rMSK. DHCP-обнаружение с быстрым завершением можно зашифровать и добавить MIC (Код целостности сообщения) или не шифровать, но добавить MIC. Хотя некоторые из примеров в этом документе могут использовать запрос обнаружения (например, Обнаружение с быстрым завершением) для иллюстрации идеи повторной аутентификации, следует понимать, что вместо этого может использоваться любое сообщение, используемое на верхнем уровне (стека протоколов) для назначения IP-адреса.

[0058] В конкретном варианте осуществления STA 302 выполняет повторную авторизацию или повторную аутентификацию с использованием EAP-RP. После повторной авторизации или повторной аутентификации STA 302 может сформировать сообщение верхнего уровня и запрос ассоциации. STA 302 может объединить сообщение верхнего уровня (или другие сообщения) в запрос ассоциации и передать этот запрос ассоциации в AP 304.

[0059] Если Сообщение DHCP шифруется, то AP 304 может удерживать сообщения DHCP-обнаружения с быстрым завершением и Snonce до тех пор, пока сервером 308 аутентификации не проверена достоверность запроса повторной аутентификации EAP. Чтобы проверить достоверность сообщения DHCP, AP 304 ожидает приема rMSK от сервера 308 аутентификации и выводит парный изменяемый ключ (PTK). На основе rMSK, полученного от сервера 308 аутентификации, AP 304 выводит PTK, который используется для MIC (Код целостности сообщения), а также для дешифрования сообщения DHCP.

[0060] Если сообщение DHCP не шифруется, то AP 304 может перенаправить DHCP-обнаружение с быстрым завершением на сервер DHCP с предположением, что в большинстве случаев сообщение поступало от правильного устройства (но сохраняет сообщения Snonce до тех пор, пока сервером 308 аутентификации не проверена достоверность запроса повторной аутентификации EAP). Даже если DHCP-квитирование может быть принято на AP 304 от сервера DHCP на основе DHCP-обнаружения с быстрым завершением, отправленного с помощью AP 304, AP 304 удерживает DHCP-Квитирование до тех пор, пока AP 304 не проверит сообщение обнаружения DHCP на основе rMSK, полученного от сервера 308 аутентификации, и выведет PTK.

[0061] AP 304 затем отправляет DHCP-квитирование + GTK/GITK, защищенные с помощью PTK. Другими словами, шифруется DHCP-квитирование, и защищается в отношении целостности сообщения.

[0062] Неограничивающий вариант осуществления может включать в себя один или несколько следующих этапов в процессе для установления линии связи и аутентификации.

[0063] Во-первых, пользователь может получить STA 302 и выполнить полную аутентификацию EAP как часть начальной настройки с определенной сетью (например, сетью WiFi). В качестве неограничивающего примера возможно, что полная аутентификация EAP может поддерживаться в течение определенного периода аутентификации, например один год.

[0064] Во-вторых, в течение периода аутентификации пользователь проходит мимо (нескольких, неперекрывающихся) общедоступных зон доступа WiFi (например, в кафе или других общественных местах). Другими словами, этот этап может выполняться несколько раз и с помощью нескольких AP 304, которые являются частью сети настройки в течение периода аутентификации. STA 302 выполняет Быстрое начальное установление линии связи (FILS) с сетью, используя EAP-RP. Объединение EAP-RP с Быстрым обнаружением DHCP, используя сообщение запроса ассоциации, уменьшает сигнализацию для запроса ассоциации до одного обмена, как полнее объясняется ниже. В течение периода аутентификации STA 302 пользователя может продолжать выполнять EAP-RP для Быстрого начального установления линии связи (FILS) при соединении с сетью.

[0065] В-третьих, когда приближается окончание периода аутентификации, пользователя снова можно предупредить о выполнении "полного присоединения" к сети в течение заданного периода времени (например, 2 недели). В течение этого периода пользователь продолжает иметь возможность использовать быструю аутентификацию на основе ранней полной аутентификации EAP, пока она не истечет, либо выполняется полное присоединение. Уведомление о полном присоединении может исходить от сети или может конфигурироваться локально на STA 302.

[0066] В-четвертых, если пользователь не выполняет полное присоединение после одного года, то сеть не исполнит EAP-RP и инициирует полную аутентификацию EAP для другого года, как указано на этапе 1.

[0067] Фиг. 4-11 иллюстрируют различные сценарии для выполнения установления линии связи и аутентификации двумя сообщениями.

[0068] Фиг. 4 - блок-схема алгоритма, иллюстрирующая первый пример выполнения установления линии связи и аутентификации для станции клиента. На этапах 0a и 0b, будучи соединенной с возможностью связи с первой точкой 304A доступа (AP1), STA 302 может выполнить полную аутентификацию EAP. При приближении (этап 1) ко второй точке 304B доступа (AP2) и обнаружении ее маячкового сигнала (этап 2) станция/терминал 302 может попытаться повторно аутентифицировать себя посредством второй точки 304B доступа AP2. В этом процессе AP2 304B передает маячковый сигнал/тестовый сигнал, который включает в себя индикатор возможности для Быстрого начального установления линии связи (FILS). Индикатор возможности может указывать способность обрабатывать запрос ассоциации со объединенными EAP-RP и Быстрым обнаружением DHCP. На этапе 3 станция/терминал 302 формирует главные сеансовые ключи повторной аутентификации (rMSK) (см. фиг. 13) с использованием EAP-RP перед отправкой запроса ассоциации, где:

[0069] rMSK=KDF (K, S);

[0070] K=rRK; и

[0071] S=метка rMSK | "\0" | SEQ | длина.

[0072] STA 302 упаковывает одно или несколько сообщений в информационные элементы (IE) (или параметры/полезную нагрузку) запроса ассоциации (Этап 3). Например, такой запрос ассоциации может включать в себя: 1) сообщение инициирования повторной аутентификации EAP (целостность сообщения с использованием rIK); 2) сообщение DHCP-обнаружения с быстрым завершением (зашифрованное, с целостностью сообщения с использованием KCK/KEK); и/или 3) EAPOL-ключ (Snonce, Anonce) (целостность сообщения с использованием KCK). EAPOL-ключ может конфигурироваться в виде полного кадра или подмножества. Anonce (то есть одноразовый номер точки доступа) может выбираться с помощью STA 302 и отправляться в AP2 304B. AP2 304B может гарантировать, например, что STA 302 использует Anonce, отправленный в минувшие несколько секунд/миллисекунд (например, последний Anonce, полученный из маячкового сигнала для AP2 в конкретном периоде времени). AP2 304B удерживает сообщение DHCP и EAPOL-ключа до тех пор, пока не примет корневой главный сеансовый ключ (rMSK) от сервера 308 аутентификации посредством сообщения квитирования повторной аутентификации (например, сообщение завершения повторной аутентификации EAP). AP2 304B формирует PTK из rMSK. AP2 304B выполняет обмен Кодом целостности сообщения (MIC) для сообщений DHCP и ключа EAPOL и дешифрует DHCP. AP2 304B использует rMSK для выведения KCK/KEK, чтобы защитить DHCP-квитирование и сообщение ключа EAPOL перед отправкой в STA 302. Сообщение инициирования повторной аутентификации EAP, сообщение завершения повторной аутентификации EAP или их сочетание могут быть сообщениями аутентификации. EAPOL-ключ, GTK и сообщение подтверждения ключа могут быть сообщениями 4-стороннего квитирования. Сообщения аутентификации и сообщения 4-стороннего квитирования могут одновременно передаваться в AP2 304B от STA 302.

[0073] В конкретном варианте осуществления AP2 304B размещает у себя прокси-сервер Протокола динамической конфигурации хоста (DHCP) от имени STA 302. Прокси-сервер DHCP и STA 302 обмениваются сигналами IP-адресов, используя информационные элементы (например, информационные элементы в запросе ассоциации или ответе ассоциации).

[0074] В различных примерах Anonce может отправляться с помощью AP2 304B либо с использованием маячкового сигнала, чтобы учитывать станции, которые используют пассивное сканирование, либо в сообщении ответа на тестовый сигнал, когда используется активное сканирование. Когда Anonce отправляется с помощью AP2 304B, используя маячковый сигнал, Anonce может меняться в каждом маячковый сигнале, или нескольких маячковых сигналах. STA 302 может включить Anonce, подобранный станцией 302, в сообщение запроса ассоциации, отправленное из STA 302 в AP2 304B.

[0075] Фиг. 5 - блок-схема алгоритма, иллюстрирующая обмен сообщениями, который может выполняться в соответствии с другими вариантами осуществления установления линии связи и аутентификации. Этот процесс может называться Вариантом 1a. Процессы, выполняемые на фиг. 5, аналогичны выполняемым на фиг. 4 (Вариант 1), за исключением того, что rMSK используется (вместо KCK/KEK в PTK) для аутентификации сообщений DHCP-обнаружения и EAPOL-ключа, заключенных в сообщение запроса ассоциации.

[0076] Фиг. 6 - блок-схема алгоритма, иллюстрирующая обмен сообщениями, который может выполняться в соответствии с другими вариантами осуществления установления линии связи и аутентификации. Этот процесс может называться Вариантом 1b. Процессы, выполняемые на фиг. 6, аналогичны выполняемым на фиг. 4 (Вариант 1), за исключением следующих возможных отличий. На этапе 2, показанном на фиг. 6, AP2 304B может объявить о возможности, что DHCP-запрос может шифроваться. На этапе 4, показанном на фиг. 6, станция/терминал 302 может решить, следует ли шифровать сообщение DHCP. Несколько факторов могут учитываться на STA 302, например, содержит ли запрос обнаружения DHCP какую-либо конфиденциальную информацию, и т.п. Если станция/терминал решает зашифровать запрос обнаружения DHCP, то AP 304B может удерживать сообщение (как показано на фиг. 4 и 5).

[0077] Если станция/терминал решает не шифровать запрос обнаружения DHCP, то могут выполняться следующие этапы. На этапе 4, показанном на фиг. 6, информационный элемент (IE) или параметр запроса обнаружения DHCP защищается только в отношении целостности сообщения. На основе этапа 4 AP2 304B отправляет DHCP-обнаружение с быстрым завершением (этап 6) без ожидания ответа на запрос инициирования повторной аутентификации EAP (этап 9). Этот процесс приводит к тому, что назначение IP-адреса происходит параллельно с процедурой повторной аутентификации EAP. На этапе 7a, показанном на фиг. 6, точка доступа удерживает DHCP-квитирование, которое поступило от сервера DHCP, до этапа 10b, где проверяется достоверность DHCP-обнаружения. Если целостность сообщения повреждена, то AP2 304B инициирует процедуру удаления IP-адреса, назначенного с использованием DHCP-квитирования.

[0078] Фиг. 7 - блок-схема алгоритма, иллюстрирующая обмен сообщениями, который может выполняться в соответствии с другими вариантами осуществления установления линии связи и аутентификации. Этот процесс может называться Вариантом 2. Процессы, выполняемые на фиг. 7, аналогичны выполняемым на фиг. 4 (Вариант 1), за исключением следующих возможных отличий. Вместо независимой аутентификации сообщения DHCP и сообщения EAPOL-ключа можно аутентифицировать объединенную полезную нагрузку, которая включает в себя повторную аутентификацию EAP, DHCP-обнаружение и EAPOL-ключ, используя KCK/KEK. AP2 304B извлекает сообщение инициирования повторной аутентификации EAP и перенаправляет его на сервер 308 аутентификации без проверки достоверности всего сообщения, которое аутентифицировалось с использованием KCK/KEK. Точка 304 доступа аутентифицирует все сообщение после того, как принимает rMSK от сервера 308 аутентификации.

[0079] Фиг. 8 - блок-схема алгоритма, иллюстрирующая обмен сообщениями, который может выполняться в соответствии с другими вариантами осуществления установления линии связи и аутентификации. Этот процесс может называться Вариантом 2a. Процессы, выполняемые на фиг. 8, аналогичны выполняемым на фиг. 5 (Вариант 1a), за исключением следующих возможных отличий. Вместо независимой аутентификации сообщения DHCP и сообщения EAPOL-ключа можно аутентифицировать объединенную полезную нагрузку, которая включает в себя повторную аутентификацию EAP, DHCP-обнаружение и EAPOL-ключ, используя rMSK. AP 304B извлекает сообщение инициирования повторной аутентификации EAP и перенаправляет его на сервер 308 аутентификации без проверки достоверности всего сообщения, которое аутентифицировалось с использованием rMSK. AP2 304B аутентифицирует все сообщение после того, как принимает rMSK от сервера 308 аутентификации. Сообщение обнаружения DHCP (этап 9) может отправляться до этапа 5. В этом случае назначенный IP-адрес игнорируется, если аутентификация неуспешна.

[0080] Фиг. 9 - блок-схема алгоритма, иллюстрирующая обмен сообщениями, который может выполняться в соответствии с другими вариантами осуществления установления линии связи и аутентификации. Этот процесс может называться Вариантом 2b. Процессы, выполняемые на фиг. 9, аналогичны выполняемым на фиг. 4, за исключением следующих возможных отличий. На этапе 2 точка доступа может объявить о возможности, что DHCP-запрос может шифроваться. На этапе 4 STA 302 решает, следует ли шифровать сообщение DHCP. Несколько факторов могут учитываться на STA 302, например, содержит ли запрос обнаружения DHCP какую-либо конфиденциальную информацию, и т.п. Если STA 302 решает зашифровать запрос обнаружения DHCP, то AP2 304B будет удерживать сообщение, как описано выше в Варианте 2 и Варианте 2a. Если STA 302 решает не шифровать запрос обнаружения DHCP, то могут выполняться следующие этапы. На этапе 4 IE сообщения обнаружения DHCP защищается только в отношении целостности сообщения. На основе этапа 4 точка 304 доступа отправляет DHCP-обнаружение с быстрым завершением (этап 6) без ожидания ответа на запрос инициирования повторной аутентификации EAP (этап 9). Этот процесс приводит к тому, что назначение IP-адреса происходит параллельно с процедурой повторной аутентификации EAP. На этапе 7a AP2 304B удерживает DHCP-квитирование, которое поступило от сервера DHCP, до этапа 10b, где проверяется достоверность DHCP-обнаружения. Если целостность сообщения повреждена, то AP2 304B инициирует процедуру удаления IP-адреса, назначенного с использованием сообщения DHCP-квитирования.

[0081] Фиг. 10 - блок-схема алгоритма, иллюстрирующая обмен сообщениями, который может выполняться в соответствии с другими вариантами осуществления установления линии связи и аутентификации. Этот процесс может называться Вариантом 3. Процессы, выполняемые на фиг. 10, аналогичны выполняемым на фиг. 4 и 5 (Варианты 1 и 1a), за исключением следующих возможных отличий. Anonce может отправляться в ответе ассоциации вместе с сообщением "Установка PTK, GTK, IGTK". Этапы 9 и 11 на фиг. 10 могут выполняться параллельно с этапами 5-7, как описано в Варианте 1b и Варианте 2b.

[0082] Вариант 4 также можно вывести из вариантов 1 и 2, за исключением следующих возможных отличий. Вместо одного сообщения на этапе 4 (то есть запроса ассоциации) запрос ассоциации можно разбить на сообщение 1 (M1), которое заключает в себя сообщение обнаружения DHCP, и сообщение 2 (M2), которое заключает в себя сообщение инициирования повторной аутентификации EAP и Snonce. Точка 304 доступа не будет воздействовать на сообщение обнаружения DHCP, пока не примет EAPOL-ключ. Два сообщения (M1 и M2) могут отделяться периодом SIFS. Этот Вариант 4 может обладать преимуществом в том, что структура EAPOL может использоваться повторно.

[0083] Фиг. 11 - блок-схема алгоритма, иллюстрирующая обмен сообщениями, который может выполняться в соответствии с другими вариантами осуществления установления линии связи и аутентификации. Этот процесс может называться Вариантом 5. Процессы, выполняемые на фиг. 11, аналогичны выполняемым на фиг. 4 (Варианты 1), за исключением следующих возможных отличий. Точка 304 доступа передает ответ на маячковый сигнал/тестовый сигнал, который включает в себя индикатор возможности Быстрого начального установления линии связи (FILS) для одновременного EAP-RP и/или назначения IP-адреса. В этом сценарии таймер аренды IP-адреса, назначенного с помощью AP2 304B, не истекает. Станция/терминал 302 использует IP-адрес, назначенный с помощью AP1 304A в запросе DHCP, отправленном в AP2 304B, чтобы подтвердить, может ли она/он продолжать использовать тот IP-адрес. Если IP-адрес истек, то сервер 306 DHCP отправляет DHCP-NAK.

[0084] Фиг. 12 - блок-схема алгоритма, иллюстрирующая обмен сообщениями, который может выполняться во время протокола повторной аутентификации. Первый раз, когда STA 302 присоединяется к сети, она выполняет полный EAP-обмен с сервером 308 аутентификации. В результате главный сеансовый ключ (MSK) распределяется аутентификатору EAP. Главный сеансовый ключ (MSK) затем используется аутентификатором и STA 302, чтобы устанавливать изменяемые сеансовые ключи (TSK) при необходимости. Во время начального EAP-обмена STA 302 и сервер 308 аутентификации также выводят EMSK, который используется для выведения корневого ключа повторной аутентификации (rRK). Точнее говоря, корневой ключ повторной аутентификации (rRK) можно вывести из расширенного MSK (EMSK) или из доменного корневого ключа (DSRK), который сам выводится из EMSK. Корневой ключ повторной аутентификации (rRK) может быть доступен только для STA 302 и сервера 308 аутентификации и обычно не распределяется никакому другому объекту. Кроме того, ключ целостности повторной аутентификации (rIK) можно вывести из корневого ключа повторной аутентификации (rRK). STA 302 и сервер 308 аутентификации могут использовать ключ целостности повторной аутентификации (rIK), чтобы предоставить доказательство обладания при выполнении ERP-обмена. Ключ целостности повторной аутентификации (rIK) также обычно не выдается никакому другому объекту и обычно доступен только STA 302 и серверу 308 аутентификации.

[0085] Два новых кода EAP, EAP-Инициировать и EAP-Завершение, задаются с целью повторной аутентификации EAP. Когда STA 302 запрашивает и проводит EAP-RP, она выполняет обмен EAP-RP, показанный в нижнем прямоугольнике фиг. 12.

[0086] Фиг. 13 иллюстрирует иерархию ключей, которая может использоваться для протокола повторной аутентификации. Главный сеансовый ключ (MSK) можно вывести из корневого ключа, а парный главный ключ (PMK) можно вывести из главного сеансового ключа (MSK). Расширенный MSK (EMSK) можно вывести из корневого ключа. Для обмена EAP-RP можно вывести различные дополнительные ключи из расширенного MSK (EMSK). Можно вывести DSRK1-DSRKn. Каждый из доменных корневых ключей (DSRK) может включать в себя rRK. Из корневого ключа повторной аутентификации (rRK) можно вывести ключ целостности повторной аутентификации (rIK) и главные сеансовые ключи повторной аутентификации (rMSK1 … rMSKn). Каждый из rMSK может включать в себя парный главный ключ (PMK). Парный изменяемый ключ (PTK), который может включать в себя ключ подтверждения EAPOL-ключа (KCK), ключ шифрования EAPOL-ключа (KEK) и изменяемый ключ (TK), можно вывести из PMK.

[0087] Фиг. 14 - блок-схема алгоритма, показывающая примерный процесс 1400, действующий на станции/терминале для формирования и объединения запроса повторной аутентификации и сообщения верхнего уровня (например, запроса обнаружения) в запрос ассоциации. Этап 1402 указывает, что от точки доступа принимается маячковый сигнал, включающий в себя случайное число или одноразовый номер (например, Anonce). На этапе 1404 терминал формирует запрос повторной аутентификации с помощью расширяемого протокола аутентификации из ключа шифрования, используя случайное число или одноразовый номер. На этапе 1406 терминал формирует сообщение верхнего уровня. Например, такое сообщение верхнего уровня может быть запросом обнаружения, запросом обнаружения с быстрым завершением по Протоколу динамической конфигурации хоста (DHCP) и/или сообщением назначения адреса по Интернет-протоколу (IP).

[0088] Этап 1408 указывает, что в некоторых вариантах осуществления терминал может формировать главный сеансовый ключ повторной аутентификации (rMSK) в ответ на результаты предыдущего процесса аутентификации. Этап 1410 указывает, что в некоторых вариантах осуществления терминал может формировать парный изменяемый ключ (PTK) из rMSK, случайного числа (Anonce) и/или локально сформированного случайного числа (Snonce).

[0089] Этап 1412 указывает, что в некоторых вариантах осуществления терминал может зашифровать сообщение верхнего уровня с помощью rMSK. Этап 1414 указывает, что в некоторых вариантах осуществления терминал может зашифровать сообщение верхнего уровня с помощью PTK или сочетания KCK и KEK. В других вариантах осуществления сообщение верхнего уровня может быть нешифрованным.

[0090] Этап 1416 указывает, что в некоторых вариантах осуществления терминал может формировать запрос ассоциации в виде первого сообщения, заключающего в себе сообщение обнаружения DHCP, второго сообщения, заключающего в себе сообщение инициирования повторной аутентификации EAPOL.

[0091] Этап 1418 указывает, что терминал объединяет сообщение верхнего уровня и запрос повторной аутентификации в запрос ассоциации. Этап 1420 указывает, что в некоторых вариантах осуществления терминал может раздельно передать первое сообщение и второе сообщение.

[0092] Фиг. 15 - блок-схема алгоритма, показывающая примерный процесс 1500, действующий на базовой станции для приема и извлечения запроса повторной аутентификации и сообщения верхнего уровня из запроса ассоциации, отправленного станцией/терминалом. Этап 1502 указывает, что в некоторых вариантах осуществления точка доступа может формировать случайное число и передавать маячковый сигнал, включающий в себя случайное число.

[0093] Этап 1504 указывает, что точка доступа принимает от терминала запрос ассоциации, включающий в себя объединение вместе сообщения верхнего уровня (например, запрос обнаружения) и запроса повторной аутентификации. Этап 1506 указывает, что точка доступа извлекает сообщение верхнего уровня из запроса ассоциации и перенаправляет его на сервер конфигурирования. Этап 1508 указывает, что точка доступа извлекает запрос повторной аутентификации из запроса ассоциации и перенаправляет его на сервер аутентификации.

[0094] Этап 1510 указывает, что в некоторых вариантах осуществления точка доступа может принимать ключ шифрования от сервера аутентификации. Этап 1512 указывает, что в некоторых вариантах осуществления точка доступа может формировать PTK из ключа шифрования, случайного числа и принятого от терминала случайного числа. Этап 1514 указывает, что в некоторых вариантах осуществления точка доступа может проверить сообщение верхнего уровня с помощью сочетания KCK и KEK в PTK, который включает в себя KCK и KEK.

[0095] В связи с описанными вариантами осуществления первое устройство может включать в себя средство для формирования, причем средство для формирования сконфигурировано для формирования по меньшей мере одного из запроса повторной авторизации или запроса повторной аутентификации с помощью расширяемого протокола аутентификации, формирования сообщения верхнего уровня, и объединения сообщения верхнего уровня и по меньшей мере одного из запроса повторной авторизации или запроса повторной аутентификации в запрос ассоциации. Например, средство для формирования может включать в себя один или несколько компонентов (например, процессор) станции 106, станции 108 или станции 110, DSP 210, команды 260, один или несколько компонентов (например, процессор) STA 302, одно или несколько устройств, сконфигурированных для формирования запроса повторной аутентификации и/или запроса повторной авторизации, формирования сообщения верхнего уровня и объединения сообщения верхнего уровня и запроса повторной аутентификации и/или запроса повторной авторизации, или их сочетание. Устройство также может включать в себя средство для передачи запроса ассоциации точке доступа. Например, средство для передачи может включать в себя один или несколько компонентов (например, передатчик) станции 106, станции 108 или станции 110, антенну 242, беспроводной контроллер 240, один или несколько компонентов (например, передатчик) STA 302, одно или несколько устройств, сконфигурированных для передачи запроса ассоциации, или их сочетание.

[0096] Второе устройство может включать в себя средство для приема запроса ассоциации от терминала. Запрос ассоциации включает в себя объединенные сообщение верхнего уровня и по меньшей мере один из запроса повторной авторизации или запроса повторной аутентификации. Например, средство для приема может включать в себя один или несколько компонентов (например, приемник) точки 102 доступа, антенну 242, беспроводной контроллер 240, точку 304 доступа, одно или несколько устройств, сконфигурированных для приема запроса ассоциации, или их сочетание. Второе устройство также может включать в себя средство для извлечения, причем средство для извлечения сконфигурировано для извлечения сообщения верхнего уровня из запроса ассоциации и перенаправления сообщения верхнего уровня на сервер конфигурирования. Средство для извлечения дополнительно конфигурируется для извлечения по меньшей мере одного из запроса повторной авторизации или запроса повторной аутентификации из запроса ассоциации и перенаправления запроса повторной аутентификации на сервер аутентификации. Например, средство для извлечения может включать в себя один или несколько компонентов (например, процессор) точки 102 доступа, DSP 210, команды 260, один или несколько компонентов точки 304 доступа, одно или несколько устройств, сконфигурированных для извлечения информационных элементов из запроса ассоциации, или их сочетание.

[0097] Один или несколько раскрытых вариантов осуществления могут быть реализованы в системе или устройстве, которое может включать в себя устройство связи, стационарный блок обработки данных о местоположении, мобильный блок обработки данных о местоположении, мобильный телефон, сотовый телефон, компьютер, планшет, портативный компьютер или настольный компьютер. Более того, система или устройство может включать в себя телевизионную приставку, систему развлечений, навигационное устройство, персональный цифровой помощник (PDA), монитор, компьютерный монитор, телевизор, тюнер, радиоприемник, спутниковый радиоприемник, музыкальный проигрыватель, цифровой музыкальный проигрыватель, портативный музыкальный проигрыватель, видеопроигрыватель, цифровой видеопроигрыватель, проигрыватель цифровых видеодисков (DVD), портативный цифровой видеопроигрыватель, любое другое устройство, которое хранит или извлекает данные либо машинные команды, или их сочетание. В качестве другого пояснительного, неограничивающего примера система или устройство может включать в себя дистанционные блоки, например мобильные телефоны, блоки переносных систем персональной связи (PCS), портативные блоки обработки данных, например персональные цифровые помощники, устройства с поддержкой системы глобального позиционирования (GPS), навигационные устройства, стационарные блоки обработки данных о местоположении, например оборудование считывания показаний, или любое другое устройство, которое хранит или извлекает данные либо машинные команды, или любое их сочетание. Хотя одна или несколько фиг. 1-15 может иллюстрировать системы, устройства и/или способы в соответствии с идеями раскрытия изобретения, раскрытие изобретения не ограничивается этими проиллюстрированными системами, устройствами и/или способами. Варианты осуществления раскрытия изобретения могут соответствующим образом применяться в любом устройстве, которое включает в себя интегральные схемы, включающие в себя запоминающее устройство, процессор и внутрикристальные схемы.

[0098] Следует понимать, что любая ссылка на некий элемент в этом документе с использованием такого обозначения, как "первый", "второй" и так далее, обычно не ограничивает количество или порядок этих элементов. Скорее, эти обозначения могут использоваться в этом документе в качестве удобного способа проведения различий между двумя или более элементами или экземплярами элемента. Таким образом, ссылка на первый и второй элементы не означает, что могут применяться только два элемента, или что первый элемент некоторым образом должен предшествовать второму элементу. Также, если не указано иное, набор элементов может содержать один или несколько элементов. При использовании в данном документе термин "определение" включает в себя широкий спектр действий. Например, "определение" может включать в себя расчет, вычисление, обработку, извлечение, исследование, поиск (например, поиск в таблице, базе данных или другой структуре данных), выявление и т.п. Также "определение" может включать в себя прием (например, прием информации), обращение (например, обращение к данным в запоминающем устройстве) и т.п. Также "определение" может включать в себя решение, отбор, выбор, установление и т.п. Кроме того, "ширина канала" при использовании в данном документе может включать в себя или может называться полосой пропускания в некоторых аспектах.

[0099] При использовании в данном документе фраза, ссылающаяся "по меньшей мере на один из" списка предметов, относится к любому сочетанию этих предметов, включая одиночные элементы. В качестве примера "по меньшей мере один из: a, b или c" предназначено для охвата: a, b, c, a-b, a-c, b-c и a-b-c.

[00100] Различные иллюстративные компоненты, блоки, конфигурации, модули, схемы и этапы описаны выше в общих чертах в части их функциональных возможностей. Реализованы ли такие функциональные возможности как аппаратные средства или исполняемые процессором команды, зависит от конкретного применения и конструктивных ограничений, налагаемых на всю систему. Более того, различные операции в описанных выше способах могут выполняться любым подходящим средством, допускающим выполнение операций, например, различными аппаратным и/или программным компонентом (компонентами), схемами и/или модулем (модулями). Как правило, любые операции, проиллюстрированные на фиг. 1-15, могут выполняться соответствующим функциональным средством, допускающим выполнение этих операций. Специалисты могут реализовать описанные функциональные возможности различными путями для каждого отдельного применения, но такие решения по реализации не должны интерпретироваться как приводящие к отклонению от объема настоящего раскрытия изобретения.

[00101] Специалисты в данной области техники дополнительно признали бы, что различные пояснительные логические блоки, конфигурации, модули, схемы и этапы алгоритмов, описанные применительно к настоящему раскрытию изобретения, могут быть реализованы или выполнены универсальным процессором, цифровым процессором сигналов (DSP), специализированной интегральной схемой (ASIC), программируемой пользователем вентильной матрицей (FPGA) или другим программируемым логическим устройством (PLD), схемой на дискретных компонентах или транзисторной логикой, дискретными аппаратными компонентами (например, электронными аппаратными средствами), компьютерным программным обеспечением, исполняемым процессором, или любым их сочетанием, предназначенным для выполнения описанных в этом документе функций. Универсальный процессор может быть микропроцессором, но в альтернативном варианте процессор может быть любым серийно выпускаемым процессором, контроллером, микроконтроллером или конечным автоматом. Процессор также может быть реализован в виде сочетания вычислительных устройств, например, сочетания DSP и микропроцессора, множества микропроцессоров, одного или нескольких микропроцессоров совместно с ядром DSP, или любой другой подобной конфигурации.

[00102] В одном или нескольких аспектах описываемые функции могут быть реализованы в аппаратных средствах, программном обеспечении, микропрограммном обеспечении или любом их сочетании. При реализации в программном обеспечении функции могут храниться в виде одной или нескольких команд или кода на машиночитаемом носителе. Машиночитаемые носители включают в себя машиночитаемые носители информации и средства связи, включая любой носитель, который способствует передаче компьютерной программы из одного места в другое. Носители информации могут быть любыми доступными носителями, к которым можно обращаться с помощью компьютера. В качестве примера, а не ограничения, такие машиночитаемые носители информации могут включать в себя оперативное запоминающее устройство (RAM), постоянное запоминающее устройство (ROM), программируемое постоянное запоминающее устройство (PROM), стираемое PROM (EPROM), электрически стираемое PROM (EEPROM), регистр (регистры), жесткий диск, съемный диск, постоянное запоминающее устройство на компакт-дисках (CD-ROM), другой накопитель на оптических дисках, накопитель на магнитных дисках, магнитные запоминающие устройства или любой другой носитель, который может использоваться для хранения нужного программного кода в виде команд или структур данных и к которому можно обращаться с помощью компьютера. В альтернативном варианте машиночитаемые носители (например, носитель информации) могут быть неотъемлемой частью процессора. Процессор и носитель информации могут находиться в специализированной интегральной схеме (ASIC). ASIC может находиться в вычислительном устройстве или пользовательском терминале. В альтернативном варианте процессор и носитель информации могут находиться в виде дискретных компонентов в вычислительном устройстве или пользовательском терминале.

[00103] Также любое соединение корректно называть машиночитаемым носителем. Например, если программное обеспечение передается с веб-сайта, сервера или другого удаленного источника с использованием коаксиального кабеля, оптоволоконного кабеля, витой пары, цифровой абонентской линии (DSL) или беспроводных технологий, например ИК-связи, радиочастотной связи и СВЧ-связи, то коаксиальный кабель, оптоволоконный кабель, витая пара, DSL или беспроводные технологии, например ИК-связь, радиочастотная связь и СВЧ-связь, включаются в определение носителя. Диски при использовании в данном документе включают в себя компакт-диск (CD), лазерный диск, оптический диск, цифровой универсальный диск (DVD), гибкий диск и диск Blu-ray®, где магнитные диски (disks) обычно воспроизводят данные магнитным способом, тогда как оптические диски (discs) воспроизводят данные оптически с помощью лазеров. Таким образом, в некоторых аспектах машиночитаемый носитель может включать в себя невременный машиночитаемый носитель (например, материальные носители). К тому же в некоторых аспектах машиночитаемый носитель может включать в себя временный машиночитаемый носитель (например, сигнал). Сочетания вышеперечисленного также следует включить в область машиночитаемых носителей.

[00104] Раскрытые в этом документе способы включают в себя один или несколько этапов или действий для выполнения описанного способа. Этапы способа и/или действия могут меняться друг с другом без отклонения от объема формулы изобретения. Другими словами, пока не задан конкретный порядок этапов или действий, порядок и/или использование определенных этапов и/или действий могут быть изменены без отклонения от объема формулы изобретения.

[00105] Таким образом, некоторые аспекты могут включать в себя компьютерный программный продукт для выполнения представленных в этом документе операций. Например, такой компьютерный программный продукт может включать в себя машиночитаемый носитель информации, имеющий сохраненные (и/или кодированные) на нем команды, причем команды исполняются одним или несколькими процессорами для выполнения описанных в этом документе операций. Для некоторых аспектов компьютерный программный продукт может включать в себя упаковочный материал.

[00106] Программное обеспечение или команды также могут передаваться по передающей среде. Например, если программное обеспечение передается с веб-сайта, сервера или другого удаленного источника с использованием коаксиального кабеля, оптоволоконного кабеля, витой пары, цифровой абонентской линии (DSL) или беспроводных технологий, например ИК-связи, радиочастотной связи и СВЧ-связи, то коаксиальный кабель, оптоволоконный кабель, витая пара, DSL или беспроводные технологии, например ИК-связь, радиочастотная связь и СВЧ-связь, включаются в определение передающей среды.

[00107] Дополнительно следует принять во внимание, что модули и/или другое подходящее средство для выполнения способов и методик, описанных в этом документе, могут загружаться и/или иным образом получаться пользовательским терминалом и/или базовой станцией соответственно. В качестве альтернативы различные способы, описанные в этом документе, могут предоставляться посредством некоторого средства хранения (например, RAM, ROM, физического носителя информации, такого как компакт-диск (CD)). Кроме того, может использоваться любая другая подходящая методика для предоставления способов и методик, описанных в этом документе.

[00108] Нужно понимать, что формула изобретения не ограничивается точной конфигурацией и компонентами, проиллюстрированными выше.

[00109] Предшествующее описание раскрытых вариантов осуществления предоставляется, чтобы дать возможность специалисту в данной области техники создавать или использовать раскрытые варианты осуществления. Хотя вышеизложенное направлено на аспекты настоящего раскрытия изобретения, другие и дополнительные аспекты раскрытия изобретения можно разработать без выхода из его основного объема, и этот объем определяется нижеследующей формулой изобретения. Различные модификации, изменения и вариации могут быть произведены в компоновке, работе и деталях вариантов осуществления, описанных в этом документе, без отклонения от объема раскрытия изобретения или формулы изобретения. Таким образом, настоящее раскрытие изобретения не предназначено для ограничения вариантами осуществления в этом документе, а должно соответствовать самому широкому возможному объему в соответствии с принципами и новыми признаками, которые заданы нижеследующей формулой изобретения и ее эквивалентами.