Результат интеллектуальной деятельности: СПОСОБ ЗАЩИТЫ КАНАЛА СВЯЗИ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ

Вид РИД

Изобретение

Изобретение относится к области информационной безопасности цифровых систем связи и может быть использовано в распределенных вычислительных сетях, объединенных через сеть Интернет.

Известен способ защиты от несанкционированного обмена между первой компьютерной сетью и второй компьютерной сетью, реализованный в «Системе защиты для связанных компьютерных сетей» по патенту РФ №2152691, МПК G06F 12/14, опубл. 10.07.2000 г.

Способ заключается в выполнении следующих действий: принимают на первый сетевой интерфейс из первой компьютерной сети коммуникационное сообщение в первом формате сетевого протокола. Преобразуют коммуникационное сообщение во второй формат сетевого протокола, в результате чего информация об адресах источника и назначения удаляется из коммуникационного сообщения. Передают коммуникационное сообщение во второй сетевой интерфейс. Осуществляют обратное преобразование во втором сетевом интерфейсе коммуникационного сообщения в первый формат сетевого протокола. Передают коммуникационное сообщение после обратного преобразования во вторую компьютерную сеть.

Недостатком известного способа является высокая вероятность нарушения конфиденциальности информации при использовании виртуальной частной сети, а именно прослушивание и реконструкция трафика виртуальной частной сети в некоторой точке сети Интернет.

Известен также способ защиты виртуального канала, реализованный в «Системе защиты виртуального канала корпоративной сети с мандатным принципом управления доступом к ресурсам, построенной на каналах связи и средствах коммутации сети связи общего пользования» по патенту РФ №2163727, МПК G06F 13/00, F 12/14, опубл. 27.02.2001 г.

Способ заключается в выполнении следующих действий: клиент согласовывает свои права доступа с межсетевым экраном, для чего на межсетевом экране проходят проверки. Если все проверки пройдены, то направляется пакет, разрешающий соединение между клиентом и межсетевым экраном. Далее пакет, разрешающий соединение, приходит к клиенту, проходя блок приемопередатчика и блок шифрования/дешифрования и электронной подписи. Затем его передают в блок формирования закрытого протокола. После чего отправляют пакет, устанавливающий соединение по стандартному соединению, но в каждом пакете заменяют IP-адреса сервера назначения на IP-адрес межсетевого экрана корпорации.

Недостатком известного способа является высокая вероятность проникновения в корпоративную сеть в точке подключения к сети Интернет и (или) нарушения ее нормального функционирования.

Известен способ защиты информации, циркулирующей в распределенной телекоммуникационной системе при передаче ее по каналам связи общего пользования, реализованный в «Распределенной телекоммуникационной системе для передачи разделенных данных, предназначенной для их раздельной передачи и приема» по патенту US 6912252, МПК H04L 12/56; H04L 12/28, опубл. 08.11.2001 г.

Способ заключается в выполнении следующих действий: исходные данные у отправителя разделяют на N частей. Далее из их комбинаций формируют группы промежуточных данных. Затем передают промежуточные данные независимо по N каналам связи. У получателя принимают группы промежуточных данных, пришедших по N каналам связи, и восстанавливают первоначальные данные.

Недостатком данного способа является относительно невысокая безопасность связи вследствие передачи информации в открытом виде, и низкая скрытность связи вследствие увеличения вероятности распознавания структуры распределенной телекоммуникационной системы за счет увеличения вероятности обнаружения идентификаторов ее элементов при информационном обмене в результате увеличения числа каналов связи.

Известен «Способ защиты корпоративной виртуальной частной компьютерной сети от несанкционированного обмена информацией с публичной транспортной сетью» по патенту РФ №2182355, МПК G06F 12/14, 9/00, опубл. 10.05.2002 г.

Способ заключается в выполнении следующих действий: предварительно формируют таблицы адресов источников и получателей и их соответствия идентификаторам. Формируют у отправителя исходный пакет данных. Определяют идентификаторы отправителя и получателя. Кодируют данные пакета. Добавляют в пакет сообщений дополнительную информацию (идентификаторы отправителя и получателя). Преобразуют выходной пакет в формат TCP/IP. Включают в преобразованный пакет данных в формате TCP/IP текущие адреса отправителя и получателя. Передают сформированный пакет. Принимают у получателя переданный пакет. Выделяют из полученного пакета сообщений адреса и идентификаторы отправителя и получателя сообщений. Сравнивают у получателя выделенные из полученного пакета сообщений адреса и идентификаторы отправителя и получателя сообщений с предварительно запомненными адресами и идентификаторами отправителя и получателя сообщений. При их несовпадении принятый пакет сообщений не анализируют, а при их совпадении выделяют из полученного пакета закодированные данные. Декодируют полученные данные. Определяют соответствие содержащихся в полученном пакете адресов отправителя сообщений и получателя сообщений и идентификаторов отправителя сообщений и получателя сообщений предварительно записанным в третьем блоке памяти адресам отправителя сообщений и получателя сообщений и идентификаторам отправителя сообщений и получателя сообщений. Передают декодированные данные пакета получателю сообщения при совпадении.

Недостатком данного способа является относительно невысокая безопасность и скрытность связи из-за существования вероятности распознавания канала связи на участке, являющемся частью сети Интернет, путем идентификации адресов корреспондентов, а также возможности вскрытия структуры распределенной ВС.

Наиболее близким по своей технической сущности к заявленному способу является способ (варианты) защиты канала связи вычислительной сети по патенту РФ №2306599, МПК G06F 21/00 (2006.01), опубл. 20.09.2007 г. по пункту 1.

Способ заключается в выполнении следующих действий: задают исходные данные, у отправителя формируют исходный пакет данных. Затем кодируют полученный пакет данных и преобразуют в формат TCP/IP. После этого включают в него текущие адреса отправителя и получателя и передают сформированный пакет. Заменяют адрес отправителя. У получателя выделяют адреса отправителя и получателя и сравнивают их с предварительно заданными адресами. При несовпадении принятые пакеты не анализируют, а при совпадении из принятого пакета выделяют кодированные данные и декодируют их. Заменяют адрес получателя. Затем повторно формируют исходный пакет данных у отправителя.

Недостатком способа-прототипа является относительно низкий уровень безопасности и скрытности работы сегментов вычислительной сети по каналам связи, обусловленный тем, что изменение адресов отправителя и получателя в передаваемых пакетах происходит только в пределах базы реальных адресов, используемых во взаимосвязанных удаленных сегментах распределенной вычислительной сети, при этом данные изменения осуществляют только при реальном информационном обмене.

Целью заявленного технического решения является разработка способа защиты канала связи вычислительной сети, обеспечивающего повышение уровня безопасности и скрытности работы сегментов вычислительной сети по каналам связи за счет использования модифицированной процедуры определения используемых адресов при информационном обмене между удаленными сегментами распределенной вычислительной сети, путем введения ложных адресов из адресного пространства сетей, не относящихся к сегментам распределенной вычислительной сети и изменения реальных идентификаторов передаваемых пакетов.

В заявленном изобретении поставленная цель достигается тем, что в известном способе защиты канала связи вычислительной сети, заключающемуся в том, что предварительно задают исходные данные, включающие адреса отправителя и получателя сообщений, запоминают текущий адрес отправителя и получателя, формируют у отправителя информацию об обратном адресе отправителя, кодируют данные при формировании исходного пакета сообщения у отправителя, и передают его получателю, выделяют из принятого пакета сообщения кодированные данные, и декодируют их, формируют у получателя информацию об адресах отправителя и получателя, а также уведомляющий пакет сообщения, и передают его отправителю, а из принятого уведомляющего пакета сообщения выделяют адреса отправителя и получателя, которые сравнивают с предварительно запомненными обратными адресами, в случае несовпадения адресов принятый пакет не анализируют, при их совпадении выделяют из принятого уведомляющего пакета сообщения кодированные данные и декодируют их, дополнительно формируют у получателя и отправителя базу из Z ложных адресов отправителя. Выделяют из заданной базы Z текущий ложный адрес отправителя  и запоминают его. Формируют идентификатор пакета сообщения по случайному закону IDслуч. При формировании у отправителя информации об обратном адресе отправителя выделяют обратный ложный адрес отправителя

и запоминают его. Формируют идентификатор пакета сообщения по случайному закону IDслуч. При формировании у отправителя информации об обратном адресе отправителя выделяют обратный ложный адрес отправителя  из предварительно заданной базы ложных адресов Z и запоминают его. Затем для формирования исходного пакета сообщения у отправителя включают предварительно запомненный текущий адрес отправителя Аотпр и обратный ложный адрес

из предварительно заданной базы ложных адресов Z и запоминают его. Затем для формирования исходного пакета сообщения у отправителя включают предварительно запомненный текущий адрес отправителя Аотпр и обратный ложный адрес

отправителя  а также реальный идентификатор пакета IDреал. После преобразования кодированного пакета сообщения в формат IP, заменяют текущий адрес отправителя на предварительно запомненный ложный текущий адрес отправителя

а также реальный идентификатор пакета IDреал. После преобразования кодированного пакета сообщения в формат IP, заменяют текущий адрес отправителя на предварительно запомненный ложный текущий адрес отправителя  . Заменяют реальный идентификатор пакета на сформированный идентификатор по случайному закону IDcлуч. После выделения и декодирования из принятого исходного пакета сообщения у получателя формируют информацию о новых текущих адресах отправителя и получателя, для чего выделяют из декодированных данных текущий адрес отправителя Аотпр и обратный ложный адрес отправителя

. Заменяют реальный идентификатор пакета на сформированный идентификатор по случайному закону IDcлуч. После выделения и декодирования из принятого исходного пакета сообщения у получателя формируют информацию о новых текущих адресах отправителя и получателя, для чего выделяют из декодированных данных текущий адрес отправителя Аотпр и обратный ложный адрес отправителя  и запоминают их в качестве текущего адреса получателя Апол и текущего ложного адреса отправителя

и запоминают их в качестве текущего адреса получателя Апол и текущего ложного адреса отправителя  соответственно. Затем для формирования уведомляющего пакета сообщения у получателя включают в него предварительно запомненные текущий ложный адрес отправителя

соответственно. Затем для формирования уведомляющего пакета сообщения у получателя включают в него предварительно запомненные текущий ложный адрес отправителя  и реальный идентификатор заголовка пакета сообщения IDреал. После преобразования кодированного пакета сообщения в формат TCP/IP, назначают текущим адресом отправителя и адресом получателя предварительно запомненные обратный ложный адрес отправителя

и реальный идентификатор заголовка пакета сообщения IDреал. После преобразования кодированного пакета сообщения в формат TCP/IP, назначают текущим адресом отправителя и адресом получателя предварительно запомненные обратный ложный адрес отправителя  и адрес получателя Апол соответственно. Заменяют реальный идентификатор пакета сообщения на сформированный идентификатор по случайному закону IDслуч. После выделения из заголовка принятого уведомляющего пакета сообщения у отправителя сравнивают полученные текущие адреса отправителя

и адрес получателя Апол соответственно. Заменяют реальный идентификатор пакета сообщения на сформированный идентификатор по случайному закону IDслуч. После выделения из заголовка принятого уведомляющего пакета сообщения у отправителя сравнивают полученные текущие адреса отправителя  и получателя Апол с предварительно запомненными обратным ложным адресом отправителя

и получателя Апол с предварительно запомненными обратным ложным адресом отправителя  и адресом отправителя Aотпр. При совпадении адресов сравнивают выделенные и декодированные текущий ложный адрес отправителя

и адресом отправителя Aотпр. При совпадении адресов сравнивают выделенные и декодированные текущий ложный адрес отправителя  и реальный идентификатор пакета сообщения IDреал с соответствующими предварительно запомненными значениями, и при их несовпадении принимают решение о неправильной передаче исходного пакета сообщения, а при совпадении принимают решение о правильной передаче, и запоминают ложный адрес отправителя

и реальный идентификатор пакета сообщения IDреал с соответствующими предварительно запомненными значениями, и при их несовпадении принимают решение о неправильной передаче исходного пакета сообщения, а при совпадении принимают решение о правильной передаче, и запоминают ложный адрес отправителя  и обратный ложный адрес отправителя

и обратный ложный адрес отправителя  для исключения повторного использования.

для исключения повторного использования.

Благодаря новой совокупности существенных признаков в заявленном способе достигается указанный технический результат за счет использования модифицированной процедуры определения используемых адресов при информационном обмене между удаленными сегментами распределенной вычислительной сети, путем введения ложных адресов из адресного пространства сетей, не относящихся к сегментам распределенной вычислительной сети и изменения реальных идентификаторов передаваемых пакетов.

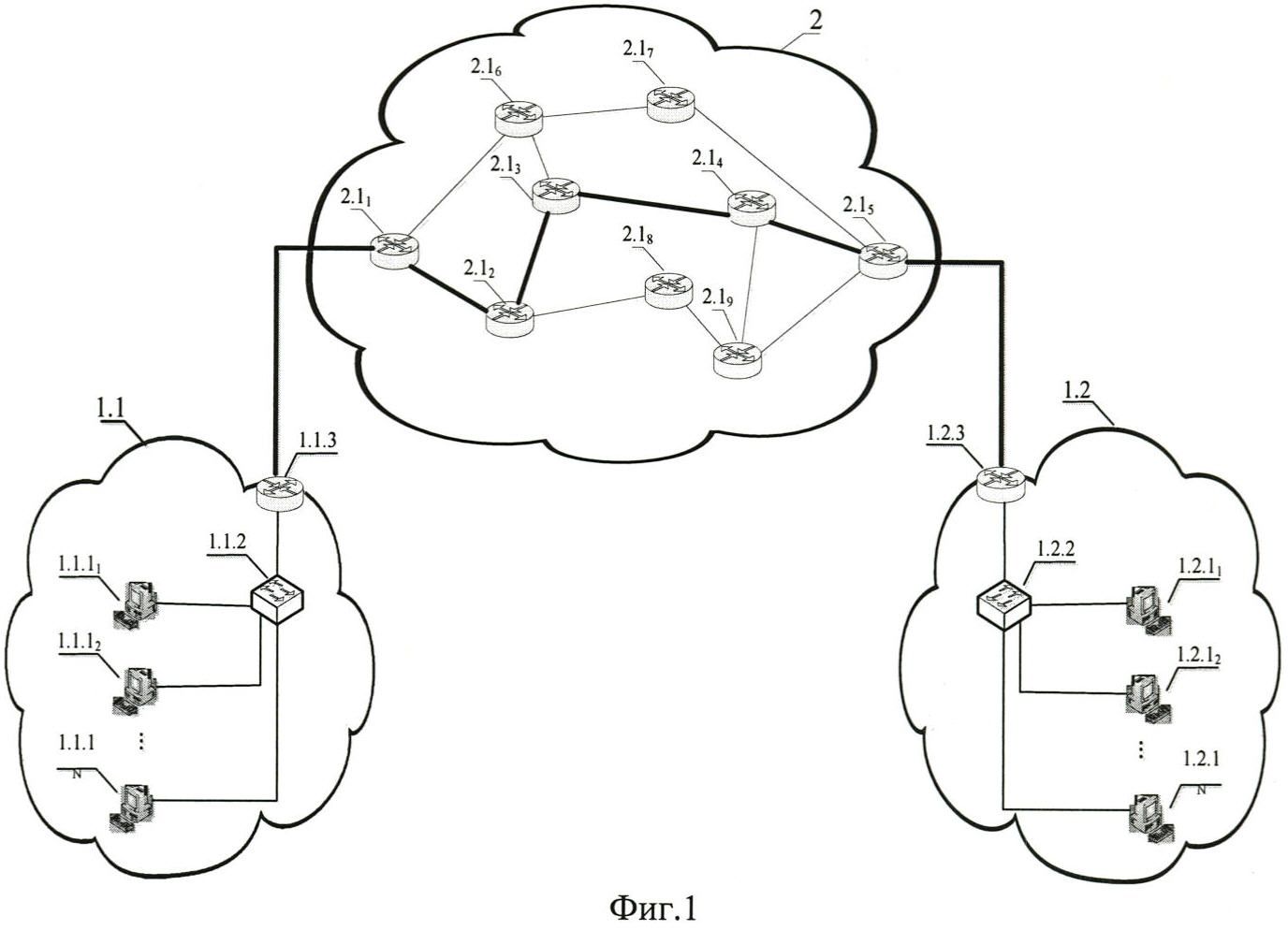

Заявленный способ поясняется чертежами, на которых показаны: на фиг.1 - пример типовой структуры распределенной вычислительной сети;

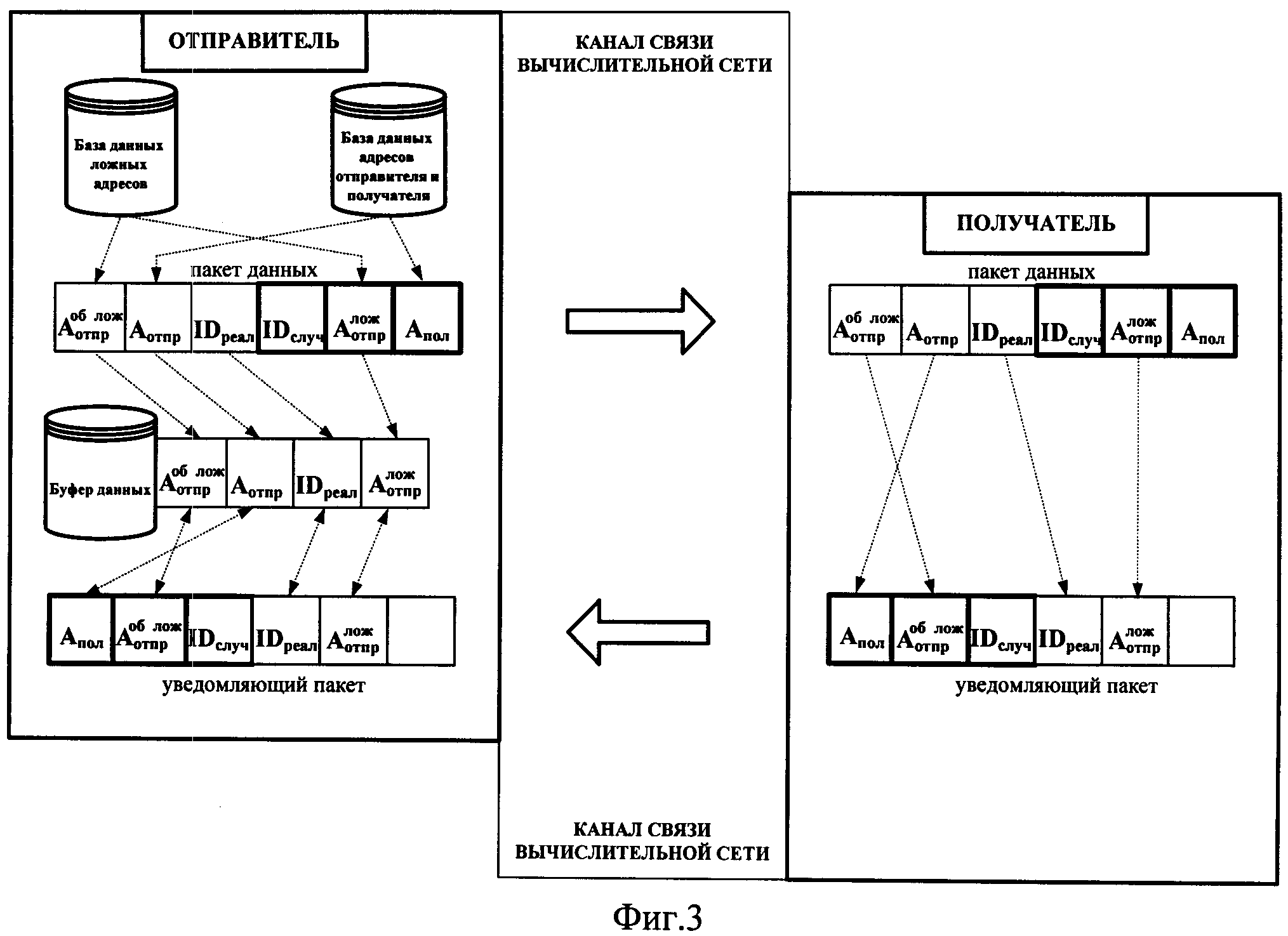

на фиг.2 - структура IP-заголовка пакета сообщений;

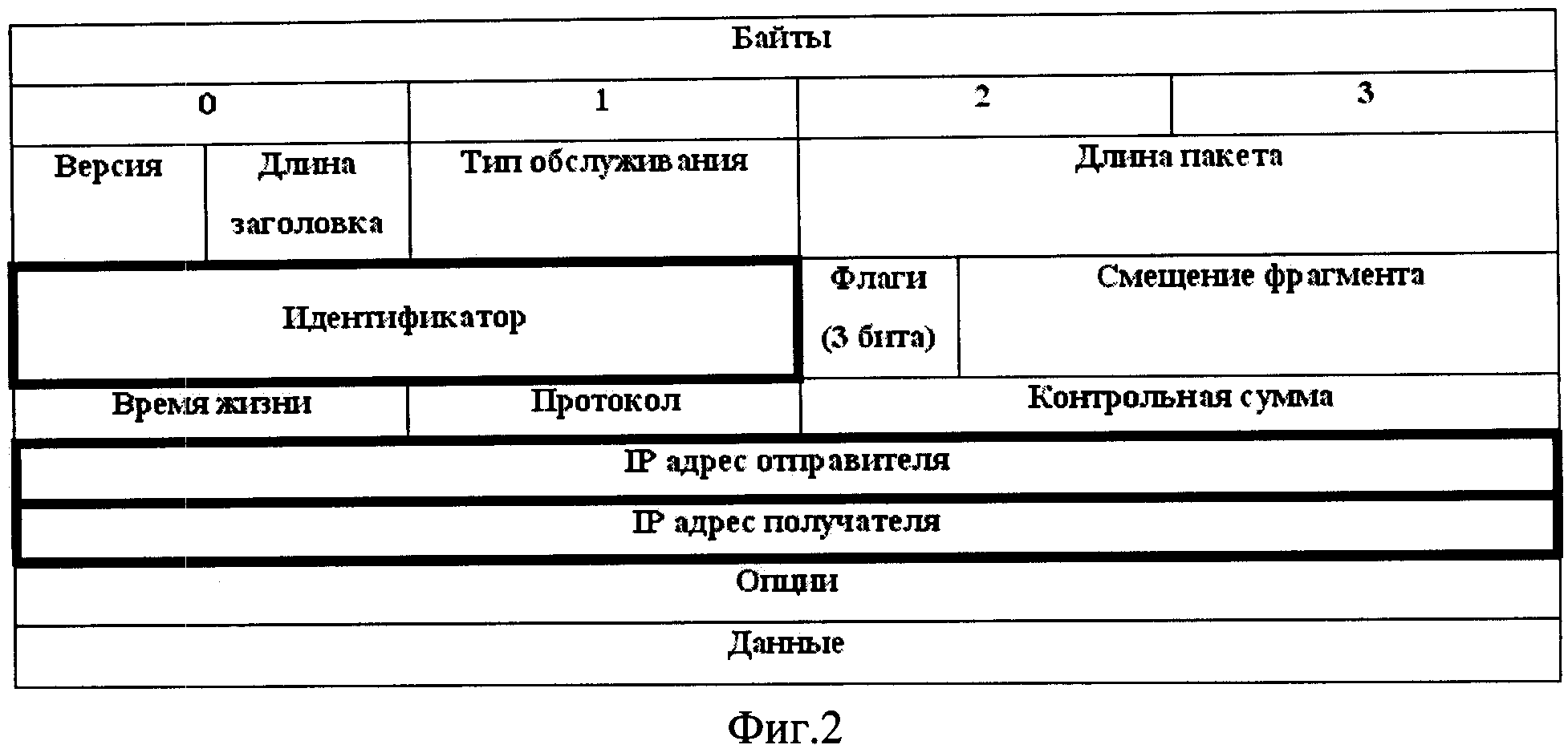

на фиг.3-схема поясняющая процесс передачи и приема информационного и уведомляющего пакетов сообщений;

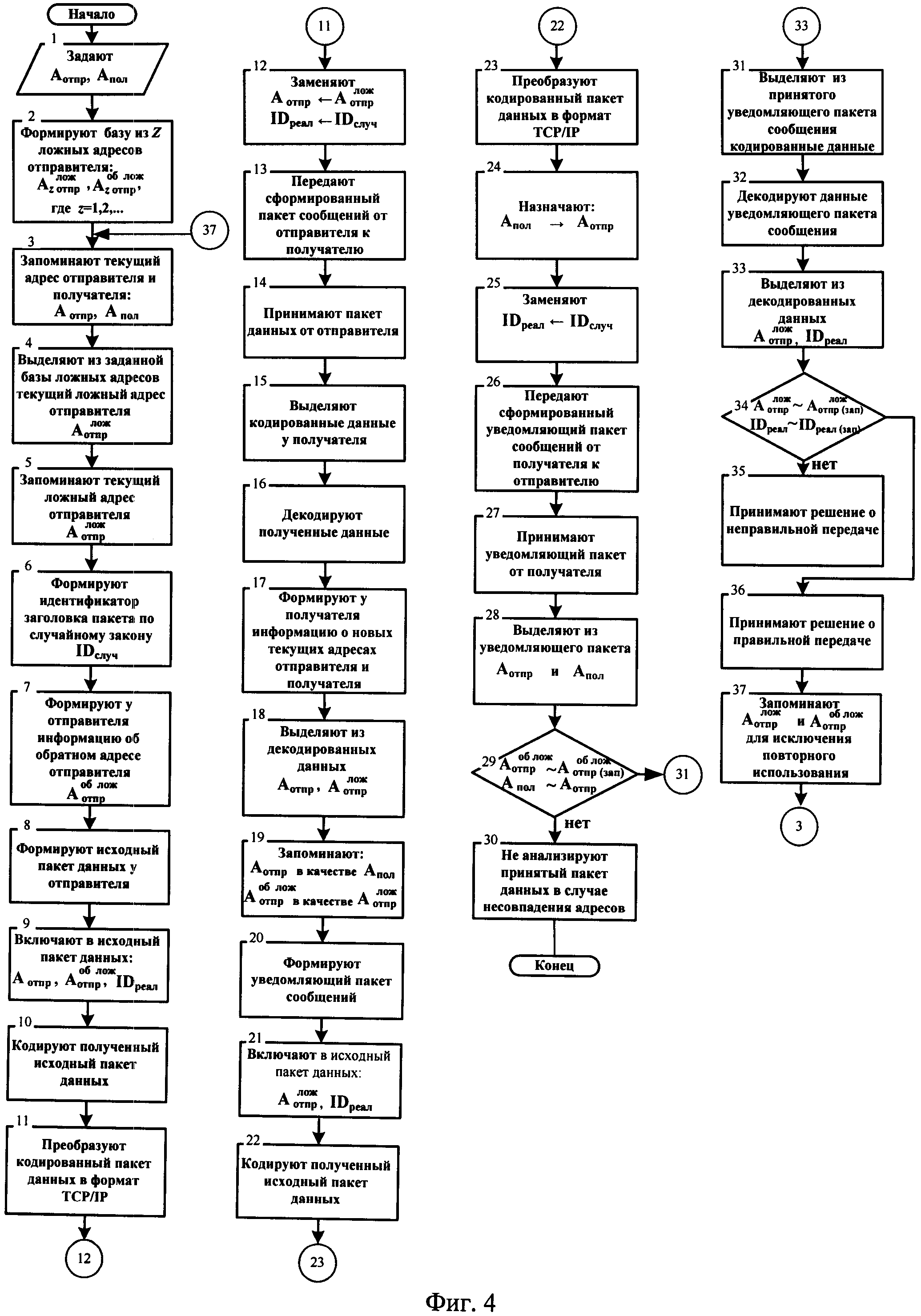

на фиг.4 - блок-схема алгоритма защиты канала связи вычислительной сети.

Реализация заявленного способа объясняется следующим образом. При объединении удаленных сегментов распределенной ВС через сети связи общего пользования (например, Интернет) усложняется решение задачи по обеспечению безопасности связи. Это связано с возникновением практически неограниченного спектра потенциальных угроз, связанных либо с несанкционированным доступом к информации или ее перехватом в процессе передачи по каналам связи, либо деструктивными воздействиями на ВС. Задача защиты информационной части пакетов сообщений достаточно эффективно решается средствами криптографии. Однако даже при отсутствии возможности декодирования перехваченной информации нарушитель путем анализа сетевого трафика (заголовков пакетов сообщения) имеет возможность определить информационное взаимодействие сегментов распределенной ВС. Это обусловлено тем, что заголовки пакетов сообщений передают в открытом виде.

Основными данными, из заголовка пакета сообщения, используемыми для определения информационного взаимодействия, являются адреса отправителей, получателей и идентификатор пакета сообщения. IP-адреса представляют собой основной тип адресов, на основании которых осуществляют передачу пакетов между сетями. Эти адреса состоят из последовательности в 32 бита. IP-адрес назначает администратор и он состоит из двух частей: номера сети и номера узла. Кроме того, все пространство адресов делится на пять классов, в соответствии с которыми определяется, сколько бит адреса относится к сетевой части, а сколько к узловой. При маршрутизации пакета через внешние сети основную роль играет сетевая часть IP-адреса, так как на промежуточных маршрутизаторах направление передачи пакета определяется по номеру сети (сетевая часть IP-адреса) [В.Г. Олифер, Н.А. Олифер. Компьютерные сети: Принципы, технологии, протоколы. Учебник для вузов. 3-е изд. - СПб.: Питер. 2010, стр.340-349].

Кроме того, при передаче пакета, источник присваивает ему идентификационный номер размером 16 бит. Данный номер используется в случае выполнения фрагментации пакета при прохождении через внешнюю сеть. Все фрагменты пакета будут иметь одинаковый идентификационный номер. Это необходимо для правильной сборки фрагментов в исходный пакет [С. Золотов. Протоколы Internet. - СПб.: BHV-Санкт-Петербург, 1998, стр.182-190]. При информационном взаимодействии сегментов распределенной ВС номерование пакетов будет осуществляться последовательно.

Таким образом, для обеспечения безопасности и скрытности работы сегментов распределенной ВС по каналам связи возникает необходимость использования процедуры скрытия истинных адресов корреспондентов и изменение значений идентификаторов пакетов в информационном потоке сообщений.

Реализацию заявленного способа можно пояснить на схеме информационно-вычислительной сети, показанной на фиг.1.

Сегменты распределенной ВС 1.1 и 1.2 подключены к внешней сети 2 посредством маршрутизатора 1.1.3 и 1.2.3. В общем случае сегмент распределенной ВС 1.1 представляет собой совокупность ПЭВМ 1.1.11- 1.1.1N, периферийного и коммуникационного оборудования 1.1.2 и 1.1.3, объединенного физическими линиями связи. Все эти элементы имеют идентификаторы, в качестве которых, в наиболее распространенном стеке протоколов TCP/IP используются сетевые адреса (IP-адреса). Внешняя сеть представлена набором маршрутизаторов 2.11-2.19, осуществляющих транспортировку информационных потоков из одного сегмента распределенной ВС в другой.

Структура пакетов сообщений известна, как известен и принцип передачи пакетов в вычислительных сетях. Например, на фиг.2 представлена структура заголовка IP-пакетов сообщений, где выделены поля: идентификатор, адрес отправителя и получателя пакета сообщений [RFC 791, Internet Protocol, 1981, сентябрь, стр.11-22]. При прохождении пакетов через внешнюю сеть осуществляется его маршрутизация от источника к получателю в соответствии с IP адресом назначения.

На фиг.3 представлена схема, поясняющая процесс передачи и приема информационного и уведомляющего пакетов сообщений, а на фиг.4 блок-схема алгоритма, реализующего способ защиты канала связи вычислительной сети.

На начальном этапе задают исходные данные, включающие адреса отправителя и получателя сообщений. Формируют у получателя и отправителя в предварительно заданные исходные данные базу из Z ложных адресов отправителя. После чего запоминают текущий адрес отправителя и получателя (блок 1-3, фиг.4).

Выделяют из заданной базы ложных адресов текущий ложный адрес

отправителя  и запоминают его. Формируют идентификатор заголовка пакета IDслуч по случайному закону (блок 4-6, фиг.4).

и запоминают его. Формируют идентификатор заголовка пакета IDслуч по случайному закону (блок 4-6, фиг.4).

У отправителя из предварительно заданной базы ложных адресов отправителя случайным образом выделяют обратный ложный адрес отправителя  и запоминают его (блок 7, фиг.4).

и запоминают его (блок 7, фиг.4).

Первоначально у отправителя формируют исходный пакет данных, в который включают предварительно запомненные текущий адрес отправителя Аотпр и обратный ложный адрес отправителя  , а также реальный идентификатор пакета IDреал. После чего кодируют любым из известных способов кодирования (см., например, книгу Молдовян Н.А. и др. «Криптография: от примитива к синтезу». - СПб.: БВХ - Петербург, 2004, с.301-337) и преобразуют его в формат TCP/IP (блок 8-11, фиг.4). Преобразование заключается в добавлении IP-заголовка к кодированному пакету данных. Полученный в результате пакет является информационным пакетом сообщения, в котором заменены текущий адрес отправителя Aотпр на предварительно запомненный ложный текущий адрес отправителя

, а также реальный идентификатор пакета IDреал. После чего кодируют любым из известных способов кодирования (см., например, книгу Молдовян Н.А. и др. «Криптография: от примитива к синтезу». - СПб.: БВХ - Петербург, 2004, с.301-337) и преобразуют его в формат TCP/IP (блок 8-11, фиг.4). Преобразование заключается в добавлении IP-заголовка к кодированному пакету данных. Полученный в результате пакет является информационным пакетом сообщения, в котором заменены текущий адрес отправителя Aотпр на предварительно запомненный ложный текущий адрес отправителя  , и реальный идентификатор заголовка пакета IDреал на сформированный идентификатор IDслуч по случайному закону, а в качестве адреса получателя используется текущий адрес получателя Aпол. Передают получателю сформированный информационный пакет сообщений (блок 12-13, фиг.4).

, и реальный идентификатор заголовка пакета IDреал на сформированный идентификатор IDслуч по случайному закону, а в качестве адреса получателя используется текущий адрес получателя Aпол. Передают получателю сформированный информационный пакет сообщений (блок 12-13, фиг.4).

На втором этапе, после приема у получателя информационного пакета сообщения выделяют кодированные данные и декодируют их (блок 14-16, фиг.4).

Далее формируют у получателя информацию о новых текущих адресах отправителя и получателя. Для этого выделяют из декодированных данных текущий адрес отправителя Aотпр, который используют в качестве текущего Aпол, и обратный ложный адрес отправителя  , который используют в качестве текущего ложного адреса отправителя

, который используют в качестве текущего ложного адреса отправителя  , и запоминают их (блок 17-19, фиг.4).

, и запоминают их (блок 17-19, фиг.4).

На третьем этапе для подтверждения факта получения от отправителя пакета, у получателя формируют уведомляющий пакет сообщения. Для чего аналогично, как и у отправителя формируют исходный пакет, представляющий собой уведомление о получении информационного пакета сообщения., Затем в исходный пакет включают предварительно запомненные текущий ложный адрес отправителя  и реальный идентификатор заголовка пакета IDреал (блок 20-21, фиг.4). Далее кодируют пакет данных и преобразуют его в формат TCP/IP (блок 22-23, фиг.4). Назначают текущим адресом отправителя Аотпр предварительно запомненный обратный ложный адрес отправителя

и реальный идентификатор заголовка пакета IDреал (блок 20-21, фиг.4). Далее кодируют пакет данных и преобразуют его в формат TCP/IP (блок 22-23, фиг.4). Назначают текущим адресом отправителя Аотпр предварительно запомненный обратный ложный адрес отправителя  , полученный из принятого от отправителя пакета сообщения. Также назначают текущим адресом получателя Aпол предварительно запомненный адрес отправителя Aотпр (блок 24, фиг.4).

, полученный из принятого от отправителя пакета сообщения. Также назначают текущим адресом получателя Aпол предварительно запомненный адрес отправителя Aотпр (блок 24, фиг.4).

После этого заменяют реальный идентификатор заголовка пакета IDреал на сформированный идентификатор IDслуч по случайному закону (блок 25, фиг.4). Далее передают сформированный уведомляющий пакет сообщения от получателя к отправителю (блок 26, фиг.4).

На четвертом этапе, после приема у отправителя уведомляющего пакета сообщения, из заголовка пакета выделяют текущие адреса отправителя  и получателя Aпол (блок 27-28, фиг.4). Сравнивают соответствующие адреса с предварительно запомненными обратным ложным адресом отправителя

и получателя Aпол (блок 27-28, фиг.4). Сравнивают соответствующие адреса с предварительно запомненными обратным ложным адресом отправителя  и адресом отправителя Aотпр (блок 29, фиг.4). При несовпадении адресов принятый пакет сообщения не анализируют, а при совпадении выделяют из принятого уведомляющего пакета сообщения кодированные данные и декодируют их (блок 30-32, фиг.4).

и адресом отправителя Aотпр (блок 29, фиг.4). При несовпадении адресов принятый пакет сообщения не анализируют, а при совпадении выделяют из принятого уведомляющего пакета сообщения кодированные данные и декодируют их (блок 30-32, фиг.4).

Выделяют из декодированных данных текущий ложный адрес отправителя  и реальный идентификатор заголовка пакета IDреал (блок 33, фиг.4). Сравнивают выделенный текущий ложный адрес отправителя

и реальный идентификатор заголовка пакета IDреал (блок 33, фиг.4). Сравнивают выделенный текущий ложный адрес отправителя  и реальный идентификатор IDреал с соответствующими предварительно запомненными ложным адресом отправителя

и реальный идентификатор IDреал с соответствующими предварительно запомненными ложным адресом отправителя  и реальным идентификатором пакета IDpeал (блок 34, фиг.4).

и реальным идентификатором пакета IDpeал (блок 34, фиг.4).

При несовпадении соответствующих адресов принимают решение о неправильной передаче пакета сообщения, а при совпадении - о правильной передаче (блок 35-36, фиг.4). Запоминают ложный адрес отправителя  и обратный ложный адрес отправителя

и обратный ложный адрес отправителя  для исключения повторного их использования (блок 37, фиг.4).

для исключения повторного их использования (блок 37, фиг.4).

Таким образом, заявленный способ за счет использования модифицированной процедуры определения используемых адресов при информационном обмене между удаленными сегментами распределенной вычислительной сети, путем введения ложных адресов из адресного пространства сетей, не относящихся к сегментам распределенной вычислительной сети, и изменения реальных идентификаторов передаваемых пакетов, позволяет повысить уровень безопасности и скрытности работы сегментов вычислительной сети по каналам связи.

Способ защиты канала связи вычислительной сети, заключающийся в том, что предварительно задают исходные данные, включающие адреса отправителя и получателя сообщений, запоминают текущий адрес отправителя и получателя, формируют у отправителя информацию об обратном адресе отправителя, кодируют данные при формировании исходного пакета сообщения у отправителя и передают его получателю, выделяют из принятого пакета сообщения кодированные данные и декодируют их, формируют у получателя информацию об адресах отправителя и получателя, а также уведомляющий пакет сообщения и передают его отправителю, а из принятого уведомляющего пакета сообщения выделяют адреса отправителя и получателя, которые сравнивают с предварительно запомненными обратными адресами, в случае несовпадения адресов принятый пакет не анализируют, при их совпадении выделяют из принятого уведомляющего пакета сообщения кодированные данные и декодируют их, отличающийся тем, что дополнительно формируют у получателя и отправителя базу из Z ложных адресов отправителя, выделяют из заданной базы Z текущий ложный адрес отправителя , запоминают его, формируют идентификатор пакета сообщения по случайному закону ID, при формировании у отправителя информации об обратном адресе отправителя выделяют обратный ложный адрес отправителя из предварительно заданной базы ложных адресов Z, и запоминают его, затем для формирования исходного пакета сообщения у отправителя включают предварительно запомненный текущий адрес отправителя A и обратный ложный адрес отправителя , а также реальный идентификатор пакета ID, после преобразования кодированного пакета сообщения в формат IP заменяют текущий адрес отправителя на предварительно запомненный ложный текущий адрес отправителя , заменяют реальный идентификатор пакета на сформированный идентификатор по случайному закону ID, после выделения и декодирования из принятого исходного пакета сообщения у получателя формируют информацию о новых текущих адресах отправителя и получателя, для чего выделяют из декодированных данных текущий адрес отправителя А и обратный ложный адрес отправителя , и запоминают их в качестве текущего адреса получателя A и текущего ложного адреса отправителя соответственно, затем для формирования уведомляющего пакета сообщения у получателя включают в него предварительно запомненные текущий ложный адрес отправителя и реальный идентификатор заголовка пакета сообщения ID, после преобразования кодированного пакета сообщения в формат TCP/IP назначают текущим адресом отправителя и адресом получателя предварительно запомненные обратный ложный адрес отправителя и адрес получателя A соответственно, заменяют реальный идентификатор пакета сообщения на сформированный идентификатор по случайному закону ID, после выделения из заголовка принятого уведомляющего пакета сообщения у отправителя сравнивают полученные текущие адреса отправителя и получателя A с предварительно запомненными обратным ложным адресом отправителя и адресом отправителя A, и при совпадении адресов сравнивают выделенные и декодированные текущий ложный адрес отправителя и реальный идентификатор пакета сообщения ID с соответствующими предварительно запомненными значениями, и при их несовпадении принимают решение о неправильной передаче исходного пакета сообщения, а при совпадении принимают решение о правильной передаче и запоминают ложный адрес отправителя и обратный ложный адрес отправителя для исключения повторного использования.