Результат интеллектуальной деятельности: УПРАВЛЕНИЕ АУТЕНТИФИКАЦИЕЙ ПОЛЬЗОВАТЕЛЯ

Вид РИД

Изобретение

УРОВЕНЬ ТЕХНИКИ

В вычислительной среде веб-сайты часто используют аутентификацию пользователя в целях обеспечения безопасности, например, при осуществлении доступа к содержанию сервера или веб-сайта или выполнении операций в режиме онлайн. Аутентификация пользователя, как правило, требует, чтобы пользователь зарегистрировал свою идентификационную информацию на веб-сайте, часто предоставляя уникальное имя пользователя и ассоциированный код безопасности, например, алфавитно-цифровой пароль. Аутентификацию пользователя, которая использует имя пользователя и ассоциированный пароль, как правило, относят к однофакторной аутентификации. Иногда веб-сайты могут требовать, чтобы пользователь предоставил больше, чем одну форму аутентификации (например, секретный ключ), который часто относят к многофакторной аутентификации (например, двухфакторной аутентификации). Дополнительно веб-сайты могут использовать аутентификационные коды для определения, является ли пользователь человеком или Интернет-ботом (например, компьютер, используемый для создания спама на веб-сайте). Аутентификация пользователя также может содержать “внешнюю” аутентификацию, при которой аутентификация может совершаться вне предварительно установленной системы связи (например, загрузка электронного ключа, хранящегося на флэш-памяти, после введения имени пользователя и пароля на веб-сайте).

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Данная сущность изобретения позволяет ознакомиться в доступной форме с выбором концепций, которые затем будут описаны ниже в Подробном описании. Данная сущность изобретения не претендует на установление ключевых признаков или существенных признаков заявленного объекта изобретения, также не направлена на ограничение объема заявленного объекта изобретения.

Часто, когда пользователь веб-сайта желает получить доступ к некоторой информации или выполнить некоторые операции на веб-сайте, его просят ввести имя пользователя и пароль в интерфейс пользователя (UI). Использование пароля, связанного с конкретным именем пользователя может обеспечить аутентификацию пользователя, например, потому, что пароль обычно известен только пользователю, зарегистрированному на веб-сайте (например, совместно используемый секрет). Однако защита удаленного доступа к веб-сайту может быть поставлена под угрозу, если пароли используют другие лица, а не зарегистрированные пользователи (например, похитители личных данных). Для добавления одного или более уровней защиты аутентификации пользователя может быть использована многофакторная аутентификация, например, когда пользователь выполняет покупки в режиме онлайн.

Современные технологии многофакторной аутентификации включают в себя использование телефонов или мобильных устройств как второй фактор аутентификации. Например, когда пользователь веб-сайта пытается купить изделие в режиме онлайн, то главный веб-сайт может послать службой коротких сообщений (SMS) сообщение (например, текстовое сообщение) на мобильное устройство пользователя (например, мобильный телефон). В этом примере после приема SMS сообщения пользователь может в ответ послать аутентификационный ключ, предоставленный веб-сайтом. В этом случае, например, похитителю личных данных потребуется имя пользователя, пароль пользователя и обозначенное мобильное устройство пользователя для того, чтобы завершить аутентификацию.

Прежние и современные решения включают в себя системы, которые автоматически посылают вызов на обозначенный телефон пользователя для приема запроса аутентификации от системы сервера (Authentify, http://authentify.com). Однако, только те сайты третьего лица, которые имеют предшествующее деловое сотрудничество и специальное лицензионное соглашение на аутентификационную услугу, могут использовать этот тип многофакторной аутентификации для своих пользователей. Более того, современные системы не дают широких возможностей предоставления сайтов третьих лиц, например, обычно требуя множество операций взаимодействия с разработчиком/владельцем сайта, который желает использовать услугу аутентификации и модуль услуг. Кроме того, некоторые современные системы требуют, чтобы веб-сайт выступал в роли узла и обеспечивал запрос на многофакторную аутентификацию.

Прежние и современные решения обычно не позволяют конечному пользователю (например, пользователю, для которого осуществляется операция многофакторной аутентификации) управлять процессом аутентификации и связанной с ним информацией об учетной записи. Например, в современных системах конечный пользователь не может осуществить прямой доступ к информации об операции, которая осуществляется с использованием его информации аутентификации. Более того, конечные пользователи обычно не имеют непосредственной возможности управлять тем, когда и как может использоваться многофакторная аутентификация, или же, например, отключить услугу для своего обозначенного мобильного устройства.

В данном документе предложены технологии и системы для обеспечения регистрации и управления учетной записью услуги многофакторной аутентификации пользователям Интернета и веб-сайтами третьего лица. В одном варианте осуществления регистрация веб-сайта третьего лица может содержать прием действительного цифрового идентификационного сертификата (например, SSL сертификат), который распространяется на веб-сайт третьего лица, желающий использовать услугу многофакторной аутентификации. Дополнительно чтобы зарегистрировать веб-сайт третьего лица, услуга аутентификации может принять соглашение с условиями использования услуги многофакторной аутентификации для сайта третьего лица. В этом варианте осуществления, как только будут приняты эти позиции соглашения, услуга многофакторной аутентификации может позволить веб-сайту третьего лица использовать услугу (например, включить услугу или послать ключ авторизации веб-сайту третьего лица).

В этом варианте осуществления регистрация пользователя с услугой многофакторной аутентификации может содержать оповещение пользователя с помощью уведомления о доступности услуги, доступна ли услуга в месте расположения пользователя, и предоставлять сокращенный код, соответствующий стране. Дополнительно регистрация пользователя может содержать регистрацию мобильного устройства пользователя (например, номер мобильного телефона) с услугой, например с предоставлением многофакторной аутентификации. Кроме того, через интерфейс пользователя (UI) для управления учетной записью пользователя на основе Интернета может быть предложена возможность просмотра пользователем операции по их учетной записи и возможность убрать аутентификацию через обозначенное мобильное устройство (например, если телефон утерян).

Для осуществления приведенного выше и получения связанных с этим результатов в приведенном далее описании и приложенных чертежах изложено несколько иллюстрированных аспектов и реализаций. Они служат иллюстрацией лишь нескольких различных путей использования одного или нескольких аспектов. Другие аспекты, преимущества и новые признаки раскрытия станут понятны из приведенного далее подробного описания заявленного изобретения, которое следует рассматривать вместе с чертежами.

ОПИСАНИЕ ЧЕРТЕЖЕЙ

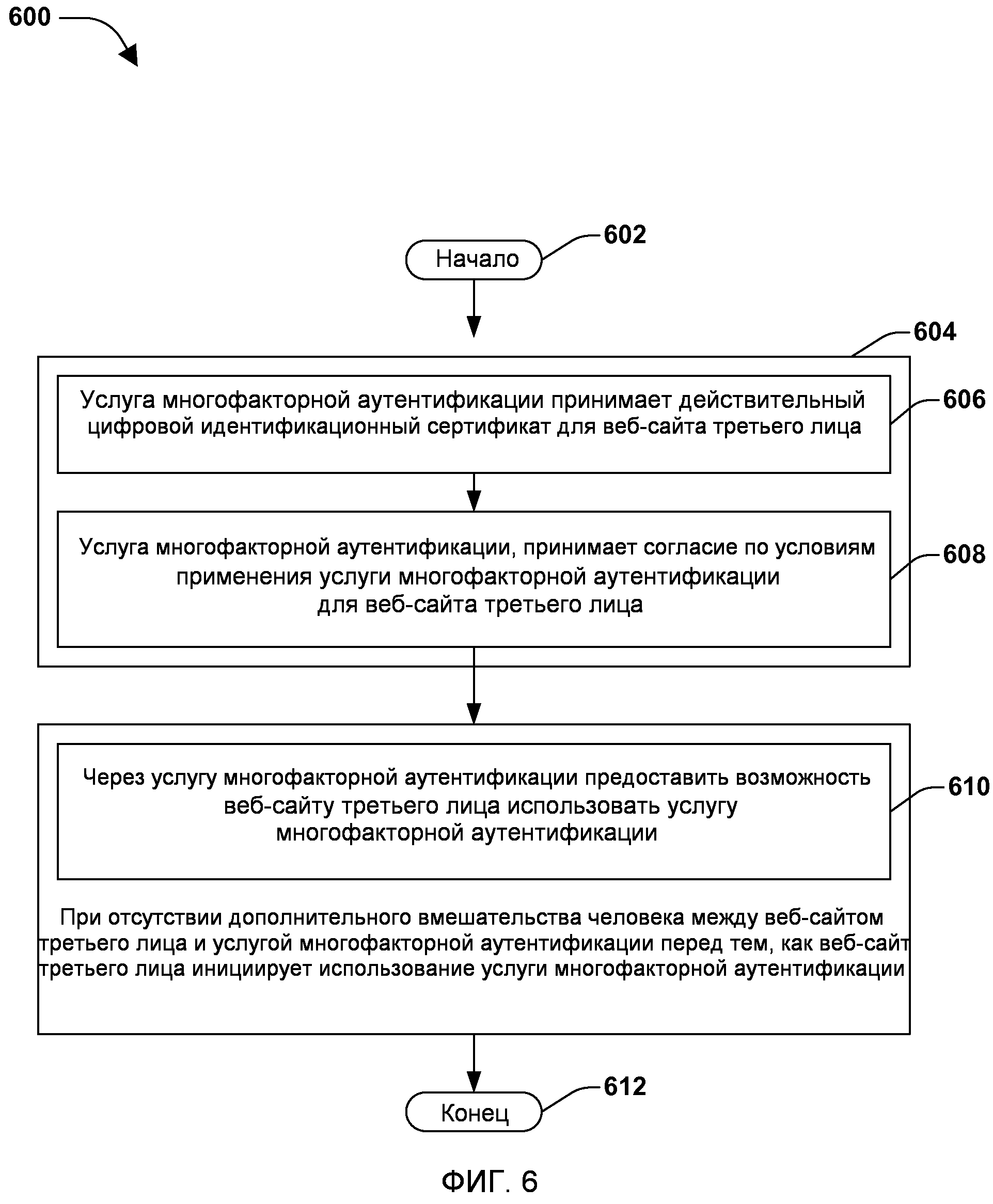

На Фиг.1 представлена блок-схема, иллюстрирующая примерный вариант осуществления многофакторной аутентификации пользователя.

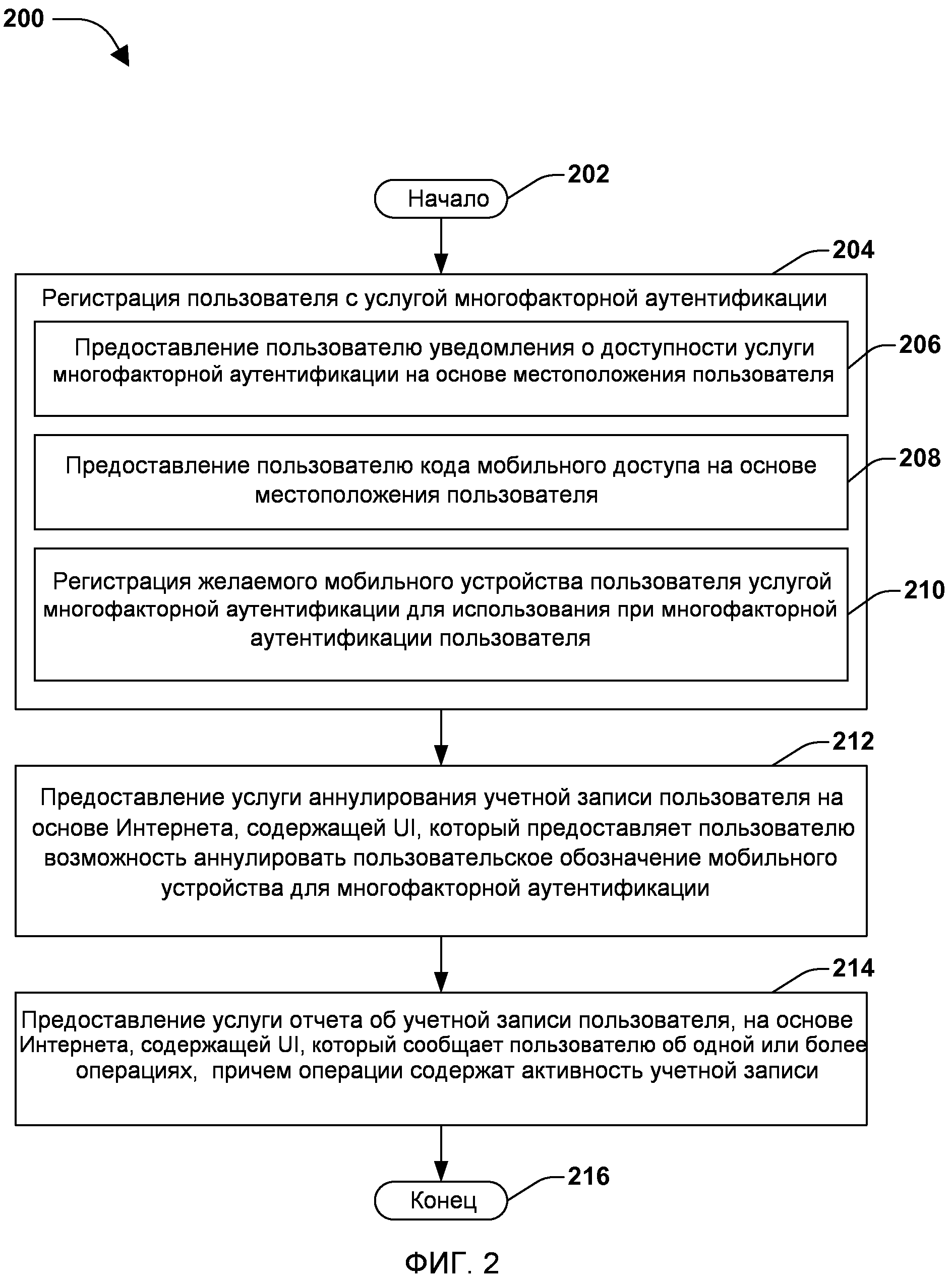

На Фиг.2 представлена блок-схема алгоритма, иллюстрирующая примерный способ предоставления управления учетной записью услуги аутентификации пользователю услуги многофакторной аутентификации веб-сайта третьего лица.

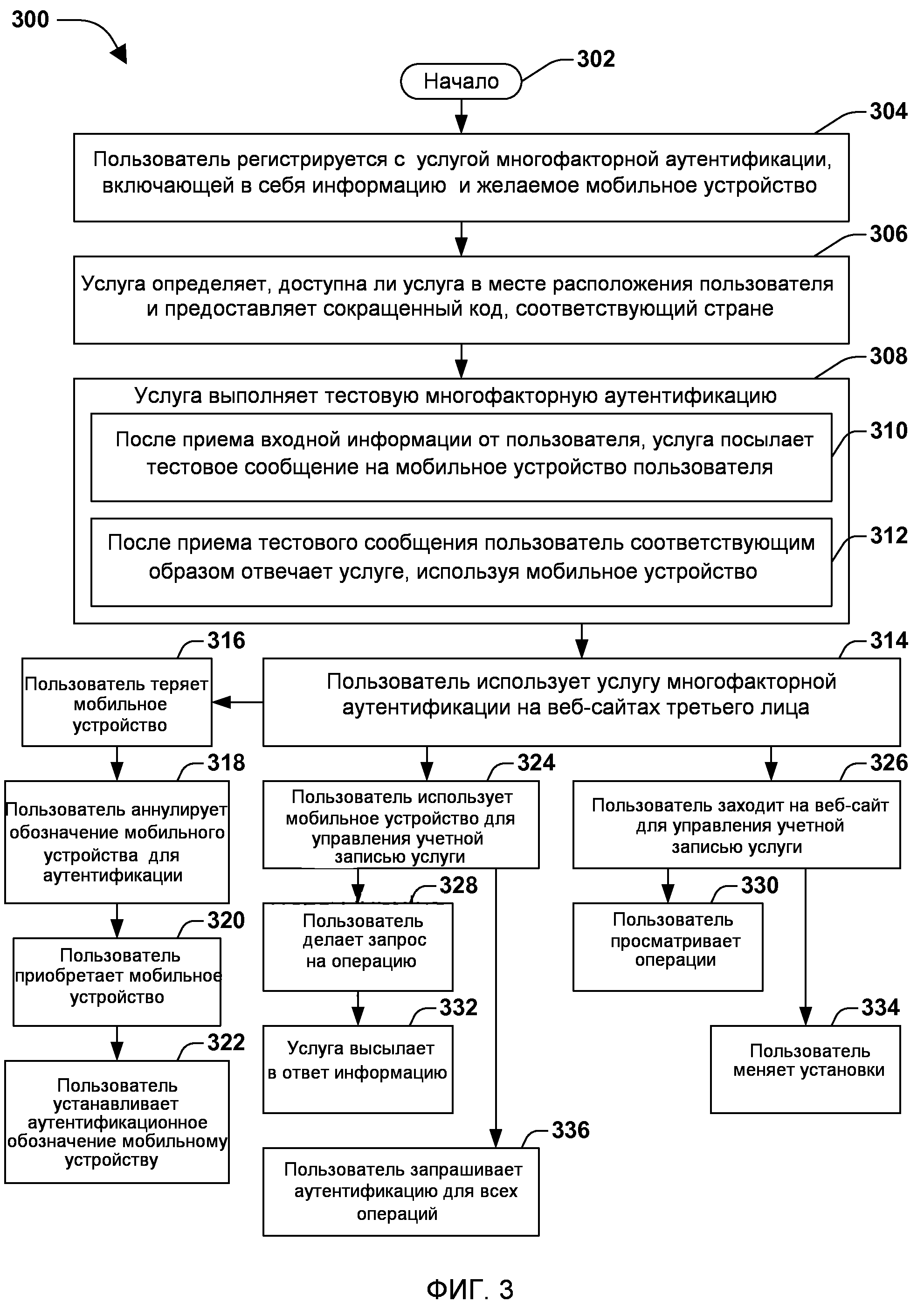

На Фиг.3 представлена блок-схема алгоритма, иллюстрирующая один примерный вариант осуществления использования пользователем предоставления управления учетной записью для услуги аутентификации.

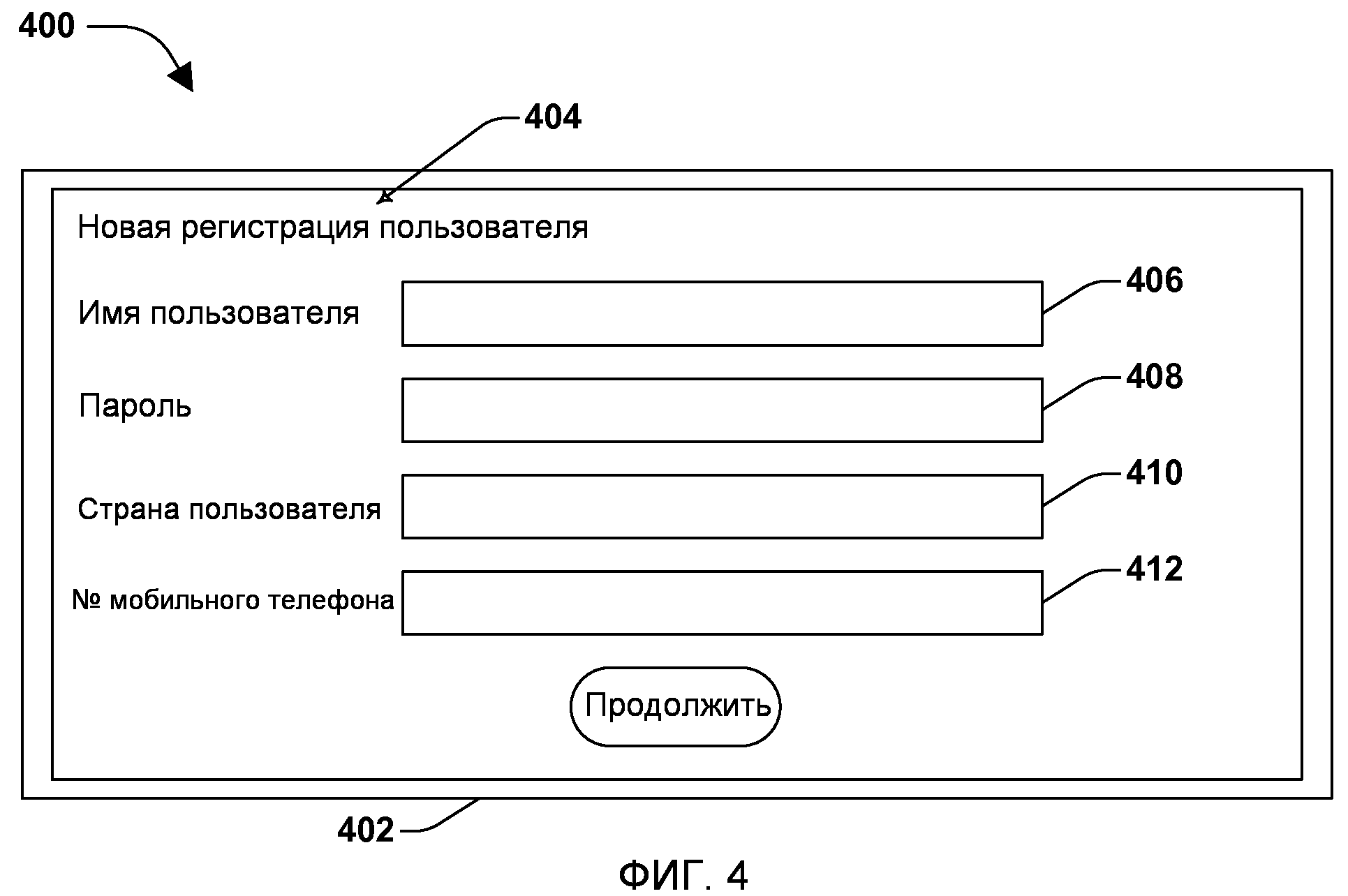

На Фиг.4 представлена иллюстрация примерного варианта осуществления регистрационного окна пользователя на веб-сайте многофакторной аутентификации.

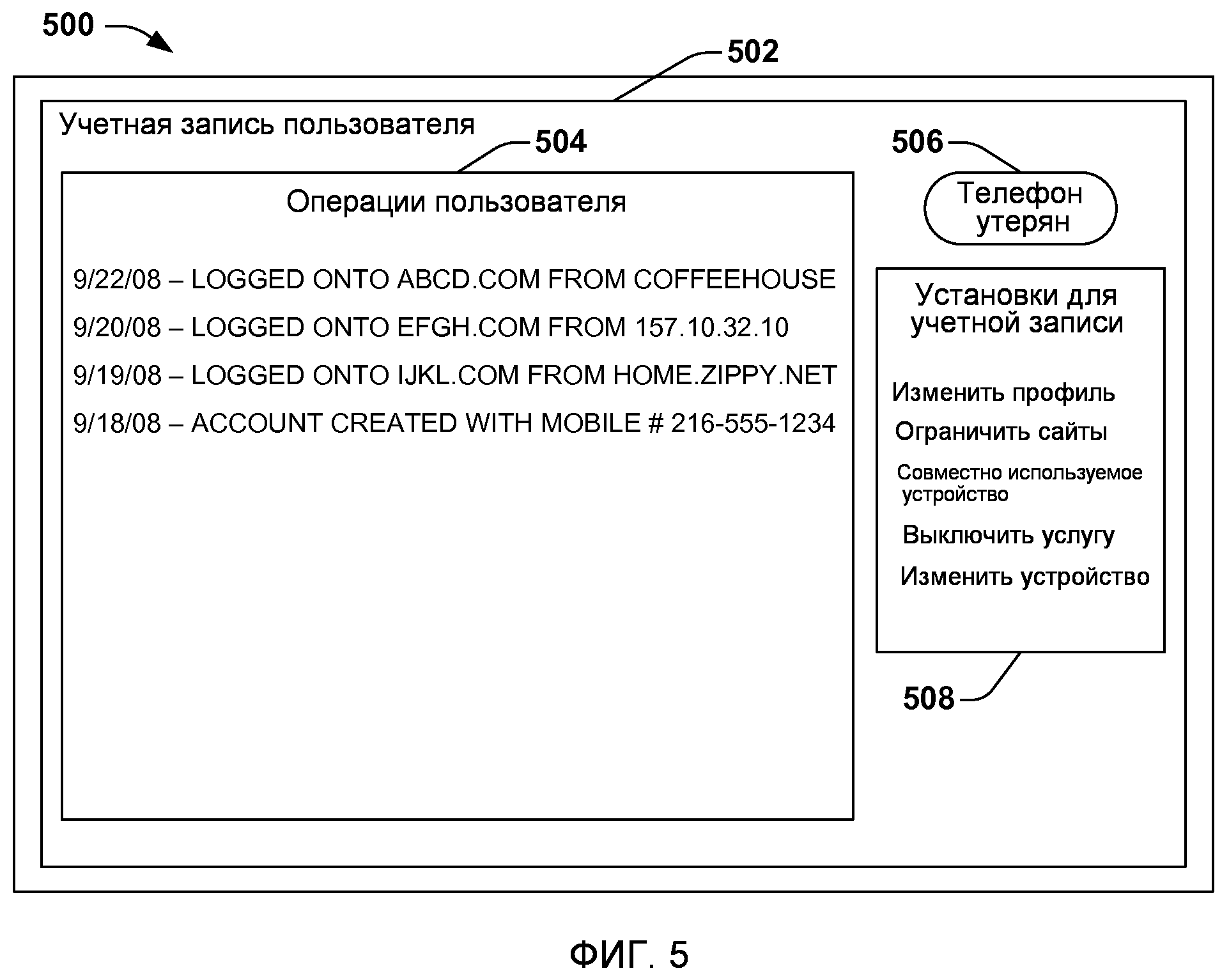

На Фиг.5 приведена иллюстрация примерного варианта осуществления окна управления учетной записью пользователя на веб-сайте многофакторной аутентификации.

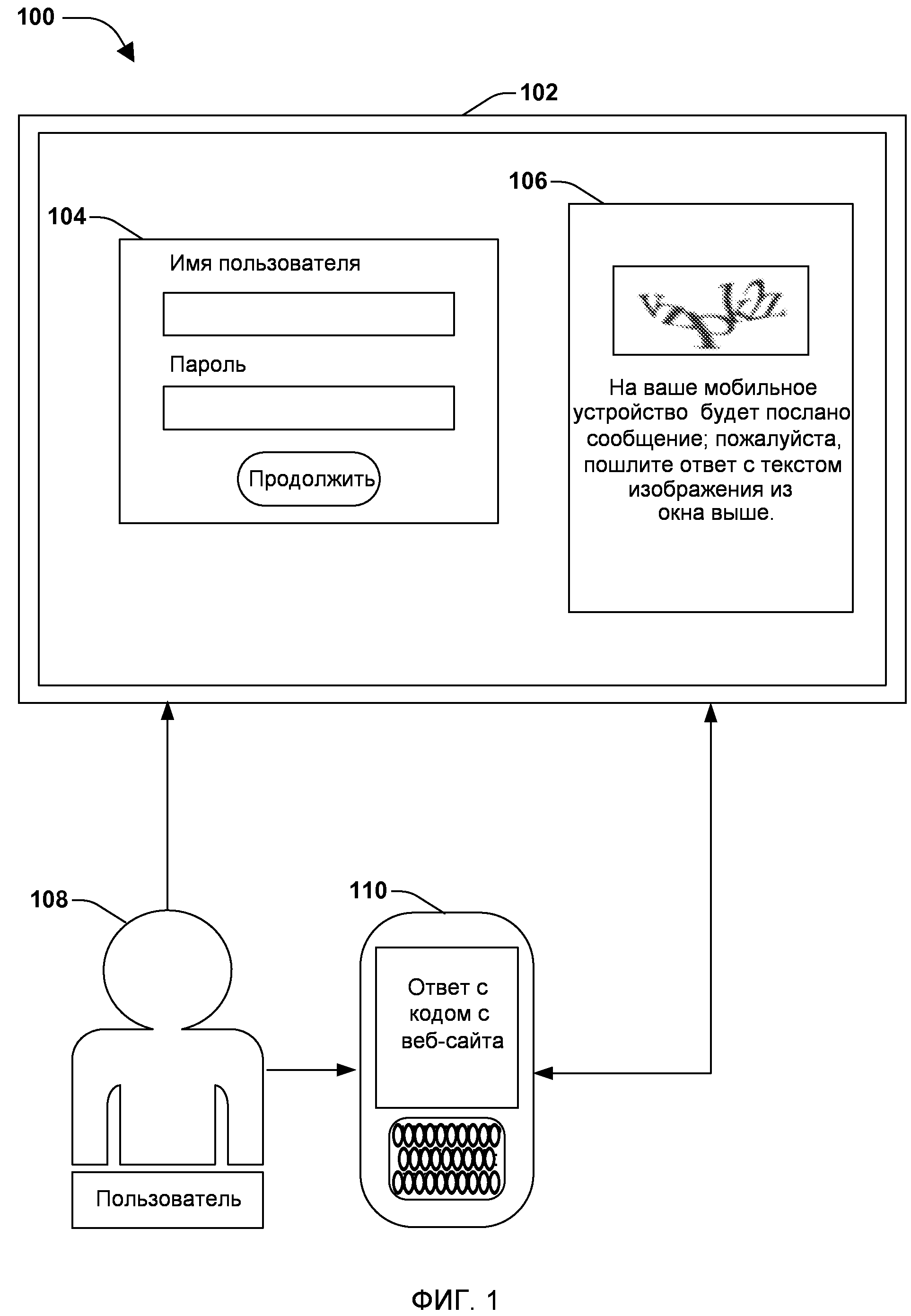

На Фиг.6 приведена блок-схема алгоритма, иллюстрирующая примерный способ для регистрации веб-сайта третьего лица для использования услуги многофакторной аутентификации.

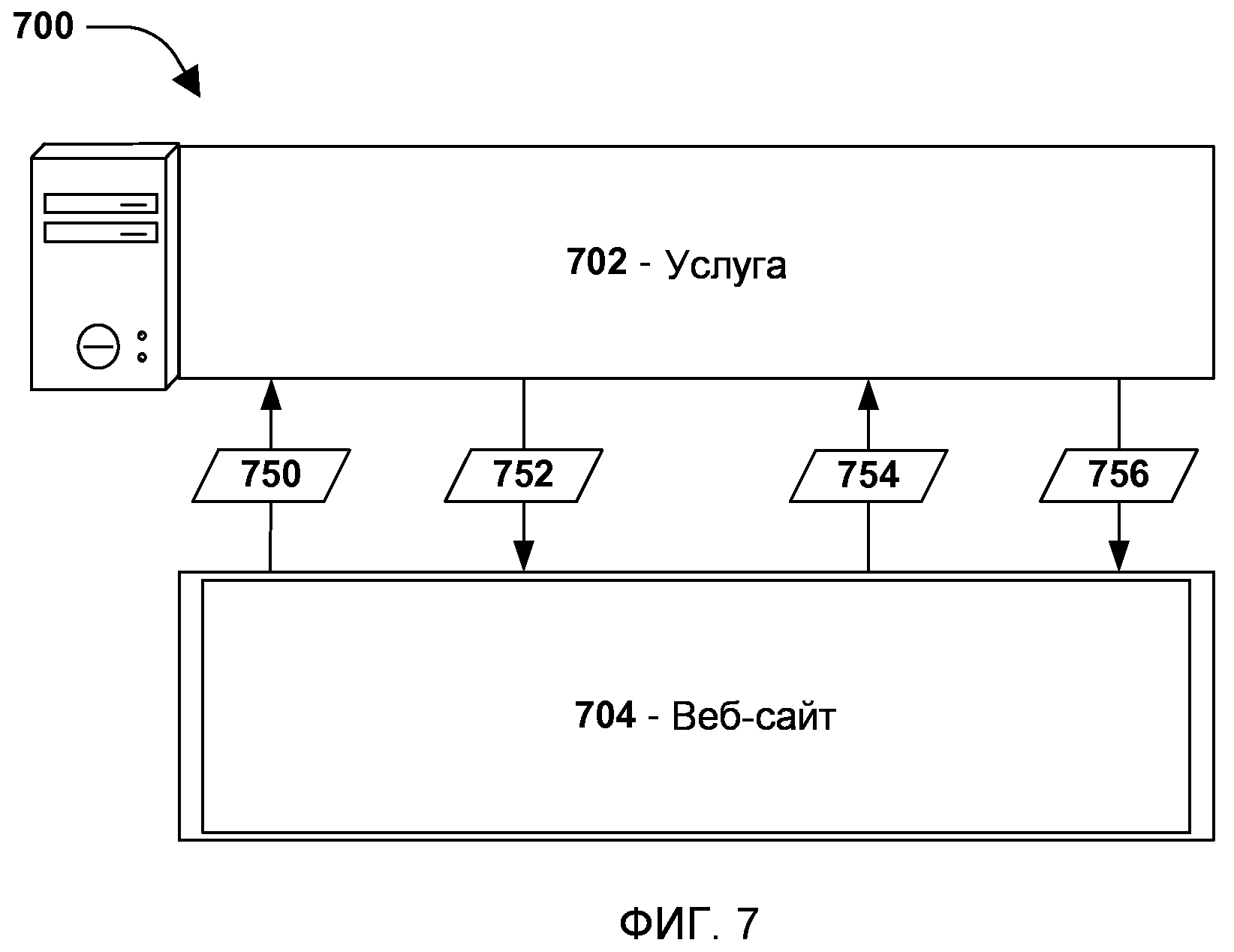

На Фиг.7 представлена блок-схема, иллюстрирующая один примерный вариант осуществления регистрации веб-сайта третьего лица с услугой многофакторной аутентификации.

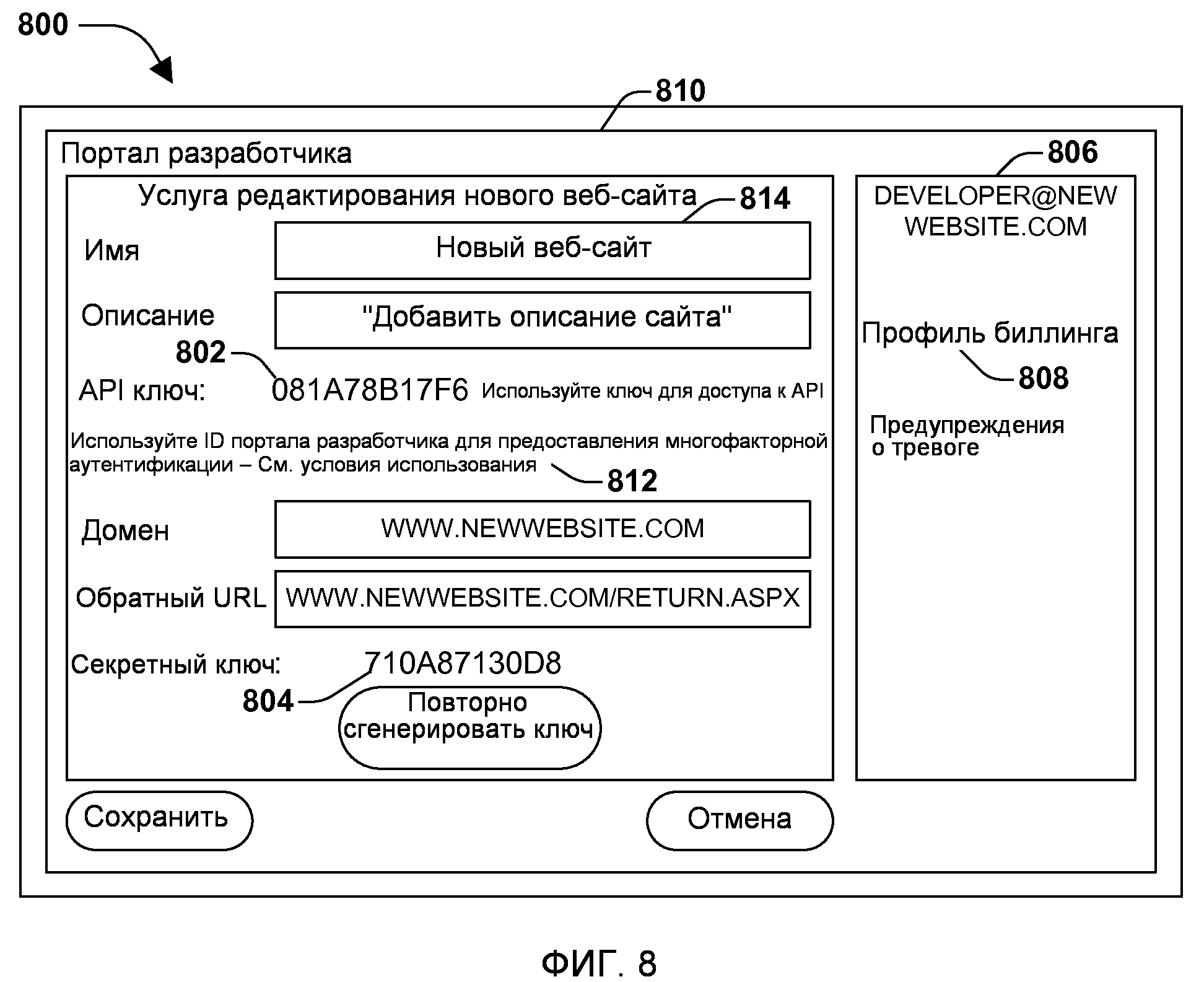

На Фиг.8 представлена иллюстрация другого примерного варианта осуществления регистрации веб-сайта третьего лица с услугой многофакторной аутентификации.

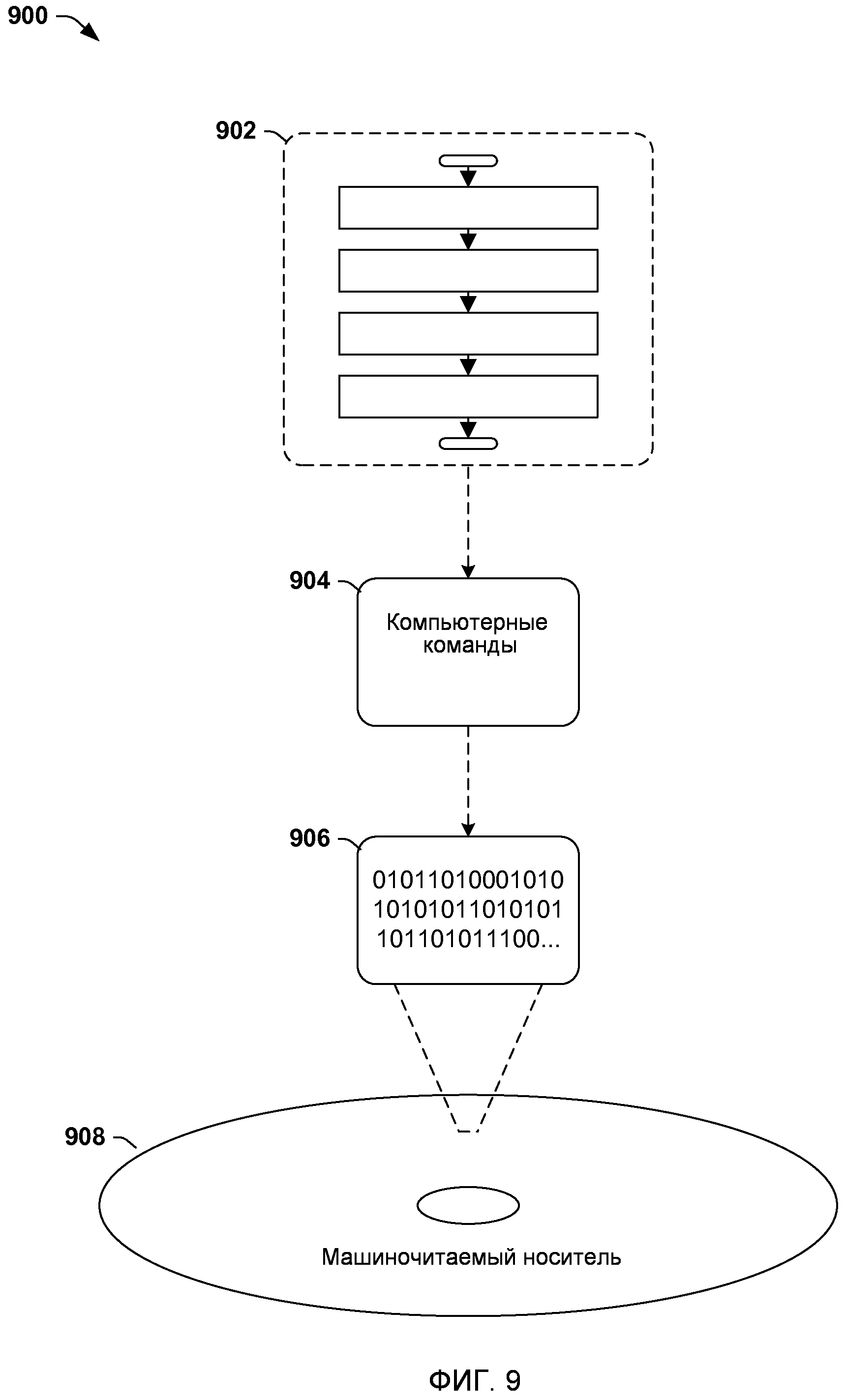

На Фиг.9 представлена иллюстрация примерного машиночитаемого носителя, содержащего машиноисполняемые команды, сконфигурированные с возможностью осуществления одного или более изложенных в данном документе представлений.

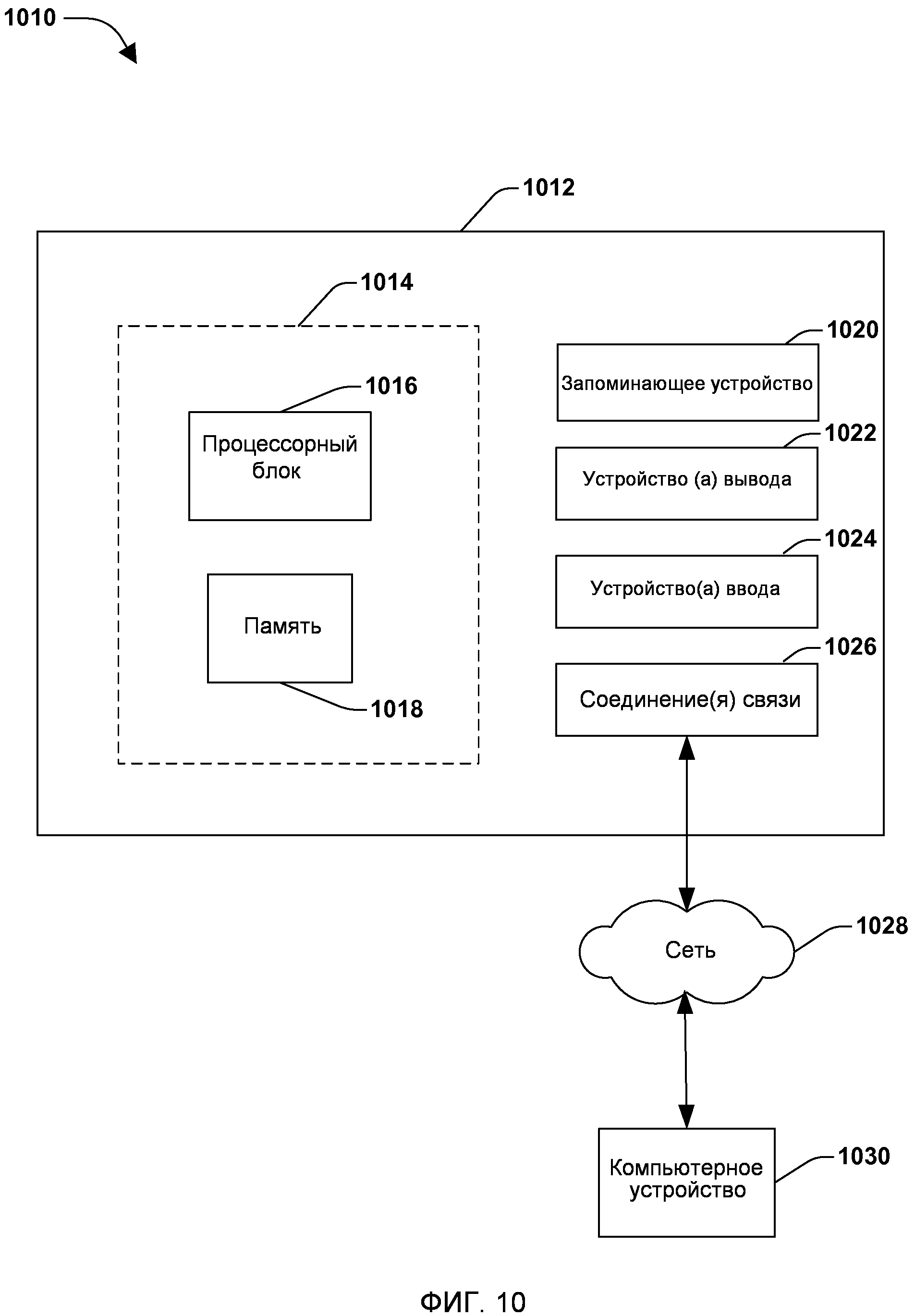

Фиг.10 иллюстрирует примерную вычислительную среду, в которой можно реализовать одно или более изложенных в данном документе представлений.

ПОДРОБНОЕ ОПИСАНИЕ

Заявленное изобретение описано со ссылкой на чертежи, где одинаковыми ссылочными номерами всюду обозначены одни и те же элементы. В нижеследующем описании, дабы внести ясность, объясняются многочисленные конкретные детали для того, чтобы обеспечить полное понимание заявленного изобретения. Очевидно, однако, что заявленное изобретение может применяться на практике без указанных конкретных деталей. В ряде случаев структуры и устройства показаны в форме блок-схемы для того, чтобы облегчить объяснение заявленного изобретения.

На Фиг.1 представлена иллюстрация примера многофакторной аутентификации 100 пользователя. В этом примере страница 102 браузера содержит первый фактор 104 аутентификации в форме регистрации пользователя, использующей имя пользователя и пароль. Когда пользователь 108 инициирует аутентификацию введением своего имени и пароля в регистрационном окне 104, то второй уровень аутентификации может быть представлен, например, во второй рамке 106 на странице 102 браузера. В этом примере вторая рамка может содержать изображение искаженного текста (например, изображение CAPTCHA) и статусное сообщение, указывающее пользователю, что на его мобильное устройство 110 будет послано сообщение вместе с инструкциями, как ему в дальнейшем поступать.

В примере аутентификации 100, для того чтобы продолжить аутентификацию пользователя, пользователь 108 принимает сообщение на своем мобильном устройстве относительно аутентификации. В этом примере сообщение может содержать текстовое сообщение на основе SMS и может включать в себя инструкции к завершению аутентификации. Пользователь 108 может послать ответ на сообщение, который включает в себя код текста, соответствующего изображению искаженного текста в рамке 106 страницы 102 браузера. Получив адекватную реакцию на аутентификационное сообщение, пользователь 108 может быть аутентифицирован.

В одном варианте осуществления пользователи могут пожелать подключиться к веб-сайту, который содержит персональную информацию о пользователе (например, веб-сайт для индивидуальных медицинских записей из клиники). В этом варианте осуществления веб-сайт может предложить пользователю войти, используя заранее зарегистрированное имя и пароль, которые будут использованы для опознавания аутентификационной информации на пользователя из базы данных. Однако, например, если пользователь впервые пытается получить доступ к услуге аутентификации, то для дальнейшей аутентификации пользователя может потребоваться определенная регистрационная информация. Как пример, пользователю может потребоваться регистрация мобильного устройства, которое может быть использовано услугой аутентификации для пересылки аутентификационных сообщений.

В одном аспекте пользователю веб-сайта третьего лица, который использует услугу многофакторной аутентификации, например выполнение операций в режиме онлайн, может сначала потребоваться регистрация с услугой многофакторной аутентификации. В одном варианте осуществления регистрация может включать в себя предоставление услуге аутентификации кода доступа к мобильному устройству, то есть номер мобильного телефона, так как вторая аутентификация пользователя может использовать мобильное устройство. Дополнительно в данном варианте у пользователя может появиться желание обратиться к деталям работы услуги многофакторной аутентификации типа просмотра прежних операций, включая их аутентификацию. В этом примере управление учетной записью может также включать в себя разрешение пользователю отменить обозначение мобильного устройства для аутентификации.

На Фиг.2 представлена блок-схема алгоритма примерного способа 200 предоставления управления учетной записью для услуги аутентификации пользователю услуги многофакторной аутентификации веб-сайта третьего лица. Примерный способ 200 начинается с этапа 202 и предусматривает регистрацию пользователя с услугой многофакторной аутентификации на этапе 204. Регистрация пользователя на этапе 206 может содержать предоставление пользователю уведомления о доступности услуги многофакторной аутентификации на основе его местоположения. В качестве примера, услуга многофакторной аутентификации может использовать службу коротких сообщений (SMS) в качестве основы для второго уровня аутентификации и это может исполняться конкретно для страны пребывания пользователя. В этом примере, если пользователь использует услугу в стране, где услуга многофакторной аутентификации не имеет возможности работать, то пользователю должно быть предоставлено уведомление (например, на веб-сайте где пользователь может быть зарегистрирован), сообщающее о недоступности услуги.

На этапе 208 регистрация пользователя может дополнительно содержать предоставление пользователю кода мобильного доступа на основе его местоположения для зависящей от местоположения услуги аутентификации. Например, в одном варианте осуществления мобильное устройство, обозначенное пользователем услуги, может представлять мобильный телефон. В этом варианте осуществления сокращенный код может быть использован пользователем с его мобильного телефона для доступа к услуге многофакторной аутентификации, например для ответа на аутентификационное сообщение или для запроса услуги информации учетной записи. Дополнительно в этом варианте осуществления сокращенные коды, используемые мобильными телефонами, могут быть характерны для географического местоположения, такого как страна, например. В этом варианте осуществления сокращенный код, соответствующий стране, может быть предоставлен пользователю для доступа (например, вызова) к услуге многофакторной аутентификации.

На этапе 210 примерного способа 200 регистрация пользователя может дополнительно содержать регистрацию желаемого мобильного устройства пользователя (например, мобильного телефона) услугой многофакторной аутентификации для использования в течение многофакторной аутентификации. Например, мобильный телефон единожды зарегистрирован, и услуга многофакторной аутентификации может послать SMS сообщение (например, текстовое сообщение) на обозначенный телефон пользователя после того, как пользователь войдет на веб-сайт третьего лица, использующий услугу. В этом примере пользователь может ответить на SMS сообщение, послав код, выведенный на экран веб-сайта (например, или в другом варианте осуществления пользователь может сам ввести код на веб-сайте для его пересылки на телефон в виде SMS) для того, чтобы быть аутентифицированным (например, на втором уровне).

На этапе 212 примерного способа 200 может быть предоставлена услуга аннулирования учетной записи пользователя на основе Интернета, которая может содержать интерфейс пользователя (UI), через который у пользователя есть возможность аннулировать обозначение мобильного устройства для дальнейших многофакторных аутентификаций при помощи услуги многофакторной аутентификации. Например, если пользователь услуги многофакторной аутентификации потерял мобильное устройство, обозначенное для услуги аутентификации, то у него не будет возможности доступа к областям веб-сайта, использующим услугу. Дополнительно к этому примеру, если другой человек найдет мобильное устройство, то он будет иметь возможность авторизировать операции, к которым пользователь не имеет отношения. Таким образом, в одном варианте осуществления пользователь может войти в свою учетную запись посредством аутентификационной услуги и отменить использование в аутентификации потерянного телефона, например.

В другом варианте осуществления есть возможность осуществить аутентификацию без использования обозначенного мобильного телефона пользователя через интерфейс пользователя (UI) услуги аннулирования учетной записи пользователя на основе Интернета. Например, если пользователь потерял свое мобильное устройство и деактивировал устройство, используя UI учетной записи пользователя услуги аутентификации, то у пользователя еще может появиться желание получить доступ к веб-сайтам третьего лица, которые используют услугу многофакторной аутентификации. В этом примере услуга аутентификации может разрешить пользователю аутентификацию без использования потерянного мобильного устройства. Дополнительно услуга аутентификации может ограничить этот тип отмены, например, до одноразового, перед этим потребовав у пользователя реактивировать протокол системы безопасности. В другом примере пользователь может находиться в области, в которой не принимаются сообщения на его обозначенное мобильное устройство (например, вне диапазона сотовой вышки) или мобильное устройство может быть в нерабочем состоянии (например, неисправный/разряженный аккумулятор, потеря аккумулятора, повреждение устройства и т.д.). В этом примере услуга аутентификации может разрешить пользователю “одноразовую отмену” при использовании мобильного устройства, выполняя дополнительные меры безопасности (например, совместно используемые секретные PIN, совместно используемые секретные вопросы и т.д.) из учетной записи пользователя на сайте аутентификации.

На этапе 212 примерного способа 200 может быть предоставлена услуга отчета об учетной записи пользователя на основе Интернета, которая может содержать интерфейс пользователя (UI), через который предоставляют отчет пользователю об операциях активности учетной записи пользователя. Например, у пользователя может появиться желание просмотреть операции, совершенные в режиме онлайн, которые использовала услуга многофакторной аутентификации, такие как безопасный вход в систему, покупки через сеть или загрузки. Этим способом в данном примере пользователь может получить возможность контроля активности, связанной с его учетной записью, для защиты от мошенничества и вообще с целью общего учета. Пример способа 200 заканчивается на этапе 216, предоставив услугу отчета об учетной записи.

На Фиг.3 представлена блок-схема алгоритма, иллюстрирующая один примерный вариант 300 осуществления использования пользователем предоставления управления учетной записью для услуги аутентификации. В примерном варианте 300 осуществления на этапе 304 пользователь может зарегистрироваться с услугой многофакторной аутентификации, которая может включать в себя предоставление информации, связанной с пользователем, вместе с номером доступа к мобильному устройству (например, номер мобильного телефона), предназначенным пользователем для многофакторной аутентификации. В качестве примера на Фиг.4 представлена иллюстрация примерного варианта 400 осуществления регистрационного окна 402 пользователя с веб-сайта 404 многофакторной аутентификации. В этом примерном варианте 400 осуществления пользователь, регистрирующийся для использования услуги многофакторной аутентификации, может ввести имя 406, пароль 408 (например, совместно используемый секрет, содержащий алфавитно-цифровую строку), страну 410, в которой пользователь будет использовать услугу, номер 412 предназначенного для этого мобильного телефона (например, который услуга может использовать на втором уровне аутентификации).

В другом варианте осуществления пользователя могут попросить ввести дополнительную персональную информацию, такую как настоящее имя, физический адрес, другую контактную информацию и биллинговую информацию (например, если стоимость связана с услугой аутентификации). Дополнительно в этом варианте осуществления в случае, когда пользователь забыл пароль, пользователь может дать ответ на специальный вопрос, который знает только он. Кроме того, в другом варианте осуществления пользователь может совместно использовать, по меньшей мере, с одним человеком указанное мобильное устройство, например пользователь может пожелать установить отдельный персональный идентификационный код (PIC), который знает только пользователь. Этим способом в данном примере только пользователь может аутентифицировать используемое мобильное устройство при помощи PIC, а второй человек, использующий телефон, может не знать PIC.

На Фиг.3 на этапе 306 примерного варианта 300 осуществления услуга многофакторной аутентификации может определить могут ли быть предложены услуги аутентификации в месте расположения пользователя (например, страна) и если могут, то предоставить пользователю сокращенный код, соответствующий стране, для получения удаленного доступа к услуге, например. В одном варианте осуществления пользователь может ввести местоположение (например, страну), где пользователь предполагает использовать услугу аутентификации. Например, в этом варианте осуществления услуга может определить могут ли быть предложены услуги аутентификации в стране, где пользователь планирует использовать услугу. В этом примере услуга многофакторной аутентификации может не иметь оборудования и оперативных возможностей в конкретной стране, таким образом, ограничивая пригодность услуги в конкретной стране.

В другом варианте осуществления местоположение зарегистрированного пользователя может быть определено при помощи обратного просмотра Интернет протокола (IP). Например, в этом варианте осуществления услуга может отыскать IP адрес компьютера, используемого пользователем в течение регистрации, и выполнить обратный просмотр IP для определения географического положения пользователя (например, в какой стране находится пользователь).

В одном варианте осуществления мобильным устройством, таким как мобильный телефон, может быть использован сокращенный код для контакта с услугой многофакторной аутентификации. Например, сокращенный код может быть использован в ответ на аутентификационное сообщение от услуги или для обеспечения доступа услуги к информации об учетной записи пользователя. В этом варианте осуществления сокращенный код может быть конкретным для соответствующего географического положения. Например, пользователь, располагающийся в США, может использовать первый сокращенный код, тогда как пользователь во Франции может использовать второй сокращенный код для доступа к услуге аутентификации с мобильного устройства. В этом примере услуга многофакторной аутентификации может предоставить сокращенный код пользователю для использования в стране, в которой пользователь намеревается использовать услугу.

На этапе 308 примерного варианта 300 осуществления услуга многофакторной аутентификации может выполнять тестовую многофакторную аутентификацию. Например, чтобы определить может ли быть использовано для аутентификации обозначенное мобильное устройство и/или предоставить пользователю возможность получить некоторый опыт в использовании многофакторной аутентификации, услуга может выполнить тестовую аутентификацию, проведя пользователя через последовательность действий. Один вариант осуществления многофакторной аутентификации, описанный выше, представлен на Фиг.1.

На этапе 310 данного варианта осуществления услуга может послать тестовое аутентификационное сообщение второго уровня на мобильный телефон пользователя, например, после того как пользователь ввел соответствующую аутентификационную входную информацию первого уровня. Например, как показано в позиции 100 Фиг.1, пользователь 108 может ввести свое имя и пароль в окне 104 веб-страницы 102 услуги, и услуга может послать SMS сообщение на мобильный телефон 110 пользователя, которое инструктирует пользователя по поводу завершения аутентификации.

Этап 312 примерного варианта 300 осуществления при выполнении тестовой многофакторной аутентификации может содержать возможность для пользователя соответствующим образом ответить на посланное услугой тестовое сообщение по мобильному телефону. Например, в позиции 100 Фиг.1 пользователя 108 просят ответить на SMS сообщение с кодом, показанным в позиции 106 веб-страницы услуги, которое послала услуга. В этом примере пользователь 108 может ввести код с позиции 106 в ответное SMS сообщение, посылаемое услуге, используя сокращенный код для доступа к услуге с мобильного устройства.

Например, в другом варианте осуществления SMS сообщение, посылаемое на мобильный телефон пользователя, может содержать код. В этом примере пользователя могут попросить ввести код из SMS сообщения в окне веб-сайта услуги. Этим способом в данном примере только пользователь, получивший сообщение на свой мобильный телефон и использующий услугу с компьютера, может ввести код для аутентификации второго уровня.

На этапе 314 Фиг.3 в примерном варианте 300 осуществления после того как пользователь зарегистрирован услугой многофакторной аутентификации, пользователь может начать обращаться к одному или нескольким веб-сайтам третьего лица, которые используют услугу многофакторной аутентификации. В одном варианте осуществления у пользователя может возникнуть желание управлять своей учетной записью многофакторной аутентификации. На этапе 316 пользователь может потерять свое мобильное устройство, указанное пользователем для участия в многофакторной аутентификации. Например, на этапе 318 пользователь может войти в свою учетную запись многофакторной аутентификации и отменить обозначение мобильного телефона для аутентификации. Например, на Фиг.5 приведена иллюстрация примерного варианта 500 осуществления окна 502 управления учетной записью пользователя с веб-сайта многофакторной аутентификации. Например, в этом варианте 500 осуществления пользователь может активизировать клавишу 506 на веб-странице, которая может автоматически отменить обозначение мобильного телефона пользователя в его учетной записи аутентификации. В другом варианте осуществления активация в учетной записи события “потерянный телефон” дает возможность пользователю активировать другое мобильное устройство для аутентификации.

На этапе 320 в примерном варианте 300 осуществления, представленном на Фиг.3, пользователь может вновь найти утерянное мобильное устройство или он может приобрести новое мобильное устройство. На этапе 322 пользователь может использовать службу управления учетной записью в услуге многофакторной аутентификации для реактивации найденного мобильного устройства или для активации нового мобильного устройства для использования в многофакторной аутентификации.

После использования услуги многофакторной аутентификации, например, через веб-сайты третьего лица у пользователя может возникнуть желание просмотреть операции, для которых использовалась его учетная запись. На этапе 326 примерного варианта 300 осуществления пользователь может войти на веб-сайт услуги многофакторной аутентификации (например, как на Фиг.5, 500) для управления своей учетной записью. На этапе 320 пользователь может просмотреть отчет об операциях, например, которые могут включать в себя список операций, относящихся к учетной записи пользователя. На Фиг.5, 500 отчет 504 об операциях пользователя может содержать список активности по учетной записи, например включать в себя дату операции, действие, домен используемой аутентификации и местоположение, откуда была инициирована аутентификация (например, пользователем). В одном варианте осуществления могут быть отсортированы по разным элементам соответствующих операций (например, дате, местоположению и т.д.). Например, операции управления учетной записью могут помочь пользователю защититься от мошенничества за счет идентификации мошеннических операций.

На этапе 334 пользователь может получить доступ к службам управления учетной записью для изменения установок учетной записи. Например, на Фиг.5, 500 окно 508 установок для учетной записи пользователя может быть расположено на веб-странице 502 услуги аутентификации. В этом примере пользователь может выбрать из списка установок учетной записи то, что требуется изменить. Например, пользователь может просто захотеть, использовать услуги многофакторной аутентификации через веб-сайт третьего лица, сначала войдя на сайт и не требуя многофакторной аутентификации в течение определенного отрезка времени после входа. В этом примере пользователь может управлять установками своей учетной записи для определения отрезка времени между многофакторными аутентификациями. Другая установка учетной записи, которой можно управлять, например, может включать в себя изменение профиля пользователя (например, включая в себя биллинговую информацию, если требуется), ограничение аутентификации для специфических сайтов третьего лица, активирование кода совместного использования мобильного устройства (как выше описывалось), выключение или ограничение услуги и изменение обозначения мобильного устройства.

На этапе 324 в примерном варианте 300 осуществления пользователь может использовать свое мобильное устройство для управления учетной записью услуги, например, без входа на веб-сайт. В этом варианте осуществления на этапе 328 пользователь может посылать запрос услуге многофакторной аутентификации, например, используя сокращенный код, запрашивая информацию, касающуюся последней операции, которая завершилась и/или предпринимается для учетной записи пользователя. В этом варианте осуществления на этапе 332 услуга может послать в ответ запрашиваемую информацию. Таким образом, например, пользователь может управлять учетной записью, используя только свое мобильное устройство (например, посылая запросы на информацию или изменение установок).

На этапе 336 пользователь может запросить, чтобы на будущие операции, в которые вовлечен пользователь на сайтах третьего лица, использующих услугу многофакторной аутентификации, распространялась многофакторная аутентификация. В этом варианте осуществления услуге может быть послан запрос пользователем, использующим свое мобильное устройство и код доступа услуги (например, сокращенный код). Например, пользователь может устанавливать свою учетную запись раз в неделю только при использовании многофакторной аутентификации на сайтах третьего лица при регистрации на этих сайтах. В этом примере пользователь может запросить, чтобы будущие регистрации на сайтах третьего лица использовали многофакторную аутентификацию.

Следует понимать, что хотя в варианте осуществления описаны несколько примеров услуги управления учетной записью пользователя и выше приведены примеры этому, технология, описанная в данном документе, не ограничена этими вариантами осуществления и примерами. Специалисты в данной области техники могут разработать технологию и системы для альтернативных услуг управления учетной записью пользователя, которые могут быть использованы технологиями и системами, описанными в данном документе.

В другом варианте для того, чтобы веб-сайты третьего лица позволили пользователям использовать услуги многофакторной аутентификации, они должны регистрироваться с услугой многофакторной аутентификации. В этом варианте бывает затруднительно установить услугу многофакторной аутентификации на веб-сайте третьего лица. Например, перед созданием деловых связей, установкой и настройкой аппаратного и программного обеспечения и другими вмешательствами человека обычно требуется такого типа многофакторная аутентификация веб-сайта. Однако метод задуман для регистрации веб-сайта третьего лица с целью использования услуги многофакторной аутентификации при одновременном уменьшении вмешательства человека между веб-сайтом третьего лица и услугой многофакторной аутентификации.

На Фиг.6 приведена блок-схема алгоритма, иллюстрирующая примерный способ 600 для регистрации веб-сайта третьего лица с использованием услуги многофакторной аутентификации. Примерный вариант 600 осуществления начинается с этапа 602 и содержит регистрацию веб-сайта третьего лица. На этапе 606 регистрация веб-сайта третьего лица может содержать услугу многофакторной аутентификации, принимая действительный цифровой идентификационный сертификат для веб-сайта третьего лица. Например, чтобы инициировать регистрацию веб-сайта третьего лица, услуге многофакторной аутентификации можно послать действительный сертификат открытого ключа, который сертифицирует подлинность или веб-сайт третьего лица может быть отослан к услуге многофакторной аутентификации. Этим способом в данном примере услуга может узнать действительную подлинность сайта третьего лица (например, и ответственных за него) для будущих потенциальных операций между ними (например, биллинговые, отключение услуг и т.д.).

На этапе 608 регистрация веб-сайта третьего лица может содержать услугу многофакторной аутентификации, принимающую согласие по условиям применения услуги многофакторной аутентификации для веб-сайта третьего лица. Например, в одном варианте осуществления после приема действительного сертификата открытого ключа, который сертифицирует подлинность или веб-сайт третьей стороны, услуга многофакторной аутентификации посылает условия использования услуги многофакторной аутентификации лицу, ответственному за этот веб-сайт третьей стороны. В этом варианте осуществления лица, ответственные за веб-сайт третьей стороны, могут вернуть оформленный экземпляр условий использования или другое указание на согласие с условиями. В другом варианте осуществления условия использования могут быть представлены на языке, который показывает лицам, ответственным за веб-сайт третьей стороны, что инициирование услуги многофакторной аутентификации веб-сайтом третьей стороны указывает на согласие с условиями использования.

На этапе 610 при отсутствии дополнительного вмешательства человека между веб-сайтом третьего лица и услугой многофакторной аутентификации перед тем, как веб-сайт третьего лица инициирует использование услуги многофакторной аутентификации, услуга многофакторной аутентификации может дать возможность веб-сайту третьего лица использовать услугу многофакторной аутентификации на зарегистрированном веб-сайте. Например, после регистрации веб-сайта третьего лица в услуге многофакторной аутентификации услуга может активизироваться для веб-сайта третьего лица. В одном варианте осуществления активизация услуги может содержать отправление кода доступа веб-сайту третьего лица, который может быть использован для доступа к услуге. В другом варианте осуществления услуга может быть активизирована предоставлением веб-сайту третьего лица кода, который разработчик может инсталлировать на сайте для использования услуги. В другом варианте осуществления услуга может быть активизирована, когда провайдер услуги многофакторной аутентификации внесет домен веб-сайта третьего лица в список зарегистрированных пользователей.

Следует понимать, что активация услуги может содержать альтернативные технологии, разработанные специалистами в данной области техники. Дополнительно технологии и системы, описанные в данном документе, не ограничены вариантами осуществления активации услуги, которые описаны выше.

На Фиг.7 представлена блок-схема, иллюстрирующая один примерный вариант 700 осуществления регистрации веб-сайта третьего лица с услугой многофакторной аутентификации. В этом варианте 700 осуществления веб-сайт 704 третьего лица посылает действительный цифровой идентификационный сертификат 750 услуге 702 многофакторной аутентификации. Например, разработчик веб-сайта третьего лица может послать сообщение по электронной почте в регистрацию запросов услуги вместе с прикрепленным сертификатом открытого ключа.

В этом варианте 700 осуществления после приема сертификата услуга 702 многофакторной аутентификации может послать условия 752 использования услуги на веб-сайт 704 третьего лица. Затем веб-сайт 704 третьего лица посылает указание о соглашении 754 с условиями использования услуги, и услуга 702 может послать код 756 активации веб-сайту 704 третьего лица, таким образом, он может начать пользоваться услугой.

В другом варианте осуществления разработчик веб-сайта третьего лица может ответить на рекламное объявление, которое, например, содержит в себе условия использования услуги многофакторной аутентификации. В этом примере согласие с условиями использования может содержать пересылку провайдеру услуги многофакторной аутентификации цифрового идентификационного сертификата.

В другом варианте осуществления процесс регистрации и активирования услуги многофакторной аутентификации может быть связан со службами разработки веб-сайтов, доступными с портала разработки веб-сайтов. Например, разработчик веб-сайта третьего лица может использовать портал разработки веб-сайтов для облегчения разработки и управления веб-сайтом. В этом примере услуга многофакторной аутентификации может быть одной из многих предлагаемых на выбор услуг, доступных на портале разработки. В этом примере разработчик веб-сайта третьего лица может зарегистрироваться на портале разработки (например, с предоставлением действительного цифрового идентификационного сертификата) и в дальнейшем выбрать услугу многофакторной аутентификации для своего сайта.

На Фиг.8 представлена иллюстрация другого примерного варианта 800 осуществления регистрации веб-сайта третьего лица с услугой многофакторной аутентификации, например, используя взаимосвязь портала разработки веб-сайта. В этом примерном варианте 800 осуществления разработчик веб-сайта третьего лица (например, developer@newwebsite.com) может предварительно зарегистрироваться на портале 810 разработки. Например, регистрация на портале 810 разработки может содержать посылку сертификата открытого ключа для идентификации веб-сайта третьего лица вместе с согласием 812 с условиями использования. Кроме того, в этом варианте 800 осуществления регистрация может включать в себя информацию 806 о профиле разработчика, информацию 814 о веб-сайте третьего лица, и может включать в себя биллинговую информацию 808 (например, если портал разработки назначает цену за услугу, то кредитная карта может храниться в файле).

В этом варианте осуществления, если зарегистрированный разработчик пожелает добавить услугу многофакторной аутентификации к своему веб-сайту, то пользователь может выбрать услугу из списка услуг, предлагаемых порталом 810 разработки. Например, после регистрации для предоставления услуги может быть создан код 802 программного интерфейса приложения (API), который дает возможность веб-сайту третьего лица получить доступ к API для использования услуги аутентификации на его сайте. Кроме того, может быть создан секретный ключ 804 (например, совместно используемый секрет между веб-сайтом третьего лица и порталом разработки), который может быть использован для аутентификации веб-сайта третьего лица при доступе к услугам.

Следует учесть, что специалисты в данной области техники могут разработать альтернативные варианты осуществления регистрации и предоставления возможности использования услуги аутентификации веб-сайту третьего лица, просто передав услуге действительный цифровой идентификационный сертификат, согласившись на условия использования и позволив третьей стороне пользоваться услугой. Однако технологии, описанные в данном документе, в описанных выше вариантах осуществления не ограничиваются только отсутствием в описанных выше операциях дополнительного вмешательства человека между веб-сайтом третьего лица и услугой многофакторной аутентификации перед тем, как веб-сайт третьего лица инициирует использование услуги многофакторной аутентификации.

Другой вариант осуществления включает в себя машиночитаемый носитель, содержащий исполняемые процессором команды, сконфигурированный для исполнения одной или нескольких представленных в данном документе технологий. Примерный машиночитаемый носитель, который мог бы быть так разработан, проиллюстрирован на Фиг.9, где реализация 900 содержит машиночитаемый носитель 908 (например, CD-R, DVD-R или тарелка HDD), на котором находятся машиночитаемые данные 906 в цифровой форме. В свою очередь эти машиночитаемые данные 906 содержат набор компьютерных команд 904, сконфигурированных для выполнения одного или нескольких принципов, изложенных в данном документе. В одном таком варианте 900 осуществления исполняемые процессором команды 904 могут быть сконфигурированы для выполнения способа 902, такого как примерный способ 200 на Фиг.2, например. В другом таком варианте осуществления исполняемые процессором команды 904 могут быть сконфигурированы для выполнения способа, такого как примерный способ 600 на Фиг.6, например. Много таких машиночитаемых носителей, которые сконфигурированы для работы в соответствии с представленными в данном документе технологиями, могут быть разработаны средними специалистами в данной области техники.

Хотя изобретение было описано на языке, характерном для структурных признаков и/или методологических этапов, следует понимать, что изобретение в прилагаемой формуле необязательно ограничивается конкретными признаками или этапами, описанными выше. Скорее, конкретные признаки и этапы, описанные выше, раскрыты как формы примера для реализации формулы изобретения.

Используемым в данной заявке терминам ”компонент”, ”модуль”, ”система”, ”интерфейс” и т.п. могут соответствовать субъекты, связанные с компьютером, т.е. либо аппаратному обеспечению, либо сочетанию аппаратного обеспечения и программного обеспечения, либо программному обеспечению, либо исполняющемуся программному обеспечению. Например, компонентом может быть, но не в ограничительном смысле, процесс, выполняющийся в процессоре, процессор, объект, исполняемая программа, поток исполнения, программа и/или компьютер. В качестве иллюстрации, как приложение, исполняемое контроллером, так и контроллер могут выступать в качестве компонента. Один или более компонентов могут находиться в пределах процесса и/или потока исполнения, и компонент может быть расположен на одном компьютере и/или распределен между двумя или более компьютерами.

Кроме того, заявленное изобретение может быть реализовано как способ, устройство или промышленное изделие, используя стандартные технологии программирования и/или инженерные технологии, чтобы создать программное обеспечение, аппаратно-программное обеспечение, аппаратное обеспечение или любую их комбинацию для управления компьютером, так чтобы он реализовывал раскрытое изобретение. Термин ”промышленное изделие”, используемый в данном документе, подразумевает, охватывающим компьютерную программу, к которой возможен доступ с любого машиночитаемого устройства носителя или среды. Конечно, для специалиста понятно, что в отношении данной конфигурации можно выполнить много модификаций конфигурации, не выходя за рамки объема и не отступая от сущности заявленного изобретения.

Фиг.10 и следующее ниже обсуждение предлагают краткое общее описание подходящей вычислительной среды для реализации вариантов осуществления одного или нескольких изложенных в данном документе представлений.

Рабочая среда, представленная на Фиг.10, является только одним примером подходящей рабочей среды и не подразумевается предлагающей ограничение ни объема использования, ни функциональных возможностей рабочей среды. Пример вычислительных устройств включает в себя, но не в ограничительном смысле, персональные компьютеры, серверные компьютеры, портативные или переносные устройства, мобильные устройства (такие как мобильные телефоны, PDAs, медиаплееры и т.п.), мультипроцессорные системы, бытовую электронику, миникомпьютеры, универсальные компьютеры, распределенную вычислительную среду, которая включает в себя любую из вышеприведенных систем или устройств и т.п.

Хотя это и не обязательно, в вариантах осуществления описаны в общем контексте "машиночитаемые команды", исполняемые одним или несколькими компьютерными устройствами. Машиночитаемые команды могут передаваться через машиночитаемые носители (описаны выше). Машиночитаемые команды, которые выполняют конкретные задания или реализуют конкретные абстрактные типы данных, могут быть реализованы как программные модули, такие как функции, объекты, программные интерфейсы приложений (APLs), структуры данных и т.п. Обычно функциональные возможности машиночитаемых команд могут быть объединены или распределены в зависимости от разных вариантов осуществления.

На Фиг.10 проиллюстрирован пример системы 1000, содержащей компьютерное устройство 1012, сконфигурированное для реализации одного или нескольких предложенных в данном документе вариантов осуществления. В одном варианте конфигурации компьютерное устройство 1012 включает в себя, по меньшей мере, процессорный блок 1016 и память 1018. В зависимости от точной конфигурации и типа компьютерного устройства память 1018 может быть энергозависимая (например, такая как RAM), энергонезависимая (например, такая как ROM, флэш-память и т.д.) или некоторая комбинация из двух. Эта конфигурация изображена на Фиг.10 пунктирной линией 1014.

В других вариантах осуществления устройство 1012 может включать в себя дополнительные признаки и функции. Например, устройство 1012 может также включать в себя дополнительное запоминающее устройство (например, съемное или несъемное), включающее в себя, но не в ограничительном смысле, магнитное запоминающее устройство, оптическое запоминающее устройство и т.п. Такое дополнительное запоминающее устройство представлено на Фиг.10 запоминающим устройством 1020. В одном варианте осуществления в запоминающем устройстве 1020 могут находиться машиночитаемые команды для реализации одного или нескольких предложенных в данном документе вариантов осуществления. Запоминающее устройство 1020 может также хранить другие машиночитаемые команды для реализации операционных систем, прикладных программ и т.д. Например, машиночитаемые команды могут быть загружены в память 1018 для исполнения процессорным блоком 1016.

Используемый в данном документе термин “машиночитаемые носители” означает компьютерные запоминающие носители. Компьютерные запоминающие носители включают в себя энергозависимые и энергонезависимые, съемные и несъемные носители, реализованные по любому способу или технологии для хранения информации, такой как машиночитаемые команды или другие виды данных. Примерами компьютерных запоминающих носителей являются память 1018 и запоминающее устройство 1020. Компьютерные запоминающие носители включают в себя, но не в ограничительном смысле RAM, ROM, EEPROM, флэш-память или память другой технологии, CD-ROM, универсальные цифровые диски (DVDs) или другие накопители на оптических дисках, магнитные кассеты, магнитные ленты, накопители на магнитных дисках или другие магнитные накопители, либо любые другие носители, которые могут использоваться для хранения доступной для устройства 1012 требуемой информации.

Устройство 1012 также может включать в себя среды 1026 связи, которые позволяют устройству 1012 связываться с другими устройствами. Соединения 1026 связи включают в себя, но не в ограничительном смысле модем, сетевую интерфейсную плату (NIC), интегрированный сетевой интерфейс, радиочастотный приемопередатчик, инфракрасный порт, USB соединение или другие интерфейсы для соединения компьютерного устройства 1012 с другими компьютерными устройствами. Соединения 1026 связи включают в себя проводное соединение и беспроводное соединение. Соединения 1026 связи могут передавать и/или принимать носители связи.

Термин “машиночитаемые носители” может означать носители связи. Носители связи обычно воплощают машиночитаемые команды или другие данные в “модулированном информационном сигнале”, таком как несущая волна или другой механизм транспортировки данных, и включают в себя любые среды для доставки информации. Термин «модулированный информационный сигнал» означает сигнал с одной или несколькими характеристиками, которые установлены или изменены таким образом, чтобы закодировать информацию в этом сигнале.

Устройство 1012 может включать в себя устройство (а) 1024 ввода, такое как клавиатура, мышь, перо, голосовое устройство ввода, сенсорное устройство ввода, инфракрасную камеру, видеоустройство ввода и/или любое другое устройство ввода. Устройство 1012 может также включать в себя устройство (а) 1022 вывода, такое как один или несколько дисплеев, акустические колонки, принтеры и/или другое устройство вывода. Устройство (а) 1024 ввода и устройство (а) 1022 вывода может быть подсоединено к устройству 1012 через проводные линии связи, беспроводные линии связи или связи в любом их сочетании. В одном варианте осуществления устройство ввода или устройство вывода от одного компьютерного устройства могут быть использованы как устройство (а) 1024 ввода и устройство (а) 1022 вывода для устройства 1012.

Компоненты устройства 1012 могут быть подключены межсоединением типа шины. Такие межсоединения могут включать в себя межсоединения периферийных компонентов (PCI), такие как PCI Express, универсальную последовательную шину (USB), высокоскоростную последовательную шину (IEEE 1394), оптическую систему шин и т.п. В другом варианте осуществления компоненты устройства 1012 могут быть объединены в сеть. Например, память 1018 может быть составлена из множества физических блоков памяти, расположенных в разных физических местах и объединенных в сеть.

Специалисты в данной области техники могут осуществить вариант, в котором запоминающие устройства, используемые для хранения машиночитаемых команд, будут распределены в сети. Например, компьютерное устройство 1030, доступное через сеть 1028, может хранить машиночитаемые команды для реализации одного или нескольких предложенных в данном документе вариантов осуществления. Компьютерное устройство 1012 может иметь доступ к компьютерному устройству 1030 и загружать часть или все машиночитаемые команды для выполнения. В качестве альтернативы компьютерное устройство 1012 может загрузить, как требуется, часть машиночитаемых команд или некоторые команды могут быть исполнены компьютерным устройством 1012, а некоторые компьютерным устройством 1030.

В данном документе представлены разные действия вариантов осуществления. В одном варианте осуществления одно или несколько описанных действий могут составлять машиночитаемые команды, сохраняемые на одном или нескольких машиночитаемых носителях, которые при исполнении их компьютерным устройством заставят компьютерное устройство выполнять описанные действия. Последовательность, в которой описаны несколько или все действия, не должна быть истолкована как подразумевающая, что эти действия непременно зависят от последовательности их осуществления. Специалист в этой области может предложить другой порядок, воспользовавшись этим описанием. Дополнительно следует понимать, что не все действия непременно присутствуют в каждом предложенном в данном документе варианте осуществления.

Более того, слово “примерный”, используемое в данном документе, подразумевает пример, образец или иллюстрацию. Любой аспект или проект, описываемый в данном документе как “примерный”, не обязательно истолковывается как предпочтительный или выигрышный в сравнении с другими аспектами и проектами. Точнее говоря, использование слова "примерный" предполагает представление концепций в конкретном виде. Используемый в данной заявке термин “или” подразумевается означающим включающее “или”, а не исключающее “или”. То есть, если не указано иное или иное не следует из контекста, выражение “Х использует А или В”, должно означать все возможные естественные перестановки. То есть, если указано, что Х использует А; Х использует В или Х использует и А, и В, то вариант “Х использует А или В” соответствует всем приведенным выше случаям. Кроме того, упоминания в единственном числе, используемые в данной заявке, следует понимать как означающие “один или больше”, если не указано иное или из контекста явным образом не следует отнесение к единственному числу.

Хотя раскрытие было показано и описано применительно к одному или нескольким реализациям, эквивалентные изменения и модификации будут приходить на ум специалистам на основе чтения и понимания данного описания изобретения и прилагаемых чертежей. Раскрытие включает в себя все такие модификации и изменения и ограничено только объемом последующей формулы изобретения. В частности, для разных функций, выполняемых описанными компонентами (например, элементы, ресурсы и т.д.), термины, используемые для описания таких компонентов, подразумеваются соответствующими, если не указано иное, любому компоненту, который выполняет заданную функцию описанного компонента (например, функционально эквивалентному), который может конструкционно не быть эквивалентным описываемой конструкции, но который выполняет функции приведенных в данном документе в качестве примера реализаций раскрытия. Кроме того, хотя конкретный признак раскрытия мог быть раскрыт только для одного из нескольких вариантов реализации, такой признак может быть скомбинирован с одним или несколькими другими признаками других вариантов реализации, насколько это может быть желательным и выгодным для любого данного или конкретного варианта применения. Более того, термины "включает", "имеющий", "имеет", "с" и их варианты, используемые в подробном описании или в формуле изобретения, подразумеваются включительными в том же смысле, что и термин «содержащий».