Результат интеллектуальной деятельности: СИСТЕМА И СПОСОБ ЦЕЛЕВОЙ УСТАНОВКИ СКОНФИГУРИРОВАННОГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ

Вид РИД

Изобретение

Область техники

Настоящее изобретение относится к средствам обеспечения безопасности корпоративной вычислительной сети и более конкретно к системам и способам целевой установки программного обеспечения на компьютерные устройства корпоративной вычислительной сети с предварительным конфигурированием программного обеспечения под различные устройства и под различных пользователей сети.

Уровень техники

При управлении безопасностью компьютерных сетей администраторы сети часто сталкиваются с трудностью настройки устанавливаемого защитного программного обеспечения (ПО). Решение данной проблемы становится особенно актуальным при развертывании ПО, например антивируса или систем контроля доступа, в крупных компаниях или локальных вычислительных сетях, где конфигурации устройств, подключенных к сети, сильно отличаются друг от друга. Другим фактором, усложняющим процесс установки новых программ, является разнообразие групп пользователей, имеющих различные права доступа к ресурсам корпоративной вычислительной сети (КВС). Распределенная инфраструктура КВС часто предполагает применение различных политик безопасности в зависимости от устройства, сегмента сети и пользователя. Учесть все описанные факторы при установке ПО на устройства сети невозможно с применением существующих технических решений.

С развитием вычислительной техники повышается сложность не только инфраструктур, но и средств безопасности, настроить которые рядовому пользователю не позволяет квалификация и политика компании, нацеленная на повышение уровня безопасности.

Для управления удаленными рабочими станциями (компьютерами пользователей) используются средства удаленного администрирования. Это позволяет настраивать средства безопасности после их установки на стационарных компьютерных системах или на корпоративных устройствах с установленным агентом администрирования. Но не на всех компьютерных системах могут быть установлены агенты администрирования. В современном мире наблюдается тенденция увеличения присутствия в корпоративных сетях персональных устройств, на которых не установлено средств администрирования. К таким устройствам относятся, например смартфоны, планшетные компьютеры (планшеты), ноутбуки, нетбуки и другие портативные устройства, которые пользователи используют для работы и в личных целях. В этом случае для безопасной работы в корпоративной вычислительной сети установку средств безопасности и последующую настройку этих средств необходимо произвести на стороне пользователя.

Из уровня техники известны технические решения, которые позволяют упростить процесс установки программного обеспечения в компьютерной сети. В патентной заявке US 2005/0160420 А1 описаны способ и система распространения и установки компьютерных программ, которые позволяют установить программу и настроить ее, используя данные о пользователе и системе. Заявленное изобретение отличается от известного решения тем, что производит конфигурацию установочных файлов до их загрузки на устройства пользователей и/или до запуска установки программы. В патенте US 7735063 описаны система и способ настройки приложения. Принцип работы системы основывается на составлении базы данных конфигураций программного обеспечения. Настройка приложения производится путем выбора необходимой конфигурации приложения из базы данных. В заявленном изобретении процесс установки и настройки установочного пакета отличается от известного решения тем, что позволяет установить сконфигурированную программу только на то устройство и для того пользователя, для которых данная программа была сконфигурирована.

Анализ предшествующего уровня техники позволяет сделать вывод о неэффективности и в некоторых случаях о невозможности применения предшествующих технологий, недостатки которых устраняются настоящим изобретением, а именно системой и способом целевой установки сконфигурированного программного обеспечения. Отличительные особенности и характерные признаки настоящего изобретения более подробно раскрываются в описании вариантов осуществления.

Сущность изобретения

Настоящее изобретение предназначено для целевой установки сконфигурированного программного обеспечения в корпоративной вычислительной сети.

Технический результат настоящего изобретения заключается в повышении уровня безопасности установки программного обеспечения на устройство и для пользователя, под которых данное программное обеспечение было сконфигурировано, и достигается за счет авторизации пользователя и проверки соответствия устройств.

Применение изобретения на практике позволяет произвести конфигурацию установочных пакетов программного обеспечения, включая настройку прав доступа к ресурсам устройства и корпоративной сети, и установку программного обеспечения на устройства сети в соответствии с упомянутыми правами доступа, исключая возможность несанкционированного использования сконфигурированного программного обеспечения, а также несанкционированного доступа к конфиденциальной информации.

Система целевой установки сконфигурированного программного обеспечения, в одном и вариантов реализации, состоит из менеджера задач и менеджера установки, установленных на сервере администрирования и устройстве пользователя. При этом в ходе работы системы и способа целевой установки сконфигурированного программного обеспечения выполняются этапы, на которых: а) загружают из средства хранения атрибутов компьютерной сети атрибуты объектов, соответствующих учетной записи пользователя и соответствующих устройству, управляемому пользователем, на котором планируется произвести установку программного обеспечения; б) конфигурируют установочный пакет программного обеспечения, при этом параметры конфигурации определяют по загруженным атрибутам в соответствии с политикой безопасности, установленной для упомянутого пользователя и для упомянутого устройства; в) загружают сконфигурированный установочный пакет программного обеспечения на устройство, которое может отличаться от упомянутого устройства; г) устанавливают загруженное программное обеспечение на устройство, управляемое пользователем, при этом: проверяют соответствие устройств, на котором производится установка и на котором планировалось произвести установку, и продолжают установку, если соответствие установлено; проводят авторизацию пользователя, управляющего вторым устройством, и продолжают установку, если авторизация прошла успешно.

Применение системы и способа целевой установки позволяет установить программное обеспечение на мобильное устройство пользователя. В тех вариантах реализации, в которых программным обеспечением является агент безопасности, параметры конфигурации установочного пакета включают следующие параметры: параметры настройки компонент защиты агента безопасности; параметры установки агента безопасности на устройстве пользователя; параметры сетевого соединения с сервером администрирования; параметры включения компоненты защиты в состав агента безопасности; параметры добавления сертификата безопасности.

Параметры конфигурации установочного пакета, в частном варианте реализации определяются по атрибутам пользователя и устройства, включающим: роль пользователя в компании, конфигурацию устройства пользователя, параметры сетевого соединения с сервером администрирования, перечень доступных ресурсов сети, рабочее место пользователя. В одном из возможных вариантов осуществления системы и способа целевой установки атрибуты загружаются из службы каталогов.

В зависимости от версии реализации установочный пакет может дополнительно содержать конфигурационный файл, установочный файл, сертификат безопасности.

Когда установочный пакет загружен на устройство пользователя и запущен, осуществляется проверка. До, во время или после установки программного обеспечения на устройстве, управляемом пользователем производится авторизация пользователя и проверка соответствий устройств. Устройства считаются соответствующими, если параметры конфигурации устройства, на котором планировалось произвести установку, соответствуют параметрам конфигурации устройства, на котором производится установка. В другом варианте реализации устройства будут считаться соответствующими, если параметры конфигурации устройства, на котором производится установка, соответствуют параметрам конфигурации установочного пакета. В случае неудовлетворительного результата проверки или авторизации, пользователю может быть предложено прохождение повторной проверки и авторизации или загрузка другой конфигурации установочного пакета.

Краткое описание прилагаемых чертежей

Сопровождающие чертежи, которые включены для обеспечения дополнительного понимания изобретения и составляют часть этого описания, показывают варианты осуществления изобретения и совместно с описанием служат для объяснения принципов изобретения.

Заявленное изобретение поясняется следующими чертежами, на которых:

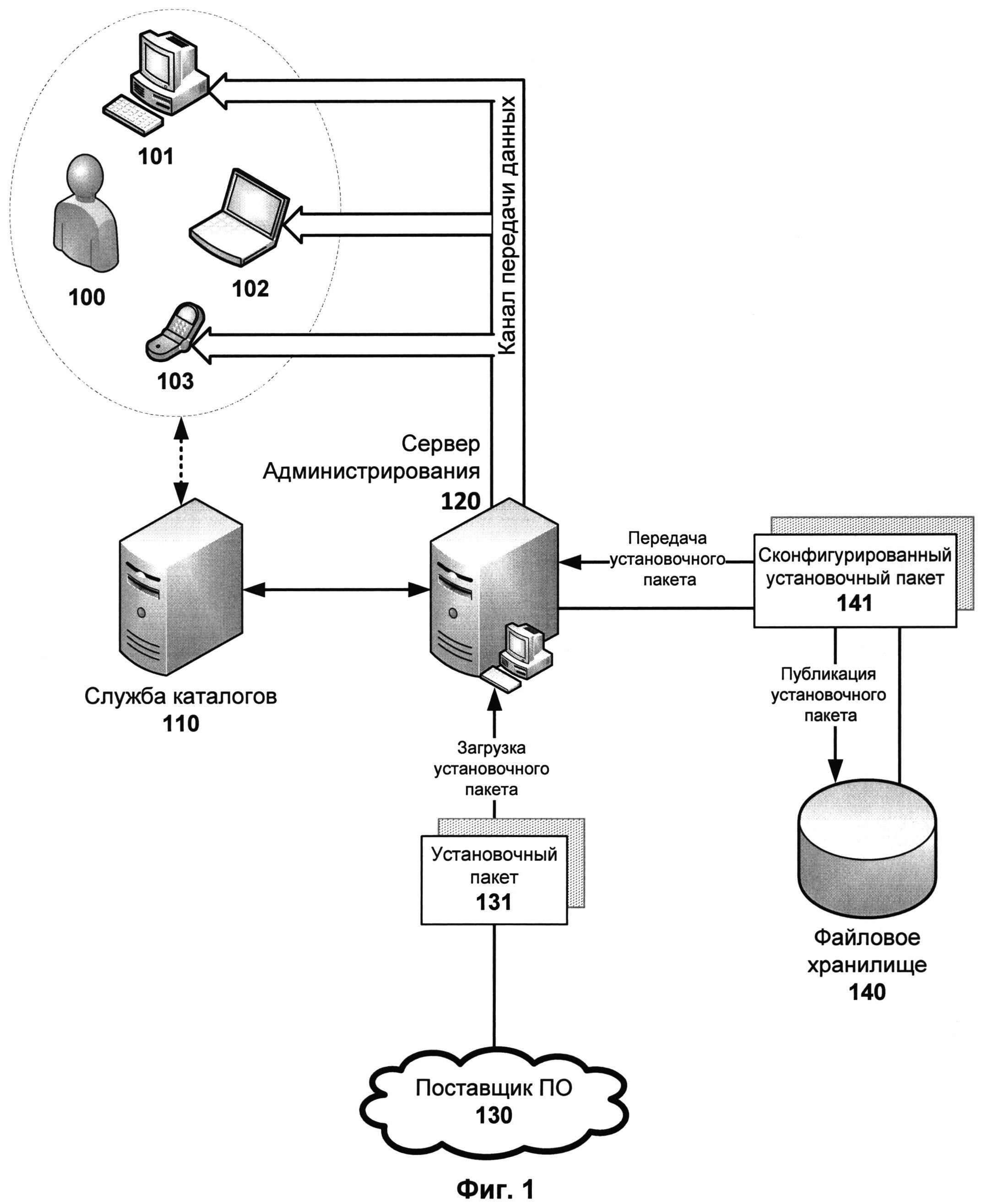

Фиг.1 показывает функциональную схему развертывания программного обеспечения в корпоративной вычислительной сети.

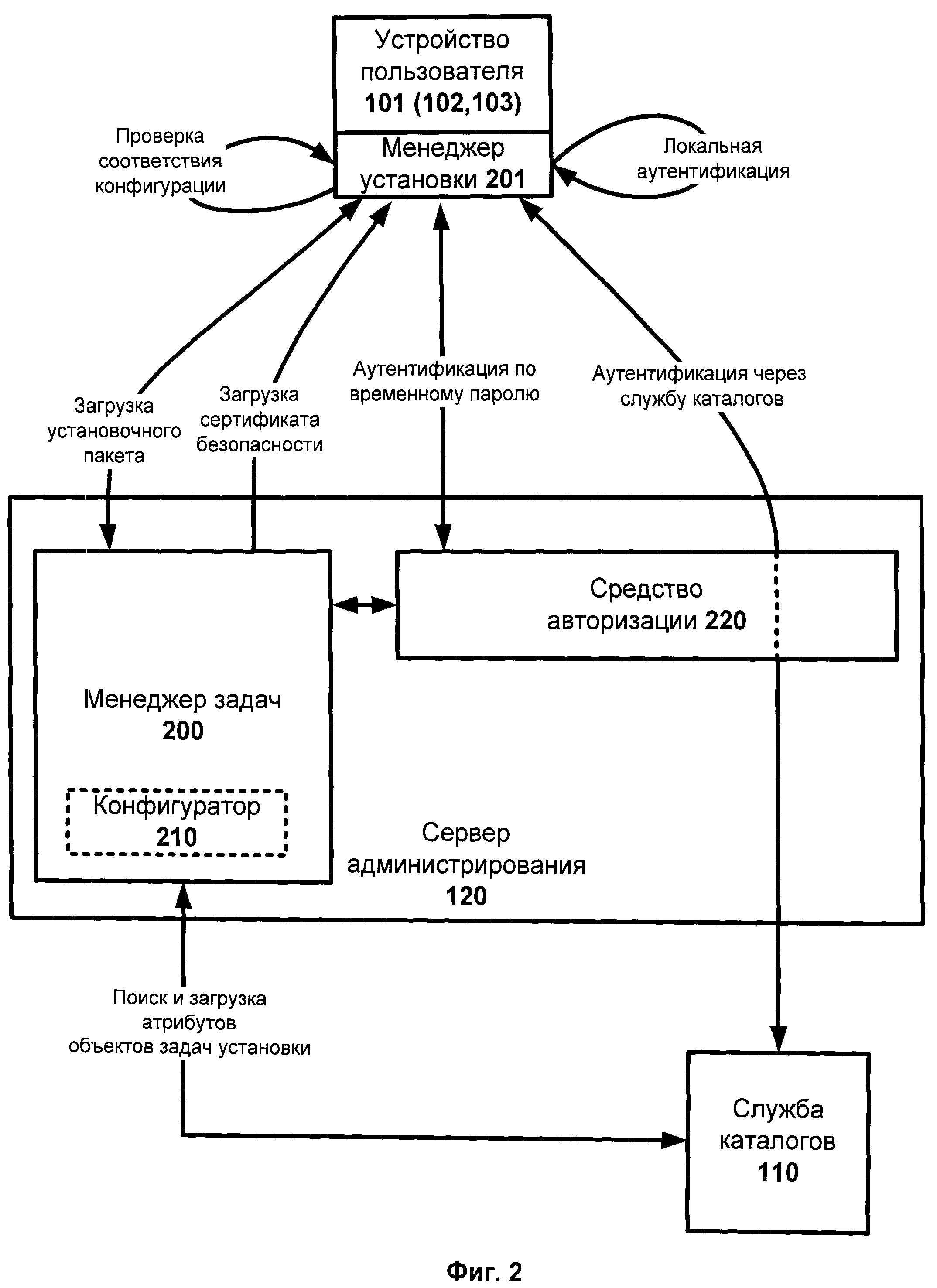

Фиг.2 показывает функциональную схему системы целевой установки сконфигурированного программного обеспечения.

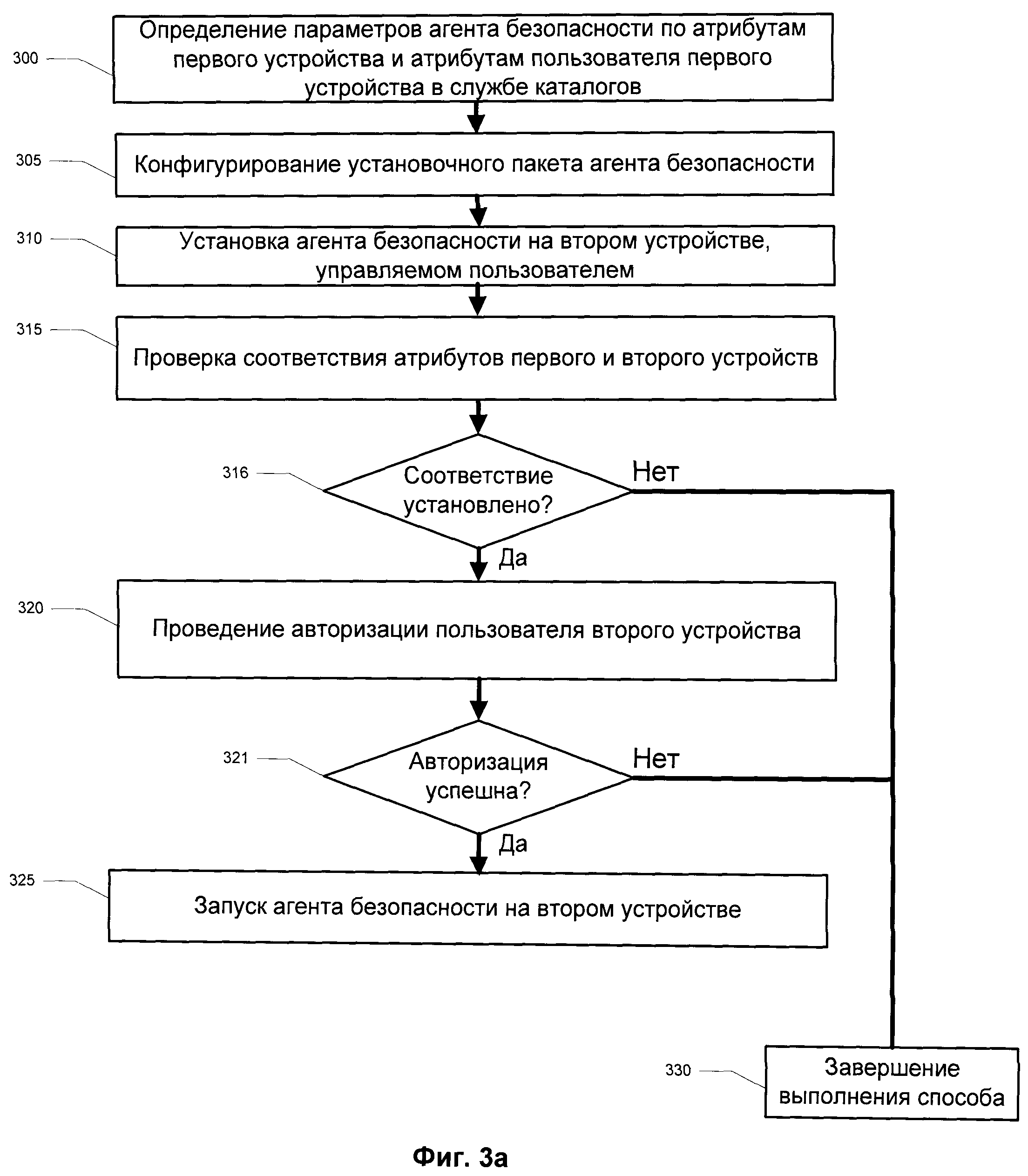

Фиг.3а показывает блок-схему способа целевой установки сконфигурированных агентов безопасности.

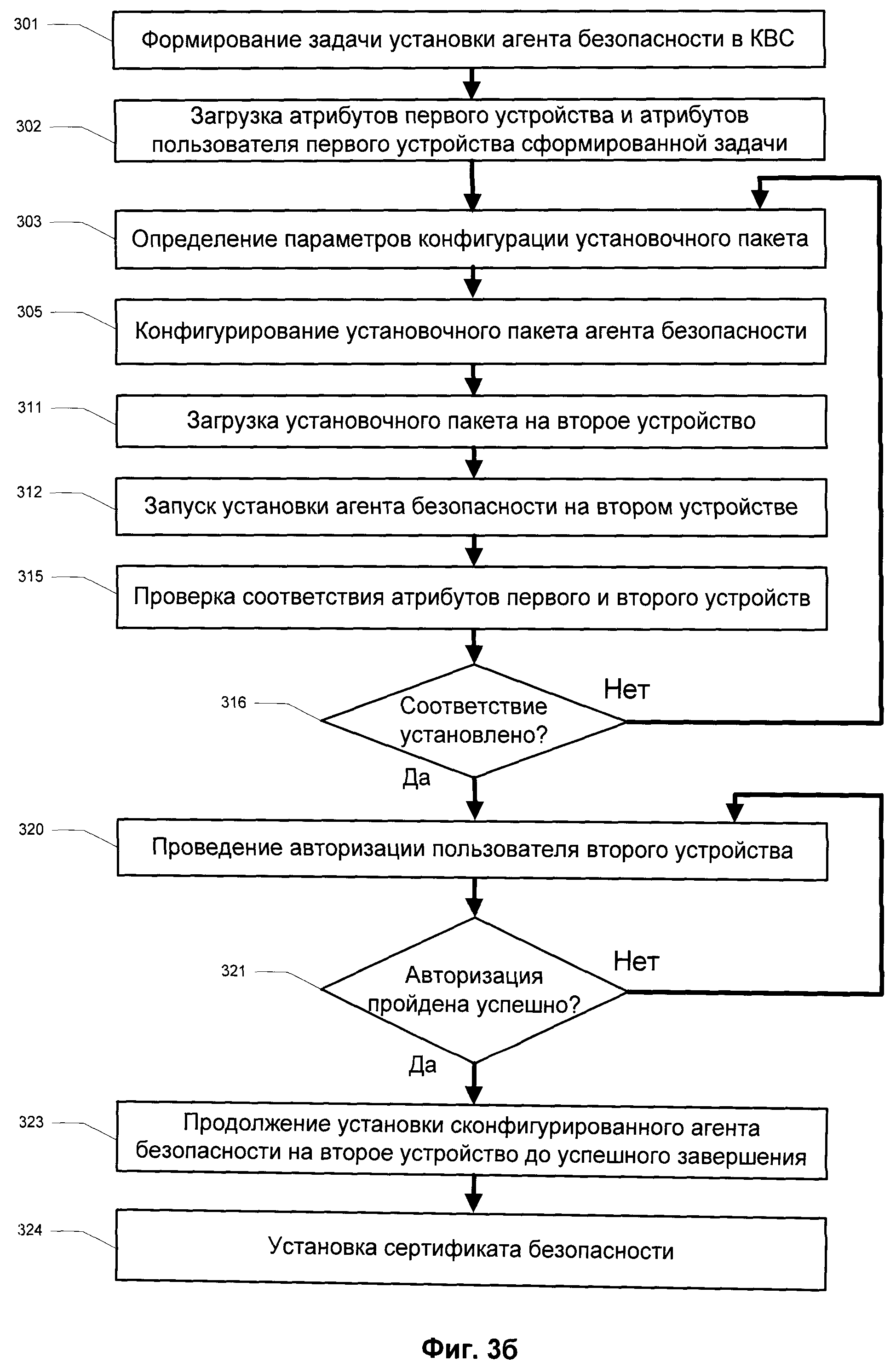

Фиг.3б показывает детализированную блок-схему целевой установки сконфигурированных агентов безопасности.

Фиг.4 показывает структурную схему компьютерной системы общего назначения.

Описание предпочтительных вариантов осуществления

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Одна из технологий компании позволяет решить задачу автоматизации процессов конфигурации, передачи и установки агентов безопасности на устройства, подключенные к КВС. Конфигурация установочных пакетов включает настройки, реализующие права пользователя при работе с устройством в КВС и за ее пределами. В случае установки сконфигурированного для определенного сотрудника или группы сотрудников агента безопасности на устройство, управляемое третьим лицом, может быть нарушена политика безопасности компании, так как третье лицо получит права доступа, превышающие его полномочия. Данное изобретение позволяет решить проблему, связанную с несанкционированной установкой сконфигурированных установочных пакетов программного обеспечения, за счет авторизации пользователя и сравнения конфигурации устройства с параметрами конфигурации программного обеспечения или установочного пакета программного обеспечения. В данной заявке в качестве примера осуществления изобретения описывается способ конфигурации и установки агентов безопасности в процессе развертывания системы безопасности в КВС. Данное изобретение может быть аналогичным образом использовано для целевой установки другого программного обеспечения.

КВС представляет собой многоуровневую систему вычислительных устройств и их связей и может содержать компьютерные сети, построенные на различных технических, программных и информационных принципах. При внедрении средств защиты, например антивируса, необходимо учитывать разнообразие защищаемых конечных компьютерных устройств.

Для надежного обеспечения безопасности КВС необходимо внедрение распределенной системы программно-аппаратных средств защиты, каждое из которых обладает характерным функционалом и устанавливается на конечных устройствах сети. При внедрении средств защиты, например антивируса, необходимо учитывать разнообразие защищаемых конечных компьютерных устройств - множество программных и аппаратных конфигураций.

Перечень устройств сети не ограничивается настольными компьютерами и серверами, установленными системным администратором предприятия, и включает личные устройства пользователей, на которых может быть установлено небезопасное программное обеспечение и которые могут являться каналом утечки данных. Персональные устройства необходимо защищать и контролировать при выполнении служебных операций, например при работе с корпоративными ресурсами (данными, приложениями, сетевыми соединениями). Сложность заключается в том, что данные устройства не имеют средств удаленного администрирования и управления, поэтому настройка средств защиты производится пользователем, что создает ряд сложностей для службы технической поддержки и службы безопасности. Описание варианта решения данной проблемы будет приведено в настоящем документе.

Спецификация КВС, включая параметры сетевых соединений, перечень сервисов сети, конфигурации устройств сети, может быть представлена в службе каталогов в виде древовидной структуры объектов, соответствующих устройствам, и их атрибутов, характеризующих параметры этих устройств. Основная схема службы каталогов определяется протоколом LDAP и может быть использована сторонними программами и службами, в том числе средствами администрирования, для адаптивной настройки средств безопасности с учетом спецификации КВС. Из уровня техники известны другие способы представления данных о ресурсах сети и их связях, реализованные, например, в базе данных, XML-файлах и других источниках. Заявленное изобретение не ограничивается интеграцией сервера администрирования со службой каталогов. В контексте данной публикации термином, обобщающим все средства хранения и представления информации о пользователях и устройствах сети, будет являться «средство хранения атрибутов компьютерной сети».

Ключевым элементом защиты КВС является антивирус. Современные антивирусные решения включают в себя функционал, выходящий за рамки проверки файлов на содержание вредоносного кода. В данном документе антивирус следует рассматривать как синоним средству безопасности для КС. В зависимости от версии антивирусного средства функциональные возможности включают защиту КС, защиту информации, управление и синхронизация с другими средствами безопасности. Архитектура антивируса для КВС может быть сложной и состоять из нескольких модулей, установленных на различных узлах КВС. Модули, устанавливаемые на конечные устройства сети, в том числе на персональные устройства пользователей КВС, могут быть различными, и в контексте данного документа будут называться агентами безопасности.

Пользователем КВС является сотрудник предприятия или гость компании, зарегистрированный в сети. В соответствии с установленным порядком при приеме на работу для каждого сотрудника заводится учетная запись, используемая для хранения персональной информации, такой как информация об имени пользователя, дате рождения, должности, паролях доступа к корпоративным ресурсам. Для гостей компании, как правило, создается отдельный профиль, ограничивающий права доступа к ресурсам сети. Для работы в компьютерной сети и получения доступа к ресурсам сети и приложениям пользователь должен пройти аутентификацию. Наиболее популярным сервисом обеспечения контроля доступа и учета пользователей и ресурсов сети является служба каталогов. Существуют стандарты структурирования объектов сети, на основе которых построены наиболее популярные реализации службы каталогов. Таким образом, большинство компьютерных сетей в компаниях включают стандартный сервис, содержащий необходимую информацию о пользователях.

В зависимости от схемы сети, пользователи службы каталогов могут быть разбиты на группы. Группа используется для объединения пользователей по определенному признаку и для наследования свойств группы всем входящим в эту группу пользователям. Например, группа может объединять сотрудников по офисам, структурным подразделениям предприятия, предоставляемым уровням доступа к информации и другим признакам. Каждая группа, так же как и учетная запись содержит атрибуты, характеризующие параметры подключений, права доступа к определенным ресурсам и приложениям сети. Подобная структура хранения и безопасного представления данных об объектах сети, реализованная в службе каталогов, позволяет реализовать политику безопасности, принятую в компании.

Одним из важных критериев при категоризации пользователей является их положение в компании и доступ к ценной информации, представляющей коммерческую или государственную тайну. Соответственно, для руководителей предприятия требования к обеспечению информационной безопасности выше, чем для рядовых сотрудников. Категоризация пользователей может производиться динамически путем добавления пользователя в ту или иную группу в зависимости от поведения, связей, личных характеристик и динамики изменения рейтинга безопасности данного пользователя. Более подробное описание средств категоризации пользователей по упомянутым факторам приводится в публикации US 8181253.

На Фиг.1 изображена функциональная схема развертывания агентов безопасности в КВС. В сети, состоящей из устройств (серверов, стационарных компьютеров 101, ноутбуков 102 и портативных устройств 103) и представляющей ряд сервисов (почтовый сервис, веб-сервис, сервис антивирусной защиты и другие) для пользователей 100, для организации управления часто используется сервер службы каталогов 110. Данный сервер содержит базу данных для упорядоченного хранения информации о сети и позволяет автоматизировать большинство задач управления, включающих, например, настройку приложений и сетевых соединений и разделение прав доступа. Работа со службой каталогов 110 осуществляется по стандартному протоколу. В качестве одного из вариантов реализации будет рассмотрена система, взаимодействующая с LDAP-совместимой (англ. Lightweight Directory Access Protocol) службой каталогов 110.

Когда системный администратор или специалист службы безопасности создает задачу развертывания агентов безопасности или другого приложения на устройствах сети, в первую очередь загружается установочный пакет 131 от поставщика 130 программного обеспечения (ПО), который сохраняется в файловом хранилище 140. В случае агента безопасности поставщиком ПО является компания, разрабатывающая средство защиты или дистрибьютор программных продуктов. Установочные пакеты, установочные файлы (в случае если они не включены в установочные пакеты), используемые для установки программ на устройства пользователей, в том числе установщики агентов безопасности, хранятся в файловом хранилище 140. Те файлы, которые должны быть загружены на устройства КВС, публикуются. Публикация заключается в предоставлении интерфейса для загрузки пакета и настройки соответствующих прав доступа для устройств и пользователей. Файловое хранилище может представлять собой файловый сервер, директорию на сервере администрирования, базу данных или любое другое средство хранения данных, предоставляющее доступ к файлам.

Все действия администратор сети производит в консоли администрирования, являющейся терминалом управления сервера администрирования 120. После загрузки установочного пакета определяется группа устройств, на которые необходимо установить программу. Группа устройств указывается в процессе формирования задачи или определяется автоматически. Например, группа устройств может быть автоматически определена всеми впервые подключившимися к сети устройствами или всеми устройствами, на которых не установлен агент безопасности, и дополниться ими при формировании задачи развертывания.

Для каждого устройства или пользователя устройства, входящего в перечень устройств или перечень пользователей групповой задачи, определяются соответствующие классы и атрибуты из службы каталогов 110. По этим данным с применением экспертных правил задаются параметры для агента безопасности или другого устанавливаемого приложения. Для каждого устройства формируется отдельный набор параметров, используемый в конфигурации установочного пакета для данного устройства. Сконфигурированные установочные пакеты 141 сохраняются в файловом хранилище, после чего гиперссылки передаются на устройства сети. Загрузка на конечные устройства может осуществляться по каналам передачи данных, отличающимся средой распространения, сетевыми параметрами (маршрутами), протоколами передачи данных и различными приложениями. Например, один и тот же файл может быть передан по сети Ethernet или Wi-Fi, по протоколу TCP или по протоколу UDP. Выбор канала передачи данных и его параметров также может основываться на данных службы каталогов и зависит от инфраструктуры сети и конфигурации устройства.

Далее в качестве одного из вариантов осуществления изобретения будет более подробно рассмотрен процесс конфигурации и установки агентов безопасности и используемые для этого средства.

На Фиг.2 показана функциональная схема системы целевой установки сконфигурированных агентов безопасности. Компоненты данной системы могут быть установлены на отдельном сервере сети, быть выполнены в виде виртуальной машины или в виде сервиса для сервера администрирования. Описание реализации менеджера задач и средства авторизации как части сервера администрирования 120 и менеджера установки 201 как части устройства пользователя не ограничивает варианты реализации системы на других компьютерных устройствах сети. Описываемая система состоит из менеджера задач 200, связанного или включающего конфигуратор 210, средства авторизации 220, которая также может являться частью менеджера задач, и менеджера установки. При этом система соединена и взаимодействует со службой каталогов 110 и устройствами пользователей.

Сервер администрирования 120 - это инструмент для централизованного управления комплексной системой защиты, который предоставляет администратору доступ к детальной информации об уровне безопасности корпоративной сети и позволяет гибко настраивать все компоненты системы защиты. Сервер администрирования 120 осуществляет управление агентами безопасности, обеспечивающими безопасность конечных устройств КВС.

Основной инструмент удаленного управления параметрами средств защиты конечных устройств - это политики. С помощью политик задаются параметры, касающиеся продукта в целом, параметры интерфейса и параметры компонентов защиты. Политика служит одновременно для настройки параметров и для контроля их применения на компьютерах. Параметры политики передаются на клиентские компьютеры по расписанию или при их изменении.

Планирование работ по администрированию осуществляется через задачи, в число которых входят: задача обновления, задача формирования отчета, задача сканирования, задача установки агента безопасности и другие. Задачи могут быть сформированы для устройства или группы устройств в зависимости от поставленных целей. Сервер администрирования позволяет произвести развертывание системы безопасности на заданную группу устройств. Администратор может быстро произвести конфигурацию и установку агентов безопасности, используя установочные (инсталляционные) пакеты.

Формирование задачи состоит из нескольких этапов:

- Выбор типа задачи (установка, обновление, настройка агента безопасности и т.д.);

- Установка параметров задачи;

- Выбор группы объектов для управляемой задачи;

- Настройка расписания выполнения.

В ходе работы мастера удаленной установки или при создании задачи установки в менеджере задач 200 администратор определяет перечень устройств и/или групп устройств, на которые необходимо установить агенты безопасности, версию устанавливаемой программы, которой соответствует определенный набор установочных файлов. Администратор может указать дополнительно или вместо группы устройств перечень пользователей и/или группы пользователей. В качестве идентификаторов устройств и пользователей могут использоваться любые уникальные для данного устройства атрибуты, установленные в службе каталогов. В качестве указателя версии установочного пакета может использоваться ссылка на установочные файлы (установочный пакет), название или любой другой идентификатор приложения.

В ходе формирования задачи установки имеется возможность выбирать компьютеры из некоторого списка. Этот список формируется сервером администрирования путем сканирования сети. Сканирование осуществляется периодически несколькими разными способами.

Первый способ сканирования сети заключается в том, что сервер администрирования 120 собирает списки компьютеров сети точно так же, как это делает сама операционная система (семейства Windows). Этот способ сканирования называется быстрым сканированием сети. За составление и предоставление списка компьютеров отвечает служба Computer Browser. В ходе полного сканирования сети сервер администрирования 120 проходит по списку, полученному в результате быстрого сканирования, и пытается соединиться с каждым из компьютеров, используя протокол NetBIOS. Целью этого опроса является выяснение IP-адресов и операционных систем компьютеров. Другим способом получения списков устройств является использование службы каталогов, например Active Directory. Еще одним вариантом получения списка устройств является сканирование сетей. Суть заключается в отправке эхо-запроса на все адреса заданных диапазонов. Для получения списков мобильных устройств могут использоваться средства управления мобильными устройствами (Mobile Device Management, MDM), протокол Exchange Active Sync или специальный протокол сервера администрирования 120.

По умолчанию сервер администрирования 120 содержит, по меньшей мере, одну группу компьютеров. При такой организации администратор вынужден использовать одну политику защиты для всех компьютеров. Даже в небольших сетях бывает удобно, а иногда необходимо использовать разные настройки защиты для серверов и пользовательских компьютеров. В крупных сетях, где разные группы пользователей используют разные специализированные программы, возможность создавать политики с разными исключениями для разных пользователей очень удобна. Для того, чтобы применять разные политики, нужно поместить компьютеры в разные группы.

В крупных КВС администраторы создают группы также для организации процесса внедрения. Например, компьютеры без агента безопасности и средств защиты помещают в группу «Развертывание», где создана задача автоматической установки агента безопасности. Компьютеры с установленным агентом перемещают в группу «Проверка совместимости», где созданы задачи удаления несовместимых программ и т.д. Наконец, полностью защищенные компьютеры перемещают в постоянную структуру управления.

Группы пользователей, устройств и других объектов сети на сервере администрирования и в службе каталогов могут синхронизироваться, дополнять друг друга, а могут быть несвязанными. В случае если группа устройств, выбранная в ходе формирования задачи установки, не содержится в службе каталогов в явном виде, то группа устройств может быть рассмотрена в качестве множества отдельных устройств, каждое из которых представлено в службе каталогов. Аналогичное представление может быть построено для пользователей.

Сервер администрирования 120 может обладать информацией о связи пользователей и устройств, при этом по заданному устройству может определить его пользователя и наоборот. Поэтому следует понимать, что политика и задачи для устройств могут быть транслированы на соответствующие учетные записи пользователей. В рамках данного описания будут рассмотрены примеры управления устройствами и группами устройств в КВС, но это не ограничивает возможности предлагаемых системы и способа, так как сопоставление устройств и пользователей дает возможность реализации предложенного решения для управления как одним, так и группой пользователей.

Информацию о распределении групп и компьютеров, а также их параметры сервер администрирования 120 может загружать из службы каталогов 110. Это может происходить и в автоматическом режиме, что позволяет синхронизировать данные в службе каталогов 110 и на сервере 120. Дополнительно сервер администрирования 120 может хранить информацию, например параметры проверок устройств или рейтинги безопасности пользователей в службе каталогов 110, для чего необходимо дополнить схему службы каталогов 110.

Рассмотрим пример установочного пакета 131, применяемого для установки программ в операционных системах семейства Windows. Установочный пакет 131 (англ. installation package) представляет собой файл, имеющий расширение «.msi», в котором содержится вся необходимая для установки информация. За обработку данного типа файла и проведение процесса установки отвечает специальный компонент операционной системы Windows Installer (менеджер установки Windows).

Файл .msi представляет собой составной документ, в котором содержится база, хранящая различную информацию о продукте и процессе установки. При этом все строковые данные хранятся в отдельной части документа, а таблицы базы содержат указатели на соответствующие данные. Кроме базы, структура файла .msi позволяет дополнять файл пользовательскими сценариями, вспомогательными динамическими библиотеками, если таковые требуются для установки. Устанавливаемые файлы могут входить в состав установочного пакета 141, а могут храниться отдельно в запакованном или распакованном виде.

Процесс установки состоит из нескольких этапов:

- сбор информации (определение директории установки, источника установочных файлов, параметров подключения, настройка параметров обновления и т.д.);

- выполнение установки (копирование файлов, внесение изменений в системный реестр);

- откат на любой этап установки, включая отмену установки (в случае ошибки или выхода из программы установки).

Каждый этап установки состоит из последовательности действий (инструкций), записанной в базе данных. Большая часть действий - это стандартные действия, характерные для типичного процесса сбора информации и установки. Пользователь может определить специализированный набор действий. Действия, определенные пользователем, могут быть либо написаны на одном из скриптовых языков, встроенных в операционную систему (JScript или VBScript), либо размещаться в специально созданной библиотеке функций (с использованием языков программирования C или C++ для операционной системы (ОС) семейства Windows). Более подробное описание формата установочных пакетов и примеров реализации содержится в библиотеке документов MSDN, которая доступна по электронному адресу http://msdn.microsoft.com/en-us/library/ccl85688(v=vs.85).aspx. Настоящее изобретение не ограничивается использованием данного формата установочных пакетов 131 и может поддерживать также другие форматы в зависимости от операционной системы устройства, например rpm (англ. Red Hat Package Manager) для семейства ОС Linux и deb - для ОС проекта Debian.

Описанные возможности, включенные в стандарт установочных пакетов, позволяют изменять (дополнять) выпущенные версии программ без внесения изменений в код программ и без перекомпиляции исполняемых файлов. Для формирования специальной версии установщика, необходимо внести изменения в установочный пакет 131. Примером такого изменения может быть дополнение базы данных установочного пакета параметрами программы и инструкциями, позволяющими автоматически применить данные параметры к программе. Данная особенность позволяет автоматизировать процесс установки и оптимизировать процесс управления установкой за счет сокращения выполняемых операций и сокращения количества задач, формируемых администратором.

Служба каталогов 110 - это средство иерархического представления ресурсов предприятия и информации об этих ресурсах. Под ресурсами могут пониматься персонал, сетевые ресурсы, программы и т.д. Примером реализации службы каталогов является Active Directory, которая наиболее часто применяется для администрирования КВС.Active Directory имеет иерархическую структуру, состоящую из объектов. Объекты разделяются на три основные категории: ресурсы, службы и учетные записи пользователей и компьютеров. Active Directory предоставляет информацию об объектах, позволяет организовывать объекты, управлять доступом к ним, а также устанавливает правила безопасности. Объект уникально определяется своим именем и имеет набор атрибутов - характеристик и данных, которые он может содержать; последние, в свою очередь, зависят от типа объекта. В рамках данной заявки ключевой особенностью службы каталогов 110 является хранение информации о пользователях и их устройствах. Доступ к данным службы каталогов осуществляется по запросам, после чего служба каталогов 110 осуществляет поиск и представление информации. В основной схеме Active Directory существует несколько классов, хранящих информацию о пользователях, например: Organizational-Person - класс представляющий информацию о положении пользователя в структуре компании (должность, роль, подразделение, офис, кабинет и т.д.);

User - класс пользователей сети, включающий информацию о сотрудниках, посетителях. Является подклассом для класса Organizational-Person.

Person - класс, хранящий персональную информацию о пользователе.

Для описания классов применяются различные атрибуты, включающие, например адрес (Address), департамент (Department), идентификатор (Employee-ID), адрес электронной почты (E-mail-Addresses), должность (Title) и другие параметры. При этом классы связаны друг с другом логическими связями, что позволяет для данного пользователя определить параметры его подключения или набор используемых для работы программ. Также пользователю ставятся в соответствие его устройства. Для их определения применяется также несколько классов, таких как:

Device - основной класс хранения данных о физических устройствах сети;

Computer - класс аккаунта для компьютера сети.

Для описания классов устройств применяются следующие атрибуты: роль (Machine-Role), управляющий субъект (Managed-By, Owner), сетевой адрес (Network-Address), операционная система (Operating-System), адрес прокси-сервера (Proxy-Addresses) и другие.

Сформированная задача представляет собой структуру данных, состоящую из параметров, которые можно рассматривать в качестве идентификаторов устройств, пользователей, приложений. Используя данные идентификаторы, менеджер задач 200 отправляет в службу каталогов запрос, результатом которого является упорядоченное множество атрибутов, которые характеризуют каждый объект задачи. Полученные атрибуты интерпретирует в значения параметров безопасности. Правила интерпретации основываются на политике безопасности. Рассмотрим некоторые примеры соответствия атрибутов пользователей и параметров агента безопасности.

Всем пользователям отдела кадров требуется удаленный доступ к внутренней HR-системе, поэтому если задача установки распространяется на устройство, управляемое пользователем из группы «HR (Human Resources)», то в установочный пакет 131 будет добавлен сертификат и настройки доступа к внутренней HR-системе. Таким образом, пример правила конфигуратора для данного случая в виде условного оператора будет выглядеть следующим образом:

IF {department=HR} THEN {certificate=add},

где department - атрибут отдела пользователя, a certificate - параметр добавления сертификата.

Политика безопасности для курьеров компании учитывает факт их частых перемещений, что повышает риск заражения устройств при подключении к внешним сетям и риск потери вычислительных устройств, хранящих корпоративные данные. Для данной группы сотрудников, а также для всех устройств, которые часто подключаются в местах, находящихся за пределами офиса, установочный пакет 141 агента безопасности должен включать дополнительный контейнер с безопасным браузером и настройку агента, в которой активируется функция «GPS-tracking» (отслеживание координат) и функция блокирования устройства (при отсутствии активности на устройстве в течение определенного периода времени). Данное требование политики безопасности соответствует правилу конфигуратора:

IF {title=courier OR location!=local}

THEN {safe_browser=add AND GPS=ON)},

где safe_browser - параметр добавления компонента защищенного браузера, а GPS - параметр включения функции отслеживания местоположения.

После того как отработало одно или после того, как отработали все правила, по результирующим параметрам осуществляется конфигурация установочного пакета 131. Конфигуратор 210 может быть реализован набором функций, вызываемых в зависимости от входных параметров. Для приведенных примеров конфигуратор может содержать функцию добавления сертификата, функцию добавления компонента, функцию изменения настроек. Настройка приложения может осуществляться с помощью сценариев (обрабатываемых менеджером установки), выполняемых при запуске установочного пакета. Другим способом применения настроек является модификация ресурсов приложения (конфигурационных файлов, исполняемых файлов, ресурсных файлов, ключей реестра и т.д.). Установочный пакет может содержать не только модифицированные установочные файлы, но также может быть расширен и включать дополнительные программы, библиотеки, ресурсные файлы, обновления, которые будут установлены и применены в процессе установки агента безопасности. Далее сконфигурированный установочный пакет сохраняется менеджером задач или непосредственно конфигуратором в файловом хранилище.

Сконфигурированный установочный пакет 141 агента безопасности включает инструкции или конфигурационные файлы, позволяющие настроить компоненты ПО под определенные роли пользователей и для конкретных устройств пользователей, включая настройку компонент контроля доступа. После установки сконфигурированного пакета 141 на устройстве пользователя будет работать агент безопасности, который уже настроен в соответствии с политикой безопасности. Одним из вариантов авторизации пользователя при доступе к ресурсам сети при работе с приложениями и данными может служить сертификат безопасности, который входит в состав установочного пакета либо загружается в процессе установки с сетевого ресурса.

Сконфигурированный таким образом установочный пакет 141 при запуске на устройстве, принадлежащем пользователю, отличному от того, чьи атрибуты использовались для конфигурации установочного пакета, приведет к установке программного обеспечения с правами другого пользователя. В результате могут возникнуть случаи неправомерного использования программного обеспечения и последующее нелицензионное использование предоставляемых сервисов и программ, утечка корпоративных данных, фальсификация личности и т.д.

Предотвратить несанкционированную установку сконфигурированного ПО, в частности агента безопасности, можно путем добавления в установочный пакет или в установочный файл модуля проверки подлинности. Модуль проверки подлинности может быть также частью операционной системы. Его задачей является проверка возможности выполнения действия для данного пользователя на устройстве, где действие выполняется.

Если модуль проверки подлинности выполнен в виде сценария и/или программы, входящих в установочный пакет, то он будет исполнен во время запуска установки. Обработку установочных пакетов осуществляет менеджер установки 201, который является компонентом операционной системы или специальной службой, работающей на устройстве.

Модуль проверки подлинности может быть выполнен в виде модуля, входящего в состав установочных файлов. В этом случае проверка соответствия сконфигурированного агента безопасности и пользовательского устройства будет произведена во время работы агента безопасности. С точки зрения безопасности оптимально будет выполнить проверку подлинности до выполнения остальных функций.

Процесс проверки подлинности в контексте данной заявки означает проверку соответствия конфигурации установочного пакета и устройства, на котором обрабатывается данный пакет, а также соответствие конфигурации установочного пакета и пользователя, управляющего данным устройством. При этом обработка установочного пакета может означать сохранение, загрузку, запуск, копирование, передачу и другие операции.

В современных персональных устройствах, в том числе в смартфонах, может существовать возможность разделения и работы нескольких пользователей. За одним устройством могут работать несколько пользователей или для одного пользователя может быть настроено несколько учетных записей, соответствующих, например, работе в офисе и дома. Пользователь, работающий за данным устройством, должен пройти авторизацию, после чего будут загружены его личные данные, настройки окружения и будут предоставлены права доступа.

Одним из вариантов проверки соответствия пользователя и параметров конфигурации программного обеспечения (агента безопасности) является авторизация пользователя, работающего на устройстве. При этом авторизация включает аутентификацию и сравнение атрибутов пользователя, прошедшего аутентификацию, с атрибутами пользователя, по которым с помощью конфигуратора был получен установочный пакет. Для каждого пользователя или для группы пользователей также могут быть установлены права для доступа к конкретной версии установочного пакета.

Примером реализации авторизации пользователя может являться сервис аутентификации и авторизации пользователя в службе каталогов. Рассмотрим процесс разделения прав, реализованный в операционных системах семейства Windows. Для входа в систему под учетной записью пользователя, в том числе администратора, пользователь должен пройти процесс аутентификации в службе каталогов. Для этого он вводит логин и пароль и/или подключает маркер (англ. token) безопасности. В случае если введенные данные действительны и соответствуют политике безопасности (не истек срок действия пароля), пользователь получает доступ к устройству. При этом для каждого файла установлены права доступа, содержащие список пользователей и соответствующий каждому пользователю набор действий, разрешенный или запрещенный при работе с данным файлом. Таким образом, авторизация пользователя для установки сконфигурированного пакета в одном из вариантов реализации заключается в проверке соответствия прав, указанных в установочном пакете, и прав, которые были выданы пользователю. Если запуск и/или открытие установочного пакета для данного пользователя разрешен, то установка будет продолжена, иначе установка будет отменена.

Аутентификация и/или авторизация пользователя может проводиться с помощью средства авторизации 220, установленного на сервере администрирования либо выполненного в виде отдельного сервера КВС. Средство авторизации 220 может быть интегрировано со службой каталогов и синхронизировать данные авторизации пользователей для проверки идентификаторов. Средство авторизации 220 может иметь свою базу данных идентификаторов пользователей и осуществлять аутентификацию и авторизацию по специальному протоколу с применением различных криптографических алгоритмов и политики безопасности.

Вызов окна аутентификации и/или взаимодействие со средством авторизации 220 осуществляет менеджер установки 201, если модуль проверки подлинности является частью установочного пакета, или непосредственно агент безопасности, если модуль проверки подлинности устанавливается и исполняется на устройстве вместе с другими установочными файлами приложения. Далее пользователь вводит идентификаторы, которые проверяются в средстве авторизации 220. Установка и работа агента в режиме полного доступа продолжается только в случае, если авторизация выполнена успешно, т.е. введенные пользователем данные (или данные, считанные с маркера) идентичны данным, хранящимся в средстве авторизации 220, и если данная конфигурация установочного пакета или конфигурация агента безопасности соответствуют данному пользователю (пользователь обладает правами на операции с установочным пакетом). Иначе агент прекращает работу или переходит в режим ограниченного доступа, например, сбрасывает все настройки, блокирует доступ к зашифрованным и конфиденциальным данным, отключает сертификаты безопасности, функционирует в фоновом режиме (загружен но не выполняет действий). Проверка соответствия пользователя может быть произведена путем сравнения атрибутов пользователя и параметров конфигурации по тем правилам, по которым производится конфигурация установочных пакетов.

Авторизации пользователя может быть недостаточно для соблюдения политики безопасности при установке и использовании агента безопасности или другого сконфигурированного под конкретного пользователя и устройство ПО. Если пользователь пытается установить программу на устройство, отличное от того, для которого программа предназначалась, то это может привести к ошибке в работе устройства и программы, а также привести к небезопасной работе с данными. Поэтому проверка подлинности должна включать также процесс проверки соответствия первого и второго устройств. Первое устройство - это устройство, для которого данный агент безопасности или его установочный пакет были сконфигурированы, а второе устройство - это устройство, на котором производится установка или запуск агента безопасности. Проверка соответствия может представлять собой сравнение идентификаторов, например имен компьютеров в сети, серийных номеров, физических адресов и т.д. Сравнение может осуществляться по наборам атрибутов, соответствующих каждому из устройств. Если значения атрибутов для двух устройств идентичны в пределах допустимой нормы, считается, что устройства соответствуют друг другу.

Работа менеджера установки 201 продолжается после успешных проверок пользователя и устройства. Описанные варианты реализации проверки соответствия сконфигурированного установочного пакета 141, устройства и пользователя не ограничивают область применения данного изобретения, в котором проверка подлинности может быть реализована любыми другими известными способами.

На Фиг.3а показана блок-схема, отражающая алгоритм работы способа целевой установки сконфигурированного программного обеспечения на примере агента безопасности. Выполнение способа начинается с определения параметров агента безопасности по атрибутам первого устройства и пользователя первого устройства 300. По меньшей мере, устройство, указанное в задаче установки, которая сформирована в менеджере задач, определяет набор атрибутов для конфигурирования установочного пакета. Атрибуты устройств сети, пользователей, сервисов, а также их логические связи представлены в средстве хранения атрибутов сети. Одним из примеров реализации такого средства является служба каталогов 110. Определение параметров установочного пакета и косвенно параметров агента безопасности происходит путем обработки полученных из службы каталогов атрибутов, например, с применением экспертных правил, которые были описаны ранее. По полученным параметрам на этапе 305 происходит конфигурирование установочного пакета: заполняется база данных установочного пакета, при необходимости добавляются модули безопасности, необходимые программные библиотеки и установочные файлы. На этапе 310 начинается установка агента безопасности на втором устройстве. Второе устройство, так же как и пользователь, управляющий вторым устройством, могут обладать правами и атрибутами, которые не позволяют устанавливать сконфигурированный на этапе 305 установочный пакет. Поэтому после запуска установочного пакета происходит проверка соответствия атрибутов первого и второго устройств 315, и если соответствие установлено 316, то происходит авторизация пользователя 320. На этапе 321 проверяется условие успешной авторизации. Проверка соответствия устройств и авторизация пользователя могут происходить параллельно или в обратной последовательности. В случае успешного прохождения двух проверок работа агента безопасности на втором устройстве под управлением авторизованного пользователя будет продолжена. Этапы 315, 316, 320, 321 могут производиться и повторяться не только после запуска установки, но и при запуске агента безопасности, при изменении конфигурации устройства, при изменении или выходе из учетной записи и при других условиях. Если в результате какой-либо проверки 316, 321 было установлено несоответствие, способ завершается, а работа агента безопасности, в том числе его установка, останавливается.

Более подробно способ целевой установки агентов безопасности показан на Фиг.3б. Шаг 300 на Фиг.3а разбит на три этапа 301-303, в ходе которых формируют задачу установки агента безопасности в КВС 301, загружают атрибуты объектов сформированной задачи из службы каталогов 302 и по загруженным данным определяют параметры конфигурации установочного пакета 303. После конфигурирования установочного пакета по определенным на этапе 303 параметрам следует загрузка установочного пакета на устройство 311 и запуск установки агента безопасности на данном устройстве. Эти два этапа соответствуют блоку 310 на Фиг.3а, в котором производится установка агента на второе устройство, управляемое пользователем. Далее следует проверка условий соответствия второго устройства первому и прав пользователя второго устройства аналогично тому, как это описано для Фиг.3а. Данный алгоритм описывает пример реализации, в которой проверка осуществляется в процессе установки агента безопасности, поэтому после успешной авторизации продолжается установка сконфигурированного агента безопасности на второе устройство 323. В случае если права доступа к сетевым ресурсам передаются через сертификат безопасности, который включен в конфигурацию установочного пакета или загружается в процессе установки, завершающим этапом будет установка сертификата безопасности 324. После этого агент безопасности успешно установлен и настроен для работы в КВС. Пользователь автоматически получает доступ к предназначенной и разрешенной ему информации, а устройство и обрабатываемые на устройстве данные защищаются в соответствии с ролью пользователя в компании и конфигурацией используемого устройства. В данном примере также описаны циклы проверок 316, 321. Например, если пользователь не прошел авторизацию, ему предоставляется возможность войти под другой учетной записью или ввести еще раз идентификационные данные, а в случае несоответствия устройства конфигурации агента есть возможность сконфигурировать новый установочный пакет для данного устройства или попытаться изменить конфигурацию устройства, чтобы соответствовать требованиям.

Далее описан пример компьютерной системы, архитектура которой лежит в основе сервера администрирования и персональных компьютерных устройств пользователя, подключенных к корпоративной вычислительной сети, в том числе первого и второго устройства.

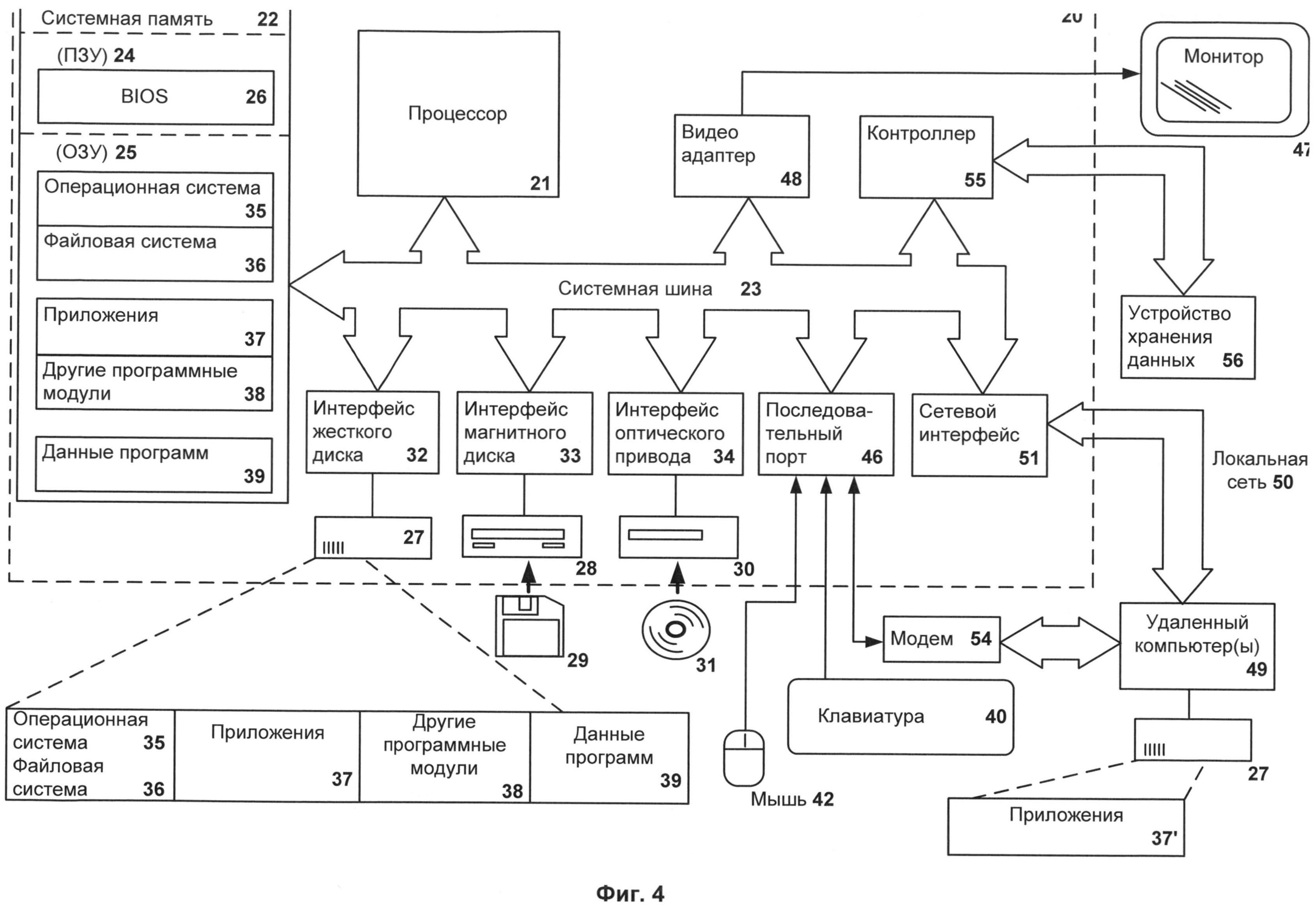

Фиг.4 представляет пример КС общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26 содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к КС 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим одним или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг.4. В вычислительной сети могут присутствовать также и другие устройства, например маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в КВС, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В соответствии с описанием, компоненты, этапы исполнения, структура данных, описанные выше, могут быть выполнены, используя различные типы операционных систем, компьютерных платформ, программ.

В заключение следует отметить, что приведенные в описании сведения являются только примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.