Результат интеллектуальной деятельности: СПОСОБ АНАЛИЗА И ВЫЯВЛЕНИЯ ВРЕДОНОСНЫХ ПРОМЕЖУТОЧНЫХ УЗЛОВ В СЕТИ

Вид РИД

Изобретение

Область техники

Настоящее изобретение относится к антивирусной области, а именно к способам выявления вредоносных узлов в сети и промежуточных узлов, через которые происходит распространение вредоносных программ.

Уровень техники

Современная антивирусная индустрия сталкивается с постоянным противодействием злоумышленников на техническом уровне. Любые способы и системы обнаружения вредоносных объектов анализируются злоумышленниками с целью затруднить обнаружение вредоносных объектов или блокировать системы защиты. Таким образом, постоянно изменяются пути распространения вредоносного программного обеспечения (ПО), используются новые уязвимости для проникновения в компьютерную систему.

Атака «человек посередине» (англ. Man in the middle, MitM-атака) - термин в криптографии, обозначающий ситуацию, когда атакующий способен читать и видоизменять по своей воле сообщения, которыми обмениваются корреспонденты, причем ни один из корреспондентов не может догадаться о его присутствии в канале передачи сообщений.

Существуют другие примеры атак на ресурсы вычислительной сети, например, атаки на DNS-кэш. Обычно компьютер в сети использует DNS-сервер, предоставленный своей организацией или Интернет-провайдером (англ. internet service provider, ISP). DNS-серверы часто устанавливаются в сети организаций для ускорения процесса трансляции имен при помощи кэширования ранее полученных ответов на запросы. Атака на кэш DNS-сервера может повлиять на работу пользователей этого сервера или даже на работу пользователей других серверов, ссылающихся на DNS-сервер, у которого кэш переписан в результате успешной атаки злоумышленниками.

Для осуществления атаки атакующий использует уязвимость в программном обеспечении DNS. Если первый DNS-сервер не проверяет ответы второго DNS-сервера на корректность с целью убедиться, что источник является доверенным (например, при помощи DNSSEC), то злоумышленник может выступить в роли второго DNS-сервера. В этой ситуации первый DNS-сервер будет кэшировать некорректные ответы от DNS-сервера злоумышленника. Первый DNS-сервер будет локально кешировать подложные ответы, и использовать их для ответов на запросы пользователей, которые в свою очередь получат подложные ответы и IP-адреса.

Данная атака может использоваться для перенаправления пользователей на веб-сайт или фальшивый почтовый сервис по выбору атакующего. На страницах такого веб-сайта могут содержаться, например, сетевые черви или вирусы, а фальшивый почтовый сервис может получить от пользователя логин и пароль к почтовому ящику и передать эти учетные данные злоумышленнику. Посетитель же такого фальшивого веб-сайта не будет информирован о подмене и, вероятно, загрузит вредоносное программное обеспечение.

Чтобы выполнить такую атаку, атакующий должен заставить атакуемый DNS-сервер выполнить запрос о любом из доменов, для которого DNS-сервер атакующего является доверенным.

В патенте US 7930256 раскрыта система обнаружения атак в вычислительной сети с использованием сенсоров угроз. Интеллектуальная система получения информации способна автоматически находить в сетевом графике такие данные, которые совпадают с известными шаблонами сетевых атак. Изобретение позволяет выполнять обработку данных с нескольких приемников сетевого графика, объединять несколько инцидентов в события в соответствии с моделью сети, руководствуясь списками правил для оценки ситуации. Система содержит следующие элементы: система получения информации, которая поддерживает работу в двух режимах получения информации (от агентов-сенсоров, которые обнаруживают и получают данные из заданных источников, как только информация становится доступной; от агентов-получателей, которые реагируют на системные запросы дополнительной информации и переправляют другие источники данных в последовательные объекты данных); система объединения событий или данных, которая отвечает за объединение источников данных для получения заключения по этой информации; система правил обработки интегрирует несколько источников данных, создает и отправляет симптомы соответствующих проверенных моделей сетей Байеса; проверенные модели сетей Байеса оценивают информацию из различных источников данных, в том числе внутреннюю информацию из сети и внешние уведомления, оценивают множество факторов по разным ситуациям, в том числе по обнаружению угроз в вычислительной сети и обнаружению инцидентов проникновения в вычислительную сеть. Подсистема формирования правил интерпретирует полученные данные в соответствии с контекстом и визуализирует для пользователя параметры состояния вычислительной сети, а также краткое заключение по самым критичным оценочным параметрам. Предлагается собирать статистику некоторых параметров сетевого графика и выявлять такие виды атак, как сканирование портов. Атаки выявляются на основании правил анализа параметров сетевого графика и служебных полей сетевых пакетов. Система использует сети Байеса для заблаговременного оповещения о начинающейся атаке и принятия превентивных мер защиты.

Предложенный вариант является эффективным инструментом в борьбе с атаками, использующими сканирование портов, как утверждают авторы на страницах описания. Предложенное изобретение способно заблаговременно предупреждать о начале атаки в сети. Но при этом изобретение собирает статистику, а это значит, что система способна только на противостояние известному типу атак или снижение последствий начавшейся атаки. Однако недостатком системы борьбы с атаками в сети является то, что при осуществлении атаки с целью кражи учетных данных следует предотвращать попытку атаки до фактической утечки учетных данных пользователя. Таким образом, непозволительно собирать статистику, когда идут атаки с целью кражи персональных учетных данных пользователей.

Материалы заявки раскрывают способ, который не подвержен недостаткам известных ранее решений.

Раскрытие изобретения

Настоящее изобретение реализует способ выявления промежуточных узлов в вычислительной сети, через которые осуществляется доступ к доверенным узлам. Технический результат, заключающийся в блокировании промежуточных узлов, достигается за счет исследования связей между узлами сети, построения графа связей между узлами сети и автоматического анализа изменений в связях между узлами с выявлением и блокировкой адреса промежуточного узла.

Компьютерные системы, подконтрольные злоумышленнику, - система вычислительных сетей, компьютеров, подсистем, объектов и средств, подконтрольных злоумышленнику, обеспечивающих функционирование и развитие вычислительных средств, контролируемых злоумышленником. В контексте изобретения это понятие включает в себя в первую очередь набор серверов и узлов, которые имеют сетевой интерфейс с сетевой картой, используются злоумышленниками при выполнении вредоносных действий и других противозаконных действий. Выявление контролируемых злоумышленником промежуточных узлов подразумевает определение адреса сетевого интерфейса средств, подконтрольных злоумышленнику. Указанный адрес, который используется для доступа в сеть и выполнения задач злоумышленника, блокируют, что обеспечивает невозможность реализации вредоносного функционала.

Для работы способа необходимо собрать исходные данные для анализа узлов сети. Объективность исследования достигается за счет использования различных источников информации, имеющих точку доступа в сеть через различных провайдеров в разных странах у разных пользователей, в физически или логически обособленных частях сети. Поскольку информация о маршрутизации в сети является динамической, т.е. постоянно меняется, то нужно стремиться иметь источники информации во всех сетях, подключенных к сети Интернет. Такими источниками исходной информации для анализа могут выступать контролируемые среды исполнения: виртуальные машины (аналогичные виртуальным приманкам, см. патент US 7774459), специализированные агенты на компьютерах пользователей (осуществляющие предварительную проверку узлов сети при запросе пользователя), межсетевые экраны (устройства защиты сетей от неправомерных действий, нежелательного графика и пр.). Указанные средства способны обнаруживать вредоносное ПО и имеют доступ к адресам отправителя и получателя сетевых пакетов, что позволяет собрать дополнительную информацию об источнике распространения нежелательного или вредоносного ПО, например, записать маршрут следования трафика при установке соединения с узлом по URL-адресу или выяснить в реестре доменов информацию о владельце адреса узла сети. Для анализа в центральном сервере упомянутые данные собирают при помощи сервисных сетевых протоколов, например, ICMP - протокола межсетевых управляющих сообщений. При установлении соединения с доверенным узлом по URL-адресу записывают сведения о доверенном узле в таблицу, содержащую, по крайней мере, доменное имя узла; IP-адреса, соответствующие доменному имени; e-mail адреса, на которые зарегистрирован домен согласно реестру доменов; маршрут следования графика.

Собранные данные о доверенных узлах сети используются для построения графов передачи данных и связей между узлами в сети Интернет, т.е. между компьютером пользователя и доверенным ресурсом. Графы анализируются с помощью эвристических алгоритмов, выявляются используемые каналы связи между узлами сети. При этом узлы графа - это адреса промежуточных узлов сети, а дуги - каналы связи между узлами, имеющие вес, соответствующий частоте использования канала для передачи графика от доверенного узла сети. Автоматически блокируют те из узлов сети, которые связаны с доверенным узлом сети, но присутствие которых в маршруте не характерно для доступа к данному доверенному узлу сети из того сегмента сети, к которому подключен компьютер пользователя. То есть блокируют те из промежуточных узлов в сети, которые соответствуют узлам графа с дугами, имеющими вес меньше, чем вес дуги канала связи, который использовался ранее для передачи графика от доверенного узла сети.

В другой ситуации на вход контролируемой среды исполнения подают список известных URL-адресов доверенных ресурсов, которые принадлежат зарекомендовавшим себя с хорошей стороны компаниям (сайты банков, социальные сети, сайты он-лайн игр и другие ресурсы, с которых существует риск кражи учетных данных пользователей). В нормальном режиме работы вычислительной сети маршрут доступа из одной и той же подсети к доверенному ресурсу соответствует заранее определенному маршруту. То есть маршруту, который задан в таблицах маршрутизации между сетями, соединенными через маршрутизаторы и в результате работы протоколов маршрутизации. Вмешательство злоумышленника, имеющего целью перенаправить поток информации и получить доступ к личным учетным данным пользователей, приводит к единичным изменениям маршрута следования графика только у одного из пользователей или у группы пользователей, которые используют скомпрометированный DNS-сервер. Таким образом, выявляется отрезок маршрута следования графика, отличающийся от аналогичного маршрута у большинства пользователей доверенного ресурса.

Для предотвращения подобного вида атак целесообразно заранее выявлять объекты, являющиеся вредоносными промежуточными узлами в сети. Тогда заранее будут выявлены и помещены в антифишинговую базу данных адреса сетевых узлов, представляющих угрозу информационной безопасности.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

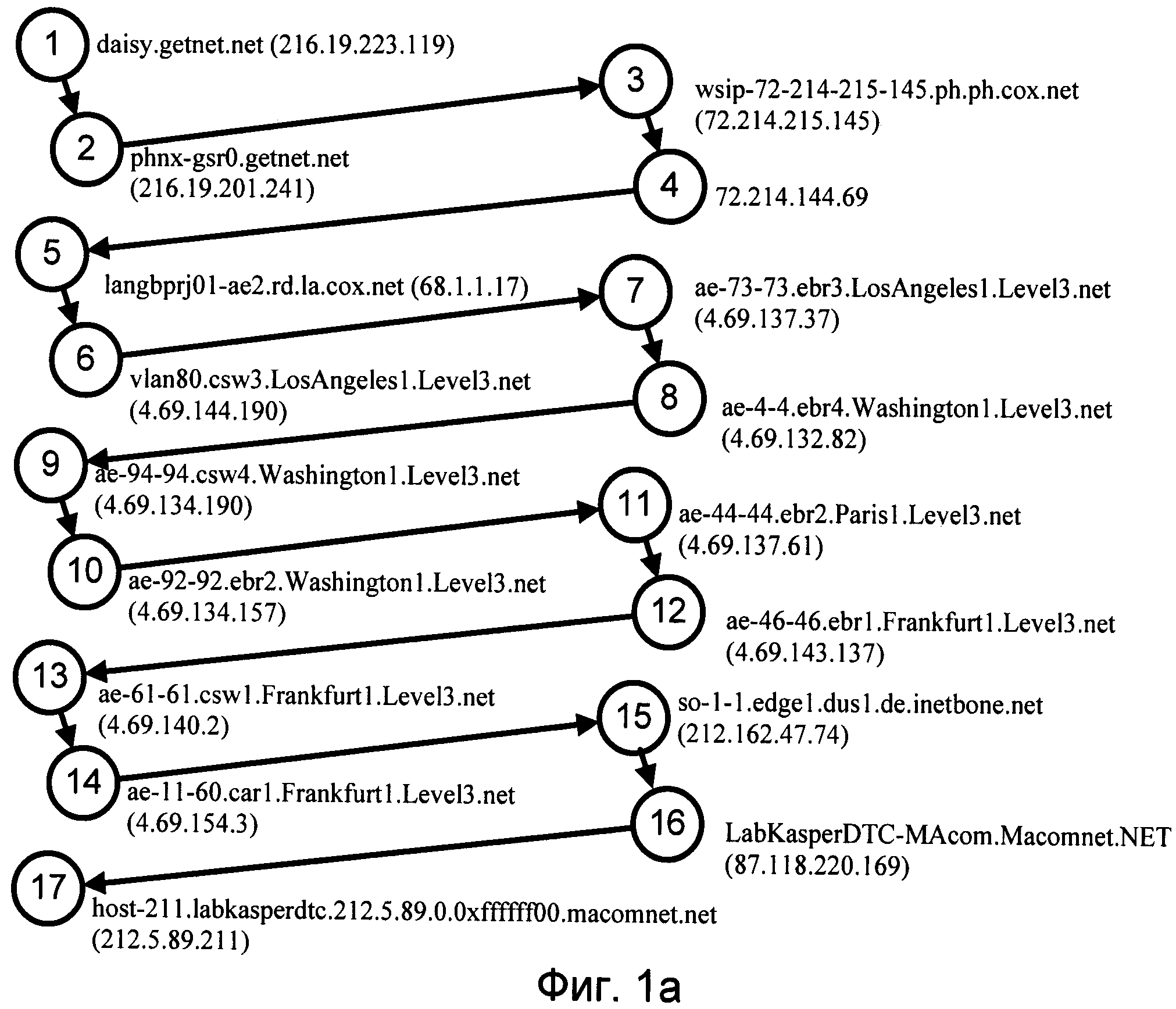

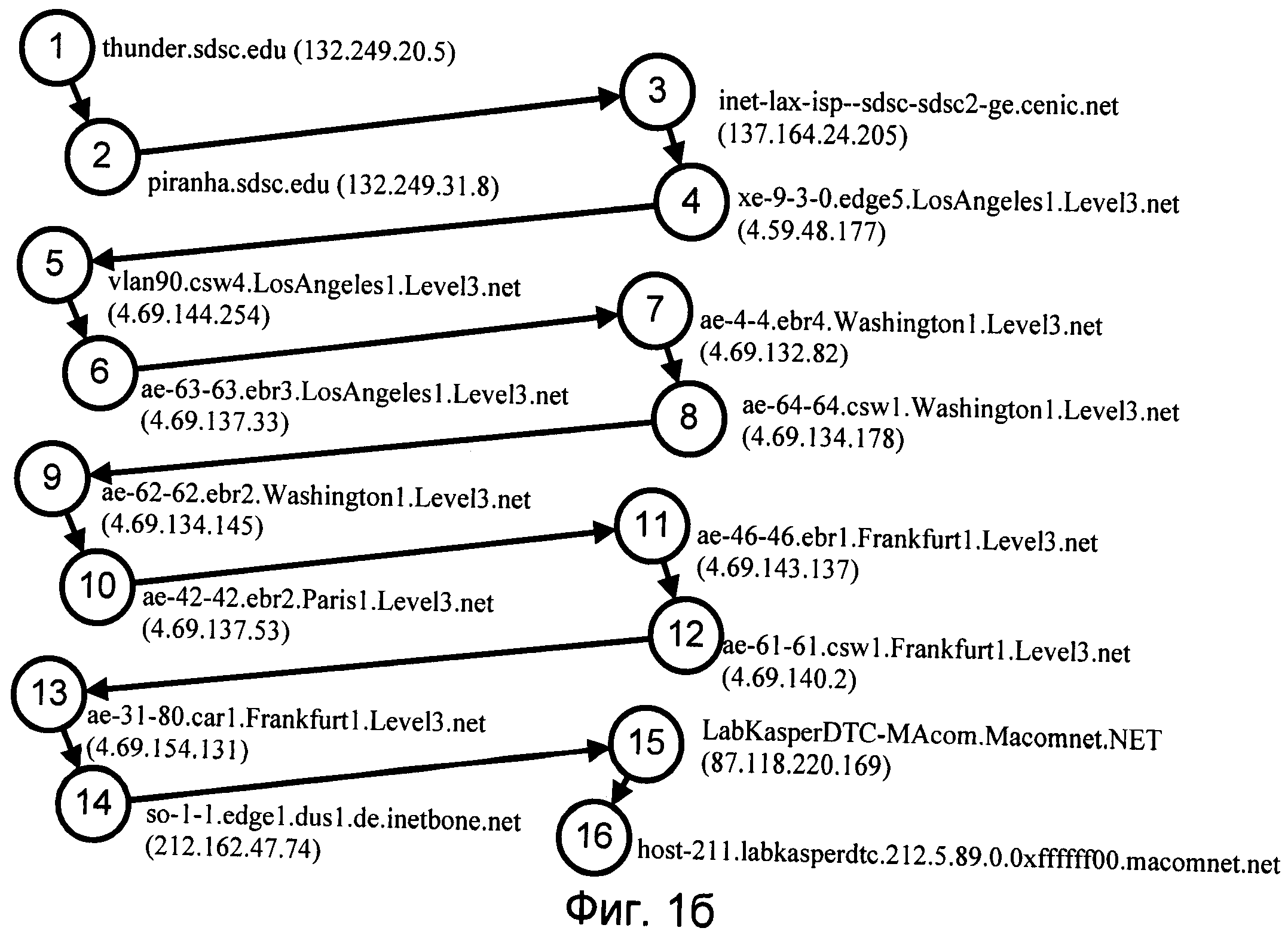

Фиг.1 отображает пример построения маршрутов следования данных из двух разных точек входа в сеть Интернет (Фиг.1a - США, Сан-Диего, штат Калифорния: getnet.com; Фиг.1б - США, Феникс, штат Аризона: sdsc.edu) к сайту www.kaspersky.com.

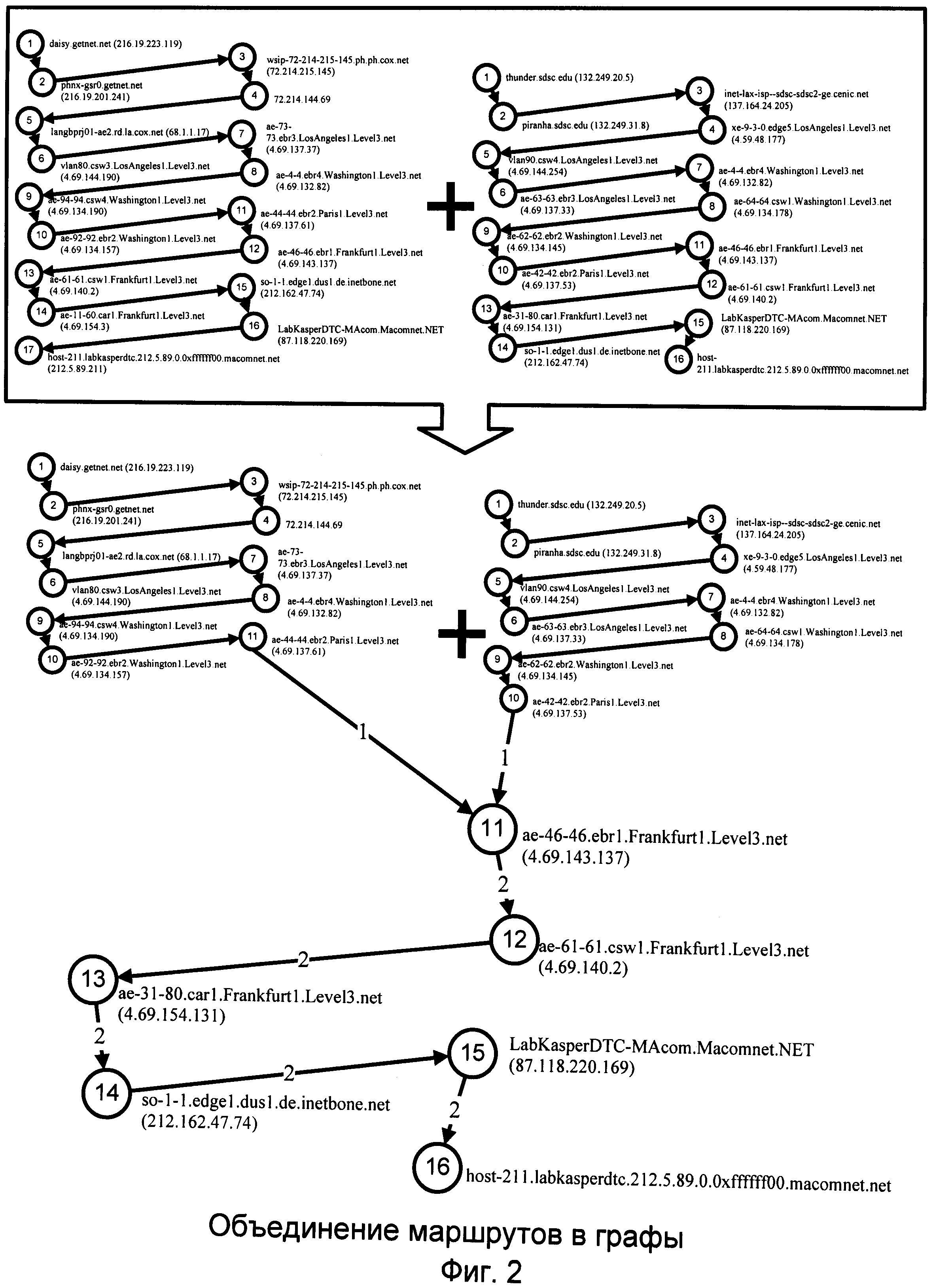

Фиг.2 отображает пример объединения маршрутов в графы для анализа количества выявленных фактов злонамеренного изменения маршрутов следования графика в вычислительной сети.

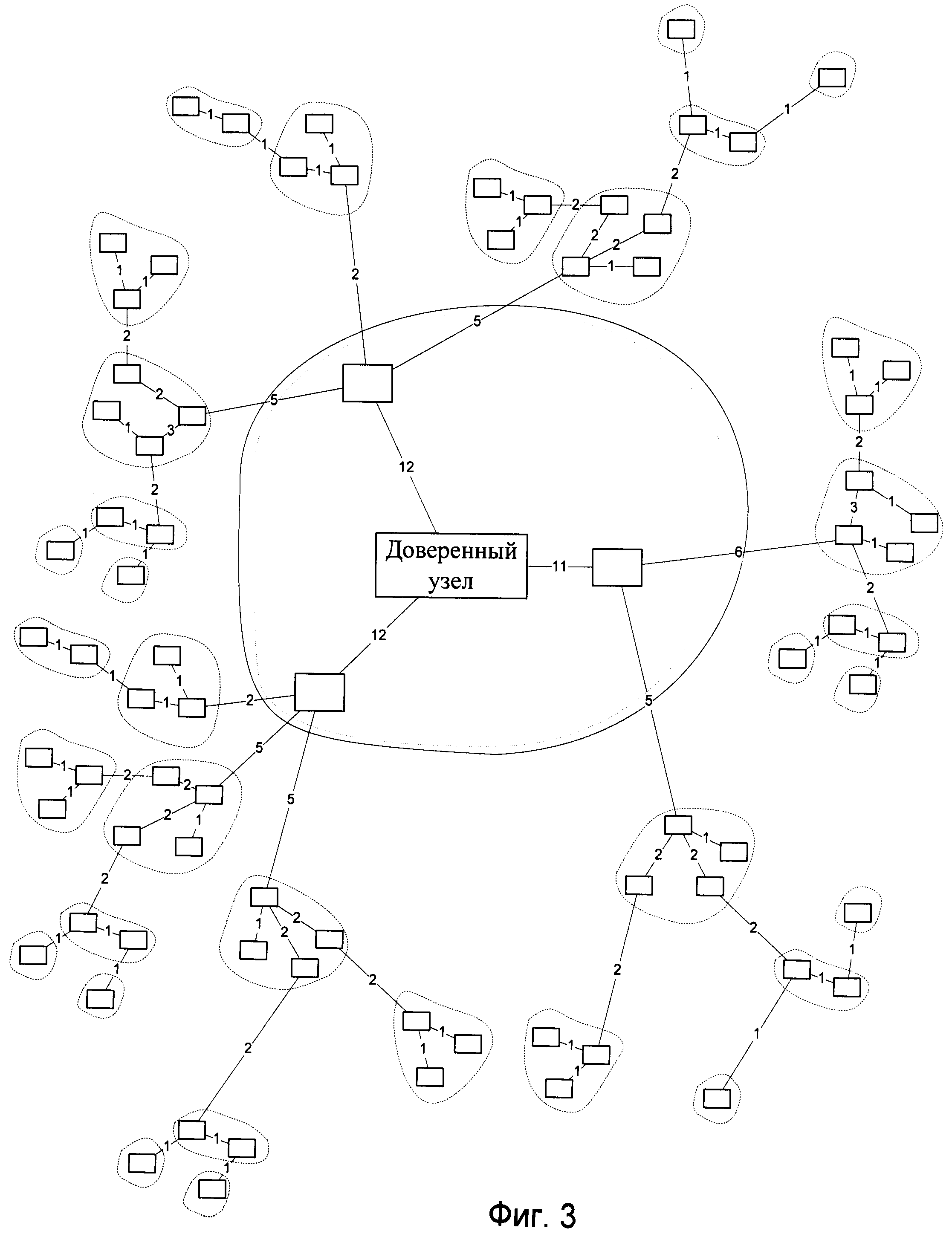

Фиг.3 отображает пример графа, построенного из маршрутов, где дуги представляют каналы связи.

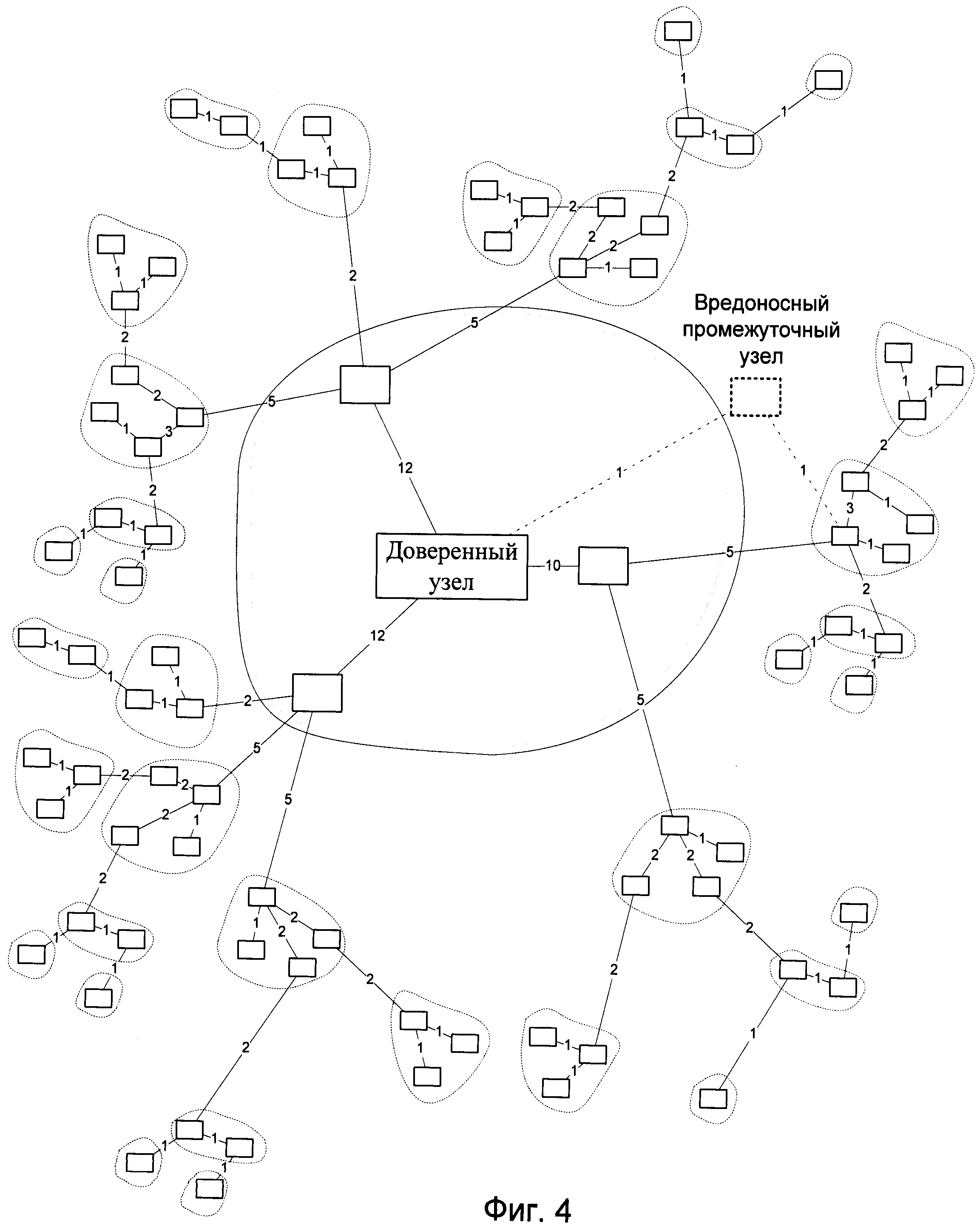

Фиг.4 отображает пример графа, построенного из маршрутов, где дуги представляют каналы связи, в котором также пунктиром отмечены аномальные отклонения в маршруте следования графика к доверенному узлу.

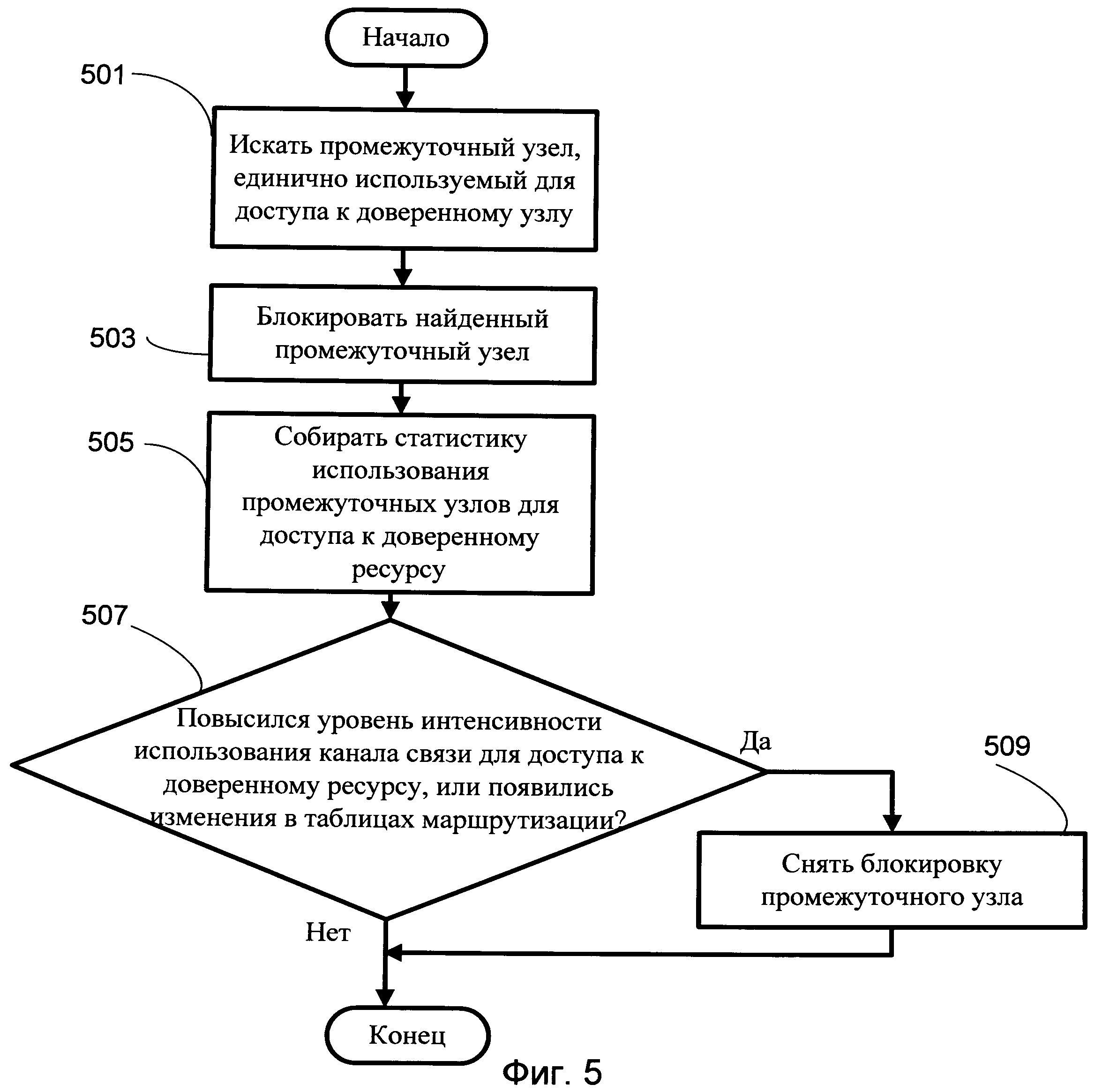

Фиг.5 отображает алгоритм блокирования промежуточных узлов.

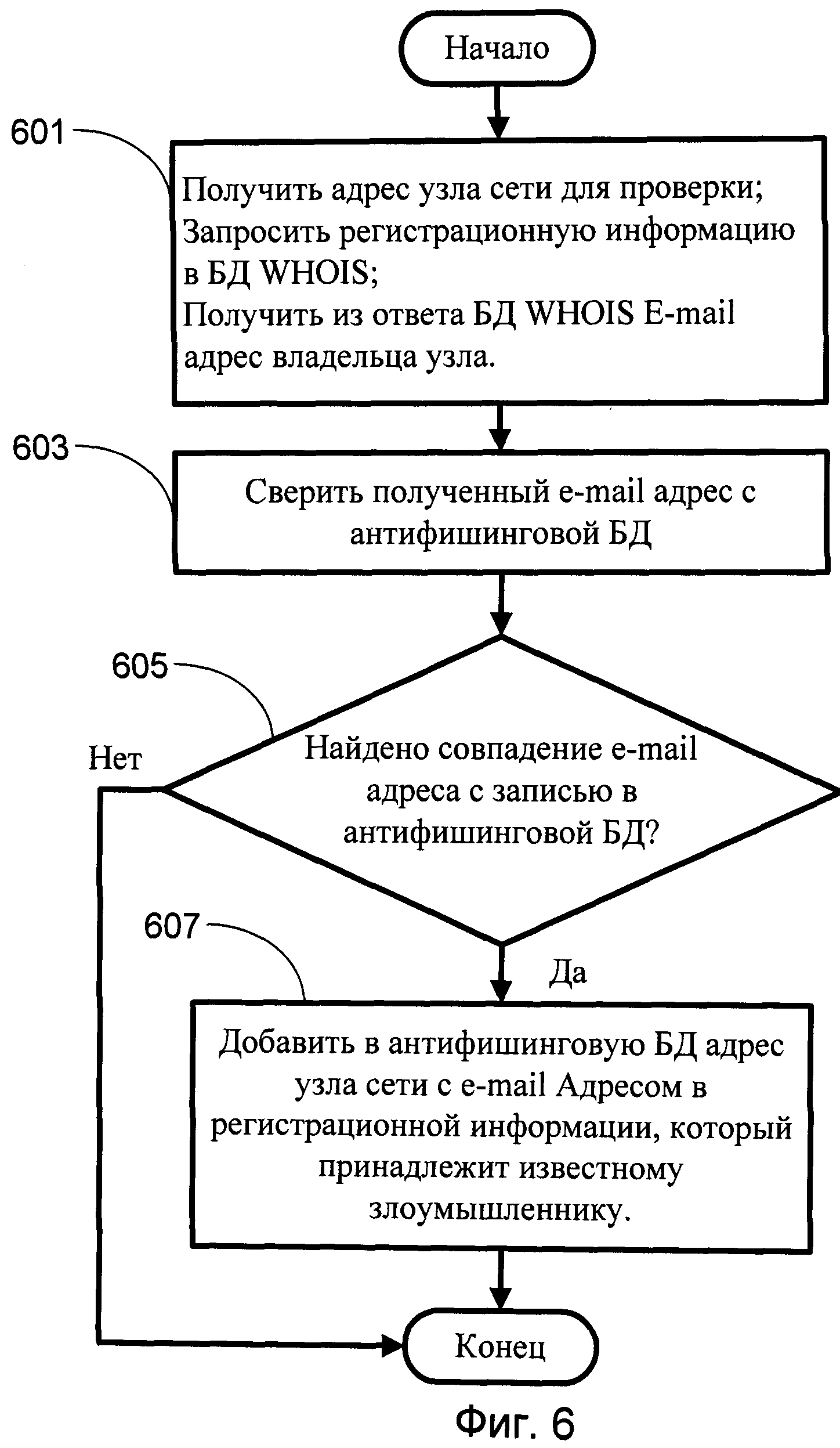

Фиг.6 отображает алгоритм выполнения проверки принадлежности узла сети злоумышленнику по регистрационной информации, которая используется злоумышленником для управления доменной записью.

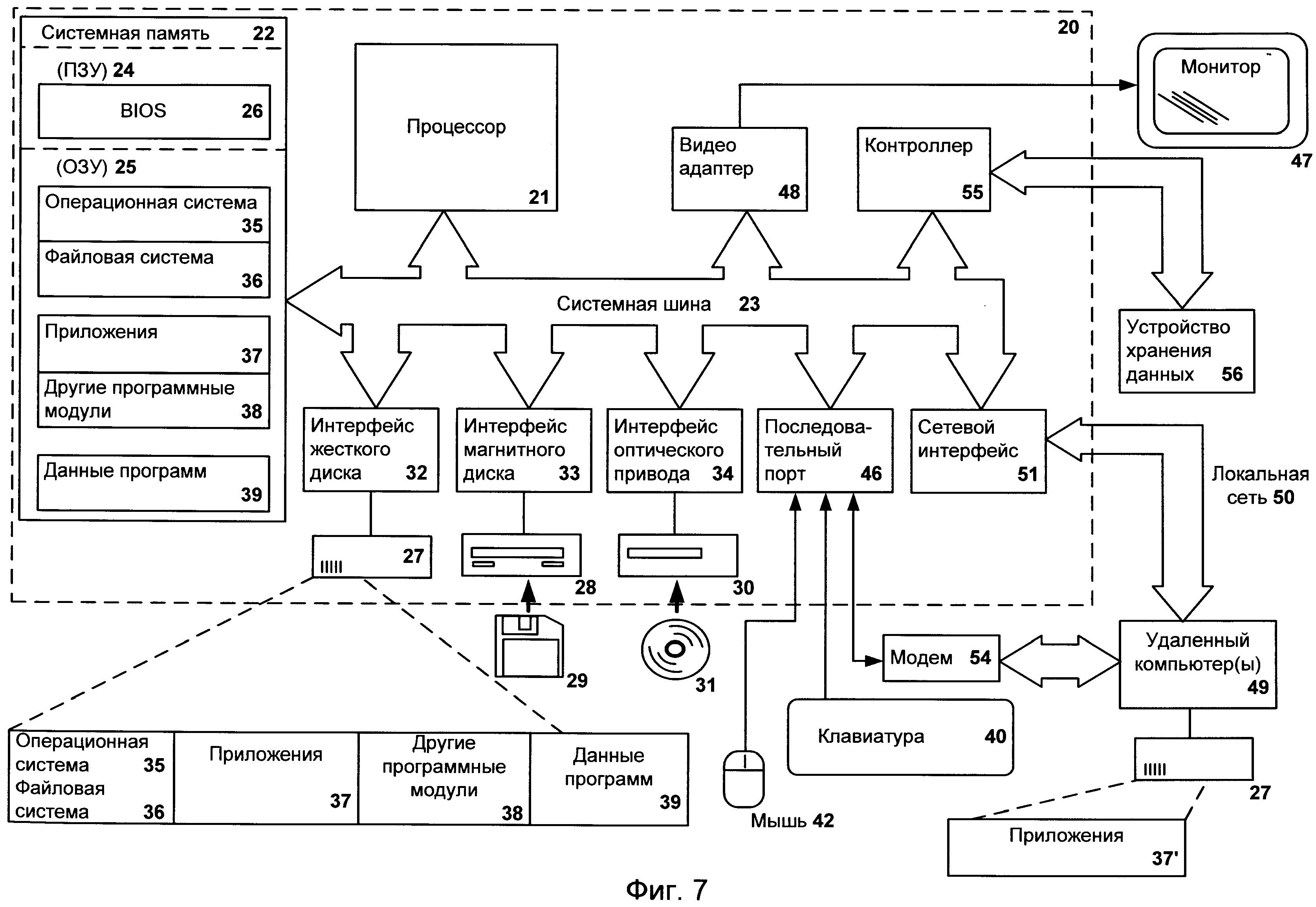

Фиг.7 отображает примерную компьютерную систему пользователя.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

Система реализована на основе компьютеров пользователей и системы серверов, объединенных в вычислительную сеть.

Предпочтительным вариантом реализации изобретения является организация контролируемых сред исполнения программ. Контролируемой средой исполнения является виртуальная машина с установленной операционной системой (ОС), безопасная среда исполнения (песочница, sandbox), эмулятор или любая другая среда исполнения, собирающая информацию о действиях, которые выполнены приложением в компьютере.

Рассмотрим пример работы системы с контролируемой средой исполнения в виде виртуальной машины, при этом в ОС и ПО виртуальной машины не установлены критические обновления безопасности. На вход виртуальной машины передают список URL-адресов для исследования. Список URL-адресов для исследования может быть составлен из наиболее часто посещаемых страниц сети Интернет, предоставляющих популярные сервисы, такие как электронная почта, социальная сеть, веб-блог и др. Альтернативным вариантом получения списков URL-адресов для исследования является получение инкрементных обновлений в списках зарегистрированных доменных адресов от основных регистраторов (reg.ru, verisigninc.com и т.п.) или данных о подозрительных посещаемых страницах от компонента антивирусной защиты «Проверка ссылок» (Web ToolBar) антивирусного продукта. Модуль проверки ссылок находится под управлением Веб-антивируса, входящего в состав антивирусного продукта. Задача модуля заключается в проверке всех ссылок на веб-странице на принадлежность к подозрительным и фишинговым веб-адресам. При помощи веб-браузера в виртуальной машине загружают последовательно все сайты, адреса которых находятся в списке URL-адресов для исследования.

По итогам исследования списка URL-адресов составляется таблица результатов исследования URL, содержащая кроме исследованных URL-адресов также и URL-адреса из ссылок в материалах исходного сайта (см. таблицу №1). Каждая запись содержит, по крайней мере: доменное имя узла в сети; IP-адреса, соответствующие указанному доменному имени, полученные с использованием поиска на сервере имен; информацию об e-mail адресе владельца домена согласно регистрационной записи в реестре доменов; и IP-адреса промежуточных узлов по маршруту следования данных в сети к сайту по указанному URL. Указанная информация собирается либо непосредственно виртуальной машиной, либо отдельными исследовательскими модулями с использованием общедоступных сервисов nslookup и WHOIS. Доступ к информации сервера имен осуществляется с использованием утилиты nslookup (англ. name server lookup, поиск на сервере имен - утилита, предоставляющая пользователю интерфейс командной строки для обращения к системе DNS). Адрес электронной почты, т.е. e-mail, владельца домена получают путем использования сервиса WHOIS - сетевого протокола прикладного уровня, базирующегося на протоколе TCP (порт 43), который применяют для получения регистрационных данных о владельцах доменных имен, IP-адресов и автономных систем. IP-адреса промежуточных узлов по маршруту следования данных в сети к сайту по указанному URL получают путем использования утилит tracert или traceroute.

Traceroute - это служебная компьютерная утилита, предназначенная для определения маршрутов следования данных в сетях TCP/IP. Traceroute основана на протоколе ICMP. Программа traceroute выполняет отправку данных указанному узлу сети, при этом отображая сведения обо всех промежуточных маршрутизаторах, через которые прошли данные на пути к целевому узлу. В случае проблем при доставке данных до какого-либо узла программа позволяет определить, на каком именно участке сети возникли неполадки (см. Таблицы №2, 3, Фиг.1а, б). Таблица №2 отражает результат определения маршрута из США (сайт getnet.com) до сайта www.kaspersky.ru[212.5.89.211].

Согласно Таблице №3, все промежуточные узлы от сайта sdsc.edu до сайта www.kaspersky.ru успешно ответили на запрос. На шестнадцатой итерации получен ответ от узла с IP-адресом 212.5.89.211.

В альтернативном варианте формирования таблицы результатов исследования URL в качестве контролируемой среды исполнения используются специализированные агенты в виде соответствующих программных модулей (например, программного модуля проверки ссылок, реализованного в виде Web ToolBar) на компьютерах пользователей, осуществляющие предварительную проверку узлов сети при запросе пользователя. При этом в таблицу результатов исследования URL, которая хранится на центральном сервере, отправляются данные о маршрутах, доменное имя и IP-адрес узла сети. Специализированные агенты получают информацию, необходимую для заполнения таблицы результатов исследования URL, которая собирается центральным сервером аналогично тому, как было описано выше.

Информация о маршрутах следования трафика от одного из доверенных узлов сети к нескольким компьютерам пользователей объединяется, и формируется граф с взвешенными дугами. Вес дуги означает количество раз, которое канал связи между соответствующими узлами сети был использован для доступа к известному доверенному ресурсу (см. Фиг.2). Таким образом, вес дуги 2 между узлами 11 и 12 означает, что канал связи между узлами 11 и 12 был использован дважды для установления соединения с конечным узлом 16.

Возможен вариант, в котором данные об обнаруженных вредоносных страницах собирают с помощью межсетевого экрана. При этом в таблицу результатов исследования URL, которая хранится на центральном сервере, отправляются данные о вредоносных страницах, доменное имя и IP-адрес узла сети, содержащего вредоносное ПО. Недостающая информация, необходимая для заполнения таблицы результатов исследования URL, собирается центральным сервером аналогично тому, как было описано выше. Собранная таким образом информация для таблицы результатов исследования URL будет соответствовать действительной архитектуре сети.

Ниже приведен примерный вид регистрационной информации владельца доменного имени www.kaspersky.ru согласно базе данных WHOIS:

http://www.db.ripe.net/whois?form_type=simple&full_query_string=&searchtext=212.5.89.211&do_search-Search

В приведенном примере отражена регистрационная информация владельца доменного имени www.kaspersky.com. В соответствующем поле указан e-mail - abuse@kaspersky.com. Изначально система WHOIS создавалась для того, чтобы дать возможность системным администраторам найти контактную информацию других администраторов IP-адресов или доменных имен.

На следующем этапе анализируют информацию из таблицы результатов исследования URL и строят граф. Первый вариант построения графа отражает действительную структуру информационных каналов между узлами сети и строится в соответствии с трассами маршрутов следования данных в сети. В узлах графа помещают IP-адреса промежуточных узлов по маршруту следования данных в сети к доверенному узлу по указанному URL, полученные путем использования утилит tracert или traceroute. Дуги между узлами обозначают наличие канала связи между соответствующими узлами, а вес дуги - частоту использования этого канала связи для передачи информации. Частота использования канала связи отражает, насколько часто данный канал связи используется для доступа к доверенному узлу. Вес дуги может быть представлен относительной величиной в процентном отношении или абсолютным значением количества использований этого канала связи для доступа к доверенному узлу. Пример такого графа приведен на Фиг.3 (вес дуги соответствует количеству зафиксированных фактов использования данного канала связи для доступа к доверенному узлу).

На Фиг.3 изображена схема штатного функционирования некоторой абстрактной части глобальной вычислительной сети. На схеме изображен доверенный узел и множество клиентских компьютеров, осуществляющих доступ к доверенному узлу через каналы связи и промежуточные узлы. Дуги графа представляют каналы связи и имеют вес, который соответствует количеству использований этих каналов связи для доступа к доверенному узлу.

На Фиг.4 схематически отображен аналогичный граф, в котором пунктирными линиями отмечены каналы связи и промежуточный узел, используемые для перехвата данных пользователей из соответствующей сети. Такая схема позволяет злоумышленнику получить доступ к передаваемым данным всех пользователей подсети, которая в данном случае передает график в глобальную сеть через промежуточный узел. Целью злоумышленника может являться кража учетных данных к сервисам электронной почты, социальной сети, финансовым сервисом (например, веб-банкингу), а также получение любой дугой информации, которая обладает ценностью.

Если оказывается, что доступ к известному доверенному узлу осуществляется через промежуточный узел в единичном случае (см. Фиг.5, позиция 501), то такой промежуточный узел блокируется (см. Фиг.5, позиция 503). При блокировке адрес промежуточного узла помещается в антифишинговую базу данных, следовательно, все пользователи решений компьютерной защиты получают информацию о таком узле. Весь график, отправляемый по адресам узлов из антифишинговой базы данных, блокируется всеми работающими подсистемами защиты: системой предотвращения вторжений, фильтром путей к объектам сети (блокирует доступ к ресурсам по маске, заданной в антифишинговой базе данных) и фильтром адресов ресурсов сети (блокирует доступ к узлу сети при совпадении формализованного адреса ресурса сети с записью в антифишинговой базе данных).

На этом этапе построение графа не останавливается, статистика по интенсивности использования промежуточных узлов продолжает собираться (см. Фиг.5, позиция 505). Если по итогам сбора статистики видно, что уровень интенсивности использования канала связи для доступа к доверенному ресурсу повышается (см. Фиг.5, позиция 507) или появились изменения в таблицах маршрутизации, то снимается блокировка с промежуточного узла, через который осуществляется доступ к доверенному узлу (см. Фиг.5, позиция 509). Примером порогового уровня интенсивности использования канала связи для разблокировки может быть порог разблокировки в 10% от числа соединений, которые устанавливаются из соответствующей подсети. Эта ситуация соответствует правомерному изменению маршрута доступа к доверенному узлу в случае, если владелец этого ресурса действительно изменил адрес. Статистика, которая учитывается для оценки интенсивности использования канала связи, выбирается по принципу скользящего окна, ограничивающего временной промежуток, в который канал связи был использован для доступа к доверенному узлу.

Блокировка всех адресов из антифишинговой базы данных выполняется с помощью фильтра пути. Фильтр пути проверяет адреса узлов, к которым отправляется запрос через сеть или от которых пришел из сети ответ, т.е. сравнивает адрес узла с данными в антифишинговой базе данных. При совпадении адресов блокируется информационный обмен с каждым из адресов, указанных в антифишинговой базе данных.

Одним из вариантов добавления адресов узлов в антифишинговую базу данных с последующей блокировкой доступа к узлам фильтром пути является анализ регистрационной информации обо всех узлах (см. Фиг.6). Регистрационная информация, которая получена с использованием сервиса WHOIS и сохранена в таблице результатов исследования URL (см. Фиг.6 позиция 601), содержит указание на e-mail адрес владельца домена. Поскольку e-mail адрес применяется владельцем для переписки с провайдером и управления узлом в сети или комплексом узлов в сети, то такой e-mail адрес может служить признаком злоумышленника и может быть использован для выявления подконтрольных злоумышленнику ресурсов. Целесообразно на начальном этапе исследования, после составления графа переходов по ссылкам и автоматических переадресаций, выполнить проверку адреса электронной почты владельца (см. Фиг.6, позиции 603, 605) на наличие в антифишинговой базе данных. На этапе 607 дополняют антифишинговую БД выявленным новым адресом вредоносного узла сети.

Фиг.7 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг.7. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

Настоящее описание излагает основной изобретательский замысел автора, который не может быть ограничен теми аппаратными устройствами, которые упоминались ранее. Следует отметить, что аппаратные устройства, прежде всего, предназначены для решения узкой задачи. С течением времени и с развитием технического прогресса такая задача усложняется или эволюционирует. Появляются новые средства, которые способны выполнить новые требования. В этом смысле следует рассматривать данные аппаратные устройства с точки зрения класса решаемого ими технических задач, а не чисто технической реализации на некой элементной базе.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.