Результат интеллектуальной деятельности: СПОСОБ ИСПОЛЬЗОВАНИЯ ВАРИАНТОВ ПРОТИВОДЕЙСТВИЯ СЕТЕВОЙ И ПОТОКОВОЙ КОМПЬЮТЕРНЫМ РАЗВЕДКАМ И СЕТЕВЫМ АТАКАМ И СИСТЕМА ЕГО РЕАЛИЗУЮЩАЯ

Вид РИД

Изобретение

Изобретение относится к системам обнаружения и противодействия информационно-техническим воздействиям, а именно противодействия технической компьютерной разведке и DDoS-атакам.

Под услугой связи понимается продукт деятельности по приему, обработке, передаче и доставке почтовых отправлений или сообщений электросвязи (Федеральный закон от 16.02.95 N 15-ФЗ, ст.2).

Под сетевой компьютерной разведкой понимается получение и обработка данных об информационной системе клиента, ресурсов информационной системы, используемых устройств и программного обеспечения и их уязвимостях, средств защиты, а также о границе проникновения в информационную систему (Запечников С. В. Милославская Н. Г., Толстой А. И., Ушаков Д. В. Информационная безопасность открытых систем. В 2-х тт. Том 1. Угрозы, уязвимости, атаки и подходы к защите. М.: Горячая Линия — Телеком, 2006. — 536 с. ).

Потоковая компьютерная разведка – разведка, обеспечивающая добывание информации и данных путем перехвата, обработки и анализа сетевого трафика (систем связи) и выявления структур компьютерных сетей и их технических параметров (Варламов О. О. "Защита персональных данных и анализ десяти видов технической компьютерной разведки", Актуальные проблемы безопасности информационных технологий: сборник материалов III международной научно-практической конференции, Под общей ред. О. Н. Жданова, В. В. Золотарева. Сибирский государственный аэрокосмический университет).

Информационно-техническое воздействие (ИТВ) – применение способов и средств информационного воздействия на информационно-технические объекты страны, на технику и вооружение оппонента в интересах достижения поставленных целей. В данном изобретении под ИТВ понимается совокупность компьютерной разведки и сетевых атак.

Атака – попытка уничтожения, раскрытия, изменения, блокирования, кражи, получения несанкционированного доступа к активу или его несанкционированного использования (ГОСТ Р ИСО/МЭК 27000-2012).

Актив определен как «что-либо, что имеет ценность для организации» (ГОСТ Р ИСО/МЭК 27000-2012).

Компьютерная разведка - это деятельность, направленная на получение информации из электронных баз данных ЭВМ, включенных в компьютерные сети открытого типа, а так же информации об особенностях их построения и функционирования. Целью компьютерной разведки является добывание сведений о предмете, конечных результатах, формах и способах деятельности субъектов, являющихся пользователями информационно-вычислительной сети, и используемом аппаратурном и программном обеспечении, протоколах управления и информационного взаимодействия и используемых средствах и методах защиты информации (https://studopedia.su/ 10_119257_kompyuternaya-razvedka.html).

Под DDoS-атакой понимается распределенная атака типа отказ в обслуживании, которая являет собой одну из самых распространенных и опасных сетевых атак. В результате атаки нарушается или полностью блокируется обслуживание законных пользователей, сетей, систем и иных ресурсов (http://www.securitylab.ru/news/tags/DDoS/).

Под ущербом понимается соотношение вышедших из строя элементов сети связи к общему числу элементов сети (п. 5.19 ГОСТ

Р 53111-2008. Устойчивость функционирования сети связи общего пользования).

Под сенсорами сетевого трафика понимаются устройства, обеспечивающие анализ сетевого взаимодействия, сигнатур атак, моделей проведения атак и ряда других функций (в качестве одного из возможных применяемых сенсоров может быть Cisco IPS серия 4300).

Сетевой трафик – объём информации, передаваемой через компьютерную сеть за определенный период времени посредствам IP-пакетов. (А. Винокуров Принципы организации учёта IP-трафика. Электронный ресурс. Режим доступа: http://habrahabr.ru/post/136844).

Известен способ диагностирования средств связи телекоммуникационных систем (патент РФ № 2345492 С2, H04B 17/00 (2006/01). Опубликован 27.01.2009 Бюл. № 3), заключающийся в том, что среди параметров сложного технического объекта выделяют отдельные параметры, которые являются признаками его технического состояния, сравнивают их с эталонными признаками исходного алфавита классов состояний и по результатам сравнения определяют группу классов возможного технического состояния диагностируемого объекта, в которой определяют признак, имеющий максимальную диагностическую ценность, для всех признаков состояний выбранной группы многократно измеряют сигналы и определяют показатель интенсивности связи - эмпирическое корреляционное отношение значения сигнала с максимальной диагностической ценностью значениям сигналов остальных признаков состояния, проводят вычисление средних значений эмпирического корреляционного отношения для каждого класса и определяют класс в выбранной группе классов состояния с максимально средним значением эмпирического корреляционного отношения, который является фактическим классом состояния, введено то, что всю совокупность как внутренних параметров, так и выходных параметров, определяющих техническое состояние средств связи телекоммуникационных систем, сокращают за счет выявления сильной корреляционной зависимости отдельно между внутренними параметрами, отдельно между выходными параметрами средств связи телекоммуникационных систем, по заданной достоверности контроля технического состояния с учетом динамики изменений выделенных контролируемых параметров осуществляют прогнозирование времени наступления предотказового состояния средств связи телекоммуникационных систем.

Наиболее близким по технической сущности и выполняемым функциям аналогом (прототипом) к заявленному является способ, реализованный в изобретении "Способ мониторинга сетей связи в условиях ведения сетевой разведки и информационно технических воздействий (патент РФ № 2612275, H04B 17/00 (2015.01), опубликовано: 06.03.2017 бюл. № 7). Указанный способ заключается в том, что среди параметров сети связи (СС), сетевой разведки (СР) и информационно-технических воздействий (ИТВ) выделяют отдельные параметры, которые являются признаками технического состояния СС, ведения СР и ИТВ, сравнивают значения выделенных параметров с эталонными признаками исходного алфавита классов состояний и по результатам сравнения определяют группу классов возможного состояния в условиях ведения СР и ИТВ, сокращают количество контролируемых параметров состояния СС в условиях ведения СР и ИТВ за счет выявления сильной корреляционной зависимости между параметрами технического состояния СС, между параметрами СР и ИТВ, осуществляют контроль параметров СС, СР и ИТВ, с учетом динамики изменений выделенных контролируемых параметров осуществляют прогнозирование времени наступления критического (предотказового) состояния СС, отличающийся тем, что дополнительно измеряют параметры эксплуатационных отказов и сбоев на однотипных функционирующих сетях связи, измеряют параметры СР и ИТВ на однотипные функционирующие сети связи, сохраняют измеренные значения в блоке хранения данных, заносят измеренные значения в блок обработки данных, формируют физическую модель СС с учетом эксплуатационных отказов и сбоев, исходя из топологии создаваемой СС, определяют возможные места размещения точек мониторинга контролируемых параметров СС, СР и ИТВ, формируют физическую модель распределенной системы мониторинга (РСМ) технического состояния СС, сокращают количество точек мониторинга РСМ в условиях ведения СР и ИТВ за счет выявления сильной корреляционной зависимости между значениями параметров технического состояния СС в точках мониторинга в условиях эксплуатационных отказов и сбоев и параметрами СР и ИТВ, по заданной достоверности контроля технического состояния осуществляют контроль параметров СС, СР и ИТВ для случаев нормального функционирования СС, случаев эксплуатационных отказов и сбоев, ведения СР, ИТВ, изменяют количество точек мониторинга для нормального функционирования, формируют физические модели СР и ИТВ злоумышленника, моделируют функционирование СС и РСМ в условиях эксплуатационных отказов и сбоев, ведения СР и ИТВ, рассчитывают и оценивают достоверность измеренных параметров РСМ, изменяют количество и места расстановки точек мониторинга, рассчитывают параметры быстродействия распределенной системы мониторинга по обнаружению эксплуатационных отказов и сбоев, а так же фактов ведения СР и ИТВ, разрабатывают мероприятия по противодействию СР и ИТВ, осуществляют развертывание и функционирование сети связи, осуществляют развертывание и функционирования РСМ для нормальных условий функционирования СС, устанавливают соединения с РСМ провайдера предоставляющего услуги связи и другими независимыми системами обнаружения ИТВ, во время функционирования СС проводят мониторинг технического состояния СС, параметров СР и ИТВ, при обнаружении эксплуатационных отказов и сбоев принимают меры по реконфигурации сети связи и устранению причин сбоя, при фиксации факта ведения СР включают все точки мониторинга и увеличивают количество контролируемых параметров СР и ИТВ, на основании имеющихся статистических данных прогнозируют параметры СР и ИТВ, а так же параметры СС в условиях ведения ИТВ, при фиксации факта ведения ИТВ реконфигурируют РСМ путем сокращения контролируемых параметров и отключении некоторых точек мониторинга, на основании данных полученных от РСМ о параметрах ИТВ и прогнозируемых значений СС выполняют комплекс мероприятий по противодействию ИТВ, на основании заданных критериев фиксируют факт окончания ИТВ, по окончанию воздействия сравнивают измеренные параметры ИТВ и значения параметров полученные от независимых сторонних систем мониторинга, рассчитывают достоверность параметров измеренных РСМ, быстродействие РСМ по обнаружению эксплуатационных отказов и сбоев, обнаружения действий СР и ИТВ, на основании проведенных расчетов достоверности и быстродействия РСМ оценивают правильность расстановки точек мониторинга и контролируемых параметров, при выявлении отклонений достоверности и быстродействия РСМ от требуемых значений осуществляют изменение количества контролируемых параметров и реконфигурируют РСМ.

Известна система для выработки решений (патент РФ № 2216043, G06N 1/00, 2000 г.) содержащая устройство обработки данных, включающее устройство управления обработкой данных, устройство синтеза виртуального рабочего варианта системы и устройство выбора оптимального варианта решения, соединенные между собой, устройство хранения данных, включающее в себя устройство управления базами данных, соединенное с устройством управления обработкой данных, базу данных, в которой хранится перечень типов проблем, соответствующие каждому типу проблемы математические модели, предназначенные для расчета значений параметров, описывающих проблему, и базу данных, в которой хранятся данные, соответствующие накопленным примерам решаемых проблем, устройство визуализации и устройство ввода-вывода для ввода исходных данных и вывода результатов, соединенные между собой, с устройством управления обработкой данных устройства обработки данных и с устройством управления базами данных устройства хранения данных

Наиболее близкой по технической сущности и выполняемым функциям аналогом (прототипом) к заявленной является система, реализованная в изобретении "Способ выработки решений проблем развития автоматизированной системы управления (АСУ) и система его реализующая" (патент РФ № 2487409, G06N 99/00 (2010.01), опубликовано: 3 10.07.2013 Бюл. № 19). Система, содержит устройство обработки данных, включающее устройство управления обработкой данных, устройство синтеза виртуального рабочего варианта системы и устройство выбора оптимального варианта решения, соединенные между собой, устройство хранения данных, включающее в себя устройство управления базами данных, соединенное с устройством управления обработкой данных, базу данных типов проблем и математических моделей и базу данных примеров решения проблем, устройство визуализации и устройство ввода-вывода для ввода исходных данных и вывода результатов, соединенные между собой, с устройством управления обработкой данных и с устройством управления базами данных, в устройство хранения данных введены база данных параметров уровня развития АСУ и база данных общематематических методов решения проблем, соединенные с устройством управления базами данных, а в устройство обработки данных введены устройство сравнения параметров АСУ и устройство ранжирования проблем развития АСУ, соединенные между собой и с устройством управления обработкой данных.

Технической проблемой является низкая защищенность узлов СС от сетевой и потоковой компьютерной разведки (СиП КР), в связи с низкой эффективностью существующих решений по маскировки узлов СС в ЕСЭ, низкая защищенность узлов СС от сетевых атак (СА), в связи с низкой эффективностью существующих решений по применению имеющихся способов противодействия СА, вызванное отсутствием оценки времени активации и ослабляющих способностей имеющихся вариантов противодействия СА, а так же отсутствием динамического прогнозирования состояния узла сети связи с учетом предоставления различного количества услуг связи различным категориям абонентов в условиях противодействия СА.

Решением указанных технических проблем является создание способа эффективного использования вариантов противодействия сетевой и потоковой компьютерным разведкам и сетевым атакам и системы его реализующей, обеспечивающих достижение следующего технического результата: повышение защищенности узлов СС от СиП КР, за счет повышения эффективности процесса маскировки узлов СС в ЕСЭ, достигающееся введением в систему блока группы датчиков РСМ контроля состояния элемента сети связи, блока идентификации и классификации СА, блока активации вариантов противодействия СА, блока управления активацией вариантов противодействия СА, блока оптимизации контролируемых параметров; повышение защищенности узлов СС от СА, за счет повышения эффективности существующих решений по применению имеющихся способов противодействия СА, оценкой времени активации и ослабляющих способностей имеющихся вариантов противодействия СА, а так же динамическим прогнозированием состояния узла сети связи с учетом предоставления различного количества услуг связи различным категориям абонентов в условиях противодействия СА достигающееся введением в систему блока прогнозирования параметров СА, блока управления РСМ, блока прогнозирования состояния элемента сети связи в условиях СА, блока моделирования совместного применения способов и вариантов противодействия.

Техническая проблема решается тем, что в способе эффективного использования вариантов противодействия сетевой и потоковой компьютерных разведок и сетевым атакам и система его реализующая» выполняется следующая последовательность действий:

1. Способ эффективного использования вариантов противодействия сетевой и потоковой компьютерных разведок и сетевым атакам и система его реализующая заключающийся в том, что среди параметров сети связи, сетевой и потоковой компьютерной разведки и сетевых атак выделяют отдельные параметры, которые являются признаками технического состояния сети связи, ведения сетевой и потоковой компьютерной разведки и сетевых атак, сравнивают значения выделенных параметров с эталонными признаками исходного алфавита классов состояний и по результатам сравнения определяют группу классов возможного состояния в условиях ведения сетевой и потоковой компьютерной разведки и сетевых атак, сокращают количество контролируемых параметров состояния сети связи в условиях ведения сетевой и потоковой компьютерной разведки и сетевых атак за счет выявления сильной корреляционной зависимости между параметрами технического состояния сети связи, между параметрами сетевой и потоковой компьютерной разведки и сетевых атак, осуществляют контроль параметров сети связи, сетевой и потоковой компьютерной разведки и сетевых атак, с учетом динамики изменений выделенных контролируемых параметров осуществляют прогнозирование времени наступления критического (предотказового) состояния сети связи, измеряют параметры эксплуатационных отказов и сбоев на однотипных функционирующих сетях связи, измеряют параметры сетевой и потоковой компьютерной разведки и сетевых атак на однотипные функционирующие сети связи, сохраняют измеренные значения в блоке хранения данных, заносят измеренные значения в блок обработки данных, исходя из топологии создаваемой сети связи, определяют возможные места размещения точек мониторинга контролируемых параметров сети связи, сетевой и потоковой компьютерной разведки и сетевых атак, формируют модель распределенной системы мониторинга технического состояния сети связи, сокращают количество точек мониторинга распределенной системы мониторинга в условиях ведения сетевой и потоковой компьютерной разведки и сетевых атак за счет выявления сильной корреляционной зависимости между значениями параметров технического состояния сети связи в точках мониторинга в условиях эксплуатационных отказов и сбоев и параметрами сетевой и потоковой компьютерной разведки и сетевых атак, по заданной достоверности контроля технического состояния осуществляют контроль параметров сети связи, сетевой и потоковой компьютерной разведки и сетевых атак для случаев нормального функционирования сети связи, изменяют количество точек мониторинга для нормального функционирования, формируют физические модели сетевой и потоковой компьютерной разведки и сетевых атак злоумышленника, моделируют функционирование сети связи и распределенной системы мониторинга в условиях эксплуатационных отказов и сбоев, ведения сетевой и потоковой компьютерной разведки и сетевых атак, рассчитывают и оценивают достоверность измеренных параметров распределенной системы мониторинга, изменяют количество и места расстановки точек мониторинга, рассчитывают параметры быстродействия распределенной системы мониторинга по обнаружению эксплуатационных отказов и сбоев, а так же фактов ведения сетевой и потоковой компьютерной разведки и сетевых атак, разрабатывают мероприятия по противодействию сетевой и потоковой компьютерной разведки и сетевых атак, осуществляют развертывание и функционирование сети связи, осуществляют развертывание и функционирование распределенной системы мониторинга для нормальных условий функционирования сети связи, устанавливают соединения с системами мониторинга провайдера предоставляющего услуги связи и другими независимыми системами обнаружения сетевых атак, во время функционирования сети связи проводят мониторинг параметров сетевой и потоковой компьютерной разведки и сетевых атак, при фиксации факта ведения сетевой и потоковой компьютерной разведки включают все точки мониторинга и увеличивают количество контролируемых параметров сетевой и потоковой компьютерной разведки и сетевых атак, на основании имеющихся статистических данных прогнозируют параметры сетевой и потоковой компьютерной разведки и сетевых атак, а так же параметры сети связи в условиях ведения сетевых атак, при фиксации факта ведения сетевой атаки реконфигурируют распределенную систему мониторинга путем сокращения контролируемых параметров и отключении некоторых точек мониторинга, на основании данных полученных от распределенной системы мониторинга о параметрах сетевой атаки и прогнозируемых значений сети связи выполняют комплекс мероприятий по противодействию сетевым атакам, по окончанию воздействия сравнивают измеренные параметры сетевой атаки и значения параметров полученные от независимых сторонних систем мониторинга,

отличающееся тем, что после выделения параметров, являющихся признаками технического состояния сети связи, ведения сетевой и потоковой компьютерной разведки и сетевых атак, формируют модели узла сети связи с системой защиты, учитывающей способы противодействия сетевым атакам, учитывая различное число абонентов, которым предоставляется различное количество услуг связи.

Моделируют сетевые атаки на узел сети связи с учетом системы защиты, измеряют время активации способов противодействия; измеряют ослабляющие способности способов противодействия, результаты сохраняют.

После того, как сокращают количество точек мониторинга распределенной системы мониторинга в условиях ведения сетевой и потоковой компьютерной разведки и сетевых атак за счет выявления сильной корреляционной зависимости между значениями параметров технического состояния сети связи в точках мониторинга в условиях эксплуатационных отказов и сбоев и параметрами сетевой и потоковой компьютерной разведки и сетевых атак, проводят выбор узла Единой сети электросвязи для подстройки.

Производят подстройку узла сети связи.

После разработки мероприятий по противодействию сетевой и потоковой компьютерной разведки и сетевых атак, разрабатывают комплекс мероприятий с учетом времени активации и ослабления силы сетевой атаки возможностями системы защиты; во время мониторинга параметров сетевой и потоковой компьютерной разведки и сетевых атак, проводят мониторинг изменения параметров узла сети связи.

Оптимизируют параметры узла сети связи, превышающие заданные значения.

После фиксации фактов ведения СиП КР или СА на основании имеющихся признаков идентифицируют злоумышленника.

При фиксации факта ведения сетевой и потоковой компьютерной разведки включают все точки мониторинга и увеличивают количество контролируемых параметров сетевой и потоковой компьютерной разведки и сетевых атак, на основании имеющихся статистических данных прогнозируют параметры сетевой и потоковой компьютерной разведки и сетевых атак, а так же параметры сети связи в условиях ведения сетевых атак, при фиксации факта ведения сетевой атаки реконфигурируют распределенную систему мониторинга путем сокращения контролируемых параметров и отключении некоторых точек мониторинга после чего поводят оценку возможностей злоумышленника.

По окончании воздействия сравнивают фактические значения системы защиты с заданными. При превышении заданных значений вносят изменения в исходные данные.

Техническая проблема решается за счет того, что в систему эффективного использования вариантов противодействия сетевой и потоковой компьютерных разведок и сетевым атакам, включающую устройство визуализации соединенное с устройством управления обработкой данных и устройством управления базами данных, устройство ввода-вывода исходных данных соединенного с устройством управления базами данных, устройство обработки данных включающее устройство управления обработкой данных соединенное с устройством ранжирования проблем развития и устройством сравнения параметров сети связи соединенного с устройством и устройством синтеза виртуального рабочего варианта системы соединенным с устройством выбора оптимального варианта решения, устройство хранения данных, включающее в себя устройство управления базами данных, соединенное с устройством управления обработкой данных и базой данных примеров решения проблем, базой данных типов проблем и математических моделей, базой данных параметров уравнения развития, базой данных общематематических методов решения проблем, дополнительно в устройство обработки данных введено устройство моделирования (прогнозирования) состояния узла сети связи состоящее из блока прогнозирования параметров информационно-технических воздействий соединенного с устройством ранжирования проблем развития, устройством сравнения параметров сети связи и блоком прогнозирования состояния узла сети связи в условиях информационно-технических воздействий соединенного с устройством сравнения параметров сети связи и блоком оптимизации контролируемых параметров соединенного с устройством сравнения параметров сети связи и блоком моделирования совместного применения способов и вариантов противодействия соединенное с устройством сравнения параметров сети связи, введено устройство управления распределенной системой мониторинга состоящей из группы датчиков распределенной системой мониторинга принимающих информационные потоки характеризующие техническое состояние узла сети связи и сетевые атаки и соединенных с блок управления распределенной системой мониторинга, соединенным с устройством визуализации, устройством управления базами данных и блоком идентификации и классификации информационно-технических воздействий, введено устройство управления способами и вариантами противодействия информационно-техническим воздействиям состоящей из группы блоков активации способов противодействия информационно-технических воздействий соединенного с блоком управления активацией способов и вариантов противодействия соединенным с блоком управления распределенной системой мониторинга и устройством выбора оптимального варианта решения.

Перечисленная новая совокупность существенных признаков обеспечивает повышение защищенности узлов СС от СА, за счет динамического прогнозирования состояния узла сети связи в условиях противодействия СА и использования способов и вариантов противодействия СА; повышения быстродействия процесса обработки данных характеризующих состояние сети связи; повышения быстродействия процесса принятия решения выбора способов и вариантов противодействия СА и их активации.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности "изобретательский уровень".

«Промышленная применимость» разработанного способа и системы его реализующей обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ с достижением указанного в изобретении назначения. Разработанную систему, возможно, осуществить на базе программируемых логических интегральных схем (ПЛИС) (В.Б. Стешенко. Школа схемотехнического проектирования устройств обработки сигналов. Занятие 7. Реализация вычислительных устройств на ПЛИС. Электронный ресурс: kit-e.ru/articles/ circuit/2001_01_74.php). На основании анализа объема обрабатываемой информации от датчиков, требуемой скорости реакции системы на изменения состояния целесообразно применять ПЛИС «DE1-SOC» (производитель Technologies L.L.C. (USA) (Terasic). При реализации блока 16. (Группы датчиков РСМ контроля состояния узла сети связи) возможно применение сетевых датчиков ПАК Форпост 200МД (Компания «РНТ» (Россия)).

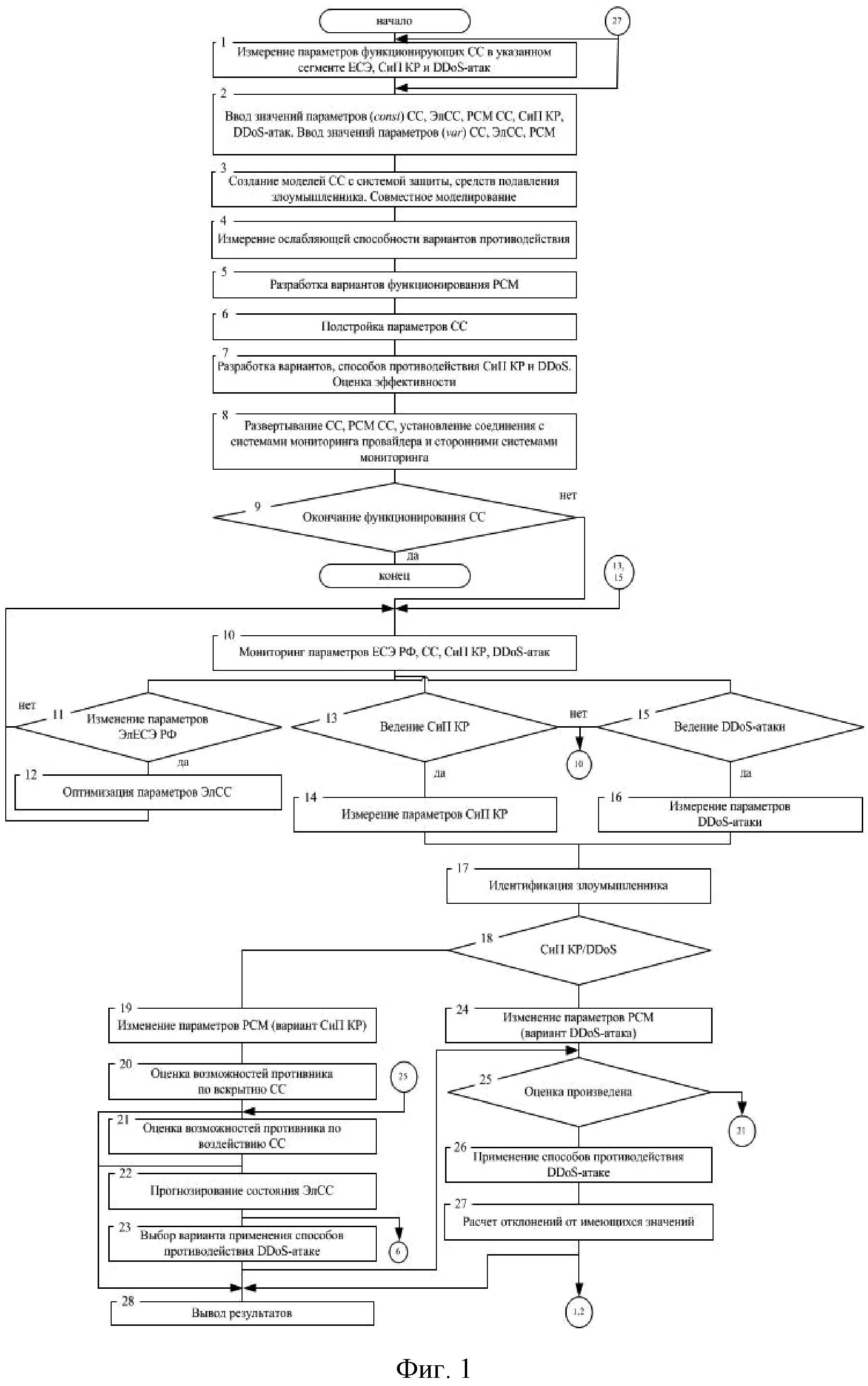

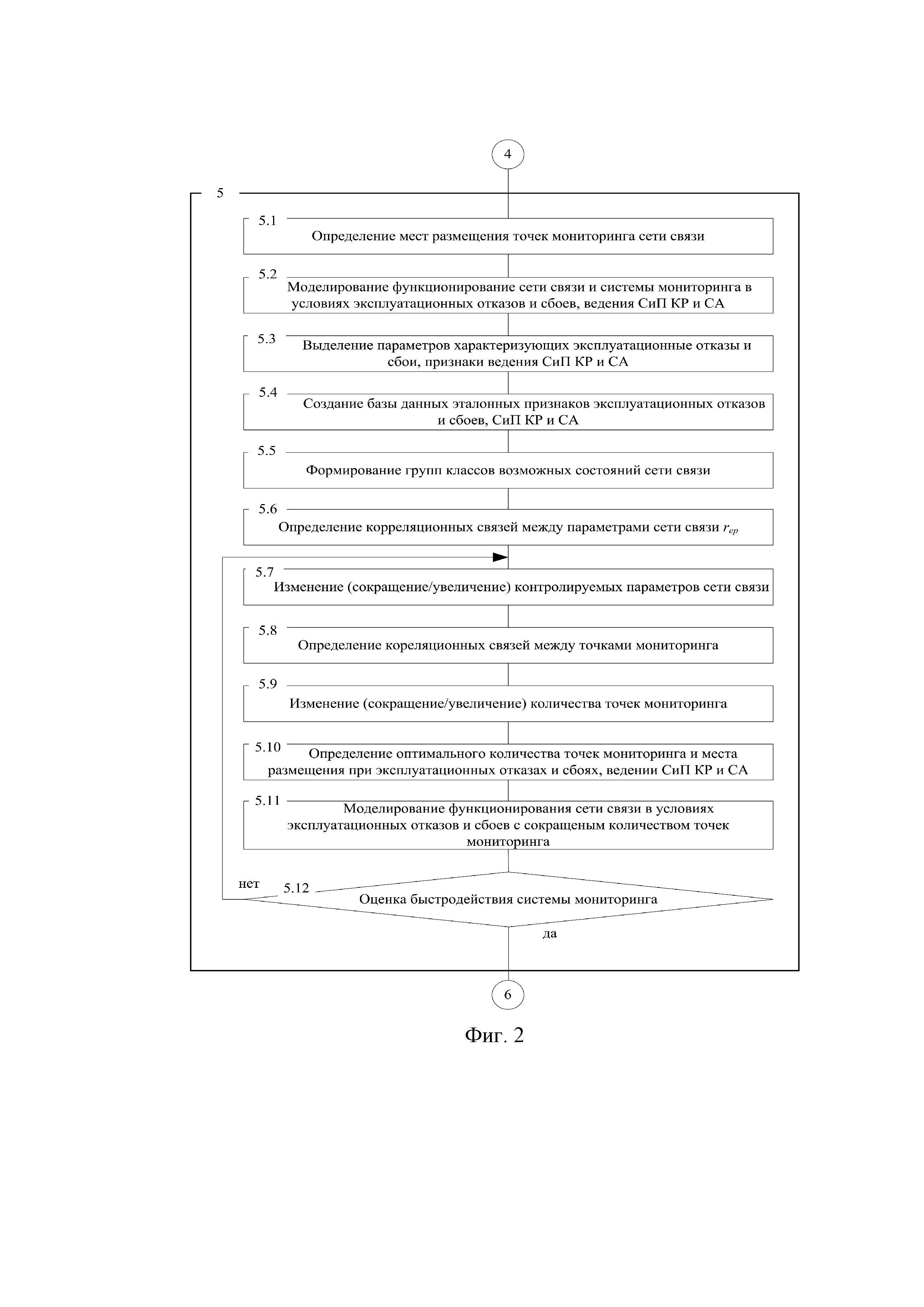

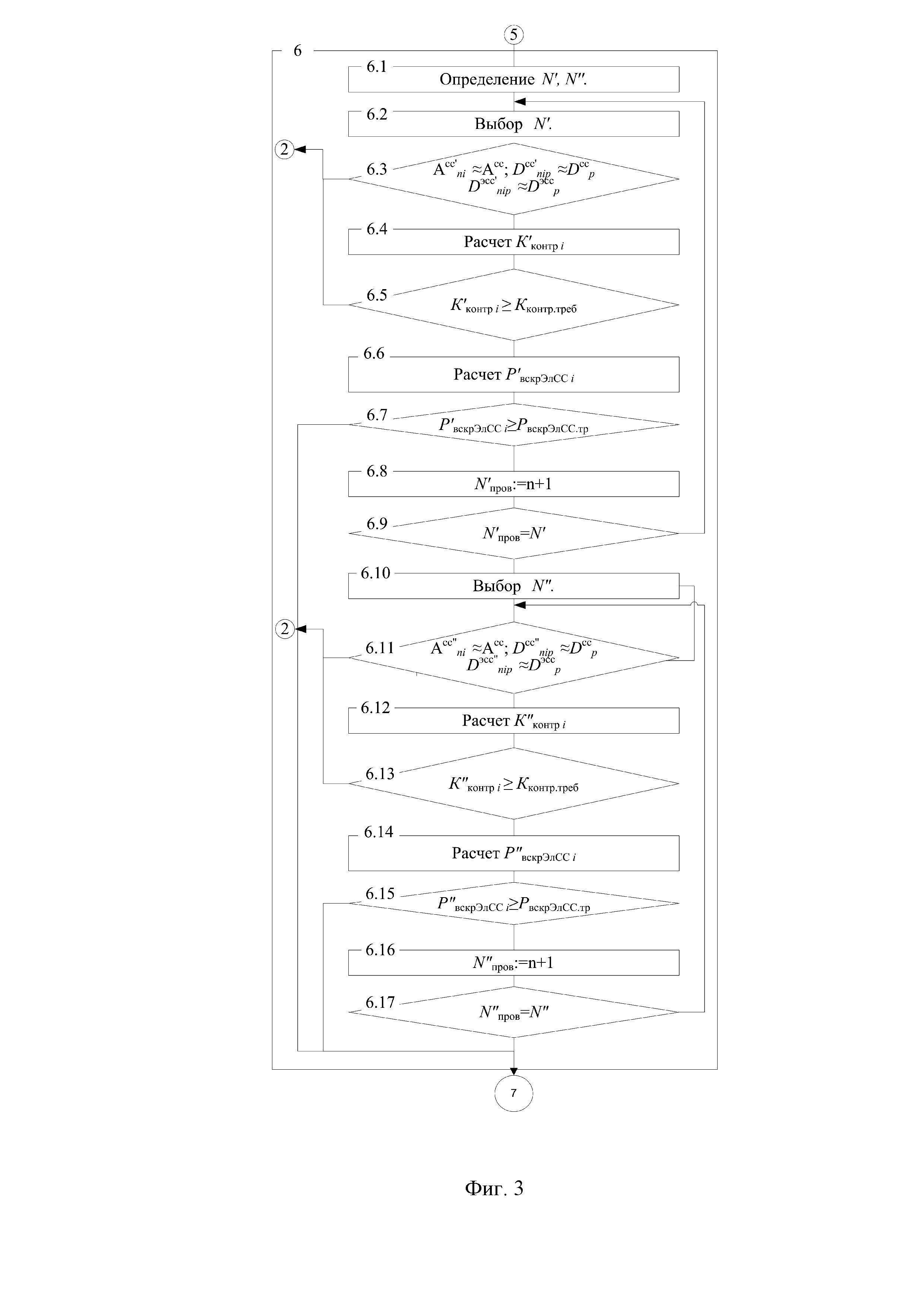

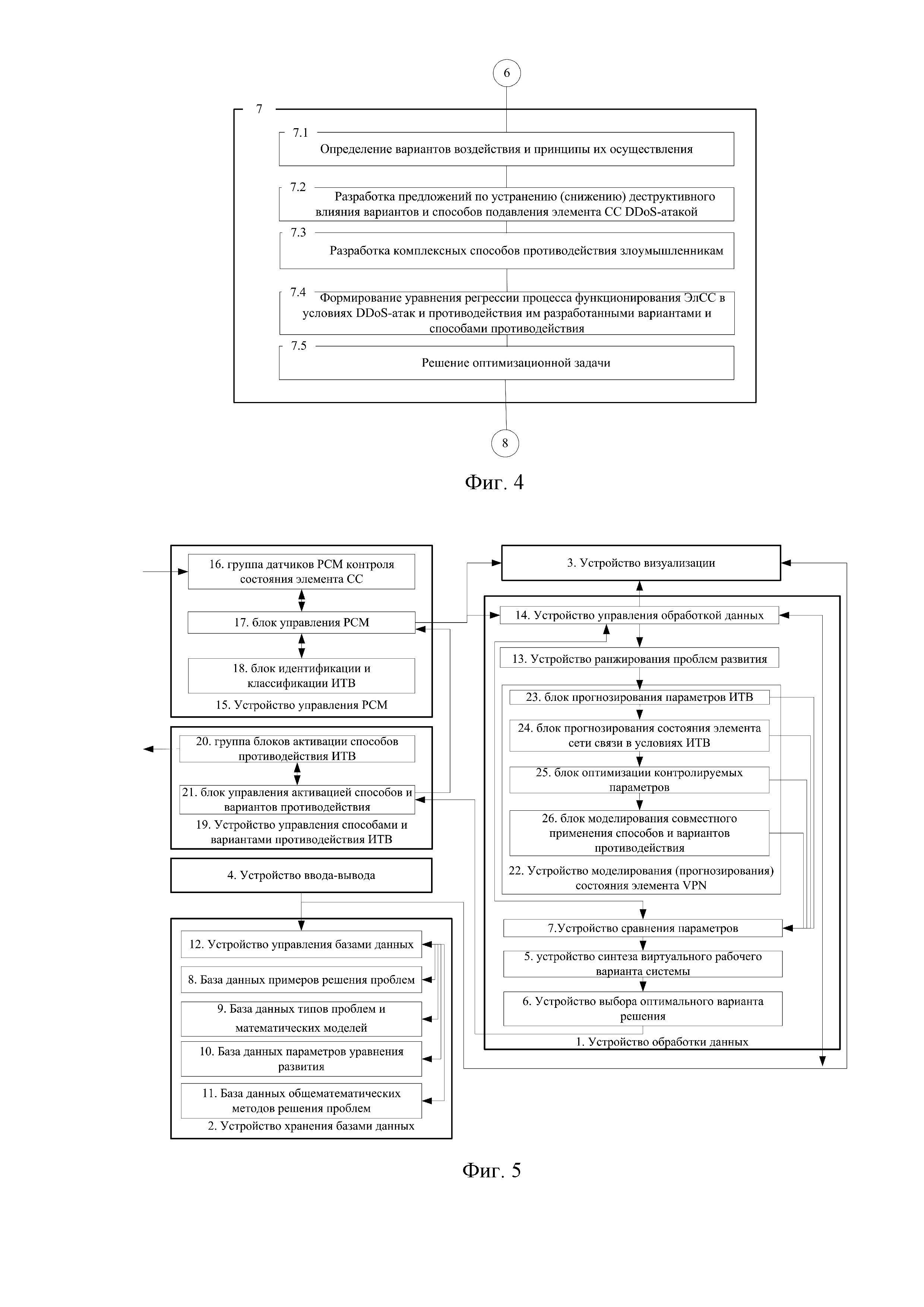

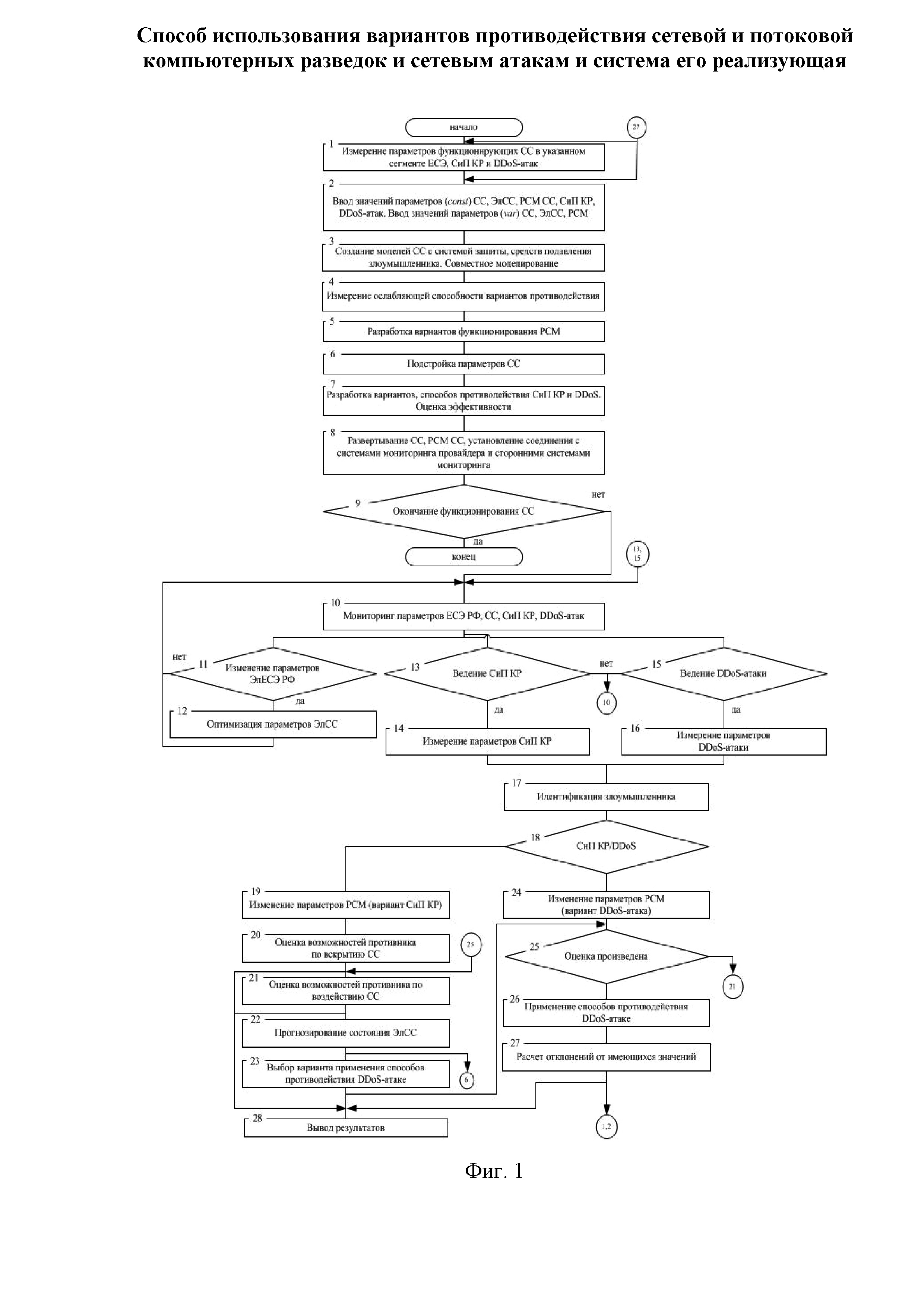

Заявленный способ и система его реализующая поясняется фигурами, на которых показано:

фиг. 1 - Обобщенная структурно-логическая последовательность способа эффективного использования вариантов противодействия сетевой и потоковой компьютерных разведок и сетевым атакам;

фиг. 2 – Структурно-логическая последовательность моделирования функционирования РСМ;

фиг. 3 – Структурно-логическая последовательность затруднения ведения СиП КР;

фиг. 4 – Структурно-логическая последовательность оценки эффективности разработанных вариантов и способов противодействия СиП КР и СА;

фиг. 5 – Функциональная схема системы реализующей устройство эффективного использования вариантов противодействия СиП КР и СА;

Заявленный способ поясняется структурно-логической последовательностью (фиг.1), где в блоке 1 заблаговременно до начала развертывания создаваемой сети связи измеряют значения параметров сети связи и узлов СС функционирующих в указанном сегменте ЕСЭ ( ) (предоставляемая оператором технология, связность сети, предоставляемая оператором полоса пропускания, шифрование пользовательского потока данных, используемые в сети пользователя адреса 3 уровня, используемые в сети пользователя протоколы маршрутизации, состояние 123/UDP (NTP) порта на граничном маршрутизаторе пользователя, состояние 22/TCP (SSH) и 23/TCP (Telnet) портов на граничном маршрутизаторе пользователя, операционная система на граничном маршрутизаторе пользователя, операционная система серверного оборудования пользователя) где n – номер функционирующей сети связи, i – номер узла функционирующей сети связи, p – номер параметра узла сети связи; измеряют значения параметров средств СиП КР злоумышленника (

) (предоставляемая оператором технология, связность сети, предоставляемая оператором полоса пропускания, шифрование пользовательского потока данных, используемые в сети пользователя адреса 3 уровня, используемые в сети пользователя протоколы маршрутизации, состояние 123/UDP (NTP) порта на граничном маршрутизаторе пользователя, состояние 22/TCP (SSH) и 23/TCP (Telnet) портов на граничном маршрутизаторе пользователя, операционная система на граничном маршрутизаторе пользователя, операционная система серверного оборудования пользователя) где n – номер функционирующей сети связи, i – номер узла функционирующей сети связи, p – номер параметра узла сети связи; измеряют значения параметров средств СиП КР злоумышленника ( ) и DDoS-атак (

) и DDoS-атак ( ), где m- значение параметра характеризующие средства вскрытия (воздействия) на сети связи, j- порядковый номер присвоенный злоумышленнику. Осуществляют анализ измеренных параметров, идентифицируют оборудование функционирующих сетей связи в указанном сегменте ЕСЭ и злоумышленника. Осуществляют создание базы данных измеренных параметров (

), где m- значение параметра характеризующие средства вскрытия (воздействия) на сети связи, j- порядковый номер присвоенный злоумышленнику. Осуществляют анализ измеренных параметров, идентифицируют оборудование функционирующих сетей связи в указанном сегменте ЕСЭ и злоумышленника. Осуществляют создание базы данных измеренных параметров ( ,

,  ,

,  ) и записывают их в блоке хранения данных. Ранжируют измеренные параметры существующих сетей связи. Производят выбор из перечня параметров наиболее значимых.

) и записывают их в блоке хранения данных. Ранжируют измеренные параметры существующих сетей связи. Производят выбор из перечня параметров наиболее значимых.

В блоке 2 вводят значения технических параметров характеризующих создаваемую сети связи и элементов входящих в эту сеть ( ) и параметры распределенной системы мониторинга (РСМ) (

) и параметры распределенной системы мониторинга (РСМ) ( ) где e – номер элемента РСМ, r – номер комбинации измеряемых параметров.

) где e – номер элемента РСМ, r – номер комбинации измеряемых параметров.

В блоке 3 создают модели функционирования сети связи с системой защиты, учитывающей различные способы противодействия СА; модели функционирования узлов СС в условиях предоставления различных услуг связи различному количеству абонентов; модель действий j-го злоумышленника по вскрытию ( ) и подавлению (

) и подавлению ( ) сети связи. Определяют критерии оценки параметров функционирования узла сети связи с учетом предоставления различных услуг связи различному количеству абонентов, сети связи в целом, в условиях ведения СиП КР и DDoS-атак. Моделируют совместное функционирование разработанных моделей. Сохраняют измеренные значения и критерии в блоке хранения данных.

) сети связи. Определяют критерии оценки параметров функционирования узла сети связи с учетом предоставления различных услуг связи различному количеству абонентов, сети связи в целом, в условиях ведения СиП КР и DDoS-атак. Моделируют совместное функционирование разработанных моделей. Сохраняют измеренные значения и критерии в блоке хранения данных.

В блоке 4 измеряют время активации способов противодействия СА

(https://www.securitylab.ru/analytics/442099.php, патент РФ № 2636640 С2, Опубликован 27.11.2017 Бюл. № 33) их ослабляющую способность (Гречишников Е.В., Добрышин М.М., "Оценка способности узла виртуальной частной сети предоставлять услуги связи в условиях противодействия и DDoS-атакам", Военная Академия Связи имени маршала Советского Союза С.М. Буденного, научно-практическая конференция «Проблемы технического обеспечения войск в современных условиях»). Сохраняют измеренные значения в блоке хранения данных.

В блоке 5 определяются комбинации измеряемых параметров точками РСМ, количество функционирующих точек мониторинга при нормальных условиях, выявлении признаков ведения СиП КР и СА. Последовательность действий представлена на фигуре 2 и заключается в том, что в блоке 5.1 исходя из топологии создаваемой сети связи, а так же на основании статистических данных о действиях злоумышленника по ведению разведки и подавлению сети связи, определяют возможные места размещения точек мониторинга контролируемых параметров сети связи, СиП КР и DDoS-атак. Формируют физическую модель РСМ сети связи.

В блоке 5.2 моделируют функционирование сети связи, РСМ, СиП КР и DDoS-атак. Измеряют быстродействие РСМ сети связи ( ). Сохраняют значения параметров сети связи в условиях предоставления различных услуг связи различному количеству абонентов, а так же ведения СиП КР и DDoS-атак.

). Сохраняют значения параметров сети связи в условиях предоставления различных услуг связи различному количеству абонентов, а так же ведения СиП КР и DDoS-атак.

В блоке 5.3 на основании статистических данных создают базу данных эталонных признаков исходного алфавита классов состояний сети связи  .

.

Далее в блоке 5.4 сравнивают значения выделенных параметров с эталонными значениями признаков исходного алфавита классов состояний и по результатам сравнения определяют группу классов возможного состояния сети связи в условиях предоставления различных услуг связи различному количеству абонентов, при ведении СиП КР и DDoS-атак.

(1)

(1)

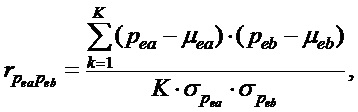

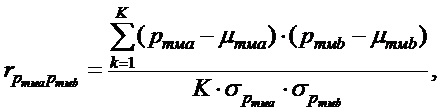

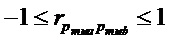

В блоке 5.5 определяют корреляционные связи между параметрами состояний сети связи ( ) при ведении СиП КР и DDoS-атак (для нормального закона распределения наблюдаемых параметров данную зависимость можно определить в соответствии с выражением (Гмурман В.Е. Теория вероятностей и математическая статистика: Учеб. пособие для вузов. - 8-е изд., стер. - М.: Высшая школа., 2002. - 479 с)) согласно формулы:

) при ведении СиП КР и DDoS-атак (для нормального закона распределения наблюдаемых параметров данную зависимость можно определить в соответствии с выражением (Гмурман В.Е. Теория вероятностей и математическая статистика: Учеб. пособие для вузов. - 8-е изд., стер. - М.: Высшая школа., 2002. - 479 с)) согласно формулы:

(2)

(2)

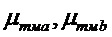

где  ,

, - математическое ожидание параметров

- математическое ожидание параметров  ,

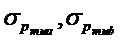

,  - среднеквадратическое отклонение параметров

- среднеквадратическое отклонение параметров  ;

;  - объем выборки параметров

- объем выборки параметров  .

.

При неизвестном законе распределения наблюдаемых параметров целесообразно использовать характеристики связи, свободные от вида распределения. В частности, одной из данных характеристик является коэффициент ранговой корреляции Спирмена (Статистические методы обработки результатов наблюдений: Учебник для вузов. Под редакцией доктора технических наук профессора Юсупова P.M. - Мин. обороны СССР, 1984. - 687 с).

По значениям коэффициентов корреляции при заданном уровне достоверности к объемам выборок определяют значимость связи между внутренними параметрами, чем ближе значение коэффициента корреляции к ±1, тем ближе данная связь к линейной функциональной (Белько И.В., Свирид Г.П. Теория вероятностей и математическая статистика. Примеры и задачи: Учеб. пособие. Под. ред. Кузьмича К.К. - 2-е изд., стер. - Мн.: Новое знание, 2004. - 251 с).

В блоке 5.6 на основании выявленных корреляционных связей между контролируемыми параметрами состояния сети связи, СиП КР и DDoS-атак сокращают количество контролируемых параметров. При отрицательном исходе данной операции считают, что параметры независимы. Сокращение параметров, находящихся в функциональной зависимости, позволяет избежать избыточности статистической информации, заключенной в них, тем самым повысить быстродействие РСМ сети связи.

В блоке 5.7 определяют корреляционные связи между значениями параметров состояний сети связи при ведении СиП КР и DDoS-атак в различных точках мониторинга ( ) (для нормального закона распределения наблюдаемых параметров данную зависимость можно определить в соответствии с выражением (Гмурман В.Е. Теория вероятностей и математическая статистика: Учеб. пособие для вузов. - 8-е изд., стер. - М.: Высшая школа., 2002. - 479 с)) согласно формулы:

) (для нормального закона распределения наблюдаемых параметров данную зависимость можно определить в соответствии с выражением (Гмурман В.Е. Теория вероятностей и математическая статистика: Учеб. пособие для вузов. - 8-е изд., стер. - М.: Высшая школа., 2002. - 479 с)) согласно формулы:

(3)

(3)

где  ,

,  - математическое ожидание параметров

- математическое ожидание параметров  - в точке мониторинга а и b,

- в точке мониторинга а и b,  - среднеквадратическое отклонение параметров

- среднеквадратическое отклонение параметров  ,

, - объем выборки параметров

- объем выборки параметров  .

.

В блоке 5.8 на основании выявленных корреляционных связей между контролируемыми параметрами состояния сети связи, СиП КР и DDoS-атак в различных точках мониторинга, исключают точки мониторинга из РСМ сети связи. При отрицательном исходе данной операции считают, что параметры независимы. Сокращение точек мониторинга, находящихся в функциональной зависимости, позволяет избежать избыточности статистической информации, заключенной в них, тем самым повысить быстродействие РСМ сети связи.

В блоке 5.9 определяют оптимальное количество точек мониторинга, места их размещения и контролируемые параметры для случаев нормального функционирования сети связи, функционирования сети связи при выявлении действий СиП КР и DDoS-атак злоумышленника

В блоке 5.10 моделируют функционирование сети связи, РСМ, СиП КР и DDoS-атак с сокращенным количеством точек мониторинга и указанных контролируемых параметров. По заданной достоверности контроля технического состояния осуществляют контроль параметров сети связи, СиП КР и DDoS-атак. Измеряют быстродействие РСМ сети связи. Выделенные параметры сохраняют в базу данных.

В блоке 5.11 сравнивают быстродействие РСМ с сокращенным количеством точек мониторинга и контролируемых параметров для различных определенных случаев функционирования сети связи с имеющимися значениями быстродействия РСМ с полным количеством точек мониторинга и параметров в условиях предоставления различных услуг связи различному количеству абонентов, при различных значениях параметров СиП КР и DDoS-атак.

В блоке 5.12 проводят оценку быстродействия системы мониторинга. Если значения достоверности РСМ отличаются от требуемых изменяют (увеличивают/уменьшают) количество и места расстановки точек мониторинга и количество контролируемых параметров.

В блоке 6 на основании измеренных значений топологии и параметров сети связи и параметров узла сети связи сторонних организаций функционирующих у выбранном сегменте ЕСЭ и требований предъявляемых к создаваемой сети связи осуществляется подстройка параметров с целью затруднения ведения СиП КР злоумышленника (маскирование) (Фиг. 3).

На основании измеренных данных в блоке 6.1 определяют сети связи и элементы сетей связи на которые осуществлялась наименьшее количество деструктивных воздействий.

В блоке 6.2 проводится выбор сети связи из перечня сетей вошедших в перечень сетей связи подвергшихся наименьшему количеству деструктивных воздействий ( ).

).

В блоке 6.3 исходя из топологии, технических параметров выбранной сети связи и технических параметров ее элементов сравнивают топологию, технические параметры сети связи и ее элементов с аналогичными значениями сети связи.

Если выбранная сеть связи по своим техническим параметрам или топологии не удовлетворяет требованиям предъявляемым к создаваемой сети связи, то в блоке 2 осуществляют изменение топологии создаваемой сети связи и (или) изменяют технические параметры сети связи, и (или) технические параметры узла сети связи и повторно осуществляют сравнение.

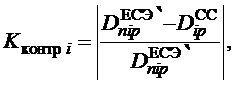

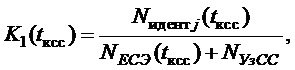

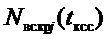

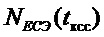

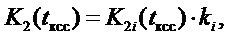

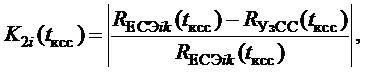

Если выбранная сеть связи удовлетворяет требуемым значения, то в блоке 6.4 рассчитывают значение коэффициента контраста согласно формул (Модель узла доступа сети связи как объекта сетевой и потоковой компьютерных разведок и DDoS-атак, Вопросы кибербезопасности №3(16) – 2016г. Гречишников Е.В., Добрышин М.М., Закалкин П.В.):

, (4)

, (4)

где  – коэффициент контраста i – номер узла функционирующей сети связи, p – номер параметра узла сети связи;

– коэффициент контраста i – номер узла функционирующей сети связи, p – номер параметра узла сети связи;  – весовой коэффициент i – й параметра узла сети связи. Весовой коэффициент i – й параметра узла сети связи определяется на основании экспертной оценки (Модель узла доступа сети связи как объекта сетевой и потоковой компьютерных разведок и DDoS-атак, Вопросы кибербезопасности №3(16) – 2016г. Гречишников Е.В., Добрышин М.М., Закалкин П.В.):

– весовой коэффициент i – й параметра узла сети связи. Весовой коэффициент i – й параметра узла сети связи определяется на основании экспертной оценки (Модель узла доступа сети связи как объекта сетевой и потоковой компьютерных разведок и DDoS-атак, Вопросы кибербезопасности №3(16) – 2016г. Гречишников Е.В., Добрышин М.М., Закалкин П.В.):

(5)

(5)

где  – значение параметра узлов СС функционирующих в указанном сегменте ЕСЭ;

– значение параметра узлов СС функционирующих в указанном сегменте ЕСЭ;  – значение технического параметра создаваемого узла сети связи, i – номер узла функционирующей сети связи, p – номер параметра узла сети связи.

– значение технического параметра создаваемого узла сети связи, i – номер узла функционирующей сети связи, p – номер параметра узла сети связи.

В блоке 6.5 сравнивают значения рассчитанного коэффициента контраста с требуемым значением коэффициента контраста.

Если значение коэффициента контраста не удовлетворяет значению, то в блоке 2 осуществляется подстройка параметров сети связи под значения параметров выбранной сети связи.

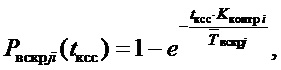

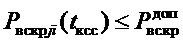

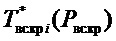

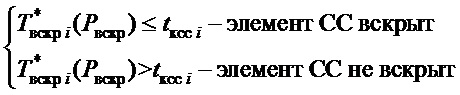

Если значение коэффициента контраста удовлетворяет значению, то в блоке 6.6 рассчитывают вероятность вскрытия узла сети связи средствами СиП КР j – го злоумышленника согласно формул (Модель узла доступа VPN как объекта сетевой и потоковой компьютерных разведок и DDoS-атак, Вопросы кибербезопасности №3(16) – 2016г. Гречишников Е.В., Добрышин М.М., Закалкин П.В.):

(6)

(6)

где  – время квазистационарного состояния узла сети связи;

– время квазистационарного состояния узла сети связи;  – среднее время вскрытия j – м злоумышленником узла сети связи средствами СиП КР.

– среднее время вскрытия j – м злоумышленником узла сети связи средствами СиП КР.

В блоке 6.7 сравнивают вероятность вскрытия узла сети связи средствами СиП КР j – го злоумышленника с допустимыми значениями:

(7)

(7)

Если значение вероятности вскрытия сети связи удовлетворяет выражению 7, то продолжают работу алгоритма в блоке 7.

Если значение коэффициента контраста не удовлетворяет, то в блоках 6.8 и 6.9 осуществляется выбор следующей сети связи из перечня сетей вошедших в перечень сетей связи подвергшихся наименьшему количеству деструктивных воздействий ( ).

).

Если ни одна из выбранных сетей связи ( ) не удовлетворяет требованиям предъявляемым к топологии сети связи и (или), техническим параметрам сети связи и (или) техническим параметрам узла сети связи в нее входящим, то в блоках 6.10-6.17 осуществляют выбор из сетей связи не вошедших в перечень сетей связи подвергшихся наименьшему количеству деструктивных воздействий (

) не удовлетворяет требованиям предъявляемым к топологии сети связи и (или), техническим параметрам сети связи и (или) техническим параметрам узла сети связи в нее входящим, то в блоках 6.10-6.17 осуществляют выбор из сетей связи не вошедших в перечень сетей связи подвергшихся наименьшему количеству деструктивных воздействий ( ) и проводят действия аналогичные как и для перечня сетей вошедших в перечень сетей связи подвергшихся наименьшему количеству деструктивных воздействий.

) и проводят действия аналогичные как и для перечня сетей вошедших в перечень сетей связи подвергшихся наименьшему количеству деструктивных воздействий.

Если по результатам подстройки параметров сети связи под значения сети связи ЕСЭ РФ, значения вероятности вскрытия не удовлетворяют требуемым значения и изменить значения параметров сети связи невозможно переходят к расчетам в блоке 7.

В блоке 7 разрабатывают мероприятия по противодействию СиП КР и DDoS-атак. Оценивают эффективность разработанных вариантов и способов противодействия СиП КР и DDoS-атакам (Фиг. 4):

В блоке 7.1 определяют варианты воздействия и принципы их осуществления (по источнику атаки; пути атаки; цели и способу цели указания; способу реализации и используемому протоколу) (https://firstvds.ru/technology/types-of-ddos).

В блоке 7.2 Разработка частных предложении по устранению (снижению) деструктивного влияния вариантов и способов подавления узла сети связи DDoS-атакой.

В блоке 7.3 на основе данных полученных в блоках 3 и 4, с учетом ослабляющего эффекта системы защиты сети связи, разрабатывают комплекс способов противодействия СА на основе времени активации и эффективности каждого способа противодействия.

В блоке 7.4 формируется уравнение регрессии процесса функционирования узла сети связи в условиях DDoS-атак и противодействия им разработанными вариантами и способами противодействия.

В блоке 7.5 решается оптимизационная задача по выбору варианта противодействия DDoS-атаке или комплексному использованию нескольких вариантов, способов.

В блоке 8 осуществляют развертывание сети связи, распределенной системы мониторинга, вариантов и способов противодействия DDoS-атакам.

В блоке 9 определяется время окончания работы сети связи.

В блоке 10 осуществляется постоянный мониторинг технических параметров сети связи наиболее точно удовлетворяющей техническим требованиям), осуществляют поиск впервые созданных сетей связи, а так же оценивают параметры других функционирующих сетей связи в районе развёртывания сети связи; контролируют значения параметров сети связи, на основании анализа параметров сети связи фиксируют признаки ведения СиП КР и DDoS-атак.

В блоке 11 сравнивают параметры сети связи с аналогичными параметрами сети связи, а так же с параметрами других сетей. Если условия выполняются то продолжают осуществлять мониторинг в блоке 9.

Если равенства не выполняется то в блоке 12, принимается решение о перестройке p-х параметров созданной сети связи в блоке 5.

В блоке 13 осуществляют постоянный мониторинг признаков и (или) действий злоумышленника по вскрытию созданной сети связи. На основании выбранных критериев фиксируют факт начала вскрытия созданной сети связи.

В блоке 14 на основании анализа значений параметров узла сети связи определяют значения параметров СиП КР.

В блоке 15 осуществляют постоянный мониторинг признаков и (или) действий злоумышленника по деструктивному воздействия на созданную сеть связи. На основании выбранных критериев осуществляют фиксацию факта начала деструктивного воздействия на созданную сеть связи.

В блоке 16 на основании анализа значений параметров узла сети связи определяют значения параметров DDoS-атаки.

В блоке 17 на основании статистических данных и индивидуальных особенностей аппаратуры вскрытия, имеющихся у злоумышленника, принимают решение об идентификации принадлежности аппаратуры определённому злоумышленнику.

В блоке 18 на основании особенностей ведения СиП КР или DDoS-атак принимается решение об идентификации СиП КР или DDoS-атаки.

При обнаружении признаков ведения СиП КР в блоке 19 активируются варианты функционирования СМ при ведении СиП КР.

При обнаружении признаков ведения DDoS-атак в блоке 24 активируются варианты функционирования СМ при ведении DDoS-атак.

В блоке 20 оценивают возможности злоумышленника по вскрытию сети связи.

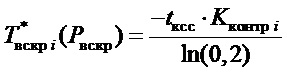

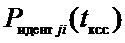

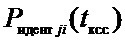

Рассчитывают фактическое время вскрытия узла сети связи ( ) (Модель узла доступа VPN как объекта сетевой и потоковой компьютерных разведок и DDoS-атак, Вопросы кибербезопасности №3(16) – 2016г. Гречишников Е.В., Добрышин М.М., Закалкин П.В.):

) (Модель узла доступа VPN как объекта сетевой и потоковой компьютерных разведок и DDoS-атак, Вопросы кибербезопасности №3(16) – 2016г. Гречишников Е.В., Добрышин М.М., Закалкин П.В.):

, (8)

, (8)

Определяются узлы сети связи на которые возможно деструктивное воздействие:

, (9)

, (9)

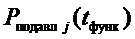

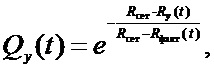

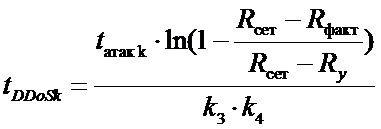

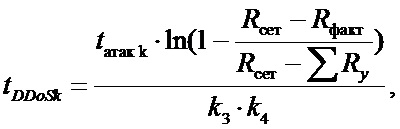

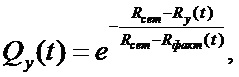

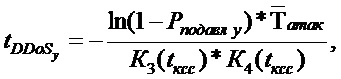

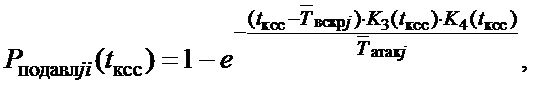

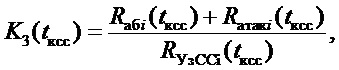

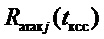

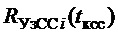

В блоке 21 оцениваются возможности злоумышленника по подавлению узлов СС ( ) DDoS-атакой j – го злоумышленника (Модель узла доступа VPN как объекта сетевой и потоковой компьютерных разведок и DDoS-атак, Вопросы кибербезопасности №3(16) – 2016г. Гречишников Е.В., Добрышин М.М., Закалкин П.В.):

) DDoS-атакой j – го злоумышленника (Модель узла доступа VPN как объекта сетевой и потоковой компьютерных разведок и DDoS-атак, Вопросы кибербезопасности №3(16) – 2016г. Гречишников Е.В., Добрышин М.М., Закалкин П.В.):

, (10)

, (10)

где К3 – коэффициент эффективности атаки j – го злоумышленника на узел сети связи, К4 – коэффициент способности системы защиты z – го узла сети связи противодействовать атакам,  – среднее время атаки j – м злоумышленником.

– среднее время атаки j – м злоумышленником.

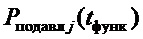

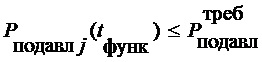

Сравнивают вероятность подавления узла сети связи ( ) средствами DDoS-атаки j – го злоумышленника с допустимыми значениями:

) средствами DDoS-атаки j – го злоумышленника с допустимыми значениями:

, (11)

, (11)

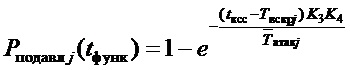

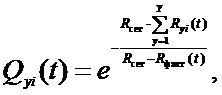

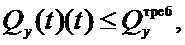

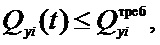

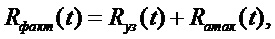

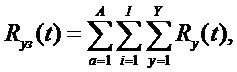

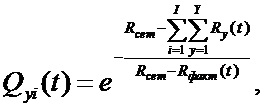

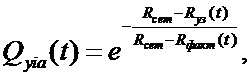

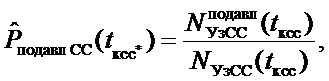

В блоке 22 оцениваются возможности узла сети связи предоставлять услуги связи абонентам различных категорий:

Рассчитывают вероятность предоставления y-й услуги связи ( ) и вероятность предоставления нескольких услуг связи (

) и вероятность предоставления нескольких услуг связи ( ) i-ой категории абонентов (Модель узла доступа VPN как объекта сетевой и потоковой компьютерных разведок и DDoS-атак, Вопросы кибербезопасности №3(16) – 2016г. Гречишников Е.В., Добрышин М.М., Закалкин П.В.):

) i-ой категории абонентов (Модель узла доступа VPN как объекта сетевой и потоковой компьютерных разведок и DDoS-атак, Вопросы кибербезопасности №3(16) – 2016г. Гречишников Е.В., Добрышин М.М., Закалкин П.В.):

:

(12)

(12)

- сетевой ресурс необходимый для обеспечения y-й услуги связи.

- сетевой ресурс необходимый для обеспечения y-й услуги связи.

(13)

(13)

Сравнивают вероятность предоставления y-й услуги связи ( ) и вероятность предоставления нескольких услуг связи (

) и вероятность предоставления нескольких услуг связи ( ) с допустимыми значениями:

) с допустимыми значениями:

(14)

(14)

. (15)

. (15)

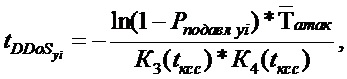

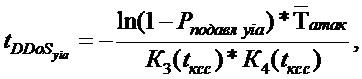

Определяют время отказа в обслуживании y-й услуги связи и нескольких услуг связи для абонентов i-ой категории вызванные DDoS-атакой (Модель узла доступа VPN как объекта сетевой и потоковой компьютерных разведок и DDoS-атак, Гречишников Е.В., Добрышин М.М., Закалкин П.В., Вопросы кибербезопасности №3(16) – 2016г.):

, (16)

, (16)

(17)

(17)

Сравнивают время функционирования узла сети связи со временем наступления отказа в обслуживании вызванного DDoS-атакой:

(18)

(18)

В блоке 23 на основании разработанных вариантов и способов противодействия DDoS-атак проведенных в блоке 7 и возможного наносимого ущерба вызванного DDoS-атакой вырабатывается последовательность активации способов и вариантов противодействия.

В блоке 25, если оценка возможностей злоумышленника по подавлению узла сети связи, а так же оценка возможностей узла сети связи предоставлять услуги связи абонентам различных категорий не проводилась, то проводятся действия указанные в блоках 20-22.

Если оценка проведена, то в блоке 26 применяются варианты и способы противодействия DDoS-атакам.

В блоке 27 по окончании воздействия оценивают полученные результаты воздействия на узел сети связи, сравнивают с прогнозируемыми результатами. При необходимости дополняют имеющиеся данные в блоках 1, 2.

В блоке 28 выводят результаты проведенных расчетов и полученных результатов.

Система реализующая способ эффективного использования вариантов противодействия СиП КР (фиг. 5), включает устройство визуализации (3) соединенное с устройством управления обработкой данных (14) и устройством управления базами данных (12). Устройство ввода-вывода исходных данных (4) соединенного с устройством управления базами данных (12). Устройство обработки данных (1) включающее устройство управления обработкой данных (14) соединенное с устройством ранжирования проблем развития (13) и устройством сравнения параметров сети связи (7) соединенного с устройством 14 и устройством синтеза виртуального рабочего варианта системы (5) соединенным с устройством выбора оптимального варианта решения (6).

Устройство хранения данных (2), включающее в себя устройство управления базами данных (12), соединенное с устройством управления обработкой данных (14) и базой данных примеров решения проблем (8), базой данных типов проблем и математических моделей (9), базой данных параметров уравнения развития (10), базой данных общематематических методов решения проблем (11), дополнительно в устройство обработки данных (1) введено устройство моделирования (прогнозирования) состояния узлов СС (22) состоящее из блока прогнозирования параметров СА (23) соединенного с устройством ранжирования проблем развития (13).

Устройством сравнения параметров сети связи (7) и блоком прогнозирования состояния узлов СС в условиях СА (24) соединенного с устройством сравнения параметров сети связи (7) и блоком оптимизации контролируемых параметров (25) соединенного с устройством сравнения параметров сети связи (7) и блоком моделирования совместного применения способов и вариантов противодействия (26) соединенное с устройством сравнения параметров сети связи (7), введено устройство управления распределенной системой мониторинга (15) состоящей из группы датчиков распределенной системой мониторинга (16) принимающих информационные потоки характеризующие техническое состояние узлов СС и СА и соединенных с блок управления распределенной системой мониторинга (17), соединенным с устройством визуализации (3), устройством управления базами данных (12) и блоком идентификации и классификации СА (18), введено устройство управления способами и вариантами противодействия СА (19) состоящей из группы блоков активации способов противодействия СА (20), соединенных со способами противодействия СА и блоком управления активацией способов и вариантов противодействия (21) соединенным с блоком управления распределенной системой мониторинга (17) и устройством выбора оптимального варианта решения (6).Сформулированная задача изобретения подтверждается представленным расчётом заявленного способа.

Оценка эффективности заявленной способа и системы производилась следующим образом.

1. Процесс противодействия ведению злоумышленником СиП КР, заключается в подстройке параметров узла сети связи под параметры узлов, функционирующие в заданном сегменте ЕСЭ РФ. Для расчета используются исходные данные таблицы 1.

Таблица 1

|

Продолжение таблицы 1

|

Расчет вероятности идентификации узлов СС ( ) без учета разработанной подсистемы:

) без учета разработанной подсистемы:

- расчет коэффициента быстродействия системы вскрытия ( ) в признаковом пространстве ЕСЭ РФ:

) в признаковом пространстве ЕСЭ РФ:

(19)

(19)

- коэффициент контраста не рассчитывается и принимается равным одному ( ).

).

- расчет вероятности идентификации узлов СС:

(20)

(20)

Расчет вероятности идентификации узлов СС ( ) с учетом разработанной подсистемы:

) с учетом разработанной подсистемы:

- расчет коэффициента быстродействия системы вскрытия ( ) в признаковом пространстве ЕСЭ РФ:

) в признаковом пространстве ЕСЭ РФ:

(21)

(21)

- проводится расчет коэффициента контраста ( ) узлов СС в признаковом пространстве ЕСЭ РФ. Результаты расчета представлены в таблице 2.

) узлов СС в признаковом пространстве ЕСЭ РФ. Результаты расчета представлены в таблице 2.

Таблица 2

|

– расчет вероятности идентификации узлов СС ( ) приведен в таблице 3.

) приведен в таблице 3.

Таблица 3

|

На основании результатов сравнения рассчитанных значений вероятности идентификации, представленных в таблице 3, следует вывод, что применение разработанной подпроцесса, затрудняет идентификацию узла сети связи средствами СиП КР на 9,67-19,96 %.

2. Процесс выработки решений по использованию имеющихся способов противодействия DDoS-атакам и вариантов их применения заключается в оценке способности узла сети связи предоставлять требуемое количество услуг связи (УС), заданному количеству абонентов в условиях ведения DDoS-атак.

Оценке способности существующих способов и вариантов противодействия DDoS-атакам минимизировать наносимый ущерб. При не способности узла сети связи выполнять свои функциональные задачи, выработке решений по применению способов и (или) вариантов противодействия, с целью обеспечения функционирования в заданном режиме.

Используемые в расчете исходные данные представлены в таблицах 1, 2, 4-6. Где абоненты №1-3 – абоненты первой категории, абоненты № 4-6 –абоненты второй категории, абоненты № 7-9 – абоненты 3 категории.

Таблица 4

|

Таблица 5

|

Таблица 6

|

Продолжение таблицы 6

|

Расчет вероятности предоставления y-й УС ( ) проводится согласно выражения 22, вероятность предоставления нескольких УС (

) проводится согласно выражения 22, вероятность предоставления нескольких УС ( ) абонента согласно выражения 25, вероятности предоставления УС абонентам узлов СС (

) абонента согласно выражения 25, вероятности предоставления УС абонентам узлов СС ( ) согласно выражения 26. Результаты расчетов представлены в таблице 7.

) согласно выражения 26. Результаты расчетов представлены в таблице 7.

(22)

(22)

- сетевой ресурс необходимый для обеспечения y-й услуги связи.

- сетевой ресурс необходимый для обеспечения y-й услуги связи.

(23)

(23)

где  - сетевой ресурс необходимый для предоставления требуемого количества УС, всем абонентам узлов СС.

- сетевой ресурс необходимый для предоставления требуемого количества УС, всем абонентам узлов СС.

(24)

(24)

где A - количество абонентов узлов СС, I - количество категорий абонентов, Y - количество УС предоставляемых абонентам I-й категории

(25)

(25)

(26)

(26)

Таблица 7

|

Продолжение таблицы 7

|

Расчет коэффициента эффективной мощности атаки ( ) проводится согласно выражений 27-29: определяют время отказа в обслуживании y-й УС, время отказа в обслуживании услуг связи для а-го абонента, время отказа услуг связи группы абонентов узлов СС вызванных DDoS-атакой (

) проводится согласно выражений 27-29: определяют время отказа в обслуживании y-й УС, время отказа в обслуживании услуг связи для а-го абонента, время отказа услуг связи группы абонентов узлов СС вызванных DDoS-атакой ( ,

,  ,

,  ), согласно выражений 30-32. Результаты расчетов представлены в таблице 8.

), согласно выражений 30-32. Результаты расчетов представлены в таблице 8.

Таблица 8

|

Продолжение таблицы 8

|

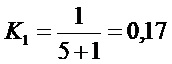

Коэффициент быстродействия системы идентификации j-го злоумышленника:

(27)

(27)

где  – количество средств идентификации имеющихся у j – го злоумышленника;

– количество средств идентификации имеющихся у j – го злоумышленника;  – количество сторонних однотипных узлов ЕСЭ РФ функционирующих в указанном районе;

– количество сторонних однотипных узлов ЕСЭ РФ функционирующих в указанном районе;  – количество однотипных узлов СС функционирующих в указанном районе.

– количество однотипных узлов СС функционирующих в указанном районе.

Коэффициент контраста ( ) узлов СС:

) узлов СС:

(28)

(28)

где  – коэффициент контраста i-й характеристики узлов СС;

– коэффициент контраста i-й характеристики узлов СС;  – весовой коэффициент i-й характеристики узлов СС. Весовой коэффициент i-й характеристики узлов СС определяется на основании экспертной оценки.

– весовой коэффициент i-й характеристики узлов СС. Весовой коэффициент i-й характеристики узлов СС определяется на основании экспертной оценки.

Коэффициент контраста i-й характеристики узлов СС:

(29)

(29)

(30)

(30)

(31)

(31)

(32)

(32)

где  ,

,  ,

,  - вероятность наступления отказа в обслуживании y-й УС и нескольких УС и узлов СС в целом,

- вероятность наступления отказа в обслуживании y-й УС и нескольких УС и узлов СС в целом,  - коэффициент эффективной мощности атаки,

- коэффициент эффективной мощности атаки,  - коэффициент способности системы защиты противодействовать DDoS-атаке (определяются при помощи "Модель узла сети связи как объекта сетевой и потоковой компьютерных технических разведок и сетевых атак "распределенный отказ в обслуживании", отличающаяся от известных учетом демаскирующих признаков узла, количеством предоставляемых УС и абонентов, а так же оценкой способности злоумышленника своевременно идентифицировать и подавить узел").

- коэффициент способности системы защиты противодействовать DDoS-атаке (определяются при помощи "Модель узла сети связи как объекта сетевой и потоковой компьютерных технических разведок и сетевых атак "распределенный отказ в обслуживании", отличающаяся от известных учетом демаскирующих признаков узла, количеством предоставляемых УС и абонентов, а так же оценкой способности злоумышленника своевременно идентифицировать и подавить узел").

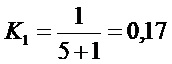

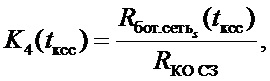

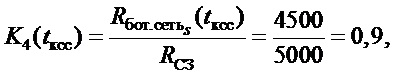

Расчет коэффициента способности системы защиты узлов

СС противодействовать DDoS-атаке ( ) определяется согласно выражения 35.

) определяется согласно выражения 35.

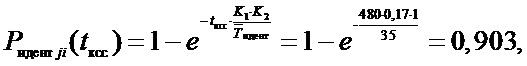

Вероятность подавления DDoS-атакой j-го злоумышленника i-го узла сети связи:

(33)

(33)

где  – коэффициент эффективной мощности атаки j – го злоумышленника на узлов СС;

– коэффициент эффективной мощности атаки j – го злоумышленника на узлов СС;  – коэффициент способности системы защиты узлов СС противодействовать DDoS-атаке,

– коэффициент способности системы защиты узлов СС противодействовать DDoS-атаке,  – среднее время DDoS-атаки j-го злоумышленника на узлы СС.

– среднее время DDoS-атаки j-го злоумышленника на узлы СС.

Коэффициент эффективной мощности атаки j-го злоумышленника на

узлы СС:

(34)

(34)

где  – значения параметра используемого сетевого ресурса абонентами узла СС;

– значения параметра используемого сетевого ресурса абонентами узла СС;  – значения средней максимальной мощности атаки j-го злоумышленника на узлы СС;

– значения средней максимальной мощности атаки j-го злоумышленника на узлы СС;  – сетевой ресурс узлов СС получаемый у доверенного оператора связи РФ.

– сетевой ресурс узлов СС получаемый у доверенного оператора связи РФ.

Коэффициент способности системы защиты узлов СС противодействовать DDoS-атаке:

(35)

(35)

где  – быстродействие s-й Botnet используемой j-м злоумышленника;

– быстродействие s-й Botnet используемой j-м злоумышленника;  – быстродействие системы защиты узлов СС.

– быстродействие системы защиты узлов СС.

С учетом того, что в конкретный момент времени может функционировать различное количество узлов, входящих в состав сети связи, соответственно сеть связи будет считаться подавленной только после того как были подавлены не менее 80 % всех узлов СС.

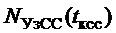

Статистическая оценка вероятности подавления сети связи:

(36)

(36)

где  - количество подавленных узлов СС;

- количество подавленных узлов СС;  - общее число узлов СС,

- общее число узлов СС,  - время квазистационарного состояния сети связи.

- время квазистационарного состояния сети связи.

(37)

(37)

Оценка способности узлов СС предоставлять УС абонентам, проводилась путем сравнение времени предоставление УС абонентам

узлов СС со временем наступления отказа в обслуживании вызванного DDoS-атакой согласно выражений 30-32. Результаты сравнения представлены в таблице 9.

Таблица 9

|

Продолжение таблицы 9

|

Результаты оценки показывают, что узел сети связи не способен предоставить требуемое количество УС абонентам 1, 2 категории. Для обеспечения требуемого количества УС абонентам производится оценка не активированных способов противодействия, ослабить деструктивное воздействие. Результаты оценки представлены в таблицах 10-14.

Таблица 10

|

Таблица 11

|

Таблица 12

|

Таблица 13

|

Таблица 14

|

Продолжение таблицы 14

|

На основании полученных данных (табл. 10-14), следует вывод, что за счет применения указанного подпроцесса время наступления отказа в обслуживании вызванного DDoS-атаками, увеличено на 12,2-16,1 %, количество предоставляемых услуг связи абонентам узлов СС в условиях DDoS-атак, за счет своевременного и обоснованного применения вариантов и способов противодействия DDoS-атакам увеличено в 1,6 раза.