Результат интеллектуальной деятельности: СПОСОБ ОЦЕНКИ ЭФФЕКТИВНОСТИ ИНФОРМАЦИОННО-ТЕХНИЧЕСКИХ ВОЗДЕЙСТВИЙ НА СЕТИ СВЯЗИ

Вид РИД

Изобретение

Изобретение относится к области телекоммуникаций, а именно к области диагностирования и контроля технического состояния информационно-телекоммуникационных сетей связи в условиях информационно-технических воздействий.

Под информационно-телекоммуникационной сетью связи понимается совокупность информационно-вычислительных систем, объединенных системой передачи данных (Центр стратегических оценок и прогнозов. Информационная война и защита информации. Словарь основных терминов и определений, www.csef.ru Москва, 2011, стр. 25).

В качестве элементов сети связи рассматриваются: узлы связи, средства связи, каналы (линии) связи (п.1.7, стр. 74, Ермишян А.Г. Теоретические основы построения систем военной связи в объединениях и соединениях: Учебник. Часть 1. Методологические основы построения организационно-технических систем военной связи. СПб.: ВАС, 2005. 740 c.).

Под информационно-техническими воздействиями понимаются применение способов и средств информационного воздействия на информационно-технические объекты, на технику и вооружение в интересах достижения поставленных целей (Центр стратегических оценок и прогнозов. Информационная война и защита информации. Словарь основных терминов и определений www.csef.ru Москва, 2011, стр.25).

Известен "Способ обеспечения устойчивости сетей связи в условиях внешних деструктивных воздействий" (патент RU №2379753, G06F 15/00, 20.01.2010). Способ заключается в следующей последовательности действий. Осуществляется нумерация средств, комплексов связи, линий (каналов) связи, имитация применения по назначению средств и комплексов связи, генерация времени возникновения эксплуатационных отказов, повреждений и сбоев средств и комплексов связи, а также генерация времени начала подавления линий (каналов) связи. Далее определяется начало очередной статистической реализации на время, соответствующее времени работы средства или комплекса связи, осуществляется розыгрыш степени повреждения и номера поврежденных средств и комплексов связи, розыгрыш продолжительности подавления и номера подавленных линий (каналов) связи, производится запись времени нахождения средств и комплексов связи в неработоспособном состоянии, а также продолжительности подавления линий (каналов) связи. При этом проверяется факт наступления отказа, повреждения, сбоя средств и комплексов связи и подавления линий (каналов) связи, производится фиксация номеров поврежденных (отказавших) средств и комплексов связи, номеров подавленных линий (каналов) связи, проверяется работоспособность средств и комплексов связи, линий (каналов) связи, фиксируется общее время нахождения их в работоспособном и неработоспособном состоянии. Производится подсчет коэффициента готовности, а также осуществляется имитация восстановления средств, комплексов, линий (каналов) связи.

Недостатками данного способа является низкая точность оценки вскрытия топологии сети связи злоумышленником, низкая защищенность сети связи при информационно-технических воздействиях на структурные элементы сети связи, низкая точность оценки эффективности использования ресурса воздействия злоумышленника на сеть связи.

Наиболее близким по технической сущности и выполняемым функциям аналогом (прототипом) к заявленному является способ, реализованный в изобретении "Способ обеспечения устойчивого функционирования системы связи" (патент RU №2405184, G05B 23/00, G06F 17/50, 27.11.2010 г.), заключающийся в том, что систему связи, включающую N структурных элементов и связей между ними, разворачивают в рабочее состояние, фиксируют дестабилизирующие воздействия на ее структурные элементы, по полученным данным формируют имитационную модель сети связи, моделируют на ней дестабилизирующие воздействия, по результатам моделирования реконфигурируют имитационную модель сети связи и вычисляют вероятность нарушения ее функционирования от дестабилизирующих воздействий, при работе сети связи в реальных условиях эксплуатации и воздействии на нее только эндогенных деструктивных воздействий измеряют время реконфигурации сети связи после каждого деструктивного воздействия. Также измеряют интервалы времени после завершения реконфигурации до очередного деструктивного воздействия. При функционировании сети связи в условиях экзогенных деструктивных воздействий также подсчитывают и запоминают данные о числе воздействий на каждый элемент сети связи, где n=1,2…N, количество NB, элементов сети связи, подвергшихся деструктивным внешним воздействиям. Измеряют, подсчитывают и запоминают интервалы времени реконфигурации сети связи после каждого, внешнего деструктивного воздействия, где j=1,2…M, M - общее число деструктивных воздействий. Измеряют интервалы времени между j-m и (j+1)-м внешними деструктивными воздействиями и интервалы времени функционирования сети связи после j-й реконфигурации до (j+1)-го деструктивного внешнего воздействия. Вычисляют по полученным данным среднее время реконфигурации, среднее время функционирования сети связи и среднее время между внешними деструктивными воздействиями, а также показатель ранжирования R элементов сети связи. С помощью показателя ранжирования ранжируют пораженные элементы сети связи, после чего вычисляют достоверность вскрытия структуры сети связи воздействующей стороной D. При этом имитационную модель формируют по полученным данным и с ее помощью моделируют деструктивные внешние воздействия. Далее вычисляют число воздействий на соответствующие элементы сети связи и реконфигурируют ее после каждого воздействия. Вычисляют средний интервал времени между дестабилизирующими внешними воздействиями и сравнивают вычисленное значение достоверности D вскрытия структуры сети связи воздействующей стороной с предварительно заданным пороговым уровнем достоверности Dпор. При превышении значения вычисленной достоверности D над пороговой Dпор упреждающе реконфигурируют реально действующую сеть связи в интервал времени после последней реконфигурации, меньший вычисленного среднего времени между дестабилизирующими внешними воздействиями на имитационной модели.

Деструктивные внешние воздействия на имитационной модели моделируют по случайному закону.

Благодаря указанной совокупности признаков в способе реализована возможность на основе измерений характеристик воздействующих деструктивных факторов, измерения параметров функционирующей в этих условиях сети связи и имитации их на модели упреждающе проводить реконфигурацию функционирующей сети связи, чем и достигается повышение устойчивости функционирования сети связи в условиях внешних деструктивных воздействий.

Однако способ-прототип имеет следующие недостатки: низкую точность оценки вскрытия топологии сети связи злоумышленником, низкую защищенность сети связи при информационно-технических воздействиях на элементы сети связи, низкую точность оценки эффективности использования ресурса воздействия злоумышленника на сеть связи.

Задачей изобретения является создание способа оценки эффективности информационно-технических воздействий на сети связи, позволяющего расширить возможности способа прототипа за счет повышения защищенности сети связи при информационно-технических воздействиях на структурные элементы сети связи, повышения точности оценки эффективности использования ресурса воздействия злоумышленника на сети связи, повышения точности оценки вскрытия злоумышленником топологии сети связи.

Задача изобретения решается тем, что способ оценки эффективности информационно-технических воздействий на сети связи, заключающийся в том, что в сеть связи, содержащую Nссв структурных элементов и связей между ними, ранжируют все элементы сети связи и определяют весовые коэффициенты Rn каждого элемента сети связи, разворачивают в рабочие состояние, измеряют количество поврежденных элементов  сети связи и время tрек реконфигурации сети связи после каждого j-го воздействия, фиксируют информационно-технические воздействия на ее структурные элементы, по полученным данным формируют имитационную модель сети связи, моделируют на ней информационно-технические воздействия, вычисляют достоверность вскрытия Dвск сети связи злоумышленником, достоверность воздействия Dвозд на сеть связи злоумышленником и коэффициент исправного действия Kид, сравнивают с пороговыми значениями достоверности вскрытия

сети связи и время tрек реконфигурации сети связи после каждого j-го воздействия, фиксируют информационно-технические воздействия на ее структурные элементы, по полученным данным формируют имитационную модель сети связи, моделируют на ней информационно-технические воздействия, вычисляют достоверность вскрытия Dвск сети связи злоумышленником, достоверность воздействия Dвозд на сеть связи злоумышленником и коэффициент исправного действия Kид, сравнивают с пороговыми значениями достоверности вскрытия  , достоверности воздействия

, достоверности воздействия  и коэффициента исправного действия Кид пор соответственно, при превышении значений вычисленной достоверности вскрытия Dвск, достоверности воздействия Dвозд и коэффициента исправного действия Kид над пороговыми значениями достоверностей вскрытия

и коэффициента исправного действия Кид пор соответственно, при превышении значений вычисленной достоверности вскрытия Dвск, достоверности воздействия Dвозд и коэффициента исправного действия Kид над пороговыми значениями достоверностей вскрытия  , воздействия

, воздействия  и коэффициента исправного действия Kид соответственно упреждающе реконфигурируют сеть связи, согласно изобретению дополнительно осуществляют доставку оборудования связи, комплектующих к нему или программного обеспечения, развертывание оборудования связи в указанном месте в рабочее состояние, вхождение в связь, осуществляют сеанс связи, производят перекоммутацию каналов связи, измеряют время указанных действий, измеряют время начала работы tнсеан.св и окончания работы tосеан.св каждого элемента сети связи, время квазистационарного состояния tкссn каждого элемента сети связи, максимальное

и коэффициента исправного действия Kид соответственно упреждающе реконфигурируют сеть связи, согласно изобретению дополнительно осуществляют доставку оборудования связи, комплектующих к нему или программного обеспечения, развертывание оборудования связи в указанном месте в рабочее состояние, вхождение в связь, осуществляют сеанс связи, производят перекоммутацию каналов связи, измеряют время указанных действий, измеряют время начала работы tнсеан.св и окончания работы tосеан.св каждого элемента сети связи, время квазистационарного состояния tкссn каждого элемента сети связи, максимальное  и минимальное значение

и минимальное значение  времени поиска злоумышленником каждого элемента сети связи, максимальное

времени поиска злоумышленником каждого элемента сети связи, максимальное  и минимальное значения времени распознавания

и минимальное значения времени распознавания  злоумышленником каждого элемента сети связи, время принятия решения, необходимое злоумышленником на

злоумышленником каждого элемента сети связи, время принятия решения, необходимое злоумышленником на  вскрытие и

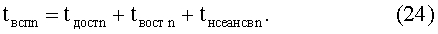

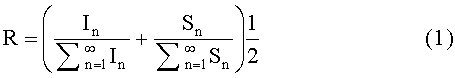

вскрытие и  воздействие на каждый элемент сети связи, время вскрытия tвскрn элемента сети связи, время воздействия tвоздn злоумышленником на каждый элемент сети связи, объем In-используемого n-м элементом связи цифрового потока информации, количество связей (направлений) Sn-n-го элемента сети связи, прогнозируют количество средств вскрытия сети связи Nвскр, имеющихся у злоумышленника, прогнозируют количество средств воздействия Nвозд на элементы сети связи, имеющихся у злоумышленника, определяют пороговые значения суммы весовых коэффициентов вскрытых Rвск.пор элементов сети связи и суммы весовых коэффициентов подвергнутых воздействию Rвозд.пор элементов сети связи, накапливают статистические значения измеренных величин и создают матрицу исходных данных для расчета, полученные значения записываются в ячейки долговременной памяти, рассчитывают значения весовых коэффициентов элементов сети связи исходя из важности элемента и величины информационных потоков, проходящих через данный элемент, логические коэффициенты вскрытия

воздействие на каждый элемент сети связи, время вскрытия tвскрn элемента сети связи, время воздействия tвоздn злоумышленником на каждый элемент сети связи, объем In-используемого n-м элементом связи цифрового потока информации, количество связей (направлений) Sn-n-го элемента сети связи, прогнозируют количество средств вскрытия сети связи Nвскр, имеющихся у злоумышленника, прогнозируют количество средств воздействия Nвозд на элементы сети связи, имеющихся у злоумышленника, определяют пороговые значения суммы весовых коэффициентов вскрытых Rвск.пор элементов сети связи и суммы весовых коэффициентов подвергнутых воздействию Rвозд.пор элементов сети связи, накапливают статистические значения измеренных величин и создают матрицу исходных данных для расчета, полученные значения записываются в ячейки долговременной памяти, рассчитывают значения весовых коэффициентов элементов сети связи исходя из важности элемента и величины информационных потоков, проходящих через данный элемент, логические коэффициенты вскрытия  элемента сети связи и воздействия

элемента сети связи и воздействия  на элемент сети связи, количество вскрытых элементов

на элемент сети связи, количество вскрытых элементов  сети связи и количество подверженных воздействию элементов Nэсс сети связи, по результатам проведенных расчетов оценивают возможности злоумышленника по вскрытию сети связи и уточняют исходные данные по количеству поврежденных элементов сети связи Nповр после воздействия, количество используемых элементов воздействия на сеть связи

сети связи и количество подверженных воздействию элементов Nэсс сети связи, по результатам проведенных расчетов оценивают возможности злоумышленника по вскрытию сети связи и уточняют исходные данные по количеству поврежденных элементов сети связи Nповр после воздействия, количество используемых элементов воздействия на сеть связи  , время вскрытия

, время вскрытия  сети связи и время воздействия на сеть связи

сети связи и время воздействия на сеть связи  исходя из оценки воздействия на сеть связи.

исходя из оценки воздействия на сеть связи.

На основании разработанной модели сети связи производится построение действующей сети связи.

После того, как злоумышленник осуществил воздействие на сеть связи, осуществляется оценка произведенного расчета модели сети связи. На основании оценки воздействия злоумышленником на сеть связи производится дополнение статистических данных о возможностях вскрытия сети связи и воздействия на сеть связи злоумышленником. Уточненные данные записываются в ячейки долговременной памяти.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественных всем признакам заявленного способа, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности "новизна".

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности "изобретательский уровень".

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ с достижением указанного в изобретении назначения.

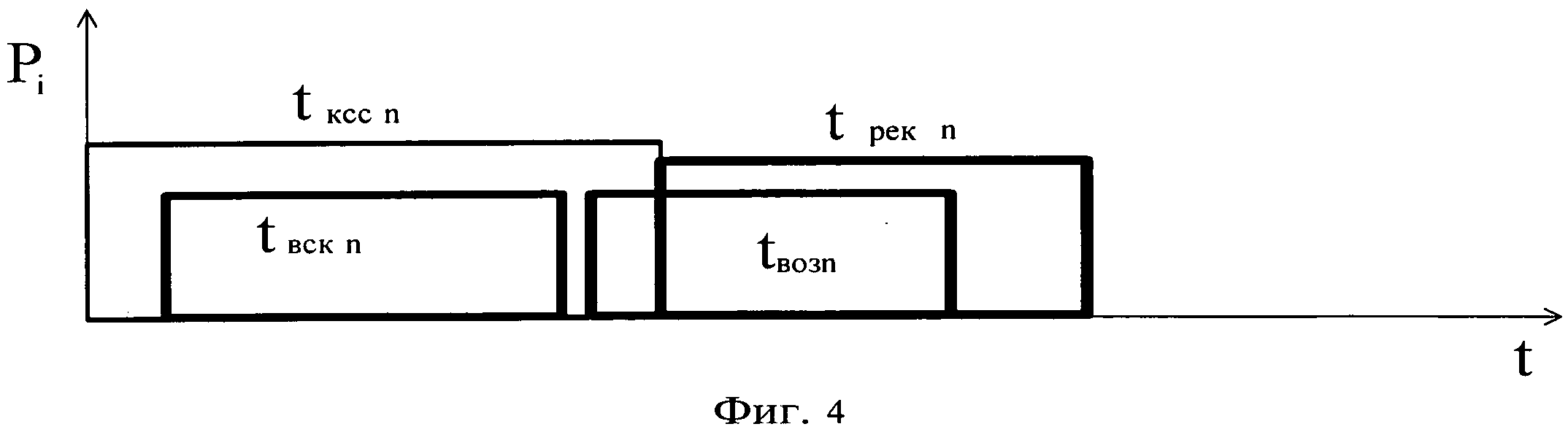

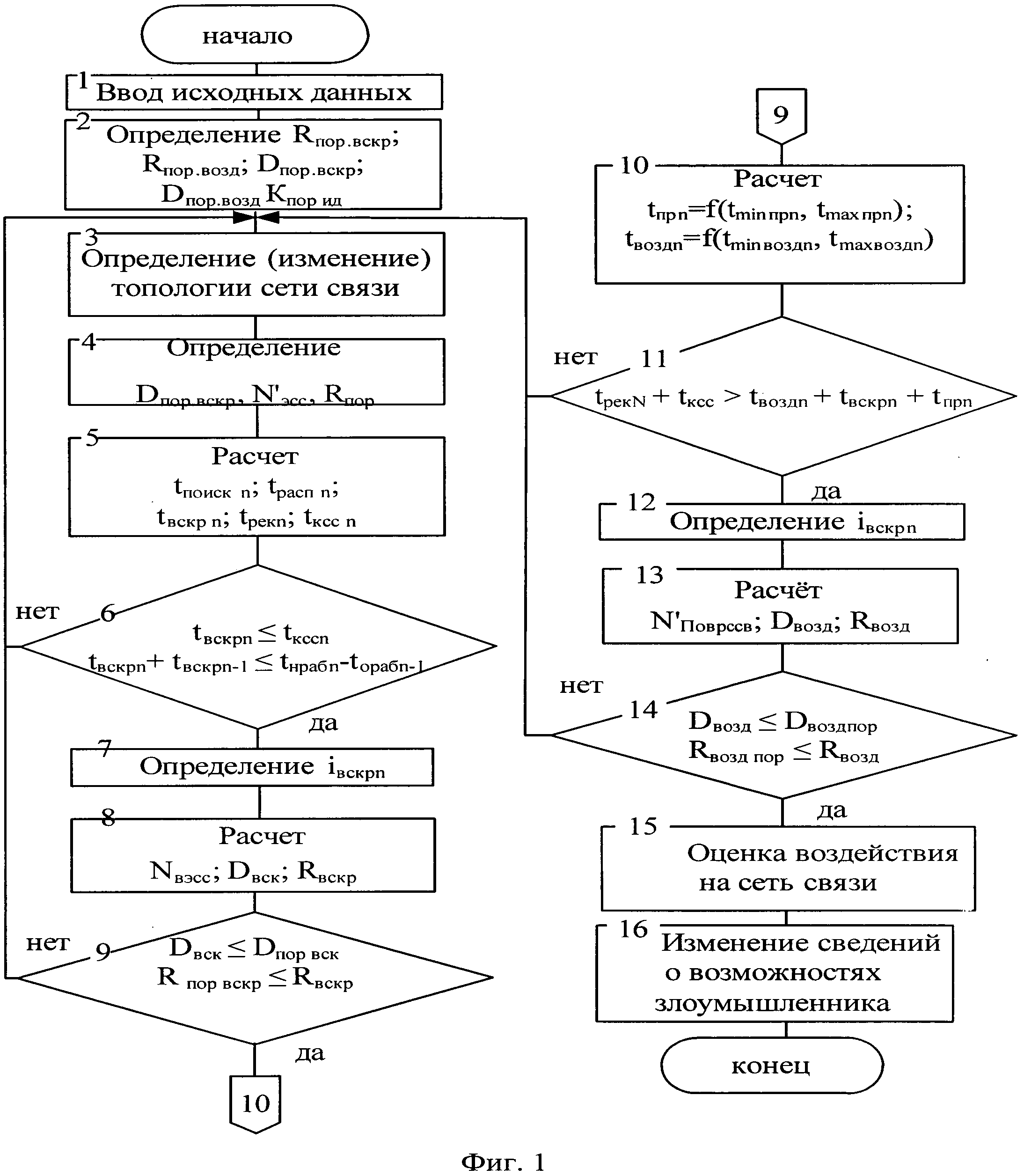

Заявленный способ поясняется чертежами, на которых показано:

фиг.1 - структурно-логическая последовательность оценки возможностей злоумышленника по вскрытию сеть связи и воздействию на сеть связи или ее элементы;

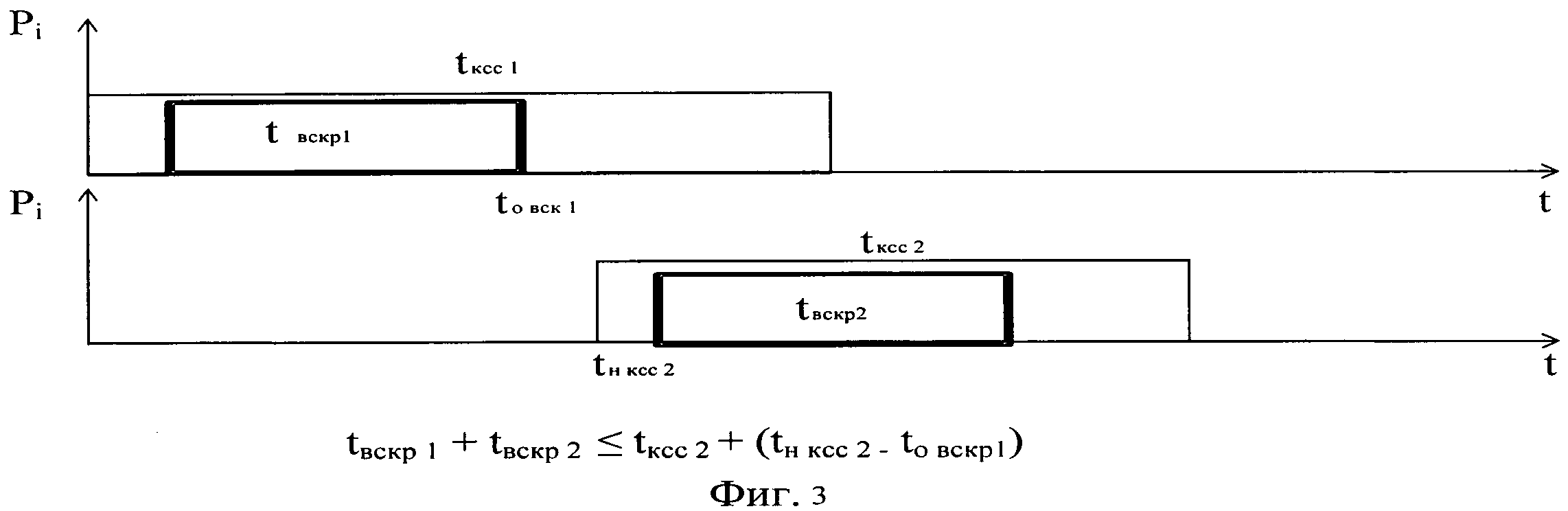

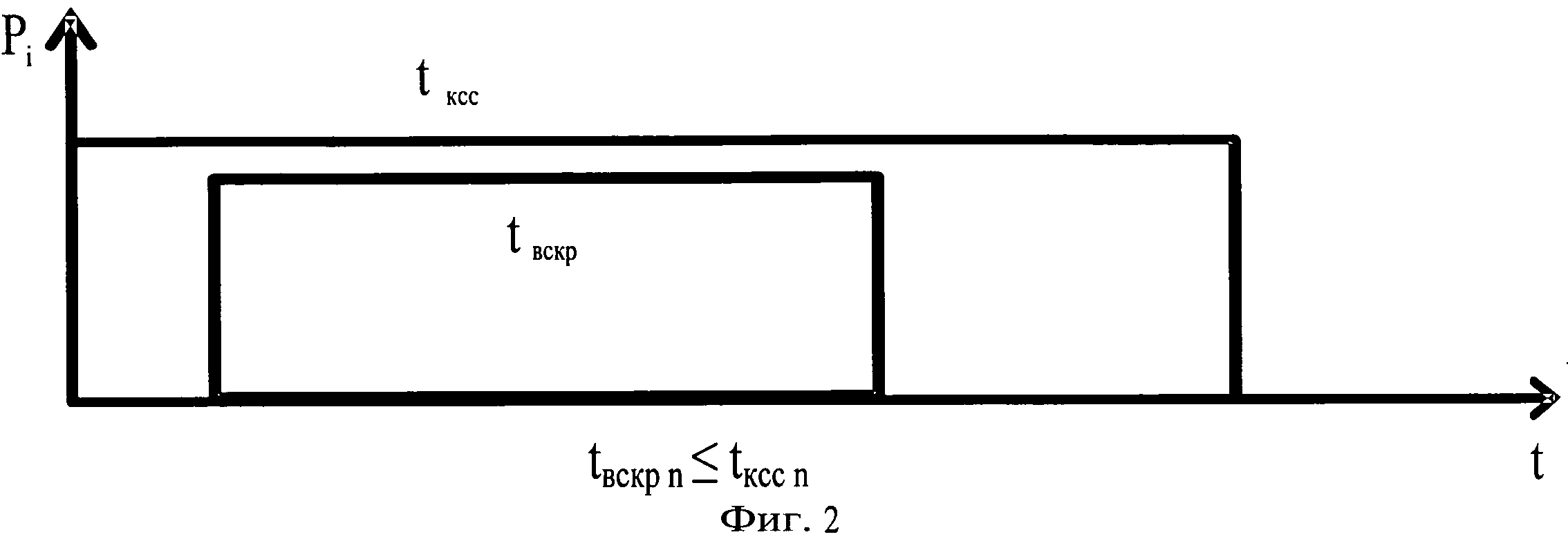

фиг.2 - временной график работы элемента сети связи и элемента вскрытия злоумышленника;

фиг.3 - временной график работы нескольких элементов сети связи (сети связи в целом) и элементов вскрытия злоумышленника;

фиг.4 - временной график квазистационарного состояния элемента сети связи и времени реконфигурации элемента сети связи и элемента воздействия злоумышленника;

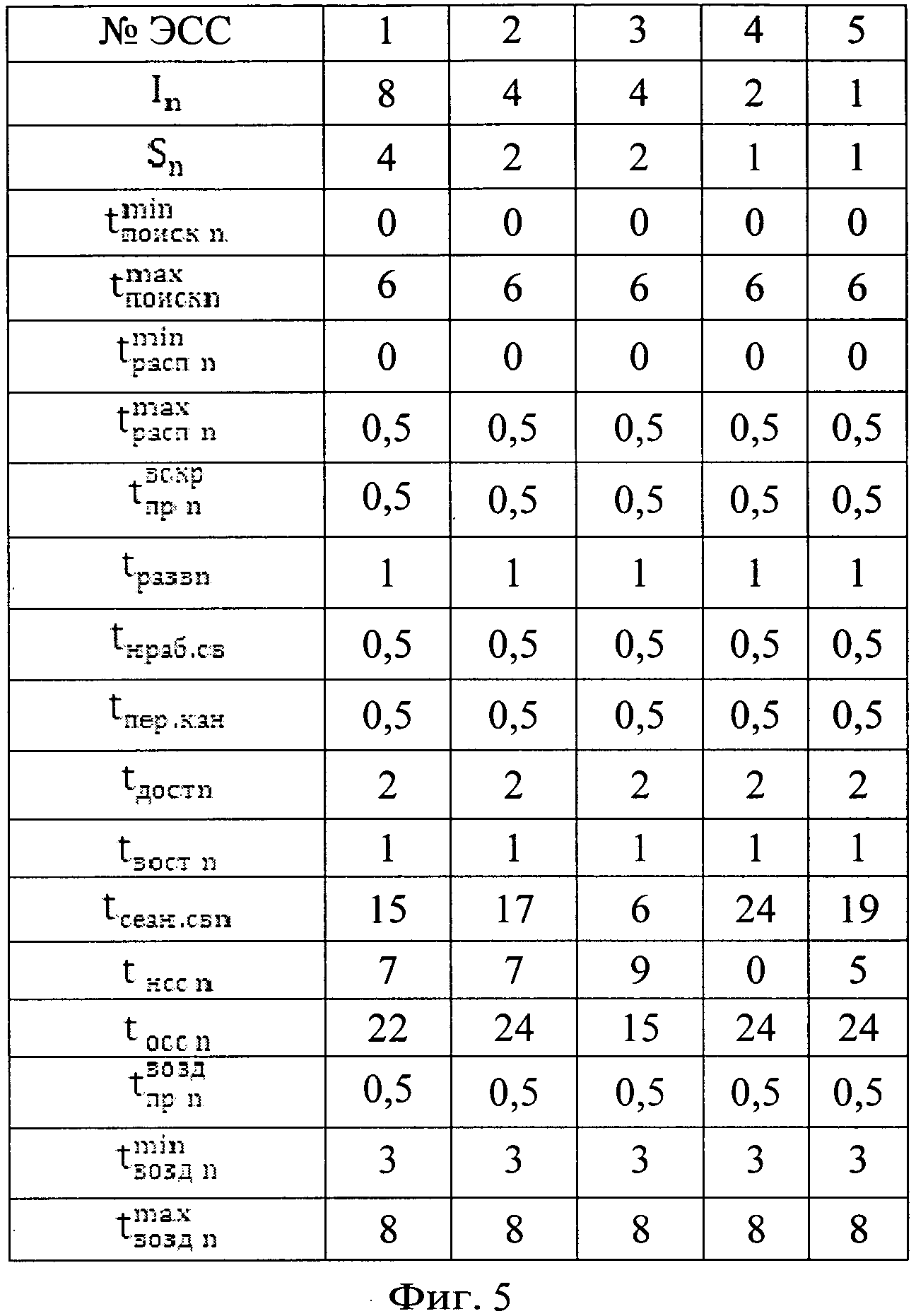

фиг.5 - таблица исходных данных, определяющих состав сети связи и характеристики ее элементов для расчета эффективности информационно-технического воздействия на сеть связи;

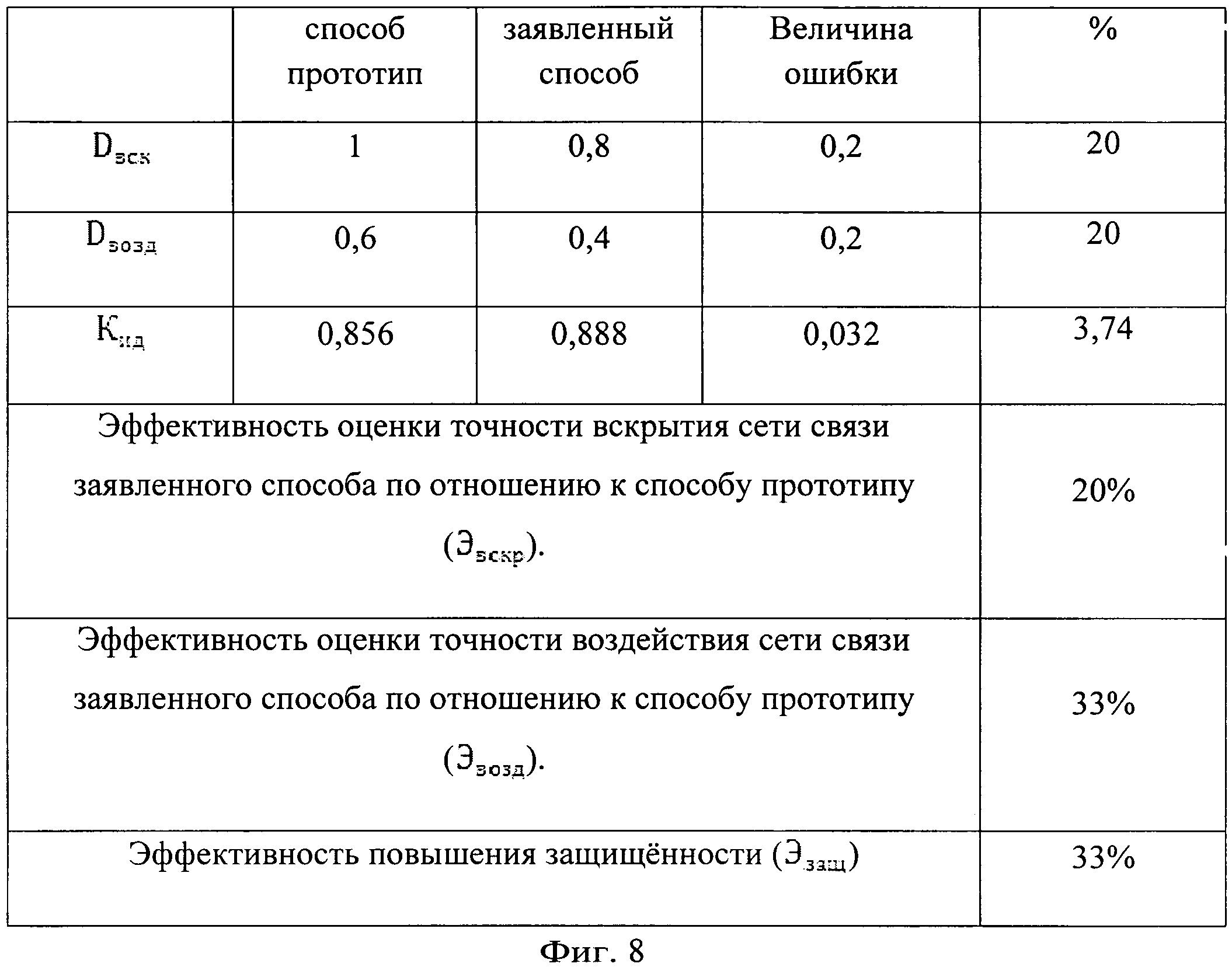

фиг.6 - таблица исходных данных, определяющих состав средств вскрытия и воздействия, имеющихся у злоумышленника для расчета эффективности информационно-технического воздействия на сеть связи;

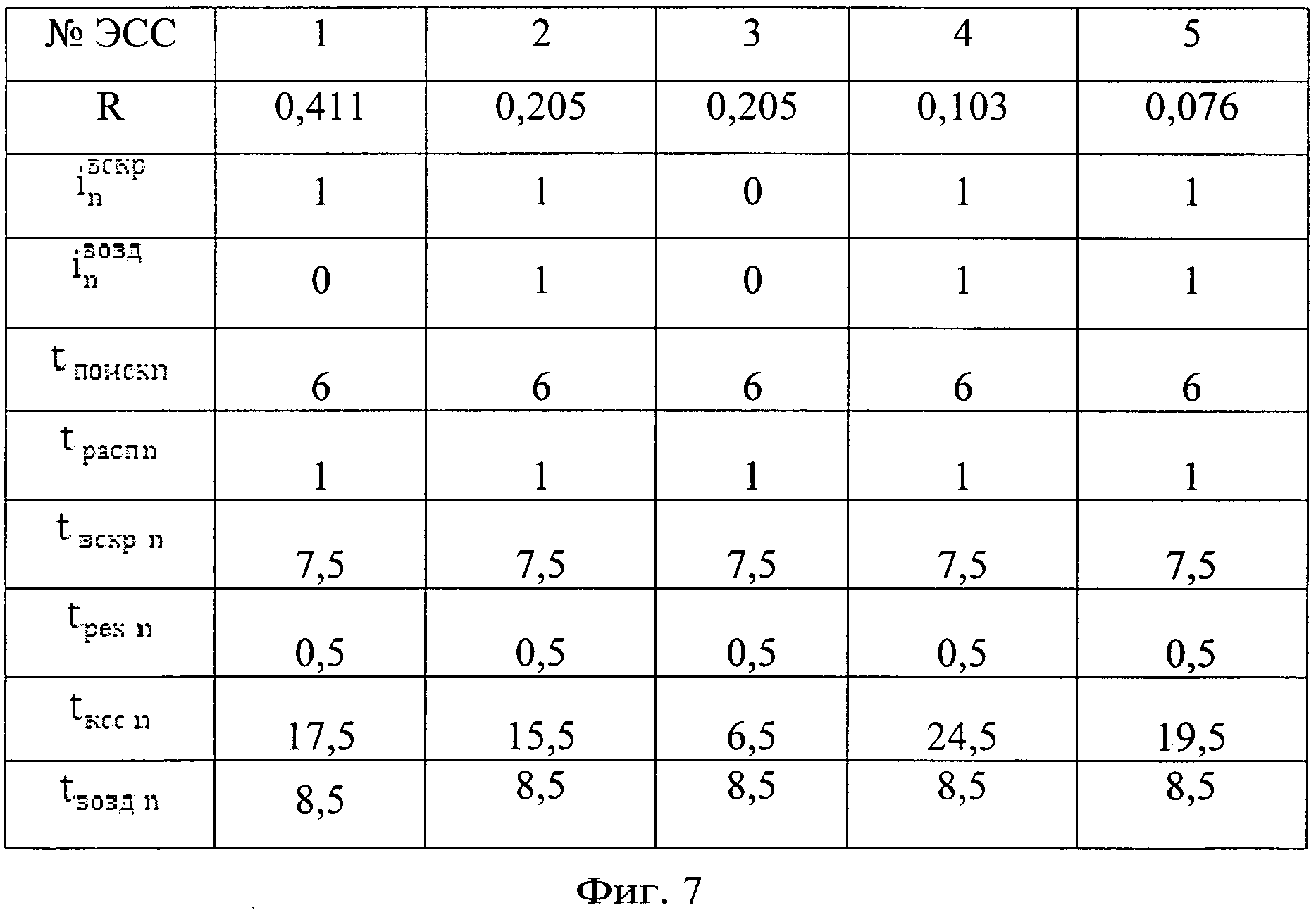

фиг.7 - таблица данных промежуточных расчетов для расчета эффективности информационно-технического воздействия на сеть связи;

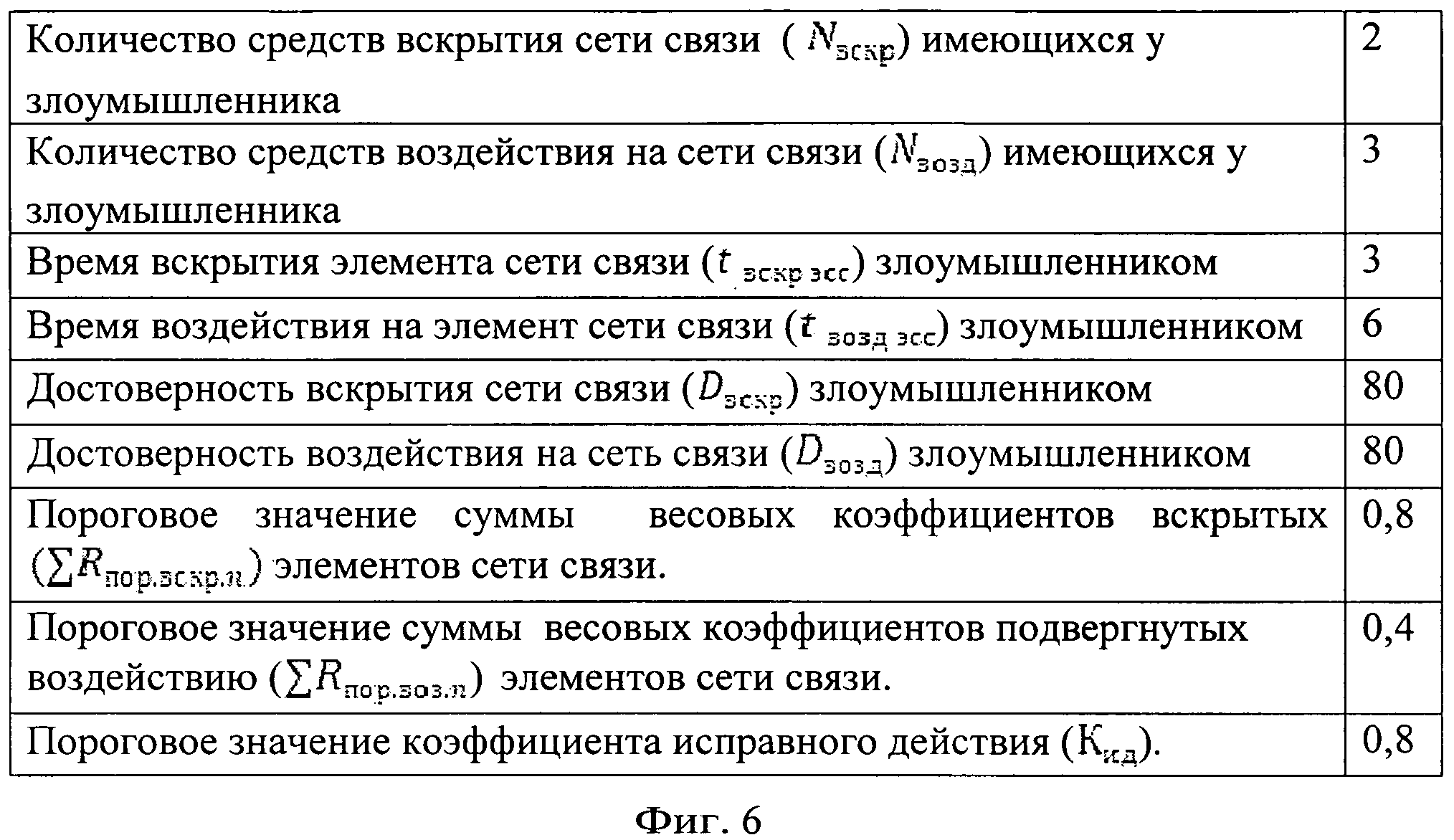

фиг.8 - таблица итоговых результатов расчета для расчета эффективности информационно-технического воздействия на сеть связи.

Заявленный способ поясняется структурно-логической последовательностью (фиг.1), где в блоке 1 задают (вводят) исходные данные, необходимые для расчета, а именно: количество структурных элементов сети связи и связей между ними [1…Nэсс], время доставки (tдостn) оборудования связи для n-го элемента сети связи, комплектующих к нему или программного обеспечения, время развертывания (tpaзвn) оборудования связи в указанном месте в рабочее состояние для n-го элемента сети связи, время, требуемое для вхождение в связь с другими элементами сети связи (tвхсвn), время восстановления работоспособности (tвосстn) n-го элемента сети связи, время работы (tрабn) n-го элемента сети связи, время перекоммутации (tпер.канn) каналов связи, время начала (tнсеанn) и окончания работы (tосеанn) каждого элемента сети связи, время свертывания оборудования (tсверn) n-го элемента сети связи, максимальное  и минимальное

и минимальное  значения времени поиска злоумышленником каждого элемента сети связи, максимальное

значения времени поиска злоумышленником каждого элемента сети связи, максимальное  и минимальное

и минимальное  значения времени распознавания злоумышленником каждого элемента сети связи, время принятия решения

значения времени распознавания злоумышленником каждого элемента сети связи, время принятия решения  злоумышленником о статусе вскрытого элемента сети связи, время принятия решения

злоумышленником о статусе вскрытого элемента сети связи, время принятия решения  злоумышленником о воздействии на элемент сети связи, время, необходимое для воздействия tвоздn средствами злоумышленника на элемент сети связи, объем (In) -используемого n-м элементом связи цифрового потока информации, количество связей (направлений) (Sn)-n-го элемента сети связи, количество средств вскрытия [1…Nвскр] сети связи, имеющихся у злоумышленника, количество средств воздействия [l…Nвозд] на элементы сети связи, имеющихся у злоумышленника,

злоумышленником о воздействии на элемент сети связи, время, необходимое для воздействия tвоздn средствами злоумышленника на элемент сети связи, объем (In) -используемого n-м элементом связи цифрового потока информации, количество связей (направлений) (Sn)-n-го элемента сети связи, количество средств вскрытия [1…Nвскр] сети связи, имеющихся у злоумышленника, количество средств воздействия [l…Nвозд] на элементы сети связи, имеющихся у злоумышленника,

Исходя из имеющихся статистических данных в блоке 2 определяют пороговую достоверность вскрытия  сети связи и пороговую достоверность воздействия на сеть связи

сети связи и пороговую достоверность воздействия на сеть связи  . На основании требований, предъявляемых к сети связи, определяют пороговые значения суммы весовых коэффициентов вскрытых

. На основании требований, предъявляемых к сети связи, определяют пороговые значения суммы весовых коэффициентов вскрытых  элементов сети связи, суммы весовых коэффициентов подвергнутых воздействию

элементов сети связи, суммы весовых коэффициентов подвергнутых воздействию  элементов сети связи, а также определяют пороговое значение коэффициента исправного действия (Kпор ид).

элементов сети связи, а также определяют пороговое значение коэффициента исправного действия (Kпор ид).

В блоке 3 определяют или изменяют структуру и топологию сети связи.

Структурно-топологическое построение системы связи и входящих в ее состав сетей предполагает ее представление количественными показателями через соответствующие параметры, а также описание состава, конфигурации и взаимосвязи отдельных элементов (Основы построения систем и сетей передачи информации. Учебное пособие для вузов / В.В. Ломовицкий, А.И. Михайлов, К.В. Шестак, В.М. Щекотихин; под. ред. В.М. Щекотихина. - М.: Горячая линия - Телеком, 2005. - 382 с., стр.57).

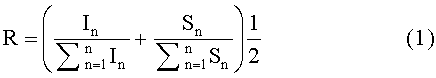

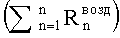

В блоке 4 определяют максимально разрешенное количество вскрытых элементов сети связи  , пороговые значения достоверности вскрытия сети связи (Dпорвскр) и значения весовых коэффициентов Rn элементов сети связи исходя из важности элемента и величины информационных потоков, проходящих через данный элемент, согласно формуле:

, пороговые значения достоверности вскрытия сети связи (Dпорвскр) и значения весовых коэффициентов Rn элементов сети связи исходя из важности элемента и величины информационных потоков, проходящих через данный элемент, согласно формуле:

где In - используемый n-м элементом связи цифровой поток информации; Sn - количество связей (направлений) n-го элемента сети связи. Так как R является независимыми траекториями цепи Маркова и, вычисляя для каждой значение  (j - номер траектории, j=1,…,N), можно на основании закона больших чисел оценить (H, □) с помощью среднего арифметического (Метод Монте-Карло в вычислительной математике. С.М. Ермаков. - СПб. 2009 г. - 192, стр. 62).

(j - номер траектории, j=1,…,N), можно на основании закона больших чисел оценить (H, □) с помощью среднего арифметического (Метод Монте-Карло в вычислительной математике. С.М. Ермаков. - СПб. 2009 г. - 192, стр. 62).

В блоке 5 исходя из демаскирующих признаков аппаратуры связи, рассчитываются:

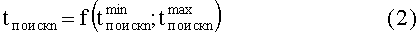

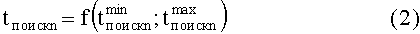

время, необходимое злоумышленником для поиска n-го элемента сети связи, рассчитывается по формуле:

Так как tпоискn случайная дискретная величина, то ее можно вычислить с помощью метода «Можеранта» (Метод Монте-Карло в вычислительной математике. С.М. Ермаков. - СПб. 2009 г. - 192, стр. 43);

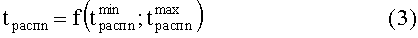

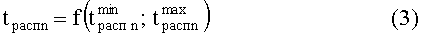

время, необходимое злоумышленником для распознавания n-го элемента сети связи, рассчитывается по формуле:

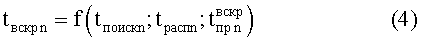

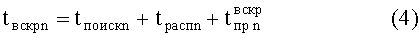

Время, необходимое злоумышленником для вскрытия n-го элемента сети связи, рассчитывается по формуле:

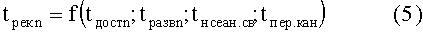

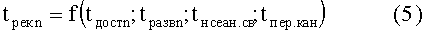

время реконфигурации сети связи рассчитывается по формуле:

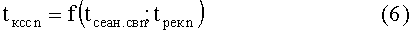

время квазистационарного состояния n-го элемента сети связи рассчитывается по формуле:

В блоке 6 сравнивают возможности злоумышленника по вскрытию элемента сети связи с определенными в блоке 5 характеристиками элемента сети связи. Вскрытие может осуществляться последовательным, параллельным или смешанным способами. В том случае если средств поиска, обнаружения и распознания элементов сети связи, имеющихся у злоумышленника, больше или равно количеству элементов сети связи, осуществляется параллельное вскрытие сети связи, в противном случае последовательное.

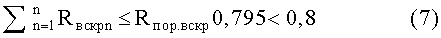

При параллельном вскрытии элемента сети связи возможности злоумышленника по вскрытию элемента сети связи (фиг.2) могут быть оценены согласно критерия:

При не выполнении условия (7) производится вывод о том, что злоумышленник не успевает вскрыть элемент сеть связи.

где  - время вскрытия сети связи,

- время вскрытия сети связи,

- время квазистационарного состояния сети связи.

- время квазистационарного состояния сети связи.

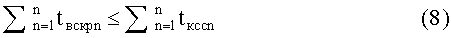

При невыполнении условия (8) производится вывод о том, что злоумышленник не успевает вскрыть сеть связи.

При выполнении указанных условий (7,8) присваивается логический коэффициент успешности вскрытия сети связи  , если одно из условий (6, 7) не выполнено, присваивается логический коэффициент успешности вскрытия сети связи

, если одно из условий (6, 7) не выполнено, присваивается логический коэффициент успешности вскрытия сети связи  , где

, где  - логические коэффициенты вскрытия элемента сети связи, соответствующие n-му элементу сети связи.

- логические коэффициенты вскрытия элемента сети связи, соответствующие n-му элементу сети связи.

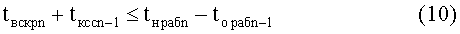

Возможности злоумышленника по вскрытию элемента сети связи и сети связи в целом при последовательном вскрытии (фиг.3) могут быть оценены по критерию:

где tвскрn-1 - время вскрытия n-1-го элемента сети связи;

tнрабn - время начала работы n - ого элемента сети связи;

tорабn-1 - время окончания работы (n-1)-го элемента сети связи.

При невыполнении условий (9, 10) производится вывод о том, что злоумышленник не имеет средств для вскрытия сеть связи.

В блоке 7 при выполнении указанных условий (9, 10) присваивается логический коэффициент успешности вскрытия сети связи  , если одно из условий (9, 10) не выполнено, присваивается логический коэффициент успешности вскрытия сети связи

, если одно из условий (9, 10) не выполнено, присваивается логический коэффициент успешности вскрытия сети связи  , где

, где  - логические коэффициенты вскрытия элемента сети связи, соответствующие n-му элементу сети связи.

- логические коэффициенты вскрытия элемента сети связи, соответствующие n-му элементу сети связи.

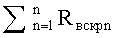

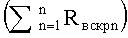

В блоке 8 рассчитывают значения весовых коэффициентов вскрытых Rвскр элементов сети связи согласно формулу:

где Rn - весовой коэффициент n-го элемента сети связи.

Расчет вскрытых элементов сети связи осуществляется по формуле:

где  - предполагаемое количество вскрытых элементов сети связи;

- предполагаемое количество вскрытых элементов сети связи;

Nэссn - n-й элемент сети связи.

Расчет достоверности вскрытия сети связи осуществляется по формуле:

где Dвск - предполагаемая достоверность вскрытия сети связи.

Достоверность вскрытия структуры сети связи воздействующей стороной (D) может быть вычислена по известной формуле (Имитационное моделирование средств и комплексов связи и автоматизации. Иванов Е.В. СПб.: ВАС, 1992. - 206 с., стр. 16).

В блоке 9 осуществляется оценка точности вскрытия сети связи злоумышленником согласно критериям:

где Dпорвск - пороговая достоверность вскрытия сети связи.

где  - сумма весовых коэффициентов вскрытых элементов сети связи.

- сумма весовых коэффициентов вскрытых элементов сети связи.

Если достоверность вскрытия сети связи (Dвск) или сумма весовых коэффициентов вскрытых элементов сети  не выполняют критерии (14, 15), то производят реконфигурацию структуры и топологии сети связи до выполнения указанных условий.

не выполняют критерии (14, 15), то производят реконфигурацию структуры и топологии сети связи до выполнения указанных условий.

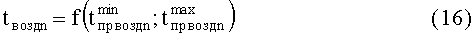

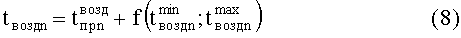

После того как условия (14, 15) выполнены, в блоке 10 осуществляется расчет времени, требуемого злоумышленнику для принятия решения о воздействии на n-й элемент сети связи, по формуле:

расчет времени, требуемого злоумышленнику для воздействия на n-й элемент сети связи, по формуле:

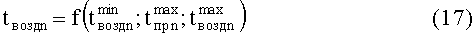

В блоке 11 осуществляется оценка возможностей злоумышленника по воздействию на элементы сети связи по формуле:

где tрекn - время реконфигурации сети связи;

tвоздn - время, необходимое средствам воздействия злоумышленником для воздействия на элемент сети связи;

- время, необходимое злоумышленнику на принятие решения о воздействии на элемент сети связи.

- время, необходимое злоумышленнику на принятие решения о воздействии на элемент сети связи.

При выполнении указанного условия (18) в блоке 12 осуществляется присваивание логического коэффициент  , если условие не выполнено, присваивается логический коэффициент

, если условие не выполнено, присваивается логический коэффициент  , где

, где  - логические коэффициенты воздействия на элемент сети связи, соответствующие n-му элементу сети связи.

- логические коэффициенты воздействия на элемент сети связи, соответствующие n-му элементу сети связи.

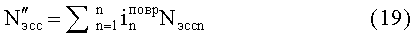

В блоке 13 осуществляется расчет элементов сети связи, подвергшихся воздействию, согласно формуле:

где  - предполагаемое количество поврежденных элементов сети связи.

- предполагаемое количество поврежденных элементов сети связи.

Расчет достоверности воздействия на сеть связи осуществляется по формуле:

где Dвозд - предполагаемая достоверность воздействия на сеть связи.

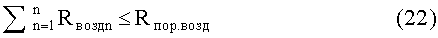

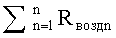

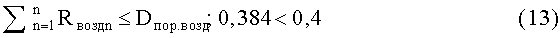

Оценка точности воздействия на сеть связи злоумышленником осуществляется в блоке 14 согласно формулам:

где Dпорвозд - пороговая достоверность воздействия на сеть связи.

где  - сумма весовых коэффициентов подвергшихся воздействию элементов сети связи;

- сумма весовых коэффициентов подвергшихся воздействию элементов сети связи;

Rпор.возд - сумма пороговых значений весовых коэффициентов подвергшихся воздействию элементов сети связи.

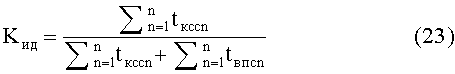

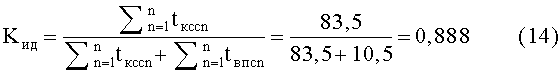

Расчет коэффициента исправного действия сети связи осуществляется по формуле:

Так как простои объекта и его нормальное функционирование составляют полную группу событий, чаще всего используется коэффициент исправного действия (Основы теории технической эксплуатации средств связи. Б.Н. Тихонов. Орел, 1988 г., с.134, стр.54),

где tвостn - время вынужденного перерыва связи n-го элемента сети связи, рассчитывается по формуле:

Сравнение коэффициента исправного действия сети связи с пороговым значением коэффициента исправного действия сети связи осуществляется по формуле:

Если предполагаемая достоверность воздействия на сети связи (Dвозд), или сумма весовых коэффициентов, подвергшихся воздействию элементов сети связи  , или коэффициент исправного действия (Кид) не выполняют условия (21, 22, 25), то производится реконфигурация модели сети связи до выполнения указанных условий.

, или коэффициент исправного действия (Кид) не выполняют условия (21, 22, 25), то производится реконфигурация модели сети связи до выполнения указанных условий.

В блоке 14 осуществляется оценка воздействия на сеть связи. Оценка наличия у злоумышленника средств воздействия осуществляется согласно неравенству:

где  - фактическое количество средств воздействия на сеть связи, имеющихся у злоумышленника;

- фактическое количество средств воздействия на сеть связи, имеющихся у злоумышленника;

- предполагаемое количество поврежденных элементов сети связи.

- предполагаемое количество поврежденных элементов сети связи.

На основании указанного неравенства (26) осуществляется вывод о наличии средств воздействия (Nвозд) у злоумышленника.

Оценка возможностей злоумышленника по своевременному вскрытию элементов сети связи осуществляется согласно неравенству:

где Nвозд - предполагаемое количество средств воздействия, используемое для расчета способа.

где  - фактическое количество поврежденных элементов сети связи.

- фактическое количество поврежденных элементов сети связи.

На основании представленных неравенств (27, 28) осуществляется вывод о способности злоумышленника своевременно вскрыть (tвскрn) сеть связи.

В блоке 15 осуществляется изменение сведений о возможностях злоумышленника и запись в ячейки долговременной памяти на основании расчетов, приведенных в блоке 14.

На основании рассчитанной имитационной модели сети связи производится построение действующей сети связи.

Формирование имитационной модели сети связи по полученным данным является известной процедурой и проводится по правилам, изложенным в книге Иванов Е.В. Имитационное моделирование средств и комплексов связи и автоматизации. СПб.: ВАС, 1992. - 206 с., стр.109-124.

После того, как злоумышленник воздействовал на сеть связи, осуществляется оценка произведенного расчета модели сети связи. На основании оценки воздействия злоумышленником на сеть связи производится дополнение статистических данных о возможностях вскрытия сети связи и воздействия на сеть связи злоумышленником. Уточненные данные записываются в ячейку долговременной памяти.

Сформулированная задача изобретения подтверждается представленным расчетом заявленного способа.

Оценка эффективности заявленного способа производилась следующим образом. В качестве исходных данных использовались данные указанные в фиг.5, 6:

Расчет проводился в следующей последовательности.

На 1-ом этапе осуществляется ранжирование элементов сети связи осуществляется по формуле:

Результаты вычислений представлены в фиг.7.

На 2-ом этапе осуществляется расчет времени, необходимого злоумышленником для поиска n-го элемента сети связи, по формуле:

время, необходимое злоумышленником для распознавания n-го элемента сети связи, рассчитывается по формуле:

время, необходимое злоумышленником для вскрытия n-го элемента сети связи, рассчитывается по формуле:

время реконфигурации сети связи рассчитывается по формуле:

время квазистационарного состояния n-го элемента сети связи рассчитывается по формуле:

Результаты вычислений представлены в фиг.7.

На 3-ем этапе осуществляется расчет возможности злоумышленника по вскрытию сети связи по формулам:

Исходя из условий (7, 8) определяется логический коэффициент вскрытия iвскр.n. Результаты вычислений представлены в фиг.7.

На 4-ом этапе осуществляется определение количества вскрытых элементов сети связи, достоверности вскрытия:

Исходя из полученных данных, условия 6, 7 выполнены.

На 5-ом этапе осуществляется расчет времени, необходимого для воздействия на элемент сети связи:

результаты вычислений представлены в фиг.7.

На 6-ом этапе осуществляется расчет возможности злоумышленника по воздействию на сеть связи по формуле:

результаты вычислений представлены в фиг.7.

Исходя из условия (9) определяется логический коэффициент воздействия  . Результаты вычислений представлены в фиг.7.

. Результаты вычислений представлены в фиг.7.

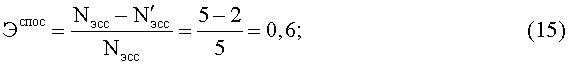

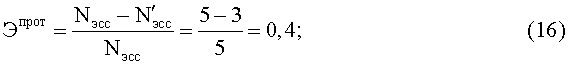

На 7-ом этапе осуществляется определение количества элементов сети связи, подверженных воздействию, достоверности воздействия и коэффициента исправного действия сети связи:

Оценка правильности использования средств воздействия злоумышленника представлена в фиг.8.

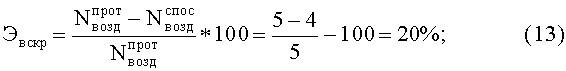

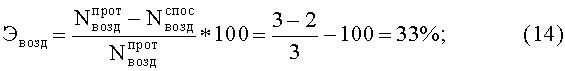

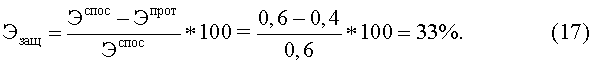

Сравнения достоверности вскрытия сети связи, достоверности воздействия на сеть связи, а также коэффициента исправного действия способа прототипа и заявленного способа производятся согласно формулам:

Результаты вычислений представлены в фиг.8.

Исходя из сравнения основных показателей способа прототипа и заявленного способа следует вывод, что заявленный способ расширяет возможности способа прототипа. Повышает точность оценки вскрытия злоумышленником топологии сети связи. За счет изменения основных показателей уменьшается количество элементов сети связи, подверженных воздействию, тем самым повышается защищенность сети связи при воздействии информационно-технических воздействий на ее структурные элементы, повышается точность оценки эффективности использования ресурса воздействия злоумышленника на сети связи и точность вскрытия злоумышленником топологии сети связи.

Способ оценки эффективности информационно-технических воздействий на сеть связи заключается в том, что в сети связи, содержащей N структурных элементов и связей между ними, ранжируют все элементы сети связи и определяют весовые коэффициенты R каждого элемента сети связи, разворачивают в рабочее состояние, измеряют количество поврежденных элементов сети связи и время t реконфигурации сети связи после каждого j-го воздействия, фиксируют информационно-технические воздействия на ее структурные элементы, по полученным данным формируют имитационную модель сети связи, моделируют на ней информационно-технические воздействия, вычисляют достоверность вскрытия D сети связи злоумышленником, достоверность воздействия D на сеть связи злоумышленником и коэффициент исправного действия K, сравнивают с пороговыми значениями достоверности вскрытия , достоверности воздействия и коэффициента исправного действия K соответственно, при превышении значений вычисленной достоверности вскрытия D, достоверности воздействия D и коэффициента исправного действия K над пороговыми значениями достоверностей вскрытия , воздействия и коэффициента исправного действия K соответственно упреждающе реконфигурируют сеть связи, отличающийся тем, что дополнительно осуществляют доставку оборудования связи, комплектующих к нему или программного обеспечения, развертывание оборудования связи в указанном месте в рабочее состояние, вхождение в связь, осуществляют сеанс связи, производят перекоммутацию каналов связи, измеряют время указанных действий, измеряют время начала работы t и окончания работы t каждого элемента сети связи, время квазистационарного состояния t каждого элемента сети связи, максимальное и минимальное значение времени поиска злоумышленником каждого элемента сети связи, максимальное и минимальное значения времени распознавания злоумышленником каждого элемента сети связи, время принятия решения, необходимое злоумышленником на вскрытие и воздействие на каждый элемент сети связи, время вскрытия t элемента сети связи, время воздействия t злоумышленником на каждый элемент сети связи, объем I-используемого n-м элементом связи цифрового потока информации, количество связей (направлений) S-n-го элемента сети связи, прогнозируют количество средств вскрытия сети связи N, имеющихся у злоумышленника, прогнозируют количество средств воздействия N на элементы сети связи, имеющихся у злоумышленника, определяют пороговые значения суммы весовых коэффициентов вскрытых R элементов сети связи и суммы весовых коэффициентов, подвергнутых воздействию R элементов сети связи, накапливают статистические значения измеренных величин и создают матрицу исходных данных для расчета, полученные значения записываются в ячейки долговременной памяти, рассчитывают значения весовых коэффициентов элементов сети связи исходя из важности элемента и величины информационных потоков, проходящих через данный элемент, логические коэффициенты вскрытия элемента сети связи и воздействия на элемент сети связи, количество вскрытых элементов сети связи и количество подверженных воздействию элементов N сети связи, по результатам проведенных расчетов оценивают возможности злоумышленника по вскрытию сети связи и уточняют исходные данные по количеству поврежденных элементов сети связи N после воздействия, количество используемых элементов воздействия на сеть связи , время вскрытия сети связи и время воздействия на сеть связи исходя из оценки воздействия на сеть связи, на основании рассчитанной модели сети связи производится построение действующей сети связи, после того как злоумышленник осуществил воздействие на сеть связи, осуществляется оценка произведенного расчета модели сети связи, на основании оценки воздействия злоумышленником на сеть связи производится дополнение статистических данных о возможностях вскрытия сети связи и воздействия на сеть связи злоумышленником, уточненные данные записываются в ячейки долговременной памяти.