Результат интеллектуальной деятельности: СПОСОБ ОЦЕНКИ СПОСОБНОСТИ УЗЛА КОМПЬЮТЕРНОЙ СЕТИ ФУНКЦИОНИРОВАТЬ В УСЛОВИЯХ ИНФОРМАЦИОННО-ТЕХНИЧЕСКИХ ВОЗДЕЙСТВИЙ

Вид РИД

Изобретение

Изобретение относится к области телекоммуникаций, а именно к области диагностирования и контроля технического состояния компьютерных сетей в условиях информационно-технических воздействий.

Под информационно-техническими воздействиями понимаются применение способов и средств информационного воздействия на информационно-технические объекты, на технику и вооружение в интересах достижения поставленных целей (Центр стратегических оценок и прогнозов. Информационная война и защита информации. Словарь основных терминов и определений www.csef.ru. Москва 2011, стр. 25).

Единая сеть электросвязи (ЕСЭ) - сеть электросвязи, которая включает сети связи общего пользования, выделенные сети связи, технологические сети связи, присоединенные к сети связи общего пользования, сети связи специального назначения (ГОСТ Р 53801, п. 5).

Компьютерная сеть (КС) - совокупность компьютеров, связанных каналами передачи информации, необходимого программного обеспечения и технических средств, предназначенных для организации распределенной обработки информации (Горкин А.П. Энциклопедия "Техника" (с иллюстрациями). Росмэн-Издат, Москва, 2006, с. 9).

Узел компьютерной сети (УзКС) - оконечные и промежуточные устройства, имеющие сетевые адреса и способные обмениваться информацией друг с другом (Электронный ресурс. Аппаратура компьютерных сетей. Режим доступа: http://www.ixbt.com/comm/ev/nq04.html).

Известен "Способ обеспечения устойчивого функционирования системы связи" (патент RU №2405184, G05B 23/00, G06F 17/50, 27.11.2010 г.), заключающийся в том, что систему связи, включающую N структурных элементов и связей между ними, разворачивают в рабочее состояние, фиксируют дестабилизирующие воздействия на ее структурные элементы, по полученным данным формируют имитационную модель сети связи, моделируют на ней дестабилизирующие воздействия, по результатам моделирования реконфигурируют имитационную модель сети связи и вычисляют вероятность нарушения ее функционирования от дестабилизирующих воздействий. При работе сети связи в реальных условиях эксплуатации и воздействии на нее только эндогенных деструктивных воздействий измеряют время реконфигурации сети связи после каждого деструктивного воздействия. Также измеряют интервалы времени после завершения реконфигурации до очередного деструктивного воздействия. При функционировании сети связи в условиях экзогенных деструктивных воздействий также подсчитывают и запоминают данные о числе воздействий на каждый элемент сети связи, где n=1, 2, … N, количество Nв, элементов сети связи, подвергшихся деструктивным внешним воздействиям.

Измеряют, подсчитывают и запоминают интервалы времени реконфигурации сети связи после каждого внешнего деструктивного воздействия, где j=1, 2, …, M, М - общее число деструктивных воздействий. Измеряют интервалы времени между j-м и (j+1)-м внешними деструктивными воздействиями и интервалы времени функционирования сети связи после j-й реконфигурации до (j+1)-го деструктивного внешнего воздействия. Вычисляют по полученным данным среднее время реконфигурации, среднее время функционирования сети связи и среднее время между внешними деструктивными воздействиями, а также показатель ранжирования R элементов сети связи.

С помощью показателя ранжирования ранжируют пораженные элементы сети связи, после чего вычисляют достоверность вскрытия структуры сети связи воздействующей стороной D. При этом имитационную модель формируют по полученным данным, и с ее помощью моделируют деструктивные внешние воздействия. Далее вычисляют число воздействий на соответствующие элементы сети связи и реконфигурируют ее после каждого воздействия. Вычисляют средний интервал времени между дестабилизирующими внешними воздействиями и сравнивают вычисленное значение достоверности D вскрытия структуры сети связи воздействующей стороной с предварительно заданным пороговым уровнем достоверности Dпор. При превышении значения вычисленной достоверности D над пороговой Dпор упреждающе реконфигурируют реально действующую сеть связи в интервал времени после последней реконфигурации, меньший вычисленного среднего времени между дестабилизирующими внешними воздействиями на имитационной модели. Деструктивные внешние воздействия на имитационной модели моделируют по случайному закону.

Благодаря указанной совокупности признаков в способе реализована возможность на основе измерений характеристик воздействующих деструктивных факторов, измерения параметров функционирующей в этих условиях сети связи и имитации их на модели упреждающе проводить реконфигурацию функционирующей сети связи, чем и достигается повышение устойчивости функционирования сети связи в условиях внешних деструктивных воздействий.

Недостатком данного способа является низкая защищенность узла компьютерной сети от информационно-технических воздействий в связи с отсутствием оценки способности узла компьютерной сети предоставлять различное количество услуг связи различному количеству абонентов в условиях ИТВ.

Наиболее близким по технической сущности и выполняемым функциям аналогом (прототипом) является способ, реализованный в изобретении "Способ оценки эффективности информационно-технических воздействий на сети связи". Способ заключаются в том, что в сеть связи, содержащую Nссв структурных элементов и связей между ними, ранжируют все элементы сети связи и определяют весовые коэффициенты Rn каждого элемента сети связи. Разворачивают сеть связи в рабочее состояние, измеряют количество поврежденных элементов  сети связи и время tрек реконфигурации сети связи после каждого j-го воздействия, фиксируют информационно-технические воздействия на ее структурные элементы, по полученным данным формируют имитационную модель сети связи, моделируют на ней информационно-технические воздействия, вычисляют достоверность вскрытия Dвск сети связи злоумышленником, достоверность воздействия Dвозд на сеть связи злоумышленником и коэффициент исправного действия Kид, сравнивают с пороговыми значениями достоверности вскрытия

сети связи и время tрек реконфигурации сети связи после каждого j-го воздействия, фиксируют информационно-технические воздействия на ее структурные элементы, по полученным данным формируют имитационную модель сети связи, моделируют на ней информационно-технические воздействия, вычисляют достоверность вскрытия Dвск сети связи злоумышленником, достоверность воздействия Dвозд на сеть связи злоумышленником и коэффициент исправного действия Kид, сравнивают с пороговыми значениями достоверности вскрытия  , достоверности воздействия

, достоверности воздействия  и коэффициента исправного действия Кид пор соответственно. При превышении значений вычисленной достоверности вскрытия Dвск, достоверности воздействия Dвозд и коэффициента исправного действия Kид над пороговыми значениями соответственно упреждающе реконфигурируют сеть связи. Осуществляют доставку оборудования связи, комплектующих к нему или программного обеспечения, развертывание оборудования связи в указанном месте в рабочее состояние, вхождение в связь, осуществляют сеанс связи, производят перекоммутацию каналов связи.

и коэффициента исправного действия Кид пор соответственно. При превышении значений вычисленной достоверности вскрытия Dвск, достоверности воздействия Dвозд и коэффициента исправного действия Kид над пороговыми значениями соответственно упреждающе реконфигурируют сеть связи. Осуществляют доставку оборудования связи, комплектующих к нему или программного обеспечения, развертывание оборудования связи в указанном месте в рабочее состояние, вхождение в связь, осуществляют сеанс связи, производят перекоммутацию каналов связи.

Измеряют время начала работы tн.сеан.св и окончания работы tо.осеан.св каждого элемента сети связи, время квазистационарного состояния tксс n каждого элемента сети связи, максимальное  и минимальное значение

и минимальное значение  времени поиска злоумышленником каждого элемента сети связи, максимальное

времени поиска злоумышленником каждого элемента сети связи, максимальное  и минимальное значения времени распознавания

и минимальное значения времени распознавания  злоумышленником каждого элемента сети связи, время принятия решения, необходимое злоумышленнику на

злоумышленником каждого элемента сети связи, время принятия решения, необходимое злоумышленнику на  вскрытие и

вскрытие и  воздействие на каждый элемент сети связи, время вскрытия tвскр n элемента сети связи, время воздействия tвозд n злоумышленником на каждый элемент сети связи, объем In используемого n-м элементом связи цифрового потока информации, количество связей (направлений) Sn n-го элемента сети связи, прогнозируют количество средств вскрытия сети связи Nвскр имеющихся у злоумышленника. Прогнозируют количество средств воздействия Nвозд на элементы сети связи, имеющихся у злоумышленника, определяют пороговые значения суммы весовых коэффициентов вскрытых Rвскр.пор элементов сети связи и суммы весовых коэффициентов, подвергнутых воздействию Rвозд.пор элементов сети связи, накапливают статистические значения измеренных величин и создают матрицу исходных данных для расчета, полученные значения записываются в ячейки долговременной памяти.

воздействие на каждый элемент сети связи, время вскрытия tвскр n элемента сети связи, время воздействия tвозд n злоумышленником на каждый элемент сети связи, объем In используемого n-м элементом связи цифрового потока информации, количество связей (направлений) Sn n-го элемента сети связи, прогнозируют количество средств вскрытия сети связи Nвскр имеющихся у злоумышленника. Прогнозируют количество средств воздействия Nвозд на элементы сети связи, имеющихся у злоумышленника, определяют пороговые значения суммы весовых коэффициентов вскрытых Rвскр.пор элементов сети связи и суммы весовых коэффициентов, подвергнутых воздействию Rвозд.пор элементов сети связи, накапливают статистические значения измеренных величин и создают матрицу исходных данных для расчета, полученные значения записываются в ячейки долговременной памяти.

Рассчитывают значения весовых коэффициентов элементов сети связи исходя из важности элемента и величины информационных потоков, проходящих через данный элемент, логические коэффициенты вскрытия  элемента сети связи и воздействия

элемента сети связи и воздействия  на элемент сети связи, количество вскрытых элементов

на элемент сети связи, количество вскрытых элементов  сети связи и количество подверженных воздействию элементов Nэсс сети связи. По результатам проведенных расчетов оценивают возможности злоумышленника по вскрытию сети связи и уточняют исходные данные по количеству поврежденных элементов сети связи Nповр после воздействия, количество используемых элементов воздействия на сеть связи

сети связи и количество подверженных воздействию элементов Nэсс сети связи. По результатам проведенных расчетов оценивают возможности злоумышленника по вскрытию сети связи и уточняют исходные данные по количеству поврежденных элементов сети связи Nповр после воздействия, количество используемых элементов воздействия на сеть связи  , время вскрытия

, время вскрытия  сети связи и время воздействия на сеть связи

сети связи и время воздействия на сеть связи  исходя из оценки воздействия на сеть связи.

исходя из оценки воздействия на сеть связи.

На основании рассчитанной модели сети связи производится построение действующей сети связи.

После того как злоумышленник осуществил воздействие на сеть связи, осуществляется оценка произведенного расчета модели сети связи, на основании оценки воздействия злоумышленником на сеть связи производится дополнение статистических данных о возможностях вскрытия сети связи и воздействия на сеть связи злоумышленником, уточненные данные записываются в ячейки долговременной памяти.

Однако способ-прототип имеет следующий недостаток: низкую защищенность узла компьютерной сети от информационно-технических воздействий в связи с отсутствием оценки способности узла компьютерной сети предоставлять различное количество услуг связи различному количеству абонентов в условиях ИТВ.

Задачей изобретения является создание способа "Способ оценки способности узла компьютерной сети функционировать в условиях информационно-технических воздействий". Техническим результатом изобретения является повышение защищенности узла компьютерной сети от информационно-технических воздействий за счет повышения достоверности результатов оценки способности узла КС предоставлять различное количество услуг связи различному количеству абонентов в условиях ИТВ.

Задача изобретения решается тем, что в предлагаемом способе выполняется следующая последовательность действий.

Формируют имитационную модель КС (Новый подход к защите информации - системы обнаружения компьютерных угроз. Корпоративный журнал компании "Инфосистемы Джет", №4, 2007 г. Электронный ресурс. Режим доступа: http://www.jetinfo.ru/sta-ti/novyj-podkhod-k-zaschite-informatsii-sistemy-obnaruzheniya-kompyuternykh).

Ранжируют все узлы КС и определяют весовые коэффициенты Rусв n каждого узла.

Измеряют время вскрытия КС (Для сетей связи, функционирующих в Единой сети электросвязи, одним из критерием начала вскрытия может служить сканирование нескольких портов Web сервера с использованием одного IP-адреса (п. 10.7.2. Сканирование портов / Linix глазами хакера http://wm-help.net/lib/b/book/2677999886/355)).

Измеряют время начала работы tн.сеан.св и окончания работы tо.сеан.св каждого узла КС, время квазистационарного состояния tксс n каждого узла КС, максимальное  и минимальное значение

и минимальное значение  времени поиска злоумышленником каждого УзКС, максимальное

времени поиска злоумышленником каждого УзКС, максимальное  и минимальное значения времени распознавания

и минимальное значения времени распознавания  злоумышленником каждого узла, время принятия решения, необходимое злоумышленнику на

злоумышленником каждого узла, время принятия решения, необходимое злоумышленнику на  вскрытие и

вскрытие и  воздействие на каждый узел, время вскрытия tвскр n узла, время воздействия tвозд n злоумышленником на каждый узла, объем In используемого n-м узлом цифрового потока информации, количество связей (направлений) Sn n-го узла, прогнозируют количество средств вскрытия Nвскр, имеющихся у злоумышленника.

воздействие на каждый узел, время вскрытия tвскр n узла, время воздействия tвозд n злоумышленником на каждый узла, объем In используемого n-м узлом цифрового потока информации, количество связей (направлений) Sn n-го узла, прогнозируют количество средств вскрытия Nвскр, имеющихся у злоумышленника.

Разворачивают КС в рабочее состояние. Измеряют количество поврежденных узлов ( ). Фиксируют значения параметров информационно-технических воздействий на узлы (Для узлов компьютерной сети, интегрированных в ЕСЭ, одним из критерием начала информационно-технического воздействия может служить появление ошибок 403 и 500, резкое увеличение трафика (http://www.setup.ru/client/subscription/68)).

). Фиксируют значения параметров информационно-технических воздействий на узлы (Для узлов компьютерной сети, интегрированных в ЕСЭ, одним из критерием начала информационно-технического воздействия может служить появление ошибок 403 и 500, резкое увеличение трафика (http://www.setup.ru/client/subscription/68)).

Моделируют совместное функционирование физической модели КС с учетом изменения количества услуг связи, количество абонентов и значений параметров физической модели вскрытия (Варламов О.О. "О системном подходе к созданию модели компьютерных угроз и ее роли в обеспечении безопасности информации в ключевых системах информационной инфраструктуры" Известия ТРТУ / №7 / том 62 / 2006 г. С. 218).

Вычисляют достоверность вскрытия (Dвск) КС и достоверность воздействия (Dвозд) на КС злоумышленником, сравнивают с пороговыми значениями достоверности вскрытия ( ) и воздействия (

) и воздействия ( ) соответственно. При превышении значений вычисленной достоверности вскрытия (Dвск) и воздействия Dвозд над пороговыми значениями (

) соответственно. При превышении значений вычисленной достоверности вскрытия (Dвск) и воздействия Dвозд над пороговыми значениями ( ) и (

) и ( ) соответственно упреждающе реконфигурируют КС.

) соответственно упреждающе реконфигурируют КС.

Производят перекоммутацию каналов связи (сущность процесса перекоммутации описана в "Виртуальные локальные сети. Создание VLAN позволяет повысить производительность каждой из них и изолировать сети друг от друга… "http://www.osp.ru/lan/2002/12/136942 // "Журнал сетевых решений/LAN" №12, 2002).

Прогнозируют количество средств воздействия (Nвозд) на узел КС, имеющихся у злоумышленника (Лапач С.Н. и др. Краткосрочное прогнозирование. Общий подход. Повизор/telderi@megapolis.kharkov.ua // 2008 (8)).

Определяют пороговые значения суммы весовых коэффициентов вскрытых (Rвскр.пор) и подвергнутых воздействию (Rвозд.пор) узлов КС. Накапливают статистические значения измеренных величин. Полученные значения записываются в ячейки долговременной памяти (Галицина О.Л. и др. Базы данных: Учебное пособие. Форум-Инфра-М, Москва, 2006, 352 с. С. 133-146, С. 168-233).

Рассчитывают значения весовых коэффициентов узлов КС исходя из важности и величины информационных потоков.., проходящих через данный узел КС. Рассчитывают количество вскрытых узлов КС ( ) и подверженных воздействию узлов (Nэсс) КС.

) и подверженных воздействию узлов (Nэсс) КС.

Рассчитывают значения логических коэффициентов вскрытия ( ) и воздействия (

) и воздействия ( ) узлов КС.

) узлов КС.

По результатам проведенных расчетов оценивают возможности злоумышленника по вскрытию КС и уточняют исходные данные по количеству поврежденных узлов КС (Nповр) после воздействия (Гречишников Е.В. и др. Оценка способности узла виртуальной частной сети предоставлять услуги связи в условиях противодействия DDoS-атакам. Сборник трудов научно-практической конференции Проблемы технического обеспечения войск в современных условиях. ВАС. Санкт-Петербург. 2016 г. С. 44-47).

Фиксируют специфические параметры средств воздействия: количество используемых элементов воздействия на КС ( ), время вскрытия (

), время вскрытия ( ) и время воздействия на КС (

) и время воздействия на КС ( ) (Гречишников Е.В. и др. Способ обеспечения требуемой защищенности сети связи от внешних деструктивных воздействий. Научный журнал "Телекоммуникации", №6, Москва, 2015 г. С. 30-37). На основании оценки воздействия злоумышленником на КС производится дополнение статистических данных о возможностях вскрытия и воздействия на КС злоумышленником, уточненные данные записываются в ячейки долговременной памяти.

) (Гречишников Е.В. и др. Способ обеспечения требуемой защищенности сети связи от внешних деструктивных воздействий. Научный журнал "Телекоммуникации", №6, Москва, 2015 г. С. 30-37). На основании оценки воздействия злоумышленником на КС производится дополнение статистических данных о возможностях вскрытия и воздействия на КС злоумышленником, уточненные данные записываются в ячейки долговременной памяти.

Дополнительно измеряют значения параметров однотипных КС, интегрированных в ЕСЭ в условиях предоставления различных услуг связи различному количеству абонентов (ГОСТ 28871-90. Аппаратура линейных трактов цифровых волоконно-оптических систем передачи. Методы измерения основных параметров. Стандартинформ 2005. 8 с.); значения параметров ИТВ включающие интенсивность отправки пакетов, максимальную мощность отправляемых пакетов (Для сетей связи, функционирующих в Единой сети электросвязи одним из критерием начала информационно-технического воздействия может служить появление ошибок 403 и 500, резкое увеличение трафика (http://www.setup.ru/client/subscription/68)).

Измеряют способность средств противодействия ИТВ, минимизировать деструктивное воздействие на узел компьютерной сети (А.А. Кисляк и др. Методика оценки эффективности применения межсетевых экранов. Вестник воронежского государственного технического университета. Воронежский ГТУ. №5. г. Воронеж. 2009 г. С. 131-135).

Проводят непрерывный мониторинг признаков вскрытия компьютерной сети злоумышленником и ИТВ (Абрамов О.В. Мониторинг и прогнозирование технического состояния систем ответственного назначения. Информатика и системы управления. Благовещенск: Амурский государственный университет. Электронный журнал 2011. №2(28) С. 9). Набирают статистику измеренных значений. Присваивают каждой функционирующей компьютерной сети в ЕСЭ порядковый номер.

Формируют физические модели ИТВ (Варламов О.О. "О системном подходе к созданию модели компьютерных угроз и ее роли в обеспечении безопасности информации в ключевых системах информационной инфраструктуры" Известия ТРТУ / №7 / том 62 / 2006 г. С. 218).

По результатам проведенного моделирования оценивают возможности злоумышленника по подавлению компьютерной сети и уточняют исходные данные по количеству поврежденных узлов компьютерной сети (Nповр) после воздействия.

Измеряют количество полностью подавленных узлов ( ) сети связи.

) сети связи.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественных всем признакам заявленного способа, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности "новизна".

Перечисленная новая совокупность существенных признаков обеспечивает повышение защищенности узла компьютерной сети от информационно-технических воздействий за счет повышения достоверности результатов оценки способности узла компьютерной сети предоставлять различное количество услуг связи различному количеству абонентов в условиях ИТВ.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности "изобретательский уровень".

"Промышленная применимость" способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ с достижением указанного в изобретении назначения.

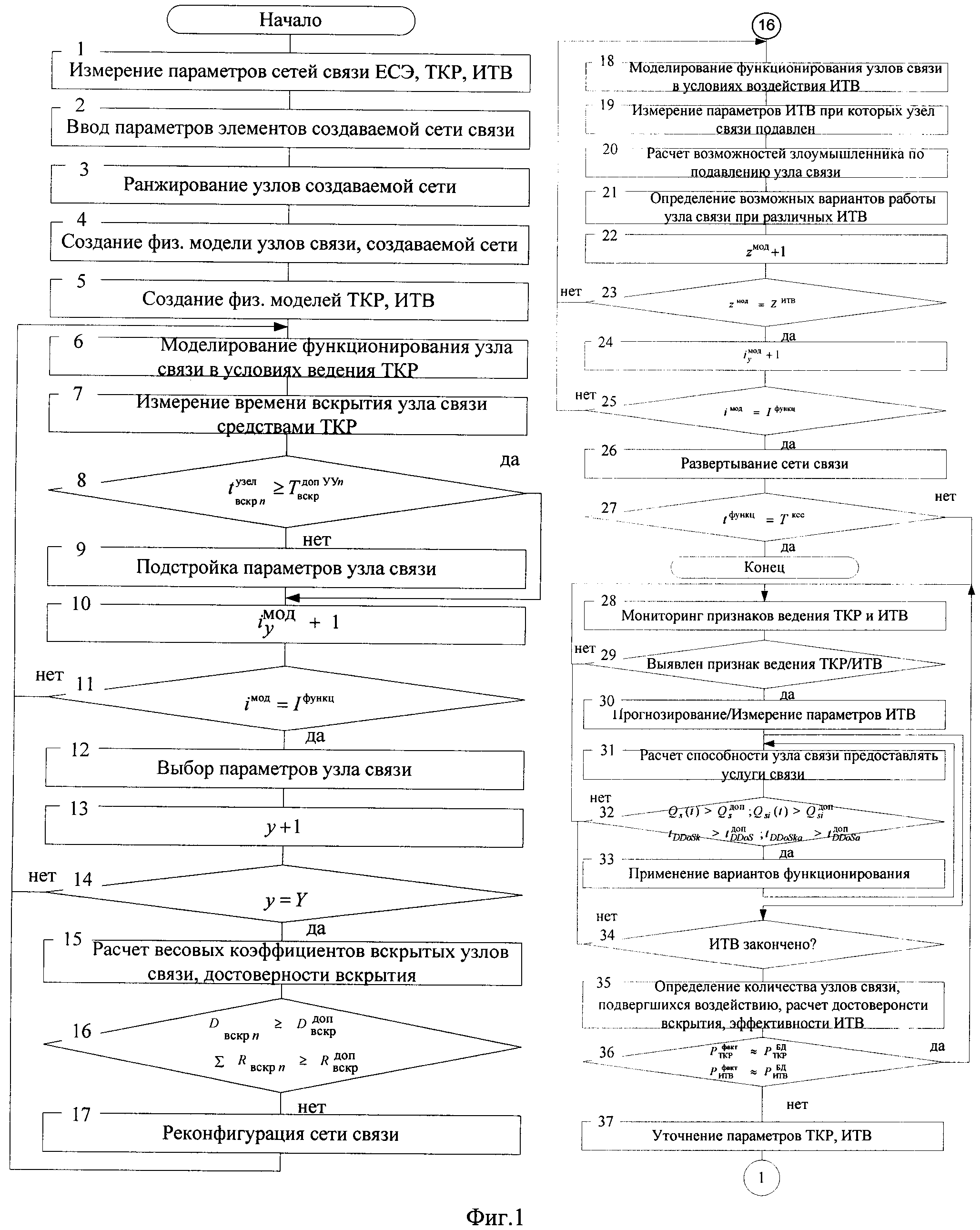

Заявленный способ поясняется чертежами, на которых показано:

фиг. 1 - обобщенная структурно-логическая последовательность заявленного способа.

Заявленный способ поясняется структурно-логической последовательностью (фиг. 1), где в блоке 1 измеряют значения параметров однотипных сетей связи интегрированных в ЕСЭ в условиях предоставления различных услуг связи различному количеству абонентов ( ), где i-я однотипная сеть связи (i=1…I, где I - количество однотипных сетей связи), а - количество абонентов узла КС, y - услуга связи (услуга связи - прием, обработка, хранение, передача и доставка сообщений электросвязи. ГОСТ Р-53733-2009); время начала работы tн.сеан.св и окончания работы tо.сеан.св каждого узла КС, время квазистационарного состояния tксс n каждого узла КС, значения параметров сетевой компьютерной разведки (СКР) (

), где i-я однотипная сеть связи (i=1…I, где I - количество однотипных сетей связи), а - количество абонентов узла КС, y - услуга связи (услуга связи - прием, обработка, хранение, передача и доставка сообщений электросвязи. ГОСТ Р-53733-2009); время начала работы tн.сеан.св и окончания работы tо.сеан.св каждого узла КС, время квазистационарного состояния tксс n каждого узла КС, значения параметров сетевой компьютерной разведки (СКР) ( ) и ИТВ (

) и ИТВ ( ) на однотипные функционирующие сети связи и где i-я однотипная сеть связи, j-й злоумышленник (j=1, 2, … J, где J - количество злоумышленников), включающие максимальное

) на однотипные функционирующие сети связи и где i-я однотипная сеть связи, j-й злоумышленник (j=1, 2, … J, где J - количество злоумышленников), включающие максимальное  и минимальное

и минимальное  значения времени поиска злоумышленником каждого узла компьютерной сети, максимальное

значения времени поиска злоумышленником каждого узла компьютерной сети, максимальное  и минимальное значения времени распознавания

и минимальное значения времени распознавания  злоумышленником каждого узла КС, время принятия решения, необходимое злоумышленнику на

злоумышленником каждого узла КС, время принятия решения, необходимое злоумышленнику на  вскрытие и

вскрытие и  воздействие на каждый элемент сети связи, времени вскрытия tвскр n узла КС, время воздействия tвозд n злоумышленником на каждый узел КС, объем In используемого n-м узлом КС цифрового потока информации, количество связей (направлений) (Sn-n)-го узла КС. Присваивают каждой функционирующей компьютерной сети в сегменте ЕСЭ номер. Сохраняют измеренные значения параметров в ячейки памяти. Набирают статистику.

воздействие на каждый элемент сети связи, времени вскрытия tвскр n узла КС, время воздействия tвозд n злоумышленником на каждый узел КС, объем In используемого n-м узлом КС цифрового потока информации, количество связей (направлений) (Sn-n)-го узла КС. Присваивают каждой функционирующей компьютерной сети в сегменте ЕСЭ номер. Сохраняют измеренные значения параметров в ячейки памяти. Набирают статистику.

В блоке 2 задают значения параметров, характеризующие узлы создаваемой КС.

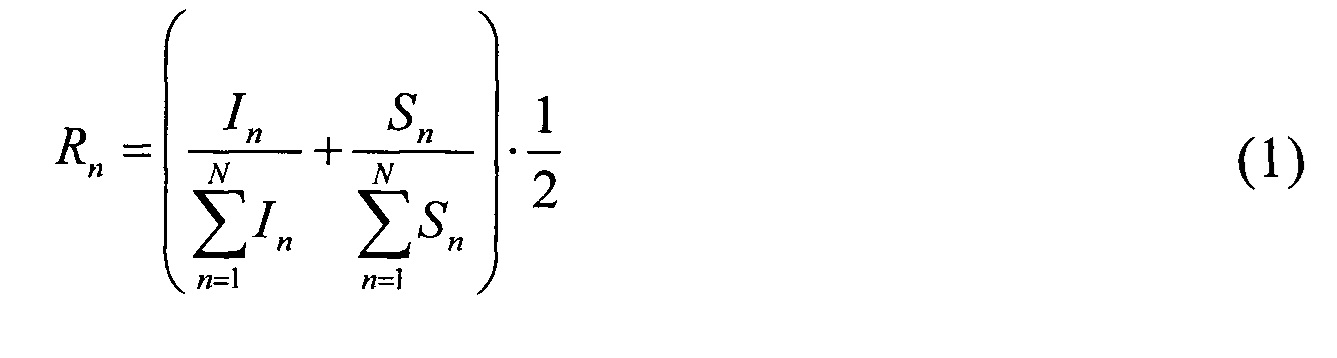

В блоке 3 ранжируют узлы создаваемой КС, исходя из важности передаваемой информации, определяют весовые коэффициенты согласно выражению (Добрышин М.М., Диденко П.М. Оценка защищенности беспроводных сетей связи. Радиотехника электроника и связь "II Международная научно-техническая конференция". Омск, 2013 г. С. 155-159):

где In - используемый n-м узлом КС цифровой поток информации; Sn - количество связей (направлений) n-го узла КС.

В блоке 4 формируют физическую модель узла связи в условиях предоставления различных услуг связи различному количеству абонентов (Варламов О.О. "О системном подходе к созданию модели компьютерных угроз и ее роли в обеспечении безопасности информации в ключевых системах информационной инфраструктуры". Известия ТРТУ / №7 / том 62 / 2006 г. С. 218). Созданной модели задают требуемые параметры  , где s - номер узла связи, r - номер технического параметра.

, где s - номер узла связи, r - номер технического параметра.

В блоке 5 формируют физические модели СКР и ИТВ различных злоумышленников, учитывающие параметры средств СКР ( ) и ИТВ (

) и ИТВ ( ) (Сетевая модель OSI / http://russian-texts.ru/Модель).

) (Сетевая модель OSI / http://russian-texts.ru/Модель).

В блоке 6 моделируют совместное функционирование узла связи с учетом предоставления различных услуг связи различному количеству абонентов и проведение злоумышленником СКР.

В блоке 7 измеряют время вскрытия СКР узла КС. Записывают измеренные значения в ячейках памяти.

В блоке 8 сравнивают измеренные значения времени вскрытия узла КС с допустимыми:

где  - измеренное время вскрытия n-го узла КС,

- измеренное время вскрытия n-го узла КС,  - допустимое время вскрытия узла КС.

- допустимое время вскрытия узла КС.

Если значения времени вскрытия узла КС не удовлетворяют выражению 2, в блоке 9 осуществляют подстройку параметров узлов КС под параметры выбранной функционирующей КС в сегменте ЕСЭ. Повторно моделируют процесс совместного функционирования узла КС и СКР.

В блоке 10 прибавляется 1 к количеству итераций.

Повторное моделирование осуществляется до тех пор, пока не будет выполнено условие в выражении 1, 2 или не будут перебраны все КС, функционирующие в сегменте ЕСЭ (блок 11).

где iмод - количество итераций, Iфункц - количество КС, функционирующих в сегменте ЕСЭ.

Если условие выражения 2 не было выполнено, а условие выражения 3 выполнено, в блоке 12 выбирают значения параметров КС, при которых время вскрытия больше, чем у остальных вариантов. При наличии нескольких одинаковых максимальных значений оператор выбирает значения параметров самостоятельно и сохраняет измеренные.

В блоке 13 прибавляется 1 к количеству итераций.

Повторное моделирование осуществляется до тех пор, пока не будет выполнено условие в выражении 1, 2 или не будут перебраны все КС, функционирующие в сегменте ЕСЭ (блок 14).

В блоке 15 рассчитывают значения весовых коэффициентов вскрытых (Rвскр) узлов КС согласно формуле:

где  - логический коэффициент вскрытия n-го узла КС, Rn - весовой коэффициент n-го узла КС.

- логический коэффициент вскрытия n-го узла КС, Rn - весовой коэффициент n-го узла КС.

Расчет вскрытых узла КС осуществляется по формуле:

где  - предполагаемое количество вскрытых узлов КС; Nэсс n - n-й узел КС. Расчет достоверности вскрытия КС (Dвскр) осуществляется по формуле:

- предполагаемое количество вскрытых узлов КС; Nэсс n - n-й узел КС. Расчет достоверности вскрытия КС (Dвскр) осуществляется по формуле:

В блоке 16 осуществляется оценка достоверности вскрытия КС злоумышленником согласно критериям:

где Dпор.вскр - пороговая достоверность вскрытия КС.

где  - сумма весовых коэффициентов вскрытых узлов КС, допустимое значение суммы весовых коэффициентов вскрытых узлов КС.

- сумма весовых коэффициентов вскрытых узлов КС, допустимое значение суммы весовых коэффициентов вскрытых узлов КС.

Если достоверность вскрытия КС (Dвскр) или сумма весовых коэффициентов вскрытых узлов КС ( ) не выполняют критериям (7, 8), то в блоке 17 производят реконфигурацию структуры и топологии КС до выполнения указанных условий.

) не выполняют критериям (7, 8), то в блоке 17 производят реконфигурацию структуры и топологии КС до выполнения указанных условий.

Если условия 7, 8 выполнены, то в блоке 18 осуществляют совместное функционирование моделей узла КС и ИТВ.

В блоке 19 измеряют время подавления и значения параметров средств ИТВ, сохраняют измеренные значения в ячейки памяти.

В блоке 20 оценивают возможности противника по подавлению узла КС и своевременности подавления узла КС.

В блоке 21 определяют режимы работы, количество абонентов и предоставляемых услуг связи при различных значениях параметров ИТВ, при которых узел КС способен выполнять свои функциональные задачи. Указанные значения сохраняют в ячейки памяти.

В блоках 22 прибавляется 1 к количеству итераций различных параметров ИТВ. В блоке 23 сравнивают количество итераций различных параметров ИТВ и заданного количества параметров ИТВ.

В блоке 24 прибавляется 1 к количеству итераций. После чего в блоке 25 сравнивают количество итераций и количества КС, функционирующих в сегменте ЕСЭ.

В блоке 26 осуществляют развертывание и функционирование КС.

В блоке 27 определяют окончание функционирования сети связи.

В блоке 28 во время функционирования КС проводят непрерывный мониторинг состояния КС. На основании выбранных критериев фиксируют факт ведения СКР и ИТВ в отношении узлов КС.

В блоке 29 при отсутствии признаков ведения СКР или ИТВ продолжают мониторинг состояния КС. Если выявлен признак (признаки) ведения СКР или ИТВ, в блоке 30 измеряют параметры ИТВ.

В блоке 31 на основании данных, полученных о параметрах ИТВ, прогнозируют способность узла КС выполнять свои функциональные задачи:

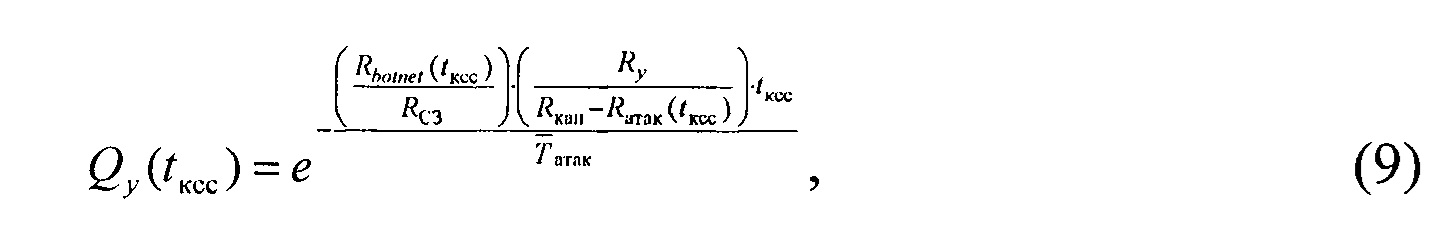

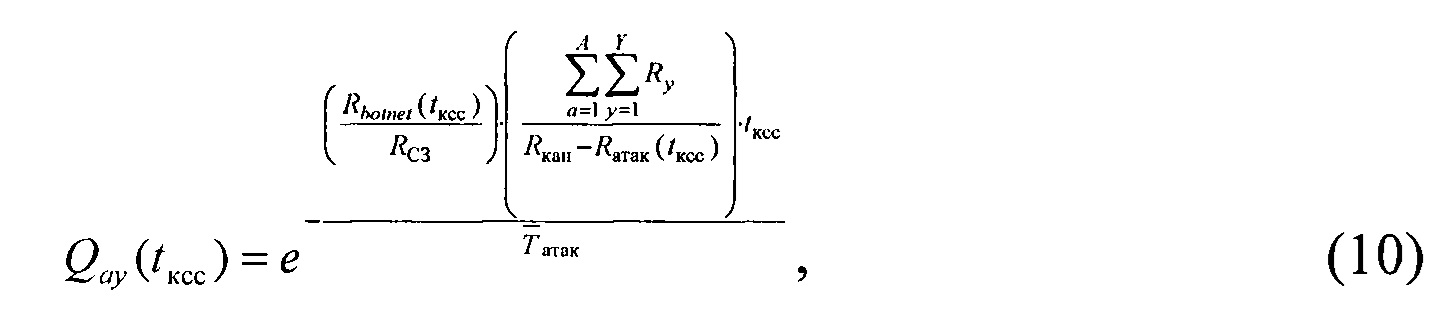

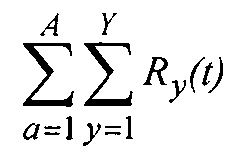

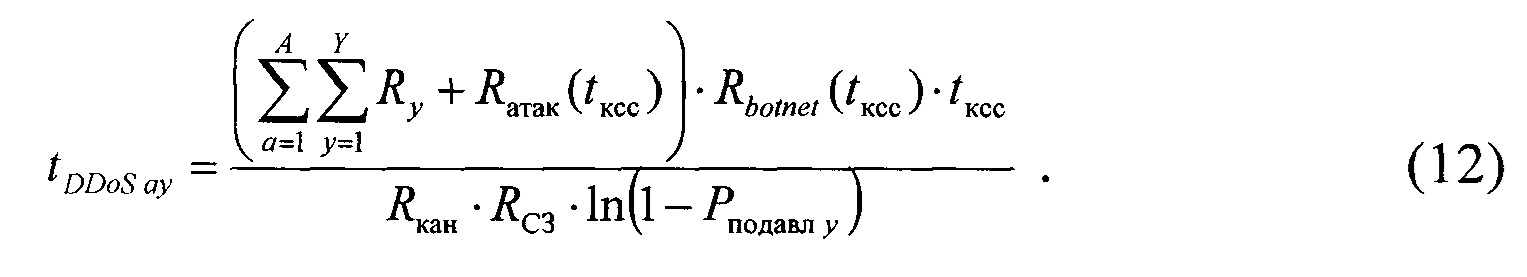

Рассчитывают вероятность предоставления y-й услуги связи (Qy(t)) и вероятность предоставления (Qay(t)) группы услуг связи (в качестве примера представлен расчет вероятности предоставления услуг связи в условиях DDoS-атак (Гречишников Е.В. и др. Оценка способности узла виртуальной частной сети предоставлять услуги связи в условиях противодействия DDoS-атакам. Сборник трудов научно-практической конференции Проблемы технического обеспечения войск в современных условиях. ВАС, Санкт-Петербург. 2016 г. С. 48-51)):

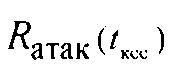

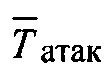

где Rbotnet (tксс) - быстродействие атакующей сети злоумышленника; RСЗ - способность средств противодействия ИТВ минимизировать деструктивное воздействие на узел КС; Rу - сетевой ресурс, необходимый для обеспечения y-й услуги связи;  - сетевой ресурс, необходимый для обеспечения группы услуги связи абонентам a-категории; Rкан - имеющийся сетевой ресурс;

- сетевой ресурс, необходимый для обеспечения группы услуги связи абонентам a-категории; Rкан - имеющийся сетевой ресурс;  - фактическая мощность атаки сети злоумышленника, tксс - время квазистационарного состояния узла КС,

- фактическая мощность атаки сети злоумышленника, tксс - время квазистационарного состояния узла КС,  - среднее время атаки злоумышленника на узел КС.

- среднее время атаки злоумышленника на узел КС.

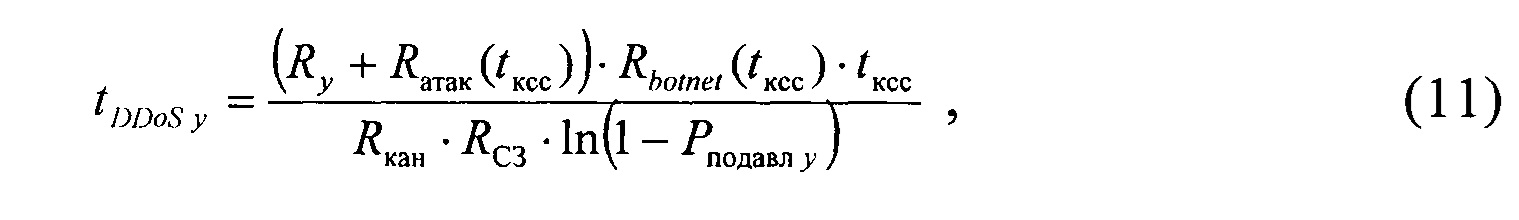

Определяют время отказа в обслуживании y-й услуги связи и группы услуг связи для абонентов (Гречишников Е.В. и др. Оценка способности узла виртуальной частной сети предоставлять услуги связи в условиях противодействия DDoS-атакам. Сборник трудов научно-практической конференции Проблемы технического обеспечения войск в современных условиях. ВАС, Санкт-Петербург. 2016 г. С. 48-51):

где Рподавл y - вероятность подавления у-й услуги связи (определяется экспериментально).

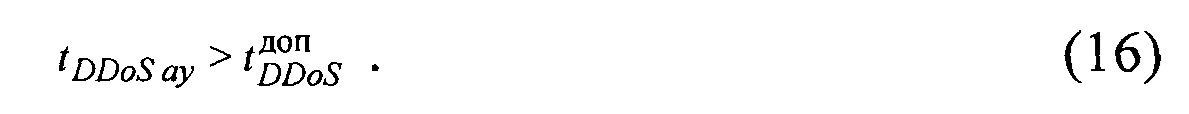

В блоке 32 сравнивают вероятность предоставления y-й услуги связи (Qy(t)), вероятность предоставления нескольких услуг связи (Qay(tксс)) a-й категории абонентов и время отказа в обслуживании услуги связи (tDDoS y) и время отказа в обслуживании группы услуг связи (tDDoS ay) с допустимыми значениями:

Если выражения 13-16 выполняются, продолжают мониторинг (блок 28). Если выражения 13-16 не выполняются, в блоке 33 применяют варианты функционирования при различных ИТВ, используя базу данных, полученных в блоке 21.

Если деструктивное воздействие злоумышленника на КС окончено (блок 34), то в блоке 35 измеряют количество узлов КС, подвергшихся деструктивному воздействию, и узлов КС, подавленных средствами ИТВ. Определяют достоверность вскрытия узлов КС средствами СКР. Определяют эффективность ведения ИТВ злоумышленником.

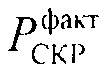

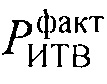

В блоке 36 сравнивают фактические значения параметров деструктивного воздействия на узел КС с аналогичными параметрами имеющимися в базе данных.

где  ,

,  - значения фактических параметров, характеризующих ведение СКР и ИТВ соответственно,

- значения фактических параметров, характеризующих ведение СКР и ИТВ соответственно,  ,

,  - значения параметров, характеризующих ведение СКР и ИТВ соответственно, имеющихся в базе данных.

- значения параметров, характеризующих ведение СКР и ИТВ соответственно, имеющихся в базе данных.

В том случае, если указанные значения параметров деструктивного воздействия соответствуют имеющимся значениям в базе данных, продолжают мониторинг состояния КС.

Если указанные значения параметров деструктивного воздействия на КС не соответствуют имеющимся значениям, или параметры КС, подвергшейся воздействию, не соответствуют заданным значениям, то в блоке 37 уточняют значения параметров СКР и ИТВ и дополняют базу данных (блок 1).

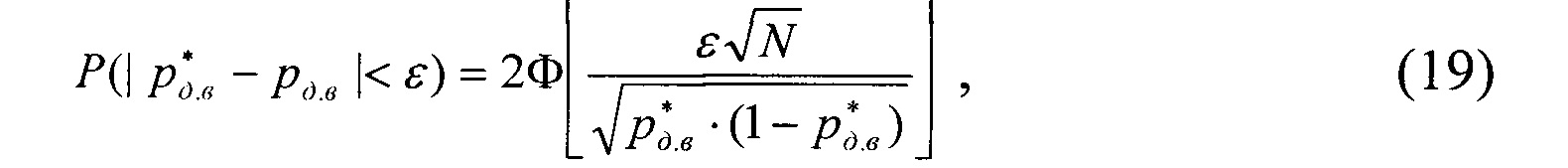

Оценка эффективности предлагаемого способа проводилась на основании сравнения достоверность результатов моделирования КС и ИТВ. Одним из определяющих параметров достоверности результатов моделирования является вероятность ошибки. Оценка вероятности ошибки  (Вентцель Е.С. Теория вероятностей и ее инженерное приложение. М.: Изд. Наука, 1988, с. 463, ф-ла 11.8.5) проводилась согласно выражению:

(Вентцель Е.С. Теория вероятностей и ее инженерное приложение. М.: Изд. Наука, 1988, с. 463, ф-ла 11.8.5) проводилась согласно выражению:

где Ф - функция Лапласа; ε - величина доверительного интервала; N - количество имитируемых услуг связи;  - средняя статистическая вероятность моделирования;

- средняя статистическая вероятность моделирования;  - минимальная вероятность достоверной моделирования.

- минимальная вероятность достоверной моделирования.

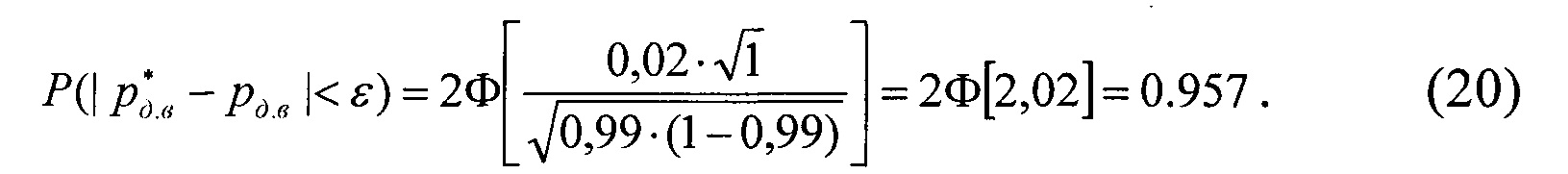

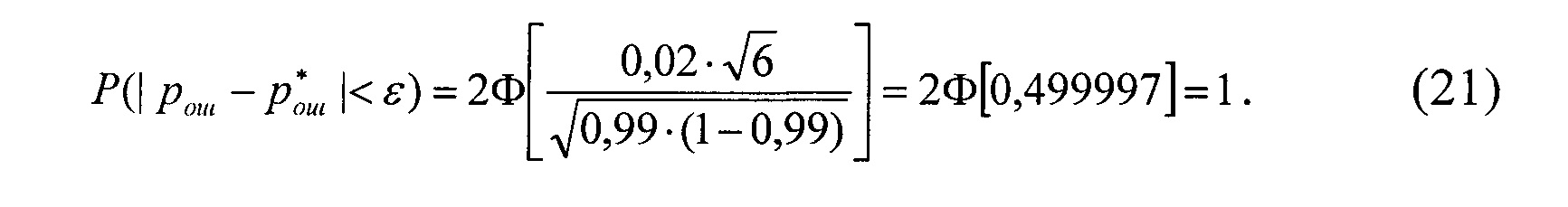

Расчет достоверности оценки моделирования способом-прототипом при ε=0,02; N=1 (в прототипе, считается, что при отказе в обслуживании все услуги связи не предоставляются);  проведен по следующей формуле:

проведен по следующей формуле:

Расчет достоверности оценки моделирования предлагаемого способа при ε-=0,02; N=6 (в качестве примера взяты 3 услуги связи: передача данных, IP-телефония, видеоконференцсвязь. В качестве примера выбраны 2 категории абонентов. Таким образом N=3×2=6);  проведен по следующей формуле:

проведен по следующей формуле:

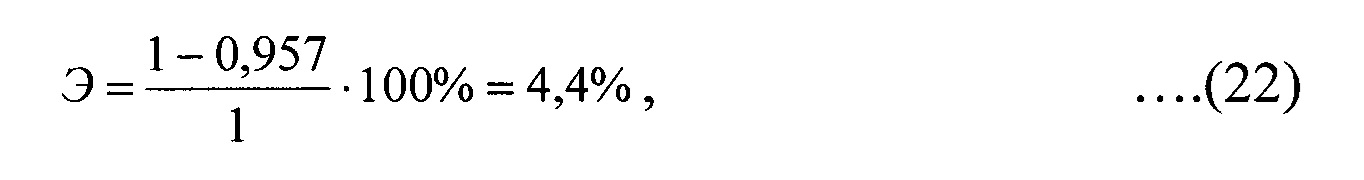

Оценка эффективности разработанного способа по сравнению со способом-прототипом проведена согласно выражению:

Исходя из сравнения основных показателей способа прототипа и заявленного способа следует вывод, что заявленный способ повышает достоверность результатов моделирования путем оценки способности узла КС предоставлять различное количество услуг КС различному количеству абонентов в условиях противодействия ИТВ на 4,4%. Таким образом, достигается заявленный технический результат.

Способ оценки способности узла компьютерной сети функционировать в условиях информационно-технических воздействий заключается в том, что формируют имитационную модель компьютерной сети; ранжируют все узлы компьютерной сети и определяют весовые коэффициенты R каждого узла компьютерной сети; измеряют время вскрытия сетевой компьютерной разведкой компьютерной сети; измеряют время начала работы t и окончания работы t каждого узла компьютерной сети, время квазистационарного состояния t каждого узла компьютерной сети, максимальное и минимальное значения времени поиска злоумышленником каждого узла компьютерной сети, максимальное и минимальное значения времени распознавания злоумышленником каждого узла компьютерной сети, время принятия решения, необходимое злоумышленнику на вскрытие и воздействие на каждый узел компьютерной сети, время вскрытия t узла компьютерной сети, время воздействия t злоумышленником на каждый узел компьютерной сети, объем I используемого n-м узлом компьютерной сети цифрового потока информации, количество связей S n-го узла компьютерной сети, прогнозируют количество средств вскрытия компьютерной сети N, имеющихся у злоумышленника; разворачивают в рабочее состояние, измеряют количество поврежденных узлов компьютерной сети , фиксируют информационно-технические воздействия на узлы компьютерной сети, моделируют информационно-технические воздействия, моделируют совместное функционирование моделей компьютерной сети и информационно-технических воздействий, вычисляют достоверность вскрытия D компьютерной сети злоумышленником, достоверность воздействия D на компьютерную сеть злоумышленником, сравнивают с пороговыми значениями достоверности вскрытия и достоверности воздействия соответственно, при превышении значений вычисленной достоверности вскрытия D и достоверности воздействия D над пороговыми значениями достоверностей вскрытия и воздействия соответственно упреждающе реконфигурируют компьютерную сеть, производят перекоммутацию каналов связи, прогнозируют количество средств воздействия N на узлы компьютерной сети, имеющихся у злоумышленника, определяют пороговые значения суммы весовых коэффициентов вскрытых R узлов компьютерной сети и суммы весовых коэффициентов подвергнутых воздействию R узлов компьютерной сети, накапливают статистические значения измеренных величин, полученные значения записываются в ячейки долговременной памяти, рассчитывают значения весовых коэффициентов узлов компьютерной сети исходя из важности и величины информационных потоков, проходящих через данный узел компьютерной сети, рассчитывают значения логических коэффициентов вскрытия узла компьютерной сети и воздействия на узел компьютерной сети, рассчитывают количество вскрытых узлов и количество подверженных воздействию узлов N компьютерной сети, по результатам проведенных расчетов оценивают возможности злоумышленника по вскрытию компьютерной сети и уточняют исходные данные по количеству поврежденных узлов компьютерной сети N после воздействия, оценивают количество используемых элементов воздействия на компьютерную сеть , время вскрытия компьютерной сети и время воздействия на компьютерную сеть исходя из оценки воздействия на компьютерную сеть, после того как злоумышленник осуществил воздействие на компьютерную сеть, осуществляется оценка произведенного расчета модели компьютерной сети, на основании оценки воздействия злоумышленником на компьютерную сеть производится дополнение статистических данных о возможностях вскрытия и воздействия на компьютерную сеть злоумышленником, уточненные данные записываются в ячейки долговременной памяти, отличающийся тем, что дополнительно измеряют значения параметров однотипных компьютерных сетей, интегрированных в единую сеть электросвязи в условиях предоставления различных услуг связи различному количеству абонентов; значения параметров информационно-технических воздействий, включающие интенсивность отправки пакетов, максимальную мощность отправляемых пакетов; измеряют способность средств противодействия информационно-техническим воздействиям минимизировать деструктивное воздействие на узел компьютерной связи; набирают статистику измеренных значений; присваивают каждой функционирующей компьютерной сети в сегменте единой сети электросвязи номер; формируют физические модели сетевой компьютерной разведки и информационно-технических воздействий; моделируют совместное функционирование физической модели компьютерной сети с учетом изменения количества услуг связи, количества абонентов и значений параметров физической модели сетевой компьютерной разведки; по результатам проведенных расчетов оценивают возможности злоумышленника по подавлению компьютерной сети и уточняют исходные данные по количеству поврежденных узлов компьютерной сети N после воздействия, измеряют количество полностью подавленных узлов компьютерной сети.