Результат интеллектуальной деятельности: Система и способ выявления подозрительной активности пользователя при взаимодействии пользователя с различными банковскими сервисами

Вид РИД

Изобретение

Область техники

Изобретение относится к решениям для выявления случаев банковского мошенничества, а более конкретно к системам и способам выявления подозрительной активности пользователя при взаимодействии с различными банковскими сервисами.

Уровень техники

В настоящее время сфера банковских услуг существенно расширилась. Пользователю (клиенту банка) предоставляются новые возможности взаимодействия с банком, способы оплаты и перевода денежных средств. Многообразие платежных систем, пластиковых карт и банковских сервисов (сервисы банка зачастую называются сервисами дистанционного банковского обслуживания) позволяет пользователю выполнять разнообразные транзакции. Кроме того, новые технологии бесконтактной оплаты, онлайн-банкинг и мобильного банкинг делают возможным проведение денежных операций без участия пластиковой карты или реквизитов банковского счета.

Кроме того, существуют различные механизмы защиты средств пользователя от доступа к ним третьих лиц. Так, например, для пластиковых карт используется PIN-код. Его необходимо вводить во время оплаты покупки на терминале или при выполнении операций по карте с использованием банкомата. При утрате карты третье лицо не сможет воспользоваться ею, так как не знает PIN-кода карты. При общении пользователя с оператором call-центра банка для идентификации пользователя обычно используется секретный вопрос или секретное слово. При работе пользователя с онлайн-банкингом зачастую используется такой метод, как двойная аутентификация. После ввода логина и пароля (которые могли стать доступны третьим лицам) в браузере на сайте банка пользователю на мобильный телефон банком направляется сообщение, содержащее, например, дополнительный проверочный код, который нужно ввести в специальное поле.

Однако стоит отметить, что существующие методы защиты не позволяют в полной мере обеспечить безопасность средств пользователя от злоумышленников. Существует множество комплексных атак, использующих уязвимые стороны при взаимодействии пользователя с двумя и более банковскими сервисами, которые проводятся злоумышленниками с целью получения доступа к денежным средствам пользователя. Часто такие атаки называются мошенническими (англ. fraud). Так, например, с помощью фишинговых сайтов, могут быть получены логин и пароль для доступа к онлайн-банкингу, а также секретное слово (неграмотные с точки зрения компьютерной безопасности пользователи зачастую используют один и тот же пароль или одно и то же проверочное слово). После этого злоумышленник может позвонить в колл-центр банка, пройти аутентификацию, заказать выпуск второй карты, привязанной к счету пользователя с доставкой на другой адрес. И в дальнейшем распорядиться деньгами пользователя по своему усмотрению. Стоит отметить, что подобную атаку невозможно обнаружить, анализируя активности лишь при взаимодействии пользователя с одним банковским сервисом.

В настоящее время существуют системы и способы, направленные на повышение безопасности денежных средств пользователя и защиту от мошеннических атак. Так, публикация US 8683586 описывает систему обнаружения мошенничества на основании соответствия поведения пользователя шаблонам, которым система обучилась при авторизации пользователя. Для обучения шаблонам системой анализируется поведение пользователя на более чем одном сайте.

Публикация US 9092823 описывает способ выявления вредоносного программного обеспечения, атакующего пользователя во время его взаимодействия с банковскими сервисами. Выявление происходит путем поиска в скачанных файлах URL доверенных банков.

Описываемые способы позволяют выявить некоторые случаи мошеннической активности, однако не позволяют противодействовать атакам, использующим взаимодействия пользователя с двумя и более банковскими сервисами. Для выявления подобных атак необходимо оценивать поведение (активность) пользователя, анализируя взаимодействие пользователя с различными банковскими сервисами. При поведении пользователя, схожим с поведением, описанным мошенническим шаблоном или сценарием, выявляется подозрительное поведение, которое может свидетельствовать о мошеннической активности, происходящей от имени пользователя.

Предлагаемая система и способ позволяют выявлять случаи мошенничества, основываясь на подозрительном поведении пользователя при взаимодействии пользователя с различными банковскими сервисами.

Сущность изобретения

Технический результат настоящего изобретения заключается в повышении безопасности взаимодействия пользователя с банковскими сервисами посредством аккаунта пользователя при помощи устройства, которое предоставляет банковские сервисы пользователю, с помощью способа выявления подозрительной активности, который заключается в выявлении активности, соответствующей сформированному шаблону подозрительного поведения. Еще один технический результат настоящего изобретения заключается в снижении риска мошенничества при взаимодействии пользователя с банковскими сервисами посредством аккаунта пользователя при помощи устройства, которое предоставляет банковские сервисы пользователю, с помощью способа выявления подозрительной активности, который заключается в выявлении активности, соответствующей сформированному шаблону подозрительного поведения.

Согласно одному из вариантов реализации предоставляется система выявления подозрительной активности на компьютерном устройстве пользователя при взаимодействии пользователя посредством аккаунта через компьютерное устройство с банковскими сервисами состоит из: средства сбора данных, работающего на по меньшей мере одном компьютерном устройстве, с использованием которого пользователь взаимодействует с по меньшей мере одним банковским сервисом, и предназначенного для: сбора информации о прошедших активностях, совершенных на упомянутом устройстве в результате взаимодействия пользователя посредством аккаунта с по меньшей мере двумя банковскими сервисами, при этом банковскими сервисами являются: онлайн-банкинг на веб-сайте банка (online banking); интернет-транзакции; мобильное приложение банка (mobile banking); банкомат (automated teller machine, ATM); платежный терминал (pos-terminal); центр обработки звонков (call-center); определения устройства, которое используется при взаимодействии через аккаунт пользователя с банковским сервисом; передачи собранной информации о прошедших активностях и данных об определенном устройстве средству построения модели и средству анализа; средства построения модели, работающего на удаленном сервере или в качестве облачного сервиса, и предназначенное для: создания модели поведения пользователя на основании собранной информации о прошедших активностях, совершенных на устройствах во время взаимодействия пользователя с банковскими сервисами, и определенных устройств, причем упомянутая модель также содержит набор правил взаимодействия между устройствами и банковскими сервисами посредством аккаунта пользователя; вычисления вероятности мошенничества для прошедшей активности пользователя, аккаунта пользователя и устройства; средства анализа, работающего на удаленном сервере или в качестве облачного сервиса, предназначенного для: формирования шаблонов подозрительного поведения пользователя, при этом упомянутые шаблоны содержат набор указанных прошедших активностей при взаимодействии пользователя с по меньшей мере одним банковским сервисом, причем упомянутый набор содержит по меньшей мере одну подозрительную прошедшую активность, при этом подозрительной является активность, которая соответствует аккаунту пользователя или устройству, для которых вычислена вероятность мошенничества, которая выше порогового значения; выявления текущей активности пользователя, возникающей в результате взаимодействия пользователя посредством аккаунта с по меньшей мере одним банковским сервисом, как подозрительной в случае, если текущая активность пользователя соответствует по меньшей мере одному сформированному шаблону подозрительного поведения пользователя.

Согласно одному из частных вариантов реализации предоставляется система, в которой правило взаимодействия между устройствами и банковскими сервисами посредством аккаунта пользователя представляет собой сценарий, описывающий набор действий пользователя.

Согласно другому частному варианту реализации предоставляется система, в которой для каждого правила взаимодействия между устройством и банковским сервисом вычисляют вероятность мошенничества.

Согласно еще одному частному варианту реализации предоставляется способ выявления подозрительной активности на компьютерном устройстве пользователя при взаимодействии пользователя посредством аккаунта через компьютерное устройство с банковскими сервисами, в котором: с помощью средства сбора данных, работающего на по меньшей мере одном компьютерном устройстве, с использованием которого пользователь взаимодействует с по меньшей мере одним банковским сервисом, производят сбор информации о прошедших активностях, совершенных на упомянутом устройстве в результате взаимодействия пользователя посредством аккаунта с по меньшей мере двумя банковскими сервисами, при этом банковскими сервисами являются: онлайн-банкинг на веб-сайте банка (online banking); интернет-транзакции; мобильное приложение банка (mobile banking); банкомат (automated teller machine, ATM); платежный терминал (pos-terminal); центр обработки звонков (call-center); с помощью средства сбора данных определяют устройство, которое используется при взаимодействии через аккаунт пользователя с банковским сервисом; с помощью средства построения модели, работающего на удаленном сервере или в качестве облачного сервиса, создают модель поведения пользователя на основании собранной информации о прошедших активностях, совершенных на устройствах во время взаимодействия пользователя с банковскими сервисами, и определенных устройств, причем упомянутая модель также содержит набор правил взаимодействия между устройствами и банковскими сервисами посредством аккаунта пользователя; с помощью средства построения модели для прошедшей активности пользователя, аккаунта пользователя и устройства вычисляют вероятность мошенничества; с помощью средства анализа, работающего на удаленном сервере или в качестве облачного сервиса, формируют шаблоны подозрительного поведения пользователя, при этом упомянутые шаблоны содержат набор указанных прошедших активностей при взаимодействии пользователя с по меньшей мере одним банковским сервисом, причем упомянутый набор содержит по меньшей мере одну подозрительную прошедшую активность, при этом подозрительной является активность, которая соответствует аккаунту пользователя или устройству, для которых вычислена вероятность мошенничества, которая выше порогового значения; с помощью средства анализа выявляют текущую активность пользователя, возникающую в результате взаимодействия пользователя посредством аккаунта с по меньшей мере одним банковским сервисом, как подозрительную в случае, если текущая активность пользователя соответствует по меньшей мере одному сформированному шаблону подозрительного поведения пользователя.

Согласно еще одному частному варианту реализации предоставляется способ, в котором правило взаимодействия между устройствами и банковскими сервисами посредством аккаунта пользователя представляет собой сценарий, описывающий набор действий пользователя.

Согласно еще одному частному варианту реализации предоставляется способ, в котором для каждого правила взаимодействия между устройством и банковским сервисом вычисляют вероятность мошенничества.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

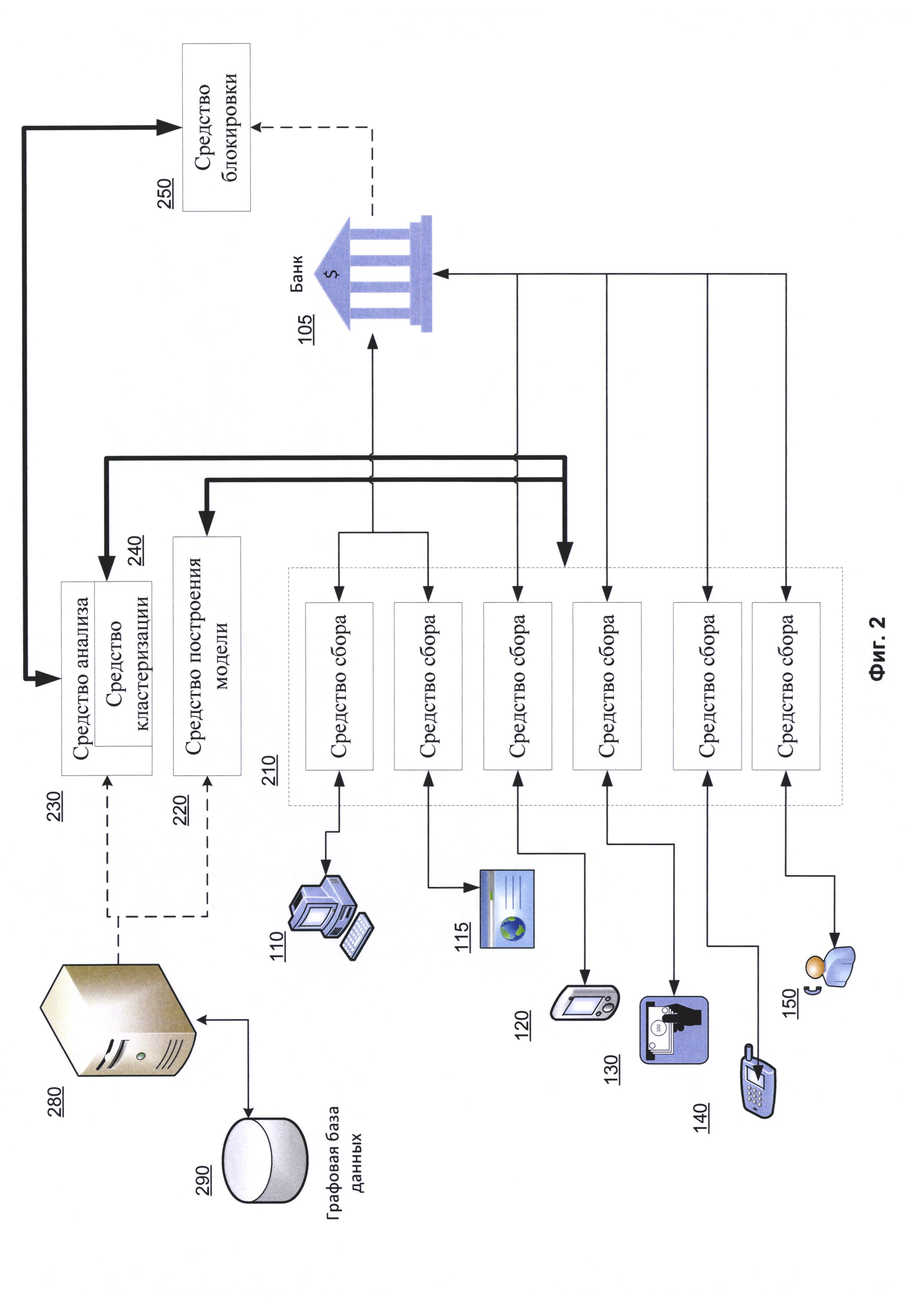

Фиг. 1 изображает структуру взаимодействия пользователя с банковскими сервисами;

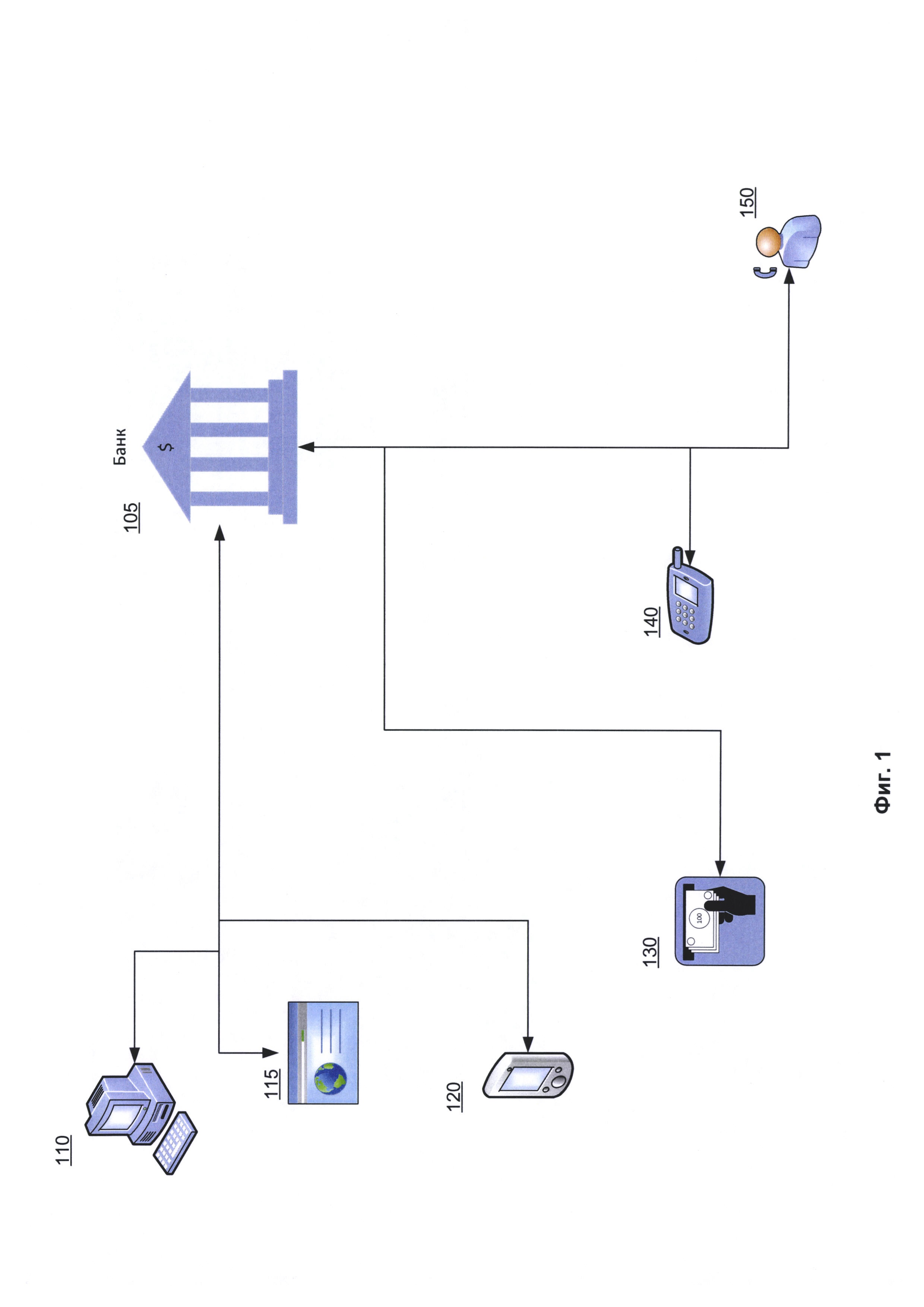

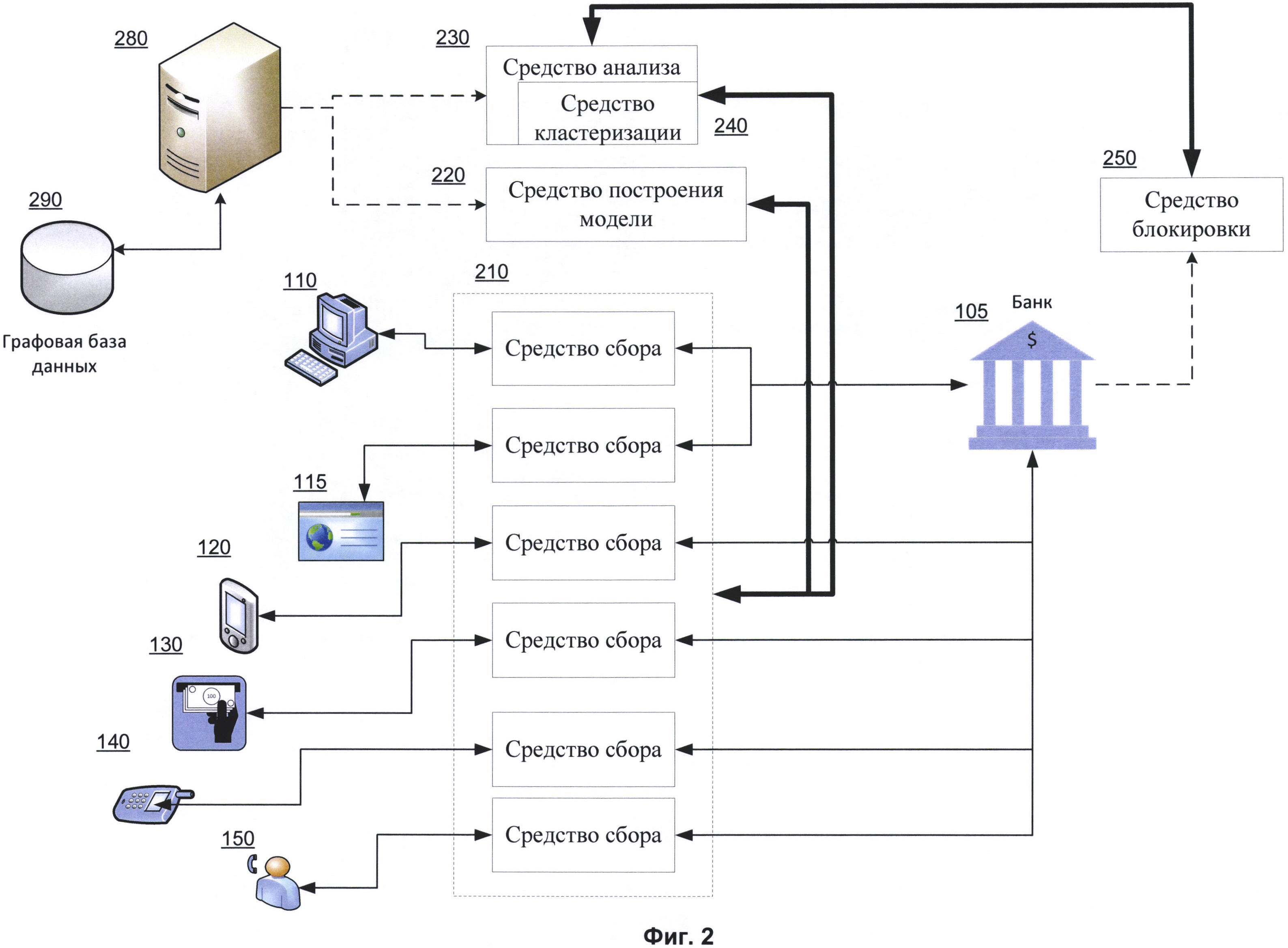

Фиг. 2 отображает структуру системы выявления подозрительной активности пользователя при взаимодействии пользователя с различными банковскими сервисами;

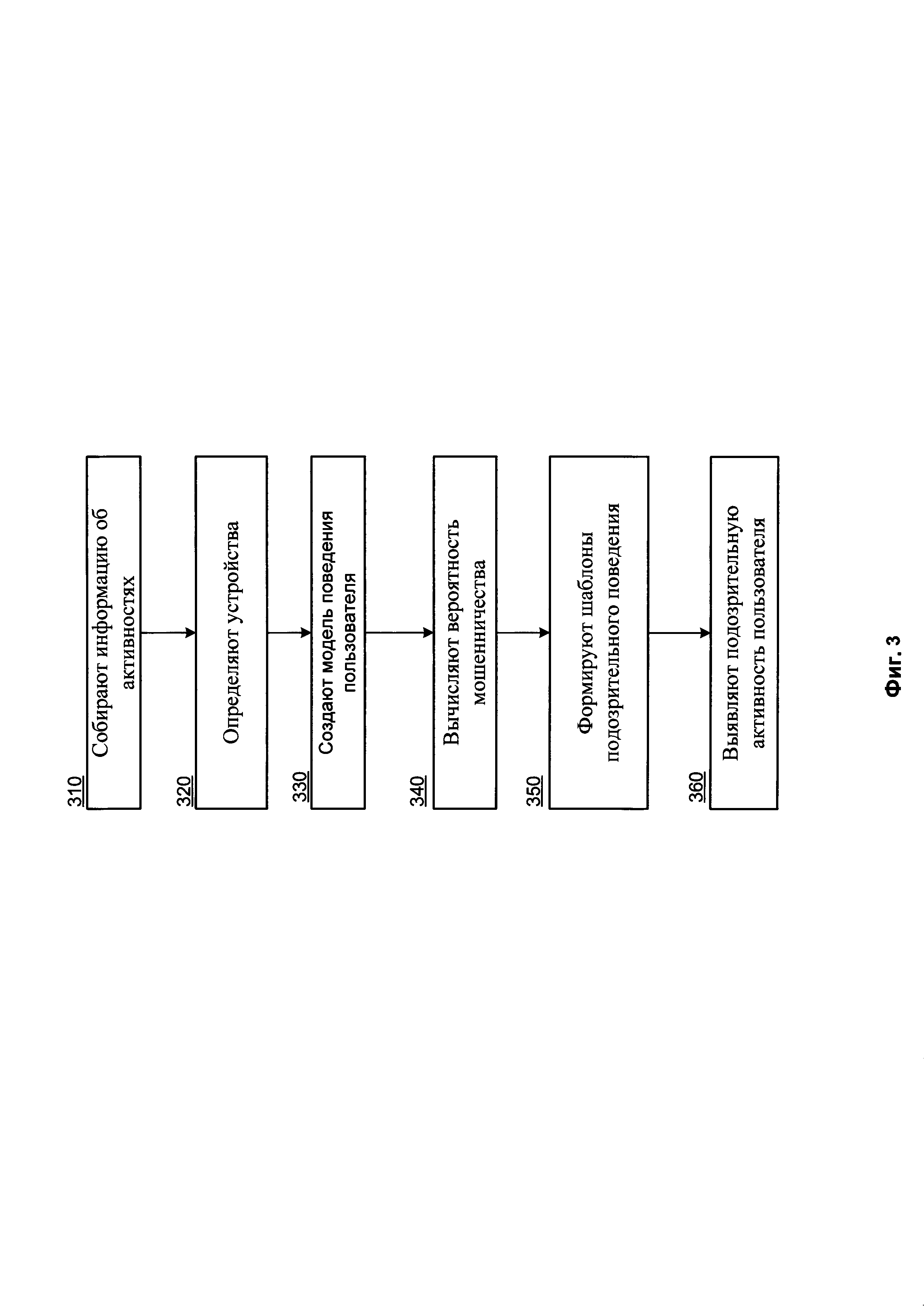

Фиг. 3 отображает способ выявления подозрительной активности пользователя при взаимодействии пользователя с различными банковскими сервисами;

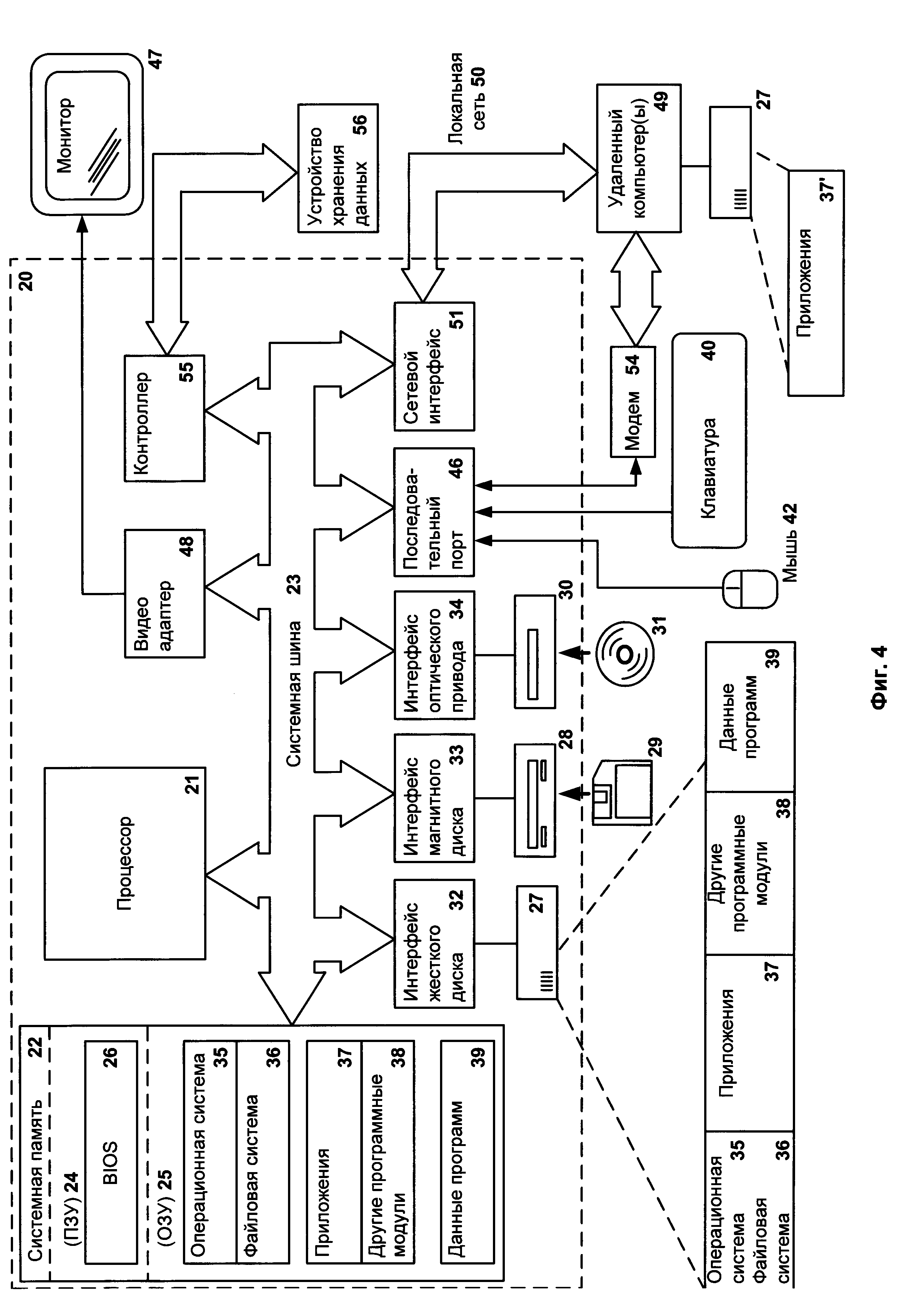

Фиг. 4 представляет пример компьютерной системы общего назначения, на которой может быть реализовано настоящее изобретение.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

Фиг. 1 отображает структуру взаимодействия пользователя с банковскими сервисами.

Взаимодействие пользователя с банком 105 может производиться с помощью различных сервисов дистанционного банковского обслуживания (банковских сервисов):

- онлайн-банкинга на веб-сайте банка (англ. online banking) 110;

- интернет-транзакций (англ. online transaction) 115;

- мобильного приложения банка (англ. mobile banking) 120;

- банкомата (англ. automated teller machine, ATM) 130;

- платежного терминала (англ. point of sale terminal, POS-terminal) 140;

- центра обработки звонков (англ. call-center) 150.

Стоит отметить, что аккаунт пользователя в банке - это сущность, которая идентифицирует пользователя. Аккаунт пользователя может содержать его личные данные (паспортные данные, электронная почта, номер мобильного телефона, аутентификационные данные для онлайн-банкинга). С аккаунтом пользователя связана история денежных (платежи, переводы, покупки) и неденежных (изменение личных данных, перевыпуск карты) операций. В одном из вариантов реализации аккаунт пользователя и связанная с ним история хранятся в базе данных, размещенной в IT-системах банка (например, на сервере баз данных банка).

Стоит отметить, что для одного банковского аккаунта возможно выполнение одних и тех же операций посредством различных банковских сервисов. Так, например, личные данные могут быть изменены с помощью онлайн-банкинга 110 в личном кабинете, после звонка в центр обработки звонков 150 и последующей идентификацией пользователя, например, с использованием секретного слова и непосредственно во время визита пользователя в отделение банка. Перевод средств на другую карту или счет возможен с помощью банкомата 130 или онлайн-банкинга 110. Оплата товаров и услуг может быть осуществлена посредством банкомата 130, интернет-транзакции 115, мобильного приложения 120, платежного терминала 140 или онлайн-банкинга 110. Стоит отметить, что взаимодействие с некоторыми банковскими сервисами происходит через посредников (например, можно пользоваться банкоматом 130 банка, который не выпускал карту пользователя, оплата товара может производиться с использованием платежного терминала 140, который связан с банком магазина, в котором пользователь производит покупку). Также у пользователя в одном и том же банке могут быть различные карты (как дебетовые, так и кредитные с разными условиями использования, лимитами и тарифами), кроме того, карты пользователя, выпущенные в одном банке, могут использовать различные платежные системы (например, Visa или MasterCard).

Описанное многообразие банковских сервисов и операций, производимых пользователем, приводит к многообразию мошеннических сценариев, которые применяются злоумышленниками для неправомерного использования банковских средств пользователя.

Фиг. 2 отображает структуру системы выявления подозрительной активности пользователя при взаимодействии пользователя с различными банковскими сервисами.

С помощью средства сбора данных 210 производят сбор информации о взаимодействии пользователя с двумя и более банковскими сервисами:

- онлайн-банкинг на веб-сайте банка 110;

- интернет-транзакции 115;

- мобильное приложение банка 120;

- банкомат 130;

- платежный терминал 140;

- центр обработки звонков 150.

Стоит отметить, что в общем случае средство сбора данных 210 собирает информацию о пользовательской активности и сопряженным с ней параметрам окружения. Активность в общем случае - совокупность действия пользователя и результата данного действия, где событие возникает в результате действия пользователя, а действие производится с использованием устройства при взаимодействии пользователя с отдельно взятым банковским сервисом.

Устройство в рамках настоящего изобретения - программная среда исполнения, выполняющаяся на вычислительном устройстве (например, браузер, выполняющийся на компьютере, приложение банка, выполняющееся на мобильном устройстве, операционные системы банкомата и терминала оплаты).

Сопряженные параметры окружения - параметры активности (например, время активности, геолокация активности, свойства устройства, с которого проводилась активность). В одном из вариантов реализации сопряженные параметры окружения включают в себя параметры действия пользователя. В другом варианте реализации сопряженные параметры окружения включают в себя параметры события. В еще одном варианте реализации сопряженные параметры окружения включают в себя параметры устройства, которое использовалось во время пользовательской активности.

К параметрам действия в общем случае относятся:

- аккаунт (или его идентификатор) пользователя в банке;

- время действия;

- идентификатор действия внутри банка (в общем случае в системах различных банков идентификаторы действий различны).

К параметрам события в общем случае относятся:

- результат события;

- контрагент пользователя;

- банк контрагента пользователя.

К параметрам устройства в общем случае относятся основные характеристики устройства и тип его связи с банком, например:

- версия операционной системы устройства, посредством которой пользователь взаимодействует с банковским сервисом;

- версия браузера;

- местоположение устройства;

- тип платежной системы;

- тип платежа (оплата с помощью PIN, оплата с помощью Pay-pass, оплата с помощью реквизитов банковской карты, оплата с помощью реквизитов банковского счета);

- идентификатор операционной системы, под управлением которой работает устройство;

- идентификатор Google ID или Apple ID;

- функционирует ли устройство (программная среда исполнения) в рамках виртуальной машины или эмулятора.

Количество сопряженных параметров окружения не ограничено и зависит от реализации настоящей системы. Любая информация, собранная средством сбора данных 210 и описывающая параметр окружения, может быть использована настоящей системой в дальнейшем.

Средство сбора данных 210 работает на отдельном компьютерном устройстве, с использованием которого пользователь взаимодействует с отдельным банковским сервисом.

Стоит отметить, что при взаимодействии с банковскими сервисами пользователь использует свой аккаунт или связанные с ним отдельные атрибуты (логин, номер счета, номер карты, номер телефона, адрес). В зависимости от банка и сложности его информационных систем атрибуты аккаунта и доступные пользователю активности при взаимодействии с банком в общем случае схожи, но отличаются количеством и возможностью доступа к некоторым атрибутам посредством какого-либо отдельного банковского сервиса (например, выпуск дополнительной карты в банках одной группы возможен после заявления в онлайн-банкинге 110, в банках другой группы после звонка в центр обработки звонков 150, а в банках третьей группы только после личного посещения офиса банка).

С использованием отдельного банковского сервиса возможен ограниченный набор действий (активностей) с ограниченным набором атрибутов (например, с помощью платежного терминала 140 нельзя менять пользовательские данные, а с помощью звонка в центр обработки звонков 150 нельзя выполнять платеж по реквизитам счета).

В одном из вариантов реализации средство сбора данных 210 получает данные, содержащие параметры устройства с помощью сценария JavaScript, размещенного на веб-сайте банка. Сценарий используется для сбора данных, например, при работе пользователя в личном кабинете посредством браузера. В данном случае сценарий также может выполнять функции обнаружения атак «человек посередине» (англ. man in the middle). В еще одном варианте реализации средство сбора данных 210 получает информацию об устройстве с помощью интерфейса программирования приложений (англ. application programming interface, API), предоставляемый мобильным комплектом разработчика (англ. mobile software development kit, Mobile SDK). Так информация об устройстве может быть получена при использовании мобильного приложения банка на смартфоне пользователя. В еще одном варианте реализации средство сбора данных 210 получает информацию с помощью расширения браузера при проведении пользователем платежей в сети интернет, при этом расширение браузера может являться, например, компонентом приложения безопасности (антивирусного приложения). В одном из вариантов реализации средство сбора данных 210 может быть компонентом программного обеспечения, под управлением которого работает банкомат 130, при этом средство сбора данных 210 может собирать данные о поведении пользователя (например, время реакции пользователя на ввод PIN-кода, скорость ввода PIN-кода), получать изображение с камеры, встроенной в банкомат 130. В одном из вариантов реализации банкомат может быть оборудован биометрическими системами (например, камерой или сканером отпечатков пальцев), данные с которых (например, фотография пользователя или данные, хранящие в себе описание отпечатка пальца пользователя) также получает средство сбора данных 210.

С помощью упомянутых вариантов реализации средством сбора данных 210 может быть вычислен «отпечаток» (англ. fingerprint) устройства. Отпечаток - это рассчитанный математическими методами идентификатор устройства, позволяющий идентифицировать (отличить от других) данное устройство. В одном из вариантов реализации отпечаток есть функция от параметров устройства (например, хеш-сумма, вычисленная по параметрам устройства). В общем случае отпечаток содержит идентификатор устройства, который в свою очередь может являться числом, строкой, набором чисел/строк или иной, описываемой математически, структурой данных.

Собранная информация передается средству построения модели 220 и средству анализа 230.

Средство построения модели 220 исполняется на удаленном сервере 280 или в качестве облачного сервиса. Средство построения модели 220, используя собранную средством сбора данных 210 информацию о взаимодействия пользователя с по меньшей мере двумя банковскими сервисами, обнаруживает связи между активностями пользователя. В общем случае связи активностей обнаруживаются средством построения модели 220 в рамках одного банковского аккаунта пользователя. Кроме того, средство построения модели 220 обнаруживает связи активностей разных банковских аккаунтов пользователей. Такая связь - это, например, использование одного устройства несколькими пользователями. Еще одним примером упомянутой связи может являться цель платежа. Например, если пользователь «А» и пользователь «В» оплачивают один и тот же номер телефона.

По обнаруженным связям средство построения модели 220 создает модель поведения пользователя. Модель поведения может описывать как отдельного пользователя, так и группу пользователей. Модель строится на основании предоставленных средством сбора данных 210 идентификаторов устройств и аккаунтов пользователей, посредством которых были совершены активности. В общем случае модель - это граф из сущностей и связей между ними. Сущности - это вершины графа, в общем варианте реализации сущностями являются устройства и аккаунты пользователей. Связи графа - это набор правил взаимодействия, при этом правило взаимодействия между устройствами и банковскими сервисами посредством аккаунта пользователя - это сценарий, описывающий набор действий пользователя. В общем случае правило взаимодействия описано с помощью условий, основывающихся на сопряженных параметрах окружения.

Стоит отметить, что каждая активность (событие и его результат), информация о которой собрана средством сбора 210 и передана средству построения модели 220, связана с по меньшей мере одной сущностью.

Связи между сущностями отражают совместное или последовательное использование разных вершин (например, пользователи могут использовать разные устройства с разной частотой). Связи между сущностями могут иметь отношение одна ко многим и многие ко многим.

В частном случае в качестве модели может выступать набор правил, нейросеть (или набор нейросетей), одно/несколько деревьев или лес, или же иная композиция, описываемая сущностями (в частном случае вершинами) и связами между ними (в частном случае функциями).

Правила взаимодействия между сущностями (связи) могут быть описаны в текстовом виде, в виде статистической информации (статистическая модель с параметрами), деревьев решений (англ. decision tree), нейросети.

В процессе работы средство построения модели 220 накапливает информацию, полученную от средства сбора 210. Граф при этом строится на основании накопленной информации об активностях пользователя. Каждая активность пользователя в данном варианте реализации модели представляет собой путь в графе (переход от вершины к вершине) между сущностями. При этом путь не ограничен двумя вершинами.

В одном из вариантов реализации граф может перестраиваться частично, например, при получении каждой новой активности пользователя. В другом варианте реализации граф может перестраиваться полностью. В еще одном варианте реализации граф может перестраиваться целиком или частично средством построения модели 220 после накопления заданного количества активностей (например, 10000). Стоит отметить, что банковские IT-системы - это высоконагруженные системы. Количество активностей от всех пользователей банка достаточно велико (может достигать нескольких тысяч активностей в секунду). Поэтому перестроение графа на каждом шаге может вызывать замедление IT-систем банка, так как использует значительное количество вычислительных ресурсов.

В одном из вариантов реализации для хранения модели могут использоваться графовые базы данных 290 (известны из существующего уровня техники).

В общем случае построение модели начинается средством построения модели 220 сразу, с первых активностей пользователя, полученных от средства сбора данных 210. В одном из вариантов реализации построение модели начинается после временного интервала (несколько недель или месяцев). Модель считается построенной, если в ней присутствует набор активностей, содержащий по меньшей мере две активности взаимодействия пользователя посредством аккаунта с по меньшей мере двумя различными с банковскими сервисами. Построенная модель доступна средству анализа 230.

В одном из вариантов реализации при возникновении активности, уже присутствующей в графе, повышается вероятность этой активности, то есть увеличивается вероятность совместного использования сущностей, с которыми связано произошедшее событие.

В одном из вариантов реализации после построения граф не содержит путей, описывающих мошеннические активности. В другом варианте реализации граф содержит пути, описывающие мошенническую активность, которая была выявлена в других банках (например, активность, в которой использование устройства и платежи по карте производятся из мест, географически далеко удаленных друг от друга). Таким образом, впоследствии накопленные данные (например, имеющиеся шаблоны поведения) по конкретному банку дополняют модель банка, а также могут быть использованы в моделях других банков в дальнейшем.

В одном из вариантов реализации для каждой прошедшей активности пользователя, каждого аккаунта пользователя и каждого устройства средство построения модели 220 вычисляет вероятность мошенничества (в общем случае от 0 до 1). Например, если с аккаунта пользователя многократно выявлялась мошенническая активность по информации от банка, аккаунт такого пользователя будет иметь высокую (например, более 0.6) вероятность мошенничества. Если происходит активность с одинаковыми (совпадающими) сопряженными параметрами окружения, например, оплата одного и того же номера мобильного телефона, с разных устройств разными картами, и об активностях оплаты этого номера мобильного телефона есть подтвержденная информация о мошенничестве от банка, то такая активность (очередная оплата этого номера мобильного телефона) также будет высокую вероятность мошенничества. В одном из вариантов реализации для каждого правила взаимодействия между устройством и банковским сервисом средство построения модели 220 также вычисляет вероятность мошенничества. Например, использование виртуальной машины (сопряженный параметр окружения, описывающий устройство) в некоторых случаях увеличивает вероятность мошенничества во время взаимодействия пользователя с банковским сервисом. Использование, так называемых «устройств со странной конфигурацией» (англ. odd devices) также зачастую увеличивает вероятность мошенничества. Примером такого устройства является совместное использование «Internet Explorer 6» и «Windows 10». В одном из вариантов реализации все вычисленные вероятности мошенничества сохраняются в графе.

В общем случае средство построения модели 220 также получает информацию по подтвержденному мошенничеству (например, клиент сообщил лично банку о случае мошенничества, а банк 105 в свою очередь проинформировал настоящую систему). В одном из вариантов реализации банк 105 предоставляет идентификатор сущности, по которому средство построения модели 220 обнаруживает в графе сущность и связи, которые связаны с мошенничеством. Средство построения модели 220 выстраивает набор связей, связанных с мошенничеством. В одном из вариантов реализации средство построения модели 220 определяет, какие сущности были связаны с этим случаем мошенничества, используя сопряженные параметры окружения. Например, если мошенничество произошло во время онлайн-сессии пользователя, определяется контрагент (например, другой пользователь), и набор сущностей, связанных с ним (с другим пользователем). Если мошенничество произошло с использованием банковской карты, определяется, например, набор связей между терминалом оплаты и множеством пользователей, использующих его.

В одном из вариантов реализации при добавлении в модель мошеннических активностей в связи между сущностями добавляются правила «если». В одном из вариантов реализации данные правила могут основываться на сопряженных параметрах окружения. Например, если оплата производится со скомпрометированного мошеннической активностью терминала (сущностью, входящей в состав пути, отражающего мошенническую активность в графе), то такая транзакция (активность) - подозрительная, то есть, вероятно, мошенническая. Если устройство скомпрометировано, все, кто пользуется устройством, находятся в зоне риска (потенциально могут стать жертвой мошенничества). Стоит отметить, что скомпрометированное устройство - это сущность, для которой в модели содержатся связи, вероятность мошенничества которых выше порогового значения.

Средство анализа 230 исполняется на удаленном сервере 280 или в качестве облачного сервиса. Средство анализа 230 во время очередной активности пользователя при взаимодействии с банковским сервисом проверяет вероятность мошенничества активности по модели, основываясь на информации, предоставленной средством сбора данных 210. В одном из вариантов реализации проверка происходит путем сопоставления происходящих активностей с путями графа модели. При возникновении активности она обнаруживается средством анализа 230 в дереве, затем при возникновении следующей активности средство анализа производит движение по путям дерева. Если путь дерева имеет малую вероятность (активность редкая) или является мошенническим (активность соответствует заведомо мошенническому пути в графе), средство анализа 230 формирует инцидент. После формирования инцидента в одном из вариантов реализации происходит информирование банка через один или несколько каналов коммуникации настоящей системы с банком. В другом варианте реализации выполняется действие по предотвращению мошенничества (например, блокировка аккаунта пользователя). В еще одном варианте реализации инцидент передается средству блокировки 250.

В одном из вариантов реализации средство анализа 230 формирует шаблоны подозрительного (вероятно мошеннического) поведения. Шаблон подозрительного поведения - это сценарий, содержащий набор прошедших активностей взаимодействия пользователя с по меньшей мере двумя различными банковскими сервисами. Набор содержит по меньшей мере одну подозрительную активность. Подозрительная активность в рамках работы средства анализа 230 - это активность, соответствующая аккаунту пользователя или устройству, для которых вычислена вероятность мошенничества, которая выше порогового значения.

Стоит отметить, что для выявления шаблонов могут использоваться экспертные знания, эвристики, а также модели, известные из уровня техники и основанные на обучении (статистические, deep learning и другие).

Стоит также отметить, что выявление шаблонов меняет правила взаимодействия сущностей в модели для определения вероятностей мошенничества. В одном из вариантов реализации средство анализа 230 передает выделенный шаблон подозрительного поведения средству построения модели 220 для изменения модели.

Кроме того, шаблоны могут формироваться средством анализа 230 и без явного информирования системы со стороны банка о подозрительной активности. В одном из вариантов реализации аккаунт пользователя (или группа аккаунтов пользователей) в графе имеет вероятность мошенничества (например, от 0 до 1). Чем меньше случаев мошенничества выявлено на аккаунте пользователя, тем вероятность мошенничества меньше. В этом случае на основании ненормального поведения пользователя определяется вероятность того, насколько такое поведение мошенническое. Ненормальное поведение - это та активность, вероятность мошенничества которой близка (например, менее 0.05) вероятности мошенничества. Например, транзакция происходит с устройства, которое исполняется на виртуальной машине (определено по параметрам окружения). В одном случае исполнение транзакции на виртуальной машине нормально (пользователь всегда использует защищенные схемы оплаты), в другом случае - ненормально (пользователь первый раз за 1000 транзакций воспользовался виртуальной машиной, что может свидетельствовать либо о том, что он повысил безопасность транзакции, либо транзакция скомпрометирована).

В одном из вариантов реализации при определении ненормального поведения пользователя используются по меньшей мере две вероятности мошенничества взаимодействия пользователя с по меньшей мере двумя банковскими сервисами.

В случае выявления ненормального поведения при взаимодействии пользователя с по меньшей мере двумя различными банковскими сервисами средство анализа 230 рассматривает упомянутое поведение, как кандидат на шаблон подозрительной активности. Средство анализа 230 информирует банк. После проверки каждой подобной активности в банке может формироваться подтвержденная банком мошенническая активность (либо, наоборот, подтвержденное банком отсутствие мошеннической активности), и шаблон предается средством анализа 230 средству построения модели 220 для перестроения связей модели. В одном из вариантов реализации в случае выявления ненормального поведения средство анализа 230 передает информацию средству блокировки 250.

Средство кластеризации 240 может функционировать как отдельное средство или как часть средства анализа 230. Оно выделяет кластера типовых активностей, отличных от большинства. Типовая активность - это набор событий при взаимодействии пользователя с банковским сервисом, имеющий схожую последовательность связей и параметры окружения. Каждый кластер содержит активности взаимодействия пользователя с по меньшей мере двумя банковскими сервисами. В одном из вариантов реализации средство кластеризации выделяет кластера по параметрам окружения, полученным от банка (например, система безопасности банка определила, что ведется атака банковских IT-систем). После выделения кластера он может быть описан шаблоном и передан средству анализа на предмет определения мошенничества. При выделении кластера могут использоваться методы активного обучения (англ. active learning), известные из существующего уровня техники. После выделения кластера в одном из вариантов реализации он может быть отправлен аналитику (специалисту по безопасности) для выявления мошеннической активности. В другом варианте реализации выделенный кластер отправляется на анализ в банк.

Средство блокировки 250 после получения инцидента от средства анализа 230 блокирует следующую активность пользователя при взаимодействии с банковским сервисом, отличном от банковского сервиса, при взаимодействии с которым произошла текущая активность. Например, если обнаружена мошенническая активность через онлайн-банк, происходит информирование банковские систем о том, что системой обнаружена мошенническая активность, затрагивающая онлайн-банкинг и, например, по шаблону в дальнейшем мобильный банкинг. Если злоумышленник попробует использовать мобильное приложение - система заблокирует это событие (например, операция входа в мобильное приложение будет завершена с ошибкой даже при вводе злоумышленником корректных данных).

Фиг. 3 отображает способ выявления подозрительной активности пользователя при взаимодействии пользователя с различными банковскими сервисами.

На этапе 310 с помощью средства сбора данных 210, работающего на компьютерных устройствах, с использованием которых пользователь взаимодействует с банковскими сервисами, производят сбор информации о прошедших активностях, совершенных на упомянутых устройствах в результате взаимодействия пользователя посредством аккаунта с по меньшей мере двумя различными банковскими сервисами:

- онлайн-банкинг на веб-сайте банка 110;

- интернет-транзакции 115;

- мобильное приложение банка 120;

- банкомат 130;

- платежный терминал 140;

- центр обработки звонков 150.

На этапе 320 с помощью средства сбора данных 210 вычисляют идентификатор каждого устройства, которое используется при взаимодействии через аккаунт пользователя с банковским сервисом.

На этапе 330 с помощью средства построения модели 220, работающего на удаленном сервере или в качестве облачного сервиса, создают модель поведения пользователя на основании собранной информации о прошедших активностях, совершенных на устройствах во время взаимодействия пользователя с банковскими сервисами, и вычисленных идентификаторов устройств, причем упомянутая модель также содержит набор правил взаимодействия между устройствами и банковскими сервисами посредством аккаунта пользователя. В одном из вариантов реализации правило взаимодействия между устройствами и банковскими сервисами посредством аккаунта пользователя представляет собой сценарий, описывающий набор действий пользователя.

На этапе 340 с помощью средства построения модели 220 для каждой прошедшей активности пользователя, каждого аккаунта пользователя и каждого устройства вычисляют вероятность мошенничества. В одном из вариантов реализации для каждого правила взаимодействия между устройством и банковским сервисом также вычисляют вероятность мошенничества.

На этапе 350 с помощью средства анализа 230, работающего на удаленном сервере или в качестве облачного сервиса, формируют шаблоны подозрительного поведения пользователя, при этом упомянутые шаблоны содержат набор указанных прошедших активностей при взаимодействии пользователя с по меньшей мере одним банковским сервисом, причем упомянутый набор содержит по меньшей мере одну подозрительную прошедшую активность, при этом подозрительной является активность, которая соответствует аккаунту пользователя или устройству, для которых вычислена вероятность мошенничества, которая выше порогового значения.

На этапе 360 с помощью средства анализа 230 выявляют текущую активность пользователя, возникающую в результате взаимодействия пользователя посредством аккаунта с по меньшей мере одним банковским сервисом, как подозрительную в случае, если текущая активность пользователя соответствует по меньшей мере одному сформированному шаблону подозрительного поведения пользователя.

Фиг. 4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 4. В вычислительной сети могут присутствовать также и другие устройства, например маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.