Результат интеллектуальной деятельности: СПОСОБ ОПТИМИЗАЦИИ СИСТЕМЫ ОБНАРУЖЕНИЯ МОШЕННИЧЕСКИХ ТРАНЗАКЦИЙ

Вид РИД

Изобретение

Область техники

Изобретение относится к технологиям сферы компьютерной безопасности, а более конкретно к способам оптимизации системы обнаружения мошеннических транзакций.

Уровень техники

В настоящее время существует большое количество программного обеспечения, с помощью которого можно проводить различные онлайн-транзакции. Многие транзакции совершаются с помощью онлайн-банкинга, используя стандартные браузеры, также используются отдельные банковские клиенты, которые особенно популярны на мобильных платформах. Используя браузер для проведения транзакции, пользователь, как правило, заходит на сайт банка, проходит авторизацию (которая иногда бывает двухфакторной, например, с помощью SMS или токена), после чего получает возможность проводить операции со своими средствами.

Неудивительно, что с ростом количества онлайн-платежей данным сегментом услуг заинтересовались злоумышленники, которые активно исследуют возможные варианты перехвата передаваемых во время транзакции данных с целью незаконного перевода средств. Как правило, кражу данных транзакций осуществляют с помощью вредоносных программ, которые попадают на компьютеры пользователей (посредством заражения компьютеров). Чаще всего подобные программы попадают на компьютеры через популярные интернет-браузеры, выполняют перехват данных, вводимых с устройств ввода (таких как клавиатура или мышь), или перехватывают данные, отправляемые в сеть (сетевые пакеты). Например, вредоносные программы, заражающие браузеры, получают доступ к файлам браузера, просматривают историю посещений и сохраненные пароли при посещении веб-страниц. Перехватчики ввода данных (англ. keyloggers) перехватывают ввод данных с клавиатуры или мыши, делают снимки экранов (англ. screenshots) и скрывают свое присутствие в системе с помощью целого ряда руткит-технологий (англ. rootkit). Подобные технологии также применяются при реализации перехватчиков сетевых пакетов (снифферов трафика, англ. traffic sniffers), которые перехватывают передаваемые сетевые пакеты, извлекая из них ценную информацию, такую как пароли и другие личные данные. Стоит отметить, что заражение чаще всего происходит с использованием уязвимостей в программном обеспечении, которые позволяют использовать различные эксплойты (англ. exploit) для проникновения в компьютерную систему.

Существующие антивирусные технологии, такие как использование сигнатурной или эвристической проверок, методы проактивной защиты или использование списков доверенных приложений (англ. whitelist), хотя и позволяют добиться обнаружения многих вредоносных программ на компьютерах пользователей, однако не всегда способны определить их новые модификации, частота появления которых растет день ото дня. Таким образом, требуются решения, которые могли бы обезопасить процедуру проведения онлайн-платежей у пользователей.

Учитывая растущее количество онлайн-транзакций со стороны злоумышленников, которые являются мошенническими (англ. fraud), банки используют свои схемы проверки проводимых онлайн-транзакций. Одна из таких проверок основана на определении вводимых пользователем данных с целью определения работы вредоносных программ (ботов).

Например, в заявке US 20110251951 описан вариант обнаружения мошенничества на основании аномалий, связанных со слишком высоким значением определенного параметра ввода данных. Патент US 7793835 раскрывает обнаружение факта мошенничества на основании слишком большого изменения определенных параметров (например, количества проведенных транзакций).

Однако настоящие публикации не предлагают возможности определения ложных срабатываний (ошибки первого рода, когда транзакция пользователя определяется как мошенническая) и борьбы с ними, а вместе с тем от количества подобных ошибок напрямую зависит качество предоставляемого банком (финансовой организации) сервиса.

Анализ предшествующего уровня техники позволяет сделать вывод о неэффективности и в некоторых случаях о невозможности применения предшествующих технологий, недостатки которых решаются настоящим изобретением, а именно способом оптимизации системы обнаружения мошеннических транзакций.

Раскрытие изобретения

Технический результат настоящего изобретения заключается в уменьшении ложных срабатываний при работе способа обнаружения ложных срабатываний. Для достижения указанного результата предлагается способ настройки параметров системы для обнаружения мошеннических транзакций, при этом способ включает этапы, на которых: получают данные о пользовательской сессии во время транзакции; используют полученные данные для определения мошеннической транзакции; определяют ложное срабатывание при определении мошеннической транзакции; изменяют параметры системы для обнаружения мошеннических транзакций для исключения ложного срабатывания.

Согласно одному из вариантов реализации пользовательская сессия разбивается на фреймы.

Согласно еще одному из вариантов реализации определение мошеннической транзакции происходит в рамках фрейма.

Согласно другому варианту реализации пользовательская сессия включает набор пользовательских действий.

Согласно одному из вариантов реализации пользовательская сессия ограничена по времени.

Согласно еще одному из вариантов реализации данные о пользовательской сессии могут включать по меньшей мере одно из: количество нажатий клавиш на клавиатуре, кнопок мыши; траектория движения мыши или трекбола; загрузка веб-страниц; частота перехода по ссылкам на веб-страницах; особенности ввода данных пользователем.

Согласно другому варианту реализации обнаружение мошеннических транзакций основано на определении аномалий.

Согласно одному из вариантов реализации аномалии включают по меньшей мере одно из: большая скорость перехода по веб-страницам; посещение веб-страниц, которые пользователь обычно не посещает; большая частота выполнения действий, связанных с вводом данных

Согласно еще одному из вариантов реализации система обнаружения мошеннических транзакций включает средство анализа данных, которое использует данные о пользовательской сессии для обнаружения аномалий.

Согласно другому варианту реализации параметры системы включают размер фрейма.

Согласно одному из вариантов реализации ложное срабатывание заключается в определении, что транзакция пользователя определяется как мошенническая транзакция.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

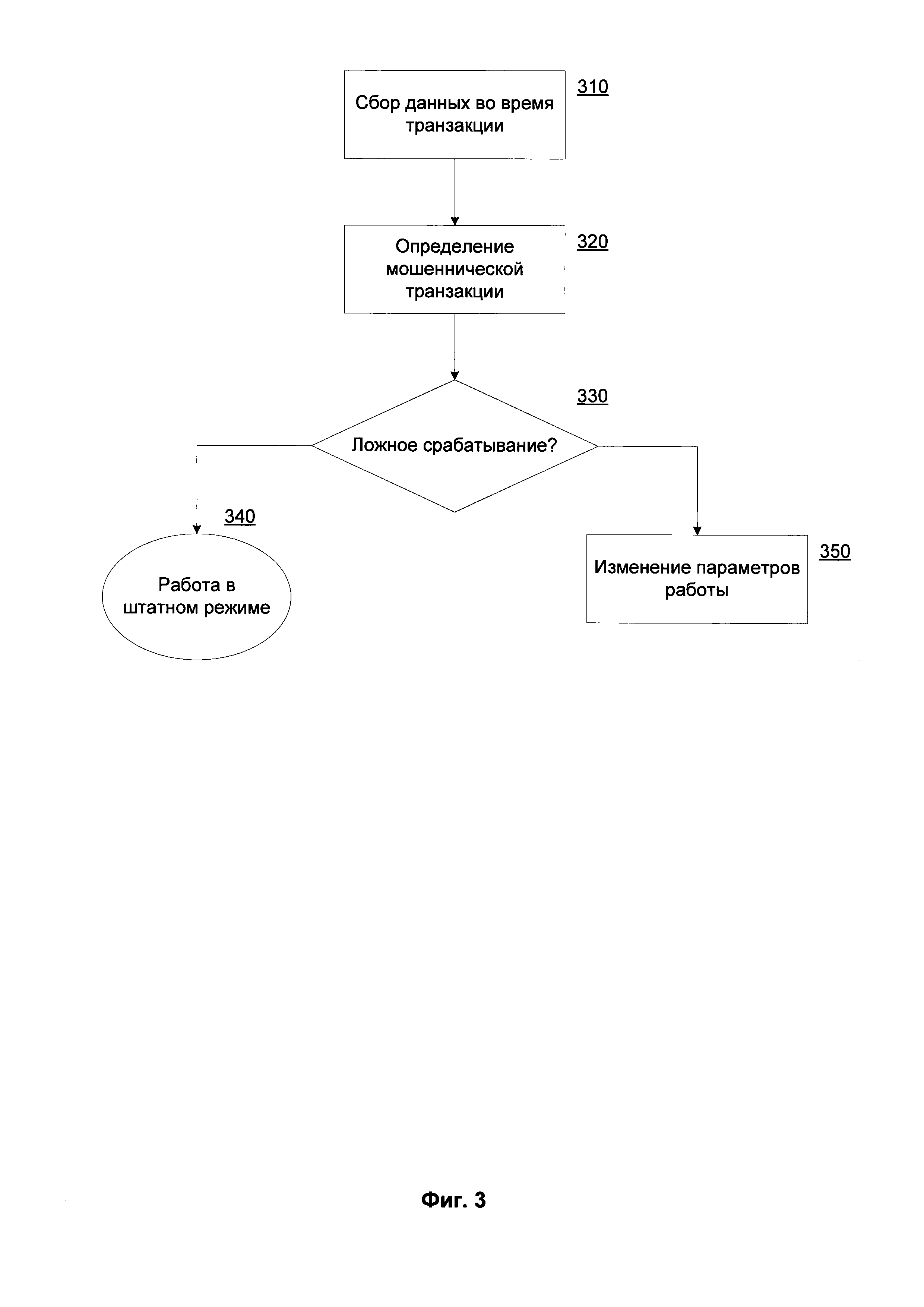

Фиг. 1 иллюстрирует гистограмму пользовательских действий.

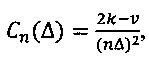

Фиг. 2 показывает работу системы по обнаружению ложных срабатываний, связанных с обнаружением мошеннических транзакций.

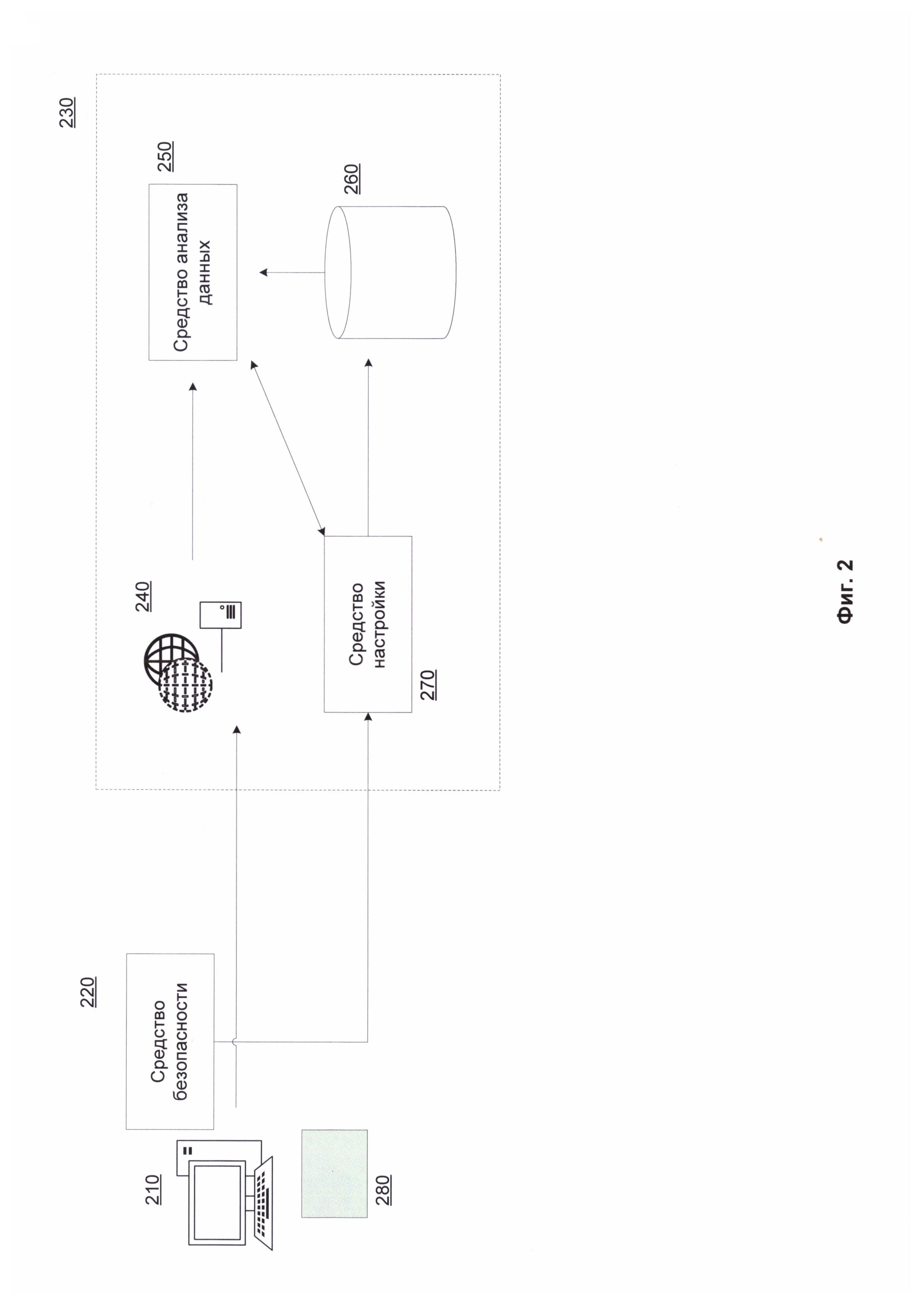

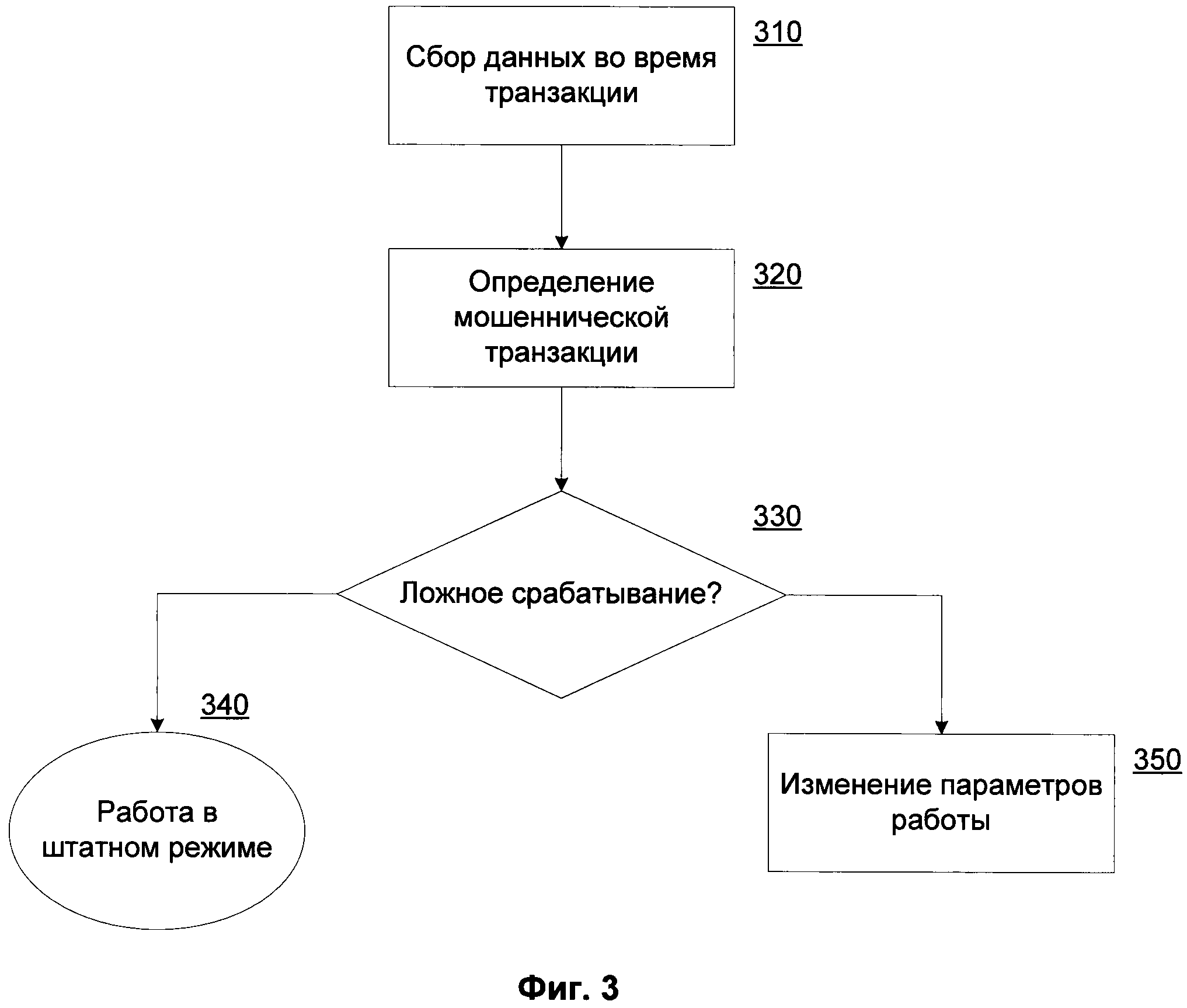

Фиг. 3 отображает способ обнаружения ложных срабатываний, связанных с обнаружением мошеннических транзакций.

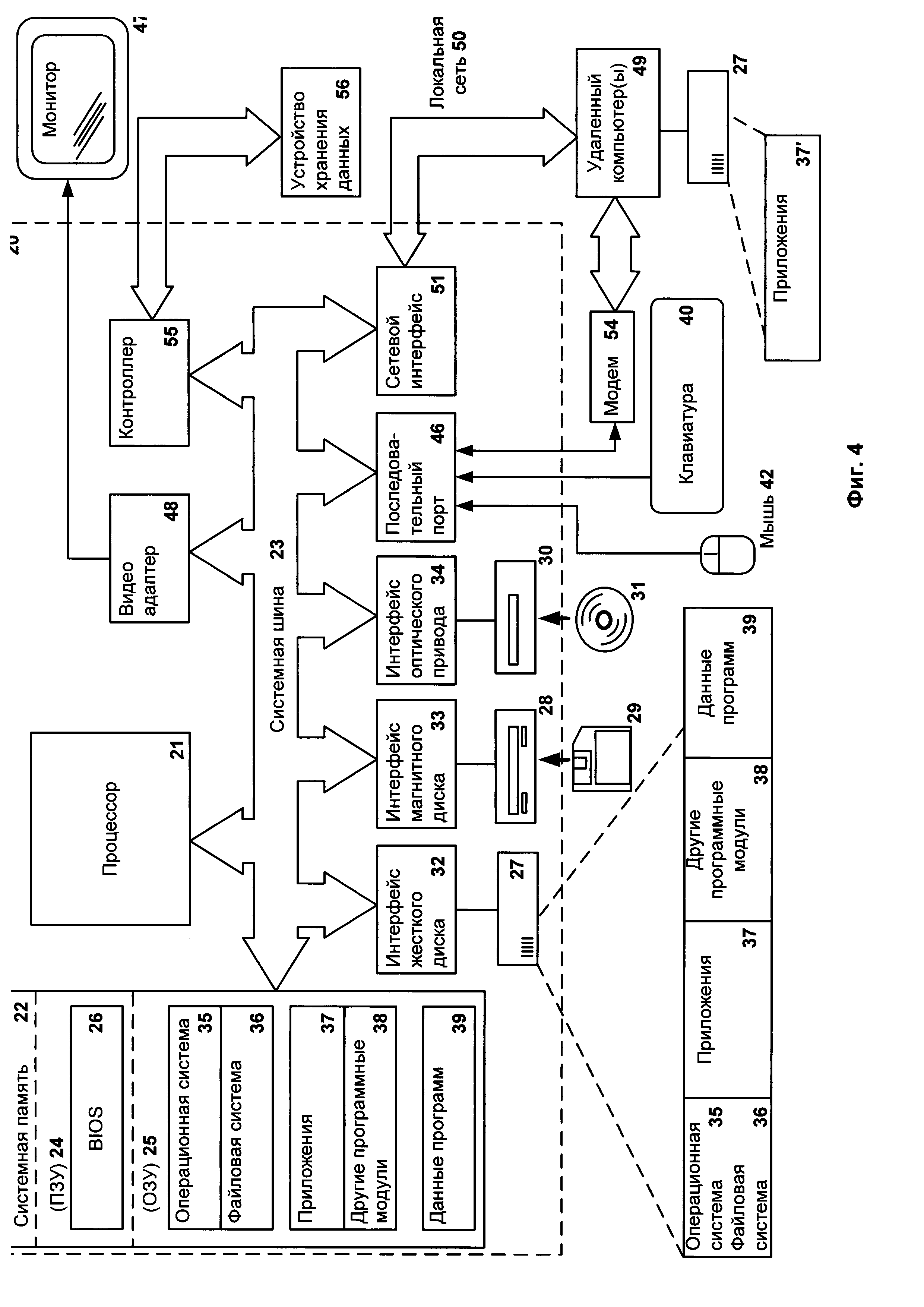

Фиг. 4 представляет пример компьютерной системы общего назначения, на которой может быть реализовано настоящее изобретение.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Настоящее изобретение позволяет устранить недостатки текущих решений по борьбе с электронным мошенничеством (англ. online fraud), которые связаны с ложными срабатываниями подобных систем. Для более полного понимания работы настоящего изобретения в описании будут даны пояснения относительно общих принципов работы методов электронной коммерции (англ. online commerce) и связанных с этими методами угроз.

Пользователь, который пытается совершить онлайн покупку или выполнить ряд действий со своими денежными средствами на сайте банка, совершает ряд действий - нажимает клавиши мыши или клавиатуры, загружает определенные страницы, выполняет запросы на проведение транзакций, выполняет вход/выход в личный кабинет на сайте банка или выполняет иные действия, связанные с онлайн транзакциями. Сессией называется набор подобных действий, ограниченных определенными рамками - как правило, временными. Период времени может быть фиксированным (например, 10 минут) или зависеть от каких-либо параметров (например, время сессии, которое определяется входом и выходом пользователя в личный кабинет на сайте банка).

Фиг. 1 иллюстрирует гистограмму пользовательских действий. Гистограмма 100 иллюстрирует количество пользовательских действий в зависимости времени. Для упрощения понимания будем считать, что гистограмма 100 отражает одну пользовательскую сессию. Каждый столбец 120 показывает количество действий за заданный промежуток времени (например, за одну секунду). Набор столбцов 120 формирует фрейм 110, размер которого может варьироваться. Таким образом, можно говорить, что сессия включает несколько фреймов. В дальнейшем описании будем придерживаться того варианта реализации, в котором сессия включает один или несколько фреймов 110. С точки зрения анализа фреймы 110 используются для логики определения мошеннических транзакций. Как правило, в рамках выбранного фрейма 110 происходит анализ произошедших событий для определений отклонений (аномалий), которые можно рассматривать как мошеннические транзакции.

Настоящая заявка решает задачу выбора размера фрейма 110 с таким расчетом, чтобы исключить возможные ложные срабатывания, связанные с работой пользователя.

Рассмотрим работу системы 230 (Фиг. 2) по обнаружению ложных срабатываний, связанных с обнаружением мошеннических транзакций. На компьютере пользователя 210 может быть установлена вредоносная программа 280, которая совершает мошеннические транзакции с компьютера 210 без ведома пользователя. Данные по транзакции попадают на веб-сервис 240 банка или платежного сервиса, где они должны будут быть обработаны для проведения транзакции уже на серверной стороне (англ. backend, не отражено на Фиг. 2). Для оценки транзакции с точки зрения мошеннических действий данные по транзакции попадают на средство анализа данных 250. Данное средство 250 использует правила из базы данных правил 260 для обнаружения факта мошеннической транзакции.

Транзакция может быть признана мошеннической, если действия, которые привели к ее выполнению, по тем или иным признакам отличаются от обычных для пользователя действий (являются аномалиями). К примеру, подобными признаками могут являться:

- нестандартная (слишком большая) для пользователя скорость выполнения действий, таких как переход по страницам;

- посещение страниц, которые пользователь обычно не посещает;

- нестандартная (слишком большая) частота выполнения действий. Правила для обнаружения аномалий могут использовать один или несколько признаков для определения вероятности того, что транзакция может быть мошеннической.

Методы обнаружения аналогичны тем, что приведены в уровне техники и основаны на таких данных, как количество совершенных действий в единицу времени. Как правило, мошеннические транзакции характерны по ряду аномалий по сравнению с обычными транзакциями, которые выполняет человек - например, человек достаточно долго вводит данные по транзакции, использует мышь для переключения между элементами окна для ввода данных и т.д. Троянские программы, которые используют мошеннические методы ввода данных, как правило, имеют отличия - во время их работы нет фактического ввода данных с клавиатуры или мыши, ввод данных слишком быстрый и т.д.

С другой стороны, нельзя отбрасывать возможности ложных срабатываний, когда плохо настроенное средство анализа данных 250 (или неверно введенные правила для обнаружения факта мошеннической транзакции) может блокировать транзакции от пользователей в случае их похожести на возможные мошеннические транзакции. Для предотвращения подобных случаев используется средство настройки 270, которое выполняет изменение параметров работы средства 250 или базы данных 260.

В одном из вариантов реализации на компьютере 210 также установлено средство безопасности 220 (например, антивирус), которое передает дополнительную информацию о транзакции на средство настройки 270. Средство безопасности 220 может обнаружить вредоносную программу 280, однако это не всегда возможно, так как у средства безопасности 220 могут быть не обновлены антивирусные базы или отключены модули для обнаружения.

На Фиг. 3 отображен способ обнаружения ложных срабатываний, связанных с обнаружением мошеннических транзакций. На этапе 310 происходит сбор данных во время транзакции. На основе собранных данных на этапе 320 определяют факт возможной мошеннической транзакции, при этом на этапе 330 проверяется возможность ложного срабатывания. Если ложное срабатывание не было подтверждено, то работа системы по обнаружению ложных срабатываний, связанных с обнаружением мошеннических транзакций, продолжается в штатном режиме на этапе 340. В случае ложного срабатывания на этапе 350 производят изменение параметров работы.

Рассмотрим более подробно этапы, приведенные на Фиг. 3.

Набор данных на этапе 310 включает получение информации с компьютера пользователя 210 или с веб-сервиса 240 банка с помощью средства анализа данных 250. Данные могут собираться в рамках одного или нескольких фреймов 110. Данные могут включать:

- количество нажатий клавиш на клавиатуре, кнопок мыши;

- траекторию движения мыши или трекбола;

- загрузку веб-страниц;

- частоту (скорость) перехода по ссылкам на веб-страницах;

- особенности ввода данных пользователем (например, пауза между нажатиями клавиш, наличие и исправление ошибок при вводе, особенности использования мыши в виде траектории движения и заполнения полей ввода на веб-странице и т.д.).

Собранные данные попадают на вход алгоритмов (работающие в средстве 250) по определению мошеннических транзакций. Подобных алгоритмов много, и они работают примерно по одному общему шаблону, который основан на выявлении аномалий в наборе введенных данных, когда транзакция со стороны вредоносной программы будет отличаться от транзакций, которые проводит сам пользователь. Примеры алгоритмов раскрыты в публикациях US 8650080, US 20120204257 и других подобных.

Однако приведенные алгоритмы не застрахованы от ложных срабатываний, когда специфичное поведение пользователя при вводе данных во время транзакции может быть частично похоже на модель работы вредоносной программы, что будет заблокировано с помощью средства анализа данных 250. Таким образом, требуется определить ложные срабатывания на этапе 330. Ложные срабатывания могут быть определены несколькими возможными вариантами:

- обращение пользователя компьютера 210 с информацией о неудавшейся транзакции;

- оповещение от средства безопасности 220 о безопасной транзакции;

- информация от сотрудника банка о безопасной транзакции;

- дополнительное подтверждение от пользователя о легитимности попытки совершения транзакции (например, через СМС-подтверждение, голосовое подтверждение или при помощи иного средства двухфакторной авторизации, которое используется для дополнительного подтверждения легитимности транзакции);

- иные факторы.

При обнаружении ложного срабатывания на этапе 350 происходит изменение параметров работы указанных выше алгоритмов. В одном из вариантов реализации в настоящей заявке предлагаются подходы по изменению размера фреймов 110 в зависимости от количества событий.

Приведем несколько подходов, которые предполагают тренировку алгоритмов по определению размера фрейма.

Подход №1:

- сбор данных по сессиям (например, длительность)

- вычисление среднего значения по фрейму 110 (средняя длительность сессии делится на среднее количество событий в рамках сессии)

- вычисление минимального значения по фрейму 110 (минимальная длительность сессии делится на минимальное количество событий в рамках сессии);

- вычисляют обратные величины от среднего и минимального значения по фрейму 110;

- размер фрейма 110 будет равен среднему значению от двух вычисленных обратных величин.

Подход №2:

- изначально сессия делится на несколько равных по длительности фреймов 110;

- подсчитывается количество событий в каждом фрейме 110;

- подсчитывается среднее значение и дисперсия количества событий в каждом столбце 120;

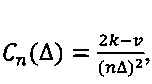

- вычисляется функция стоимости

где - k - среднее значение,

- v - дисперсия,

- Δ - размер фрейма,

- n - количество сессий для тренировки,

- далее размер фрейма 110 изменяется для минимизации функции стоимости.

Подход №3:

- вся сессия берется за один фрейм 110;

- считается количество событий во фрейме 110;

- при количестве событий более 0, фрейм делится на два равных фрейма;

- предыдущий шаг повторяется до тех пор, пока в одном из фреймов количество событий не станет равным 0;

- размер фрейма выбирается на основании предыдущей итерации деления фрейма.

После того, как размер фрейма 110 был подобран, работа системы 230 по обнаружению ложных срабатываний, связанных с обнаружением мошеннических транзакций, может быть продолжена до тех пор, пока не будет обнаружено новое ложное срабатывание. В качестве другого критерия может быть накопление определенного количества ложных срабатываний. В рамках еще одного варианта реализации выполнение способа на Фиг. 3 может быть сделано только после того, как отношение ложных срабатываний к общему числу обнаруженных мошеннических транзакций превысит определенный порог (например, 0.01).

Кроме того, подбор фрейма может быть произведен на исторических данных, если таковые имеются. В этом случае предварительно накопленные сведения о легитимных пользовательских сессиях и транзакциях и о мошеннических транзакциях используются для предварительного обучения. В дальнейшем работа системы по обработке ложных срабатываний совпадает с описанным выше.

Фиг. 4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 4. В вычислительной сети могут присутствовать также и другие устройства, например маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.