Результат интеллектуальной деятельности: СИСТЕМА И СПОСОБ ВОССТАНОВЛЕНИЯ ПАРОЛЯ И ЗАШИФРОВАННЫХ ДАННЫХ НА МОБИЛЬНЫХ УСТРОЙСТВАХ

Вид РИД

Изобретение

Область техники

Данное изобретение относится к системам восстановления пароля и ключа шифрования, а также самих зашифрованных данных на электронных устройствах и, более конкретно, на мобильном устройстве.

Уровень техники

В настоящее время актуальность систем шифрования данных увеличивается с каждым годом. Наличие правильной системы шифрования и хранения данных - обязательное условие для современных бизнес-процессов и электронного документооборота, и данная система позволяет застраховаться от рисков потери данных, например рабочих или личных, и несанкционированного доступа к ним. Одним из недостатков после шифрования данных является человеческий фактор. Пользователь может потерять ключ, пароль шифрования и дешифрования, тогда не менее актуальным становится способ восстановления этих зашифрованных данных. Дешифрованием данных является процесс, обратный шифрованию данных, т.е. расшифровка данных тем же способом, каким было произведено шифрование, а восстановлением данных является любой процесс по возврату зашифрованных данных. В современной жизни есть несколько вариантов реализации задачи по восстановлению зашифрованных данных. Все системы восстановления данных объединяются обязательным знанием какого-нибудь пароля или предварительным резервным копированием данных. Резервное копирование данных осуществляется на этапе шифрования данных и последующего хранения копии данных или копии зашифрованных данных в каком-то доверенном месте, например на стороннем компьютере пользователя или на доверенном сервере.

Также в настоящий момент все актуальнее становится защита с помощью шифрования данных на мобильных устройствах, в частности мобильных телефонах. Так, долгое время мобильные телефоны являлись примитивными устройствами, которые умели только передавать голос и sms-сообщения. Современные же мобильные устройства являются настоящими портативными компьютерами, которые теперь являются электронными органайзерами, служат для передачи различных данных между устройствами и для взаимодействия между собой этих устройств. Мобильные телефоны теперь также могут являться носителями и хранилищами различной информации, например личных данных, данных кредитных карт, видеозаписи, аудиозаписи и т.д.

С технической точки зрения для защиты данных от несанкционированного к ним доступа или просто для их хранения в способах шифрования данных используются различные ключи или пароли шифрования и дешифрования. В зависимости от способа шифрования данных при шифровании и/или дешифровании используют как один общий ключ, так и различные ключи. Как правило, для формирования ключа или пароля шифрования и дешифрования производители используют идентификационные номера устройств, личные идентификационные данные, случайные слова и цифры. В средствах восстановления данных, к которым прибегают в случае потери ключей дешифрования, используют тот же подход, что при шифровании и расшифровывании данных.

Все существующие на данный момент системы восстановления пароля, ключа шифрования или восстановления данных обладают общими недостатками, которые выражаются либо в обязательном знании пароля, либо в обязательном резервировании данных у второй стороны, например, на доверенном сервере, или на любом другом устройстве, например на стационарном персональном компьютере.

Так, изобретение, описанное в заявке US 20070271314 A1, предлагает способ восстановления данных с использованием резервных данных, для которых выделена отдельная область дискового пространства в памяти устройства хранения. При этом возможность резервирования данных возможна на периодической основе.

Изобретение, описанное в заявке US 20100210240 A1, предлагает способ, в котором существует возможность установления связи с мобильным устройством, например, через веб-консоль для совершения необходимых действий, например, восстановления данных. Для связи могут использоваться протоколы SyncML, SMS. Также описана возможность поддержки соединения для подтверждения передачи данных, предусмотрена возможность использования так называемого «push-алгоритма», т.е. активной доставки информации на устройства. Данное изобретение позволяет пользователю настроить размер, частоту, тип резервирования данных.

В изобретении, представленном в заявке WO/2010/067263, описан способ, с помощью которого пользователь может зарегистрировать свой телефон на стороннем сервере, основываясь на уникальных идентификаторах, например, SIM-картах. Также в способе описан вариант использования реестра идентификации оборудования. Реестр содержит информацию, которую передает мобильный телефон. Эту информацию используют для дальнейших действий с мобильным устройством в случае его потери или кражи. В виде информации могут храниться идентификаторы мобильного устройства, например, код IMEI, сертификат о регистрации в конкретной сети пользования, информация для восстановления данных или удаления данных с украденного мобильного телефона.

В изобретении, представленном в заявке US 20080077808 A1, описан способ хранения резервной копии данных на мобильном устройстве и их восстановления. Также, согласно данному способу, возможно хранить данные или ключ к данным на стороннем сервере. Восстановление ключа шифрования данных или самих данных происходит с помощью сохраненной прежде копии ключа шифрования или копии данных. Как вариант, при шифровании или создании ключа используются идентификаторы пользователя и пароль пользователя.

Все вышеописанные изобретения обладают одним существенным недостатком - необходимостью надежного хранения пароля шифрования. В случае утери пароля шифрования задача расшифровки данных пользователя может быть решена только способом последовательного перебора ключей шифрования, успешное осуществление которого обычно занимает достаточно большое количество времени и может занять месяцы и годы.

Анализ предшествующего уровня техники и возможностей, которые появляются при комбинировании их в одной системе, позволяют получить новый результат, а именно систему для восстановления пароля и зашифрованных данных. Система восстановления пароля и зашифрованных данных, которая будет описана далее, позволяет устранить недостатки, описанные выше, а именно, системе необязательно нужно знать пароль шифрования, создавать резервную копию на стороннем устройстве, кроме того время, требующееся на восстановления пароля, в разы меньше.

Сущность изобретения

Настоящее изобретение предназначено для восстановления ключа шифрования данных без знания пароля пользователя. Технический результат заявленного изобретения заключается в облегчении процедуры восстановления личных данных пользователя, зашифрованных на мобильном устройстве, без знания пароля шифрования и дешифрования ключа шифрования. Данный результат достигается с помощью восстановления ключа шифрования с помощью информации, хранящейся на стороннем доверенном компьютере или мобильном устройстве.

Система восстановления ключа шифрования, по крайней мере, на одном мобильном устройстве, которая включает в себя: а) модуль шифрования ключа шифрования, связанный с модулем передачи данных и предназначенный для шифрования ключа шифрования с помощью пароля пользователя и создания признаков восстановления ключа шифрования, в качестве которых, по меньшей мере, являются идентификатор пользователя и идентификатор мобильного устройств(а), и использование данных признаков восстановления ключа шифрования предполагается в случае непредвиденных действий; б) модуль передачи данных, связанный с модулем хранения данных восстановления и предназначенный для формирования пакета информации, состоящего из признаков восстановления ключа шифрования, полученных от модуля шифрования ключа шифрования, для последующей передачи данного пакета информации в модуль хранения данных восстановления; в) модуль хранения информации восстановления, связанный с модулем восстановления ключа шифрования и предназначенный для хранения пакета информации с целью последующей передачи упомянутой информации (необходимые признаки восстановления ключа шифрования) в модуль восстановления ключа шифрования в случае успешной аутентификации пользователя; г) модуль восстановления ключа шифрования, предназначенный для передачи признаков аутентификации пользователя в модуль хранения информации восстановления с целью получения необходимых признаков восстановления ключа шифрования для восстановления ключа шифрования.

В частном варианте реализации система также содержит модуль создания пароля пользователя для шифрования, предназначенный для формирования нового пароля пользователя после восстановления данных пользователя, при этом модуль создания пароля пользователя соединен с модулем шифрования ключа шифрования.

В другом частном варианте реализации системы в качестве непредвиденного действия, по крайней мере, является потеря пароля пользователем для дешифрования ключа шифрования, поломка мобильного устройства, кража мобильного устройства.

Еще в одном частном варианте реализации системы признаками восстановления ключа шифрования также являются случайное число, вводимое значение пользователем и число, полученное с помощью обратимой операции.

В другом частном варианте реализации системы модулем хранения информации восстановления является любое мобильное устройство пользователя, доверенный сервер, стационарный персональный компьютер.

Еще в одном частном варианте реализации системы ключ шифрования и личные данные пользователя хранятся на другом устройстве или на доверенном сервере.

В другом частном варианте реализации системы восстановление ключа шифрования и личных данных пользователя возможно на другом устройстве пользователя.

Еще в одном частном варианте системы восстановление личных данных пользователя осуществляется с помощью возврата копии зашифрованных данных пользователя с доверительного сервера на устройство, где находится ключ шифрования.

В другом варианте реализации системы шифрование ключа шифрования и личных данных пользователя производится на внешнюю память мобильного устройства.

Способ восстановления ключа шифрования на мобильном устройстве, содержащий этапы, на которых: а) обеспечивают защиту ключа шифрования путем шифрования данного ключа с помощью средства шифрования ключа шифрования; б) с помощью средства шифрования ключа шифрования формируют признаки восстановления ключа шифрования, в качестве которых являются, по меньшей мере, идентификатор пользователя и идентификатор мобильного устройств(а), и использование данных признаков восстановления ключа шифрования предполагается в случаях непредвиденных действий; в) передают пакет информации, состоящий из признаков восстановления ключа шифрования, на средство хранения данных восстановления с помощью средства передачи данных; г) в случае непредвиденного действия проводят восстановление ключа шифрования с помощью средства восстановления ключа шифрования, которое содержит следующие шаги:

(i) передают, по меньшей мере, один признак аутентификации пользователя на средство хранения данных восстановления с целью получения пакета информации, содержащего все признаки восстановления ключа шифрования;

(ii) получают пакет информации, содержащий необходимые признаки восстановления ключа шифрования в том случае, если признак аутентификации пользователя совпал с одним из признаков восстановления ключа шифрования, содержащихся в пакете информации;

(iii) восстанавливают ключ шифрования личных данных пользователя с помощью полученных признаков восстановления ключа шифрования.

В частном варианте реализации способа также содержит этап, на котором создают новый пароль пользователя для нового шифрования и восстановления.

В другом варианте реализации способа признаками восстановления также являются случайное число, вводимое значение пользователем, число, полученное любой обратимой операцией.

Еще в одном варианте реализации способа в качестве непредвиденного действия, по крайней мере, является потеря пароля пользователем для дешифрования ключа шифрования, поломка мобильного устройства, кража мобильного устройства.

В другом варианте реализации способа в качестве признака аутентификации пользователя, по меньшей мере, является случайное число, идентификатор пользователя, идентификатор устройства, вводимое значение пользователем и их комбинация.

Краткое описание прилагаемых чертежей

Сопровождающие чертежи, которые включены для обеспечения дополнительного понимания изобретения и составляют часть этого описания, показывают варианты осуществления изобретения и совместно с описанием служат для объяснения принципов изобретения.

Заявленное изобретение поясняется следующими чертежами, на которых:

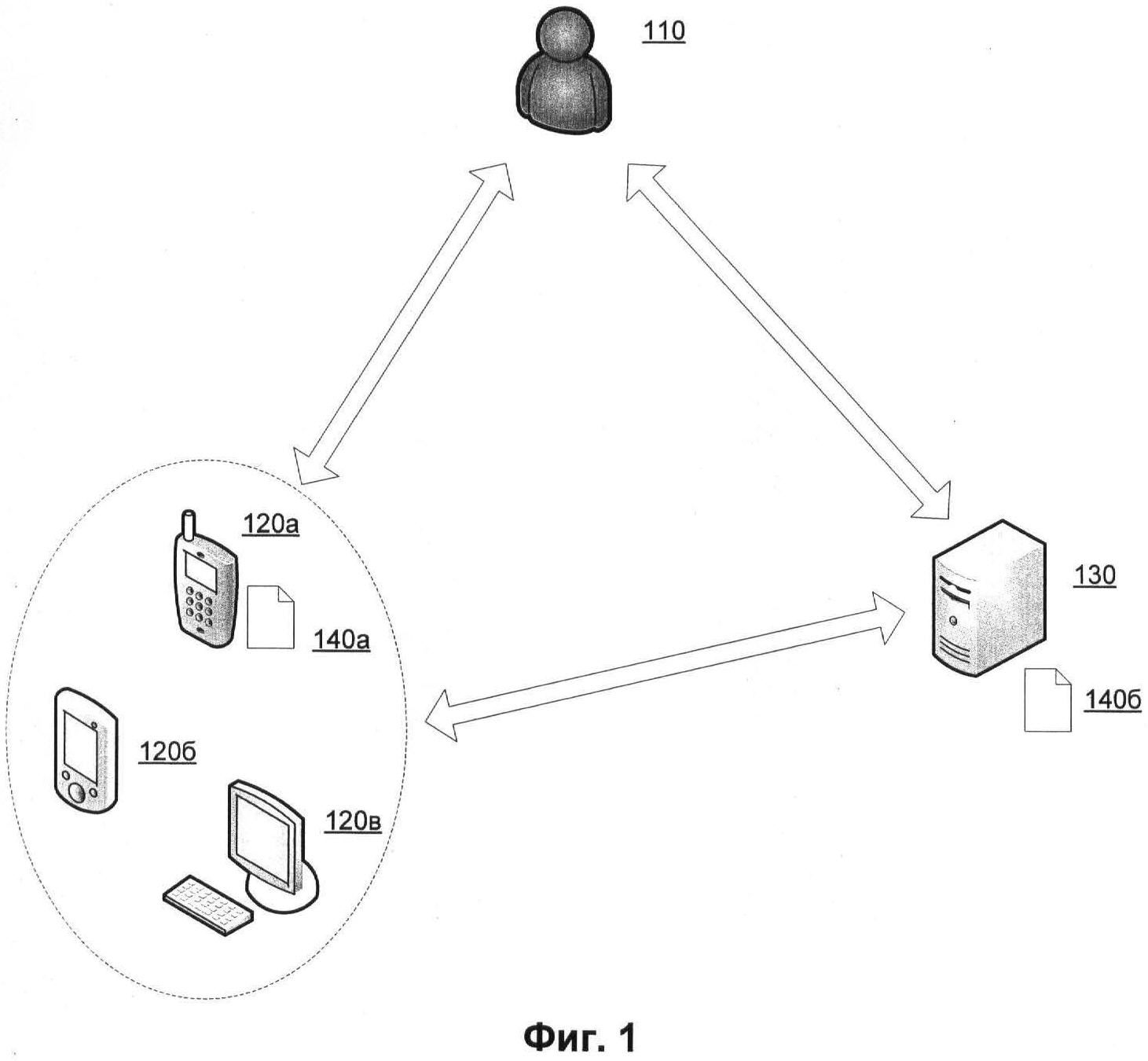

Фиг.1 иллюстрирует схему взаимодействия мобильных устройств с данными пользователя и самого пользователя при шифровании и восстановлении данных.

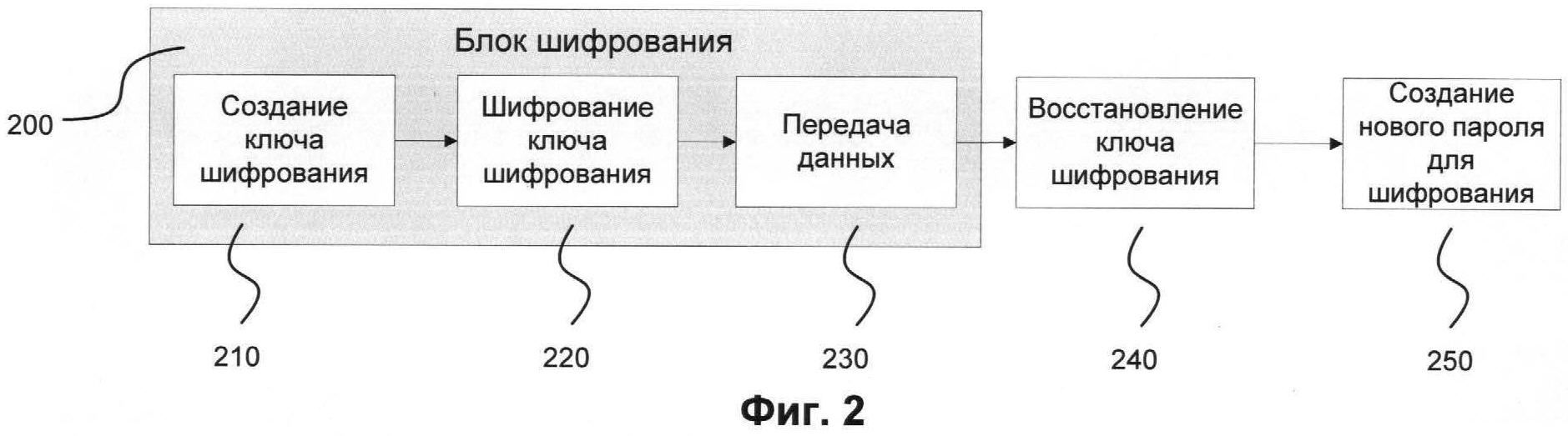

Фиг.2 представляет способ работы заявленного изобретения.

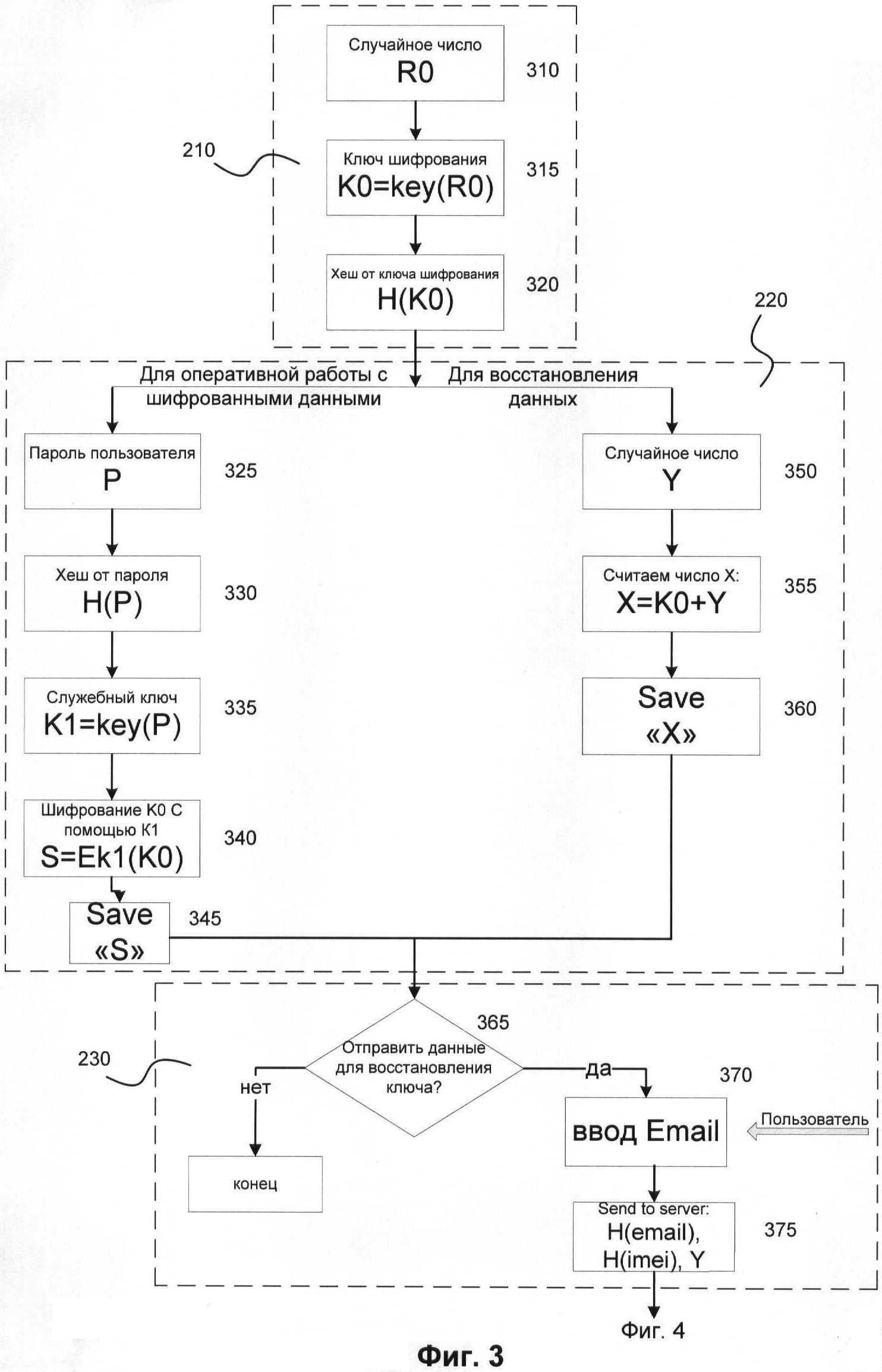

Фиг.3 иллюстрирует способ, с помощью которого можно реализовать шифрование данных в настоящем изобретении.

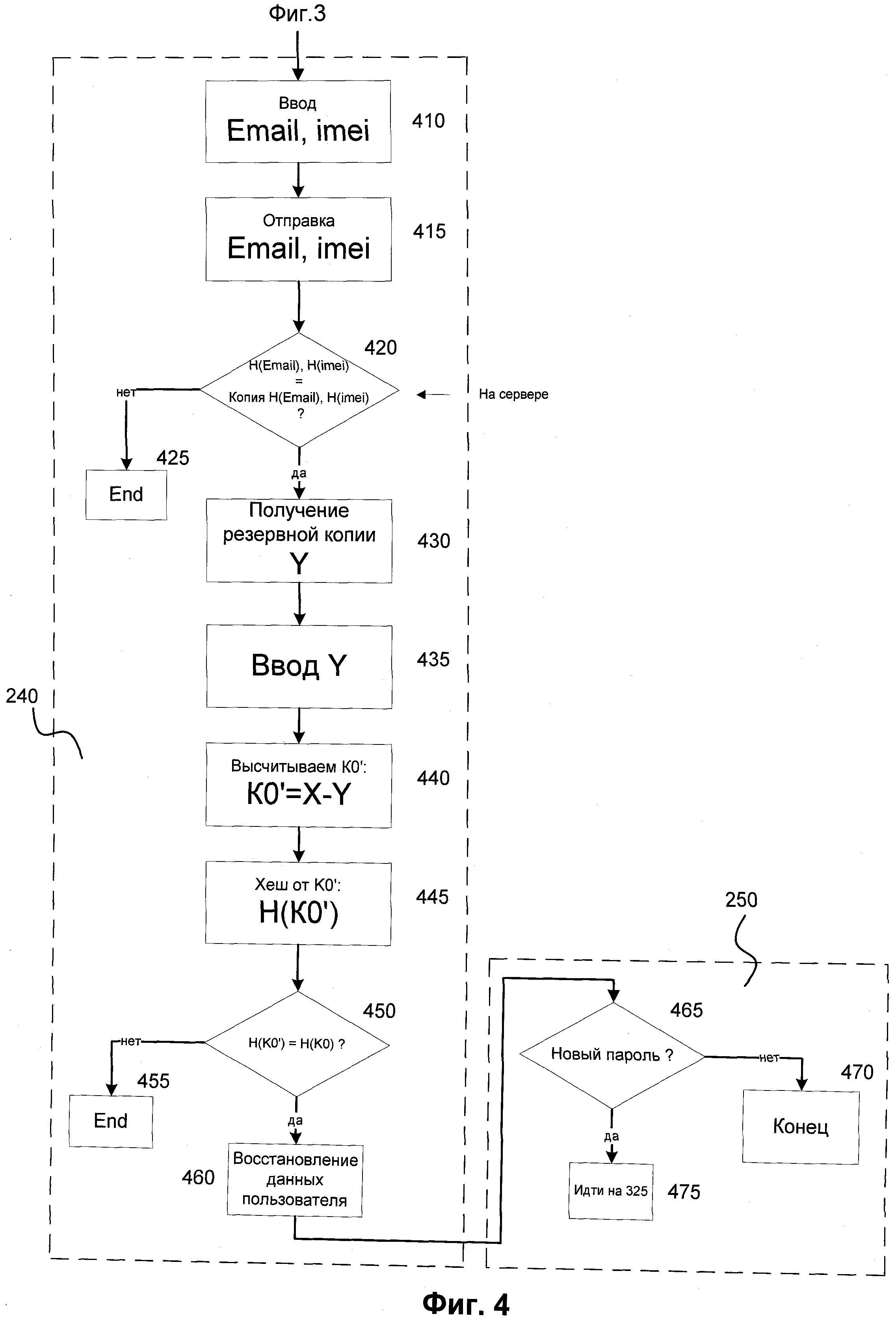

Фиг.4 иллюстрирует способ, с помощью которого можно реализовать восстановление пароля и зашифрованных данных.

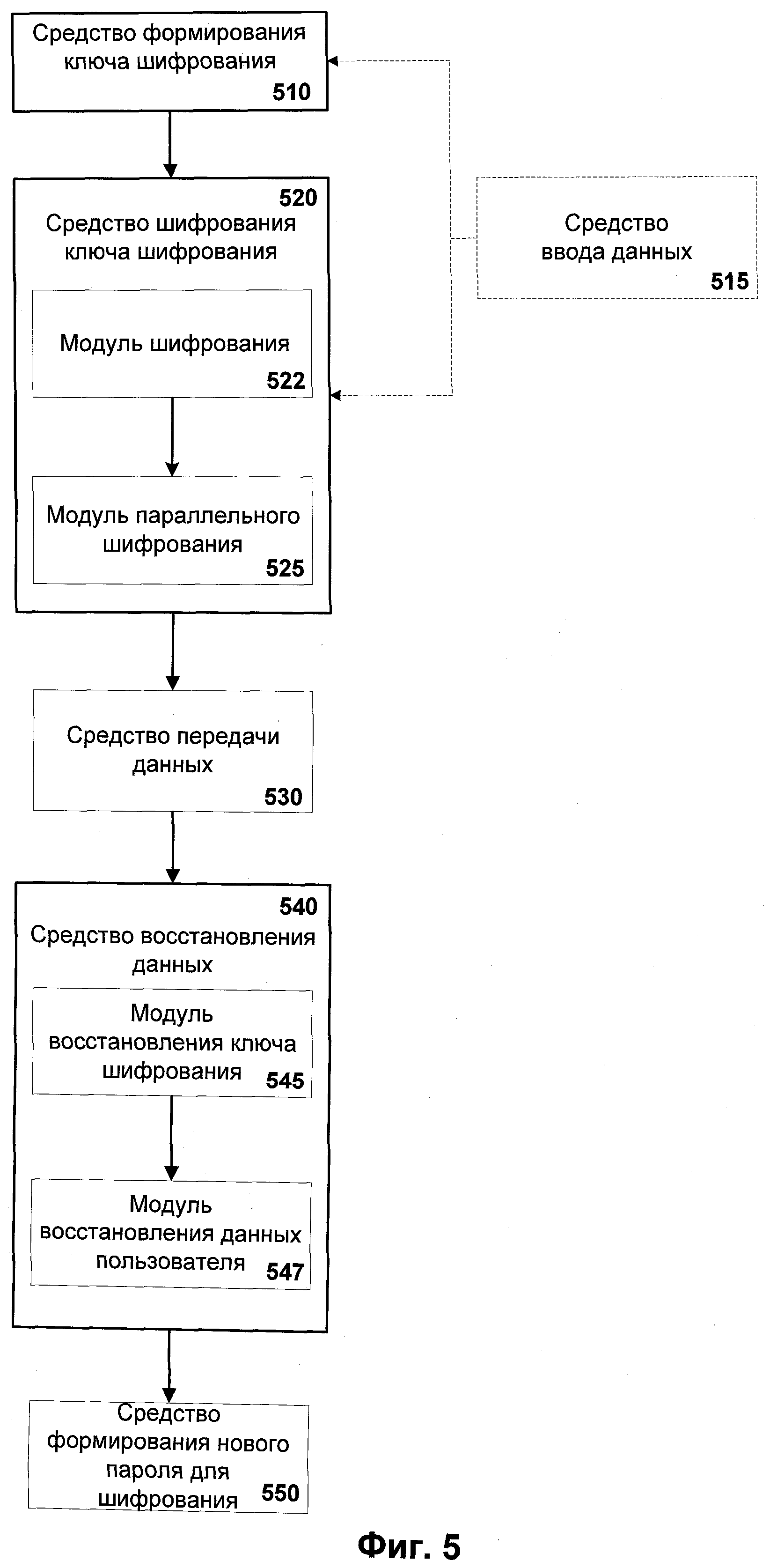

Фиг.5 приводит систему средств, которая реализует способ восстановления пароля и зашифрованных данных на мобильном устройстве.

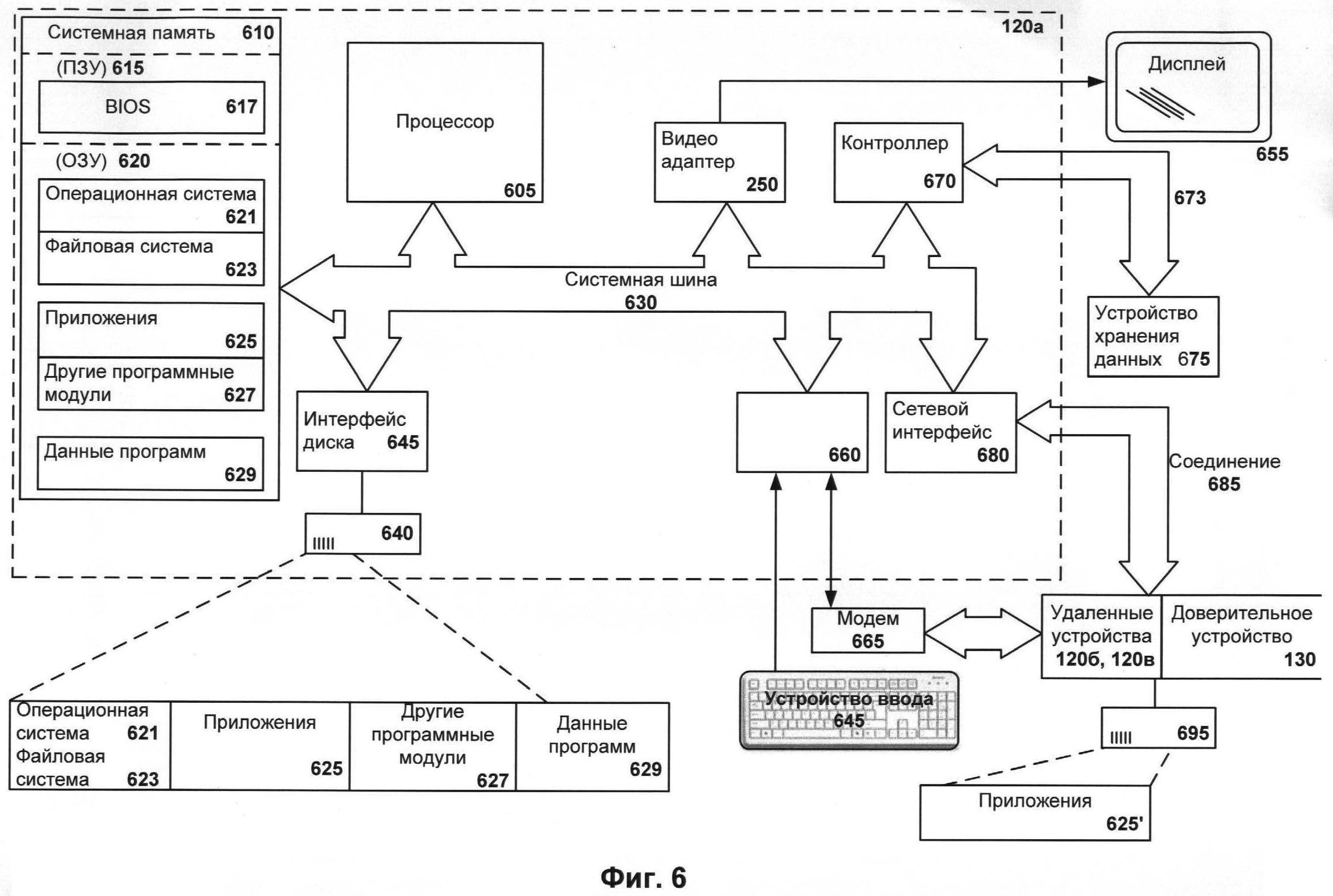

Фиг.6 представляет пример системы общего назначения, такой как мобильное устройство, на котором может быть реализовано заявленное изобретение.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

Фиг.1 представляет схему взаимодействия мобильных устройств с данными пользователя и самого пользователя при шифровании и восстановлении данных. Схема взаимодействия на Фиг.1 раскрывает задачу, которую должно решать заявленное изобретение. Изначально у пользователя 110, по крайней мере, имеется одно мобильное устройство 120а. Любое другое устройство пользователя обозначено как 120б, а любой стационарный компьютер пользователя - 120в. Личные данные 140а пользователя записаны в памяти мобильного устройства 120а. Пользователь дорожит своими данными 140а и не желает, чтоб ими воспользовались третьи лица, или хочет просто зашифровать свои данные для хранения. Таким образом, необходимо, чтобы не было возможности создания копии личных данных 140а без желания пользователя, а также чтобы зашифрованные данные можно было расшифровать или восстановить в случае потери пароля шифрования, а в частных случаях, и при потере или поломке самого мобильного устройства 120а. Вопрос шифрования данных решается с помощью общеизвестных алгоритмов. Пример реализации шифрования будет представлен на Фиг.3. Вопрос восстановления в первом приближении решается путем копирования данных 140а на доверенный компьютер/сервер 130 или другие устройства пользователя 120б и 120в, при этом сами данные 140а должны быть зашифрованы и/или разбиты на части по определенному алгоритму. Во втором приближении восстановление данных пользователя решается путем шифрования данных 140а на самом мобильном устройстве 120а и передачи данных восстановления 140б на доверенный компьютер/сервер 130. Таким образом, для восстановления данных пользователя также потребуется информация для точной идентификации пользователя. Идентификация пользователя является необходимым условием при шифровании данных.

Мобильное устройство 120а имеет набор различных данных 140а, как было написано ранее, например: данные различных приложений, данные операционной системы и другие, в том числе личные данные пользователя, которые могут включать файлы с различной информацией. Для каждого пользователя разные типы данных имеют различную степень важности. Если одному пользователю очень важно хранить информацию о своих контактах (историю звонков, сообщений и т.д.), то другой пользователь будет заинтересован в неприкосновенности данных, связанных с веб-браузером или почтовым клиентом, а третий пользователь может быть заинтересован в защите доступа к платежным приложениям или банковским счетам, т.е. подобная информация является строго конфиденциальной. Пользователи желают скрыть некоторые файлы данных, которые хранятся на мобильном устройстве. Поэтому при утере мобильного устройства или, что еще хуже, при его краже, важность защиты таких данных становится крайне необходимой. Одним из вариантов такой защиты является шифрование данных, например, на самом мобильном устройстве 120а. В таких случаях возникает вариант, когда данные зашифрованы, а доступа к ним у пользователя нет, например, из-за потери пароля или ключа шифрования. Тогда пользователю нужна возможность восстановить сами данные 140а или данные восстановления 140б, с помощью которых возможно провести эту операцию.

На Фиг.2 представлен способ работы заявленной системы восстановления пароля и данных на мобильном устройстве. Способ включает этапы:

• этап шифрования 200, в который, в свою очередь, входят:

- этап создания ключа шифрования 210,

- этап шифрования ключа шифрования 220, например, с помощью пароля пользователя,

- и этап передачи данных 230;

• этап восстановления ключа шифрования 240 без знания пароля пользователя;

• этап создания нового пароля пользователя 250 для шифрования ключа.

Остановимся подробнее на каждом этапе Фиг.2.

При реализации каждого этапа по отдельности или сообща возможны различные варианты. Ниже приведено возможное развитие каждого этапа по отдельности.

На этапе создания ключа шифрования 210 на мобильном устройстве создается ключ шифрования данных, который в различных вариантах основан на случайной последовательности (далее - случайное число), на вводимом пароле пользователя, на различных идентификаторах пользователя, на уникальных идентификаторах устройства и на вводимых пользователем значениях. В качестве идентификаторов пользователя применимы следующие варианты: биометрические данные пользователя, например, отпечатки пальцев, скан сетчатки глаза; адрес электронной почты (e-mail); секретное слово; снятые движения пальца или стилуса (специальное перо, для ввода информации в карманный персональный компьютер) по экрану; любые персональные данные, по которым можно идентифицировать пользователя, например паспортные данные. В качестве уникального идентификатора устройства в различных вариантах могут использоваться: серийный номер устройства (S/N); идентификаторы, связанные с устройством, например, IMEI (идентификатор мобильного устройства); идентификаторы, связанные с интерфейсами, например, МАС-адрес WLAN-модуля или Bluetooth - адрес; идентификаторы специфичных операционных систем, такие как UDID для iOs, системный «Device ID» для Windows Mobile, «BlackBerry PIN» для Blackberry, «Android Device ID» для Android; идентификаторы мобильной станции (SIM-карты), такие как IMSI (International Mobile Subscriber Identity), MSISDN (номер телефона абонента), MSIN (индивидуальный номер карточки абонента); а также различные их комбинации и функции от них.

В частных вариантах реализации можно использовать общий идентификатор устройств, который будет заменять идентификаторы нескольких устройств, при условии шифрования и хранения данных на доверенном ресурсе.

На этапе шифрования ключа шифрования 220 зашифровывается ключ шифрования данных на основе одного из следующих параметров или их комбинаций: самого ключа шифрования, случайного числа, пароля пользователя, идентификационных данных пользователя и других. При шифровании ключа шифрования возможны варианты шифрования как при шифровании самих данных. Например, при шифровании ключа шифрования в частных вариантах может использоваться побитовое сложение или любая другая обратимая операция. Также есть вариант шифрования с помощью пароля пользователя, который известен только пользователю. В этом случае пользователь может расшифровывать данные на любом другом своем устройстве при наличии самих данных на этих устройствах. Отметим, что устойчивость пароля или ключа шифрования зависит от стойкости криптографической защиты.

Этап передачи данных 230 служит для формирования данных восстановления 140б с целью их передачи как на доверенный сервер или в облачное хранилище, так и на личные устройства пользователя. Данными восстановления 140б в различных допустимых вариациях являются как сами зашифрованные данные 140а или какая-то часть зашифрованных данных 140а, так и информация о зашифрованном ключе шифрования или о части зашифрованного ключа шифрования, если ключ был предварительно разделен. В качестве информации в одном из вариантов реализации являются данные, полученные при шифровании ключа шифрования. Передача данных восстановления 140б на доверенный сервер или устройство с последующим хранением необходима для восстановления данных или пароля по требованию пользователя. В одном из вариантов реализации данные восстановления 140б могут не передаваться на доверенный сервер или устройство, а храниться на самом мобильном устройстве 120а пользователя. Во всех вариантах передачи данных восстановления 140б понадобится идентификация пользователя как в случае самой передачи данных, так и для последующего распознавания пользователя при последующем возврате данных восстановления. Поэтому пользователь вместе с данными восстановления отправляет информацию для последующей аутентификации данного пользователя на доверенном сервере или устройстве. Информация о пользователе в различных вариантах находится как внутри (совместно) с данными восстановления, так и отдельно от данных восстановления.

Этап восстановления ключа шифрования 240 служит для восстановления ключа шифрования с возможностью последующего дешифрования данных пользователя 140а в случае непредвиденного действия, например потери пароля пользователя, который в свою очередь служил для оперативного доступа (дешифрования) к данным. Как было замечено ранее, при получении данных восстановления 140б или ключа шифрования требуется информация для точной идентификации пользователя. Рассмотрим случай, когда сами секретные данные пользователя хранятся на мобильном устройстве пользователя. Для этого нужно восстановить ключ шифрования, который был зашифрован и отправлен для хранения, допустим, на доверенный сервер. Первый шаг этапа 240 начинается с запроса пользователя на доверенный сервер с мобильного устройства для получения данных восстановления 140б. Данными восстановления 140б, которые были созданы в модуле 220, являются, например, или часть разделенного ключа, или случайное число. При запросе на доверенный сервер пользователь должен пройти аутентификацию. К примеру, пользователь отправляет идентификатор пользователя с идентификатором мобильного устройства для сличения их с данными идентификации пользователя на доверенном сервере. Если заявленные идентификаторы прошли проверку, то данные восстановления 140б высылаются либо прямо на мобильное устройство пользователя, с которого был сделан запрос, либо на любое контактное устройство, сервер или почтовый ящик в Интернете, который указал пользователь в качестве средства получения данных восстановления 140б. Предположим, что данные восстановления 140б были отправлены прямо на мобильное устройство пользователя. Следовательно, согласно этапу 240 заявленный способ расшифровывает ключ шифрования с помощью полученных данных восстановления 140б и производит расшифровку зашифрованных данных пользователя 140а, которые хранились на мобильном устройстве в зашифрованном виде. Если же данные восстановления 140б были отправлены, например, на заявленный почтовый ящик (e-mail) пользователя, то затем их необходимо перенести на мобильное устройство, где хранятся зашифрованные данные пользователя 140а.

В частном случае зашифрованные данные пользователя 140а сохранены на других устройствах хранения данных, таких как переносной носитель (например, USB - флешка) или запоминающее устройство любого другого мобильного устройства 120б или устройства 120в, или доверенный сервер 130. Тогда для восстановления данных пользователя необходима замена уникального идентификатора мобильного устройства 120а, на котором было совершенно шифрование данных пользователя 140а, на общий идентификатор для всех устройств хранения данных. Такое требование необходимо для точной идентификации всех устройств пользователя при получении данных восстановления 140б. Например, в качестве общего идентификатора задается случайный набор цифр и предварительно раздается всем заинтересованным устройствам хранения данных для последующего сличения и идентификации этих устройств хранения данных. В этом случае данные восстановления 140б передаются сразу на устройство хранения зашифрованных данных пользователя 140а. Дешифрование данных пользователя 140а происходит только совместно с подключением к устройствам хранения данных мобильного устройства 120а, на котором производилось шифрование данных.

В частных вариантах реализации не обязательно использовать мобильное устройство 120а, с помощью которого производилось шифрование данных. В таком варианте реализации необходимо знать параметры, на основе которых было произведено создание ключа шифрования, для расшифровки данных пользователя на другом устройстве 120б, 120в хранения зашифрованных данных без участия мобильного устройства 120а. Требования передаются или совместно с данными восстановления 140б на доверенный сервер 130, или на устройства 120б, 120в, где хранятся зашифрованные данные пользователя 140а и необходимо будет произвести восстановления данных пользователя 140а.

Этап создания нового пароля пользователя 250 обеспечивает формирование нового пароля пользователя для доступа к зашифрованным данным или для нового шифрования ключа шифрования. В одной из схем реализации изобретения пароль пользователя также необходим для того, чтобы пользователь имел оперативный доступ к зашифрованным данным. Схема, которая реализует этап создания нового пароля пользователя 250, позволяет создать новый пароль пользователя на замену старому или утерянному паролю.

На Фиг.3 представлен способ, с помощью которого можно реализовать в частном варианте этап шифрования 200 данных пользователя для последующей возможности восстановления зашифрованных данных. Как было описано выше, этап шифрования 200 данных пользователя, предусмотренный в заявленном изобретении, выполняется на мобильном устройстве пользователя 120а. В рамках данной реализации последующее хранение зашифрованных данных будет осуществлено на этом же мобильном устройстве пользователя 120а. В описываемом способе на Фиг.3 шифрование личных данных пользователя 140а начинается с частной реализации этапа создания ключа шифрования 210, который в свою очередь входит в этап шифрования 200 и был представлен на Фиг.2. Первым шагом в частной реализации этапа создания ключа шифрования 210 является шаг создания случайного числа на этапе 310. Далее на этапе 315 вырабатывается ключ шифрования на основе числа, созданного на этапе 310. На этапе 320 создается хеш-код от созданного ключа шифрования на этапе 315 с помощью хеш-функции. Хеш-код, например, может являться контрольной суммой от ключа шифрования. После создания хеш-кода заявленный способ сохраняет хеш-код от ключа шифрования в выделенной памяти мобильного устройства с ограниченным доступом к ней. Следующим этапом в заявленном изобретении является этап шифрования ключа шифрования 220. В данном частном способе этап 220 раскрыт следующим образом. Шифрование ключа шифрования необходимо для его защиты от третьих лиц, но при этом должна быть возможность оперативного доступа к данным в случае необходимости для пользователя. На этапе 325 пользователь вводит собственный пароль. Затем на этапе 330 создается хеш-код от введенного пароля пользователя и сохраняется также в памяти мобильного устройства. На этапе 335 вырабатывается служебный ключ на основе введенного пароля пользователя. На этапе 340 зашифровывается ключ шифрования, созданный на этапе 315, с помощью созданного служебного ключа на этапе 335 и сохраняет полученный результат на этапе 345 в памяти мобильного устройства. В дальнейшем пользователь, запомнив введенный им пароль, может всегда расшифровать ключ шифрования и, соответственно, получить доступ к личным данным 120а. Для случая, когда пользователь забыл свой пароль или сломалось мобильное устройство 120а, но доступ к системной памяти мобильного устройства 120а остался, заявленное изобретение после этапа 320 создает возможность последующего восстановления личных данных пользователя 120а. На этапе 350 вырабатывается случайное число. После создания случайного числа заявленное изобретение на этапе 355 автоматически формирует число в нашем частном случае путем побитового сложения ключа шифрования, созданного на этапе 315, и созданного случайного числа на этапе 350. В других вариациях участвует в формировании некоего числа более двух признаков. Заявленное изобретение сохраняет на этапе 360 полученное на этапе 355 число.

Следующим этапом в заявленном изобретении является этап передачи данных 230, который в частном варианте, представленном на Фиг.3, реализован следующим образом. На этапе 365 принимается решение отправить данные восстановления 140б на устройство хранения данных, например на доверенный сервер 130, или не отправить. Данные восстановления 140б будут храниться на устройстве хранения данных до востребования пользователем 120а. В случае если данные восстановления 140б не были отправлены, то данные не смогут быть восстановлены. В данном варианте реализации в качестве данных восстановления 140б является случайное число, созданное на этапе 350. Пользователь решил воспользоваться функцией передачи данных 230, т.к. без данных восстановления 140б пользователь не сможет восстановить свои данные 140а. Передача случайного числа на доверенное устройство обязательна, т.к. в таком случае будет обеспечена высокая степень защиты данных от третьих лиц. На этапе 370 пользователю необходимо ввести свой идентификатор, например, e-mail. На этапе 375 формируется хеш-коды для e-maila пользователя и идентификатора мобильного устройства, например, imei. Затем на том же этапе 375 формируется пакет информации из хеш-кодов е-mail, imei и случайного числа, созданного на этапе 350, и отправляется на доверенный сервер 130.

В частном варианте реализации представленного способа для дальнейшего восстановления зашифрованных данных 140а на других устройствах, таких как 120б и 120в, на доверенный сервер 130 дополнительно отправляются идентификаторы данных устройств 120б, 120в или общий идентификатор для всех устройств (120а, 120б и 120в) для последующей аутентификации пользователя. Такая реализация необходима, например, из-за поломки мобильного устройства 120а или при хранении зашифрованных данных пользователя на устройствах 120б, 120в.

В частном варианте способа возможна отмена этапа 365, в таком случае сразу начинают выполняться этапы 370 и 375.

На Фиг.4 показан способ, раскрывающий один из возможных вариантов реализации этапа восстановления ключа шифрования 240. Данный вариант реализации заявленного изобретения продолжает иллюстрацию Фиг.3 и является второй (основной) функцией заявленного изобретения. После непредвиденного действия, например, потери пароля пользователя, введенного на этапе 325, пользователь 110 использует функцию восстановления данных. На этапе 410 пользователь 110 вводит на мобильном устройстве ранее заявленный идентификатор пользователя, например, e-mail, а заявленное изобретение вычисляет хеш-коды идентификатора пользователя и идентификатора мобильного устройства. На этапе 415 отправляется хеш-коды на доверенный сервер 130. На этапе 420 доверенный сервер 130 сравнивает полученные от изобретения хеш-коды с хеш-кодами, хранящимися на доверенном сервере 130. Если хеш-коды не совпадают друг с другом, то работа по восстановлению ключа шифрования заканчивается на этапе 425, т.к. доверенный сервер не отправляет данные восстановления 140б пользователю. Если хеш-коды совпадают, то доверенный сервер 130 отправляет пользователю копию данных восстановления 140б, например, на e-mail пользователя, а изобретение на этапе 430 получает эти данные восстановления 140б. Затем на этапе 440 в автоматическом режиме заявленное изобретение вводит данные восстановления 140б и вычисляет ключ шифрования. В частном случае пользователь может сам ввести данные 140б. На этапе 445 способ вырабатывает хеш-код от вычисленного ключа шифрования на этапе 440. На этапе 450 изобретение сравнивает хеш-код ключа шифрования, полученного на этапе 440, с сохраненным на этапе 320 хеш-кодом от ключа шифрования, созданного на этапе 315. Если они не совпадают, то расшифровка ключа прошла неверно и процесс восстановления заканчивается на этапе 455, а если значения совпали, то ключ шифрования расшифрован правильно. На этапе 460 заявленное изобретение с помощью расшифрованного ключа шифрования расшифровывает шифрованные личные данные пользователя 140а, что свидетельствует об успешном восстановлении личных данных пользователя.

Также в данном варианте реализован этап создания нового пароля для шифрования 250. Этап 250 необходим для создания нового пароля для шифрования ключа шифрования, созданного на этапе 315, для последующего доступа к зашифрованным данным. На этапе 465 предлагается создать новый пароль пользователя и пройти этапы шифрования (от 325 до 375), заявленные на Фиг.3.

В представленном варианте реализации Фиг.4 для восстановления ключа шифрования и данных пользователя требуется обязательно знать три признака, а именно:

- идентификатор пользователя,

- идентификатор мобильного устройства,

- случайное число, сформированное заявленным изобретением.

На Фиг.5 представлена система средств, которая реализует восстановление пароля и зашифрованных данных на мобильном устройстве. Также система, представленная на Фиг.5, выполняет функцию шифрования данных пользователя. Средство формирования ключа шифрования 510 создает ключ шифрования для шифрования данных пользователя 120а. Способ создания ключа шифрования был описан в Фиг.3. Средство формирования ключа шифрования 510 состоит из модулей, которые отвечают за создание ключа шифрования, за хеширование ключа шифрования, последующего шифрования данных пользователя с помощью созданного ключа, который пожелал скрыть пользователь. Так как существуют различные варианты создания ключа шифрования, то для некоторых вариантов используется средство ввода данных 515, с помощью которого создается ключ шифрования. После выполнения шифрования данных пользователя средство формирования ключа шифрования 510 передает ключ шифрования на средство шифрования ключа шифрования 520. Средство шифрования ключа шифрования 520 необходимо для скрытия ключа шифрования от посторонних лиц. Для этого в средстве шифрования ключа шифрования 520 используются два модуля: модуль шифрования 522 и модуль параллельного шифрования 525. Оба модуля могут работать между собой и параллельно, и последовательно. Модуль шифрования 522 отвечает за шифрование ключа шифрования с помощью пароля пользователя, который был получен от средства ввода данных 515. Модуль шифрования 522 необходим для оперативного доступа к зашифрованным данным пользователя 120а с целью дешифрования данных пользователя 120а. Модуль параллельного шифрования 525 необходим для дальнейшего восстановления ключа шифрования и зашифрованных данных при потере пользователем 110 своего пароля или, в частных случаях, при поломке или потере мобильного устройства 120а. Средство шифрования ключа шифрования 520 передает часть данных, так называемые данные восстановления 140б, на средство передачи данных 530. В свою очередь средство передачи данных 530 производит связь с местом хранения данных восстановления 140б на доверенном сервере 130 и проводит все необходимые итерации. При передаче данных восстановления 140б на доверенный сервер 130 средство передачи данных 530 может работать как с командами пользователя 110 при задании критериев возврата данных восстановления 140б, так и в автоматическом режиме. Для последующего возврата данных восстановления 140б, а следовательно, восстановления ключа шифрования и зашифрованных данных пользователя 140а, средство передачи данных 530 передает на средство восстановления данных 540 критерии, с помощью которых возможно последующее восстановление ключа шифрования. При восстановлении данных средство восстановления данных 540 производит следующие итерации:

1. Средство восстановления данных 540 получает данные восстановления 140б с доверенного сервера. Получение данных восстановления возможно как в автоматическом режиме, так и под руководством пользователя 110.

2. Средство восстановления данных 540 с помощью модуля восстановления ключа шифрования 545 расшифровывает ключ шифрования с помощью полученных данных восстановления 140б.

3. Средство восстановления данных 540 с помощью модуля восстановления данных пользователя 547 расшифровывает зашифрованные данные пользователя 140а и предоставляет доступ к ним пользователю 110.

Пример описания средства восстановления данных 540 был приведен при описании Фиг.4. Для последующего шифрования данных пользователя 120а и доступа к этим зашифрованным данным система предлагает создать пользователю новый пароль пользователя или создает новый пароль самостоятельно с помощью средства формирования нового пароля шифрования 550.

Заявленное изобретение предназначено для использования в любом мобильном электронном устройстве. Это могут быть телефоны, смартфоны, коммуникаторы, ультрамобильные ПК (UMPC), интернет - планшеты и другие портативные устройства. Пример такого устройства приведен на Фиг.6.

Фиг.6 представляет пример системы общего назначения, такой как мобильное устройство 120а, содержащей центральный процессор 605, системную память 610 и системную шину 630, которая содержит разные системные компоненты, в том числе память 610, связанную с центральным процессором 605. Системная шина 630 реализована как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память 610 содержит постоянное запоминающее устройство (ПЗУ) 615, память с произвольным доступом (ОЗУ) 620. Основную систему ввода/вывода (BIOS) 617, содержащую основные процедуры, которые обеспечивают передачу информации между элементами мобильного устройства 120а, например, в момент загрузки с использованием ПЗУ 615.

Мобильное устройство 120а в свою очередь содержит жесткий диск 640 для чтения и записи. Жесткий диск 640 соединен с системной шиной 630 через интерфейс диска 645. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных мобильного устройства 120а. Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 640, но следует понимать, что возможно применение иных типов компьютерных носителей информации, которые способны хранить данные в доступной для чтения форме (кассеты с магнитной лентой, карты памяти flash, цифровые диски, картриджи Бернулли, память с произвольным доступом (ОЗУ), постоянные запоминающие устройства (ПЗУ), и т.п.). Термином «машиночитаемый носитель программ» или «машиночитаемый носитель информации» обычно называют носитель, такой как жесткий диск 640.

Некоторые из программных модулей, в том числе операционная система 621, хранятся на диске 640, ПЗУ 615 или ОЗУ 620. Мобильное устройство 120а имеет файловую систему 623, где хранится записанная операционная система 621 и дополнительные программные приложения 625, другие программные модули 627 и программные данные 629. Пользователь имеет возможность вводить команды и информацию в мобильное устройство 120а посредством устройства ввода 645. Подобные устройства ввода по своему обычаю подключают к центральному процессору 605 через последовательный порт 660, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, параллельный порт, игровой порт или универсальную последовательную шину (USB). Дисплей 655 или иной тип устройства отображения также подсоединен к системной шине 630 через интерфейс, такой как видеоадаптер 650.

Мобильное устройство 120а способно работать в сетевом окружении, при этом используется логическое соединение с одним или несколькими удаленными устройствами пользователя 120б, 120в, или доверенным компьютером/сервером 130. Удаленные устройства пользователя 120б, 120в являются такими же смартфонами, коммуникаторами, ультрамобильными ПК (UMPC), интернет - планшетами и чаще всего имеют большинство из упомянутых элементов, описанных ранее при объяснении сущности мобильного устройства 120а. Устройства пользователя 120б, 120в в большинстве случаев будут использоваться в качестве устройств хранения информации. Логические соединения подразумевают соединение 685, которое может быть исполнено в виде GSM, CDMA, UMTS, WiMAX, LTE и других стандартов мобильной связи.

Мобильное устройство 120а может быть подсоединено 685 к другим устройствам пользователя 120б, 120в или доверенному компьютеру/серверу 130 через сетевой интерфейс 680 или модем 665, а также может иметь иные средства установления связи с глобальной вычислительной сетью, такой как Интернет. Модем 665, который является внутренним или внешним, подключен к системной шине 630 посредством последовательного порта 660. Следует уточнить, что подобные соединения являются лишь примерными и не отражают точных конфигураций возможных соединений мобильного устройства с различными сетями, т.е. в действительности существуют иные способы установления логического соединения другими техническими средствами связи одного мобильного устройства с другим или с каким-либо сервером.

В заключение следует отметить, что приведенные в описании сведения являются только примерами, описывающими основной изобретательский замысел авторов, которые не ограничивают объем настоящего изобретения теми примерами, которые упоминались ранее. Приведенные сведения, прежде всего, предназначены для решения узкой задачи. С течением времени и с развитием технического прогресса такая задача усложняется или эволюционирует. Появляются новые средства, которые способны выполнить новые требования. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.