Результат интеллектуальной деятельности: СИСТЕМА И СПОСОБ ОЦЕНКИ РЕСУРСОВ В КОМПЬЮТЕРНОЙ СЕТИ С ПОЗИЦИИ ОБЪЕКТОВ ИНТЕРЕСА

Вид РИД

Изобретение

Область техники

Настоящее изобретение относится к системам и способам оценки компьютерных систем и более конкретно к системам и способам оценки компьютерных ресурсов, доступных в рамках компьютерной сети, по имеющимся объектам интереса.

Уровень техники

На сегодняшний день тенденция развития бизнеса такова, что офисы всех современных компаний, независимо от того, какого они размера, обладают корпоративной компьютерной сетью. Одним из преимуществ наличия корпоративной сети является возможность быстрого обмена различной информацией между сотрудниками компании с помощью персональных компьютеров (далее - ПК), находящихся в сети. Однако корпоративная сеть и ее сетевая инфраструктура образуют сложную систему и требуют профессиональной настройки и управления. Очень важно осуществлять контроль над ПК в сети, а именно над приложениями, которые установлены и работают на ПК в корпоративной сети, что позволит максимально обезопасить корпоративную сеть от атак и различных утечек конфиденциальной информации за ее пределы. Для этих целей существует технология контроля приложений, также известная под названием «Контроль приложений» (англ. «Application control»).

Администраторы крупных корпоративных сетей сталкиваются с трудностями при внедрении на предприятиях систем контроля запускаемых приложений, а именно при внедрении подхода, называемого «Default Deny». При таком подходе правила контроля запускаемых приложений допускают запуск определенного администратором набора приложений, а запуск всех остальных приложений запрещается. Внедрение данного подхода на предприятии сводится к формированию набора разрешенных к запуску приложений. Слишком узкий набор разрешенных к запуску приложений, например, состоящий только из широко используемых пользовательских приложений (MS Word, Visio, Outlook и т.п.), может парализовать работу пользователей корпоративной сети, в связи с наличием «внутренних» корпоративных приложений, специфичных для конкретной компании. Формирование набора разрешенных к запуску приложений также осложняется необходимостью учета администраторами требований политик безопасности и потребностей бизнеса. Более того данный набор необходимо постоянно актуализировать в связи с выходом новых версий приложений.

Из уровня техники известны подходы, позволяющие сформировать и поддерживать набор разрешенных к запуску приложений в актуальном состоянии. Для этого администратор задает «эталон» - один или несколько компьютеров в корпоративной сети. При инвентаризации все найденные файлы с «эталонных» компьютеров автоматически добавляются к набору разрешенных к запуску приложений. Впоследствии при запуске любого исполняемого файла на «эталонных» компьютерах, система автоматически вносит его в набор разрешенных к запуску приложений. Таким образом, при появлении новой версии приложения нет необходимости добавлять его вручную в набор разрешенных к запуску приложений. Достаточно лишь установить его на «эталонный» компьютер и приложение автоматически попадет в список разрешенных. Также формирование набора разрешенных к запуску приложений может быть осуществлено на основе каталога (папки). Например, администратор создает категорию «Мои файлы» и указывает определенный каталог, система осуществляет мониторинг изменений в указанном каталоге. Когда появляются новые файлы, они автоматически добавляются в набор разрешенных к запуску приложений. Такой подход значительно облегчает внедрение контроля приложений в режиме «Default deny».

Например, в патенте US 7865947 B2 компании Whitecell Software описана система контроля запуска приложений с использованием белых списков (whitelist) на ПК в сети предприятия. Описана инвентаризация приложений и программных модулей (скриптов, пакетных файлов, DLL файлов), а также проверка по локальной или удаленной базе белых объектов. Приложения проверяются по хеш-суммам. Также в патенте US 7350204 B2 компании Microsoft описаны система и способ для контроля приложений. Описывается идентификация приложений на ПК, их классификация и использование гибких правил для контроля классифицированных приложений. Определение и классификация приложений может происходить исходя из хеш-суммы, цифровой подписи и других параметров. Также предусмотрена возможность использования режима «Default deny», при котором ограничивается все кроме разрешенных категорий. А в патенте US 8407804 B2 компании Sophos раскрыто использование «эталонного» виртуального образа компьютерной системы, содержащего только известные доверенные приложения, для целей оптимизации антивирусного сканирования.

Однако из уровня техники неизвестны подходы, позволяющие определить какой ресурс (каталог, компьютер) из имеющихся в рамках корпоративной сети, потенциально мог бы стать упомянутым «эталоном». Такие эталоны выбираются или создаются администраторами вручную.

Таким образом, с учетом размеров современных корпоративных сетей, сложности их сетевой инфраструктуры и необходимости соблюдения большого количества установленных компаниями требований существует необходимость в автоматизации и интеллектуализации процесса определения «эталонных» компьютерных ресурсов посредством оценки всех имеющихся в сети компьютерных ресурсов на предмет соответствия установленным требованиям.

Раскрытие изобретения

Настоящее изобретение предназначено для оценки ресурсов компьютерной сети по объектам интереса с учетом требований к компьютерным системам, на которых располагаются ресурсы, и требований к объектам интереса, как к содержимому ресурсов.

Технический результат настоящего изобретения заключается в обеспечении возможности определения компьютерных ресурсов в рамках компьютерной сети, подходящих для целей, заданных выбранными требованиями.

В одном из вариантов осуществления данного изобретения способ оценки компьютерных ресурсов в компьютерной сети по объектам интереса содержит этапы, на которых: (а) формируют требования к объектам интереса, где объектами интереса могут быть, по меньшей мере, файлы и программное обеспечение; (б) формируют требования к компьютерным системам; (в) формируют список компьютерных ресурсов, находящихся на компьютерных системах, удовлетворяющих упомянутым требованиям к компьютерным системам, где компьютерный ресурс содержит в себе, по меньшей мере, один объект интереса; (г) собирают информацию обо всех объектах интереса, имеющихся на компьютерных ресурсах из упомянутого списка компьютерных ресурсов; (д) анализируют собранную информацию для определения объектов интереса, удовлетворяющих требованиям к объектам интереса; (е) оценивают каждый компьютерный ресурс из списка компьютерных ресурсов по количеству объектов интереса, удовлетворяющих требованиям к объектам интереса.

В другом варианте осуществления критериями файлов могут быть, по меньшей мере, следующие: формат файла, временные метки, частота встречаемости файла на компьютерных системах и категория файла.

В другом варианте осуществления критериями программного обеспечения могут быть, по меньшей мере, следующие: частота встречаемости программного обеспечения на компьютерных системах; и категория программного обеспечения.

В другом варианте осуществления компьютерными системами могут быть, по меньшей мере, компьютеры пользователей и серверы.

В другом варианте осуществления в качестве требований к компьютерным системам могут быть использованы, по меньшей мере, следующие критерии: соответствие заданному уровню безопасности; наличие сетевого соединения; ширина полосы пропускания канала связи и оперативность обновлений.

В другом варианте осуществления требования к объектам интереса и требования к компьютерным ресурсам могут включать в себя требования двух типов: критичные требования и некритичные требования.

Еще в одном варианте осуществления несоответствие хотя бы одному критичному требованию приводит к исключению объекта интереса или компьютерной системы из дальнейшей процедуры.

Еще в одном варианте осуществления каждому некритичному требованию может быть установлен в соответствие весовой коэффициент.

В другом варианте осуществления в качестве компьютерных ресурсов могут выступать, по меньшей мере: компьютерные системы; внешние носители информации, подключенные к компьютерной системе; сетевые диски и каталоги.

В другом варианте осуществления при формировании списка компьютерных ресурсов может быть использован рекурсивный обход вложенных компьютерных ресурсов.

Еще в одном варианте осуществления рекурсивный обход может производиться с заданной глубиной.

В другом варианте осуществления оценка компьютерного ресурса производится с учетом оценки вложенных компьютерных ресурсов.

В одном из вариантов осуществления данного изобретения система оценки компьютерных ресурсов в компьютерной сети по объектам интереса содержит: (а) средство хранения требований, которое содержит базу данных требований к объектам интереса и базу данных требований к компьютерным системам, где объектами интереса могут быть, по меньшей мере, файлы и программное обеспечение, при этом данное средство связано со средством инвентаризации компьютерной сети и средством анализа данных; (б) средство инвентаризации компьютерной сети, которое имеет доступ к компьютерной сети и формирует список компьютерных ресурсов, находящихся на компьютерных системах, удовлетворяющих требованиям к компьютерным системам из базы требований к компьютерным системам, и осуществляет сбор информации обо всех объектах интереса, имеющихся на компьютерных ресурсах из упомянутого списка компьютерных ресурсов, при этом данное средство связано со средством анализа данных; (в) средство анализа данных, которое анализирует информацию, собранную средством инвентаризации, для определения объектов интереса, удовлетворяющих требованиям к объектам интереса из базы данных требований к объектам интереса, при этом данное средство связано со средством оценки компьютерных ресурсов; (г) средство оценки компьютерных ресурсов, которое осуществляет оценку каждого компьютерного ресурса из упомянутого списка компьютерных ресурсов по количеству объектов интереса, удовлетворяющих требованиям к объектам интереса.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

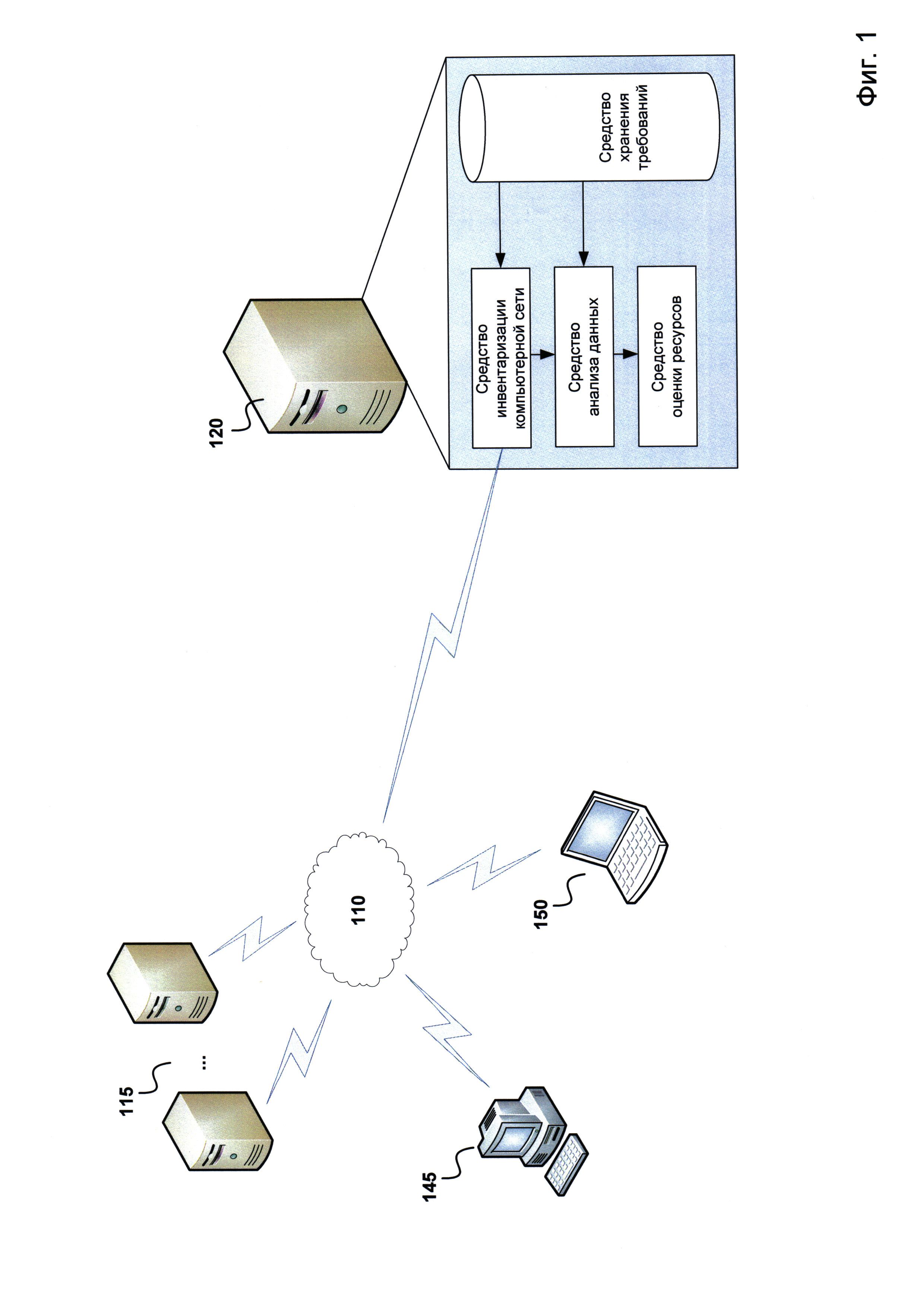

Фиг. 1 показывает типовую схему компьютерной сети.

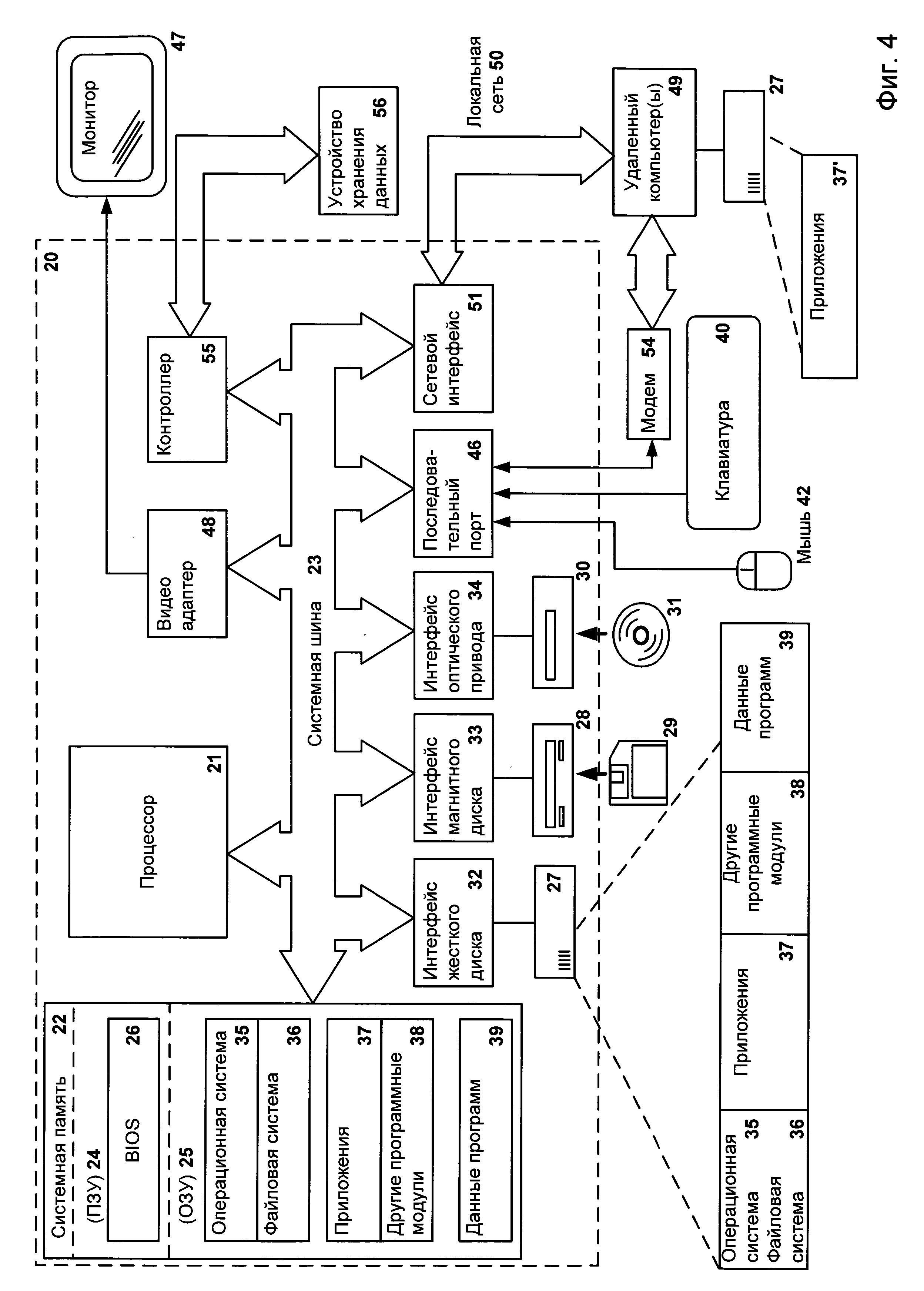

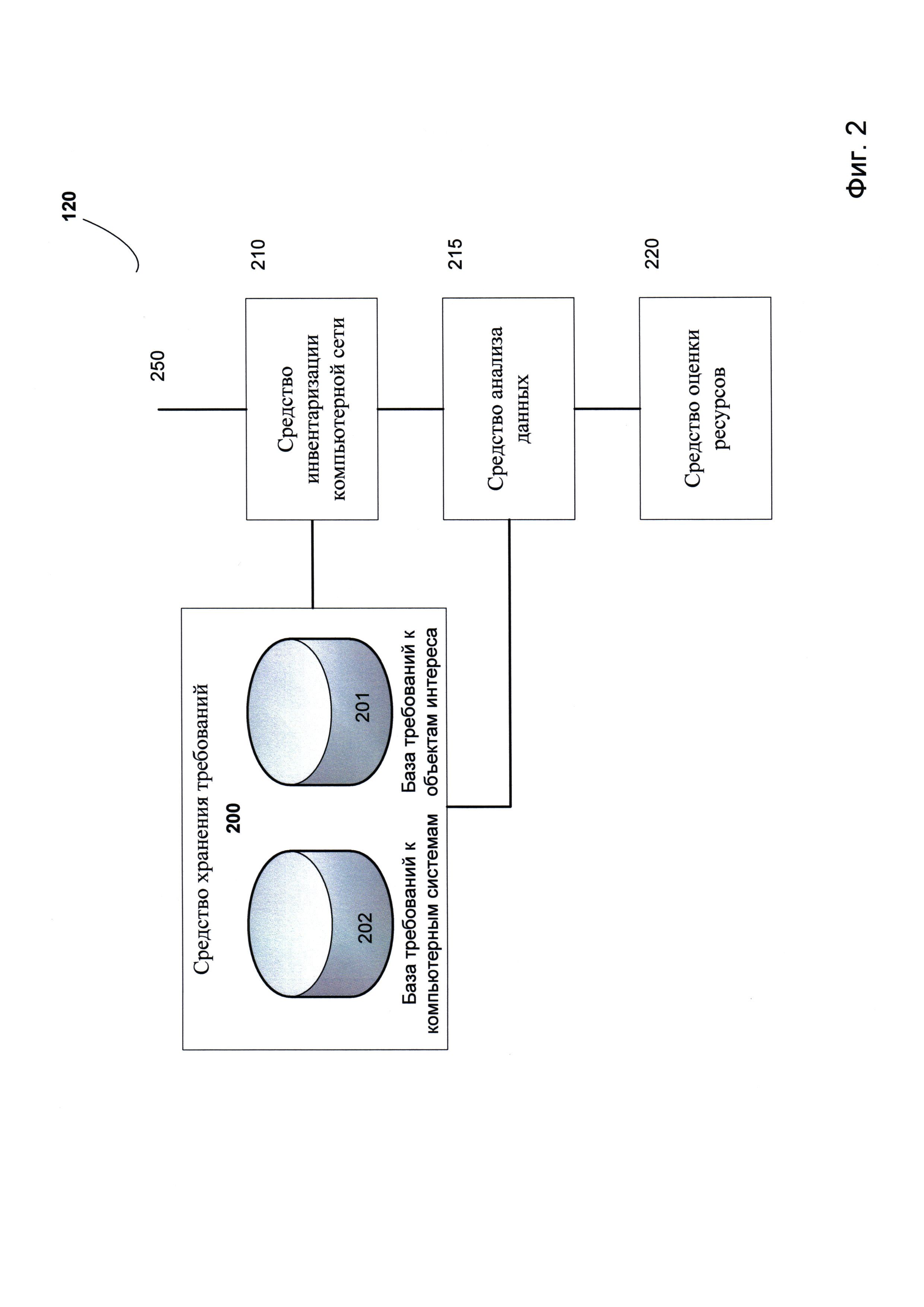

Фиг. 2 показывает детальную схему системы оценки ресурсов в компьютерной сети.

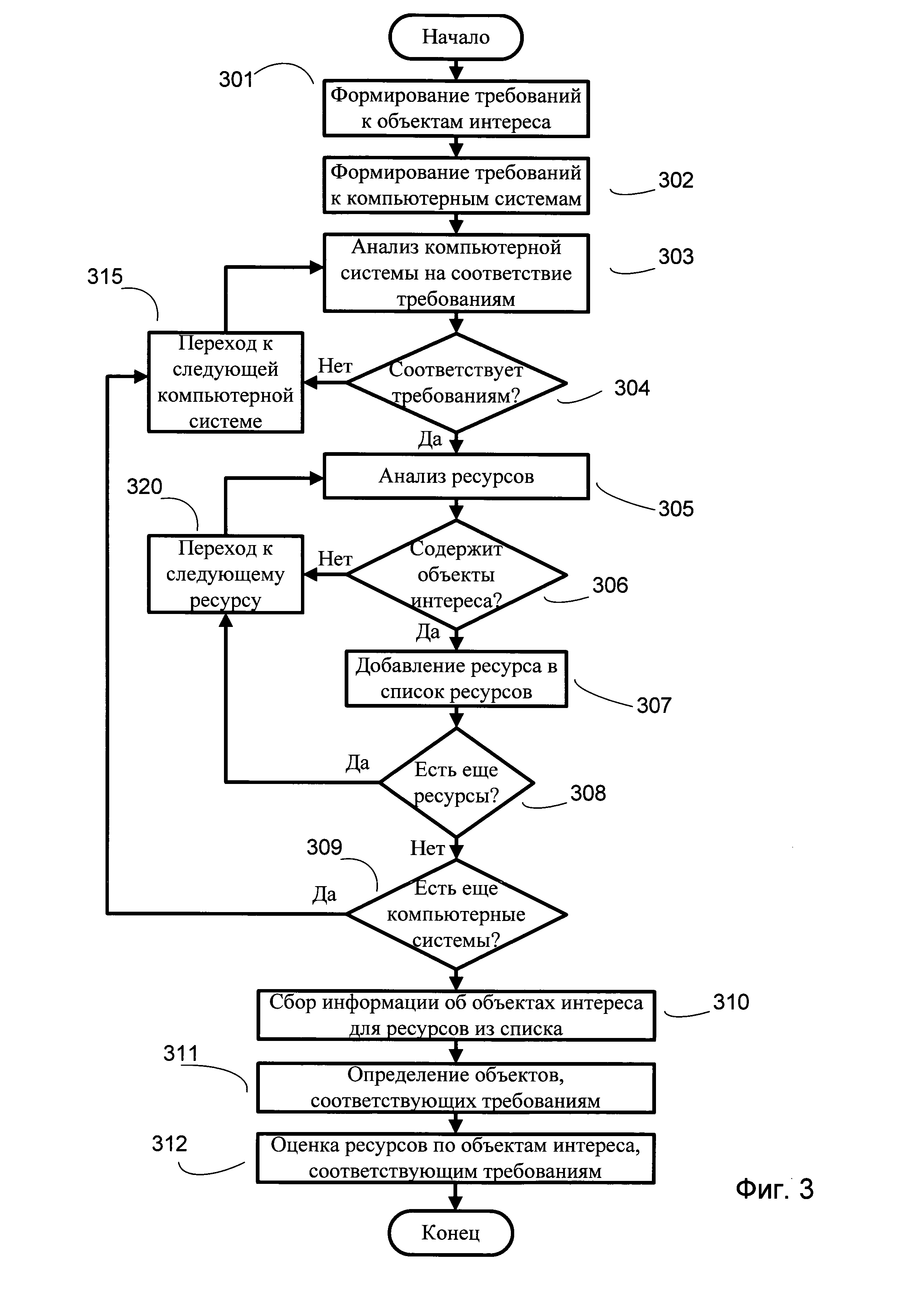

Фиг. 3 показывает блок-схему способа оценки ресурсов в компьютерной сети.

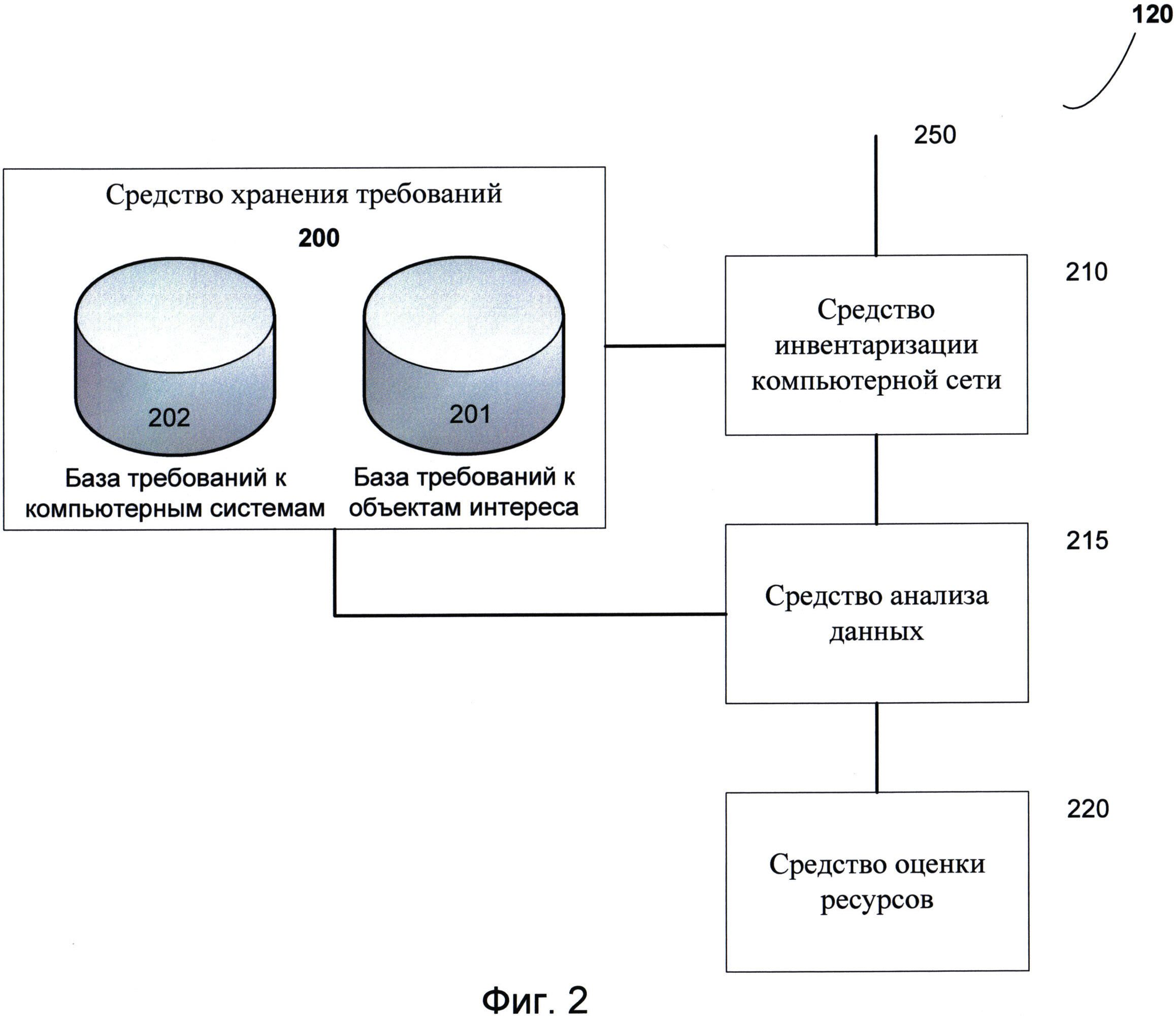

Фиг. 4 показывает пример компьютерной системы общего назначения.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

На Фиг. 1 изображена типовая схема компьютерной сети. Компьютерная сеть 110 состоит из множества различных компьютерных систем, таких как персональные компьютеры 145, серверы 115 и портативные устройства 150, например ноутбуки или планшеты. Ресурсами (компьютерными ресурсами, в дальнейшем будем использовать просто "ресурсы") в рамках компьютерной сети 110 могут быть любые устройства или часть информации, к которым может быть осуществлен доступ с компьютеров (в том числе и с локального компьютера) в рамках данной компьютерной сети 110. Ресурсами могут быть не только компьютерные системы и части информации на них, например, каталоги с файлами, но и устройства, подключенные к компьютерным системам, такие как внешние носители данных. На Фиг. 1 также изображена система оценки ресурсов 120, которая может быть развернута на одном или более серверах и имеет доступ к компьютерной сети 110.

Для оценки ресурсов в сети будем использовать два набора критериев. Первым набором критериев будут являться требования к компьютерной системе, на которой находится оцениваемый ресурс. Данные требования применимы и к внешним носителям, так как они непосредственно связаны с компьютерными системами, к которым подключены. Вторым набором критериев устанавливаются требования к содержимому оцениваемого ресурса. В качестве содержимого ресурсов могут выступать различные объекты (например, файлы), однако не все из них влияют на результаты каждой конкретной оценки ресурса. Поэтому объекты, которые влияют на результаты оценки, будем в дальнейшем называть объектами интереса. Таким образом, вторым набором критериев устанавливаются требования к объектам интереса, которые позволяют оценить ресурс с позиции объектов интереса, удовлетворяющих заданным критериям. Из содержимого ресурсов можно выделить два основных типа объектов интереса: файлы и программное обеспечение, установленное на компьютерной системе. Данное разделение применимо в рамках технологий контроля приложений, так как, например, файл может быть как самостоятельным объектом, так и частью установленного программного обеспечения, что может влиять на применяемые к данному объекту правила. При помощи требований к объектам интереса можно выделить ресурсы с определенными типами файлов, например исполняемые файлы или файлы мультимедиа. Также можно выделить ресурс, на котором присутствует или запускается интересующее программное обеспечение или определить ресурс с наиболее релевантным содержимым, то есть с максимальным количеством файлов и/или программного обеспечения, присутствующих на компьютерных системах в рамках сети. Именно такой ресурс может интересовать администратора сети при выборе «эталона». Таким образом, различные ресурсы могут быть выделены путем комбинирования различных требований к объектам интереса, по меньшей мере, таких как:

- формат файла;

- различные временные метки (например, дата и время создания, последнего изменения, запуска или открытия);

- частота встречаемости файла или программного обеспечения на компьютерных системах;

- категория файла или программного обеспечения (в том числе и категория вредоносного файла или программного обеспечения категория, если файл или программное обеспечение является вредоносным).

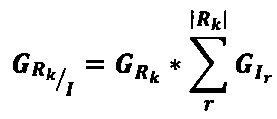

В одном из вариантов осуществления данного изобретения способ оценки ресурсов в сети можно описать с помощью математических формул. Обозначим множество доступных в сети ресурсов R, а множество доступных в рамках сети объектов интереса I, тогда

R={Rl, R2, …, RN}', I={I1, I2, …, IM},

где Ri⊂I,i={1, …, N}

Таким образом, например, R1={I1, I3, I5, I7}, а R2={I4, I6, I7, I8, I10, I15) и т.п.

При этом множества Ri могут пересекаться между собой, так как на практике в рамках, например, корпоративной сети большинство компьютеров пользователей будут содержать некие идентичные наборы файлов и программного обеспечения (например, продукты компании Microsoft®), необходимых для ежедневной работы.

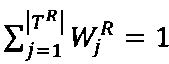

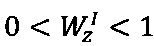

Сформируем наборы требований для оценки ресурсов, учитывая при этом, что любые требования можно разделить на два типа: критичные требования, обозначим как Tcr, и некритичные требования, обозначим как Т. Оценку выполнения требований обозначим соответственно  , где оценка 0 означает, что требование не выполнено, а 1 означает, что выполнено. Особенностью критичных требований является тот факт, что невыполнение любого из критичных требований обнуляет суммарную оценку объекта, оцениваемого относительно критичных требований. Некритичные требования таким свойством не обладают и, напротив, позволяют более гибко подходить к вопросам оценки, например, посредством весовых коэффициентов. Введем для каждого некритичного требования Ti∈Т весовой коэффициент Wi∈W, получим:

, где оценка 0 означает, что требование не выполнено, а 1 означает, что выполнено. Особенностью критичных требований является тот факт, что невыполнение любого из критичных требований обнуляет суммарную оценку объекта, оцениваемого относительно критичных требований. Некритичные требования таким свойством не обладают и, напротив, позволяют более гибко подходить к вопросам оценки, например, посредством весовых коэффициентов. Введем для каждого некритичного требования Ti∈Т весовой коэффициент Wi∈W, получим:

Т={Tl, Т2, …, TK}; W={Wl, W2, …, WK},

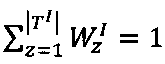

где 0<Wi<1, a

Весовые коэффициенты могут применяться для ранжирования требований по значимости с целью получения более точных результатов. Если не использовать весовые коэффициенты, то все некритичные требования становятся равноценными по отношению друг к другу, а максимально возможная оценка соответствует мощности множества некритичных требований |T|. В таком случае наилучший объект по результатам оценки на соответствие требованиям может быть выбран по максимальной оценке или по факту преодоления установленного порога. Из всего вышеописанного введем следующие обозначения:

-  - множество критичных требований к компьютерным системам;

- множество критичных требований к компьютерным системам;

- TR - множество некритичных требований к компьютерным системам;

- WR - множество весовых коэффициентов некритичных требований к компьютерным системам;

-  - множество критичных требований к объектам интереса;

- множество критичных требований к объектам интереса;

- TI - множество некритичных требований к объектам интереса;

- WI - множество весовых коэффициентов некритичных требований к объектам интереса.

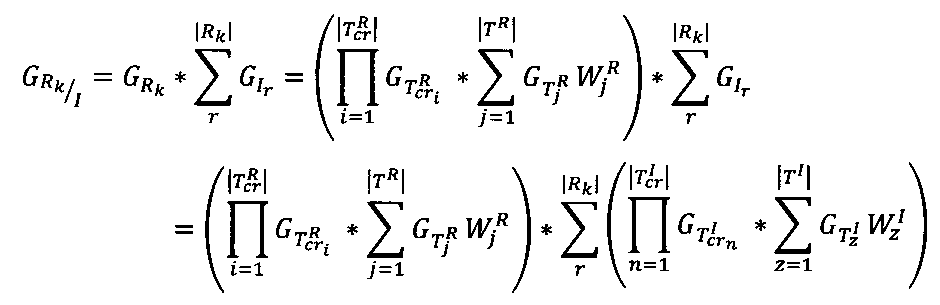

Тогда суммарная оценка какого-либо ресурса Rk относительно требований к компьютерной системе, на которой находится данный ресурс, в одном из вариантов осуществления данного изобретения может быть вычислена по формуле:

где  - оценка данного ресурса относительно i-го критичного требования к компьютерной системе, на которой находится данный ресурс,

- оценка данного ресурса относительно i-го критичного требования к компьютерной системе, на которой находится данный ресурс,  - количество критичных требований к компьютерной системе,

- количество критичных требований к компьютерной системе,  - оценка данного ресурса относительно j-го некритичного требования к компьютерной системе, на которой находится данный ресурс,

- оценка данного ресурса относительно j-го некритичного требования к компьютерной системе, на которой находится данный ресурс,  - количество некритичных требований к компьютерной системе,

- количество некритичных требований к компьютерной системе,  - весовой коэффициент, соответствующий j-му некритичному требованию к компьютерной системе.

- весовой коэффициент, соответствующий j-му некритичному требованию к компьютерной системе.

Оценка всех критичных требований к компьютерным системам представлена в виде произведения для того, чтобы в случае невыполнения, по меньшей мере, одного из установленных критичных требований к компьютерным системам оценка была бы автоматически обнулена. Оценка же всех некритичных требований напротив выражена в сумме оценок соответствия каждому из некритичных требований с учетом соответствующих весовых коэффициентов.

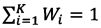

Суммарная оценка какого-либо объекта интереса In на соответствие требованиям к объектам интереса, содержащимся на данном ресурс, в одном из вариантов осуществления данного изобретения может быть вычислена по следующей формуле:

где  - оценка данного объекта интереса относительно i-го критичного требования к объектам интереса,

- оценка данного объекта интереса относительно i-го критичного требования к объектам интереса,  - количество критичных требований к объектам интереса,

- количество критичных требований к объектам интереса,  - оценка данного объекта интереса относительно j-го некритичного требования к объектам интереса,

- оценка данного объекта интереса относительно j-го некритичного требования к объектам интереса,  - количество некритичных требований к объектам интереса,

- количество некритичных требований к объектам интереса,  - весовой коэффициент, соответствующий j-му некритичному требованию к объектам интереса.

- весовой коэффициент, соответствующий j-му некритичному требованию к объектам интереса.

Аналогичным образом оценка всех критичных требований к объектам интереса представлена в виде произведения для того, чтобы в случае невыполнения, по меньшей мере, одного из установленных критичных требований к объектам интереса оценка была бы автоматически обнулена. А оценка некритичных требований напротив выражена в сумме оценок соответствия каждому из некритичных требований с учетом соответствующих весовых коэффициентов.

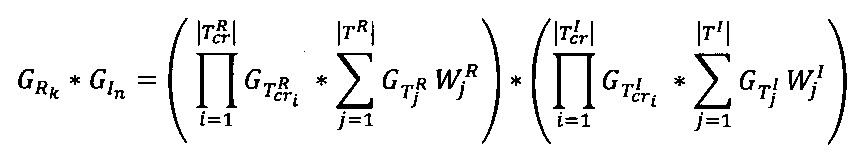

Зная, как вычислить оценку компьютерной системы и объекта интереса, можно сформировать формулу для вычисления суммарной оценки любого ресурса Rk в компьютерной сети по объектам интереса с учетом требований к компьютерным системам, на которых располагаются ресурсы, и требований к объектам интереса как к содержимому ресурсов. Данная формула будет выглядеть следующим образом:

где  - оценка ресурса относительно требований к компьютерной системе, на которой находится ресурс Rk, |Rk| - количество объектов интереса, содержащихся на данном ресурсе, а

- оценка ресурса относительно требований к компьютерной системе, на которой находится ресурс Rk, |Rk| - количество объектов интереса, содержащихся на данном ресурсе, а  - оценка каждого объекта, содержащегося на данном ресурсе.

- оценка каждого объекта, содержащегося на данном ресурсе.

Если детально расписать итоговую формулу оценки ресурса, то данная формула примет следующий вид:

где  , а

, а  ;

;  , а

, а

Легко видеть, что в итоговой формуле ресурсы, находящиеся на компьютерной системе, несоответствующей, по меньшей мере, одному критическому требованию, предъявляемому к компьютерным системам, будут автоматически получать нулевую оценку. Согласно данной формуле чем выше оценка, тем больше объектов интереса, соответствующих требованиям к объектам интереса, содержит оцениваемый ресурс.

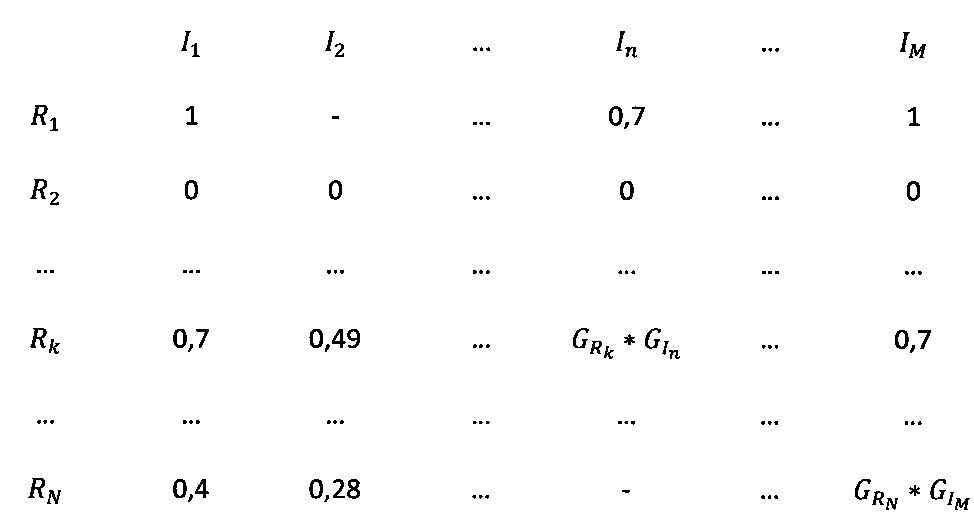

В другом варианте осуществления результаты оценки ресурсов в рамках сети могут быть представлены в виде таблицы, строками которой будут оцениваемые ресурсы, а в столбцах расположены все уникальные объекты интереса, доступные на ресурсах в рамках сети. Каждая ячейка таблицы содержит числовую оценку или прочерк, если ресурс не содержит указанный в столбце уникальный объект интереса. Вычисление числового значения при оценке осуществляется в одном из вариантов реализации данного изобретения путем перемножения оценок ресурса относительно требований к компьютерной системе, на которой находится данный ресурс, с оценкой указанного в столбце уникального объект интереса относительно заданных требований к объектам интереса, т.е., например, для ячейки таблицы (k,n) значение будет вычисляться следующим образом:

А результирующая таблица может выглядеть, например, следующим образом:

Представление результатов оценки в виде такой таблицы предоставляет дополнительные возможности при дальнейшем анализе, например, искомый ресурс может быть найден путем подсчета мощности множеств, образованных строками, с последующим упорядочиванием равномощных множеств в порядке убывания суммы значений элементов множеств, или путем нормализации строк данной таблицы с последующим сравнением с заданным эталоном и другими способами.

В одном из вариантов осуществления данного изобретения в качестве требований к компьютерным системам могут быть использованы следующие критерии:

- соответствие заданному уровню безопасности;

- наличие выхода в интернет;

- ширина полосы пропускания канала связи;

- оперативность обновлений;

- производительность компьютерной системы; и другие.

При этом в различных вариантах осуществления разные критерии могут быть отнесены как к критичным, так и к некритичным типам требований. Например, соответствие заданному уровню безопасности может быть критичным требованием, и может быть установлено, по меньшей мере, по совокупности следующих признаков: по наличию на компьютерной системе антивирусного программного обеспечения, по дате последнего сканирования компьютерной системе, соответствующей заданному диапазону дат, по имеющимся данным о частоте заражений данной компьютерной системы в прошлом и по другим признакам. В другом варианте факт наличия выхода в интернет или установленная минимальная ширина полосы пропускания канала связи могут являться критическими требованиями.

Относительно требований к объектам интереса аналогичным образом в различных вариантах осуществления данного изобретения разные требования к объектам интереса могут быть отнесены как к критичным, так и к некритичным типам требований. Например, критичным требованием к объектам интереса может быть их категория, исключающая их отнесение к вредоносным файлам, или определенная частота встречаемости программного обеспечения на компьютерных системах в рамках сети, если администратора интересуют только активно используемые среди пользователей образцы программного обеспечения и т.п.

На Фиг. 2 изображена детальная схема системы оценки ресурсов компьютерной сети 120. Согласно данной схеме средство инвентаризации компьютерной сети 210 имеет доступ 250 к компьютерной сети и может осуществлять сбор различной информации, относящейся как к компьютерным системам, так и к их содержимому. В частности, в одном из вариантов осуществления данного изобретения система инвентаризации компьютерной сети 210 осуществляет сбор информации о ресурсах, имеющихся на компьютерных системах в рамках компьютерной сети, и формирует из них список ресурсов. При этом в одном из вариантов осуществления система инвентаризации компьютерной сети 210 в процессе сбора информации о ресурсах, находящихся на компьютерных системах, может осуществлять проверку компьютерных систем на соответствие установленным требованиям к компьютерным системам из базы требований к компьютерным системам 202. И по результатам проверки можно исключать из дальнейшей обработки компьютерные системы, не соответствующие установленным требованиям к компьютерным системам. Таким образом, ресурсы, расположенные на компьютерных системах, исключенных из дальнейшей обработки, не попадут в формируемый список ресурсов. Также средство инвентаризации компьютерной сети 210 в одном из вариантов осуществления данного изобретения осуществляет сбор информации обо всех объектах интереса, имеющихся на ресурсах из сформированного списка ресурсов, и передает всю информацию средству анализа данных 215.

В одном из вариантов реализации, если в процессе сбора информации о ресурсах, находящихся на компьютерных системах, или информации об объектах интереса, имеющихся на ресурсах, одна или более из компьютерных систем была не доступна, по меньшей мере, по одной из следующих причин: компьютерная система была выключена или компьютерная система была задействована в выполнении ресурсоемкой вычислительной операции, то соответствующая процедура сбора информации может быть впоследствии осуществлена повторно.

Средство анализа данных 215 получает информацию об объектах интереса от средства инвентаризации сети 210 и осуществляет проверку данной информации на предмет соответствия каждого объекта интереса установленным требованиям к объектам интереса из базы требований к объектам интереса 201. Средство анализа данных 215 в свою очередь передает всю имеющуюся информацию средству оценки ресурсов 220.

Средство оценки ресурсов 220 в одном из вариантов реализации данного изобретения осуществляет оценку каждого ресурса из списка ресурсов по количеству объектов интереса, удовлетворяющих требованиям к объектам интереса. При этом, учитывая тот факт, что ресурсы могут быть вложены в другие ресурсы, оценка каждого ресурса производится с учетом оценки вложенных ресурсов.

На Фиг. 3 изображена блок-схема одного из вариантов реализации способа оценки ресурсов в компьютерной сети. Согласно данной блок-схеме на этапе 301 осуществляется формирование требований к объектам интереса. На данном этапе устанавливается, каким критериям должны соответствовать и какими свойствами должны обладать объекты интереса на оцениваемых ресурсах. Также происходит распределение требований на критичные и некритичные. Объекты интереса, не соответствующие, по меньшей мере, одному критичному требованию получают нулевую оценку. Аналогичным образом на этапе 302 осуществляется формирование требований к компьютерным системам и их распределение на критичные и некритичные требования. Далее, на этапе 303, осуществляется анализ компьютерной системы на предмет соответствия установленным на этапе 302 требованиям к компьютерным системам. Если на этапе 304 анализируемая компьютерная система не удовлетворяет установленным требованиям к компьютерным системам, что фактически означает, что анализируема компьютерная система не удовлетворяет, по меньшей мере, одному критичному требованию к компьютерным системам, то она исключается из дальнейшей обработки и осуществляется переход 315 к следующей компьютерной системе, доступной в рамках сети. Если компьютерная система соответствует требованиям на этапе 304, то в данном варианте реализации изобретения способ переходит к этапу анализа ресурсов 305, содержащихся на данной компьютерной системе, с целью исключения на этапе 306 из формируемого на этапе 307 списка ресурсов, тех ресурсов, что не содержат в себе ни одного объекта интереса. При этом анализ ресурсов может осуществляться рекурсивно, с определенной глубиной рекурсии, а исключаться из списка могут те ресурсы, которые не содержат ни объектов интереса, ни других вложенных ресурсов, содержащих объекты интереса. По данному способу такие ресурсы не включаются в формируемый на этапе 307 список ресурсов, и способ осуществляет переход 320 к следующему ресурсу так же, как и после этапа 308, если на компьютерной системе еще остались ресурсы, доступные для анализа 305. После того как на данной компьютерной системе не осталось ресурсов для дальнейшего анализа, по данному способу осуществляется проверка 309 наличия доступных компьютерных систем. И в случае положительного исхода проверки осуществляется переход 315 к следующей доступной в рамках сети компьютерной системе. После того как был сформирован список ресурсов, на этапе 310 осуществляется сбор информации об объектах интереса в рамках ресурсов из сформированного списка ресурсов. При этом необходимо понимать, что информация, собранная об одном и том же объекте, на разных ресурсах может отличаться ввиду, например, особенностей функционирования компьютерной системы и особенностей использования данного объекта пользователем данной компьютерной системы, на которой находится ресурс, содержащий данный объект. Таким образом, при оценке объектов интереса на соответствие заданным на этапе 301 требованиям к объектам интереса оценки идентичных объектов могут отличаться. В соответствии с данным способом после сбора информации об объектах интереса 310 осуществляется определение объектов интереса 311, соответствующих требованиям к объектам интереса, и их оценка. При этом объекты интереса, не соответствующие критичным требованиям к объектам интереса, получают нулевую оценку. И в завершение на этапе 312 осуществляется финальная оценка ресурсов компьютерной сети по объектам интереса с учетом требований к компьютерным системам, на которых располагаются ресурсы, и требований к объектам интереса как к содержимому ресурсов. В одном из вариантов осуществления данного изобретения оценка ресурсов осуществляется по количеству объектов интересов, соответствующих установленным требованиям к объектам интереса. Таким образом, в одном из вариантов осуществления данного изобретения может быть осуществлен выбор «эталонного» компьютерного ресурса, имеющего наивысшую оценку, среди всех имеющихся в сети компьютерных ресурсов по результатам оценки.

На Фиг. 4 представлен пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26 содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47 персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 13. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются только примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.