Результат интеллектуальной деятельности: СИСТЕМА И СПОСОБ НАСТРОЙКИ КОМПЬЮТЕРНОЙ СИСТЕМЫ В СООТВЕТСТВИИ С ПОЛИТИКОЙ БЕЗОПАСНОСТИ

Вид РИД

Изобретение

Область техники

Изобретение относится к системам и способам применения политик безопасности.

Уровень техники

В настоящее время персональные компьютерные системы пользователей все чаще используются в рабочих целях в офисе организации. При таком подходе важно, чтобы информационная безопасность компьютерной инфраструктуры организации не подвергалась угрозе.

Для того чтобы временно и безопасно ввести компьютерную систему сотрудника в компьютерную инфраструктуру организации, необходимо разграничить доступ к информации. Разграничение доступа обычно реализуется при помощи политик безопасности. Для применения на компьютерной системе политик безопасности необходимо выполнить множество действий. Требованиями политик могут быть, например, установка или удаление программного обеспечения (ПО), отключение или активация конкретного устройства, например Bluetooth-адаптера, настройка параметров соединения или работы программ и устройств и т.д.

Не все, даже опытные, сотрудники имеют возможность выполнить вышеописанный перечень действий, настроить свою персональную компьютерную систему в соответствии с требованиями политики безопасности инфраструктуры организации и начать работу на персональной компьютерной системе в офисе. Множество производителей устройств и ПО, сложность настроек, ограниченный доступ к информации о настройках - эти и другие причины затрудняют настройку неизвестной компьютерной системы.

Также следует учитывать текущее состояние компьютерной системы. В случаях, когда компьютерная система имеет ряд программ и настроек, наличие которых является требованием политики безопасности, процесс настройки новой компьютерной системы в соответствии с требованиями политик безопасности может быть существенно упрощен.

В настоящее время существует ряд решений, предназначенных для оптимизации процесса применения политики безопасности.

В публикации US 6799197 B1 описана процедура развертывания политики безопасности на компьютерной системе. Развертывание политики безопасности осуществляется при помощи агента и сервера управления политиками. Для развертывания политики формируется установочный пакет, который впоследствии передается и устанавливается на устройстве. Управление политиками безопасности осуществляется через публичную сеть, Интернет или электронную почту.

В публикации US 7665125 B2 представлен алгоритм определения и установки политики безопасности мобильной компьютерной системы на основе данных о пользователе. Сервер (в том числе и веб-сервер) определяет необходимую политику и роль мобильной компьютерной системы для пользователя. Затем агент производит установку и настройку приложений в рамках политики безопасности с использованием пакетов установки для политики безопасности.

Указанные решения позволяют лишь частично упростить настройку новой компьютерной системы в соответствии с требованиями политики безопасности. Настоящее изобретение представляет более эффективное решение задачи оптимизации процесса применения политики безопасности.

Раскрытие изобретения

Изобретение относится к системам и способам настройки компьютерной системы в соответствии с требованиями политик безопасности. Технический результат настоящего изобретения заключается в обеспечении безопасности корпоративной сети за счет настройки компьютерной системы, с использованием которой осуществлена попытка доступа к корпоративной сети, в соответствии с политикой безопасности.

Указанный технический результат достигается за счет настройки компьютерной системы путем формирования и выполнения инструкций по изменению конфигурации компьютерной системы.

Система настройки компьютерной системы в соответствии с политикой безопасности, которая содержит: по крайней мере, одну компьютерную систему, с использованием которой осуществлена попытка доступа к корпоративной сети; средство применения политик, предназначенное для определения данных о конфигурации упомянутой компьютерной системы и их последующей передачи средству формирования инструкций, настройки упомянутой компьютерной системы в соответствии с выбранной политикой безопасности путем выполнения, по крайней мере, одной инструкции по изменению определенной конфигурации упомянутой компьютерной системы; базу данных политик безопасности, предназначенную для хранения политик безопасности для компьютерных систем; средство формирования инструкций, предназначенное для выбора политики безопасности, применимой к упомянутой компьютерной системе в соответствии с определенной конфигурацией упомянутой компьютерной системы и существующими политиками безопасности из базы данных политик безопасности, формирования, по крайней мере, одной инструкции по изменению определенной конфигурации упомянутой компьютерной системы для настройки упомянутой компьютерной системы в соответствии с выбранной политикой безопасности и передачи сформированной инструкции средству применения политик.

В частном случае реализации системы средство применения политик выполняет определение конфигурации упомянутой компьютерной системы путем сбора информации, по крайней мере, о типе компьютерной системы и состоянии программного обеспечения и устройств упомянутой компьютерной системы.

В другом частном случае реализации системы средство применения политик для определения конфигурации упомянутой компьютерной системы пересылает на упомянутую компьютерную систему ссылку.

Еще в одном частном случае реализации системы средство применения политик при переходе по ссылке скачивает и запускает на упомянутой компьютерной системе управляющую программу.

В частном случае реализации системы средство применения политик при помощи запущенной управляющей программы определяет конфигурацию упомянутой компьютерной системы.

В другом частном случае реализации системы средство применения политик при переходе по ссылке запускает выполнение сценариев на странице.

Еще в одном частном случае реализации системы средство применения политик при помощи запущенных сценариев определяет конфигурацию упомянутой компьютерной системы.

В частном случае реализации системы средство применения политик при помощи запущенной управляющей программы выполняет, по крайней мере, одну инструкцию по изменению определенной конфигурации упомянутой компьютерной системы.

В другом частном случае реализации системы средство применения политик при помощи запущенных сценариев на странице из ссылки выполняет, по крайней мере, одну инструкцию по изменению определенной конфигурации упомянутой компьютерной системы.

Еще в одном частном случае реализации системы средство применения политик после настройки упомянутой компьютерной системы выполняет проверку корректности работы упомянутой компьютерной системы.

Способ настройки компьютерной системы в соответствии с политикой безопасности, в котором с использованием компьютерной системы осуществляют доступ к корпоративной сети; при помощи средства применения политик определяют конфигурацию упомянутой компьютерной системы; при помощи средства формирования инструкций выбирают политику безопасности, применимую к упомянутой компьютерной системе в соответствии с определенной конфигурацией упомянутой компьютерной системы и существующими политиками безопасности; при помощи средства формирования инструкций формируют, по крайней мере, одну инструкцию по изменению определенной конфигурации упомянутой компьютерной системы для настройки упомянутой компьютерной системы в соответствии с выбранной политикой безопасности; при помощи средства применения политик настраивают упомянутую компьютерную систему в соответствии с выбранной политикой безопасности, выполняя, по крайней мере, одну инструкцию по изменению определенной конфигурации упомянутой компьютерной системы.

В частном случае реализации способа выполняют определение конфигурации упомянутой компьютерной системы путем сбора информации, по крайней мере, о типе компьютерной системы и состоянии программного обеспечения и устройств упомянутой компьютерной системы.

Еще в одном частном случае реализации способа для определения конфигурации пересылают на упомянутую компьютерную систему ссылку.

В другом частном случае реализации способа при переходе по ссылке скачивают и запускают на упомянутой компьютерной системе управляющую программу.

В частном случае реализации способа при помощи запущенной управляющей программы определяют конфигурацию упомянутой компьютерной системы.

Еще в одном частном случае реализации способа при переходе по ссылке запускают выполнение сценариев на странице.

В другом частном случае реализации способа при помощи запущенных сценариев определяют конфигурацию упомянутой компьютерной системы.

В частном случае реализации способа при помощи управляющей программы выполняют, по крайней мере, одну инструкцию по изменению определенной конфигурации упомянутой компьютерной системы.

Еще в одном частном случае реализации способа при помощи исполняемых сценариев на странице из ссылки выполняют, по крайней мере, одну инструкцию по изменению определенной конфигурации упомянутой компьютерной системы.

В частном случае реализации способа после настройки упомянутой компьютерной системы выполняют проверку корректности работы упомянутой компьютерной системы.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

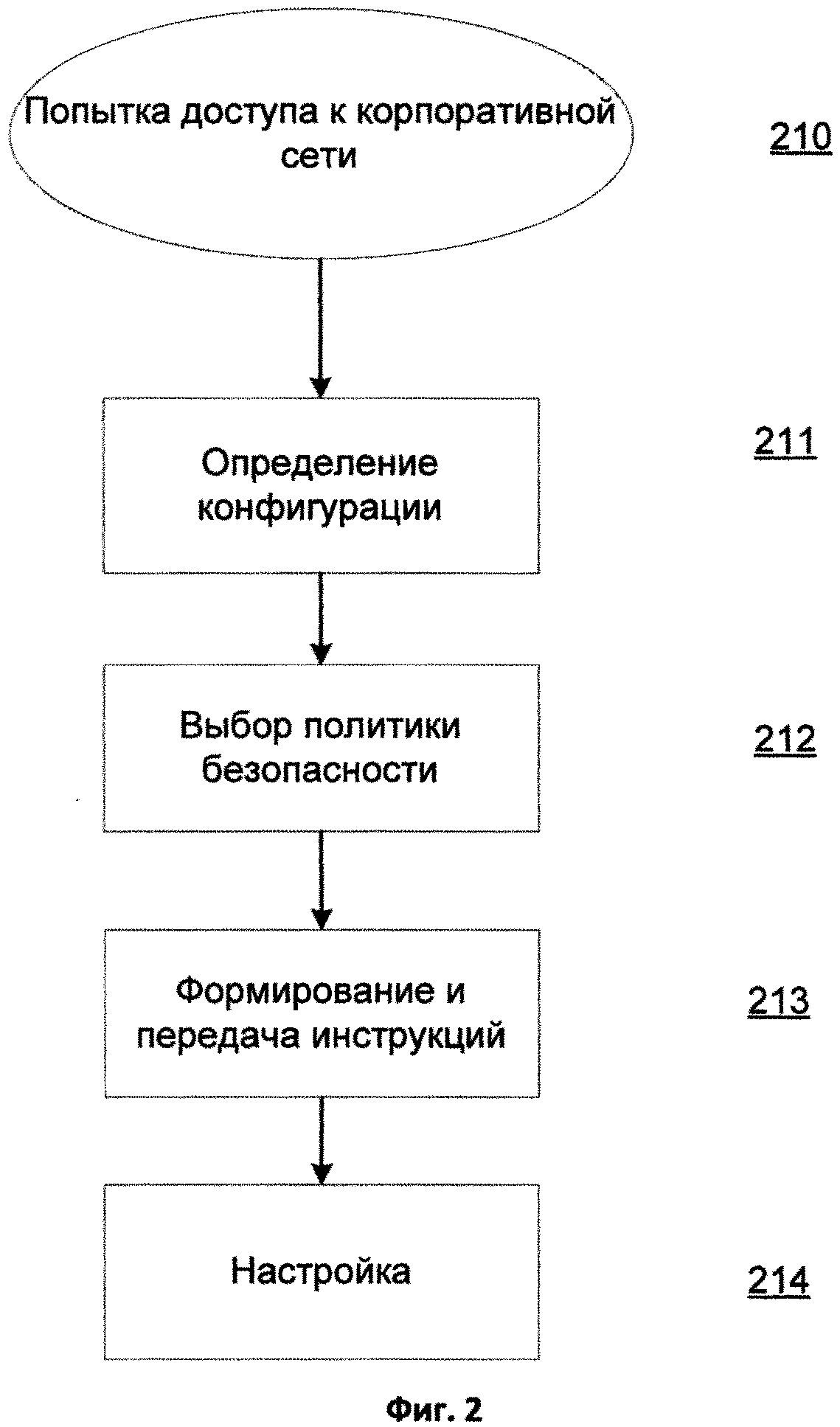

Фиг. 1 отображает структурную схему системы настройки компьютерной системы в соответствии с политикой безопасности.

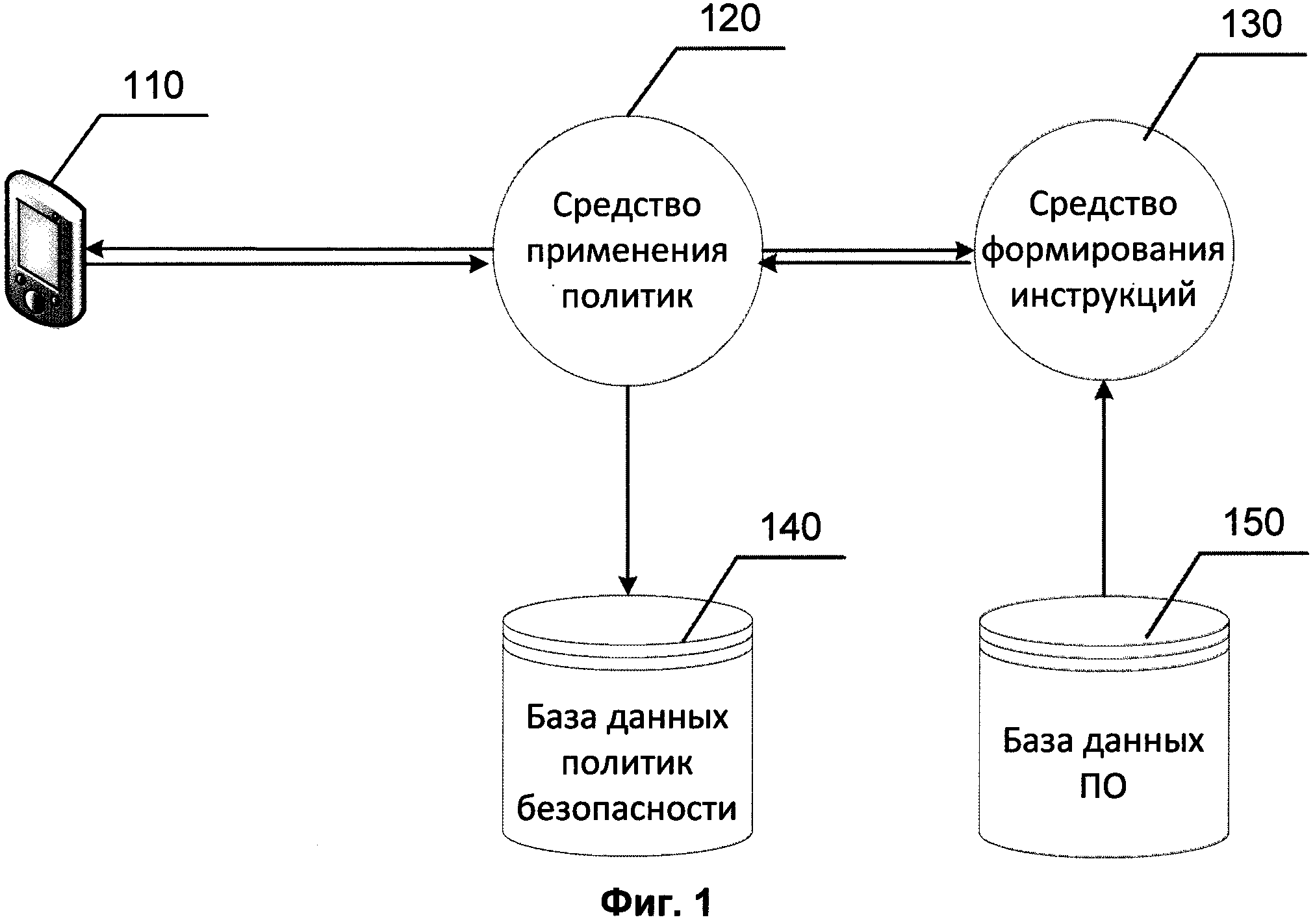

Фиг. 2 иллюстрирует алгоритм работы системы настройки компьютерной системы в соответствии с политикой безопасности.

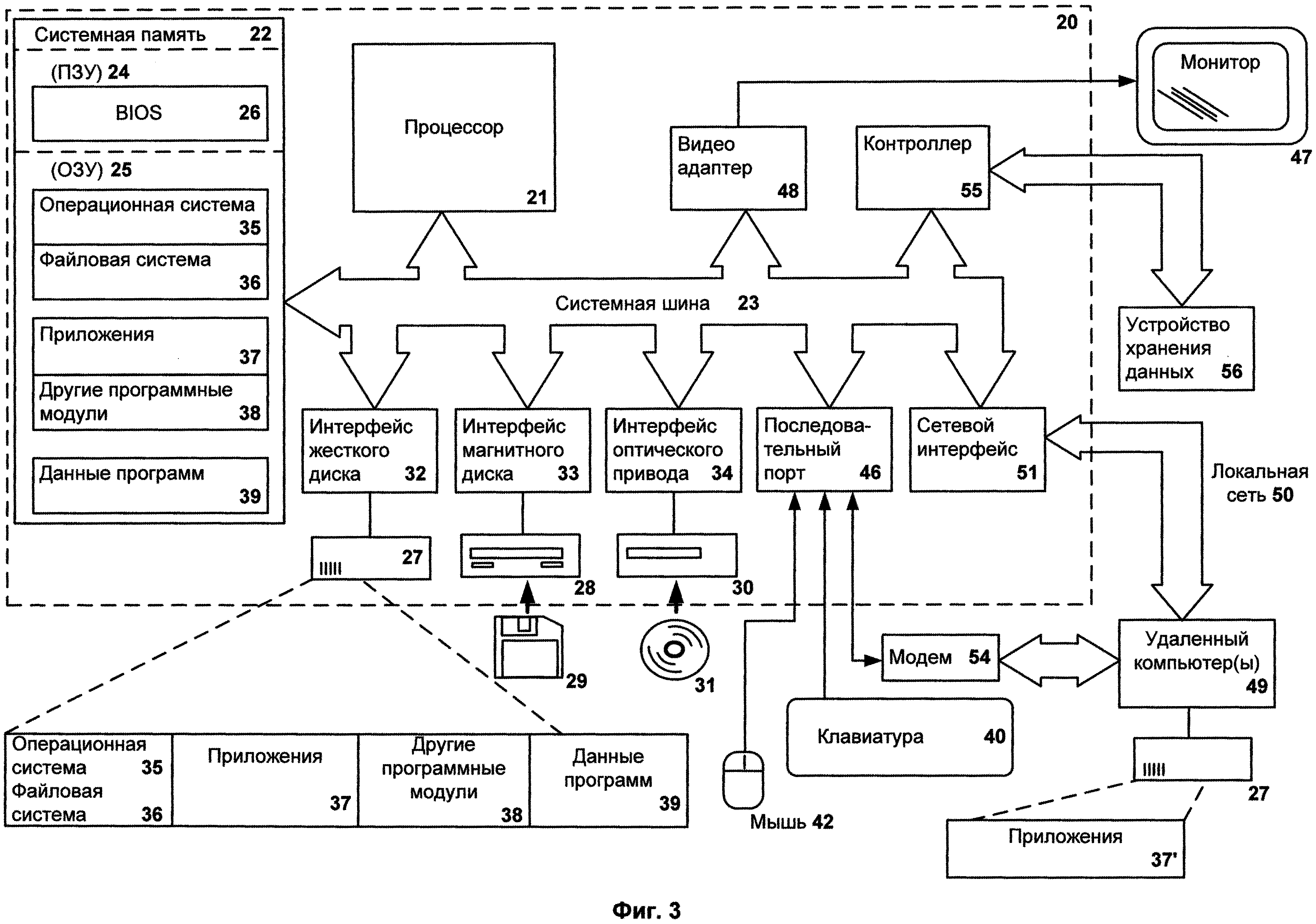

Фиг. 3 представляет пример компьютерной системы общего назначения.

Хотя изобретение может иметь различные модификации и альтернативные формы, характерные признаки, показанные в качестве примера на чертежах, будут описаны подробно. Следует понимать, однако, что цель описания заключается не в ограничении изобретения конкретным его воплощением. Наоборот, целью описания является охват всех изменений, модификаций, входящих в рамки данного изобретения, как это определено приложенной формуле.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Под компьютерной инфраструктурой организации подразумевают совокупность всех компьютерных систем, используемых организацией для работы.

Компьютерная система - это устройство или группа взаимосвязанных или смежных устройств, одно или более из которых, действуя в соответствии с программой, осуществляет автоматизированную обработку данных.

В организациях, где действует разграничение прав доступа к информации, применяют политики безопасности. Политика безопасности -это совокупность руководящих принципов, правил, процедур и практических приемов в области безопасности, которые регулируют управление, защиту и распределение ценной информации.

Компьютерные системы, которые используют сотрудники организации, настроены с учетом политик безопасности. Сотрудник, используя ненастроенную компьютерную систему для работы в организации, не имеет доступа к корпоративной сети в полном объеме. В случае, когда сотрудник организации принимает решение использовать свою собственную персональную компьютерную систему, чтобы получить доступ к закрытой информации, возникает необходимость настроить его персональную компьютерную систему в соответствии с политиками безопасности.

Для того чтобы быстро настроить компьютерную систему в соответствии с требованиями политик безопасности, используют систему настройки компьютерной системы в соответствии с политикой безопасности.

Фиг. 1 отображает структурную схему системы настройки компьютерной системы в соответствии с политикой безопасности. Система настройки компьютерной системы в соответствии с политикой безопасности состоит, по крайней мере, из одной компьютерной системы 110, с использованием которой осуществлена попытка доступа к корпоративной сети, средства применения политик 120, средства формирования инструкций 130, базы данных политик безопасности 140, базы данных ПО 150.

Пользователь начинает работу с компьютерной системой 110, с использованием которой осуществляет попытку доступа к корпоративной сети. Средство применения политик 120 предназначено для определения конфигурации упомянутой компьютерной системы 110, передачи данных об определенной конфигурации упомянутой компьютерной системы 110 средству формирования инструкций 130. Помимо этого средство применения политик 120 предназначено для настройки упомянутой компьютерной системы 110 в соответствии с выбранной политикой безопасности путем выполнения, по крайней мере, одной инструкции по изменению определенной конфигурации упомянутой компьютерной системы 110.

Таким образом, после того как с использованием упомянутой компьютерной системы 110 была осуществлена попытка доступа к корпоративной сети, средство применения политик 120 инициирует определение конфигурации упомянутой компьютерной системы 110.

К конфигурации можно отнести информацию о типе компьютерной системы и состоянии ПО и устройств компьютерной системы на момент определения. По типу компьютерная система может быть, например, виртуальная, мобильная, стационарная и др. Под состоянием подразумевают версию ПО, операционной системы, наличие плагинов и т. д., также под состоянием понимают настройки устройств, которые входят в компьютерную систему, например сетевых карт, устройств чтения USB и т. д.

В одном из вариантов реализации, для того чтобы определить тип и состояние упомянутой компьютерной системы 110, средство применения политик 120 высылает ей сообщение, которое содержит ссылку. Пользователь, переходя по ссылке, подтверждает желание настроить упомянутую компьютерную систему для работы в корпоративной сети.

Ссылкой может быть часть документа (электронного письма, SMS, MMS и т.п.), ссылающаяся на другой элемент (команда, текст, заголовок, примечание, изображение) в самом документе, на другой объект (файл, каталог, приложение), расположенный на локальном диске или на сетевом ресурсе, либо на элементы этого объекта. Также ссылка может содержать команды на вызов сценариев, программ, библиотек или плагинов, встроенных в браузер или используемых в ОС.

В одном из вариантов реализации определение конфигурации компьютерной системы 110 может быть выполнено с помощью управляющей программы. В этом случае сообщение содержит ссылку, при переходе по которой осуществляется скачивание и запуск управляющей программы на упомянутой компьютерной системе 110.

Под управляющей программой понимают ПО, предназначенное для управления процессом настройки компьютерной системы в соответствии с требованиями политики безопасности. Управляющая программа является частью средства применения политики 120 и может частично выполнять предназначенные функции, например: сбор информации о типе и состоянии упомянутой компьютерной системы 110, передача информации о типе и состоянии упомянутой компьютерной системы 110 средству формирования пакетов 130, выполнять, по крайней мере, одну инструкцию по изменению определенной конфигурации упомянутой компьютерной системы 110.

В другом варианте реализации определение типа и состояния неизвестной компьютерной системы 110 может быть осуществлено при выполнении сценариев на странице при переходе по ссылке. Сценарии могут быть реализованы с использованием Java или Ajax, JavaScript команд, библиотек ActiveX, Net Framework и т. п. Сценарии формируются средством применения политики 120 и могут частично выполнять предназначенные функции, например: сбор информации о типе и состоянии упомянутой компьютерной системы 110, передача информации о типе и состоянии упомянутой компьютерной системы 110 средству формирования пакетов 130, выполнять, по крайней мере, одну инструкцию по изменению определенной конфигурации упомянутой компьютерной системы 110.

После определения конфигурации упомянутой компьютерной системы 110 средство применения политик 120 передает данные об определенной конфигурации средству формирования инструкций 130.

Средство формирования инструкций 130 предназначено для выбора политики безопасности, применимой к упомянутой компьютерной системе в соответствии с определенной конфигурацией упомянутой компьютерной системы 110 и существующими политиками безопасности из базы данных политики безопасности 140. Помимо этого средство формирования инструкций 130 предназначено для формирования, по крайней мере, одной инструкции по изменению определенной конфигурации упомянутой компьютерной системы 110 для настройки упомянутой компьютерной системы 110 в соответствии с выбранной политикой безопасности. Также средство формирования пакетов 130 предназначено для передачи, по крайней мере, одной инструкции по изменению определенной конфигурации упомянутой компьютерной системы 110 средству применения политик 120.

База данных политик безопасности 140 предназначена для хранения политик безопасности для компьютерных систем, которые применяются в инфраструктуре организации.

Получив данные об определенной конфигурации упомянутой компьютерной системы 110, средство формирования пакетов 130 выбирает политику безопасности. В соответствии с существующими политиками безопасности из базы данных политик безопасности 140 и данными об определенной конфигурации упомянутой компьютерной системы 110 средство формирования инструкций 130 выбирает политику безопасности, применимую к упомянутой компьютерной системе 110.

Затем, исходя из требований выбранной политики безопасности, средство формирования инструкций 130 создает инструкции, которые содержат исполняемый код, предназначенный для выполнения действий по изменению определенной конфигурации упомянутой компьютерной системы.

Одним из примеров действий может быть обновление конкретной программы или операционной системы в целом, в том числе изменение текущих параметров. При определении типа и состояния неизвестной компьютерной системы обнаружена установленная версия Microsoft Outlook 14.0.7109.5000 SP1 Home edition без плагинов. Для принятия политики безопасности необходимо, чтобы пользователь работал в Microsoft Outlook версии 14.0.7109.5000 SP2 Corporate edition с установленным плагином Attachments Processor. Соответственно, необходимо выполнить действие по обновлению более старой версии ПО, вторым действием для выполнения может быть установка плагина Attachments Processor. Действия могут быть связаны, в том числе, и с настройкой устройств, например сетевой карты или VPN соединения.

Например, действие под именем «обновление Microsoft Outlook» может быть представлено в виде алгоритма:

1. Деинсталлировать текущую версию Microsoft Outlook 14.0.7109.5000 SP1 Home edition.

2. Установить требуемую версию Microsoft Outlook версии 14.0.7109.5000 SP2 Corporate edition.

На основе алгоритма по выполнению действия формируют инструкцию и определяют файлы и дистрибутивы ПО, например, дистрибутив с нужной версией Outlook.

Действия могут быть описаны в виде различных алгоритмов. Если структура операционной системы позволяет, то алгоритм действия под именем «обновление Microsoft Outlook» может быть следующим:

1. Удалить файлы, которые относится к старой версии Microsoft Outlook.

2. Удалить изменения, вносимые в операционную систему (реестр, службы, библиотек и т. п.), которые относятся к старой версии Microsoft Outlook.

3. Переписать перечень файлов, который относится к новой версии Microsoft Outlook с установленным плагином Attachments Processor.

4. Создать изменения, вносимые в операционную систему (реестр, службы, библиотек и т.п.), которые относятся к новой версии Microsoft Outlook с установленным плагином Attachments Processor.

При этом исполняемая инструкция, сформированная исходя из вышеописанного алгоритма, может ссылаться на файлы новой версии Microsoft Outlook с установленным плагином Attachments Processor. Также инструкция может содержать подфункции, которые выполняют изменения в ОС.

Файлы или дистрибутивы могут храниться как в открытых источниках, так и в базе данных. База данных ПО 150 предназначена для хранения файлов, скриптов, описаний ПО, которые используются в работе с корпоративной сетью и необходимы для корректного выполнения исполняемых инструкций.

Для настройки упомянутой компьютерной системы 110 в соответствии с выбранной политикой безопасности может понадобиться выполнение нескольких инструкций. Исходя из алгоритма действий, инструкции могут быть упакованы и переданы в виде самозапускающегося архива или пакета. Также в пакет могут быть добавлены файлы и дистрибутивы из базы данных ПО 150.

После формирования инструкции средство формирования инструкций 130 передает инструкции средству применения политик 120.

В свою очередь после получения инструкций средство применения политик 120 выполняет настройку упомянутой компьютерной системы в соответствии с выбранной политикой безопасности. Настройка осуществляется в ходе выполнения полученных инструкций и изменения определенной конфигурации упомянутой компьютерной системы.

Управляющая программа также может быть использована для настройки упомянутой компьютерной системы 110. Средство применения политик при помощи запущенной управляющей программы выполняет, по крайней мере, одну инструкцию по изменению определенной конфигурации упомянутой компьютерной системы.

В другом случае средство применения политик 120 для настройки упомянутой компьютерной системы 110 использует запуск сценариев на странице. В этом случае инструкции могут быть самораспаковывающимися и самовыполняющимися. Средство применения политик 120 пересылает на упомянутую компьютерную систему 110 самораспаковывающиеся инструкции, с помощью которых выполняет настройку упомянутой компьютерной системы.

Дополнительно средство применения политик 120 может быть предназначено для проверки работоспособности упомянутой компьютерной системы 110 после применения выбранной политики безопасности.

После выполнения всех инструкций средство применения политики 120 дополнительно может выполнить проверку работоспособности упомянутой компьютерной системы 110. После настройки и проверки упомянутая компьютерная система будет удовлетворять всем требованиями и условиям политики безопасности и может использоваться в работе с корпоративной сетью без ограничений.

Фиг. 2 иллюстрирует алгоритм работы системы настройки компьютерной системы в соответствии с политикой безопасности. На этапе 210 пользователь начинает работу с компьютерной системой 110, с использованием которой осуществляет попытку доступа к корпоративной сети. На этапе 211 средство применения политик 120 определяет конфигурацию упомянутой компьютерной системы 110. Затем средство применения политик пересылает данные об определенной конфигурации упомянутой компьютерной системы 110 средству формирования инструкций 130. На этапе 212 средство формирования инструкций 130 выбирает политику безопасности, применимую к упомянутой компьютерной системе 110 в соответствии с определенной конфигурацией упомянутой компьютерной системы 110 и существующими политиками безопасности. На этапе 213 средство формирования инструкций 130 формирует, по крайней мере, одну инструкцию по изменению определенной конфигурации упомянутой компьютерной системы 110 для настройки упомянутой компьютерной системы 110 в соответствии с выбранной политикой безопасности. Затем средство формирования инструкций 130 передает, по крайней мере, одну инструкцию по изменению определенной конфигурации упомянутой компьютерной системы 110 средству применения политик 120. На этапе 214 средство применения политик 120 выполняет настройку упомянутой компьютерной системы 110 в соответствии с выбранной политикой безопасности путем выполнения, по крайней мере, одной инструкции по изменению определенной конфигурации упомянутой компьютерной системы 110.

Фиг. 3 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее компьютерная система (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26 содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш-карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т. п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т. п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 3. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним компьютерная системам, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т. е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.