Результат интеллектуальной деятельности: СИСТЕМА И СПОСОБ ОБНАРУЖЕНИЯ МОШЕННИЧЕСКИХ ОНЛАЙН-ТРАНЗАКЦИЙ

Вид РИД

Изобретение

Область техники

Изобретение относится к компьютерной безопасности, а более конкретно к системам и способам обеспечения безопасности онлайн-транзакций.

Уровень техники

В настоящее время существует большое количество программного обеспечения, с помощью которого можно проводить различные онлайн-транзакции. Многие транзакции совершаются с помощью онлайн-банкинга, используя стандартные браузеры, также используются отдельные банковские клиенты, которые особенно популярны на мобильных платформах. Используя браузер для проведения транзакции, пользователь, как правило, заходит на сайт банка, проходит авторизацию (которая иногда бывает двухфакторной, например, с помощью SMS или токена), после чего получает возможность проводить операции со своими средствами.

Неудивительно, что с ростом онлайн-платежей этим сегментом услуг заинтересовались злоумышленники, которые активно исследуют возможные варианты перехвата данных транзакций с целью незаконного перевода средств. Как правило, кражу данных транзакций осуществляют с помощью вредоносных программ, которые попадают на компьютеры пользователей (заражают компьютеры). Чаще всего подобные программы попадают на компьютеры заражение через популярные интернет-браузеры, выполняют перехват данных, вводимых с устройств ввода (таких как клавиатура или мышь), или перехватывают данные, отправляемые в сеть. Например, вредоносные программы, заражающие браузеры, получают доступ к файлам браузера, просматривают историю посещений и сохраненные пароли при посещении веб-страниц. Перехватчики ввода данных (англ. keyloggers) перехватывают ввод данных с клавиатуры или мыши, делают снимки экранов (англ. screenshots) и скрывают свое присутствие в системе с помощью целого ряда руткит-технологий (англ. rootkit). Подобные технологии также применяются при реализации перехватчиков сетевых пакетов (снифферов графика, англ. traffic sniffers), которые перехватывают передаваемые сетевые пакеты, извлекая из них ценную информацию, такую как пароли и другие личные данные. Стоит отметить, что заражение чаще всего происходит с использованием уязвимостей в программном обеспечении, которые позволяют использовать различные эксплойты (англ. exploit) для проникновения в компьютерную систему.

Существующие антивирусные технологии, такие как использование сигнатурной или эвристической проверок, методы проактивной защиты или использование списков доверенных приложений (англ. whitelist), хотя и позволяют добиться обнаружения многих вредоносных программ на компьютерах пользователей, однако не всегда способны определить их новые модификации, частота появления которых растет день ото дня. Таким образом, требуются решения, которые могли бы обезопасить процедуру проведения онлайн-платежей у пользователей.

Учитывая растущее количество небезопасных онлайн-транзакций со стороны злоумышленников, которые являются мошенническими (англ. fraud), банки используют свои схемы проверки проводимых онлайн-транзакций. Например, в патенте US 8555384 внедряется отдельный объект (предпочтительно, основанный на технологиях Flash, Java, Silverlight) на веб-страницу банка для сбора данных о клиенте и отправке их на выделенный сервер для проверки данных на мошенничество. В публикации US 20100235908 описано определение изменения поведения пользователя на веб-странице. Поведение складывается из ряда параметров, которые образуют вектор. Система сравнивает новые векторы с уже известными, которые отвечают ″нормальным″ действиям пользователя путем подсчета расстояния. При наличии отклонений действия пользователя признаются подозрительными и транзакции могут быть отклонены.

Также банки используют различные схемы оценки рисков по транзакциям для определения возможного мошенничества. Например, патент US 8280833 описывает сервис, который предлагает автоматический анализ рисков транзакций, а также имеет интерфейс для работы аналитиков, анализирующих транзакции на предмет мошенничества. Для определения риска используется вероятностная модель, которая работает на основании поступающих событий. В качестве модели может использоваться сеть Байеса.

Однако стоит отметить, что в настоящий момент не описано подходов, которые могли бы предложить обнаружение неизвестных вредоносных программ, которые влияют на транзакции (например, осуществляя атаку Man-in-the-Browser). Даже если на стороне банка будет возможность отклонить транзакцию от клиента по той причине, что она содержит подозрительные условия, то на стороне клиента вредоносная программа может продолжать работать еще длительное время, пока не будет установлена антивирусная программа, обновлены антивирусные базы, или же пользователь произведет переустановку операционной системы или произведет ее откат.

Анализ предшествующего уровня техники позволяет сделать вывод о невозможности применения предшествующих технологий, недостатки которых решаются настоящим изобретением, а именно обнаружения вредоносных программ, используемых для мошеннических транзакций.

Раскрытие изобретения

Технический результат настоящего изобретения заключается в обеспечении безопасности пользовательских транзакций за счет обнаружения вредоносных программ, используемых для мошеннических транзакций.

Согласно одному из вариантов реализации предлагается способ обнаружения вредоносных программ, используемых для мошеннических транзакций, при этом содержит этапы, на которых: определяют начало транзакции на стороне компьютера пользователя и на стороне платежного сервиса; получают информацию, связанную с компьютером, с помощью антивируса на стороне компьютера пользователя, при этом информацией, связанной с компьютером, является по меньшей мере одно из: версия антивирусных баз; события, связанные с обнаружением вредоносных программ; статус антивируса в виде используемых компонент; использование средств ввода пользователем; история срабатывания модуля антифишинга; идентификатор компьютера; запущенные процессы; события по файловым операциям; события по операциям с реестром; список сетевых соединений; список подключенных устройств; уязвимости на стороне компьютера; установленные обновления для операционной системы; получают информацию, связанную с платежным сервисом, с помощью банковского модуля на стороне платежного сервиса, при этом информацией, связанной с платежным сервисом, является по меньшей мере одно из: информация о транзакции; информация о приложении, используемом для проведения транзакции; идентификатор компьютера; структура веб-страницы сайта платежного сервиса; использование средств ввода пользователем; производят анализ собранной информации, при этом анализ основан на сравнении полученной информации; признают транзакцию подозрительной в том случае, если анализ выявил различия между информацией, связанной с компьютером, полученной с помощью антивируса на стороне компьютера пользователя, и информацией, связанной с платежным сервисом, полученной с помощью банковского модуля на стороне платежного сервиса; проводят антивирусную проверку на компьютере пользователя в случае подозрительной транзакции с целью обнаружения вредоносных программ, используемых для мошеннических транзакций, с использованием информации, связанной с компьютером и платежным сервисом.

Согласно одному из частных вариантов реализации начало транзакции определяется на основании одного из следующих действий: пользователь запускает приложение, используемое для проведения транзакции; пользователь заходит на сайт платежного сервиса; пользователь вводит логин и пароль на сайте платежного сервиса.

Согласно другому частному варианту реализации приложением, используемым для проведения транзакции, является браузер.

Согласно еще одному варианту реализации система обнаружения вредоносных программ, используемых для мошеннических транзакций, при этом система содержит следующие средства:

- на стороне компьютера пользователя: приложение, используемое для проведения транзакции, при этом приложение передает данные о транзакции на сторону платежного сервиса; антивирус, предназначенный для определения начала транзакции на стороне компьютера пользователя, сбора информации на стороне компьютера пользователя и передачи ее модулю выявления вредоносных действий, а также для проведения антивирусной проверки на компьютере пользователя в случае подозрительной транзакции с целью обнаружения вредоносных программ, используемых для мошеннических транзакций, с использованием информации, связанной с компьютером и платежным сервисом, при этом информацией, связанной с компьютером, является по меньшей мере одно из: версия антивирусных баз; события, связанные с обнаружением вредоносных программ; статус антивируса в виде используемых компонент; использование средств ввода пользователем; история срабатывания модуля антифишинга; идентификатор компьютера; запущенные процессы; события по файловым операциям; события по операциям с реестром; список сетевых соединений; список подключенных устройств; уязвимости на стороне компьютера; установленные обновления для операционной системы;

- на стороне платежного сервиса: банковский модуль, предназначенный для определения начала транзакции на стороне платежного сервиса и сбора информации на стороне платежного сервиса и передачи ее модулю выявления вредоносных действий, при этом информацией, связанной с платежным сервисом, является по меньшей мере одно из: информация о транзакции; информация о приложении, используемом для проведения транзакции; идентификатор компьютера; структура веб-страницы сайта платежного сервиса; использование средств ввода пользователем;

- на стороне сервиса безопасности: модуль выявления вредоносных действий, предназначенный для: анализа информации от антивируса и банковского модуля; признания транзакции подозрительной в том случае, если анализ выявил различия между информацией, связанной с компьютером, полученной с помощью антивируса на стороне компьютера пользователя, и информацией, связанной с платежным сервисом, полученной с помощью банковского модуля на стороне платежного сервиса.

Согласно одному из частных вариантов реализации, начало транзакции определяется на основании одного из следующих действий: пользователь запускает приложение, используемое для проведения транзакции; пользователь заходит на сайт платежного сервиса; пользователь вводит логин и пароль на сайте платежного сервиса.

Согласно еще одному частному варианту реализации приложением, используемым для проведения транзакции, является браузер.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

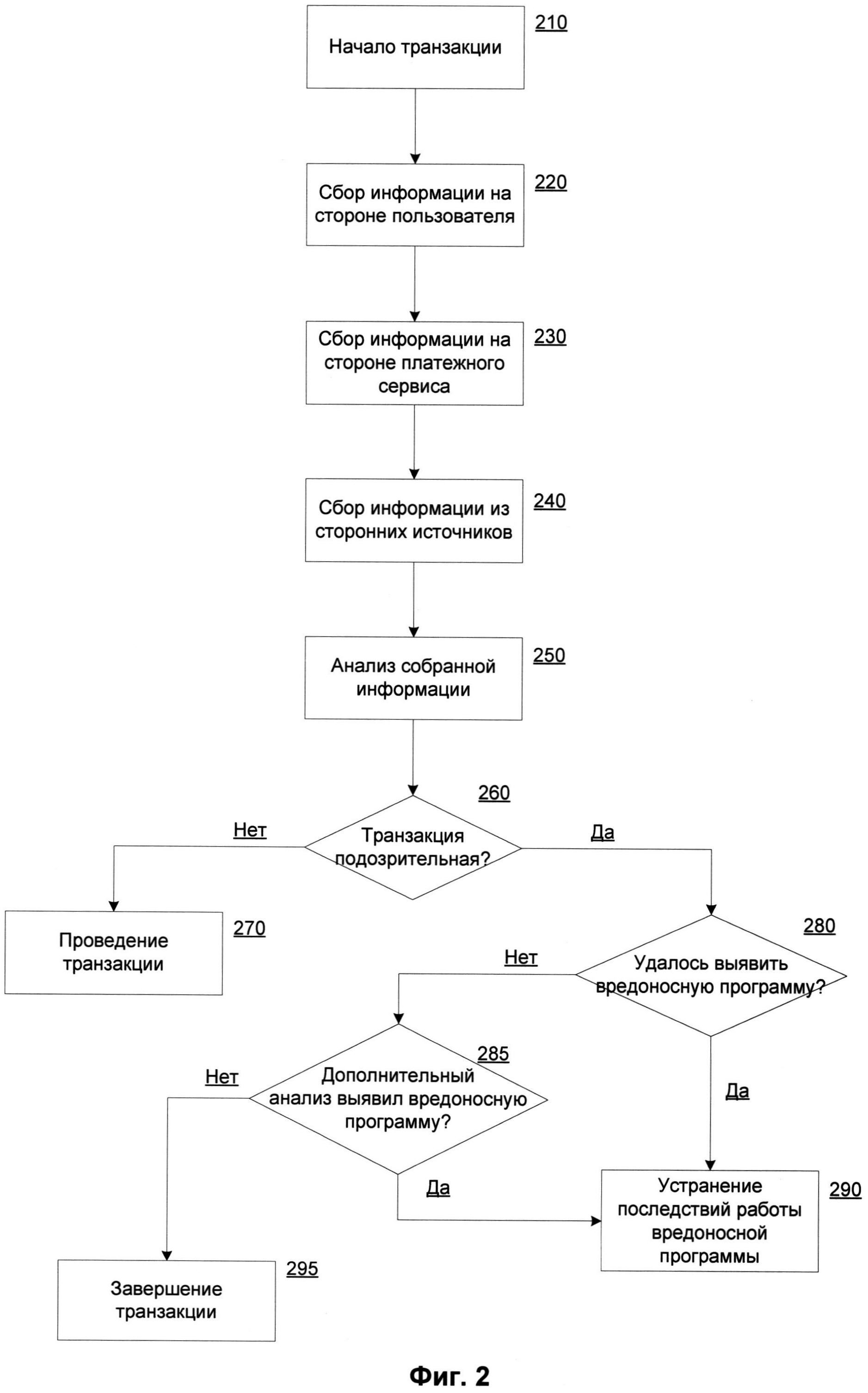

Фиг.1 иллюстрирует систему работы настоящего изобретения.

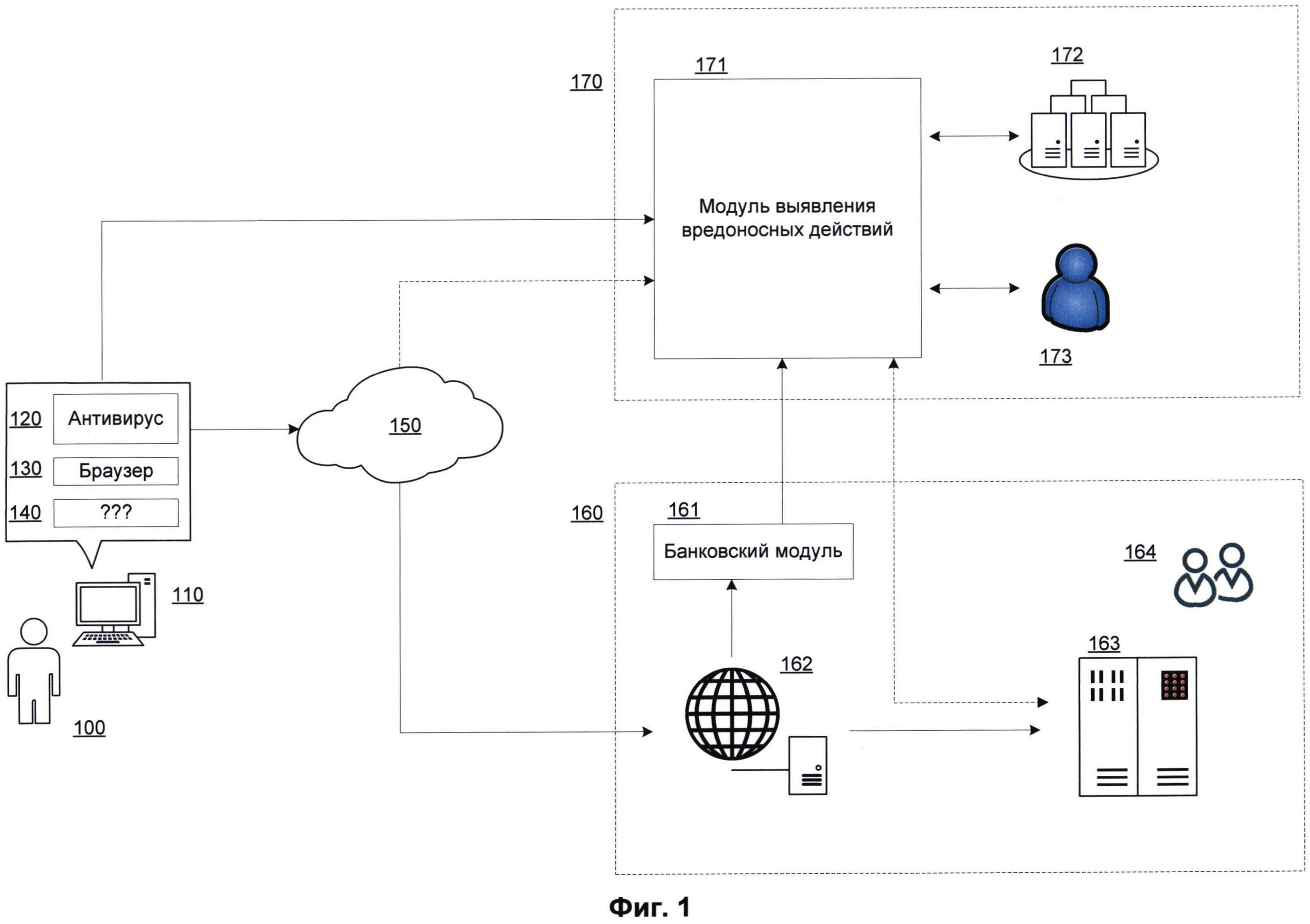

Фиг.2 иллюстрирует способ работы настоящего изобретения.

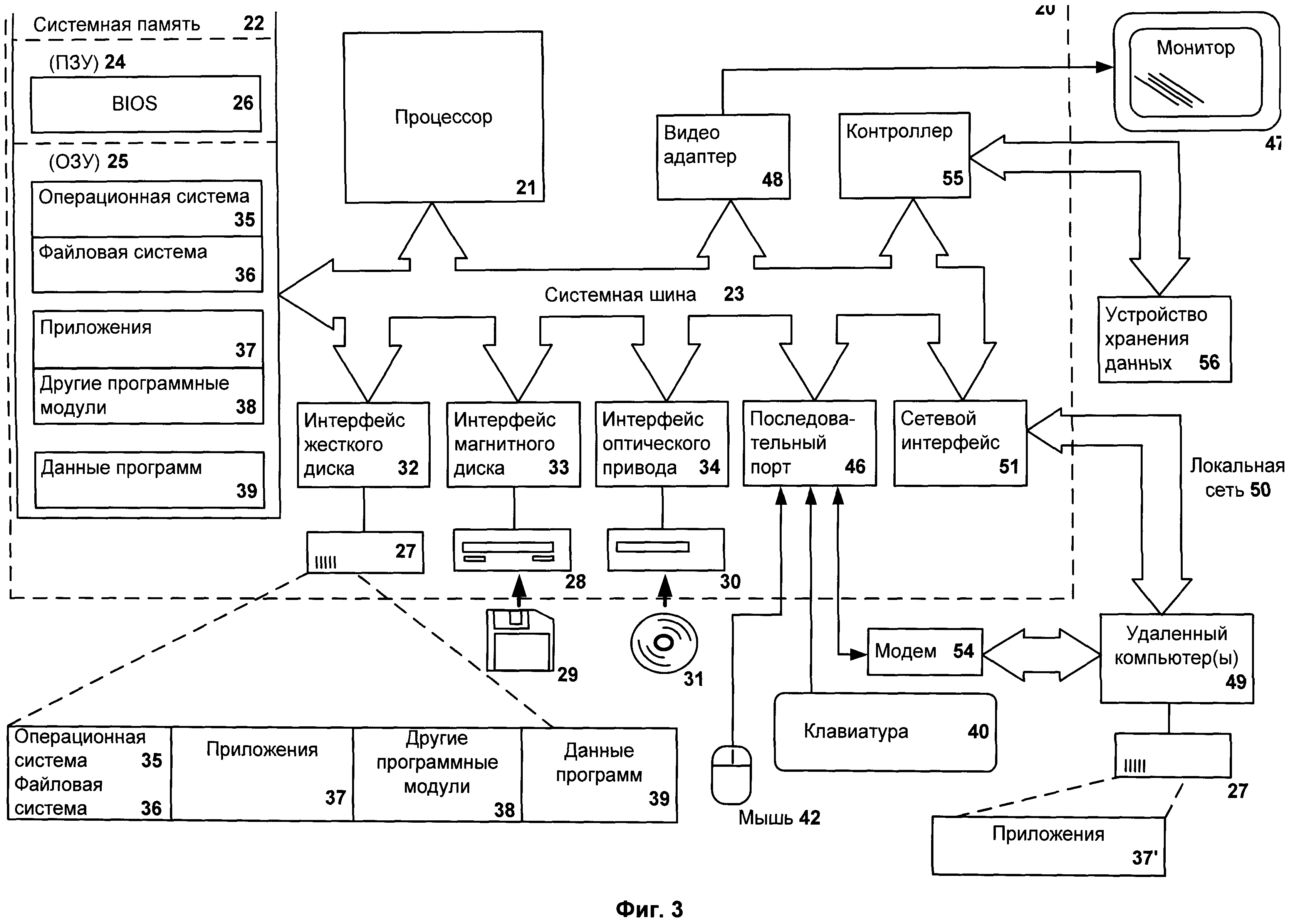

Фиг.3 представляет пример компьютерной системы общего назначения, на которой может быть реализовано настоящее изобретение.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Фиг.1 иллюстрирует систему работы настоящего изобретения. Пользователь 100 работает за компьютером 110, используя при этом браузер 130 для проведения онлайн-транзакций через платежный сервис 160. Как правило, пользователь использует браузер 130 для того, чтобы зайти на веб-сайт 162 платежного сервиса 160. Под браузером 130, как правило, подразумевают такие веб-браузеры, как Internet Explorer или Google Chrome, но также сюда можно отнести и другие приложения, предназначенные для совершения онлайн-транзакций, например, банковские клиенты.

Даже если на компьютере 110 установлен антивирус 120, то нельзя быть полностью уверенным в том, что также на компьютере полностью отсутствуют вредоносные программы 140, которые могли попасть на компьютер по целому ряду причин: не были своевременно обновлены базы антивируса 120, антивирус 120 был установлен после того, как вредоносная программа 140 попала на компьютер, пользователь 100 установил низкий уровень защиты в настройках антивируса 120, или же вредоносная программа до сих пор неизвестна или не была проанализирована в антивирусной компании. Таким образом, всегда существует риск того, что пользователь может быть введен в заблуждение различными приемами, используемыми для проведения мошеннических транзакций. Например, фишинг (англ. phishing) позволит с большой достоверностью подделать сайт 162 платежного сервиса 160, в то время как использование атаки типа man-in-the-browser (http://www.trusteer.com/glossary/man-in-the-browser-mitb) позволит также подделать цифровой сертификат сайта, что может ввести в заблуждение пользователя, но также и привести к пропуску возможной антивирусной проверки сайта.

Для того чтобы избежать возможной компрометации пользователя и проведения мошеннической транзакции, на стороне платежного сервиса 160 работают, как правило, собственные аналитики безопасности 164 и механизмы проверки подлинности транзакций 163, которые занимаются проверкой составных частей транзакции (информации о плательщике, деталях транзакции, таких как время, частота, сумма и т.д.) для выделения подозрительных транзакций, которые могут оказаться мошенническими. Однако не имея полной информации о компьютерной системе 110, аналитики безопасности 164 и механизмы проверки подлинности транзакций 163 не в состоянии полностью оценить возможный риск для каждой следующей транзакции и способны допустить ошибку, так как создатели вредоносных программ 140 постоянно совершенствуют свои приемы для обхода не только внимания пользователя 100 и антивирусных технологий, но также и алгоритмов проверки на стороне банков и платежных сервисов.

Для решения вышеуказанных проблем в систему также вводится сервис безопасности 170, который состоит из модуля выявления вредоносных действий 171, а также антивирусных аналитиков 173 и баз данных вредоносных программ 172. Антивирусные аналитики 173 играют вспомогательную роль, корректируют работу модуля выявления вредоносных действий 171, который играет основную роль для выявления вредоносной активности на компьютере 110 и блокируя мошеннические транзакции, используя обратную связь с механизмом проверки подлинности транзакций 163 на стороне платежного сервиса 160. База данных вредоносных программ 172 может содержать такие алгоритмы обнаружения вредоносных программ, как например описанные в патентах US 7640589, US 7743419, US 8356354, US 8572740. Также база данных вредоносных программ 172 содержит правила обнаружения вредоносных приложений, которые используются модулем выявления вредоносных действий 171 на основании данных от антивируса 120 и банковского модуля 161, который установлен на стороне платежного сервиса 160 и предоставляет информацию нaq сторону сервиса безопасности 170. Также модуль выявления вредоносных действий 171 может получать информацию от сетевых провайдеров 150 и механизма проверки подлинности транзакций 163. В качестве сетевых провайдеров 150 могут выступать как локальные провайдеры Интернета, услугами которых пользуются пользователи 100, так и крупные провайдеры, контролирующие основные магистральные сети связи, которые, например, связывают между собой автономные системы (AS).

Основные приемы для выявления вредоносных действий основаны на выделении событий на стороне компьютера 110 пользователя 100 и информации, получаемой со стороны банковского модуля 161.

Примером информации со стороны компьютера 110 может служить:

- версия антивирусных баз;

- события, связанные с обнаружением вредоносных программ за определенный промежуток времени, например, день или месяц;

- статус антивируса 120 в виде используемых компонент, таких как сетевой экран, файловый антивирус, веб-антивирус и т.д.;

- использование средств ввода пользователем 100, шаблоны ввода в виде частоты нажатия клавиш, перемещения мыши и т.д.;

- история срабатывания модуля антифишинга;

- идентификатор компьютера 110;

- запущенные процессы;

- события по файловым операциям;

- события по операциям с реестром;

- список сетевых соединений;

- список подключенных устройств, таких как, например, токен;

- уязвимости на стороне компьютера 110;

- установленные обновления для операционной системы или таких приложений как браузер 130.

Стоит отметить, что информация со стороны компьютера 110 может быть более детализированной, нежели чем приведенный здесь список, который является скорее примерным. Например, если антивирус 120 содержит сетевой экран, то модулю выявления вредоносных действий 171 может также передаваться информация не только о типе соединений и процессах, которые их устанавливают, но и более детальная информация, такая как, например, информация из HTTP заголовков в виде данных о куки (англ. cookie), тип передаваемых данных, тип агента (браузера 130) и др.

Примером информации со стороны банковского модуля 161 может служить:

- информация о транзакции (счет, время транзакции, количество средств и т.д.);

- информация о браузере 130;

- идентификатор компьютера 110 (может быть вычислен по ряду косвенных параметров, таких как IP адрес);

- структура веб-страницы, которую видит пользователь 100 (DOM модель);

- использование средств ввода пользователем 100, шаблоны ввода в виде частоты нажатия клавиш, перемещения мыши и т.д.

Дополнительно модуль выявления вредоносных действий 171 может получать информацию от сетевых провайдеров 150 и механизма проверки подлинности транзакций 163. Примером такой информации от механизма проверки подлинности транзакций 163 может служить:

- более подробная информация о транзакции;

- история транзакций, связанных со счетами пользователя 100;

- возможные риски, связанные с конкретной транзакцией или пользователем 100;

Сетевые провайдеры 150 могут также указать маршрут следования графика от пользователя 100 до сайта 162. Кроме того, для определения возможных аномалий могут быть применены технологии по определению маршрутов следования графика, как, например, в публикации US 20130086636.

Фиг.2 иллюстрирует способ работы настоящего изобретения. На этапе 210 пользователь 100 инициирует транзакцию, что может быть выделено по ряду критериев, таких как:

- пользователь 100 запустил браузер:

- пользователь 100 зашел на сайт 162;

- пользователь 100 вводит логин и пароль на сайте 162, т.е. авторизуется на сайте 162 для возможного проведения онлайн-транзакции;

- пользователь может самостоятельно выбирать режим защиты онлайн-транзакции с помощью настоящей системы.

После этапа 210 на этапах 220, 230, 240 происходит сбор информации со стороны компьютера 110 (с помощью антивируса 120 на этапе 220), банковского модуля 161 (этап 230), а также сетевых провайдеров 150 и механизма проверки подлинности транзакций 163 (этап 240). На этапе 250 происходит анализ собранной информации, примеры анализа будут приведены ниже. Далее, на этапе 260, определяется, является ли транзакция подозрительной или нет. Если транзакция не является подозрительной, то транзакция совершается без каких-либо ограничений на этапе 270. В случае, если транзакция признается подозрительной, то на этапе 280 определяется, удалось ли на стороне компьютера 100 выявить вредоносную программу 140 с помощью антивируса 120. В том случае, если вредоносную программу 140 не удалось выявить сразу, то на этапе 285 производят дополнительный анализ, после чего на этапе 290 устраняют последствия работы вредоносной программы. Если же дополнительный анализ не смог выявить вредоносную программу, то на этапе 295 транзакция завершается и пользователь информируется о подозрительной активности на его компьютере.

Под дополнительным анализом на этапе 285 подразумевается, например, одно из следующих:

- загрузка последней версии антивирусных баз;

- проверка файловой системы (так называемая on demand scan, т.е. проверка по требованию), реестра, загруженных процессов с более ″агрессивными″ настройками проверки;

- изменение правил контроля приложений (англ. Application Control) с разрешением на запуск только доверенных приложений или же приложений без известных уязвимостей;

- перезагрузка компьютера с дополнительной проверкой на руткиты и буткиты;

- обращение в службу безопасности платежного сервиса 160 или на сторону сервиса безопасности 170 (например, обращение к аналитикам 173).

Устранение последствий работы вредоносной программы может включать одно из следующих:

- откат операционной системы к одному из предыдущих состояний (из резервной копии);

- удаление найденной вредоносной программы, а также откат всех сделанных ею изменений;

- отмена текущей транзакции;

- предупреждение пользователя 100 о возможной подмене текущей транзакции на мошенническую;

- нотификация платежного сервиса 160 о транзакциях от данного пользователя 100 как о возможных подозрительных (или с компьютера 110).

Ниже приведены примеры, которые иллюстрируют Фиг.2.

Пример №1

После начала транзакции, в окне браузера были зарегистрированы события, связанные с вводом с клавиатуры и мыши, однако никаких данных от физических устройств не поступало. Банковский модуль 161 также мог передать информацию об успешной авторизации (т.е. ввод данных с компьютера 110 был успешен), однако антивирус 120 посылает нотификацию о возможном использовании сервиса удаленного администрирования. В качестве мер противодействия настоящая транзакция предотвращается, а на компьютере запускается анализ всех запущенных процессов (в том числе и доверенных) и используемых соединений. Дополнительно может быть проведена антируткит-проверка после перезагрузки компьютера для отслеживания возможных скрытых драйверов в операционной системе.

Пример №2

Банковский модуль 161 также мог передать информацию об успешной авторизации (т.е. ввод данных с компьютера 110 был успешен), однако антивирус 120 посылает информацию о том, что сертификат сайта 162 отличается от того, что был раньше и является недоверенным. Таким образом, имеет место атака Man-in-the-Browser, после чего запускается антивирусная проверка на компьютере 110, а настоящая транзакция отвергается на стороне платежного сервиса 160.

Пример №3

Модуль выявления вредоносных действий 171 определяет по идентификатору компьютера, что транзакция производится с компьютера 110, который ранее был отмечен как компьютер, с которого совершаются подозрительные транзакции. Данная информация может быть получена из истории мошеннических транзакций со стороны механизмов проверки подлинности транзакций 163. В таком случае на сторону антивируса 120 данного компьютера 110 отправляется запрос о статусе антивирусной защиты (дата последней проверки, количество найденных вредоносных программ, статус антивирусных баз и т.д.). Если было определено, что последняя проверка не выявила никаких вредоносных программ, то данная транзакция разрешается, а в ином случае отвергается и антивирус 120 проводит дополнительные проверки.

Стоит отметить, что дополнительные антивирусные проверки могут проходить с более агрессивными настройками, чем те, которые были заданы пользователем 100. При этом пользователю 100 может быть отправлена нотификация о возможном мошенничестве, связанном с его компьютером 110, и необходимости проверить компьютер 110 на предмет наличия вредоносных программ.

Пример №4

Шаблоны ввода данных пользователем не совпадают - данные различия могут быть выявлены как путем сравнения шаблонов ввода с помощью антивируса 120 на компьютере 110 и банковского модуля 161, так и на основании истории известных шаблонов ввода со стороны пользователя 100. В таком случае транзакция помечается как подозрительная, и назначается дополнительная антивирусная проверка.

Пример №5

Пользователь 100 заходит на сайт платежного сервиса, однако адрес сайта не подтверждается как доверенный со стороны модуля выявления вредоносных действий 171. При этом со стороны банковского модуля 161 обнаруживается, что сайт 162 мог быть скомпрометирован (например, XSS-атака). После этого транзакция прерывается, на сторону платежного сервиса отправляется нотификация о найденной уязвимости.

Пример №6

Компрометация антивируса 120. Например, модуль выявления вредоносных действий 171 получает информацию от антивируса 120, что при проведении транзакции все функции защиты в настоящий момент включены. Однако со стороны банковского модуля 161 приходит информация о том, что транзакция может быть мошеннической: не совпадает шаблон ввода со стороны пользователя, отличается информация по браузеру 130, который раньше использовался для транзакций со стороны компьютера 110. На сторону антивируса 120 отправляется нотификация о перезагрузке компьютера с проведением антивирусной проверки на наличие руткитов и буткитов, а также для проведения антивирусных баз.

Фиг.3 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26 содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора ″мышь″ 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканер и т.п.

Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (LJSB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг.3. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.