Результат интеллектуальной деятельности: СИСТЕМА И СПОСОБ КОПИРОВАНИЯ ФАЙЛОВ С ЗАШИФРОВАННОГО ДИСКА

Вид РИД

Изобретение

Область техники

Изобретение относится к компьютерным системам и более конкретно к системам и способам защиты компьютерных устройств, данных и программ конечных пользователей от несанкционированного доступа.

Уровень техники

В современном обществе требования к информационной безопасности корпоративных пользователей компьютерных устройств постоянно возрастают. Участились случаи кражи и утечки данных из корпоративной сети, а финансовые потери наносят существенный ущерб бизнесу. Из-за уязвимостей в программном обеспечении и человеческого фактора данные, передаваемые, казалось бы, безопасным путем, могут быть перехвачены злоумышленниками. Именно поэтому задачи шифрования данных для рабочих станций, ноутбуков, мобильных устройств и съемных носителей приобретают все большую актуальность.

Классическая система шифрования файлов и содержимого каталогов на компьютере функционирует в соответствии с политиками шифрования, которые определяют наборы файлов, которые следует шифровать, и файлы, не подлежащие шифрованию. В такой системе наиболее уязвимые и критичные файлы (например, файлы, содержащие конфиденциальную информацию, утрата которой нежелательна для ее владельца) на диске находятся в зашифрованном состоянии, а при попытке приложения получить к ним доступ система либо предоставляет их приложению в расшифрованном виде либо блокирует к ним доступ.

Другим известным способом защиты данных является полнодисковое шифрование, при котором все содержимое диска шифруется как единое целое. В таком случае доступ к отдельным файлам зашифрованного диска осуществляется с помощью расшифровки данных «на лету» - расшифровываются отдельные секторы диска, содержащие запрашиваемый файл, в то время как остальная часть диска остается зашифрованной. При завершении работы с файлом его зашифровывают также «на лету» - файл разбивают на части, равные по объему сектору диска, которые зашифровывают и сохраняют на свободные секторы диска. Однако получив доступ к файлу, его могут сохранить на другой диск, к которому не применимы политики шифрования, вследствие чего существует риск потери критических файлов.

В патенте US 7681044 раскрывается технология предоставления различных прав доступа пользователям и группам пользователей к зашифрованным файлам, хранящимся на локальном и на удаленном компьютерах. В патентной заявке US 20110040964, а также в похожем патенте US 6978376 описываются технологии шифрования файлов при их передаче между компьютерами с помощью приложения, установленного на каждом компьютере.

Тем не менее, существующие изобретения не решают проблему защиты файлов при их копировании с диска, зашифрованного с применением технологии полнодискового шифрования.

Анализ предшествующего уровня техники позволяет сделать вывод о неэффективности и в некоторых случаях о невозможности применения предшествующих технологий, недостатки которых решаются настоящим изобретением, а именно системой и способом шифрования файлов при копировании с зашифрованного диска.

Раскрытие изобретения

Настоящее изобретение относится к системам и способам защиты компьютерных устройств, данных и программ конечных пользователей от несанкционированного доступа.

Технический результат настоящего изобретения заключается в повышении уровня защиты информации от неавторизованного доступа путем применения политик шифрования при копировании файлов.

Согласно варианту реализации используется система шифрования файлов при копировании с зашифрованного диска, содержащая: первый диск, зашифрованный с применением технологии полнодискового шифрования; второй диск, на котором находится по меньшей мере один зашифрованный файл; средство перехвата, предназначенное для: перехвата операций копирования файла между первым и вторым дисками; определения политик шифрования для копируемого файла с помощью базы данных политик шифрования; средство шифрования, связанное со средством перехвата и предназначенное для шифрования файлов при их копировании между первым и вторым дисками в зависимости от упомянутой политики шифрования; упомянутую базу данных политик шифрования, связанную со средством перехвата и содержащую упомянутые политики шифрования, которые определяют правила, связанные с передачей файлов между дисками, при этом политика шифрования для файлов определяет по крайней мере одно из правил, в котором при копировании: файл должен быть зашифрован; файл должен быть расшифрован; следует запретить копирование файла.

Согласно одному из частных вариантов реализации средство шифрования дополнительно предназначено для определения политик шифрования для копируемого файла с помощью базы данных политик шифрования.

Согласно другому частному варианту реализации политики шифрования для файлов дополнительно определяют права доступа к упомянутому файлу.

Согласно еще одному частному варианту реализации политика шифрования файла зависит по крайней мере от одного из: политик шифрования первого диска; политик шифрования второго диска; метаданных упомянутого файла; атрибутов упомянутого файла.

Согласно одному из частных вариантов реализации метаданные включают, по крайней мере, один из следующих параметров, характеризующих файл: показатель, определяющий, является ли файл зашифрованным; права доступа; размер; тип; владелец; контрольная сумма.

Согласно другому частному варианту реализации атрибуты включают по крайней мере один из следующих параметров, характеризующих файл: «оставить без изменения»; «запретить копирование»; «всегда шифровать»; стандартные атрибуты файла.

Согласно еще одному частному варианту реализации политики шифрования для первого и второго дисков содержат правила шифрования для дисков, согласно которым файлы, содержащиеся на диске, следует шифровать/расшифровывать.

Согласно одному из частных вариантов реализации правила шифрования для дисков зависят, по крайней мере, от следующих параметров файлов: прав доступа; размера; типа; владельца; контрольной суммы; атрибута «оставить без изменения»; атрибута «запретить копирование»; атрибута «всегда шифровать»; стандартных атрибутов файла.

Согласно другому частному варианту реализации при копировании между дисками средство шифрования дополнительно предназначено для удаления файла на диске, с которого он был скопирован.

Согласно варианту реализации используется способ шифрования файлов при копировании с зашифрованного диска, в котором: перехватывают с помощью средства перехвата операцию копирования файла между первым и вторым дисками, при этом первый диск зашифрован с применением технологии полнодискового шифрования, на втором диске находится, по крайней мере, один зашифрованный файл; определяют с помощью средства перехвата политику шифрования для упомянутого файла, при этом политика шифрования определяет, по крайней мере, одно из правил, согласно которому: файл копируют в зашифрованном виде; файл копируют в расшифрованном виде; запрещают копирование файла; применяют с помощью средства шифрования определенную политику шифрования при копировании файла.

Согласно одному из частных вариантов реализации политика шифрования дополнительно определяет права доступа к файлу.

Согласно другому частному варианту реализации правила шифрования файла зависят, по крайней мере, от одного из: политик шифрования первого диска; политик шифрования второго диска; метаданных упомянутого файла; атрибутов упомянутого файла.

Согласно еще одному частному варианту реализации метаданные включают, по крайней мере, один из следующих параметров, характеризующих файл: показатель, определяющий, является ли файл зашифрованным; права доступа; размер; тип; владелец; контрольная сумма.

Согласно одному из частных вариантов реализации атрибуты включают, по крайней мере, один из следующих параметров, характеризующих файл: «оставить без изменения»; «запретить копирование»; «всегда шифровать»; стандартные атрибуты файла.

Согласно другому частному варианту реализации политики шифрования для первого и второго дисков содержат правила шифрования для дисков, согласно которым файлы, содержащиеся на диске, следует шифровать/расшифровывать.

Согласно еще одному из частных вариантов реализации правила шифрования для дисков зависят, по крайней мере, от следующих параметров файлов: прав доступа; размера; типа; владельца; контрольной суммы; атрибута «оставить без изменения»; атрибута «запретить копирование»; атрибута «всегда шифровать»; стандартных атрибутов файла.

Согласно одному из частных вариантов реализации файл при копировании между дисками удаляют на диске, с которого его копировали.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

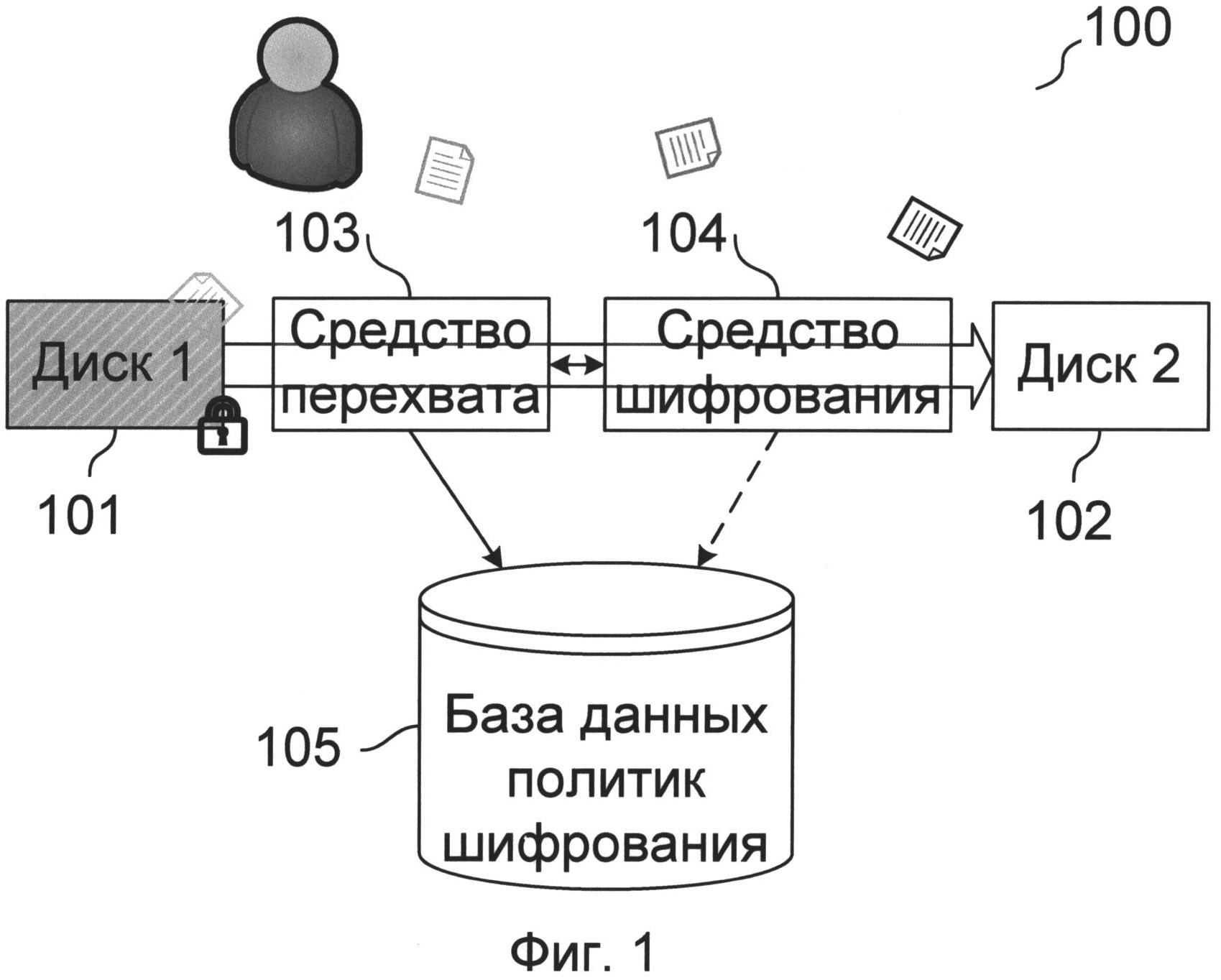

На Фиг.1 изображена общая схема настоящей системы.

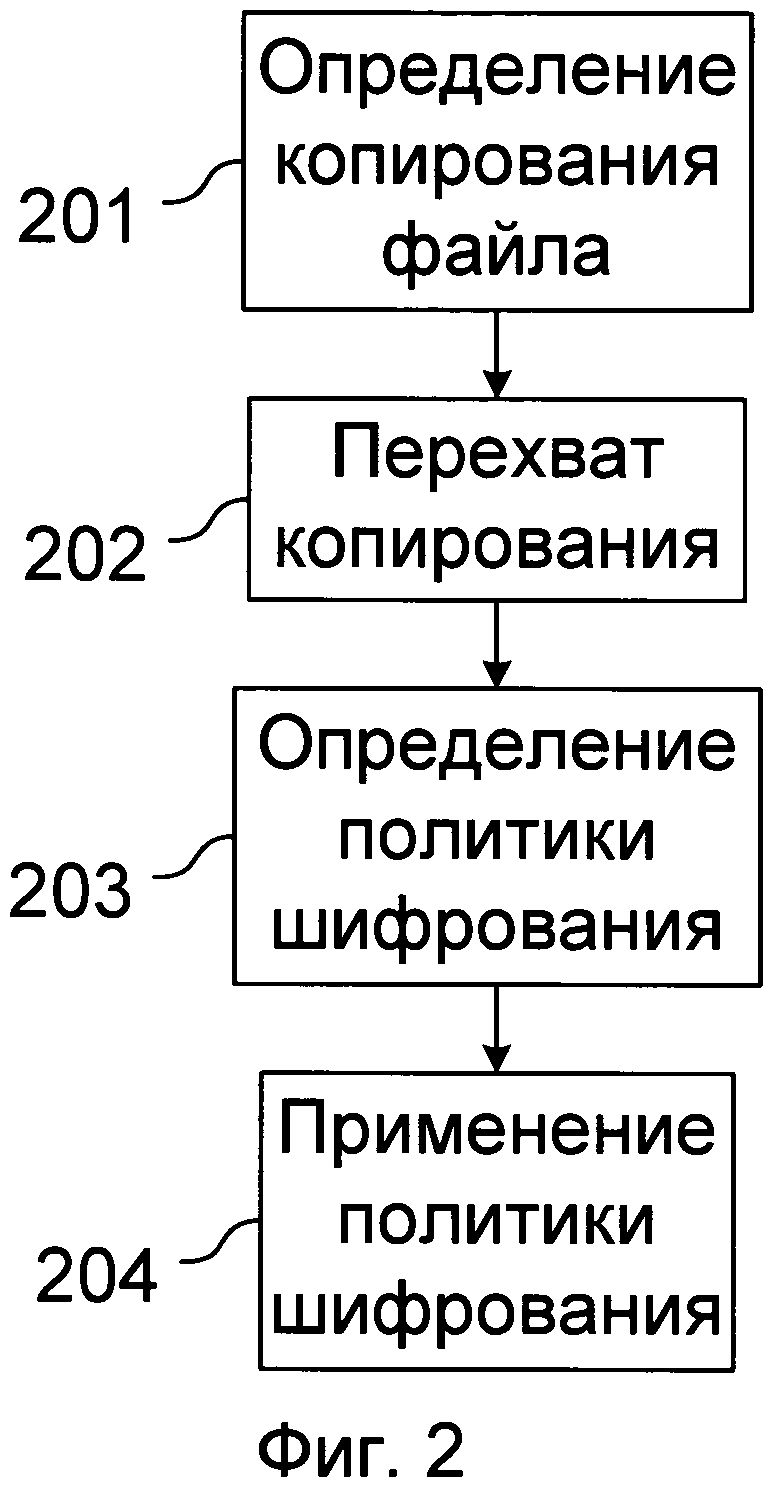

На Фиг.2 представлен частный вариант способа шифрования файлов при их копировании между дисками.

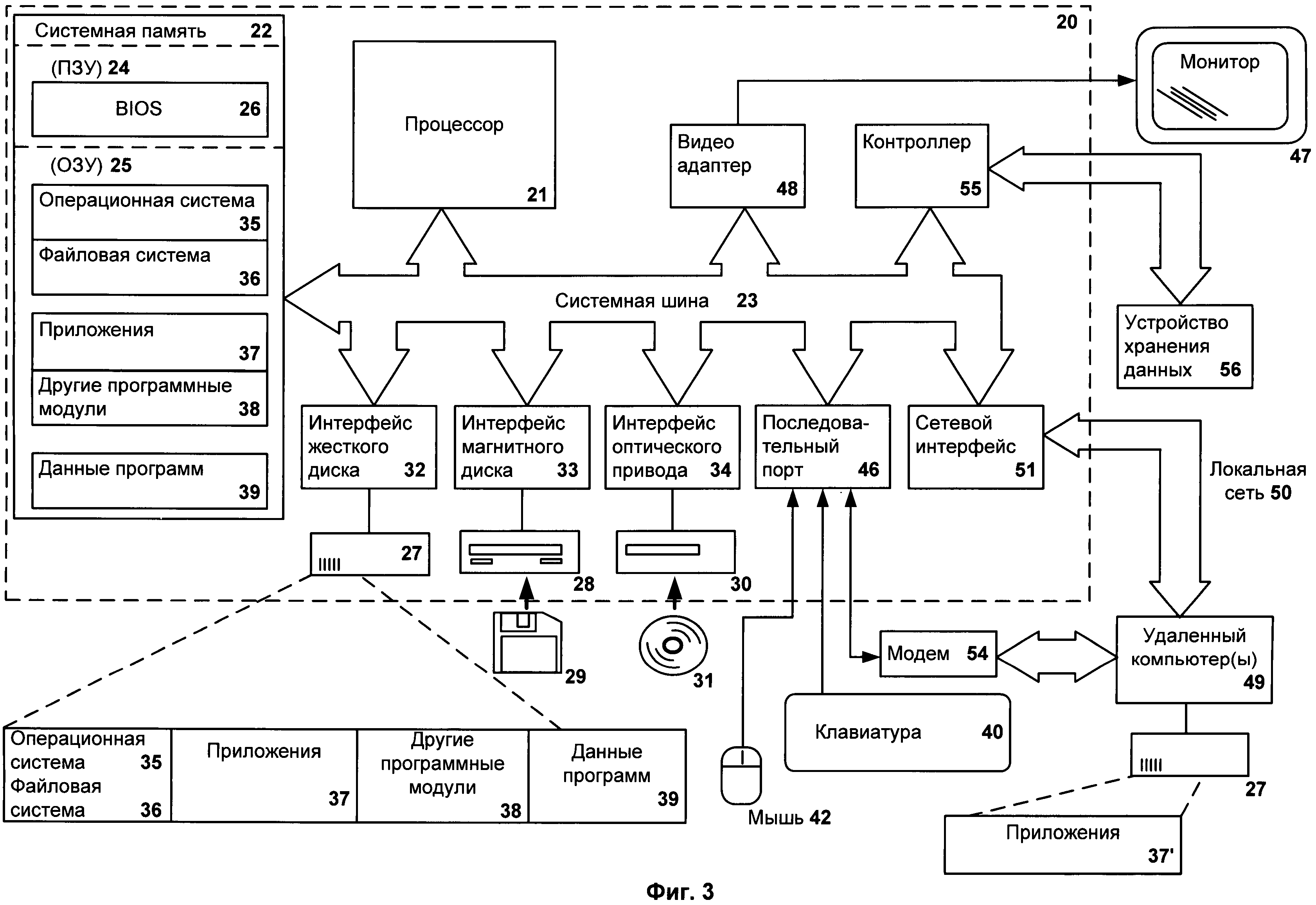

Фиг.3 представляет пример компьютерной системы общего назначения.

Описание вариантов реализации изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

На Фиг.1 изображена общая схема настоящей системы 100. Компьютерная система 100 содержит по меньшей мере два диска 101 и 102, один из которых зашифрован с применением технологии полнодискового шифрования (далее - для определенности он будет обозначаться как диск 1, 101). Ко второму диску (далее - диск 2, 102) полнодисковое шифрование не применимо, тем не менее, отдельные файлы диска 2 могут быть зашифрованы. Система также содержит средство перехвата 103, которое служит для перехвата операций копирования файла между дисками 1 и 2, а также средство шифрования 104, связанное со средством перехвата 103 и предназначенное для шифрования файлов при их копировании. База данных политик шифрования 105, содержащаяся в системе 100, связана со средством перехвата 103 и содержит политики шифрования, определяющие правила, связанные с передачей файлов между дисками. Стоит отметить, что оба диска могут физически располагаться как на одном компьютере, так и на разных компьютерных устройствах, связанных между собой по сети. Диски также могут быть съемными носителями, подключаемыми к компьютеру, либо облачным хранилищем данных. В частном варианте реализации средство шифрования 104 может иметь прямой доступ к базе данных политик шифрования 105 для определения политик шифрования.

В частном варианте реализации правилами, определяющими способ передачи файлов между дисками, могут быть, например, следующие: при копировании файл должен быть зашифрован; при копировании файл должен быть расшифрован или вовсе запретить копирование файла. В другом частном варианте реализации данные правила могут дополнительно включать права доступа к файлу, определяющие список пользователей или групп пользователей, которым разрешен доступ к файлу, а также тип этого доступа (например, только для чтения, для чтения и записи). В еще одном варианте реализации политики шифрования файла могут зависеть от политик шифрования диска 1 и/или диска 2, от метаданных файла (например, показателя того, является ли файл зашифрованным, прав доступа к данному файлу, типа и размера, владельца файла, контрольной суммы), а также от атрибутов файла (например, атрибуты «системный», «только для чтения», «скрытый»).

Политики шифрования для дисков, упомянутые выше, определяют файлы и соответствующие им правила шифрования/расшифровки для дисков. В частном варианте реализации правила для дисков могут зависеть от различных параметров файлов, например: прав доступа к файлу, его размера, типа, владельца и контрольной суммы. Такое правило может, например, определить, что все файлы, у которых владелец администратор компьютера, а размер варьируется от 500 килобайт до 10 мегабайт, следует шифровать при выполнении любых операций с файлом (перемещение, изменение).

На Фиг.2 представлен частный вариант способа шифрования файлов при их копировании между дисками. Приводимый сценарий начинается с инициации пользователем компьютера копирования файла с диска 1 на диск 2 на шаге 201. Данное действие перехватывает средство перехвата 103 на шаге 202. Далее средство перехвата определяет пользователя, копируемый файл и содержащиеся в нем метаданные, а также определяет параметры дисков 1 и 2 (например, политики шифрования для диска, описанные выше, данные компьютера, на котором он установлен). От определенных параметров зависит выбор политики шифрования из базы данных политик шифрования 105, который производится на шаге 203 средством перехвата 103. В заключении, на этапе 204 средство перехвата 103 передает выбранную политику шифрования средству шифрования 104, которое в свою очередь применяет эту политику шифрования для файла. В частном варианте реализации при успешном копировании на диск 2, файл удаляется на диске 1, т.е. фактически операция копирования заменяется операцией перемещения файла. В другом варианте реализации на шаге 203 средство перехвата 103 предоставляет параметры средству шифрования, которое в свою очередь обращается к базе данных 105 для определения политик шифрования. Далее, на этапе 204 средство шифрования применяет определенную политику шифрования для файла.

В частном примере реализации описанный сценарий происходит в другом направлении - на шаге 201 пользователь инициирует копирование файла с диска 2 на зашифрованный диск 1. В этом примере следующие этапы будут проходить так же, как описано выше. Разница будет лишь в политиках шифрования, которые в общем случае могут отличаться от политик шифрования при копировании файла с зашифрованного диска 1 на диск 2.

Пример политик шифрования представлен ниже в таблице 1. В данном примере подразумевается, что диск 1 зашифрован с помощью технологии FDE (fall disk encryption - полнодисковое шифрование). Так, например, если копируемый файл находится на диске 1 в зашифрованном виде, будет выполняться условие 1, соответствующее правилу шифрования, согласно которому файл останется зашифрованным при копировании на диск 2. Права доступа к скопированному файлу согласно данному правилу будут наследоваться из прав доступа к файлу на диске 1.

|

Правило 2 в таблице 1 будет действовать при условии, что на диске 2 действуют правила шифрования диска с помощью технологии FLE (file-level encryption - шифрование на уровне файлов). При этом шифрование файла не имеет значения. Согласно данному правилу при копировании на диск 2 файл будет зашифрован, а права доступа к файлу определяются из заданных на диске 2 прав доступа.

Правило 3 в таблице 1 действует при условии, что копируемый файл не зашифрован с помощью технологии FLE на диске 1 и при этом диск 2 не зашифрован ни с помощью технологии FDE, ни с помощью технологии FLE. В этом случае копирование файла будет запрещено.

В частном случае для правил шифрования могут быть заданы исключения, например, для определенных файлов всегда будут применяться определенные правила шифрования (например, всегда шифровать при копировании), как это показано в правиле 4 таблицы 1.

Правило 5 в таблице 1 будет действовать, когда файл имеет атрибут «запретить копирование». В этом случае вне зависимости от применимости шифрования для диска 2 копирование файла будет запрещено.

Правило 6 отражает поведение системы в том случае, когда копируемый файл имеет атрибут «только для чтения», а владелец файла не является администратором компьютера. При этом будет действовать правило, согласно которому скопированный на диск 2 файл будет храниться в зашифрованном виде. Т.е. если исходный файл не был зашифрован, при копировании он будет сохранен в зашифрованном виде на диск 2. Если же файл хранился на диске 1 в зашифрованном виде, он будет скопирован на диск 2 без изменений.

Согласно правилу 7, если файл имеет атрибут «оставить без изменений», то при копировании на диск 2 на файл будут накладываться действующие на диске 2 политики шифрования. Например, если файл изначально не был зашифрован, а на диске 2 действует политика шифрования, согласно которой такой файл должен быть зашифрован, то файл будет зашифрован. Если же, например, файл уже был зашифрован на диске 1, то он будет сохранен на диске 2 также в зашифрованном виде.

Согласно правилу 8, если файл имеет атрибут «всегда шифровать», то при копировании на диск 2 он будет сохранен на диске в зашифрованном виде, даже если на диске 2 не действуют правила шифрования с помощью технологии FLE.

Стоит отметить, что при сценарии, в котором копирование файла происходит с диска 2 на зашифрованные с помощью технологии FDE диск 1, политики шифрования могут иметь такой же вид, как в таблице 1. В частном примере реализации политики шифрования для этого случая могут полностью соответствовать политикам шифрования, определенным для файлов, копируемых с диска 1 на диск 2. В другом примере реализации политики шифрования могут содержать одно правило, согласно которому файл будет сохранен на диск 1 в расшифрованном виде. Даже в этом случае будет повышен уровень безопасности данных, т.к. диск 1, на который был сохранен файл, сам по себе зашифрован. В еще одном примере реализации политики шифрования могут дополнительно содержать права доступа к файлу.

Фиг.3 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26 содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, карты флеш-памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47 персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с одним или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг.3. В вычислительной сети могут присутствовать также и другие устройства, например маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В соответствии с описанием компоненты, этапы исполнения, структура данных, описанные выше, могут быть выполнены, используя различные типы операционных систем, компьютерных платформ, программ.

В заключение следует отметить, что приведенные в описании сведения являются только примерами, которые не огранивают объем настоящего изобретения, определенного формулой.