Результат интеллектуальной деятельности: СИСТЕМА И СПОСОБ ПРЕДОСТАВЛЕНИЯ ПРАВ ДОСТУПА ПРИЛОЖЕНИЯМ К ФАЙЛАМ КОМПЬЮТЕРА

Вид РИД

Изобретение

Область техники

Изобретение относится к компьютерным системам и более конкретно к системам и способам защиты компьютерных устройств, данных и программ конечных пользователей от несанкционированного доступа.

Уровень техники

В современном обществе требования к информационной безопасности корпоративных пользователей компьютерных устройств постоянно возрастают. Участились случаи кражи и утечки данных из корпоративной сети, а финансовые потери наносят существенный ущерб бизнесу. Из-за уязвимостей в программном обеспечении и человеческого фактора данные, передаваемые, казалось бы, безопасным путем, могут быть перехвачены злоумышленниками. Именно поэтому задачи шифрования данных для рабочих станций, ноутбуков, мобильных устройств и съемных носителей приобретают все большую актуальность.

Классическая система шифрования файлов и содержимого каталогов на компьютере функционирует в соответствии с политиками шифрования, которые определяют наборы файлов, которые следует шифровать, и файлы, не подлежащие шифрованию. В такой системе наиболее уязвимые и критичные файлы (например, файлы, содержащие конфиденциальную информацию, утрата которой нежелательна для ее владельца) на диске находятся в зашифрованном состоянии, а при попытке приложения получить к ним доступ система либо предоставляет их приложению в расшифрованном виде, либо блокирует к ним доступ.

Для предоставления приложениям компьютера доступа к зашифрованным файлам и содержимому каталогов применяют различные технологии. В патенте US 5796825 описываются система и способ контроля доступа приложений к зашифрованным файлам. Для определения правил доступа приложений к зашифрованным файлам используют списки файлов, которые следует расшифровывать, и списки файлов, доступ к которым следует запретить при открытии файла приложениями. После того как приложение произвело работу с зашифрованным файлом, при его закрытии файл сохраняют на жесткий диск компьютера в зашифрованном виде.

В патентах US 7096358, US 7069591 описывается способ шифрования документов, сохраняемых/изменяемых приложениями, а также способ расшифровки документов, открываемых приложениями. Список документов, которые следует шифровать (дешифровать), задается политиками шифрования.

Существующие решения позволяют сохранять критичные файлы в зашифрованном виде на диске, таким образом предотвращая возможность кражи. В то же время такие решения имеют существенное ограничение: при открытии зашифрованного файла приложением из списка разрешенных приложений файл предоставляется приложению в расшифрованном виде и приложение может передать его за пределы компьютера.

Анализ предшествующего уровня техники позволяет сделать вывод о неэффективности и в некоторых случаях о невозможности применения предшествующих технологий, недостатки которых решаются настоящим изобретением, а именно системой и способом предоставления прав доступа приложениям к зашифрованным файлам компьютера.

Раскрытие изобретения

Настоящее изобретение относится к системам и способам защиты компьютерных устройств, данных и программ конечных пользователей от несанкционированного доступа.

Технический результат настоящего изобретения заключается в повышении уровня защиты информации от неавторизованного доступа путем предоставления приложению прав доступа к файлу в зависимости от политик предоставления прав доступа.

Согласно одному из вариантов реализации используется система предоставления прав доступа приложениям к файлам компьютера, содержащая: по крайней мере, одно приложение, предназначенное для открытия упомянутых файлов; базу данных политик предоставления прав доступа приложения к файлам, при этом упомянутые политики предоставления прав доступа содержат, по крайней мере, одно из правил: предоставить упомянутому приложению файл в зашифрованном виде; предоставить упомянутому приложению файл в расшифрованном виде; заблокировать доступ упомянутого приложения к файлу; удалить файл после определенного количества заблокированных попыток доступа к упомянутому файлу; передать информацию о запросе на предоставление доступа к файлу службе безопасности; средство предоставления прав доступа, предназначенное для: перехвата запроса приложения на открытие файла; определения приложения, которое произвело запрос на открытие файла; поиска политики предоставления прав доступа для упомянутого приложения в базе данных политик; предоставления приложению прав доступа к файлу в зависимости от найденной политики предоставления прав доступа.

Согласно одному из частных вариантов реализации файл находится в зашифрованном виде.

Согласно другому частному варианту реализации политики предоставления прав доступа включают учетную запись пользователя.

Согласно еще одному частному варианту реализации политики предоставления прав доступа включают наличие подключения к сети.

Согласно одному из частных вариантов реализации средство предоставления прав доступа дополнительно предназначено для определения параметров файла, при этом в число упомянутых параметров входит, по крайней мере, один из следующих: тип файла; расширение файла; размер файла; категория файла; присутствие заданной последовательности байт в файле.

Согласно другому частному варианту реализации политики предоставления прав доступа включают упомянутые параметры файла.

Согласно еще одному частному варианту реализации параметры файла содержатся в атрибутах упомянутого файла.

Согласно одному из частных вариантов реализации система предоставления прав доступа приложениям к файлам компьютера дополнительно содержит сервер администрирования, предназначенный для назначения и изменения политик шифрования.

Согласно другому частному варианту реализации сервер администрирования дополнительно предназначен для сохранения политик предоставления прав доступа в базе данных политик шифрования.

Согласно варианту реализации используется способ предоставления прав доступа приложениям к файлам компьютера, в котором: производят запрос на открытие файла; перехватывают упомянутый запрос на открытие файла; определяют приложение, которое произвело запрос на открытие файла; находят в базе данных политик предоставления прав доступа политику, которая соответствует упомянутому приложению, при этом упомянутая политика определяет правило доступа приложения к файлу, при этом упомянутая политика предоставления прав доступа содержит, по крайней мере, одно из правил: предоставить приложению файл в зашифрованном виде; предоставить приложению файл в расшифрованном виде; запретить доступ приложения к файлу; удалить файл после определенного количества заблокированных попыток доступа к упомянутому файлу; передать информацию о запросе на предоставление доступа к файлу службе безопасности; предоставляют приложению права доступа к файлу в зависимости от найденной политики предоставления прав доступа.

Согласно одному из частных вариантов реализации приложения разделяют, по крайней мере, на одну категорию.

Согласно другому частному варианту реализации политики предоставления прав доступа включают, по крайней мере, одну упомянутую категорию.

Согласно еще одному частному варианту реализации средство предоставления прав доступа отслеживает, по крайней мере, одно стороннее приложение, запускаемое упомянутым приложением, при этом стороннее приложение наследует политики предоставления прав доступа от упомянутого приложения.

Согласно одному из частных вариантов реализации для упомянутого стороннего приложения политикам предоставления прав доступа, содержащимся в базе данных политик, а также политикам, наследуемым сторонним приложением от упомянутого приложения, назначают различный приоритет, при этом в зависимости от приоритета выбирают одну из упомянутых политик.

Согласно другому частному варианту реализации приоритет периодически изменяют.

Согласно еще одному частному варианту реализации администратор сервера администрирования или компьютера задает и изменяет политики предоставления прав доступа.

Согласно одному из частных вариантов реализации определяют приложение с помощью одного из следующих параметров: хэш-суммы; имени исполняемого файла приложения; цифровой подписи; метаданных исполняемого файла приложения; по информации, содержащейся в ресурсах исполняемого файла.

Согласно другому частному варианту реализации дополнительно определяют параметры файла.

Согласно еще одному частному варианту реализации сохраняют политики предоставления прав доступа в базе данных политик одним из следующих способов: с использованием специального программного обеспечения; с помощью публикации политик в общедоступном по локальной сети реестре политик.

Согласно одному из частных вариантов реализации политики предоставления прав доступа включают учетную запись пользователя.

Согласно другому частному варианту реализации у пользователя учетной записи запрашивают пароль для получения доступа к файлу.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

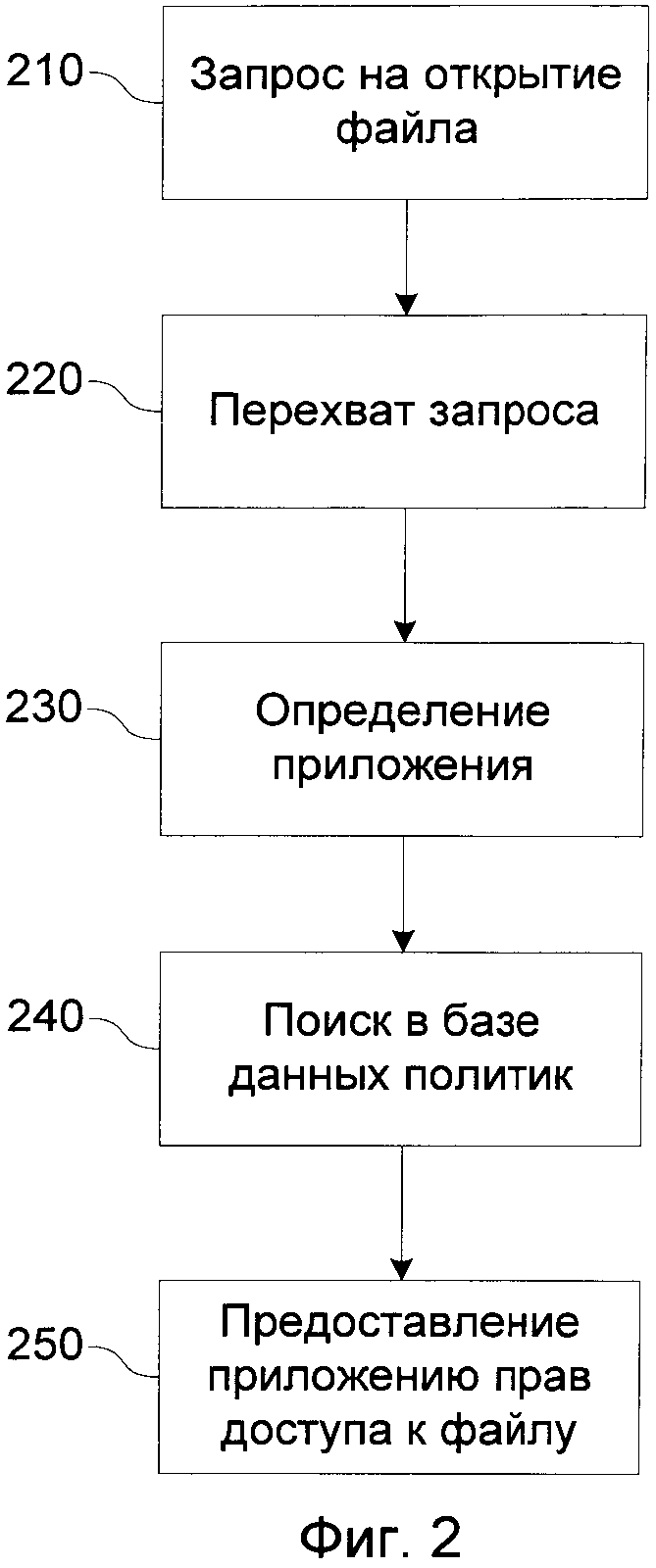

На Фиг.1 приведена схема настоящей системы.

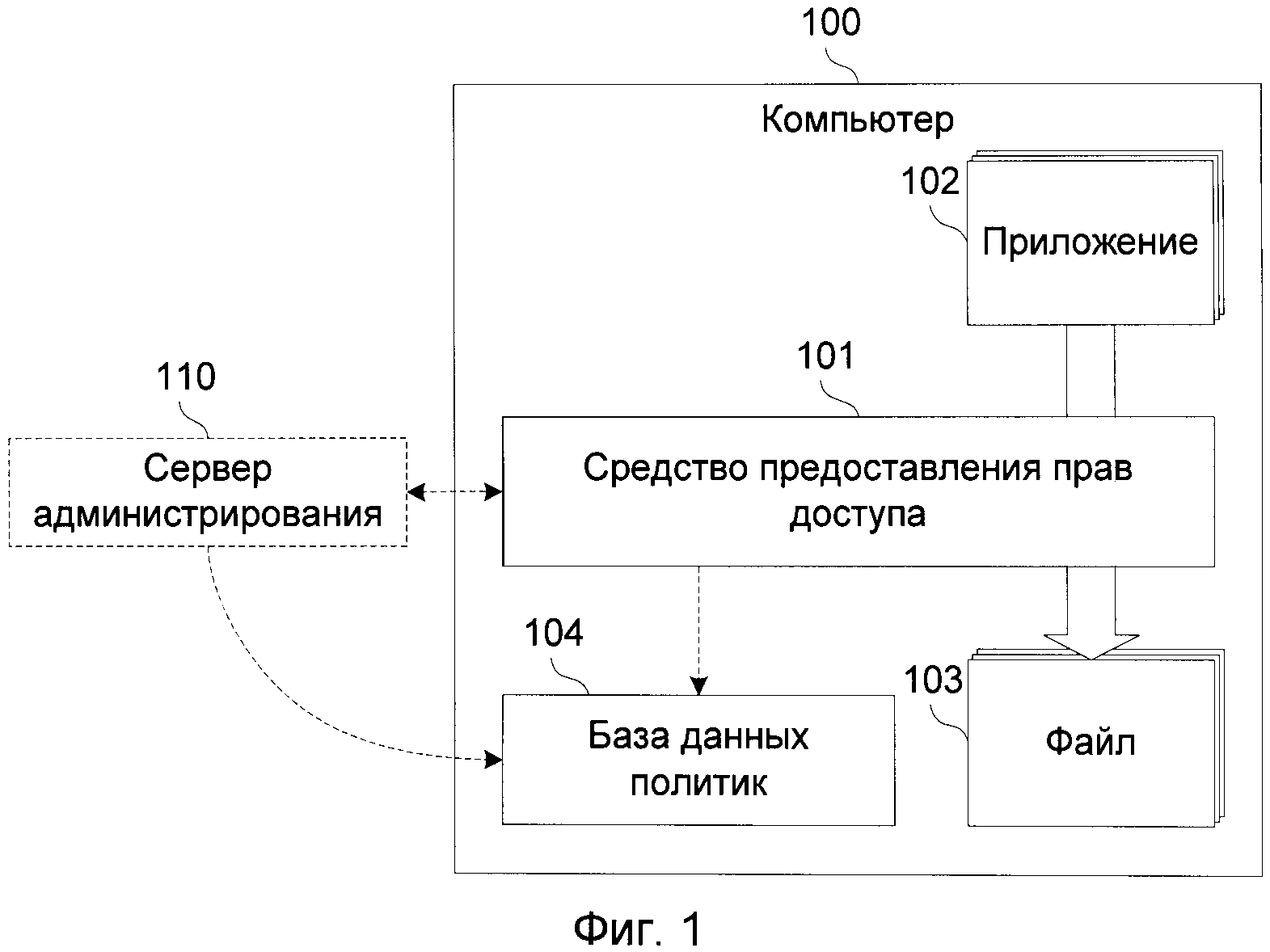

Фиг.2 показывает частный вариант способа работы настоящей системы.

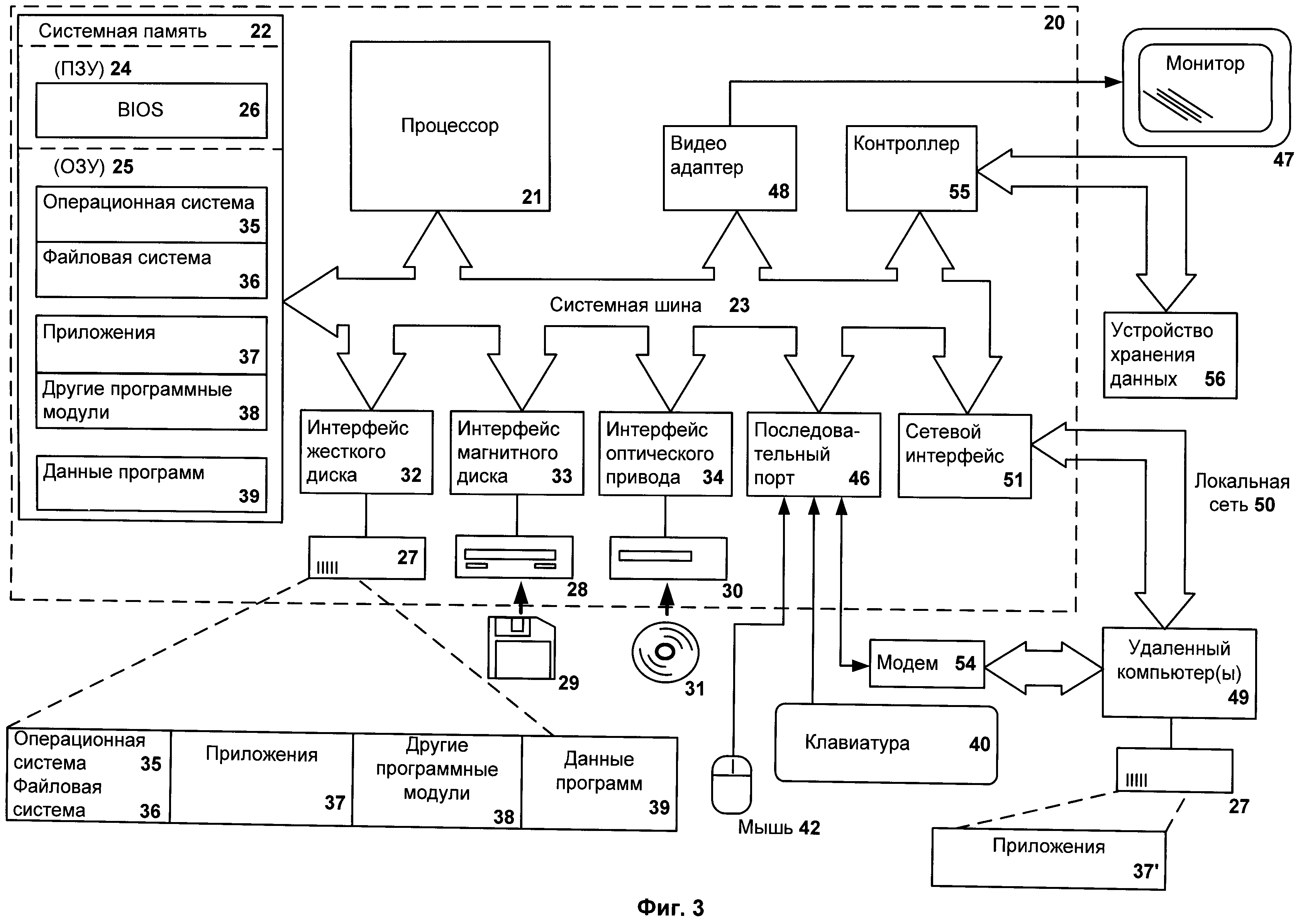

Фиг.3 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер.

Хотя изобретение может иметь различные модификации и альтернативные формы, характерные признаки, показанные в качестве примера на чертежах, будут описаны подробно. Следует понимать, однако, что цель описания заключается не в ограничении изобретения конкретным его воплощением. Наоборот, целью описания является охват всех изменений, модификаций, входящих в рамки данного изобретения, как это определено в приложенной формуле.

Описание вариантов реализации изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

На Фиг.1 приведена схема настоящей системы. Система состоит из множества персональных компьютеров 100. На компьютере 100 установлены приложения (запускаемые через соответствующие исполняемые файлы) 102, предназначенные для открытия различных файлов 103 и совершения разнообразных операций над ними (например, внесение изменений, копирование и т.д.). Файлы могут храниться на жестких дисках, съемных носителях и прочих носителях информации, подключаемых к компьютеру 100. При этом некоторые из файлов, хранящихся в системе, могут быть зашифрованы с использованием симметричного или ассиметричного шифрования. Компьютерная система также содержит базу данных политик предоставления прав доступа приложения к файлу 103, связанную со средством предоставления прав доступа 101. База данных политик 104 может быть любой базой данных, известной из уровня техники (например, реляционной, иерархической), и может располагаться на внешнем запоминающем устройстве (например, жестком диске, твердотельном накопителе), на сетевом хранилище или в оперативной памяти компьютера. Средство предоставления прав доступа 101 предназначено для перехвата запросов приложений на открытие файлов, а также для предоставления приложению прав доступа к файлу в зависимости от политик предоставления прав доступа. Перехват запросов приложений на открытие файлов может быть осуществлен любым известным из уровня техники способом, как то:

- с помощью драйвера, контролирующего открытие файлов (например, драйвер-фильтра файловой системы);

- с помощью перехвата вызовов системного API (application programming interface - интерфейс программирования приложений);

- с использованием API, предоставляемого приложениями.

В одном примере реализации система дополнительно включает сервер администрирования 110, связанный со средством предоставления прав доступа 101 и базой данных политик 104. Сервер администрирования 110 служит для назначения/изменения политик шифрования. В частном примере реализации сервер администрирования 110 передает политики предоставления прав доступа средству предоставления прав доступа 101, которое, в свою очередь, сохраняет их в базе данных политик 104. В другом варианте реализации сервер администрирования 110 сохраняет политики предоставления прав доступа в базе данных политик 104 без посредничества средства предоставления прав доступа 101 (например, по сети с использованием дополнительного программного обеспечения или при публикации политик в общедоступном по локальной сети реестре политик, которым, например, является служба каталогов Active Directory).

В одном примере реализации политики предоставления прав доступа могут содержать правила, согласно которым приложению может быть предоставлен файл в зашифрованном виде (шифротекст), файл в расшифрованном виде (открытый текст) либо доступ к файлу будет заблокирован для приложения. В другом примере реализации политики предоставления прав доступа могут дополнительно содержать следующие правила: файл будет удален после некоторого количества заблокированных попыток доступа к файлу (например, после десяти попыток); информация о запросе на предоставление доступа к файлу будет передана службе безопасности. В еще одном примере реализации у пользователя может быть запрошен пароль перед тем, как файл будет предоставлен приложению в расшифрованном виде. В еще одном примере реализации политики предоставления прав доступа могут включать учетную запись пользователя. Например, для учетной записи с правами администратора политики предоставления прав доступа могут содержать правило, согласно которому приложению Skype следует предоставлять файлы в расшифрованном виде. При этом для остальных учетных записей политики предоставления прав доступа могут содержать правило, согласно которому приложению Skype следует предоставлять файлы в зашифрованном виде. В данном примере лишь пользователи с правами администратора ПК (персонального компьютера) смогут отправлять файлы по сети в расшифрованном виде. В то же время остальные пользователи смогут отправлять файлы только в зашифрованном виде, уменьшая таким образом риск кражи данных.

В еще одном примере реализации политики предоставления прав доступа могут включать наличие подключения к компьютерной сети. В этом случае, например, при отсутствии подключения компьютера к сети приложению Skype файлы могут предоставляться в открытом виде. При наличии подключения к сети файлы будут предоставляться приложению в виде шифротекста, предотвращая тем самым утечку важных данных. В другом примере для приложений, совмещающих управление файлами с их просмотром (например, приложение FAR Manager), политики предоставления прав доступа также могут зависеть от учетной записи пользователя. Так, например, администратору ПК зашифрованные файлы могут предоставляться в расшифрованном виде, в то время как для обычных пользователей - в виде шифротекста. Однако остальной функционал такого приложения может быть одинаков для всех пользователей - как администратор ПК, так и остальные пользователи могут иметь возможность управления файлами ПК.

В еще одном примере реализации политики предоставления прав доступа могут зависеть от дополнительных параметров, таких как, например тип, расширение, размер, категория файла (например, для работы или для дома), присутствие в файле определенных ключевых слов или последовательностей байт и т.п. В этом примере даже изначально незашифрованный файл может быть предоставлен приложению в зашифрованном виде, если содержит определенный набор описанных выше параметров. Например, если файл содержит финансовую отчетность компании, он может быть зашифрован в оперативной памяти компьютера и приложение его получит уже в виде шифротекста. Параметры могут храниться в атрибутах файла или в отдельном файле на компьютере. При этом определение параметров в разных вариантах реализации может осуществляться средством предоставления прав доступа как при создании файла, так и при запросе приложения на открытие файла.

Фиг.2 показывает частный вариант способа работы настоящей системы. На этапе 210 приложение 102 производит запрос на открытие файла 103. Данный запрос перехватывает средство предоставления прав доступа 101 на этапе 220 и на следующем этапе 230 определяет, какое именно приложение пытается открыть файл. В одном варианте реализации определение приложения происходит по имени исполняемого файла (например, "Skype.exe"). Для определения приложения могут также использоваться любые другие известные способы, например:

- по хэш-сумме;

- по цифровой подписи;

- по метаданным исполняемого файла (например, размер, время создания);

- по информации, содержащейся в ресурсах исполняемого файла (например, имя автора, номер версии файла).

Далее, на этапе 240, средство предоставления прав доступа 101 определяет с помощью базы данных политик 104 приложение 102 и соответствующую этому приложению политику шифрования. На следующем этапе 250 средство предоставления прав доступа 101 предоставляет ему права доступа к запрашиваемому файлу в соответствии с определенной политикой предоставления прав доступа. В одном примере реализации политики предоставления прав доступа могут содержать правила, согласно которым приложению может быть предоставлен файл в зашифрованном виде (шифротекст), файл в расшифрованном виде (открытый текст) либо доступ к файлу будет заблокирован для приложения.

В частном примере реализации средство предоставления прав доступа 101 может дополнительно следить за сторонними приложениями (а также процессами), запущенными исходным приложением. В этом примере политики предоставления прав доступа могут наследоваться сторонними приложениями. Например, при скачивании в Интернет-обозревателе Internet Explorer (IE) документа формата PDF (Portable Document Format), Internet Explorer откроет приложение для просмотра документов PDF, например Adobe Reader. Таким образом, если в базе данных политик содержалось правило, согласно которому интернет-обозревателю определенные файлы предоставляются в расшифрованном виде, это правило будет также применимо и к приложению Adobe Reader.

В частном примере реализации приложения могут быть разделены на категории, как это описано в патенте US 7640589. Такие категории могут содержать, например:

- доверенные приложения;

- недоверенные приложения;

- неизвестные приложения.

В еще одном примере реализации политики предоставления прав доступа могут распространяться на категории приложений, а не на отдельные приложения.

В частном примере реализации, когда одному приложению соответствует несколько политик предоставления прав доступа, в политике может содержаться приоритет с той целью, чтобы средство предоставления прав доступа могло использовать политику с наибольшим приоритетом. В таблице 1 приведен возможный вариант представления базы данных политик, содержащей приложения и приоритеты правил, зная которые по таблице 2 можно однозначно определить правило предоставления доступа к файлам.

|

|

Согласно первому правилу таблицы 1 приложение Adobe Reader имеет приоритет 1, и этому приложению согласно соответствующему правилу из таблицы 2 будет предоставлен открытый текст. Вместе с тем, если файл был изначально зашифрован, средство предоставления прав доступа 101 расшифрует его, прежде чем предоставит приложению Adobe Reader. Согласно второму правилу таблицы 1 приложению IE соответствует приоритет 3, которому, в свою очередь, соответствует правило 3 согласно таблице 2. В соответствии с найденным правилом доступ приложения к файлу будет запрещен. Пусть, к примеру, приложение Adobe Reader было запущено приложением IE. Тогда для того чтобы определить, какое именно правило из таблицы 1 следует использовать для предоставления файлов приложению Adobe Reader, используется приоритет правил. Так, в таблице 3 приведен возможный вариант правил выбора политики предоставления прав доступа среди нескольких допустимых политик с разным приоритетом.

|

В описанном выше примере файл формата PDF открывает приложение IE, которое, в свою очередь, вызывает приложение Adobe Reader. В итоге приложение Adobe Reader открывает файл. В этом случае Adobe Reader может наследовать политику от IE, согласно которой доступ приложения к файлу будет запрещен. В то же время для приложения Adobe Reader уже определена политика в базе данных политик 104, согласно которой средство предоставления прав доступа предоставит приложению открытый текст. Именно поэтому возникает необходимость в выборе наиболее приоритетной политики. В одном примере реализации правило выбора приоритета может зависеть от различных условий (например: времени суток; использования дополнительных средств аутентификации, например, токена; прав учетной записи пользователя; политик безопасности и пр.). В частном примере реализации администратор сервера администрирования 110 или администратор компьютера 100 может задавать, изменять или удалять правила выбора приоритета, а также политики предоставления прав доступа. Согласно таблице 3 в рассматриваемом выше примере при выполнении условия 1 наследуемая политика будет иметь приоритет 1, который совпадает с приоритетом правила для Adobe Reader, содержащегося в базе данных политик 104. В итоге приложению Adobe Reader будет предоставлен открытый текст согласно наследуемой политике 1 из таблицы 2. Если же выполняется условие 2, то наследуемая политика будет иметь приоритет приложения IE, равный 3. Поэтому доступ к файлу для приложения Adobe Reader будет запрещен.

Описанные система и способ предоставления прав доступа приложениям к файлам ПК могут быть применимы для решения разнообразных задач защиты критичных данных. Например, для приложений, осуществляющих резервное копирование данных, может быть задана политика шифрования, согласно которой файлы будут предоставляться приложениям в виде шифротекста. В результате критичные файлы будут сохранены в резервном хранилище в зашифрованном виде, таким образом повышая уровень безопасности. Аналогичные политики шифрования могут быть заданы и для приложений, осуществляющих синхронизацию данных по локальной сети или через Интернет (так называемые облачные сервисы). Другим примером использования настоящей системы служит безопасная отправка сообщений посредством почтовых клиентов и IM-приложений (Instant messaging - система мгновенного обмена сообщениями). Если для такого приложения задать политику, согласно которой файлы будут предоставляться приложению в зашифрованном виде, это поможет повысить безопасность пересылки данных даже когда почтовый ящик или учетная запись пользователя IM-клиента были взломаны злоумышленником. В подобной ситуации злоумышленник не сможет расшифровать файлы без знания ключа. Еще одним примером служат политики, накладываемые на переносимые устройства. Так, например, рабочий ноутбук может содержать рабочие файлы в зашифрованном виде, а домашние файлы (такие как фото-, видео-, аудиофайлы) - в расшифрованном виде. Таким образом, при нахождении ноутбука внутри сети компании доступ к рабочим файлам может быть прозрачен (то есть с точки зрения пользователя работа с зашифрованными файлами будет такой же, как работа с незашифрованными файлами). Однако когда пользователь работает за ноутбуком дома, доступ большинству приложений к рабочим файлам может быть запрещен, и только некоторым приложениям файлы могут предоставляться в виде шифротекста.

Фиг.3 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая, в свою очередь, память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26 содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20, в свою очередь, содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который, в свою очередь, подсоединен к системной шине, но могут быть подключены иным способом, например при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг.3. В вычислительной сети могут присутствовать также и другие устройства, например маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В соответствии с описанием компоненты, этапы исполнения, структура данных, описанные выше, могут быть выполнены, используя различные типы операционных систем, компьютерных платформ, программ.

В заключение следует отметить, что приведенные в описании сведения являются только примерами, которые не огранивают объем настоящего изобретения, определенного формулой.