Результат интеллектуальной деятельности: СПОСОБ АНАЛИЗА ВРЕДОНОСНОЙ АКТИВНОСТИ В СЕТИ ИНТЕРНЕТ, ВЫЯВЛЕНИЯ ВРЕДОНОСНЫХ УЗЛОВ СЕТИ И БЛИЖАЙШИХ УЗЛОВ-ПОСРЕДНИКОВ

Вид РИД

Изобретение

Область техники

Настоящее изобретение относится к антивирусной области, а именно к способам выявления вредоносных узлов в сети и узлов-посредников, через которые происходит распространение подозрительных программ.

Уровень техники

Современная антивирусная индустрия сталкивается с постоянным противодействием злоумышленников на техническом уровне. Любые методы, способы и системы обнаружения вредоносных объектов анализируются злоумышленниками с целью затруднить обнаружение или блокировать системы защиты. Таким образом, постоянно изменяются пути распространения вредоносного программного обеспечения (ПО), используются новые уязвимости для закрепления в скомпрометированной системе.

Существуют примеры неправомерного использования полезного ресурса сети, например популярного сайта средств массовой информации (СМИ) в целях распространения вредоносного ПО. Допустим, в руки злоумышленника попали данные учетной записи (логин, пароль) редактора сайта СМИ. Злоумышленник периодически вносит вредоносные изменения в материалы сайта. При этом посетитель сайта СМИ переадресовывается на другой ресурс, с которого происходит загрузка вредоносного ПО на компьютер посетителя и заражение компьютера. Спустя пару часов злоумышленник восстанавливает исходное состояние материалов сайта СМИ. После чего становится невозможным воспроизвести вектор атаки на посетителей сайта. Дополнительно ситуация осложняется тем, что антивирусные средства компьютеров посетителей за время нахождения вредоносной ссылки на сайте СМИ автоматически категоризируют сайт СМИ как фишинговый ресурс и добавляют соответствующий адрес в список запрещенных. Однако не предусмотрены автоматические средства исключения адреса сайта из списка запрещенных ресурсов. В силу чего вручную исключенный из запрещенного списка ресурс на следующий день вновь будет помещен в список как фишинговый ресурс из-за изменений материалов сайта злоумышленником.

В опубликованной заявке US 20080244744 A1 описан способ сбора дополнительной информации об узлах вычислительной сети с последующим выявлением вредоносных узлов сети. Способ предусматривает проверку сетевого трафика от узлов сети к веб-сайту. Проверка трафика позволяет выявить вредоносный узел, подключенный к сети. Выполняют дополнительное исследование вредоносного узла сети путем сбора дополнительной информации, такой как данные аппаратного обеспечения вредоносного узла. Собранную информацию сохраняют в базу данных. Впоследствии блокируют другой узел сети, имеющий другой IP адрес и обращающийся к другому веб-сайту, если такой другой узел сети имеет те же параметры аппаратного обеспечения, как у вредоносного узла из базы данных.

Предложенный вариант является эффективным инструментом в борьбе с бот-сетями, как утверждают авторы на страницах описания. Однако недостатком системы борьбы с бот-сетями является то, что следует противостоять попыткам построения бот-сети. Таким образом, является предпочтительным противостоять источнику заражения вредоносным ПО.

Материалы заявки раскрывают способ, который не подвержен недостаткам известных ранее решений.

Раскрытие изобретения

Настоящее изобретение реализует способ выявления узлов-посредников в вычислительной сети, через которые осуществляется распространение вредоносного ПО. Технический результат, заключающийся в выявлении компьютерных систем, подконтрольных злоумышленнику, достигается за счет исследования связей между узлами сети, построения графа связи между узлами сети и автоматического анализа числа использований канала связи между узлами для передачи информации.

Компьютерные системы, подконтрольные злоумышленнику - система вычислительных сетей, компьютеров, подсистем, объектов и средств, подконтрольных злоумышленнику, обеспечивающих функционирование и развитие информационного пространства, контролируемого злоумышленником. В контексте изобретения это понятие включает в себя в первую очередь тот набор серверов и узлов, которые имеют сетевой интерфейс с сетевым адресом, участвуют в решении противозаконных задач и других противозаконных действиях, осуществляемых злоумышленником с помощью этих объектов и средств. Выявление инфраструктуры злоумышленника подразумевает определение адреса сетевого интерфейса объекта инфраструктуры злоумышленника. После чего указанный адрес, который используется для доступа в сеть и выполнения задач злоумышленника, блокируют для доступа, что обеспечивает невозможность распространения вредоносных программ.

Для работы способа необходимо собрать исходные данные для анализа узлов сети. Объективность исследования достигается за счет использования различных источников информации, имеющих точку доступа в сеть через различных провайдеров в разных странах, физически или логически обособленных частях вычислительной сети. Поскольку информация о маршрутизации в сети является динамической, т.е. постоянно меняется, то нужно стремиться иметь источники информации во всех сетях, подключенных к Интернет. Такими источниками исходной информации для анализа могут выступать виртуальные машины, специализированные агенты на компьютерах пользователей (осуществляющих предварительную проверку узлов сети при запросе пользователя), межсетевые экраны (устройства защиты сетей от неправомерных действий, нежелательного трафика и пр.). Указанные средства представляют собой контролируемую среду исполнения и способны обнаруживать вредоносное ПО, имеют доступ к адресам отправителя и получателя сетевых пакетов, что позволяет собрать дополнительную информацию об источнике распространения нежелательного или вредоносного ПО, например записать маршрут следования трафика до вредоносного узла или выяснить в реестре доменов информацию о хозяине адреса узла сети. Контролируемая среда исполнения получает URL адрес для анализа, который заключается в запросе объекта информации по URL адресу посредством сетевого интерфейса с последующей загрузкой объекта информации с узла сети по URL адресу. Действия по загрузке объекта информации из сети записывают в журнал событий. Дополнительно исследуют URL адрес путем получения информации из сервисов, доступных в сети. Полученные ответы на запросы к сервисам сохраняют в таблицу результатов исследования URL адресов, заполняют таблицу результатов исследования URL адресов с использованием журнала событий. При необходимости повторяют анализ объекта информации по URL адресу и исследование того же URL адреса или следующего в очереди URL адреса.

Упомянутые данные собирают для анализа в центральном сервере в виде таблицы, содержащей, по крайней мере, доменное имя узла; IP адреса, соответствующие доменному имени; e-mail адреса, на которые зарегистрирован домен согласно реестру доменов; маршрут следования трафика. Если в контролируемой среде после исследования сайта по указанному URL не обнаружено вредоносных файлов и изменений системного реестра, то сайт считается безопасным. Иначе сайт по указанному URL распространяет вредоносное ПО и является вредоносным узлом сети. Строят граф распространения вредоносных данных от вредоносного узла к контролируемой среде исполнения. Графы анализируют с помощью эвристических алгоритмов и выявляют используемые каналы связи между узлами сети. Обнаружение узла-посредника состоит в автоматической блокировке тех из узлов, которые связаны с вредоносными узлами сети, т.е. являются узлами-посредниками. При необходимости рекурсивно повторяют обнаружение следующего в цепочке узла-посредника, так, если бы обнаруженный на предыдущей итерации узел-посредник был вредоносным и распространял нежелательное вредоносное ПО. Если со временем заблокированный узел-посредник перестает использоваться для распространения нежелательного или вредоносного ПО, то автоматически снимают блокировку узла, более не связанного с вредоносным узлом.

Краткое описание чертежей

Фиг.1 отображает примерную компьютерную систему пользователя.

Фиг.2 отображает блок-диаграмму вычислительной системы общего назначения, которая реализует основные функциональные модули в соответствии с предпочтительным вариантом изобретения.

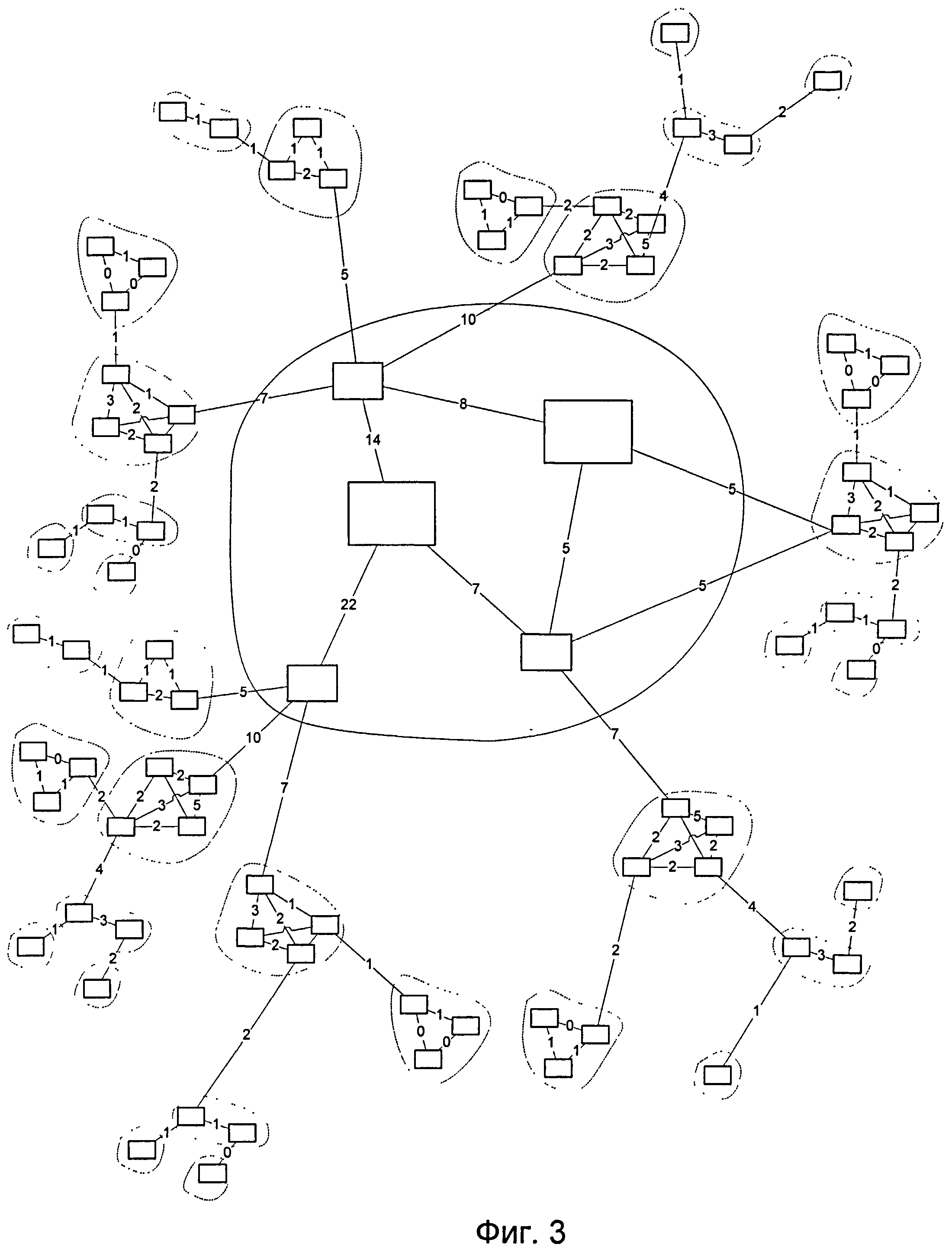

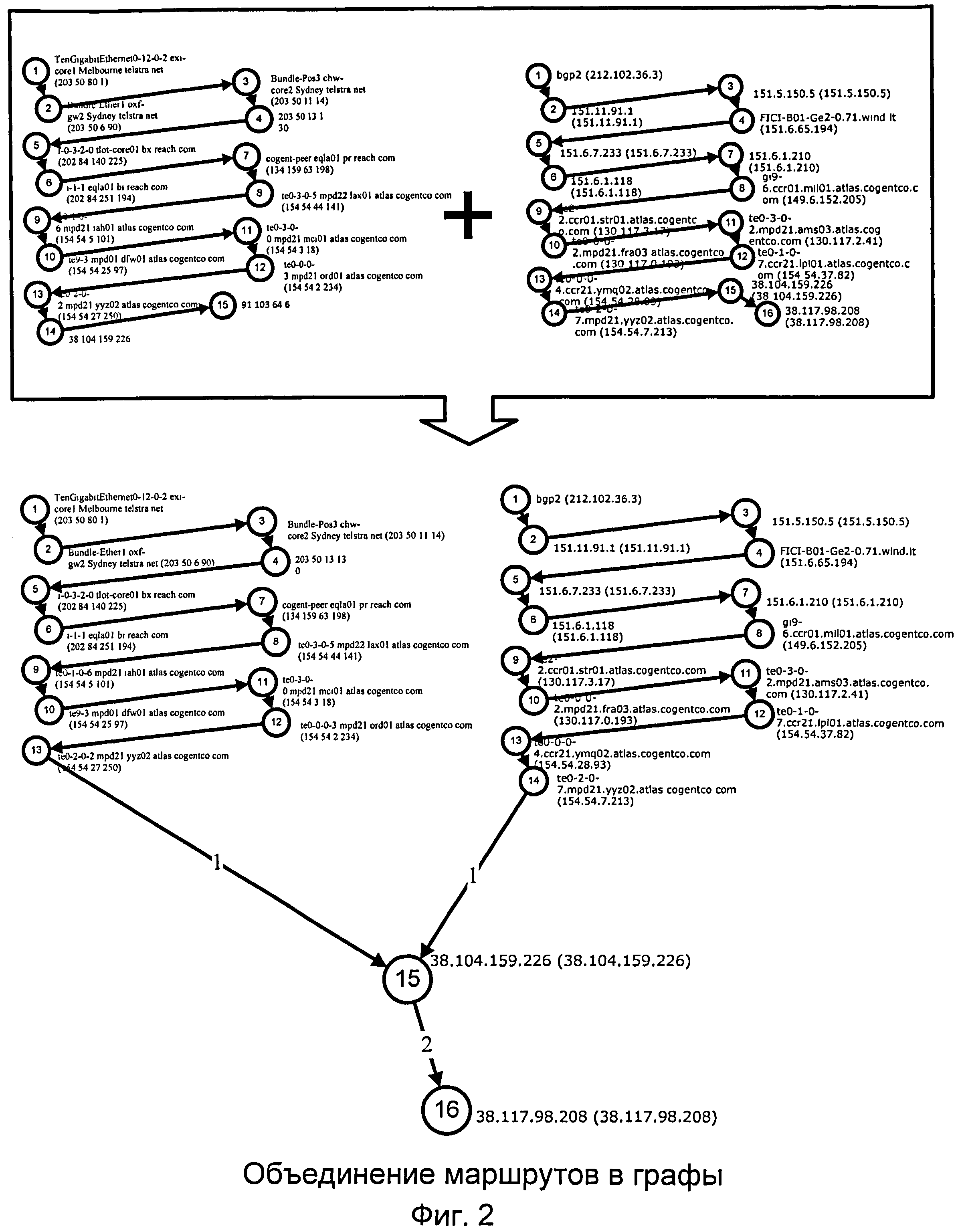

Фиг.3 отображает пример построения маршрутов следования данных из двух разных точек входа в сеть Интернет (Фиг.3а - Австралия: telstra.net; Фиг.3б - Италия: sysnet.it) к сайту www.kaspersky.com.

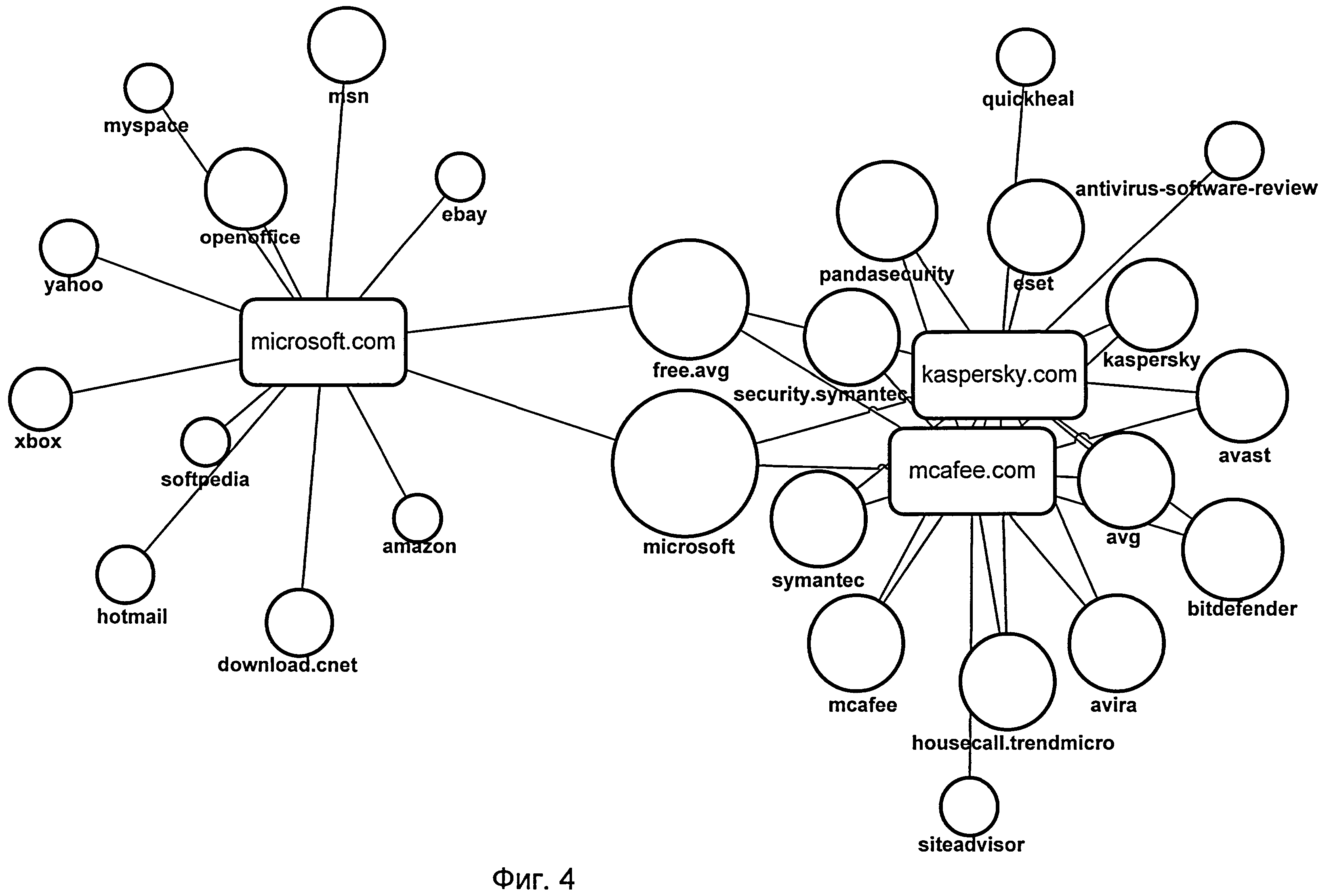

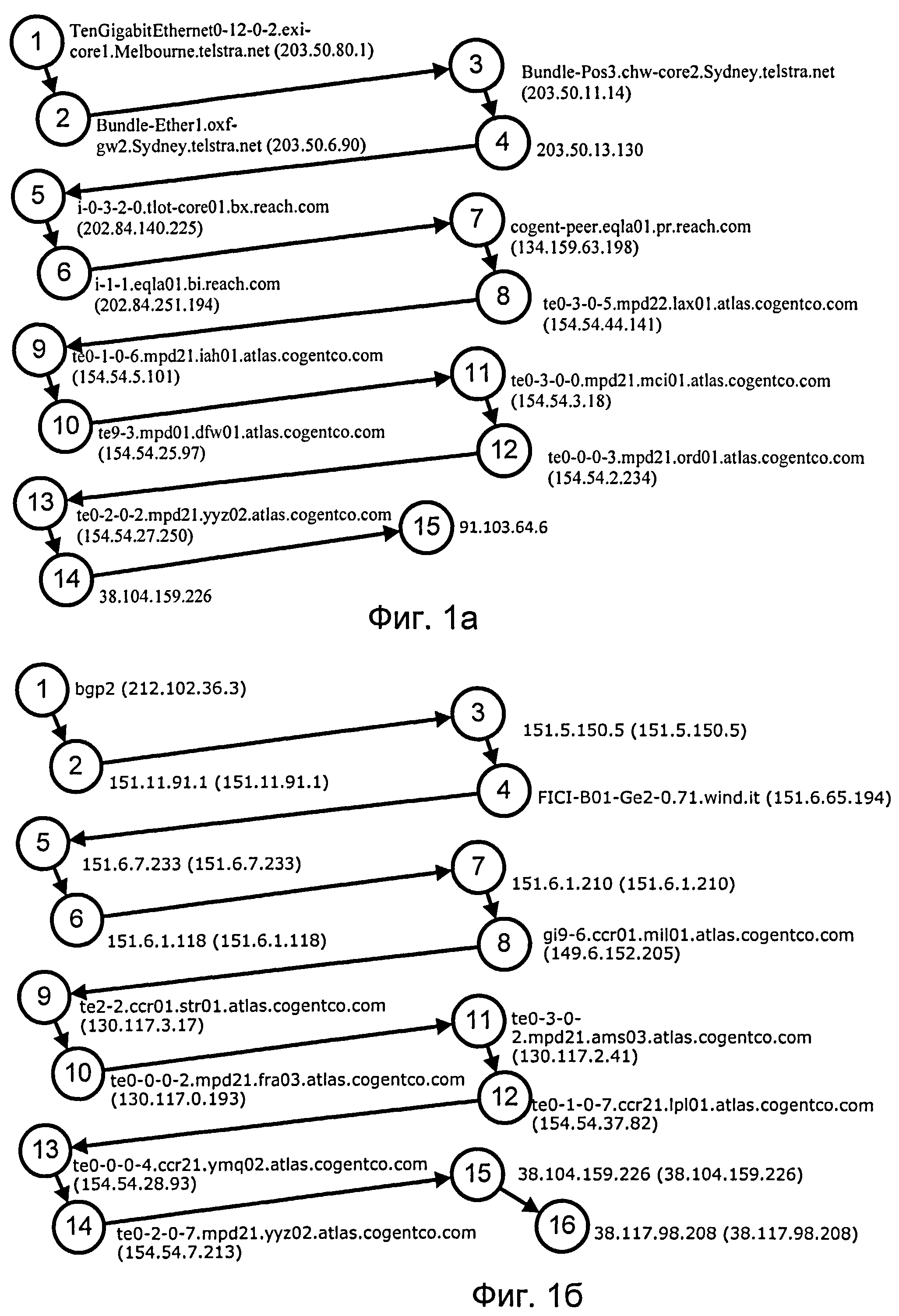

Фиг.4 отображает пример объединения маршрутов в графы для анализа количества выявленных фактов распространения вредоносного ПО.

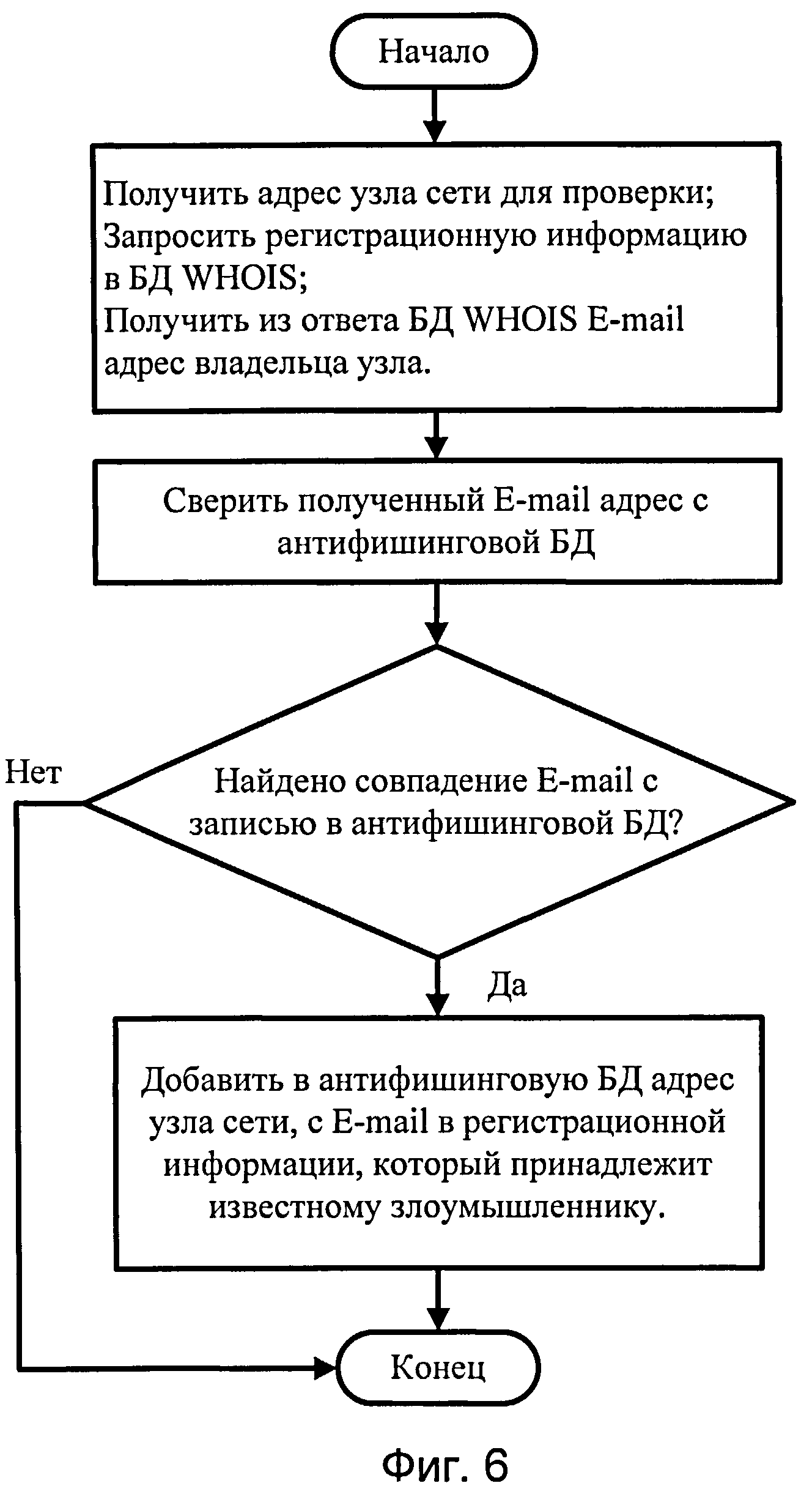

Фиг.5 отображает последовательность выполнения способа при проверке принадлежности узла сети злоумышленнику по регистрационной информации, т.е. E-mail, который используется злоумышленником для управления доменной записью.

Фиг.6 отображает блок-диаграмму реализации модуля анализа, который приведен в общем виде на Фиг.2.

Фиг.7 отображает пример графа, построенного из маршрутов, где дуги представляют каналы связи, имеющие вес в соответствии с количеством выявленных фактов распространения вредоносного ПО.

Фиг.8 отображает примерный граф обследования переходов по ссылкам и автоматических переадресаций с сайта www.kaspersky.com.

Фиг.9 отображает рекурсивный алгоритм блокирования узлов-посредников.

Осуществление изобретения

Система реализована на основе компьютеров клиентов и системы серверов, объединенных между собой вычислительной сетью. При этом система серверов обеспечивает функционирование облака.

Предпочтительным вариантом реализации изобретения является организация контролируемых средств исполнения программ. Контролируемой средой исполнения является виртуальная машина с установленной операционной системой (ОС), песочница (sandbox), эмулятор или любая другая среда исполнения, собирающая информацию о действиях, которые выполнены приложением в компьютере.

Рассмотрим пример работы системы с контролируемой средой исполнения в виде виртуальных машин, при этом в ОС и программном обеспечении (ПО) виртуальной машины не установлены критические обновления безопасности. В одном из вариантов реализации на виртуальные машины устанавливают те из критических обновлений, о которых известно, что они усложняют проникновение в систему, но оставляют возможность проникновения в компьютерную систему аналогичным или другим векторам атаки. В одном из вариантов реализации на виртуальные машины устанавливают все доступные обновления безопасности. На вход виртуальной машины передают список URL-адресов для исследования. Список URL-адресов для исследования получают из наиболее часто посещаемых страниц сети Интернет согласно статистике любой работающей системы поиска в сети. Альтернативным вариантом получения списков URL-адресов для исследования является получение от основных регистраторов (reg.ru, verisigninc.com и т.п.) дифференциальных обновлений изменений в списках зарегистрированных доменных адресов или получение данных о подозрительных посещаемых страницах от компонента антивирусной защиты «Проверка ссылок» (Web Tool Bar) антивирусного продукта. При помощи веб-браузера в виртуальной машине загружают последовательно все сайты, которые находятся в списке URL-адресов для исследования. Дополнительно предусмотрена возможность рекурсивной загрузки ссылок, указанных на загруженной веб-странице по заданному URL-адресу с заданной глубиной вложенности, например до 5 переходов по ссылкам. Все выполненные действия по загрузке данных из сети записывают в журнал событий для каждой отдельной виртуальной машины. В таком режиме виртуальная машина работает некоторое время, 5-10 минут, после чего делают снимок состояния виртуального системного диска, системного реестра и оперативной памяти. Виртуальную машину приводят в исходное состояние и перезапускают с поданным на вход следующим URL-адресом ресурса в сети для исследования. Выполненные снимки состояния виртуального системного диска, системного реестра и оперативной памяти сравнивают с исходным их состоянием. Если исследуемый сайт по указанному URL содержит вредоносное ПО, то на виртуальной машине без установленных критических обновлений безопасности можно обнаружить новые исполняемые файлы, программные модули или изменение в ветках системного реестра. Сайт считается безопасным, если в виртуальной машине после исследования сайта по указанному URL не обнаружено вредоносных файлов и изменений системного реестра.

По итогам исследования списка URL-адресов составляется таблица результатов исследования URL, содержащая кроме исследованных URL адресов так же и URL-адреса из ссылок в материалах исходного сайта (см. таблицу №1). Каждая запись содержит, по крайней мере: доменное имя узла в сети; указание о содержании вредоносного ПО (т.е. выявленный факт появления в виртуальной машине нежелательных файлов или изменений в системном реестре); IP-адреса, соответствующие указанному доменному имени, полученные с использованием поиска на сервере имен; информация об e-mail владельца домена согласно регистрационной записи в реестре доменов; и IP-адреса промежуточных узлов по маршруту следования данных в сети к сайту по указанному URL. Указанная информация собирается либо непосредственно виртуальной машиной, либо отдельными исследовательскими модулями с использованием общедоступных сервисов. Доступ к информации сервера имен осуществляется с использованием утилиты nslookup (англ. name server lookup поиск на сервере имен - утилита, предоставляющая пользователю интерфейс командной строки для обращения к системе DNS). E-mail владельца домена получают путем использования сервиса WHOIS - сетевого протокола прикладного уровня, базирующегося на протоколе TCP (порт 43), который применяют для получения регистрационных данных о владельцах доменных имен, IP-адресов и автономных систем. IP-адреса промежуточных узлов по маршруту следования данных в сети к сайту по указанному URL получают путем использования утилит tracert или traceroute.

|

Traceroute - это служебная компьютерная утилита, предназначенная для определения маршрутов следования данных в сетях TCP/IP. Traceroute основана на протоколе ICMP. Программа traceroute выполняет отправку данных указанному узлу сети, при этом отображая сведения обо всех промежуточных маршрутизаторах, через которые прошли данные на пути к целевому узлу. В случае проблем при доставке данных до какого-либо узла программа позволяет определить, на каком именно участке сети возникли неполадки (см. Таблицы №2, 3, Фиг.1а, б). Таблица №2 отражает результат определения маршрута из Австралии (сайт Telstra.net) до сайта www.kaspersky.com[91.103.64.6].

|

Согласно Таблице №3 все промежуточные узлы от сайта sysnet.it до сайта www.kaspersky.com успешно ответили на запрос. На 16 итерации получен ответ от узла с IP-адресом 38.117.98.208, который обеспечивает работу сайта для европейского направления.

|

На Фиг.2 отображена блок-схема функциональных модулей системы анализа сети 200, которая защищает распространение вредоносного контента через вычислительную сеть. Система сбора информации использует контролируемую среду исполнения 202 программ для сбора информации о топологии сети и об источниках распространения вредоносного ПО.

Среда исполнения 202 - это устройство, состоящее из компонент или ряда компонент, реализованных в реальных устройствах. Примером таких устройств могут быть интегральные схемы специального назначения или программируемые логические интегральные схемы в комбинации с программным обеспечением. Таким образом, каждый модуль может быть реализован в нескольких вариантах, например с использованием различных архитектур процессоров. Приведенные примеры реализации не являются ограничивающими, а задуманный для исполнения системой функционал может быть исполнен на различной элементной базе.

Следует понимать, что контролируемые среды исполнения 202 установлены в различных вычислительных системах и возможно установить в различные вычислительные сети и подсети различных географических местоположений. Каждая контролируемая среда исполнения 202 способна работать автономно. При этом контролируемая среда исполнения 202 получает список 206 URL-адресов для исследования. Список 206 URL-адресов для исследования состоит из адресов, подозреваемых в распространении вредоносного ПО.

В контролируемой среде 202 модуль загрузки 204 последовательно загружает или просматривает данные с хостов, которые перечислены в списке 206 URL-адресов для исследования. Дополнительно предусмотрена возможность рекурсивной загрузки всех ссылок, указанных на загруженной веб-странице по заданному URL-адресу с заданной глубиной вложенности, например до 5 переходов по ссылкам. Все выполненные действия по загрузке данных из сети записывают в таблицу 212 результатов исследования для каждой отдельной контролируемой среды исполнения.

В одном из вариантов реализации модуль настройки безопасности 218 использует данные антифишинговой базы данных 216 для настройки системы защиты 220. Примером реализации защитных мер могут служить такие системы защиты 220, как: фильтры пути к объектам сети (которые блокируют доступ к ресурсам по заданной в антифишинговой базе данных маске) и фильтры адресов ресурсов сети (которые блокируют доступ к узлу сети при совпадении формализованного адреса ресурса сети с записью в антифишинговой базе данных 216).

В альтернативном варианте формирования таблицы результатов исследования URL в качестве контролируемой среды исполнения используются специализированные агенты на компьютерах пользователей, осуществляющие предварительную проверку узлов сети при запросе пользователя. При этом в таблицу результатов исследования URL, которая хранится на центральном сервере, отправляются данные о вредоносных страницах, доменное имя и IP-адрес узла сети, содержащий вредоносное ПО. Недостающая информация, необходимая для заполнения таблицы 212 результатов исследования URL, собирается центральным сервером или облаком 200 аналогично тому, как было описано выше.

Информация о маршрутах следования трафика от одного из узлов сети к разным пользователям объединяется, и формируется граф со взвешенными дугами. Вес дуги означает количество раз, которое данный канал связи между узлами сети был использован для передачи вредоносного ПО или для доступа к известному вредоносному ресурсу (см. Фиг.4).

Возможен вариант, в котором данные об обнаруженных вредоносных страницах собирают с помощью межсетевого экрана. При этом в таблицу результатов исследования URL, которая хранится на центральном сервере, отправляются данные о вредоносных страницах, доменное имя и IP-адрес узла сети, содержащий вредоносное ПО. Недостающая информация, необходимая для заполнения таблицы 212 результатов исследования URL, собирается центральным сервером или облаком 200 аналогично тому, как было описано выше. При необходимости системный администратор сети может увеличить степень защиты, если включит на межсетевом экране режим исследования узла 210, т.е. сбора всей информации, в том числе использование сервисов WHOIS, nslookup, traceroute. Собранная таким образом информация для таблицы результатов исследования URL будет в большей степени соответствовать действительной архитектуре сети.

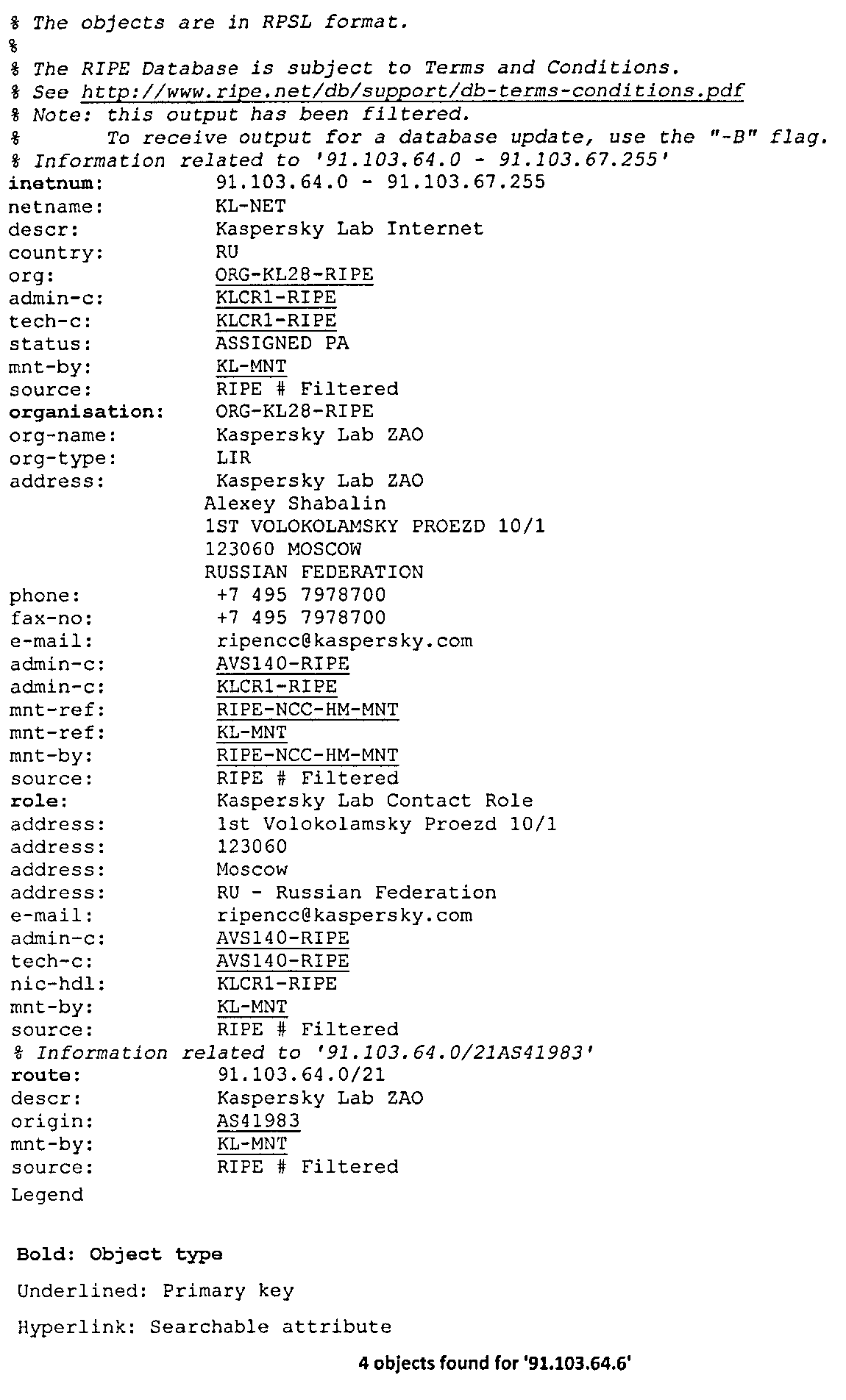

Ниже приведен примерный вид регистрационной информации владельца доменного имени www.kaspersky.com согласно базе данных WHOIS

http://www.db.ripe.net/whois?form_type=simple&full_query_string=&searchtext=91,103.64.6&do_search=Search

В приведенном примере отражена регистрационная информация владельца доменного имени www.kaspersky.com. В соответствующем поле указан e-mail: ripencc@kaspersky.com. Изначально целью появления системы WHOIS на свет было дать возможность системным администраторам искать контактную информацию других администраторов IP-адресов или доменных имен. Базы данных, имеющие WHOIS-интерфейс, бывают централизованными и распределенными.

Полученная таблица 212 результатов исследования URL используется модулем анализа 214 для формирования графов связи узлов в сети. Схема модуля анализа приведена на Фиг.6. На следующем этапе по информации из таблицы 212 результатов исследования URL модуль 602 построения графов строит граф по одному из следующих принципов определения силы связи между узлами.

Первый вариант построения графа отражает действительную структуру информационных каналов между узлами сети и строится в соответствии с трассами маршрутов следования данных в сети. В узлах графа помещают IP-адреса промежуточных узлов по маршруту следования данных в сети к сайту по указанному URL, полученные путем использования утилит tracert или traceroute. Дуги между узлами обозначают наличие канала связи между соответствующими узлами, а вес дуги - частоту использования этого канала связи для передачи информации. Частота использования канала связи отражает, насколько часто данный канал связи используется для доступа к вредоносному сайту. Вес дуги может быть представлен относительной величиной в процентном отношении, или абсолютным значением количества использований этого канала связи для доступа к вредоносному сайту. Пример такого графа приведен на Фиг.7 (вес дуги соответствует количеству зафиксированных фактов использования данного канала связи для доступа к вредоносному узлу Фиг.7).

Согласно Фиг.6 модуль 604 оценки связи узлов анализирует связь между узлами, при этом связь отражает степень использования канала связи между узлами для передачи вредоносного ПО. Модуль 602 построения графов аккумулирует информацию об актуальных каналах связи между узлами сети Интернет. Если по данным истории 606 обращения к узлу-посреднику оказывается, что доступ к известному вредоносному сайту регулярно осуществляется через один и тот же узел-посредник, то такой узел-посредник блокируется. При блокировке адрес узла-посредника помещается в антифишинговую базу данных 608, следовательно, все пользователи решений компьютерной защиты получают информацию о таком узле. Весь трафик, отправляемый по адресам узлов из антифишинговой базы данных, блокируется всеми работающими подсистемами защиты: системой предотвращения вторжений, фильтром пути к объектам сети (блокирует доступ к ресурсам по заданной в антифишинговой базе данных маске) и фильтром адресов ресурсов сети (блокирует доступ к узлу сети при совпадении формализованного адреса ресурса сети с записью в антифишинговой базе данных 216).

На этом этапе построение графа не останавливается, статистика по интенсивности использования узлов-посредников продолжает собираться. Если по итогам собираемой статистики видно, что уровень интенсивности использования канала связи для распространения вредоносного ПО опускается ниже заданного порога, или перестал представлять угрозу сайт, то снимается блокировка с узла-посредника, через который распространялось вредоносное ПО. Статистика, которая учитывается для оценки интенсивности использования канала связи, выбирается по принципу скользящего окна, ограничивая временной промежуток, когда канал связи был использован для распространения вредоносного ПО или доступа к вредоносному узлу.

В альтернативном варианте реализации предусмотрена возможность оценки всей истории статистики наблюдений за каналом связи с применением относительного критерия оценки интенсивности (количество передач вредоносного ПО или обращений к вредоносному узлу, поделенное на общее количество всех попыток установки соединения через данный канал связи). Таким образом, удаляется запись в антифишинговой базе данных, соответствующая узлу-посреднику, и подсистемы безопасности открывают доступ к соответствующему узлу сети.

Аналогичным образом выполняется разблокировка нескольких промежуточных узлов-посредников, если интенсивность распространения вредоносного ПО через заблокированные узлы-посредники опустилась ниже заданного порога или перестал представлять угрозу сайт, с которого распространялось вредоносное ПО.

Следующий принцип формирования графов связи между узлами состоит в использовании ссылок и перенаправлений (redirection), которые встречаются на веб-сайтах. Нередко случается так, что загруженная страница сайта в Интернет содержит множество ссылок. Часть этих ссылок ведет на тот же ресурс того же сервера. Другая часть ссылок может вести на партнерские сайты или сайты других организаций, например, через баннерообменную сеть. Ранее упоминалось, что при исследовании списка URL адресов посредством виртуальных машин глубина вложенности переходов по ссылкам от начального URL-адреса может быть ограничена, например не превышает 5 (см. Фиг.8).

Согласно Фиг.8 вокруг каждого сайта из списка URL адресов формируется граф переходов по ссылкам и автоматическими переадресациями между узлами. Узел графа - это сайт, при этом переход от одного сайта к другому отражен на графе дугой между соответствующими этим сайтам узлами графа. Как видно на Фиг.8, количество узлов для исследования на современном сайте может расти достаточно быстро. Еще больше перекрестных ссылок на другие сайты можно наблюдать в случае, если ресурс участвует в баннерообменной сети.

Если обход какого-то количества из списка URL-адресов привел к заражению вредоносным ПО с одного и того же вредоносного веб-сайта на одной и более виртуальных машинах, то исследуют совместно все те графы переходов по ссылкам и автоматические переадресации, в которых присутствует вредоносный узел. Один граф накладывают на другой путем применения привил объединения графов соответствующего раздела теории графов дискретной математики и выявляют совпадения узлов и связей (см. Фиг.4). Если на вредоносный сайт регулярно происходит переадресация с одного и того же узла-посредника, то такой узел посредник блокируют путем добавления адреса узла-посредника в антифишинговую базу данных 608. Дополнительным необходимым условием блокировки узла является детальное исследование узла-посредника, например минимум десятикратное его посещение и зафиксированная в 90% случаев попытка заражения или успешное заражение вредоносным ПО виртуальной машины. Далее узел-посредник блокируется всеми работающими подсистемами защиты у пользователей антивирусных продуктов: системой предотвращения вторжений, фильтром пути к объектам сети и фильтром адресов ресурсов сети.

На этом этапе построение графа не останавливается, статистика по интенсивности использования узлов-посредников продолжает собирать модуль 604 оценки связи узлов. Если по итогам собираемой статистики видно, что использование канала связи для распространения вредоносного ПО опускается ниже заданного порога, или перестал представлять угрозу сайт, то снимают блокировку с узла-посредника, через который распространялось вредоносное ПО. Таким образом, удаляют запись в антифишинговой базе данных 608, соответствующую узлу-посреднику, а подсистемы безопасности открывают доступ к соответствующему узлу сети.

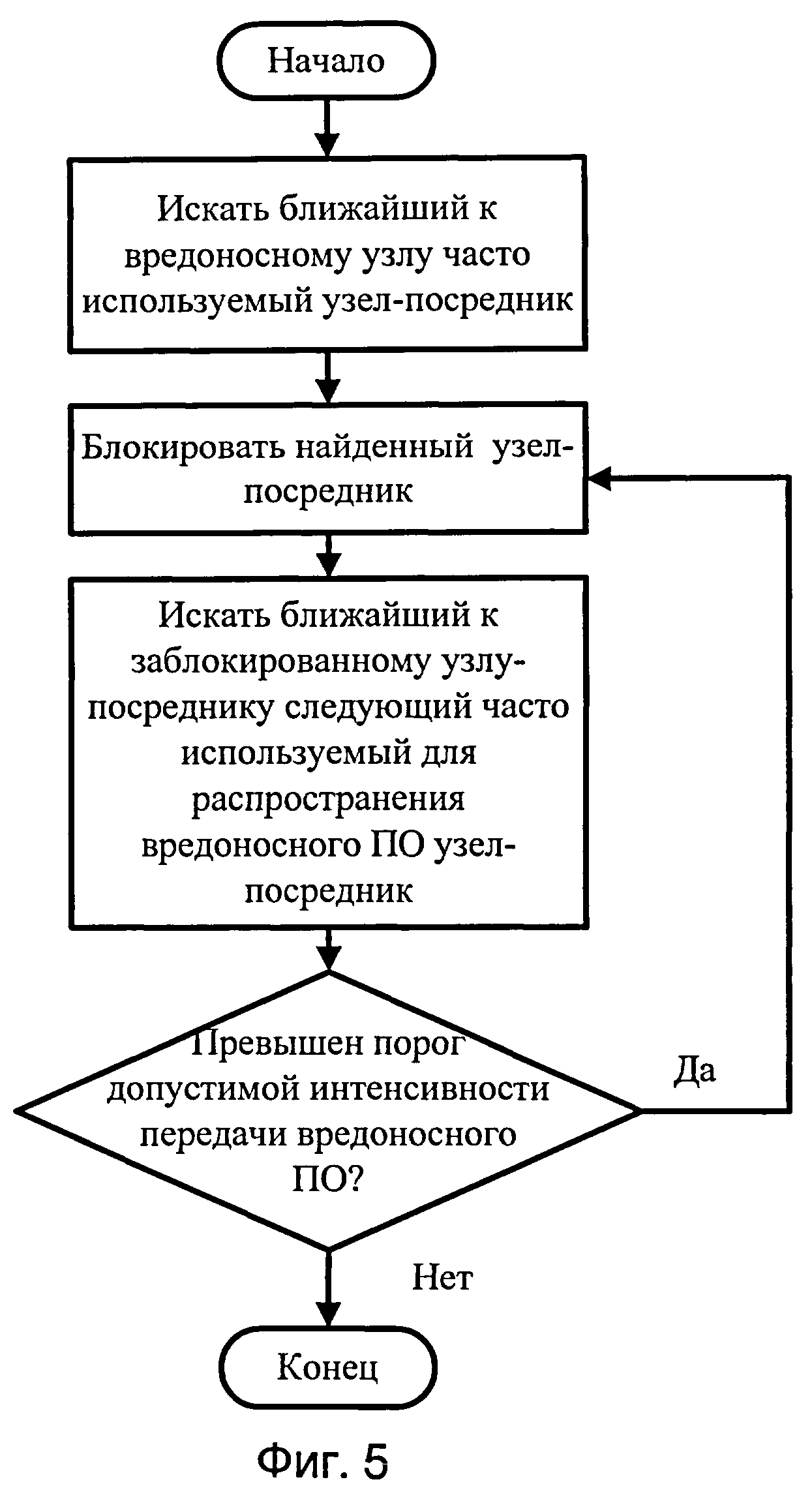

В дополнение следует отметить, что узлы-посредники могут выстраиваться в цепочку последовательно, передавая вредоносное ПО один другому. В таком случае сначала будет заблокирован узел-посредник, ближайший к вредоносному узлу (см. Фиг.9, позиции 901, 903). Далее будет блокирован следующий узел-посредник (см. Фиг.9, позиция 905) при условии, что следующий узел-посредник также регулярно применяется для доступа к уже заблокированному узлу-посреднику (см. Фиг.9, позиция 907). Таким образом, рекурсивно блокируются все промежуточные узлы-посредники, через которые интенсивно распространяется вредоносное ПО (см. Фиг.9).

Блокировка всех адресов в антифишинговой базе данных выполняется с помощью фильтра пути. Фильтр пути проверяет адреса узлов, к которым отправляется запрос через сеть или от которых пришел из сети ответ, т.е. сравнивает адрес узла с данными в антифишинговой базе данных. При совпадении адресов блокируется информационный обмен с каждым из адресов, указанных в антифишинговой базе данных.

Одним из вариантов добавления адресов узлов в антифишинговую базу данных с последующей блокировкой доступа к узлу фильтром пути является анализ регистрационной информации обо всех узлах (см. Фиг.5, позиция 501). Регистрационная информация, которая получена с использованием сервиса WHOIS и сохранена в таблице результатов исследования URL, содержит указание на e-mail адрес владельца домена (см. Фиг.5, позиция 503). Поскольку e-mail адрес применяется владельцем для переписки с провайдером и управления узлом в сети или комплексом узлов в сети, то такой e-mail адрес может служить признаком злоумышленника и может быть использован для выявления подконтрольных злоумышленнику доменов. Целесообразно на начальном этапе исследования после составления графа переходов по ссылкам и автоматических переадресаций выполнить проверку e-mail адреса владельца на наличие в антифишинговой базе данных (см. Фиг.5, позиция 505) и в случае совпадения e-mail адресов добавить в антифишинговую БД адрес узла сети, который также принадлежит злоумышленнику (см. Фиг.5, позиция 507).

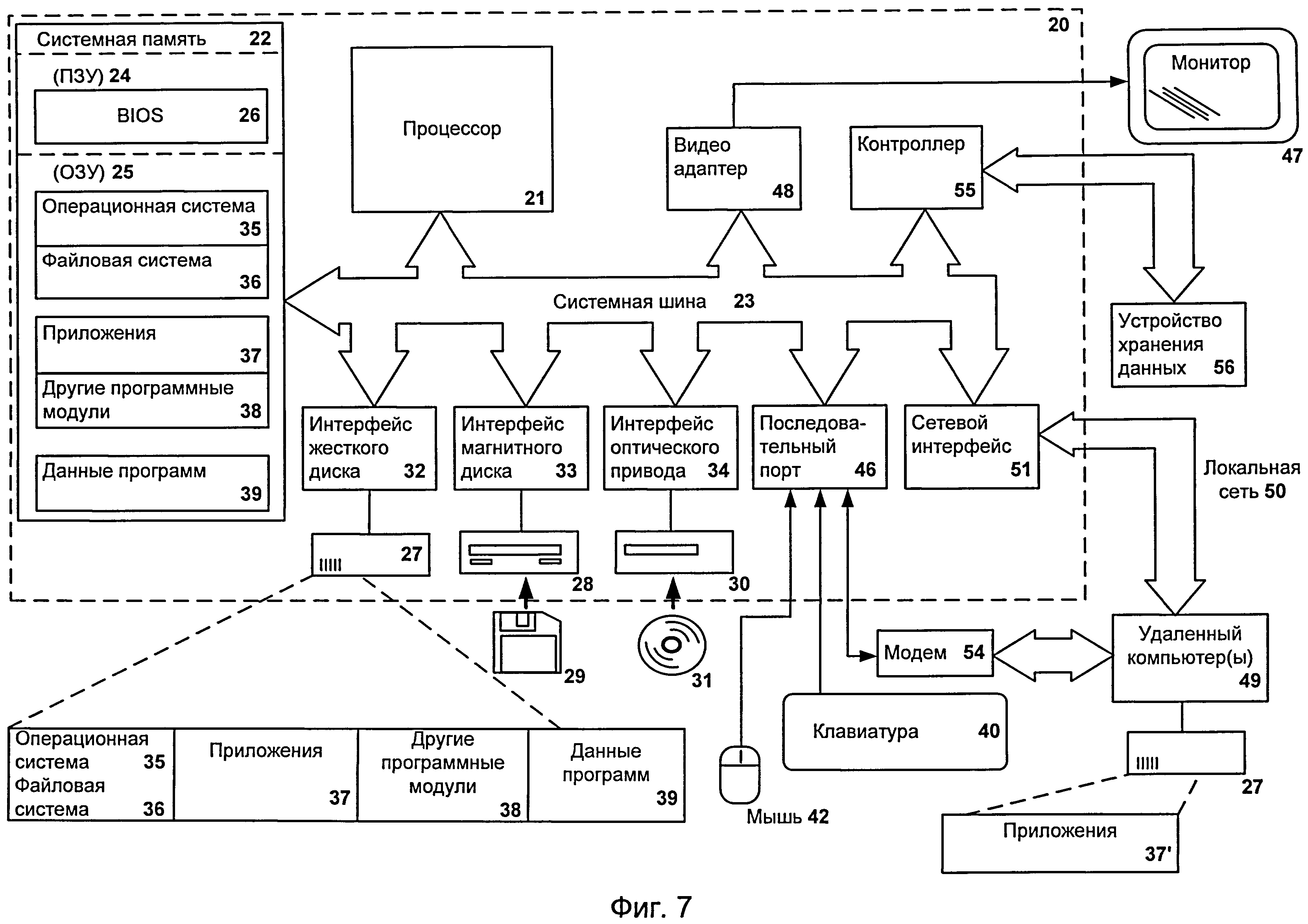

Фиг.1 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26 содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который, в свою очередь, подсоединен к системной шине, но могут быть подключены иным способом, например при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47 персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг.1. В вычислительной сети могут присутствовать также и другие устройства, например маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

Настоящее описание излагает основной изобретательский замысел автора, который не может быть ограничен теми аппаратными устройствами, которые упоминались ранее. Следует отметить, что аппаратные устройства прежде всего предназначены для решения узкой задачи. С течением времени и с развитием технического прогресса такая задача усложняется или эволюционирует. Появляются новые средства, которые способны выполнить новые требования. В этом смысле следует рассматривать данные аппаратные устройства с точки зрения класса решаемых ими технических задач, а не чисто технической реализации на некой элементной базе.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.