Результат интеллектуальной деятельности: СИСТЕМА И СПОСОБ ДЛЯ ЗАЩИТЫ ДОСТУПА К ДАННЫМ, СОХРАНЕННЫМ НА МОБИЛЬНОМ УСТРОЙСТВЕ, С ПОМОЩЬЮ ПАРОЛЯ

Вид РИД

Изобретение

Область техники

Изобретение относится к технологиям аутентификации, в частности к системам и способам защиты доступа к данным, сохраненным на мобильном устройстве, с помощью пароля.

Уровень техники

Вопрос защиты личных данных при работе с персональным компьютером (ПК) всегда был острым. Но с активным развитием мобильных технологий, которое выражается в повсеместном распространении смартфонов и планшетных компьютеров с широкими функциональными возможностями, данный вопрос становится еще более острым и актуальным. На мобильных устройствах могут быть установлены различные приложения, оперирующие личной и часто очень важной информацией. Подобной информацией могут быть фото- и видеоматериалы пользователя, его переписка в социальных сетях и сервисах быстрых сообщений, список его контактов, аутентифицирующие данные для различных интернет-сайтов и сервисов. На мобильных устройствах может быть настроена личная или корпоративная почта, нередко содержащая конфиденциальную информацию. Также существует большое количество приложений, оперирующих финансовыми данными пользователя. Это могут быть как приложения для работы с отчетностью о финансовых операциях пользователя и о его финансовом состоянии, так и приложения для совершения операций с банковскими счетами. Специфика смартфонов, планшетных компьютеров и других подобных устройств, заключающаяся в их мобильности, несет в себе также и высокий риск потери или кражи таких устройств, что в свою очередь чревато доступом сторонних лиц к большому объему личной и очень важной информации пользователя. Поэтому необходимы механизмы защиты мобильных устройств от несанкционированного доступа к информации, сохраненной на устройстве.

Одним из таких механизмов является использование пароля, устанавливаемого для блокировки устройства. Без ввода правильного пароля работа со смартфоном или планшетом невозможна. Кроме того, если пароль будет неправильно набран определенное число раз, вся информация на устройстве может быть удалена. Но у такого подхода есть свои недостатки. Как правило, пароль на мобильных устройствах состоит из небольшого количества чисел, что удобно для пользователя, так как ввод подобного пароля не занимает много времени и его легко запомнить. Поэтому такой подход не обеспечивает высокий уровень защиты от несанкционированного доступа к личной информации. Злоумышленник, один раз увидев ввод подобного пароля пользователем в людном месте, может легко его запомнить и, впоследствии совершив кражу, получить полный доступ к информации на устройстве. Также возможен вариант простого перебора вводимых символов при краже устройства. Оснащение смартфонов и планшетных ПК сенсорными экранами, кроме удобства использования, также имеет недостатки. При вводе пароля на экране остаются характерные следы от прикосновений, которые могут помочь стороннему человеку подобрать пароль к устройству. В связи с этим необходим механизм, который поможет пользователю надежно защитить личную информацию на мобильном устройстве с помощью стойкого пароля, а также будет удобен для пользователя.

Существуют способы защиты доступа к информации на мобильном устройстве, в которых символы, используемые для ввода пароля, располагаются на экране случайным образом. Подобные подходы затрудняют для стороннего человека подбор пароля с использованием отпечатков на сенсорном экране. Существует ряд патентных публикаций, описывающих подобные методы. Так, например, в заявке US 20090038006 A1 описывается система аутентификации пользователя с помощью пароля, который может быть введен на сенсорном экране. Пользователь может выбирать символы для пароля и порядок их размещения на экране. После ввода одного или нескольких символов может происходить перемещение символов на экране. В патенте US 7698563 B2 описываются система и способ для ввода паролей на дисплее банковского автомата (англ. Automated teller machine, ATM). В частности, описывается случайное распределение чисел и букв на экране. Таким образом обеспечивается защита пароля от перехвата сторонним наблюдателем, так как каждый раз пароль вводится по-разному. В патенте GB 2438886A описывается система для ввода паролей на дисплее автомата ATM. В частности, описывается случайное распределение чисел на экране. В патенте US 6549194 B1 описывается система для ввода пароля на сенсорном экране. Клавиатура для ввода пароля и символы могут располагаться на экране в соответствии с определенным стилем, который при каждом включении меняется. В патенте US 6209102 B1 описывается система для ввода пароля или PIN-кода, в том числе и на сенсорных экранах. Символы для ввода пароля располагаются в случайном порядке. Но рассмотренные подходы не описывают определение оптимальной сложности пароля в зависимости от сохраненных на мобильном устройстве данных и установленных приложений.

Также существуют способы, описываемые в патентных публикациях, позволяющие рассчитать сложность вводимого пользователем пароля. Так, например, в патенте US 8108932 B2 описаны система и способ для расчета сложности вводимого пользователем пароля. Сложность пароля рассчитывается на основании эвристических правил. Но в указанном патенте не описано определение необходимой длины пароля и его силы в зависимости от собранных данных на мобильном устройстве. В патенте US 7200754 B2 описаны способ и система для вычисления срока действия пароля на основании данных о его сложности. Сложность пароля определяется на основании совпадений пароля со словами из словаря. Однако рекомендуемая сложность пароля не выбирается на основании собранных на мобильном устройстве данных.

Большинство современных смартфонов и планшетных ПК комплектуются сенсорами, такими как акселерометры, гироскопы и магнетометры. Подобные сенсоры позволяют, например, распознавать наклон мобильного устройства и, в зависимости от наклона, автоматически изменять ориентацию элементов на экране мобильного устройства. Данные сенсоры также используются для целей защиты доступа к информации на мобильном устройстве. Например, существуют патентные публикации, в которых описывают использование перемещения мобильного устройства в качестве пароля. Так, в патенте US 7688306 B2 описано изобретение, в одном из вариантов реализации которого присутствует возможность использования акселерометра для целей аутентификации. Движения используются в качестве пароля. В патенте US 6721738 B2 описаны система и способ использования движения мобильным устройством в качестве пароля. В данном подходе используется акселерометр. Но указанные подходы не описывают использования различных сенсоров для целей переключения между паролями.

Предложенные и описанные далее система и способ для защиты мобильных устройств с помощью пароля обходит указанные выше недостатки. Анализ предшествующего уровня техники и возможностей, которые появляются при комбинировании существующих решений в одной системе, позволяет получить новый результат, а именно улучшение уровня защиты данных, сохраненных на мобильном устройстве.

Раскрытие изобретения

Настоящее изобретение предназначено для защиты доступа к данным, сохраненным на мобильном устройстве, с помощью пароля. Технический результат заключается в улучшении уровня защиты данных, сохраненных на мобильном устройстве. Технический результат достигается за счет использования для целей аутентификации паролей, при этом определение пароля, который необходимо использовать для целей аутентификации, зависит от триггера переключения, которым являются, по меньшей мере, географические координаты, последовательность изменений координат расположения мобильного устройства в пространстве, голосовая команда, название Wi-Fi сети или Bluetooth-устройства.

Способ для защиты доступа к данным, сохраненным на мобильном устройстве, с помощью пароля, содержащий этапы, на которых:

I. проверяют триггер переключения при попытке осуществления доступа к данным, сохраненным на мобильном устройстве, при этом триггером переключения являются, по меньшей мере, географические координаты, последовательность изменений координат расположения мобильного устройства в пространстве, голосовая команда, название Wi-Fi сети или Bluetooth-устройства;

- при определении, что использован верный триггер переключения, продолжают аутентификацию с использованием пароля, соответствующего триггеру переключения;

- при определении, что не использован верный триггер переключения, продолжают аутентификацию с использованием пароля по умолчанию;

II. предоставляют доступ к данным, сохраненным на мобильном устройстве, в зависимости от введенного верного пароля.

Система для обновления разрешенного программного обеспечения, содержащая:

I. средство ввода данных, связанное с базой данных паролей и средством сбора информации и анализа паролей, предназначенное, по меньшей мере, для:

- ввода пароля для целей аутентификации, при этом паролем может быть, по меньшей мере, пароль, соответствующий триггеру переключения, или пароль по умолчанию;

- передачи введенного пароля на средство сбора информации и анализа пароля;

II. сенсор, связанный с базой данных паролей и средством сбора информации и анализа паролей, предназначенный, по меньшей мере, для:

- сравнения используемого триггера переключения с триггером, сохраненным в базе данных паролей, при этом триггером переключения являются, по меньшей мере, географические координаты, последовательность изменений координат расположения мобильного устройства в пространстве, голосовая команда, название Wi-Fi сети или Bluetooth-устройства;

- передачи на средство сбора информации и анализа паролей информации о том, что использован верный триггер переключения;

III. указанное средство сбора информации и анализа пароля предназначено, по меньшей мере, для:

- сравнения введенного с целью аутентификации при помощи средства ввода данных, по меньшей мере, пароля, соответствующего триггеру переключения, или пароля по умолчанию с информацией из базы данных паролей, при этом:

- при определении, что использован верный триггер переключения, продолжают аутентификацию с использованием пароля, соответствующего триггеру переключения;

- при определении, что не использован верный триггер переключения, продолжают аутентификацию с использованием пароля по умолчанию;

- предоставления доступа к данным, сохраненным на мобильном устройстве, в зависимости от введенного верного пароля;

IV. указанная база данных паролей, содержащая, по меньшей мере, информацию о триггере переключения, пароле, соответствующем триггеру переключения, пароле по умолчанию.

Краткое описание чертежей

Сопровождающие чертежи, которые включены для обеспечения дополнительного понимания изобретения и составляют часть этого описания, показывают варианты осуществления изобретения и совместно с описанием служат для объяснения принципов изобретения.

Заявленное изобретение поясняется следующими чертежами, на которых:

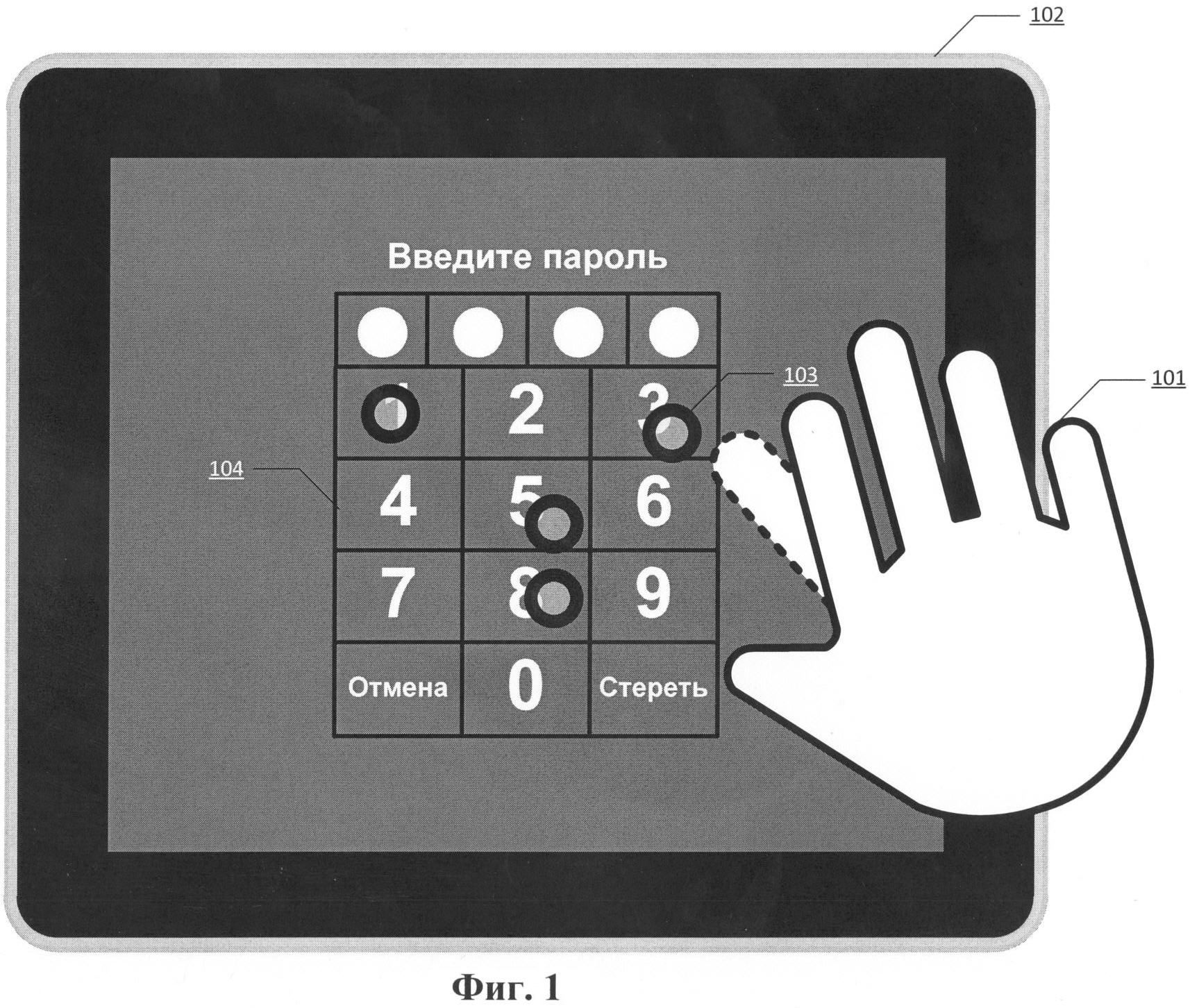

Фиг.1 иллюстрирует один из существующих вариантов защиты мобильных устройств с помощью пароля.

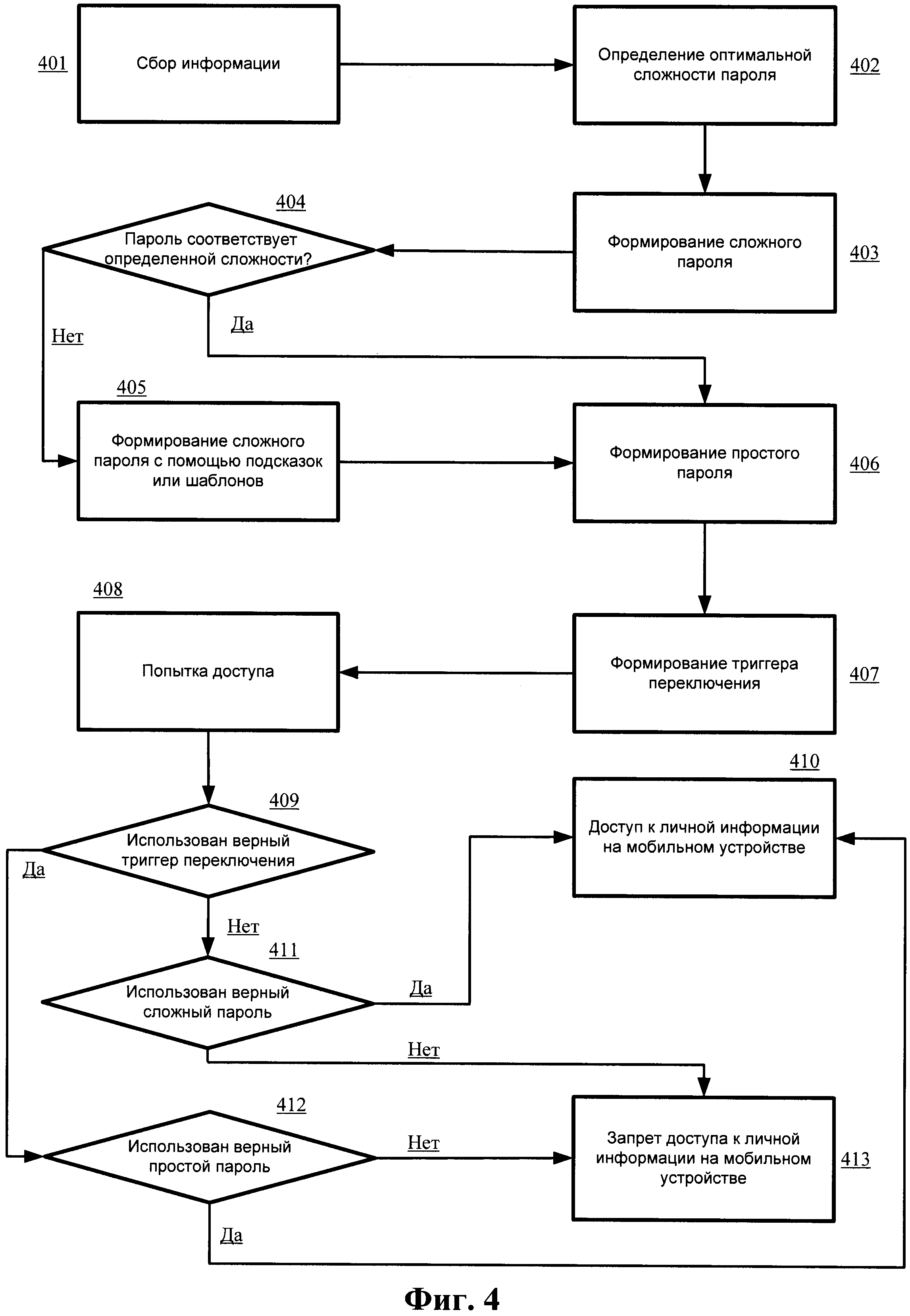

Фиг.2 иллюстрирует систему для защиты доступа к данным, сохраненным на мобильном устройстве, с помощью пароля.

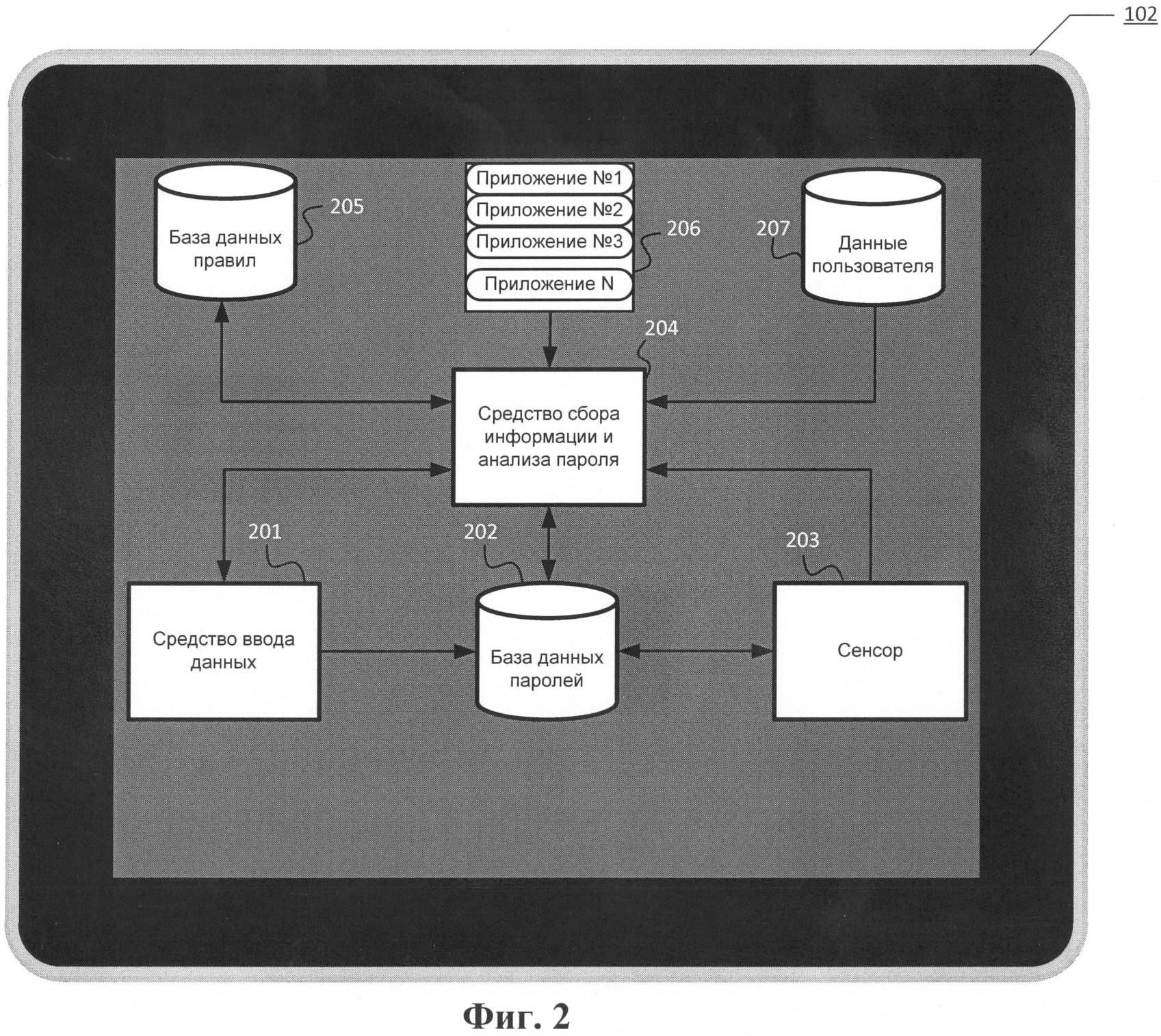

Фиг.3 иллюстрирует один из существующих вариантов реализации системы для защиты доступа к данным, сохраненным на мобильном устройстве, с помощью пароля.

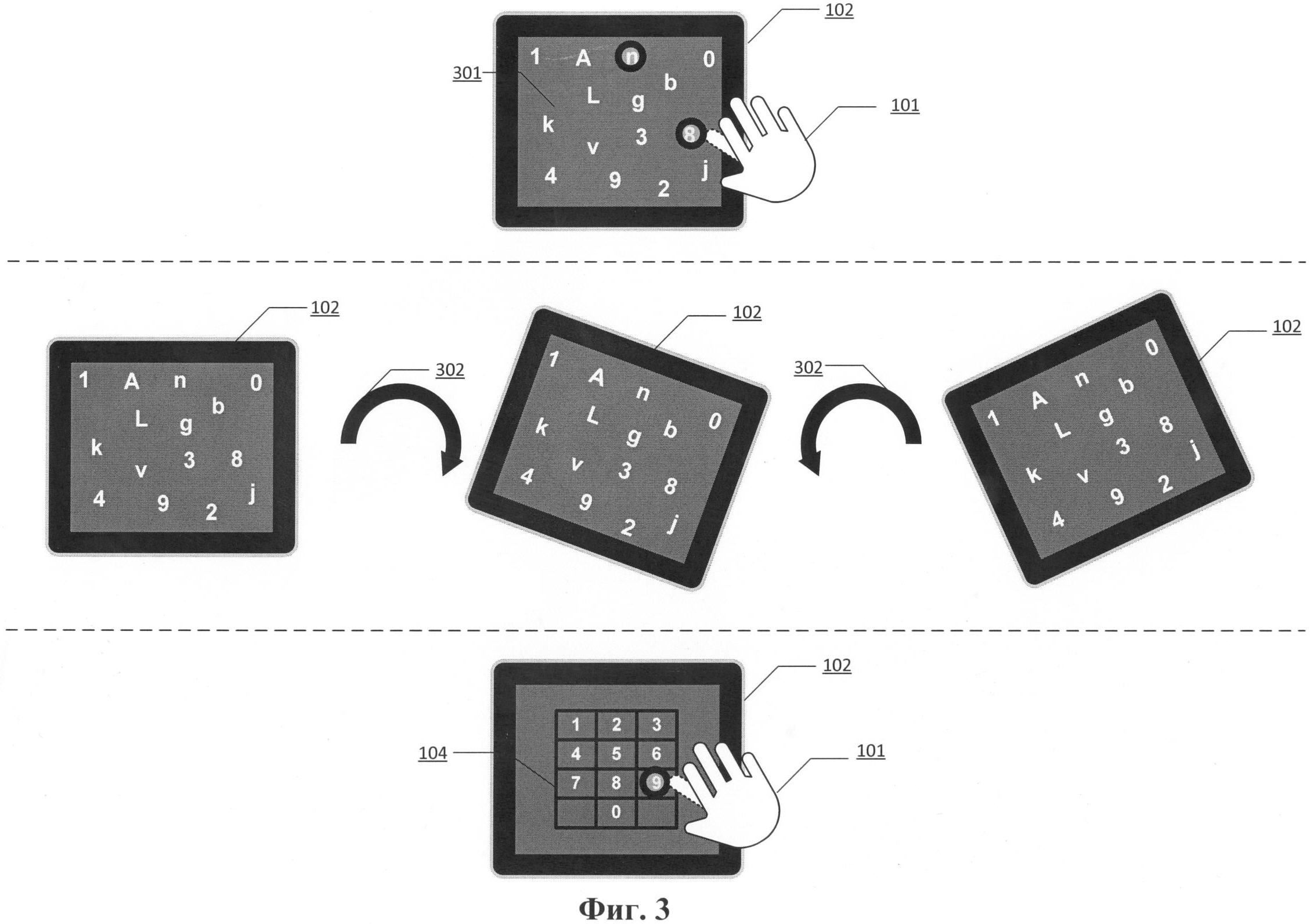

Фиг.4 иллюстрирует алгоритм работы системы для защиты доступа к данным, сохраненным на мобильном устройстве, с помощью пароля.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

На Фиг.1 изображен один из существующих вариантов защиты мобильных устройств с помощью пароля.

Мобильное устройство 102, которое является, например, смартфоном или планшетным компьютером, обладает защитой от доступа к сохраненной на нем личной информации. Указанная защита реализована с помощью простого пароля, состоящего, например, из четырех чисел. Следует также отметить, что пароль на мобильном устройстве 102 может быть более четырех чисел и состоять как из буквенных, так и из численных символов. На начальном этапе работы с мобильным устройством 102 пользователь 101 формирует комбинацию цифр в качестве пароля. В дальнейшем, при попытке получить доступ к информации на мобильном устройстве 102, пользователь 101, используя графический интерфейс ввода простого пароля 104 на сенсорном экране, должен ввести требуемую четырехзначную комбинацию цифр. После ввода правильного пароля пользователь 101 получает доступ к информации, сохраненной на мобильном устройстве 102. При работе с мобильным устройством 102, оснащенным сенсорным экраном, пользователь 101 оставляет характерные отпечатки пальцев 103 на экране устройства 102. Это происходит в том числе и при вводе пароля. Подобные отпечатки 103 в случае простого пароля, состоящего из четырех чисел, могут помочь стороннему лицу подобрать пароль к устройству 102.

На Фиг.2 изображена система для защиты доступа к данным, сохраненным на мобильном устройстве, с помощью пароля.

Система защиты мобильных устройств 102 с помощью пароля в одном из вариантов реализации состоит из средства ввода данных 201, базы данных паролей 202, сенсора 203, средства сбора информации и анализа пароля 204 и базы данных правил 205.

Средство ввода данных 201, которым может являться, например, сенсорный экран, предназначено для ввода информации в мобильное устройство 102, а также для управления мобильным устройством 102 через графический интерфейс. В рамках работы описываемой системы средство ввода информации 201 предназначено для ввода пароля. Средство ввода данных 201 связано со средством сбора информации и анализа пароля 204. Указанное средство 204 предназначено для сбора, по меньшей мере, информации об установленных приложениях 206 на мобильном устройстве 102 и о сохраненных на устройстве 102 данных 207. Также в частных вариантах реализации подобное средство 204 может собирать информацию о настройках и политиках мобильного устройства 102, о подключаемом к устройству 102 дополнительном оборудовании и так далее. Собранная средством сбора информации и анализа пароля 204 информация затем сравнивается с правилами из базы данных правил 205. Указанная база 205 содержит набор правил, которые могут быть основаны как на булевой логике, так и на нечеткой логике, и позволяют определить оптимальную сложность пароля для доступа к личной или корпоративной информации на мобильном устройстве 102, исходя из данных, собранных средством сбора информации и анализа пароля 204. В частном варианте реализации средство сбора информации и анализа пароля 204 может передавать собранные данные на сторону компании-поставщика антивирусных услуг для обработки и анализа необходимой сложности пароля. Также в частном варианте средство сбора информации и анализа пароля 204, используя правила из базы правил 205, способно проводить категоризацию информации об установленных приложениях 206 на мобильном устройстве 102 и о сохраненных на устройстве 102 данных 207. Так, средство 204 способно определять категорию информации, чувствительной к потере или краже, и, в зависимости от объема такой информации или степени важности, определять сложность пароля для доступа к информации на мобильном устройстве 102. Также средство сбора информации и анализа пароля 204 в одном из вариантов реализации способно строить рейтинги приложений 206 с точки зрения работы с важными данными, и, в зависимости от указанных рейтингов, определять оптимальную сложность пароля для доступа к информации на мобильном устройстве 102.

Сложность пароля определяется, по меньшей мере, его длинной, использованием разных регистров, использованием символов различного типа, по меньшей мере, букв, чисел, спецсимволов. Спецсимволом может быть, например, геометрическая фигура, иероглиф и так далее. Также в одном из вариантов реализации сложность пароля может определяться расположением символов на экране устройства 102. Так, в работе указанной системы может быть предусмотрен механизм случайного распределения символов для набора пароля на экране мобильного устройства 102. Подобный подход также позволяет усилить стойкость пароля. В примерной реализации указанной системы средство сбора информации и анализа пароля 204 сравнивает собранную информацию со списком правил, сохраненных в базе данных правил 205. После этого средство 204 определяет оптимальную сложность пароля для доступа к информации на мобильном устройстве 102. Чем больше на мобильном устройстве 102 личной, а также корпоративной информации, тем ощутимее могут быть последствия, если к данной информации получат доступ сторонние лица в случае кражи мобильного устройства 102 или его потери. Поэтому, чем больше на мобильном устройстве 102 установлено приложений 206, оперирующих личной или корпоративной информацией, а также чем больше данных 207 пользователя 101 (например, аудио- и видеоматериалов, заметок и сообщений) сохранено на устройстве 102, тем сложнее должен быть пароль для доступа к информации на мобильном устройстве 102. Так, к примеру, у пользователя 101 может быть установлен минимальный набор приложений 206, которые к тому же не оперируют важными данными. Также у пользователя 101 на мобильном устройстве 102 могут отсутствовать личные данные 207, например, фото- и видеоматериалы, различные заметки и сообщения. В связи с этим после сравнения средством сбора информации и анализа пароля 204 собранной информации с правилами из базы данных правил 205 в качестве пароля оптимальной сложности будет выбран пароль, не обладающий высокой сложностью, например, состоящий из нескольких чисел. В другом же случае, если на мобильном устройстве 102 установлено множество приложений 206, которые могут оперировать личными и корпоративными данными пользователя, например: приложения для доступа к социальным сетям, корпоративная и личная почта, приложения для учета финансов и осуществления банковских операций, приложения для доступа к каким-либо корпоративным ресурсам, а также если на устройстве 102 сохранен большой объем данных 207, например, аудио- и видеоданных, то сложность пароля, которая будет определена после сравнения средством 204 собранной информации с правилами из базы данных правил 205, будет более высокой. В одном из частных вариантов, помимо определения оптимальной сложности пароля, средство сбора информации и анализа пароля 204 может также на основании собранной информации выбирать из базы данных правил 205 правила для автоматического удаления всех данных на мобильном устройстве 102. Так, такое правило может регламентировать то количество попыток ввода неправильного пароля, после которого все данные на мобильном устройстве 102 будут удалены. В другом варианте реализации правилами может регламентироваться не удаление данных, а, например, их шифрование. Если на мобильном устройстве 102 установлено множество приложений 206, которые могут оперировать личными, а также корпоративными данными пользователя, например, приложения для доступа к социальным сетям, корпоративная и личная почта, приложения для учета финансов и осуществления банковских операций, приложения для доступа к каким-либо корпоративным ресурсам, а также если на устройстве 102 сохранен большой объем данных 207, например, аудио- и видеоданных, то, помимо высокой сложности пароля, количество попыток ввода неправильного пароля будет минимальным. Также правила могут регламентировать различные действия с данными, которые нужно выполнять при различном количестве попыток ввода неправильного пароля. Например, при трех попытках ввода неправильного пароля доступ к данным на мобильном устройстве 102 может быть заблокирован на длительное время, при большем количестве попыток ввода неправильного пароля данные могут быть зашифрованы и так далее. Также в одном из вариантов реализации могут существовать правила, регламентирующие установку отдельного пароля для доступа к какому-либо приложению, которое оперирует важной личной или корпоративной информацией.

Пользователь 101 мобильного устройства 102 на начальном этапе работы с мобильным устройством 102 при помощи средства ввода данных 201 формирует и сохраняет свой пароль в базе данных паролей 202. Данный пароль в примерном варианте будет являться паролем по умолчанию. Так в базе данных паролей 202 может быть сохранена, например, хеш-функция указанного пароля. Сохраненный пароль будет сравниваться с паролем, введенным посредством средства ввода данных 201 с использованием графического интерфейса ввода пароля, для предоставления доступа к информации на мобильном устройстве 102. В рассматриваемом варианте реализации, прежде чем сохранить вводимый пользователем пароль в базе данных паролей 202, указанный пароль будет проверен средством сбора информации и анализа пароля 204 на предмет соответствия оптимальной сложности пароля, определенной исходя из собранной информации, по меньшей мере, об установленных приложениях 206 и сохраненных на устройстве 102 данных 207. Если формируемый пароль по умолчанию не соответствует паролю оптимальной сложности, то пользователь 101 будет проинформирован об этом. Также пользователю 101 будет предложено изменить введенный им ранее пароль в соответствии с той оптимальной сложностью пароля, которая была определена средством сбора информации и анализа пароля 204. Например, средство сбора информации и анализа пароля 204 в одном из вариантов реализации может предоставлять пользователю 101 устройства 102 подсказки о том, каким должен быть его пароль, или же шаблон пароля, используя который, пользователь может создать свой пароль. Данные подсказки будут передаваться пользователю 101 через средство ввода данных 201 с использованием графического интерфейса. Подобные подсказки или шаблоны могут регламентировать длину оптимального пароля, последовательность изменения регистров и символов и другую информацию, необходимую для создания пароля по умолчанию, соответствующего оптимальной сложности пароля, для мобильного устройства 102. Если пароль пользователя 101 будет соответствовать оптимальной сложности, определенной средством сбора информации и анализа пароля 204, то такой пароль будет сохранен в базе данных паролей 202 и будет использоваться для целей предоставления доступа к информации на мобильном устройстве 102. Таким образом пользователь 101 формирует пароль оптимальной сложности.

Также в одном из вариантов реализации может быть предусмотрен механизм изменения паролей в зависимости от той информации, которая со временем появляется на устройстве 102. Так, например, на устройстве 102 ранее был установлен минимальный набор приложений 206, оперировавших личными и корпоративными данными, а также было сохранено малое количество данных 207, и для данного устройства 102 средством 204 был определен оптимальный пароль с низкой сложностью, состоящий, например, из четырех чисел. Но по мере работы пользователя 101 с мобильным устройством 102 устанавливаются новые приложения 206, сохраняются новые личные и корпоративные данные 207 пользователя 101, что не может не отразиться на сложности пароля. Средство сбора информации и анализа пароля 204 может как в реальном времени, так и через определенные временные промежутки собирать данные, по меньшей мере, о сохраненных на устройстве 102 данных 207 и установленных приложениях 206 и сравнивать эту полученную информацию со списком правил из базы 205 с целью определения оптимальной сложности пароля. Если через какой-то временной промежуток будет определено, что пароль, сформированный ранее, уже не является оптимальным по сложности с точки зрения риска потери важной информации, которая появилась на устройстве 102, то пользователь 101 через графический интерфейс средства ввода данных 201 будет об этом проинформирован и ему будет предложено изменить свой пароль на новый с помощью подсказок или шаблонов. Пользователь 101 вправе отказаться от подобного изменения. Также в одном из вариантов реализации может быть предусмотрено принудительное изменение пароля в случае наличия на мобильном устройстве 102 большого количества личных и корпоративных данных 207 и приложений 206, которые этими данными оперируют.

Использование подобного подхода позволяет обеспечить оптимальную защиту личных данных на мобильных устройствах 102. Чем больше личных и корпоративных данных 207 на мобильном устройстве 102, а также чем больше приложений 206, которые могут оперировать этими данными, тем сложнее должен быть пароль для доступа к этим данным на устройстве 102. Но у подобного подхода есть обратная сторона. Ввод сложного пароля занимает определенное время, при этом есть риск случайной ошибки при наборе пароля, что еще больше увеличивает время, которое пользователь 101 может потратить перед тем, как начнет работу с устройством 102. При этом у каждого пользователя 101 могут существовать места, где он может не опасаться того, что его пароль доступа к информации на мобильном устройстве 102 может кто-то увидеть и запомнить. Так, к примеру, находясь у себя дома, пользователю 101 не обязательно использовать сложный пароль, который является паролем по умолчанию, для доступа к информации на устройстве 102. В связи с вышеизложенным необходим механизм для использования на мобильном устройстве 102 сложного пароля в небезопасном окружении, например, в общественном транспорте, и простого пароля в случае использования устройства 102 в безопасном месте, например, дома. Также необходим способ переключения между указанными паролями.

Так в одном из вариантов реализации пользователь 101 мобильного устройства 102 на начальном этапе работы с мобильным устройством 102 при помощи средства ввода данных 201 сохраняет свой пароль по умолчанию, который в примерном случае соответствует паролю оптимальной сложности, в базе данных паролей 202. Данный пароль формируется пользователем 101 на основании подсказок или шаблонов, которые средство 204 может передавать через средство ввода данных 201 после сбора и анализа информации, сохраненной на мобильном устройстве 102. Также пользователь 101 при помощи средства ввода данных 201 может сформировать и сохранить в базе данных паролей 202 свой второй пароль, например, простой пароль. В одном из частных вариантов реализации данные пароли могут применяться одновременно и вводиться с помощью средства ввода данных 201, используя единый графический интерфейс ввода пароля. При этом ввод сложного пароля позволяет получить полный доступ ко всем данным 207 и приложениям 206, сохраненным на мобильном устройстве 102. Простой пароль предоставляет пользователю 101 возможность доступа только к тем приложениям 206 и данным 207, которые не были определены средством сбора информации и анализа пароля 204 как важные.

Система защиты мобильных устройств 102 с помощью пароля в одном из вариантов реализации в своем составе имеет сенсор 203. Сенсором 203 может являться, по меньшей мере, акселерометр, гироскоп, магнетометр и модуль определения географических координат текущего местоположения устройства 102 (например, GPS-модуль или ГЛОНАСС-модуль). Сенсор 203 в одном из вариантов реализации позволяет распознавать наклон мобильного устройства и в зависимости от наклона автоматически изменять, например, ориентацию элементов на экране мобильного устройства 102. Сенсор 203 также предназначен для определения местоположения устройства 102, то есть для целей геопозиционироания. Сенсором 203 может также являться, например, микрофон, модуль Bluetooth, модуль Wi-Fi и другие устройства. В одном из вариантов описываемой системы сенсор 203 предназначен для определения триггера переключения. Триггером переключения в одном из вариантов реализации является комбинация определенных движений мобильным устройством 102, совершаемых пользователем 101, с помощью которой пользователь 101 может переключиться со сложного пароля на простой. В частном варианте реализации триггером переключения могут являться определенные географические координаты. Так, пользователь 101 может отмечать координаты тех мест, которые он считает безопасными и в которых он предпочитает использовать простой пароль. В другом варианте реализации триггером переключения является голосовая команда. Другие варианты реализации определяют в качестве триггера переключения подключение устройства к определенной Wi-Fi сети или же к определенному Bluetooth-устройству. Например, при подключении к домашней Wi-Fi сети может быть использован простой пароль, так как название домашней Wi-Fi сети или другие ее параметры являются триггером переключения. При подключении по протоколу Bluetooth к какому-либо личному устройству, например, к специальной метке или личному телефону, может быть использован простой пароль, так как название этого подключенного устройства или другие его параметры являются триггером переключения. Также триггером переключения может быть, например, время суток. Таким образом, в примерном варианте реализации простой пароль является паролем, соответствующим триггеру переключения.

Пользователь 101 при помощи сенсора 203 может сформировать и сохранить свой триггер переключения в базе данных паролей 202. Для этого пользователь 101 может, по меньшей мере, совершить устройством последовательность движений, например, поворотов в различные стороны, которая будет записана в базу данных паролей 202. Последовательность движений является последовательностью изменений координат расположения мобильного устройства в пространстве. Информация о последовательности движений, которая может быть записана в базу данных паролей 202, может являться, например, информацией о градусах отклонения в системе координат. Также в частном варианте в качестве триггера переключения могут использоваться географические координаты, определяемые сенсором 203. Пользователь 101 устройства 102 может отмечать определенные сенсором 203 географические координаты тех мест, которые он считает безопасными. Далее эти координаты будут записаны в базу данных паролей 202 и будут использоваться в качестве триггера переключения. Голосовая команда, являющаяся триггером переключения, может быть записана при помощи сенсора 203 в базу данных паролей 202. Название и другие данные Wi-Fi сети или Bluetooth-устройства могут являться триггером переключения и могут быть записаны при помощи сенсора 203 в базу данных паролей 202.

На Фиг 3. изображен один из существующих вариантов реализации системы для защиты доступа к данным, сохраненным на мобильном устройстве, с помощью пароля.

На начальном этапе с помощью средства сбора информации и анализа пароля 204 была определена оптимальная сложность пароля способом, описанным выше. В соответствии с оптимальной сложностью с помощью средства ввода данных 201, используя подсказки или шаблоны, пользователь сформировал и сохранил в базе данных паролей 202 сложный пароль, являющийся паролем по умолчанию. Также пользователь 101 при помощи средства ввода данных 201 сформировал и сохранил в базе данных паролей 202 свой простой пароль, который является паролем, соответствующим триггеру переключения. В заключение пользователь 101 при помощи сенсора 203 сформировал и сохранил свой триггер переключения в базе данных паролей 202. В одном из частных вариантов пользователь 101 может не формировать простой пароль и использование верного триггера переключения может предоставлять доступ к информации на мобильном устройстве 102.

Далее, в одном из вариантов реализации при попытке получения доступа к информации на мобильном устройстве 102 пользователь 101 должен будет ввести пароль по умолчанию, а именно свой сложный пароль, с помощью средства ввода данных 201, используя графический интерфейс ввода сложного пароля 301. В одном из вариантов реализации графический интерфейс ввода сложного пароля 301 занимает определенный участок средства ввода данных 201, которым является сенсорный экран устройства 102. Также в частном варианте реализации графический интерфейс ввода сложного пароля 301 занимает всю площадь средства ввода данных 201, а именно сенсорного экрана мобильного устройства 102, на котором случайно распределены символы для набора сложного пароля. Введенная пользователем 101 комбинация символов передается на средство сбора информации и анализа пароля 204, которое сравнивает введенную комбинацию с паролем по умолчанию, который является сложным паролем, сохраненным в базе данных паролей 202. Если указанная комбинация совпадает с паролем по умолчанию, сохраненным в базе данных паролей 202, то после набора необходимой комбинации символов в графическом интерфейсе ввода сложного пароля 301 пользователь 101 получает доступ к информации, сохраненной на мобильном устройстве 102.

В случае если пользователь 101 осуществит попытку получения доступа к информации на мобильном устройстве 102 из безопасного места, то он может использовать триггер переключения с целью последующего использования пароля, соответствующего триггеру переключения, который является более коротким и легким, и ввод которого у пользователя 101 не займет много времени и не вызовет трудностей в случае ошибки ввода. Триггером переключения в данном примерном варианте является последовательность заранее заданных движений 302. Следует отметить, что также возможен частный вариант, когда в качестве пароля по умолчанию будет использован простой пароль, а триггер переключения будет использован с целью перехода к паролю, соответствующему триггеру переключения.

В примерном случае триггером переключения является последовательность движений 302 устройства 102 по часовой стрелке и против часовой стрелки. Сенсор 203 способен постоянно выполнять определение значений координат текущего положения устройства 102 в пространстве и сравнивать эти значения со значениями, сохраненными в базе данных паролей 202, с целью установления того факта, что пользователь 101 использовал верную последовательность движений 302 в качестве триггера переключения. В одном из частных вариантов реализации для того, чтобы использовать последовательность движений 302 в качестве триггера переключения, пользователь 101 должен предварительно использовать, например, внешние элементы управления мобильного устройства 102. Пользователь 101, перед тем как использовать последовательность движений 302 в качестве триггера переключения, должен, например, зажать одну из кнопок управления мобильного устройства 102, после чего использовать последовательность движений 302. Другой примерный вариант в качестве триггера переключения подразумевает использование информации о географических координатах, определяемых сенсором 203. Сенсор 203 способен постоянно выполнять определение географических координат расположения устройства 102 и сравнивать эти значения со значениями, сохраненными в базе данных паролей 202, с целью определения того факта, что пользователь 101 находится со своим устройством 102 в безопасном окружении. Географические координаты безопасного места, сохраненные в базе данных паролей 202, используются в качестве триггера переключения.

В случае если пользователь использовал верный триггер переключения, то есть триггер соответствует сохраненному в базе данных паролей 202, то информация об этом передается на средство сбора информации и анализа пароля 204, которое в свою очередь может передать эту информацию на средство ввода данных 201 с целью, например, замены графического интерфейса ввода сложного пароля 301 на графический интерфейс ввода простого пароля 104. Пользователю 101 будет предложено ввести пароль, соответствующий триггеру переключения, который является простым паролем, с помощью средства ввода данных 201, которым является сенсорный экран устройства 102, используя графический интерфейс ввода простого пароля 104. Простым паролем в одном из вариантов реализации является, по меньшей мере, один символ. Простым паролем в данном примерном случае является последовательность из четырех цифр. Введенная пользователем 101 комбинация четырех символов передается на средство сбора информации и анализа пароля 204, которое сравнивает введенную комбинацию с паролем, соответствующим триггеру переключения, сохраненным в базе данных паролей 202. Если указанная комбинация совпадает с паролем, сохраненным в базе данных паролей 202, то после набора необходимой комбинации четырех символов в графическом интерфейсе ввода простого пароля 104 пользователь 101 получает доступ к информации, сохраненной на мобильном устройстве 102. Также в частном варианте реализации простой пароль может отсутствовать, и пользователь 101 для получения доступа к данным на мобильном устройстве 102 может использовать, например, сложный пароль при нахождении в небезопасном окружении и триггер переключения при нахождении в безопасном месте. Стоит отметить, что в одном из вариантов реализации графический интерфейс ввода сложного пароля 301 и графический интерфейс ввода простого пароля 104 могут не отличаться друг от друга. Отличаться могут только сами пароли, которые должны вводиться с помощью средства ввода данных 201, которым является сенсорный экран устройства 102, с использованием графического интерфейса ввода пароля.

Одним из возможных вариантов применения предлагаемой системы может являться, например, использование подобного решения для управления корпоративными мобильными устройствами 102. Все больше компаний предоставляют мобильные устройства 102 для своих сотрудников с целью повышения удобства их работы. На корпоративном устройстве 102 может быть настроена корпоративная почта и другие приложения, необходимые для работы в корпоративной среде. На таком устройстве 102 сотрудник, помимо корпоративной информации, может также сохранять какие-либо личные данные и приложения. В одном из вариантов реализации возможно создание различных профилей пользователя на устройстве 102, например, рабочего и личного. Такой подход может позволить при помощи пароля по умолчанию, который является сложным паролем, получить доступ к рабочему профилю пользователя со всеми необходимыми для работы приложениями. А использование триггера переключения с целью последующего использования простого пароля позволит сотруднику получить доступ к личным данным и приложениям, сохраненным на устройстве 102. Возможны также реализации использования оптимально выбранных паролей для каждого профиля.

На Фиг 4. изображен алгоритм работы системы для защиты доступа к данным, сохраненным на мобильном устройстве, с помощью пароля.

На этапе 401 на мобильном устройстве 102 будет произведен сбор информации, необходимой для определения оптимальной сложности пароля. На мобильном устройстве 102 имеется средство сбора информации и анализа пароля 204, осуществляющее действия, необходимые для вышеуказанной цели. Указанное средство 204 на данном этапе собирает, по меньшей мере, информацию об установленных приложениях 206 на мобильном устройстве 102, а также о сохраненных на устройстве 102 данных 207.

Далее, на этапе 402 собранная средством сбора информации и анализа пароля 204 информация сравнивается с правилами из базы данных правил 205 с целью определения оптимальной сложности пароля в соответствии с собранной на этапе 401 информацией. Указанная база 205 содержит набор правил, основанных как на булевой логике, так и на нечеткой логике, позволяющих определить оптимальную сложность пароля для доступа к информации на мобильном устройстве 102 исходя из, по меньшей мере, информации об установленных приложениях 206 и о сохраненных на устройстве 102 данных 207. Сложность пароля определяется, по меньшей мере, его длинной, использованием разных регистров, использованием символов различного типа, по меньшей мере, букв, чисел, спецсимволов. Также в одном из вариантов реализации сложность пароля может определяться расположением символов на экране устройства 102. Средство сбора информации и анализа пароля 204 сравнивает собранную информацию со списком правил, сохраненных в базе данных правил 205, после чего определяет оптимальную сложность пароля для доступа к информации, как личной, так и корпоративной, на мобильном устройстве 102. В одном из частных вариантов, помимо оптимальной сложности пароля, средство сбора информации и анализа пароля 204 может также на основании собранной информации выбирать из базы данных правил 205 правила для автоматического удаления или шифрования всех данных на мобильном устройстве 102. Такое правило может регламентировать то количество попыток ввода неправильного пароля, после которого все данные на мобильном устройстве 102 будут удалены или зашифрованы.

Далее, на этапе 403 пользователь 101 мобильного устройства 102 при помощи средства ввода данных 201 формирует и сохраняет свой пароль по умолчанию в базе данных паролей 202. В дальнейшем сохраненный пароль будет сверяться с паролем, введенным при помощи средства ввода данных 201, с использованием графического интерфейса ввода пароля, для предоставления доступа к информации на мобильном устройстве 102. Так, например, могут сверяться хеш-функции введенного и сохраненного паролей. В текущем варианте реализации, прежде чем сохранить сформированный пользователем 101 пароль по умолчанию в базе данных паролей 202, данный пароль на этапе 404 будет проверен средством сбора информации и анализа пароля 204 на предмет соответствия оптимальной сложности пароля, определенной исходя из информации, по меньшей мере, об установленных приложениях 206 и о сохраненных на устройстве 102 данных 207.

Так, если на этапе 404 будет определено, что сформированный пароль по умолчанию не соответствует паролю оптимальной сложности, то пользователь 101 будет проинформирован об этом. Также пользователю 101 будет предложено изменить введенный им ранее пароль по умолчанию в соответствии с той оптимальной сложностью, которая была определена средством сбора информации и анализа пароля 204 на этапе 402.

На этапе 405 средство сбора информации и анализа пароля 204 предоставляет пользователю 101 устройства 102 подсказки о том, каким должен быть его оптимальный пароль по умолчанию, или же шаблон пароля, используя который, пользователь может создать свой пароль по умолчанию. Данные подсказки будут передаваться пользователю 101 через средство ввода данных 201 с использованием графического интерфейса. Подобные подсказки или шаблоны могут регламентировать длину пароля оптимальной сложности, последовательность изменения регистров и символов и другую подобную информацию для создания оптимального по сложности для указанного устройства 102 пароля по умолчанию. Пользователь 101, применяя подсказки и шаблоны, формирует пароль по умолчанию, который является паролем оптимальной сложности, определенной длины, состоящим из разных символов разных регистров, и сохраняет его в базе данных паролей 202. Работа системы продолжится на этапе 406.

Если на этапе 404 будет определено, что сложность пароля по умолчанию, который был сформирован пользователем 101, соответствует оптимальной сложности пароля, определенной средством сбора информации и анализа пароля 204 на этапе 402, то такой пароль будет сохранен в базе данных паролей 202 и будет использоваться для целей предоставления доступа к информации на мобильном устройстве 102. Работа системы продолжится на этапе 406.

На этапе 406 пользователь 101 формирует свой пароль, соответствующий триггеру переключения, который является простым паролем. Пользователь 101 при помощи средства ввода данных 201 формирует и сохраняет простой пароль в базе данных паролей 202. Простым паролем в одном из вариантов реализации является, по меньшей мере, один символ. Также в частном варианте реализации данный этап является опциональным, и простой пароль может отсутствовать.

Далее, на этапе 407 пользователь 101 при помощи сенсора 203 формирует, а затем сохраняет свой триггер переключения в базе данных паролей 202. Для этого пользователь 101 в одном из вариантов реализации проделывает устройством последовательность движений 302, например, последовательность поворотов в различные стороны, которая записывается в базу данных паролей 202. Информация о последовательности движений 302, которая записана в базу данных паролей 202, может являться, например, информацией о градусах отклонения в системе координат. Также в другом примерном варианте реализации описываемой системы в качестве триггера переключения используются географические координаты, определяемые сенсором 203. Пользователь 101 устройства 102 отмечает определенные сенсором 203 географические координаты тех мест, которые он считает безопасными. Далее эти координаты записываются в базу данных паролей 202, после чего используются в качестве триггера переключения.

На этапе 408 пользователем 101 или каким-либо сторонним лицом совершается попытка получения доступа к информации на мобильном устройстве 102. Так, пользователь 101 или кто-либо сторонний может использовать, например, внешние элементы управления мобильного устройства 102 для включения данного устройства 102. Последующие этапы служат для определения того факта, что лицо, совершающее попытку получения доступа к информации на мобильном устройстве 102, имеет право на доступ к данной информации.

На этапе 409 определяется тот факт, что лицо использовало верный триггер переключения при попытке получения доступа к информации на мобильном устройстве 102. Если на этапе 409 сенсором 203 определяется, что лицо, осуществляющее попытку доступа, использовало верный триггер переключения, например, верную последовательность заранее заданных движений 302, то работа системы продолжается на этапе 412. Для этого в одном из вариантов реализации системы сенсор 203 способен постоянно выполнять определение координат текущего положения устройства 102 в пространстве и сравнивать эти значения со значениями, сохраненными в базе данных паролей 202, с целью определения того факта, что лицо, пытающееся получить доступ к информации на устройстве 102, использовало верный триггер переключения, например, верную последовательность движений 302. В частном варианте в качестве триггера переключения используется информация о географических координатах безопасного места, которое выбирает пользователь 101. В этом варианте сенсором 203 при сравнении географических координат текущего расположения устройства 102 с информацией из базы данных паролей 202 может быть определено, что устройство 102 находится в безопасном месте, что и будет являться триггером переключения, после чего работа системы продолжится на этапе 412.

В случае если триггер переключения, введенный на этапе 409, верный, то есть соответствует сохраненному в базе данных паролей 202, то сенсор 203 передает информацию об этом на средство сбора информации и анализа пароля 204, которое в свою очередь может передать эту информацию на средство ввода данных 201 с целью, например, замены графического интерфейса ввода сложного пароля 301 на графический интерфейс ввода простого пароля 104. Далее лицо должно ввести простой пароль с помощью средства ввода данных 201, которым является сенсорный экран устройства 102, используя графический интерфейс ввода простого пароля 104. Введенная пользователем 101 комбинация символов передается на средство сбора информации и анализа пароля 204, которое сравнивает введенную комбинацию с паролем, соответствующим триггеру переключения, сохраненным в базе данных паролей 202. Если на этапе 412 указанная комбинация совпадает с паролем, сохраненным в базе данных паролей 202, то после набора необходимой комбинации символов в графическом интерфейсе ввода простого пароля 104 работа системы продолжится на этапе 410. На этапе 410 лицу, осуществлявшему попытку доступа к информации на мобильном устройстве 102, предоставляется доступ.

Если же на этапе 412 указанная комбинация не совпадает с паролем, соответствующим триггеру переключения, сохраненным в базе данных паролей 202, то после набора данной комбинации символов в графическом интерфейсе ввода простого пароля 104 работа системы продолжится на этапе 413. На этапе 413 лицу, осуществлявшему попытку доступа к информации на мобильном устройстве 102, не предоставляется доступ.

Если на этапе 409 сенсором 203 определяется, что лицо, осуществляющее попытку доступа, не использовало верный триггер переключения, например, верную последовательность движений 302, или же если географические координаты, определенные сенсором 203, не соответствуют безопасному месту, то работа системы продолжается на этапе 411, на котором указанное лицо должно использовать верный пароль по умолчанию, который является паролем оптимальной сложности, для получения доступа к информации на устройстве 102.

На этапе 411 определяется тот факт, что лицо при попытке получения доступа к информации на мобильном устройстве 102 использует ввод верного пароля по умолчанию. На данном этапе при вводе лицом пароля по умолчанию с помощью средства ввода данных 201, с использованием графического интерфейса ввода сложного пароля 301, определяется, соответствует ли введенный пароль сохраненному в базе данных паролей 202. Введенная пользователем 101 комбинация символов передается на средство сбора информации и анализа пароля 204, которое сравнивает введенную комбинацию с паролем по умолчанию, который является паролем оптимальной сложности, сохраненным в базе данных паролей 202. Стоит отметить, что в одном из вариантов реализации графический интерфейс ввода сложного пароля 301 занимает определенный участок средства ввода данных 201, которым является сенсорный экран. Также в другом частном варианте реализации графический интерфейс ввода сложного пароля 301 занимает всю площадь средства ввода данных 201, а именно сенсорного экрана мобильного устройства 102, на котором, например, случайно распределены символы для набора пароля.

Если на этапе 411 указанная комбинация совпадает с паролем по умолчанию, сохраненным в базе данных паролей 202, то после набора необходимой комбинации символов в графическом интерфейсе ввода сложного пароля 301 работа системы продолжится на этапе 410. На этапе 410 лицу, осуществлявшему попытку доступа к информации на мобильном устройстве 102, предоставляется доступ.

Если же на этапе 411 указанная комбинация не совпадает с паролем по умолчанию, сохраненным в базе данных паролей 202, то после набора необходимой комбинации символов в графическом интерфейсе ввода сложного пароля 301 работа указанной системы продолжится на этапе 413. На этапе 413 лицу, осуществлявшему попытку доступа к информации на мобильном устройстве 102, не предоставляется доступ.

В одном из частных вариантов работа системы после этапа 413 может быть вновь продолжена на этапе 408 (не отображено на фиг.4). Работа может быть продолжена до ввода правильного сложного или простого пароля, то есть пароля по умолчанию или пароля, соответствующего триггеру переключения, на этапах 411 и 412 соответственно. Также работа может быть продолжена до достижения максимального количество попыток ввода неправильного сложного или простого пароля на этапах 411 и 412 соответственно, после которого все данные на мобильном устройстве 102 будут удалены или зашифрованы.

Стоит отметить, что рассмотренный алгоритм может быть представлен в частном варианте, когда в качестве пароля по умолчанию будет использован простой пароль, а триггер переключения будет использован с целью перехода к паролю, соответствующему триггеру переключения.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.