Результат интеллектуальной деятельности: Способ проверки связанности узлов сети с использованием выделенного канала связи

Вид РИД

Изобретение

Область техники

Изобретение относится к области построения систем маршрутизации или нахождения пути пакетов в сетях коммутации данных, а именно к способам проверки связанности узлов сети, предназначенным для построения телекоммутационных сетей, в которых управление узлами связи осуществляется через выделенные каналы связи, объединённые в сеть управления. Сеть управления может быть отделена от сети передачи данных с использованием выделенных физических каналов связи или логически отделенных (виртуальных) каналов в составе физических каналов связи.

Заявленный способ направлен на обеспечение функции безопасности сетей связи и может быть применен для построения локальных и широковещательных телекоммуникационных сетей.

Уровень техники

Известен способ проверки связанности узлов сети сессий («ARP packet processing method, communication system and device» патент US 8542684 B2, H04L45/745, опубл. 24.09.2013), его недостатком является невозможность построения защищенной сети по причинам: отсутствия проверки подлинности пакетов с информацией, необходимой для построения и обеспечения функционирования сети; возможности подмены записей в ARP-таблицах сторонним подключенным в сеть устройством; осуществления проверки связанности узлов в том же канале, в котором осуществляется передача данных.

Техническим результатом предложенного изобретения является исключение обмена данными, необходимыми для построения и обеспечения функционирования Ethernet\IP сетей, с неразрешенными сетевыми устройствами.

Поставленный технический результат достигается тем, что предложен способ проверки связанности узлов сети с использованием выделенных каналов связи, заключающийся в использовании узлов связи, в качестве которых могут выступать маршрутизаторы, поддерживающие управление через выделенный канал связи – физически отдельный канал или виртуальный канал совместно с устройствами, обеспечивающими защиту передаваемой информации по выделенному виртуальному каналу управления, в качестве которых могут применяться криптошлюзы, при этом осуществляют:

запись в ARP-таблицы узлов связи МАС-адресов и соответствующих им IP-адресов, присоединённых к ним узлов связи соседей через открытые каналы связи в процессе работы телекоммутационной сети, при этом в рамках одной подсети заполнение ARP-таблиц узлов связи может осуществляться автоматически, механизмами, предусмотренными ARP-протоколом,

настройка выделенных каналов связи между двумя соседними узлами связи, направление по выделенному каналу связи узлами связи своим соседним узлам Hello-пакетов, которые содержат, в частности, идентификатор узла связи (Router ID), МАС-адрес и соответствующий ему IP-адрес, где параметр Router ID является 32-битным уникальным идентификатором узла связи в рамках автономной системы,

сверку узлом связи-получателем МАС и IP-адресов, полученных в Hello-пакет-запросе, с данными МАС и IP-адресов, записанными в ARP-таблице, а идентификатора узла связи (Router ID) с разрешенными/заданными администратором Router ID для установления соседства, при этом обмен осуществляется по выделенному каналу связи и подмена указанных данных исключается, а использование проверки разрешенного идентификатора узла связи (Router ID) для данной сети обеспечивает дополнительную защиту, а также исключение использования неразрешенных сетевых устройств из процесса приема и передачи данных,

при совпадении указанных данных узел связи-получатель отправляет узлу связи-отправителю Hello-пакет-подтверждение с указанием своего идентификатора, МАС и IP-адресов, при получения которого узел связи-отправитель отправляет узлу связи-получателю Hello-пакет-подтверждение с указанием его в качестве соседа, после чего оба узла связи переходят в состояние «Соседство установлено».

Hello-пакеты-запросы направляются регулярно между узлами связи сети в процессе ее функционирования, а периодичность отправки Hello-пакетов и время ожидания ответа указывается в теле Hello-пакета или задается программным обеспечением узла связи.

В случае нарушения соседства с узлом связи данный узел удаляется из списков «разрешенных» узлов связи соседей, и процедура установления соседства начинается сначала. Причинами нарушения соседства могут быть: разрыв связи, превышение времени ожидания Hello-пакета-подтверждения, удаление узла связи сети из ARP-таблицы, изменение записи в ARP-таблице об узле связи, замена узла связи и т.д.

Проведенный анализ уровня техники позволяет определить, что предложенное техническое решение является новым и имеет изобретательский уровень, а возможность его использования в промышленности определяет его как промышленно применимое.

Эти и другие аспекты станут очевидными и будут объяснены со ссылками на чертежи и вариант осуществления, описанный в дальнейшем.

Изобретение поясняется следующими графическими материалами:

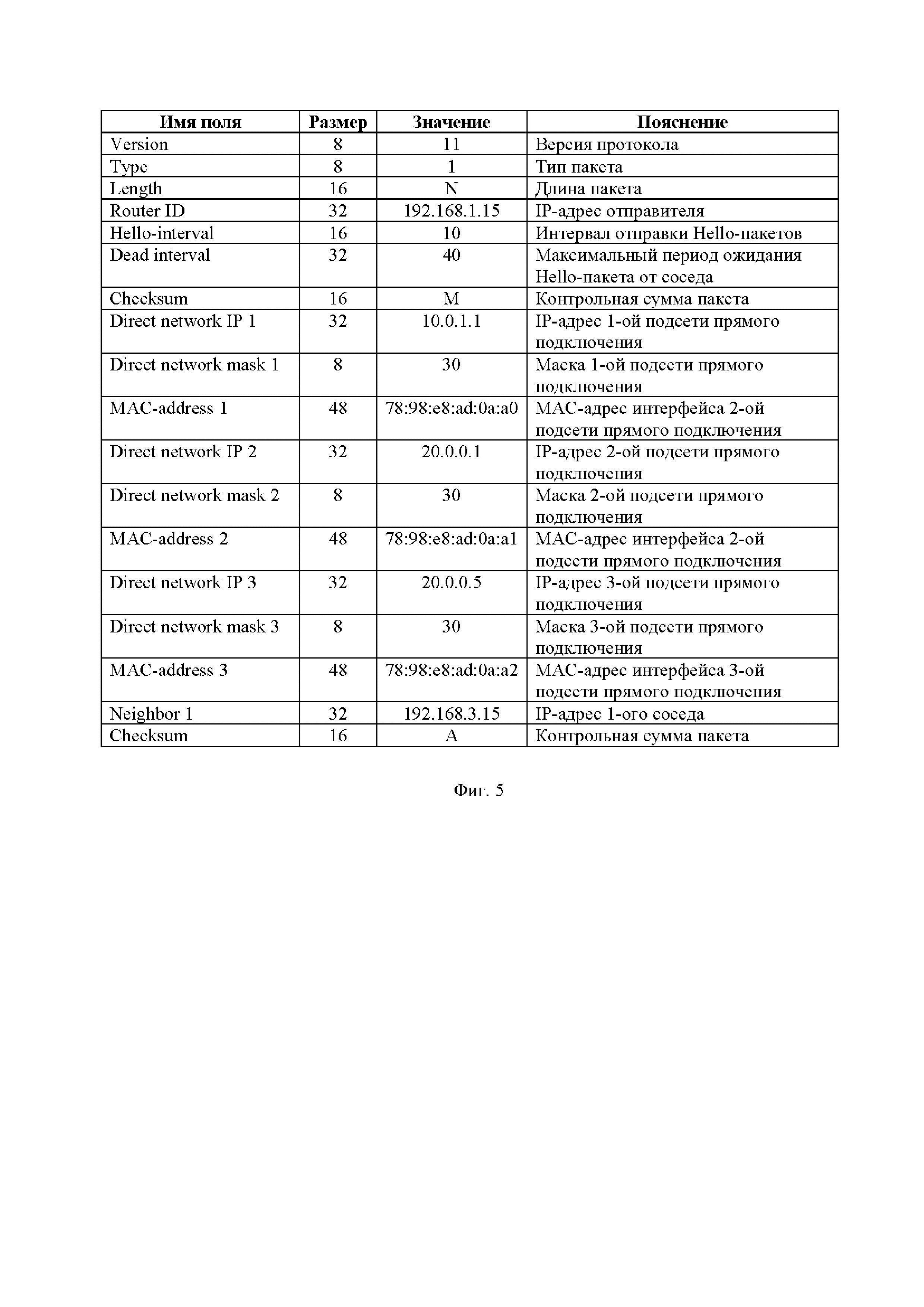

фиг. 1 – схема, иллюстрирующая связь интерфейсов управления соседних узлов связи,

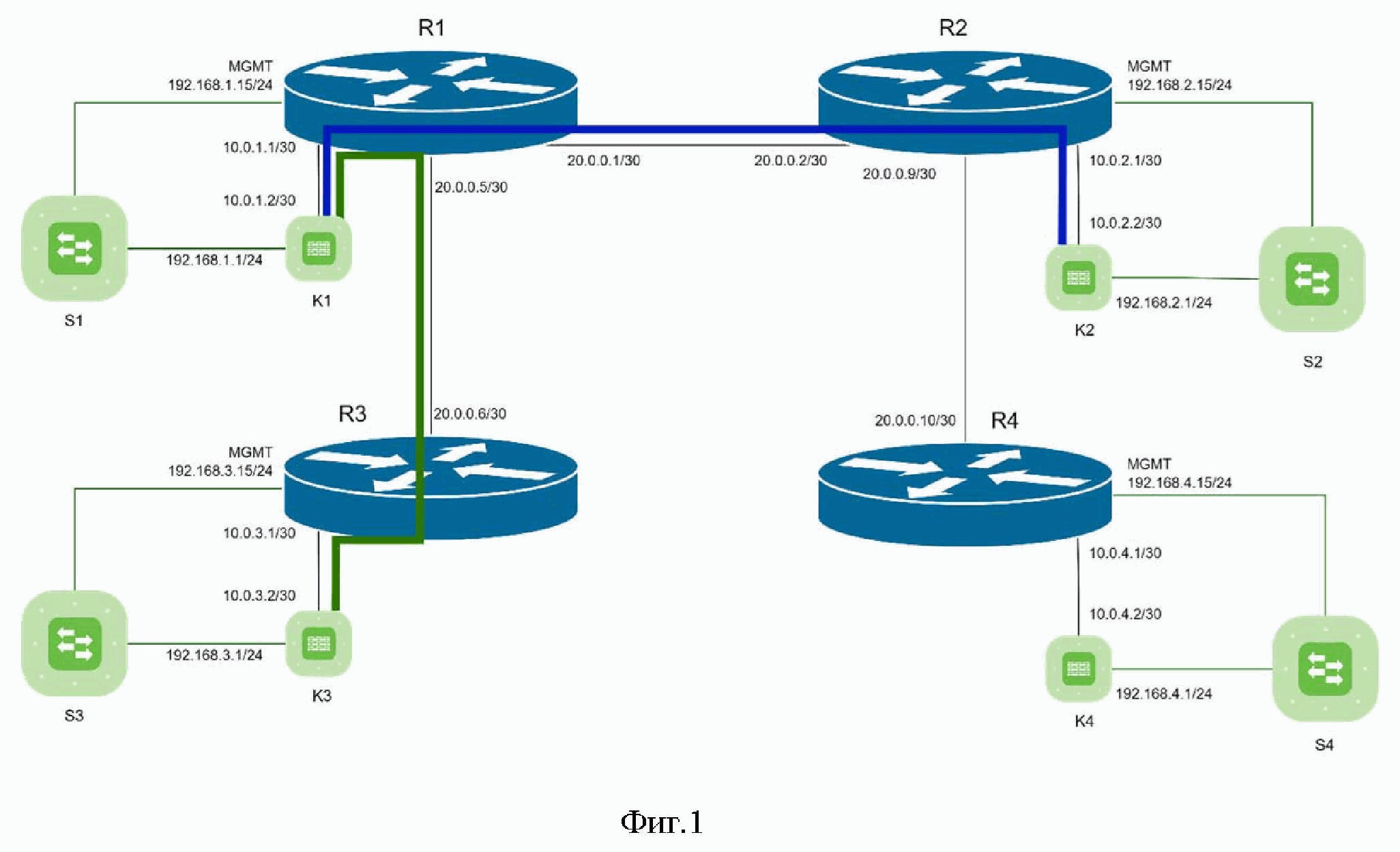

фиг. 2 – схема, иллюстрирующая путь Hello-пакета-запроса,

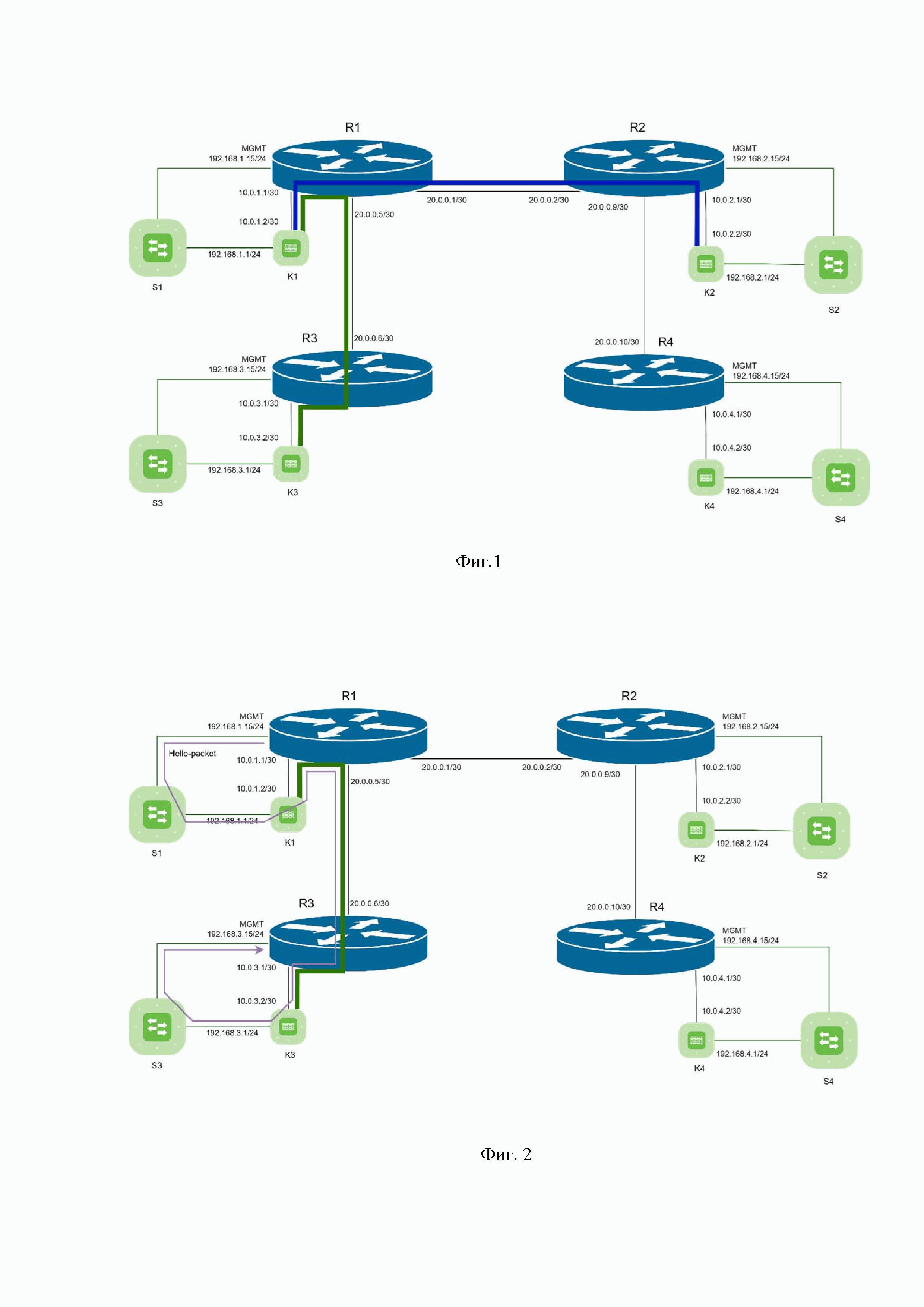

фиг. 3 – схема, иллюстрирующая ARP-запрос для проверки связи,

фиг. 4 – структура Hello-пакета-запроса,

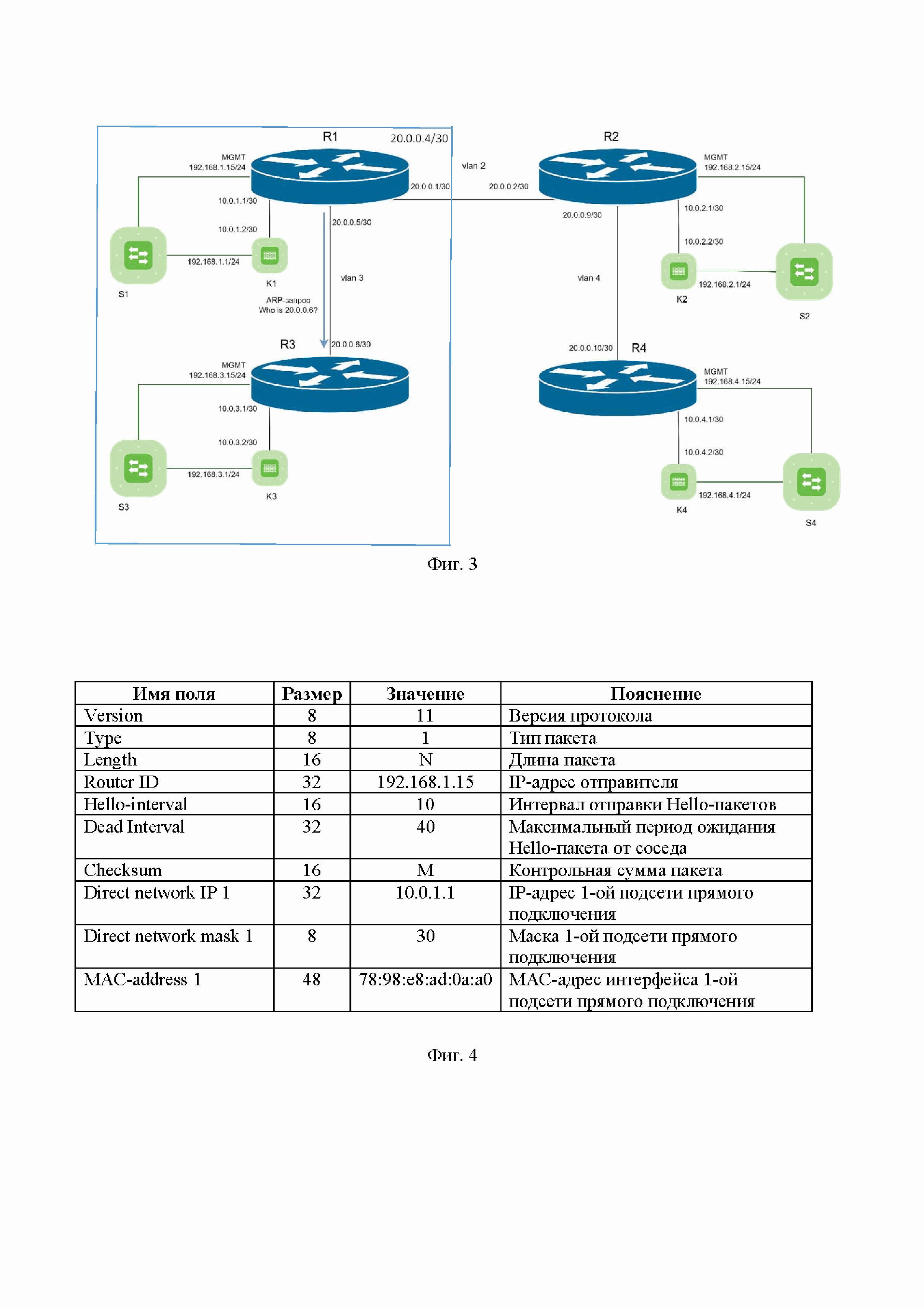

фиг. 5 – структура Hello-пакета-подтверждения.

Осуществление изобретения

Предложенный способ отслеживания сессий позволяет организовать Ethernet/IP сети, в которых вся информация для построения и обеспечения функционирования сети (маршрутная информация) передается через выделенную сеть. Через открытые каналы связи (линейные порты) выполняется только проверка связности соседних узлов сети при помощи протокола определения адреса (ARP). Соседство узлов связи, в качестве которых в рассматриваемом примере выступают маршрутизаторы, задается вручную администратором сети, как показано ниже. Для обеспечения функционирования сети необходимо обеспечить связь интерфейсов управления соседних маршрутизаторов (фиг. 1), где R* – маршрутизатор с выделенным портом управления MGMT для внеполосного управления модулем коммутации, K* – криптошлюз, S* – маршрутизатор выделенной сети.

На приведенной схеме (фиг. 1) необходимо обеспечить связь интерфейсов управления:

1. Для R1 c R2 и R3.

2. Для R2 с R1 и R4.

3. Для R3 с R1.

4. Для R4 c R2.

Связь между интерфейсами управления маршрутизаторов, не являющихся соседями, не требуется. Например, не требуется связь между интерфейсами управления R1 и R4 или R3 и R4.

Для обеспечения связности с соседями через интерфейс управления должны быть выполнены следующие условия:

1. На криптошлюзе К1 должны быть настроены криптотуннели к криптошлюзам К2 (синий) и К3 (зеленый).

2. Для работы криптотуннеля в маршрутизаторе R1 должны быть заданы администратором статические маршруты к сетям криптошлюзов К2 и К3.

Статические маршруты – маршруты, добавленные в таблицу маршрутизации посредством прямой настройки, например, с помощью команды глобальной конфигурации ip route. Команда ip route определяет пункт назначения, который может быть сопоставлен, обычно, с идентификатором подсети и маской. Команда также перечисляет инструкции пересылки, обычно перечисляя либо исходящий интерфейс, либо IP-адрес следующего маршрутизатора перехода.

После включения все маршрутизаторы рассылают своим соседям через выделенный интерфейс управления Hello-пакеты-запросы (фиг.2). Hello-пакеты направляются конкретному соседу и могут содержать информацию о подсетях подключения. Это связано с тем, что Hello-пакеты передаются через выделенную сеть и требуется определить, есть ли связь между маршрутизаторами через линейные порты. Структура Hello-пакета-запроса от R1 к R3 приведен на фиг. 4.

Маршрутизатор R3, получив Hello-пакет, сначала выполняет проверку, находится ли отправитель в списке его допустимых соседей. Указанный список формируют при подключении нового устройства в сеть, при создании и настройке сети. Если сосед находится в списке разрешенных, то выполняет поиск среди своих сетей прямого подключения совпадений с сетями из Hello-пакета. Для R3 такой подсетью будет 20.0.0.4/30. Следующим шагом является поиск IP-адреса соседа 20.0.0.5 в ARP-таблице маршрутизатора, если IP-адрес не найден, то выполняется отправка ARP-запроса с целью проверить связь с соседним маршрутизатором через линейные порты (фиг. 3). Если связность через линейные порты проверена успешно, то в ответном Hello-пакете R3 в списке своих соседей указывает R1. Структура Hello-пакета-подтверждения от R3 к R1 приведен на фиг. 5.

Маршрутизатор R1, получив Hello-пакет от маршрутизатора R3 и видя себя в списке его соседей, отправляет Hello-пакет-подтверждение с добавленным в соседи маршрутизатором R1.

После обмена Hello-пакетами маршрутизаторы R1 и R3 переходят в состояние «соседство установлено».

Периодичность отправки Hello-пакетов и время ожидания ответа указывается в теле Hello-пакета или задается программным обеспечением узла связи.

При этом протокол ARP описан в спецификации RFC 826 «User Datagram Protocol», ноябрь 1982 и включает в себя следующую последовательность шагов: узел, которому нужно выполнить отображение IP-адреса на аппаратный адрес (MAC-адрес), формирует ARP-запрос с IP-адресом получателя, вкладывает его в кадр протокола канального уровня и рассылает всем узлам локальной сети. Все узлы сегмента локальной сети получают ARP-запрос и сравнивают указанный в нем IP-адрес с собственным. В случае совпадения собственного IP-адреса с полученным в ARP-запросе, узел формирует ARP-ответ, в котором указывает свой IP и МАС-адреса, после чего отправляет ARP-ответ в адрес отправителя ARP-запроса. Преобразование адресов выполняется путём поиска в ARP-таблице соответствия IP и MAC-адресов. ARP-таблица хранится в памяти операционной системы и содержит записи для каждого известного ей узла сети. В двух столбцах содержатся адреса IP и Ethernet (MAC), и если требуется преобразовать адрес IP в MAC, то в ARP-таблице ищется запись с соответствующим IP-адресом.

В предпочтительном варианте осуществления изобретения вышеуказанные узлы связи могут быть реализованы или выполнены с использованием маршрутизаторов, реализованных на интегральных микросхемах коммутационной фабрики с поддержкой вышеописанных функций, а криптошлюзы на базе программно-аппаратных комплексов. Специалисту очевидно, что вышеуказанные элементы сети могут быть выполнены в т.ч. с помощью аппаратно-программных расширений (дополнений) маршрутизаторов, одной или нескольких компьютерных программ электронных вычислительных машин, реализующих функции выделенного канала связи, чтобы выполнять описанные выше функции и могут быть выполнены на базе перепрограммируемой логической интегральной схемы или сверхбольшой интегральной схемы. Такие элементы могут быть реализованы конечным автоматом и несколькими регистрами с соответствующей внутренней логикой и реализуется автоматически, например, из представленного XML-описания сетевого протокола они управляются микрокодом, хранящимся в встроенной памяти.

Предложенный способ проверки связанности узлов сети с использованием выделенного канала связи может выполняться посредством одной или нескольких компьютерных программ, содержащих код компьютерной программы или порции программного обеспечения, исполняющиеся на компьютере или процессоре. Компьютерная программа содержит элементы кода компьютерной программы или порции программного кода, которые побуждают компьютер выполнять способ, используя алгоритмы, данные, хранимые значения и вычисления, описанные выше.

Предложенный по изобретению способ проверки связанности узлов сети может использоваться в локальных вычислительных сетях и в широковещательных, таких как Ethernet, WiFi, WiMax и т.д., а также позволяет реализовать протокол динамической маршрутизации через выделенную сеть управления для обеспечения информационной безопасности организации, защиты её информационных сетей от вторжения со стороны сетей передачи данных, обеспечения конфиденциальности при передаче информации по открытым каналам связи (VPN), а также организации безопасного доступа пользователей к ресурсам сетей общего пользования.

Варианты осуществления изобретения не являются исчерпывающими и приведены только с целью пояснения и подтверждения промышленной применимости, и специалисты в данной области техники способны создавать альтернативные варианты его осуществления без отрыва от объема формулы, но в пределах сущности изобретения, отраженной в описании.