Результат интеллектуальной деятельности: СПОСОБ И СИСТЕМА ВЫЯВЛЕНИЯ ВРЕДОНОСНЫХ ФАЙЛОВ С ПОМОЩЬЮ ГЕНЕРИРОВАНИЯ ОБЪЯВЛЕНИЙ НА ТОРГОВЫХ ОНЛАЙН ПЛАТФОРМАХ

Вид РИД

Изобретение

ОБЛАСТЬ ТЕХНИКИ

[0001] Настоящее решение относится к области компьютерных технологий, в частности к средствам выявления и фиксации вредоносного программного обеспечения (ПО), распространяемого через торговые онлайн платформы (ТОП).

УРОВЕНЬ ТЕХНИКИ

[0002] Распространение вредоносного ПО с целью осуществления мошеннических действий является актуальной проблемой в области кибербезопасности, в особенности в финансовом секторе. Основной проблемой является актуализация данных о различных типах вредоносного ПО, которое появляется с большой скоростью и находит каналы распространения в различных сферах посредством онлайн взаимодействия. Одним из таких каналов распространения являются ТОП, например, популярные торговые площадки как Авито, Юла, Ebay, Alixpress и т.п.

[0003] Из уровня техники известен способ выявления мошеннической активности с помощью технологии «бэйтинга» (от англ. «bate» - наживка). В частности, данный способ был разработан для анализа и выявления фишинговой активности в сети Интернет. Фишинг представляет собой вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей - логинам и паролям с помощью специально создаваемых ресурсов в сети Интернет, которые маскируются под оригинальный бренд, предоставляющий те или иные услуги, и ставят своей целью захват идентификационных данных пользователей при их вводе в формы, размещенные на таковых веб-сайтах.

[0004] Известен способ «бэйтинга» мошеннических схем в сети Интернет, реализуемых с помощью веб-сайтов (заявка US 20140041024, дата приоритета: 06.02.2014). Суть способа заключается в автоматизированном анализе полей ввода информации на веб-ресурсах и применении принципа подстановки данных, имитирующих ввод информации, идентифицирующей пользователя.

[0005] Недостатком данного решения является ограниченная функциональность в части анализа возможного распространения вредоносного ПО (ВРПО), которое может поступать на мобильные устройства пользователей для целей заражения их программного обеспечения и впоследствии являться механизмом осуществления мошеннических действий, например, перехвату транзакционной информации или осуществления иного вида финансовой активности, предполагающей кражу средств с помощью зараженных устройств.

[0006] Для целей улучшения средств по предотвращению фишинговой или иной мошеннической активности, необходимо разработать комплекс мер по обеспечению своевременного безопасного распознавания вредоносного ПО, которое может поступать на устройства пользователей через такие каналы распространения данных как ТОП.

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

[0007] Заявленное изобретение направлено на решение технической проблемы, связанной с перехватом и анализом потенциально вредоносного ПО, распространяемого через ТОП.

[0008] Техническим результатом является повышение эффективности выявления и распознавания вредоносного ПО за счет его перехвата в изолируемой среде для последующего анализа и идентификации.

[0009] Дополнительным эффектом при реализации заявленного изобретения является обеспечение выявления принципа работы вредоносного ПО с помощью его установки и выявления внешних узлов обмена данными для последующего распознавания мошеннических реквизитов.

[0010] Заявленное изобретение реализуется за счет способа выявления вредоносных файлов с помощью генерирования объявлений на ТОП, выполняемый с помощью процессора и содержащий этапы, на которых:

- формируют по меньшей мере одно объявление на по меньшей мере одной ТОП, связанное с аккаунтом пользователя, причем объявление содержит по меньшей мере один идентификатор для связи с упомянутым аккаунтом;

- получают на мобильном устройстве, связанном с упомянутым аккаунтом, сообщение, содержащее URL-ссылку;

- осуществляют сохранение упомянутой URL-ссылки в базе данных подозрительных элементов (БДПЭ);

- выполняют переход по упомянутой URL-ссылке на веб-страницу с помощью эмулируемой программной среды веб-браузера;

- выполняют автоматизированный анализ упомянутой веб-страницы на предмет наличия на ней элементов взаимодействия;

- осуществляют автоматизированное взаимодействие с выявленными элементами, в ответ на которое веб-страница передает установочный архив приложения для его установки на мобильном устройстве;

- сохраняют полученный установочный архив приложения в БДПЭ и первую идентифицирующую его информацию;

- выполняют проверку упомянутого установочного архива приложения с помощью по меньшей мере одного сервиса идентификации вредоносного программного обеспечения;

- определяют тип вредоносного программного обеспечения на основании анализа упомянутого установочного архива приложения и записывают в БДПЭ вторую идентифицирующую его информацию;

- выполняют контролируемое заражение вредоносным программным обеспечением с помощью установки упомянутого установочного архива приложения в эмулируемой операционной среде мобильного устройства и/или мобильном телефоне;

- анализируют поступающую внешнюю активность зараженной эмулируемой среды и/или мобильного устройства, причем данная активность содержит по меньшей мере IP-адреса, с помощью которых инициируется попытка осуществления финансовых транзакций;

- сохраняют в БДПЭ информацию о выявленной внешней активности для соответствующего установочного архива приложения.

[0011] В одном из частных вариантов осуществления способа сообщение на мобильное устройство передается посредством канала передачи данных, выбираемого из группы: CMC или приложение мессенджер.

[0012] В другом частном варианте осуществления способа при переходе по URL-ссылке выполняется сохранение в БДПЭ времени, даты осуществленного перехода, скриншота веб-сайта и информации эмулируемого веб-браузера.

[0013] В другом частном варианте осуществления способа элементы взаимодействия на веб-странице выбираются из группы: поля для ввода данных, URL-ссылки, активируемые элементы графического интерфейса или их сочетания.

[0014] В другом частном варианте осуществления способа выполняется определение ключевых слов в элементах взаимодействия.

[0015] В другом частном варианте осуществления способа идентифицирующая установочный архив приложения первая информация включает в себя по меньшей мере одно из: дату и время получения архива, его размер, значение хэш-суммы и название.

[0016] В другом частном варианте осуществления способа вторая идентифицирующая установочный архив приложения информация включает в себя по меньшей мере одно из: дата и время проверки архива сервисом идентификации вредоносного программного обеспечения, тип архива, точный размер архива, хэш - сумма архива, наименование вредоносного файла, ссылка на результаты отчета проверки архива.

[0017] В другом частном варианте осуществления способа на этапе анализа внешней активности для выполнения финансовых транзакций дополнительно анализируются СМС-коды, USSD команды и/или использование программных приложений.

[0018] В другом частном варианте осуществления способа на основании анализа внешней активности определяются и сохраняются реквизиты транзакций, свидетельствующие о мошеннической активности, характеризующие по меньшей мере одно из: номер карты, номер счета, или номер телефона.

[0019] В другом частном варианте осуществления способа выявленные реквизиты добавляются в черный список блокировки финансовых транзакций.

[0020] В другом частном варианте осуществления способа идентификатор аккаунта выбирается из группы: номер телефона, имя профиля социальной сети и/или мессенджера, адрес электронной почты или их сочетания.

[0021] Заявленное изобретение также реализуется за счет системы выявления вредоносных файлов с помощью генерирования объявлений на торговых онлайн платформах (ТОП), содержащая:

модуль формирования объявлений, осуществляющий формирование по меньшей мере одного объявления, связанное с аккаунтом пользователя, и его последующее размещение на по меньшей мере одной ТОП, причем объявление содержит по меньшей мере один идентификатор для связи с упомянутым аккаунтом;

- модуль отслеживания мошеннических сообщений, установленный на мобильном устройстве, связанном с упомянутым аккаунтом объявления на ТОП, причем упомянутый модуль обеспечивает получение URL-ссылки в поступающих сообщениях и их сохранение в базе данных подозрительных элементов (БДПЭ);

- модуль анализа веб-ресурсов, обеспечивающий

переход по упомянутой URL-ссылке на веб-страницу с помощью

переход по упомянутой URL-ссылке на веб-страницу с помощью

эмулируемой программной среды веб-браузера;

автоматизированный анализ упомянутой веб-страницы на предмет наличия на ней элементов взаимодействия;

автоматизированный анализ упомянутой веб-страницы на предмет наличия на ней элементов взаимодействия;

автоматизированное взаимодействие с выявленными элементами, в ответ на которое веб-страница передает установочный архив приложения;

автоматизированное взаимодействие с выявленными элементами, в ответ на которое веб-страница передает установочный архив приложения;

сохранение полученного установочный архива приложения в БДПЭ и первую идентифицирующую его информацию;

сохранение полученного установочный архива приложения в БДПЭ и первую идентифицирующую его информацию;

- модуль проверки вредоносных файлов, осуществляющий

проверку упомянутого установочного архива приложения с помощью по меньшей мере одного сервиса идентификации вредоносного программного обеспечения;

проверку упомянутого установочного архива приложения с помощью по меньшей мере одного сервиса идентификации вредоносного программного обеспечения;

определение типа вредоносного программного обеспечения на основании анализа упомянутого установочного архива приложения;

определение типа вредоносного программного обеспечения на основании анализа упомянутого установочного архива приложения;

запись в БДПЭ второй идентифицирующей информации установочного архива приложения;

запись в БДПЭ второй идентифицирующей информации установочного архива приложения;

- модуль контролируемого заражения, обеспечивающий

заражение вредоносным программным обеспечением с помощью установки упомянутого установочного архива приложения в эмулируемой операционной среде мобильного устройства и/или мобильном телефоне;

заражение вредоносным программным обеспечением с помощью установки упомянутого установочного архива приложения в эмулируемой операционной среде мобильного устройства и/или мобильном телефоне;

анализ поступающей внешней активности зараженной эмулируемой среды и/или мобильного устройства, причем данная активность содержит по меньшей мере IP-адреса, с помощью которых инициируется попытка осуществления финансовых транзакций;

анализ поступающей внешней активности зараженной эмулируемой среды и/или мобильного устройства, причем данная активность содержит по меньшей мере IP-адреса, с помощью которых инициируется попытка осуществления финансовых транзакций;

сохранение в БДПЭ информации о выявленной внешней активности для соответствующего установочного архива приложения.

сохранение в БДПЭ информации о выявленной внешней активности для соответствующего установочного архива приложения.

[0022] В одном из частных вариантов осуществления система содержит БД пользовательских профилей, хранящую информацию для генерирования объявлений с помощью модуля формирования объявлений.

[0023] В другом частном варианте осуществления системы модуль проверки вредоносных файлов дополнительно осуществляет проверку активности установочного архива приложения в по меньшей мере одном приложении для выполнения финансовых операций.

[0024] В другом частном варианте осуществления системы проверка осуществляется для различных операционных систем мобильных устройств с установленным приложением для выполнения финансовых операций.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

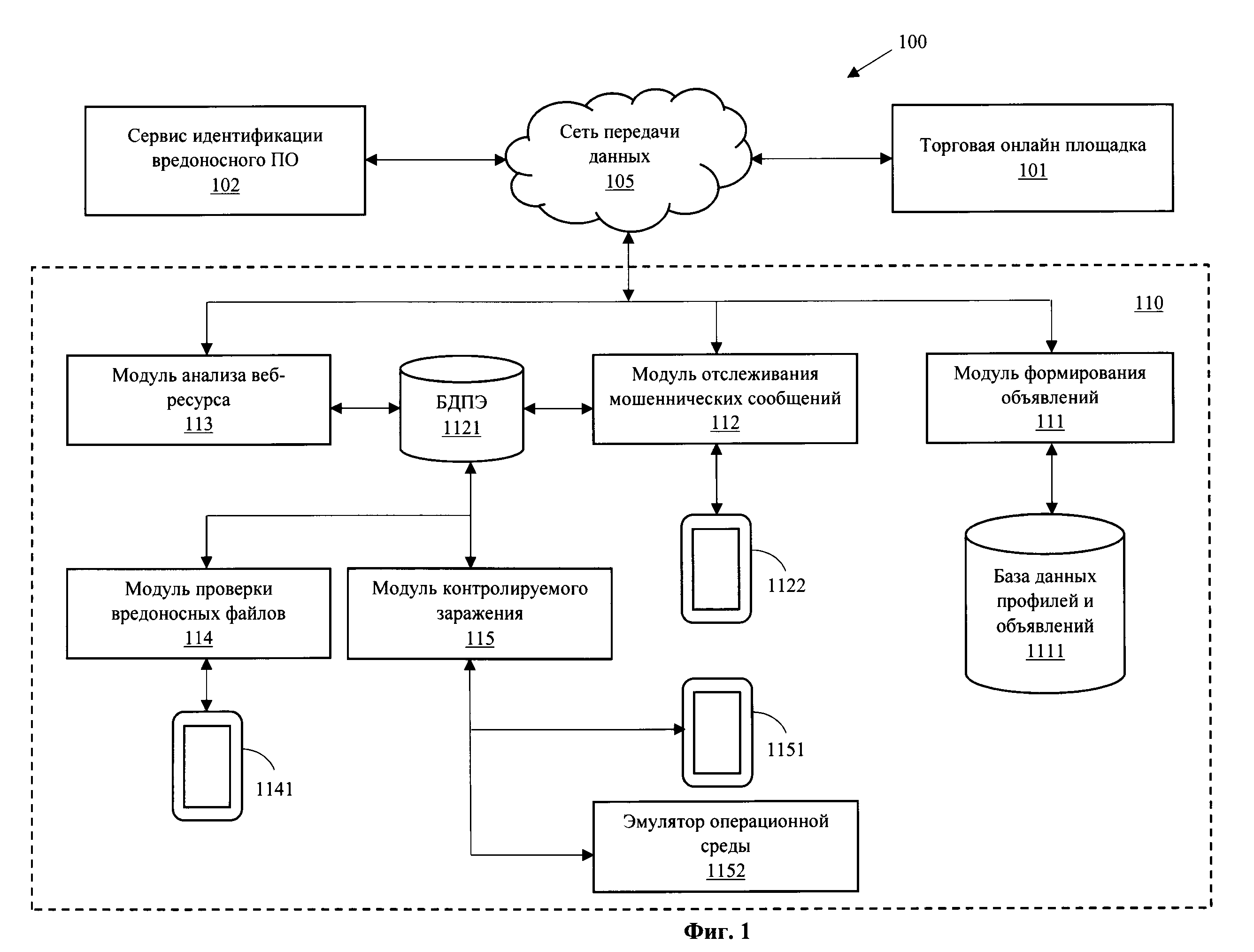

[0025] Фиг. 1 иллюстрирует общую схему заявленного решения.

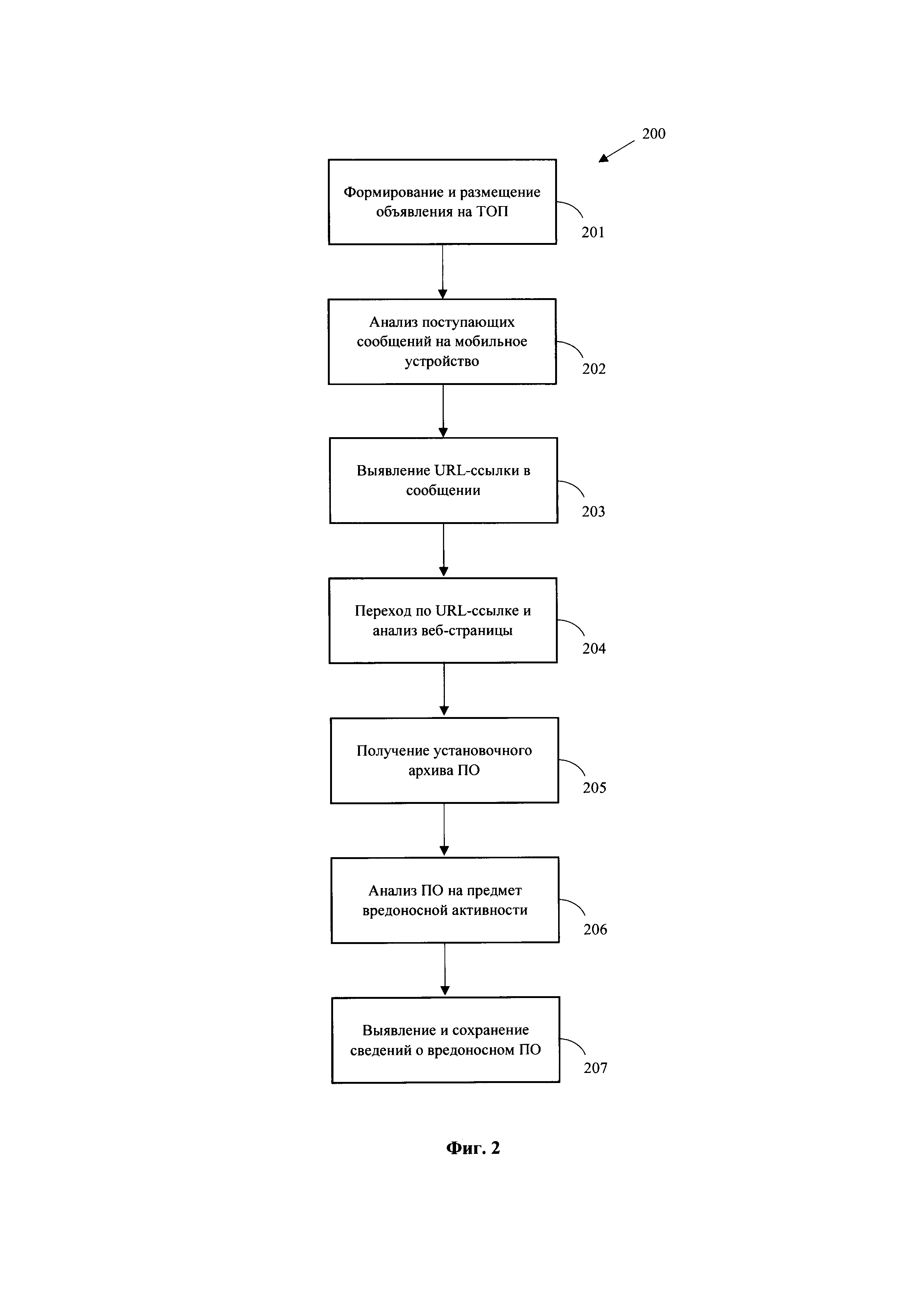

[0026] Фиг. 2 иллюстрирует блок-схему выполнения способа.

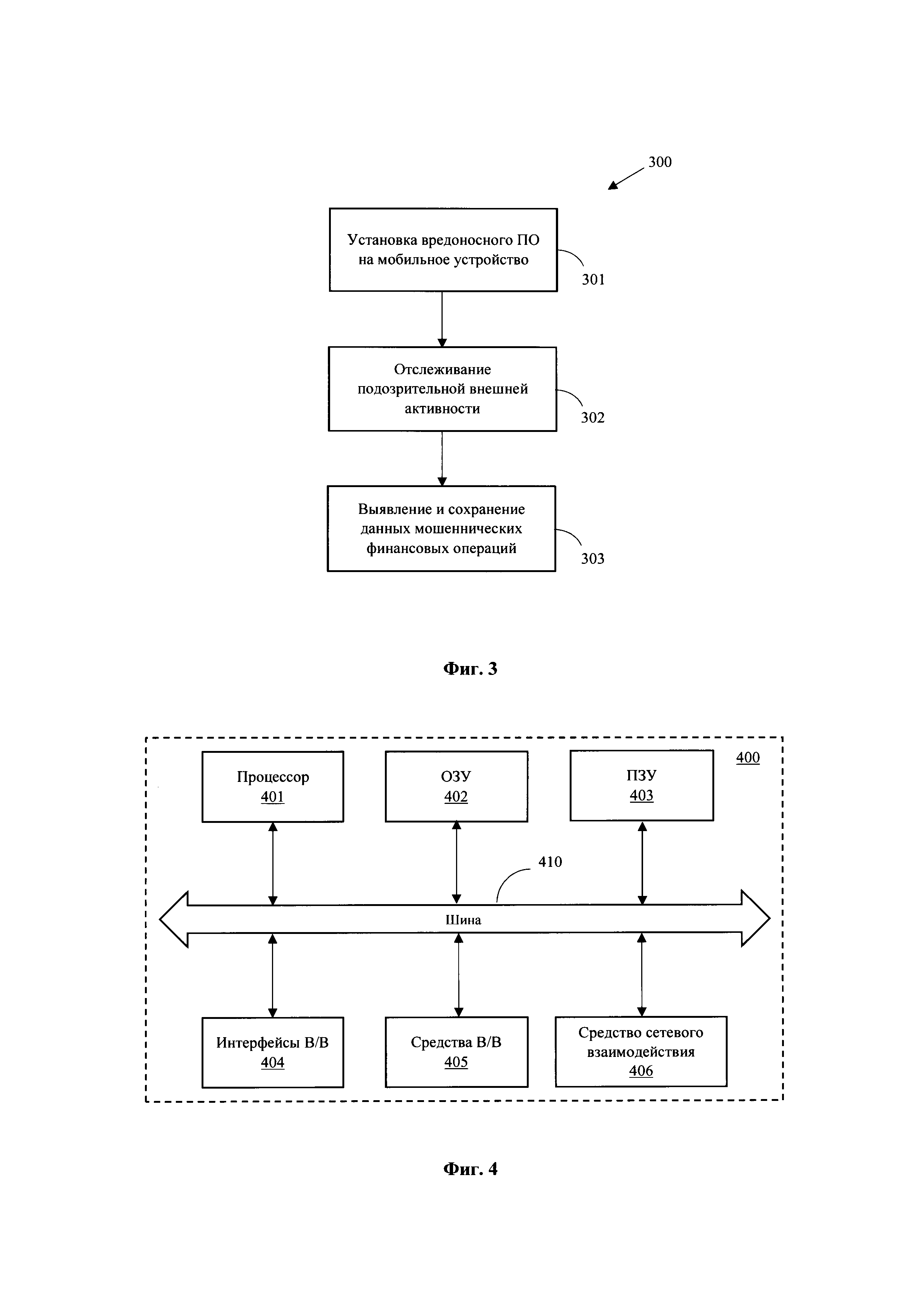

[0027] Фиг. 3 иллюстрирует блок-схему способа установки вредоносного ПО и определения внешней активности.

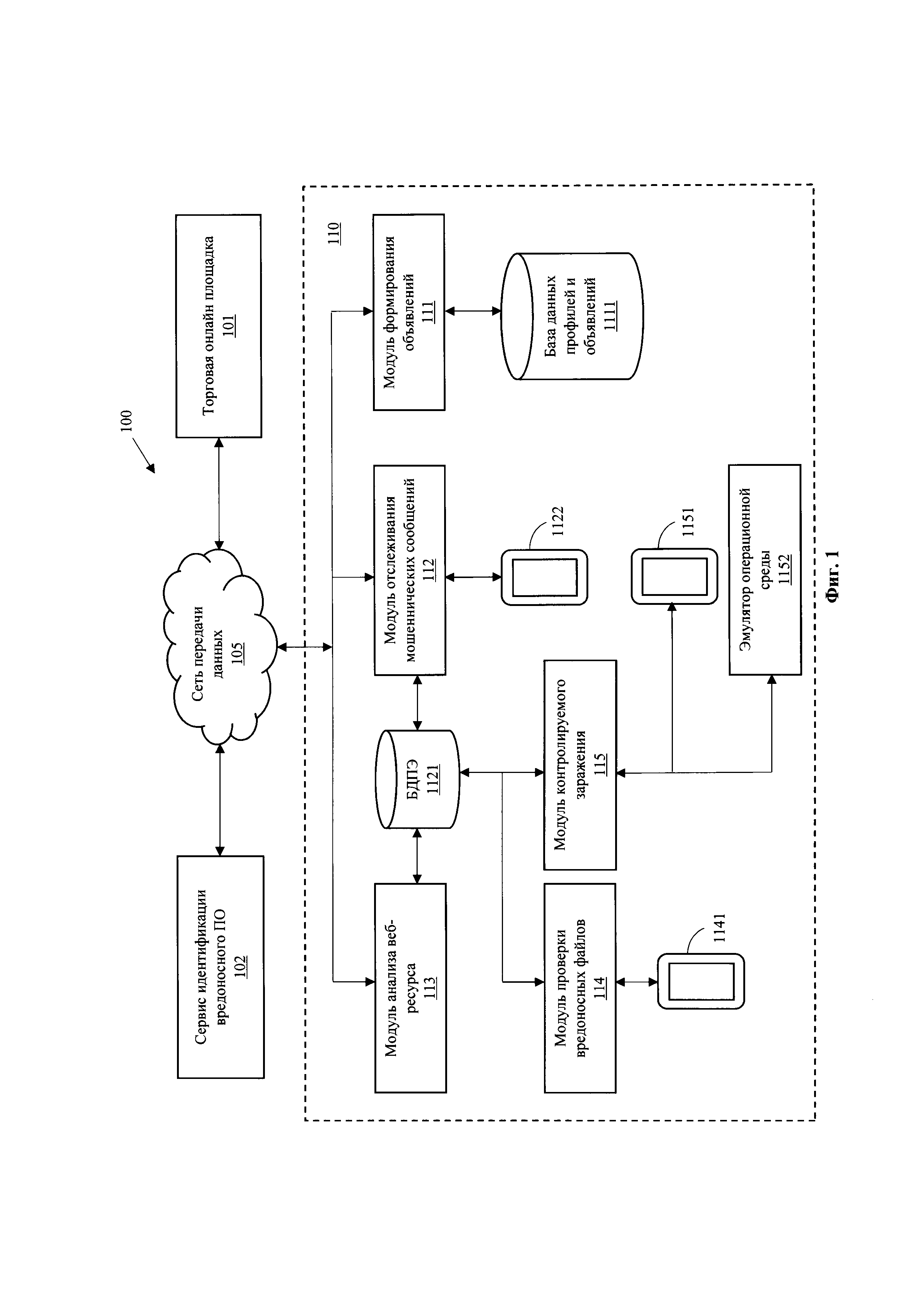

[0028] Фиг. 4 иллюстрирует общую схему вычислительного устройства.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

[0029] На Фиг. 1 представлен общий вид архитектуры заявленной системы (100) по выявлению мошеннической активности. Система (100) включает в себя основное изолированное пространство (110), например, виртуальный сервер, который обеспечивает обработку поступающей внешней информации посредством сети передачи данных (105), получаемой от ТОП (101). Система (100) включает в свой состав основные программно-аппаратные модули, обеспечивающие требуемую функциональность, в частности, в систему входят следующие модули: модуль формирования объявлений (111), модуль отслеживания мошеннических сообщений (112), модуль анализа веб-ресурса (113), модуль проверки вредоносных файлов (114) и модуль контролируемого заражения (115).

[0030] В качестве канала передачи данных (105) используется информационная сеть Интернет, которая может быть организована с помощью любого известного принципа обеспечения доступа и сетевого информационного обмена, включая проводной и/или беспроводной принцип подключения.

[0031] Система (100) также содержит средства хранения данных в виде баз данных (БД), в частности БД подозрительных элементов (БДПЭ) (1121) и БД профилей (аккаунтов) и объявлений (1111). Для проверки влияния ВРПО на мобильные устройства в состав системы (100) также входят подконтрольные мобильные устройства (1122), (1151) и (1141), а также эмулятор операционной среды (1152).

[0032] Далее с отсылкой к Фиг. 1-Фиг. 2 будет описан принцип осуществления заявленного технического решения.

[0033] На этапе (201) модуль формирования объявлений (111) обеспечивает генерирование объявлений, содержащих информацию о продаже товара и идентификаторы продавца, для их последующего размещения на ТОП (101). Процесс генерирования автоматизирован и реализуется с помощью информации профилей, хранимых в БД (1111). Данная информация не связана с реальными людьми и является синтетически сформированной, основным идентификатором аккаунта, который необходим для объявления, является указание канала связи с продавцом, например, номер мобильного телефона, ID социальной сети (например, VK, FB messenger и т.п.), Skype ID, электронная почта, страница в социальной сети и т.п.

[0034] Также, в БД (1111) находится вся необходимая для размещения объявления информация, а именно: Категория, Подкатегория, Описание, Цена, Фотографии, Адрес продажи, также в этой базе данных находятся пользовательские профили, которые включают в себя: Имя, Фамилия, email, номер телефон, user agent браузера, cookie, пароль для доступа на интернет-сайт. Таким образом, используя данную информацию модуль формирования объявлений (111) осуществляет регулярное автоматическое размещение объявлений на интернет-сайтах онлайн объявлений под вымышленными персонами с одного вычислительного устройства.

[0035] Сформированное модулем (111) объявление размещается на одной или нескольких ТОП (101) на заданный срок (например, несколько часов, дней и т.п.). Если после модерации на ТОП (101) сформированное модулем (111) объявление было отклонено, то модуль (111) записывает во внутренний лог сообщение «Ошибка. Объявление отклонено\заблокировано». Если модерация объявления на ТОП (101) прошла успешно, то объявление размещается на соответствующей ТОП (101) и доступно всем пользователям данного интернет-ресурса. Модуль (111) записывает во внутренний лог сообщение: «Объявление «Название объявления» добавлено на сайт, «Название профиля», номер телефона профиля, дата и время размещения». По прошествии заданного промежутка времени (интервал настраиваемый) модуль (111) автоматически удаляет объявление. После удаления объявления, товар использовавшийся в объявлении не используется для размещения объявления в течение установленного временного промежутка в новых генерируемых сообщениях, например, 30 дней с момента удаления (интервал является настраиваемым).

[0036] На этапе (202) по размещенным объявлениям, сформированным модулем (111), модуль отслеживания мошеннических сообщений (112), установленный на мобильном устройстве (1122), которое связано с идентификатором пользователя, указанного в объявлении, размещенного на ТОП (101), отслеживает появление URL-ссылок в поступающих на мобильное устройство (1122) сообщениях в заданном временном интервале, например, каждые 10 мин. В заранее подготовленных мобильных устройствах (1122) могут быть установлены сим-карты с номерами телефонов, находящихся в БД (1111) и используемых для формирования объявлений модулем (111). На данные номера телефонов поступают звонки и CMC-сообщения как от потенциальных покупателей, заинтересовавшихся товаром из объявления, так и возможные злоумышленники, которые путем рассылки, например, CMC-сообщений, содержащих URL ссылки на вредоносное программное обеспечение (далее - ВРПО). Как указывалось ранее, помимо канала связи посредством телефонной связи и CMC-сообщений, могут применяться каналы интернет связи, например, приложения мессенджеры, социальные сети и т.п.

[0037] Модуль отслеживания мошеннических сообщений (112) обеспечивает выявление URL-ссылок, поступающих при связи через идентификаторы аккаунта, указанного в объявлении на ТОП (101). При получении на мобильном устройстве (1122) URL-ссылки в полученном сообщении посредством одного из каналов связи данная ссылка передается в БДПЭ (1121) для ее дальнейшей обработки.

[0038] В БДПЭ (1121) также сохраняется следующая информация, идентифицирующая отправителя сообщения с URL-ссылкой, в частности: дата и время получения сообщения, номер телефона отправителя, номер телефона получателя, URL, текст сообщения и т.п. Если в получаемых сообщениях URL адреса не обнаружено, то модуль (112) записывает во внутренний лог сообщение «Нет новых URL».

[0039] На этапе (203) модуль анализа веб-ресурса (113) в заданный временной промежуток, например, раз в 5, 7, 10 минут проверяет новые записи в БДПЭ (1121). Если новых записей нет, то модуль (113) записывает во внутренний лог сообщение «Нет новых записей». Если новая запись обнаружена, то модуль (113) проводит проверку доступности URL адреса в эмуляторе мобильного браузера.

[0040] В случае если URL адрес заблокирован или недоступен по какой-либо причине, то модуль (113) повторяет попытку с другим видом или настройками браузера. Например, первая попытка открыть сайт с помощью Mozilla/5.0 (Linux; arm64; Android 9; COL-L29) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/76.0.3809.132 YaBrowser/19.9.1.126.00 Mobile Safari/537.36. Если попытка не удачная, то применяется другой тип браузера, например, Safari, IE и т.п. данный принцип позволяет выявляться и анализировать вредоносные сайты, предназначенные только под определенные браузеры\версии операционных систем.

[0041] При неудачном завершении цикла попыток открытия всеми имеющимися вариантами эмулируемых браузеров в модуле (113) осуществляется формирование в БДПЭ (1121) запись «Сайт недоступен» и код ошибки, полученный от сервера. В модуль (113) занесены данные более 30 наиболее используемых приложений для веб-серфинга мобильных версий браузеров.

[0042] На этапе (204) если веб-сайт по URL ссылке доступен, то происходит переход на данный сайт, после чего модуль (113) добавляет в БДПЭ (1121) в строку с проверяемым сайтом дату и время запуска, скриншот полученной страницы, тип браузера с помощью которого открылась страница веб-сайта. Далее модуль (ИЗ) выполняет автоматизированный анализ веб-страницы на предмет наличия на ней элементов взаимодействия, например, кнопок, форм для заполнения, выпадающих меню, URL-ссылок для перехода, активируемые элементы графического интерфейса и т.п.

[0043] Если на станице находится несколько элементов одного типа (кнопка, инпут, ссылка), то задействуется распознавание OCR (англ. Optical Charter Recognition), а именно после нахождения элемента делается скриншот страницы. Затем, по координатам данного объекта из скриншота вырезается элемент, подлежащий проверке, после чего, полученная картинка увеличивается в несколько раз и переводится в монохромное изображение для увеличения качества распознавания текста.

[0044] Все это осуществляется для обхода защиты от автоматического заполнения (часто используется не кириллические символы, а похожие на них по написанию, другие символы, например, латиница и т.д.). Далее применяется распознавание картинки элемента. Для распознавания текста используется открытая библиотека TesseractEngine. Результат распознавания текста проверяется на наличие ключевых слов. Если ключевое слово не найдено, то модуль (113) делает запись во внутренний лог: «Несколько элементов, ключевое слово не найдено», дату и время записи. Если на странице нет искомого элемента, то модуль (113) прекращает обработку страницы и добавляет в БДПЭ (1121) запись о завершении обработки. Если ключевое слово найдено, то модуль (113) осуществляет взаимодействие с элементом.

[0045] По итогам обработки элементов на веб-странице на этапе (205) модуль (113) инициализирует скачивание установочного архива (файла) приложения (например, .арк, .ipa и т.п.). Скачивание архива может осуществляться при успешном переходе на веб-сайт после чего выполняется автоматическая загрузка установочного файла. После скачивания установочного архива в БДПЭ (1121) добавляется запись об успешном получении файла, а также сам архив, дата и время скачивания, размер, хэш и название файла.

[0046] На этапе (206) модуль проверки вредоносных файлов (114) проверяет наличие установочных архивов в БДПЭ (1121) и с помощью API загружает файл установочного архива на внешний ресурс идентификации ВРПО (102), например, https://www.virustotal.com/, vms.drweb, virusdesk.kaspersky и т.п. Ресурс (102) позволяет осуществить идентификацию и проверку полученного по URL-ссылке архива и детектировать ВРПО наиболее релевантными антивирусными средствами. Результат сканирования и наименование вируса сохраняется в БДПЭ (1121) после выполнения проверки. Сохраняемая в БДПЭ (1121) данных представляет собой дату и время первого сканирования данного файла на ресурсе (102), тип архива, точный размер архива, хэш - сумма архива, наименование вредоносного файла, ссылка на результаты отчета проверки архива.

[0047] Модуль (114) каждый заданный промежуток времени, например, 30 минут загружает новые файлы с установочными архивами из БДПЭ (1121) в эмулируемую среду для детектирования ВРПО встроенным в мобильное приложение антивирусным ПО подконтрольного мобильного устройства (1141). Такое устройство (1141) содержит приложение для осуществления финансовых операций, например, СбербанкОнлайн. Данная процедура предназначена для анализа распознавания ВРПО с помощью встроенных антивирусных средств мобильного приложения. В ответ на проведенное сканирование с помощью встроенных в мобильное приложение антивирусных средств информация по результатам тестирования передается в модуль (114). Полученная информация о ВРПО сохраняется в БДПЭ (1121) на этапе (207).

[0048] На Фиг. 3 представлена блок-схема выполнения способа (300) контролируемого заражения мобильных устройств. Данный этап может выполняться последовательно или параллельно с этапом (206) проверки ВРПО. На этапе (301) упомянутый установочный архив устанавливается на одном или нескольких подконтрольных мобильных устройствах и/или в эмуляторе операционной системы (1152).

[0049] В заданный временной промежуток, например, раз в 30, 40, 60 мин, на этапе (302) модуль контролируемого заражения (115) производит анализ наличия внешней активности на устройствах (1151) и/или операционной системе (1152). Под внешней активностью в данном контексте следует понимать обращения с удаленных IP-адресов для осуществления мошеннических действий, в частности попыток выполнения финансовых операций. Таким финансовыми операциями могут выступать, например, попытка пополнения средств мобильного кошелька по номеру телефону, перевод денежных средств с помощью сервиса быстрых платежей, пополнение баланса мобильных устройств по номеру сотового телефона, оплата покупок через приложения для онлайн торговли и т.п.

[0050] С помощью работы модуля (115) появляется возможность выявления и сохранения в БДПЭ (1121) информации об IP-адресах, с помощью которых производится попытка обмена данными с зараженными устройствами (1151)-(1152), в частности, такие IP-адреса как правило принадлежат С&С серверам (от англ. Command and control server), которые представляют собой механизм для управления ботнетом, формированием команд его участникам, управления шпионским и иным видом ВРПО и т.п.

[0051] Модуль (115) при установке на мобильный телефон (1151) и/или эмулятор (1152) запрашивает разрешение на чтение поступающих CMC сообщений, соответственно, когда мошенники направляют CMC сообщения на номер телефона для осуществления финансовых операций, модуль (115) получает эту информацию и передает ее в БДПЭ (1121). Также, могут анализироваться и USSD команды, с помощью которых может осуществляться запрос на выполнение финансовых операций.

[0052] Например, если злоумышленники пытаются осуществить денежный перевод или пополнение баланса мобильного телефона (1151) с установленным ВРПО с помощью сервиса Мобильный банк (смс сообщения на номер 900), то с помощью модуля (115) анализируются и сохраняются в БДПЭ (1121) коды смс сообщений, а также реквизиты мошеннической активности (номера карт, номера телефонов и т.п.), на которые осуществляются попытки переводов. Вся полученная информация о внешней активности и реквизиты мошеннической активности сохраняются на этапе (303) в БДПЭ (1121).

[0053] На основании данной информации возможны формирования черных списков для последующей блокировки транзакционной активности с помощью средств безопасности финансовых организаций.

[0054] На Фиг. 4 представлен пример общего вида вычислительного устройства (400), на базе которого может быть реализована программно-аппаратная составляющая, обеспечивающая реализацию заявленного технического решения. В общем случае, устройство (400) содержит объединенные общей шиной информационного обмена (410) один или несколько процессоров (401), средства памяти, такие как ОЗУ (402) и ПЗУ (403), интерфейсы ввода/вывода (404), устройства ввода/вывода (405), и устройство для сетевого взаимодействия (406). В общем случае устройство (400) может представлять собой сервер, серверный кластер, мейнфрейм, суперкомпьютер, мобильное устройство, персональный компьютер, ноутбук, планшет или иной тип пригодного вычислительного устройства.

[0055] Процессор (401) (или несколько процессоров, многоядерный процессор и т.п.) может выбираться из ассортимента устройств, широко применяемых в настоящее время, например, таких производителей, как: Intel™, AMD™, Apple™, Samsung Exynos™, MediaTEK™, Qualcomm Snapdragon™ и т.п. Под процессором или одним из используемых процессоров в устройстве (400) также необходимо учитывать графический процессор, например, GPU NVIDIA или Graphcore, тип которых также является пригодным для полного или частичного выполнения заявленного способа, а также может применяться для обучения и применения моделей машинного обучения.

[0056] ОЗУ (402) представляет собой оперативную память и предназначено для хранения исполняемых процессором (401) машиночитаемых инструкций для выполнение необходимых операций по логической обработке данных. ОЗУ (402), как правило, содержит исполняемые инструкции операционной системы и соответствующих программных компонент (приложения, программные модули и т.п.). При этом, в качестве ОЗУ (402) может выступать доступный объем памяти графической карты или графического процессора.

[0057] ПЗУ (403) представляет собой одно или более устройств постоянного хранения данных, например, жесткий диск (HDD), твердотельный накопитель данных (SSD), флэш-память (EEPROM, NAND и т.п.), оптические носители информации (CD-R/RW, DVD-R/RW, BlueRay Disc, MD) и др.

[0058] Для организации работы компонентов устройства (400) и организации работы внешних подключаемых устройств применяются различные виды интерфейсов В/В (404). Выбор соответствующих интерфейсов зависит от конкретного исполнения вычислительного устройства, которые могут представлять собой, не ограничиваясь: PCI, AGP, PS/2, IrDa, FireWire, LPT, COM, SATA, IDE, Lightning, USB (2.0, 3.0, 3.1, micro, mini, type C), TRS/Audio jack (2.5, 3.5, 6.35), HDMI, DVI, VGA, Display Port, RJ45, RS232 и т.п.

[0059] Для обеспечения взаимодействия пользователя с устройством (400) применяются различные средства (405) В/В информации, например, клавиатура, дисплей (монитор), сенсорный дисплей, тач-пад, джойстик, манипулятор, мышь, световое перо, стилус, сенсорная панель, трекбол, динамики, микрофон, средства дополненной реальности, оптические сенсоры, планшет, световые индикаторы, проектор, камера, средства биометрической идентификации (сканер сетчатки глаза, сканер отпечатков пальцев, модуль распознавания голоса) и т.п.

[0060] Средство сетевого взаимодействия (406) обеспечивает передачу данных посредством внутренней или внешней вычислительной сети, например, Интранет, Интернет, ЛВС и т.п. В качестве одного или более средств (406) может использоваться, но не ограничиваться: Ethernet карта, GSM модем, GPRS модем, LTE модем, 5G модем, модуль спутниковой связи, NFC модуль, Bluetooth и/или BLE модуль, Wi-Fi модуль и др.

[0061] Представленные материалы заявки раскрывают предпочтительные примеры реализации технического решения и не должны трактоваться как ограничивающие иные, частные примеры его воплощения, не выходящие за пределы испрашиваемой правовой охраны, которые являются очевидными для специалистов соответствующей области техники.