ТЕЛЕКОММУНИКАЦИОННАЯ СИСТЕМА ДЛЯ ОСУЩЕСТВЛЕНИЯ В НЕЙ ЗАЩИЩЕННОЙ ПЕРЕДАЧИ ДАННЫХ И УСТРОЙСТВО, СВЯЗАННОЕ С ЭТОЙ СИСТЕМОЙ

Вид РИД

Изобретение

Настоящее изобретение предназначено для защиты усовершенствованной телекоммуникационной системы, выполненной с возможностью работы в общедоступных и частных компьютерных сетях параллельно обычному Интернет-соединению безопасным и удобным для пользователя способом. Кроме того, имеется необходимость в защите устройства, подходящего для обеспечения возможности однозначной идентификации оператора и, следовательно, аутентификации учетных данных доступа в указанной сети.

В данной области техники известны телекоммуникационные системы, обычно продаваемые в специализированных магазинах или связанные с предложениями операторов телефонной связи и предназначенные исключительно для предоставления доступа к телефонной сети, то есть для обнаружения сигнала от компьютеров и передачи сигнала на компьютеры. Кроме того, существуют специальные устройства, которые устанавливают за устройством для обнаружения и передачи сигналов и которые по существу предназначены для согласования соединения с потребностями пользователя, в основном путем ограничения потенциальных возможностей в целях безопасности. Такие устройства могут быть встроены в устройства обнаружения и передачи сигналов или могут быть установлены за такими устройствами.

Несмотря на то, что такая комбинация из двух устройств сама по себе обеспечивает минимальные гарантии безопасного доступа к телекоммуникационной сети, существенные трудности постоянно возникают при настройке операций и сервисов, направленных на получение любым пользователем реального сервера соединений, с операционной системой, настроенной на управление потоками данных, что позволяет использовать комплексный подход к предоставлению любого предварительно настраиваемого или устанавливаемого по требованию сервиса, что в свою очередь позволяет находить оптимальное решение и, таким образом, преодолевать существующие ограничения оборудования, обычно предоставляемого для соединения с сетью.

В настоящее время компьютерные процессы уже используют для создания специализированных сетей, предназначенных для достижения разных целей. Например, виртуальная частная сеть («VPN»-сеть) представляет собой сеть, созданную для обеспечения обязательной аутентификации любого лица, желающего получить доступ к этой сети. Однако этот способ управления соединениями ограничен аппаратными средствами (компьютер, смартфон, планшет и т.д.), которые пользователь использует для навигации в сети Интернет и которые должны быть настроены специально для этого случая, а также ограничен тем обстоятельством, что доступ может быть получен только из одной точки: публичной открытой сети Интернет.

Кроме того, известно, что телематическая сеть имеет проблемы, связанные с безопасностью, в частности проблемы, связанные с кражей учетных данных, денег, личной информации или с кибер-атаками на инфраструктуру по сети Интернет.

В настоящее время доступ в зоны Интернет-сайтов с ограниченным доступом связан с использованием известного способа сочетания имени пользователя и связанной с ним секретной строки. Однако, как показали недавние случаи «противозаконного присвоения» таких данных у очень широкой аудитории ничего не подозревающих пользователей в мировом масштабе, эта система оказалась совершенно несостоятельной и неэффективной.

Уязвимости были выявлены даже в системах управления конфиденциальными данными, которые теоретически должны обеспечивать усовершенствованные механизмы защиты.

Таким образом, специалисту очевидно, что известные системы защиты (так называемые «политики безопасности»), такие как, например, двухфакторная аутентификация или реализация «VPN»-сети, больше не отвечают потребностям пользователей.

В особенности нежелательным этот недостаток является для развития информационных технологий в области коммерческой и финансовой деятельности, где требуется твердая уверенность в том, что не будет перехвата информации, кражи личных данных и т.п.

Для частичного преодоления этих проблем были разработаны меры по улучшению защищенности коммерческих и банковских транзакций, осуществляемых посредством телематической сети, например создание подходящих «вторичных ключей идентификации и улучшения работы», состоящих из случайных комбинаций чисел, имеющих ограниченное по времени действие, выдаваемых подходящими вычислительными устройствами и обычно отображаемых на дисплее.

Однако эти системы оказались громоздкими и часто не могут быть серийно воспроизведены: очевидно, что с использованием таких систем невозможно решить проблемы, связанные с защитой широкого спектра конфиденциальных данных (контакты с медицинскими или правоохранительными центрами и т.п.).

Таким образом, задача настоящего изобретения заключается в создании интегральной телекоммуникационной системы, которая будет способна преодолеть трудности, встречающиеся на сегодняшний день при организации сети и которая будет универсальной и способной удовлетворить самые разнообразные требования в сетевой архитектуре компьютерных коммуникаций. Эта система позволит решить любые проблемы, связанные с безопасностью, при сохранении возможности подстройки в соответствии с требованиями заказчика, необходимой для достижения поставленной цели.

Поставленная задача решена посредством телекоммуникационной системы, признаки которой раскрыты в независимом пункте формулы изобретения, при этом в зависимых пунктах формулы изобретения приведены предпочтительные признаки системы.

Еще одна задача настоящего изобретения заключается в создании системы идентификации оператора в компьютерной сетевой системе на основе физического устройства, предоставляющего, на основании конкретного запроса пользователя, удобный доступ к структурированной телематической сети, что позволяет однозначно и безопасно идентифицировать пользователя с обеспечением возможности работы со всеми ресурсами исключительно в требуемый период времени без необходимости в осуществлении других операций по идентификации пользователя.

Эта система реализована через устройство для однозначной идентификации и проверки учетных данных пользователя, которое содержит центральный процессор, соединенный соответственно с компонентом энергонезависимой памяти и компонентом рабочей энергозависимой памяти с возможностью размещения соответствующего системного программного обеспечения, управляющего всем устройством и надлежащей обработкой данных при работе самого устройства и всей системы, характеризующееся тем, что с центральным процессором дополнительно связано механическое устройство управления, выполненное с возможностью запуска процесса аутентификации личности пользователя.

Еще одна задача настоящего изобретения заключается в том, чтобы позволить операторам сети Интернет убедиться в том, что лица, имеющие доступ к предлагаемым Интернет-сервисам, представляют собой надежных и авторизованных пользователей, которым разрешен доступ к ресурсу: фактически информационная система в целом позволяет оператору сети Интернет верифицировать принадлежность данных независимо от запрошенного элемента данных, используемого исключительно лицом, владеющим пользовательским устройством, к которому привязан код.

Эта задача настоящего изобретения решена с использованием способа проверки, включающего следующие этапы, согласно которым:

настраивают устройство провайдера на задание однозначного идентификатора защищаемого веб-сайта или Интернет-сервиса;

настраивают устройство, соединенное с центральной информационной системой с использованием Интернет-соединения;

осуществляют аккредитацию пользователя на веб-сайте устройства провайдера для получения действительных учетных данных для доступа к центральной информационной системе, к которой подключено пользовательское устройство, и отправки в нее запроса на обеспечение защиты учетной записи;

принимают запрос центральной информационной системой, проверяют его и пересылают в устройство провайдера, которому он был адресован;

проверяют данные после осуществления внутренней процедуры распознавания пользователя и подтверждают право собственности на учетные данные доступа с использованием интерфейса управления устройства провайдера;

передают пользователю данные, связанные с получением его запроса на обеспечение защиты доступа к сайту, запрошенные центральной информационной системой.

Другие признаки и преимущества настоящего изобретения будут очевидны из приведенных ниже описания и зависимых пунктов формулы изобретения.

Настоящее изобретение описано ниже со ссылкой на конкретные предпочтительные варианты реализации, которые иллюстрируют его признаки, но не ограничивают объем защиты самого технического решения. В дополнение к описанию приложены чертежи, на которых:

на фиг. 1 схематически показан вид известной упрощенной телекоммуникационной системы;

на фиг. 2 схематически показан вид телекоммуникационной системы согласно настоящему изобретению;

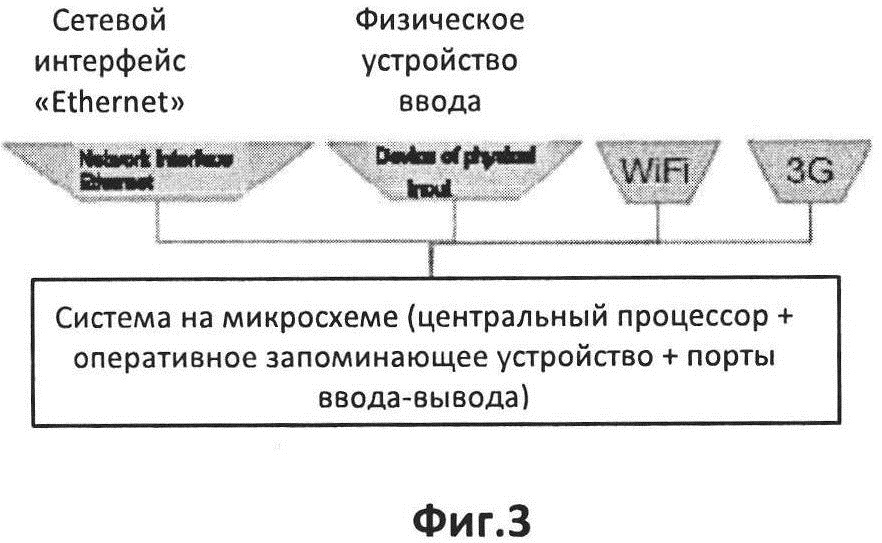

на фиг. 3 схематически показан вид общей архитектуры, объединяющей устройства всех различных типов, которые могут быть соединены в телекоммуникационную сеть согласно настоящему изобретению;

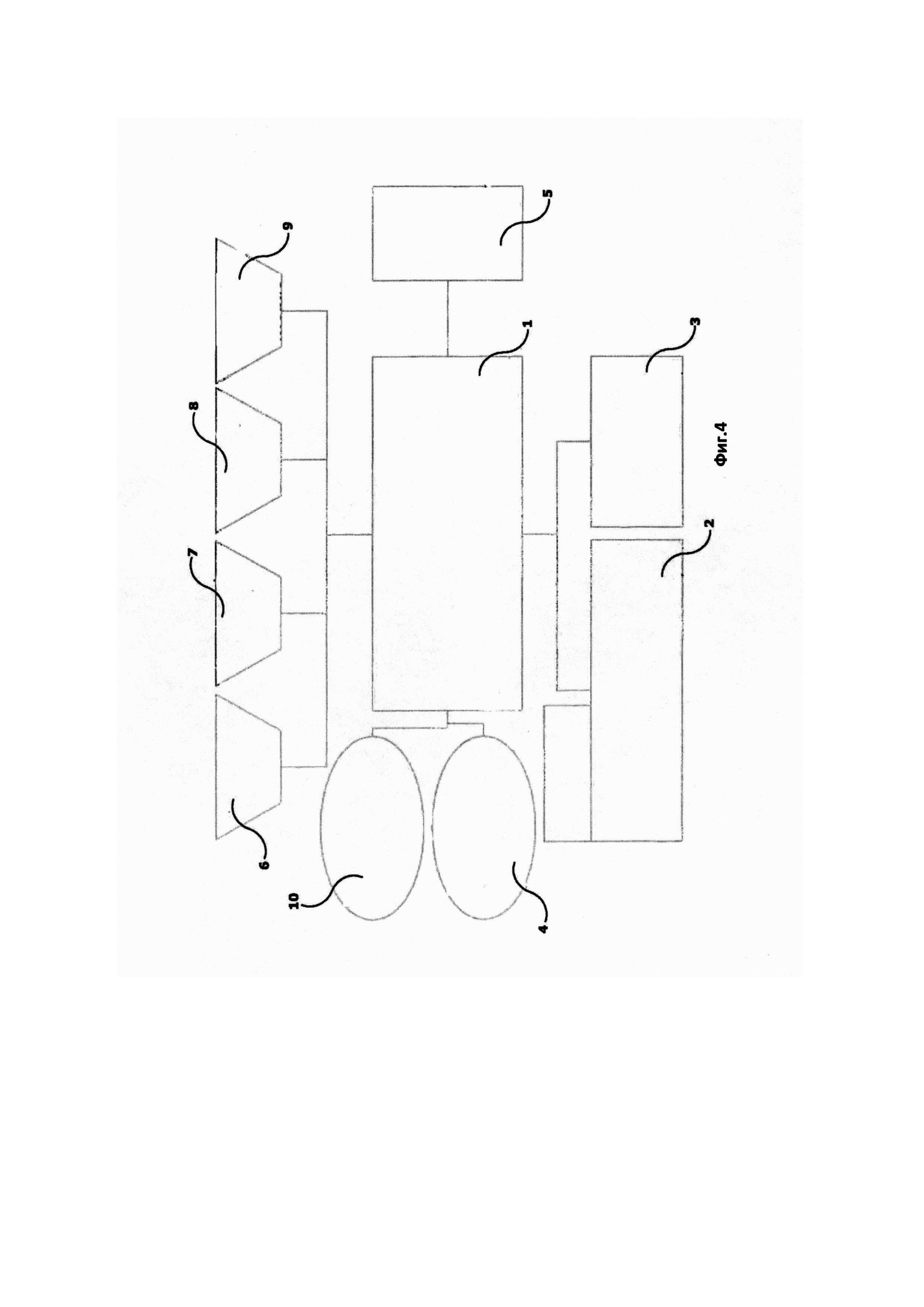

на фиг. 4 показан вид устройства для однозначной идентификации в соответствии с предпочтительным вариантом реализации изобретения; а

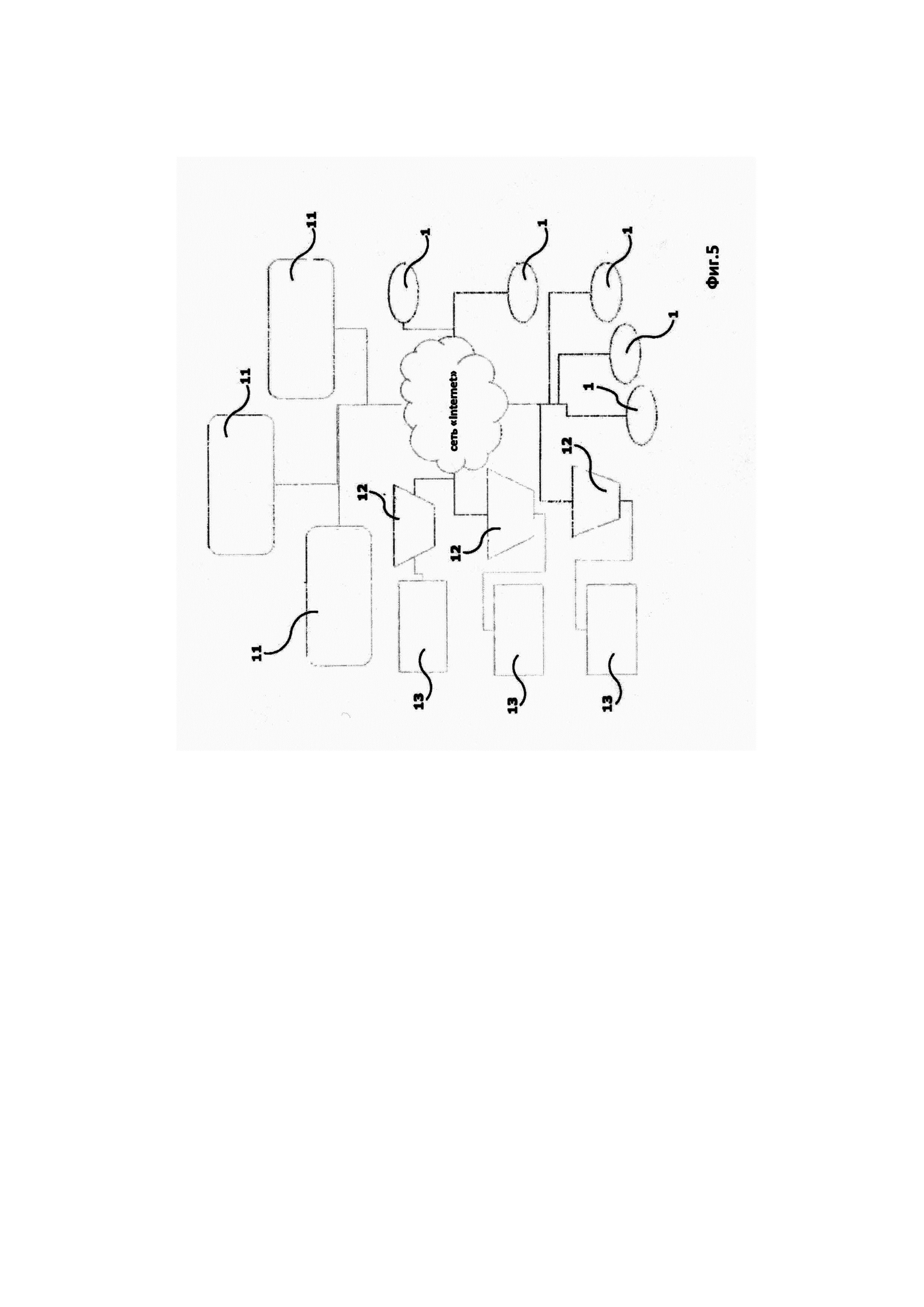

на фиг. 5 схематически показан вид архитектуры информационной системы для идентификации и верификации учетных данных, соединенной с устройством, показанным на фиг. 4.

Как показано на фиг. 1, обычно полагают, что телекоммуникационная система обеспечивает соединение между разными людьми, принадлежащими к одной и той же сети и находящимися в разных офисах. Для обеспечения работы такого соединения необходимо использовать архитектуру сети, основанную на Интернет-соединении: центральный сервер обеспечивает связь с подстанциями. Такая архитектура сети, в зависимости от ее размера, может быть воспроизведена с помощью серверов (так называемых «коммутационных серверов»), количество которых пропорционально потребностям с точки зрения передачи данных и активных пользователей.

В предложенной телекоммуникационной системе, показанной на фиг. 2 и 3, архитектура сети сильно модифицирована по сравнению с известным решением за счет использования устройства контроля и управления передачей данных, состоящего из процессора в виде системы на кристалле (SoC-процессора), с которым в зависимости от имеющихся потребностей соединены вспомогательные периферийные устройства, такие как сетевые карты Ethernet, WiFi-сети передачи данных и мобильные сети передачи данных.

SoC-процессор также состоит из центрального процессора (CPU), предоставляющего вычислительную мощность своей операционной системе с открытым исходным кодом (такой как операционная система «Linux»), которая может быть настроена и модифицирована в соответствии с конкретными потребностями пользователя для получения необходимых характеристик безопасности и вычислительных характеристик. Кроме того, для расширения и улучшения функциональных возможностей в программный код в любое время могут быть внесены соответствующие изменения. Все устройства, необходимые для обеспечения безопасного управления доступом к телематической сети, могут быть обновлены в любое время по мере необходимости.

Таким образом, может быть реализована защищенная телекоммуникационная система: конкретная конфигурация устройства подключения позволяет, с одной стороны, идентифицировать одну или несколько сетей, к которым могут получить доступ только пользователи, имеющие надлежащим образом запрограммированное устройство, а с другой стороны упрощает управление ограниченным доступом, предоставляемым пользователям, которые были авторизованы отдельным сетевым администратором конкретной целевой сети (в дальнейшем просто сетевой администратор).

Очевидно, что сетевой администратор может определить параметры видимости самой сети, лично устанавливая тот профиль использования сети, который он хочет предоставить: частная, открытая, открытая для нескольких пользователей, всех пользователей или только некоторых из пользователей, бесплатная или платная сеть.

Инновационность системы, описанной в данном документе, позволяет надлежащим образом удовлетворить растущий спрос на обеспечение защиты, обусловленный необходимостью осуществления коммуникации и использования цифровых сервисов, в целом защищенных от наиболее распространенных угроз, исходящих от вирусов и действий хакеров, нацеленных на причинение ущерба, а также на совершение всевозможных реальных преступлений.

Кроме того, такое техническое решение позволяет сетевому администратору предоставлять услуги в сети Интернет, точно идентифицировать точку подключения и, таким образом, законного владельца самого устройства подключения для однозначного определения принципа персональной ответственности за использование сети Интернет и получения веских оснований для запрета любых незаконных действий, что ускоряет и упрощает техническую возможность отключения точки незаконного подключения.

Таким образом, устройство подключения само становится провайдером Интернет-соединения, а также гарантом установления личности владельца и гарантом людей, предоставляющих различные услуги в сети Интернет, от веб-сайтов до внутренних линий связи в крупных компаниях.

Наличие физического устройства, присоединенного к устройству подключения, и наличие закрытого зашифрованного ключа позволяют достоверно идентифицировать пользователя и отслеживать его трафик в случае необходимости, а также позволяют ограничить нежелательный доступ третьих лиц, что обеспечивает рентабельную, направленную и быструю защиту всей телекоммуникационной системы.

Для обеспечения необходимой защиты устройство подключения использует все известные информационные технологии (создание виртуальной среды, создание песочницы, предоставление наименьшего уровня привилегий, защита, обеспечиваемая используемой операционной системой, и другие специально разработанные технологии), являющиеся важными элементами, собственная надежность которых также обеспечена, так что даже сам владелец не может внести изменения в такое устройство.

Кроме того, предусмотрены меры физико-механической защиты, такие как внешние пломбы и внутренние электронные устройства, выполненные с возможностью обнаружения попытки вскрытия самого устройства с применением силы. Программная система, запрограммированная на автономную работу в случае физического взлома, мгновенно удаляет все содержащиеся в ней данные, в результате чего она становится непригодной для использования.

Кроме того, было обнаружено, что один из наибольших рисков мошеннического доступа к устройству подключения связан с тем фактом, что в большинстве случаев некоторые порты связи остаются открытыми для осуществления сервисных вмешательств, таких как установка обновлений или проверка и подтверждение общих функциональных возможностей системы. Эта потребность неизбежно делает сеть легко уязвимой.

Для решения этой проблемы также было принято решение создать физическое устройство, являющееся внешним по отношению к сетевому устройству подключения (маршрутизатору) и подходящее для обеспечения доступа к сети и центральному серверу только в течение периода времени, на который пользователь намерен открыть канал связи, и для обеспечения однозначной идентификации учетных данных самого пользователя.

Как показано на фиг. 4, устройство для однозначной идентификации образовано из центрального процессора 1, соединенного соответственно с компонентом энергонезависимой памяти 2 и компонентом рабочей энергозависимой памяти 3 с возможностью размещения соответствующего системного программного обеспечения, которое управляет всем устройством и надлежащей обработкой данных при работе самого устройства и всей системы.

Кроме того, с центральным процессором 1 связаны механическое устройство 4 управления, например устройство в форме нажимной кнопки, выполненное с возможностью запуска процесса аутентификации личности пользователя, и экран 5 для отображения состояния устройства и состояния соединения. Приведение в действие механического устройства также может быть связано с любым действием, воспринимаемым как угроза для целостности самого устройства, угроза для данных, хранящихся в этом устройстве, или угроза для Интернет-сервисов, с которыми это устройство связано для выполнения операций верификации при использовании личных данных.

Для получения доступа к известной телематической сети с центральным процессором также соединены порты, предназначенные для подключения устройства к маршрутизатору: например, как показано на чертеже, могут быть использованы модуль 6 Wi-Fi точки доступа, модуль 7 подключения Wi-Fi, сетевая карта 8 и карта 9 для подключения к сети мобильной связи.

В конечном итоге предпочтительно используют средства 10 идентификации состояния соединения, такие как световые сигналы разных цветов, позволяющие сразу однозначно идентифицировать различные состояния связи, что предоставляет пользователю постоянно действующее уведомление о режиме соединения.

Конструкция с такой реализацией по очевидным причинам заключена в жесткий защитный корпус, снабженный отверстиями, подходящими для поддержания надлежащего функционирования этой конструкции.

Разумеется, устройство связано посредством маршрутизатора с распределенной информационной системой, подключенной посредством телематической сети и предназначенной для проверки допустимости использования данных персонального доступа и, следовательно, выбора сервисов и разрешенного мультимедийного контента в сети Интернет. Вышеописанная информационная система схематично показана на фиг. 5.

Система состоит из набора узлов 11 связи и обработки данных, взаимно соединенных с устройствами 1 согласно настоящему изобретению и устройствами 12, управляемыми провайдерами, т.е. серверами, на которых установлено программное обеспечение, что позволяет серверам отправлять запрос в центральную информационную систему о допустимости доступа через сеть Интернет, с которой устройствам 1 необходимо работать для осуществления коммерческих транзакций, создания цифровых подписей и т.д. Для обеспечения защиты системы телематическое соединение защищено путем шифрования данных во время их передачи.

Таким образом, роль центральной информационной системы заключается в выполнении функции моста между устройствами, управляемыми провайдерами, и клиентскими системами: устройства, управляемые провайдерами, могут направить запрос в клиентские системы через центральную информационную систему и иметь необходимые подтверждения для осуществления транзакции.

Возможные запросы строго контролируются центральной информационной системой, так что система провайдера никогда не будет взаимодействовать непосредственно с самими клиентскими системами и умышленно или неумышленно наносить им ущерб, и даже не будет получать данные от клиентских информационных систем.

Кроме того, центральная информационная система отвечает за распознавание и включение периферийных систем, которые подключены к центральной информационной системе. Таким образом, периферийные системы подключают к центральной информационной системе только после того, как соответствующие владельцы были идентифицированы и получили учетные данные доступа, хранящиеся в самих периферийных системах. Клиентские периферийные системы и периферийные системы провайдеров идентифицируют посредством подписанных цифровых сертификатов, установленных на периферийных устройствах и распознаваемых центральной информационной системой во время установления соединения.

Для того, чтобы воспользоваться сервисами по обеспечению защиты и защищенной связью, обеспечиваемыми системой, описанной в настоящем документе, операторам, предлагающим услуги в сети Интернет, достаточно установить в центрах наличия сети Интернет узел для подключения устройства провайдера после аутентификации и авторизации в центральной информационной системе. В частности, предоставляется интерфейс управления, позволяющий сетевому администратору выполнять разрешенные операции по отношению к центральной информационной системе, такие как управление запросами с пользовательских устройств на проверку подлинности учетных данных в своей собственной инфраструктуре.

Комбинация из системы и подключенного к ней устройства позволяет пользователю отслеживать момент вмешательства. Таким образом, защита обеспечивается посредством специально активированной команды, действительной в течение конкретного периода времени, необходимого для осуществления единственного заданного вмешательства.

Защита сети связи, созданной данным устройством, по существу также связана с процессом выдачи сертификата пользователю. Аналогично предоставлению SSL-сертификата для сертификации веб-сайта, каждый пользователь телекоммуникационной системы, доступной только с использованием устройства, должен быть сертифицирован сетевым администратором самой системы путем выдачи сертификата. Такой компьютерный сертификат идентифицирует устройство, которому он был предоставлен, и его владельца. Такой сертификат может быть отозван, что подразумевает немедленное отключение и невозможность дальнейшего использования любых сервисов, связанных с этим сертификатом. Устройство фактически позволяет получить доступ только к тем телекоммуникационным сетям, которые имеют действительный сертификат, выданный провайдером этих сетей.

Для управления запросами и выдачей сертификатов в настоящем решении реализована упрощенная инновационная процедура запроса, приобретения и использования цифровых сертификатов, которая благодаря особенностям заявленного устройства не требует специальных технических знаний и позволяет конечному пользователю получить запрошенные сертификаты в кратчайшие сроки путем осуществления простых и понятных действий.

Важным преимуществом, получаемым в результате управления сертификатами способом, предложенным, изобретенном и заложенным в систему в форме программы в настоящем патенте, является доступность сети из любого места подключения c устройства любого типа, используемого для работы в сети Интернет.

Инновационная телекоммуникационная система, решающая задачу сетевого управления, позволяет настраивать в соответствии с требованиями заказчика тип разрешенного доступа без каких-либо географических и технологических ограничений в отношении используемых аппаратных средств и выполнена с возможностью вмешательства в процесс управления экономически эффективным, безопасным и быстрым способом для внесения любых дополнительных изменений.

Таким образом, можно создать более комплексные и сложные структуры, такие как, например, в случае крупной компании с особо строгими требованиями к безопасности. Обычно в этих случаях защита от публичной открытой сети, обеспечиваемая обычными системами подключения, предполагает использование протокола «SSL» и аутентификацию посредством сертификатов, установленных с использованием программного обеспечения на компьютерах и устройствах, обычно используемых сотрудниками для получения доступа к корпоративной сети и, по сути, сертификации доступа к сервисам в этой сети.

Эта процедура полностью ограничивает использование конкретного настроенного устройства, что усложняет подключение и делает его невозможным в случае возникновения сбоя, связанного с этим подключением.

Однако, с использованием технического решения, описанного в данном документе, можно преодолеть обычно возникающие препятствия, такие как необходимость установки клиентских сертификатов на всех используемых устройствах и невозможность получения доступа к сети посредством мобильных телефонных систем, которые не поддерживают аутентификацию клиентских сертификатов. Таким образом, могут возникать очевидные уязвимости веб-сервера и проблемы совместимости между обычно используемыми приложениями, что делает аутентификацию с использованием сертификатов явным препятствием для использования этих установленных приложений по назначению, каковым является сетевая безопасность, а также для точного управления сетевой безопасностью.

Реализованная инновационная система позволяет привязать к каждому терминалу коммуникационное устройство, что позволяет одновременно получать доступ к сети Интернет и корпоративной сети без необходимости использования дополнительных виртуальных структур, как в случае известного подключения. Таким образом, связь между отдельными устройствами и центральным сервером осуществляется посредством выделенного канала телефонной сети, фактически отделенного от обычного Интернет-соединения. Это происходит в любом случае и в одно и то же время, но уже по другому каналу.

Таким образом, настройка устройства передачи данных позволяет пользователю не воспринимать систему как систему двойного подключения и устраняет необходимость подготовки специальных настроек на используемых устройствах. Достаточно обычного подключения к устройству администратора сети, на которого подписан пользователь.

Кроме того, устройство подключения выполнено с возможностью добавления функциональных средств к Интернет- подключению: оно реализовано таким образом, что имеет возможность постоянно контролировать входящий и исходящий трафик для автоматической идентификации любых аномалий, которые могут быть выявлены как действия, совершаемые при подключении к информационным системам. В этом случае устройство блокирует весь проблемный трафик как входящий, так и исходящий. Сканирование применяют, в частности, в отношении веб-трафика, при поиске вредоносных программ или компьютерных вирусов, при отправке электронной почты, при передаче вложений или направлении запросов на получение доступа из удаленных систем.

Основная особенность реализованной системы заключается в упрощении создания защищенных сетей связи с использованием технологий криптостойкого шифрования, основанных на технологии открытых и/или закрытых ключей. Устройства подключения, позволяющие создавать безопасные сети, описаны ниже на примере обычного случая использования. Этот случай использования применим к сетям любого размера, от корпоративных сетей до географических сетей с большим количеством центров обработки данных: частных или открытых, бесплатных или платных.

Создание сети с использованием предлагаемого устройства подключения для системы, описанной в настоящем документе, всегда предусматривает привлечение трех участников:

1. Конечный пользователь, то есть владелец специализированного устройства подключения.

2. Администратор сети, к которой необходимо получить доступ.

3. Производители устройств подключения, которые выдают лицензию на использование этого устройства подключения для получения доступа к специальной сети.

После того, как конечный пользователь приобрел специализированное устройство подключения, разработанное для описанной телекоммуникационной системы, он подключает его к своему маршрутизатору линии «ADSL» или к мобильному соединению (посредством карты данных модуля «SIM», вставленной в устройство) и получает доступ к веб-интерфейсу для осуществления первоначальной настройки. После завершения этого первого этапа конечный пользователь может нормально работать в сети Интернет.

Когда конечный пользователь принимает решение подключиться к защищенной сети, например к сети, предлагающей видео-контент или музыку, пользователь выбирает из интерфейса специального управления подключениями необходимую сеть среди множества возможных сетей и формирует запрос на установление соединения, содержащий личные данные, номер телефона и одноразовый пароль. На этом этапе устройство автоматизирует все технически сложные этапы запроса сертификата и отправляет администратору сети запрос подписи сертификата («CSR»-запрос).

Затем сетевой администратор принимает запрос на установление соединения вместе с данными, проверяет их и выдает сертификат, разрешающий пользователю подключиться к его сети. Специализированное устройство подключения принимает сертификат понятным для пользователя образом и просит пользователя ввести одноразовый пароль для выпуска сертификата. На этом этапе специализированное устройство получения доступа подключается к выбранной сети и позволяет пользователю свободно пользоваться не только сетью Интернет, но и сетью, представляющей особый интерес, с использованием соответствующих имен. Каждая сеть будет иметь выделенные домены верхнего уровня для того, чтобы отличать ее от других сетей.

Для того, чтобы сеть была видимой владельцам различных специализированных устройств подключения, сетевой администратор должен направить владельцам системы запрос на предоставление им доступа.

Такая телекоммуникационная система и программирование ее специализированного устройства подключения содержат механизмы защиты, выполненные с возможностью обнаружения вредоносных действий и немедленного отзыва сертификатов доступа к сети для блокировки потенциальных злоумышленников.

В случае корпоративных сетей система является относительно простой, поскольку участниками являются только сетевой администратор и конечный пользователь.

Аналогично сети Интернет, в случае корпоративных сетей сетевой администратор приобретает определенное количество специализированных устройств подключения и распространяет их среди сотрудников для подключения к корпоративной сети из дома или во время поездок, при этом он программирует их так, чтобы они были уже правильно настроены на доступ к серверу удаленных подключений, и выдает каждому пользователю сертификат. Путем подключения к сети Интернет с помощью любого модема конечный пользователь теперь может быть подключен к корпоративной сети полностью понятным образом и может продолжать работать в сети Интернет без каких-либо проблем.

Описанные устройство и система имеют относительно простую схему работы, которая описана ниже.

Во-первых, должны быть выполнены определенные предварительные условия для того, чтобы устройство и система могли быть эффективными:

менеджер веб-сайта задействовал устройство провайдера и получил однозначный идентификатор защищаемого веб-сайта или защищаемого сервиса в сети Интернет;

клиент приобрел и правильно настроил пользовательское устройство, подключенное к центральной информационной системе посредством Интернет-соединения;

в дальнейшем пользователя идентифицируют, а учетные данные сохраняют в устройстве, находящемся в распоряжении пользователя, и отправляют в центральную информационную систему во время подключения самого пользовательского устройства.

В случае выполнения этих предварительных условий пользователь может направить запрос на обеспечение защиты элемента данных доступа на веб-сайт веб-оператора.

Для защиты пользователя система сохраняет и защищает только имя пользователя, а не пароль, который известен только пользователю и который записан в информационной системе оператором сети Интернет, владельцем веб-сайта, в отношении которого пользователь хочет защитить доступ к конфиденциальному разделу.

Затем процедура следует по нижеописанным этапам:

пользователь зарегистрировался или должен зарегистрироваться на веб-сайте оператора сети Интернет для получения действительных учетных данных для получения доступа;

пользователь получает доступ к управляющему интерфейсу своего пользовательского устройства и выполняет функцию «защита входа»;

пользователь выбирает веб-сайт и вводит в качестве учетных данных имя пользователя, а затем отправляет запрос на защиту учетной записи в центральную информационную систему, к которой подключено пользовательское устройство;

центральная информационная система принимает запрос, проверяет его и пересылает на устройство провайдера, на которое он адресован и которому соответствует указанный в запросе веб-сайт;

оператор сети Интернет, администратор веб-сайта, принимает запрос на проверку данных от центральной информационной системы на своем устройстве провайдера. Запрос содержит данные, необходимые для идентификации пользователя;

оператор веб-сайта проверяет элемент данных после выполнения внутренней процедуры распознавания пользователя и подтверждает право собственности на учетные данные доступа с использованием интерфейса управления на своем устройстве провайдера;

центральная информационная система получает подтверждение и внутренне привязывает данное имя пользователя конкретного оператора сети Интернет к однозначному идентификатору пользовательского устройства, с которого был отправлен запрос;

центральная информационная система сообщает пользователю посредством его пользовательского устройства об успешном принятии запроса на защиту доступа к сайту.

В конце этого процесса пользователь по своему выбору может связать механическое стройство на своем устройстве с доступом к сайту с помощью теперь уже защищенных учетных данных.

Имеется и вторая процедура, позволяющая пользователю защитить свои данные доступа к сервису в сети Интернет. Процедура предусматривает регистрацию пользователя провайдером сети Интернет с использованием пользовательского устройства и заключается в следующем:

пользователь получает доступ к интерфейсу управления устройством и выполняет функцию «зарегистрироваться у оператора сети Интернет»;

пользователь выбирает оператора и предоставляемый сервис для регистрации, например веб-сайт;

пользователь вводит выбранные идентификатор пользователя и пароль доступа и отправляет данные;

пользовательское устройство передает данные, введенные пользователем, и персональную или корпоративную информацию самого пользователя в центральную информационную систему;

центральная информационная система отправляет на устройство провайдера вышеуказанные данные, введенные пользователем, а также личные или корпоративные данные пользователя;

устройство провайдера регистрирует данные в запрошенном сервисе и выдает подтверждение в центральную информационную систему;

центральная информационная система регистрирует идентификатор провайдера и имя пользователя в качестве защищенных;

центральная информационная система информирует пользовательское устройство о выполнении запроса на регистрацию и о его успешном результате и может отобразить новый профиль среди защищенных профилей;

пользователь может выбрать, следует ли связать доступ с механическим действием устройства управления на пользовательском устройстве.

После выполнения пользователем операций, необходимых для включения защиты процедуры входа при получении доступа к Интернет-сервису, поддерживаемого системой согласно настоящему патенту, пользователь может нормально войти в систему. Для успешного входа в систему необходимо подключать пользовательское устройство, с которым связаны данные об имени пользователя и идентификаторе оператора сети Интернет, к сети Интернет в той же сети с использованием того же канала связи (тот же самый исходящий IP/IPv6-адрес в сети Интернет), по которому пользователь подключен для осуществления входа в сервис или на веб-сайт, защищенный в соответствии с настоящим изобретением.

Следует понимать, что все описанные признаки теперь представлены конечному пользователю в абсолютно понятном виде, при этом нет необходимости в наличии у конечного пользователя каких-либо специальных технических навыков, подходящих для пользования сервисами устройства, которое составляет основу системы согласно настоящему изобретению.

Кроме того, описанное техническое решение обеспечивает возможность решения этой задачи благодаря наличию у него нескольких функций по обеспечению защиты и управлению доступом, которые обычно требуют установки и настройки нескольких устройств и/или сложного специализированного программного обеспечения, то есть наличия в одном объекте всех устройств, которые получают доступ к одному и тому же устройству. Обычно только те пользователи, которые владеют устройством согласно настоящему изобретению, на котором сертификат установлен лицами, управляющими доступом к закрытой сети, смогут получить доступ к этой сети. В случае кражи или утраты используют очень простые процедуры аннулирования доступа, аналогичные процедурам в случае потери кредитной карты.

Кроме того, конфигурация устройства, предназначенного для телекоммуникационной системы, описанной в настоящем документе, обеспечивает сведение риска телематических вторжений по существу к нулю: компьютерная защита фактически предоставляется при продаже устройства. Устройство фактически выполнено с возможностью блокирования любой неизвестной активности, связанной с распределенной атакой типа «отказ в обслуживании» («DDoS»-атакой), обычно используемой организованными группами злоумышленников для атаки веб-сайтов или сервисов других видов в режиме офлайн.

В итоге предложенная телекоммуникационная система решает поставленные задачи с получением других неожиданных, но не менее важных преимуществ. В частности, телекоммуникационная система обеспечивает защищенный доступ к ресурсам, обычно доступным по компьютерным сетям «TCP/IP», таким как сеть Интернет. Доступ к одной или нескольким закрытым сетям с использованием описанной системы осуществляется понятным образом путем надежной аутентификации на основании цифровых сертификатов и возможного аннулирования доступа с использованием открытого списка отозванных сертификатов («CRL»-списка). Таким образом, все доступные сетевые сервисы становятся доступными в безопасном режиме без необходимости в наличии специальных устройств или технических навыков. В случае утери устройства аннулирование установленных сертификатов гарантирует невозможность повторного злонамеренного использования такого устройства для нанесения ущерба компании, которой принадлежит это устройство.

Можно реализовать систему двойного подключения, в которой устройство отделяет связь с корпоративной сетью от Интернет-соединения при отсутствии какой-либо разницы в управлении данными, которая может быть однозначно определена пользователем.

Система предполагает идентификацию устройств, связанных с системой двойного подключения, среди тех устройств, которые выполнены с возможностью подключения только к одной из сетей. Кроме того, устройствам, авторизованным на подключение с использованием описанной телекоммуникационной системы, предоставляется зашифрованная облачная система. В отличие от облачных систем для хранения существующих данных, шифрование осуществляют на устройстве подключения, а не на удаленных серверах. Преимущество такого подхода заключается в хранении ключей шифрования исключительно только на самом устройстве, а не на удаленных серверах.

Кроме того, устройство согласно настоящему изобретению содержит и другие функции по обеспечению защиты, хотя и вспомогательные, но полезные в случаях самых высоких требований к безопасности.

Возможно создать абсолютно анонимное подключение основанное на технологии «NAT», при использовании коммуникационного устройства вместе с сетью, специально предназначенной для этой цели. При этом нет необходимости в использовании модулей доступа разных уровней. Сервис предоставляется при поддержке внешнего сервера всегда понятным для пользователя способом без каких-либо особых ограничений, характерных для других сервисов анонимного доступа типа «TOR». В отличие от существующих незаконных сетей анонимного доступа сеть устройств согласно настоящему изобретению является полностью легальной, поскольку пользователи будут проходить через известные механизмы идентификации.

Кроме того, предусмотрена возможность использования владельцам эксклюзивной веб-почты посредством «WEB» интерфейса. Таким образом, можно отправлять электронные письма с цифровой подписью посредством «S-MIME» сертификата. Обычно функция цифровой подписи электронной почты является сложной и ненадежной, так как обязательным требованием является отправка сертификатов подписи на серверы, на которых размещена веб-почта, поэтому не предоставляется эксклюзивное право собственности на сертификат подписи: эта процедура замедляет распространение электронных писем с цифровой подписью.

При использовании устройства, описанного в данном документе, веб-почта и сертификат расположены на одном и том же устройстве, а электронные письма автоматически подписываются без каких-либо технических трудностей. Сертификат подписи может быть запрошен с помощью одних и тех же простых способов запроса сертификатов для подключения к центру управления, к которому подключены все устройства.

Кроме того, сертификаты подписи на устройстве могут быть использованы для подписи электронных документов через веб-интерфейс или программное обеспечение, установленное на персональном компьютере, планшете или мобильном телефоне.

Для предотвращения использования такой функции злоумышленниками без ведома пользователя управляющее устройство может управлять заданными дополнительными функциями.

Все раскрытые дополнительные функции могут быть просмотрены удобным способом с использованием проводной или беспроводной электронной сети, созданной между устройством и персональным компьютером пользователя или аналогичным устройством.

Для обеспечения связи между серверами различные терминалы центральных офисов и филиалов просто настраивают устройство в соответствии с режимом IP-моста, что позволяет преодолевать проблемы быстродействия, связанные с использованием диапазона частот другими пользователями и с безопасностью. По сути можно получить простой и понятный способ, согласно которому публичный IP-адрес привязывают к целевым серверам, которые в дальнейшем доступны из любой точки мира.

Таким образом, система с описанной конфигурацией может обеспечивать возможность использования физического устройства, помещенного между домашней или корпоративной компьютерной сетью и сетью Интернет, или встроенного в электронные устройства, необходимыми для получения доступа к самой телекоммуникационной системе или для ее использования, такие как персональные компьютеры, мобильные телефоны, планшеты, модемы, маршрутизаторы и устройства доступа к сети Интернет в целом.

Таким образом, предложенная система позволяет создавать процедуры связи, обуславливающие поведение всей системы путем обмена сообщениями между устройствами, управляемыми провайдерами, и центральной информационной системой, а также между клиентскими системами и центральной информационной системой для обеспечения возможности защиты персональных данных, которые пользователи хранят на пользовательских устройствах.

Кроме того, имеются и другие предпочтительные функции, такие как:

- функция защищенного доступа из Интернет-сервисов, которые поддерживают такую функцию при использовании устройства провайдера, для пользователя, которому принадлежит пользовательское устройство, подключенное к центральной информационной системе. Эта функция помогает защитить обычный доступ с использованием имени пользователя и пароля к веб-сайтам или Интернет-сервисам таким образом, что подключиться может только законный владелец учетных данных. Это обеспечено тем, что учетные данные связаны с пользовательским устройством законного владельца. В соответствии с настоящим изобретением кража учетных данных не влечет за собой опасность несанкционированного доступа к защищенным ресурсам. Кроме того, пользователь, владеющий учетными данными, может ограничить доступ к Интернет-сервису, доступ к которому механическому устройству управления предоставляет элемент данных.

- Функции по регистрации пользователей, сертифицированных операторами сети Интернет, участвующими в информационной системе, описанной в данном документе. Цель этой функции заключается в обеспечении операторам сети Интернет возможности правильной установки устройства провайдера в своей интернет-инфраструктуре для получения регистрационных данных пользователей непосредственно из центральной информационной системы в обход обычных веб-каналов, в которых затруднительно проверить точность данных, введенных пользователем. Пользователь регистрируется непосредственно у оператора сети Интернет путем его выбора непосредственно из графического интерфейса управления своего пользовательского устройства с меньшим количеством сложностей, поскольку его данные уже присутствуют в устройстве и будут отправлены оператору сети Интернет посредством его устройства провайдера после подтверждения законного владельца.

- Защита буквенно-цифровых или цифровых кодов, связанных с электронными платежными картами. С использованием устройства согласно настоящему изобретению, администраторы платежных систем могут легко связать номер электронной платежной карты с владельцем пользовательского устройства, а в дальнейшем они могут легко проверить, что запрос на денежный перевод осуществляется с помощью Интернет-соединения, к которому подключено устройство, связанное с указанным номером. Таким образом, использование номера кредитной карты может быть привязано к праву собственности на устройство, в котором эта карта зарегистрирована компанией-эмитентом, и привязана к действию на механическом устройстве, обеспечивающем достоверную идентификацию.

- Для предотвращения несанкционированного использования электронной платежной карты через сеть Интернет, система согласно настоящему изобретению может быть использована для проверки того, что пользователь, выполняющий платеж, является законным владельцем платежной карты. Буквенно-цифровой код электронной платежной карты привязывают к пользовательскому устройству аналогично учетным данным доступа с той лишь разницей, что код не связан с Интернет-доменом или эквивалентной информацией, необходимой для идентификации провайдера. Таким образом, компания-эмитент карты получит запрос с требованием кода карты, что позволяет проверить личность владельца и то, что карта принадлежит ему, и подтвердит запрос, направленный в центральную информационную систему. Центральная информационная система во внутреннем режиме связывает код карты с конкретным пользователем и информирует пользовательское устройство, из которого исходил запрос, об успешном завершении операции. Таким образом, пользователь может по своему желанию привязать нажатие на механическое устройство к платежам, совершаемыми с помощью электронной платежной карты, код которой был надлежащим образом затребован у компании-эмитента с использованием пользовательского устройства. Операторы, предлагающие сервисы по осуществлению электронных платежей в сети Интернет, благодаря взаимодействую с компанией-эмитентом карты смогут проверить, что идентификационный код платежной карты связан с пользовательским устройством, и запросить, чтобы пользователь совершил механическое действие, в результате чего только устройство, связанное с картой, может авторизовать платеж.

Существует вероятность того, что те же функции пользовательского устройства могут быть реализованы в устройстве мобильном связи, таком как мобильный телефон, смартфон или планшет. В этом случае устройство с ручным управлением можно соотнести с соответствующей «кнопкой», показанной на сенсорном экране и отображаемой средствами специального программного приложения, по сути имитирующего устройство, описанное в настоящем документе. После запуска приложения само устройство мобильной связи становится устройством для однозначной идентификации и проверки учетных данных пользователя, осуществляя таким образом подключение к центральной информационной системе посредством сети Интернет. Кроме того, программное обеспечение также предоставляет все средства, необходимые для записи кодов доступа к данным и персональных буквенно-цифровых кодов в самом программном обеспечении.

Согласно приведенному выше описанию, очевидно, что предложенное техническое решение не требует наличия специального программного обеспечения, которое позволяло бы напрямую преобразовывать закрытый IP-адрес, поскольку подключение к системе, описанной в настоящем документе, уже обеспечивает возможность идентификации сети.

Система и связанное с ней устройство идентификации и проверки пользователя имеют не только функцию маршрутизатора, но и функцию по идентификации пользователя с использованием однозначных ключей, имеющихся на самом устройстве. Во-вторых, способ получения доступа к контенту отличается от обычных способов, поскольку его реализуют за пределами сети Интернет: по сути обмен информацией не требует наличия браузера как в случае использования обычной виртуальной частной сети (VPN-сети).

Таким образом, элемент идентификации является персональным устройством, содержащим ключи для получения доступа к частной сети, являющейся внешней по отношению к сети Интернет, что позволяет идентифицировать отдельный структурный элемент.

Поэтому определена автономная самоподдерживающаяся система, которая работает параллельно сети Интернет и при этом также может использовать пространство, отведенное для сети Интернет.

Согласно приведенному выше описанию, следует понимать, что в настоящем изобретении решены все поставленные задачи, при этом в описанные варианты реализации могут быть внесены некоторые изменения без отклонения от объема защиты, заданного формулой изобретения.