Результат интеллектуальной деятельности: Способ обнаружения несанкционированного изменения в отношении хранилища сертификатов

Вид РИД

Изобретение

Область техники

Изобретение относится к способам обнаружения фактов неавторизированного доступа в компьютерную систему или сеть, либо несанкционированного управления ими.

Уровень техники

Использование цифровых подписей стало в свое время надежным средством для контроля целостности данных и аутентификации субъекта, подписавшего файл. Цифровая подпись - это электронная зашифрованная печать, удостоверяющая подлинность цифровых данных, таких как сообщения электронной почты, макросы или электронные документы. Подпись подтверждает, что данные предоставлены подписавшим их создателем и не были изменены. Чтобы создать цифровую подпись, нужен сертификат подписи, удостоверяющий субъект. Вместе с макросом или документом, заверенным цифровой подписью, также отправляется сертификат с открытым ключом. Сертификаты выпускаются центром сертификации и могут быть отозваны. Как правило, сертификат действителен в течение года, по истечении которого подписывающий должен продлить его или получить новый сертификат для удостоверения своей личности1(1Подробнее ГОСТ Р 34.10-2012 КРИПТОГРАФИЧЕСКАЯ ЗАЩИТА ИНФОРМАЦИИ Процессы формирования и проверки электронной цифровой подписи).

Цифровые подписи явились серьезной преградой для злоумышленников, привычные атаки, в том числе, и фишинг (англ. phishing от fishing «рыбная ловля, выуживание») стало осуществлять сложнее. Поэтому стали развиваться способы атак на электронную цифровую подпись и локальные хранилища сертификатов. Одной из таких атак является атака CertLock2(2Подробнее Lawrence Abrams CertLock Trojan Blocks Security Programs by Disallowing Their Certificates [Электронный ресурс] https://www.bleepingcomputer.com/news/security/certlock-trojan-blocks-security-programs-by-disallowing-their-certificates/) (от англ. Certification Lock «блокирование сертификата»). Указанная атака позволяет заблокировать доверенный сертификат в локальном хранилище сертификатов, в результате чего файлы, подписанные издателем сертификата, не могут быть запущены в соответствии с политиками операционной системы. Другим примером атаки является MITM атака на TLS3(3Подробнее Clemens Hlauschek, Markus Gruber, Florian Fankhauser, Christian Schanes Prying open Pandora's box: KCI attacks against TLS [Электронный ресурс] https://www.usenix.org/system/files/conference/woot15/woot15-paper-hlauschek.pdf) (англ. Man in the middle «человек посередине» или атака посредника). Для осуществления атаки злоумышленнику (атакуещему) необходимо установить специально изготовленный клиентский SSL-сертификат в локальное хранилище атакуемого, ключ от которого известен атакующему. В дальнейшем это позволяет «убедить» клиентское программное обеспечение в том, что оно взаимодействует с доверенным сервером, в то время как на самом деле коммуникация осуществляется с сетевым ресурсом злоумышленника.

В ответ на атаки разрабатываются средства защиты. Например, в публикации US 9282092 описывается способ определения доверия при осуществлении взаимодействия клиента с онлайн-ресурсом посредством проверки цепочки сертификатов и оценки их репутации, а в публикации US 8966659 описывается способ обнаружения мошеннических сертификатов при установке соединения с удаленным ресурсом, посредством сравнения полученного сертификата с доверенными сертификатами, полученными от того же ресурса ранее.

Существующие решения имеют слишком большой временной лаг в обнаружении осуществляемых атак, а также не позволяют противостоять атакам, которые непосредственно не связаны с подменой сертификатов.

Раскрытие изобретения

Настоящее изобретение предназначено для обнаружения несанкционированного изменения в отношении хранилища сертификатов на цифровом устройстве.

Технический результат настоящего изобретения заключается в обеспечении обнаружения несанкционированного изменения в отношении хранилища сертификатов на устройстве в режиме реального времени, который достигается при осуществлении способа обнаружения несанкционированного изменения в отношении хранилища сертификатов на устройстве в режиме реального времени, в котором отслеживают изменения в операционной системе устройства в отношении хранилища сертификатов и в процессе отслеживания обнаруживают изменение в отношении хранилища сертификатов на устройстве. Далее получают информацию о, по меньшей мере одном сертификате с которым связано изменение в отношении хранилища сертификатов и сравнивают полученную информацию о сертификате с аналогичной информацией об известных сертификатах, где в результате сравнения, обнаруживают несанкционированное изменение в отношении хранилища сертификатов на устройстве.

При осуществлении способа изменения в операционной системе в отношении хранилища сертификатов отслеживаются в режиме реального времени. Изменения в операционной системе устройства в отношении хранилища сертификатов могут отслеживаться через системный реестр или файловую систему.

Изменения в операционной системе в отношении хранилища сертификатов могут быть связаны с по меньшей мере:

• установкой сертификата;

• блокировкой сертификата;

• удалением сертификата.

В частном случае информация о сертификате является хешем сертификата, где полученный хеш сертификата сравнивается с хешами известных доверенных и недоверенных сертификатов.

В другом частном случае информация о сертификате преобразуется в N-мерный вектор и сравнение осуществляется посредством определения расстояния между полученным N-мерным вектором и N- мерными векторами известных доверенных и недоверенных сертификатов.

В частном случае изменение признается несанкционированным, когда на устройстве:

• установлен недоверенный сертификат;

• установлен неизвестный сертификат, где неизвестным считается сертификат, который отсутствует среди известных;

• заблокирован доверенный сертификат;

• удален доверенный сертификат.

Информация об известных сертификатах может храниться как в локальном хранилище, так и в удаленном хранилище. Информация о сертификате может добавляться в базу известных сертификатов после установки сертификата на одном из устройств, связанным с удаленным хранилищем, и построения для данного сертификата цепочки доверия.

Краткое описание чертежей

Сопровождающие чертежи включены для обеспечения дополнительного понимания изобретения и составляют часть описания, показывают варианты осуществления изобретения и совместно с описанием необходимы для объяснения признаков изобретения.

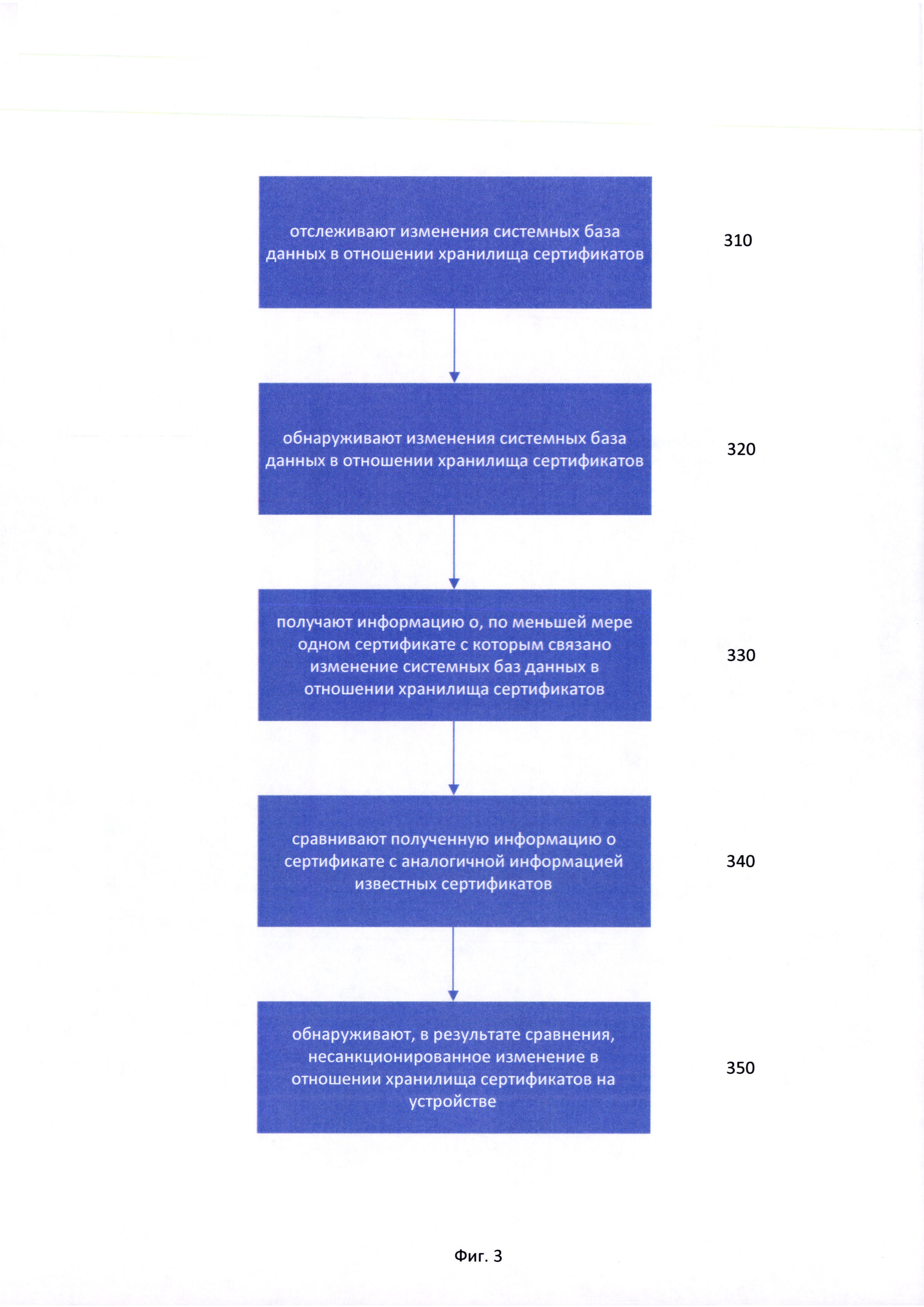

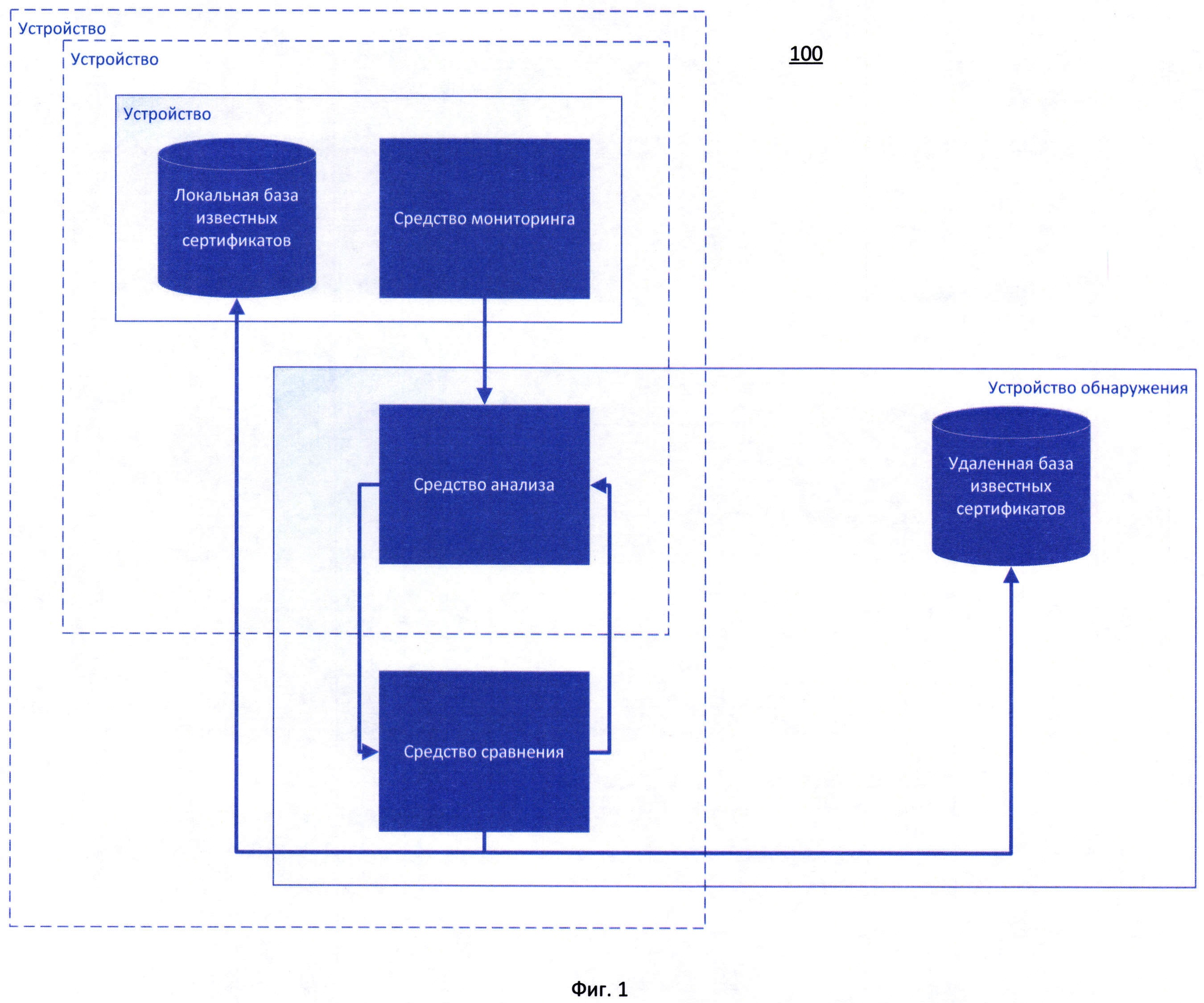

Фиг. 1 - изображает система обнаружения несанкционированного изменения в отношении хранилища сертификатов устройства.

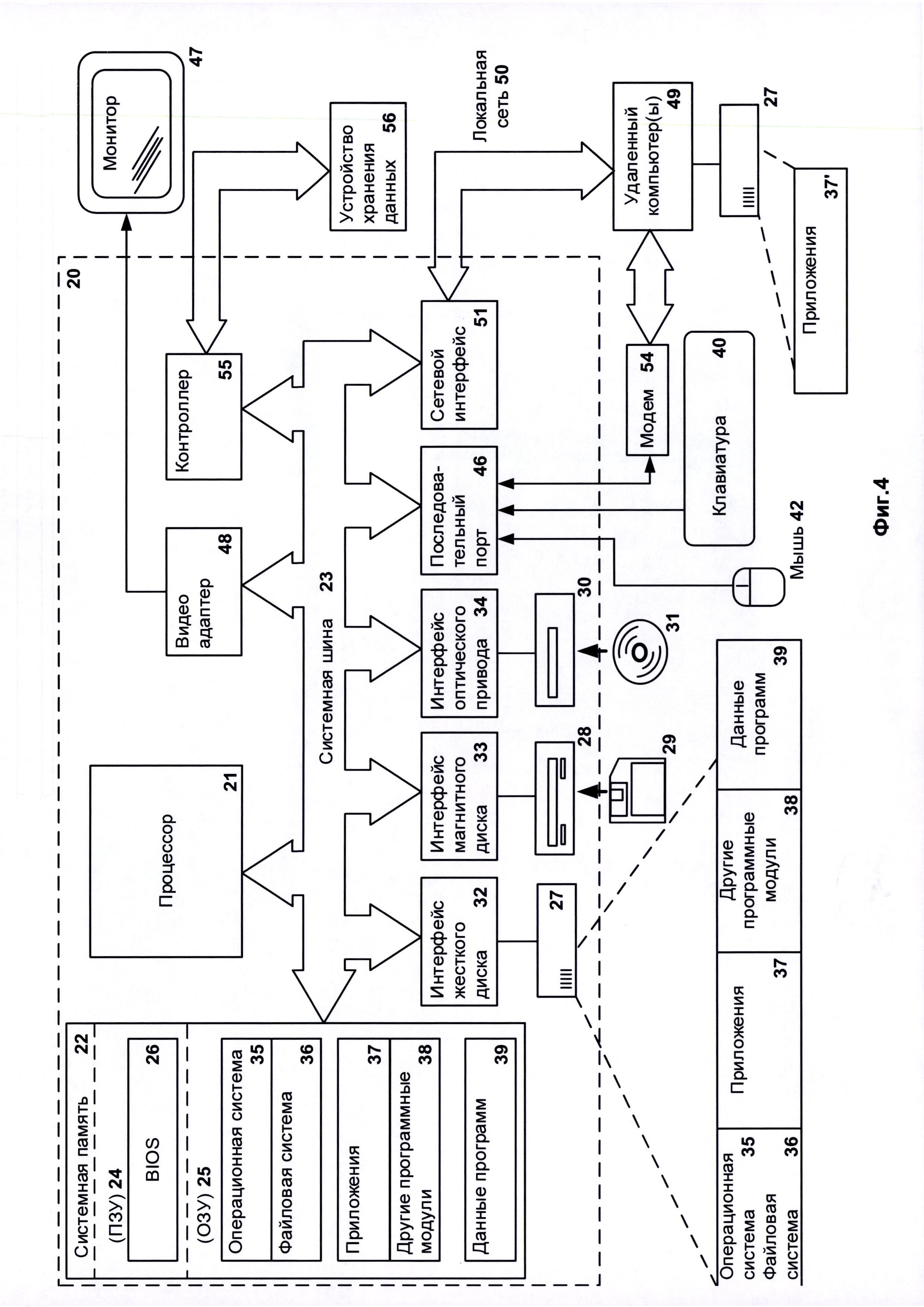

Фиг. 1а - изображает пример сертификата и цепочки доверия.

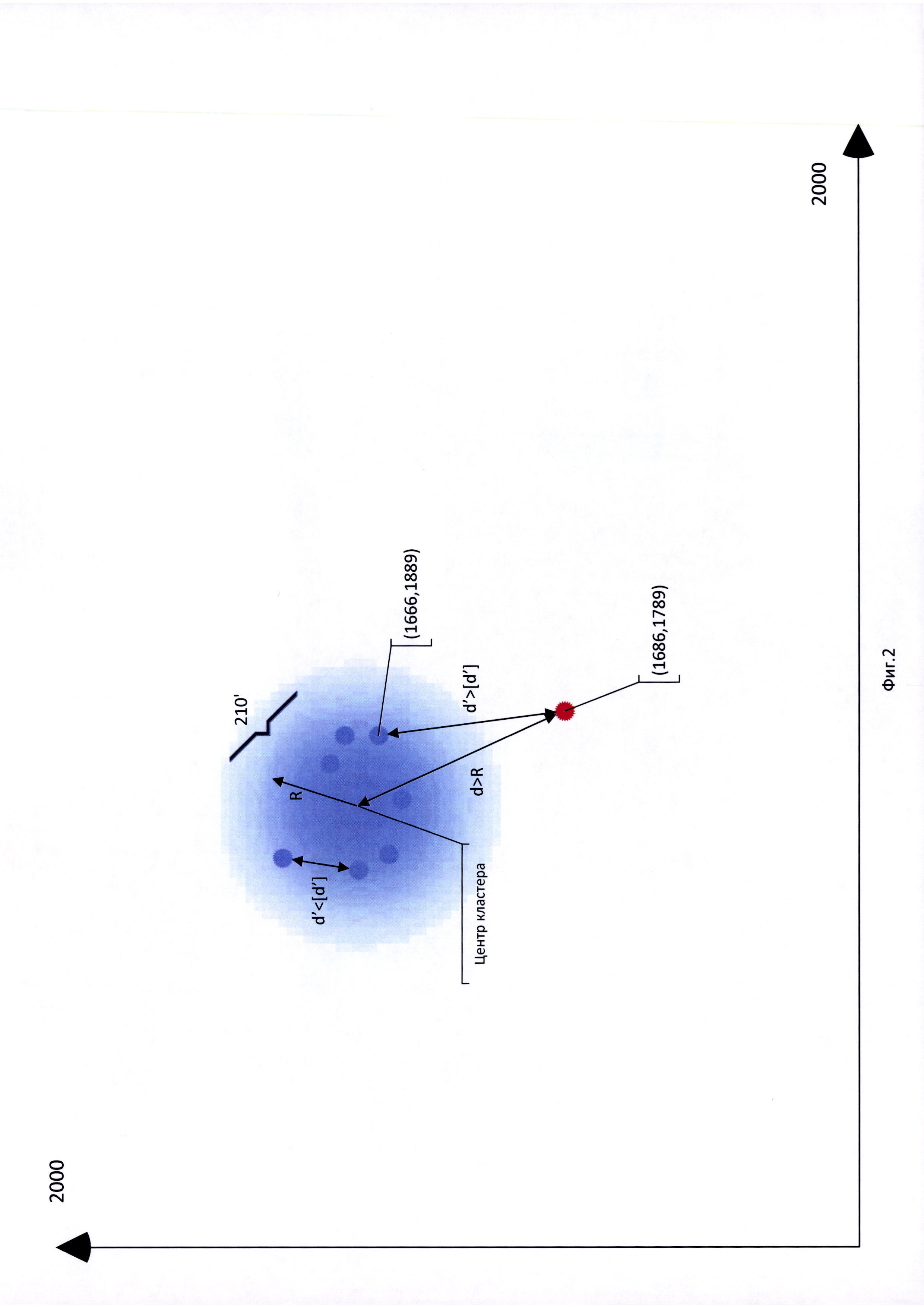

Фиг. 2 - изображает пример двумерного пространства.

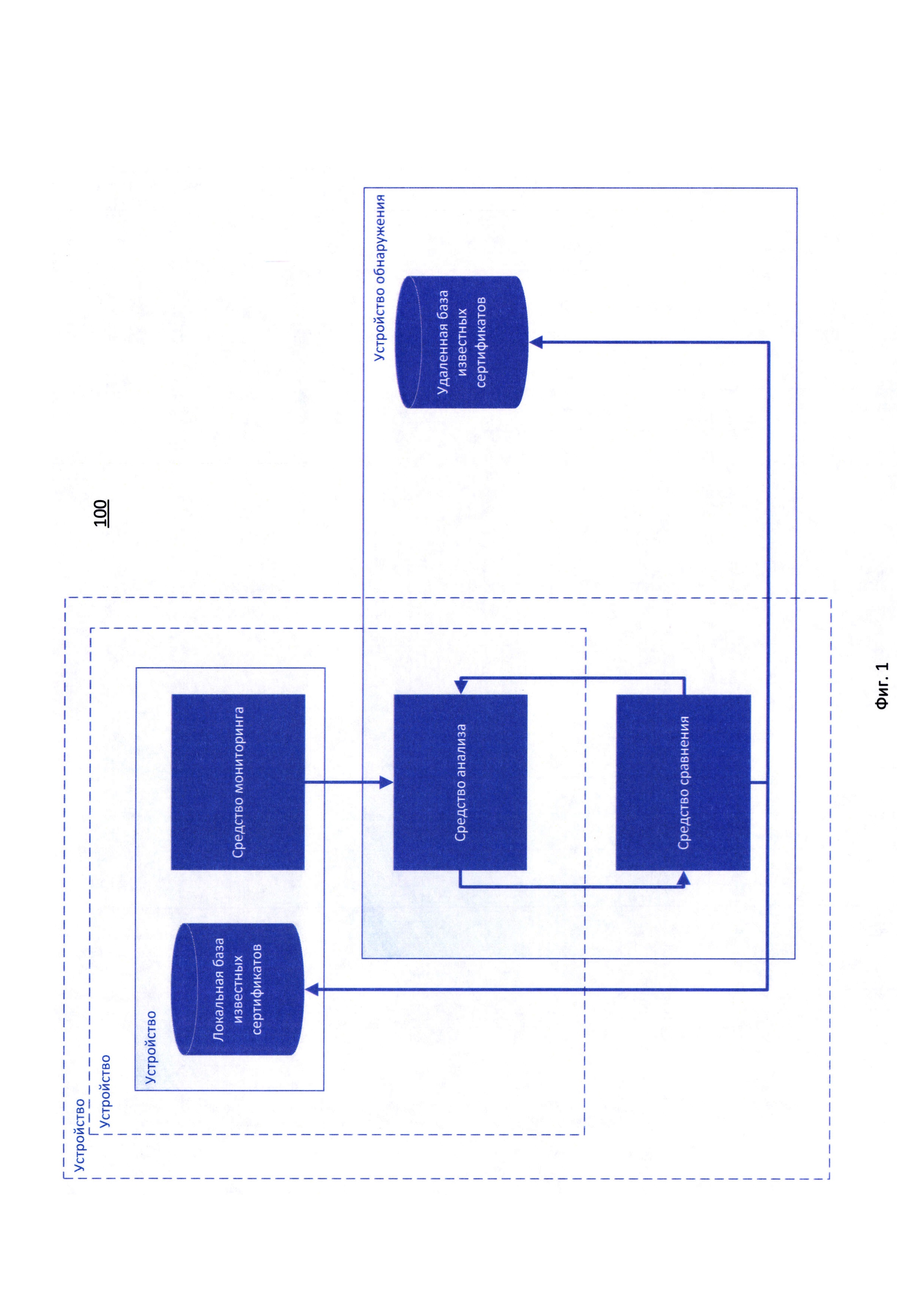

Фиг. 3 - изображает способ обнаружения несанкционированного изменения в отношении хранилища сертификатов устройства.

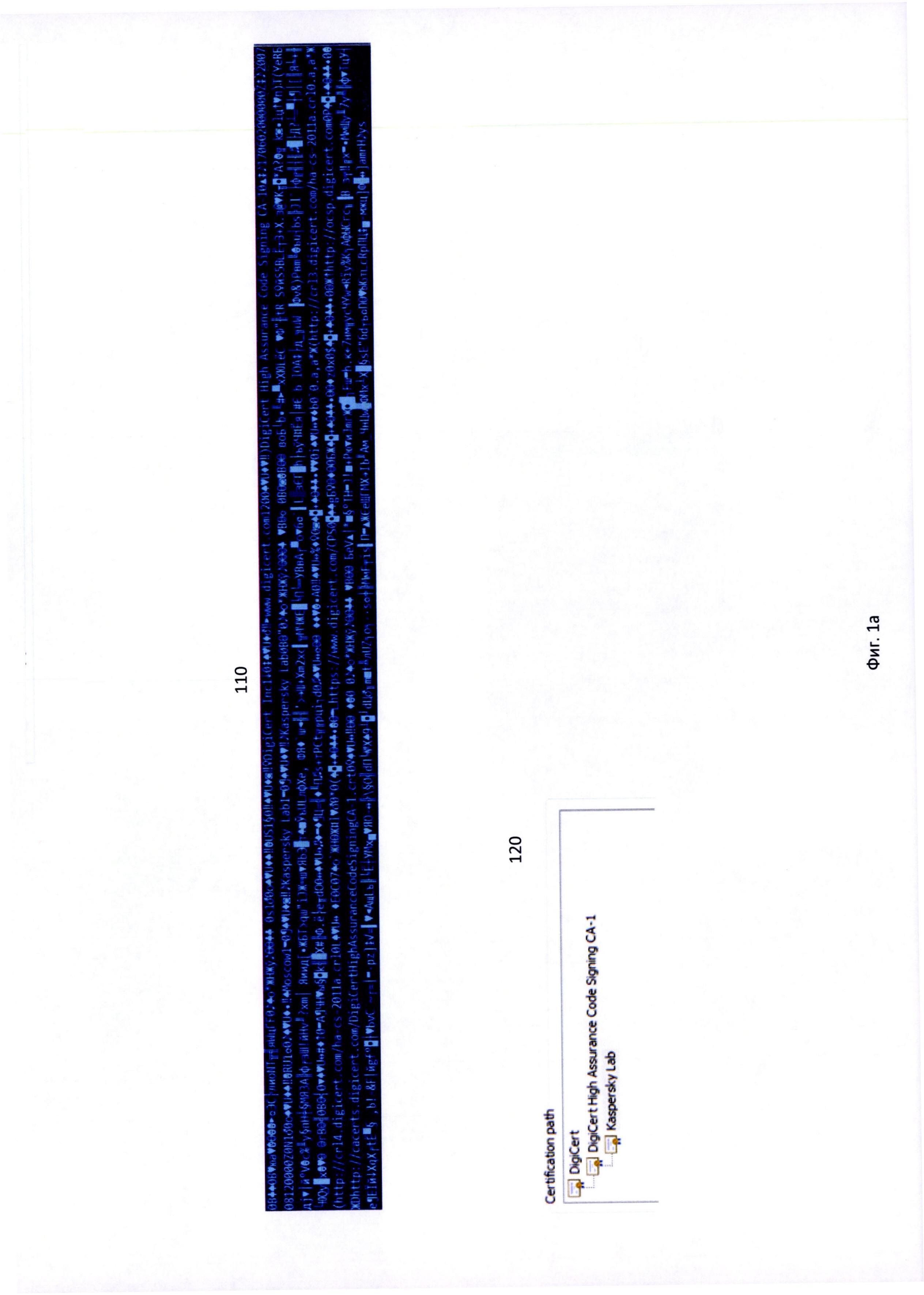

Фиг. 4 - изображает пример компьютерной системы общего назначения.

Осуществление изобретения

На Фиг. 1 изображена система обнаружения несанкционированного изменения в отношении хранилища сертификатов устройства 100. Система 100 включает по меньшей мере, средство мониторинга, средство анализа, средство сравнения и базу известных сертификатов. Средство мониторинга предназначено для отслеживания изменений в файловой системе и/или реестре) в отношении хранилища сертификатов на компьютерном устройстве (персональном компьютере, мобильном телефоне, планшете и т.д., далее просто устройство). Средство мониторинга в частном случае отслеживает записи в реестре и файловой системе, связанные с хранилищем сертификатов. Информация о любом изменении в отношении хранилища сертификатов на устройстве передается средству анализа, которое предназначено для определения характера изменений (классификации). Средство анализа разделяет изменение в отношении хранилища сертификатов по следующим классам:

• установка сертификата,

• удаление сертификата,

• блокировка сертификата.

Также средство анализа получает информацию о сертификате, с которым связаны изменения в отношении хранилища сертификатов и передает эту информацию средству сравнения. Средство сравнения предназначено для сравнения сертификата, с которым связаны изменения в хранилище сертификатов, с известными сертификатами из базы известных сертификатов системы 100, содержащей доверенные сертификаты, недоверенные сертификаты, отозванные сертификаты. Задача сравнения сертификатов определить статус сертификата (доверенный, недоверенный, отозванный, неизвестный), с которым связаны изменения. Сравнение может заключаться в определении как тождественности с известными сертификатами, так и похожести на них. Тождественные сертификаты - это идентичные сертификаты, совпадающие полностью (на 100 процентов), похожие сертификаты - это сертификаты, совпадение у которых по всем признакам суммарно менее 100 процентов, при этом по некоторым признакам совпадение может быть совпадение 100 процентов. Следовательно, результаты сравнения могут иметь следующий вид:

• сертификат является:

доверенным,

доверенным,

недоверенным,

недоверенным,

отозванным;

отозванным;

• сертификат похож на:

доверенный,

доверенный,

недоверенный,

недоверенный,

отозванный;

отозванный;

• сертификат неизвестен, где неизвестным считается сертификат, который отсутствует в базе известных сертификатов (не тождественен известным сертификатам и/или не похож на известные сертификаты).

Сравнение может осуществляться: при определении тождественности по хешам (син. отпечаток, англ. thumbprint) сертификатов; при определении похожести по N-мерным векторам сертификатов. Результаты сравнения средством сравнения передаются средству анализа. Средство анализа сопоставляет статус сертификата (результат сравнения сертификата средством сравнения системы 100) с классом изменений, осуществленных в отношении хранилища сертификатов, и обнаруживает несанкционированное изменение в отношении хранилища сертификатов на устройстве, в случае если по меньшей мере:

• установлен недоверенный сертификат;

• установлен неизвестный сертификат;

• заблокирован доверенный сертификат;

• удален доверенный сертификат.

База известных сертификатов системы 100 предназначена для хранения известных сертификатов и/или признаков известных сертификатов, кластеров, правил. Сертификаты могут храниться как индивидуально (не связано), так и в списке - упорядоченному по какому-либо признаку (например, владельцу сертификата) набору сертификатов. Частным случаем списков являются кластеры, которые хранят не сами сертификаты, а их отображения (англ. mapping) - N-мерные векторы. Таким образом, база известных сертификатов может хранить: непосредственно запрещенные сертификаты; запрещенные сертификаты в списках; отображения запрещенных сертификатов, например, в виде правил, связывающих общие признаки или в виде N-мерных векторов; отображения запрещенных сертификатов в кластерах. В том случае если база хранит отображение запрещенных сертификатов в N-мерных векторах и/или кластерах подразумевается, что база хранит модель N-мерного пространства запрещенных сертификатов.

Сертификат может добавляться в базу известных сертификатов, в том числе, средством анализа системы 100 после того, как данный сертификат устанавливается на одном из устройств, связанных с удаленной базой известных сертификатов. Средство анализа системы 100 добавляет сертификат в базу, если для сертификата строится цепочка доверия. В частном случае необходимо, чтобы упомянутый сертификат дополнительно был похож на известный доверенный сертификат. Например, на Фиг. 1а изображен сертификат 110, установленный в системе, и обнаруженный средством мониторинга системы 100, но по результатам сравнения, выполненного средством сравнения системы 100, обнаруживают, что данный сертификат неизвестен (отсутствует в базе известных сертификатов), но при этом похож на доверенный сертификат из базы известных сертификатов. Средство анализа системы 100 после того, как проверяет действительность сертификата (например, построив цепочку доверия 120), добавляет этот сертификат в базу известных сертификатов со статусом доверенный. В общем случае статус, присвоенный сертификату (доверенный, недоверенный, отозванный), определяется статусом сертификата, на который указанный сертификат похож.

N-мерный вектор сертификата - упорядоченный набор из n действительных чисел, где числа есть координаты вектора. Количество координат вектора называется размерностью вектора. Координаты определяют положение соответствующего сертификата или группы сертификатов от одного вида ресурсов (например, сети TOR) в N-мерном пространстве (на Фиг. 2 приведен пример двумерного пространства). Вектор получают преобразованием сведений о содержимом сертификата или группы сертификатов. Вектор отражает информацию о содержимом сертификата или группы сертификатов. В частном случае каждая координата отражает одну из характеристик сертификата, например, одна координата характеризует центр сертификации, другая владельца сертификата. Также числа могут отражать лексикографический порядок строковых параметров сертификатов или расстояние Левенштейна между строковыми параметрами разных элементов сертификата. Например, на Фиг. 2 изображены примеры векторов, в частности двумерные векторы с координатами (1666, 1889) и (1686, 1789)

Кластер - совокупность N-мерных векторов сертификатов. Перехваченный средством мониторинга системы 100 сертификат относится к некоторому кластеру, если расстояние от N-мерного вектора перехваченного сертификата до центра данного кластера меньше радиуса кластера в направлении N-мерного вектора. На Фиг. 2 показан пример кластера. В частном случае элемент относится к некоторому кластеру, если значение расстояния (на Фиг. 2 «d'») от N-мерного вектора сертификата до ближайшего N-мерного вектора элемента данного кластера меньше предельно допустимого (порогового значения расстояния [d']), или если значение расстояния (на Фиг. 2 «d») от N-мерного вектора сертификата до центра данного кластера меньше радиуса этого кластера. Например, расстояние от вектора (1666, 1889) до центра кластера меньше радиуса кластера, следовательно, сертификат или группа сертификатов, содержание которых отражает вектор принадлежат данному кластеру и напротив - расстояние от вектора (1686, 1789) до центра кластера больше и радиуса кластера, и расстояния до ближайшего N-мерного вектора больше порогового значения, следовательно, сертификат или группа сертификатов, содержание которых отражает вектор не принадлежат данному кластеру. Варианты расстояний для оценки близости:

• линейное расстояние;

• евклидово расстояние;

• квадрат евклидова расстояния;

• обобщенное степенное расстояние Минковского;

• расстояние Чебышева;

• манхэттенское расстояние.

Мера близости (степень сходства, коэффициент сходства) - безразмерный показатель для определения сходства сертификатов. Типы расстояний и меры близости являются метриками расстояния. Для определения меры близости используются меры:

• Охай;

• Жаккара;

• Сокала-Снита;

• Кульчинского;

• симметричная Дайса.

Центр кластера (центроид) - это среднее геометрическое место N мерных векторов в N-мерном пространстве. Для кластеров, состоящих из одного вектора, данный вектор будет являться центром кластера.

Радиус кластера (на Фиг. 2 «R») - максимальное расстояние N-мерных векторов, входящих в кластер, от центра кластера.

Система, изображенная на Фиг. 1, используется для осуществления способа обнаружения несанкционированного изменения в отношении хранилища сертификатов устройства. Процесс осуществления способа изображен на Фиг. 3. На этапе 310 средством мониторинга отслеживают изменения в файловой системе и/или системном реестре операционной системы устройства в отношении хранилища сертификатов. При их изменении (или попытке изменения) в отношении хранилища сертификатов на этапе 320 это изменение обнаруживают средством мониторинга и передают информацию о данном событии средству анализа. Далее на этапе 330 средством анализа получают информацию о, по меньшей мере, одном сертификате с которым связано изменение в файловой системе и/или системном реестре в отношении хранилища сертификатов и определяют класс изменения, где класс изменения определяется исходя из части системного реестра или файловой системы, в которой произошло изменение, и действия, которое явилось сущностью изменения (запись данных, удаление данных, перезапись данных). Полученная средством анализа системы 100 информация о сертификате передается средству сравнения, которым на этапе 340 сравнивают информацию о сертификате с аналогичной информацией об известных сертификатах. Средством сравнения на данном этапе устанавливается не только тождественность анализируемого сертификата известным, но и в частном случае определяется похожесть данного сертификата на известные сертификаты. Сравнение сертификатов может осуществляться на основе сравнения хешей сертификатов. В другом случае для сравнения используются N-мерные векторы, для этого из информации, которая получена от средства анализа и является набором признаков сертификата, средством сравнения формируется N-мерный вектор. Признаками сертификата могут быть:

• даты и время начала и окончания срока действия сертификата,

• владелец сертификата ключа подписи,

• открытый ключ,

• наименование и реквизиты центра сертификации,

• наименование криптографического алгоритма,

• информация об ограничении использования подписи,

• указание на страну выпуска сертификата,

• частотные характеристики символов сертификата,

• смещения строк в сертификате, их длина,

• и т.д.

Полученный N-мерный вектор сравнивается с N-мерными векторами известных сертификатов. При построении вектора в N-мерном пространстве для каждого признака при расчете координат могут использоваться разные веса, которые, например, определяются частотой встречаемости данного признака в сертификатах (ниже частота, больше вес). Также веса могут быть рассчитаны при помощи нейросетей, например, посредством использования метода обратного распространения ошибки совместно с методом градиентного спуска. При определении тождественности полученный N-мерный вектор сравнивается с N-мерными векторами известных сертификатов и сертификат признается известным, когда его полученный N-мерный вектор совпадает с N-мерным вектором известного сертификата в N-мерном пространстве. При определении похожести полученный вектор сравнивается (путем определения взаимного расстояния, например, между полученным вектором и центром кластера) с кластерами известных сертификатов. В результате сравнения перехваченный сертификат признается похожим на известные, когда:

- расстояние, между N-мерным вектором сертификата и центром по меньшей мере одного кластера в базе, в N-мерном пространстве, меньше радиуса этого кластеров; или

- мера близости между N-мерным вектором элемента и центром по меньшей мере одного кластера, в N-мерном пространстве, меньше порогового значения.

Средством сравнения системы 100 передают результаты сравнения средству анализа, где результатом сравнения является статус сертификата, а именно:

• полученный сертификат является:

доверенным,

доверенным,

недоверенным,

недоверенным,

отозванным;

отозванным;

• полученный сертификат похож на:

доверенный,

доверенный,

недоверенный,

недоверенный,

отозванный;

отозванный;

• полученный сертификат неизвестен.

На этапе 350 средством анализа сопоставляют класс изменения в файловой системе и/или системном реестре определенный на этапе 330 с результатами сравнения из этапа 340 и обнаруживают несанкционированное изменение в отношении хранилища сертификатов на устройстве, где изменение может признаваться несанкционированным, когда на устройстве:

• установлен недоверенный сертификат; или

• установлен неизвестный сертификат; или

• заблокирован доверенный сертификат; или

• заблокирован сертификат похожий на доверенный; или

• удален доверенный сертификат; или

• удален сертификат похожий на доверенный; или

• разблокирован недоверенный сертификат; или

• разблокирован отозванный сертификат; или

• разблокирован сертификат похожий на недоверенный.

Пример осуществления способа представлен далее. На устройстве функционирует средство мониторинга, которое отслеживает изменения, связанные с хранилищем сертификатов, в реестре и файловой системе. Средство мониторинга в процессе контроля обнаруживает обращение к ветке реестра

HKLM\SOFTWARE\Microsoft\SystemCertificates\Disallowed\Certificates\ и запись туда некоторых данных:

D1 DB DD 61 15 20 D2 С4 8F 51 05 А5 4F 02 08 IE 5Е 52 Е0 С7

Данные передаются средству анализа, где средство анализа в соответствии с назначением данной ветки (ветка хранит заблокированные сертификаты) определяет, что обнаруженное изменение относит к классу изменений - блокировка сертификатов, а записанные данные, соответствуют хешу сертификата. Хеш сертификата отправляют средству сравнения, которое сравнивает полученный хеш с отпечатками известных сертификатов. В результате сравнения средство сравнения обнаруживает такой хеш у доверенного сертификата «KasperskyLabsEnterpriseCA». Полученная информация отправляется средству анализа, которое формирует состояние, присваивая обнаруженному классу изменений статус сертификата «блокировка» (класс изменений) - доверенный сертификат (статус сертификата). Далее полученное состояние сравнивается с правилами, в которых к несанкционированным изменениям относят, в том числе, блокировку доверенного сертификата, и таким образом обнаруживается несанкционированное изменение в отношении хранилища сертификатов на устройстве.

Устанавливать похожесть для сертификатов, которые не обнаружены в базе известных сертификатов, необходимо, чтобы избежать ошибок, когда неизвестным будет признан доверенный сертификат или неизвестным будет признан недоверенный сертификат. Поэтому в случае, когда для сертификата построена цепочка доверия, но сертификат отсутствует среди известных сертификатов устанавливается похожесть сертификата и, как указывалось выше, если сертификат окажется похожим на доверенный и действительный (цепочка доверия выстраивается), сертификат признается доверенным и добавляется в базу известных сертификатов.

Под средством мониторинга, средством сравнения, средством анализа в настоящем изобретении понимаются реальные устройства, системы, компоненты, группа компонентов, реализованные с использованием аппаратных средств, таких как интегральные микросхемы (англ. application-specific integrated circuit, ASIC) или программируемой вентильной матрицы (англ. field-programmable gate array, FPGA) или, например, в виде комбинации программных и аппаратных средств, таких как микропроцессорная система и набор программных инструкций, а также на нейроморфных чипах (англ. neurosynaptic chips) Функциональность указанных средств может быть реализована исключительно аппаратными средствами, а также в виде комбинации, где часть функциональности реализована программными средствами, а часть аппаратными. В некоторых вариантах реализации средства могут быть исполнены на процессоре компьютера общего назначения (например, который изображен на Фиг. 4). Базы данных могут быть реализованы всеми возможными способами и содержаться как на одном физическом носителе, так и на разных, располагаться как локально, так и удаленно.

Фиг. 4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 4. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.