Результат интеллектуальной деятельности: Способ скрытного информационного обмена

Вид РИД

Изобретение

Изобретение относится к области телекоммуникаций, а именно к способам скрытой передачи информации по множеству открытых каналов связи и может найти применение в системах связи для передачи цифровой информации с высокой степенью конфиденциальности в целях скрытия факта ее передачи.

Интенсивное развитие технологий цифровой обработки сигналов, постоянное совершенствование вычислительной техники и конвергенция телекоммуникационных сетей ставят решение задачи конфиденциальности данных, а также надежной защиты передаваемой информации и прав на нее на одно из приоритетных мест. Среди прочих перспективных направлений обеспечения информационной безопасности все большей популярностью пользуются различные по технологии стеганографические способы скрытой передачи информации, среди которых можно выделить следующие основные направления:

- классическая стеганография, которая включает в себя «некомпьютерные методы»;

- компьютерная стеганография, предполагающая использование свойств форматов данных;

- цифровая стеганография, основанная на избыточности пересылаемых мультимедийных данных [Грибунин В.Г., Оков И.Н., Туринцев И.В. Цифровая стеганография. - М.: Солон-Пресс, 2009, 272 с.].

В настоящее время наиболее широкое распространение получили компьютерная и цифровая стеганография, которые подразделяются на три направления:

- встраивание скрытых каналов передачи информации (целью является скрытие факта передачи информации);

- встраивание цифровых водяных знаков (ЦВЗ) (цель состоит в подтверждении подлинности передаваемых данных и в подтверждении несанкционированного доступа к ним);

- встраивание идентификационных номеров (цифровые отпечатки пальцев), с целью скрытой аннотации и аутентификации передаваемой информации.

Поскольку пропускная способность канала связи напрямую зависит от избыточности контейнера, то наиболее применимыми в интересах организации скрытой передачи информации являются подвижные изображения.

Процесс выбора контейнера встраивания скрываемой информации, а также модели этих процессов в общем виде описаны в работах [Грибунин В.Г., Оков И.Н., Туринцев И.В. Цифровая стеганография. - М.: Солон-Пресс, 2009, 272 с.; Конахович Г.Ф., Пузыренко А.Ю. Компьютерная стеганография. Теория и практика. К.: МК-Пресс, 2006, 288 с.]

Часто используют следующий принцип встраивания данных. Практически любой контейнер в результате обработки может быть представлен последовательностью из N бит. Процесс сокрытия информации начинается с определения бит контейнера, которые можно заменить битами встраиваемой последовательности без внесения заметных искажений в контейнер. Одним из первых методов встраивания стеговложения основан на замене наименее значащего бита контейнера (НЗБ).

Известен способ скрытой передачи информации [Патент 2552145, Российская Федерация, МПК G06F 21/10 (2013.01), H04N 7/08 (2006.01), H04L 9/00 (2006.01). Способ скрытой передачи информации. / Баленко О.А., Кирьянов А.В., Нижегородов А.В., Стародубцев Г.Ю., Стародубцев Ю.И., Ядров А.Н. - 2013108788/08, заявл. 26.02.2013; опубл. 10.06.2015, бюл. №16.], заключающийся в том, что формируют массив {F} для запоминания флаговых значений, записывают полученные флаговые значения в массив {F} после сравнения части битов байта сигнала цифрового изображения и битов сигнала сообщения, считывают флаговые значения из массива {F}, формируют маркерный пакет сообщения, для чего записывают в информационное поле пакета флаговые значения из массива {F}, передают маркерный пакет и пакет с цифровым изображением по разным каналам связи.

Недостатком способа является потребность в наличии множества каналов связи, что не всегда возможно.

Известен способ стеганографического преобразования блоков двоичных данных [Патент 2257010, Российская Федерация, МПК H04L 9/00 (2000.01). Способ стеганографического преобразования блоков двоичных данных. / Аграновский А.В., Балакин А.В., Репалов С.А., Хади Р.А. - 2002107479/09, заявл. 27.10.2003; опубл. 20.07.2005, бюл. №20], заключающийся в том, что на передающей стороне исходное двоичное сообщение скрывается в модифицированном контейнере с помощью прямого стеганографического преобразования, зависящее от секретного ключа, состоит в преобразовании F1(m), результатом действия которого на исходное двоичное сообщение является русскоязычный текст, однозначно определяющий исходное двоичное сообщение, на приемной стороне обратное стеганографическое преобразование состоит в применении преобразования F1-1(b), зависящего от секретного ключа к, при этом в качестве преобразования F1 выбирается такое преобразование, которое путем конкатенации шаблонов предложений создает шаблон-текст с количеством ссылок, равным количеству блоков исходного двоичного сообщения, и заменяет ссылки определенными в них словоформами из соответствующих словарей, преимущественно ссылка заменяется на словоформу, которой соответствует двоичный вектор mi⊕F2(i), где i - номер блока исходного двоичного сообщения, а в качестве преобразования F1-1 выбирается преобразование, которое разбивает текст b на слова, затем поочередно сравнивает их со всеми словоформами из словарей и в случае совпадения слова из текста и слова из словаря к выходной двоичной последовательности добавляют двоичный блок длиной q бит, равный mi⊕F2(i), где i - номер добавляемого блока, mi - двоичный блок, соответствующий совпавшему слову. В качестве преобразования F2 выбирается функция линейного конгруэнтного преобразования вида F(x)=ax+Qmod с начальным значением, зависящим от заданного секретного ключа, где константы а и Q выбираются так, чтобы генерируемая последовательность не обладала периодом максимальной длины, а константа с выбирается равной 2q.

Недостатком способа является модификация исходного контейнера, что позволяет выявить факт стеганографической передачи.

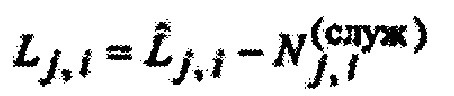

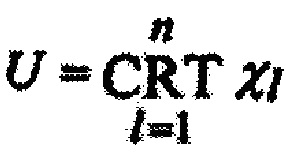

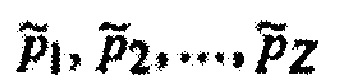

Известен способ безопасного кодирования информации для ее передачи по открытым каналам связи методами стеганографии [Патент 2649753, Российская Федерация, МПК H04L 9/00 (2006.01). Способ безопасного кодирования информации для ее передачи по открытым каналам связи методами стеганографии. / Рябинин Ю.Е., Финько О.А., Самойленко Д.В., - 2016131813, заявл. 02.08.2016; опубл. 04.04.2018, бюл. №10], заключающийся в том, что осуществляют обмен между корреспондентами секретными ключами Kшифр и Kстег, открытое сообщение Mj может быть предварительно зашифровано с использованием ключа шифрования Kшифр, получают криптограмму Cj, которую далее передают указанным способом, также между корреспондентами осуществляется обмен двумя таблицами пронумерованных попарно простых модулей (оснований), таблица №1: p1, р2, …, pv - V информационных модулей, и таблица №2:  служебных модулей, выполняют анализ поступающих Z контейнеров, на основании которого определяют максимальное количество бит (отсчетов)

служебных модулей, выполняют анализ поступающих Z контейнеров, на основании которого определяют максимальное количество бит (отсчетов)  одного контейнера, обеспечивающее безопасное встраивание информации методами стеганографии, в

одного контейнера, обеспечивающее безопасное встраивание информации методами стеганографии, в  резервируется фиксированное количество бит

резервируется фиксированное количество бит  , необходимых для встраивания служебной информации

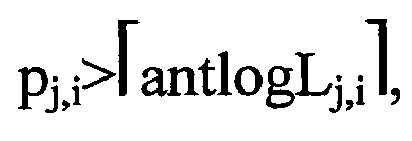

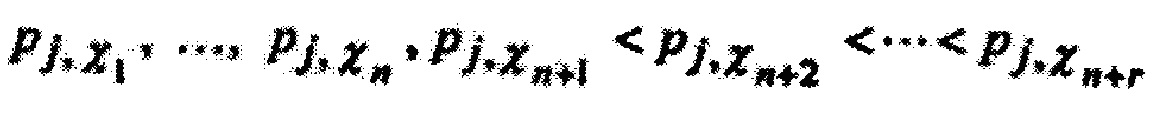

, необходимых для встраивания служебной информации  , осуществляют перегруппировку полученного массива, элементами которого станут значения Lj,i таким образом, что r наибольших Lj,i выстраивают справа по возрастанию, а порядок следования n оставшихся Lj,i оставляют без изменения, причем n+r=Z и данные о первоначальном значении порядковых номеров, соответствующих естественному порядку следования контейнеров, сохраняются, из таблицы №1 производят выбор n попарно простых модулей по условию

, осуществляют перегруппировку полученного массива, элементами которого станут значения Lj,i таким образом, что r наибольших Lj,i выстраивают справа по возрастанию, а порядок следования n оставшихся Lj,i оставляют без изменения, причем n+r=Z и данные о первоначальном значении порядковых номеров, соответствующих естественному порядку следования контейнеров, сохраняются, из таблицы №1 производят выбор n попарно простых модулей по условию  а r проверочных модулей выбирают следующие по порядку, по возрастанию

а r проверочных модулей выбирают следующие по порядку, по возрастанию  , где χ1, χ2, χ3, …, χZ - номера модулей из таблицы №1, далее получают информационные вычеты

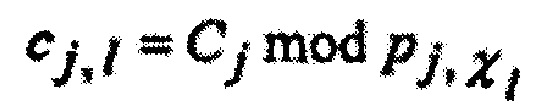

, где χ1, χ2, χ3, …, χZ - номера модулей из таблицы №1, далее получают информационные вычеты  по правилу:

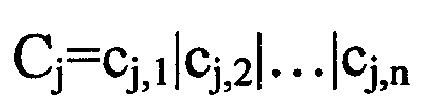

по правилу:  , так что фрагмент передаваемой информации Cj есть результат конкатенации n вычетов

, так что фрагмент передаваемой информации Cj есть результат конкатенации n вычетов  , и получают избыточные вычеты cj,n+1, …, cj,n+r по правилу:

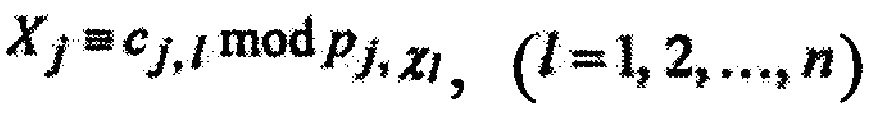

, и получают избыточные вычеты cj,n+1, …, cj,n+r по правилу:  , где Xj является решением системы сравнений

, где Xj является решением системы сравнений  по правилу:

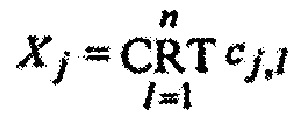

по правилу:  no n известным номерам модулей выполняют расширение модулярного кода, принимая номера χ1, χ2, χ3, …, χZ модулей за вычеты модулярного кода по системе попарно простых модулей из таблицы №2, находят избыточные вычеты uj,n+1, …, uj,n+r по правилу:

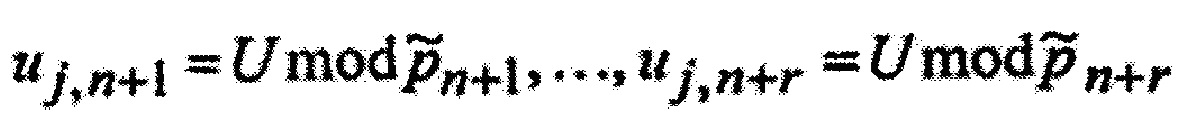

no n известным номерам модулей выполняют расширение модулярного кода, принимая номера χ1, χ2, χ3, …, χZ модулей за вычеты модулярного кода по системе попарно простых модулей из таблицы №2, находят избыточные вычеты uj,n+1, …, uj,n+r по правилу:  , где

, где  по системе модулей

по системе модулей  из таблицы №2, далее определяют номера контейнеров, которым соответствуют избыточные вычеты и порядок их следования в модулярном коде {Nj,1, …, Nj,t}, объединяют полезную и служебную информации, формируя тем самым двоичные блоки

из таблицы №2, далее определяют номера контейнеров, которым соответствуют избыточные вычеты и порядок их следования в модулярном коде {Nj,1, …, Nj,t}, объединяют полезную и служебную информации, формируя тем самым двоичные блоки  , выполняют обратную сортировку блоков

, выполняют обратную сортировку блоков  , восстанавливая порядок их следования в соответствии с естественным порядком следования контейнеров αj,1, αj,2, …, αj,Z, и по ключу для стеганографического преобразования Kстег встраивают информационные блоки в Z контейнеров методами стеганографии, передают их в канал связи.

, восстанавливая порядок их следования в соответствии с естественным порядком следования контейнеров αj,1, αj,2, …, αj,Z, и по ключу для стеганографического преобразования Kстег встраивают информационные блоки в Z контейнеров методами стеганографии, передают их в канал связи.

Недостатком способа является необходимость использования дополнительного канала связи для передачи секретных ключей и таблиц.

Таким образом, существующие способы скрытного информационного обмена и те которые используются в практике, не обеспечивают должного уровня скрытия факта передачи, требуют дополнительных каналов связи и высокого уровня предварительной, взаимной информированности корреспондентов.

Анализ и обобщение теоретических основ стеганографии [Грибунин В.Г., Оков И.Н., Туринцев И.В. Цифровая стеганография. - М: Солон-Пресс, 2009, 272 с. / Конахович Г.Ф., Пузыренко А.Ю. Компьютерная стеганография. Теория и практика. К.: МК-Пресс, 2006, 288 с. / Аграновский А.В., Балакин А.В., Грибунин В.Г., Сапожников С.А., Стеганография, цифровые водяные знаки и стегоанализ. Монография. - М.: Вузовская книга, 2009. - 220 с.] и известных способов [Патент 2552145, Российская Федерация, МПК G06F 21/10 (2013.01), H04N 7/08 (2006.01), H04L 9/00 (2006.01). Способ скрытой передачи информации. / Баленко О.А., Кирьянов А.В., Нижегородов А.В., Стародубцев Г.Ю., Стародубцев Ю.И., Ядров А.Н. - 2013108788/08, заявл. 26.02.2013; опубл. 10.06.2015, бюл. №16. / Патент 2257010, Российская Федерация, МПК H04L 9/00 (2000.01). Способ стеганографического преобразования блоков двоичных данных. / Аграновский А.В., Балакин А.В., Репалов С.А., Хади Р.А. - 2002107479/09, заявл. 27.10.2003; опубл. 20.07.2005, бюл. №20. / Патент 2649753, Российская Федерация, МПК H04L 9/00 (2006.01). Способ безопасного кодирования информации для ее передачи по открытым каналам связи методами стеганографии. / Рябинин Ю.Е., Финько О.А., Самойленко Д.В., - 2016131813, заявл. 02.08.2016; опубл. 04.04.2018, бюл. №10] реализации скрытного информационного обмена позволил выявить базовые категории стеганографии, а именно исходное сообщение, которое необходимо скрытно передать и контейнер, тем или иным способом участвующий в переносе исходного сообщения из точки «А» в точку «В». Как правило, исходное сообщение и контейнер представляются в двоичном коде.

В этой связи в качестве прототипа использована традиционная последовательность действий, применяемая в цифровой стеганографии [Грибунин В.Г., Оков И.Н., Туринцев И.В. Цифровая стеганография. - М.: Солон-Пресс, 2009, 272 с. / Конахович Г.Ф., Пузыренко А.Ю. Компьютерная стеганография. Теория и практика. К.: МК-Пресс, 2006, 288 с. / Аграновский А.В., Балакин А.В., Грибунин В.Г., Сапожников С.А., Стеганография, цифровые водяные знаки и стегоанализ. Монография. - М.: Вузовская книга, 2009. - 220 с.] и известных способов [Патент 2552145, Российская Федерация, МПК G06F 21/10 (2013.01), H04N 7/08 (2006.01), H04L 9/00 (2006.01). Способ скрытой передачи информации. / Баленко О.А., Кирьянов А.В., Нижегородов А.В., Стародубцев Г.Ю., Стародубцев Ю.И., Ядров А.Н. - 2013108788/08, заявл. 26.02.2013; опубл. 10.06.2015, бюл. №16. / Патент 2257010, Российская Федерация, МПК H04L 9/00 (2000.01). Способ стеганографического преобразования блоков двоичных данных. / Аграновский А.В., Балакин А.В., Репалов С.А., Хади Р.А. - 2002107479/09, заявл. 27.10.2003; опубл. 20.07.2005, бюл. №20. / Патент 2649753, Российская Федерация, МПК H04L 9/00 (2006.01). Способ безопасного кодирования информации для ее передачи по открытым каналам связи методами стеганографии. / Рябинин Ю.Е., Финько О.А., Самойленко Д.В., - 2016131813, заявл. 02.08.2016; опубл. 04.04.2018, бюл. №10], а именно:

В точке А (на передающей стороне):

задают скрываемое двоичное сообщение, предназначенное для передачи из точки «А» в точку «В»;

формируют базу данных контейнеров, состоящую из К двоичных цифровых файлов;

разбивают скрываемое двоичное сообщение на К n-длинных блоков;

выбирают контейнер для встраивания n-длинного блока скрываемого двоичного сообщения;

встраивают n-длинный блок скрываемого двоичного сообщения в выбранный контейнер;

передают контейнер по каналу связи в точку Б (получателю сообщения);

В точке Б (на приемной стороне):

принимают контейнер и извлекают скрываемое сообщение.

Общими недостатком всех способов, в том числе прототипа, является невозможность обеспечения скрытного информационного обмена, в силу внесения изменений (преобразований) в цифровой файл-контейнер, которые могут быть детектированы с помощью известных программных продуктов стеганоанализа [ImageSpyer G2, StegoTC G2 ТС, RedJPEG].

Техническим результатом заявленного технического решения является повышение скрытности информационного обмена за счет отсутствия преобразования исходного цифрового файла-контейнера при передаче скрываемых сообщений.

Технический результат достигается путем анализа и выбора из множества вариантов потенциальных цифровых контейнеров требуемого (с заданным количеством идентичных кодов), последовательной передачи контейнеров, содержащих элементы скрываемого сообщения, без их предварительного преобразования.

Технический результат достигается тем, что в известном способе, заключающемся в том, что что задают скрываемое двоичное сообщение М ограниченной длины, разбивают скрываемое двоичное сообщение на К n-длинных блоков, формируют базу данных любых двоичных цифровых файлов Fj, отличающийся тем, что на передающей стороне формируют полное множество n-длинных бинарных комбинаций {n}, для каждого двоичного цифрового файла Fj определяют количество повторений  каждой n-длинной бинарной комбинации, строят вариационный ряд Pj n-длинных бинарных комбинаций по частоте их повторения, последовательно вместо каждого из K n-длинных блоков скрываемого двоичного сообщения по каналу связи передают двоичный цифровой файл Fj, где ni-й член вариационного ряда совпадает с K-м n-длинным блоком скрываемого сообщения М, на приемной стороне принимают двоичный цифровой файл Fj, определяют количество повторений

каждой n-длинной бинарной комбинации, строят вариационный ряд Pj n-длинных бинарных комбинаций по частоте их повторения, последовательно вместо каждого из K n-длинных блоков скрываемого двоичного сообщения по каналу связи передают двоичный цифровой файл Fj, где ni-й член вариационного ряда совпадает с K-м n-длинным блоком скрываемого сообщения М, на приемной стороне принимают двоичный цифровой файл Fj, определяют количество повторений  каждой n-длинной бинарной комбинации в принятом файле Fj, строят вариационный ряд Pj n-длинных бинарных комбинаций по частоте их повторения, формируют скрываемое двоичное сообщение М путем последовательной записи ni-х членов вариационного ряда каждого принимаемого цифрового двоичного файла Fj.

каждой n-длинной бинарной комбинации в принятом файле Fj, строят вариационный ряд Pj n-длинных бинарных комбинаций по частоте их повторения, формируют скрываемое двоичное сообщение М путем последовательной записи ni-х членов вариационного ряда каждого принимаемого цифрового двоичного файла Fj.

В частном случае технический результат достигается тем, что порядковый номер члена вариационного ряда изменяется по заданному алгоритму с заданной периодичностью.

В другом частном случае технический результат достигается тем, что дополнительно двоичный цифровой файл, контейнера, разбивают на r-блоков.

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного способа, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности "изобретательский уровень".

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие способ.

Заявленный способ поясняется чертежами, на которых показано:

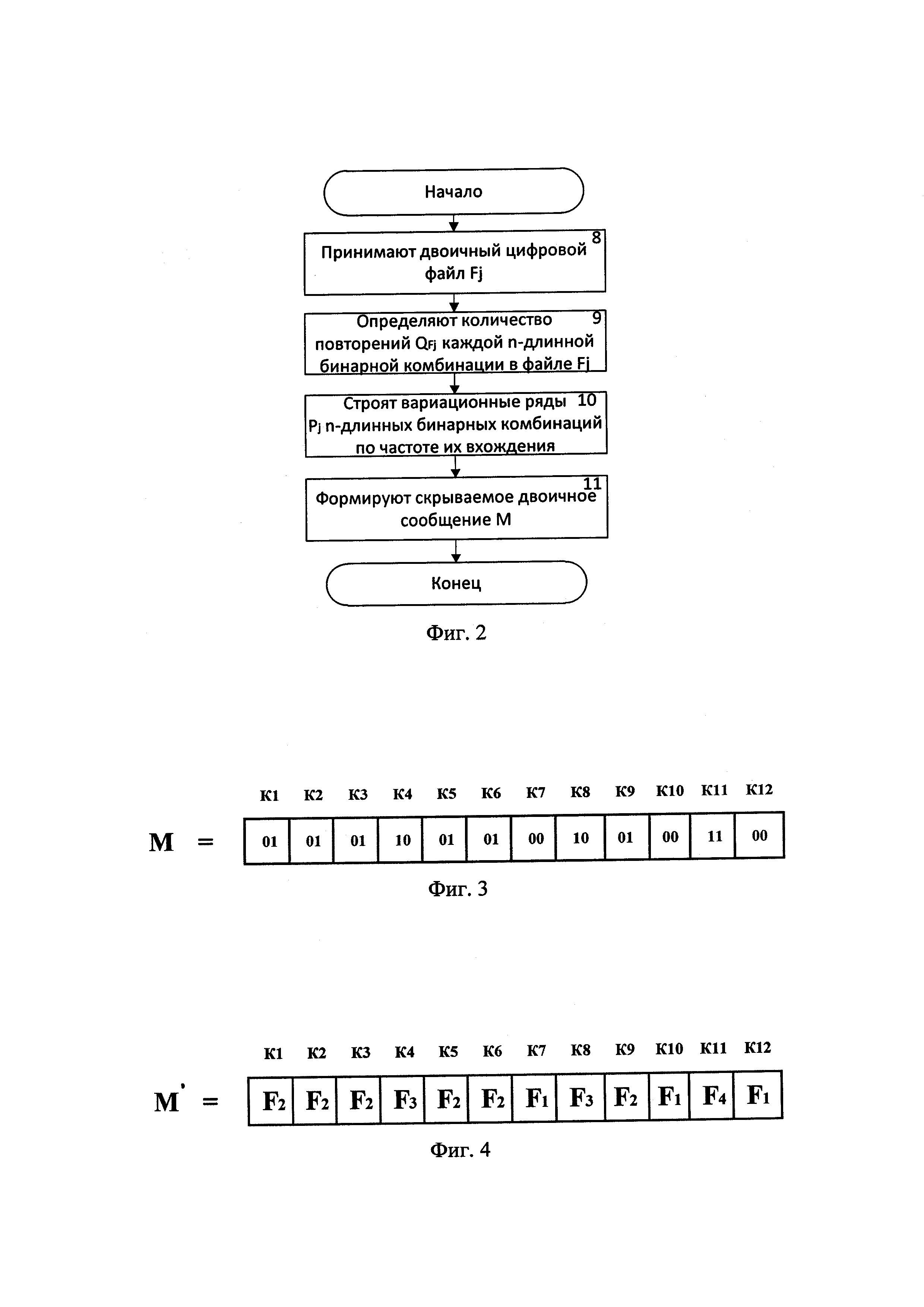

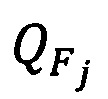

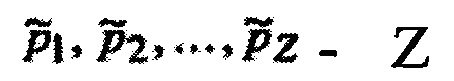

фиг. 1 - блок-схема алгоритма, реализующего заявленный способ скрытой передачи информации;

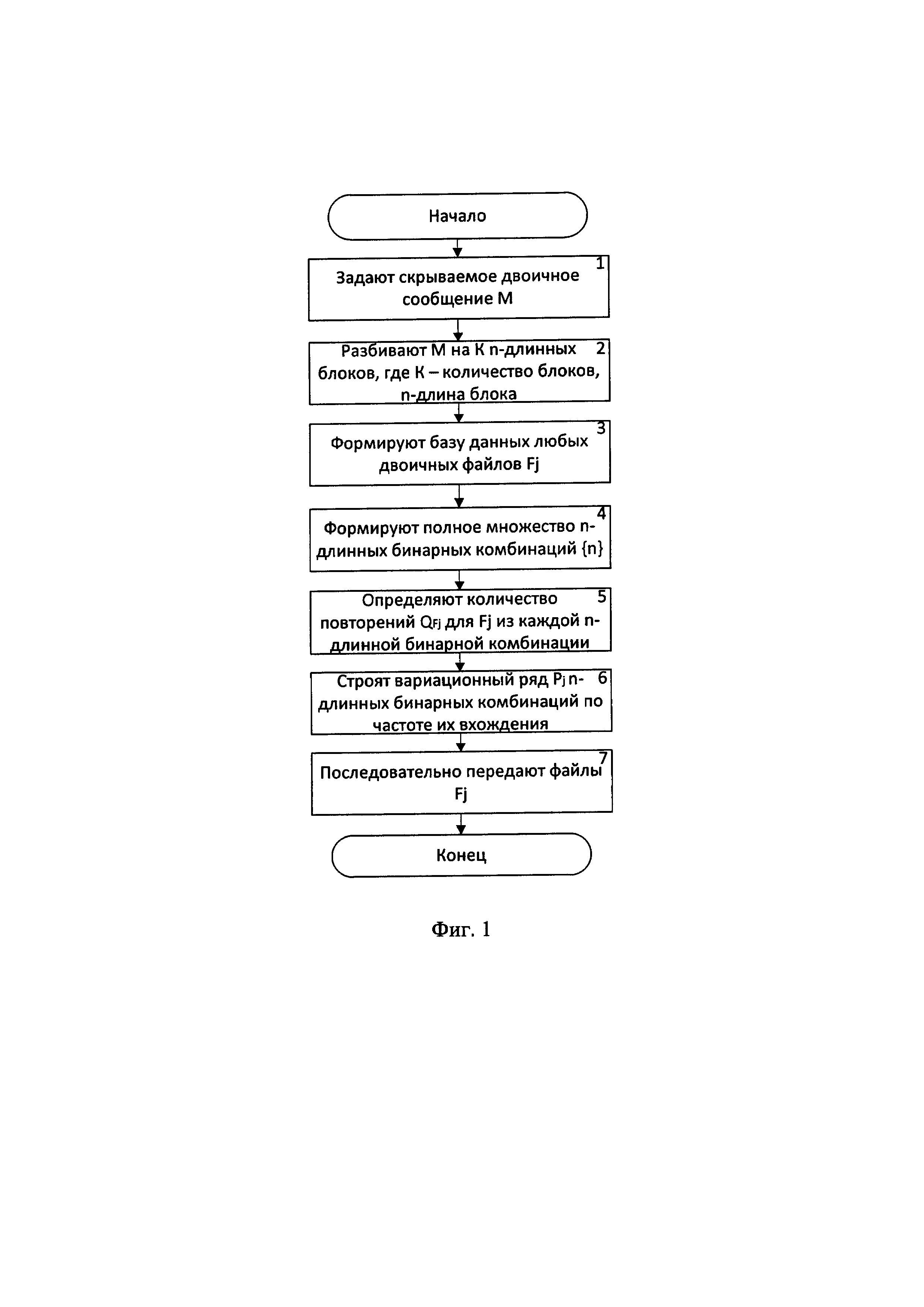

фиг. 2 - блок-схема алгоритма, реализующего способ приема сообщения из двоичного цифрового файла;

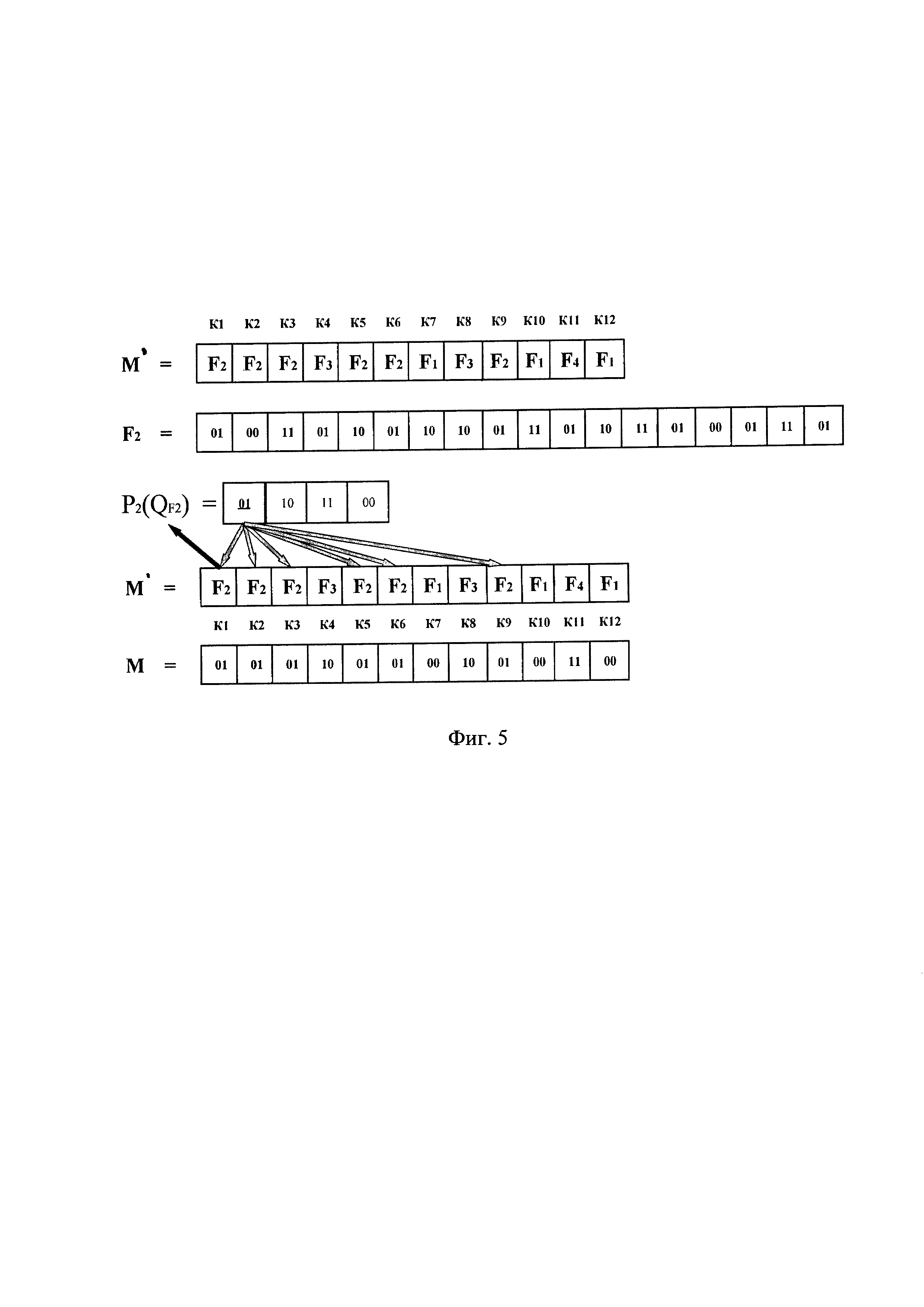

фиг. 3 - пример разбития скрываемого двоичного сообщения М на K n-длинных блоков;

фиг. 4 - пример последовательности цифровых файлов для передачи скрываемого сообщения.

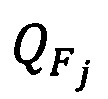

фиг. 5 - пример порядка формирования скрываемого двоичного сообщения получателем.

Способ скрытного информационного обмена, заключается в том, что на передающей стороне:

Задают скрываемое двоичное сообщение М (фиг. 1, блок 1) ограниченной длины.

Например, пусть скрываемое сообщение «mic», представляется в двоичном виде в виде 24-элементной кодовой комбинации - 010101100101001001001100.

Разбивают скрываемое двоичное сообщение М на K n-длинных блоков (фиг. 1, блок 2, фиг. 3).

На фиг. 3 скрываемое двоичное сообщение М, представленное в виде 24-элементной кодовой комбинации 010101100101001001001100, разбивают на блоки K1, К2, К3…К12 длиной n=2. В данном случае количество блоков К равно 12.

Формируют базу данных любых двоичных цифровых файлов Fj (фиг. 1, блок 3), которые будут выполнять роль контейнеров. База данных двоичных цифровых файлов может формироваться по любым характеристикам и форматам расширения (изображения, звуковые файлы, видеоряд, GIF-изображения и др.).

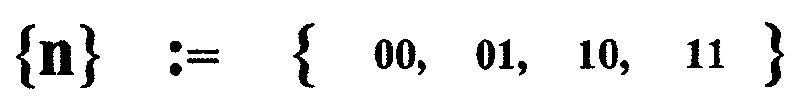

Формируют полное множество n-длинных бинарных комбинаций {n} (фиг. 1, блок 4).

Так как в рассматриваемом примере длина блоков n=2, то множество бинарных комбинаций будет представлено следующим рядом:

Для каждого двоичного цифрового файла Fj определяют количество повторений  каждой n-длинной бинарной комбинации (фиг. 1, блок 5).

каждой n-длинной бинарной комбинации (фиг. 1, блок 5).

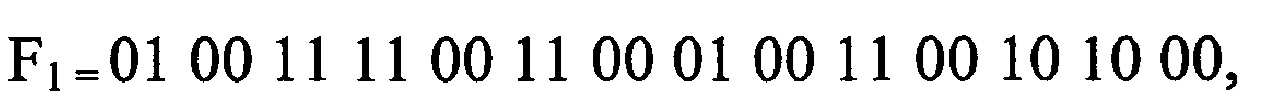

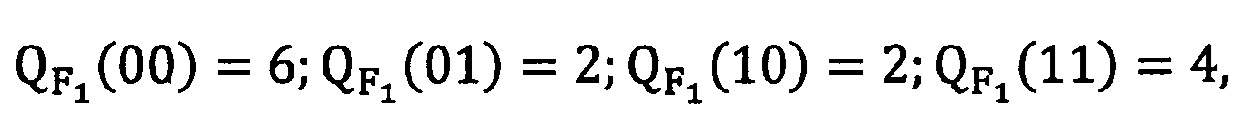

Например, если цифровой файл F1 имеет следующий двоичный вид:

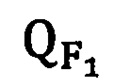

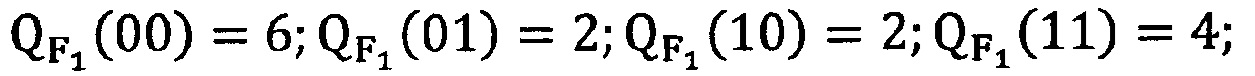

то количество повторений каждой n-длинной бинарной комбинации в нем  будет равно:

будет равно:

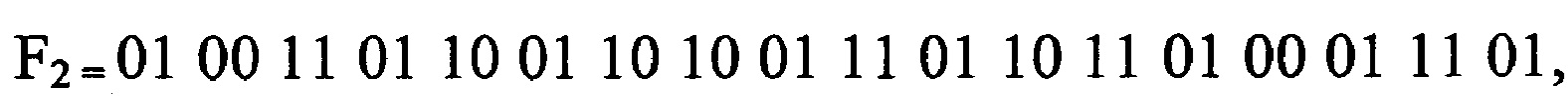

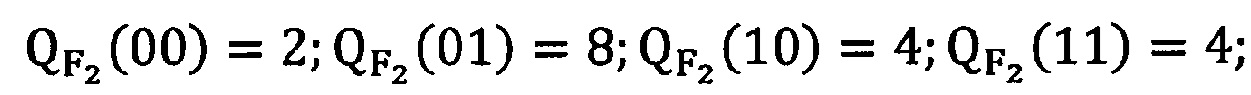

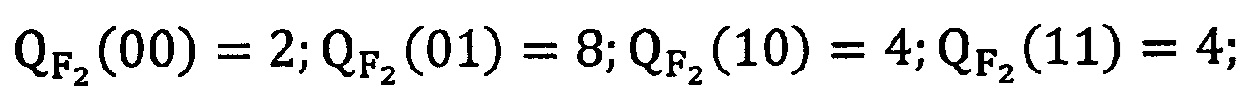

Например, если цифровой файл F2 имеет следующий двоичный вид:

то количество повторений каждой n-длинной бинарной комбинации в нем  будет равно:

будет равно:

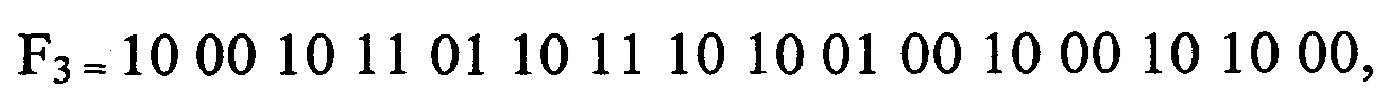

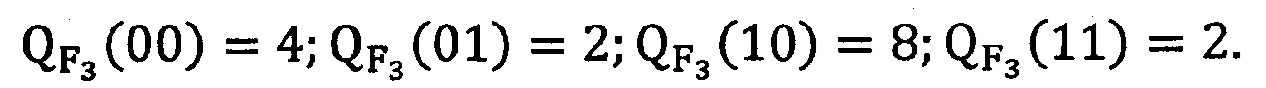

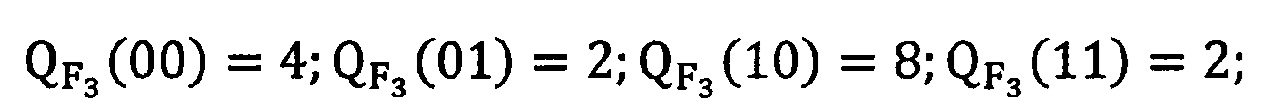

Например, если цифровой файл F3 имеет следующий двоичный вид:

то количество повторений каждой n-длинной бинарной комбинации в нем  будет равно:

будет равно:

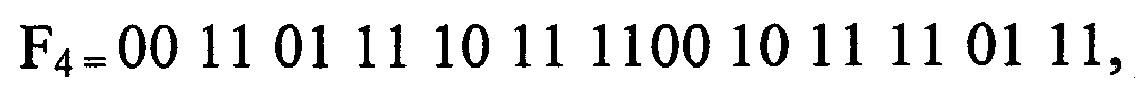

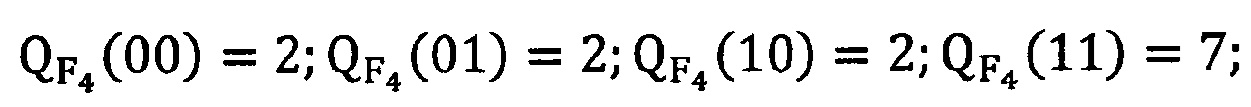

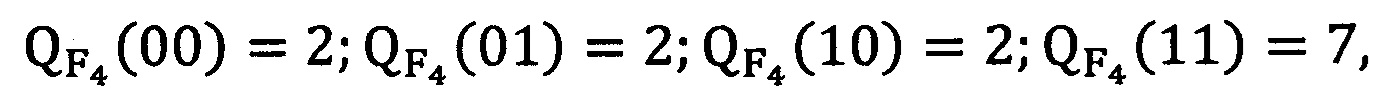

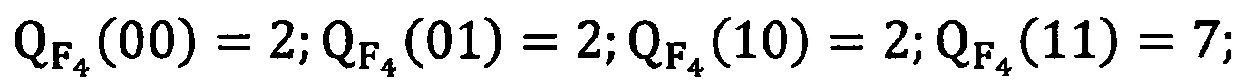

Например, если цифровой файл F4 имеет следующий двоичный вид:

то количество повторений каждой n-длинной бинарной комбинации в нем  будет равно:

будет равно:

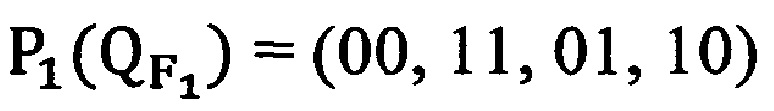

Далее строят вариационные ряды Pj n-длинных бинарных комбинаций по частоте их повторения для каждого двоичного цифрового файла Fj, выполняющего роль контейнера (фиг. 1, блок 6).

Например, строят вариационный ряд бинарных комбинаций по количеству их повторений, начиная с наибольших.

В данном примере:

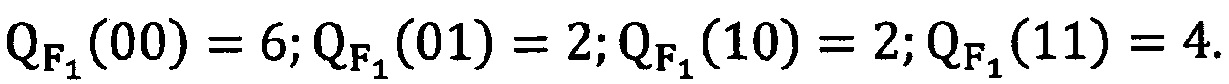

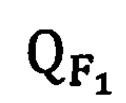

т.к. для цифрового файла F1 количество повторений

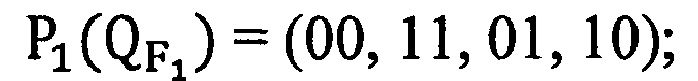

то вариационный ряд  , будет иметь вид:

, будет иметь вид:

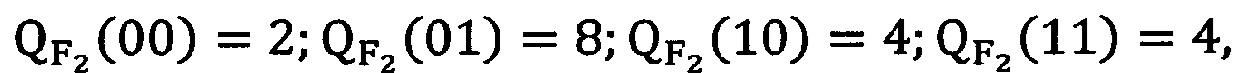

для цифрового файла F2 количество повторений

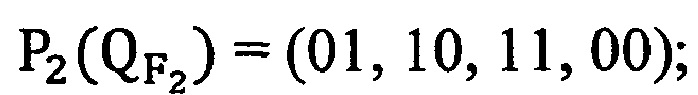

соответственно вариационный ряд  , будет иметь вид:

, будет иметь вид:

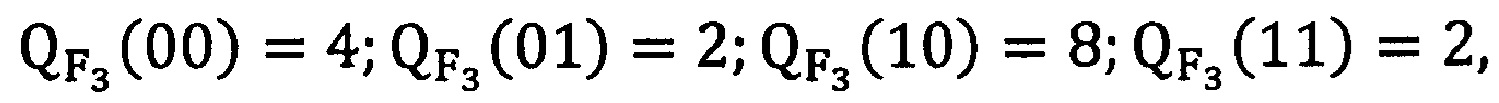

для цифрового файла F3 количество повторений

соответственно вариационный ряд  , будет иметь вид:

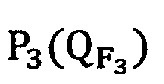

, будет иметь вид:

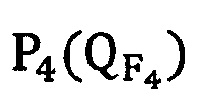

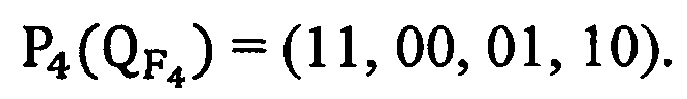

для цифрового файла F4 количество повторений

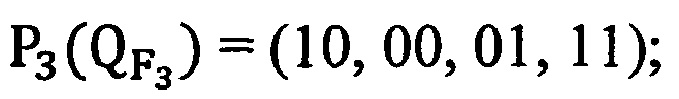

Соответственно вариационный ряд  , будет иметь вид:

, будет иметь вид:

Если количество повторений n-длинных бинарных комбинаций  одинаково, то порядок построения вариационного ряда Pi основывается на порядке их следования в последовательности {n}.

одинаково, то порядок построения вариационного ряда Pi основывается на порядке их следования в последовательности {n}.

Далее последовательно вместо каждого из K-го n-длинного блока скрываемого двоичного сообщения по сети передают файл Fj (фиг. 1, блок 7), где i-й член вариационного ряда совпадает с K-м n-длинным блоком скрываемого сообщения М.

Порядковый номер члена вариационного ряда (значение i) задается заранее и известно только отправителю и получателю.

В частном случае с целью повышения скрытности передаваемых сообщений порядковый номер члена вариационного ряда изменяется по заданному алгоритму с заданной периодичностью.

Например, задают порядковый номер члена вариационного ряда Pj i=1. Тогда для вариационного ряда  это будет член ni=(00), для

это будет член ni=(00), для  ni=(01) и т.д.

ni=(01) и т.д.

Например, если скрываемое сообщение М имеет вид, представленный на фиг. 3, то, заменяя каждый K-й блок скрываемого сообщения М на цифровой файл Fj, согласно заданным условиям, получим последовательность цифровых файлов для передачи М', представленную на фиг. 4, то есть по каналу связи производится последовательная передача следующих цифровых файлов

М'=F2, F2, F2, F3, F2, F2, F1, F3, F2, F1, F4, F1.

Для увеличения пропускной способности канала связи, в частном случае двоичный цифровой файл, выполняющий роль контейнера, разбивают на r блоков, над каждым из которых производят описанную выше последовательность действий.

На приемной стороне:

Принимают двоичный цифровой файл Fj (фиг. 2, блок 8).

В представленном примере принимают последовательно файлы F2, F2, F2, F3, F2, F2, F1, F3, F2, F1, F4, F1.

Определяют количество повторений  каждой n-длинной бинарной комбинации в принятом файле Fj (фиг. 2, блок 9).

каждой n-длинной бинарной комбинации в принятом файле Fj (фиг. 2, блок 9).

Например, для каждого принятого цифрового файла F1, F2, F3, F4 определяют количество повторений n-длинной бинарной комбинации.

Количество повторений  :

:

Количество повторений  :

:

Количество повторений  :

:

Количество повторений  :

:

Строят вариационные ряды Pj n-длинных бинарных комбинаций по частоте их повторения для каждого принятого цифрового файла Fj, (фиг. 2, блок 10)

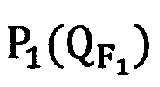

Например, на основе полученных данных количество повторений  в принятом цифровом файле F1 вариационный ряд

в принятом цифровом файле F1 вариационный ряд  n-длинных бинарных комбинаций будет выглядеть следующим образом:

n-длинных бинарных комбинаций будет выглядеть следующим образом:

Формируют скрываемое двоичное сообщение М (фиг. 2, блок 11) путем последовательной записи ni членов вариационного ряда каждого принимаемого цифрового двоичного файла Fj.

На фиг. 5 представлен пример порядка формирования скрываемого двоичного сообщения получателем. Из канала связи принимают последовательность цифровых файлов М'. Производят анализ первого принятого цифрового файла F2, а именно определяют количество повторений  каждой n-длинной бинарной комбинации, строят вариационный ряд

каждой n-длинной бинарной комбинации, строят вариационный ряд  . В приведенном примере ni задан следующий порядковый номер члена вариационного ряда Pj: i=1. Формируют скрываемое двоичное сообщение М путем последовательной записи первого члена вариационного ряда

. В приведенном примере ni задан следующий порядковый номер члена вариационного ряда Pj: i=1. Формируют скрываемое двоичное сообщение М путем последовательной записи первого члена вариационного ряда  , построенного для принятого цифрового двоичного файла F2. Последовательно производят аналогичные действия для принятых цифровых двоичных файлов F3, F1, F4.

, построенного для принятого цифрового двоичного файла F2. Последовательно производят аналогичные действия для принятых цифровых двоичных файлов F3, F1, F4.

Таким образом, в результате будет сформировано скрываемое двоичное сообщение М=(010101100101001001001100).

Таким образом, за счет отсутствия преобразования исходного двоичного цифрового файла, выполняющего роль контейнера при передаче скрываемых сообщений, и возможности их восстановления на приеме обеспечивается повышение скрытности информационного обмена, т.е. достижение технического результата.