Результат интеллектуальной деятельности: Система и способ анализа содержимого зашифрованного сетевого трафика

Вид РИД

Изобретение

Область техники

Настоящее изобретение относится к системам и способам анализа защищенных сетевых соединений и более конкретно к системам и способом анализа содержимого зашифрованного сетевого трафика между двумя процессами.

Уровень техники

В надежном решении для антивирусной защиты компьютерных систем должно быть предусмотрено несколько слоев защиты. Одним из таких слоев является защита пользователей от киберугроз при работе в сети Интернет. Для этого антивирусным решениям требуется анализировать сетевой трафик. Для решения этой задачи сетевой трафик направляется через прокси-сервер, осуществляющий извлечение и анализ на предмет безопасности для пользователя данных страниц веб-сайтов (HTML), файлов различных типов (исполняемых, изображений, текстовых документов, и т.д.), скриптов и т.д. Например, данные в рамках соединений веб-браузера с удаленными веб-серверами могут передаваться в открытом и зашифрованном виде. Интернет-стандартом защиты передаваемых данных в настоящее время является криптографический протокол защиты транспортного уровня (от англ. Transport Layer Security, TLS), который применяется в связке со стандартными протоколами передачи данных, образуя, например, протокол HTTPS (от англ. HyperText Transfer Protocol Secure). Для обеспечения доступа системам безопасности к зашифрованным данным сетевого трафика прокси-сервер подменяет сертификат веб-сайта в рамках процедуры «рукопожатие» (от англ. handshake) при установлении защищенного соединения. В случае HTTPS соединений это приводит к тому, что веб-браузеры обнаруживают неоригинальный сертификат веб-сайта и уведомляют об этом пользователя. Или в случае с EV-сертификатами (от англ. Extended Validation - расширенная проверка) - сертификатами высокой надежности - на веб-сайте дополнительно пропадает статус EV, на который указывает зеленая полоса (от англ. greenbar) рядом с адресной строкой веб-браузера. Наличие зеленой полосы указывает посетителям на подлинность веб-сайта. Как результат, вмешательство в протоколы защищенной передачи данных в рамках соединения между веб-браузером и веб-сайтом ведет к негативному восприятию пользователями антивирусных решений и снижению показателя опыта взаимодействия пользователя (от англ. User experience, UX). Другим примером приложений (кроме веб-браузеров), где требуется анализировать сетевой трафик для защиты пользователя от киберугроз в сети Интернет, являются мессенджеры (от англ. Instant Messenger, сокр. IM).

Заявленное изобретение позволяет выполнять анализ содержимого зашифрованного сетевого трафика без вмешательства в протоколы безопасности при установлении защищенного соединения.

Раскрытие изобретения

Настоящее изобретение предназначено для получения доступа к зашифрованным данным в рамках защищенного сетевого соединения между процессами.

Технический результат настоящего изобретения заключается в расширении арсенала средств, предназначенных для реализации назначения заявленного изобретения.

Согласно одному из вариантов реализации предоставляется способ анализа содержимого зашифрованного трафика между процессами, по которому: (а) хранят список адресов функции, которая характеризуется тем, что возвращает сессионный ключ шифрования, сгенерированный при установлении защищенного соединения между процессами; где адреса упомянутой функции соответствуют различным приложениям и их версиям; где процесс является приложением, которое исполняется в текущий момент; (б) внедряют в адресное пространство одного процесса программный модуль при помощи агента; (в) перенаправляют трафик между процессами через прокси-сервер при помощи агента; (г) обнаруживают при помощи прокси-сервера защищенное соединение между процессами; (д) при помощи внедренного в адресное пространство процесса программного модуля получают сессионный ключ шифрования посредством вызова функции по адресу, соответствующему версии приложения из упомянутого списка; (е)

при помощи средства антивирусной защиты осуществляют анализ трафика между процессами, расшифрованного при помощи упомянутого сессионного ключа шифрования.

Согласно другому частному варианту реализации предлагается способ, в котором процессы исполняются на разных компьютерных системах.

Согласно еще одному частному варианту реализации предлагается способ, в котором процессы исполняются на одной компьютерной системе.

Согласно еще одному частному варианту реализации предлагается способ, в котором перед внедрением в адресное пространство процесса программного модуля осуществляют проверку совместимости текущей версии приложения с упомянутым способом анализа содержимого зашифрованного трафика между процессами по базе совместимых версий программ.

Согласно еще одному частному варианту реализации предлагается способ, в котором упомянутый список хранится внутри внедряемого в адресное пространство процесса программного модуля.

Согласно еще одному частному варианту реализации предлагается способ, в котором упомянутый список хранится удаленно относительно внедряемого в адресное пространство процесса программного модуля.

Согласно еще одному частному варианту реализации предлагается способ, в котором средство антивирусной защиты и прокси-сервер расположены локально относительно агента.

Согласно еще одному частному варианту реализации предлагается способ, в котором средство антивирусной защиты и прокси-сервер расположены удаленно относительно агента.

Согласно еще одному частному варианту реализации предлагается способ, в котором анализ трафика осуществляется в синхронном режиме.

Согласно еще одному частному варианту реализации предлагается способ, в котором анализ трафика осуществляется в асинхронном режиме.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

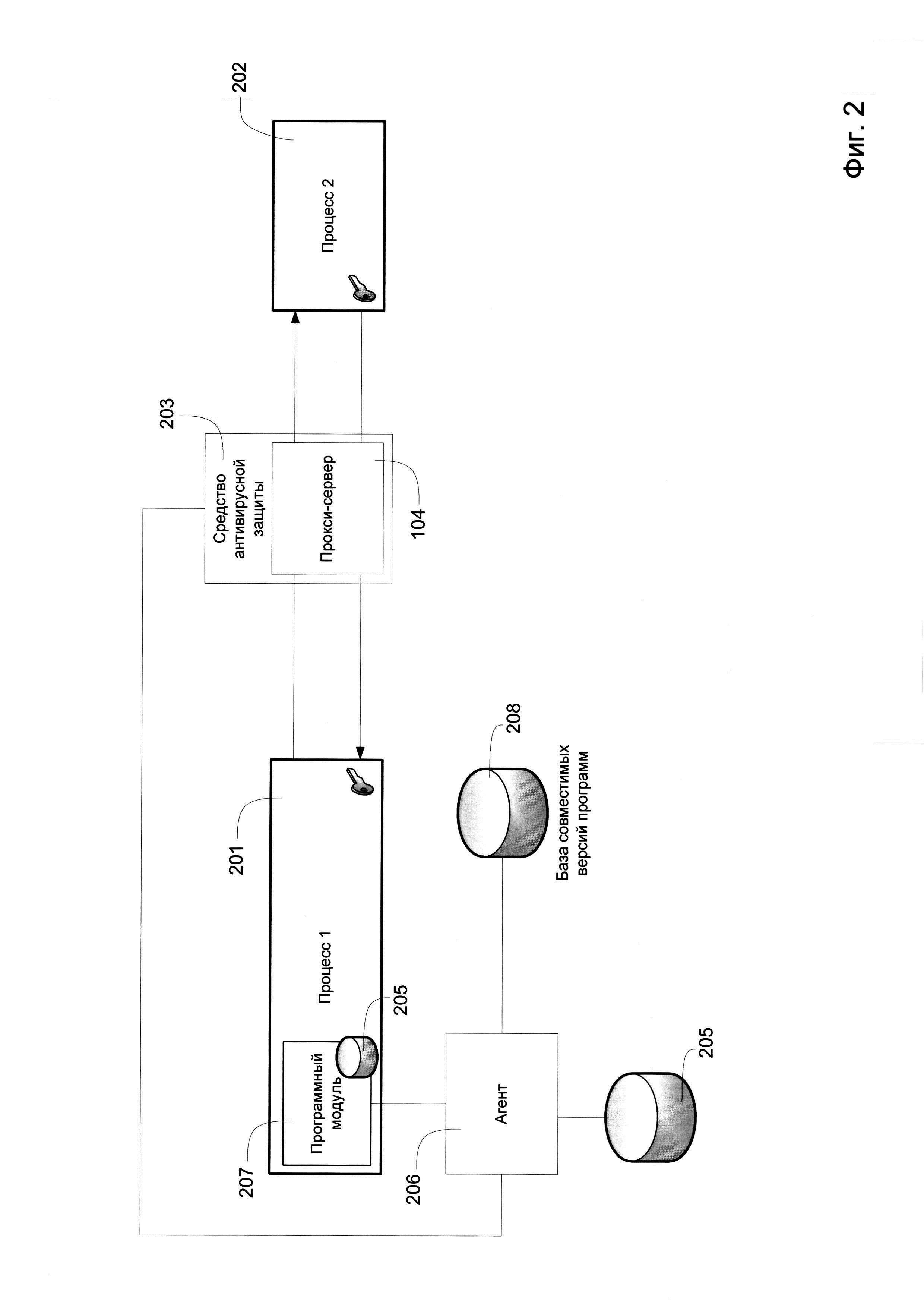

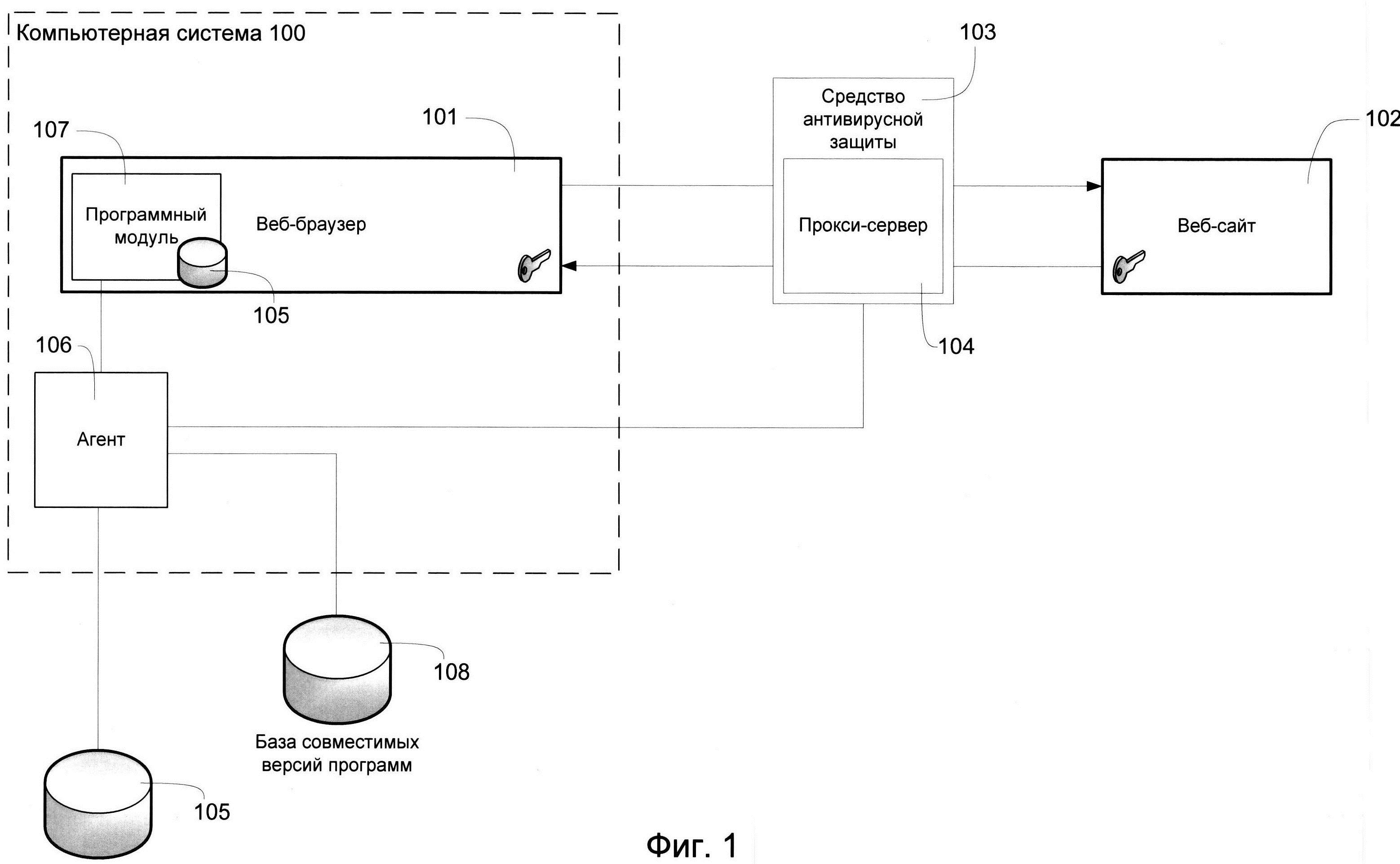

Фиг. 1 показывает пример способа анализа содержимого зашифрованного сетевого трафика между веб-браузером и веб-сайтом.

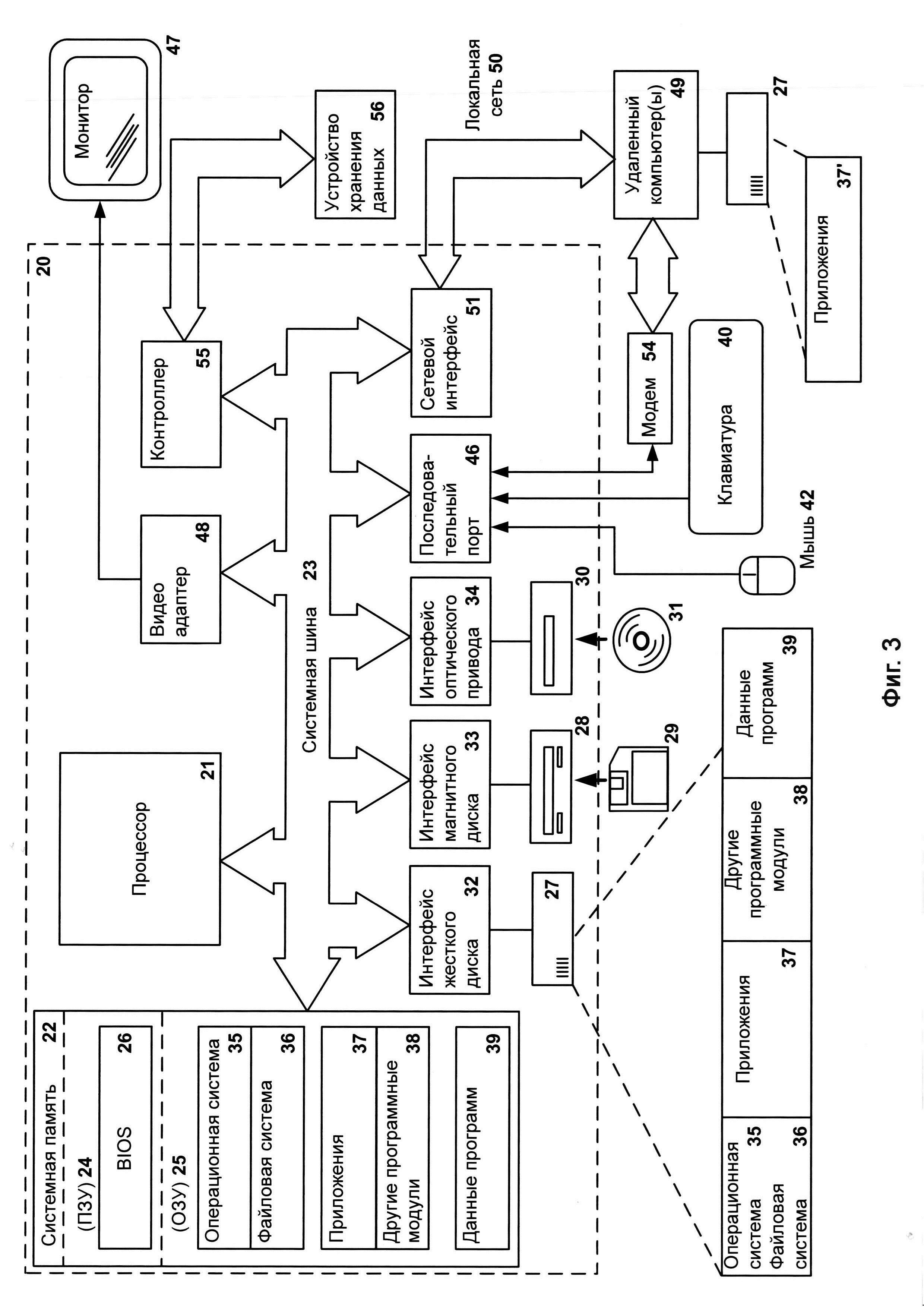

Фиг. 2 показывает способ анализа содержимого зашифрованного трафика между процессами.

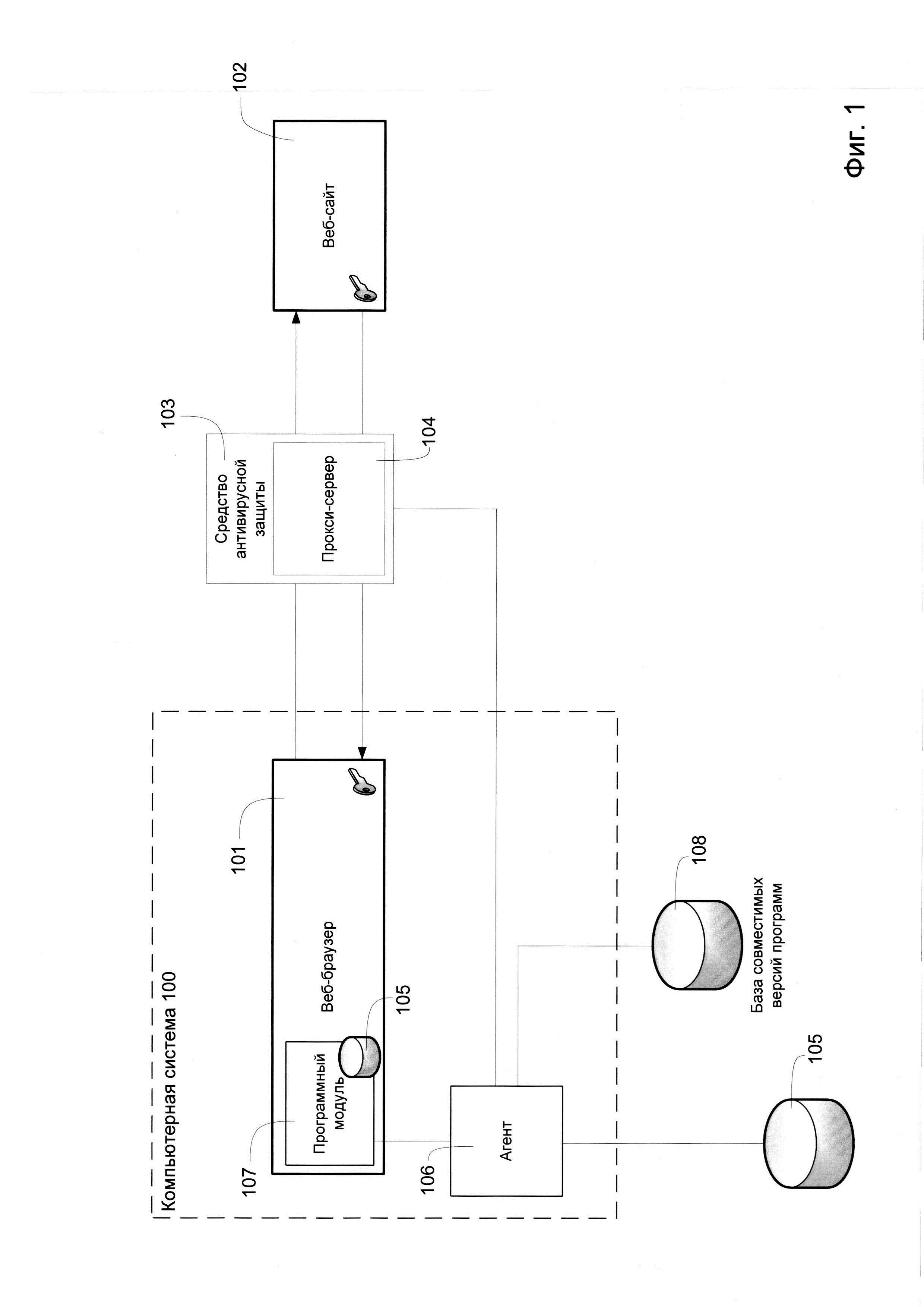

Фиг. 3 показывает пример компьютерной системы общего назначения.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы. Описание далее будет представлено в формате от частного варианта реализации заявленного изобретения на примере анализа содержимого зашифрованного сетевого трафика между веб-браузером и веб-сайтом к общему варианту осуществления заявленного изобретения.

Очевидным способом сокрытия информации от посторонних в процессе ее передачи является шифрование. Однако иногда в целях обеспечения безопасности возникает необходимость расшифровать перехваченный трафик, например для проверки его на наличие признаков подозрительной сетевой активности. Одним из самых распространенных в настоящее время протоколов, обеспечивающих защищенную передачу данных между узлами в сети Интернет, является протокол TLS. Данный протокол широко используется в приложениях, работающих с сетью Интернет, таких как веб-браузеры, приложения для работы с электронной почтой, обмена мгновенными сообщениями и IP-телефонии (VoIP от англ. Voice over Internet Protocol). Асимметричные криптосистемы (с открытым ключом) не подходят для быстрой передачи потоков данных. Поэтому для шифрования данных внутри сессии TLS использует симметричные шифры. Обычно это блочные шифры. В симметричных шифрах для шифрования и расшифрования используется одинаковый ключ. Данный ключ называется сеансовым ключом шифрования. О симметричных сеансовых ключах шифрования узлы договариваются в процессе установления защищенного соединения (Handshake). Таким образом после установления соединения сессионный ключ шифрования имеется у каждой из сторон. Протокол TLS и подробности процедуры установления защищенного соединения широко известны из уровня техники и их детальное описание в рамках описания заявленного изобретения не требуется. Однако стоит упомянуть, что именно клиент (веб-браузер) является инициатором установления защищенного соединения с сервером (веб-сайт). По этому запросу в одном из вариантов осуществления заявленного изобретения прокси-сервер может обнаруживать установление защищенного соединения. Для осуществления анализа зашифрованного сетевого трафика в рамках заявленного изобретения средству антивирусной защиты необходимо получить сеансовый ключ шифрования.

Пример способа для осуществления анализа содержимого зашифрованного сетевого трафика между веб-браузером и веб-сайтом показан на Фиг. 1. На фигуре изображена компьютерная система 100, на которой запущен веб-браузер 101 и агент 106. Веб-браузер 101 и агент 106 являются процессами, которые исполняются на вычислительном устройстве пользователя компьютерной системе 100. В одном варианте реализации средство антивирусной защиты 103 и прокси-сервер 104, который работает под управлением средства антивирусной защиты 103, исполняются на удаленном сервере. В данном варианте агент 106 является приложением безопасности (например, антивирусным приложением) или его частью и исполняется на компьютерной системе 100. В другом варианте реализации средство антивирусной защиты 103 является приложением безопасности (например, антивирусным приложением) и исполняется на вычислительном устройстве пользователя компьютерной системе 100. В данном варианте прокси-сервер 104 и агент 106 являются средствами, которые работают на компьютерной системе 100 под управлением средства антивирусной защиты 103. Через прокси-сервер 104 проходит сетевой трафик между веб-браузером 101 и веб-сайтом 102. Агент 106 имеет доступ к базе данных 105, содержащей информацию, необходимую для получения агентом 106 сессионного ключа шифрования. Полученный сессионный ключ агент 106 передает средству антивирусной защиты 103. База данных 105 хранится на удаленном сервере или в облачном сервисе и в одном из вариантов осуществления имеет локальную копию, которая хранится на компьютерной системе 100 и синхронизируется с удаленно расположенной базой данных 105. Также агент 106 имеет доступ к базе совместимых версий программ 108, которая аналогично базе данных 105 хранится на удаленном сервере или в облачном сервисе и в одном из вариантов осуществления имеет локальную копию, которая хранится на компьютерной системе 100 и синхронизируется с удаленно расположенной базой совместимых версий программ 108.

Прокси-сервер 104 в рамках заявленного изобретения - это средство, позволяющее средству антивирусной защиты 103 осуществлять поиск и удаление всех видов вирусов, червей, троянцев и других вредоносных программ в потоке данных между веб-браузером 101 и веб-сайтом 102.

В одном из вариантов реализации средство антивирусной защиты 103 способно выполнять любую комбинацию связанных с безопасностью компьютерной системы 100 функций, таких как, например: противодействие вредоносным объектам, обнаружение и удаление вредоносных объектов и нейтрализация угроз. Приведенные функции, связанные с безопасностью, описаны ниже только в общих чертах, в качестве иллюстрации, и не представляют собой исчерпывающий перечень рассматриваемых функций, связанных с безопасностью. Различные другие функции, связанные с безопасностью, могут быть использованы в дополнении или вместо любой из функций, связанных с безопасностью, и приведенной в качестве примера в данном документе.

Противодействие вредоносным объектам включает в себя блокирование вредоносных объектов, таких как вирусы, черви и другие вредоносные программы, рекламное ПО, шпионские программы, спам и т.п., а также блокирование нежелательного трафика (перехваченного посредством прокси-сервера 104), такого как хакерские атаки, прежде чем любой из этих объектов сможет реализовать свой вредоносный потенциал на компьютерной системе 100. В одном из вариантов реализации данная функция предполагает блокирование или перенаправление содержимого трафика посредством прокси-сервера 104.

Обнаружение и удаление вредоносных объектов применяется к объектам, которые миновали проверки, направленные на предотвращение проникновений и теперь в той или иной форме находятся на локальном устройстве 100, в том числе и, если анализ сетевого трафика на прокси-сервере 104 осуществляется в асинхронном режиме.

Нейтрализация угроз применяется для обнаружения нежелательного контента, обнаружения атак или угроз в реальном времени и заключается в принятии мер по закрытию любых подозрительных программ или процессов, блокированию сетевого трафика средства антивирусной защиты 103, а также восстановлению системы до последнего известного безопасного состояния. Средство антивирусной защиты 103 содержит множество компонентов, таких как, например, межсетевой экран, фильтр сообщений почты, антивирусный модуль/модуль блокирования нежелательного содержимого/утилиту удаления вредоносного ПО, систему резервного копирования и восстановления данных, а также системы предотвращения и обнаружения вторжений (IPS / IDS). Эти компоненты могут работать в различных комбинациях для реализации различных функций средства антивирусной защиты 103.

Для получения доступа к сессионному ключу шифрования агент 106, работающий под управлением средства антивирусной защиты 103, внедряет в адресное пространство процесса веб-браузера 101 программный модуль 107. Программный модуль 107 при помощи информации из базы данных 105 определяет адрес API-функции (или просто функции), которая позволяет получить сессионный ключ шифрования. В одном варианте реализации вызов данной API-функции возвращает сгенерированный сессионный ключ шифрования. В другом варианте реализации данная API-функция характеризуется тем, что в качестве входных параметров ей передается буфер, содержащий сгенерированный сессионный ключ шифрования.

По очевидным причинам информация о таких API-функциях не документируется и, как следствие, является публично не доступной. Более того для каждой версии веб-браузера 101 это могут быть разные API-функции, расположенные по разным адресам. Код программы веб-браузеров 101, который попадает на компьютерные системы пользователей 100 - это последовательность байтов в hex-коде, не содержащая данных, позволяющих идентифицировать функции. Например, искомая API-функция называется GetTLSKey(), но при сборке приложения веб-браузера 101 все названия функций убираются компилятором и остаются только адреса, по которым осуществляются вызовы соответствующих функций (например, вместо имени API-функции GetTLSKey() указывается адрес вида 0x80555fl).

База данных 105 содержит список адресов искомой API-функции, соответствующих версиям веб-браузеров 101. База данных 105 формируется и постоянно обновляется специалистами по информационной безопасности (например, специалистами антивирусной компании) методами обратной разработки (или реверс-инжиниринга, от англ. reverse engineering). Также для определения адреса искомой API-функции могут быть использованы PDB файлы (от англ. program database) - это файлы для отладки программ, специальные файлы, содержащие отладочные символы, в которых содержится информация о том, какие адреса каким переменным и функциям соответствуют. Например, используя некоторый PDB файл, можно узнать, что переменная по адресу 0х80484е1 называется tlsKey, а функция по адресу 0x80555fl называется GetTLSKey(). PDB файлы, содержащие искомую информацию, не публикуются и могут быть получены только напрямую от компании-разработчика исследуемого приложения (например, веб-браузера). Для каждой версии веб-браузера 101 необходимо получить соответствующую PDB, понять какая API-функция нужна, и найти в PDB ее адрес, чтобы добавить запись в базу данных 105.

В одном из вариантов реализации внедряемый в адресное пространство веб-браузера 101 программный модуль 107 может осуществлять перехват упомянутой искомой API-функции, вызываемой в процессе установления защищенного соединения. Технология осуществления перехвата вызовов API-функций известна из уровня техники и включает в себя разные подходы, которые могут быть применимы в рамках данного изобретения. Разберем один из подходов, который основан на том, что вызовы любых API-функций в процессе, соответствующем веб-браузеру 101, из DLL библиотек выполняется через таблицу импорта функций. Данная таблица заполняется при загрузке DLL в процесс, и в ней прописываются адреса всех импортируемых функций, которые процессу могут понадобиться, в том числе и API-функция, которая в качестве одного из аргументов получает сгенерированный в процессе установления защищенного соединения сессионный ключ шифрования. Соответственно, для осуществления перехвата вызова API-функции программный модуль 107 находит таблицу импорта, а в ней по адресу из базы данных 105 API-функцию, вызов которой необходимо перехватить, и помещает в найденную таблицу импорта указатель на другую функцию вместо исходной API-функции. Другой функцией, указатель которой помещен в таблицу импорта вместо исходной API-функции, является функция, позволяющая скопировать сессионный ключ шифрования и передать управление обратно исходной API-функции.

В одном из вариантов реализации база данных 105 содержит список адресов API-функции, соответствующих версиям веб-браузеров 101, где API-функция характеризуется тем, что в качестве одного из аргументов получает сгенерированный в процессе установления защищенного соединения сессионный ключ шифрования.

Таким образом, в одном из вариантов осуществления заявленного изобретения реализуется способ анализа содержимого зашифрованного сетевого трафика между веб-браузером 101 и веб-сайтом 102. Согласно данному способу осуществляют хранение списка адресов API-функции, соответствующих версиям веб-браузеров 101, в базе данных 105. При этом API-функция характеризуется тем, что в качестве одного из аргументов получает сгенерированный в процессе установления защищенного соединения сессионный ключ шифрования. Направляют при помощи средства антивирусной защиты 103 сетевой трафик между веб-браузером 101 и веб-сайтом 102 через прокси-сервер 104. Обнаруживают при помощи прокси-сервера 104 (или при помощи средства антивирусной защиты 103, под управлением которого работает прокси-сервер 104) запрос установления защищенного соединения между веб-браузером 101 и веб-сайтом 102. При помощи агента 106 внедряют в адресное пространство веб-браузера 101 программный модуль 107 и с его помощью перехватывают вызов API-функции по адресу, соответствующему версии веб-браузера 101 в базе данных 105, и получают копию сессионного ключа шифрования. В другом варианте реализации при помощи внедренного в адресное пространство веб-браузера 101 программного модуля 107 получают сессионный ключ шифрования посредством вызова API-функции по адресу, соответствующему версии веб-браузера 101 из списка в базе данных 105. При помощи агента 106 передают полученный сессионный ключ шифрования средству антивирусной защиты 103. И осуществляют при помощи средства антивирусной защиты 103 анализ сетевого трафика между веб-браузером 101 и веб-сайтом 102, расшифрованного копией сессионного ключа шифрования.

В рамка заявленного изобретения анализ сетевого трафика между веб-браузером 101 и веб-сайтов 102 может осуществляться как в синхронном, так и асинхронном режимах. В синхронном режиме передача проходящих через прокси-сервер 104 данных задерживается средством антивирусной защиты 103 на время осуществления анализа. Данные признанные по результатам анализа вредоносными удаляются из сетевого трафика. В асинхронном режиме анализ потока данных осуществляется без его задержки.

В настоящем изобретении по меньшей мере части средства антивирусной защиты 103, прокси-сервера 104 и базы данных 105 могут быть исполнены на процессоре компьютера общего назначения (например, который изображен на Фиг. 3).

Фиг. 2 показывает предпочтительный вариант реализации способа анализа содержимого зашифрованного трафика между процессами. В общем варианте реализации защищенное соединение устанавливается между двумя процессами процессом 201 (первым процессом) и процессом 202 (вторым процессом). Процессом является приложение, которое исполняется на процессоре компьютерной системе. При этом приложение характеризуется тем, что содержит внутреннюю реализацию криптографических протоколов, предназначенных для установления защищенного соединения с другим приложением, в рамках которого осуществляется шифрования передаваемого между ними сетевого трафика. В одном варианте реализации процессы запущены (исполняются) на разных компьютерных системах: процесс 201 исполняется на первой компьютерной системе, а процесс 202 исполняется на второй компьютерной системе. В другом варианте реализации процесс 201 и процесс 202 запущены на одной компьютерной системе.

В одном варианте реализации агент 206 также является процессом, который исполняется на первой компьютерной системе, а средство антивирусной защиты 203 и прокси-сервер 204, который работает под управлением средства антивирусной защиты 203, исполняются на удаленном сервере. В данном варианте агент 206 является приложением безопасности (например, антивирусным приложением). В другом варианте реализации средство антивирусной защиты 203 является приложением безопасности (например, антивирусным приложением) и исполняется на первой компьютерной системе. В данном варианте прокси-сервер 204 и агент 206 являются средствами, которые работают на первой компьютерной системе под управлением средства антивирусной защиты 203. Через прокси-сервер 204 проходит зашифрованный сетевой трафик между процессом 201 и процессом 202. Агент 206 имеет доступ к базе данных 205, которая содержит список адресов функции, которая характеризуется тем, что возвращает сессионный ключ шифрования, сгенерированный при установлении защищенного соединения между процессом 201 и процессом 202. А адреса упомянутой функции соответствуют различным приложениям и их версиям. Полученный сессионный ключ агент 206 передает средству антивирусной защиты 203. В другом варианте реализации полученный сессионный ключ агент 206 передает прокси-серверу 204, который находится под управлением средства антивирусной защиты 203. База данных 205 хранится на удаленном сервере или в облачном сервисе и в одном из вариантов осуществления имеет локальную копию, которая хранится первой компьютерной системе и синхронизируется с удаленно расположенной базой данных 205. Также агент 206 имеет доступ к базе совместимых версий программ 208, которая аналогично базе данных 205 хранится на удаленном сервере или в облачном сервисе и в одном из вариантов осуществления имеет локальную копию, которая хранится на первой компьютерной системе и синхронизируется с удаленно расположенной базой совместимых версий программ 208. В одном варианте реализации агент 206 перед осуществлением внедрения в адресное пространство процесса 201 программного модуля 207 осуществляет проверку совместимости технологии внедрения и/или программного модуля 207 с версией приложения, относящегося к процессу 201. Если версия и название приложения, соответствующего процессу 201, содержатся в базе совместимых версий программ 208, то агент 206 осуществляется внедрение программного модуля 207 в адресное пространство процесса 201. Отсутствие версии и названия приложения, соответствующего процессу 201, означает, что способ, предусмотренный в рамках заявленного изобретения, не может быть применен к процессу 201.

В общем варианте осуществления заявленного изобретения реализуется способ анализа содержимого зашифрованного трафика между процессом 201 и процессом 202. Согласно данному способу осуществляют хранение в базе данных 205 списка адресов функции, которая характеризуется тем, что возвращает сессионный ключ шифрования, сгенерированный при установлении защищенного соединения между процессом 201 и процессом 202. Внедряют в адресное пространство процесса 201 программный модуль 207 при помощи агента 206. В одном из вариантов реализации упомянутый список из базы данных 205 содержится внутри внедряемого в адресное пространство процесса 201 программного модуля 207. Перенаправляют трафик между процессом 201 и процессом 202 через прокси-сервер 204 при помощи агента 206 (или при помощи средства антивирусной защиты 203, под управлением которого находится агент 206). Обнаруживают при помощи прокси-сервера 204 защищенное соединение между процессом 201 и процессом 202. При помощи внедренного в адресное пространство процесса 201 программного модуля 207 получают сессионный ключ шифрования посредством вызова функции по адресу, соответствующему версии приложения из упомянутого списка из базы данных 205. При помощи средства антивирусной защиты 203 осуществляют анализ трафика между процессом 201 и процессом 202, расшифрованного при помощи упомянутого сессионного ключа шифрования. При этом в одном из вариантов реализации перед внедрением в адресное пространство процесса 201 программного модуля 207 осуществляют проверку совместимости текущей версии приложения, соответствующего процессу 201, с упомянутым способом анализа содержимого зашифрованного трафика между процессом 201 и процессом 202 по базе совместимых версий программ 208.

На Фиг. 3 представлен пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 3. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются только примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.